-

совместный доступ к рабочему столу

Рекомендуемые сообщения

Vladimir376

-

- Поделиться

Добрый день!

Не могу подключиться к совместному рабочему столу Windows в KSC. Данный функционал просто недоступен.

В web console тоже нет такого функционала.

Данную инструкцию проверял https://support.kaspersky.com/ksc/14/ru-RU/198907.htm. Но все равно не понимаю в чем проблема.

Обычное подключение к удаленному рабочему столу работает. Но оно выбивает пользователя.

Изменено пользователем Vladimir376

Ссылка на комментарий

Поделиться на другие сайты

ElvinE5

-

- Поделиться

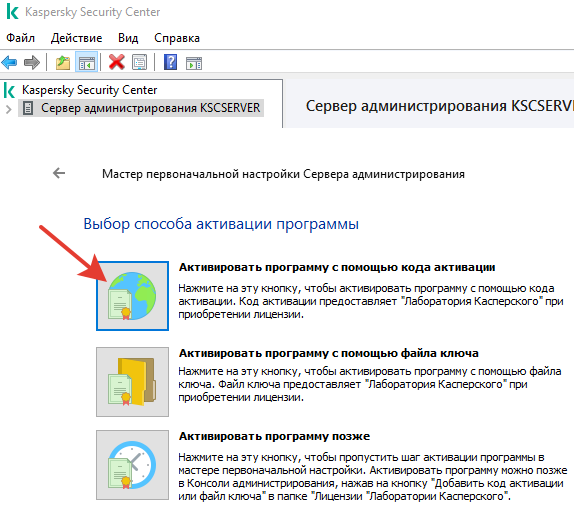

Для использования этого функционала у вас должна быть лицензия не ниже Advanced.

так же вам нужно «активировать» сам сервер KSC при помощи этой лицензии.

Если используете «код активации» то им же, если у вас фалы ключей то у вас должен быть отдельный фаил для активации именно функций сервера KSC.

Активация выполняется в свойствах сервера администрирования на закладке лицензии.

Ссылка на комментарий

Поделиться на другие сайты

Vladimir376

- Автор

-

- Поделиться

17.02.2024 в 07:02, ElvinE5 сказал:

Для использования этого функционала у вас должна быть лицензия не ниже Advanced.

так же вам нужно «активировать» сам сервер KSC при помощи этой лицензии.

Если используете «код активации» то им же, если у вас фалы ключей то у вас должен быть отдельный фаил для активации именно функций сервера KSC.

Активация выполняется в свойствах сервера администрирования на закладке лицензии.

Спасибо!

Ссылка на комментарий

Поделиться на другие сайты

Пожалуйста, войдите, чтобы комментировать

Вы сможете оставить комментарий после входа в

Войти

-

Похожий контент

-

Автор

DarkMeF

Добрый день, подскажите как решить данную проблему. Думал что только на удаленку не заходит. а оказалось командная строка тоже не все команды выполняет(та же ошибка) и службы вообще не открываются

-

Автор

kirill1

Диспетчер окон рабочего стола грузит видеокарту, переустанавливал виндовс много раз также форматировал полностью диск, проверял на вирусы. Ничего не помогает. Хелп пожалуйста.

-

Автор

Andrew GHJK

Здравствуйте, я в неком замешательстве:) за почти 6 лет использования касперского — такую ошибку вижу впервые. Пользователя вижу, выбираю совместный доступ, выбор сессии, подключение к удаленному рабочему столу, 2 сек и ошибка

-

Автор

KasatkinMihail

Доброго всем дня, в нерабочий день путем взлома RDP зашифровали сервер, поиск подобных случаев не дал результат, на письма по адресам в письме не отвечаю на вопрос сколько денег просят.

ШИФР.rar

Logs.rar -

Автор

andry-555

вирус зашифровал все файлы в папках в открытом доступе кроме файлов с расширением *.exe в каждой папке создал файла 2 файла от либо возможно было 2 вируса

файлы с расширением *.exe заражены вирусом NeshtaFRST.txtAddition.txt

архив с файлами и требованиями злоумышленников.zip

-

Если в вашей локальной сети несколько компьютеров (а если они подключены к одному роутеру — они уже в локальной сети), вы можете поделиться доступом к какой-либо папке на одном компьютере с другого ПК или ноутбука с предоставлением нужных прав (чтение, чтение и изменение и другие). Это не сложно, но у начинающих пользователей часто возникают проблемы с настройкой общего доступа к папкам Windows 10 по причине незнания некоторых нюансов.

В этой инструкции подробно о том, как настроить общий доступ к папкам в Windows 10 (то же самое подойдет и для дисков), о том, что для этого потребуется и дополнительная информация, которая может оказаться полезной.

- Как включить и настроить общий доступ к папке или диску в Windows 10

- Подключение к общей папке с другого компьютера или ноутбука

- Как включить анонимный доступ к общим папкам или сетевому диску

- Видео инструкция

Как включить и настроить общий доступ к папке или диску в Windows 10

Прежде чем начинать, учитывайте, что для настройки общего доступа к папкам и дискам у вас в Windows 10 в качестве профиля сети должна быть выбрана «Частная сеть». Вы можете изменить это перед началом настройки (Как изменить общедоступную сеть на частную и наоборот в Windows 10), либо пока не предпринимать никаких действий — на одном из этапов вам автоматически предложат это сделать. Дальнейшие шаги по предоставлению общего доступа к папке в Windows 10 выглядят следующим образом:

- Нажмите правой кнопкой мыши по папке, к которой нужно предоставить общий доступ по сети, выберите пункт «Предоставить доступ к» — «Отдельные люди».

- Если в качестве профиля сети у вас установлена «Общедоступная», вам будет предложено сделать сеть частной. Сделайте это (пункт «Нет, сделать эту сеть частной»).

- Откроется окно, в которой будет показано имя текущего пользователя и кнопка «Поделиться». Вы можете сразу нажать эту кнопку, чтобы предоставить общий доступ к папке, но в этом случае для подключения к этой папке с другого компьютера потребуется вводить имя пользователя и пароль именно этого пользователя этого компьютера с правами владельца. Внимание: если пользователь без пароля, подключение по умолчанию выполнить не получится.

- Если вы не хотите использовать имя пользователя и пароль администратора текущего компьютера при подключении с другого компьютера или ваш пользователь не имеет пароля, вы можете создать нового пользователя на текущем компьютере, не обязательно администратора, но обязательно с паролем (Как создать пользователя Windows 10), например с помощью командной строки, запущенной от имени администратора: net user Имя_пользвателя Пароль /add

- Затем указать это имя пользователя в поле вверху настройки общего доступа, нажать кнопку «Добавить» и указать нужный уровень разрешений.

- По завершении нажмите кнопку «Поделиться». Готово, теперь общий доступ к папке предоставлен.

Есть еще один вариант предоставления общего доступа к папке (подойдет и для диска) в Windows 10:

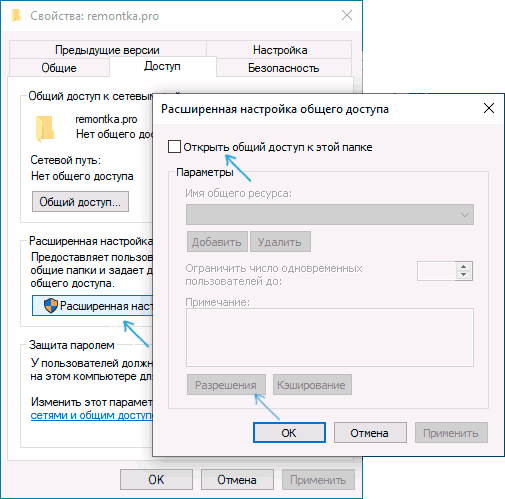

- Откройте свойства папки или диска, перейдите на вкладку «Доступ».

- Нажмите кнопку «Общий доступ» и выполните шаги 3-5 из предыдущего раздела.

- Если кнопка «Общий доступ» недоступна (что может быть при предоставлении доступа к диску), нажмите кнопку «Расширенная настройка», а затем — отметьте пункт «Открыть общий доступ к этой папке».

- В расширенной настройке в разделе «Разрешения» вы также можете указать пользователей, которым предоставлен доступ к диску.

- Примените сделанные настройки.

При необходимости отключить общий доступ к папкам, вы в любой момент можете либо вернуть профиль сети «Общественная», отменить общий доступ в свойствах папки или использовать контекстное меню «Предоставить доступ к» — «Сделать недоступными».

Подключение к общим папкам в Windows 10

Для того, чтобы подключиться к общей папке или диску с другого компьютера или ноутбука (в инструкции предполагается, что там так же установлена Windows 10, но обычно все работает и для предыдущих версий системы), выполните следующие шаги:

- В проводнике откройте раздел «Сеть» и нажмите по имени компьютера, на котором находится папка, к которой был предоставлен общий доступ.

- Если на компьютере, с которого мы подключаемся, включена «Общественная сеть», вам будет предложено включить профиль «Частная сеть», сделайте это (можно нажать по уведомлению вверху окна проводника и разрешить сетевое обнаружение и общий доступ к папкам и файлам).

- Введите имя пользователя и пароль для подключения к папке с общим доступом. Это должно быть имя пользователя и пароль пользователя не текущего, а удаленного компьютера, например, имя и пароль пользователя, который делился папкой или имя и пароль, которые мы создавали на 4-м шаге в первом способе.

- Если все прошло успешно, вы увидите общую папку и у вас будут те права доступа, которые вы задавали в столбце «Уровень разрешений».

Также при желании вы можете нажать правой кнопкой мыши по пункту «Сеть» в проводнике и нажать «Подключить сетевой диск», после чего указать путь к сетевому ресурсу (этот путь в любой момент можно посмотреть в свойствах папки или диска на вкладке «Доступ»), либо нажать по сетевой папке или диску и выбрать пункт «Подключить сетевой диск». В результате общая папка или диск с общим доступом будет подключен как простой диск.

Как включить анонимный доступ к общим папкам без ввода имени пользователя и пароля

Если вам требуется сделать так, чтобы открывать папки по сети можно было без ввода имени пользователя и пароля, в Windows 10 Pro и Enterprise сделать это можно следующим образом:

- На компьютере, на котором находится общая папка, в свойствах общего доступа добавьте группу «Все» (вводим Все в верхнем поле, нажимаем кнопку Добавить) и предоставьте нужные разрешения. В Windows 10, которая изначально была на английском языке эта группа называется Everyone.

- Зайдите в редактор локальной групповой политики (Win+R — gpedit.msc, внимание: элемент отсутствует в Windows 10 Домашняя), перейдите в раздел «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности».

- Включите параметр «Сетевой доступ: разрешать применение разрешений Для всех к анонимным пользователям», дважды нажав по нему и выбрав пункт «Включено».

- Откройте свойства папки и на вкладке «Доступ» внизу, в разделе «Защита паролем» нажмите по ссылке «Центр управления сетями и общим доступом» для изменения параметра. Раскройте раздел «Все сети», установите отметку «Отключить общий доступ с парольной защитой» и примените настройки.

- В случае, если мы предоставляем анонимный доступ к диску, а не отдельной папке, дополнительно зайдите в свойства диска, на вкладке «Безопасность» нажмите кнопку «Изменить», добавьте группу «Все» и установите необходимые разрешения.

- Некоторые инструкции предлагают в том же разделе редактора локальной групповой политики включить параметр «Учетные записи: Состояние учетной записи Гость», а затем открыть параметр «Сетевой доступ: разрешать анонимный доступ к общим ресурсам» и указать сетевое имя папки в строке (или несколько строк, если папок несколько), имя папки указывается без пути к ней, для диска просто указываем букву без двоеточия. Но в моих экспериментах анонимный доступ (ко всем общим папкам) работает и без этого, хотя это может пригодиться, если анонимный доступ нужно предоставить только для отдельных общих папок.

С этого момента с других компьютеров подключение к общей папке или сетевому диску можно выполнить без ввода логина и пароля (иногда может потребоваться перезагрузка компьютеров). Однако учитывайте, что это не очень хорошо с точки зрения безопасности.

Как настроить общий доступ к папкам и дискам в Windows 10 — видео инструкция

Надеюсь, инструкция оказалась полезной, а у вас всё получилось и общий доступ к папкам работает. Если по какой-то причине подключиться не удается, еще раз учитывайте, что компьютеры должны быть подключены к одной сети и, помимо этого, может оказаться, что общему доступу мешает ваш антивирус или сторонний файрволл.

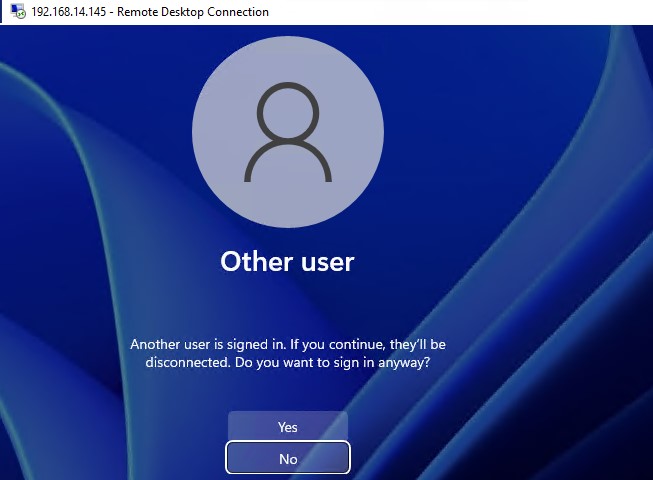

Удаленные пользователи могут подключаться к своим компьютерам Windows 10 или 11 через службу удаленных рабочих столов (RDP). Достаточно включить удаленный рабочий стол (Remote Desktop), разрешить RDP доступ для пользователя и подключиться к компьютеру с помощью любого клиента удаленного рабочего стола. Однако в десктопных версия Windows есть ограничение на количество одновременных RDP сессии. Разрешается только один активный Remote Desktop сеанс пользователя.

Если вы попробуете открыть вторую RDP сессию, появится предупреждение с запросом отключить сеанс первого пользователя.

В систему вошел другой пользователь. Если вы продолжите, он будет отключен. Вы все равно хотите войти в систему?

В английской версии предупреждение такое:

Another user is signed in. If you continue, they’ll be disconnected. Do you want to sign in anyway?

Содержание:

- Ограничения на количество RDP сессий в Windows

- RDP Wrapper: разрешить несколько RDP сеансов в Windows

- Не работает RDP Wrapper в Windows

- Модификация файла termsrv.dll для снятия ограничений RDP в Windows 10 и 11

- Встроенная поддержка нескольких RDP сессий в редакции Windows 10 Enterprise Multi-session

Ограничения на количество RDP сессий в Windows

Во всех десктопных версиях Windows 10 и 11 есть ряд ограничений на использование служб удаленного рабочего стола

- Разрешено удаленно подключаться по RDP только к редакциям Windows Professional и Enterprise. В домашних редакциях (Home/Single Language) RDP доступ запрещен;

- Поддерживается только одно одновременное RDP подключение. При попытке запустить вторую RDP-сессию, пользователю будет предложено завершить активный сеанс;

- Если пользователь работает за консолью компьютера (локально), то при удаленном подключении по RDP, его локальный сеанс будет отключен (заблокирован). Также завершается и удаленный RDP сеанс, если пользователь входит в Windows через консоль компьютера.

Ограничение на количество одновременных RDP подключений в Windows является не техническим, но программным и лицензионным. Таким образом Microsoft запрещает создавать терминальный RDP сервер на базе рабочей станции для одновременной работы нескольких пользователей.

Если ваши задачи требуют развертывание терминального сервера, Microsoft предлагает пробрести Windows Server (по умолчанию разрешает 2 активных RDP подключения). Если вам нужно большее количество одновременных сессий пользователей, нужно приобрести лицензии RDS CAL, установить и настроить роль Remote Desktop Session Host (RDSH) или полноценную RDS ферму.

Технически любая редакция Windows при наличии достаточного ресурсов оперативной памяти и CPU может обслуживать одновременную работу нескольких десятков удаленных пользователей. В среднем на одну RDP сессию пользователя требуется 150-200 Мб памяти (без учета запускаемых приложений). Т.е. максимальное количество одновременных RDP сессий в теории ограничивается только ресурсами компьютера.

В этой статье мы покажем три способа убрать ограничение на количество одновременных RDP подключений в Windows 10 и 11:

- Использование RDP Wrapper

- Модификации системного файла termsrv.dll

- Апгрейд до редакции Windows 10/11 Enterprise for virtual desktops (multi-session)

Примечание. Все модификации операционной системы, описанные в этой статье, считаются нарушением лицензионного соглашения Windows, и вы можете использовать их на свой страх и риск.

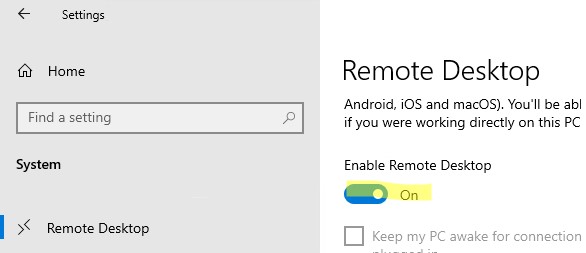

Прежде, чем продолжить, проверьте что в настройках Windows включен протокол Remote Desktop.

- Откройте панель Settings -> System —> Remote Desktop -> включите опцию Enable Remote Desktop;

- Либо воспользуйтесь классической панель управления: выполните команду SystemPropertiesRemote -> Перейдите на вкладку Remote Settings (Удаленный доступ), включите опцию Allow remote connection to this computer (Разрешить удалённые подключения к этому компьютеру).

RDP Wrapper: разрешить несколько RDP сеансов в Windows

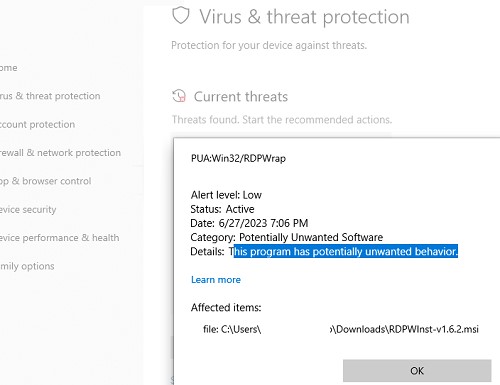

Open-source утилита RDP Wrapper Library позволяет разрешить конкурентные RDP сессии в Windows 10/11 без замены системного файла termsrv.dll.

RDP Wrapper работает в качестве прослойки между менеджером управления службами Service Control Manager, SCM) и службой терминалов (Remote Desktop Services). RDP Wrapper не вносит никаких изменений в файл termsrv.dll, просто загружая termsrv с изменёнными параметрами.

Важно. Перед установкой RDP Wrapper важно убедится, чтобы у вас использовалась оригинальная (непропатченная) версия файл termsrv.dll. Иначе RDP Wrapper может работать не стабильно, или вообще не запускаться.

Вы можете скачать RDP Wrapper из репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя доступная версия RDP Wrapper Library v1.6.2). Утилита не обновляется с 2017 года, но ее можно использовать на всех билдах Windows 10 и 11. Для работы утилиты в современных версиях Windows достаточно обновить конфигурационный файл rdpwrap.ini.

Большинство антивирусов определяют RDP Wrapper как потенциально опасную программу. Например, встроенный Microsoft Defender антивирус классифицирует программу как PUA:Win32/RDPWrap (Potentially Unwanted Software) с низким уровнем угрозы. Если настройки вашего антивируса блокируют запуск RDP Wrapper, нужно добавить его в исключения.

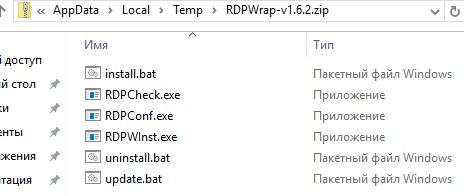

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

- RDPWinst.exe —программа установки/удаления RDP Wrapper Library;

- RDPConf.exe — утилита настройки RDP Wrapper;

- RDPCheck.exe — Local RDP Checker — утилита для проверки RDP доступа;

- install.bat, uninstall.bat, update.bat — пакетные файлы для установки, удаления и обновления RDP Wrapper.

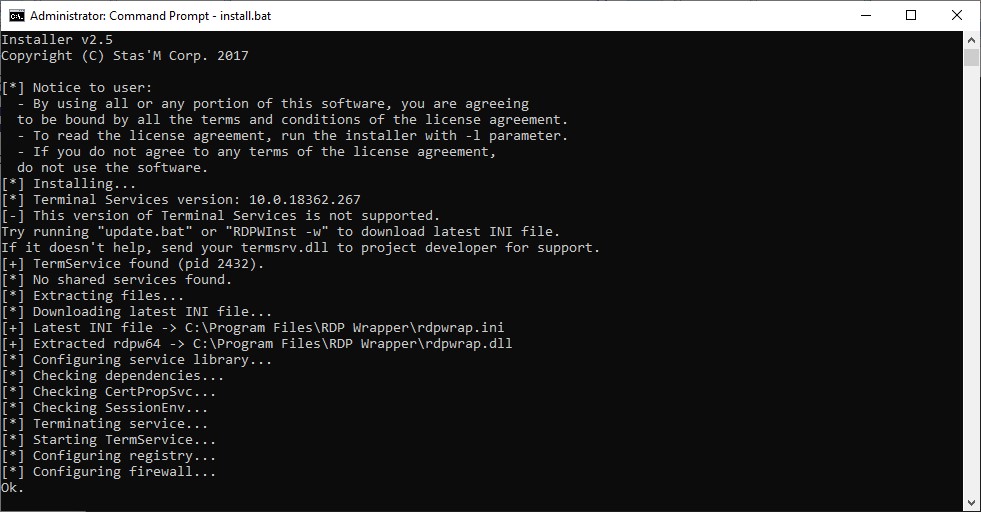

Чтобы установить RDPWrap, запустите файл

install.bat

с правами администратора.

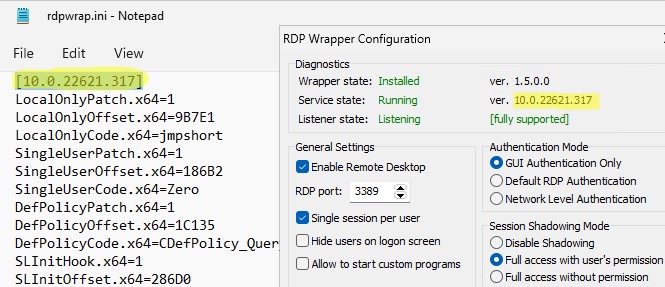

После окончания установки запустите RDPConfig.exe.

![rdp-wrapper: красная надпись не поддерживается [not supported]](https://winitpro.ru/wp-content/uploads/2015/09/rdp-wrapper-ne-podderzhivaetsya.jpg)

Скорее всего сразу после установки утилита покажет, что RDP wrapper запущен (Installed, Running, Listening), но не работает. Обратите внимание на красную надпись. Она сообщает, что данная версий Windows 10 (ver. 10.0.19041.1949) не поддерживается ([not supported]).

Причина в том, что в конфигурационном файле rdpwrap.ini отсутствует секция с настройками для вашего версии (билда) Windows. Актуальную версию файла rdpwrap.ini можно скачать здесь https://raw.githubusercontent.com/sebaxakerhtc/rdpwrap.ini/master/rdpwrap.ini

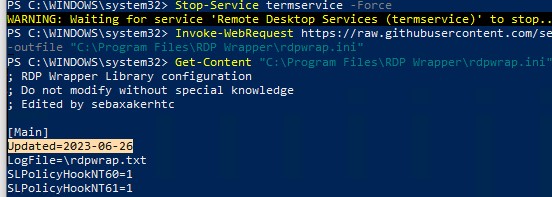

Вручную скопируйте содержимое данной страницы в файл «C:\Program Files\RDP Wrapper\rdpwrap.ini». Или скачайте файл с помощью PowerShell командлета Invoke-WebRequest (предварительно нужно остановить службу Remote Desktop):

Stop-Service termservice -Force

Invoke-WebRequest https://raw.githubusercontent.com/sebaxakerhtc/rdpwrap.ini/master/rdpwrap.ini -outfile "C:\Program Files\RDP Wrapper\rdpwrap.ini"

alert] Можно создать задание планировщика для проверки изменений в файле rdpwrap.ini и его автоматического обновления [/alert]

На данном скриншоте видно, что на компьютере установлена свежая версия файла rdpwrap.ini (Updated=2023-06-26).

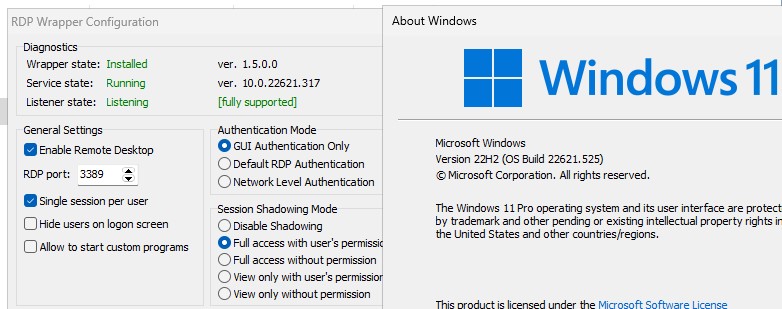

Перезагрузите компьютер, запустите утилиту RDPConfig.exe. Проверьте, что в секции Diagnostics все элементы окрашены в зеленый цвет, и появилось сообщение [Fully supported]. На скриншоте ниже показано, что RDP Wrapper с данным конфигом успешно запущен в Windows 11 22H2.

Теперь попробуйте установить несколько одновременных RDP сессий с этим компьютером под разными пользователями (воспользуйтесь любым RDP клиентом: mstsc.exe, RDCMan, mRemoteNG и т.д.).

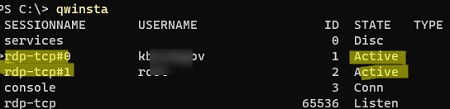

Можете проверить что на компьютере активны одновременно две RDP сессии (или более) с помощью команды:

qwinsta

rdp-tcp#0 user1 1 Active rdp-tcp#1 user2 2 Active

Утилита RDPWrap поддерживается во версиях Windows (включая домашние редакции Windows Home), таким образом из любой клиентской версии Windows можно сделать полноценный сервер терминалов.

В интерфейсе RDP Wrapper доступны следующие опции:

- Enable Remote Desktop — включить/отключить Remote Desktop в Windows доступ

- RDP Port — можно изменить стандартный номера порта удаленного рабочего стола TCP 3389

- Опция Hide users on logon screen позволяет скрыть список пользователей на экране приветствия;

- Single session per user —разрешить несколько одновременных RDP сессий под одной учетной записью пользователя. Эта опция устанавливает параметр реестра fSingleSessionPerUser = 0 в ветке HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server). Также этот параметр настраивается через опцию GPO Restrict Remote Desktop Services to a single Remote Desktop Services session в разделе Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Connections.

- В секции Session Shadowing Mode вы можете настроить режим теневого подключения к рабочему столу пользователей Windows .

Не работает RDP Wrapper в Windows

В некоторых случая утилита RDP Wrapper не работает как ожидается, и вы не можете использовать несколько RDP подключений.

Во время установки обновлений Windows может обновиться версия файла termsrv.dll. Если в файле rdpwrap.ini отсутствует описание для вашей версии Windows, значит RDP Wrapper не может применить необходимые настройки. В этом случае в окне RDP Wrapper Configuration будет указан статус [not supported].

В этом случае нужно обновить файл rdpwrap.ini как описано выше.

Если RDP Wrapper не работает после обновления файла rdpwrap.ini, попробуйте открыть файл rdpwrap.ini и найти в нем описание для вашей версии Windows.

Как понять, есть ли поддержка вашей версии Windows в конфиг файле rdpwrapper?

На скриншоте ниже показано, что для моей версии Windows 11 (10.0.22621.317) есть две секции с описаниями:

[10.0.22621.317] ... [10.0.22621.317-SLInit] ...

Если в конфигурационном файле rdpwrap соответствующая секция отсутствует для вашей версии Windows, попробуйте поискать в сети строки rdpwrap.ini для вашего билда. Добавьте найденные строки в самый конец файла.

Если после установки обновлений безопасности или после апгрейда билда Windows 10, RDP Wrapper не работает, проверьте, возможно в секции Diagnostics присутствует надпись Listener state: Not listening.

Попробуйте обновить ini файл, и затем переустановить службу:

rdpwinst.exe -u

rdpwinst.exe -i

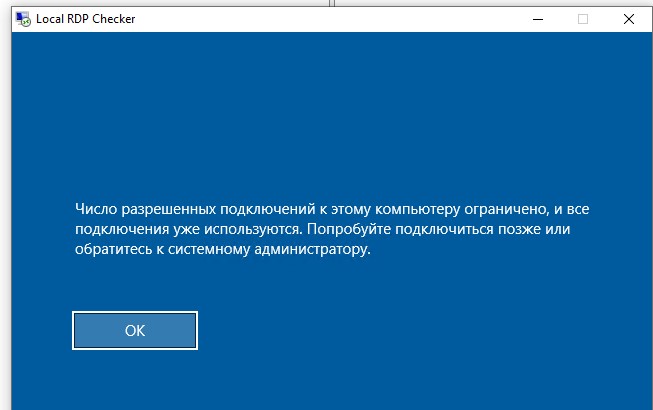

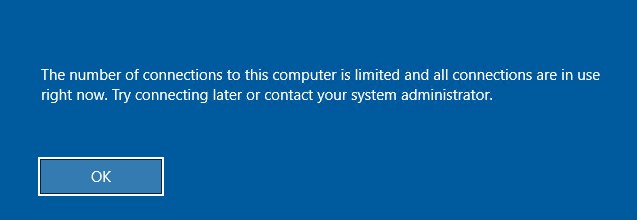

Бывает, что при попытке второго RDP подключения под другим пользователем у вас появляется надпись:

Число разрешенных подключений к этому компьютеру ограничено и все подключений уже используются. Попробуйте подключиться позже или обратитесь к системному администратору.

The number of connections to this computer is limited and all connections are in use right now. Try connecting later or contact your system administrator.

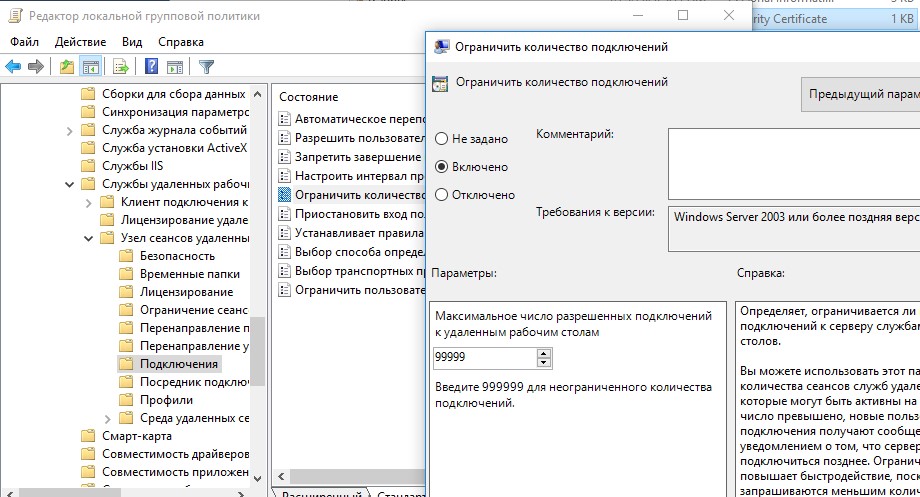

В этом случае нужно с помощью редактора групповых политики gpedit.msc в секции Конфигурация компьютера –> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Подключения включить политику “Ограничить количество подключений” и изменить ее значение на 999999 (Computer Configuration -> Administrative Templates -> Windows Components ->Remote Desktop Services ->Remote Desktop Session Host -> Connections-> Limit number of connections).

Перезагрузите компьютер для обновления настроек GPO и применения новых параметров.

Модификация файла termsrv.dll для снятия ограничений RDP в Windows 10 и 11

Чтобы убрать ограничение на количество RDP подключений пользователей в Windows без использования rdpwrapper нужно заменить файл termsrv.dll. Это файл библиотеки, которая используется службой Remote Desktop Services. Файл находится в каталоге C:\Windows\System32.

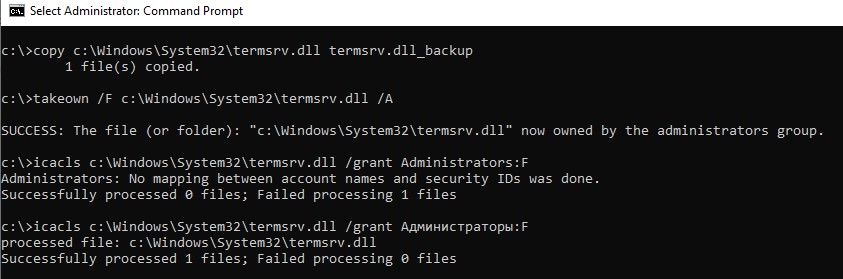

Прежде, чем править или заменять файл termsrv.dll желательно создать его резервную копию. Это поможет вам в случае необходимости можно будет вернуться к исходной версии файла. Запустите командную строку с правами администратора и выполните команду:

copy c:\Windows\System32\termsrv.dll termsrv.dll_backup

Затем нужно стать владельцем файла. Проще всего это сделать из командной строки. Чтобы сменить владельца файла с TrustedInstaller на группу локальных администраторов с помощью команды:

takeown /F c:\Windows\System32\termsrv.dll /A

Должно появится сообщение: «SUCCESS: The file (or folder): «c:\Windows\System32\termsrv.dll» now owned by the administrators group».

Теперь с помощью icacls.exe предоставьте группе локальных администраторов полные права на файл termsrv.dll (Full Control):

icacls c:\Windows\System32\termsrv.dll /grant Administrators:F

(или

Администраторы

в русской версии Windows).

Должно появится сообщение: «processed file: c:\Windows\System32\termsrv.dll Successfully processed 1 files; Failed processing 0 files«.

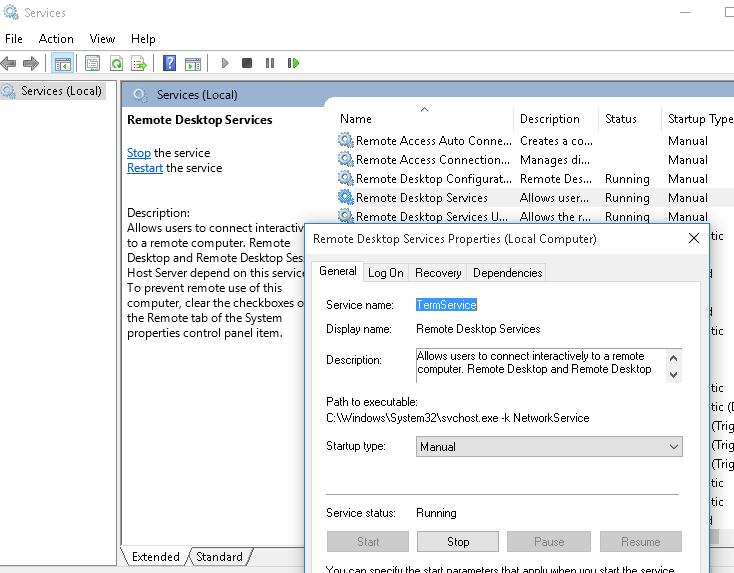

Теперь нужно остановить службу Remote Desktop Service (TermService) из консоли services.msc или из командной строки:

Net stop TermService

Вместе с ней останавливается служба Remote Desktop Services UserMode Port Redirector.

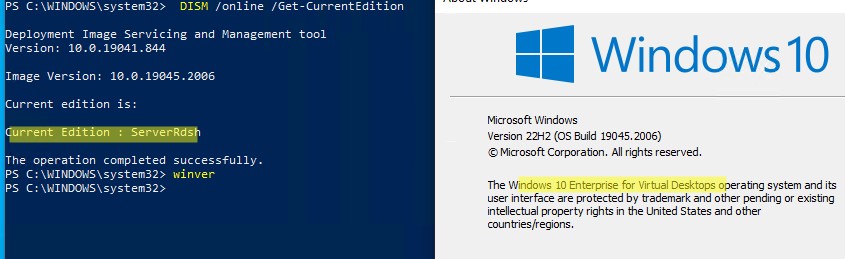

Чтобы узнать номер билда вашей Windows, выполните команду winver или следующую команды PowerShell:

Get-ComputerInfo | select WindowsProductName, WindowsVersion

В моем случае установлена Windows 10 билд 22H2.

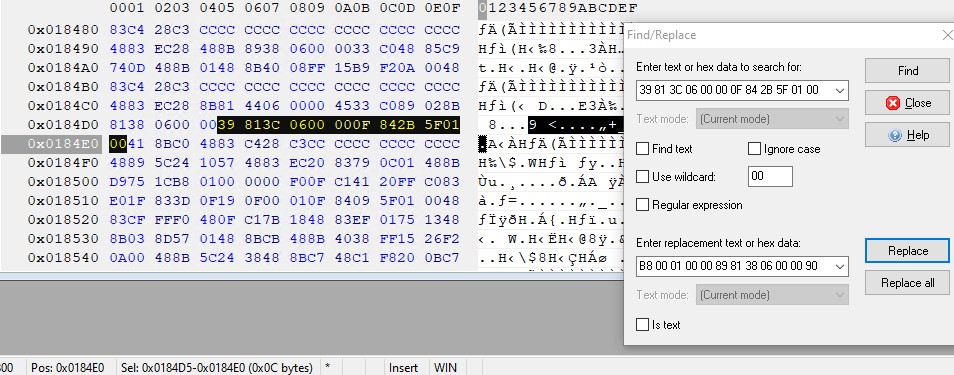

Затем откройте файл termsrv.dll с помощью любого HEX редактора (к примеру, Tiny Hexer). В зависимости от билда нужно найти и заменить строку:

| Версия Windows | Найти строку | Заменить на |

| Windows 11 22H2 | 39 81 3C 06 00 00 0F 84 75 7A 01 00 |

B8 00 01 00 00 89 81 38 06 00 00 90 |

| Windows 10 22H2 | 39 81 3C 06 00 00 0F 84 85 45 01 00 | |

| Windows 11 RTM ( 21H2 22000.258) | 39 81 3C 06 00 00 0F 84 4F 68 01 00 | |

| Windows 10 x64 21H2 | 39 81 3C 06 00 00 0F 84 DB 61 01 00 | |

| Windows 10 x64 21H1 | 39 81 3C 06 00 00 0F 84 2B 5F 01 00 | |

| Windows 10 x64 20H2 | 39 81 3C 06 00 00 0F 84 21 68 01 00 | |

| Windows 10 x64 2004 | 39 81 3C 06 00 00 0F 84 D9 51 01 00 | |

| Windows 10 x64 1909 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1903 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 | |

| Windows 10 x64 1809 | 39 81 3C 06 00 00 0F 84 3B 2B 01 00 | |

| Windows 10 x64 1803 | 8B 99 3C 06 00 00 8B B9 38 06 00 00 | |

| Windows 10 x64 1709 | 39 81 3C 06 00 00 0F 84 B1 7D 02 00 |

Редактор Tiny Hexer не позволяет редактировать файл termsvr.dll напрямую из папки system32. Скопируйте его на рабочий стол, а после модификации замените исходный файл.

Например, для самой редакции Windows 10 x64 22H2 19045.2006 (версия файла termsrv.dll — 10.0.19041.1949) нужно открыть файл termsrv.dll в Tiny Hexer. Затем найдите строку:

39 81 3C 06 00 00 0F 84 85 45 01 00

И замените ее на:

B8 00 01 00 00 89 81 38 06 00 00 90

Сохраните файл и запустите службу TermService.

Если что-то пошло не так, и у вас возникнут проблемы со службой RDP, остановите службу и замените модифицированный файл termsrv.dll исходной версией:

copy termsrv.dll_backup c:\Windows\System32\termsrv.dll

Преимущество способа отключения ограничения на количество RDP сессий в Windows путем замены файла termsrv.dll в том, что на него не реагируют антивирусы. В отличии от утилиты RDPWrap, которую многие антивирусов считают Malware/HackTool/Trojan. Основной недостаток — вам придется вручную править файл после каждого обновления билда Windows (или при обновлении версии файла termsrv.dll в рамках ежемесячных кумулятивных обновлений).

Встроенная поддержка нескольких RDP сессий в редакции Windows 10 Enterprise Multi-session

Недавно Microsoft выпустило специальные Enterprise редакции Windows multi-session (ранее назывались Windows 10 Enterprise for Remote Sessions и Windows 10 Enterprise for Virtual Desktops).

Редакция Enterprise multi-session доступна как для Windows 10, так и для Windows 11.

Главная особенность этой редакции – она поддерживает множественные одновременные RDP сессии пользователей прямо из коробки. Несмотря на то, что редакцию Windows multi-session разрешено запускать только в виртуальных машинах Azure, вы можете вам установить эту редакцию в on-premises сети и использовать данный компьютер терминальный сервер (хотоя это будет нарушением лицензионной политики Microsoft).

Далее мы покажем, как обновить компьютер с Windows 10 Pro до Windows 10 Enterprise for Virtual Desktop и использовать его для одновременного подключения нескольких пользователей.

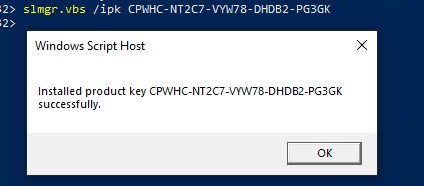

Откройте командную строку и проверьте текущую редакцию Windows (Professional в этом примере):

DISM /online /Get-CurrentEdition

Обновите вашу редакцию Windows с Pro до Enterprise:

Changepk.exe /ProductKey NPPR9-FWDCX-D2C8J-H872K-2YT43

Теперь установить GVLK ключ для Windows 10 Enterprise for Remote Sessions:

slmgr.vbs /ipk CPWHC-NT2C7-VYW78-DHDB2-PG3GK

Проверьте, что теперь ваша редакция Windows 10 изменилась на

ServerRdsh

(Windows 10 Enterprise for Virtual Desktops).

Активируйте вашу копию Windows Enterprise Multi-Session на вашем KMS сервере:

slmgr /skms msk-man02.winitpro.local:1688

slmgr /ato

Откройте редактор локальной GPO

(gpedit.msc

) и включите Per-User режим лицензирования в параметре Set the Remote Desktop licensing mode (Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing).

После активации нужно перезагрузить Windows. Теперь попробуйте подключиться к компьютеру по RDP под несколькими пользованиями. Как вы видите, Windows 10 Enterprise multi-session одновременные RDP подключения поддерживаются прямо из коробки.

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer

Windows 10 Enterprise for Virtual Desktops 2009 10.0.19041.2728

qwinsta

В этой статье мы рассмотрели способы, позволяющие снять ограничение на количество одновременных RDP подключений пользователей, и запустить бесплатный терминальный сервер на клиентской Windows 10 или 11. У каждого из этих способов есть свои преимущества и недостатки. Какой из них использовать — решать вам.

В нашей организации 350 компьютеров в сети и на каждом из них должно быть установлено антивирусное ПО для обеспечения общей сетевой безопасности. Ходить от компьютера к компьютеру и настраивать одни и те же политики и правила стало очень неудобно. Это занимает много время. Можно по RDP, но это не отменяет необходимости выполнять действия на каждом рабочем месте. В результате, было принято решение использовать централизованное управление антивирусами, а именно KSC – Kaspersky Security Center.

Антивирус Касперского был выбран потому, что на компьютерах уже были установлены в основном KES и KFA. Логично было добавить централизованное управление и не искать каких-то альтернатив, трудоемких по реализации в сложившихся условиях (переустановка на многих ПК, переучивание персонала и тп). К тому же антивирусы Касперского подходят под законы по информационной безопасности в нашем регионе и в нашей организации в конкретности.

Еще один плюс централизованного управления – единая точка мониторинга за вирусной активностью во всей сети сразу. Кроме того KES позволяет блокировать, устанавливать, удалять приложения у клиентов, блокировать подключаемые флэшки, запрещенные сайты, выводить информацию об системе и еще много всего.

Все что нужно для развертывания KSC есть в описании на официальном сайте Касперского. Но, почему и решено было написать этот пост, на сайте Касперского очень много информации, в которой можно запутаться, и мало картинок. Обучающие видео смотреть не всегда удобно. При первоначальном анализе ситуации было сложно разобраться куда смотреть и с чего начать в первую очередь. Некоторые знакомые админы с KES в сети тоже не знали с чего начать и задавали вопросы. В результате на этой странице акцентировано внимание на наиболее необходимых действиях.

Содержание.

Компоненты.

Установка ОС.

Установка базы данных.

Установка Kaspersky Security Center.

Первоначальная настройка KSC.

Kaspersky Network Agent – дистанционная установка.

Kaspersky Network Agent – установка не дистанционно.

Установка Kaspersky Endpoint Security.

Лицензия.

Задачи.

Политики.

Пароль.

Оповещение.

Мониторинг состояния системы.

Поиск.

Резервная копия.

Завершение.

Компоненты.

Для установки KSC нужны следующие компоненты.

Сервер – отдельный компьютер, или виртуальная машина с актуальными на сегодняшний день параметрами (процессор Core i3-i5 или Ryzen3-5, 8Гб ОЗУ, SSD500Гб, LAN 1Гбит/с). На этом компьютере ничего не должно быть установлено кроме самого KSC.

База данных. В данном случае использована MSSQL. Подойдет любая версия, платная или бесплатная (с некоторыми ограничениями). Скачивается с официального сайта Microsoft.

Сюда же можно добавить Visual Studio, чтоб иметь возможность работы с БД. Скачивается так же с сайта Microsoft.

KSC – центр управления, скачивается с официального сайта Касперского. Бесплатное ПО. На сайте нужно выбрать версию для Windows, full distributive.

KES – Kaspersky Endpoint Security – это платный антивирус который устанавливается на каждый компьютер в сети. KSC в нашем случае управляет только KES-ами.

К сожалению KSC не предназначен для управления бесплатными Kaspersky Free Antivirus. Все KFA которые у нас были в сети нужно переводить на KES. Это отдельный экономический вопрос. Необходимо провести точный расчет количества антивирусов и согласовать с руководством покупку лицензий. Использование каких-то взломанных ключей из Интернета не приемлемо в гос. организации. На информационной безопасности в наше время экономить нельзя.

Kaspersky Network Agent – сетевой агент, который передает команды от KSC в KES. Бесплатное ПО. Извлекается из установочного пакета KSC. Агенты умеют гораздо больше, чем просто работа с KES. Через агента можно устанавливать или удалять ПО, получать информацию об оборудовании клиента, сеансах учетных записей и многое другое.

Далее описание вышеперечисленного с некоторыми подробностями. Подготавливаем, скачиваем все нужные компоненты. Кратко пройдем по особенностям каждого.

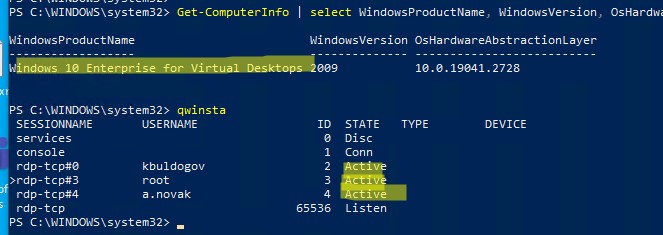

Установка.

Сервер.

Устанавливаем Windows Server. В данном примере сервер 2019 на физическом компьютере. В последствии мигрировал на виртуальную машину.

Серверное ПО влияет на количество возможных подключений (более 20). Сервер требователен к ОЗУ. Нужно не менее 8Гб. До ВМ у компьютера был процессор Core-i3 9 поколения. Работал без замечаний.

После установки обновляем компоненты Windows.

Устанавливаем драйвера для оборудования.

Переименовываем в понятное название, в данном случае KSCSERVER. Назначаем IP-адрес.

Настраиваем безопасность. В идеале нужно запретить все, кроме запуска необходимых программ и RDP.

Создаем локальную учетную запись без использования стандартных имен admin, user и тп. С нее в основном будет выполнятся работа. Устанавливаем сложный пароль. Блокируем учетку, созданную при первоначальной настройке.

Добавляем компьютер в домен и разрешаем подключение к нему только заданным пользователям.

База данных.

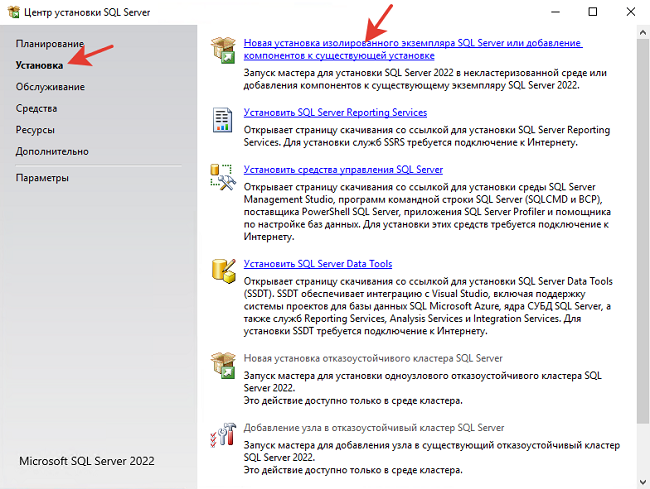

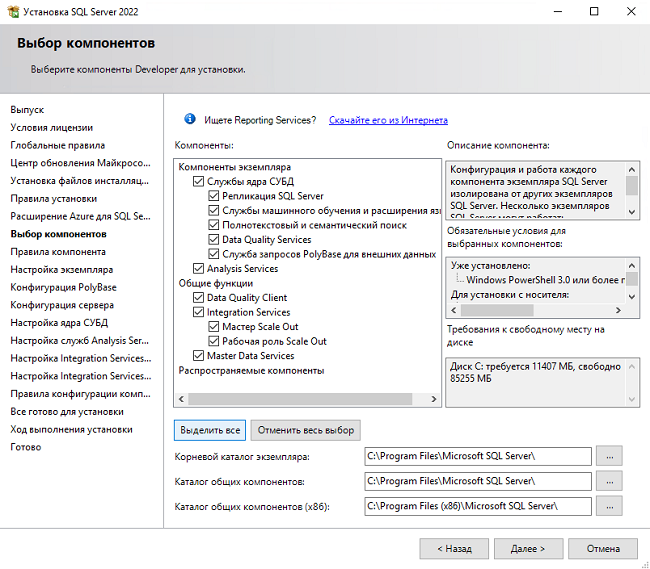

Далее устанавливаем MSSQL сервер. Проходим все шаги мастера установки.

При выборе компонентов отмечаем все, чтоб долго не разбираться.

Далее настройки без изменений. Можно переименовать экземпляр MSSQL.

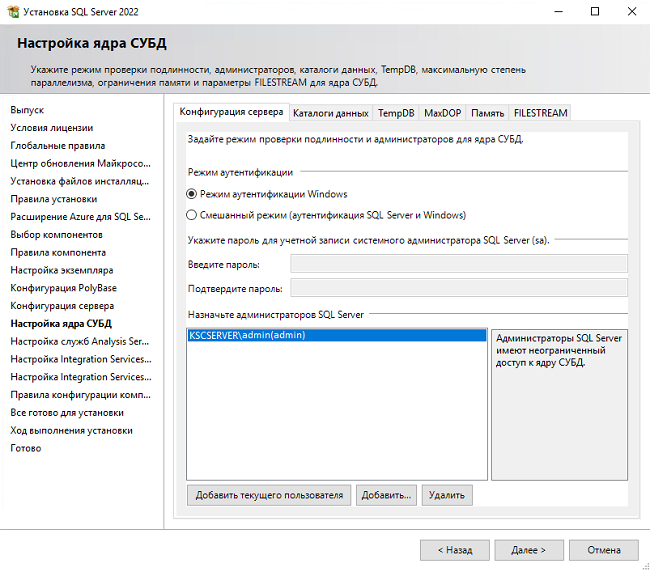

Для доступа к управлению БД можно использовать учетную запись Windows.

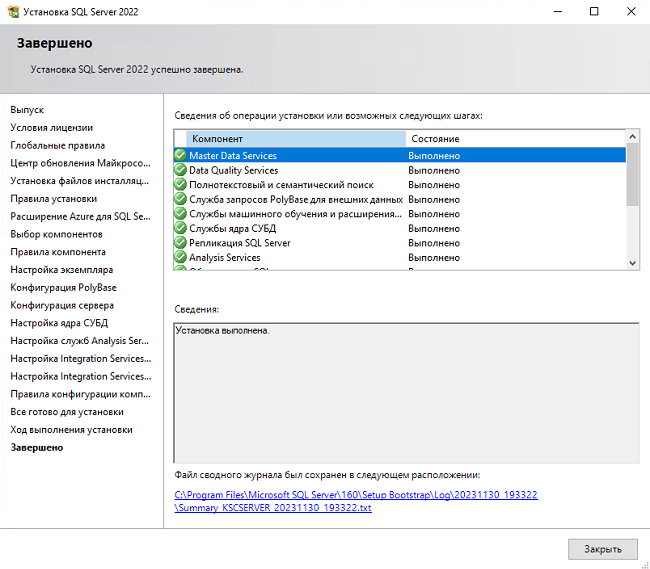

Завершаем установку.

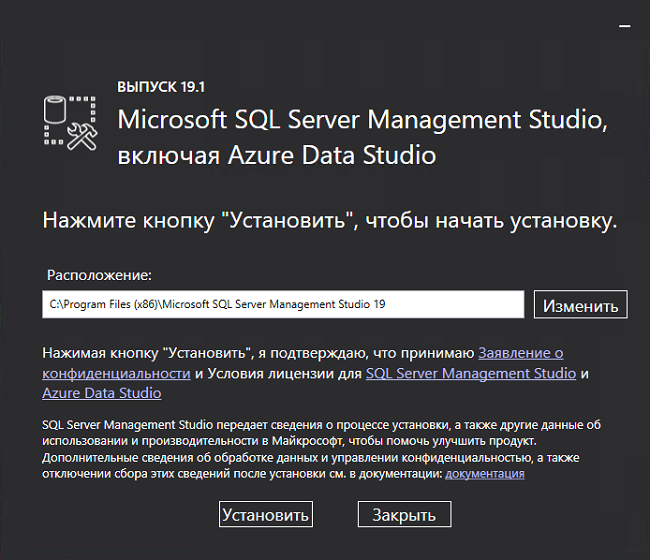

Устанавливаем MSSQL Manager Studio для управления базой данных. Все пути без изменений. Установить. Готово.

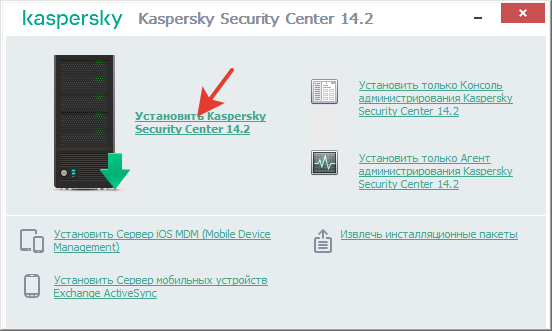

Установка KSC.

Устанавливаем центр управления антивирусом.

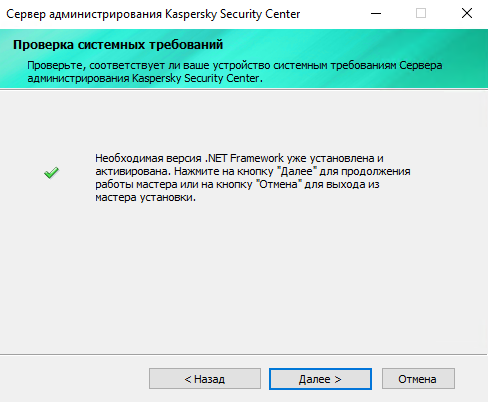

Программа проверит .NET Framework.

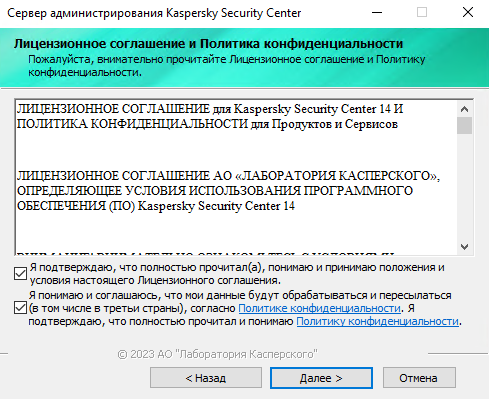

Принимаем лицензионное соглашение.

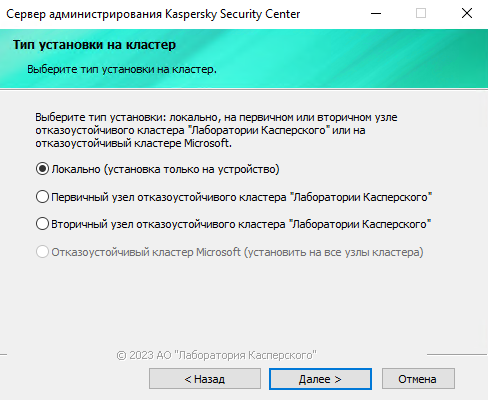

Устанавливаем ПО локально.

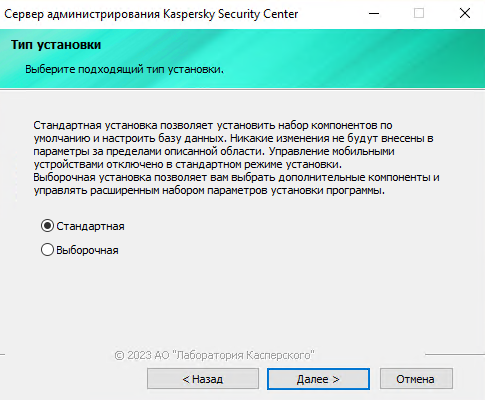

Выбираем стандартную установку.

В выборочной установке можно изменить путь размещения сервера.

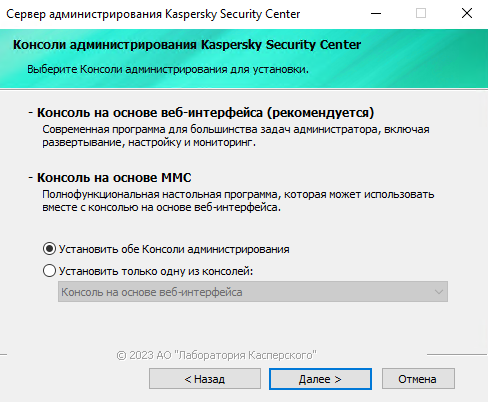

Обе консоли администрирования.

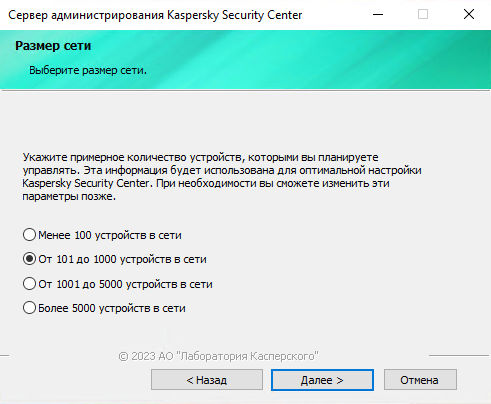

Количество устройств для каждого случая разное.

Эта настройка влияет на точки распространения и время рассинхронизации выполнения задач у большого количества клиентов.

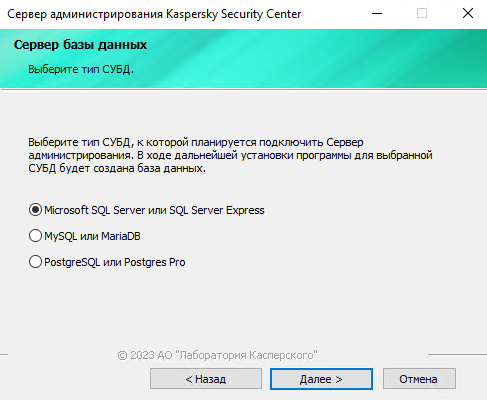

Выбор типа баз данных.

В версии 14.2, кроме MSSQL можно выбрать MySQL, MariaDB и PostgreSQL.

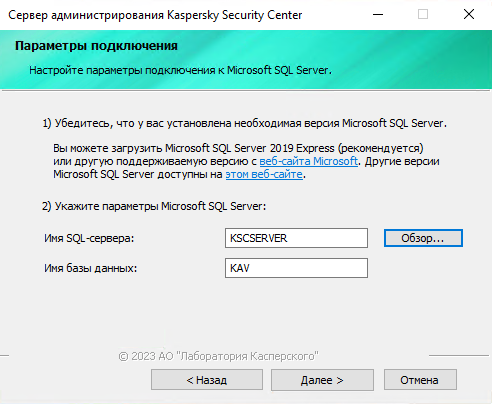

Выбираем установленный ранее MSSQL сервер. Имя БД без изменений.

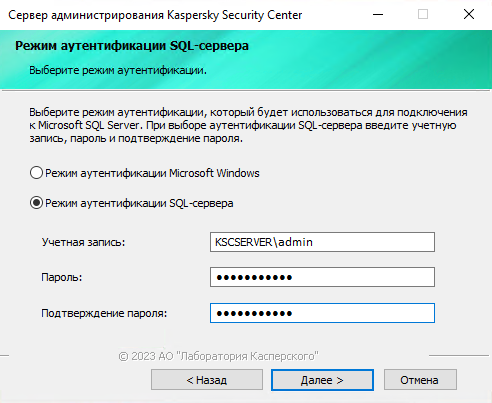

Вводим данные учетной записи, такие же как и при установке MSSQL.

Учетная запись для запуска службы сервера администрирования и других служб KSC – выбираем так же учетную запись локального админа. Использовать сетевые доменные учетки не рекомендуется.

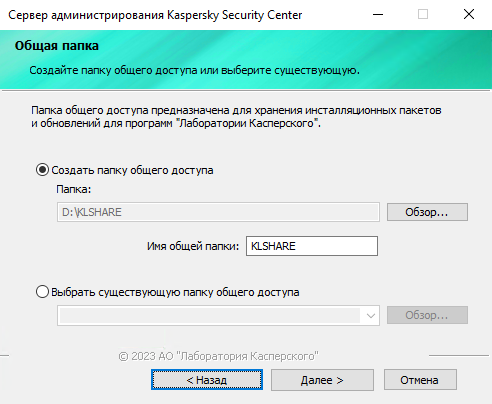

Имя и расположение папки общего доступа такое, как предлагает программа. Из этой папки клиенты будут брать установочные файлы.

Для работы KLSHARE используется порт 445. KSC самостоятельно откроет себе нужные порты.

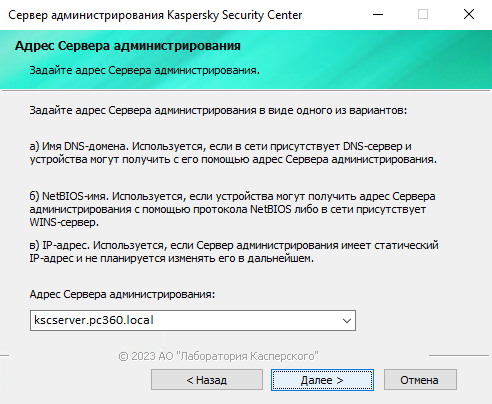

DNS имя по которому клиенты смогут находить сервер даже в случае смены его IP-адреса.

После завершения установки автоматически запустится мастер установки web-консоли.

Принимаем лицензионное соглашение.

Путь к установке без изменений.

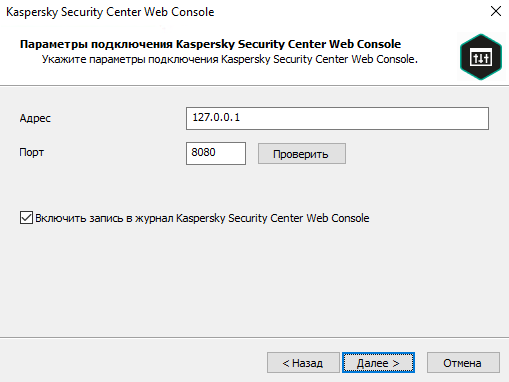

Адрес и порт без изменений.

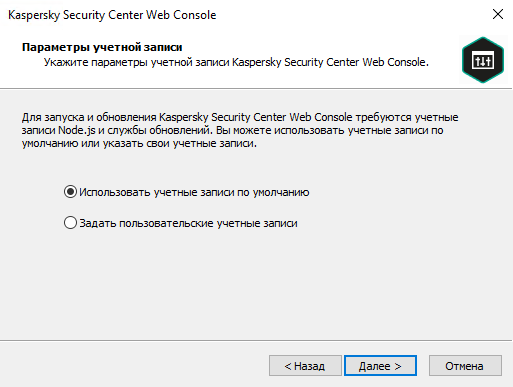

Учетные записи без изменений.

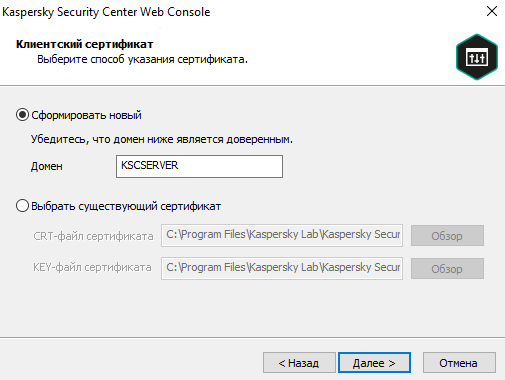

Клиентский сертификат без изменений.

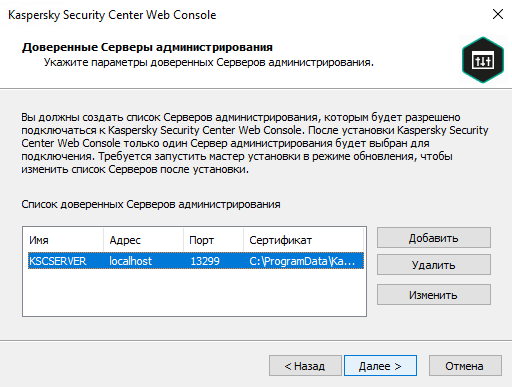

В доверенных серверах появится KSCSERVER. Далее.

Шаг с AIM без изменений.

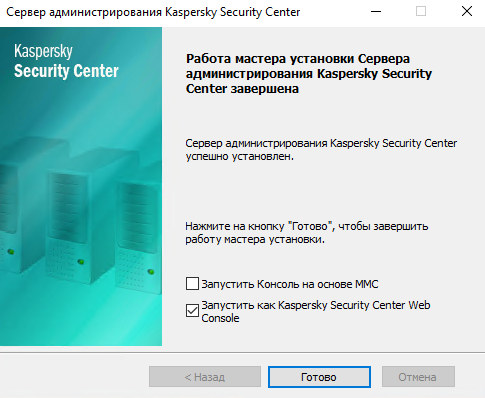

Ожидаем пока пройдет установка. Готово.

Первоначальная настройка.

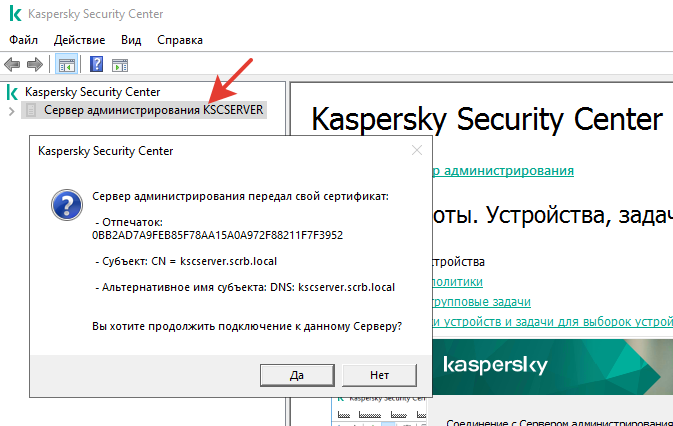

Входим в KSC. Сделать это можно через консоль или ММС.

Ярлыки появятся на рабочем столе.

URL для входа через браузер (web-консоль):

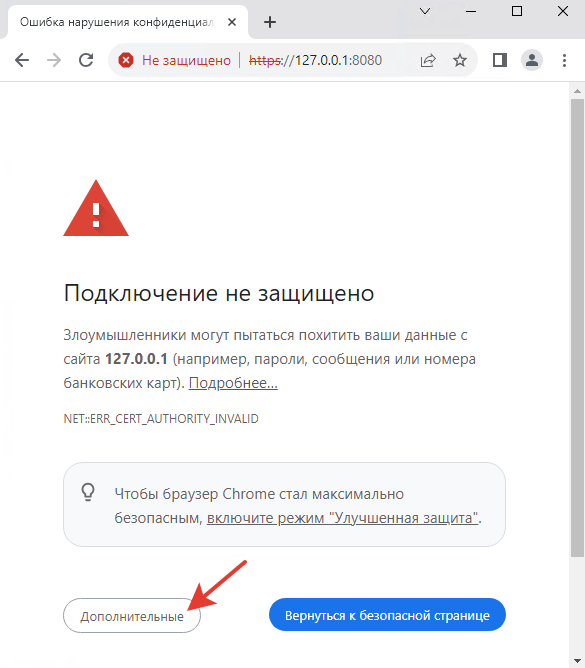

Для входа нужно нажать дополнительные параметры и далее перейти по ссылке. Браузер ругается потому что у KSC самоподписанный сертификат.

Вводим учетные данные такие же, как при установке.

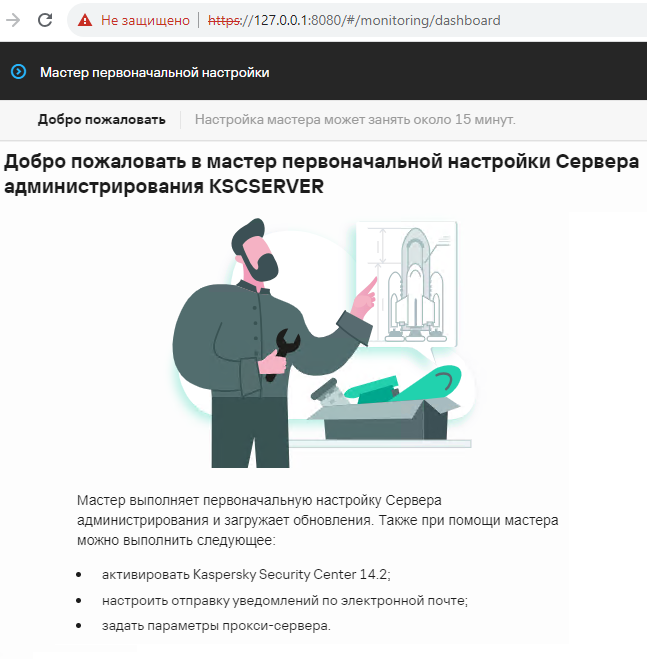

Запустится мастер первоначальной настройки.

Через ММС все проще и по классике, хотя разработчик продвигает web-консоль и рекомендует работать через нее.

Можно ввести код на лицензии рабочих мест или сделать это позже.

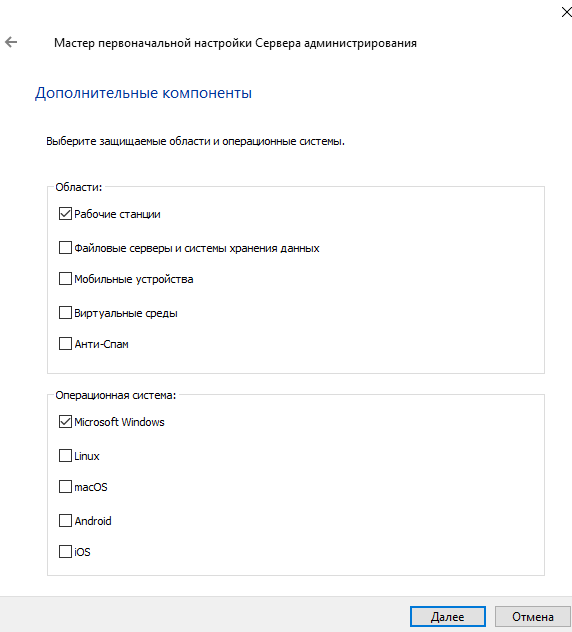

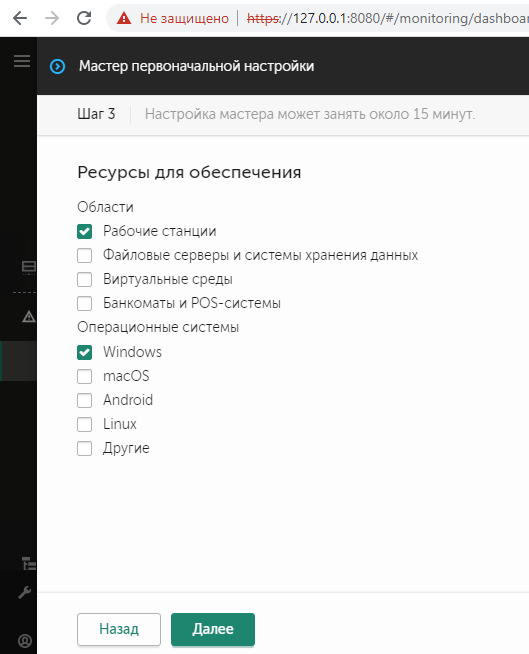

Выбираем назначение антивируса. В данном случае рабочие станции Windows.

Все те же шаги аналогично проходятся в web-консоли. Кому как удобно.

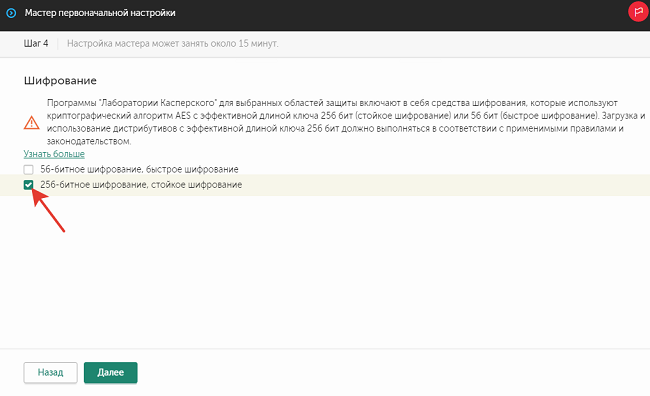

Выбираем сильное или слабое шифрование. По желанию. Более стойкое влияет на затрачиваемые ресурсы процессора.

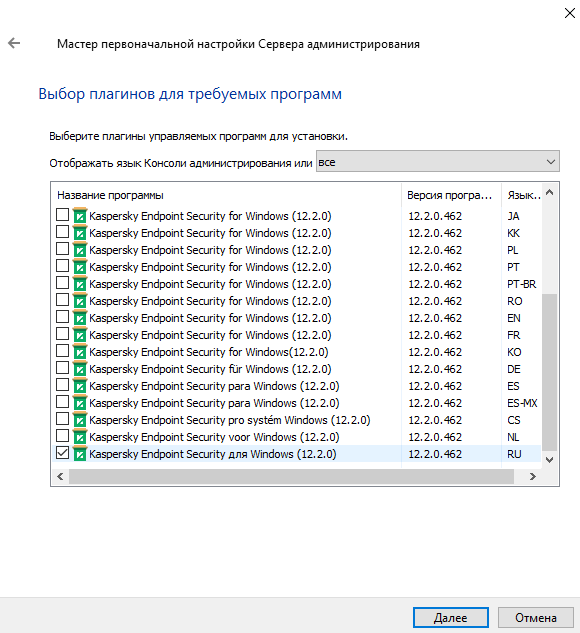

Выбираем плагины для используемых модулей с учетом языка дистрибутива. Ожидаем их загрузку, если вышли новые версии и установку.

Плагин нужен для управления в KSC на конкретном устройстве, в данном случае на сервере.

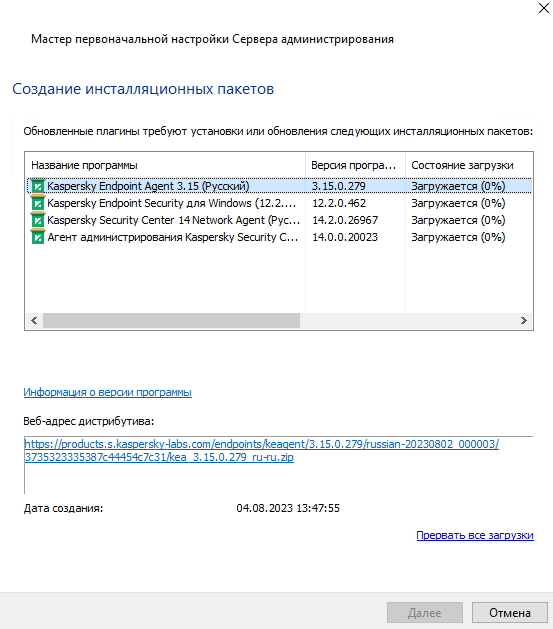

Можно создать инсталяционные пакеты. Можно это сделать позже. Это те пакеты, которые потом будут устанавливаться у клиентов. В первую очередь нужны KES и Network Agent.

Kaspersky Endpoint Agent 3.15 не нужен в данном случае.

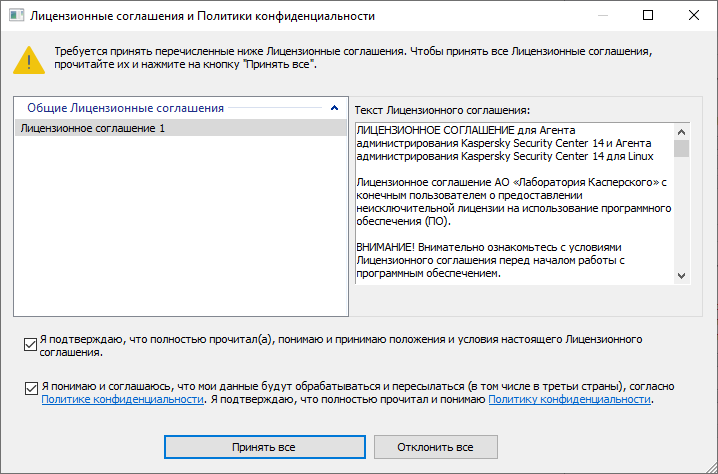

В процессе нужно несколько раз принять лицензионное соглашение.

Подтверждаем участие в Kaspersky Security Network. KSN проверяет файлы особенно новых неизвестных угроз в базе Касперского. Эта база наполняется от всех участников KSN. Данные участников анонимизированы.

Мастер так же создаст базовые политики и задачи. Предложит параметры управления обновлениями. В web-консоли предлагается настроить оповещение на e-mail. Это все можно настроить в процессе работы с KSC.

Не запускаем мастер развертывания защиты на рабочих станциях (галочка снята).

Завершаем мастер.

Дистанционное подключение к KSC.

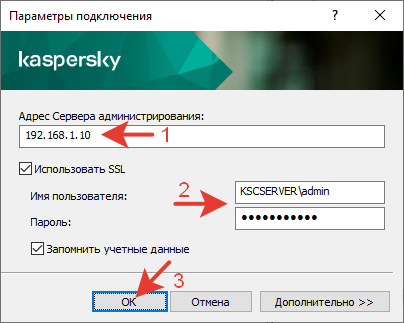

Кроме RDP, войти в управление можно дистанционно по сети используя два варианта:

1.Установить на админском ПК MMC (выбирается из инсталла KSC), указать IP-адрес сервера.

Для работы этим способом так же потребуется установка плагина управления для конкретной версии KES.

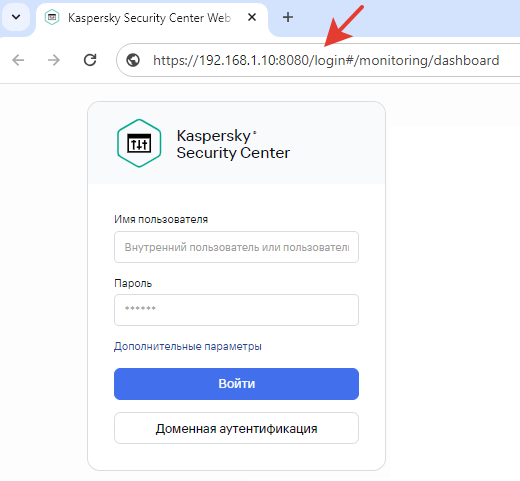

2.Использовать web-браузер и подключатся по IP-адресу в web-консоль сервера.

|

https://192.168.1.10:8080/login#/monitoring/dashboard |

Kaspersky Network Agent – дистанционная установка.

В первую очередь нужно просканировать сеть и распространить на клиентские компьютеры агента.

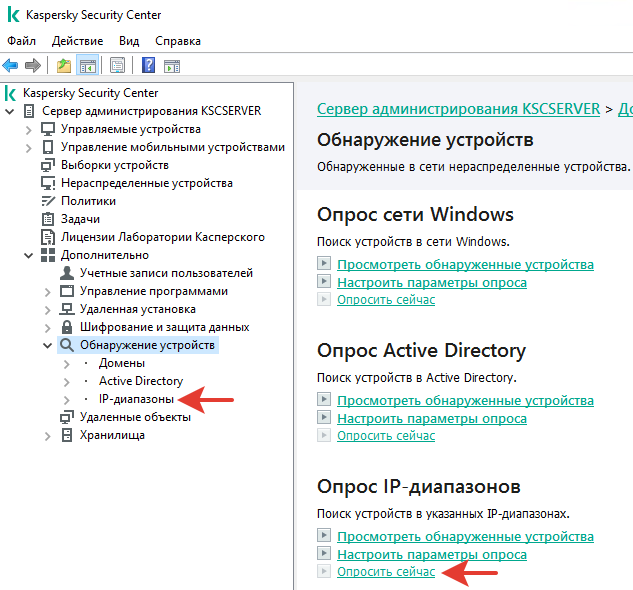

Сканирование доступно по нескольким категориям. Выбираем, например, IP-диапазоны. Настраиваем диапазоны и запускаем сканирование.

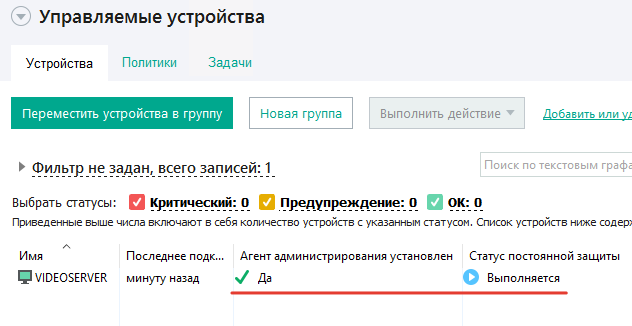

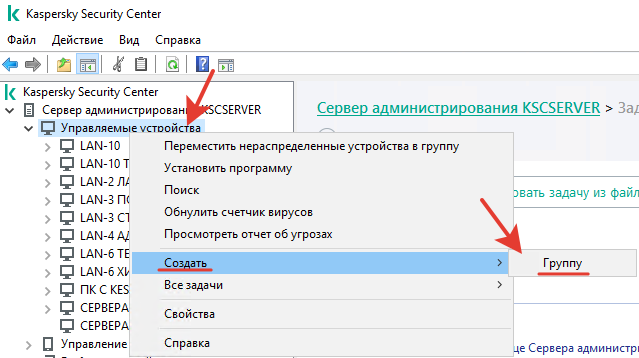

Перемещаем обнаруженные компьютеры в раздел «Управляемые устройства».

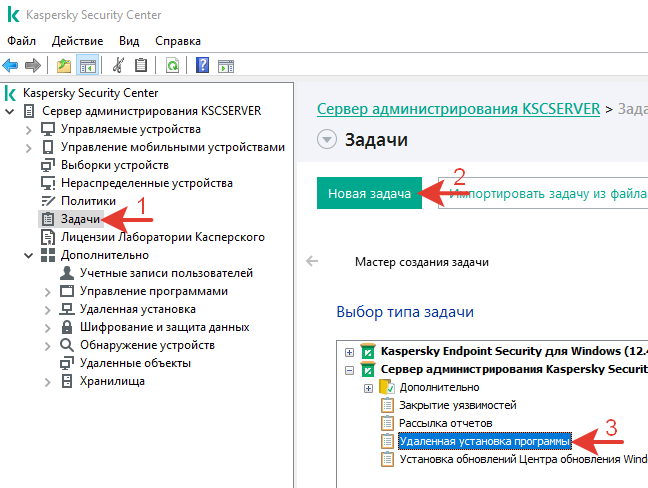

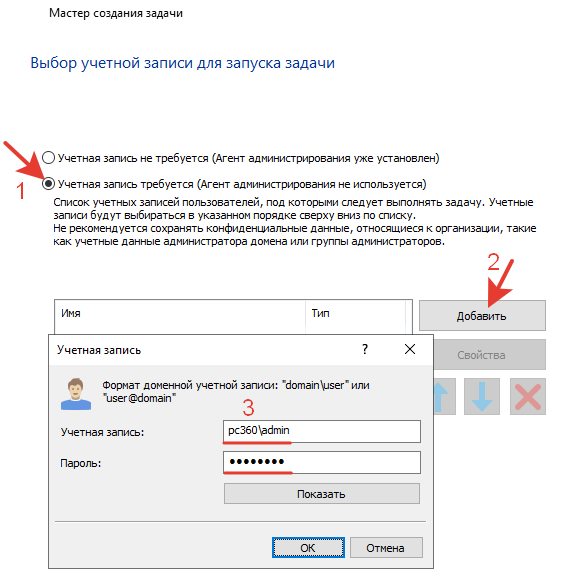

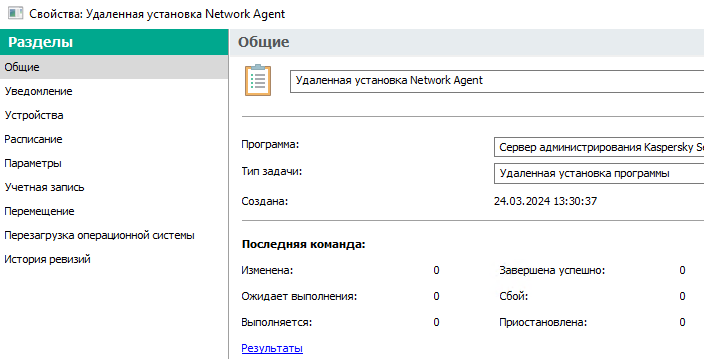

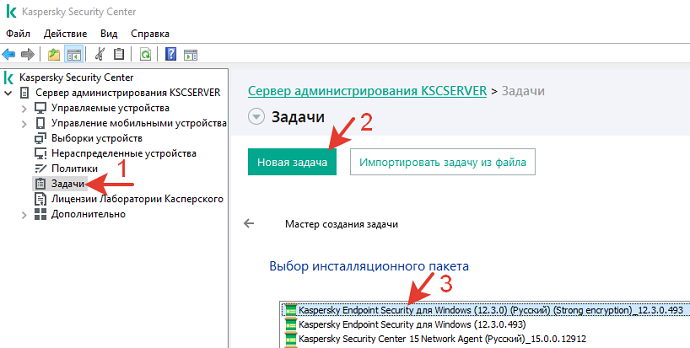

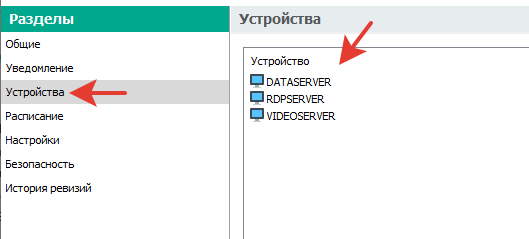

Установим агента. Для этого создаем новую задачу в разделе «Задачи».

Проходим по мастеру.

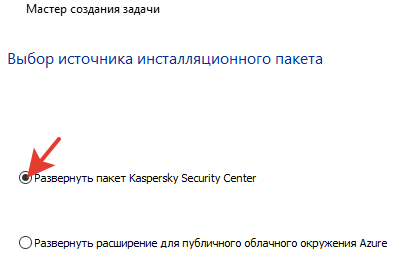

Выбираем – Развернуть пакет Kaspersky Security Center.

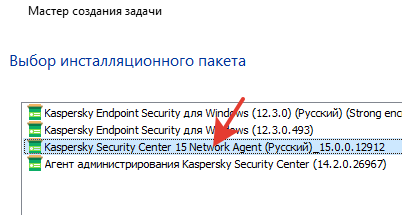

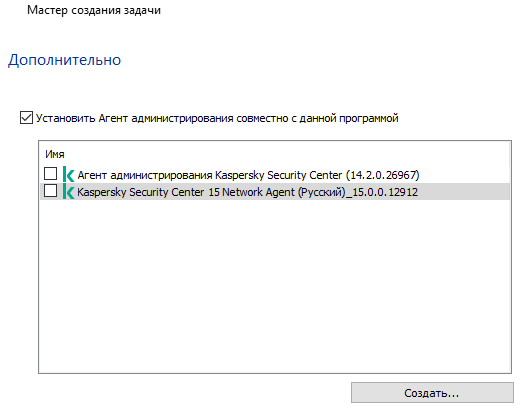

Выбираем инсталляционный пакет Network Agent.

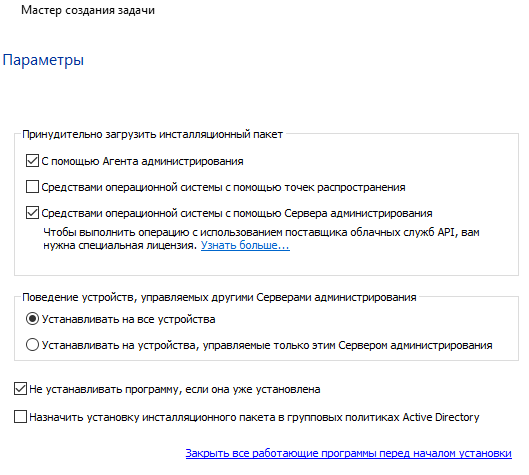

Настраиваем параметры.

Принудительно загрузить инсталляционный пакет:

С помощью Агента администрирования – у нас еще агент не установлен, не используем.

Средствами операционной системы с помощью точек распространения — не используем, потому что у нас еще нет точек распространения. Некоторые агенты могут стать точками распространения и выполнять некоторые функции, так же как это делает сервер.

Средствами операционной системы с помощью Сервера администрирования – вот этот вариант подходит в данном случае.

Устанавливаем на все устройства и не устанавливаем, если программа уже установлена.

Если отметить галкой последний пункт, то можно выполнить установку с использованием групповых политик AD.

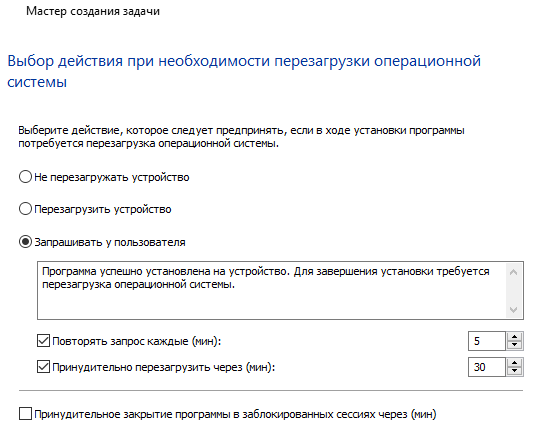

Предлагаемые действия при необходимости перезагрузки.

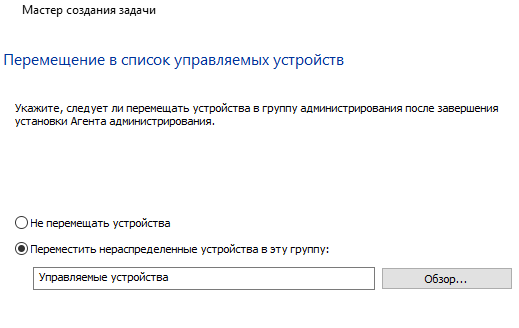

После установки агента перемещаем устройства в группу, выбираем в какую, в данном случае «Управляемые устройства».

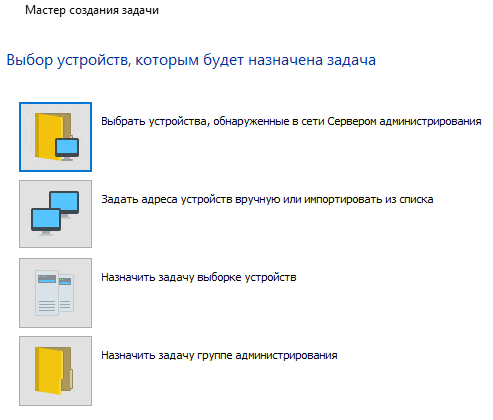

Далее можно либо выбрать устройства, на которые будет установлен агент, либо добавить их вручную.

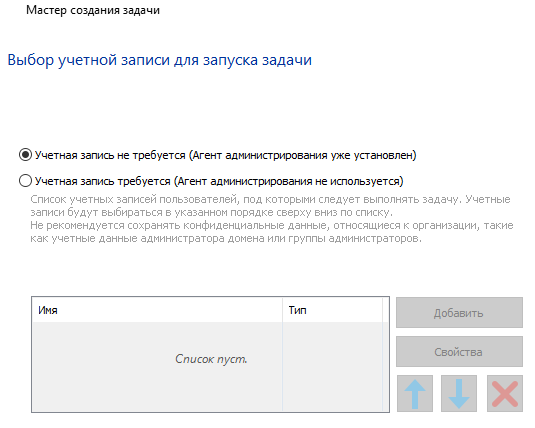

Учетная запись требуется. Когда агент будет установлен, для последующих установок учетную запись можно не указывать.

Вводим данные администратора клиентского компьютера. Если клиент в домене, подойдет учетная запись доменного админа.

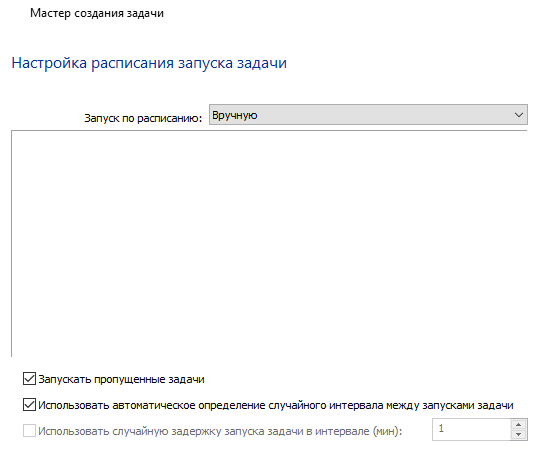

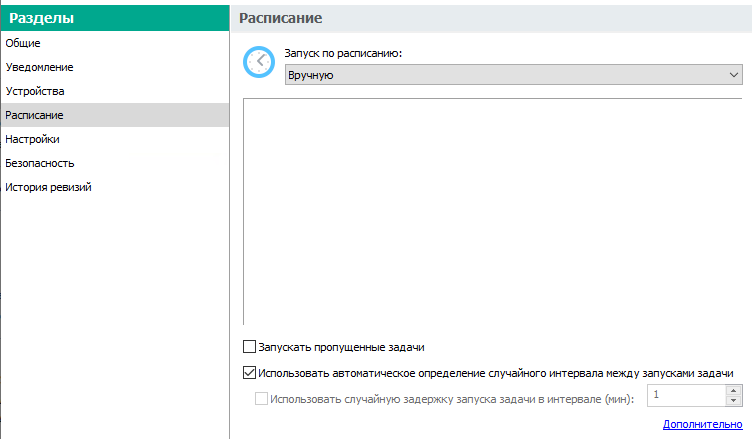

Параметры запуска.

Запускать пропущенные задачи – это значит, что если устройство отсутствовало в сети в момент запуска этой задачи, то задача выполнится, когда устройство появится.

Использовать автоматическое определение случайного интервала между запусками задачи – этот параметр распределяет запуск задачи на разных устройствах, чтоб не получилось одновременное обращение большого количества запросов к серверу. Используется при запуске задачи по расписанию.

Примерно то же самое последний пункт, с указанием время вручную.

Название задачи.

На последнем шаге указываем не запускать задачу по завершению мастера.

Созданную задачу можно отредактировать. Почти все пройденные шаги мастера можно изменить, зайдя в настройки задачи.

В задачу можно добавлять новые компьютеры, запускать ее в ручную или по расписанию в удобное время, поменять название и все другие настройки.

Устанавливаем сетевого агенте KSC на требуемые компьютеры.

Kaspersky Network Agent – установка не дистанционно.

Если дистанционная установка не удалась, идем к клиенту или подключаемся по удаленному доступу и устанавливаем агента непосредственно на компьютере.

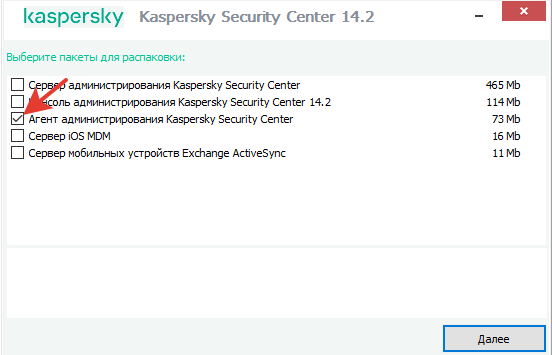

Инсталлятор можно скачать или извлечь из пакета KSC.

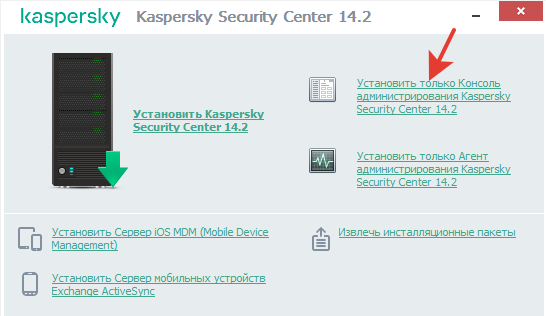

Запускаем KSC Install и нажимаем «Извлечь инсталляционные пакеты».

Отмечаем галочкой агента, указываем путь и получаем папку с файлами.

Копируем файлы агента на компьютер клиента и запускаем.

Принимаем лицензионное соглашение и тп.

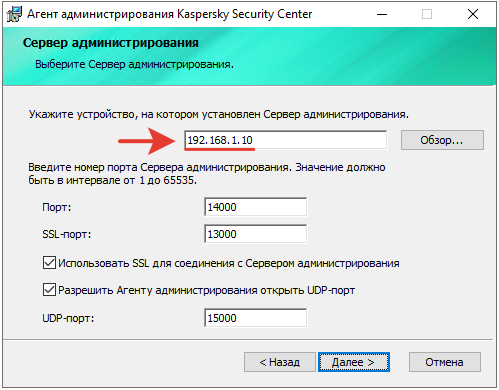

Самая главная настройка – указать IP-адрес или доменное имя KSC сервера. Если агент уже установлен это поле будет не активно.

Все остальные настройки без изменений, если клиенты и сервер находятся в одной сети.

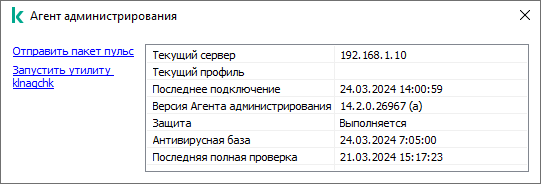

Убедится, что агент установлен и работает можно, запустив приложение из папки с установленной программой, которое называется klcsngtgui.exe.

В строке текущего сервера будет указан IP-адрес или доменное имя, в зависимости от того, что указывалось при установке.

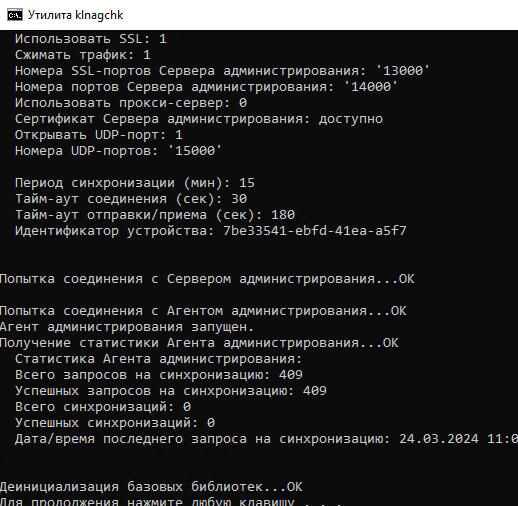

Из этого же окна можно запустить утилиту klnagchk.exe которая производит связь с сервером и в командной строке показывает результат.

Агента можно устанавливать через групповые политики AD.

Перенаправление агента на другой сервер.

В процессе эксплуатации KSC возникла необходимость деинсталировать старый KSC и развернуть новый. В этой ситуации необходимо было изменить IP-адрес в настройках агента. Делается это с использованием файла klmover.exe, который можно найти в папке с установленным агентом. Чтоб вручную не запускать на каждом клиенте этот файл, был создан скрипт, который с DC распространился по сети и выполнился на большинстве клиентов. Некоторые все же пришлось пройти пешком, потому что агент на них завис в каком-то промежуточном состоянии.

klmover.exe работает через cmd

|

cd C:\Program Files (x86)\Kaspersky Lab\NetworkAgent klmover —address 192.168.1.10 |

или .bat

|

start «» «C:\Program Files (x86)\Kaspersky Lab\NetworkAgent\klmover.exe» —address 192.168.1.10 |

В качестве префикса указывается адрес нового сервера KSC.

Kaspersky Endpoint Security.

KES можно установить двумя способами, так же как и агента: дистанционно или непосредственно на компьютере клиента.

Способ1.

Для дистанционной установки нужно создать задачу «Удаленная установка программы» и указать дистрибутив. Все так же как при создании задачи для сетевого агента.

На шаге мастера «Выбор инсталляционного пакета» выбираем KES. Если вышла новая версия, ее можно скачать и добавить к инсталляционным пакетам.

Часто делается совместная установка сетевого агента и KES. Для этого нужно отметить галкой еще и агента. Кому как удобно.

Учетная запись не требуется, так как агент администрирования уже установлен.

Проходим все шаги мастера. Запускаем задачу. Ожидаем установку.

Статус можно посмотреть в правой части окна.

Способ2.

Про второй способ установки пояснять особо ничего не нужно. Переходим на клиентский компьютер. Скачиваем дистрибутив, распаковываем, запускаем инсталл, далее, далее.. готово.

О том, что KES находится под управлением KSC, сообщит небольшая надпись в левой нижней части главного окна программы.

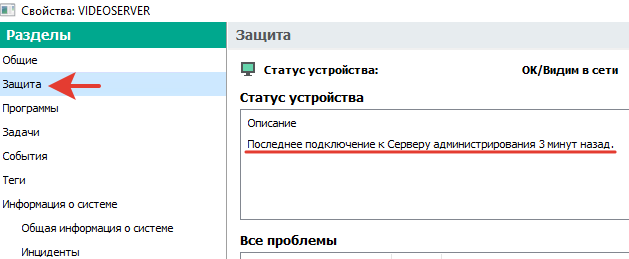

Это так же можно проверить из KSC.

Агент установлен, защита выполняется.

Можно выбрать компьютер и в его меню все подробно посмотреть.

Для удобства администрирования в управляемых устройствах созданы группы по отделениям и в них размещаются компьютеры с установленными агентом и KES.

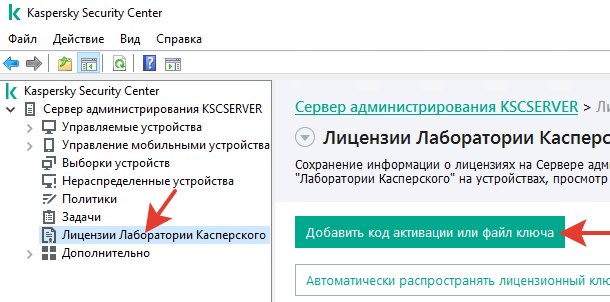

Лицензия.

Чтоб добавить ключ активации – жмем большую зеленую кнопку в разделе лицензий.

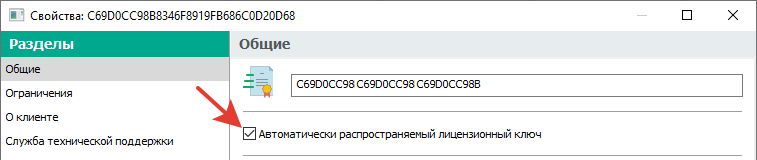

Основной вариант распространения ключа на клиентов в сети – в свойствах лицензии или в мастере первого запуска сервера нужно отметить «Автоматически распространяемый лицензионный ключ».

Лицензия будет автоматически присваиваться устройствам в группе «Управляемые устройства».

Если у Вас 100 устройств в лицензии, то ключ распространится на 100 устройств. Для 101 устройства лицензия уже будет не доступна и программа не активируется. Можно убирать из группы «Управляемые устройства» лишние устройства и лицензии будут перераспределяться на новые устройства.

В свойствах лицензионного ключа можно посмотреть на какие устройства он распространяется. Или это можно сделать через «Отчет об использовании лицензионных ключей».

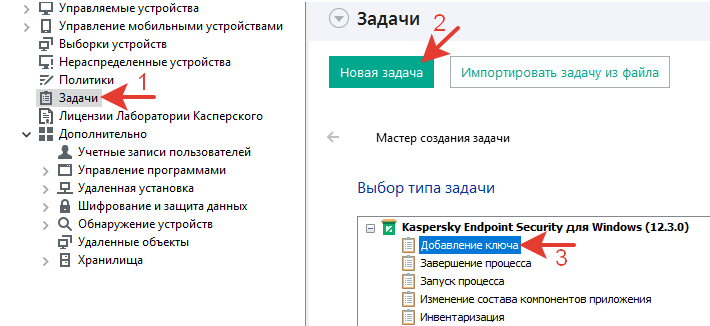

Задачи.

Список задач в KSC.

Все задачи желательно создавать в одном месте – соответствующем пункте меню. Еще задачи можно создавать в каждой группе, но в этом случае возникает путаница.

Как это работает на примере одной задачи.

Допустим, мы не выбрали «Автоматически распространять лицензионный ключ» и хотим распространить его только на заданные устройства.

Создаем задачу «Добавление ключа».

Указываем требуемые компьютеры на соответствующем шаге мастера.

Задачу можно запускать вручную или по расписанию.

После прохождения мастера, можно зайти в свойства задачи и отредактировать большинство настроек.

Для запуска задачи есть специальная кнопка.

После запуска ожидаем выполнение и смотрим результат, успешный или нет. Если результат не успешный (были и такие ситуации), то подключаемся к нужному компьютеру и вводи лицензионный ключ вручную.

Обязательные задачи создаются в KSC автоматически по умолчанию после его развертывания. Это задачи по обновлению и периодической проверке на вирусы и прочие угрозы.

Так же среди первоначальных задач:

Загрузка обновлений в хранилище Сервера администрирования.

Поиск уязвимостей и требуемых обновлений.

Обслуживание Сервера администрирования.

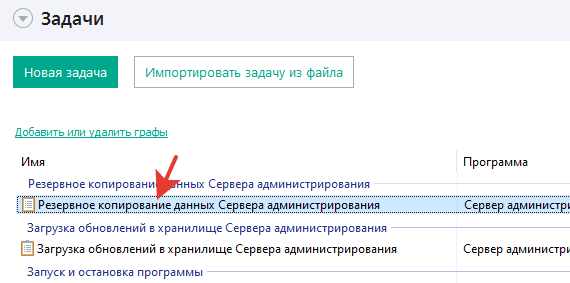

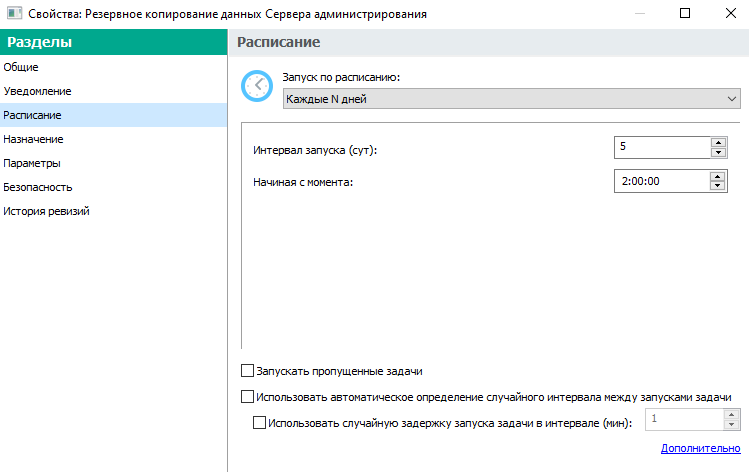

Резервное копирование данных Сервера администрирования.

О чем эти задачи понятно из названия.

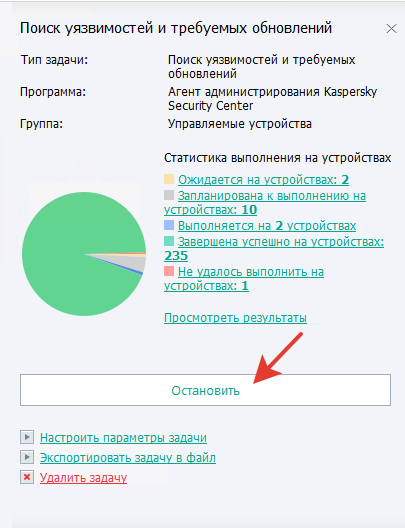

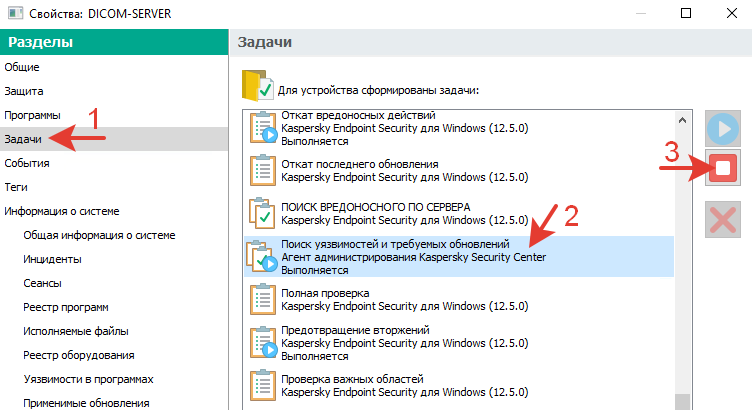

Остановка задачи.

Остановить задачу можно очевидной большой кнопкой, там же где она и запускалась. Задача остановится для всех устройств.

Но вот, например, начинается выполнение задачи по поиску угроз на сервере в неподходящее время и сервер начинает подтормаживать. Нужно остановить задачу на конкретном устройстве. В этом случае находим сервер в списке или по поиску, заходим в его свойства и останавливаем задачу.

Это действие кажется очевидным, но многие начинающие работать с KSC не знают что делать в такой ситуации.

Политики.

В политике содержатся какие-то определенные настройки для разных целей и частей антивируса. Принцип работы аналогичен с политикой на локальном антивирусе. Любое изменение в политике передается сетевому агенту на клиенте, а он передает политику на KES. Связь между KSC и агентом происходит по TCP порту 13 000 SSL через каждые 15мин., или при изменении политики сразу. Если KES теряет связь с сервером, то у него выполняется последняя принятая политика. Если произойдет 3 неудачных подключения каждые 15мин. (итого 45мин), активируется ручное управление последней принятой политикой на клиенте.

Если нужно вывести клиентский компьютер из под управления политикой KSC, то достаточно убрать этот компьютер из группы «Управляемые устройства». Затем можно настраивать KES уже на локальном ПК клиента.

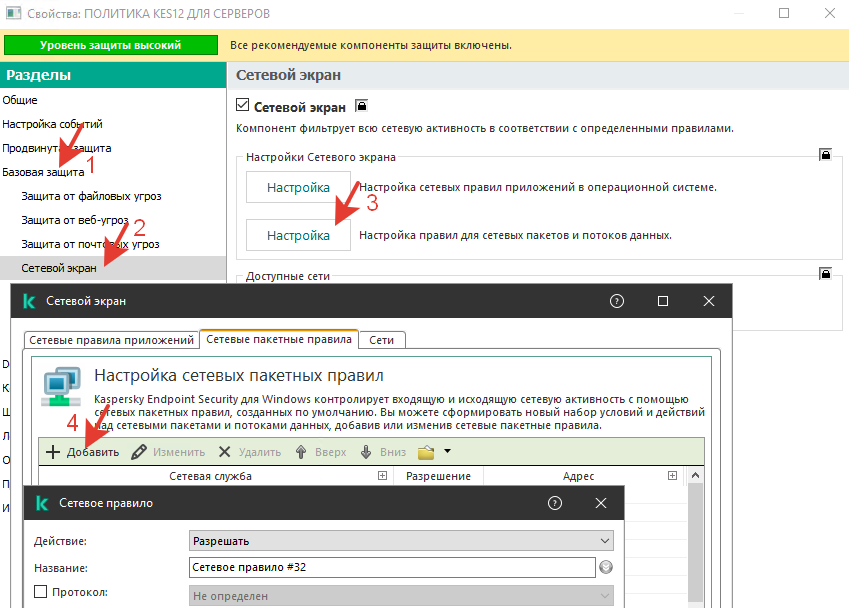

Пример настройки политики на KSC. Допустим, нужно открыть входящий порт серверу для ICMP, чтоб можно было проверять его доступность в сети командой ping.

Делается это так. Создаем новую политику. Существующую политику верхнего уровня лучше не редактировать.

Политика назначается на группу или на все управляемые устройства.

Создаем новое правило.

Данное правило разрешает пинг из сети 192.168.22.0/28 к IP-адресу 192.168.0.35

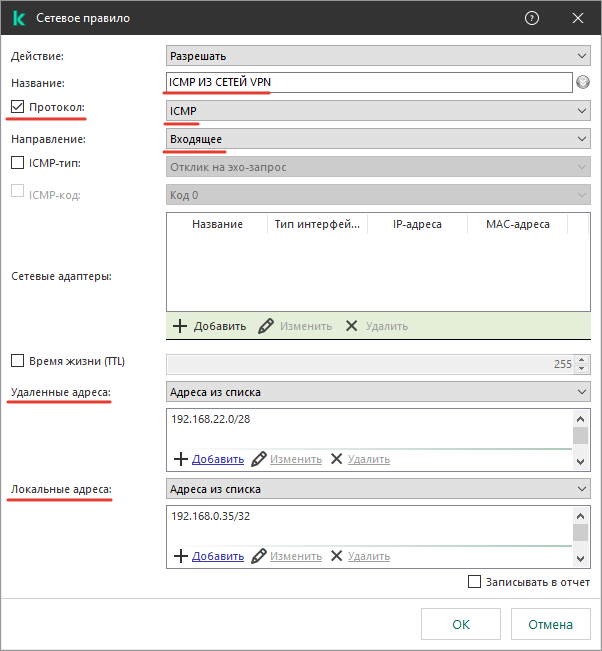

Пример настройки политики для доступа к доверенному сайту.

Общие настройки >> Настройки сети >> Настроить доверенные адреса. Нажимаем + и добавляем все доверенные адреса.

Политики в группах могут наследовать (или не наследовать) свойства от верхней политики KSC. Это решать каждому админу самостоятельно. У нас созданы три отдельные политики для серверов, администрации и всех остальных пользователей по логике кто чем пользуется. Например, в политике серверов не нужны доверенные адреса бухгалтерских программ, а в политике бухгалтерии не нужны доступы к RDP и тп.

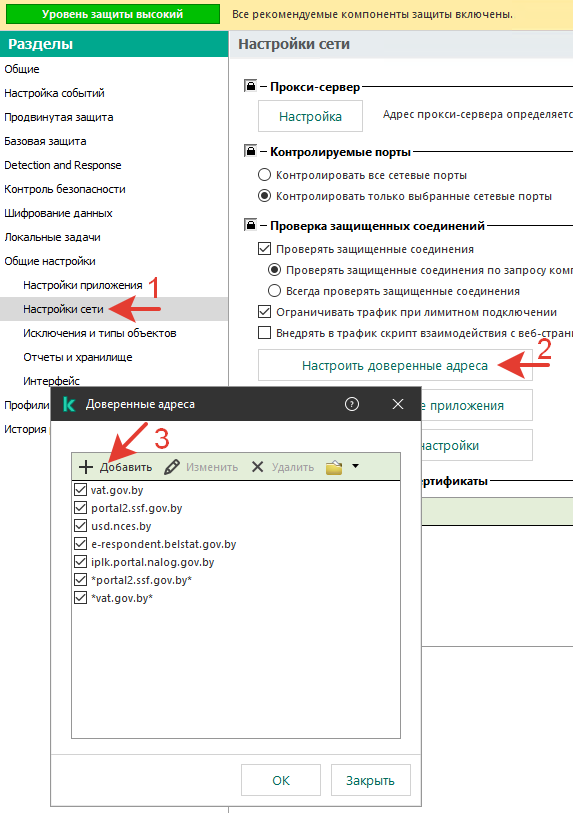

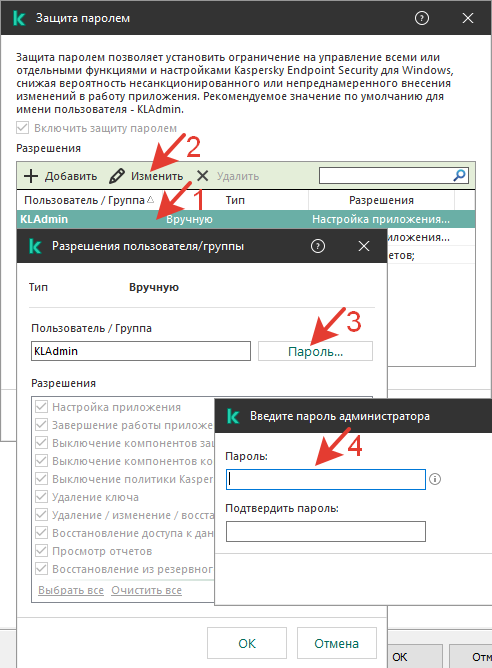

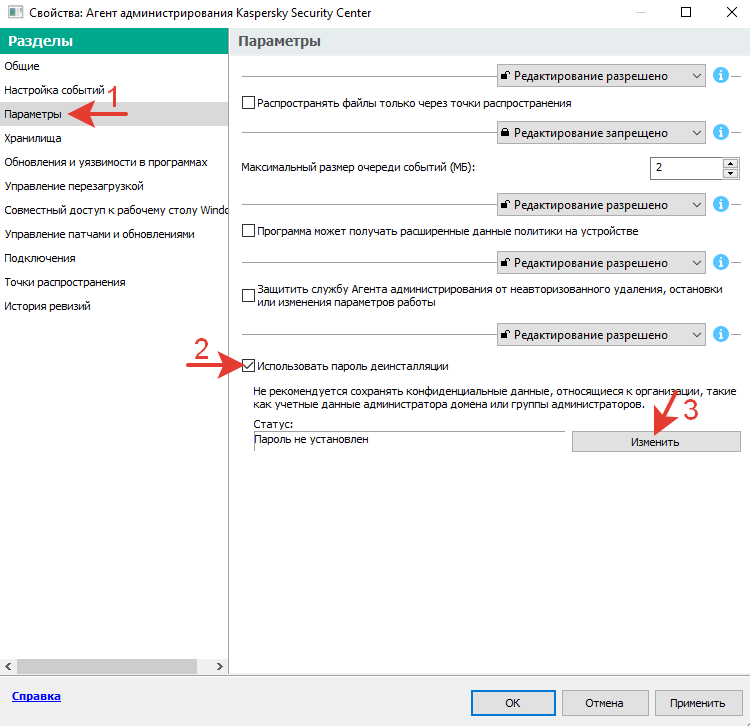

Пароль.

После настройки KSC и агента на них нужно установить пароль, чтоб пользователи самостоятельно не могли приостановить защиту или выйти из приложения. Это обязательная настройка иначе ни какой информационной безопасности не будет.

Установка пароля на политику KSC.

KLAdmin – общий пользователь для всех политик и сервера. Устанавливаем для него сложный пароль.

При желании можно добавить еще пользователя, назначить ему разрешения и пароль.

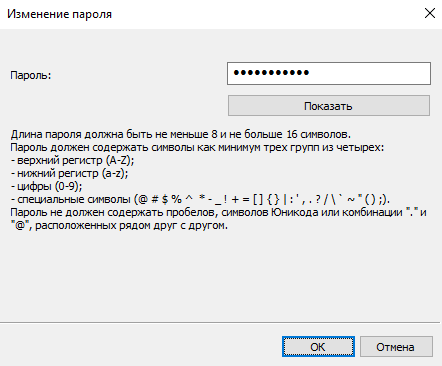

В политике агента KSC пароль можно установить только на удаление.

Устанавливаем. Программа подскажет каким пароль должен быть по сложности.

Сохраняем настройку.

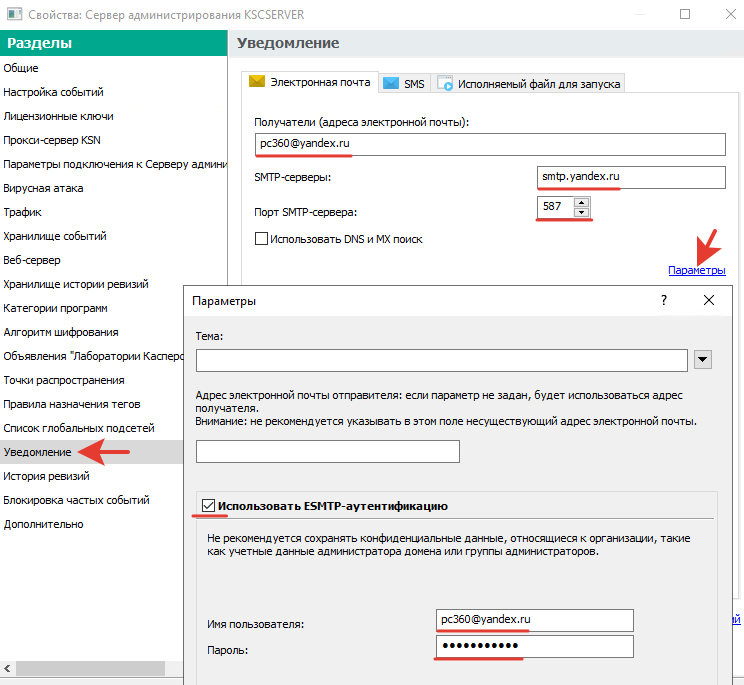

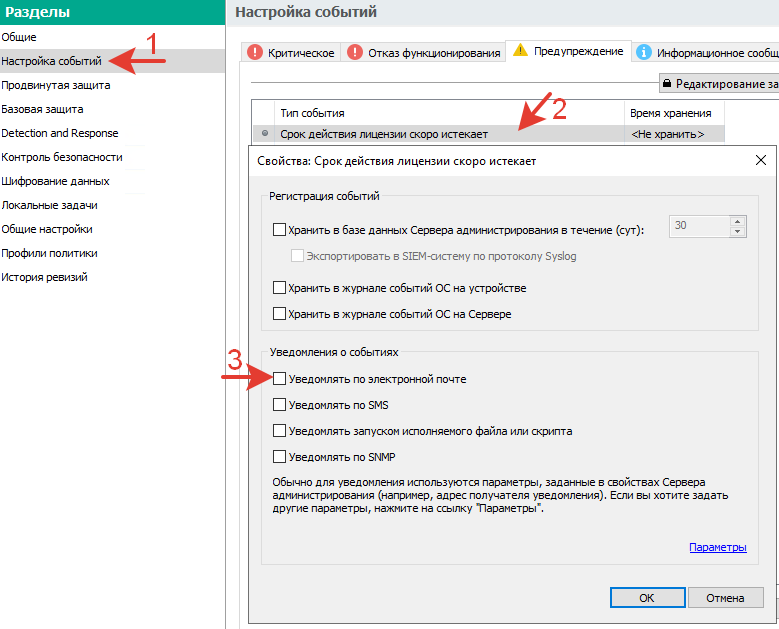

Оповещение.

Настройка электронной почты выполняется в свойствах сервера. Указываем SMTP-сервер, логин, пароль, порт. Использовать TLS если поддерживается SNTP-сервером.

Оповещение по смс у нас не используется.

Оповещения можно назначить на любые события, которые есть в сервере или политике. Логично, что нужно оповещение только на самые критичные события, типо сетевой атаки, чтоб почту не засыпало письмами.

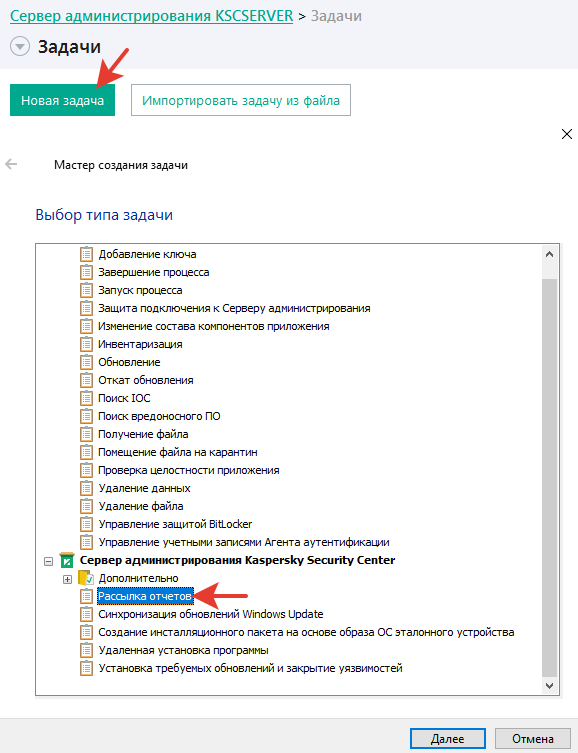

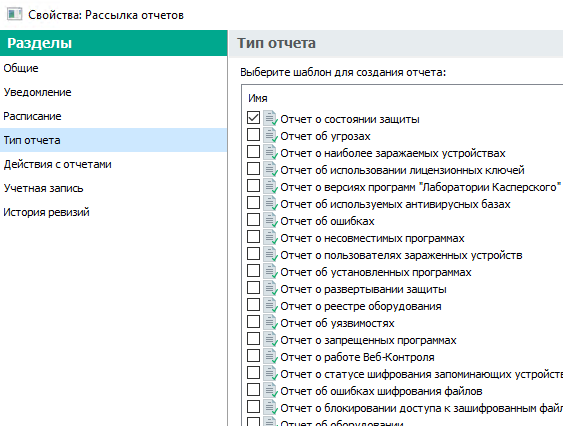

Можно выполнять отправку на электронную почту выбранного отчета. Для этого нужно создать новую задачу, указать в ней требуемый отчет и электронную почту назначения.

После создания задачи ее можно редактировать, изменять типы отчетов, получателя и тп.

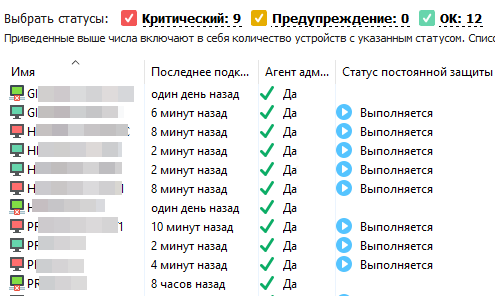

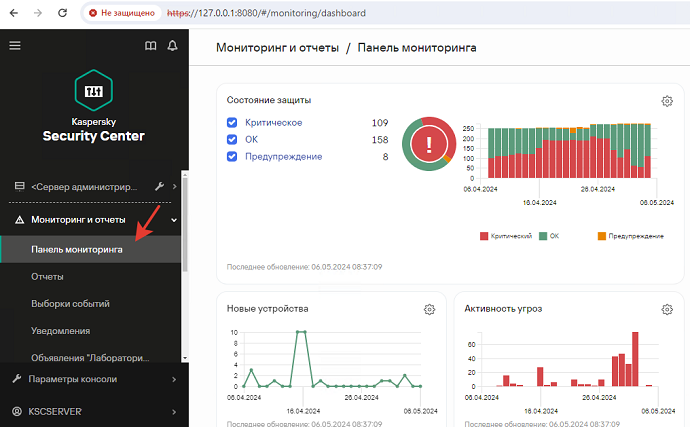

Мониторинг состояния системы.

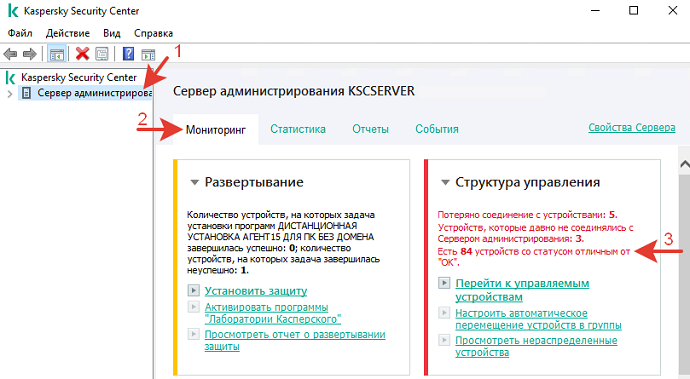

Мониторинг – это то место, куда нужно смотреть каждое утро специалисту по инф. безопасности, придя на работу.

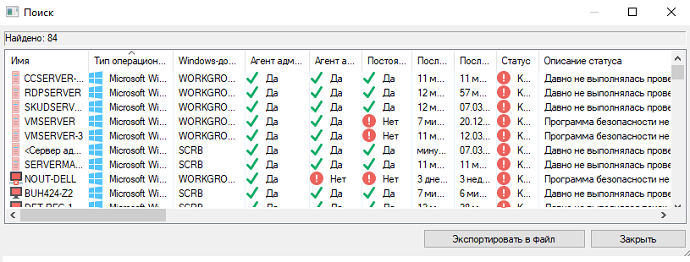

Самый быстрый и удобный способ оценить ситуацию – нажать на ссылку «Есть х устройств со статусом отличным от ОК» в разделе «Мониторинг».

Ссылка ведет в динамический отчет с содержанием всех компьютеров разных групп, с указанием подробной информации состояния.

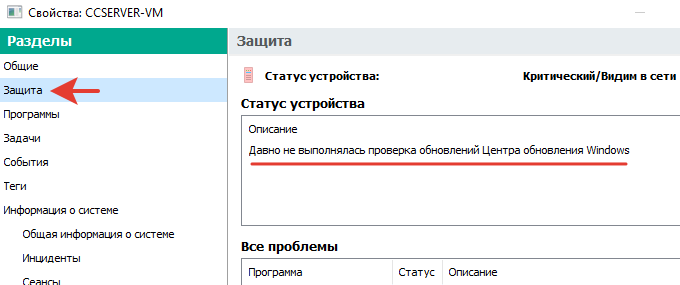

Проблема понятна из колонки описания статуса. Устраняем ее, запустив соответствующую задачу или ждем, когда она запустится по расписанию.

Можно зайти в каждый компьютер и так же посмотреть статус.

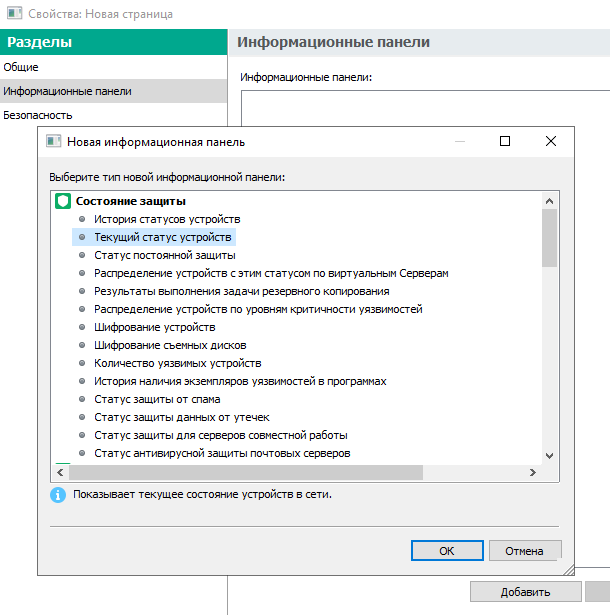

Кроме вкладки «Мониторинг» можно воспользоваться вкладками «Статистика», «Отчеты» и «События». В каждой из них есть что-то свое полезное.

Статистика отображает диаграммы по выбранной теме.

Можно добавить те диаграммы из заданного списка, которые хочется. В этом разделе все интуитивно понятно.

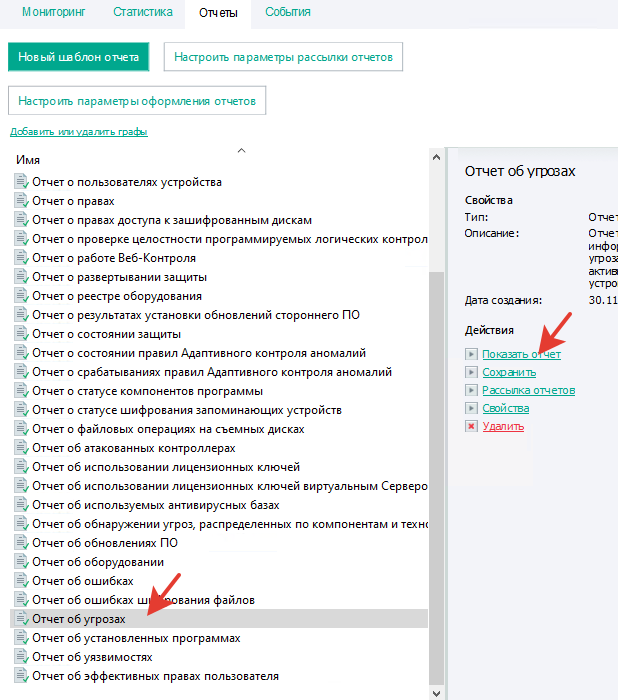

В отчетах – отчеты. Они создаются с подробным описанием и разобраться в них не сложно. Отчетов достаточно много и есть возможность редактировать шаблоны под свои цели.

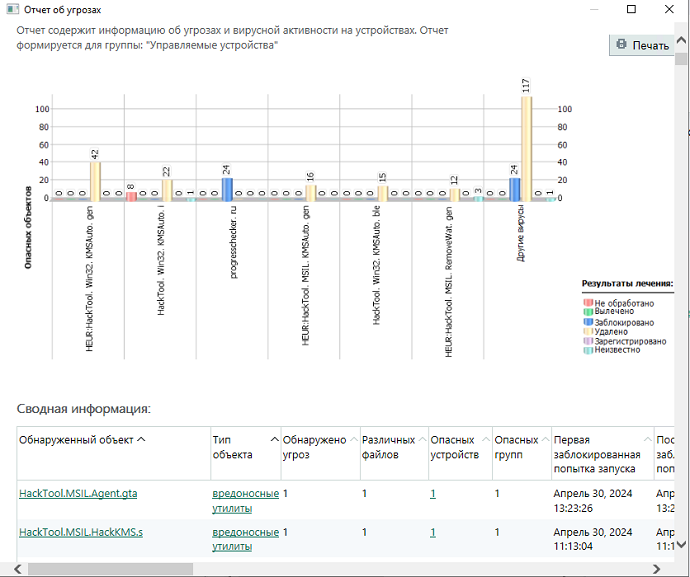

Например, отчет об угрозах.

В верхней части формируется график. Под ним в подробностях большой список обнаруженных угроз с ссылками для переходов

Отчеты можно использовать для инвентаризации системы. Агенты собирают подробную информацию об оборудовании и установленных программах на клиентах.

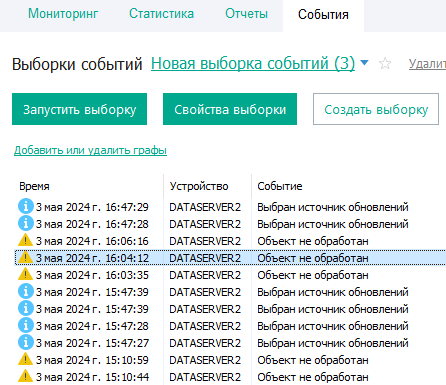

На вкладке «События» можно сделать выборку событий по конкретному устройству или группе.

Еще один способ мониторинга. Состояние компьютеров в сети можно оценить, войдя в нужную группу. Это по смыслу то же самое, что и мониторинг с начальной страницы, только по группам.

Весь этот мониторинг так же доступен через web-консоль.

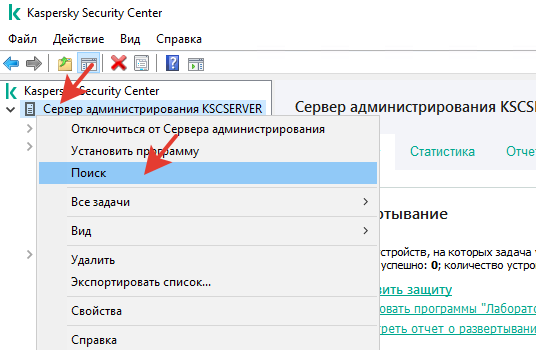

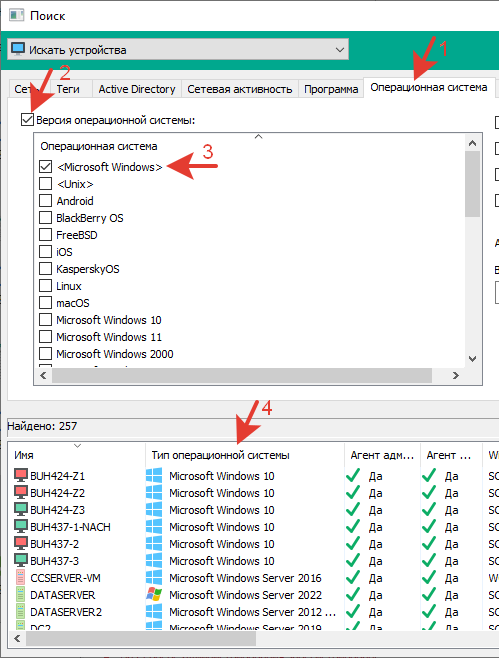

Поиск.

Это еще один удобный инструмент KSC.

Поиск организован с расширенным фильтром и ищет компьютеры с определенными критериями. Например, нужно определить какие и сколько есть ПК с ОС Windows.

Резервная копия.

Резервная копия может понадобится при поломке сервера или при переезде на другой сервер. KSC регулярно выполняет бэкап. За это отвечает автоматически созданная задача «Резервное копирование данных Сервера администрирования».

Согласно расписанию по умолчанию запуск задачи происходит через каждые 5 суток. Сохраняется три последовательных копии, четвертая заменяет первую.

Размещение файлов бэкапа.

|

C:\ProgramData\KasperskySC\SC_Backup |

Бэкап желательно задублировать и хранить где-то вне сервера.

Кроме этого желательно делать резервную копию образа системы хотя бы один раз в месяц.

Дополнение. Учетные записи.

Добавим главного админа по информационной безопасности и назначим дополнительных админов с ограничением прав.

DC.

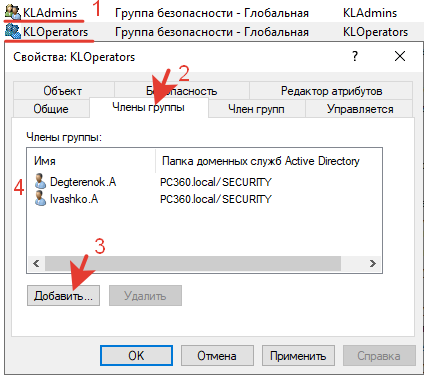

После установки KSC на сервере и в контроллере домена создаются несколько групп. Можно использовать любой из этих вариантов. Домен удобнее. Добавляем учетку доменного админа по ИБ (себя) в группу KLAdmins на DC, а своих помощников добавляем в группу KLOperators.

После этих действий подключение к KSC и его администрирование можно выполнять с использованием доменных учетных записей.

Если нет домена, то выполняем те же действия на локальном сервере Windows (где установлен KSC).

KSC.

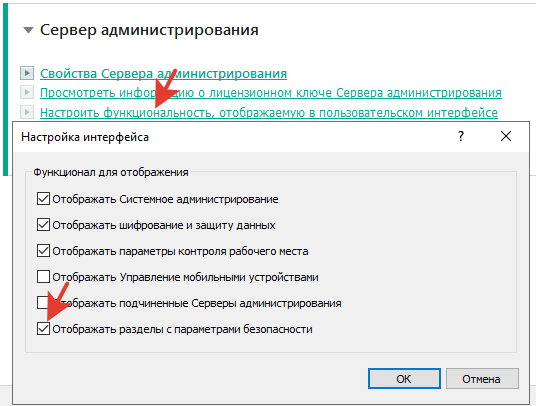

В панели мониторинга сервера KSC активируем показ настроек безопасности.

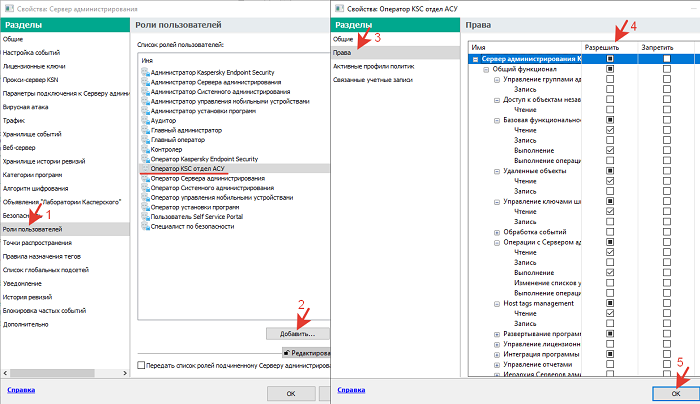

Переходим в раздел настройки ролей.

KSC >> Свойства сервера >> Роли пользователей.

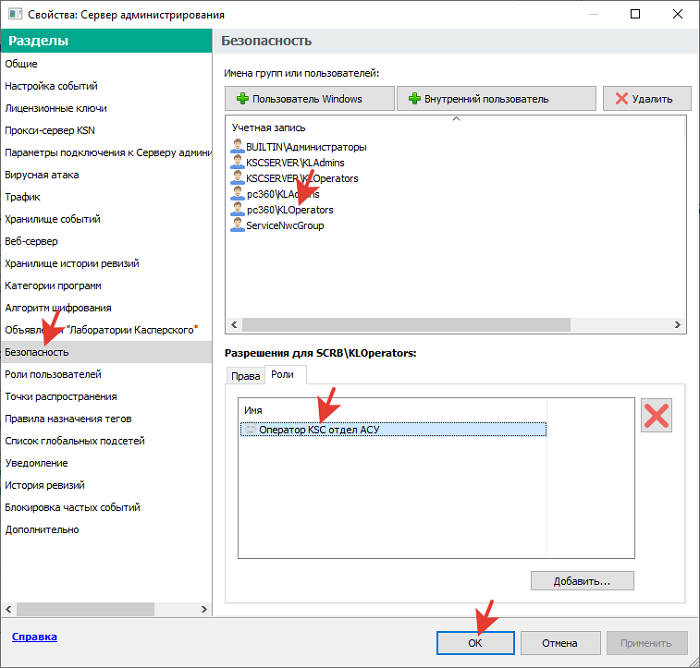

Чтоб не портить существующую роль оператора, создана новая роль. Ей назначены такие же разрешения как у существующей роли «Главный оператор» и добавлены некоторые дополнительные разрешения, необходимые для выполнения работы. Отмечаем галками нужные разрешения и сохраняем настройку, нажав ОК.

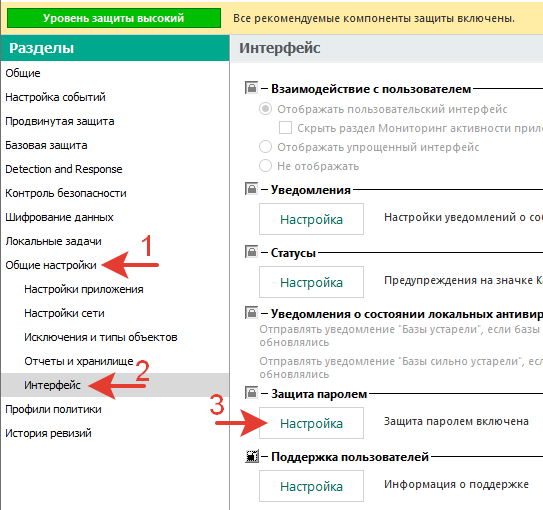

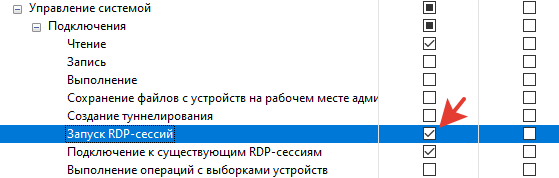

Какие разрешения каждый решает сам. Например, чтоб разрешить подключение к удаленному рабочему столу и совместный доступ (лицензия Advanced), нужно разрешить «Запуск RDP-сессий» и «Подключение к существующим RDP-сессиям».

Назначения настроек логически понятны из их названия.

Переходим в меню «Безопасность». Выбираем группу KLOperators. Удаляем в ней существующую роль и назначаем созданную. Сохраняем нажав ОК.

Настройка окончена. Всем кто в группе KLOperators присвоятся разрешения назначенной роли.

В этом же меню выполняются некоторые другие настройки. Например, можно добавить внутреннего пользователя KSC или пользователя Windows нажав соответствующие кнопки. Затем присвоить ему уникальные права или существующие роли.

Завершение.

В KSC есть еще очень большой функционал. Представленное описание необходимо начинающим для запуска сервера в работу. В данную инструкцию не включено описание администрирования сервера, настройки управления защитой и контролем и много чего еще, потому что это займет много места и время для изучения, а начинающему админу (безопаснику) в первую очередь нужно разобраться хотя бы с этим.

Еще раз кратко последовательность действий при развертывании антивирусной защиты.

Установка KSC >> Сканирование сети >> Установка Агентов >> Установка KES >> Распределение устройств по группам >> Настройка политик >> Использование задач >> Мониторинг состояния системы.

Далее, в процессе работы появляется опыт и раскрываются новые возможности KSC. Сразу всё изучить и понять невозможно. Подробную информацию можно посмотреть в руководстве по эксплуатации с официального сайта. Например, для KSC 14.2. С выходом новых версий руководства обновляются.

Подробное изучение KSC происходит на специализированных курсах. Без курсов самостоятельно изучить KSC достаточно сложно. Поэтому я рекомендую тем, кто планирует работать с KSC записаться и пройти хотя бы начальный трехдневный курс Kaspersky Endpoint Security and Management (KL 002.12.1). На курс нужно идти уже с некоторыми представлениями о работе и хотя бы небольшой практикой, иначе большая часть того, что рассказывают пролетит мимо. Для тех, кто в Минске или РБ курс можно пройти тут.

15.05.2016 | Раздел публикации: Лаборатория Касперского

Как подключиться к к клиентскому компьютеру в Kaspersky Security Center?

Консультант:

Возможны 2 варианта подключения – RDP и Windows Desktop Sharing. Windows Desktop Sharing требует купить лицензию Kaspersky System Management (Управление Системами)

Клиент:

Опишите подробнее метод удаленного подключения в Касперски?

Консультант:

Kaspersky Security Center позволяет удаленно подключаться к управляемому компьютеру. Для этого в контекстном меню комьютера нужно выбрать опцию Подключиться к компьютеру. В зависимости от настроек интерфейса и типа лицензии можно использовать разные способы подключения:

— Создать новую сессию RDP — подключение осуществляется через Remote Desktop Protocol. Такой способ подключения доступен всегда, независимо от типа лицензии и настроек интерфейса

— Подключиться к существующей сессии RDP — подключение осуществляется с помощью технологии Windows Desktop Sharing. Сессия устанавливается поверх протокола RDP, поэтому на клиентском компьютере должно быть разрешено удаленное подключение через RDP. Преимущество такого подхода заключается в том, что доступ к удаленному компьютеру предоставляется нескольким участникам в рамках одной сессии, они называются sharer и viewer. То есть viewer видит все действия sharer на удаленном компьютере. Для использования технологии Windows Desktop Sharing необходимо иметь лицензию на функционал Systems Management. Для отображения команды Подключиться к существующей сессии RDP необходимо в настройках интерфейса Kaspersky Security Center включить опцию Включить Системное администрирование.

Клиент:

Как провести аудит операций с файлами, контроль чтения и изменения указанных типов файлов? Где настроить параметры контроля, мониторинга и аудита секретных файлов?

Консультант:

Администратор может вести мониторинг активности при удаленном подключении с помощью Windows Desktop Sharing, т.е. к каким файлам происходило обращение и были ли какие-то изменения в файлах. Аудит действий настраивается в политике Агента администрирования в секции Общий доступ к рабочему столу, по умолчанию аудит не выполняется. Администратор может дополнительно указать маски файлов, для которых отдельно будет отслеживаться доступ на чтение и на изменение.

Для использования всех возможностей администирования в Kaspersky Security Center необходимо приобрести дополнительную лицензию на продукт Управление Системами Kaspersky Systems Management

Предлагаем Вашей организации — бесплатный электронный ключ Kaspersky Systems Management для тестирования. — Купить Kaspersky Systems Management со значительной скидкой у Официального Партнера Лаборатории Касперского.

| В обработку принимаются вопросы только по Корпоративному ПО и компьютерной технике для использования в организациях. Отправить запрос |