Чем асинхронная логика (схемотехника) лучше тактируемой, как я думаю, что помимо энергоэффективности — ещё и безопасность.

Hrethgir 14.05.2025

Помимо огромного плюса в энергоэффективности, асинхронная логика — тотальный контроль над каждым совершённым тактом, а значит — безусловная безопасность, где безконтрольно не совершится ни одного. . .

Многопоточные приложения на C++

bytestream 14.05.2025

C++ всегда был языком, тесно работающим с железом, и потому особеннно эффективным для многопоточного программирования. Стандарт C++11 произвёл революцию, добавив в язык нативную поддержку потоков,. . .

Stack, Queue и Hashtable в C#

UnmanagedCoder 14.05.2025

Каждый опытный разработчик наверняка сталкивался с ситуацией, когда невинный на первый взгляд List<T> превращался в узкое горлышко всего приложения. Причина проста: универсальность – это прекрасно,. . .

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

В процессе изъятия и анализа настольных компьютеров последние, как правило, отключаются от сети электропитания. В результате отключения питания может быть утерян доступ к некоторым типам данных — в зависимости от того, в каком состоянии находился компьютер на момент отключения. В этой статье рассматривается разница между состояниями сна, гибридного сна и гибернации, а также штатного выключения системы с активной функцией «быстрого запуска».

Состояния сна и гибернации

Компьютер включён, находится в режиме сна или гибернации? Если компьютер включён, заблокирован ли экран и есть ли доступ к пользовательской сессии? В зависимости от ответов на эти вопросы подход к анализу устройства может сильно отличаться.

Внимание: в статье рассматриваются различные режимы сна для настольных компьютеров. Ноутбуки, ультрабуки и устройства 2-в-1, способные функционировать в режиме ожидания, могут быть защищены посредством шифрования BitLocker Device Encryption.

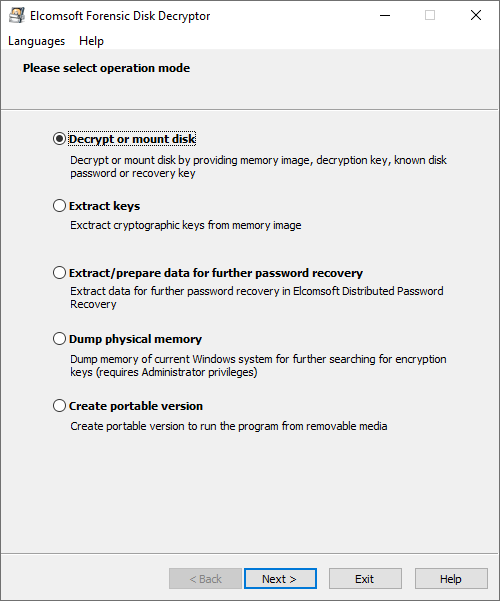

При наличии доступа к авторизованной пользовательской сессии рекомендуем просканировать компьютер на предмет наличия подключённых зашифрованных дисков и активных зашифрованных виртуальных машин. В случае, когда такие диски или виртуальные машины присутствуют, имеет смысл извлечь из оперативной памяти компьютера соответствующие ключи шифрования при помощи Elcomsoft Forensic Disk Decryptor и/или исследовать содержимое зашифрованных разделов, не выключая устройство. Если компьютер будет выключен, существует риск потери доступа к зашифрованным данным.

Доступ к данным может быть утрачен по причине того, что ключи шифрования, которые хранятся в оперативной памяти включённого компьютера, могут не восстанавливаться после его выключения, и для монтирования зашифрованного диска или виртуальной машины может потребоваться ввести пароль. Различаются следующие ситуации:

- Компьютер перезагружен или выключен (штатным образом или отключением электропитания). Большинство программ шифрования дисков (за исключением BitLocker в режиме TPM) удаляет ключи шифрования из памяти; для повторного монтирования зашифрованного диска или виртуальной машины потребуется ввести пароль.

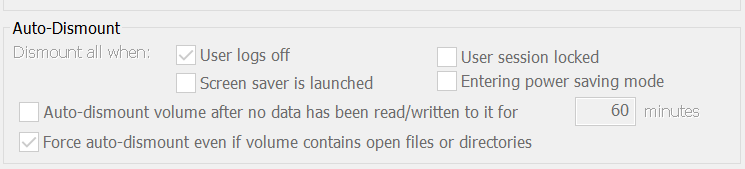

- Сон или гибернация. В большинстве программ шифрования дисков и виртуальных машин с настройками по умолчанию ключи из оперативной памяти не удаляются. При этом пользователь может самостоятельно (или через корпоративные политики безопасности) настроить шифрование дисков BitLocker (за исключением системного) таким образом, чтобы пароль для их разблокирования требовался и в этом случае. В случае использования VeraCrypt доступны опциональные настройки в приложении, которые размонтируют зашифрованные диски при переходе компьютера в состояние сна или гибернации.

- Экран компьютера заблокирован. Это самостоятельный случай, который определяется в политиках безопасности отдельно от состояний сна/гибернации. По умолчанию в этом состоянии BitLocker не размонтирует зашифрованные диски, а для VeraCrypt доступна опциональная настройка (по умолчанию — выключено).

Различия между режимами энергосбережения Windows 10: сон, гибернация, гибридный сон, быстрый запуск

В настольных компьютерах Windows 10 определено несколько режимов энергосбережения, с каждым из которых связан ряд особенностей.

Сон

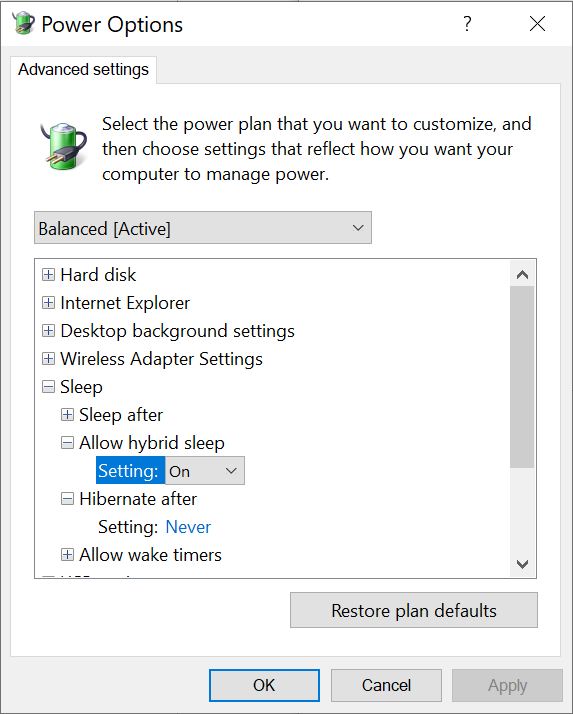

Режим сна — первый из энергосберегающих. По умолчанию в Windows 10 включён режим так называемого «гибридного» сна (см. скриншот), однако пользователь может вручную изменить эту настройку.

Если настройка «гибридного» сна не включена, то компьютер не будет сохранять содержимое оперативной памяти на диск. Если «спящий» компьютер будет отключён от сети электропитания, всё содержимое оперативной памяти будет утрачено, и при последующем включении зашифрованные диски (за исключением конфигураций BitLocker+TPM) смонтированы не будут.

Для предотвращения такой ситуации был разработан режим «гибридного» сна.

Гибридный сон

В этом режиме компьютер будет сохранять содержимое оперативной памяти на диск в момент ухода в сон. При этом на модули оперативной памяти будет по-прежнему подаваться питание, что позволит компьютеру мгновенно «проснуться». В случае, когда во время сна компьютер отключается от электросети, при его последующем включении содержимое оперативной памяти будет подгружено с диска и таким образом полностью восстановлено. Как правило, в этом случае восстанавливается и доступ к зашифрованным дискам и виртуальным машинам (если в их настройках не прописано исключение).

Гибернация

В режиме гибернации содержимое оперативной памяти также сохраняется на диске, а модули оперативной памяти обесточиваются. При пробуждении компьютера содержимое оперативной памяти всегда считывается с диска (из файла гибернации). С точки зрения программ шифрования дисков этот режим не отличается от режимов сна и гибридного сна.

Быстрый запуск

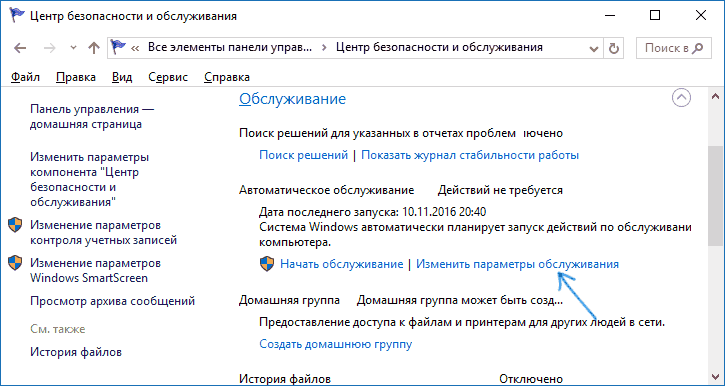

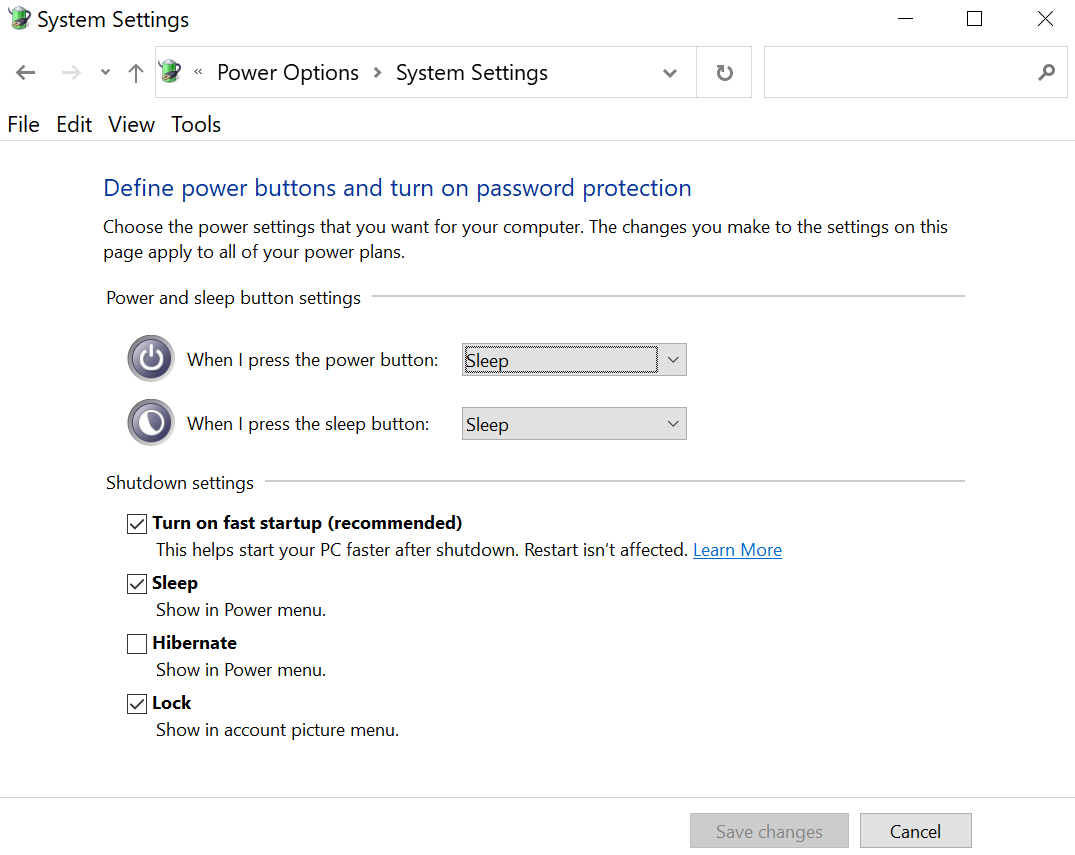

Быстрый запуск — функция Windows 10, предназначенная для сокращения времени загрузки после выключения (эта функция не задействуется между перезагрузками, а также в случаях некорректного выключения компьютера). Если эта настройка активирована (по умолчанию она включена), то в процессе штатного выключения компьютера на диск сохраняется небольшой файл гибернации. В файл попадает образ памяти ядра и сервисов системы; данные пользователя не сохраняются. В файл не должны попадать ключи шифрования (например, ключи BitLocker).

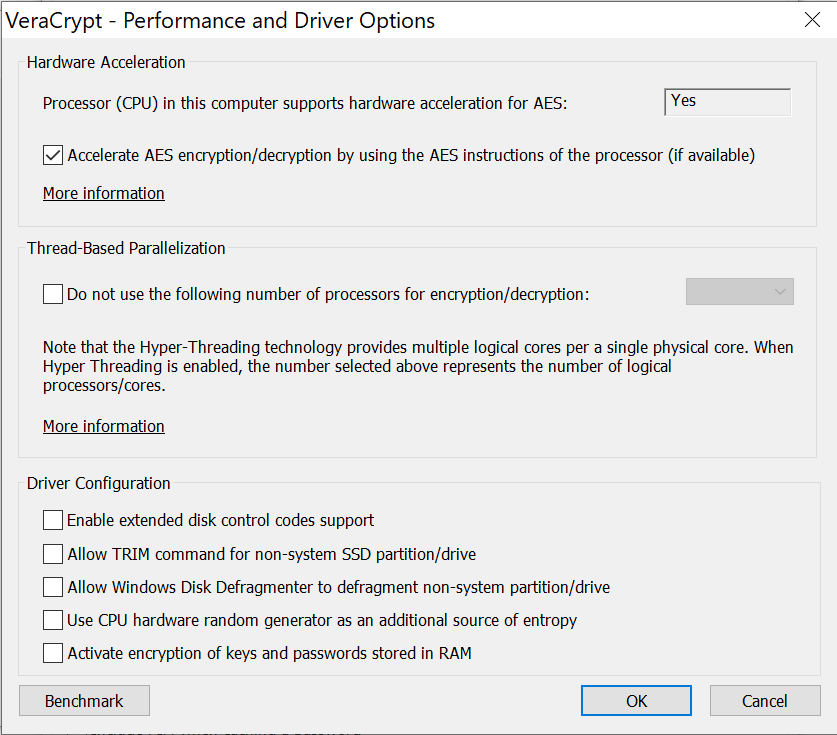

В то же время «не должны» не всегда означает «не попадают». Разработчики криптоконтейнера VeraCrypt отмечают возможность утечки ключей шифрования к дискам, которые были смонтированы на момент штатного отключения компьютера. Эту утечку пользователь может предотвратить, активировав неочевидную настройку Activate encryption of keys and passwords stored in RAM.

После активации этой настройки (и перезагрузке VeraCrypt) приложение будет хранить ключи шифрования в оперативной памяти в защищённом виде. Утечку ключей в файл гибернации и файл, создаваемый для «быстрой загрузки», разработчики VeraCrypt решили предельно прямолинейно путём отключения обеих функций на уровне системных настроек. В журнале howtogeek приводится объяснение:

“Быстрый запуск может угрожать безопасности зашифрованных дисков. Пользователи программ шифрования, таких как TrueCrypt, сообщают, что зашифрованные контейнеры, которые они установили перед выключением своей системы, были автоматически смонтированы при включении компьютера. Чтобы решить эту проблему, можно вручную размонтировать зашифрованные диски перед выключением компьютера. (Функция быстрого запуска не влияет на режим полного шифрования диска TrueCrypt, только на зашифрованные контейнеры. Также она не касается пользователей BitLocker.)”

Соответственно, при включении шифрования ключей в оперативной памяти VeraCrypt отключает функции быстрого запуска и гибернации в Windows. Если же пользователь не включил шифрование ключей памяти (а знает о существовании этой опции очень небольшое количество пользователей), то ключи VeraCrypt можно извлечь из файла гибернации. В случае отключения компьютера в режиме «быстрого запуска» из созданного небольшого файла гибернации можно попробовать извлечь ключи от криптоконтейнеров VeraCrypt (но не от тех дисков, в которых используется полнодисковое шифрование) при помощи Elcomsoft Forensic Disk Decryptor.

Анализ файла гибернации

Итак, файл гибернации создаётся в следующих ситуациях:

- Штатное выключение компьютера, если режим быстрого запуска в настройках Windows разрешён.

- Сон, если в настройках Windows разрешён «гибридный» режим.

- Гибернация.

Небольшой файл гибернации, созданный во время операции выключения, если активирован режим быстрого запуска, можно просканировать на наличие ключей от криптоконтейнеров TrueCrypt/VeraCrypt (но не ключей шифрования дисков, если используется полнодисковое шифрование). Файлы гибернации, созданные с помощью второго и третьего варианта, можно сканировать на предмет всех типов ключей шифрования, включая BitLocker + TPM.

Чтобы просканировать файл гибернации на предмет ключей шифрования, выполните следующие действия.

Запустите Elcomsoft Forensic Disk Decryptor. В главном окне выберите опцию Decrypt or mount the disk.

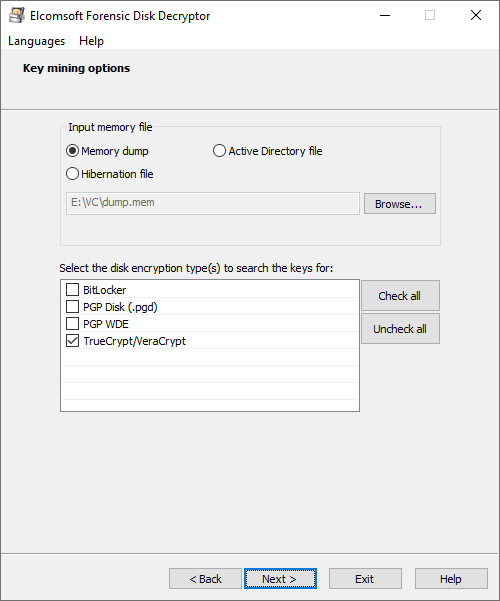

В настройках Key mining options выберите «Hibernation file«. Если вы знаете, какой именно криптоконтейнер использовался, отметьте его в настройках для ускорения поиска. Если вы не знаете, какой тип шифрования использовался, выберите все доступные параметры. В этом случае поиск займёт больше времени.

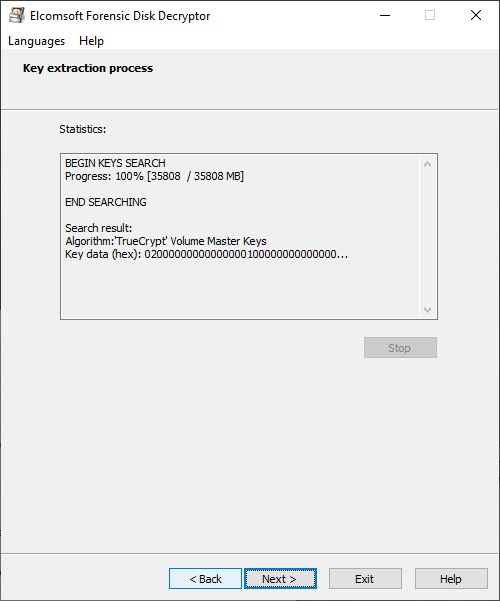

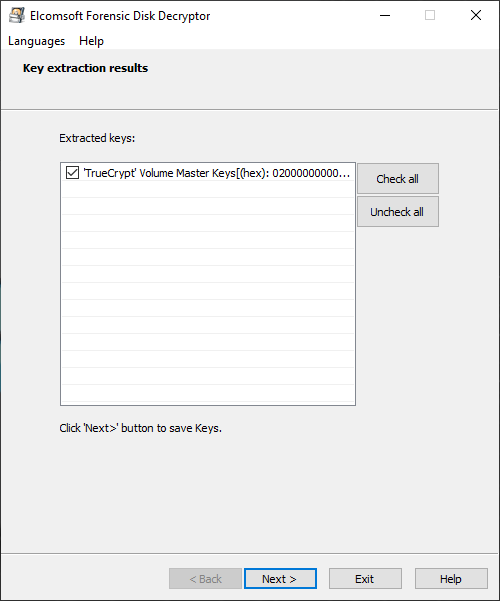

Нажмите Next для начала сканирования. Как только ключи будут обнаружены, они будут отображены в окне результатов. Ключи можно сохранить в файл и использовать для расшифровки или монтирования дисков.

Теперь можно переходить к расшифровке диска.

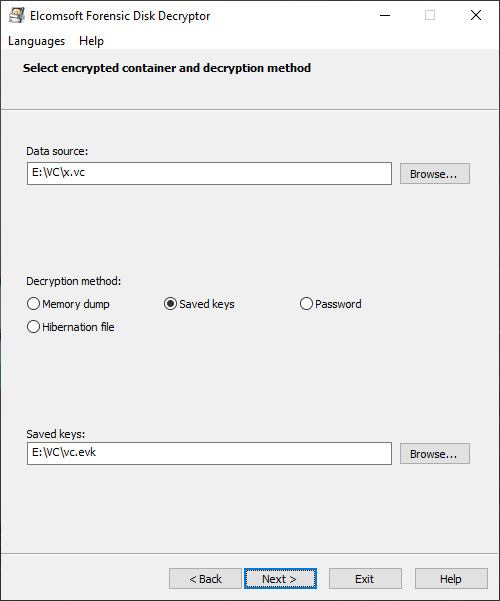

Укажите тип криптоконтейнера, выберите файл с ключами шифрования и нажмите Next.

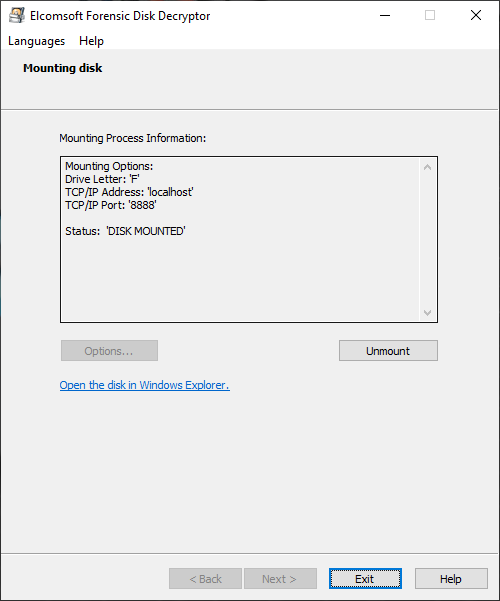

Если ключи шифрования были обнаружены, инструмент предложит вам либо расшифровать диск целиком, либо смонтировать его в виде тома. Монтирование осуществляется через драйвер виртуального диска ImDisk (устанавливается вместе с Elcomsoft Forensic Disk Decryptor). Для этого нажмите Mount:

Режим сна и модули TPM: эксплуатация уязвимости «страшный сон TPM»

В любых системах безопасности встречаются уязвимости. Не избежали этой участи и модули TPM. В 2018 году корейские исследователи Seunghun Han, Wook Shin, Jun-Hyeok Park и HyoungChun Kim из National Security Research Institute представили на конференции Usenix научную работу под названием «Страшный сон».

Когда компьютер уходит в «спящий режим», TPM сохраняет свое состояние в NVRAM, а при выходе из этого режима восстанавливает его. И вот в этот момент некоторые модели модулей TPM позволяют подменить содержимое PCR регистров. Модуль TPM также ведет свой внутренний журнал, что позволяет узнать всю «цепочку доверия» в тот момент, когда в штатном режиме загружалась Windows, и модуль отдавал мастер-ключ шифрования диска. Исследователи тут же поставили в известность крупнейших производителей материнских плат: Intel, Lenovo, Gigabyte, Dell, hp. Уязвимость была закрыта в обновлениях BIOS. Однако очень немногие пользователи устанавливают обновления BIOS, так что в мире ещё много компьютеров, уязвимых к этой атаке.

Seunghun Han написал две утилиты:

Napper for TPM: https://github.com/kkamagui/napper-for-tpm

Имеет смысл запустить сначала его; это утилита для проверки TPM модуля на предмет наличия уязвимости «страшных снов». На странице есть ссылка на скачивание образа Live CD; достаточно записать его на USB накопитель (я для этих целей обычно пользуюсь отличной отечественной программой Rufus) и загрузить с неё исследуемый компьютер. К сожалению, все компьютеры в нашей тестовой лаборатории оказались неуязвимыми к этой атаке.

Вторая утилита это сам эксплоит: https://github.com/kkamagui/bitleaker

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

REFERENCES:

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Table of contents

- What Is the Windows Event Viewer?

- Most Common Windows Reboot and Shutdown Event IDs

- How to See PC Startup and Shutdown Logs in Windows 10/11?

- Method 1: View the shutdown and restart log from the Event Viewer

- Method 2: View the shutdown and restart log using the Command Prompt

- Windows Restart/Shutdown Logs: Explained

- FAQ

Are you wondering what happens when your computer shuts down and after it restarts? Many things happen within that period, and thankfully, Windows helps track the entire process and keeps a record in the system log.With the built-in Windows Event Viewer, you can monitor the activities that occur on your computer before, during, and after it shuts down or restarts. In this article, we’ll teach you how to do that, but first, what is the Event Viewer?

What Is the Windows Event Viewer?

The Event Viewer

records application and system messages on a Windows 10 PC and logs every action taken while working on the computer. That said, if many users operate a computer, you can use the Event Viewer to monitor each user’s activities while the device is running. Also, it helps users discover errors, such as blue screens of death (BSODs) , information messages, and warnings on their PCs. What’s more, you can’t alter, stop, or disable the activities of the Event Viewer altogether because it’s a core Windows service. In many cases, you can start troubleshooting any issue on a Windows computer from the Event Viewer. However, as a rule of thumb, you don’t need to panic even if there are alarming messages or warnings in the system log. Unfortunately, some fraudsters take advantage of messages in the Event Viewer to scare and defraud people. They can manipulate it to display error messages and warnings even if your computer is working correctly. Without much ado, let’s show you how to track what happens when your computer shuts down or starts using the Windows Event Viewer or the Command Prompt.

Most Common Windows Reboot and Shutdown Event IDs

There are many identified events related to shutting down and restarting a PC. However, we will show you the most common four in this article, and they include the following:

- Event ID 41: This Event Viewer restart event ID shows that your Windows computer didn’t shut down completely and restarted .

- Event ID 1074: When a certain app forces your laptop or PC to shut down or restart, you’ll see this shutdown/ restart event ID reflected in the Windows restart log . It will also show you if the PC was shut down (or restarted) using the Ctrl + Alt + Del combo or directly from the Start menu .

- Event ID 6006: This one is the Event Viewer shutdown event ID that shows that your PC shut down properly .

- Event ID 6008: You will see this event in your Windows shutdown log if your PC shut down unexpectedly.

How to See PC Startup and Shutdown Logs in Windows 10/11?

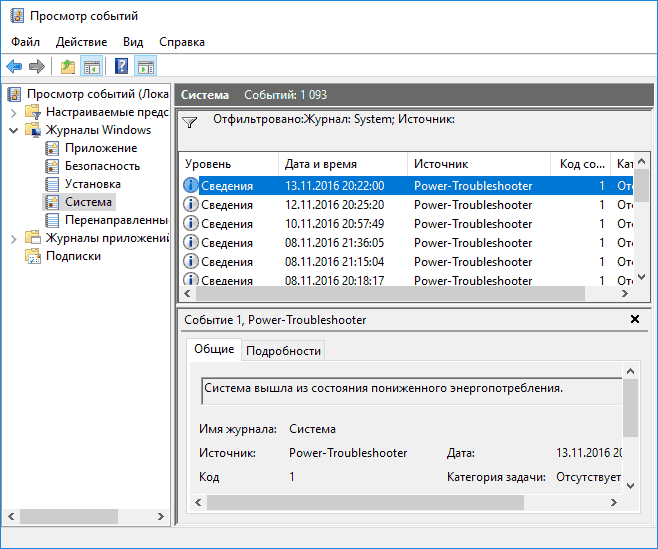

Using the Windows Event Viewer, you can quickly determine the shutdown or reboot event IDs on your computer after shutting down or restarting. You can also access some of the events using the Command Prompt, as we will show you below.

Generally, there are two methods to check the reboot or shutdown event ID s on your computer. The steps for both methods to view the Windows shutdown log (or the restart one) on Windows 10 and 11 are absolutely the same.

Method 1: View the shutdown and restart log from the Event Viewer

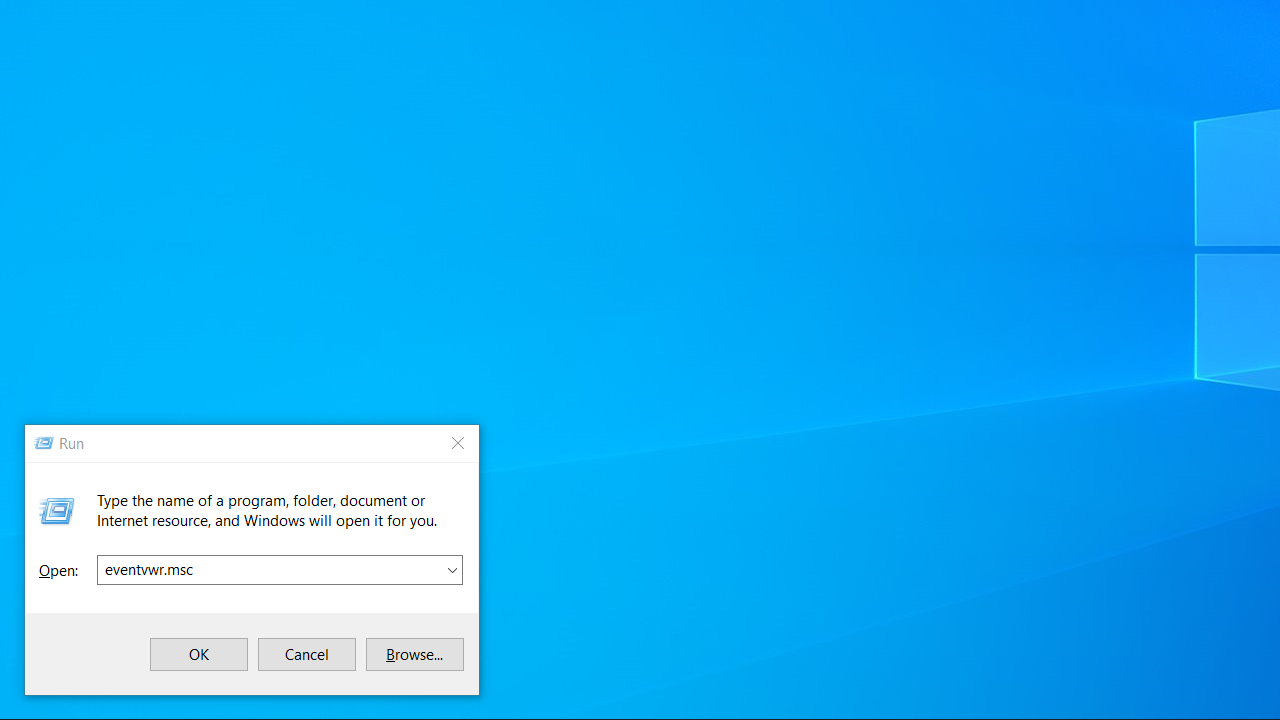

Follow the steps below to view shutdown and restart activities using Event Viewer:

- Press the

Windows logo + Rkeys to invoke the Run dialog. - Type

eventvwr.mscand hitEnter.

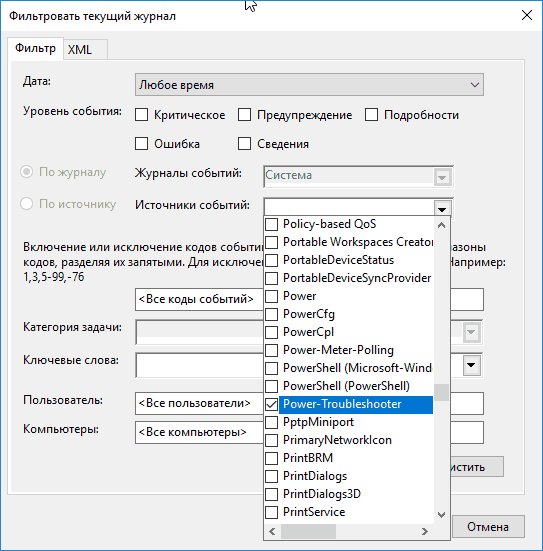

- The Event Viewer window will open. After that, navigate to Windows Logs > System on the left pane.

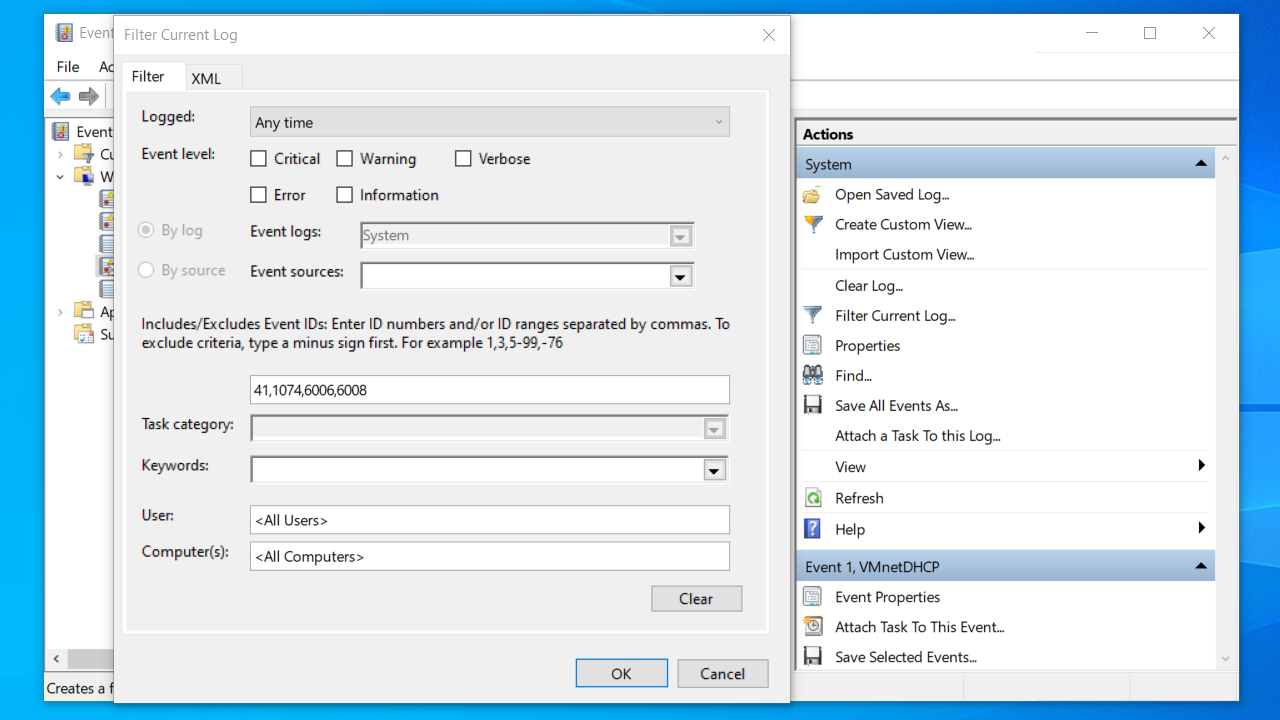

- Click on Filter Current Log on the right.

- Type

41,1074,6006,6008into the textbox under Includes/Excludes Event IDs , and then click OK to filter the event log to the desired shutdown/ reboot event ID s.

After completing all the steps, the Event Viewer will only display the Windows shutdown log .

Important!

From the Windows 10 Fall Creators Update ( also known as version 1709 ), the OS can automatically reopen apps that were running before your computer shut down or restarted.

This information is handy for Windows users who upgraded their OS to the recent release.

You can avoid this Windows update issue by doing the following:

- Adding a unique Shut Down context menu to the desktop to restore the classic behavior.

- Seeing the last shutdown time using the Command Prompt .

Also read:A Problem Has Been Detected and Windows Has Been Shut Down

PRO TIP

We always advise people to use our recognized software tool to get rid of all sorts of computer problems. Auslogics BoostSpeed can remove all harmful files in the registry, tweak system settings to boost your computer’s speed and performance, and modify internet connection settings to ensure seamless browsing, quicker downloads, and better audio/video call quality.

Method 2: View the shutdown and restart log using the Command Prompt

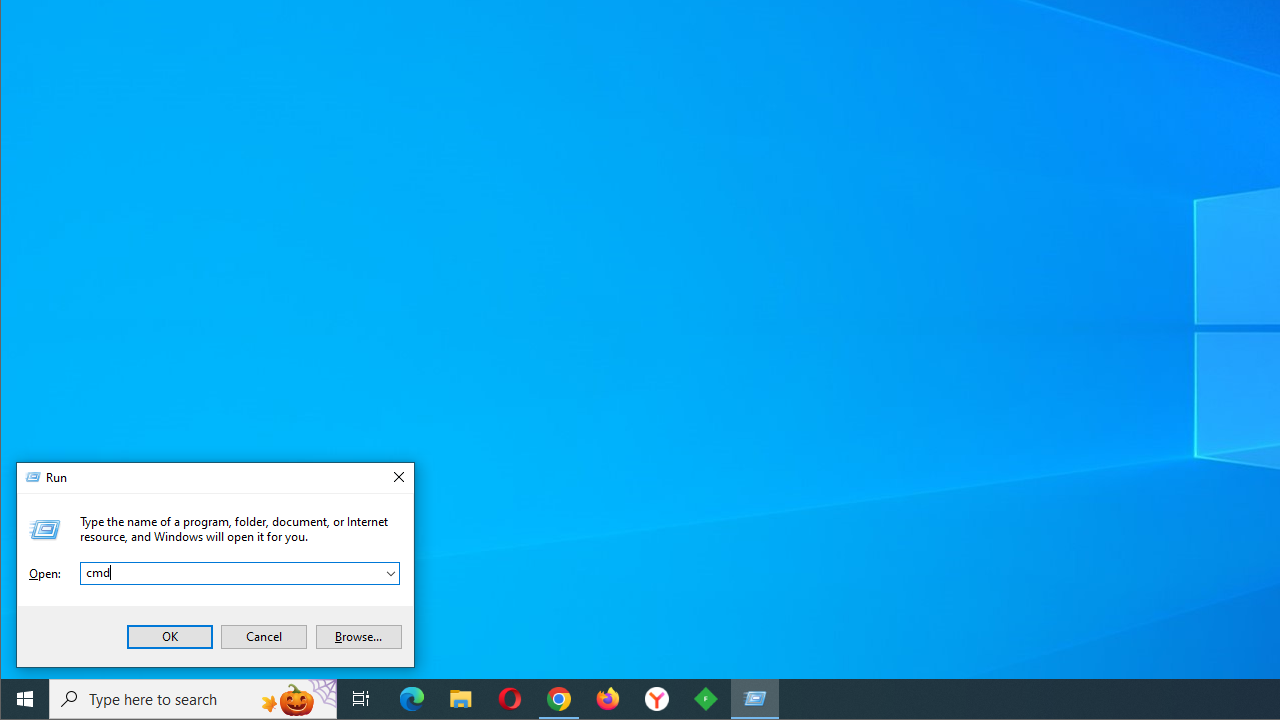

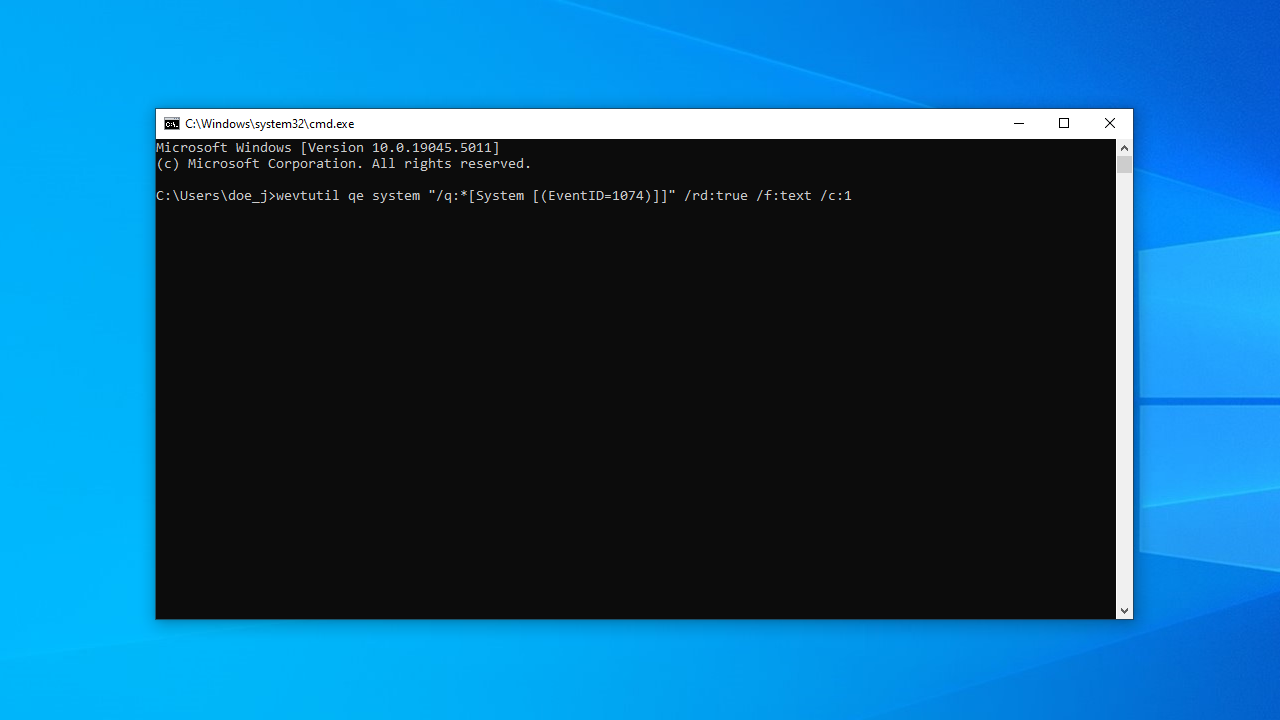

If the first method is not convenient for you, you can use the Command Prompt to check the Windows restart log (or the shutdown one if that’s your case) by following the steps below:

- Press the

Windows logo + Rkeys to open the run dialog, and then typecmd. That’s how you open the Command Prompt.

- Now, you can simply copy and paste (or type it yourself if you’re feeling like it) the code you see below into the Command Prompt window and press

Enter:

wevtutil qe system "/q:*[System [(EventID=1074)]]" /rd:true /f:text /c:1

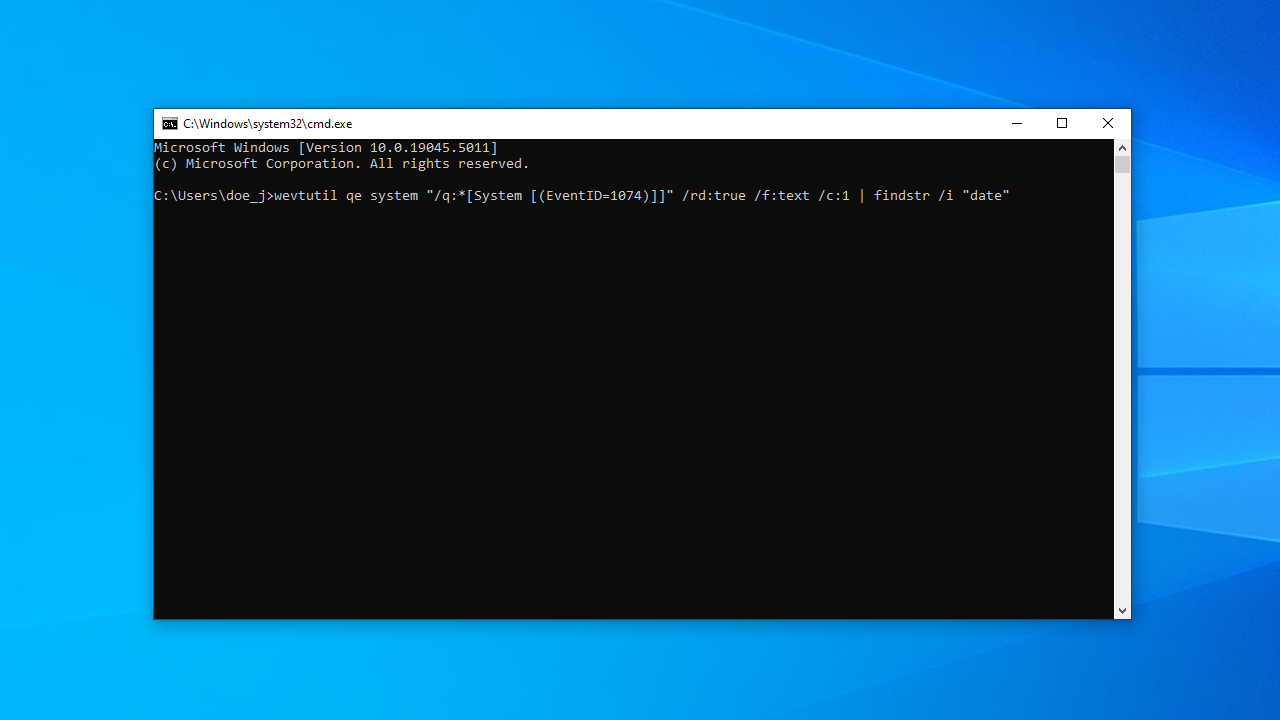

- If you don’t need the complete Windows restart log with the reboot/ shutdown event ID and other information and want to view only the date and time of the last shutdown, you can use the code below:

wevtutil qe system "/q:*[System [(EventID=1074)]]" /rd:true /f:text /c:1 | findstr /i "date"

That’s all! You can use the Command Prompt to view the Windows shutdown and startup log on Windows 10 and 11. However, I recommend using the Event Viewer, mainly because it’s simple and straightforward. Moreover, you don’t have to copy-paste codes, which fraudsters can take advantage of to hack into your computer.

Are you unable to view the restart and shutdown log on your Windows 10 /11 PC?

If you have computer issues like junk or corrupted files or registry keys, it may be challenging to get to see the Windows restart log (or the shutdown one) and view restart and shutdown events on your PC.

Windows Restart/Shutdown Logs: Explained

If you still can’t get to see the Windows shutdown log to view startup and shutdown events on your computer using the methods we have shared, please provide us with more details.

We’d also love it if you left a comment and shared our post on your social media. For more tips about Windows-related issues, visit our blog.

FAQ

It could be due to junk files, corrupted system files, or problematic registry keys. In such a case, I suggest that you run Auslogics BoostSpeed, which can help clear out these problems and allow you to view the logs properly.

That’s pretty straightforward. Follow these steps:

- Right-click anywhere on your desktop and select New > Shortcut .

- For a shutdown shortcut, type

shutdown /s /f /t 0in the location box. - For a restart shortcut, type

shutdown /r /f /t 0. - Click Next, name your shortcut (e.g., “Shutdown” or “Restart”), and click Finish.

If your computer is stuck in a restart loop , try booting into Safe Mode:

- Restart your computer and press the

F8key (orShift + F8) before the Windows logo appears to enter the Advanced Boot Options. - Select Safe Mode and press

Enter. - Once in Safe Mode, use the System Restore feature or uninstall recently installed updates or drivers that you suspect might be causing the issue.

If you’re still stuck, you might need to use a bootable USB to repair your Windows installation.

To turn off Fast Startup :

- Open Control Panel and navigate to Hardware and Sound > Power Options .

- Click on Choose what the power buttons do on the left.

- Click on Change settings that are currently unavailable .

- Under Shutdown settings , uncheck the box next to Turn on fast startup (recommended) .

- Click Save changes.

Follow these steps:

- Press the

Windows logo + Rkeys, typecmd, and hitEnterto open the Command Prompt. - Copy and paste the following command and press

Enter:

wevtutil qe system "/q:*[System [(EventID=1074)]]" /rd:true /f:text /c:1 | findstr /i "dat e"