Содержание

Просмотр системного журнала

Если в работе Windows 2008 появляется какая-то нестабильность, или появляются ошибки запуска\установки приложений, то это может быть связано с появлениями ошибок в самой операционной системе. Все системные ошибки и предупреждения можно найти в «Журнале системы«. В нем сохраняется информация о событиях, записываемых системными компонентами Windows.

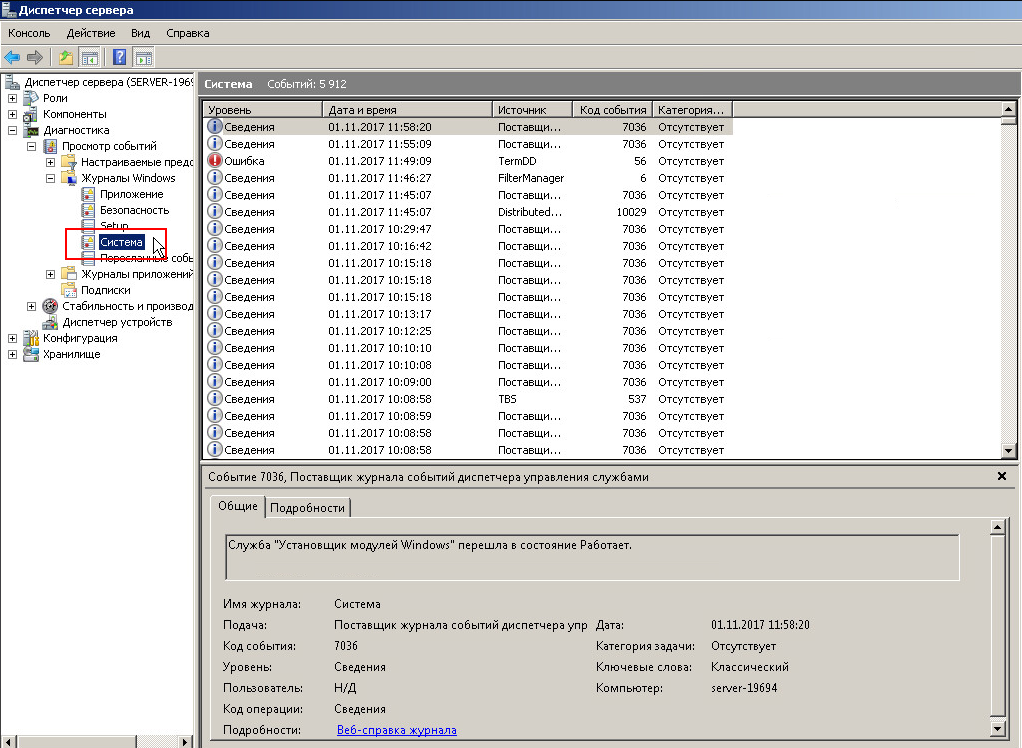

Для просмотра и сохранения системного журнала нужно выполнить шаги:

Открыть «Диспетчер сервера«. Этот пункт меню можно найти нажав на кнопку «Пуск«, затем нажав правой кнопкой мыши на «Компьютер«:

В диспетчере сервера выбрать «Диспетчер сервера» -> «Диагностика» -> «Журналы Windows» -> «Система«

Экспорт журнала

Системный журнал в полном объеме можно экспортировать для последующего изучения путем нажатия на ссылку «Сохранить события как…«

После нажатия ссылки «Сохранить события как…» нужно выбрать путь и имя файла для сохраняемого журнала.

Готово

Мне очень понравилась новая возможность по работе с журналами событий в Windows 2008/7/Vista, называемая Event Log forwarding (subscription — или подписка), которая основана на технологии WinRM. Данная функция позволяет вам получить все события со всех журналов с множества серверов без использования сторонних продуктов и настраивается все это в течении всего пары минут. Возможно, именно эта технология позволит вам отказаться от столь любимых многими системными администраторами Kiwi Syslog Viewer и Splunk.

Итак схема такая, у нас есть сервер Windows 2008, запущенный в качестве коллектора логов с одного или нескольких источников. В качестве подготовительной работы нужно выполнить следующие 3 шага:

На коллекторе логов в командной строке с правами администратора запустите следующую команду, которая запустит службу Windows Event Collector Service, измените тип ее запуска в автоматический (Automatically — Delayed Start) и включите канал ForwardedEvents, если он был отключен.

wecutil qc

На каждом из источников нужно активировать WinRM:

winrm quickconfig

По умолчанию сервер-коллектор логов не может просто собирать информацию из журналов событий источников, вам придется добавить учетную запись компьютера-коллектора в локальные администраторы на все сервера-источники логов (в том случае, если сервер-источник работает под управлением 2008 R2, то достаточно добавить учетку коллектора в группу Event Log Readers)

Теперь мы должны создать подписки (Subscriptions) на сервер коллектор. Для чего зайдите на него, откройте консоль MMC Event Viewer, щелкните правой кнопкой мыши по Subscriptions и выберите Create Subscription:

Здесь вы можете выбрать несколько различных настроек.

При каждом добавлении коллектора, неплохо было бы проверить подключение:

Далее вы должны настроить фильтр, указав какие типы событий вы хотите получать (например, Errors и Warnings), также можно собирать события по конкретным номерам Event ID или по словам в описании события. Есть один нюанс: не выбирайте слишком много типов событий в одну подписку, анализировать этот журнал можно будет бесконечно :).

Расширенные настройки (Advanced settings) могут понадобиться, если вы хотите использовать нестандартный порт для WinRM, или захотите работать по протоколу HTTPS, или же оптимизировать сьор логов по медленным каналам WAN.

После нажатия OK подписка будет создана. Здесь вы можете щелкнуть правой кнопкой мыши по подписке и получить статус выполнения (Runtime Status), или перезапустить ее (Retry) если предыдущий запуск был неудачным. Обратите внимание, что даже если ваша подписка имеет зеленый значок, в процедуре сбора логов могут быть ошибки. Поэтому всегда проверяйте Runtime Status.

После начала работы подписки, вы сможете просматривать перенаправленные события. Имейте в виду, что если журналы очень большие, то их первичный сбор может занять некоторое время.

Конфигурацию можно посмотреть на вкладке Properties -> Subscriptions.

В том случае, если сбор логов не работает, сначала на сервере-источнике логов удостоверьтесь, что локальный файрвол настроен корректно и разрешает трафик WinRM.

Один раз, когда я добавил учетную запись сервера-коллектора в группу Event Log Readers, но не добавил ее локальные админы, была такая ошибка;

[WDS1.ad.local] – Error – Last retry time: 2010-09-28 16:46:22. Code (0×5): <f:ProviderFault provider=”Event Forwarding Plugin” path=”%systemroot%system32wevtfwd.dll” xmlns:f=”http://schemas.microsoft.com/wbem/wsman/1/wsmanfault”><t:ProviderError xmlns:t=”http://schemas.microsoft.com/wbem/wsman/1/windows/EventLog”>Windows Event Forward Plugin failed to read events.</t:ProviderError></f:ProviderFault> Next retry time: 2010-09-28 16:51:22.

Я попробовал добавить учетку сервера в группу локальных админов, в результате появилась такая ошибка:

[WDS1.ad.local] – Error – Last retry time: 2010-09-28 16:43:18. Code (0×7A): The data area passed to a system call is too small. Next retry time: 2010-09-28 16:48:18.

Оказывается, я выбрал в фильтре слишком много журналов для сбора. Поправив фильтры так, чтобы они собирали чуть меньше информации, я победил эту ошибку.

Совет. Для автоматического уведомления администратора о появлении определенного события в журнале Windows можно настроить триггер планировщика задач. Подробность в статье: Мониторинг и оповещение о событиях в журналах Windows

The ability to look at the events occurring on your

server has always provided useful information to help you find the

source and resolution for any issues your server may encounter. The

Event Viewer is one of the more powerful troubleshooting utilities you

can use on your server. More important, this tool has been built in to

Windows-based operating systems for years and years. This tool keeps

getting more robust and easier to use with each new version of Windows.

In the following sections, you will take a brief look at the Event

Viewer and how this tool can help manage your environment.

Work with the Event Viewer

The Event Viewer provides

you with a wonderful utility to be able to view and track your

system-wide events on your server. You can view events from all aspects

of your server. You can view the traditional Windows logs (such as

Application, Security, Setup, and System). Also, since Windows Server

2008, the Event Viewer provides a method to view events for individual

applications and services.

Before you start working

with log files in the Event Viewer, you need to know a couple of things.

Every log entry and file is stored in an XML format, which will help

get the log files small and streamlined. However, log files can take up

space on your server, and you need to know how to control how big the

log files can become. By default, each log file will take up to 20MB in

space. You can also control what happens when the log file reaches the

space limit; you have three choices:

Overwrite Events As Needed This means the oldest events will be overwritten first.

Archive The Log When Full, Do Not Overwrite Events This will take your full log, save it to disk, and clear the log.

Do Not Overwrite Events Clear The Log Manually This will force you to clear the log when it becomes full. Before you can see any more events, you will need to clear the log.

You can change the log

retention policy by going into the properties of the log file (by

right-clicking the log file and selecting Properties) and setting the

option for retention. Figure 1 shows a picture of the log properties.

Figure 1. Log properties

If you choose to clear the log

manually, you will want to save the log file. Additionally, saving a

log file will also provide you with a way to share data with another

administrator or support professional who may be assisting you with your

problem. To save the events to a log file, simply right-click the log

file and select Save All Events As. This will allow you to save your

event log to a file and archive it to a file share or other archival

method.

Also, when you look at the many different events located in the log file, they will have one of the following four levels:

Critical Critical events represent a failure of a service and normally result in the service being shut down or crashing.

Error Events result from some application error or other fatal software issue on your server.

Warning This will indicate potential events that can occur on your server.

Information This includes general events about tasks, normally along the lines of a service turning on successfully or a process starting.

In addition to the four

levels, in your Security log, you have two additional event types

specific to the security log file: audit success and audit failure.

These allow you to see what tasks were audited on your server. For

example, the Security log could show you when a person is successful in

logging on to your server or accessing an audited file.

To work with the Event Viewer, you need to load the tool and go to the log to review the events for a particular log:

-

Open the Event Viewer by selecting Start => Administrative Tools and clicking Event Viewer.

-

Click the log you want to view, and you will see events in the pane to the right of the tree; your screen will look similar to Figure 2.

Figure 2. Event Viewer

-

To view an event, double-click the event, or right-click and select Properties; you will see a screen similar to Figure 3.

Figure 3. Event properties

When you view the

properties of the event, you can view all the details of the event, the

source of the event, the event ID, the classification, and a variety of

other information. Looking at the event properties arms you with the

information needed to troubleshoot the problem, either by researching

help or by performing a search on the Internet.

1. Filter Events and Creating Custom Views

One of the aspects of the Event

Viewer you may have noticed is that there is a lot of server noise. In

other words, there are thousands of events, so how do you find the one

event or group of events that will be of the most use to you when you

are trying to solve a problem? In the Event Viewer there are two ways to

do this. You can either filter an existing log or create a custom view

for the events.

You can filter on a variety

of criteria, date, level, event ID, source, computer, user, keywords,

and tasks. This will allow you to reduce the amount of event noise and

quickly get to the events you are interested in.

Both of these filter

mechanisms utilize very similar steps and procedures. The difference is

when you filter a log, you are filtering a specific log. With custom

views, you can create a custom filter that will span multiple log files

on your server. To filter an event log on your server, perform the

following:

-

In the Event Viewer, select the log you want to filter.

-

Click

Filter Current Log either in the action pane on the right side of the

console or from the menu if you right-click the log. You will see a

screen similar to Figure 4.Figure 4. Filtering an event log

-

Select the criteria you want to filter, and when you are finished, click OK.

Once you create a filter for a

log file, the filter will stay on until you turn it off. To turn off

the filter on a log file, click Clear Filter in the right Actions pane

of the console, or right-click the log you want to clear the filter.

Creating a custom view follows a similar process to filtering a file:

-

In

the Event Viewer, click Create Custom View, and you will see a screen

similar to when you filtered a log file. The only difference is that a

custom view provides you with the capability to span multiple logs. If

you select all the log files, you may see an error message informing you

that the view could take some time, memory, and processor time to

create, as shown in Figure 5.Figure 5. Custom view of all logs: error

-

After you select your options, click OK.

-

Name your view, choose a location to store the view in your management tree, and click OK.

-

If

you want to use your view, click the view in your management tree. By

default, the views are stored under the management tree in Custom Views.

2. Save Event Logs

One other aspect of working

with logs is saving them for future performance, analysis, and archival.

You can save individual logs or even custom views you have created to

files. This allows you to open logs from your own server as well as have

another administrator send logs from another server for you to review.

To save a log file or a custom view, you just need to right-click the

log or the view.

-

In the Event Viewer, right-click your custom view or the log you want to save.

-

Select

Save All Events As … when you select a Windows log to save or select

Save All Events in Custom View As … when you select one of your custom

views. -

Type in a name, and select a location for the file. After you have named the file and selected a location, click Save.

-

You

will see a dialog box asking you to save display information for proper

viewing. This is important if you need log files to be viewed in

alternate languages from your own. After you have made your selection,

click OK.

You can also open saved log

files or custom views by right-clicking the custom view or log files in

the tree and selecting Open Saved Log.

3. Subscribe to Events

The Event Viewer also

provides you with the ability to subscribe to events on your server or

other servers. Subscribing to events allows you to see particular events

as they occur. By subscribing to events, you can also view events from

multiple servers in one view, since you can have events sent to one

central location. Subscribing to events provides you with a similar

filter mechanism as you used to create custom views.

To create a subscription on

your server, you need to have the Windows Event Collector Service

running on your server. The Event Viewer will help turn on this service

for you. The first time you click Subscriptions in the Event Viewer

management tree, you may see a screen similar to Figure 6. You will need to click Yes to take advantage of Event Viewer subscriptions.

Figure 6. Event collector server

-

In the Event Viewer, click Subscriptions.

-

If prompted to turn on the Windows Event Collector Service, click Yes.

-

Click Create Subscription in the right Actions pane; you can also right-click Subscriptions. You will see a screen similar to Figure 7.

-

After you set the computers and filter criteria, click OK; your subscription will be complete.

Figure 7. Creating a subscription

4. Attach a Task to an Event

One of the more

proactive capabilities you can do in the Event Viewer is to attach a

task to a particular log or event. Normally you attach tasks to specific

events. When you attach a task to an event, you can perform one of the

three following actions: start a program, send an email, or display a

message. This allows you to be notified if a certain event occurs or run

a program that will fix the issue. You can also assign a task to a

custom view you may have created.

-

In the Event Viewer, click the event or log you want to create a task for.

-

Give your task a name and description, and when you are done, click Next.

-

Review the event you have selected, and click Next.

-

Select your option; the default is to run a program. Then click Next.

-

Depending on your action you have chosen, you may need to find the program or set up the email or message.

-

When you are done, click Next.

-

Review

the summary, and click Finish. You will see a screen informing you that

the task was created in Task Scheduler, as shown in Figure 8. Click OK to clear the message.

Figure 8. Task Scheduler

Symptoms

Consider the following scenario:

-

You have one or more forests that have multiple domains.

-

There are combinations of users and resources (such as applications or proxy servers) in different domains.

-

There are lots of NTLM logon requests from remote domain users to a resource server that is running Windows Server 2008 R2.

In this scenario, the NTLM requests time out. For example, Exchange clients do not authenticate to the Exchange server when this issue occurs. Therefore, users cannot access their mailboxes, and Microsoft Outlook seems to stop responding.

Cause

This issue occurs because the NTLM API throttling limit (MaxConcurrentApi) is reached.

Resolution

Hotfix information

A supported hotfix is available from Microsoft. However, this hotfix is intended to correct only the problem that is described in this article. Apply this hotfix only to systems that are experiencing the problem described in this article. This hotfix might receive additional testing. Therefore, if you are not severely affected by this problem, we recommend that you wait for the next software update that contains this hotfix.

If the hotfix is available for download, there is a «Hotfix download available» section at the top of this Knowledge Base article. If this section does not appear, contact Microsoft Customer Service and Support to obtain the hotfix.

Note If additional issues occur or if any troubleshooting is required, you might have to create a separate service request. The usual support costs will apply to additional support questions and issues that do not qualify for this specific hotfix. For a complete list of Microsoft Customer Service and Support telephone numbers or to create a separate service request, visit the following Microsoft website:

http://support.microsoft.com/contactus/?ws=supportNote The «Hotfix download available» form displays the languages for which the hotfix is available. If you do not see your language, it is because a hotfix is not available for that language.

Prerequisites

To apply this hotfix, you must be running Windows Server 2008 R2 Service Pack 1 (SP1).

For more information about how to obtain a Windows 7 or Windows Server 2008 R2 service pack, click the following article number to view the article in the Microsoft Knowledge Base:

976932 Information about Service Pack 1 for Windows 7 and for Windows Server 2008 R2

Registry information

To apply this hotfix, you do not have to make any changes to the registry.

Restart requirement

You must restart the computer after you apply this hotfix.

Hotfix replacement information

This hotfix does not replace a previously released hotfix.

File information

The global version of this hotfix installs files that have the attributes that are listed in the following tables. The dates and the times for these files are listed in Coordinated Universal Time (UTC). The dates and the times for these files on your local computer are displayed in your local time together with your current daylight saving time (DST) bias. Additionally, the dates and the times may change when you perform certain operations on the files.

Windows Server 2008 R2 file information notes

Important Windows 7 hotfixes and Windows Server 2008 R2 hotfixes are included in the same packages. However, hotfixes on the Hotfix Request page are listed under both operating systems. To request the hotfix package that applies to one or both operating systems, select the hotfix that is listed under «Windows 7/Windows Server 2008 R2» on the page. Always refer to the «Applies To» section in articles to determine the actual operating system that each hotfix applies to.

-

The files that apply to a specific product, SR_Level (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

SR_Level

Service branch

6.1.760 1. 21xxx

Windows Server 2008 R2

SP1

LDR

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed separately in the «Additional file information for Windows Server 2008 R2» section. MUM and MANIFEST files, and the associated security catalog (.cat) files, are extremely important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

For all supported x64-based versions of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Netlogon.dll |

6.1.7601.21921 |

698,880 |

11-Feb-2012 |

06:23 |

x64 |

|

Nlsvc.mof |

Not applicable |

2,873 |

10-Jun-2009 |

20:47 |

Not applicable |

|

Netlogon.dll |

6.1.7601.21921 |

566,784 |

11-Feb-2012 |

05:24 |

x86 |

|

Nlsvc.mof |

Not applicable |

2,873 |

10-Jun-2009 |

21:29 |

Not applicable |

For all supported IA-64–based versions of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Netlogon.dll |

6.1.7601.21921 |

1,156,608 |

11-Feb-2012 |

05:17 |

IA-64 |

|

Nlsvc.mof |

Not applicable |

2,873 |

10-Jun-2009 |

20:52 |

Not applicable |

|

Netlogon.dll |

6.1.7601.21921 |

566,784 |

11-Feb-2012 |

05:24 |

x86 |

|

Nlsvc.mof |

Not applicable |

2,873 |

10-Jun-2009 |

21:29 |

Not applicable |

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

More Information

For more information about software update terminology, click the following article number to view the article in the Microsoft Knowledge Base:

824684 Description of the standard terminology that is used to describe Microsoft software updates

This update is available for Windows Server 2008 with this KB article:

2871774 New event log entries that track NTLM authentication delays and failures in Windows Server 2008 SP2 are available

For more information about a similar issue that occurs in Windows Server 2003, click the following article number to view the article in the Microsoft Knowledge Base:

928576 New performance counters for Windows Server 2003 let you monitor the performance of Netlogon authentication For more information about a similar issue, click the following article number to view the article in the Microsoft Knowledge Base:

975363 You are intermittently prompted for credentials or experience time-outs when you connect to Authenticated Services For more information about Netlogon performance counters, go to the following Microsoft website:

General information about Netlogon performance counters

Recommendations about where to deploy the update

The hotfix should be installed on all resource servers that accept a significant number of NTLM authentication requests. Because the API slots are also used for Kerberos PAC verification, servers on which non-service applications (such as IIS worker processes) accept many user sessions are also targets for this update.

This update should also be installed on all domain controllers. The primary targets are domain controllers in the high-volume resource domains and all domain controllers on the trust path of the domains where you have user accounts. If you have a clear separation between domains that host server resources vs. domains that host users, the domain controllers of the user domains don’t require the update.

If you don’t have a clear separation between user and resource domains, you should install this update on all domain controllers.

New functionality in this update

After you install the hotfix, the following new events and warnings are logged to track NTLM authentication delays and failures:

Log Name: SystemSource: NETLOGONEvent ID: 5816Level: ErrorDescription:Netlogon has failed an authentication request of account username in domain user domain FQDN. The request timed out before it could be sent to domain controller directly trusted domain controller FQDN in domain directly trusted domain name. This is the first failure. If the problem continues, consolidated events will be logged about every <event log frequency value> minutes. Please see http://support.microsoft.com/kb/2654097 for more information.

Log Name: SystemSource: NETLOGONEvent ID: 5817Level: ErrorDescription:Netlogon has failed an additional count authentication requests in the last event log frequency in <value> minutes. The requests timed out before they could be sent to domain controller directly trusted domain controller FQDN in domain directly trusted domain name. Please see http://support.microsoft.com/kb/2654097 for more information.

Log Name: SystemSource: NETLOGONEvent ID: 5818Level: WarningDescription:Netlogon took more than warning event threshold seconds for an authentication request of account username in domain user domain FQDN, through domain controller directly trusted domain controller FQDN in domain directly trusted domain name. This is the first warning. If the problem persists, a recurring event will be logged every event log frequency in <value> minutes. Please see http://support.microsoft.com/kb/2654097 for more information on this error.

Log Name: SystemSource: NETLOGONEvent ID: 5819Level: WarningDescription:Netlogon took more than warning event threshold seconds for count authentication requests through domain controller directly trusted domain controller FQDN in domain directly trusted domain name in the last event log frequency in <value> minutes. Please see http://support.microsoft.com/kb/2654097 for more information.

After you install the hotfix, the EventLogPeriodicity and WarningEventThreshold registry entries can be set in the following registry key:

HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters The two new registry entries have the following values:

-

Name: EventLogPeriodicityType: REG_DWORDData: Interval in seconds for the frequency of event 5817 and 5819.

Default: 1800 (30 minutes)Minimum: 300 (5 minutes)Maximum: 86400 (1 day)

Note By default, after you install the hotfix, event 5816 is logged when an initial failure occurs, and event 5817 is logged every 30 minutes when later failures occur.

-

Name: WarningEventThresholdType: REG_DWORDData: 0 to 45

Default: 0 (no warnings)Minimum: 1Maximum: 45

Note When a request waits for a Netlogon API call slot for more than this number of seconds, event 5818 or event 5819 is logged. The maximum value of the registry subkey is 45. After 45 seconds, the request times out and is tracked by event 5816 and event 5817.

When you set the WarningEventThreshold registry subkey, use a value that suits the importance of NTLM authentication performance in your environment. We recommend that you start with a value of five seconds.

The following details describe how each of these events is logged:

-

Each outgoing Netlogon security channel is tracked independently.

-

A monitoring thread checks whether any secure channels require an event to be logged.

-

When the first error or warning condition is met, event 5816 or event 5818 is logged. Additionally, the affected security channel is flagged for monitoring by the thread that was mentioned earlier.

-

If an initial event is logged, on additional failures or warnings, only the instance counter is incremented.

-

The next time that the thread starts, event 5817 or event 5819 is logged if there are instances in the last monitoring interval.

-

If no problem or delay occurred during the last monitoring interval, event 5817 or event 5819 is not logged and the security channel is no longer monitored.

-

When the security channel detects this issue again, a new event 5816 or new event 5818 is logged, and the security channel enters the monitoring status again.

-

When the domain controller for a trusted domain changes and there are errors or delays, event 5816 or event 5818 is logged. Therefore, the new trusted domain controller name is tracked, and a new monitoring cycle begins. The change of domain controller may be related to previous events that were logged.

Additional file information

Additional file information for Windows Server 2008 R2

Additional files for all supported x64-based versions of Windows Server 2008 R2

|

File name |

Amd64_016199e2d7204ba23b087077589b5def_31bf3856ad364e35_6.1.7601.21921_none_d3c84ee77dcd281c.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_08fa471a31430cf243ad984a5171c459_31bf3856ad364e35_6.1.7601.21921_none_efe7704647542e42.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_0c3f08d1c6e4c17617ec89ac34420583_31bf3856ad364e35_6.1.7601.21921_none_b18543d0a79c04b9.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_0f003b1b21b6cd3ed43a7af02ed579e6_31bf3856ad364e35_6.1.7601.21921_none_3be53249c5240dc6.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_0f221f29fe60a1013d5a88c772229bf9_31bf3856ad364e35_6.1.7601.21921_none_8e42a9b0592fe695.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_11cd919662b437771728470bbd01fc7e_31bf3856ad364e35_6.1.7601.21921_none_47d67e51c877d2a2.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_13df4cf7808aff5a33b3a94152150d23_31bf3856ad364e35_6.1.7601.21921_none_c11b0372ade12fe6.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_17ce222b51b1141c04eb3afee67999e7_31bf3856ad364e35_6.1.7601.21921_none_c69274afe5433d5c.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_1e0b76c58f2b940f400bbfeb8379a23d_31bf3856ad364e35_6.1.7601.21921_none_256d4a9f0452351d.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_2449d3d768734a810a27c69f058b6af1_31bf3856ad364e35_6.1.7601.21921_none_42af285aae14c283.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_2b4957687e52272a3df55fff18d6d31b_31bf3856ad364e35_6.1.7601.21921_none_255a9ba8479c46ef.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_2ed85fe99ffce40a13a75d5ca175e658_31bf3856ad364e35_6.1.7601.21921_none_423f6a8b27f168e6.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_30396a525317da9ea6a51a3f3c6ccf94_31bf3856ad364e35_6.1.7601.21921_none_7ee672c88a59f014.manifest |

|

File version |

Not applicable |

|

File size |

709 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_35a745dbb8e3a77be1ed146dc1088cab_31bf3856ad364e35_6.1.7601.21921_none_5bb7f6d8d6791b57.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_37dcb082575ecfe1d59b6120776ccb30_31bf3856ad364e35_6.1.7601.21921_none_f0c3b46e2a20eeef.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_4177e57a73f90eacb6fe9d1bd3c55f94_31bf3856ad364e35_6.1.7601.21921_none_bf8a09c62c2ca0e0.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_49f0c5d31906cc5fcdf48ba4cc7fbb96_31bf3856ad364e35_6.1.7601.21921_none_891a829e30ed8430.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_4c73862a108d8ca16b8bb99caf960081_31bf3856ad364e35_6.1.7601.21921_none_dedcb7c0539e689b.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_51633e0bcad118e16a4d1a4f84f2a4ca_31bf3856ad364e35_6.1.7601.21921_none_22a4fcbcc5ff89fa.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_56194d3d0196732dfa63cade3902554c_31bf3856ad364e35_6.1.7601.21921_none_b17aed9a374b007d.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_5ab22cc75e5e1f6ac7cd99f153e39020_31bf3856ad364e35_6.1.7601.21921_none_073061df0e695c97.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_5e7937244d8edfa0b04a121daff93dd9_31bf3856ad364e35_6.1.7601.21921_none_071679f04f05c856.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_66aaaf0dc7e780cf04090268791d7bb7_31bf3856ad364e35_6.1.7601.21921_none_6d48da9c29ef00d7.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_695dceecb3ab5ebd422d042c7fcd557b_31bf3856ad364e35_6.1.7601.21921_none_3b4e7541b0affaad.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_6f8d7e7c48a0e10f79887f8a2fbeb7b2_31bf3856ad364e35_6.1.7601.21921_none_a983d6e175a7f1f8.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_7781eb1a7135acc224cd94facc64520b_31bf3856ad364e35_6.1.7601.21921_none_95e703536ddf082c.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_78d445d8bee14792b29fb1a326a005a0_31bf3856ad364e35_6.1.7601.21921_none_6cb09dbc3f3c3e75.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_7e3655da7fc6aae53c4ba52692923010_31bf3856ad364e35_6.1.7601.21921_none_f8aedcc58cafd5ed.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_8339526837f2a3cc6845171650c250f0_31bf3856ad364e35_6.1.7601.21921_none_2daa47a3a7f7e51a.manifest |

|

File version |

Not applicable |

|

File size |

709 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_8b751d5f1c304d1f0b81a70932b64163_31bf3856ad364e35_6.1.7601.21921_none_c073090aa3a04674.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_8dfb2ff4fa6a79a41afe31ab0229ae47_31bf3856ad364e35_6.1.7601.21921_none_1caea50753d5975e.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_8e26b449ba4c10747a1084b86a6f42c0_31bf3856ad364e35_6.1.7601.21921_none_e4c9994c891735dc.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_988e89ccafc41eda976e07e33f6bd83a_31bf3856ad364e35_6.1.7601.21921_none_c24cf1204ba7857a.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_9aee53ebcab3b814f3bc58b55dbc5934_31bf3856ad364e35_6.1.7601.21921_none_a32487a7432689e1.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_a4d59ffdc5c9e5bad93c374f491fa39a_31bf3856ad364e35_6.1.7601.21921_none_503b54a9516f29a6.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_ae748f2a8a77f0d1176964010bafd15e_31bf3856ad364e35_6.1.7601.21921_none_b92da6e48d12a72d.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_b2850844bae4c16fc6d6b4546bbb3f11_31bf3856ad364e35_6.1.7601.21921_none_a708dab02d8a7255.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_c155762de54dd6a65ae5efde9ad28ca7_31bf3856ad364e35_6.1.7601.21921_none_7449b065df8ddc52.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_c422096ff00f7a73e2fca737bbc01c88_31bf3856ad364e35_6.1.7601.21921_none_7b322335a594b64a.manifest |

|

File version |

Not applicable |

|

File size |

1,060 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_c9b0660efdfcbc75fba2f2a710ea89f5_31bf3856ad364e35_6.1.7601.21921_none_255c5cc641cb3506.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_d4454d5ac754f281ca51d4ab3646ad2c_31bf3856ad364e35_6.1.7601.21921_none_3dbb97e5a9182c6a.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_d90dc78d40ad66801ccd37889230394a_31bf3856ad364e35_6.1.7601.21921_none_2211852e11a00135.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_df17f288f3ff0925208e9c66e1fa96df_31bf3856ad364e35_6.1.7601.21921_none_a4682472760d6121.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_e0978cde9be2ef329a8dd508595b6c1e_31bf3856ad364e35_6.1.7601.21921_none_553e2d7fbbf6f3e9.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_e8c02884679aef388089768bacd6fdfb_31bf3856ad364e35_6.1.7601.21921_none_301348615fdd8134.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_eabbedc0a981b1302851a0d0219a0168_31bf3856ad364e35_6.1.7601.21921_none_4346bf165b8518c7.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_ecae2803342027bd10247dd4e58ffe23_31bf3856ad364e35_6.1.7601.21921_none_e5ebb81728708fb4.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_f11d5fbe418a004c36ea43be1ea4bfcc_31bf3856ad364e35_6.1.7601.21921_none_3dc473fcb3e71f0e.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_f170815c00bceec8de5e18aeaac9f0ea_31bf3856ad364e35_6.1.7601.21921_none_3d31b13df816ed78.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_fc0a541e3ae94a83e177d6843e14dde5_31bf3856ad364e35_6.1.7601.21921_none_3639d6a8f3c48577.manifest |

|

File version |

Not applicable |

|

File size |

716 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_fef9d5f27ec97fb4390fe8d3c9841c7d_31bf3856ad364e35_6.1.7601.21921_none_425578e8300ee202.manifest |

|

File version |

Not applicable |

|

File size |

1,072 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-security-netlogon_31bf3856ad364e35_6.1.7601.21921_none_5c598e6567c1d9c3.manifest |

|

File version |

Not applicable |

|

File size |

35,995 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

06:50 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-security-netlogon_31bf3856ad364e35_6.1.7601.21921_none_66ae38b79c229bbe.manifest |

|

File version |

Not applicable |

|

File size |

16,596 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

05:42 |

|

Platform |

Not applicable |

Additional files for all supported IA-64–based versions of Windows Server 2008 R2

|

File name |

Ia64_30396a525317da9ea6a51a3f3c6ccf94_31bf3856ad364e35_6.1.7601.21921_none_22c97b3ad1fa87da.manifest |

|

File version |

Not applicable |

|

File size |

708 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_4178615314a78cabf7a22a4c6e2b27d2_31bf3856ad364e35_6.1.7601.21921_none_c5494c32d1b85c2b.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_49feb002e0e306c1d861f20594bdda5a_31bf3856ad364e35_6.1.7601.21921_none_9cf5dcb8ec38ef8a.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_790c93d63c53124986225a481b4f2c37_31bf3856ad364e35_6.1.7601.21921_none_2ef487144a57ebe0.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_a9b1d354865d79137af0add48349de91_31bf3856ad364e35_6.1.7601.21921_none_fa780d39df86c2d3.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_ac1c3b5d1db7adb39fc1705bcf67088a_31bf3856ad364e35_6.1.7601.21921_none_13f833696cc9b673.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_b20042d4ed751e0d18e93b8c9bad215d_31bf3856ad364e35_6.1.7601.21921_none_661d3f8376cdff7f.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_e4636eba53c82eb0191db5fb1be0bd0a_31bf3856ad364e35_6.1.7601.21921_none_dfe3be991d7d9fa0.manifest |

|

File version |

Not applicable |

|

File size |

707 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_ec3f311f140a8a63a50de2da48f63996_31bf3856ad364e35_6.1.7601.21921_none_91dccda5952b17ea.manifest |

|

File version |

Not applicable |

|

File size |

1,070 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

17:38 |

|

Platform |

Not applicable |

|

File name |

Ia64_microsoft-windows-security-netlogon_31bf3856ad364e35_6.1.7601.21921_none_003c96d7af627189.manifest |

|

File version |

Not applicable |

|

File size |

35,992 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

06:42 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-security-netlogon_31bf3856ad364e35_6.1.7601.21921_none_66ae38b79c229bbe.manifest |

|

File version |

Not applicable |

|

File size |

16,596 |

|

Date (UTC) |

11-Feb-2012 |

|

Time (UTC) |

05:42 |

|

Platform |

Not applicable |

Время на прочтение11 мин

Количество просмотров154K

Аудит доменных служб Active Directory в Windows Server 2008 R2

ИТ среда не является статичной. Ежеминутно в системах происходят тысячи изменений, которые требуется отследить и запротоколировать. Чем больше размер и сложность структуры, тем выше вероятность появления ошибок в администрировании и раскрытия данных. Без постоянного анализа изменений (удачных или неудачных) нельзя построить действительно безопасную среду. Администратор всегда должен ответить, кто, когда и что изменил, кому делегированы права, что произошло в случае изменений (удачных или неудачных), каковы значения старых и новых параметров, кто смог или не смог зайти в систему или получить доступ к ресурсу, кто удалил данные и так далее. Аудит изменений стал неотъемлемой частью управления ИТ инфраструктурой, но в организациях не всегда уделяют внимание аудиту, часто из-за технических проблем. Ведь не совсем понятно, что и как нужно отслеживать, да и документация в этом вопросе не всегда помогает. Количество событий, которые необходимо отслеживать, уже само по себе сложность, объемы данных велики, а штатные инструменты не отличаются удобством и способностью упрощать задачу отслеживания. Специалист должен самостоятельно настроить аудит, задав оптимальные параметры аудита, кроме того, на его плечи ложится анализ результатов и построение отчетов по выбранным событиям. Учитывая, что в сети запущено нескольких служб – Active Directory/GPO, Exchange Server, MS SQL Server, виртуальные машины и так далее, генерирующих очень большое количество событий, отобрать из них действительно необходимые, следуя лишь описаниям, очень тяжело.

Как результат, администраторы считают достаточными мероприятия резервного копирования, предпочитая в случае возникновения проблем просто произвести откат к старым настройкам. Решение о внедрении аудита часто принимается только после серьезных происшествий. Далее рассмотрим процесс настройки аудита Active Directory на примере Windows Server 2008 R2.

Аудит Active Directory штатными средствами

В Windows Server 2008 по сравнению с предыдущей Windows Server 2003 обновлены возможности подсистемы аудита, настраиваемые через политики безопасности, а количество отслеживаемых параметров увеличено на 53. В Windows Server 2003 существовала только политика Аудит доступа к службе каталогов, контролировавшая включение и отключение аудита событий службы каталогов. Теперь управлять аудитом можно на уровне категорий. Например, политики аудита Active Directory разделены на 4 категории, в каждой из которых настраиваются специфические параметры:

— Directory Service Access (доступ к службе каталогов);

— Directory Service Changes (изменения службы каталогов);

— Directory Service Replication (репликация службы каталогов);

— Detailed Directory Service Replication (подробная репликация службы каталогов).

При включении глобальной политики аудита Аудит доступа к службе каталогов автоматически активируются все подкатегории политики служб каталогов.

Система аудита в Windows Server 2008 отслеживает все попытки создания, изменения, перемещения и восстановление объектов. В журнал записывается предыдущее и текущее значения измененного атрибута и учетная запись пользователя, выполнившего операцию. Но если при создании объектов для атрибутов использовались параметры по умолчанию, их значения в журнал не заносятся.

ПРИМЕЧАНИЕ: В Windows Server 2003 аудит регистрировал только имя измененного атрибута.

В Windows Server 2008 R2 аудит внедряется при помощи:

— глобальной политики аудита (Global Audit Policy, GAP);

— списка управления доступом (System access control list, SACL) — определяет операции, для которых будет производиться аудит;

— схемы – используется для окончательного формирования списка событий.

По умолчанию для клиентских систем аудит отключен, для серверных активна подкатегория Доступ к службе каталогов Active Directory, остальные отключены. Для включения глобальной политики “Аудит доступа к службе каталогов” (Audit directory service access) необходимо вызвать Редактор управления групповыми политиками перейти в ветку Параметры безопасности/Локальные политики/Политика аудита, где активировать политику и установить контролируемые события (успех, отказ).

Рис.1 Включение политики аудита Directory Service Access

Второй путь — использовать для настройки утилиту командной строки auditpol, получить полный список GAP с установленными параметрами. При помощи auditpol достаточно ввести команду:

> auditpol /list /subcategory:*

Рис.2 Получаем список установок при помощи auditpol

Активируем политику “directory service access”:

> auditpol /set /subcategory:"directory service changes" /success:enable

ПРИМЕЧАНИЕ: Подробные сведения о команде можно получить, запустив ее в виде

auditpol /h

Чтобы не ждать, обновим политику контролера домена:

> gpupdate

Подкатегория политики аудита Доступ к службе каталогов формирует события в журнале безопасности с кодом 4662, которые можно просмотреть при помощи консоли Просмотр событий (Event Viewer) вкладка Журналы Windows – Безопасность.

Рис.3 Просмотр событий при помощи Event Viewer

В качестве альтернативного варианта просмотра событий можно использовать командлет Get-EventLog оболочки PowerShell. Например:

PS> Get-EventLog security | ?{$_.eventid -eq 4662}

ПРИМЕЧАНИЕ: Командлет Get-EventLog может принимать 14 параметров, позволяющих отфильтровать события по определенным критериям: After, AsBaseObject, AsString, Before, ComputerName, EntryType, Index, InstanceID, List, LogName, Message, Newest, Source и UserName.

Рис.4 Получаем список событий при помощи Get-EventLog

Кроме этого, регистрируется ряд других событий 5136 (изменение атрибута), 5137 (создание атрибута), 5138 (отмена удаления атрибута) и 5139 (перемещение атрибута).

Для удобства отбора определенных событий в консоли Просмотр событий используют фильтры и настраиваемые представления, а также подписку, позволяющую собирать данные журналов и с других серверов.

Таблица 1. Список событий аудита событий Active Directory в Windows Server 2008

Проверка учетных данных

ИДЕНТИФИКАТОР Сообщение

4774 Учетная запись была сопоставлена для входа в систему.

4775 Не удалось сопоставить учетную запись для входа в систему.

4776 Предпринята попытка проверить учетные данные для учетной записи контроллера домена.

4777 Не удается проверить учетные данные для учетной записи контроллера домена.

Управление учетной записью компьютера

ИДЕНТИФИКАТОР Сообщение

4741 Создана учетная запись компьютера.

4742 Изменена учетная запись компьютера.

4743 Удалена учетная запись компьютера.

Управление группами рассылки

ИДЕНТИФИКАТОР Сообщение

4744 Создана локальная группа с отключенной проверкой безопасности.

4745 Изменена локальная группа с отключенной проверкой безопасности.

4746 Добавлен пользователь к локальной группе с отключенной проверкой безопасности.

4747 Удален пользователь из локальной группы с отключенной проверкой безопасности.

4748 Удалена локальная группа с отключенной проверкой безопасности.

4749 Создана глобальная группа с отключенной проверкой безопасности.

4750 Изменена глобальная группа с отключенной проверкой безопасности.

4751 Добавлен пользователь к глобальной группе с отключенной проверкой безопасности.

4752 Удален пользователь из глобальной группы с отключенной проверкой безопасности.

4753 Удалена глобальная группа с отключенной проверкой безопасности.

4759 Создана универсальная группа с отключенной проверкой безопасности.

4760 Изменена универсальная группа с отключенной проверкой безопасности.

4761 Член добавлен к универсальной группы с отключенной проверкой безопасности.

4762 Удален пользователь из универсальной группы с отключенной проверкой безопасности.

Другие события управления учетными записями

ИДЕНТИФИКАТОР Сообщение

4739 Изменена политика домена.

4782 Хэш пароля учетной записи доступа к нему.

4793 Был вызван API проверку политики паролей.

Управление группой безопасности

ИДЕНТИФИКАТОР Сообщение

4727 Создана глобальная группа с включенной безопасностью.

4728 Добавлен пользователь к глобальной группе с включенной безопасностью.

4729 Удален пользователь из глобальной группы с включенной безопасностью.

4730 Удалена глобальная группа с включенной безопасностью.

4731 Создана локальная группа с включенной безопасностью.

4732 Добавлен пользователь в локальную группу с включенной безопасностью.

4733 Удален пользователь из локальной группы с включенной безопасностью.

4734 Удалена локальная группа с включенной безопасностью.

4735 Изменена локальная группа с включенной безопасностью.

4737 Изменена глобальная группа с включенной безопасностью.

4754 Создана универсальная группа с включенной безопасностью.

4755 Изменена универсальная группа с включенной безопасностью.

4756 Добавлен пользователь к универсальной группе с включенной безопасностью.

4757 Удален пользователь из универсальной группы с включенной безопасностью.

4758 Удалена универсальная группа с включенной безопасностью.

4764 Изменен тип группы.

Управление учетными записями пользователей

ИДЕНТИФИКАТОР Сообщение

4720 Учетная запись пользователя создана.

4722 Учетная запись пользователя включена.

4723 Изменен пароль учетной записи.

4724 Сброс пароля пользователя.

4725 Учетная запись пользователя отключена.

4726 Учетная запись пользователя удалена.

4738 Изменена учетная запись пользователя.

4740 Учетная запись пользователя заблокирована.

4765 Журнал SID был добавлен к учетной записи.

4766 Не удалось добавить журнал SID учетной записи.

4767 Учетная запись пользователя была разблокирована.

4780 Список управления Доступом был установлен на учетные записи, которые являются членами группы администраторов.

4781 Было изменено имя учетной записи.

4794 Была предпринята попытка задать режим восстановления служб каталогов.

5376 Диспетчер учетных данных: учетные данные были сохранены.

5377 Диспетчер учетных данных: учетные данные были восстановлены из резервной копии.

Другие события

ИДЕНТИФИКАТОР Сообщение

1102 Очищен журнал безопасности

4624 Успешный вход в систему

4625 Не удачный вход в систему

В ветке Политика аудита также активируются и другие возможности (см.рис.1): аудит входа/выхода в систему, аудит управления учетными записями, доступ к объектам, изменения политик и так далее. Например, настроим аудит доступа к объектам на примере папки с общим доступом. Для этого активируем, как рассказано выше, политику Audit object access, затем выбираем папку и вызываем меню Свойства папки, в котором переходим в подпункт Безопасность и нажимаем кнопку Дополнительно. Теперь в открывшемся окне “Дополнительные параметры безопасности для ..” переходим во вкладку Аудит и нажимаем кнопку Изменить и затем Добавить и указываем учетную запись или группу, для которой будет осуществляться аудит. Далее отмечаем отслеживаемые события (выполнение, чтение, создание файлов и др.) и результат (успех или отказ). При помощи списка “Применять” указываем область применения политики аудита. Подтверждаем изменения.

Рис.5 Настраиваем аудит папки с общим доступом

Теперь все указанные операции будут отображаться в журнале безопасности.

Чтобы упростить настройку аудита при большом количестве объектов, следует активировать флажок Наследование параметров от родительского объекта. При этом в поле Унаследовано от будет показан родительский объект, от которого взяты настройки.

Больший контроль событий, записываемых в журнал, достигается применением политики детализированного аудита (Granular Audit Policy), которая настраивается в Параметры безопасности/Локальные политики/Advanced Audit Policy Configuration. Здесь 10 подпунктов:

— Вход учетной записи – аудит проверки учетных данных, службы проверки подлинности Kerberos, операции с билетами службы Kerberos, другие события входа;

— Управление учетными записями – аудит управления группами приложений, учетными записями компьютеров и пользователей, группами безопасности и распространения;

— Подробное отслеживание – событий RPC и DPAPI, создания и завершения процессов;

— Доступ к службе каталогов DS – аудит доступа, изменений, репликации и подробной репликации службы каталогов;

— Вход/выход – аудит блокировки учетных записей, входа и выхода в систему, использования IPSec, сервера политики сети;

— Доступ к объектам – аудит объектов ядра, работы с дескрипторами, событий создаваемых приложениями, служб сертификации, файловой системы, общих папок, платформой фильтрации;

— Изменение политики – изменения политики аудита, проверки подлинности, авторизации, платформы фильтрации, правил службы защиты MPSSVC и другие;

— Использование прав – аудит прав доступа к различным категориям данных;

— Система – аудит целостности системы, изменения и расширения состояния безопасности, драйвера IPSec и других событий;

— Аудит доступа к глобальным объектам – аудит файловой системы и реестра.

Рис.6 Доступные настройки Advanced Audit Policy Configuration

Активация аудита управления учетными записями пользователей позволит отслеживать: создание, изменение, удаление, блокировку, включение и прочие настройки учетных записей, в том числе пароль и разрешения. Посмотрим, как она работает на практике — выбираем подкатегорию User Account Management и активируем. Команда для auditpol выглядит так:

> auditpol /set /subcategory:"User Account Management" /success:enable /failure:enable

> gpudate

Система аудита в консоли Просмотр события сразу покажет событие с номером 4719 Изменение параметров аудита, в котором показаны название политики и новые значения.

Рис.7 Фиксация изменения политики системой аудита

Чтобы создать событие, откроем консоль Active Directory – пользователи и компьютеры и изменим один из параметров любой учетной записи — например, добавим пользователя в группу безопасности. В консоли Просмотра события сразу будут сгенерировано несколько событий: события с номером 4732 и 4735, показывающие изменение состава группы безопасности, и добавление учетной записи новой группы безопасности (на рис.8 выделены фиолетовым).

Создадим новую учетную запись – система генерирует несколько событий: 4720 (создание новой учетной записи), 4724 (попытка сброса пароля учетной записи), несколько событий с кодом 4738 (изменение учетной записи) и, наконец, 4722 (включение новой учетной записи). По данным аудита администратор может отследить старое и новое значение атрибута — например, при создании учетной записи меняется значение UAC.

Рис.8 При создании новой учетной записи система аудита Windows Server 2008 генерирует несколько событий

Недостатки штатной системы аудита

Штатные инструменты операционной системы часто предлагают лишь базовые наборы средств анализа. Официальная документация (http://technet.microsoft.com/ru-ru/library/dd772623(WS.10).aspx) очень подобно расписывает возможности самого инструмента, практически мало помогая в выборе параметров, изменения которых необходимо отслеживать. В итоге решение этой задачи целиком ложится на плечи системного администратора, который должен полностью разбираться в технических аспектах аудита, и зависит от уровня его подготовки, а значит, велика вероятность ошибки. Кроме того, на его плечи ложится анализ результата, построение разнообразных отчетов.

Для удобства выбора определенных событий интерфейс консоли Event Viewer позволяет создавать фильтры и настраиваемые представления. В качестве параметров для отбора данных можно указать: дату, журнал и источник событий, уровень (критическое, предупреждение, ошибка и т.д.), код, пользователя или компьютер и ключевые слова. В организации может быть большое количество пользователей, объединенных в группы и подразделения, для которых аудит необходимо настроить персонально, но данная возможность в интерфейсе не предусмотрена.

Рис. 9 Настройка фильтра событий в консоли Event Viewer

В случае срабатывания правил в настраиваемом представлении можно создать задачу (меню Привязать задачу к событию): запустить программу, отправить сообщение по электронной почте или отобразить сообщение на рабочем столе.

Рис.10 Создание задачи в консоли Event Viewer

Но, опять же, реализация оповещений, в частности выбор событий, полностью лежит на администраторе.

В случае необходимости отката измененного атрибута к предыдущему значению это действие выполняется вручную – консоль лишь показывает значение параметров.

Рис.11 Система аудита Windows Server 2008 только выдает старое и новое значение атрибута, не предоставляя средств для удобного отката

Некоторые стандарты безопасности требуют хранения данных, собранных в процессе аудита, в течение продолжительного времени (например, SOX до 7 лет). Системными средствами реализовать это можно, но очень сложно. Размер журнала безопасности (как и других) ограничен 128 Мб, и при большом количестве событий данные могут быть перезаписаны (т.е. утеряны) уже через несколько часов. Чтобы этого избежать, необходимо вызвать окно свойств журнала в Event Viewer, где увеличить размер журнала и активировать его архивацию, установив флажок в “Архивировать журнал при заполнении. Не перезаписывать события”.

Рис.12 Чтобы не потерять старые события безопасности, следует увеличить размер журнала и включить архивацию

Но теперь необходимо будет решить проблему поиска событий во множестве архивов.

Также стоит отметить, что к недостаткам штатной системы аудита относятся ограниченные возможности мониторинга групповых политик. При том, что факт этого изменения штатными средствами можно отслеживать, не фиксируются значения измененных параметров и, таким образом, нельзя ответить на вопрос, что же именно было изменено и каким стало новое значение. В некоторых ситуациях этого достаточно, но назвать это полноценным аудитом затруднительно.

***

Данная статья является частью «Полного руководства по аудиту Active Directory в Windows Server 2008 R2» [PDF]. Вы можете скачать его по данной ссылке, заполнив небольшую форму.