Время на прочтение5 мин

Количество просмотров79K

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно какого места. Да можно придумать не один десяток кейсов, как через пользователей вредоносное ПО может внедриться на внутрикорпоративные ресурсы. Поэтому рабочие станции требуют повышенного внимания, и в статье мы расскажем, откуда и какие события брать для отслеживания атак.

Для выявления атаки на самой ранней стадии в ОС Windows есть три полезных событийных источника: журнал событий безопасности, журнал системного мониторинга и журналы Power Shell.

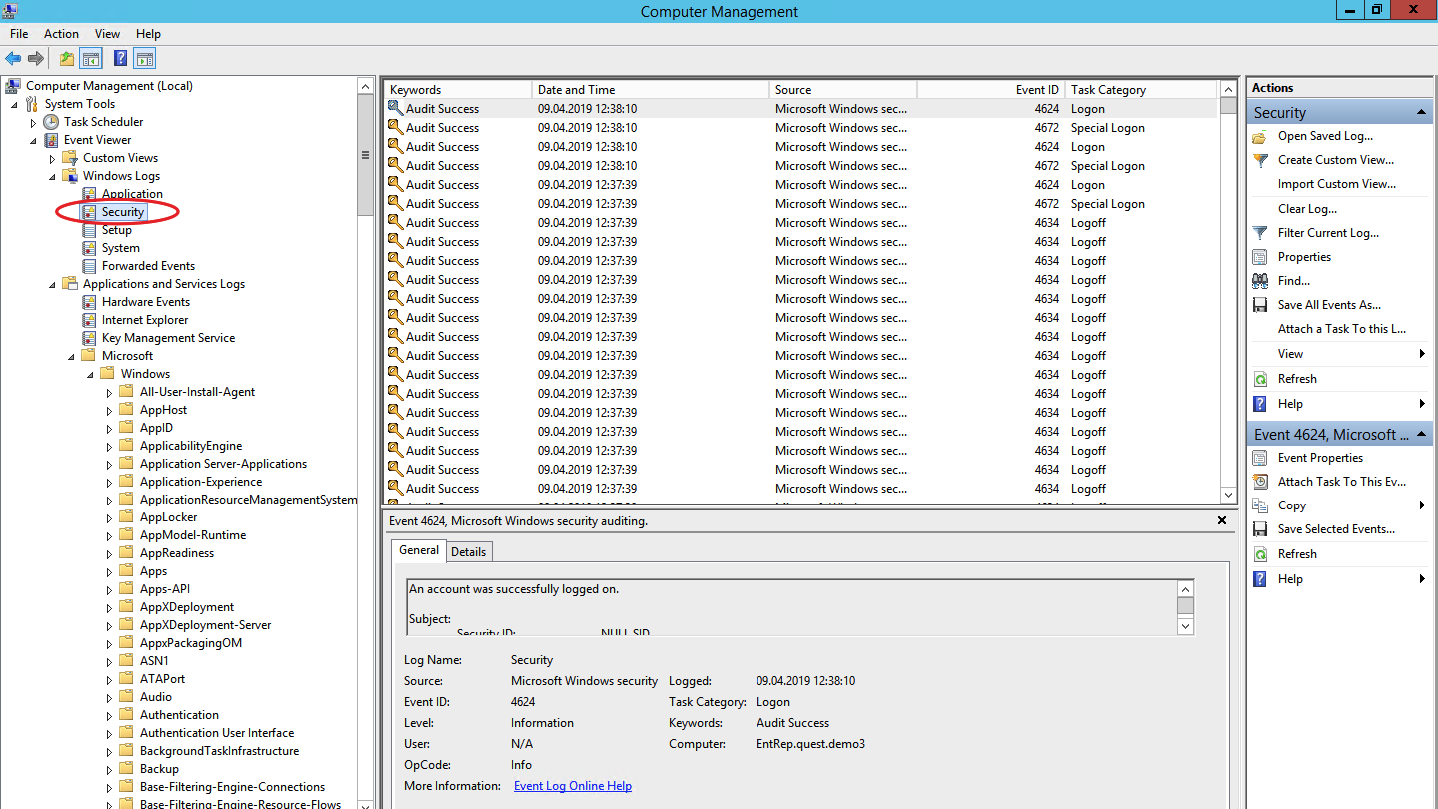

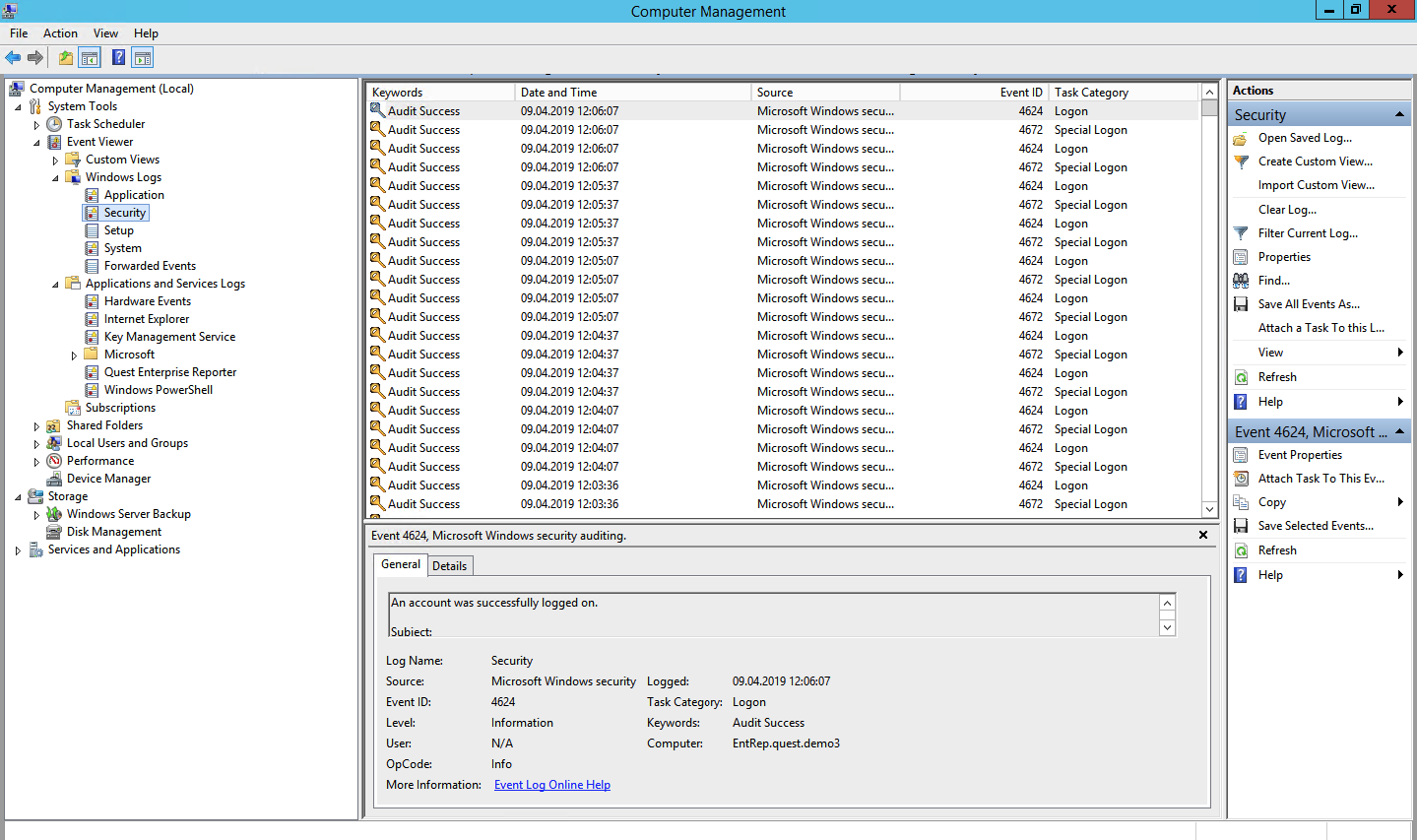

Журнал событий безопасности (Security Log)

Это главное место хранения системных логов безопасности. Сюда складываются события входа/выхода пользователей, доступа к объектам, изменения политик и других активностей, связанных с безопасностью. Разумеется, если настроена соответствующая политика.

Перебор пользователей и групп (события 4798 и 4799). Вредоносное ПО в самом начале атаки часто перебирает локальные учетные записи пользователей и локальные группы на рабочей станции, чтобы найти учетные данные для своих тёмных делишек. Эти события помогут обнаружить вредоносный код раньше, чем он двинется дальше и, используя собранные данные, распространится на другие системы.

Создание локальной учётной записи и изменения в локальных группах (события 4720, 4722–4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 и 5377). Атака может также начинаться, например, с добавления нового пользователя в группу локальных администраторов.

Попытки входа с локальной учётной записью (событие 4624). Добропорядочные пользователи заходят с доменной учётной записью и выявление входа под локальной учётной записью может означать начало атаки. Событие 4624 включает также входы под доменной учетной записью, поэтому при обработке событий нужно зафильтровать события, в которых домен отличается от имени рабочей станции.

Попытка входа с заданной учётной записью (событие 4648). Такое бывает, когда процесс выполняется в режиме “Запуск от имени” (run as). В нормальном режиме работы систем такого не должно быть, поэтому такие события должны находиться под контролем.

Блокировка/разблокировка рабочей станции (события 4800-4803). К категории подозрительных событий можно отнести любые действия, которые происходили на заблокированной рабочей станции.

Изменения конфигурации файрволла (события 4944-4958). Очевидно, что при установке нового ПО настройки конфигурации файрволла могут меняться, что вызовет ложные срабатывания. Контролировать такие изменения в большинстве случаев нет необходимости, но знать о них точно лишним не будет.

Подключение устройств Plug’n’play (событие 6416 и только для WIndows 10). За этим важно следить, если пользователи обычно не подключают новые устройства к рабочей станции, а тут вдруг раз — и подключили.

Windows включает в себя 9 категорий аудита и 50 субкатегорий для тонкой настройки. Минимальный набор субкатегорий, который стоит включить в настройках:

Logon/Logoff

- Logon;

- Logoff;

- Account Lockout;

- Other Logon/Logoff Events.

Account Management

- User Account Management;

- Security Group Management.

Policy Change

- Audit Policy Change;

- Authentication Policy Change;

- Authorization Policy Change.

Системный монитор (Sysmon)

Sysmon — встроенная в Windows утилита, которая умеет записывать события в системный журнал. Обычно требуется его устанавливать отдельно.

Эти же события можно в принципе найти в журнале безопасности (включив нужную политику аудита), но Sysmon даёт больше подробностей. Какие события можно забирать из Sysmon?

Создание процесса (ID события 1). Системный журнал событий безопасности тоже может сказать, когда запустился какой-нибудь *.exe и даже покажет его имя и путь запуска. Но в отличие от Sysmon не сможет показать хэш приложения. Злонамеренное ПО может называться даже безобидным notepad.exe, но именно хэш выведет его на чистую воду.

Сетевые подключения (ID события 3). Очевидно, что сетевых подключений много, и за всеми не уследить. Но важно учитывать, что Sysmon в отличие от того же Security Log умеет привязать сетевое подключение к полям ProcessID и ProcessGUID, показывает порт и IP-адреса источника и приёмника.

Изменения в системном реестре (ID события 12-14). Самый простой способ добавить себя в автозапуск — прописаться в реестре. Security Log это умеет, но Sysmon показывает, кто внёс изменения, когда, откуда, process ID и предыдущее значение ключа.

Создание файла (ID события 11). Sysmon, в отличие от Security Log, покажет не только расположение файла, но и его имя. Понятно, что за всем не уследишь, но можно же проводить аудит определённых директорий.

А теперь то, чего в политиках Security Log нет, но есть в Sysmon:

Изменение времени создания файла (ID события 2). Некоторое вредоносное ПО может подменять дату создания файла для его скрытия из отчётов с недавно созданными файлами.

Загрузка драйверов и динамических библиотек (ID событий 6-7). Отслеживание загрузки в память DLL и драйверов устройств, проверка цифровой подписи и её валидности.

Создание потока в выполняющемся процессе (ID события 8). Один из видов атаки, за которым тоже нужно следить.

События RawAccessRead (ID события 9). Операции чтения с диска при помощи “\\.\”. В абсолютном большинстве случаев такая активность должна считаться ненормальной.

Создание именованного файлового потока (ID события 15). Событие регистрируется, когда создается именованный файловый поток, который генерирует события с хэшем содержимого файла.

Создание named pipe и подключения (ID события 17-18). Отслеживание вредоносного кода, который коммуницирует с другими компонентами через named pipe.

Активность по WMI (ID события 19). Регистрация событий, которые генерируются при обращении к системе по протоколу WMI.

Для защиты самого Sysmon нужно отслеживать события с ID 4 (остановка и запуск Sysmon) и ID 16 (изменение конфигурации Sysmon).

Журналы Power Shell

Power Shell — мощный инструмент управления Windows-инфраструктурой, поэтому велики шансы, что атакующий выберет именно его. Для получения данных о событиях Power Shell можно использовать два источника: Windows PowerShell log и Microsoft-WindowsPowerShell / Operational log.

Windows PowerShell log

Загружен поставщик данных (ID события 600). Поставщики PowerShell — это программы, которые служат источником данных для PowerShell для просмотра и управления ими. Например, встроенными поставщиками могут быть переменные среды Windows или системный реестр. За появлением новых поставщиков нужно следить, чтобы вовремя выявить злонамеренную активность. Например, если видите, что среди поставщиков появился WSMan, значит был начат удаленный сеанс PowerShell.

Microsoft-WindowsPowerShell / Operational log (или MicrosoftWindows-PowerShellCore / Operational в PowerShell 6)

Журналирование модулей (ID события 4103). В событиях хранится информация о каждой выполненной команде и параметрах, с которыми она вызывалась.

Журналирование блокировки скриптов (ID события 4104). Журналирование блокировки скриптов показывает каждый выполненный блок кода PowerShell. Даже если злоумышленник попытается скрыть команду, этот тип события покажет фактически выполненную команду PowerShell. Ещё в этом типе события могут фиксироваться некоторые выполняемые низкоуровневые вызовы API, эти события обычно записывается как Verbose, но если подозрительная команда или сценарий используются в блоке кода, он будет зарегистрирован как c критичностью Warning.

Обратите внимание, что после настройки инструмента сбора и анализа этих событий потребуется дополнительное время на отладку для снижения количества ложных срабатываний.

Расскажите в комментариях, какие собираете логи для аудита информационной безопасности и какие инструменты для этого используете. Одно из наших направлений — решения для аудита событий информационной безопасности. Для решения задачи сбора и анализа логов можем предложить присмотреться к Quest InTrust, который умеет сжимать хранящиеся данные с коэффициентом 20:1, а один его установленный экземпляр способен обрабатывать до 60000 событий в секунду из 10000 источников.

Sign in to your MUO account

Windows keeps logs of everything that happens on your computer. And within these logs is a detailed documentation of when USB devices are connected and disconnected.

There are numerous reasons why you might need to see a record of your USB connection history. These include troubleshooting your connected peripherals and checking if someone has attached a storage device without your knowledge. Here are four different ways you can view the USB device history on your Windows PC.

Why Does Windows Log USB Connections?

Windows keeps a record of every USB device that is connected to and unplugged from the computer it is installed on. It does this so that future connections of the same device are recognized and can be completed quickly, without having to install the device every time.

t isn’t there to enable you to see the USB devices that have been connected, but when you know how to view these system records, the information is there for you to find.

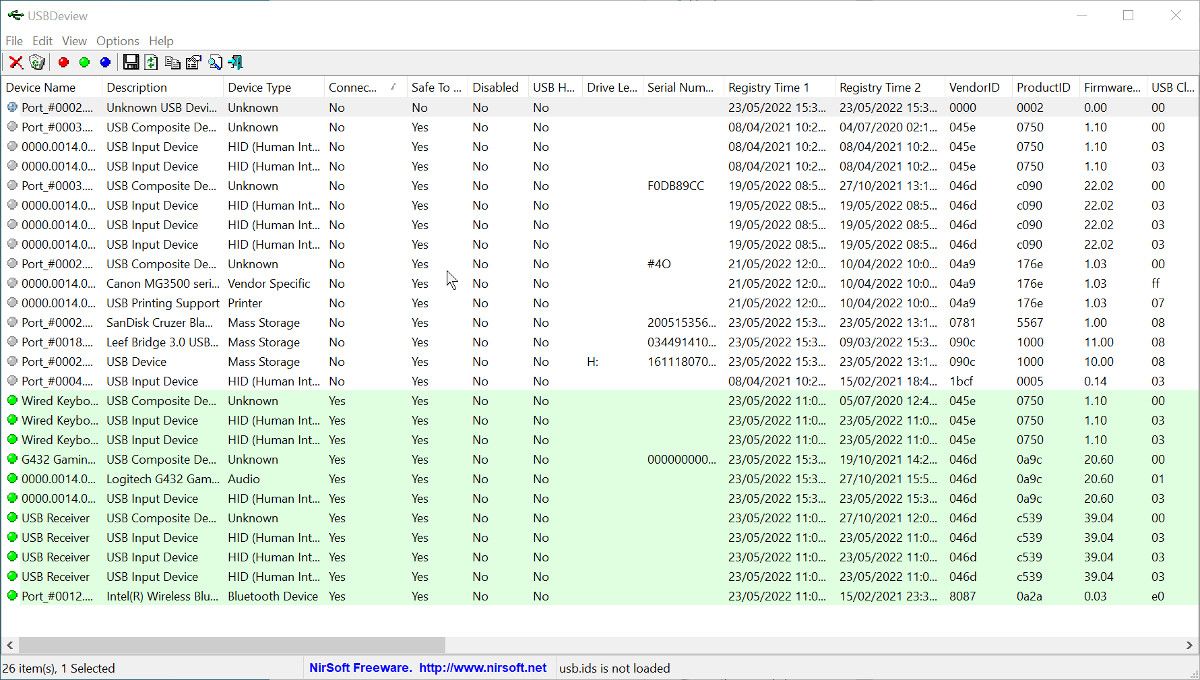

Using USBDeview to View USB Connections

USBDeview is a small and portable utility that allows you to quickly view the USB connection history of any computer it is running on. As well as showing device history, it will also display all of your currently connected USB devices. You can download USBDeview free of charge from the NirSoft website.

- After downloading the software, extract it from the zipped folder. USBDeview is a portable application so you don’t need to install it before using it.

- Double-click the USBDeview application file to run the app. It may take a few seconds to populate the list.

- When the list of USB connections updates, currently connected devices are highlighted in green. Historic connections are left in white.

- You can click the Connected tab to separate and sort the different connections.

- Running the app as Administrator allows you to see the time and date the devices were last connected and removed. To see this information, look in the last two data columns.

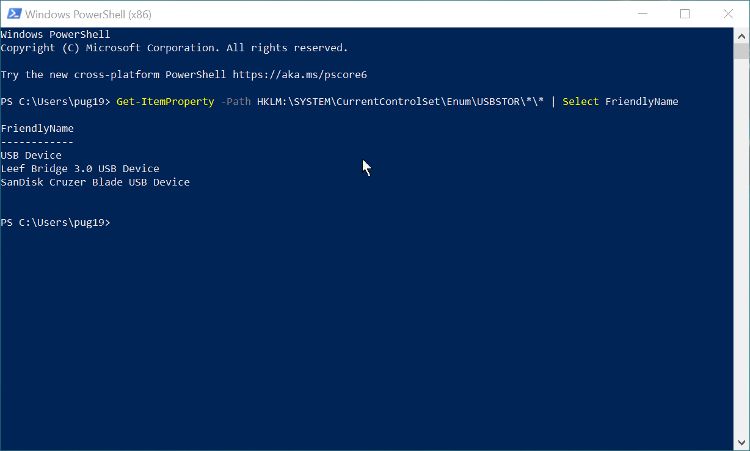

Viewing USB Connection History Using PowerShell

If you prefer not to use third-party software to see your USB device history, you can use PowerShell instead. You can use PowerShell to query the system registry and produce a list of all USB storage devices currently connected, as well as those previously connected.

If you have never used PowerShell before, you can read more about this useful tool in our guide to Windows PowerShell.

- Open PowerShell from the main Windows app list. You don’t need to open as an administrator, but you can if you wish.

-

To see a user-friendly list of the USB storage devices, enter the command: Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\* | Select FriendlyName

- You can also see the devices listed with a bit more information, but in a less user-friendly way, by typing: Get-ChildItem HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR | Select PSChildname

Bear in mind that these methods query the USBSTOR section of the registry, so only devices that are recognized as USB storage will be shown.

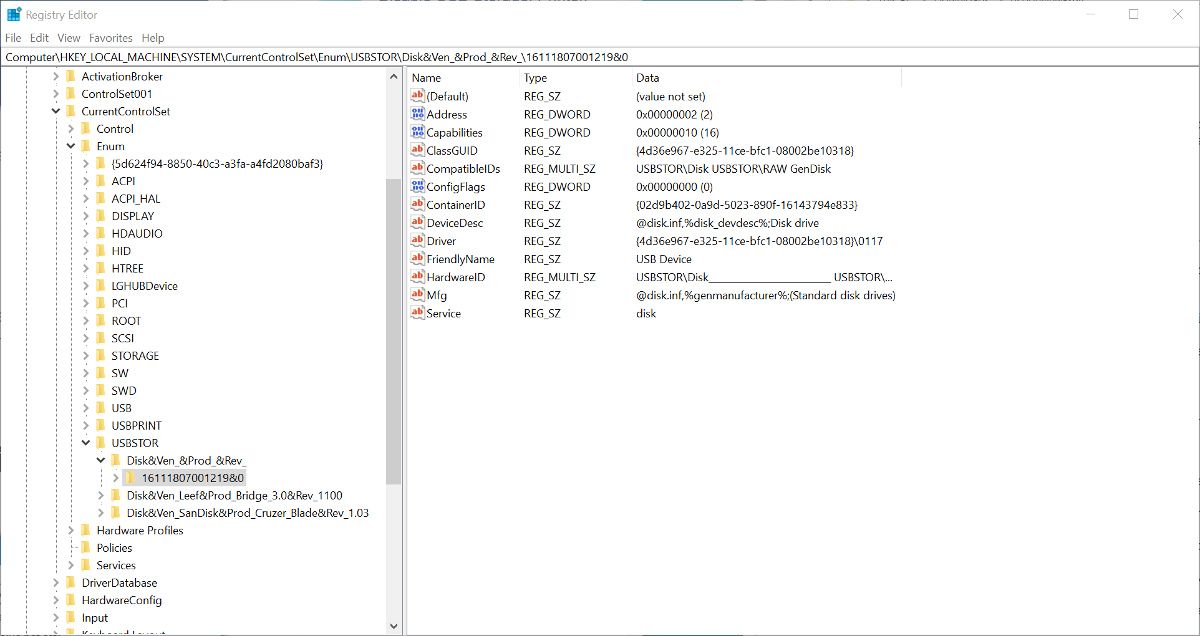

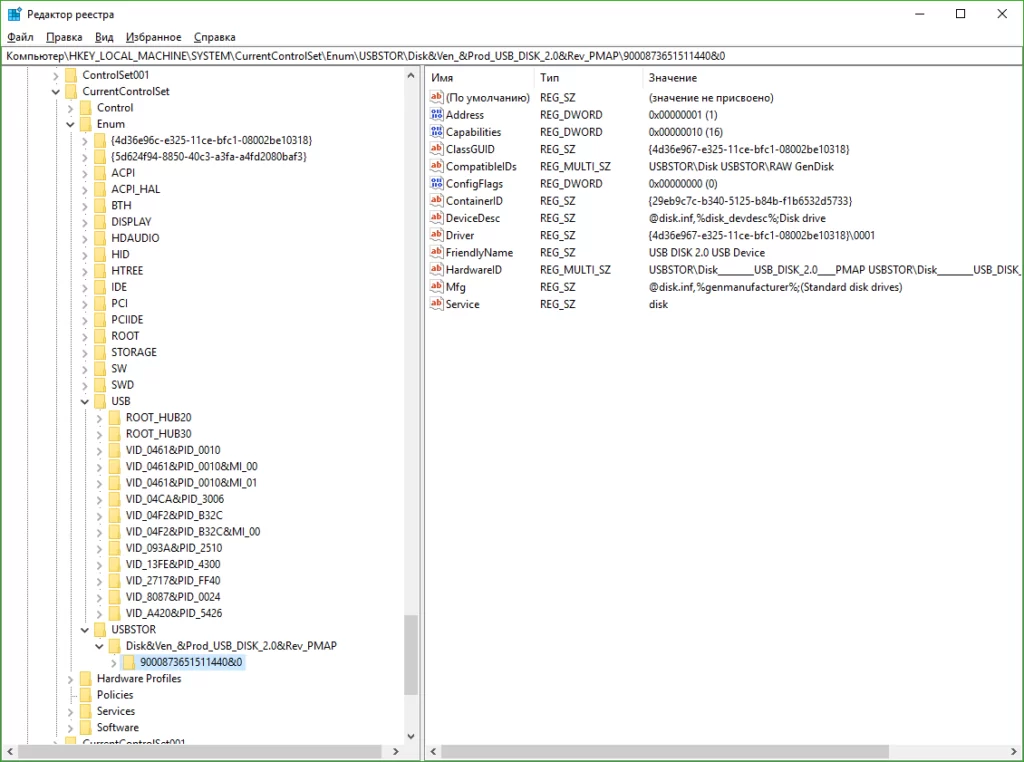

Viewing USB Connection History in the Registry

The PowerShell commands detailed above query the Windows Registry, but if you prefer you can go into the Registry and manually find the information about USB storage connections. This has the benefit of providing more information, which can be useful if you are troubleshooting.

- Open the Registry Editor by searching for Regedit using Windows Search.

- Once the Registry Editor is open, you need to navigate to the following address in the sidebar: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

- The USB devices will be listed in the sidebar. If you expand each one you can find more information about them.

The problem with both this and the PowerShell method is that you won’t be able to see when the USB devices were connected or disconnected. But you can see this information in the Windows Event logs.

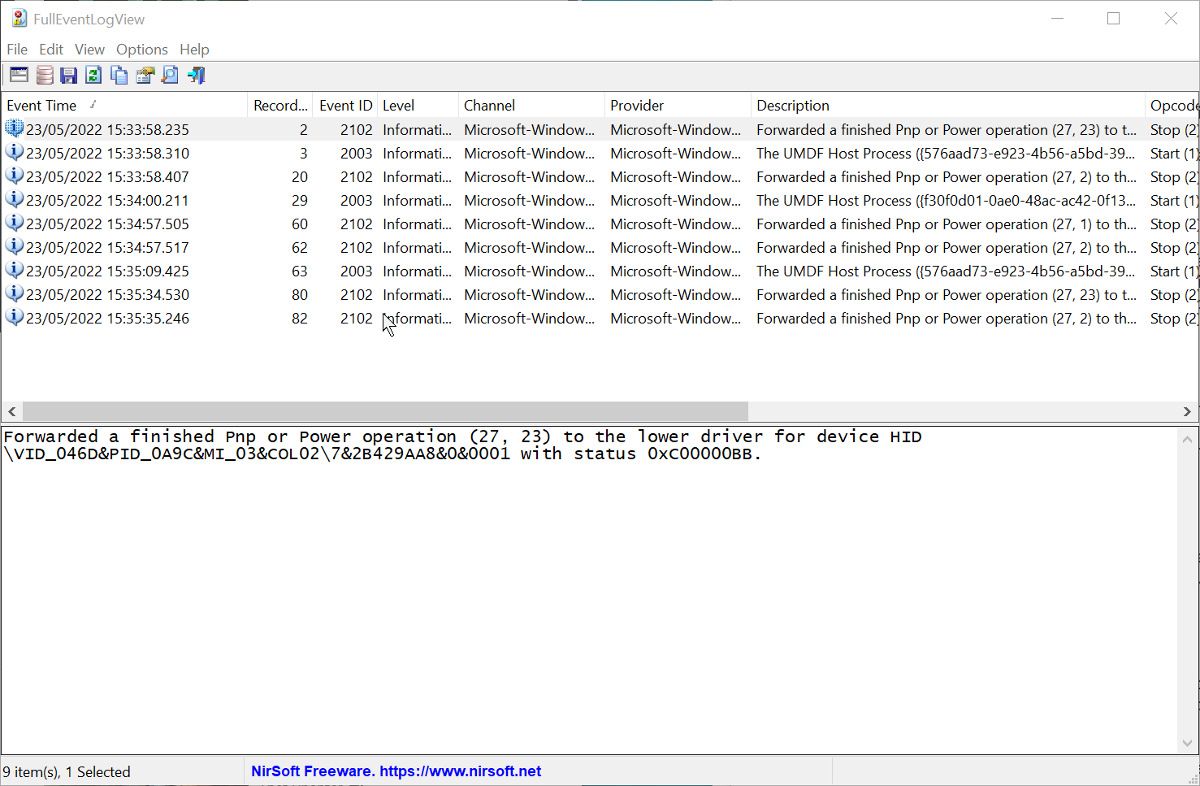

Viewing USB Connection History With Event Logs

Windows has a built-in event viewer which can be used to view USB connection history. However, it is easier to use a third-party app called FullEventLogView. This small and portable app shows the same information as you would see in the Windows Event Viewer but displays it in a much more user-friendly way. FullEventLogView is a portable app, meaning it doesn’t need to be installed before you can use it.

- Run the app by double-clicking the application file in the downloaded folder.

- The first time you use the app, it will take several seconds to scan all the event logs that are available.

- To show only the USB connection events, click Options > Advanced options.

- In the new window that opens, deselect all Event Levels apart from Information. Then select the date range you want to view logs for.

- Change Show all event IDs to Show only the specified event IDs and enter 2003,2102. These event IDs are for when USB devices were connected and when they were ejected.

- Change Show all channels to Show only the specified channels and enter: Microsoft-Windows-DriverFrameworks-UserMode/Operational

- Click Ok and any events that match your settings will be displayed as a list. The event time column shows when the USB devices were connected and ejected.

- You can click on any of the events to see a bit more information.

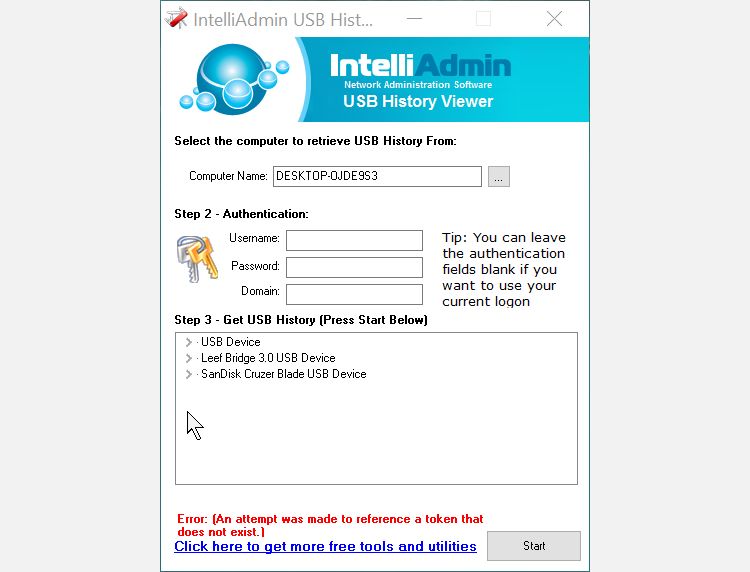

Viewing USB Connection History of Computers on Your Local Network

All the methods detailed above only allow you to see the USB connection history of devices on a single computer. If you want to see the connection history of all computers on a local network, USB History Viewer from intelliAdmin could be the answer.

- After downloading the app, double-click the EXE file to open it.

- You need to enter the name of your computer before you can view the USB history. If you don’t know the name of your computer, go to Settings > System > About. Your computer name is shown at the top.

- Click the Start button to see the USB history. You can then expand the results to see details such as the time and date it was last used.

- If you want to see the USB history of another PC on your local network, you will need to enter the username and password of the computer, as well as its domain on the network. If you are not sure how to find the domain of a computer on your local network, check out these useful networking commands.

Viewing USB Connection History, Made Easy

There are several ways to see the history of USB devices that have been connected and disconnected from your computer. Not all the methods here provide the same amount of information, but each has the potential to be useful for different situations. If you need to see which USB connections have been made, one of these methods is sure to help.

Содержание статьи:

- Смотрим устройства

- Подключенные в настоящее время

- Которые когда-то подключали к USB, но сейчас они отключены от компьютера

- Что делать, если компьютер не видит устройство: флешку, телефон и т.д.

- Вопросы и ответы: 4

Всем здравия!

Сегодняшняя заметка будет посвящена одной «простой» задаче — просмотру подключенных устройств к ПК (телефоны, флешки, адаптеры, принтеры и т.д. и т.п.).

Вообще, большинство пользователей привыкло получать эту информацию в «Моем компьютере». Однако, ряд устройств — там не отображается (я уж не говорю о тех устройствах, которые в настоящее время уже отключены от USB-порта, скажем (а ведь про них тоже можно кое-что узнать!)).

Примечание: ниже я затрону только универсальные способы решения вопроса, которые актуальны для разных версий Windows Vista*, 7, 8, 10.

👉 Близко к теме!

Как узнать характеристики компьютера, ноутбука — см. инструкцию

*

Смотрим устройства

Подключенные в настоящее время

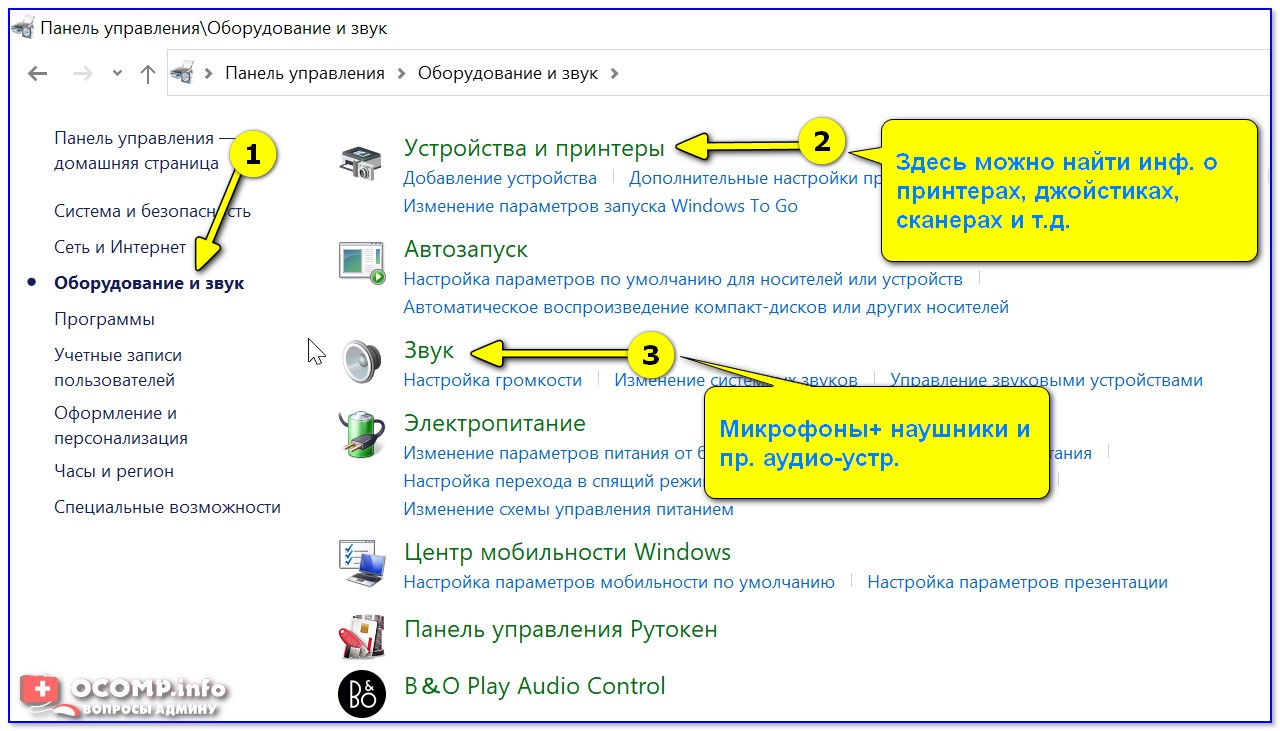

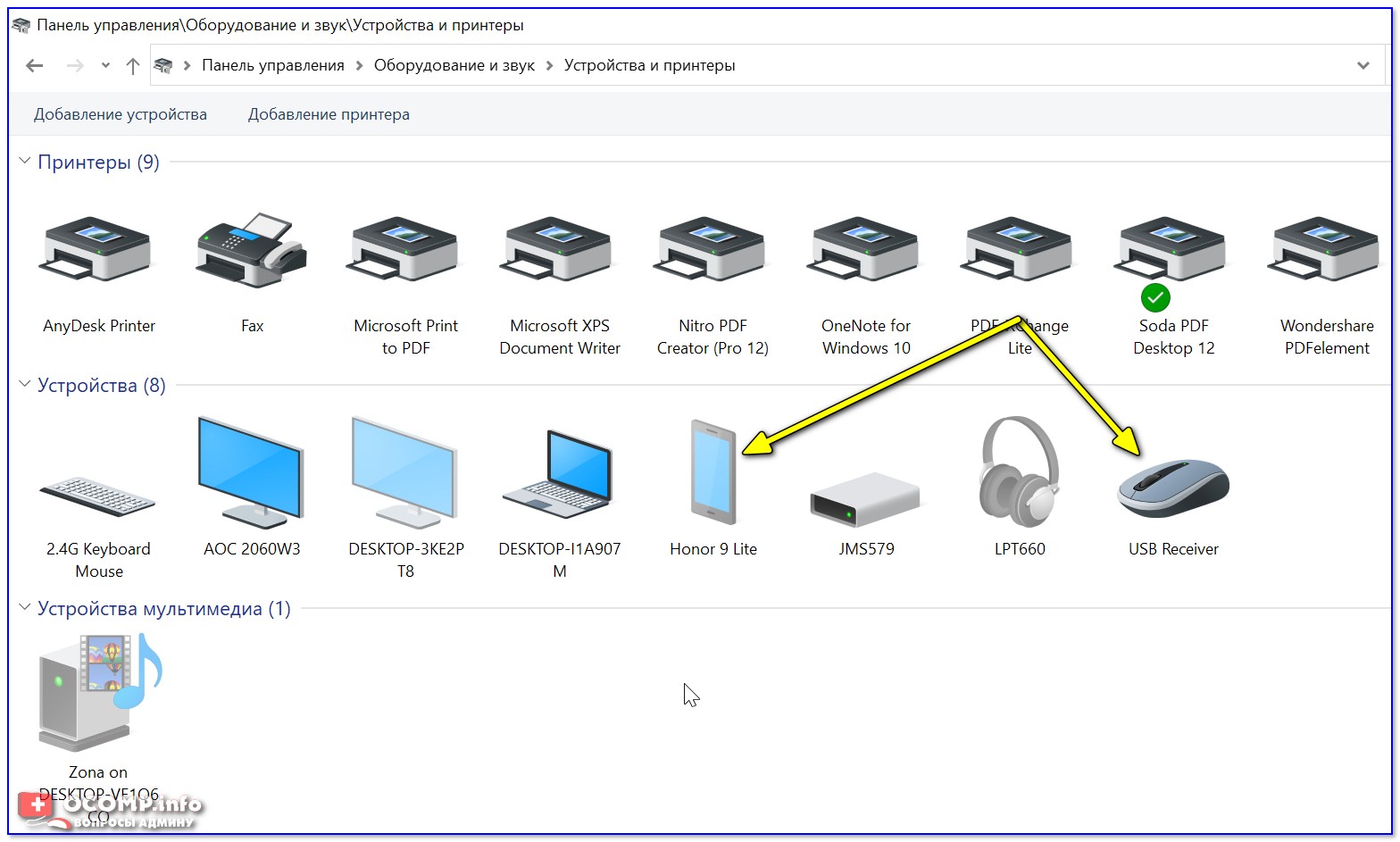

Вариант 1: мой компьютер + панель управления

Как сказал выше, это наиболее очевидный и простой вариант (правда, в «Моем компьютере» можно увидеть только флешки, диски, телефоны… (принтеров и сканеров, например, здесь нет)).

Чтобы открыть вкладку «Мой компьютер» («Этот компьютер») — просто запустите проводник (сочетание кнопок Win+E) и откройте одноименную вкладку в меню слева (пример на скриншоте ниже 👇).

Телефон подключен к USB-порту!

Чтобы «найти» подключенные джойстики, МФУ, наушники и т.д. — нам понадобится 👉 панель управления Windows (не путайте с параметрами системы!).

В ней необходимо открыть раздел «Оборудование и звук» — там прежде всего интересны 2 вкладки: «Устройства и принтеры» и «Звук».

Панель управления — находим джойстики, принтеры, сканеры и т.д.

Во вкладке «устройства и принтеры» можно увидеть все подключенные принтеры, сканеры, мышки, джойстики, и др. устройства мультимедиа.

Устройства и принтеры

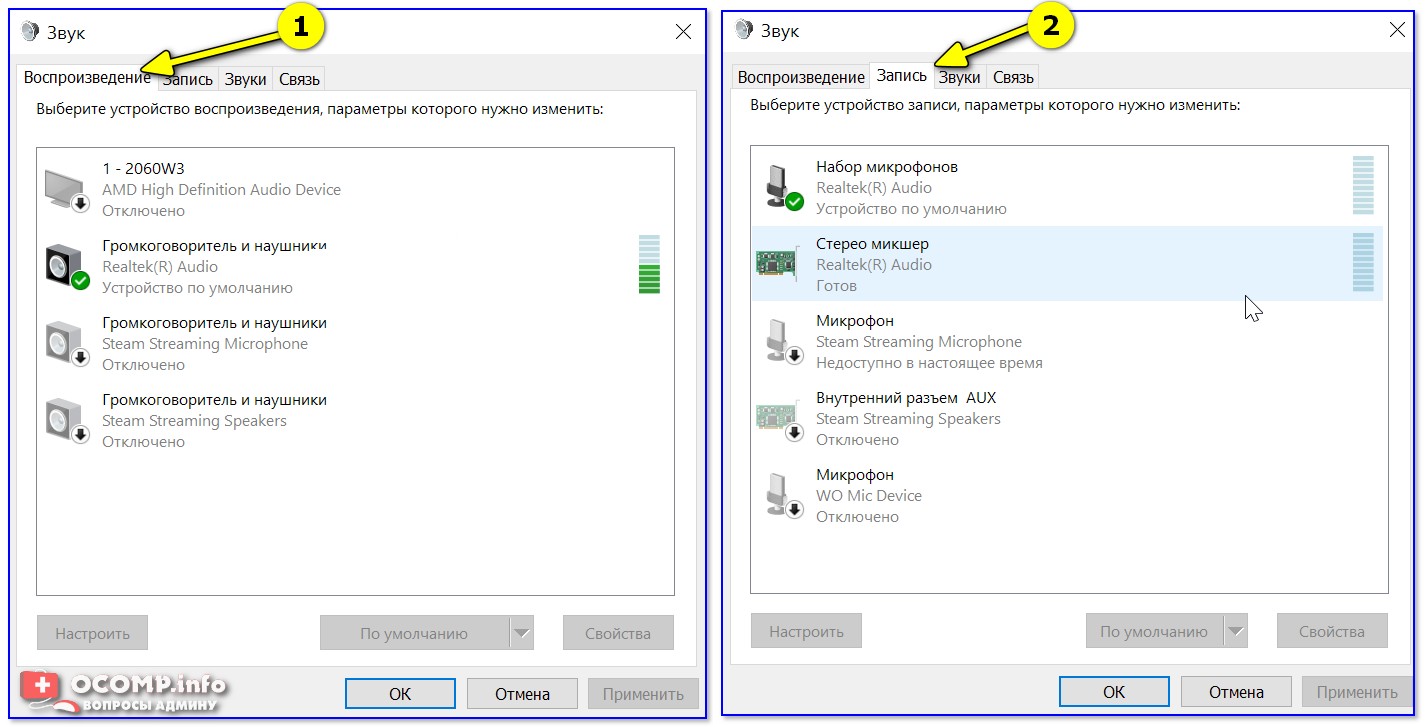

Что касается каких-нибудь аудио-карт, микрофона и пр. — то их можно найти во вкладках «Воспроизведение» и «Запись». Причем, в этой же вкладке эти устройства можно настроить: задать чувствительность, громкость, убрать шумы и т.д.

Воспроизведение, запись

*

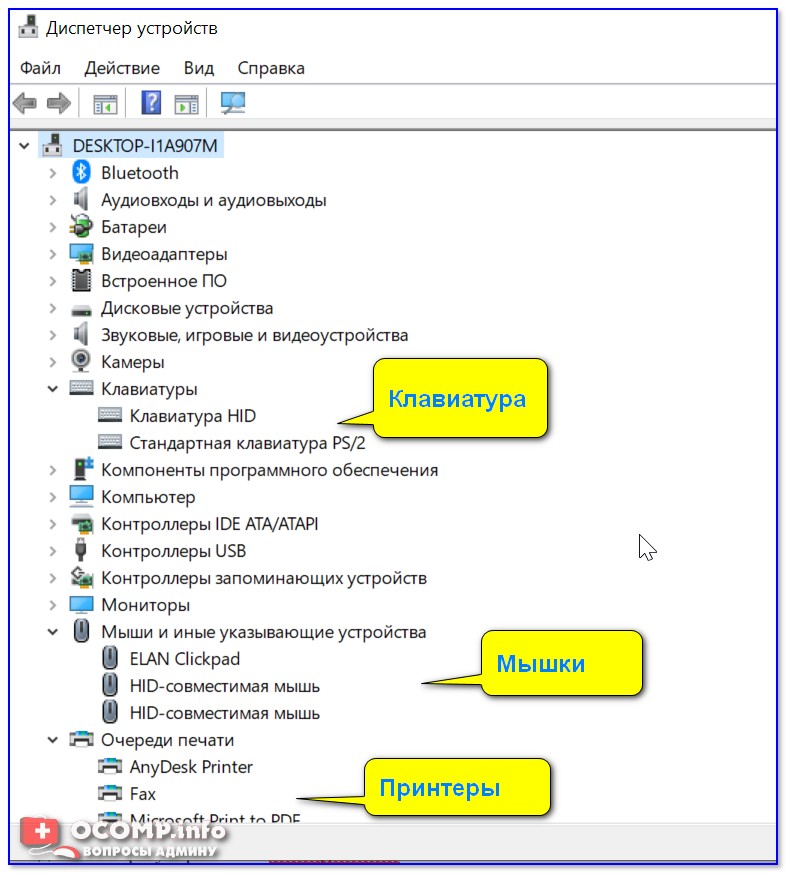

Вариант 2: диспетчер устройств

Диспетчер устройств — это системная программа Windows, которая отображает всё подключенное оборудование. Кроме этого, в нем есть:

- возможность отключить (и настроить) любое* из устройств;

- возможность обновить драйвер (или выбрать один наиболее стабильный из нескольких);

- диагностировать и устранить* конфликты меж разными устройствами, и многое другое.

*

Чтобы открыть диспетчер устройств: нажмите Win+R, и в окно «Выполнить» введите команду devmgmt.msc (👇).

👉 В помощь!

Как открыть диспетчер устройств, даже если он был заблокирован (для всех* версий Windows)

Запуск диспетчера устройств — devmgmt.msc

Обратите внимание, что в диспетчере устройств десятки вкладок, и все устройства рассортированы по ним. Чтобы найти одно из них — вам нужно сначала раскрыть соответствующую вкладку, в которой оно расположено (👇).

Примечание: устройство, для которого не установлен драйвер — обычно располагается во вкладке «Другие устройства».

Диспетчер устройств!

*

Которые когда-то подключали к USB, но сейчас они отключены от компьютера

Не многие пользователи знают, что Windows запоминает все те устройства, которые вы когда-либо подключали к компьютеру (дату, их модель, тип и т.д.).

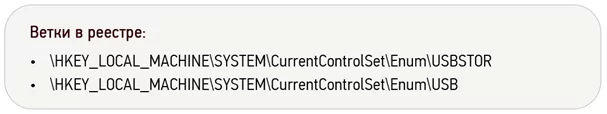

Нас в первую очередь интересуют USB-устройства — информация о них хранится в двух ветках реестра:

- HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR

- HKLM\SYSTEM\CurrentControlSet\Enum\USB

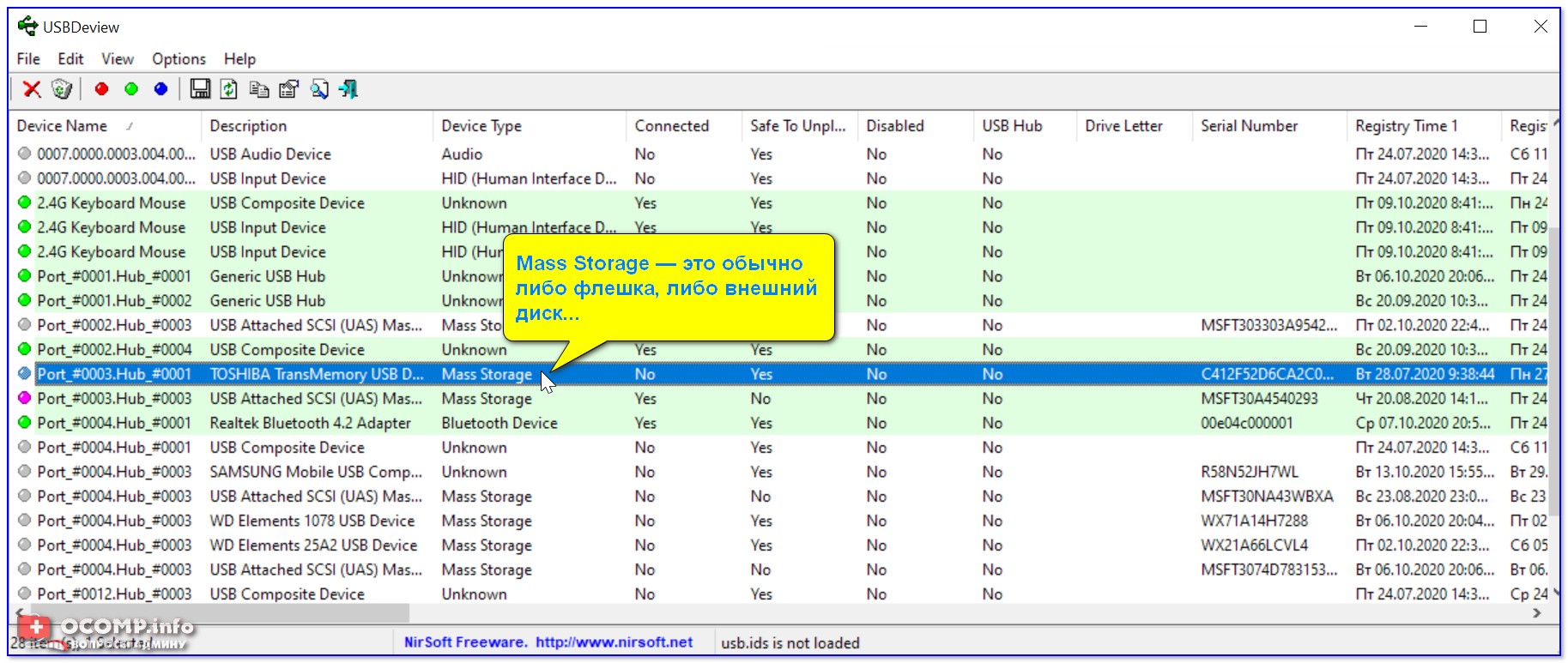

Для того, чтобы просмотреть их — можно воспользоваться как обычным редактором реестра (но это не очень удобно), так и спец. софтом. Я рекомендую выбрать 👉 утилиту USBDeview (ссылка на офиц. сайт).

*

USBDeview (линк)

«Маленькая» утилита, которая выводит список всех USB-устройств, которые когда-либо подключали к вашему ПК.

Разумеется, по каждому устройству можно будет посмотреть: дату и время, тип, идентиф. номера и т.д.

*

Кстати, USBDeview позволяет не только заниматься «просмотром», но также есть опции для деинсталляции устройства, его запрета, подготовки отчета и др.

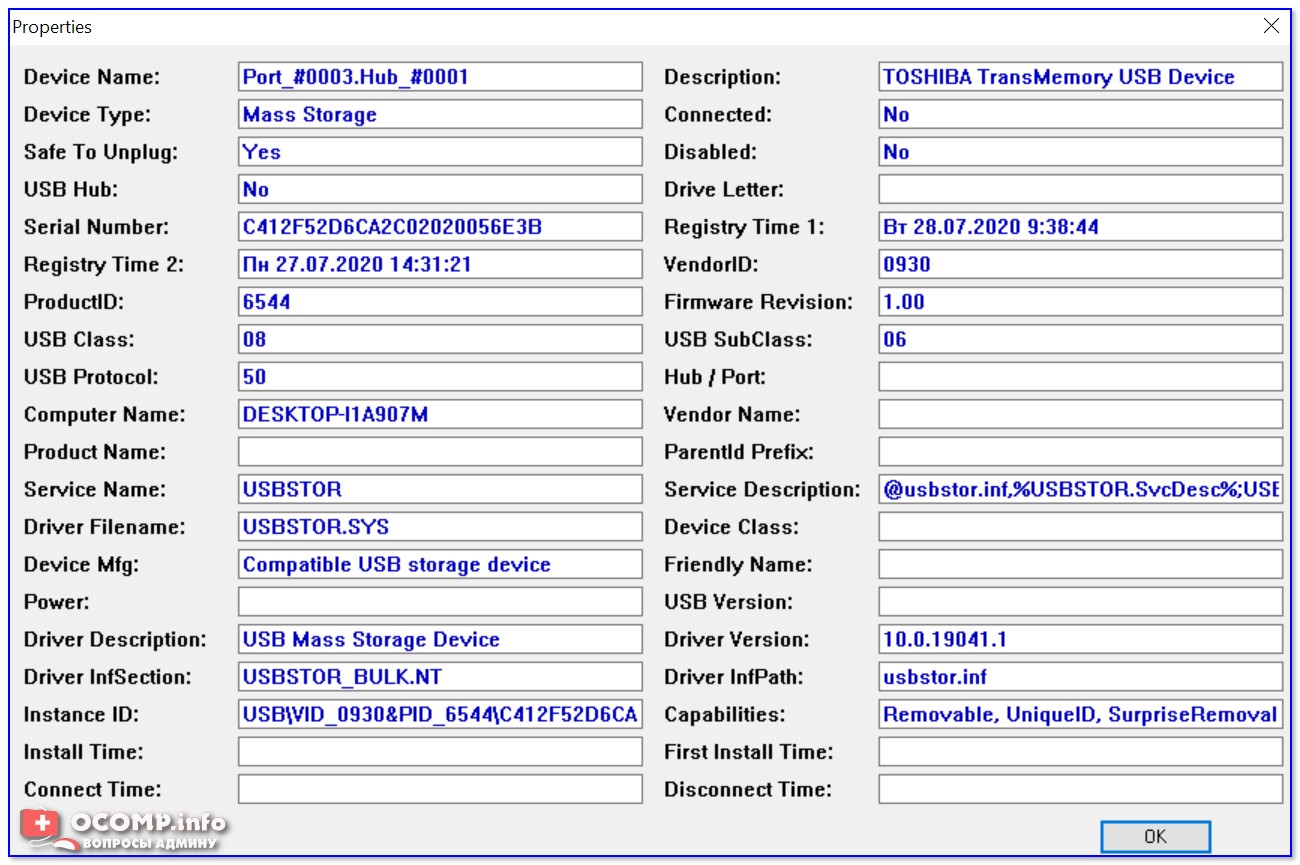

В качестве примера — см. скрин ниже 👇: на нем я нашел флешку, которую подключал уже довольно давно (несколько месяцев назад!). Примечание: тип устройства у флешек и дисков — «Mass Storage».

USBDeview — смотрим, когда подключалась флешка к компьютеру

Кстати, если раскрыть свойства конкретного устройства — то здесь достаточно много информации о нем: имя, его тип, дата подкл., ID-производителя, класс и пр.

Имя устройства, дата подключения и пр.

*

Что делать, если компьютер не видит устройство: флешку, телефон и т.д.

Это вопрос популярный, но не однозначный (и причин этому десятки!). Здесь я укажу лишь общие моменты, с которых нужно начать диагностику.

- сначала проверьте само устройство (телефон, флешку, карту памяти и т.д.) на другом ПК. Работает ли оно там?

- далее проверьте USB-порт проблемного компьютера — видит ли он другие устройства? Если USB-порт не работает — ознакомьтесь с этим;

- если вы используете удлинители, различные разветвители, адаптеры USB и пр. — на время диагностики отключите их;

- попробуйте задействовать USB-порты не только на передней панели системного блока, но и на задней (это для ПК);

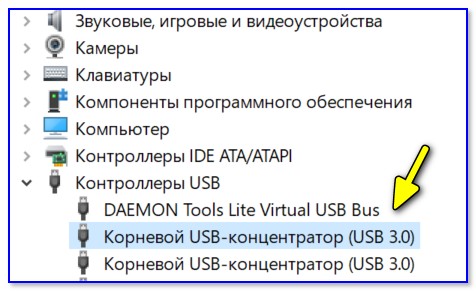

- посмотрите, есть ли в диспетчере устройств контроллеры USB;

Корневой USB-концентратор

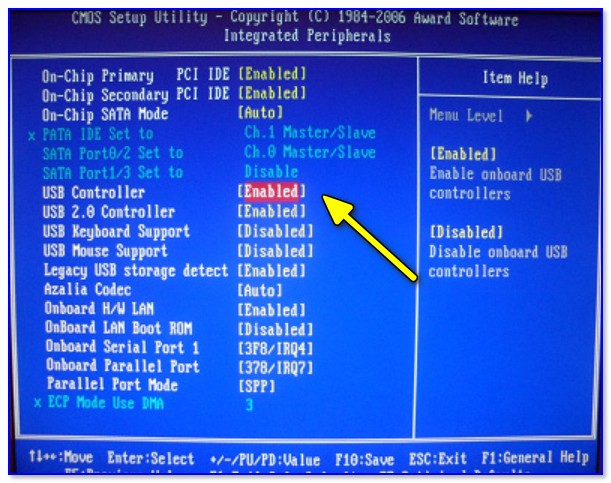

При отсутствии — проверьте, что у вас в BIOS/UEFI включен USB-контроллер!

Настройки BIOS

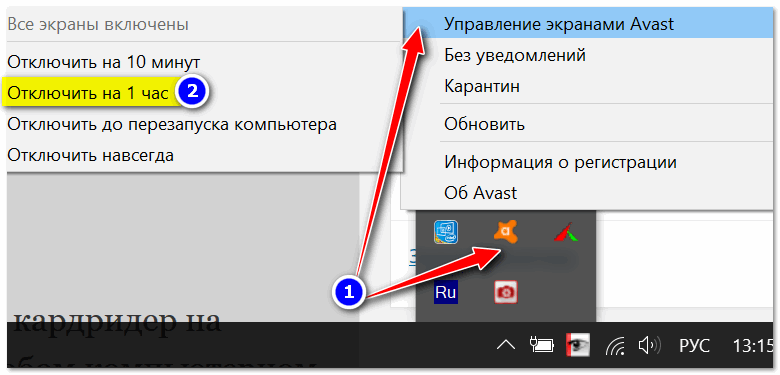

- на время диагностики отключите антивирус и др. защитные утилиты, если они предустановлены (при усл. проверки флешки на вирусы на др. ПК);

Отключение антивируса Avast на 1 час

- ознакомьтесь с более конкретными инструкциями, из-за которых компьютер может не видеть: 👉 телефон (при подкл. через USB), 👉 фотоаппарат (через USB), 👉 флешку, 👉 внешний диск, 👉 карту памяти, 👉 принтер (МФУ).

*

Дополнения по теме — всегда приветствуются!

Всем успехов!

👋

Для различных событий и ошибок системы и приложений Windows ведёт журналы событий, которые можно просмотреть и получить дополнительную информацию, которая может быть полезной при решении проблем с компьютером.

В этой инструкции для начинающих — способы открыть просмотр событий Windows 11/10 и дополнительная информация на тему, которая может пригодиться. На близкую тему: Как отключить журнал событий в Windows.

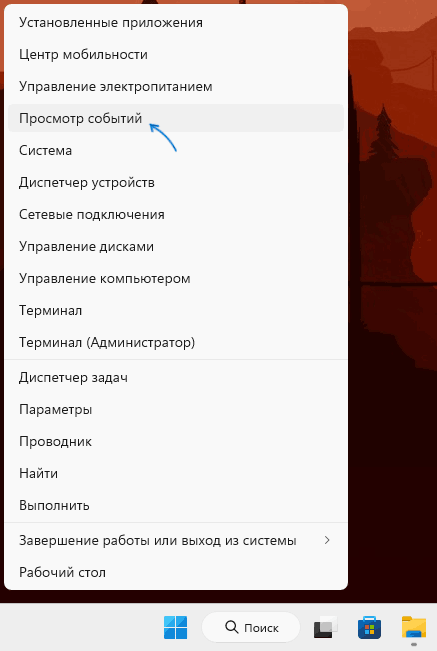

Контекстное меню кнопки Пуск и поиск

Самый быстрый способ перейти к просмотру журналов событий в Windows 11 и 10 — нажать правой кнопкой мыши по кнопке «Пуск» или нажать клавиши Win+X на клавиатуре и выбрать пункт «Просмотр событий» в открывшемся меню.

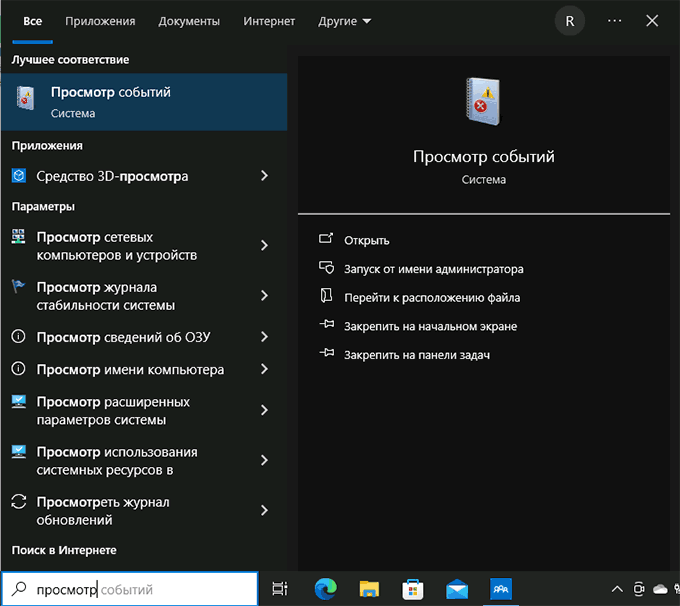

Ещё один простой и в большинстве случаев работающий способ открыть какой-либо системный инструмент, расположение которого вам неизвестно — использовать поиск в панели задач.

Начните вводить «Просмотр событий» в поиске, после чего запустите найденный результат:

Почему не «Журнал событий» или «Журнал ошибок», которые пользователи обычно ищут? Причина в том, что сами журналы — это файлы на диске в папках

C:\Windows\System32\winevt\Logs C:\Windows\System32\LogFiles

Пользователи, задавая вопрос о том, где журнал событий в Windows, обычно имеют в виду именно системный инструмент «Просмотр событий» для удобного просмотра соответствующих журналов.

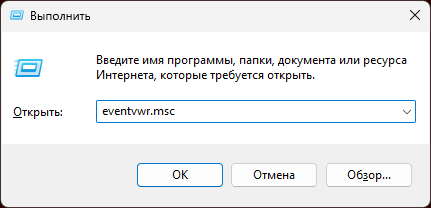

Команда «Выполнить»

Самый быстрый и часто используемый метод запуска просмотра журналов событий Windows — использование команды «Выполнить»:

- Нажмите клавиши Win+R на клавиатуре, либо нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Выполнить».

- Введите eventvwr.msc (или просто eventvwr) и нажмите Enter.

- Откроется «Просмотр событий».

Эту же команду можно использовать для создания ярлыка или для открытия журнала событий в командной строке. Возможно, вам пригодится информация о других полезных командах «Выполнить».

Обычно описанных выше вариантов бывает достаточно для открытия просмотра журналов событий и ошибок в Windows, но есть и другие подходы:

Помимо просмотра журнала событий, в Windows присутствует ещё один полезный инструмент — Монитор стабильности системы, позволяющий наглядно получить информацию о работе вашей системы по дням на основании данных из журнала событий.

Время прочтения: 3 мин.

Любое устройство,

подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов

определить — какие USB-Flash-накопители подключались к устройству:

- С использованием специальных программ.

Если нужно знать, что

именно копировалось с/на компьютер – используем этот способ. При условии

соблюдения политик безопасности и с помощью специального софта можно не только

отследить, что в компьютер вставлялся USB

flash диск, но и логировать имена файлов, которые

копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных

программ можно проконтролировать доступ не только к USB flash-дискам, но и ко

всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

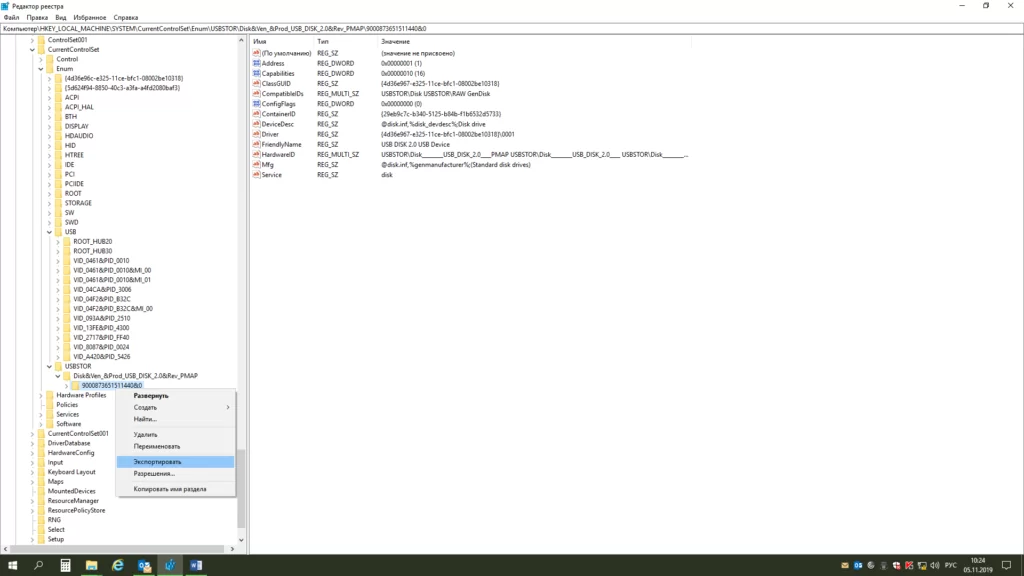

2. Ручной – самостоятельно просматриваем реестр

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

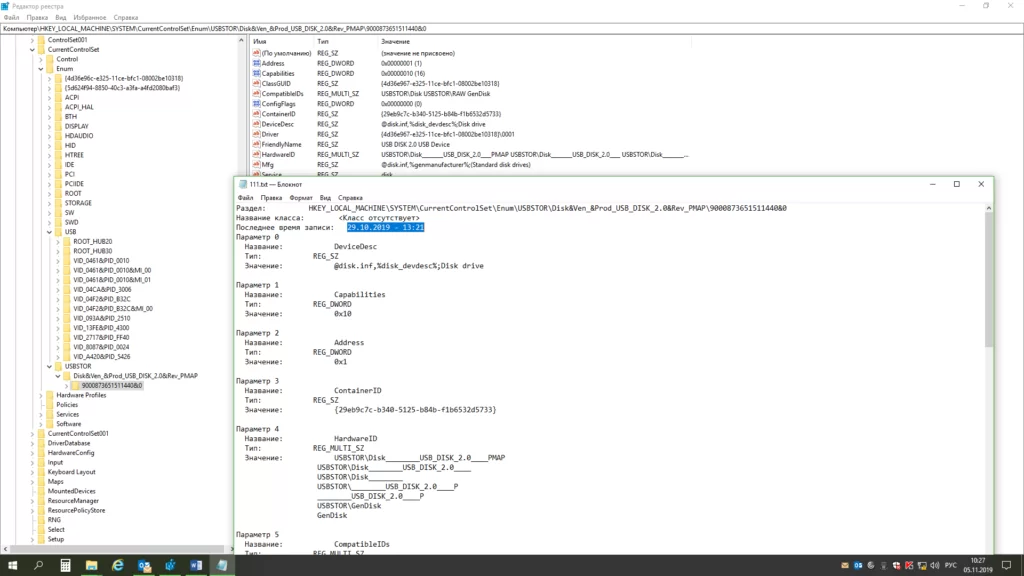

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

В данном примере флешка

была вставлена в USB порт 29.10.2019 — 13:21.

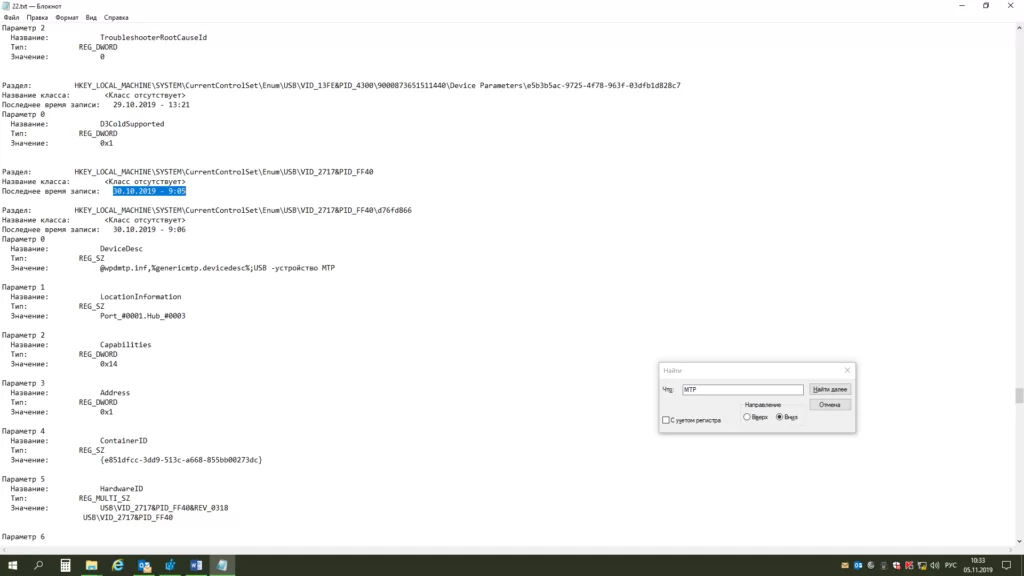

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

Затем запускаем поиск устройств MTP (латинскими).

Находим дату и время

подключения мобильного телефона (в данном примере) к USB компьютера. Так же

по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Из практики: Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента (подробнее об этой истории — на сайте ).

Еще одно событие,

произошедшее в прошлом году. В изолированную сеть атомной электростанции попало

вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал

USB со

скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников

(флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя

атака.