Загрузить PDF

Загрузить PDF

Вы беспокоитесь о безопасности вашей или какой-нибудь другой сети? Защита вашего маршрутизатора от нежелательных подключений является залогом безопасности вашей сети. Одним из простых методов является Nmap или Network Mapper. Это программа сканирования, которая проверяет какие порты открыты и какие закрыты, а так же другие детали. Специалисты по безопасности используют эту программу для тестирования безопасности сети. Чтобы научиться использовать эту программу смотрите Шаг 1.

-

Вы можете найти установщик на сайте разработчиков и скачать бесплатно. Рекомендуется скачивание именно с сайта разработчиков, чтобы избежать риск скачивания вирусов или подмененных файлов. Скачивая Nmap вы одновременно получить Zenmap, графический интерфейс для Nmap, что делает программу простой в использовании для новичков при выполнении сканирования без знания команд.

- Программа Zenmap доступна для операционных систем Windows, Linux, и Mac OS X. Вы можете найти установщики на официальном сайте Nmap.

-

Запустите установщик сразу после окончания загрузки. Выберите компоненты для установки. Чтобы полностью воспользоваться всеми возможностями Nmap выберите все компоненты. Nmap не будет устанавливать рекламные или шпионские приложения.

-

Если во время установки вы оставили все пункты не тронутыми, то иконка программы должна появиться на вашем рабочем столе. Если нет, посмотрите в меню старт и запустите Zenmap.

-

Программа Zenmap превращает сканирование сети в очень простой процесс. В первую очередь выберете цель сканирования. Вы можете ввести домен (example.com), IP-адрес (127.0.0.1), сеть (192.168.1.0/24), или комбинацию перечисленных.

- В зависимости от загрузки и цели вашего сканирования, использование Nmap может оказаться нарушением пользовательских правил вашего интернет провайдера. Всегда проверяйте местные пользовательские правила во время использования Nmap в случаях сканирования этой программой вне вашей собственной сети.

-

Профили представляют из себя группу модификаций, которые изменяют структуру сканирования. Профили позволяют быстро выбрать разные типы сканов без необходимости набора модификаций в командной строке. Выберете лучший профиль для ваших нужд:[1]

- Intense scan — обширное сканирование. Включает распознавание операционной системы, версии, скриптов, трассировку, и имеет агрессивное время сканирования.

- Ping scan — это сканирование, определяет онлайн статус цели вашего сканирования, и не сканирует порты.

- Quick scan — сканирует быстрее чем обычный скан с агрессивным временем сканирования и выборку портов.

- Regular scan — это стандартны Nmap скан без каких-либо модификаций. Результат включает пинг и открытые порты.

-

Активные результаты скана будут отображаться во вкладке Nmap Output. Время сканирования будет зависеть от выбранного профиля, физического расстояния до цели, и сетевой конфигурации.

-

После окончания скана, вы увидите сообщение “Nmap is done” в низу вкладки Nmap Output. Теперь вы можете проверить ваши результаты, в зависимости от типа выбранного скана. Все результаты собраны во вкладке Output, но, выбирая другие вкладки, вы можете более детально изучить получившийся результат.[2]

Реклама

-

Nmap является не большой и бесплатной программой. Вы можете скачать программу на сайте разработчика. Следуйте инструкциям исходя из вашей операционной системы:

-

Команды Nmap работают из командной строки и показывают результаты сразу под командой. Вы можете использовать параметры, чтобы изменить структуру сканирования. Вы можете запустить сканирования из любого места прописанного в вашей командной строке.

-

Чтобы начать простое сканирование, напишите

nmap <target>. Таким образом начнется пинг выбранной цели и сканирование портов. Этот скан очень просто распознать. Результаты будут видны на вашем экране. Возможно вам придется прокрутить наверх, чтобы увидеть результаты полностью.- В зависимости от загрузки и цели вашего скана, использование Nmap может оказаться нарушением правил вашего интернет провайдера. Всегда проверяйте местные пользовательские правила во время использования Nmap в случаях сканирования этой программой вне вашей собственной сети.

-

Вы можете использовать командные переменные, чтобы изменить параметры сканирования, в результате получая более или менее обширное сканирование. Вы можете добавить несколько переменных оставляя пробел между каждым. Переменные ставятся до цели:

nmap <variable> <variable> <target>[3]

- -sS — это скрытое сканирование SYN. Это сканирование сложнее обнаружить, чем обычное, но может занять дольше времени для завершения. Большинство новых файерволов могут обнаружить сканирование –sS.

- -sn — это сканирование пинга. Это сканирование не использует обнаружение портов, и только проверяет онлайн статус цели.

- -O — это сканирование определяет вид операционной системы цели.

- -A — эта переменная включает обнаружение более обширной информации: операционная система, версия, скрипты, и трассировка.

- -F — включает быстрое сканирование, и уменьшает количество сканируемых портов.

- -v — эта переменная показывает большее количество результатов вашего сканирования, делая их читабельными.

-

Вы можете настроить вывод результатов вашего сканирования в XML файл и, в последствии, легко открыть их в любом веб-браузере. Чтобы это сделать используйте переменную -oX с названием файла для вывода данных. Полностью команда выглядит таким образом

nmap –oX ScanResults.xml <target>.- Ваш XML файл будет сохранен в текущей директории работы вашей командной строки.

Реклама

Советы

- Интересно как проходит сканирование? Нажмите пробел, или любую кнопку, во время работы скана, чтобы посмотреть прогресс Nmap.

- Цель не отвечает? Попробуйте добавить переменную “-P0” к вашему сканированию. В результате сканирование Nmap начнет свою работу, даже если программа «думает», что цель не существует. Это бывает полезно, когда компьютер защищён файерволом.

- Если ваше сканирование занимает большое время (больше 20 минут), попробуйте добавить переменную “-F”, таким образом Nmap сканирование затронет только недавно использовавшиеся порты.

Реклама

Предупреждения

- Убедитесь, что у вас есть разрешение на сканирование цели. Сканирование государственных сайтов принесет вам не мало проблем. Если вы хотите проверить сканирование, вы можете использоваться scanme.nmap.org. Это тестовый компьютер установленный создателем программы.

- Если вы часто используете сканирование Nmap, будьте готовы ответить на вопросы от вашего интернет провайдера. Некоторые провайдеры специально проверяют трафик на сканирование Nmap. Программа является известной и часто используемой хакерами.

Реклама

Об этой статье

Эту страницу просматривали 32 216 раз.

Была ли эта статья полезной?

Установка

Описание программы

Профили сканирования

Пользовательские профили

Окружение

- Версия РЕД ОС: 7.3

- Конфигурация: Рабочая станция

- Версия ПО: nmap-zenmap-2:7.80-4

Zenmap — это мультиплатформенный графический интерфейс утилиты nmap и средство просмотра результатов анализа. Zenmap стремится сделать nmap простым в использовании для новичков, а опытным пользователям он предоставляет расширенные возможности.

Установка

Для установки zenmap перейдите в сеанс пользователя root:

su -

и выполните команду:

dnf install nmap-zenmap

Запуск программы доступен через «Главное меню» — «Интернет» — «Zenmap» или через терминал командой:

zenmap

Для работы в программе необходимы права суперпользователя root.

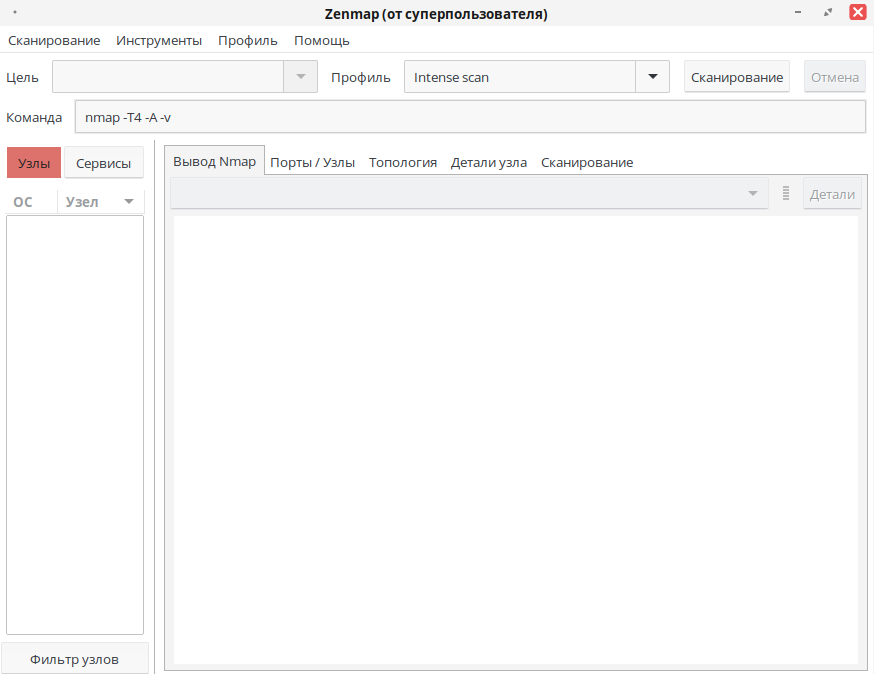

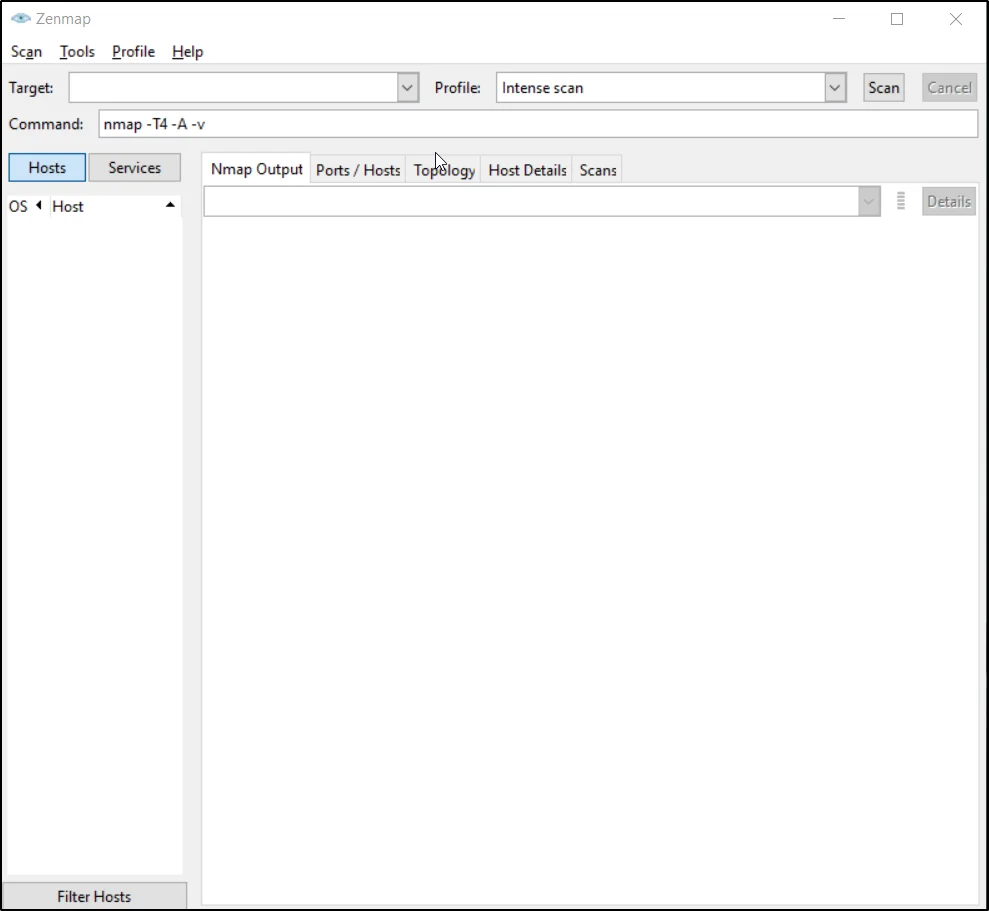

Основное окно программы выглядит следующим образом:

Описание программы

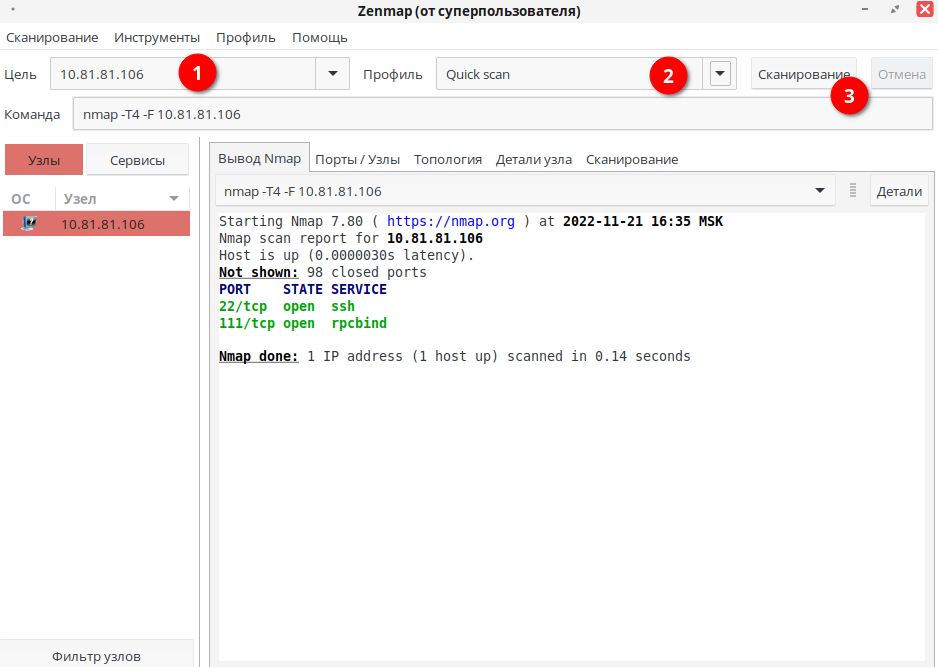

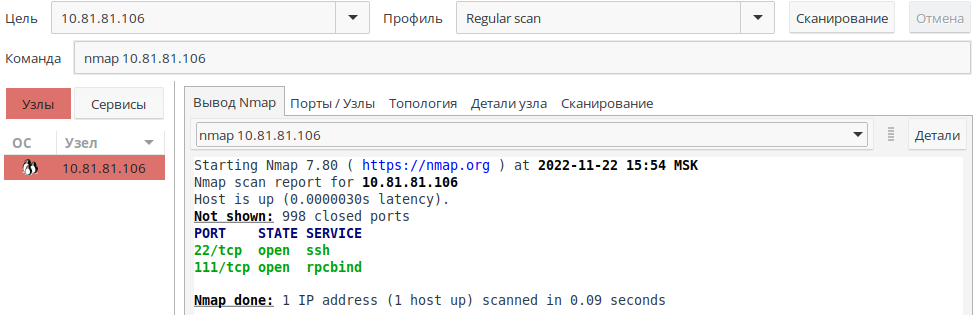

Перед началом сканирования необходимо указать в поле «Цель» (1) IP-адрес, имя домена, диапазон IP-адресов или подсеть для сканирования, а во вкладке «Профиль» (2) выбрать профиль сканирования. Запуск сканирования осуществляется нажатием кнопки «Сканирование» (3).

Ниже расположены следующие вкладки:

-

Вывод Nmap;

-

Порты/Узлы;

-

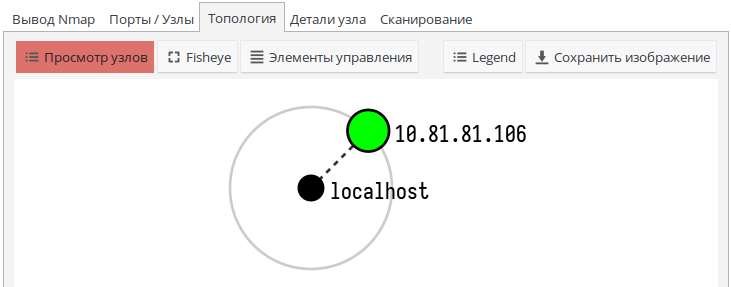

Топология;

-

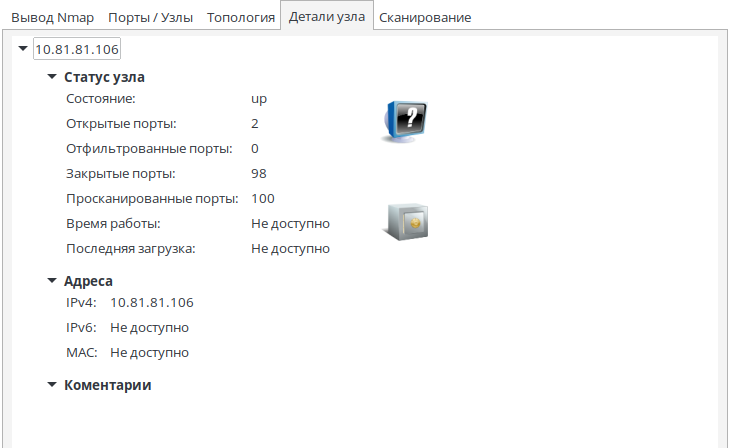

Детали узла;

-

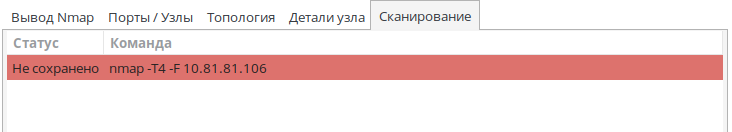

Сканирование.

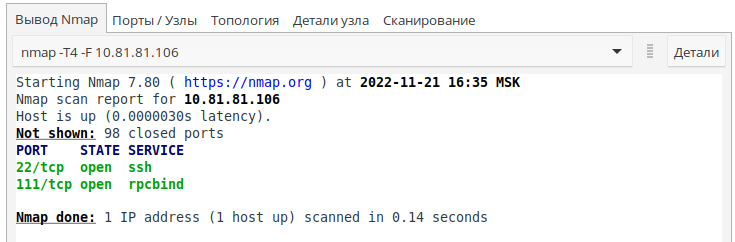

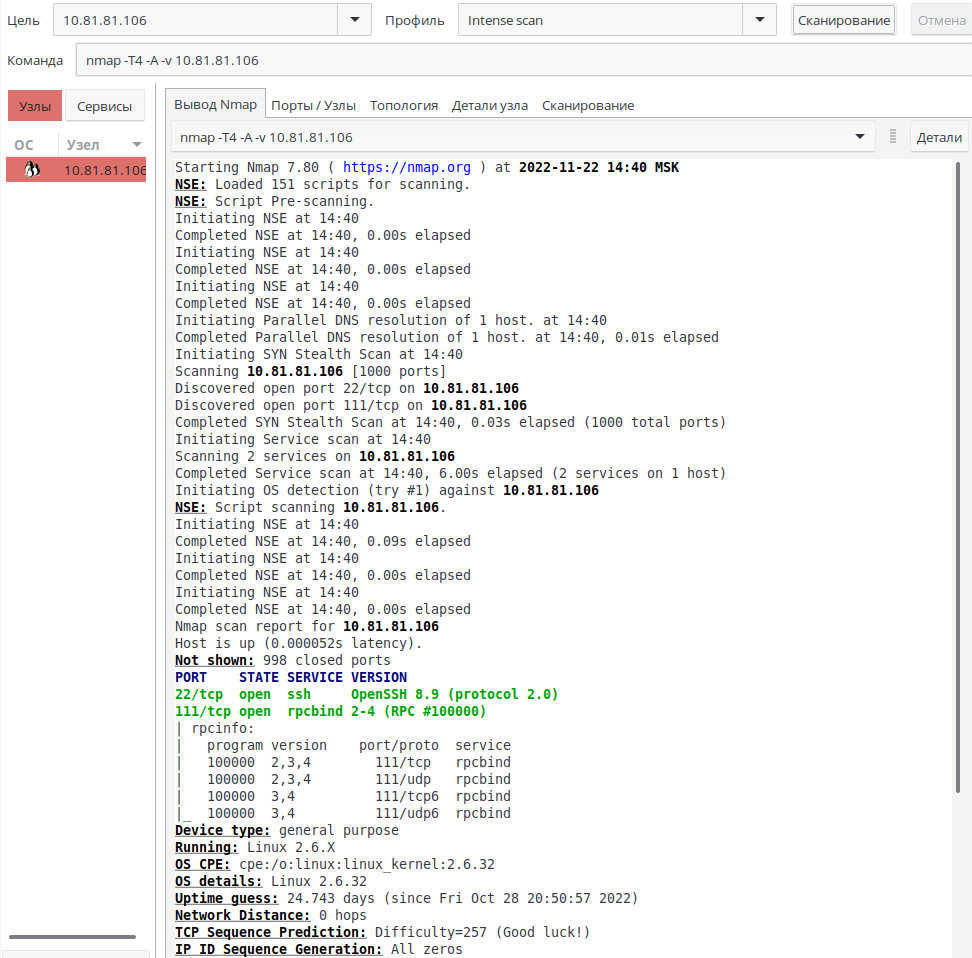

Вкладка «Вывод Nmap» показывает стандартный вывод информации nmap.

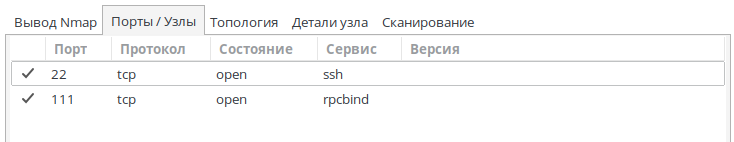

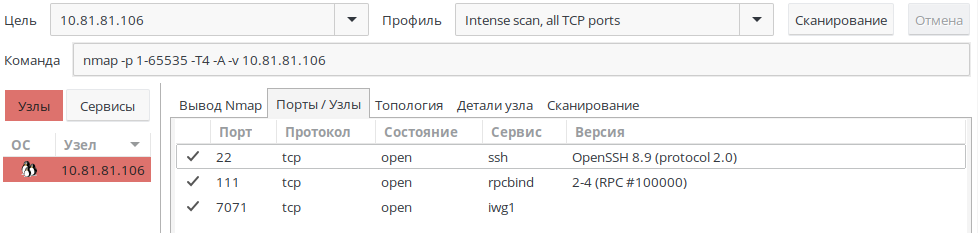

Вкладка «Порты/Узлы» выводит службы или порты с дополнительной информацией, отсортированной по узлам. Если выбран один узел, отображается статус сканированных портов.

Вкладка «Топология» показывает топологию сети цели в графическом режиме.

Вкладка «Детали узла» демонстрирует информацию об отсканированном узле, которая включает в себя имя узла, состояние сканированных портов, время безотказной работы, адреса подключения и др.

Вкладка «Сканирование» отображает историю всех выполненных проверок, включая запущенные проверки. Также можно добавить проверки, импортировав файл кнопкой «Добавить отчет».

Профили сканирования

В zenmap существует несколько профилей сканирования:

-

Intense scan – интенсивное сканирование;

-

Intense scan plus UDP – интенсивное сканирование плюс UDP;

-

Intense scan, all TCP ports – интенсивное сканирование, со всеми TCP-портами;

-

Intense scan, no ping – интенсивное сканирование, без пинга;

-

Ping scan – пинг-сканирование;

-

Quick scan – быстрое сканирование;

-

Quick scan plus – быстрое сканирование плюс;

-

Quick traceroute – быстрая трассировка;

-

Regular scan – обычное сканирование;

-

Slow comprehensive scan – медленное комплексное сканирование.

1. Intense scan — этот профиль быстро сканирует наиболее распространенные TCP-порты, а также определяет тип ОС, её службы и версии.

Команда:

nmap -T4 -A -v <цель>

где:

-

-T4 — временной параметр, который находится в диапазоне от 0 до 5, где 0 — самый медленный тип сканирования, а 5 — самый быстрый тип сканирования;

-

-A — параметр, определяющий тип ОС и ее версии;

-

-v — параметр, который отображает подробную информацию и детали сканирования, чтобы пользователь знал текущее состояние сканирования.

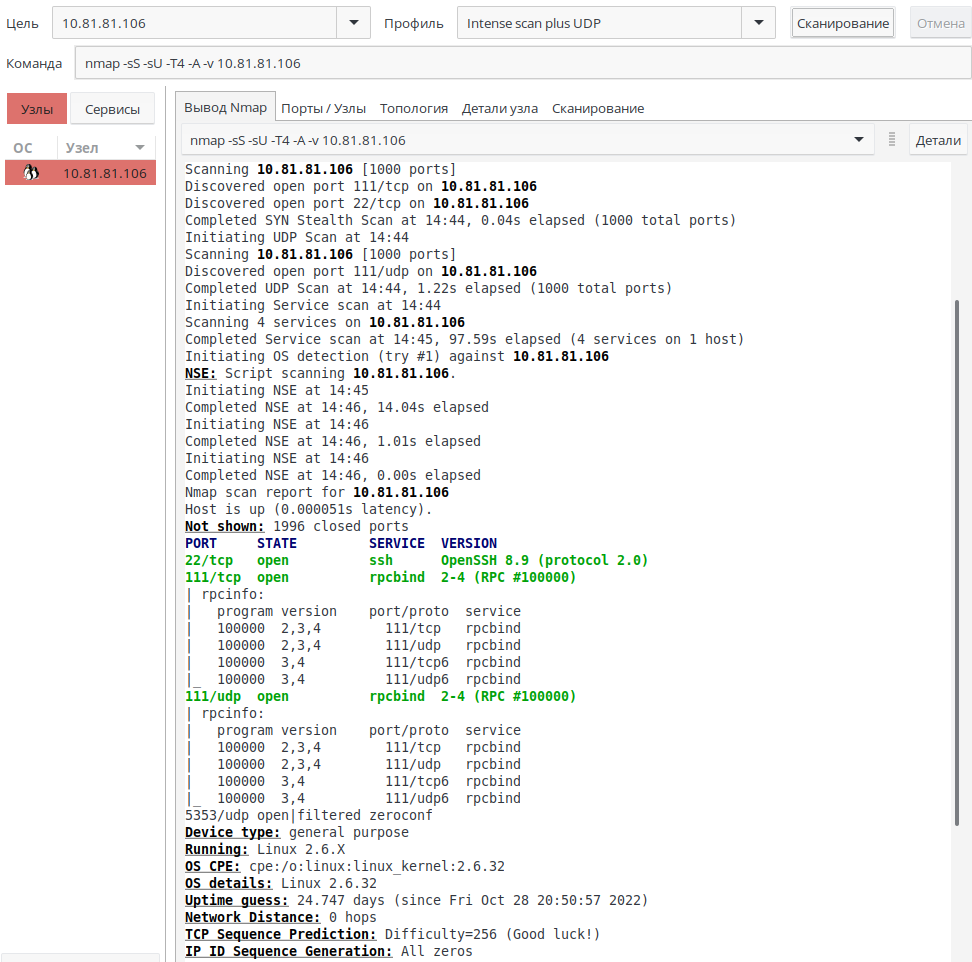

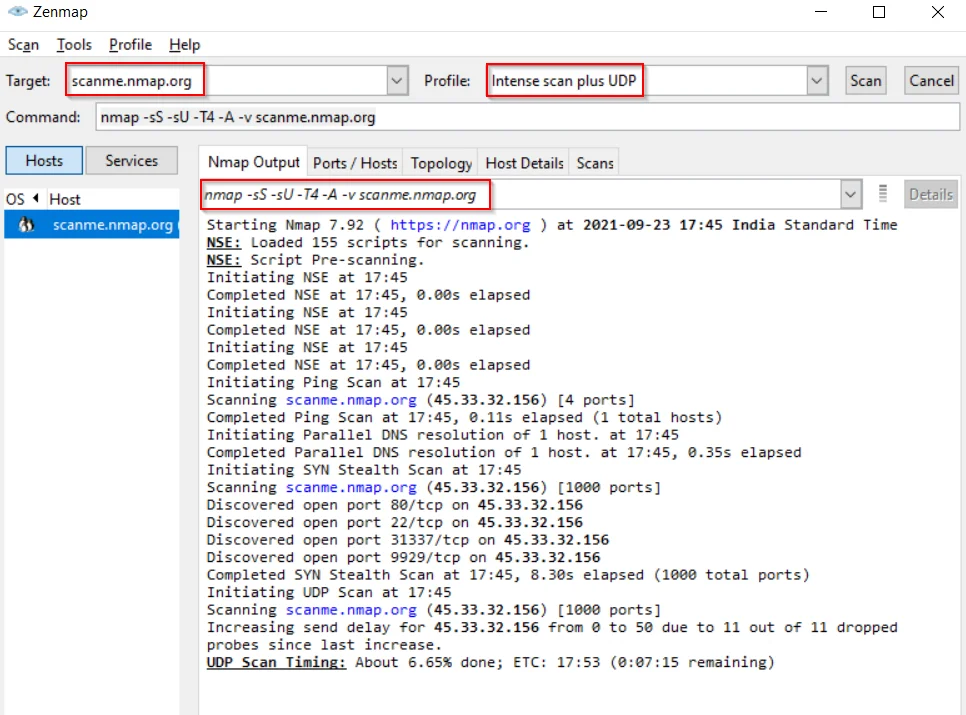

2. Intense scan plus UDP – работает как обычное интенсивное сканирование, однако дополнительно сканирует порты UDP.

Команда:

nmap -sS -sU -T4 -A -v <цель>

где:

-

-sS – указывает nmap сканировать порты TCP с помощью пакетов SYN;

-

-sU — параметр, отвечающий за сканирование UDP-портов.

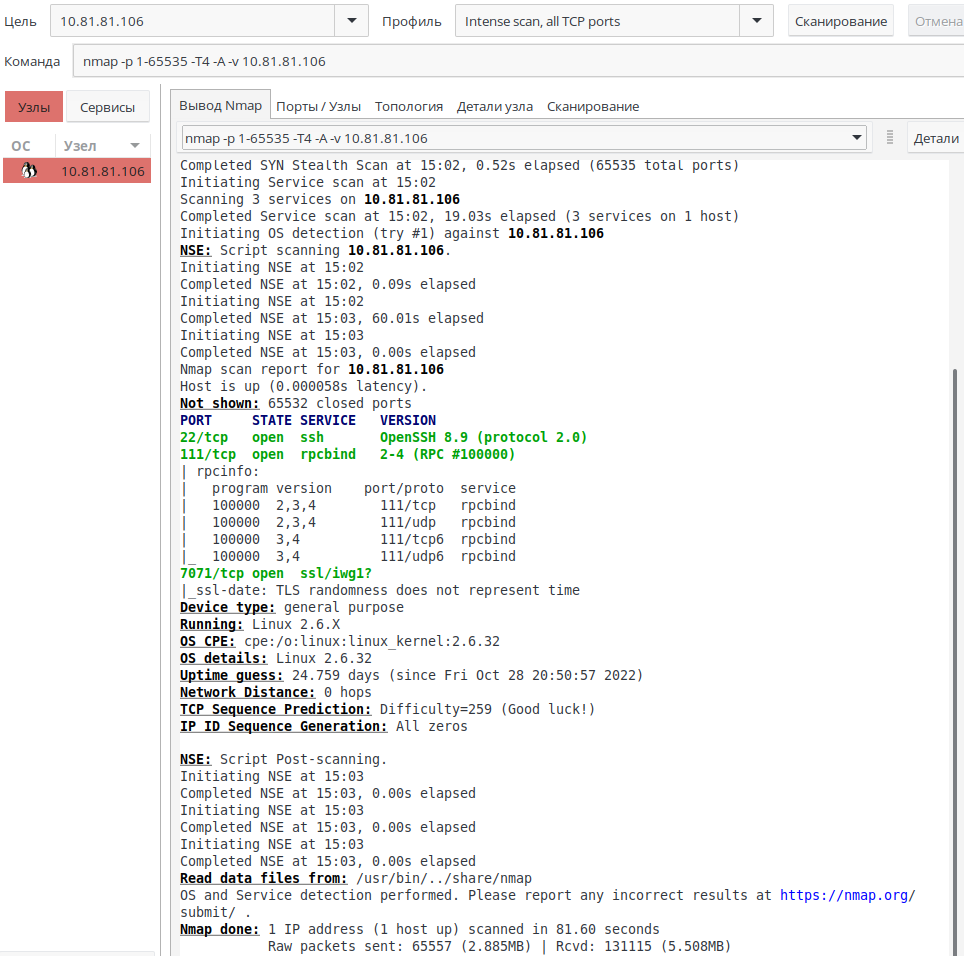

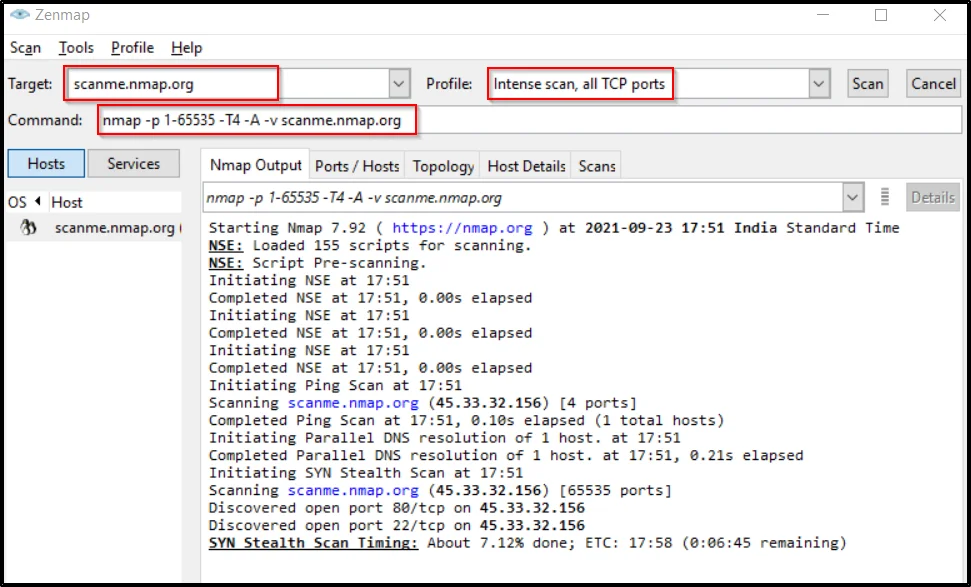

3. Intense scan, all TCP ports – поскольку для сканирования всех портов требуется время, nmap обычно сканирует 1000 самых распространённых портов. При Интенсивном сканировании проверка nmap идёт по всем портам от 1 до 65535 (макс.).

Команда:

nmap -p 1-65535 -T4 -A -v <цель>

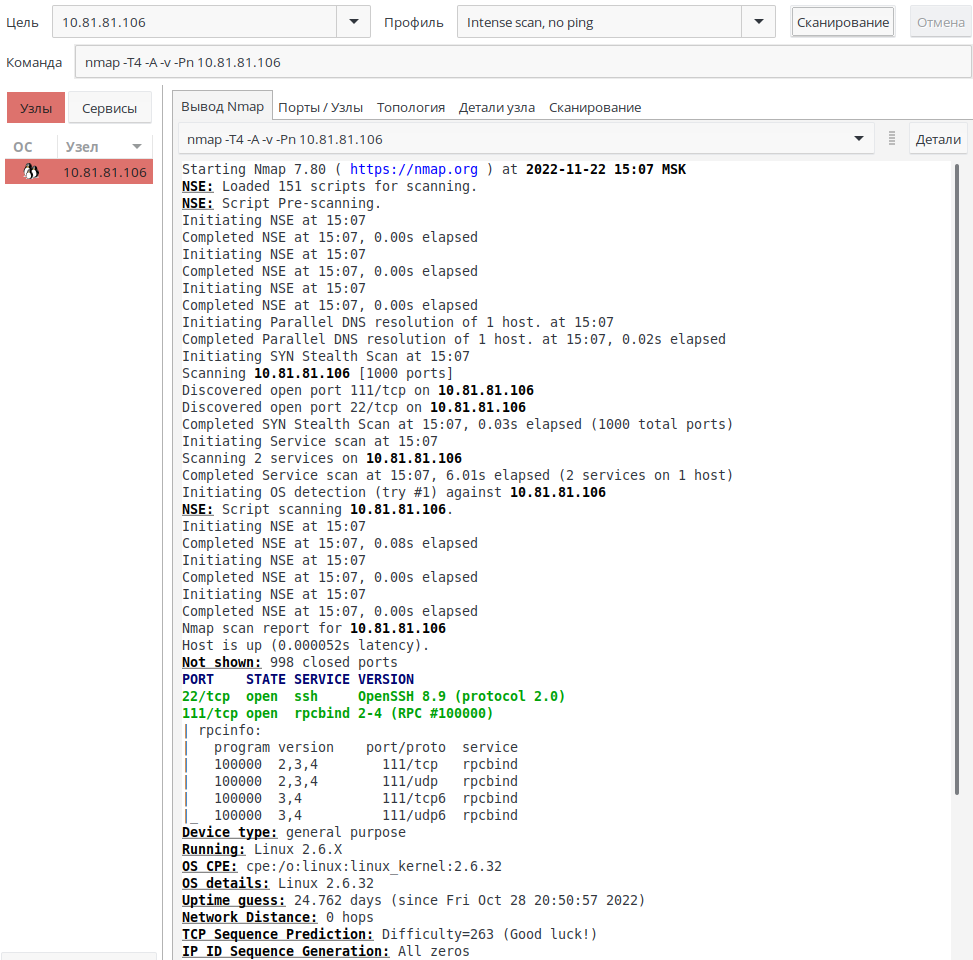

4. Intense scan, no ping – работает точно так же, как и другие интенсивные сканирования. Данный тип сканирования полезен, когда целевой хост блокирует запрос ping, но вы знаете, что он активен.

Команда:

nmap -T4 -A -v -Pn <цель>

где:

-

-Pn — параметр предполагает, что хост работает.

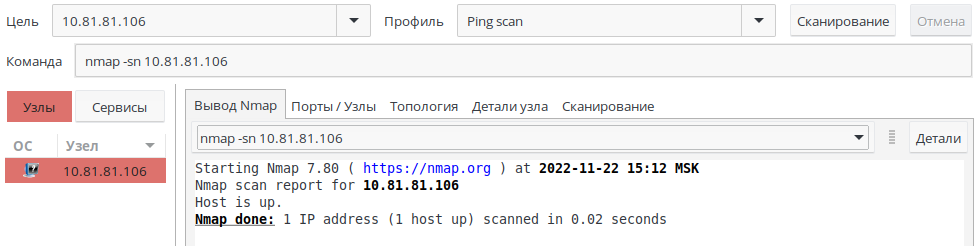

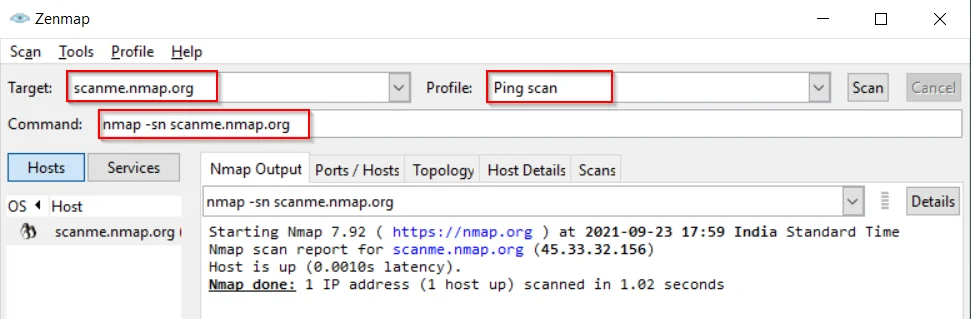

5. Ping scan – выполняет только пинг цели, не сканируя порты.

Команда:

nmap -sn <цель>

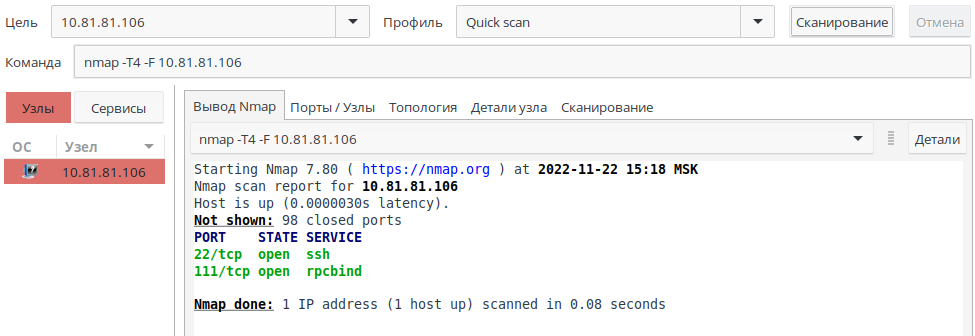

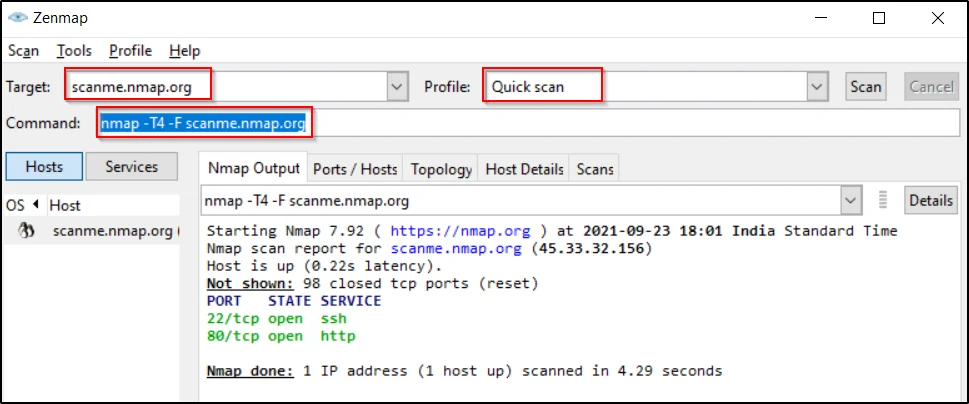

6. Quick scan – сканирует только ограниченное количество портов TCP, т.е. 100 самых распространенных портов TCP.

Команда:

nmap -T4 -F <цель>

где:

-

-F — параметр для быстрого сканирования. Вместо того чтобы сканировать все порты, сканируется только несколько портов.

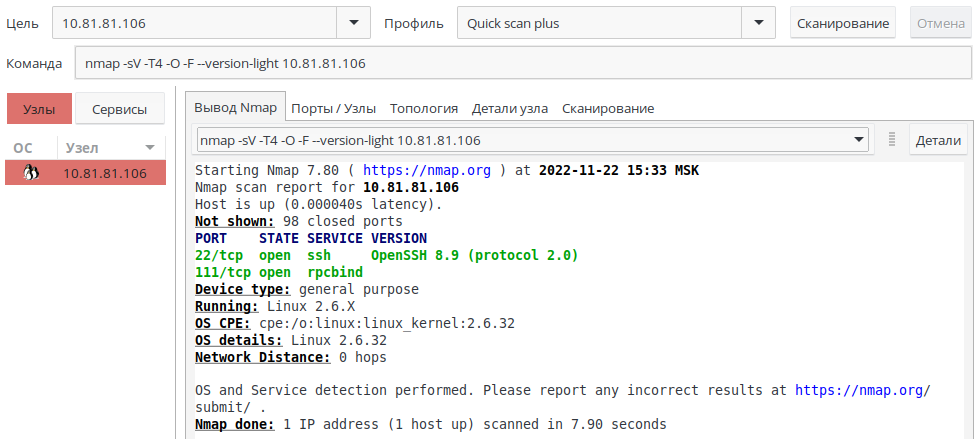

7. Quick scan plus – помимо быстрого сканирования определяет также операционную систему сканируемого хоста и определяет версии служб, за которыми закреплены сканируемые порты.

Команда:

nmap -sV -T4 -O -F --version-light <цель>

где:

- -O — параметр, который определяет тип ОС, а затем выполняет легкое сканирование.

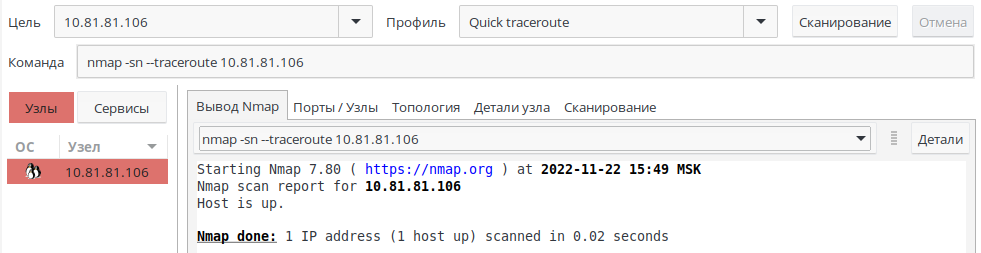

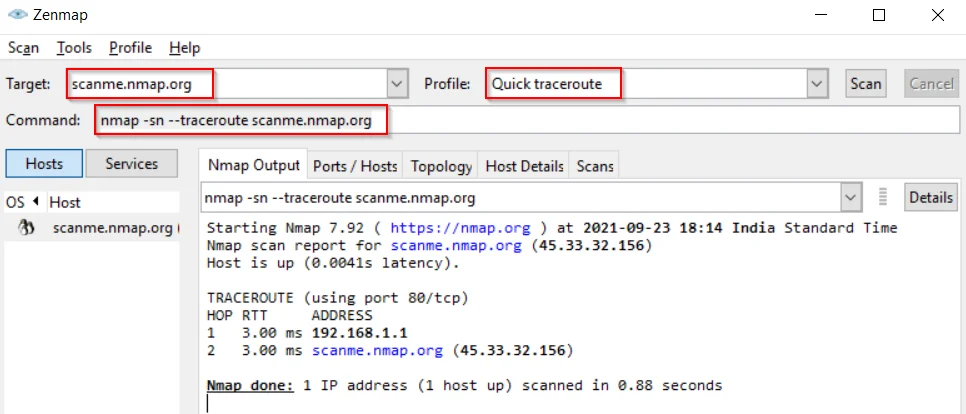

8. Quick traceroute – отслеживает и выполняет пинг всех хостов, определенных в цели.

Команда:

nmap -sn --traceroute <цель>

где:

-

—traceroute — программа, которая записывает маршрут между вашим компьютером и определенным пунктом назначения через Интернет.

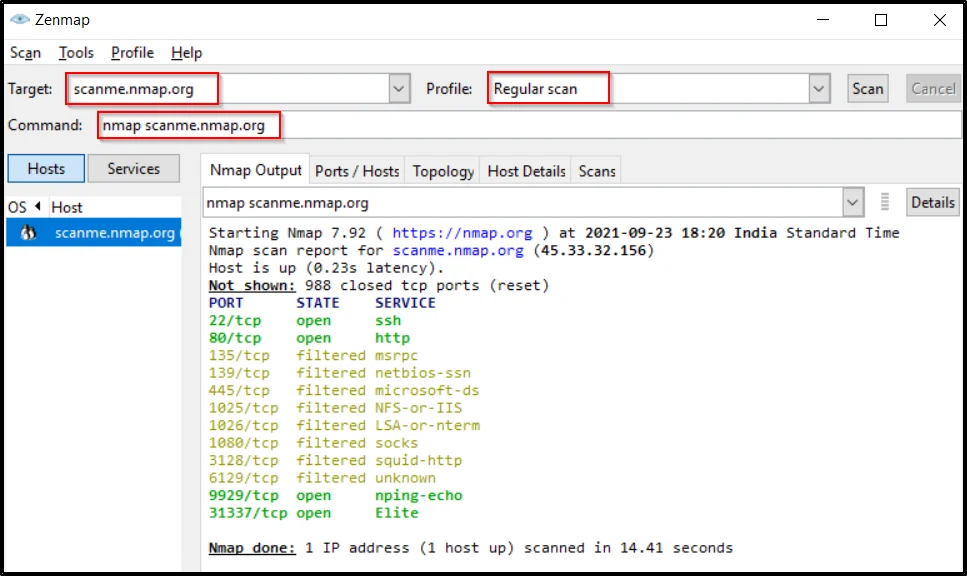

9. Regular scan – выполняет сканирование TCP SYN для 1000 наиболее распространенных портов, используя запрос ping для обнаружения хоста.

Команда:

nmap <цель>

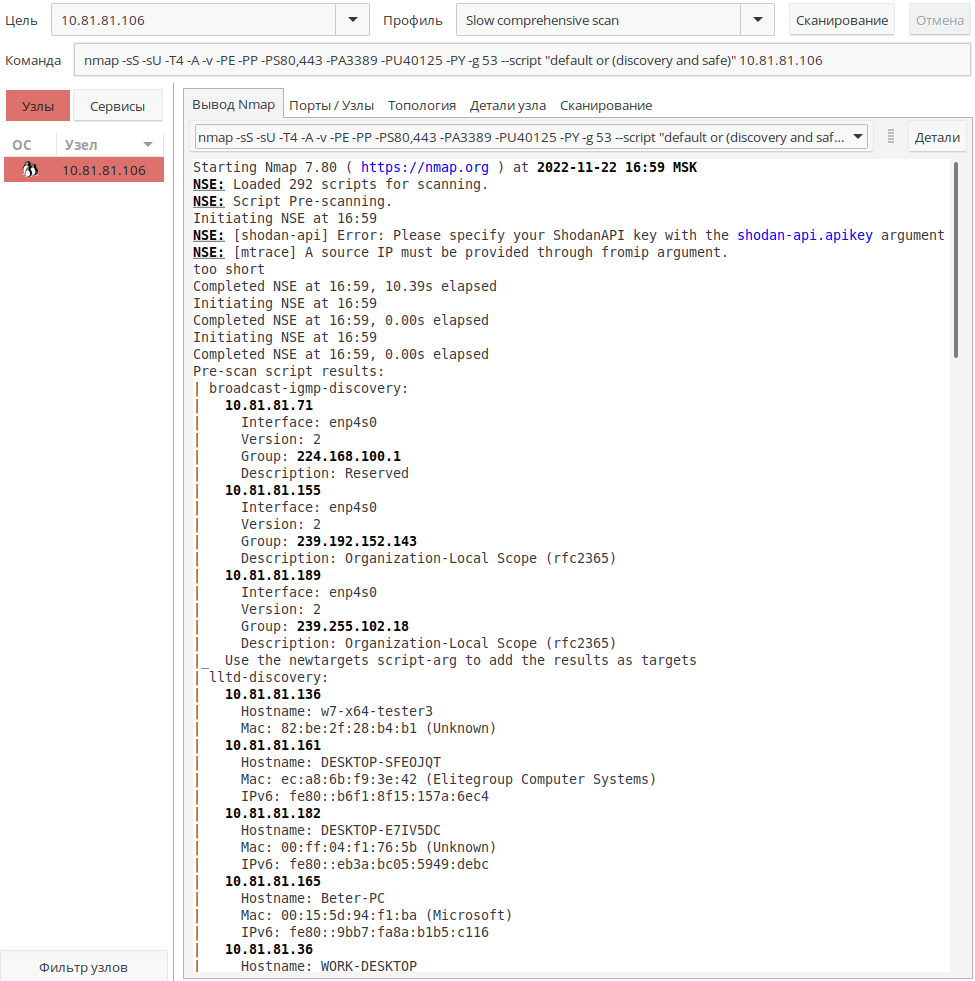

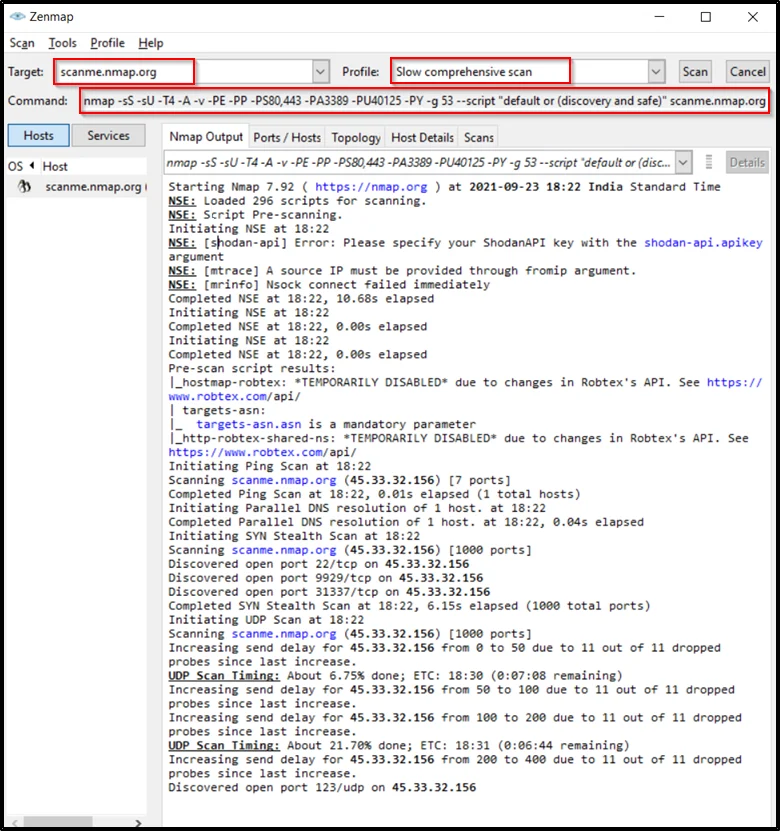

10. Slow comprehensive scan – профиль обладает большим количеством параметров, которые позволяют провести комплексное сканирование сети.

Команда:

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" <цель>

где:

-

-PE — пинг с использованием ICMP-эхо запросов;

-

-PP — пинг с использованием запросов временной метки;

-

-PS<№_порта> — TCP SYN-пинг заданных хостов;

-

-PA<№_порта> — TCP ACK-пинг заданных хостов;

-

-PU<№_порта> — UDP-пинг заданных хостов;

-

-PY – похоже на сканирование TCP SYN, только вместо этого используется SCTP;

-

-g – указывается, какой исходный порт вы хотите использовать. Используется при попытке обойти систему обнаружения вторжений (IDS);

-

—script – сканирование с использованием скриптов.

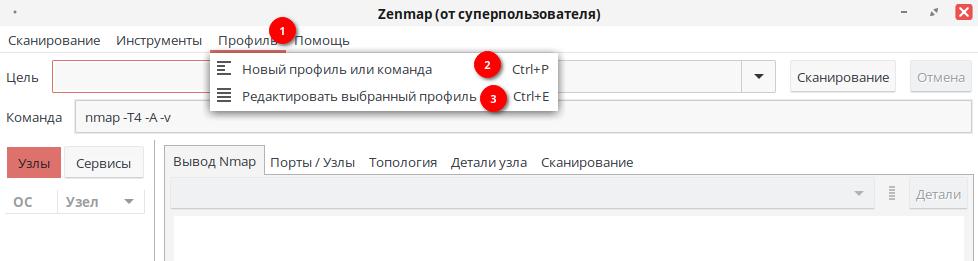

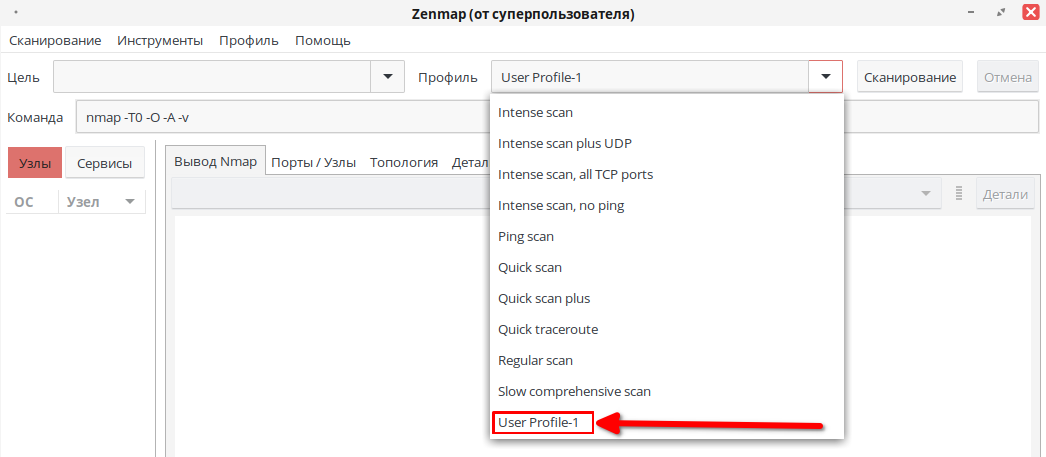

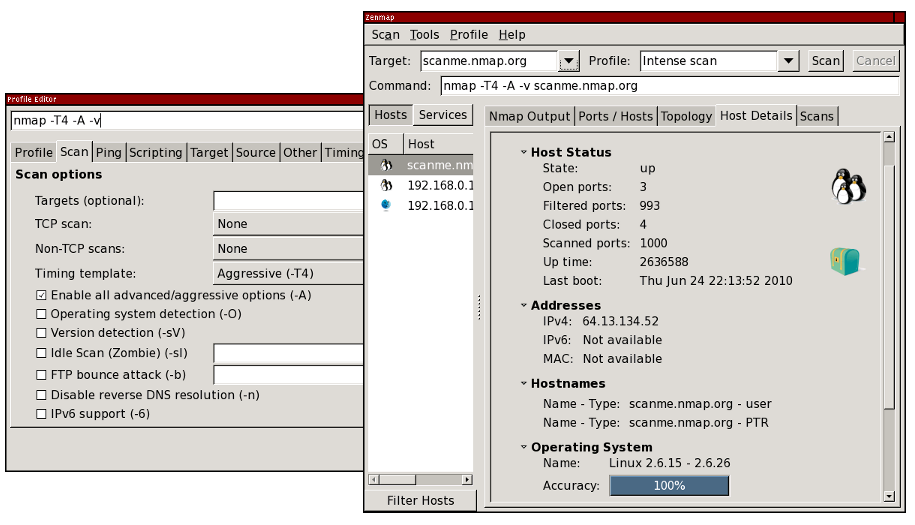

Пользовательские профили

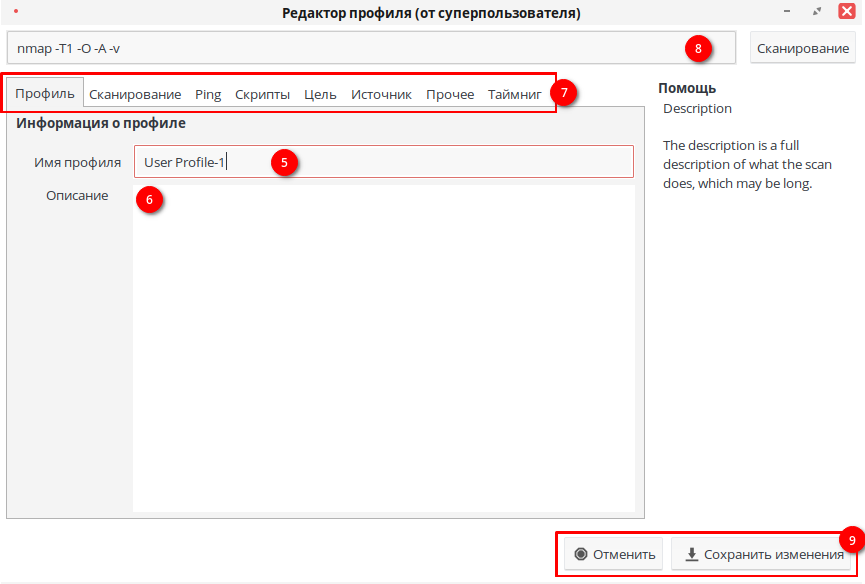

В zenmap есть возможность создавать и редактировать пользовательские профили. Для этого необходимо выбрать во вкладке «Профиль» (1) соответствующий пункт меню: «Новый профиль или команда» (2) или «Редактировать выбранный профиль» (3).

В окне редактора указывается имя профиля (5). Пользователь может при необходимости добавить описание к своему профилю (6). После указания всех необходимых параметров настройки (7) в отдельном поле (8) формируется команда для последующего сканирования сети. В этом же поле можно сразу указать нужную команду для выполнения сканирования без последовательной настройки. После настройки можно сохранить полученный профиль или отменить все изменения (9).

Во вкладке «Профиль» можно выбрать сохранённый профиль сканирования.

Эта информация оказалась полезной? ДА НЕТ

Дата последнего изменения: 10.09.2024

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Introduction:

In this post, you will learn what is zenmap and you will learn full commands of the zenmap tool and by end of this post, you will be rocking in zenmap tool. And here ???? is the video format of the post do check it…

Video:

What is zenmap

Zenmap is a network mapping tool. The initial release of this software was in the late ’20s after the NMap was released. As I said zenmap is a network mapping tool, this particular tool comes under the scanning section. In simple words, zmap or zenmap is software that scans the network of a particular IP Address or domain and displays the details of domains like the OS and firewall level securities and so on…

The difference between NMap and Zenmap is NMap is a command-line interface and Zenmap is a GUI version and there is no other difference between these tools.

Both the tools were created and developed by the same developers so, both the tools working are the same.

Also Read: Network mapping using masscan

Advertisement

The author of the tool is Fyodor and he seems to former NSA guy but whatever, let’s talk about the tool. If you know more information about the NMap author comment down below.

Features in zenmap

- Basic Nmap IP or host Scan

- Scan multi ports

- Save scan results to a .txt or XML file

- Scanning TCP or UDP ports

- How to find or detect the operating system

- Disabling DNS name resolution

- Get Information about HTTP services

- How to Scan the Firewall Settings on a Network Device

- Scan IPv6 Addresses

- how to determine Host Interfaces, Routes, and Packets etc.,

- Find the open port

- Check the number of packets send or receive

- Detect service/daemon versions

- Scan for MAC address spoofing

- Launching DOS

- Launching brute force attacks

- Detecting malware infections on remote hosts

- Timing and Performance

Advertisement

Just follow my steps to become a pro in zenmap tool and just follow the steps guys and also there is a video format of how to work with the zenmap tool check that also…

Zenmap Example1, Intense scan:

Firstly let’s do an intense scan, To do intense scan you can just click on the profile drop menu and select intense scan or type this command in command box to do intense scan

nmap -T4 -A -v

-T4: Time

-A: OS,Version,script

-v: verbose

On the target just enter the target IP address

Result:

Example2, Intense scan plus UDP

Intense scan plus UDP, command is ????

nmap -sS -sU -T4 -A -v <Target>

-sS: SYN TCP

-sU: UDP scan

-T4: Aggressive time

-A: service&ersion and OS also script

-v: verbose

Example3, Intense scan all TCP port scan

Doing a full TCP port scan from 0 to 65535

nmap -p 1-65535 -T4 -A -v scanme.nmap.org

-p: port specification

-T4: timing

-A: service&ersion and OS also script

-v: verbose

Example4, Intense scan no ping

We are doing an intense scan but not ping the host

nmap -T4 -A -v -Pn scanme.nmap.org

-T4: Time

-A: service and version and OS detection

-v: verbose

-Pn assume not to ping

Example5, Ping scan:

Doing a ping scan is very easy just enter -sn

nmap -sn scanme.nmap.org

Example6, Quick scan:

using the quick scan we could scan only the top 100 ports

nmap -T4 -F scanme.nmap.org

Example7, Quick scan plus:

Quick scan plus scans for all ports but in light speed ???????? but the result will delay for 5 to 10 mins

nmap -sV -T4 -O -F --version-light scanme.nmap.org

-F: fast port scan

Example8, Quick traceroute scan:

This traceroute scan is very much faster compared to the NMap tool ⚡

nmap -sn --traceroute scanme.nmap.org

Example9, Regular scan:

The regular scan also very much faster compared to nmap ????⚡

nmap scanme.nmap.org

Zenmap Example10, Slow and comprehensive scan

This particular scan will find all the information on the target, yes every information and the scan will be very very slower ????

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" scanme.nmap.org

Conculusion:

According to my knowledge, this is the best tool to do network mapping but the disadvantage is you can’t save the report in web format.

Advertisement

Also Read: Network mapping using Nmap full tutorial

Also Read: 7 Nmap commands used in everyday life

- Nmap Network Scanning

- Chapter 12. Zenmap GUI Users’ Guide

Table of Contents

- Introduction

- The Purpose of a Graphical Frontend for Nmap

- Scanning

- Profiles

- Scan Aggregation

- Interpreting Scan Results

- Scan Results Tabs

- The “Nmap Output” tab

- The “Ports / Hosts” tab

- The “Topology” tab

- The “Host Details” tab

- The “Scans” tab

- Sorting by Host

- Sorting by Service

- Scan Results Tabs

- Saving and Loading Scan Results

- The Recent Scans Database

- Surfing the Network Topology

- An Overview of the “Topology” Tab

- Legend

- Controls

- Action controls

- Interpolation controls

- Layout controls

- View controls

- Fisheye controls

- Keyboard Shortcuts

- The Hosts Viewer

- The Profile Editor

- Editing a Command

- Script selection

- Creating a New Profile

- Editing or Deleting a Profile

- Editing a Command

- Host Filtering

- Searching Saved Results

- Comparing Results

- Zenmap in Your Language

- Creating a new translation

- Files Used by Zenmap

- The

nmapExecutable - System Configuration Files

- Per-user Configuration Files

- Output Files

- The

- Description of

zenmap.conf- Sections of

zenmap.conf

- Sections of

- Command-line Options

- Synopsis

- Options Summary

- Error Output

- History

Introduction

Zenmap is the official graphical user interface (GUI) for the Nmap Security

Scanner. It is a multi-platform, free and open-source application

designed to make Nmap easy for beginners to use while providing

advanced features for experienced Nmap users. Frequently used scans

can be saved as profiles to make them easy to run repeatedly. A

command creator allows interactive creation of Nmap command lines.

Scan results can be saved and viewed later. Saved scans can be

compared with one another to see how they differ. The results of

recent scans are stored in a searchable database. A typical Zenmap screen shot is shown in Figure 12.1. See the official Zenmap web page for more screen shots.

Figure 12.1. Typical Zenmap screen shot

This guide is meant to make Nmap and Zenmap easy to use together,

even if you haven’t used either before. For the parts of this guide that

deal specifically with Nmap (command-line options and such), refer

to Chapter 15, Nmap Reference Guide.

The Purpose of a Graphical Frontend for Nmap

No frontend can replace good old command-line Nmap. The nature of a

frontend is that it depends on another tool to do its job. Therefore

the purpose of Zenmap is not to replace Nmap, but to make Nmap

more useful. Here are some of the advantages

Zenmap offers over plain Nmap.

- Interactive and graphical results viewing

-

In addition to showing Nmap’s normal output, Zenmap can

arrange its display to show all ports on a host or all hosts

running a particular service. It summarizes details about a

single host or a complete scan in a convenient

display. Zenmap can even draw a topology map of discovered

networks. The results of several scans may be combined

together and viewed at once. - Comparison

-

Zenmap has the ability to show the differences

between two scans. You can see what changed between the same

scan run on different days, between scans of two different

hosts, between scans of the same hosts with different

options, or any other combination. This allows

administrators to easily track new hosts or services

appearing on their networks, or existing ones going down. - Convenience

-

Zenmap keeps track of your scan results until you choose to

throw them away. That means you can run a scan, see the

results, and then decide whether to save them to a file. There

is no need to think of a file name in advance. - Repeatability

-

Zenmap’s command profiles make it easy to run the exact same

scan more than once. There’s no need to set up a shell script

to do a common scan. - Discoverability

-

Nmap has literally hundreds of options, which can be

daunting for beginners. Zenmap’s interface is designed to

always show the command that will be run, whether it comes

from a profile or was built up by choosing options from a

menu. This helps beginners learn and understand what they are

doing. It also helps experts double-check exactly what will be run before they press “Scan”.

Home Page Zenmap

You are going to read in this article:

- Zenmap

- What is Zenmap?

- Key Features:

- How to Install Zenmap

- On Windows

- On Linux

- On macOS

- How to Use Zenmap

- Basic Steps:

- Example Use Cases

- Predefined Scan Profiles in Zenmap

- Custom Scan Commands

- Using Zenmap for Visual Results

- Tips for Effective Scanning

What is Zenmap?

Zenmap is the official graphical user interface (GUI) for Nmap, a popular open-source network scanning and security auditing tool. It simplifies the use of Nmap by providing a more user-friendly interface and allowing users to execute scans, view results, and analyze network data visually. Zenmap is often used for network discovery, vulnerability scanning, and mapping out network infrastructures.

Key Features:

- Predefined Scans: Includes common scanning profiles like Quick Scan, Intense Scan, and others.

- Custom Scans: Users can define their own commands.

- Visual Network Mapping: Displays scanned results in an interactive graphical format.

- Scan History: Allows comparisons between different scans.

- Cross-Platform: Available for Windows, Linux, macOS, etc.

How to Install Zenmap

On Windows

- Download the Installer:

- Visit the official Nmap website and download the latest Nmap installer, which includes Zenmap.

- Run the Installer:

- Double-click the installer file and follow the on-screen instructions.

- Select Components:

- During installation, ensure the Zenmap component is selected.

- Complete Installation:

- Finish the installation, and you can find Zenmap in the Start menu.

On Linux

Using Package Manager:

For Debian/Ubuntu:

sudo apt update sudo apt install zenmap

For Fedora:

sudo dnf install nmap-frontend

For Arch Linux:

Use the AUR to install Zenmap.

- From Source:

- Download the source code from Nmap’s GitHub.

- Extract and build it using the instructions provided in the repository.

On macOS

Using Homebrew:

brew install nmap

(Zenmap might need to be installed separately via source, as macOS support is limited.)

- Manual Installation:

- Download the installer from the Nmap website.

How to Use Zenmap

Basic Steps:

- Open Zenmap: Launch Zenmap from your applications menu or terminal.

- Select Target: Enter the target IP address, domain name, or range of IPs in the “Target” field.

- Choose Scan Profile: Use predefined profiles like:

- Quick Scan

- Intense Scan

- Ping Scan

- Custom

- Run the Scan: Click the “Scan” button to start the scan.

- View Results:

- Results are displayed in tabs such as Nmap Output, Ports/Hosts, Topology, and Host Details.

- Save or Export: Save your scan results for later analysis or export them in different formats.

Example Use Cases

- Quick Scan:

nmap -T4 -F target_host

(The equivalent can be done in Zenmap via Quick Scan profile).

- Custom Scan: Use the command-line equivalent in the Zenmap GUI.

- Vulnerability Assessment: Combine Nmap scripts with Zenmap for detailed insights:

nmap -sV –script=vuln target_host

Here are some Zenmap commands and usage examples to help you get started with network scanning and vulnerability assessments:

Predefined Scan Profiles in Zenmap

Zenmap offers easy access to common Nmap commands through predefined profiles:

- Quick Scan

- Command:

- nmap -T4 -F [target]

- Purpose: Quickly scans the most common 100 ports.

- Use Case: Initial reconnaissance to identify open ports.

- Quick Scan Plus

- Command:

- nmap -sV -T4 -O -F [target]

- Purpose: Includes version detection and OS fingerprinting.

- Use Case: Identifying services running on open ports and their versions.

- Intense Scan

- Command:

- nmap -T4 -A -v [target]

- Purpose: Performs detailed scanning with OS detection, version detection, script scanning, and traceroute.

- Use Case: Comprehensive network analysis and discovery.

- Ping Scan

- Command:

- nmap -sn [target]

- Purpose: Finds live hosts without scanning ports.

- Use Case: Check for active devices in a network.

Custom Scan Commands

You can run advanced scans in Zenmap using custom commands:

- Scan All 65,535 Ports

- Command:

- nmap -p- [target]

- Purpose: Scans all available ports.

- Use Case: Checking for less common open ports.

- Service Version Detection

- Command:

- nmap -sV [target]

- Purpose: Identifies the version of services running on open ports.

- Vulnerability Scan with Scripts

- Command:

- nmap -sV –script=vuln [target]

- Purpose: Uses Nmap’s vulnerability scripts to find weaknesses.

- Use Case: Vulnerability assessment.

- OS Detection

- Command:

- nmap -O [target]

- Purpose: Identifies the operating system of the target device.

- Aggressive Scan

- Command:

- nmap -A [target]

- Purpose: Combines OS detection, version detection, script scanning, and traceroute.

- Save Scan Results

- Command:

- nmap -oX output.xml [target]

- Purpose: Saves results in XML format for future analysis.

Using Zenmap for Visual Results

- Topology Tab

- View a visual map of the network.

- Useful for understanding relationships between hosts.

- Ports/Hosts Tab

- Lists open ports and associated services for each host.

- Host Details Tab

- Shows OS, MAC address, and other details about each scanned host.

Tips for Effective Scanning

- Run as Administrator/Root:

Some Nmap features require administrative privileges. Usesudoon Linux/Mac. - Use Target Ranges:

You can scan an entire subnet:nmap -T4 -A -v 192.168.1.0/24 - Combine Multiple Options:

Create powerful scans by combining flags. For example:nmap -p 80,443,8080 -sV -O --script=http-enum [target]

Go Home

-

Tags

cybersecurity, hacking, linux, nmap, programming, security, technology, termux, Zenmap