Что такое безопасность

Изменения в самой операционной системе

Меньше функциональности — меньше проблем

Серверные роли

Server Core

Брандмауэр

Сетевая безопасность

Гранулярность удаленных соединений

Network Access Protection

Изменения в Active Directory

Read-Only Domain Controller

Делегированное администрирование сервера

Улучшенный аудит

Гранулярные политики паролей

Безопасный веб-сервер

Заключение

В течение последних нескольких лет при создании компанией Microsoft очередной версии своей операционной системы или ее обновления первостепенное значение придавалось повышению ее безопасности. Ради безопасности нас призывали переходить с Windows 98 на Windows XP, безопасность была главной характеристикой XP Service Pack 2, а затем и Windows Vista. Усовершенствования в области безопасности стояли на первом месте в списках изменений Windows Server 2003 и Windows Server 2003 SP1. Не станет исключением и выходящая в эти дни Windows Server 2008. Что это? — сказка про пастуха, который каждый день кричал «волки! волки!», или серьезные изменения, ради которых стоит срочно заняться переустановкой операционной системы своих серверов? В настоящей статье мы постараемся ответить на данный вопрос, рассмотрев основные нововведения Windows Server 2008 в области безопасности.

Что такое безопасность

Безопасность — чрезвычайно широкое понятие. В данной статье мы определим ее как устойчивость к потенциальным атакам: и со стороны зараженных сайтов во Всемирной паутине, и вирусов, попавших в сеть с вновь включенного в нее ноутбука, и злоумышленников, выкравших ваш контроллер домена, и многих-многих других.

Безопасность важна не только агентам спецслужб, но и любому предприятию, дорожащему своей информационной инфраструктурой. Павел Нагаев, один из ведущих администраторов Каспийского трубопроводного консорциума (КТК), говорит о безопасности так: «КТК — это нефтепровод с Каспийского моря на Черное море длиной 1500 км. Любой простой из-за проблем безопасности для нас — это прежде всего потеря денег и репутации. Поэтому безопасность для КТК превыше всего. В Windows Server 2008 нас заинтересовали новые возможности безопасности: Network Policy and Access Services, Active Directory Rights Management Services и Read Only Domain Controller. Это, безусловно, перспективные технологии, которые мы изучаем и будем использовать в скором будущем».

Теперь умножим все возможные сценарии атак на сценарии применения сервера и получим непростую задачу обеспечения безопасности новой серверной операционной системы, стоявшую перед командой Windows Server.

Перечислим основные направления, в которых производилась работа по улучшению безопасности в Windows Server 2008:

- улучшения во внутреннем коде операционной системы. Windows Server 2008 — первая серверная ОС Microsoft, которая разрабатывалась по принципам Secure Development Model. Были подвергнуты тщательному изучению с точки зрения безопасности, а подчас и переписаны многие внутренние модули ОС;

- модульность — операционная система стала гораздо менее монолитной, что позволяет не устанавливать ненужные вам (но являющиеся потенциальными мишенями для атак) компоненты, вплоть до графического пользовательского интерфейса;

- сетевая безопасность — борьба за нераспространение вирусов и атак внутри сети от одного компьютера к другому;

- безопасность корпоративной директории — возможность установки директории в режиме защиты от записи и без графического интерфейса;

- безопасность интернет-серверов — кардинально переработанный веб-сервер IIS 7, теперь целиком базирующийся на принципах модульности и работы только компонентов, необходимых для его использования в конкретном сценарии.

Изменения в самой операционной системе

Пожалуй, к этой категории относятся изменения, которые в основном скрыты от наших глаз. По утверждениям Microsoft, разработчики тщательно проанализировали существующий код операционной системы и переработали его с целью снижения его потенциальной уязвимости. Например, в Windows Vista и Windows Server 2008 была целиком переписана реализация всего стека сетевых протоколов.

Для пользователей эти изменения, скорее всего, будут заметны как изменившийся (в меньшую сторону) уровень доступа многих сервисов операционной системы и… потенциальных несовместимостей приложений и драйверов прошлых лет с новой операционной системой. Последнее, видимо, является в данном случае неизбежным злом, которое, впрочем, стоит учитывать при принятии решения о переходе на Windows Server 2008: уточните у производителей используемого вами ПО, когда именно они начнут поддерживать новую версию, и перед развертываением нового сервера проверьте совместимость в тестовой среде.

Следует также упомянуть новые механизмы защиты файловой системы. Так, Windows теперь защищает свою целостность, запоминая контрольные суммы системных файлов и проверяя их при каждой загрузке. Если система обнаруживает, что файлы были изменены, то Windows сообщает администратору о возможном обнаружении деятельности вируса и процесс загрузки приостанавливается.

Отдельно отметим, что 64-разрядная версия защищена лучше, чем 32-разрядная, поскольку не позволяет загружать в ядро операционной системы модули, не подписанные цифровым сертификатом, которому вы доверяете. Кроме того, групповые политики обеспечивают запрет дополнительных установок устройств на сервер, что создает дополнительный рубеж защиты от непрошенных драйверов.

Наконец, технология BitLocker позволяет использовать чип Trusted Platform Module (если сервер оснащен таковым) или внешний накопитель USB для шифрования системного жесткого диска сервера, обеспечивая таким образом дополнительную защиту самой системы и данных на диске (рис. 1).

Рис. 1. Технология BitLocker позволяет зашифровать жесткий диск

с помощью ключа, хранящегося на доверенном платформенном модуле

(TPM) версии 1.2 или на флэш-накопителе USB

Меньше функциональности — меньше проблем

Серверные роли

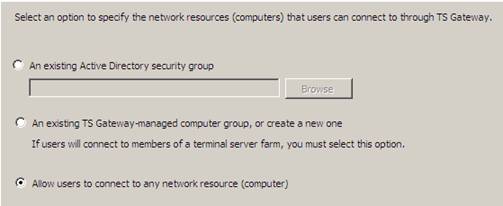

Самое заметное изменение операционной системы, пройти мимо которого вам не удастся, — это серверные роли и Server Manager, представляющий собой административный интерфейс для их управления. Вы выбираете те роли, которые ваш сервер будет выполнять, и Server Manager устанавливает соответствующие компоненты (рис. 2).

Рис. 2. Интерфейс настройки Server Manager позволяет

сконфигурировать сервер под требуемые вам роли

Принцип прост: вы решаете, какие сценарии применения предстоит поддерживать вашему серверу, и выбираете соответствующие роли и свойства. Server Manager сам устанавливает модули, необходимые для реализации вашего выбора, оставляя остальные за бортом инсталляции.

Server Core

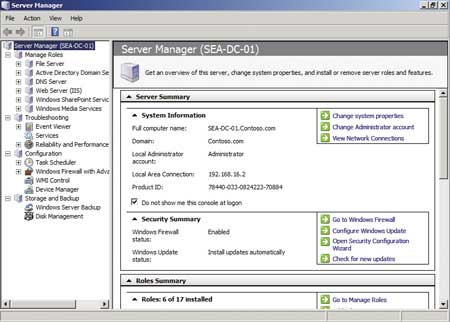

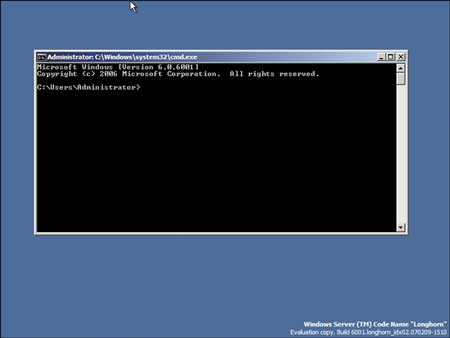

Предельной формой этого процесса является режим установки Server Core. Это минимальная конфигурация Windows Server, в которую не включена даже графическая оболочка проводника.

Принцип модульности для обеспечения очень прост: чем меньше компонентов сервера у вас установлено и работает, тем меньше потенциальная поверхность атаки и потенциальное количество уязвимостей. Вспомним, какое количество патчей на Windows Server 2000 и 2003 было призвано закрыть уязвимости Internet Explorer и его компонентов, и ответим на простой вопрос: действительно ли мы хотим, чтобы наши администраторы выходили в Интернет с контроллера домена сети? Думаю, что ответ очевиден.

По оценкам сотрудников компании Microsoft, 72% «заплаток», выпущенных для Windows Server 2003, не понадобились бы, если бы у этой версии была опция установки Server Core (рис. 3).

Рис. 3. Режим Server Core: нет графической оболочки — нет проблем

Если соотношение количества обновлений для различных компонентов для Windows Server 2008 останется примерно таким, каким оно было для предыдущей серверной версии Windows, это будет означать, что благодаря выбору Server Core ваш сервер станет безопаснее примерно в 4 раза, и в 4 раза уменьшится количество обновлений, которые вам придется на него устанавливать.

- Server Core поддерживает следующие серверные роли:

- Active Directory Domain Services (то, что раньше называлось Active Directory или Domain Controller);

- Active Directory Lightweight Directory Services («легкий» аналог Active Directory для приложений);

- Dynamic Host Configuration Protocol (DHCP);

- Domain Name System (DNS);

- файловый сервер;

- сервер печати;

- веб-сервер (с существенными ограничениями в связи с отсутствием в Server Core .NET Framework — фактически поддерживаются только статические страницы).

Установка и настройка ролей в полном варианте сервера фактически сводится к расстановке галочек в Server Manager и использованию оснасток Microsoft Management Console (MMC) для дальнейших настроек. В режиме Server Core всю локальную настройку придется осуществлять с помощью утилит командной строки.

Когда роль установлена, дальнейшая удаленная настройка (например, Active Directory, работающего на контроллере домена в режиме Server Core) может быть реализована удаленно с рабочей станции администратора. Кроме того, удаленно можно применять и другие технологии, такие как Windows PowerShell (которого, к сожалению, пока локально в Server Core нет в связи с его зависимостью от .NET Framework).

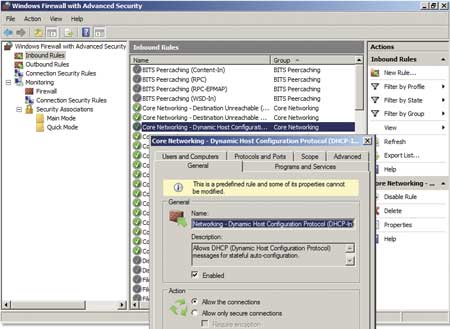

Брандмауэр

Server Manager не только устанавливает нужные компоненты, но и выполняет, к примеру, конфигурацию встроенного брандмауэра, открывая порты, необходимые для работы компонента. Очень полезное нововведение, исключающее искушение выключить брандмауэр, если какой-то компонент сервера не работает (рис. 4).

Рис. 4. Новый интегрированный интерфейс настраивает брандмауэр

в соответствии с установками IPSec и ролью сервера

Кстати, аналогичным образом брандмауэр интегрирован теперь и с настройками политик IPSec, что позволяет избежать «накладок», при которых политики IPSec и брандмауэра оказываются взаимоисключающими и сервер «исчезает» из вашей сети.

Сетевая безопасность

Ваши серверы наверняка не одиноки в вашей сети. Как бы замечательно вы их ни настроили, как бы прекрасно ни следили за тем, чтобы на них стояли последние обновления антивирусных программ и операционной системы, как бы прекрасно ни защищали соединение своей сети со Всемирной паутиной, для потенциальных атак всегда остается еще одна лазейка — компьютеры ваших пользователей. Проблема усугубляется тем, что пользователи становятся более мобильными: они ездят со своими ноутбуками в командировки, работают из дома и интернет-кафе, подключаются из других сетей, безопасность которых от вас не зависит.

Windows Server 2008 борется с данной проблемой в двух основных направлениях:

- позволяя устанавливать более безопасные удаленные соединения, не требующие полного VPN (Virtual Private Network) доступа;

- следя за соблюдением на клиентских машинах корпоративных политик безопасности с помощью Network Access Protection.

Гранулярность удаленных соединений

Когда-то удаленное соединение означало автоматический полный доступ к корпоративной сети. Какое бы приложение и какие бы данные вам ни требовались, ответом был полный доступ, так называемая виртуальная частная сеть (Virtual Private Network, VPN).

Почтовый сервер Exchange2003 первым нарушил это правило, введя возможность устанавливать так называемые RPC/HTTPS-соединения, когда почтовый клиент может общаться с сервером удаленно через безопасное HTTP-соединение, при этом не давая машине клиента никакого дополнительного доступа в сеть.

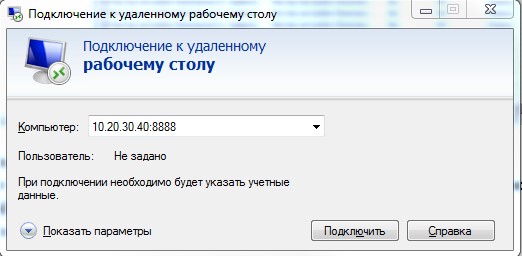

Windows Server 2008 позволяет шагнуть еще дальше и настроить терминальный HTTPS-доступ к любому приложению вашей сети без установления полного VPN-соединения. Для этого необходимо настроить на Windows Server 2008 терминальный сервер и убедиться, что на клиентских машинах установлена последняя версия клиента RDP (Remote Desktop Protocol) — 6.1. Этот клиент входит в состав Windows Server 2008, Windows Vista SP1 и Windows XP SP3 (рис. 5).

Рис. 5. Удаленный доступ к терминальным приложениям теперь возможен

через безопасное интернет-соединение

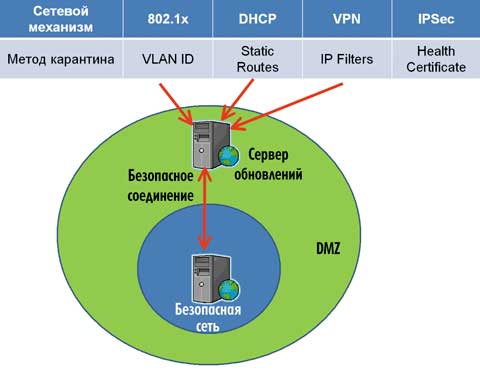

Network Access Protection

Даже если вы смогли избавиться от VPN-соединений, остается вторая проблема, о которой мы уже упоминали, — ноутбуки, возвращающиеся в вашу сеть из чужих сетей. А коль скоро эти компьютеры на какое-то время уходили из-под вашего контроля, то как убедиться, что они не представляют для вашей сети угрозу?

Для этого в Windows Server 2008 предусмотрен новый компонент — система защиты сетевого доступа NAP (Network Access Protection). Заключается она в том, что при установлении сетевого соединения сервер может заставить компонент NAP, находящийся на клиенте, отчитаться о состоянии компьютера, например о наличии последних обновлений операционной системы и антивирусных программ. Дальше сервер политик проверяет отчет и сопоставляет его с текущими требованиями. Если требования выполнены, компьютер попадает в сеть, а если нет — отправляется в карантинную зону, где может поставить последние обновления и попробовать войти в сеть снова (рис. 6).

Рис. 6. Технология NAP позволяет выделить сегмент сети,

в который

не допускаются компьютеры,

не соответствующие

корпоративным стандартам

безопасности

NAP может работать со следующими типами соединений:

- DHCP — политики проверяются при выдаче динамического IP-адреса;

- 802.1x — беспроводные соединения;

- VPN — удаленные соединения;

- IPSec — при наличии у вас сконфигурированной доменной политики.

IPSec — наиболее безопасный и полноценный способ установления NAP, но при этом и наиболее сложный в настройке (требуется тщательная настройка и проверка множества индивидуальных политик).

Следует также обратить внимание на то, что проверка состояния клиента осуществляется установленным на нем клиентом NAP, из чего можно сделать два важных вывода:

- этот NAP-клиент должен там быть. В данный момент он существует только для Windows Vista, но вскоре, начиная с версии SP3, появится и для Windows XP;

- потенциально может быть создан злобный вирус, способный притвориться хорошим клиентом и обмануть сервер политик.

Из последнего утверждения следует еще один важный вывод: NAP — один из компонентов системы безопасности, позволяющий установить у вас в сети единые политики и стандарты конфигурации, но он не обеспечивает защиту от всех бед. NAP призван действовать в сочетании с другими мерами, такими как наличие на всех клиентских машинах антивирусов и брандмауэров, использование пользователями обычных, а не привилегированных учетных записей и т.д.

Изменения в Active Directory

Начиная с Windows Server 2000 компонент Active Directory является главным в системе корпоративной безопасности Windows-сетей. Это корпоративная директория учетных записей пользователей, авторизующая доступ, дающая информацию о членстве пользователя в группах безопасности и т.д. Учитывая это, отрадно видеть, что большое количество улучшений в Windows Server 2008 коснулось именно Active Directory:

- в удаленных офисах теперь можно ставить контроллеры доменов в режиме доступа только на чтение;

- можно делегировать права на поддержание этих серверов, не давая при этом дополнительного административного доступа в самом домене;

- улучшен аудит изменений в домене;

- появилась возможность задания гранулярных политик паролей пользователей;

- контроллер домена можно установить и в безопасном режиме Server Core.

О Server Core мы уже рассказали, а теперь подробнее рассмотрим первые четыре изменения.

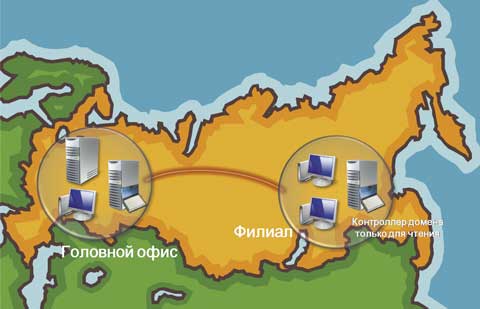

Read-Only Domain Controller

Если вам знакома аббревиатура BDC, то, вероятно, вы, как и я, начинали свою работу с сетями Windows в славные 90-е годы господства Windows NT. В те времена в доменах был только один контроллер, на котором можно было вносить изменения, — Primary Domain Controller (PDC), а остальные — Backup Domain Controllers (BDC) — служили лишь для обеспечения балансирования нагрузки и отказоустойчивости.

Windows Server 2000 и Active Directory перешли к куда более масштабируемой системе, при которой изменения могут вноситься на любом контроллере домена, но при этом очевидной стала проблема безопасности удаленных офисов.

К примеру, у вас есть удаленный офис, в котором вы не можете гарантировать стопроцентную безопасность вашего контроллера домена — физическую или административную. Если в таком офисе контроллер домена не ставить, то пользователи будут страдать от крайне медленного процесса аутентификации их компьютеров в сети и применения групповых политик. Если ставить — то атака на такой контроллер домена автоматически превращается в атаку на всю вашу сеть.

Read-Only Domain Controller (RODC) — это специальный режим работы контроллера домена Active Directory для таких сценариев. Безопасность контроллера обеспечивается с помощью следующих мер:

- контроллер не принимает запросов на изменения — они перенаправляются на обычные контроллеры основного офиса. Таким образом, он становится просто кэшем для эффективной локальной работы сети;

- репликация данных осуществляется только в одну сторону — на RODC. Даже если злоумышленники смогут модифицировать базу сервера, эти изменения не распространятся на всю сеть;

- вы определяете, следует ли RODC иметь в своей базе хэши паролей, а если следует, то для каких пользователей. Это защищает от потенциального использования контроллера удаленного офиса для подбора административных и пользовательских паролей ваших пользователей (рис. 7).

Рис. 7. Контроллер домена только для чтения позволяет обеспечить

эффективную работу удаленного офиса, не ставя под угрозу

безопасность сети

Что особенно приятно, для применения RODC вам вовсе не надо переводить все ваши контроллеры домена на Windows Server 2008. Последняя версия Windows нужна лишь на самом RODC и на полноценном контроллере, куда RODC будет перенаправлять запросы на запись и аутентификацию.

Делегированное администрирование сервера

Делегирование администрирования сервера контроллера домена — второй важный компонент развертывания инфраструктуры удаленного офиса. В предыдущих версиях Windows, если вы хотели наделить сотрудника правом поддержания самого сервера, на котором работал контроллер домена, вы должны были сделать его администратором домена. Теперь вы можете дать пользователю только права на операционную систему (установку драйверов и другие задачи), но не на директорию.

Добавьте к этому возможность установить данный контроллер домена в режиме Server Core Read-Only Domain Controller и включить его шифрование с помощью системы BitLocker — и вы получите куда более высокий уровень защиты вашего домена по сравнению с тем, что был доступен в предыдущих версиях Windows.

Улучшенный аудит

Улучшился и аудит изменений в директории. Раньше журнал событий директории не содержал полезных сведений о сути изменений, которые производили в ней администраторы. Начиная с Windows Server 2008 вы, к примеру, можете узнавать не просто о том, что учетная запись пользователя изменилась, но что такой-то администратор поменял такой-то атрибут с такого-то на такое-то значение.

Учитывая дополнительные улучшения системы работы с журналами событий в Windows Vista и Windows Server 2008 — такие, как агрегирование, пересылка и подписки на события, — можно сделать вывод, что аудит изменений директории становится куда более полезным.

Гранулярные политики паролей

Гранулярные политики паролей — еще одно важное улучшение безопасности директории. Политика паролей определяет, к примеру, то, как часто должен пользователь менять свой пароль, какова должна быть минимальная длина пароля и его сложность и т.д. Проблема в предыдущих версиях Windows Server заключалась в том, что на всех пользователей домена можно было определить только одну такую политику. Соответственно, если у вас в сети часть учетных записей пользователей должна была отвечать более серьезным требованиям безопасности, перед вами вставал нелегкий выбор: либо применять более строгую политику ко всем пользователям, неоправданно усложняя жизнь простым сотрудникам и увеличивая нагрузку на ваших администраторов по сбрасыванию забытых паролей, либо ставить безопасность под угрозу чрезмерно мягкими политиками.

В Windows Server 2008 эта дилемма больше не стоит. Вы можете определять любое количество политик паролей в вашем домене, устанавливая их на группы и отдельные учетные записи пользователей.

Следует иметь в виду, что в Windows Server 2008 пока не входит интерфейс по настройке таких политик и поэтому требуется использовать утилиту ADSIEdit для ручного редактирования атрибутов Active Directory. Существуют альтернативные способы управления этими политиками, например с помощью командной строки PowerShell (библиотеки AD cmdlets) и графического интерфейса PowerGUI — бесплатных утилит, в создании которых принимал участие и автор данной статьи.

Безопасный веб-сервер

Урок безопасности, полученный когда-то командой Internet Information Services (IIS), был суровым и запоминающимся. В 2000 году IIS был сделан устанавливаемой по умолчанию частью Windows Server 2000. Статистика по распространенности сервера пошла стремительно вверх. IIS по своей распространенности стал наконец конкурировать с Apache. Но эйфория длилась недолго: 13 июля 2001 года вирус Code Red использовал брешь в IIS, а стало быть в Windows Server, и начал распространяться по Интернету со скоростью лесного пожара.

Урок был учтен. IIS 7 — новая версия веб-сервера компании Microsoft и часть Windows Server 2008 — не только не устанавливается по умолчанию, но и требует выбора соответствующей роли сервера, а также дает возможность опциональной установки только компонентов, реально необходимых вашему серверу. Соблюдается все тот же принцип: чем меньше сервисов запущено, тем меньше потенциальных мишеней доступно злоумышленникам.

Кроме того, все настройки сервера можно хранить в XML-файлах, что позволяет вам легко обеспечивать единообразие настроек среди всех ваших веб-серверов. А значит, снижается риск случайной ошибки настройки защиты одного сервера.

Заключение

Безопасность не пункт назначения, а путь к нему. Windows Server 2008 несет в себе множество улучшений и инструментов, позволяющих продвинуться по этому пути дальше. Некоторые из них, такие как внутренние архитектурные изменения, являются просто частью операционной системы, а какие-то, например Network Access Protection, требуют тщательной настройки во всей вашей сети и обновления клиентских компьютеров.

Как обычно, необходимость перехода на последние версии продуктов зависит от конкретной сети и задач, стоящих перед вами и вашей организацией. Но если безопасность сети является для вас важным приоритетом, то, похоже, Windows Server 2008 — это операционная система, на которую вам следует обратить внимание.

КомпьютерПресс 3’2008

Эта статья предназначена для тех, кто занят вопросом обеспечения безопасности серверов, управляемых серверной операционной системой версий Microsoft Windows Server 2008/2012. В инструкции мы подробно разберем, как обеспечить безопасность работы. Обратите внимание, что только соблюдение всех условий, которые мы детально привели ниже, можно создать полноценную защиту от несанкционированных вторжений в инфраструктуру и максимально усилить безопасность вашего сервера, а также и клиентов, заходящих в систему.

Своевременная установка обновлений операционной системы и программного обеспечения

Стоит своевременно и регулярно обновлять действующую ОС и установленное программное обеспечение и поддерживать их в максимально оптимальном состоянии.

Соблюдение этого условия необходимо для:

- Устранения неполадок в работе приложений;

- Установки соответствующего уровня защиты сервера от определенных уязвимостей, которые были выявлены до момента запуска обновления.

Чтобы запустить автоматическую инсталляцию важного апгрейда, можно воспользоваться таким путем. Войдите в центр обновления ОС, найдите там соответствующий пункт и установите галочку напротив него.

Только проверенное программное обеспечение

Разумеется, всем известно, что популярное ПО очень распространено и найти его можно на множестве сайтов в интернете. Старайтесь избегать загрузки с непроверенных ресурсов! Обратите внимание, что такие приложения могут быть уязвимы для различного рода атак или изначально заражены вирусом. В том случае, если вы правильно оцениваете свои возможности и понимаете, что не можете отличить зараженное ПО от официального софта, лучше избегать непроверенных ресурсов и пользоваться только сайтами официальных поставщиков программного обеспечения.

Если вы все-таки решили воспользоваться неофициальным продуктом, внимательно изучите тонкости установки и содержание пакета. Лучше всего пользоваться только официальным обеспечением, загруженным с сайта разработчика. Именно самостоятельная установка непроверенных программ чаще всего приводит к появлению разнообразных проблем по части безопасности ОС.

Правильно устанавливайте брандмауэр

Очень важно уделить соответствующее внимание фаерволу, так как на серверах, доступных через интернет и не находящихся за выделенным устройством, единственным инструментом для защиты от внешних подключений является брандмауэр операционной системы. Никогда не недооценивайте значимость работы фаервола!

Именно поэтому нужно грамотно отключить разрешающие правила, а также добавить новые запрещающие параметры, чтобы снизить уровень атак на порты. Это поможет снизить количество портов, прослушивающих входящий трафик. Если вы пользуетесь стандартным сервером и хотите наладить работу, оптимальным вариантом будет открытие таких портов:

- 80 – HTTP;

- 443 — HTTPS .

Есть определенный перечень портов, которые будут иметь открытый доступ. К этому кругу нужно ограничить список источников подключения, делается это следующим образом:

- Войдите в правила брандмауэра ОС;

- Создайте список адресов, обращения с которых будут разрешены.

Это поможет оградить проникновение ненужных адресов и усилить безопасность. Мы приводим список портов, которые необходимо тщательно проверить. Для них стоит составить отдельный список пользователей, имеющих доступ, а значит, закрыть проникновение ненужным лицам. Ниже приводим перечень портов, на которые стоит обратить особое внимание:

- 3389 – Стандартный порт RDP;

- 990 – FTPS;

- 5000-5050 – порты FTP, работающие в пассивном режиме;

- 1433-1434 – порты SQL;

- 53 – DNS.

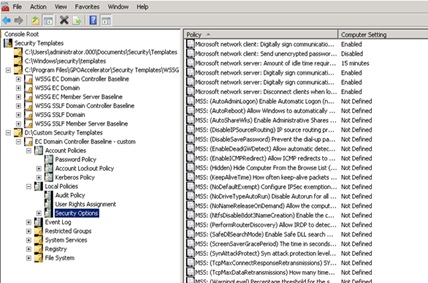

На изображении ниже вы можете увидеть, как именно устанавливаются правила входящих портов.

Новое имя пользователя при создании учетной записи с функциями администратора

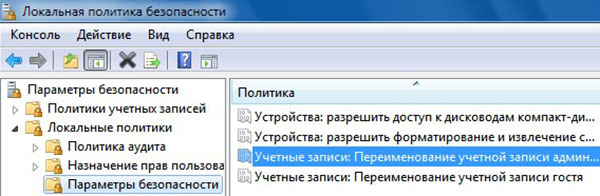

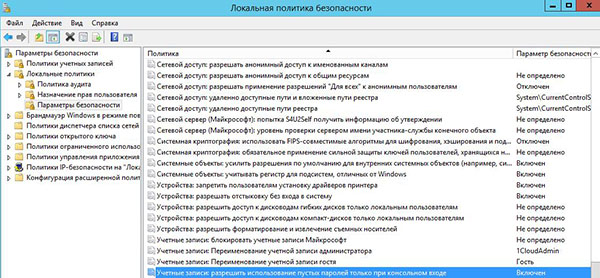

Во всех актуальных версиях рассматриваемой операционной системы стандартная запись администратора предустановлена в обязательном порядке. Она является ведущей и имеет безлимитные возможности для управления – именно эту учетную запись чаще всего пытаются взломать. Происходит это из-за того, что найти подходящий пароль к одной записи гораздо проще, чем выявлять список всех пользователей, которым разрешен доступ. Стоит сменить название записи, чтобы максимально обезопасить сервер, для чего нужно сделать такие действия:

- Введите комбинацию (WIN+R), после чего откроется окно, куда необходимо напечатать значение «secpol.msc» (без кавычек);

- Войдите в редактор локальной политики безопасности так, как изображено на картинке ниже. Найдите строку меню «Локальные политики», в выпадающем списке выберите параметры, далее вам необходимо найти строчку переименования имени учетной записи с расширенными правами;

- Поменяйте название и сохраните внесенные изменения.

Расширение списка административных аккаунтов

Еще один дополнительный способ усилить безопасность – создание нескольких аккаунтов с правами администратора, в том случае, если при администрировании задействованы двое и более людей. Этот метод поможет увидеть, чья запись разрешила те или иные действия, происходящие на сервере.

Ограничение прав учетной записи

Если вы пользуетесь системой для осуществления стандартных действий, для которых не нужны расширенные полномочия, старайтесь делать это, входя в систему под учетной записью обычного пользователя. Это делается для того, чтобы снизить риск проникновения злоумышленника под расширенным аккаунтом.

Даже если в момент работы произойдет взлом системы, нарушитель получит возможность действовать только в рамках стандартного пользовательского аккаунта, а не расширенного функционала администратора. Если же злоумышленник проникнет в инфраструктуру под аккаунтом администратора, он получит неограниченные полномочия и возможности менять все составляющие системы, что негативно отразится как на самом сервере, так и на ваших пользователях, к тому же, вы с трудом сможете восстановить доступ после взлома.

Установка пароля для общего доступа и разграничение прав

Будьте бдительны и запретите подключение без пароля, а также анонимный доступ для папок общего пользования! Именно этот способ – самый легкий вариант получения запрещенного доступа к вашим файлам.

Даже если вы считаете, что содержимое директорий не несет никакой важной информации, помните, что доступ к этим данным позволит стать возможностью дальнейшего проникновения и запуска вредоносного кода. Тем более стоит принимать во внимание, что ваши пользователи доверяют содержимому директорий и пользуются им, а значит, вредоносный код путем файлов может попасть и ко всем клиентам данной директории.

Кроме обязательной установки пароля на все папки общего доступа, необходимо разделить права доступа для пользователей к общим же директориям. Чтобы не тратить лишнее время и не следить за действиями каждого аккаунта клиента, можно просто создать некоторое ограничение в правах для определенных групп пользователей, у которых нет необходимости получать доступ к определенным документам. Таким образом, вы сможете обезопасить систему и клиентов, а также избежать проблематичных последствий для всех ваших клиентов.

Включение ввода пароля для входа в систему при выходе из режима ожидания, а также автоматическое отключение работы при отсутствии действий.

Тем из вас, кто пользуется физическим сервером, мы рекомендуем запустить повторный запрос пароля после выхода из режима ожидания. Это осуществляется таким образом:

- Войдите в панель управления;

- Найдите пункт «Электропитание» и откройте его;

- Выберите строку «Выбрать план электропитания».

Также рекомендуем реализовать повторный ввод пароля, когда подключение осуществляется после длительного периода отсутствия действий. Такой способ защиты поможет вам избежать несанкционированного входа под именем пользователя, когда, например, запись была забыта и оставлена открытой, в том случае, когда использовался чужой компьютер и т.д. Чтобы подключить этот параметр, необходимо:

- Открыть окно командой Win+R;

- Ввести данные secpol.msc;

- Настроить опцию.

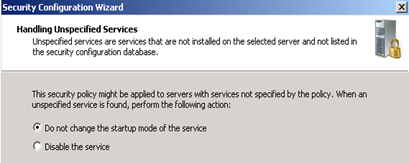

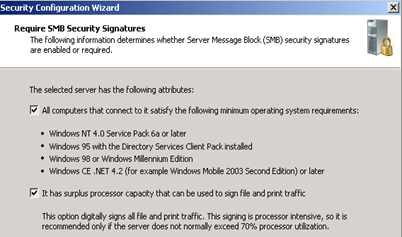

Мастер настройки безопасности

Этот инструмент позволит вам создать XML-файлы политики безопасности, в последствии переносимые на серверы системы. Данные содержат информацию о правилах употребления серверов и брандмауэра, а также настройку общих параметров системы.

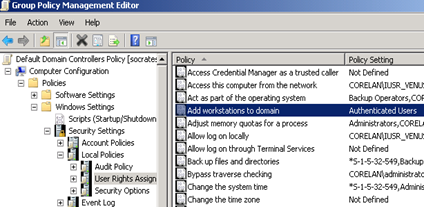

Правильная настройка групповой политики безопасности

Обращаем ваше внимание, что именно этот способ входит в список основных самых действенных мер, принимаемых для поддержания должного уровня безопасности. Обязательным условием корректной работы системы является настройка групповых политик Active Directory. Кроме их первоначальной установки, стоит осуществлять своевременную регулярную проверку и настройку группы политик.

Чтобы настройка была максимально удобной, можно воспользоваться двумя способами:

- Утилитой «gpmc.msc», которая уже включена в саму ОС;

- Утилитой SCM-Security Compliance Manager. Перейдите по ссылке, чтобы загрузить программу с официального сайта.

Переход к локальным политикам

Мы обсудили групповые политики, теперь рассмотрим локальную безопасность. Это важно делать в обязательном порядке, так как они касаются как прав клиентов, входящих на сервер, так и самих локальных аккаунтов. Чтобы успешно управлять политиками, подключите опцию, которую можно вызвать путем ввода secpol.msc в окно, открывающееся командой WIN+R.

Безопасность служб удаленных рабочих столов

Сначала рассмотрим записи, которые не содержат данных о заданном пароле.

Несмотря на то, что данные действия очевидны для любого администратора инфраструктуры, не стоит забывать о ней, необходимо тщательно проверить блокировку RDP-подключений.

Чтобы заблокировать подключение к серверу для записей с неустановленным паролем, нужно:

- Открыть программу «Computer Configuration»;

- Далее перейти через настройки ОС в локальные политики;

- Откройте вкладку «Параметры» и поставьте галочку напротив того, что отображен на приведенном ниже изображении.

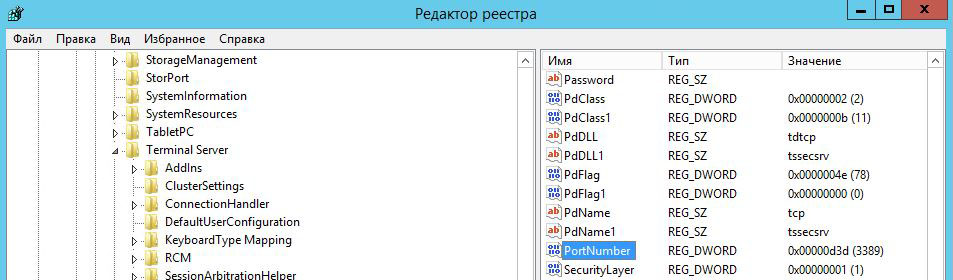

Смена стандартного порта

Смена Remote Desktop Protocol с того, что был установлен по умолчанию, считается весьма эффективной мерой для защиты от вредоносных атак, которые совершаются с целью анализа well-known портов. Чтобы сменить порт, нужно осуществить такие манипуляции:

- Войти в редактор реестра;

- Создать копию существующего файла;

- Открыть следующую директорию HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Как показано ниже, отыщите требуемый параметр и дважды кликните кнопкой мыши;

- Откроется новая страница, где нужно кликнуть по десятичному способу исчисления, а также поменять указанное значение порта на то, что требуется вам (в строке «Значение»);

- Щелкните по кнопке ОК и выйдите из программы.

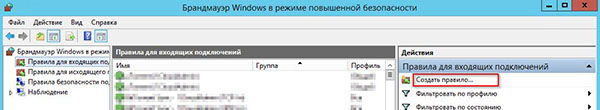

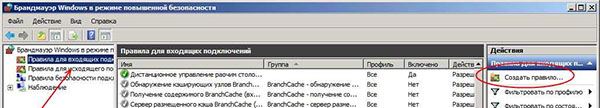

Далее разберемся с правилами брандмауэра, которые должны включать в себя разрешение подключений извне с помощью того порта, который вы прописали в предыдущих шагах. Чтобы создать правило, разрешающее подключение, необходимо:

- Войти в брандмауэр;

- Открыть строку «Дополнительные параметры» с левой стороны экрана;

- Перейти на «Правила входящих подключений», кликните по кнопке создания нового правила;

- Выберите значение «Для порта» в новом окне;

- Пропишите номер вашего порта и щелкните по кнопке «Готово», а далее перезагрузите устройство.

Чтобы можно было подключаться к вашему виртуальному серверу через порт, который был установлен вами вручную, необходимо, как приведено на рисунке ниже, ввести адрес сервера, после чего поставить двоеточие и указать номер сгенерированного порта.

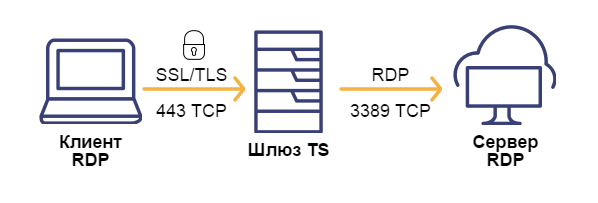

Настройка шлюза

Эта служба создана для того, чтобы обеспечивать поддержку тех клиентов, что подключаются к вашей частной сети удаленно с помощью функции RDP. Шлюз гарантирует, что подключения пользователей с помощью протокола HTTPS будут проходить полностью безопасно, что облегчает работу администратора и избавляет от необходимости настройки подключения клиентов к серверу.

Шлюз TS помогает осуществлять контроль над доступом к частям системы, а также создавать правила и требования к пользователям, например, такие:

- Кто может осуществлять подключение к внутренним ресурсам системы;

- Список сетевых ресурсов или групп, к которым разрешено подключение;

- Наличие или отсутствие пользователя в групповой системе безопасности;

- Необходимость удостовериться в подлинности на основании двух основных способов аутентификации.

Службу можно и нужно использовать только на отдельной виртуальной машине . Однако это правило не запрещает применять любую существующую, которая уже работает на вашем хосте.

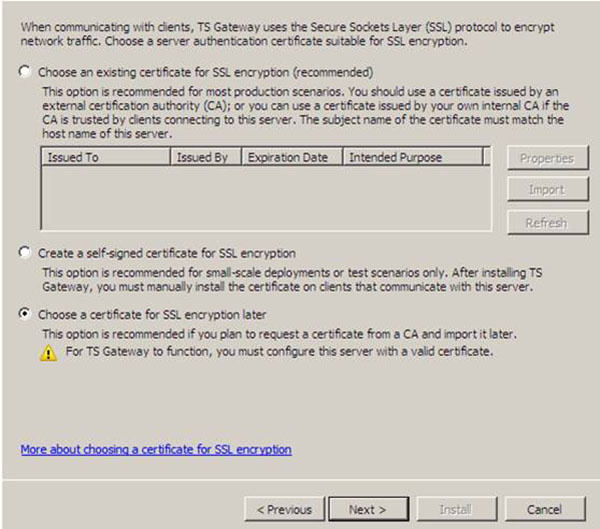

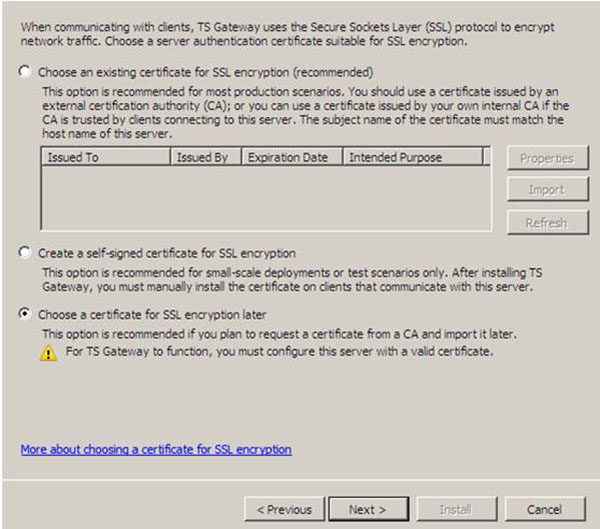

Инсталляция службы

Чтобы процесс установки прошел успешно, нужно:

- Войти в управление сервером, открыть вкладку «Роли» и перейти к пункту добавления;

- На этой вкладке нужно открыть пункт «Службы терминара»;

- Кликните на шлюз TS;

- Откроется страница выбора, где нужно кликнуть на строку «Позже». Так необходимо поступить, потому что нужный сертификат службы пока еще не был нами сгенерирован, это будет сделано впоследствии;

- В новом окне вновь нажмите на строку «Позже;

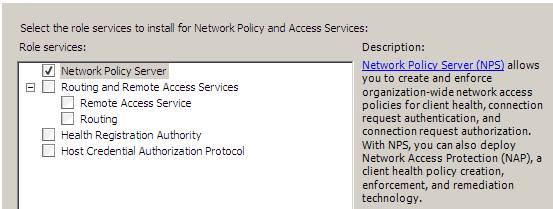

- Отметьте галочкой пункт Network Policy Server, указанный на приведенном ниже рисунке;

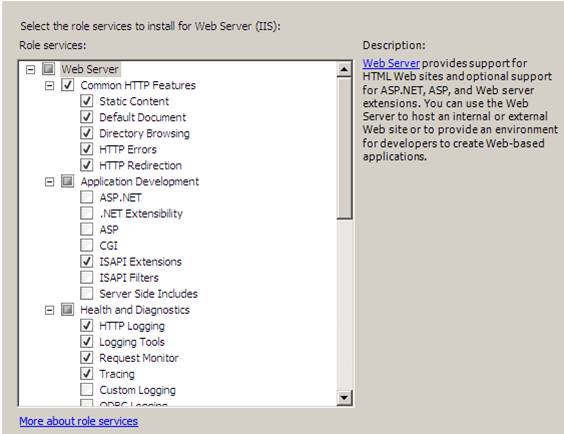

- Ориентируясь на изображение, определите необходимые службы ролей, подходящие именно вам.

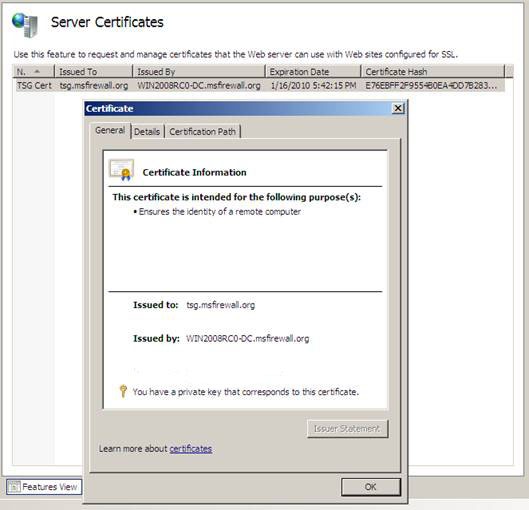

Генерация сертификата

Сертификат для шлюза создается с целью генерации подключений путем SSL от клиентов RDP. Чтобы создать нужный сертификат, необходимо:

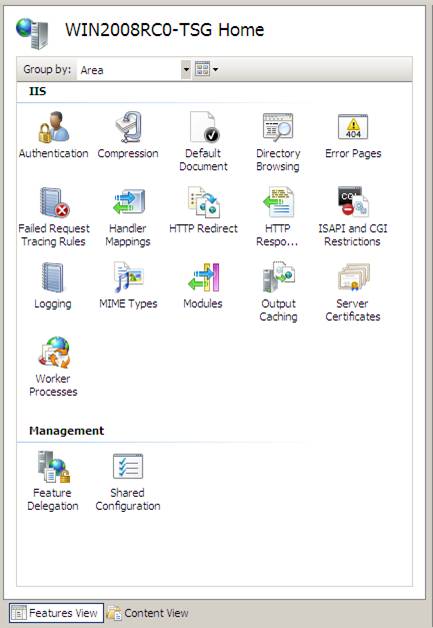

- Войти в меню администрирования и нажать на IIS Manager;

- Слева на открывшейся странице нужно найти ваш сервер, после чего войти в меню создания сертификата домена, как это показано на рисунке ниже;

- Перейдите к окну «Определенные свойства имени», где нужно будет указать необходимые параметры. Особое внимание следует уделить полю, где вводится общее имя, значение строки должно соответствовать тому названию, которое указывалось ранее при настройке служб RDP;

- Откроется окно центра сертификации, где нужно выбрать Enterprise CA, далее следует ввести то же значение, что и в строке «Сетевое имя».

Если все было сделано верно, то обновленные сведения о сгенерированном сертификате будут отображены в строке «Сертификаты сервера». Если нажать на нужный сертификат, то должна открыться вся подробная информация о ключе, без которого не будет работать сертификат и объекте назначения. (Посмотрите, как это выглядит на изображении ниже).

Конфигурация службы терминалов при работе сгенерированного сертификата

После того, как сертификат был создан, нужно наладить работу шлюза на применение его в работе. Это делается так:

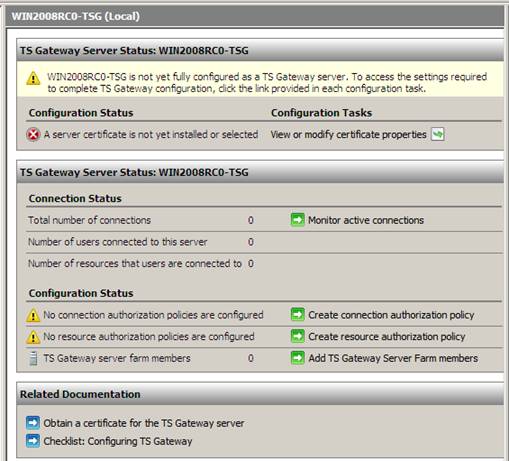

- Перейдите в строку «Шлюз терминальных серверов», которую можно найти в списке служб удаленных рабочих столов в меню администрирования;

- В левой части экрана кликните по тому серверу, который должен исполнять роль шлюза, далее вы увидите, что необходимо будет сделать для завершения настройки;

- Нажмите на строку, предлагающую изменение свойств сертификата;

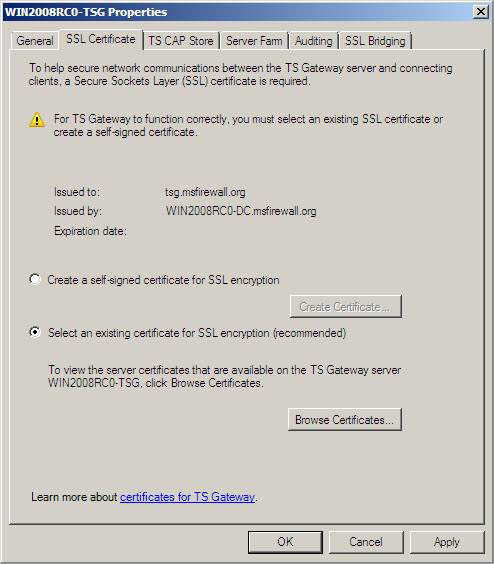

- В открывшемся окне откройте вкладку сертификата, установите галочку около строки «Выбрать существующий сертификат для SSL шифрования», далее разрешите просмотр всех сертификатов;

- Выберите тот документ, который мы генерировали ранее.

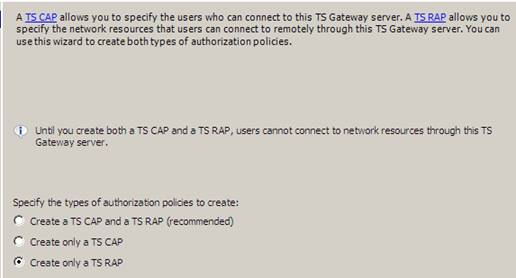

После того, как был выбран необходимый для работы сертификат, нужно перейти к настройке авторизации подключений. Она необходима для контроля над действиями тех клиентов, которые используют именно шлюз в качестве подключения к системе:

- Войдите в меню «Политики авторизации соединений»;

- Выберите пункт создания TS CAP;

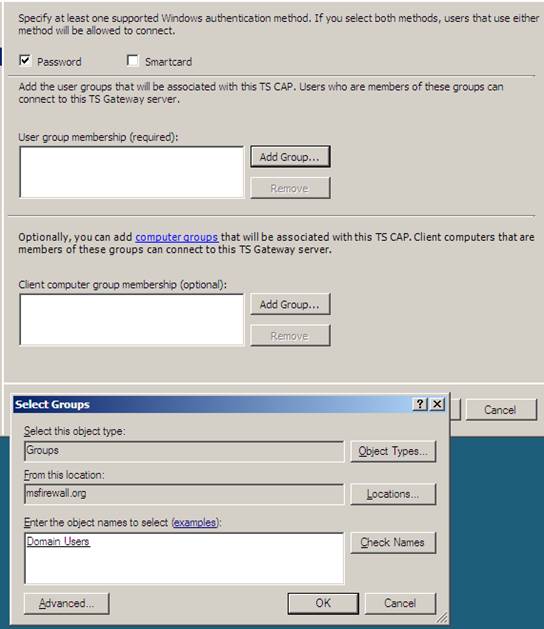

- Создайте название создаваемой политики, например, как указано на изображении;

- Перейдите к вкладке «Требования», где нужно ввести группы пользователей, которые будут иметь доступ, а также активировать проверку пароля. Чтобы создать группу, введите ее название и нажмите на кнопку проверки имен;

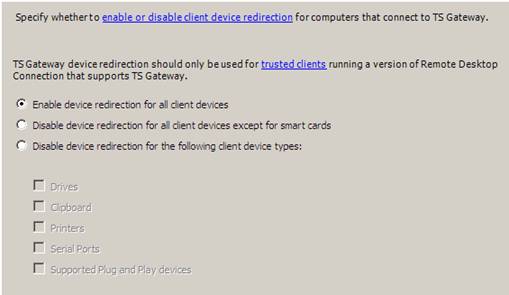

- Далее нужно отключить перенаправление для определенных типов устройств и разрешить его для клиентов;

- Проверьте все параметры и закройте мастер настройки.

Перейдем к настраиванию авторизации ресурсов. Это необходимо для проверки серверов и станций, доступных для подключения и расположенных извне системы:

- Войдите в меню политики авторизации ресурсов;

- Откройте панель «Менеджер шлюзов», где вы найдете пункт создания новой политики. Здесь нужно будет выбрать выберите TS RAP в качестве способа;

- Придумайте имя политики. Откройте перечень групп, где нужно будет выбрать только относящиеся к действию данной создаваемой политики;

- Во вкладке «Группа компьютеров» введите значение тех устройств, которые осуществляют работу согласно RAP;

- Проверьте введенные данные и выйдите из настройщика.

После проведенных манипуляций сама настройка заканчивается, теперь шлюзы будут работать должным образом.

Защита сессии, проводимой через Remote Desktop Protocol с помощью соединений SSL/TLS

Такой способ тунеллирования при подключениях рекомендуется для того, чтобы максимально усилить безопасность в таких ситуациях, когда не используется VPN.

Включить эту функцию можно таким образом:

- Ввод команды gpedit.msc;

- Или вход в меню администратора, где необходимо открыть папку «Компоненты»;

- Войдите в сервер удаленных рабочих столов, откройте вкладку «Безопасность» и введите следующее значение, которое желательно должно быть равно SSL (TLS 1.0) only.

Второй способ активации опции:

- Войдите в панель управления сервером;

- В списке доступных подключений выберите нужное и откройте его свойства;

- В открывшемся окне выберите «Security Level».

Чтобы настроить туннелирование путем TLS, нужно вновь войти в панель управления сервером удаленных рабочих столов. Далее:

- Откройте список доступных подключений, в нем найдите необходимое вам, для которого будет настраиваться уровень защиты. Далее откройте выпадающее меню и выберите пункт «Свойства»;

- Найдите вкладку «Общие», там укажите уровень шифрования RDP FIPS140-1 Encryption.

Отключение и изоляция ролей и сервисов

Одна из главнейших задач, на которую стоит обратить особое внимание, при расчете обеспечения безопасности инфраструктуры вашего сервера – это расширение возможностей по снижению рисков поражения. Чтобы снизить уровень опасности возникновения атак на отдельные важные узлы инфраструктуры, необходимо учитывать, что чем больше ролей несет на себе каждый из узлов, тем больше пропорционально снижается и его безопасность, вследствие чего он становится все более уязвим для атак.

Чтобы снять уровень опасности и возникновения рисков, очень важно правильно разграничивать роли серверов еще на стадии настройки системы. Также стоит уделить особое внимание отключению тех ролей, которые не являются критически важными и практически не используются.

Один сервер должен нести на себе ответственность за выполнение одной функции, но, к сожалению, на практике такая возможность практически нереализуема. Однако можно постараться разграничить функции по максимуму в рамках своих возможностей.

Нет необходимости применять выделенные серверы для каждой задачи, достаточно будет использовать виртуальные машины. При условии правильной настройки опция безопасности, они будут выполнять часть определенных ролей. Правильно построенная виртуальная инфраструктура может быть реальной полноценной альтернативой реальной системы, которая обойдется намного дороже. Тем более, что в настоящее время технологии виртуализации достигли высокого уровня и предлагают действительно отличную безопасность, стабильность и качество эксплуатации.

Наш сервис никоим образом не накладывает ограничений на установку вашей собственной виртуальной машины на сервер, который арендован на нашем сервисе. Если у вас возникло желание поставить свою виртуальную машину, вы всегда можете обратиться с соответствующей заявкой в нашу службу поддержки – мы окажем вам всестороннюю помощь и поможем в реализации данной возможности.

Windows Server Core

Напоследок скажем несколько слов о таком дистрибутиве, как Windows Server Core. Программа представляет собой продукт для виртуального сервера, который мы и обсуждаем в данной статье.

Особенность – отсутствие встроенного графического окружения. Именно за счет данной уникальной черты, программа защищена от большого количества рисков и уязвимостей, так как не применяет в работе подавляющее большинствосистемных сервисов, которые и нужны для полноценной работы графического окружения.

Другая особенность утилиты – низкий уровень нагрузки на ресурсы сервера, именно поэтому дистрибутив является идеальным решением для установки. Но есть и небольшой недостаток, ведь в настоящее время для утилиты поддерживаются далеко не все функции ОС, поэтому программа не может работать в полноценном режиме. Однако можно ожидать скорейшего развития данного направления и появления полной версии дистрибутива.

Итак, в данной статье мы разобрали все основные способы, которые помогут сделать ваш сервер более защищенным и минимизировать риск возникновения уязвимостей и несанкционированных проникновений в инфраструктуру системы. Также подробно рассмотрели все способы инсталляции и настройки нужных утилит, программ и функций, которые помогут в реализации установки по-настоящему безопасной системы для вашей ОС.

Если вы правильно выполняли все шаги, то результатом станет усиление безопасности вашего сервера. Внимательно прочтите все пункты и выполняйте все точно согласно приведенным шагам. Следование инструкции поможет вам создать максимально безопасную систему, которой вы и клиенты сможете пользоваться без особых проблем.

На этом разбор основных рекомендаций по обеспечению безопасности в Windows Server 2008/2012 окончен. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

Насколько я могу судить по собственному опыту, системы Windows Server 2008 R2 и Windows Server 2008 — это первые версии Windows Server, обеспечивающие успешную работу сервера в корпоративной среде при включенном межсетевом экране. Ключевую роль в этом процессе играет оснастка Firewall with Advanced Security консоли Microsoft Management Console (MMC)

В наши дни модель безопасности целиком строится на концепции уровней безопасности. Если средства защиты вашей сети окажутся скомпрометированными, уровни безопасности могут, по меньшей мере, ограничить фронт атаки злоумышленников или ослабить удар. .

Профили брандмауэров

Пользователи системы Server 2008 R2 могут применять три различных профиля Windows Firewall. В каждый момент активным может быть только один из них.

- Профиль домена (Domain profile). Этот профиль активен в ситуации, когда сервер подключен к домену Active Directory (AD) по внутренней сети. Как правило, в активном состоянии бывает именно этот профиль, поскольку серверы по большей части являются членами домена AD.

- Частный профиль (Private profile). Этот профиль активен, когда сервер является членом рабочей группы. Для данного профиля специалисты Microsoft рекомендуют использовать настройки с более строгими ограничениями, чем для профиля домена.

- Общий профиль (Public profile). Этот профиль активен, когда сервер подключен к домену AD через общедоступную сеть. Microsoft рекомендует применять для него настройки с самыми строгими ограничениями.

Открыв оснастку Firewall with Advanced Security, вы можете увидеть, какой профиль брандмауэра активен в данный момент. Хотя специалисты Microsoft указывают на возможность применения различных настроек безопасности в зависимости от параметров профиля сетевого экрана, я обычно настраиваю брандмауэр так, как если бы внешнего сетевого экрана не было вовсе. При таких настройках, если какие-либо порты на внешних брандмауэрах случайно останутся открытыми, трафик будет заблокирован экраном Windows Firewall в Server 2008. Как и в предыдущих версиях продукта Windows Firewall, в версии Server 2008 R2 все входящие соединения блокируются, а все исходящие от сервера по умолчанию беспрепятственно функционируют (если только в данный момент не действует правило Deny).

В организации, где я работаю, используются описанные выше параметры, так что конфигурация наших брандмауэров напоминает среду общих профилей. Создавая некое правило, мы активируем его для всех трех профилей. Используя единообразную для всех трех доменных профилей конфигурацию сетевых экранов, мы устраняем угрозу возможного и нежелательного открытия портов в случае изменения профиля брандмауэра Windows Firewall.

IPsec и изоляция доменов

С помощью реализованного в Windows Firewall компонента IPsec администраторы могут осуществлять изоляцию доменов. Изоляция домена препятствует установлению соединения между не входящим в домен компьютером и системой, которая является членом домена. Администратор может настроить брандмауэр таким образом, чтобы при установлении связи между двумя членами домена весь трафик между двумя компьютерами шифровался средствами IPsec. Такая конфигурация может быть полезной в сети, где наряду со «своими» пользователями работают и гости, которым не следует предоставлять доступ к компьютерам, являющимся частью домена. Эту конфигурацию можно использовать в качестве альтернативы виртуальным локальным сетям Virtual LAN (VLAN) или как дополнение к ним. Более подробные сведения об изоляции доменов с помощью туннелей IPsec можно найти в подготовленной специалистами сайта Microsoft TechNet статье «Domain Isolation with Microsoft Windows Explained», опубликованной по адресу technet.microsoft.com/enus/library/cc770610(WS.10).aspx.

Не отключайте брандмауэр

Я рекомендую при первоначальной установке системы Server 2008 R2 не отключать брандмауэр. В наши дни почти все приложения достаточно «интеллектуальны», чтобы автоматически открывать нужный порт в сетевом экране в процессе установки (что снимает необходимость вручную открывать на сервере порты для приема запросов интернет-клиентов). Одно из оснований не отключать брандмауэр в ходе установки состоит в том, чтобы обеспечить защиту операционной системы до того, как вы получите возможность применить новейшие обновления.

Брандмауэр интегрирован с ролями и средствами диспетчера Server Manager. Когда на сервере добавляется роль или функция, брандмауэр автоматически открывает соответствующие порты для приема интернет-запросов. Система управления базами данных SQL Server по умолчанию использует порт TCP 1433. Поэтому администратор должен вручную создать правило для приема запросов, санкционирующее трафик для SQL Server через порт TCP 1433. Альтернативное решение — изменить настройки по умолчанию.

Создание правил для обработки входящего трафика

Если вы не будете отключать брандмауэр, вам, скорее всего, придется в тот или иной момент вручную создавать правило для приема запросов. Существует немало правил, созданных (но отключенных по умолчанию) для большого числа популярных приложений Windows.

Перед тем как приступать к созданию правила, удостоверьтесь, что правило, санкционирующее обработку интересующего вас трафика, пока не составлено. Если такое правило уже существует, вы можете просто активировать его и, возможно, изменить заданную по умолчанию область применения. Если же найти подходящее правило не удается, вы всегда можете создать его, что называется, с чистого листа.

В меню Start выберите пункт Administrative Tools, а затем щелкните на элементе Windows Firewall with Advanced Security. На экране появится окно оснастки Firewall with Advanced Security. Я покажу на примере, как создать правило, санкционирующее входящий трафик SQL Server через порт TCP 1433 с интерфейсного сервера Microsoft Office SharePoint Server.

Правой кнопкой мыши щелкните на пункте Inbound Rules и выберите элемент New Rule. Как показано на экране 1, в качестве типа правила (rule type) можно указать Program, Port, Predefined или Custom. Я обычно выбираю тип Custom, поскольку в этом случае система предлагает ввести область применения правила. Для продолжения нажмите кнопку Next.

|

| Экран 1. Выбор типа для нового правила обработки входящего трафика |

В открывшемся диалоговом окне, показанном на экране 2, можно указать программы или службы, к которым будет применяться правило. В нашем примере я выбрал пункт All programs, так что трафик будет управляться в зависимости от номера порта.

|

| Экран 2. Указание программы, к которой будет применяться новое правило обработки входящего трафика |

Затем, как видно на экране 3, я в качестве протокола указал TCP, а в раскрывающемся меню Local port выбрал пункт Specific Ports и указал порт 1433, по умолчанию применяющийся при работе с SQL Server. Поскольку удаленные порты относятся к категории динамических, я выбрал пункт All Ports.

|

| Экран 3. Указание протокола и портов для нового правила обработки входящего трафика |

В диалоговом окне Scope, показанном на экране 4, я в качестве локального IP-адреса указал 192.168.1.11, а в качестве удаленного IP-адреса — 192.168.1.10 (это IP-адрес интерфейсного сервера SharePoint нашей организации). Я настоятельно рекомендую указывать диапазон для каждого правила — на тот случай, если данный сервер вдруг окажется открытым для доступа из нежелательных подсетей.

|

| Экран 4. Определение локального и удаленного IP-адресов в области применения нового правила обработки входящего трафика |

В диалоговом окне Action на экране 5 я выбрал пункт Allow the connection, так как хотел разрешить входящий трафик для системы SQL Server. Можно использовать и другие настройки: разрешить трафик только в том случае, если данные зашифрованы и защищены средствами Ipsec, или вообще заблокировать соединение. Далее требуется указать профиль (профили), для которого будет применяться данное правило. Как показано на экране 6, я выбрал все профили (оптимальный метод). Затем я подобрал для правила описательное имя, указал разрешенную службу, область и порты, как показано на экране 7. И завершаем процесс создания нового правила для обработки входящего трафика нажатием кнопки Finish.

|

| Экран 5. Указание действий, которые необходимо предпринять, если при соединении выполняется условие, заданное в новом правиле обработки входящего трафика |

|

| Экран 6. Назначение профилей, к которым будет применяться новое правило обработки входящего трафика |

|

| Экран 7. Именование нового правила обработки входящего трафика |

Создание правил для обработки исходящего трафика

Во всех трех профилях брандмауэра (то есть в доменном, открытом и частном) входящий трафик по умолчанию блокируется, а исходящий пропускается. Если воспользоваться настройками по умолчанию, вам не придется открывать порты для исходящего трафика. Можете прибегнуть к другому способу: заблокировать исходящий трафик (но тогда вам придется открыть порты, необходимые для пропускания исходящих данных).

Создание правил для обработки исходящего трафика аналогично созданию правил для входящего; разница лишь в том, что трафик идет в противоположном направлении. Если на сервер попал вирус, который пытается атаковать другие компьютеры через те или иные порты, вы можете заблокировать исходящий трафик через эти порты с помощью оснастки Firewall with Advanced Security.

Управление параметрами брандмауэра

Правила для брандмауэров создаются не только с помощью оснастки Firewall with Advanced Security. Для этой цели можно воспользоваться командами Netsh. Более подробную информацию об использовании этих команд для настройки Windows Firewall можно найти в статье «How to use the ‘netsh advfirewall firewall’ context instead of the ‘netsh firewall’ context to control Windows Firewall behavior in Windows Server 2008 and in Windows Vista» по адресу support.microsoft.com/kb/947709.

Кроме того, управлять параметрами брандмауэра можно с помощью групповой политики. Один из самых простых способов формирования правил для брандмауэров с помощью групповой политики состоит в следующем. Сначала нужно создать правило, используя оснастку Firewall with Advanced Security, затем экспортировать его и, наконец, импортировать правило в редактор Group Policy Management Editor. После этого вы можете передать его на соответствующие компьютеры. Более подробная информация о том, как управлять брандмауэром Windows Firewall с помощью групповых политик, приведена в статье «Best Practice: How to manage Windows Firewall settings using Group Policy», опубликованной по адресу http://bit.ly/aZ4 HaR.

Диагностика

Если при попытке подключиться к серверу у вас возникают трудности, попробуйте активировать процедуру регистрации; это позволит получить информацию о том, блокируются ли нужные вам порты. По умолчанию функция входа в систему через брандмауэр отключена. Для ее включения следует правой кнопкой мыши щелкнуть на оснастке Windows Firewall with Advanced Security и в открывшемся меню выбрать пункт Properties. Теперь в разделе Logging перейдите на вкладку Active Profile (Domain, Private, or Public) и выберите пункт Customize.

По умолчанию журнал регистрации брандмауэра располагается по адресу C:\Windows\system32\Log Files\Firewall\pfirewall.log. Выясняя причины неполадок в функционировании средств подключения, я, как правило, регистрирую только потерянные пакеты, как показано на экране 8; иначе журналы могут заполниться массой ненужных сведений об успешных соединениях. Откройте журнал в редакторе Notepad и выясните, происходит ли потеря пакетов при прохождении брандмауэра.

|

| Экран 8. Активация журнала брандмауэра для доменного профиля |

Еще один совет из области диагностики: отключите брандмауэр; вероятно, после этого возможности соединения будут восстановлены. Если вам удалось восстановить соединение с отключенным сетевым экраном, откройте окно командной строки и введите команду Netstat -AN; таким образом вы сможете просмотреть детали соединения. Если приложение подключается по протоколу TCP, вы сможете определить порты приложения, просмотрев локальные и «чужие» IP-адреса с состоянием Established. Это особенно удобно в ситуациях, когда вы не знаете наверняка, какой порт (или порты) то или иное приложение использует для установления соединения.

Доступное по адресу technet.microsoft.com/en-us/sysinternals/bb897437 инструментальное средство TCPView из набора утилит Windows Sysinternals можно уподобить «усиленному» варианту Netstat. Это средство отображает детальную информацию о соединениях по протоколу TCP и может быть полезным при диагностике неполадок в средствах сетевого соединения.

Ваш помощник — сетевой экран

Системы Server 2008 R2 и Server 2008 — это первые версии Windows Server, допускающие возможность функционирования корпоративной среды без отключения сетевого экрана. Важно только не отключать брандмауэр при установке на сервере какой-либо программы. Таким образом вы сможете испытывать средства подключения сервера до их развертывания в производственной сети. Чтобы узнать, имеет ли место потеря пакетов при прохождении через сетевой экран, установите настройку Log dropped packets. Тем, кто решит активировать брандмауэр на сервере после того, как этот сервер в течение некоторого времени проработал в производственной сети, я рекомендую для начала поместить его в лабораторную среду и определить, какие порты необходимы для открытия брандмауэра.

Алан Сугано (asugano@adscon.com) — президент компании ADS Consulting Group, специализирующейся на разработках в области Microsoft.NET, SQL Server и сетевых технологиях

Это вольный перевод моего поста из блога моей компании — о том, как я разгребал последствия хакерской атаки на наш сервер.

Если в двух словах — мой сервер взломали. Злоумышленник получил пароль к FTP-серверу и в течении почти 10-ти часов скачивал все, до чего дотянулись ручонки. То, как, собственно, был взломан сервер — отдельная история. Вкратце — хакер отправил фальшивый саппорт-тикет моему хостеру с просьбой помочь создать FTP-юзера. И хостер, в общем-то, повелся. Мало того, что создал юзера, да еще и дал ему админские права… Переписку хакера с хостером (мне удалось завладеть копией) я — если хабровчане захотят — выложу обязательно, это отдельная веселуха. А пока просто перечислю шаги, которые я предпринял, чтобы защитить свой сервер и ликвидировать последствия:

Сразу скажу — я не админ. Я .NET-программер. Крутым тру-админам и секьюрити-спецам мои потуги наверняка покажутся детским лепетом, так что сразу прошу их не принимать все это близко к сердцу. Но, возможно, я кому-то помогу… Такому же, как и я, программисту, который просто держит свой небольшой сервер с несколькими приложениями.

Итак:

- Настройте lockout policy. По умолчанию Windows-сервер не защищен от брут-форса — атаки через подбор пароля. Хакер может создать, например, тысячу RDP-соединений (ака «Удаленный Рабочий Стол»), пробуя разные логины/пароли. Или терзать ваш FTP-сервер бесконечными подключениями… Именно поэтому стоит настроить «lockout» — временную блокировку пользователя после нескольких неудачных попыток.

Идем в «Start — Run — secpol.msc — Security Settings — Account Policies — Account Lockout Policy». И ставим, например, «5 попыток» и «5 минут» — это заблокирует пользователя на 5 минут после 5 неудачных авторизаций.

- Заблокируйте support-пользователя Если вы арендуете сервер, наверняка в нем настроен саппорт-пользователь для вашего хостера. Что-нибудь типа «Support User» или «support_user». Заблокируйте его. Иногда опасность приходит именно от хостера. И его наивных индийских юношей, которые раздают доступы направо и налево. Именно это со мной и случилось.

- Отключите FTP, если не нужен Если вашим клиентам или приложениям не нужен постоянный FTP — вырубайте. Включайте его только когда нужно залить файлы. И разрешите доступ только со своего IP. А еще лучше — переведите сервер в режим «blind-put». Так называют сервера, которые разрешают доступ только на запись. В настройках IIS FTP-сервера поставьте галку «write» и снимите галку «read».

- Установите менеджер паролей. Куча моих знакомых (реально — куча) пользуются схемой «один сложный пароль — для всего». Даже знакомые программеры, админы, дизайнеры… Неглупые, в общем, люди. Одумайтесь. Даже для сервисных учетных записей (типа пользователи БД и тд) используйте только сложные сгенеренные пароли. И держите их в пасс-менеджере. Лично я пользую «LastPass» — он бесплатный, классный и доступен в виде экстеншена для Chrome.

- Бекап! Бекап, бекап всего, всегда и везде. Создайте ежедневные джобы на SQL-сервере, которые будут сохранять базы и локально, и куда-нибудь в онлайн. Даже в бесплатном MS SQL Server Express можно создать некое подобие джобов (через Task-Scheduler).

Лично у меня бекап работает так: два раза в день делается локальная копия всех баз. И два раза в неделю — удаленная копия. Для удаленных копий я пользуюсь Microsoft SkyDrive — это 25 гигабайт онлайн-хранилища. Бесплатно. Неплохо, да? Тулза для синхронизации папок прилагается (называется Windows Live Mesh). Если не любите MS по религиозным соображениям — пользуйтесь DropBox или чем-то еще, но ПОЛЬЗУЙТЕСЬ!

- Firewall Ну, тут все понятно. Главное правило — «запретить все». В Windows 2008 R2 встроен довольно неплохой брандмауер, можно начать с него. Оставьте открытыми порты 80 и 443 (и, возможно, 3389 для RDP) — и все.

- Не используйте стандартные порты. Если кроме веб-сервера вам все-таки нужно что-то выставить «наружу» — например, терминальный сервер (для того же RDP) или SQL-сервер — используйте нестандартные порты. Какие-нибудь идиотские значения, вроде 15089.

Порт терминального сервиса (тот самый «Удаленный рабочий стол») меняется в реестре вот тут: «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber» (не забудьте открыть этот порт на файрволле и перезапустить RDP-сервис).

Порты SQL Server’а меняются в утилите «SQL Server Configuration Manager» — «Network Configuraion» — «Protocols for [имя сервера]» — «TCP-IP» — right-click — «Properties».

- Нет папке «/admin/» и другим «стандартным» именам.

- CMS вашего сайта не должна лежать в папке «site.com/admin/».

- Учетная запись администратора не должна называться «administrator».

- Страницы логина не должны называться «login.aspx/login.php/signin.py»

- И тд. и тд. — продолжите список сами.

According to Microsoft, Windows Server 2008 is the most secure Windows server version ever.

Windows 2008 does include many features that will help increase overall security of the OS, or assist you with securing AD, the network, etc. Most of the features/roles available in Windows 2008 are not being installed in a default installation of Windows 2008, leaving the OS in a more or less ‘secure’ state right after installation. The attack surface of a default Windows 2008 server may be smaller than it was under NT4, 2000 and 2003, but concluding that Windows Server 2008 is secure, may be one bridge too far.

Microsoft has published a paper on the differences between 2003 and 2008, which includes some security related information. The document can be downloaded from “Changes in Functionality from Windows Server 2003 with SP1 to Windows Server 2008”

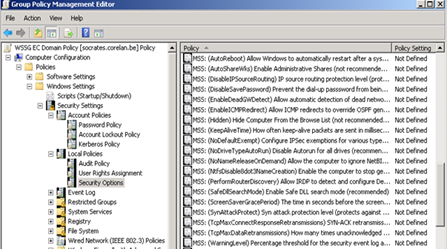

I’ll use this post to explain some of the recommended hardening techniques, and list some additional tweaks/settings that can (and imho should) be applied to a Windows 2008 server in an attempt to further harden the OS.

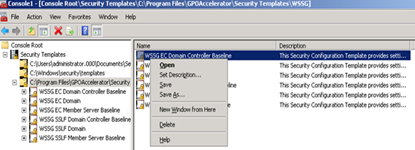

This document consists of the following parts

For Windows 2008/AD servers :

– Using GPOAccelerator to create GPO’s that can be applied to AD and to regular servers

– Provide some recommended settings that should be configured to a Domain GPO, including Domain Password Policies and Fine Grained Password Policies

– Provide some recommended settings that should be configured to the Domain Controller’s GPO,

– Provide some recommended settings that should be configured to regular server GPO’s

– Using GPOAccelerator SCE Extensions to further secure AD and servers using GPO’s

– Create your own extensions and create custom Security Templates

– Use the custom Templates to actually set out the various GPO’s (based on the recommendations that are given in this document). You don’t want to go in and change all the GPO’s manually. It is better to create your own templates and then apply these templates to the corresponding GPO’s.

– Using Security Configuration Wizard to secure servers that have a specific role

For standalone/”high security” servers :

– Using GPOAccelerator and Security Templates to secure “standalone” servers

For all servers

– Additional (Custom) settings that should be applied to any server, and general security recommendations to secure AD

Download section : I have made my customized Security Templates for AD Domains, for AD DC’s, for member servers and for high security hosts available for download. You can find the link at the bottom of this post.

Note : this document is not the ultimate complete security guide for 2008. It just provides some tips & tricks to increase the overall security level.

General

Before going into the various procedures of securing AD and servers, I’ll briefly discuss some of Microsoft’s

recommendations on tackling the attack surface that is still present in Windows 2008. The Windows Server 2008 Security Guide document (content also available on Technet at http://technet.microsoft.com/en-us/library/cc264463.aspx) makes a clear distinction between (EC) Enterprise Security (I’ll interpret this as being servers that need to be part of the Enterprise, the Domain, or have roles/features that require integration and/or interaction with AD DS and/or other services within the Enterprise… for whatever reason) and servers that requires specialized security (SSLF). I’ll interpret the latter as servers that don’t need to be part of the domain, or that can have an elevated security level applied. Some of the settings in this blog post will apply to both environments, others will only apply to the servers with a higher security level requirement. If a setting only needs to be applied to these servers, I’ll mention this (so you don’t break stuff. After all, the SSLF model focusses primarily on security, and this will result in limited functionality)

In both scenario’s, a Tool / Windows Shell script called GPOAccelerator can be used to set up a security baseline, either using EC Settings, or SSLF Settings (SSLF is not a supplement on top of EC, it’s just a different set of rules). GPOAccelerator can be downloaded from http://www.microsoft.com/downloads/info.aspx?na=47&p=2&SrcDisplayLang=en&SrcCategoryId=&SrcFamilyId=12ac9780-17b5-480c-aef7-5c0bde9060b0&u=details.aspx%3ffamilyid%3dA46F1DBE-760C-4807-A82F-4F02AE3C97B0%26displaylang%3den

First things first

Right after installing the Windows 2008 OS, you should consider running the following steps :

– Secure the filesystems. Change the NTFS Security on all non-System partitions to :

(Basically, remove “Everyone” and “SERVER\Users”)

– Change NTFS Security on the following executables, and change the ACL to BUILTIN\Administrators and System (Full Control) only :

arp.exe

at.exe

cacls.exe

cmd.exe

rexec.com

command.com

debug.exe

edit.com

edlin.exe

finger.exe

ftp.exe

tracert.exe

ipconfig.exe

nbtstat.exe

net.exe

netsh.exe

cscript.exe

wscript.exe

nslookup.exe

netstat.exe

regedit.exe

regedt32.exe

route.exe

rsh.exe

runonce.exe

syskey.exe

telnet.exe

rcp.exe

xcopy.exe

Note : some of these files may be missing on a Windows 2008 machine, other Windows 2008 files may be missing from this list, but I’m still reviewing the list of files… In the meantime, you can use the same list for hardening a Windows 2000/2003 server as well.

– Do NOT run services as NetworkService or LocalService, but use regular accounts instead. On IIS7 servers, do not run ASP.NET in Full trust or don’t run websites with NetworkService or LocalService accounts

This setting will prevent Token Kidnapping (http://www.argeniss.com/research/TokenKidnapping.pdf)

For Active Directory, take the following steps as well (in fact, you need to think about these things when you design your AD)

– Keep your DC’s dedicated to the DC role.

– Delegate access, don’t use the admin accounts. Create the toplevel OU structure, create admin user accounts and a Admin Group. Change the security on this group so only a limited set of admins can change membership of this admin group. Delegate Full Control to the toplevel OU structure, but NOT to the domain. This will help you ensuring the integrity, availability and security of your AD.

Don’t forget to set strong passwords to your admin accounts.

– DON’T use the Domain Admins group. Don’t make anyone member of this group, and keep the password secret. There’s nothing really that cannot be delegated. For more information about delegating access to your custom admin groups in order to be able to perform certain admin tasks, see near the bottom of this post.

– Rename the administrator account, create a fake “administrator”. Don’t forget to copy the contents of the personal/account information fields, so the fake administrator really looks like the administrator

GPOAccelerator – Creating a baseline

GPOAccelerator will allow you to create, test and deploy security settings. The tool creates OU’s / GPO’s, so you can link them in your production AD environment, or you can use the .inf files that come with GPOAccelerator to apply settings to standalone servers. It is advised to test GPOAccelerator before using it in production AD.

When you unzip GPOAccelerator, you will find these files :

Start by installing GPOAccelerator.msi

Roughly, this is what gets installed :

Volume in drive C has no label.

Volume Serial Number is ACFE-FB99

Directory of C:\Program Files\GPOAccelerator

17/04/2008 23:52

.

17/04/2008 23:52 ..

15/11/2007 21:10 617 Accelerator.xml

17/12/2007 03:10 237 command-line here.cmd

17/04/2008 23:52 GPMCFiles

20/02/2008 20:09 389.120 GPOAccelerator.exe

18/02/2008 00:31 44.570 GPOAccelerator.wsf

18/02/2008 23:47 141.648 License Terms.rtf

14/02/2008 02:49 5.424 Localization.ini

17/12/2007 03:10 3.189 Path.xml

17/04/2008 23:52 SCE Update

17/04/2008 23:52 Security Templates

7 File(s) 584.805 bytes

5 Dir(s) 10.402.938.880 bytes free

C:\Program Files\GPOAccelerator>dir GPMCFiles

Volume in drive C has no label.

Volume Serial Number is ACFE-FB99

Directory of C:\Program Files\GPOAccelerator\GPMCFiles

17/04/2008 23:52

.

17/04/2008 23:52 ..

17/12/2007 03:10 39.886 CreateEnvironmentFromXML.wsf

17/04/2008 23:52 OSG

17/04/2008 23:52 VSG

17/04/2008 23:52 WSSG

17/04/2008 23:52 XPG

1 File(s) 39.886 bytes

6 Dir(s) 10.402.938.880 bytes free

C:\Program Files\GPOAccelerator>dir “SCE Update”

Volume in drive C has no label.

Volume Serial Number is ACFE-FB99

Directory of C:\Program Files\GPOAccelerator\SCE Update

17/04/2008 23:52

.

17/04/2008 23:52 ..

17/12/2007 03:10 21.160 Restore_SCE_to_Default.vbs

17/12/2007 03:10 48.214 sce.reg

17/12/2007 03:10 14.961 sceregvl_Vista.inf.txt

17/12/2007 03:10 19.391 sceregvl_W2K3_SP1.inf.txt

17/12/2007 03:10 14.961 sceregvl_W2K8_SP1.inf.txt

17/12/2007 03:10 17.278 sceregvl_XPSP2.inf.txt

17/12/2007 03:10 4.188 Strings-sceregvl.txt

17/12/2007 03:10 16.775 Update_SCE_with_MSS_Regkeys.vbs

05/02/2008 00:49 2.905 Values-sceregvl.txt

9 File(s) 159.833 bytes

2 Dir(s) 10.402.938.880 bytes free

C:\Program Files\GPOAccelerator>dir “Security Templates”

Volume in drive C has no label.

Volume Serial Number is ACFE-FB99

Directory of C:\Program Files\GPOAccelerator\Security Templates

17/04/2008 23:52

.

17/04/2008 23:52 ..

17/04/2008 23:52 VSG

17/04/2008 23:52 WSSG

17/04/2008 23:52 XPG

0 File(s) 0 bytes

5 Dir(s) 10.402.938.880 bytes free

C:\Program Files\GPOAccelerator>

As you can see, a Windows Shell Script file (Command Line, gpoaccelerator.wsf) and an executable (GUI, gpoaccelerator.exe) were placed in the installation folder, along with some other files and folders.

For example, the folder “GPMC files” contains 4 folders.

OSG = Office Security Guide

VSG = Vista Security Guide

WSSG = Windows Server Security Guide

XPG = XP Security Guide

The WSSG folder contains the following files and folders :

17/04/2008 23:52

.

17/04/2008 23:52 ..

21/02/2008 22:54 31.186 EC-WSSG-GPOs-LAB.xml

21/02/2008 22:51 12.646 EC-WSSG-GPOs.xml

24/02/2008 21:21 3.727 EC-WSSGApplyAuditPolicy-DC.CMD

24/02/2008 21:21 3.727 EC-WSSGApplyAuditPolicy-MS.CMD

24/02/2008 21:21 3.845 EC-WSSGAuditPolicy-DC.CMD

21/02/2008 11:38 4.729 EC-WSSGAuditPolicy-DC.txt

24/02/2008 21:22 3.845 EC-WSSGAuditPolicy-MS.CMD

27/12/2007 04:20 4.737 EC-WSSGAuditPolicy-MS.txt

21/02/2008 23:03 14.011 manifest.xml

21/02/2008 22:59 31.266 SSLF-WSSG-GPOs-LAB.xml

21/02/2008 22:59 12.688 SSLF-WSSG-GPOs.xml

24/02/2008 21:22 3.728 SSLF-WSSGApplyAuditPolicy-DC.CMD

24/02/2008 21:22 3.728 SSLF-WSSGApplyAuditPolicy-MS.CMD

24/02/2008 21:22 3.852 SSLF-WSSGAuditPolicy-DC.CMD

21/02/2008 11:40 4.825 SSLF-WSSGAuditPolicy-DC.txt

24/02/2008 21:22 3.852 SSLF-WSSGAuditPolicy-MS.CMD

27/12/2007 04:37 4.809 SSLF-WSSGAuditPolicy-MS.txt

17/04/2008 23:52 {05BBE0FC-5EB9-42FB-B446-90BE4BD2399A}

17/04/2008 23:52 {086C17BC-F733-4DC2-A47B-78A31F14E4EA}

17/04/2008 23:52 {0A78C5FB-E931-4D5A-83E2-78293109928F}

17/04/2008 23:52 {1F620490-1BFE-4C30-AF06-299584460C80}

17/04/2008 23:52 {2F1705AF-65DD-4A94-8EE6-ADDB849EBD6A}

17/04/2008 23:52 {31714DC9-8666-4BAA-8E54-CC4947882E9F}

17/04/2008 23:52 {3F4C29A4-0D71-405B-874F-14B0C08C99FD}

17/04/2008 23:52 {4F86A66E-A827-422C-B42C-03FCA32B77CE}

17/04/2008 23:52 {5A57478B-56B7-4AE6-A3B6-950B228BE45A}

17/04/2008 23:52 {69D76DED-9157-458D-AACC-50BEB12428B2}

17/04/2008 23:52 {6D3D68A1-6ED4-4E0D-A7BF-4D7603AB0BF9}

17/04/2008 23:52 {72D0C62E-6645-43AF-B374-D4A2192533D3}

17/04/2008 23:52 {98550823-6F63-447B-AF25-5E6FE5697DF3}

17/04/2008 23:52 {B5E5C2BD-6A23-4284-9306-AD41068D34DB}

17/04/2008 23:52 {BBC153BA-8DDD-4829-A7C6-185148F7F7E5}

17/04/2008 23:52 {BD1CAB21-1AE0-4786-ACC2-0D93DFF66EE6}

17/04/2008 23:52 {BD61819B-3414-4C25-B6D0-11275D44A235}

17/04/2008 23:52 {C23B1C0B-0C81-46B9-B2EE-83386BB5391A}

17/04/2008 23:52 {D09EE5EA-1565-455C-BF62-1BAACB445AAC}

17/04/2008 23:52 {E4977B95-BD5E-40C9-8EF7-D016832235F7}

17/04/2008 23:52 {F3C3960B-93C2-4C02-BD4A-A1F26A21B182}

17/04/2008 23:52 {F3DE561D-93FE-4FD9-99B2-2F85E2792956}

17 File(s) 151.201 bytes

24 Dir(s) 10.403.004.416 bytes free

These files will be used by the GPOAccelerator tool to create GPO objects, in this case for Windows Servers.

If you are only interested in creating the GPO’s with the EC settings, run GPOAccelerator.wsf /WSSG /Enterprise

If you want to create special OU’s, then use the /LAB option (so GPO’s are linked to these OU’s, and not to OU’s in your production environment)

(Review the “How To Use the GPOAccelerator.doc” document for more command-line options.)

We’ll come back to the command line features, let’s have a look at the GUI component first, which is in fact nothing more than a wizard that will create the exact syntax/parameters to run the Script.

Log on as Domain Admin and launch the GUI by running GPOAccelerator.exe

You can either create GPO objects in the domain, or create a Security Policy that can be applied to standalone systems. Finally, the GUI allows you to update the SCE to display MSS security settings. You’ll need this last option (so you need to run this at least once) in order to be able to display/edit the settings that were written by the “Microsoft Solutions for Security” group. Don’t run this yet, I’ll show you how this works later on.

Click “Domain” and select the desired Security Baseline from the dropdown list. In our example, this is Windows Server 2008

Select either the Enterprise Client (EC) or SSLF environment.

We’ll start with the EC first

The next page will ask you whether you want to implement the baseline in lab or production environment. Normally, if you have a clean LAB environment, you could choose LAB, but since I don’t want the tool to start messing up my own OU structure, I just want the GPOs to be created, and I’ll link them to whatever OU I want later on. So I’ll choose Production for now

The last page shows the command that will be run as a result of our selections. As stated before, this tool is nothing more than a GUI wizard on top of the script.

So basically, if you would run “GPOAccelerator.wsf /WSSG /Enterprise” from command line, then you would get the same results.

Just keep in mind, if you want to use the command line in production environment :

– Log on with Domain Admin rights

– Launch “Command-line here.cmd” with administrator privileges (Run as administrator)

– type cscript GPOAccelerator.wsf /WSSG /Enterprise

Anyways, we’ll let the GUI run the scripts for now – the result should be exactly the same.

If you press “Continue”, you’ll get the following warning

Click “YES” to continue (at your own risk, of course

Click OK when asked

Wait until the process has completed

and accept the fact that you will have to link the GPOs to the appropriate OUs yourself.

Open Group Policy Management console and verify that the objects have been created

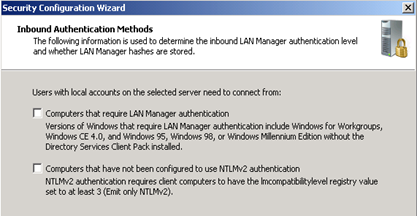

You can use these GPOs in conjunction with the corresponding roles and features to secure these installed roles/features.