1. Проведите эту процедуру. Полученную ссылку после загрузки карантина virusinfo_auto_имя_вашего_ПК.zip через данную форму напишите в своём в сообщении здесь.

2. Закройте все программы, временно выгрузите антивирус, файерволл и прочее защитное ПО.

Выполните скрипт в AVZ (Файл — Выполнить скрипт):

begin

DeleteSchedulerTask('Microsoft\Windows\SMB\UninstallSMB1ClientTask');

DeleteSchedulerTask('Microsoft\Windows\SMB\UninstallSMB1ServerTask');

RebootWindows(false);

end.

Компьютер

перезагрузится

.

3. «Пофиксите» в HijackThis:

O25 - WMI Event: (no consumer) - Systems Manage Filter - Event="__InstanceModificationEvent WITHIN 5601 WHERE TargetInstance ISA 'Win32_PerfFormattedData_PerfOS_System'",

4. Повторите логи по правилам. Для повторной диагностики запустите снова Autologger.

Прикрепите к следующему сообщению свежий CollectionLog.

Чем асинхронная логика (схемотехника) лучше тактируемой, как я думаю.

Hrethgir 14.05.2025

Помимо огромного плюса в энергоэффективности, асинхронная логика — тотальный контроль над каждым совершённым тактом, а значит — безусловная безопасность, где безконтрольно не совершится ни одного. . .

Многопоточные приложения на C++

bytestream 14.05.2025

C++ всегда был языком, тесно работающим с железом, и потому особеннно эффективным для многопоточного программирования. Стандарт C++11 произвёл революцию, добавив в язык нативную поддержку потоков,. . .

Stack, Queue и Hashtable в C#

UnmanagedCoder 14.05.2025

Каждый опытный разработчик наверняка сталкивался с ситуацией, когда невинный на первый взгляд List<T> превращался в узкое горлышко всего приложения. Причина проста: универсальность – это прекрасно,. . .

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

В наше время даже для собак придумали удаленное управление.

Возвращаясь к циклу «Конспект Админа», мне хотелось бы рассказать о вариантах запуска исполняемых программ на удаленных компьютерах. Эта статья будет интересна тем, у кого еще нет систем централизованного управления, но уже есть понимание утомительности ручного обхода рабочих станций и серверов. Либо тем, кому решения «под ключ» не интересны ввиду неспортивности.

В качестве того, зачем нужен такой запуск программ, можно привести недавнюю истерию с Петей\Не-Петей, когда все бросились проверять\отключать SMBv1 и загружать обновления. Да и провести инвентаризацию или установить срочный патч таким методом тоже можно.

Когда-то давно я устроился работать в организацию в период эпидемии Kido\Conficker. Наиболее простым способом выяснить, все ли хорошо в ИС компании, была славная утилита от Касперского под названием Kido Killer, которая проверяла наличие вируса и устраняла его. Запускать программу на доброй сотне машин руками было невесело, поэтому пришлось знакомиться с автоматизацией.

Если в операционных системах *nix для удаленного запуска, как правило, используется SSH, то у Windows способов запуска программ и скриптов воистину как песка в пустыне. Я разберу основные варианты, как общеизвестные, так и экзотические. Таких очевидных вещей как telnet-сервер касаться не буду, тем более Microsoft уже убрала его из современных ОС.

Способы старые, временем проверенные

Psexec

Пожалуй, это первое, что приходит на ум, когда идет речь об удаленном запуске программ. Утилита от Марка Руссиновича используется еще со времен Windows NT и до сих пор применяется. Помимо основной функции, можно использовать ее и как Runas, и для запуска программ в пользовательской сессии терминального сервера. Psexec также позволяет задавать ядра процессора, на которых будет запускаться программа, и ее приоритет в системе.

В качестве примера посмотрим, установлено ли обновление, закрывающее нашумевшую уязвимость SMB на списке компьютеров:

psexec @computers.txt /u USER /p PASS cmd.exe /v /c ""systeminfo | find "KB4012212" || echo !computername! >> \\server\share\log.txt"""В файле computers.txt находится список компьютеров. Для запуска по всему домену можно использовать \\*. В файле \\server\share\log.txt будут появляться имена рабочих станций или серверов без обновления. Если в домене существуют компьютеры с *nix на борту или нет доступа к административному сетевому ресурсу Admin$ ― команда на этой машине не выполнится, но обработка продолжится. Чтобы скрипт не зависал при каждой попытке подключения, можно задать тайм-аут с помощью ключа -n.

Если компьютер выключен ― мы об этом не узнаем. Поэтому лучше предварительно проверять доступность машин или собирать в файле информацию об успешном или неудачном выполнении.

К минусам Psexec можно отнести то, что она из-за своего удобства и популярности часто используется вирусописателями. Поэтому антивирусные системы могут обнаруживать утилиту как опасность вида remote admin.

По умолчанию процесс на удаленной машине выполняется от имени пользователя, запустившего Psexec. При необходимости логин и пароль можно задать явно или же использовать аккаунт SYSTEM.

WMIC

Для управления системами Windows с помощью разных графических утилит часто используется WMI (Windows Management Instrumentation) ― реализация объектно-ориентированного стандарта управления WBEM. В качестве утилиты с графическим интерфейсом для работы с WMI можно использовать wbemtest.exe.

Для работы с WMI из консоли создана wmic.exe. Например, для проверки установленных обновлений вместо жутковатой конструкции из предыдущего примера можно использовать простую команду:

wmic /node:"servername" qfe get hotfixid | find "KB4012212"Использовать список компьютеров также можно командой /node:»@computers.txt».

Еще при помощи WMI можно запускать программы – синтаксис предельно прост:

wmic /node:"servername" process call create "cmd /c somecommands"К сожалению, в отличие от Psexec, получить вывод в консоли не получится ― придется выводить результаты команды в файл.

По умолчанию процесс на удаленной машине выполняется от имени пользователя, запустившего wmic. При необходимости логин и пароль можно задать явно.

Групповые политики и скрипты

Если предыдущие варианты не требовали доменной среды, то в этом случае потребуется домен. Поддерживаются скрипты при входе и выходе пользователя из системы, а также при ее включении и выключении. Поскольку каждый администратор Windows сталкивался с ними, я не буду подробно расписывать как ими пользоваться ― лишь напомню, где их искать.

Скрипты, выполняющиеся при старте и завершении системы.

Скрипты, выполняющиеся при входе и выходе пользователя из системы.

Скрипты, настраиваемые в пользовательском разделе, выполняются от имени пользователя, а в разделе компьютера ― под аккаунтом SYSTEM.

Назначенные задания

Довольно интересный способ, заслуживающий право на жизнь. Назначенные задания можно создавать из командной строки при помощи утилиты schtasks.exe, выполнять их, затем удалять. Подробнее с синтаксисом можно ознакомиться в документации, я же разберу пример использования назначенных заданий в доменной среде. Предположим, нам нужно выполнить команду как можно быстрее вне зависимости от того, выключен компьютер или нет. Для этого используются так называемые предпочтения групповых политик (Group Policy Preference).

Искать установку назначенных заданий следует в конфигурации компьютера или пользователя ― «Настройка ― Параметры панели управления ― Назначенные задания».

Создание нового назначенного задания.

Для выполнения команды или скрипта ASAP понадобится создать «Немедленную задачу (Windows 7 и выше)». Если вдруг в инфраструктуре остались машины под управлением Windows XP, то подойдет «Очередное задание (Windows XP)».

Стоит сделать несколько политик с соответствующими WMI-фильтрами или создать два разных назначенных задания в одной политике с нацеливанием ― например, при помощи того же WMI-фильтра. Это поможет избежать конфликтов в разнородной среде со старыми и новыми Windows.

Пример WMI-фильтра для применения политики только на компьютерах с Windows XP:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "5.1%" AND ProductType = "1"В остальном процедура создания назначенного задания тривиальна. Единственное, не забывайте отметить пункт «Применить один раз и не применять повторно», если задача не требует повторного запуска.

Запускаем немедленную задачу только один раз.

При использовании таких назначенных заданий программа запустится, как только компьютер получит обновление групповой политики. Это удобно: не нужно проверять доступность компьютеров в случае Psexec и wmic и заставлять пользователей перезагружать машины, как в случае скриптов групповых политик. При необходимости можно скопировать файл скрипта локально в разделе «Настройка ― Конфигурация Windows ― Файлы».

Назначенные задания позволяют явно задать имя пользователя для запуска программы, в том числе и для SYSTEM.

Через реестр

Модификация реестра на пользовательских машинах ― странный вариант, лишь на случай крайней необходимости. Можно использовать ветки Run или RunOnce. Подробнее о них ― в документации. Сама модификация реестра может проводиться через групповые политики или из командной строки ― например, такой командой:

reg add \\COMPUTER\HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce /v script /t Reg_SZ /d "script.cmd"В зависимости от ветки реестра, процесс будет выполняться или под пользователем, выполнившим вход в систему, или под аккаунтом SYSTEM.

Есть и другие способы, такие как правка ярлыков в папке «Автозагрузка» или добавление в ярлык к популярной программе && script.cmd, но эти методы уже из серии «можно, но не нужно».

Теперь перейдем к новым инструментам.

Способы новые или куда же без PowerShell

PowerShell, оправдывая свое название, может подключаться к удаленным компьютерам при помощи WMI, RPC и WS-Management (WSMan). Использование последнего метода требует предварительной настройки.

Командлеты, не требующие предварительной настройки, как правило, имеют параметр ComputerName, но не имеют параметра Session. Посмотреть список таких командлетов можно командой:

Get-Command | where { $_.parameters.keys -contains "ComputerName" -and $_.parameters.keys -notcontains "Session"}Для настройки WSMan в общем случае достаточно выполнить команду Enable-PSRemoting-Force. Она запустит службу удаленного управления WinRM и пропишет исключения в фаерволе ― в принципе, это можно сделать для всего домена при помощи групповых политик. Подробнее настройка описана в документации.

После того как все компьютеры будут готовы принимать запросы, мы сможем подключаться при помощи соответствующих командлетов PowerShell. Для проверки возможности подключения используется командлет Test-WSMan.

Проверка возможности подключения.

Для того чтобы выполнить определенную команду или скрипт, используется командлет Invoke-Command со следующим синтаксисом:

Invoke-Command -ComputerName COMPUTER -ScriptBlock { COMMAND } -credential USERNAMEГде COMPUTER ― имя компьютера, COMMAND ―– имя команды, а USERNAME ― имя пользователя, если оно нужно.

Смотрим содержимое диска С удаленного компьютера.

Если же нам нужно получить полноценную консоль ― не автоматизации ради, а ради управления конкретным компьютером, ― то можно использовать командлет Enter-PSSession.

Работаем в консоли удаленного компьютера.

Напомню, что с помощью JEA можно ограничить доступные подобной сессии командлеты или дать доступ нужным без прав администратора.

Конечно, кроме встроенных средств и небольших утилит, существует множество программ для управления структурой. Помимо взрослых решений, для управления конфигурациями вроде Chef, Ansible и MS SCCM можно использовать и средства мониторинга вроде Zabbix, и даже консоль управления антивирусом Касперского.

В период гетерогенных структур хорошо бы иметь возможность унифицированного управления Windows и Linux. Это можно сделать и с помощью PowerShell, что само по себе достойно отдельной статьи ― стоит такую сделать или уже лишнее?

Кстати, поделитесь вашими способами скрытого и не очень запуска программ на удаленных компьютерах. Ну, за исключением эксплойтов.

Настройка получения событий Windows с помощью Kaspersky Endpoint Security

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в онлайн-справке на продукт:

https://support.kaspersky.ru/kuma/3.4/280730

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Список передаваемых событий ограничен! Подробнее Приложение. События журналов Windows, отправляемые в KUMA

В Kaspersky Endpoint Security для Windows, начиная с версии 12.6, появилась возможность отправлять события из журналов Windows в коллектор KUMA. Это позволяет получить в KUMA события из журналов Windows со всех хостов, на которых установлен Kaspersky Endpoint Security для Windows версии 12.6 и выше, без необходимости установки агентов KUMA типа WEC или WMI, развертывания WEC-сервера и создания групповых политик для запуска/конфигурации сервисов Windows.

Для того, чтобы настроить сбор событий Windows с помощью Kaspersky Endpoint Security необходимо:

- иметь действующую лицензию KUMA.

- использовать KSC 14.2 и выше.

- использовать KES для Windows 12.6 или выше.

Настройка получения событий Windows с помощью Kaspersky Endpoint Security состоит из следующих этапов:

- Создание и установка коллектора KUMA для получения событий Windows.

- Запрос ключа в технической поддержке KUMA.

Если в предоставленной Вам лицензии не было ключа активации компонента Интеграции c KUMA, направьте в техническую поддержку письмо следующего содержания: «У нас приобретена лицензия KUMA и используется KES для Windows версии 12.6. Мы планируем активировать компонент Интеграции c KUMA. Просим предоставить файл ключа для активации соответствующего функционала». Новым пользователям KUMA не требуется писать запрос в техническую поддержку, поскольку новым пользователям будет предоставлено 2 ключа с лицензиями для KUMA и для активации функционала KES для Windows.

В ответ на письмо вам будет предоставлен файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add-on.

- Настройка на стороне KSC и KES для Windows 12.6.

Файл ключа, активирующий компонент Интеграции c KUMA, необходимо импортировать в KSC и распространить по конечным устройствам KES. Также необходимо в политике KES добавить адрес сервера коллектора KUMA и настроить сетевые параметры подключения.

- Проверка поступления событий Windows в коллектор KUMA.

Создание коллектора KUMA

Для создания коллектора в веб-интерфейсе KUMA:

- Перейдите в раздел Ресурсы и нажмите на кнопку Подключить источник.

- В появившемся окне мастера настройки Создание коллектора на первом шаге (Подключение источников) выберите Имя коллектора и Тенант, к которому будет принадлежать создаваемый коллектор.

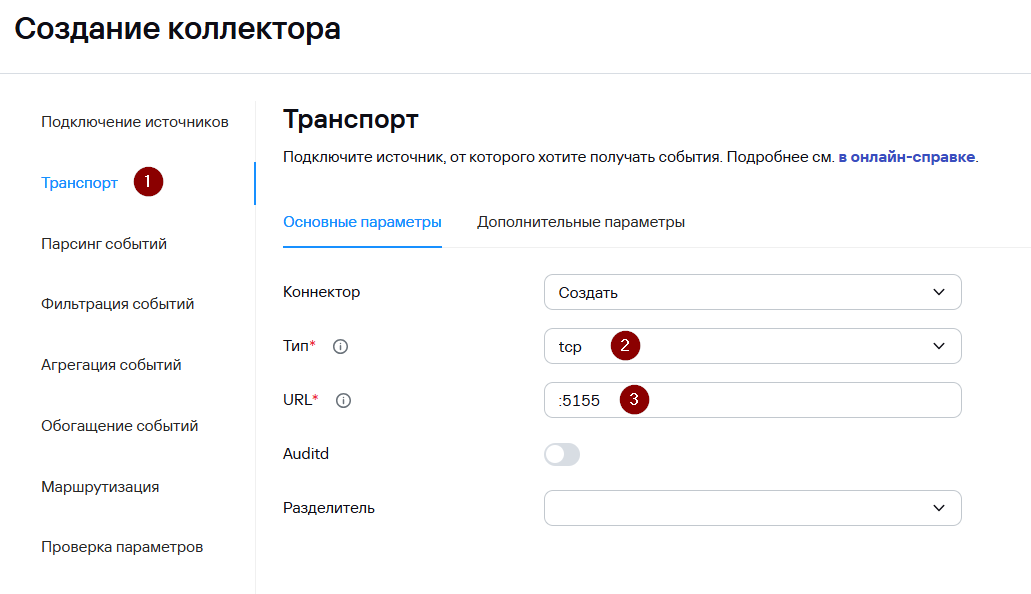

- На втором шаге мастера (Транспорт) укажите параметры коннектора для взаимодействия с подключаемым источником:

- Тип – tcp/udp. В данном примере выберите tcp.

- URL – FQDN:порт (порт, на котором коллектор будет ожидать входящие подключения. Выбирается любой из незанятых, выше 1024). В данном примере будет использоваться 5155.

В поле URL можно указать только порт при инсталляции All-in-one.

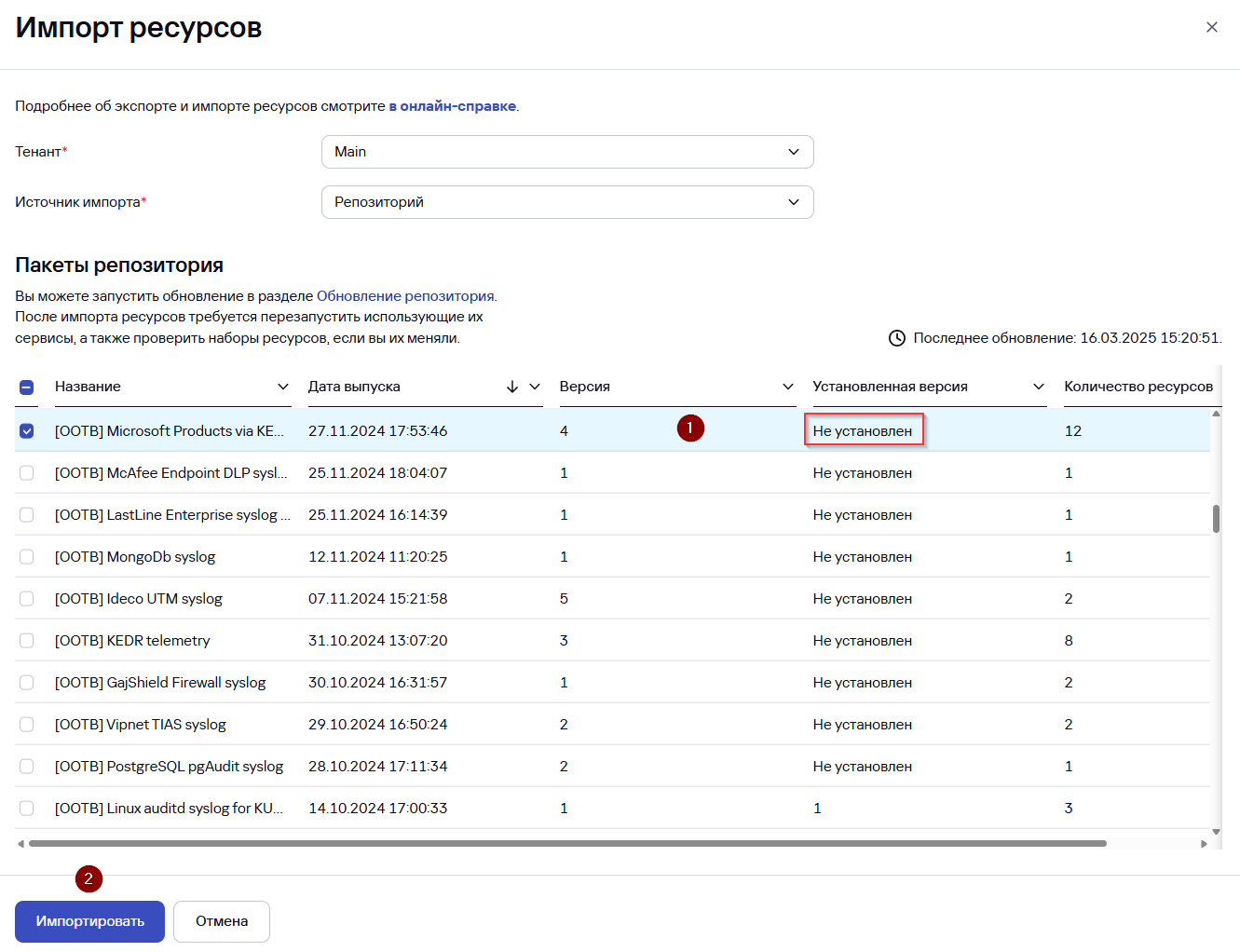

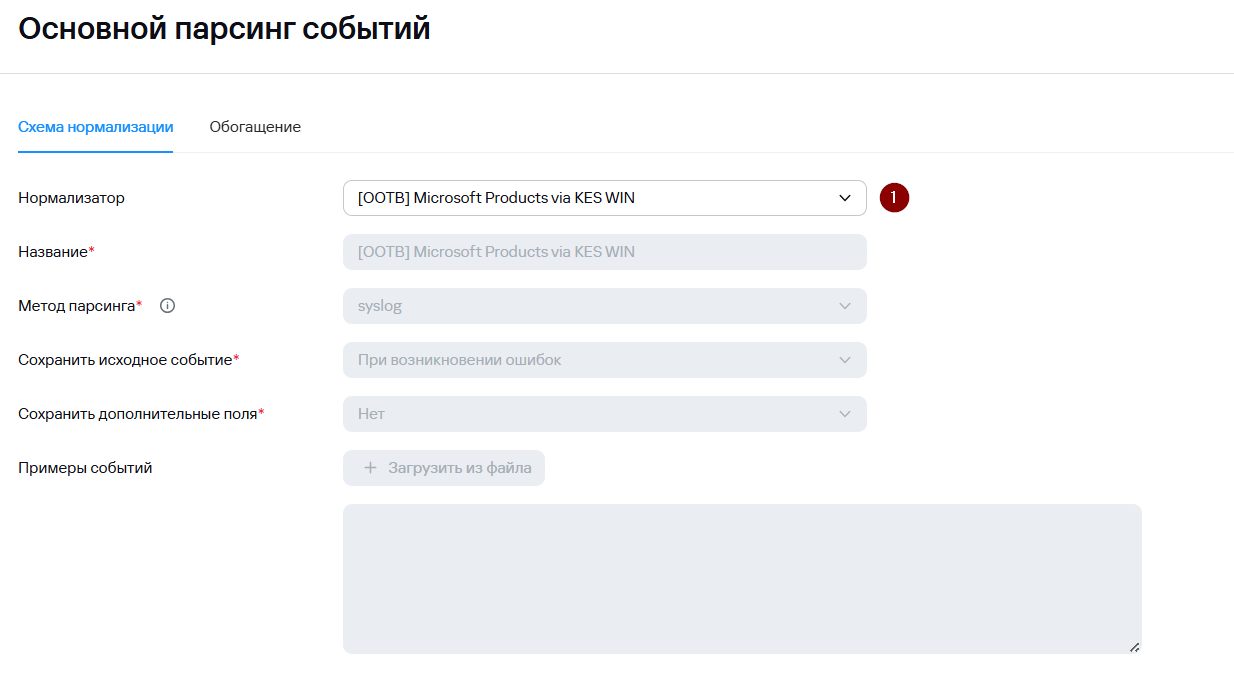

- На третьем шаге мастера укажите нормализатор. В данном случае рекомендуется использовать «коробочный» нормализатор [OOTB] Microsoft Products via KES WIN.

При отсутствии в списке нормализатора [OOTB] Microsoft Products via KES WIN выполните загрузку нормализатора из репозитория.

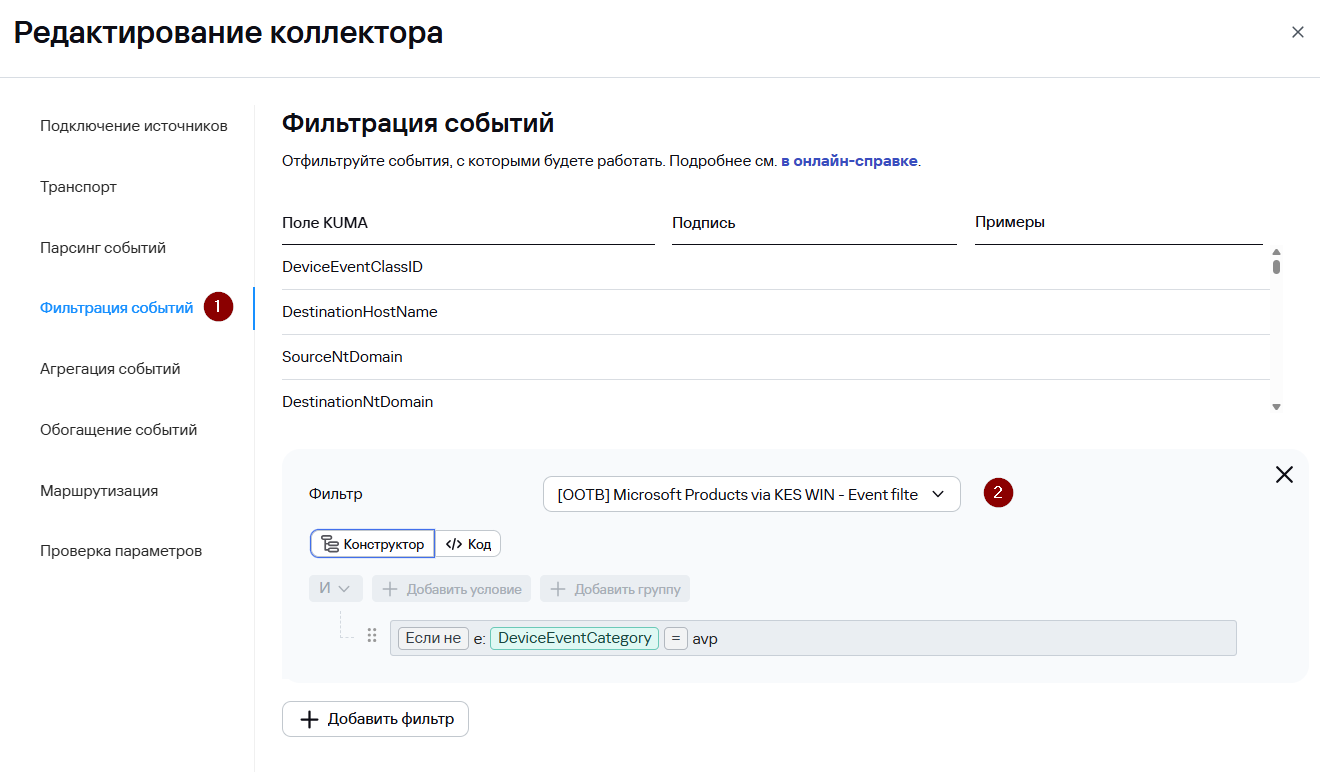

- На шаге Фильтрация событий нажмите Добавить фильтр и выберите фильтр [OOTB] Microsoft Products via KES WIN — Event filter for collector.

- Шаги мастера настройки с пятого по шестой являются опциональными, их можно пропустить и вернуться к настройке позднее.

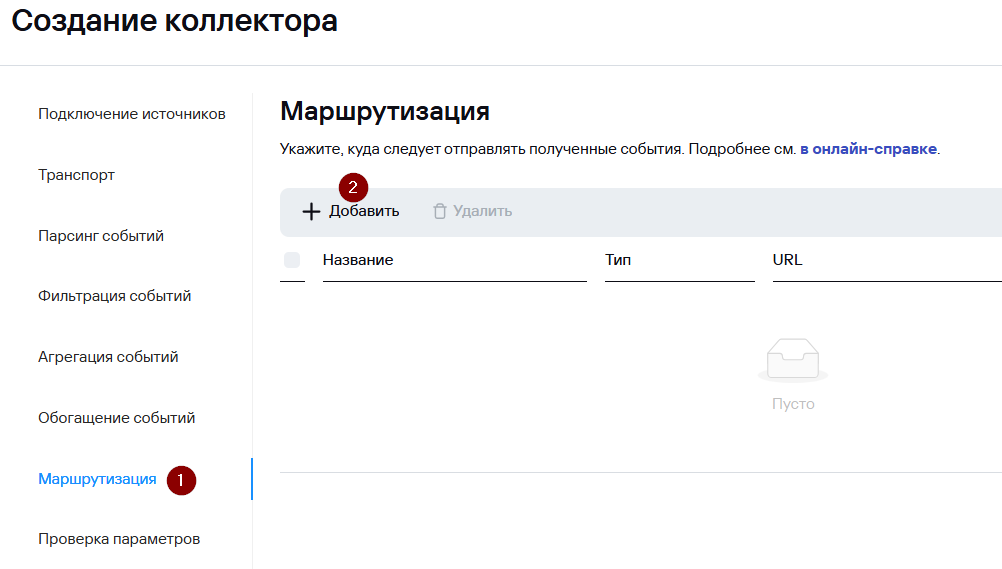

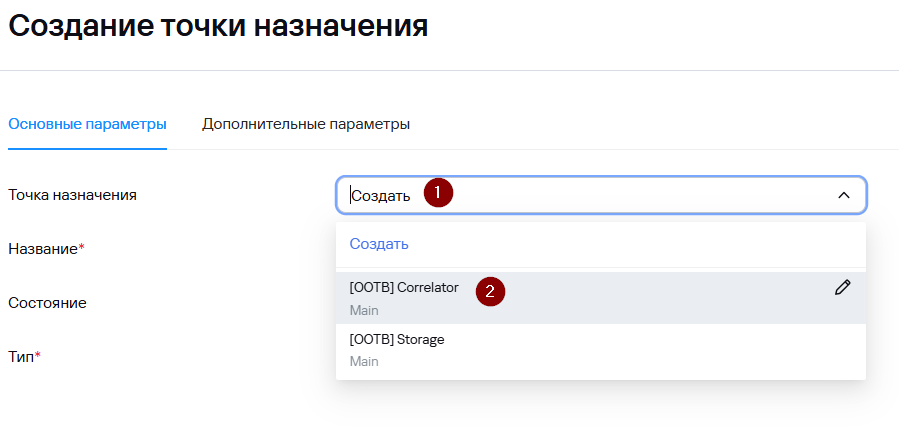

- На седьмом шаге мастера задайте точки назначения. Для хранения событий добавьте точку назначения типа Хранилище. В случае если предполагается также анализ потока событий правилами корреляции добавьте точку назначения типа Коррелятор.

- На завершающем шаге мастера нажмите на кнопку Создать и сохранить сервис. После чего появится строка установки сервиса, которую необходимо скопировать для дальнейшей установки.

- Нажмите Сохранить.

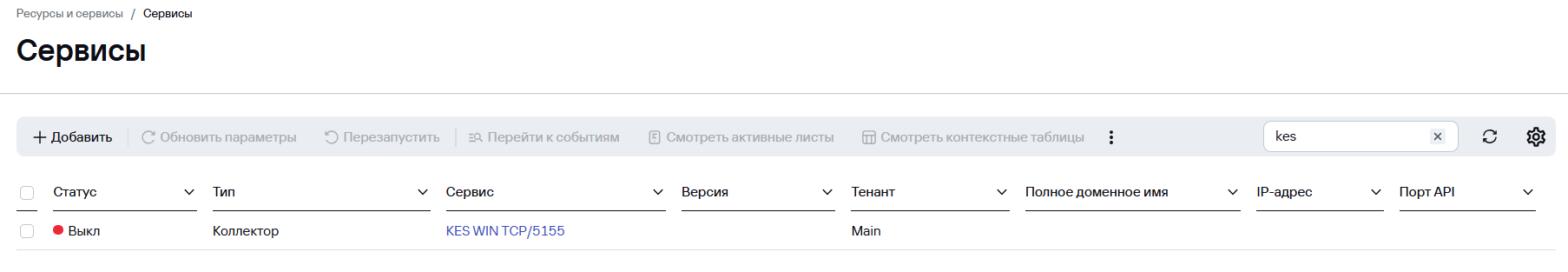

- После выполнения вышеуказанных действий в разделе Ресурсы → Активные сервисы появится созданный сервис коллектора.

Установка коллектора KUMA

Чтобы установить коллектор KUMA:

- Выполните подключение к CLI сервера, на котором планируется развертывание коллектора KUMA.

- Для установки сервиса коллектора в командной строке выполните команду под учетной записью root, скопированную на прошлом шаге.

- При необходимости добавьте используемый порт сервиса коллектора в исключения МЭ ОС и обновите параметры службы.

# Пример для firewalld

firewall-cmd --add-port=<порт, выбранный для коллектора>/tcp|udp –permanent

firewall-cmd –reload

# Пример для ufw

ufw allow <порт, выбранный для коллектора>/tcp|udp

ufw reload- После успешной установки сервиса его статус в веб-консоли KUMA изменится на ВКЛ с зеленой индикацией.

Настройка KSC и KES

Настройка Kaspersky Endpoint Security и Kaspersky Security Center состоит из следующих этапов:

- Установка компонента для интеграции c KUMA.

Вы можете установить компонент для интеграции с KUMA во время установки или обновления приложения, а также с помощью задачи Изменение состава компонентов приложения (данный вариант будет использован в нашем примере).

- Активация компонента для интеграции c KUMA.

Полученный файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add—on, активирующий функционал отправки событий Windows в коллектор KUMA, импортируется в Kaspersky Security Center и распространяется по конечным устройствам с Kaspersky Endpoint Security.

- Подключение к KUMA.

В политике для Kaspersky Endpoint Security добавляется адрес сервера KUMA и выполняется настройка сетевых параметров подключения.

Чтобы добавить компонент для интеграции с KUMA с помощью задачи Изменение состава компонентов приложения в Kaspersky Endpoint Security для Windows:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Задачи.

- В Списке задач нажмите на кнопку Добавить.

- Запустится мастер создания задачи.

- Настройте параметры задачи:

- В раскрывающемся списке Приложение выберите используемое приложение Kaspersky Endpoint Security для Windows (в нашем примере 12.8.0).

- В раскрывающемся списке Тип задачи выберите Изменение состава компонентов приложения.

- В поле Название задачи введите название создаваемой задачи.

- В блоке Устройства, которым будет назначена задача выберите Задать адреса устройств вручную или импортировать из списка.

- Нажмите на кнопку Далее.

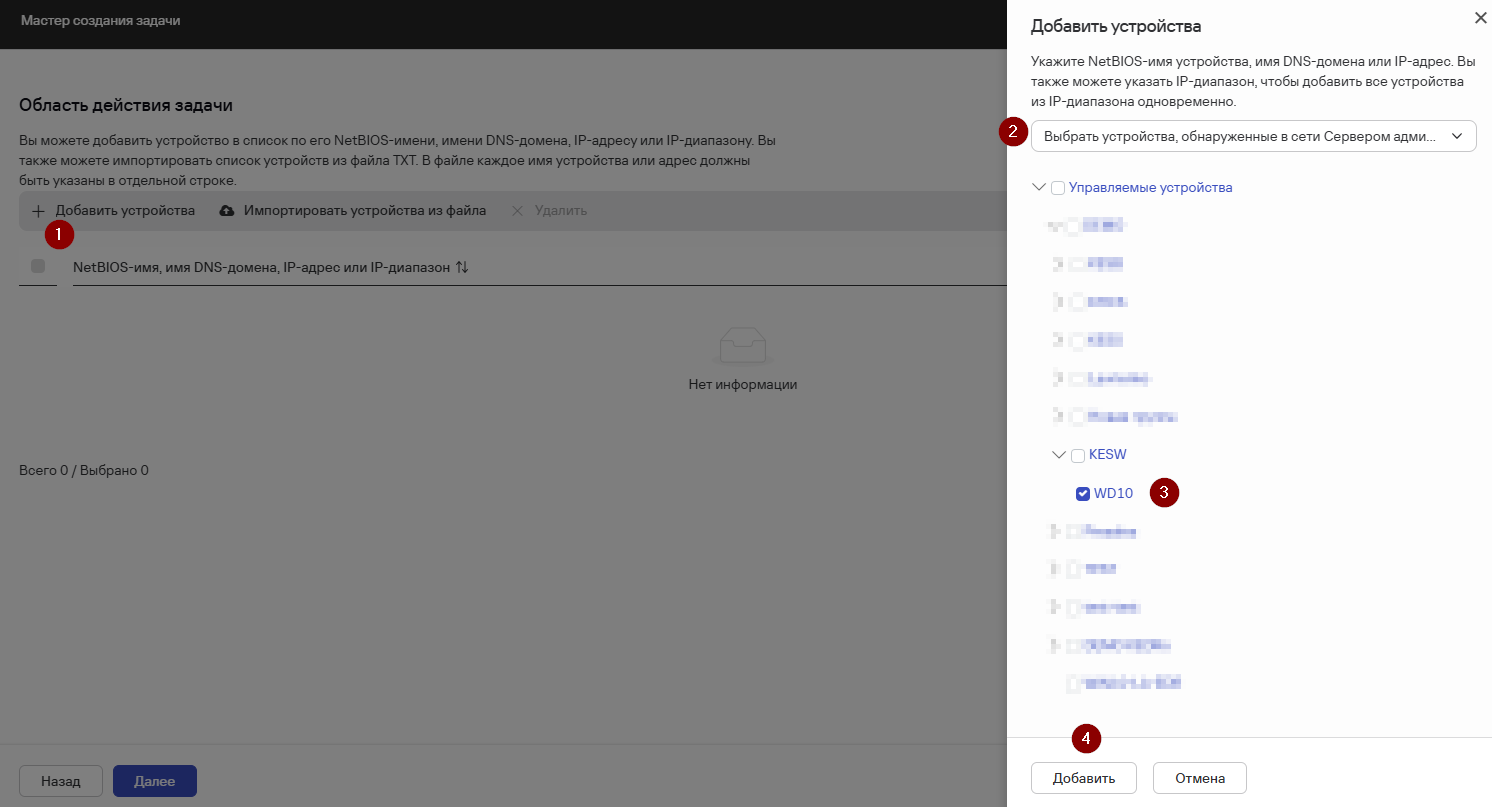

- В окне Область действия задачи нажмите Добавить устройства. В окне справа Добавить устройства выберите Выбрать устройства, обнаруженные в сети Сервером администрирования. Укажите тестовое устройство или тестовую группу администрирования для добавления компонента.

- Нажмите Добавить и затем Далее.

- В окне Завершение создания задачи установите флажок Открыть окно свойств задачи после ее создания и нажмите кнопку Готово.

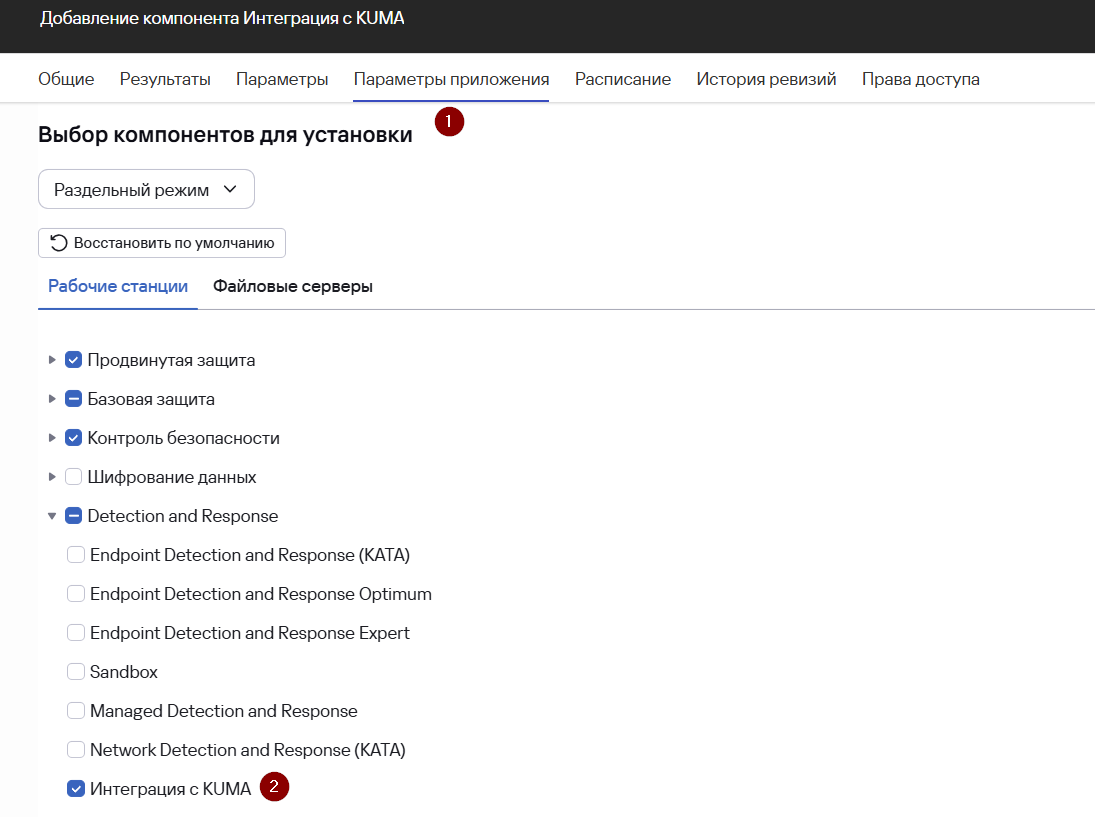

- В открывшемся окне свойств задачи перейдите на вкладку Параметры приложения и в секции Выбор компонентов для установки поставьте флажок напротив компонента Интеграция с KUMA.

Если используется пароль для удаления продукта — необходимо поставить флажок напротив Использовать пароль для изменения состава компонентов приложения и указать пользователя и пароль.

- Нажмите Сохранить.

Задача добавления компонента интеграции с KUMA создана.

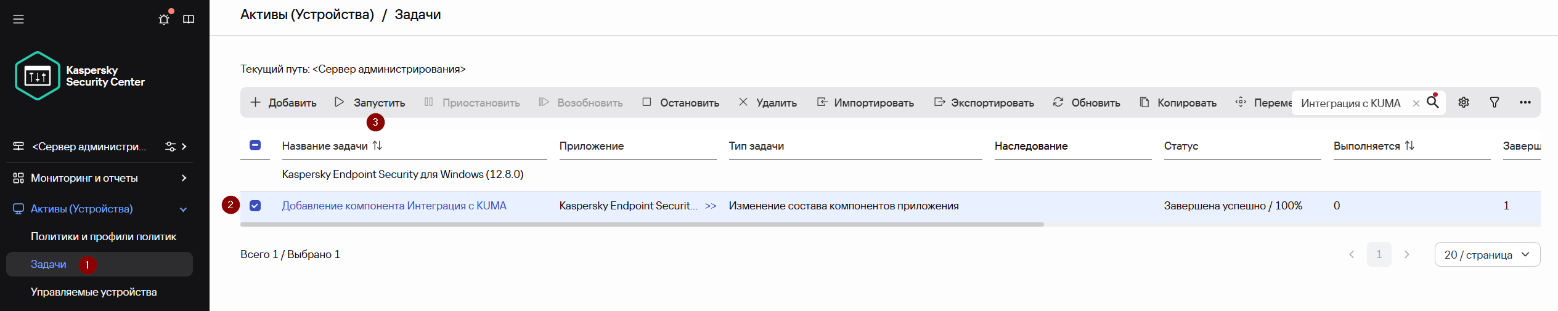

Для выполнения задачи установите флажок напротив задачи и нажмите на кнопку Запустить.

Результат выполнения задачи можно посмотреть в свойствах задачи на вкладке Общие.

Для завершения обновления Kaspersky Endpoint Security после добавления нового компонента нужно перезагрузить устройство.

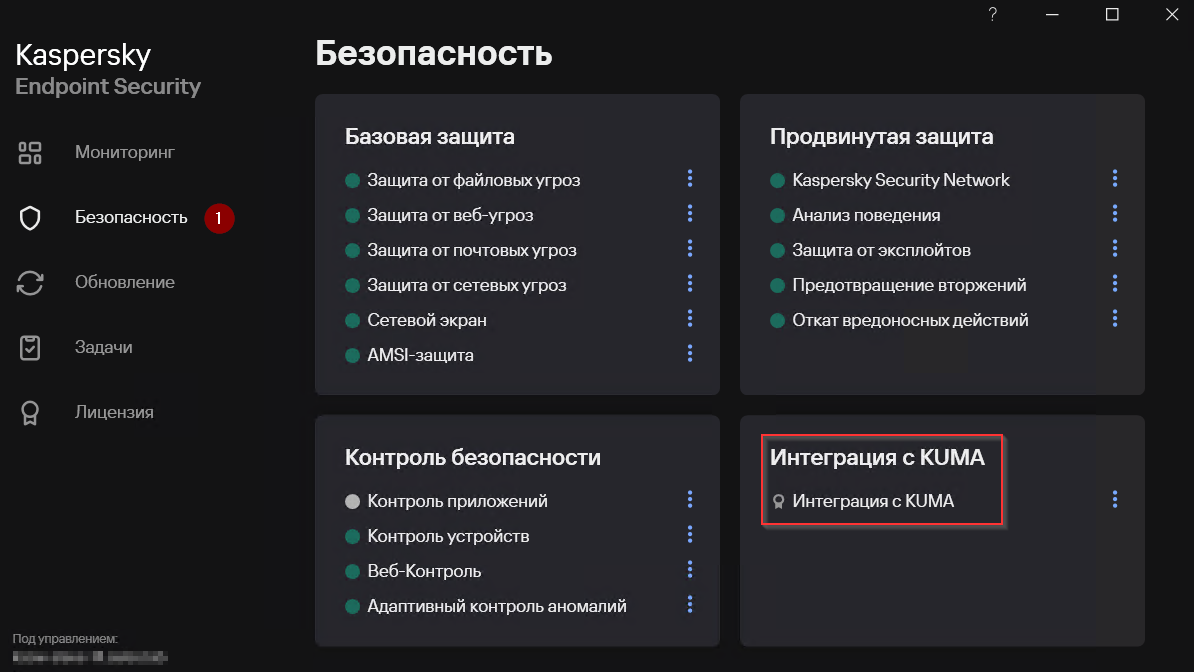

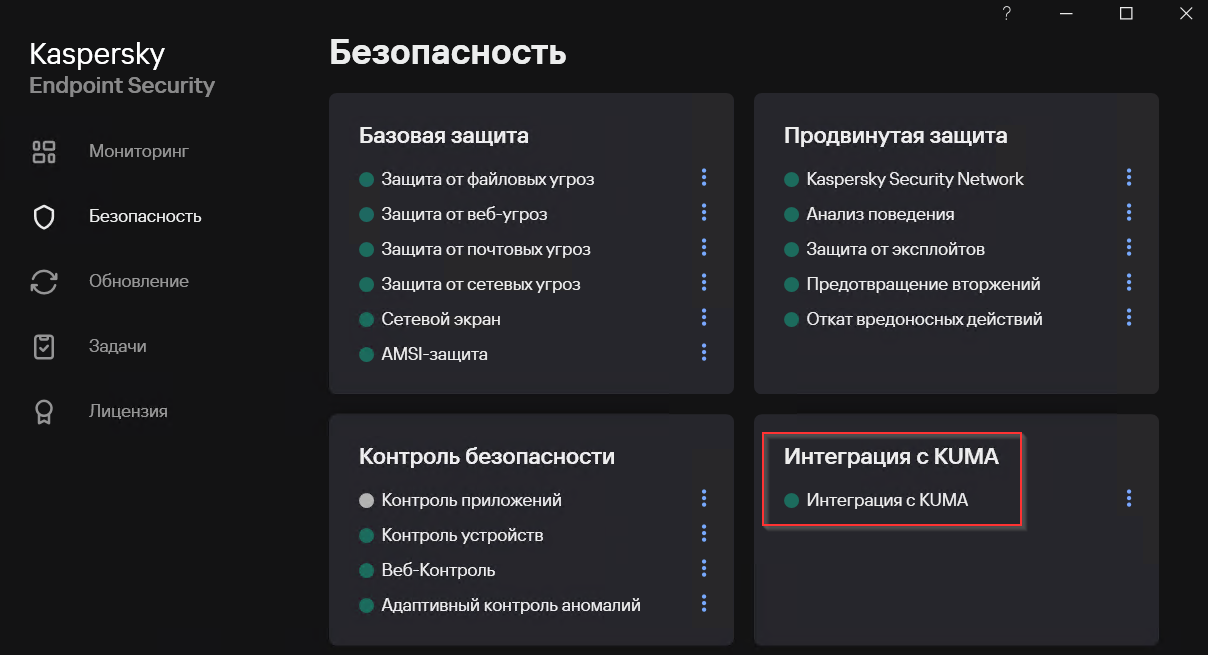

В результате на выбранных устройствах будет установлен компонент Интеграция с KUMA. Убедитесь, что компонент был успешно добавлен на устройства. Для этого в локальном интерфейсе Kaspersky Endpoint Security перейдите в раздел Безопасность.

Добавление компонента для интеграции с KUMA с помощью задачи Изменение состава компонентов приложения в Консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/181472.htm

Далее необходимо активировать компонент Интеграция с KUMA с помощью полученного файла ключа.

Чтобы импортировать в Kaspersky Security Center полученный файл ключа:

Kaspersky Security Center Web Console

- Перейдите в раздел Операции → Лицензии «Лаборатории Касперского».

- Нажмите на кнопку Добавить.

- Появившемся окне справа выберите вариант Добавить файл ключа и нажмите Выберите файл ключа.

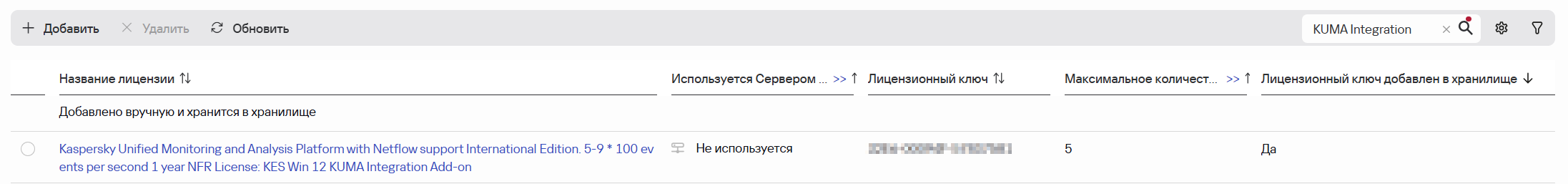

- Укажите полученный файл ключа Kaspersky Endpoint Security для Windows KUMA Integration Add—on (имя файла *.key).

В окне появится информация об импортированном ключе.

- Нажмите Сохранить.

Файл ключа успешно импортирован в Kaspersky Security Center.

Импорт файла ключа в Kaspersky Security Center с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/177935.htm

Чтобы распространить ключ по конечным устройствам Kaspersky Endpoint Security:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Задачи.

- В Списке задач нажмите на кнопку Добавить.

- Запустится мастер создания задачи.

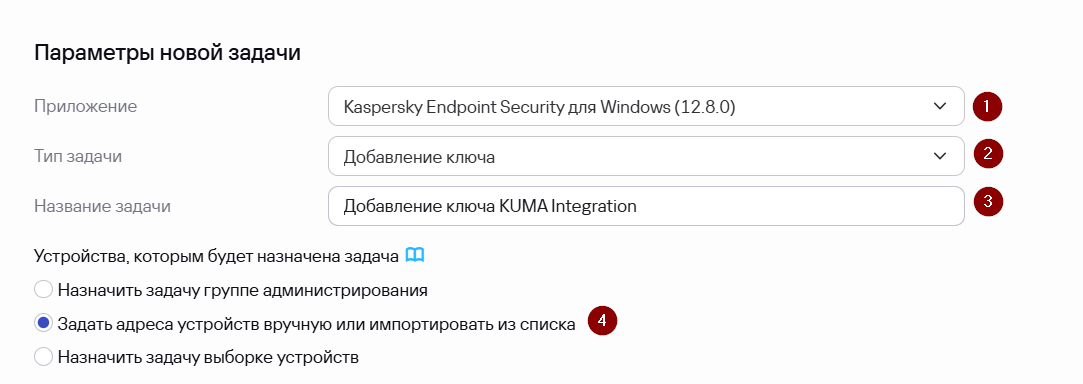

- Настройте параметры задачи:

- В раскрывающемся списке Приложение выберите используемое приложение Kaspersky Endpoint Security для Windows (в нашем примере 12.8.0).

- В раскрывающемся списке Тип задачи выберите Добавление ключа.

- В поле Название задачи введите название создаваемой задачи.

- В блоке Устройства, которым будет назначена задача выберите Задать адреса устройств вручную или импортировать из списка.

- Нажмите на кнопку Далее.

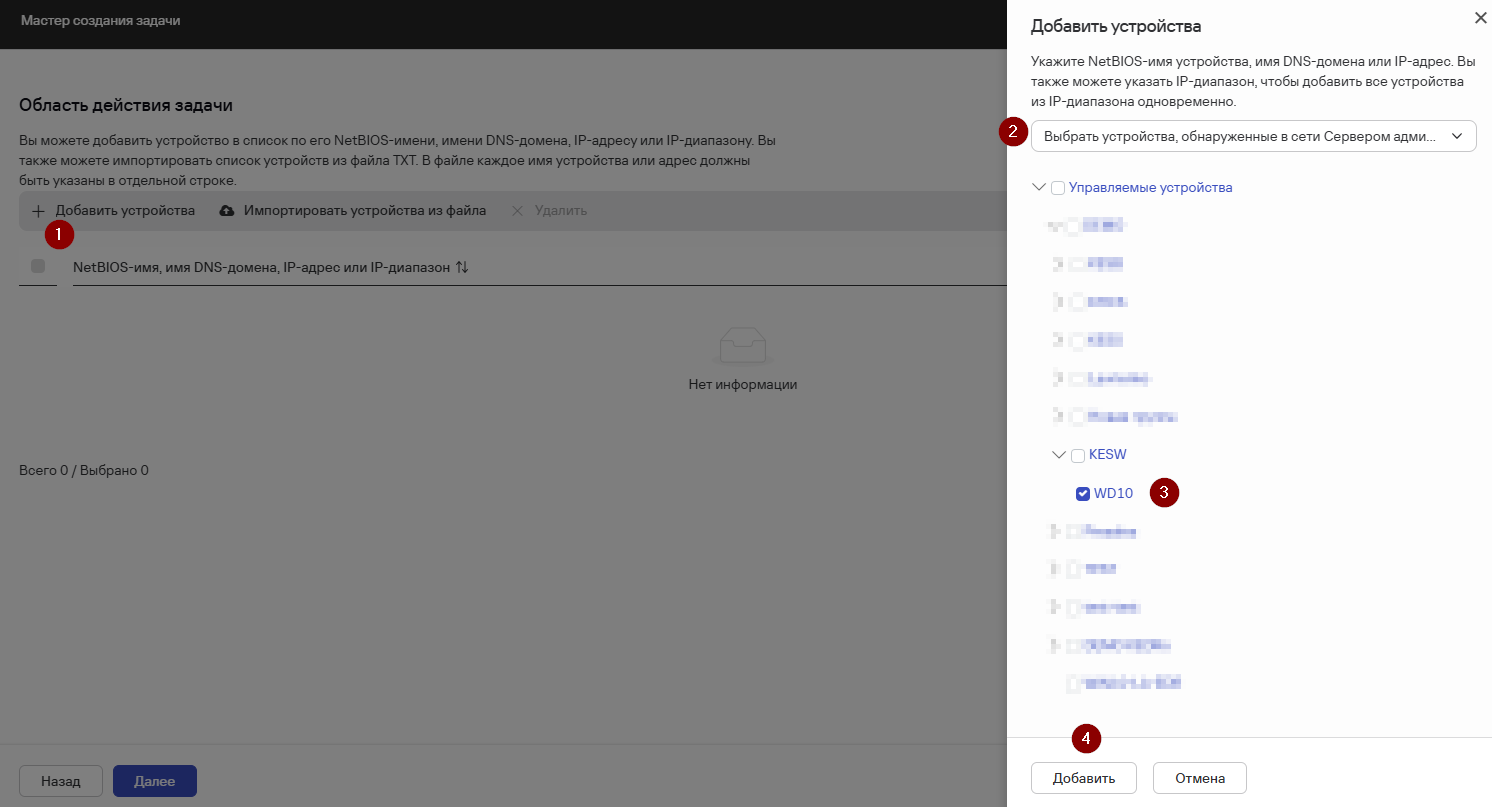

- В окне Область действия задачи нажмите Добавить устройства. В окне справа Добавить устройства выберите Выбрать устройства, обнаруженные в сети Сервером администрирования. Укажите тестовое устройство или тестовую группу администрирования для добавления ключа.

- Нажмите Добавить и затем Далее.

- В окне Выбор лицензионного ключа укажите ранее импортированный ключ Kaspersky Endpoint Security для Windows KUMA Integration Add—on. Нажмите Далее.

- В окне Информация о лицензии ознакомьтесь с информацией и нажмите Далее.

- В окне Завершение создания задачи снимите флажок Открыть окно свойств задачи после ее создания и нажмите кнопку Готово.

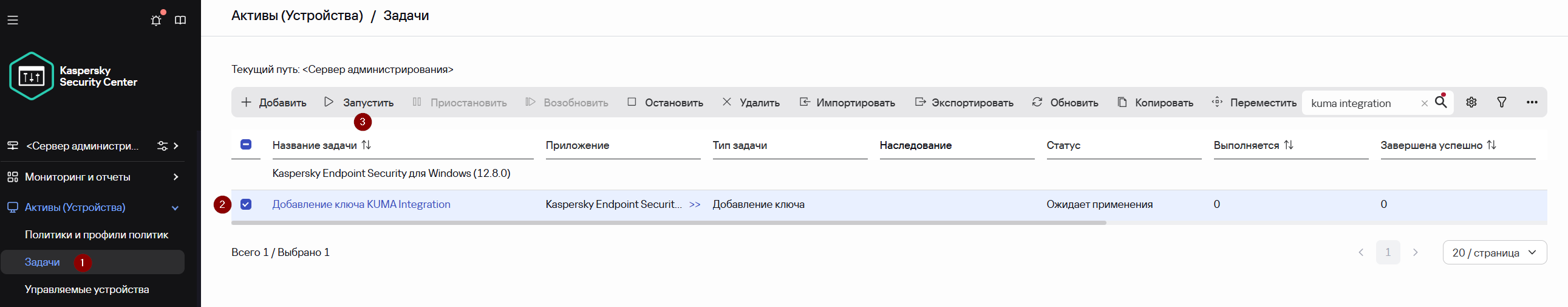

Задача добавления ключа создана.

Для выполнения задачи установите флажок напротив задачи и нажмите на кнопку Запустить.

Результат выполнения задачи можно посмотреть в свойствах задачи на вкладке Общие.

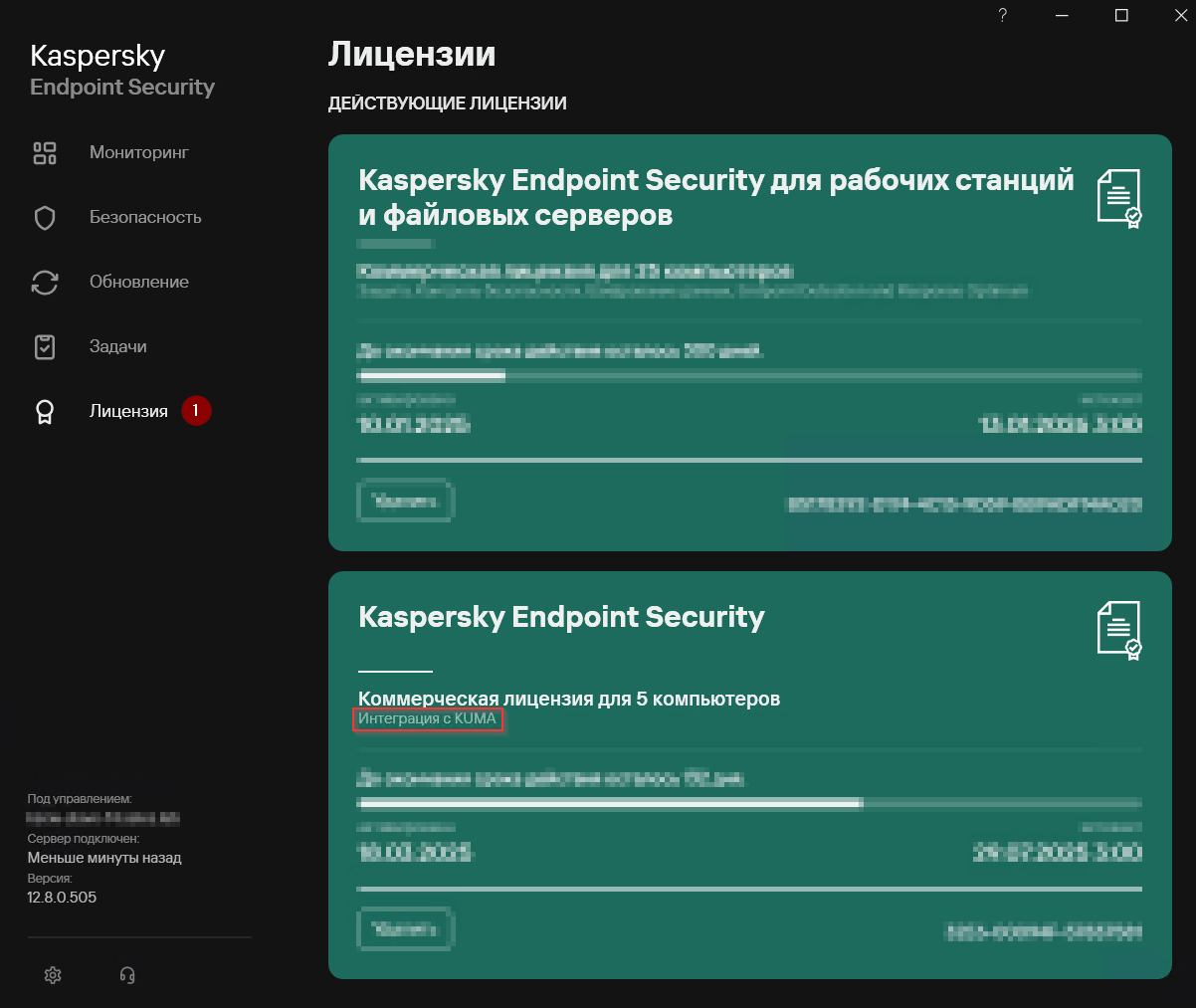

В результате на выбранных устройствах будет еще один активный ключ для интеграции Kaspersky Endpoint Security с KUMA. Убедитесь, что активный ключ для интеграции с KUMA был успешно добавлен на устройства. Для этого в локальном интерфейсе Kaspersky Endpoint Security перейдите в раздел Лицензия.

Распространение ключа по конечным устройствам Kaspersky Endpoint Security с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/177935.htm

Далее для отправки событий Windows с помощью Kaspersky Endpoint Security необходимо в политике Kaspersky Endpoint Security добавить адрес сервера KUMA и настроить сетевые параметры подключения:

Kaspersky Security Center Web Console

- Перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на название используемой политики Kaspersky Endpoint Security для перехода в свойства политики.

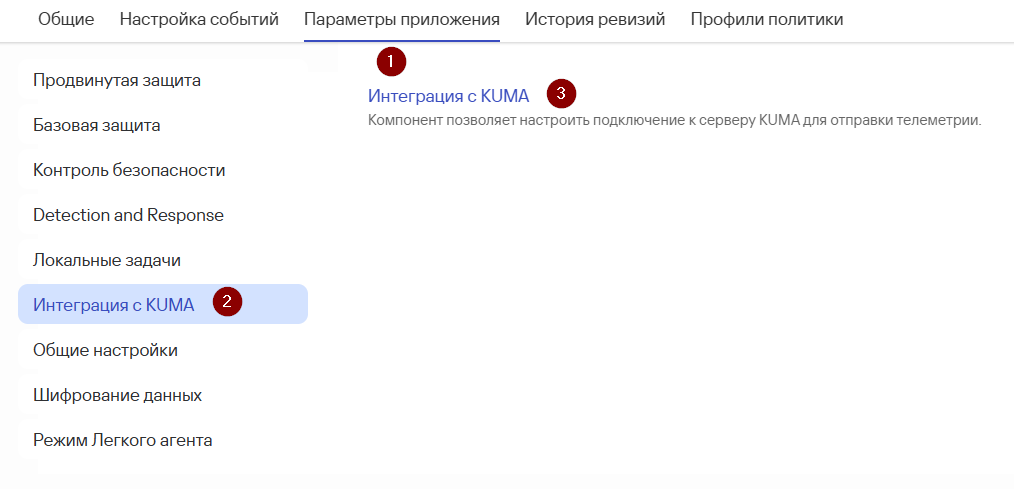

- В окне свойств политики перейдите на вкладку Параметры приложения и далее в раздел Интеграция с KUMA.

- Нажмите на Интеграция с KUMA.

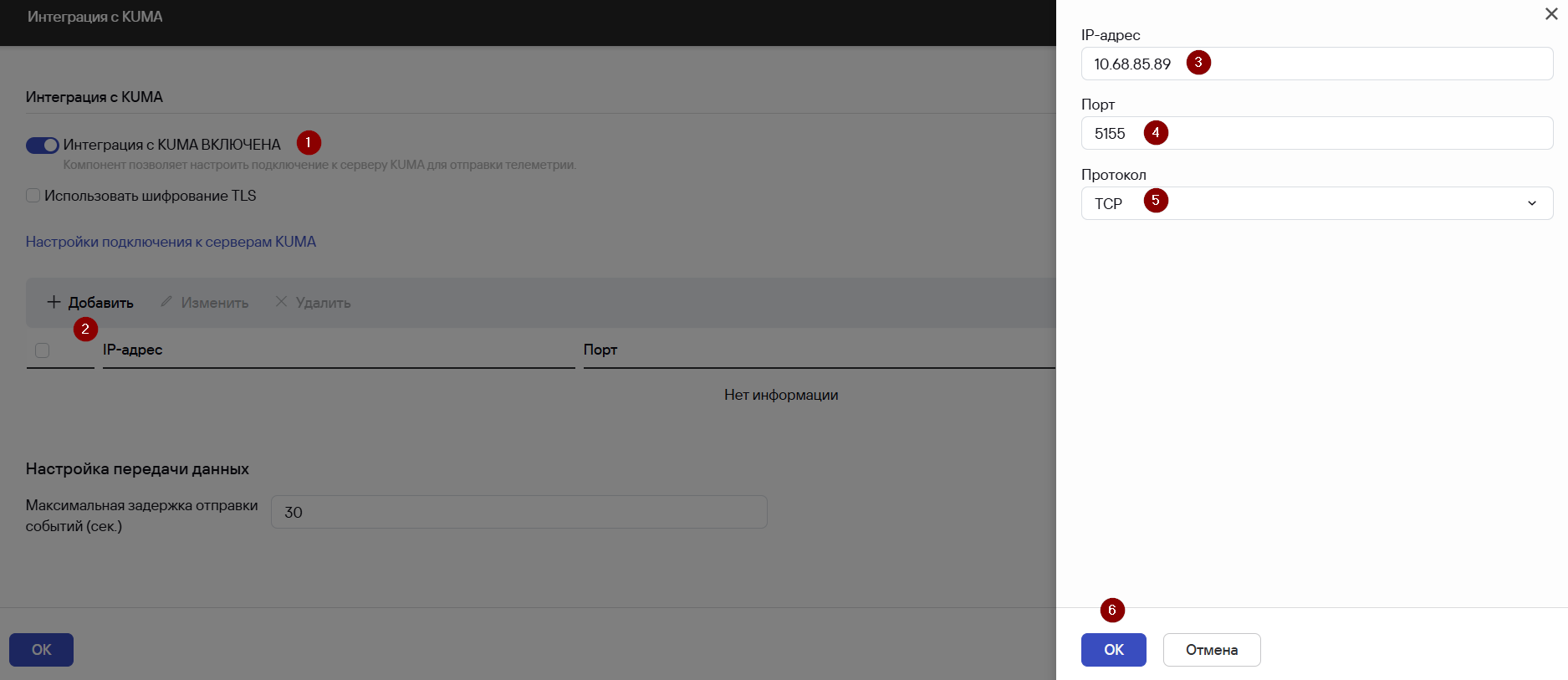

- В появившемся окне Интеграция с KUMA:

- Включите переключатель Интеграцию с KUMA.

- Нажмите Добавить.

- В окне справа укажите:

- IP-адрес сервера KUMA (для распределенной инсталляции укажите IP-адрес сервера коллектора KUMA).

- Порт для подключения (см. параметры ранее созданного коллектора Раздел Создание коллектора KUMA)

- Используемый Протокол (см. параметры ранее созданного коллектора Раздел Создание коллектора KUMA).

- Нажмите Сохранить.

- Нажмите ОК.

- Далее нажмите Сохранить.

В результате на выбранных устройствах будет активирован компонент для интеграции Kaspersky Endpoint Security с KUMA. Убедитесь, что компонент успешно активирован, для этого в локальном интерфейсе Kaspersky Endpoint Security:

- Перейдите в раздел Безопасность.

- Убедитесь, что индикация статуса компонента Интеграция с KUMA изменилась на зеленый.

- Нажмите на и в открывшемся окне Отчеты убедитесь, что появилось событие Успешное подключение к серверу KUMA.

Опционально для протокола TCP Вы можете настроить защищенное соединение с использованием протокола TLS:

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Настройка политики Kaspersky Endpoint Security для отправки событий Windows в KUMA с помощью консоли администрирования (MMC):

https://support.kaspersky.com/help/KESWin/12.6/ru-RU/274395.htm

Проверка поступления событий Windows в KUMA

- Для проверки, что сбор событий Windows с помощью Kaspersky Endpoint Security успешно настроен перейдите в Ресурсы → Активные сервисы → выберите ранее созданный коллектор для событий Windows и нажмите Перейти к событиям.

- В открывшемся окне События убедитесь, что присутствуют события с устройств Windows.

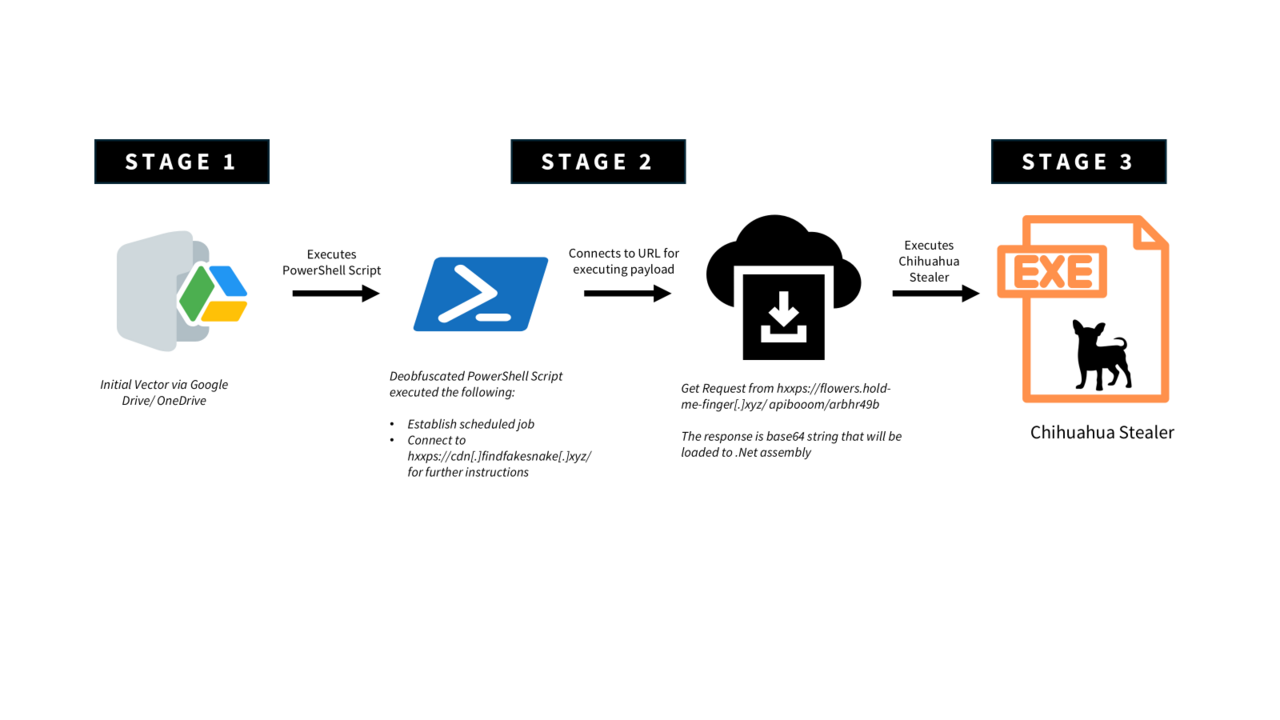

Объявившийся в прошлом месяце облегченный Windows-стилер распространяется через вредоносные документы Google Drive, при открытии которых запускается обфусцированный скрипт PowerShell — загрузчик.

Проведенный в G DATA анализ показал, что новобранец Chihuahua создан на основе .NET, имеет модульную архитектуру и умело уклоняется от обнаружения.

Цепочку заражения запускает небольшой лаунчер, выполняющий Base64-строку с помощью командлета PowerShell. Это позволяет обойти политики запуска скриптов и незаметно внедрить runtime-логику в закодированную полезную нагрузку.

После декодирования скрипт второй ступени преобразует тяжелый обфусцированный пейлоад — удаляет кастомные разделители и заменяет шестнадцатеричные символы ASCII, динамически воссоздавая сценарий третьей ступени. Подобный трюк призван воспрепятствовать детектированию средствами статического анализа и песочницы.

Деобфусцированный скрипт создает запланированное задание на ежеминутный запуск проверки папки «Недавние места» на наличие маркеров инфицирования (файлов .normaldaki). При положительном результате происходит соединение с C2 для получения дальнейших инструкций.

На последней стадии заражения на машину жертвы скачиваются NET-сборка и финальный пейлоад — Chihuahua Stealer (VirusTotal — 52/72 на 14 мая), который расшифровывается и грузится в память для выполнения.

Примечательно, что при запуске вредонос вначале печатает в консоли текст песни из репертуара Джона Гарика — классический образец российского трэпа в транслите. Как оказалось, за это отвечает функция DedMaxim().

После столь необычной прелюдии инфостилер приступает к выполнению основных задач:

- дактилоскопирует зараженную машину (использует WMI для получения имени компьютера и серийного номера диска);

- крадет данные из браузеров и расширений-криптокошельков, которые находит по списку известных ID;

- пакует собранную информацию в ZIP-файл с расширением .chihuahua, шифруя его по AES-GCM с помощью Windows CNG API;

- отправляет добычу на свой сервер по HTTPS.

Завершив работу, зловред тщательно стирает следы своей деятельности — используя стандартные команды, удаляет созданные запланированное задание, временные файлы и консольный вывод.

Подписывайтесь на канал «AM Live» в Telegram, чтобы первыми узнавать о главных событиях и предстоящих мероприятиях по информационной безопасности.