По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы покажем, как настроить правами на службы Windows. В качестве примера мы покажем, как предоставить обычному пользователю, без прав администратора локального, права на запуск, остановку и перезапуск определенной службы Windows.

Предположим, нам нужно предоставить доменной учетной записи contoso\tuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка:

System error 5 has occurred. Access is denied.

В Windows есть несколько способов предоставления пользователю прав на службу:

Содержание:

- Управление правами на службы из командой строки

- Назначаем разрешения на службу с помощью PowerShell

- Process Explorer: Изменить права разрешений на службу

- Управление правами на службы через групповые политики

Какой из них проще и удобнее – решать Вам.

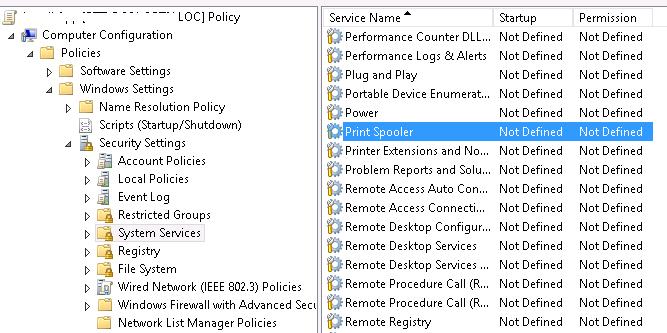

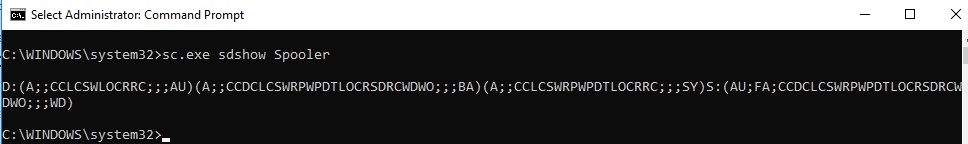

Управление правами на службы из командой строки

Вы можете использовать встроенную утилиту sc.exe (Service Controller) для управления правами служб Windows.

-

sc show

— вывести текущие права службы: -

sc sdset

– изменить права на службу

Основной недостаток этого метода – очень сложный формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWRPWPDTLOCRRC;;;SY)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Что значат все эти символы?

S: — System Access Control List (SACL)

D: — Discretionary ACL (DACL)

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

CC — SERVICE_QUERY_CONFIG (запрос настроек служы)

LC — SERVICE_QUERY_STATUS (опрос состояния служы)

SW — SERVICE_ENUMERATE_DEPENDENTS (опрос зависимостей)

LO — SERVICE_INTERROGATE

CR — SERVICE_USER_DEFINED_CONTROL

RC — READ_CONTROL

RP — SERVICE_START (запуск службы)

WP — SERVICE_STOP (остановка службы)

DT — SERVICE_PAUSE_CONTINUE (приостановка, продолжение службы)

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AU Authenticated Users

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

В DACL можно использовать предопределенные группы, или указать произвольного пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

whoami /user

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity 'iipeshkov' | select SID

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Get-ADGroup -Filter {Name -like "msk-helpdesk*"} | Select SID

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. В нашем примере нужно добавить в ACL службы следующую строку:

(A;;RPWPCR;;; S-1-5-21-2927053466-1818515551-2824591131-1110)

- A – Allow

- RPWPCR – RP (SERVICE_START) + WP (SERVICE_STOP) + CR ( SERVICE_USER_DEFINED_CONTROL)

- SID – SID пользователя или группы

Добавьте вашу ACL в конец строки, которая вернула sdshow. Чтобы применить новые права доступа на службу, воспользуйтесь командой sc sdset:

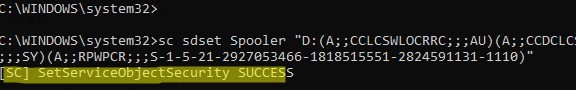

sc sdset Spooler "D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;RPWPCR;;;S-1-5-21-2927053466-1818515551-2824591131-1110)"

Если вы сформировали корректный DACL, команда вернет:

[SC] SetServiceObjectSecurity SUCCESS

Если вы указали несуществующий SID или ошиблись в синтаксисе SDDL, появится ошибка:

No mapping between account names and security IDs was done.

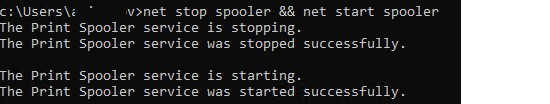

Проверьте, что пользователь теперь может остановить и запустить службу:

net stop spooler && net start spooler

Чтобы вывести текущие права на службу в более удобном виде, воспользуйтесь утилитой psservice.exe (https://learn.microsoft.com/en-us/sysinternals/downloads/psservice)

psservice.exe security spooler

Теперь вы видите права на службу в более удобном виде.

SERVICE_NAME: Spooler

DISPLAY_NAME: Print Spooler

ACCOUNT: LocalSystem

SECURITY:

[ALLOW] NT AUTHORITY\Authenticated Users

Query status

Query Config

Interrogate

Enumerate Dependents

User-Defined Control

Read Permissions

[ALLOW] NT AUTHORITY\SYSTEM

Query status

Query Config

Interrogate

Enumerate Dependents

Pause/Resume

Start

Stop

User-Defined Control

Read Permissions

[ALLOW] RESOURCE\a.ivanov

Change Config

Start

Stop

User-Defined Control

Read Permissions

[ALLOW] BUILTIN\Administrators

All

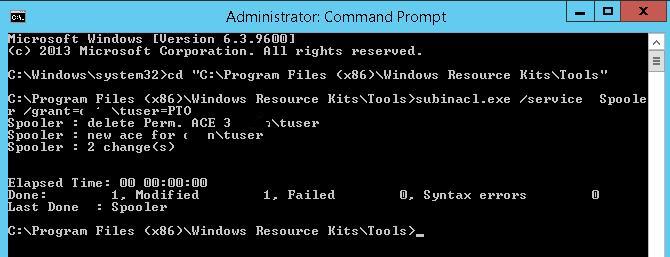

В предыдущих версиях Windows для управления правами на службы можно было воспользоваться консольной утилитой SubInACL (входила в Windows Resource Kit).

Чтобы разрешить перезапуск службы пользователю, выполните:

subinacl.exe /service Spooler /grant=contoso\tuser=PTO

В данном случае мы дали пользователю права на приостановку (Pause/Continue), запуск (Start) и остановку (Stop) службы. Полный список доступных разрешений:

F : Full Control R : Generic Read W : Generic Write X : Generic eXecute L : Read controL Q : Query Service Configuration S : Query Service Status E : Enumerate Dependent Services C : Service Change Configuration T : Start Service O : Stop Service P : Pause/Continue Service I : Interrogate Service U : Service User-Defined Control Commands

Чтобы лишить пользователя назначенных прав на службу в subinacl.exe используется параметр /revoke. Например:

subinacl.exe /service Spooler /revoke=contoso\tuser

Однако сейчас SubInACL недоступна для загрузки на сайте Microsoft, поэтому мы не будем рекомендовать использовать ее.

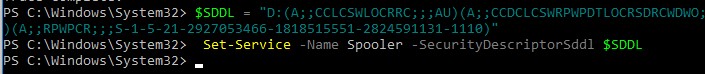

Назначаем разрешения на службу с помощью PowerShell

Вы можете изменить разрешения службы с помощью PowerShell. Встроенный командлет управления службами Set-Service позволяет по аналогии с sc sdset задать права на слуюбу с помощью формата SDDL:

$SDDL = "D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;RPWPCR;;;S-1-5-21-2927053466-1818515551-2824591131-1110)"

Set-Service -Name Spooler -SecurityDescriptorSddl $SDDL

Данный командлет доступен только после установки (обновления) PowerShell Core. В Windows PowerShell 5.1 эта команда вернет ошибку:

Set-Service : A parameter cannot be found that matches parameter name 'SecurityDescriptorSddl'.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

Также вы можете использовать модуль Carbon из PowerShell Gallery для управления разрешениями на разные объекты Windows. Он в том числе позволяет управлять правами на службы. Установите модуль:

Install-Module -Name 'Carbon'Import-Module 'Carbon'

Чтобы предоставить права на службу, выполните команду:

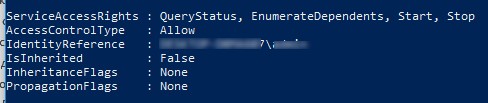

Grant-CServicePermission -Identity winitpro\kbuldogov -Name spooler -QueryStatus -EnumerateDependents -Start -Stop

Чтобы вывести текущий ACL службы:

Get-ServicePermission -Name spooler|fl

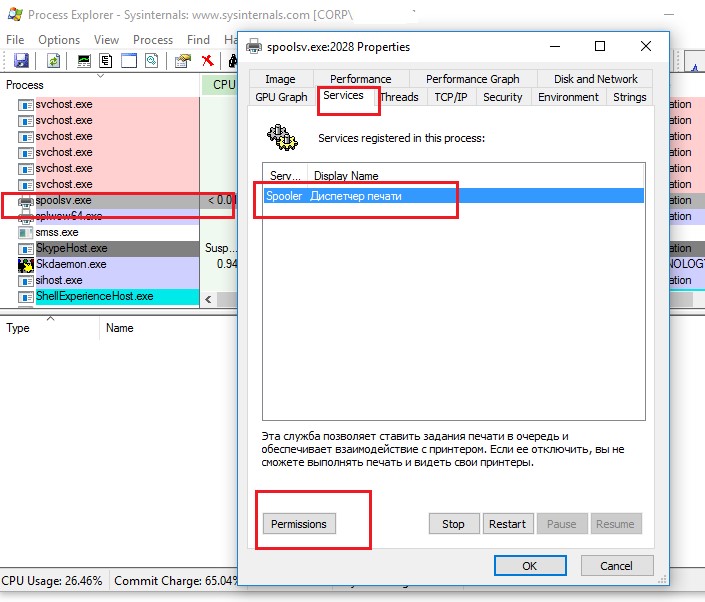

Process Explorer: Изменить права разрешений на службу

Для управления правами на службу из графического интерфейса можно использовать утилиту Process Explorer (https://learn.microsoft.com/en-us/sysinternals/downloads/process-explorer(. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:\Windows\System32\spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

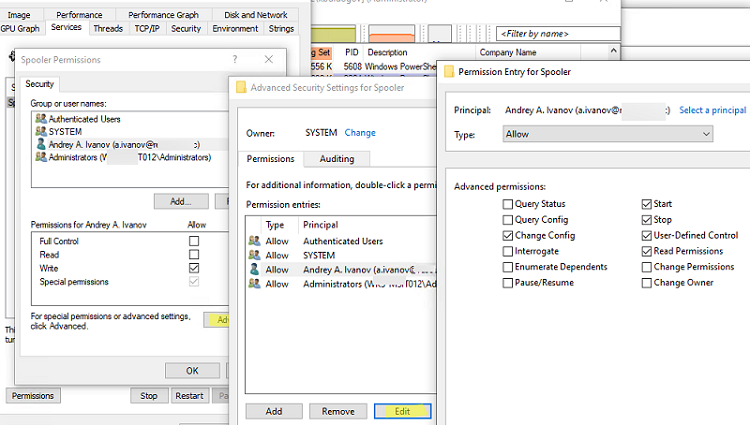

Нажмите на кнопку Permissions. В окне появится текущий ACL службы. По умолчанию для локальных пользователей доступен только просмотр службы (Read).

Добавьте пользователя или группу, которой нужно предоставить права на сервис. Теперь нужно выбрать назначить уровень полномочий. По умолчанию доступны только Full Control, Write и Read).

Чтобы разрешить запуск/остановку службы, можно предоставить право Write. Однако это позволит пользователю изменить настройки службы или удалить ее.

Чтобы разрешить только запуск/остановку службы, нажмите кнопку Advanced -> выберите вашего пользователя и нажмите Edit -> щелкните Show Advanced permissions. Оставьте в списке прав только Start, Stop, Read, Query Status и User-Defined Control.

Сохраните изменения.

Теперь выбранный пользователь может перезапускать службу.

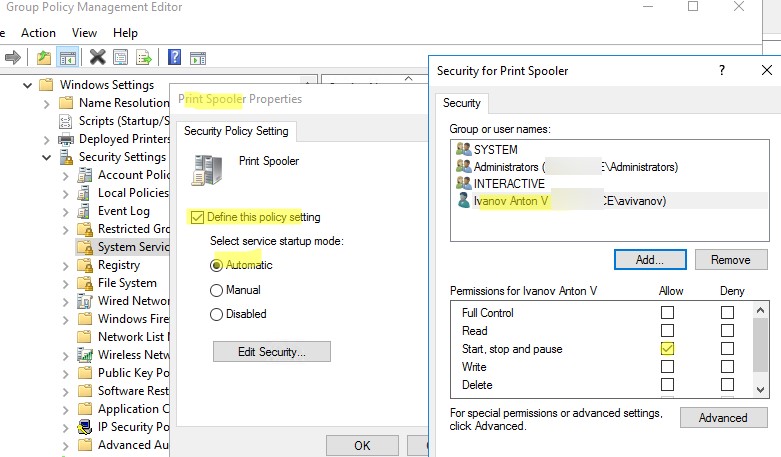

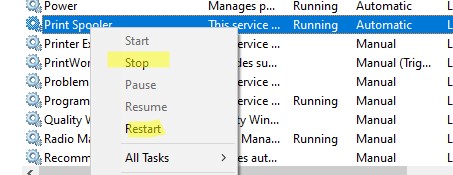

Управление правами на службы через групповые политики

Если нужно раздать пользователям права запуска/остановку службы сразу на всех северах или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services;

- Найдите службу Print Spooler и откройте ее свойства;

- Включите опцию Define this policy settings, включите автозапуск для службы и нажмите Edit Security;

- В открывшемся окне добавьте пользователя или доменную группу, которым нужно предоставить права на службу. Предоставьте разрешение Start, stop and pause и Read;

- Осталось дождаться обновления политик на клиентских компьютерах и проверить что ваш пользователь теперь может перезапускать службу.

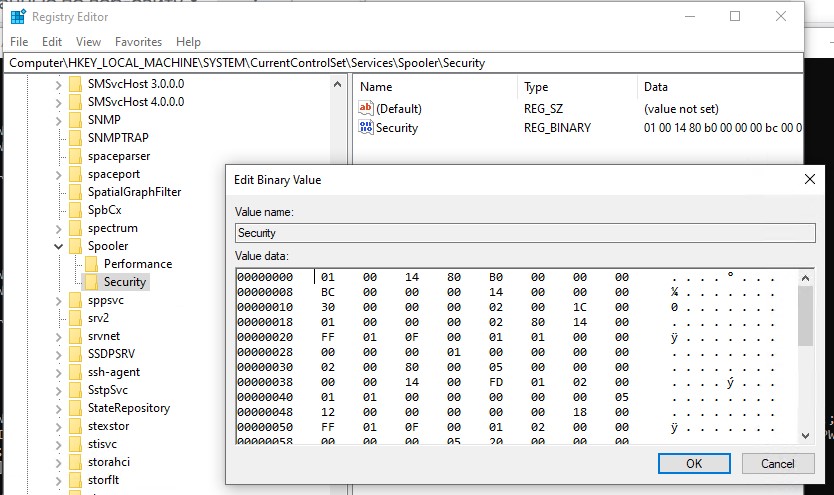

Где хранятся разрешения службы Windows?

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLM\System\CurrentControlSet\Services\<servicename>\Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если нужно, чтобы пользователь могу перезапускать службу удаленно (без предоставления права локального входа в систему), нужно разрешить пользователю удаленно опрашивать Service Control Manager.

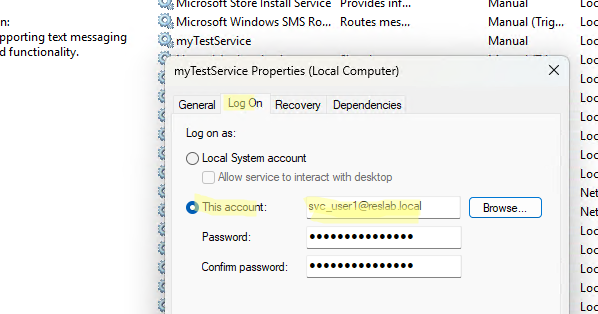

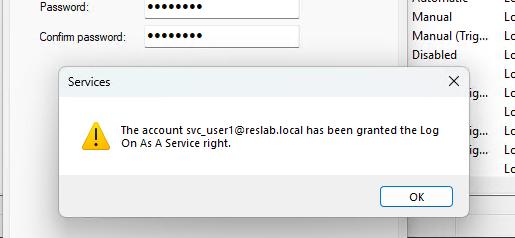

Для безопасного запуска сторонних сервисов в Windows можно использовать учетную запись пользователя без прав локального администратора. Для этого нужно изменить настройки локальной политики безопасности и предоставить пользователю права входа в качестве службы.

По умолчанию службы Windows запускаются в контексте привилегированных учетных записей (System, Local Service или Network Service). Чтобы ограничить права службы, можно настроить ее запуск из-под обычного пользователя.

Чтобы изменить учетную запись, из-под которой запускается служба из консоли управления службами (services.msc).

- Запустите консоли, найдите нужную службу и откройте ее свойства

- Перейдите на вкладку Log On. По умолчанию служба запускается от имени Local System.

- Чтобы запустить службу от пользователя, включите опцию This account и укажите учетную запись и ее пароль.

- Когда вы сохраните настройки, появится сообщение:

The account svc_user1 has been granted the Log On As A Service right.

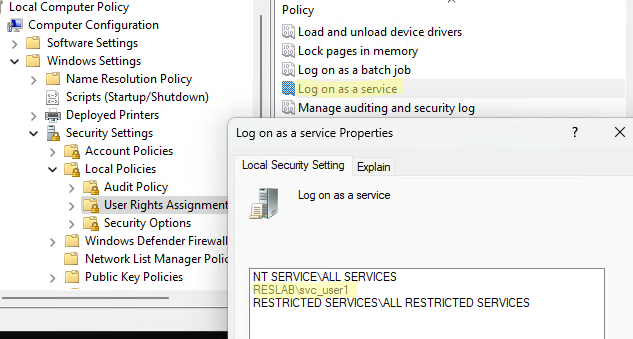

Windows сама предоставила права на запуск служб от имени этого пользователя. Чтобы проверить это, откройте редактор локальной GPO (gpedit.msc).

Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment и найдите политику Log on as a service.

Как вы видите, пользователь был добавлен в эту локальную политику безопасности.

Можно предоставить права запуска служб другим пользователям или группам. Нажмите кнопку Add User or Group и укажите имя пользователя/группы.

Чтобы обновить настройки GPO, выполните команду:

gpupdate /force

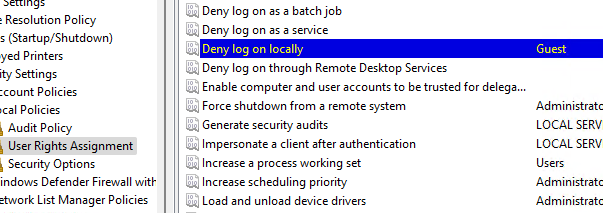

Кроме разрешающей политики, есть еще и политика, которая позволяет запретить запускать службы от имени некоторых пользователей или групп. Эта политика находится в этом же разделе GPO и называется Deny log on as a service. Запрещающая политика имеет более высокий приоритет. Поэтому если добавить пользователя одновременно в Deny log on as a service и Logon as a service, запустить службу от его имени не получится.

Данная политика разрешает определенным учетным записям запускать от своего имени какой-то процесс, как службу Windows. При запуске такого процесса он регистрируется как служба. При этом пользователю не обязательно входить локально.

Запуск служб от имени непривилегированных пользователей позволяет повысить безопасность и стабильность Windows. Естественно, нужно минимизировать количество аккаунтов, которым вы предоставляете право Logon as a service.

Для предоставления права Logon as a service из командной строки можно использовать утилиту ntrights.exe (входит в состав Windows Server 2003 Resource Kit). Скачать ее можно по ссылке из WebArchive.

После установки Resource Kit, чтобы предоставить пользователю права на запуск служб, выполните команду:

ntrights.exe +r SeServiceLogonRight -u RESLAB\svc_user1

Это добавит учетную запись в локальную политику безопасности.

Чтобы убрать права пользователя:

ntrights.exe -r SeServiceLogonRight -u RESLAB\svc_user1

Все способы:

- Способ 1: Контекстное меню «Проводника»

- Способ 2: Меню «Пуск»

- Способ 3: Горячая клавиша

- Способ 4: «Командная строка»

- Способ 5: «Диспетчер задач»

- Способ 6: Свойства исполняемого файла

- Способ 7: Свойства ярлыка

- Способ 8: Параметр реестра

- Решение проблем с открытием от имени администратора в Windows 11

- Способ 1: Отключение контроля учетных записей

- Способ 2: Проверка целостности системных файлов

- Вопросы и ответы: 4

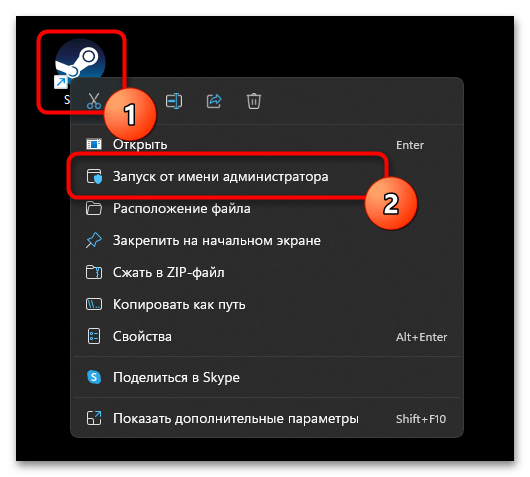

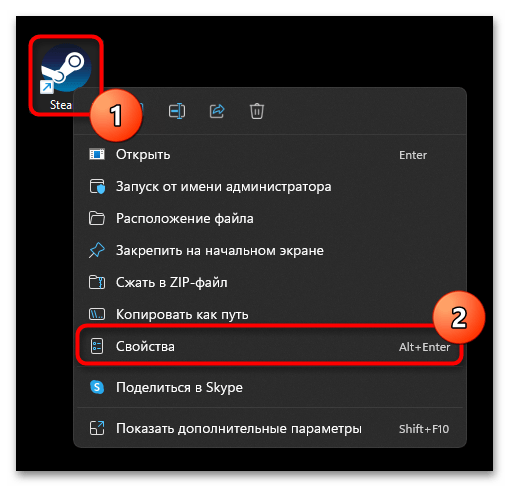

Способ 1: Контекстное меню «Проводника»

В преимущественном большинстве случаев запуск от имени администратора в Windows 11 касается программ и их исполняемых файлов, находящихся как на рабочем столе, так и в разных папках на диске. Проще всего использовать необходимые привилегии с помощью специального пункта в контекстном меню «Проводника». Вам понадобится нажать по необходимому исполняемому файлу или ярлыку правой кнопкой мыши и выбрать из появившегося списка пункт «Запуск от имени администратора».

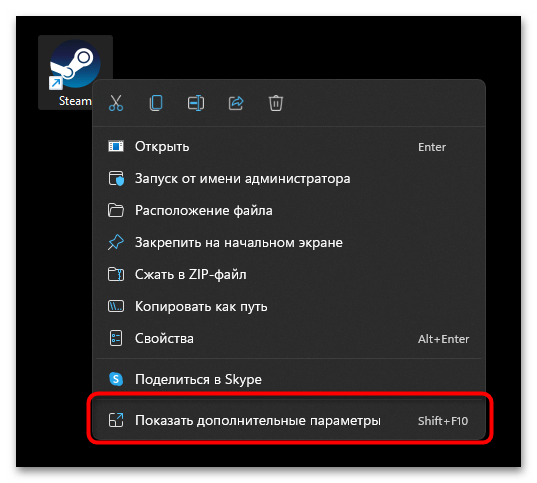

Если вы предпочитаете взаимодействовать с контекстным меню в старом представлении, сначала понадобится раскрыть его, для чего отведена специальная кнопка «Показать дополнительные параметры». Точно так же работает и стандартная горячая клавиша Shift + F10.

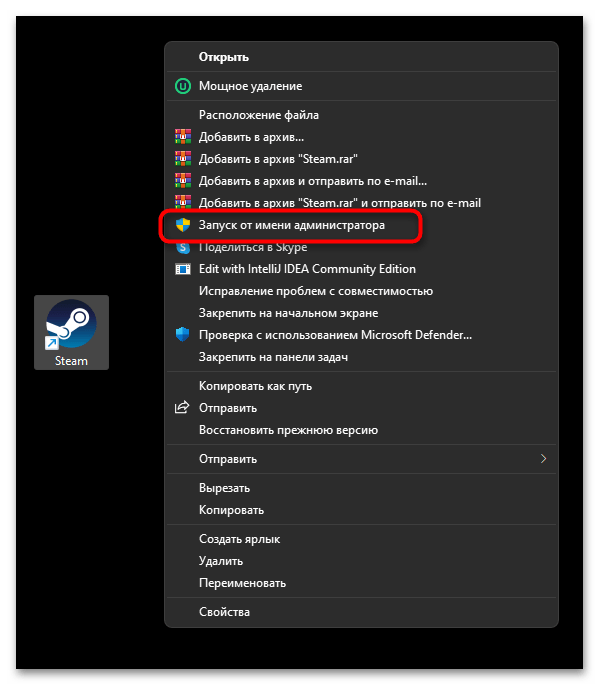

После открытия полного контекстного меню, которое ранее использовалось в других Виндовс, найдите в нем строку «Запуск от имени администратора» и нажмите по ней левой кнопкой мыши, чтобы подтвердить открытие программы, скрипта или какого-либо приложения с повышенными правами доступа.

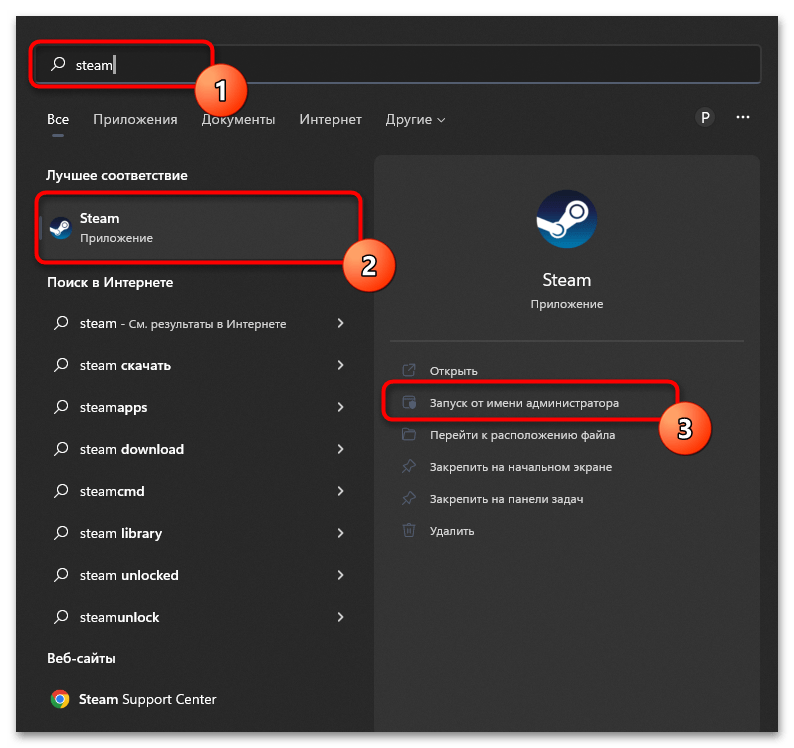

Способ 2: Меню «Пуск»

При помощи меню «Пуск» можно осуществлять поиск разных файлов и программ, которые установлены в операционной системе. Оно имеет и специальную панель, на которой отображаются доступные для выполнения действия с найденным соответствием. Вам понадобится сначала использовать поиск в этом меню, дождаться отображения соответствия и справа выбрать пункт «Запуск от имени администратора».

Если нужная программа уже есть в списке закрепленных значков или отображается через все приложения, вы можете просто нажать по ней правой кнопкой мыши и из появившегося на экране контекстного меню выбрать пункт с точно таким же названием.

Способ 3: Горячая клавиша

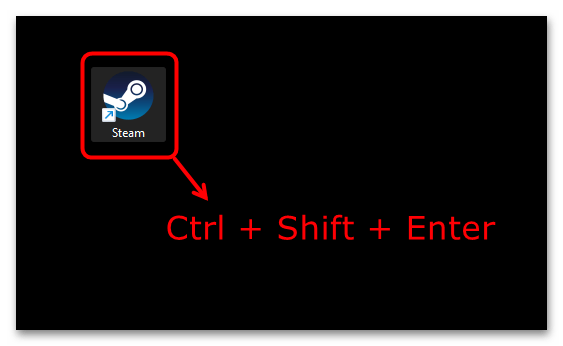

Данный метод является ускоренной альтернативой предыдущим, поскольку позволяет запустить программу через ее значок или исполняемый файл от имени администратора без предварительного вызова контекстного меню. Для этого вам понадобится только выделить сам файл левой кнопкой мыши, чтобы вокруг него появилась обводка. Затем используйте сочетание клавиш Ctrl + Shift + Enter и ожидайте запуска ПО с повышенными привилегиями.

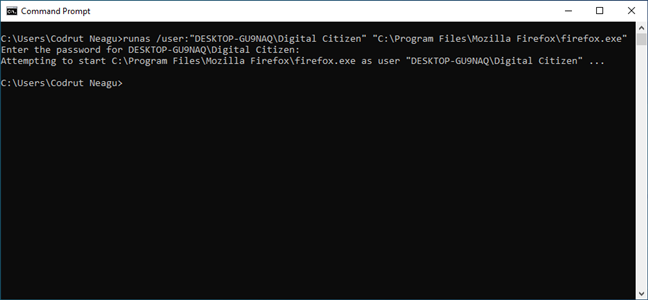

Способ 4: «Командная строка»

Использование «Командной строки» для запуска других программ от имени администратора позволяет обойтись без использования элементов графического интерфейса, а также она нужна для ввода дополнительных параметров, если в вашей системе используется одновременно несколько учетных записей с доступом к правам админа, которые имеют свои пароли и разные настройки (при условии, что такие были заданы вами вручную при работе с профилями).

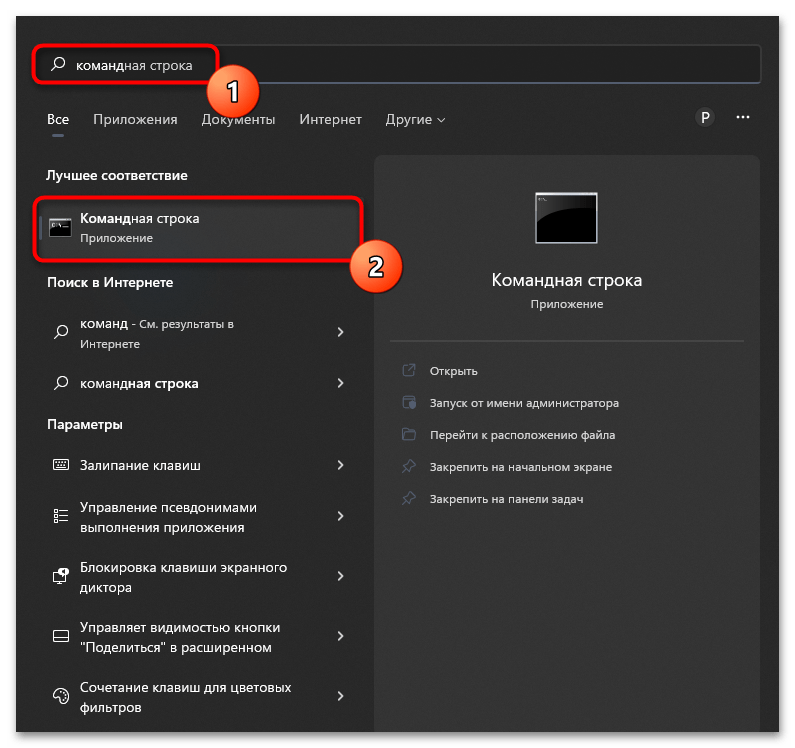

- Сначала отыщите «Командную строку» и запустите ее любым удобным для вас методом, например, отыскав через поиск в «Пуске».

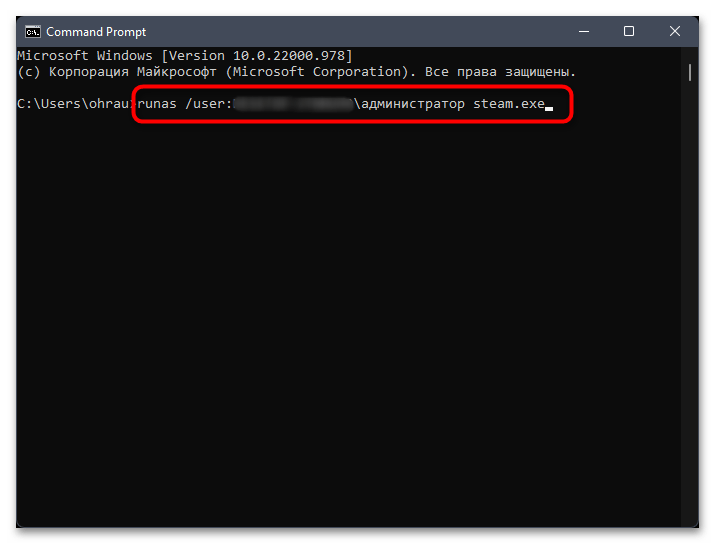

- Далее введите команду

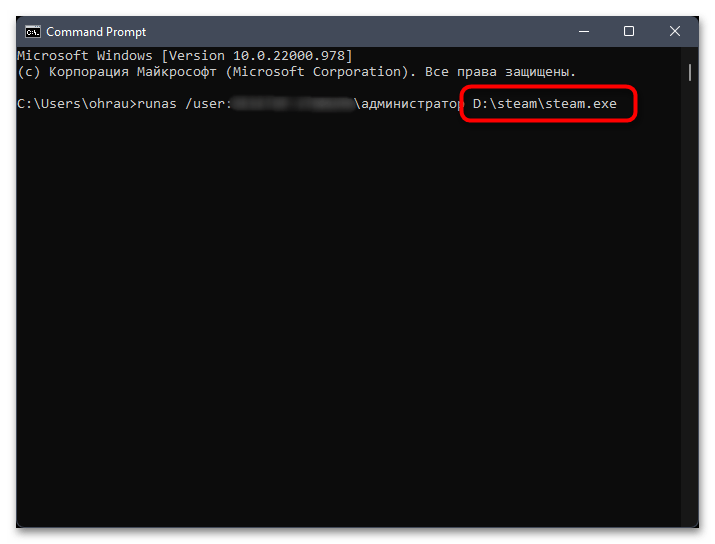

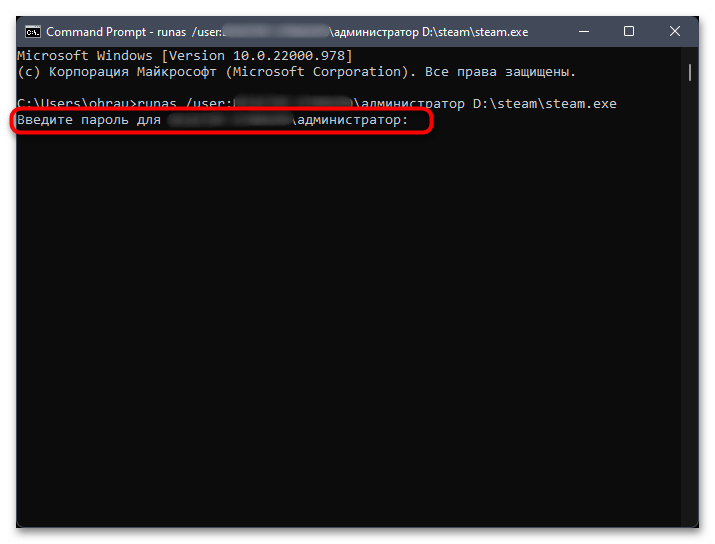

runas /user:Имя_Компьютера\администратор File.exe. Имя_Компьютера понадобится заменить на полное название вашей локальной машины, а администратор — на имя учетной записи, если указанная вам не подходит или была удалена (по умолчанию учетная запись «Администратор» всегда присутствует в Windows 11). Название файла тоже замените на свое, но обязательно указывайте его формат. - Отметим, что если запускаемый объект хранится не на рабочем столе, кроме его названия понадобится указать весь путь к файлу точно так же, как это показано в обводке на следующем изображении.

- После нажатия Enter команда запуска применяется и отображается строка для ввода пароля. Если указанная учетная запись не защищена паролем, просто нажмите Enter еще раз и ожидайте запуска выбранного приложения от имени администратора.

Способ 5: «Диспетчер задач»

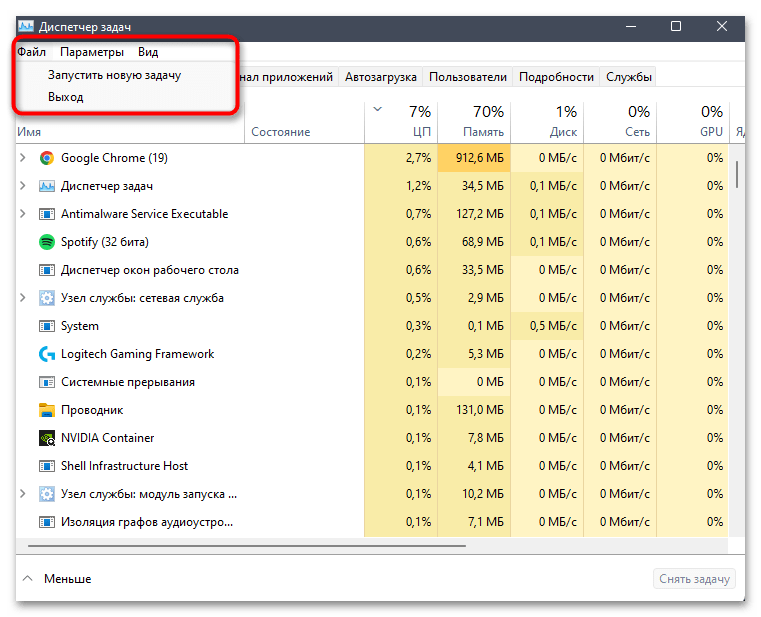

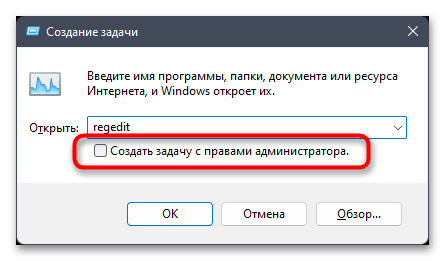

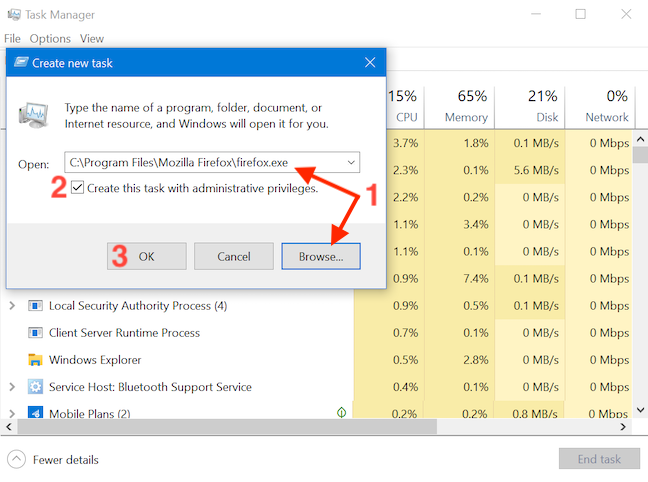

Следующий метод больше подходит в тех случаях, когда речь идет о запуске от имени администратора «Командной строки», «Конфигурации системы», «Редактора реестра» и других компонентов Windows 11, требующих данную привилегию. Реализовывается способ при помощи создания новой задачи через «Диспетчер задач», а выглядит следующим образом:

- Щелкните правой кнопкой мыши по «Пуску» и из появившегося контекстного меню выберите пункт «Диспетчер задач».

- В новом окне вызовите меню «Файл» и выберите пункт «Запустить новую задачу».

- Введите имя программы или путь к исполняемому файлу. Обязательно установите галочку возле пункта «Создать задачу с правами администратора», затем нажмите Enter и ожидайте запуска выбранного приложения.

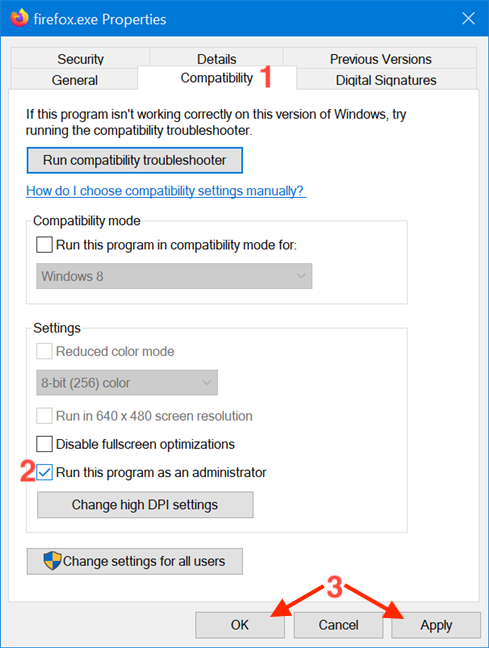

Способ 6: Свойства исполняемого файла

Следующая инструкция, подразумевающая внесение изменений в свойства исполняемого файла, позволит обеспечить постоянный его запуск с повышенным уровнем прав без постоянных манипуляций с контекстным меню или другими компонентами Windows. Понадобится только активировать один параметр и сохранить изменения.

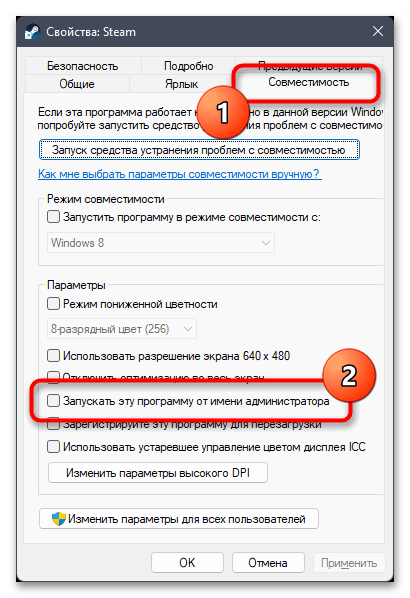

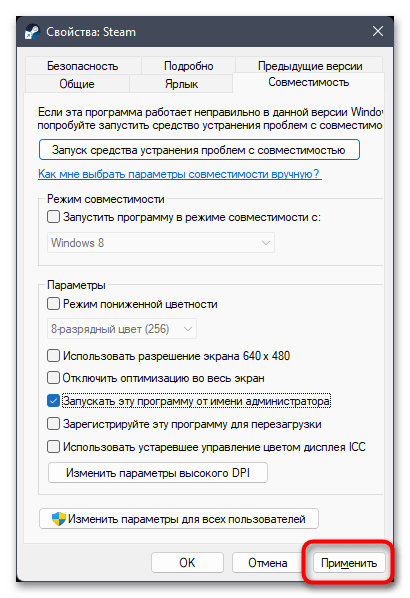

- Найдите исполняемый файл на рабочем столе или в той папке, где установлена сама программа. Нажмите по нему правой кнопкой мыши и из контекстного меню выберите пункт «Свойства».

- Перейдите на вкладку «Совместимость» и установите галочку возле пункта «Запускать эту программу от имени администратора».

- По сути, настройка уже завершена, поэтому остается нажать только «Применить», выйти из данного окна и проверить запуск программы.

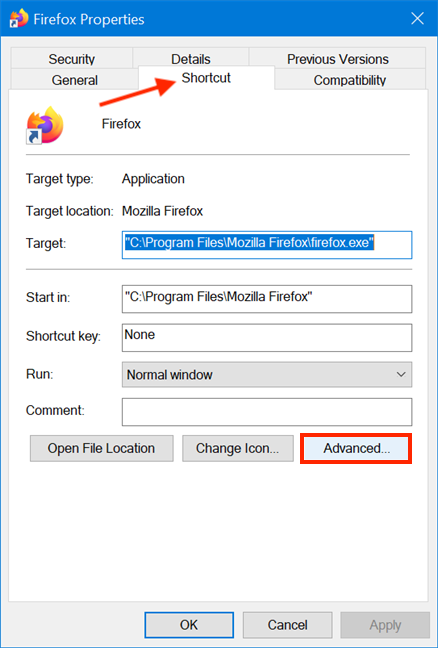

Способ 7: Свойства ярлыка

Если речь идет о запуске от имени администратора файлов с рабочего стола, то не всегда они находятся именно в формате EXE (то есть как исполняемые файлы). Часто приходится взаимодействовать именно с ярлыками, но их тоже можно настроить для открытия с повышенными правами, отыскав соответствующий параметр в свойствах.

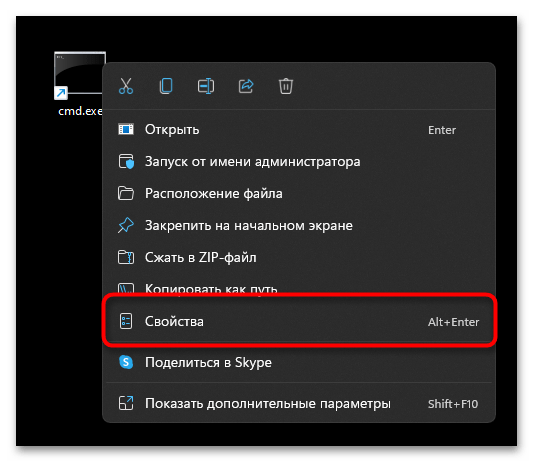

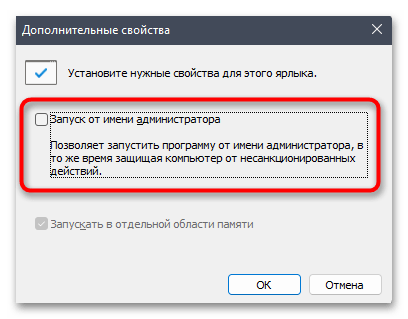

- Нажмите по ярлыку ПКМ и выберите пункт «Свойства».

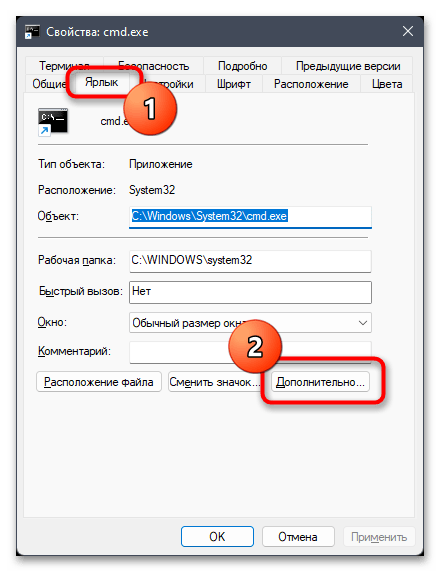

- Перейдите на вкладку «Ярлык» и нажмите по кнопке «Дополнительно».

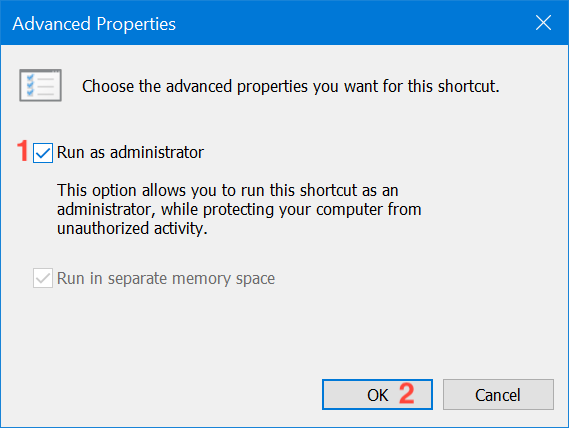

- Теперь остается только установить галочку возле «Запуск от имени администратора» и применить изменения.

Способ 8: Параметр реестра

Как последний метод предлагаем рассмотреть самый необычный подход, который будет актуален только в редких случаях. Вы можете создать запись в реестре вместо редактирования свойств файла, чтобы обеспечить его постоянный запуск от имени администратора.

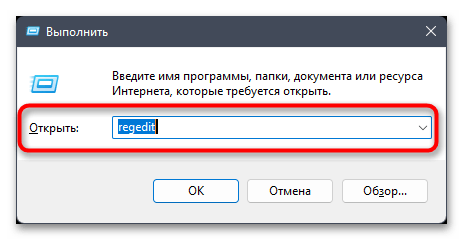

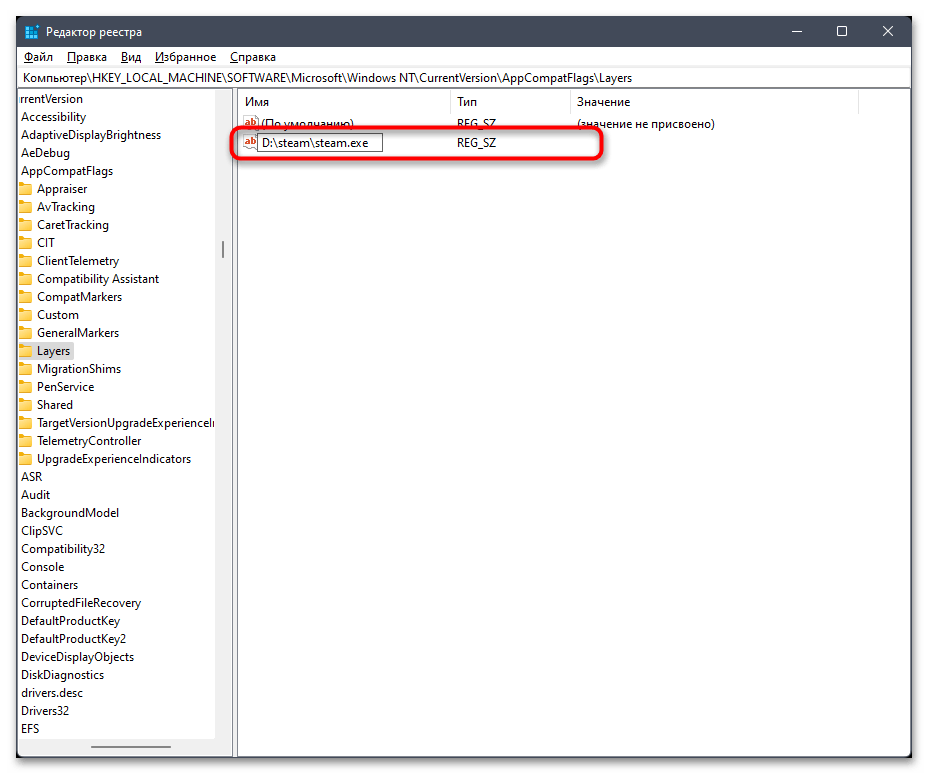

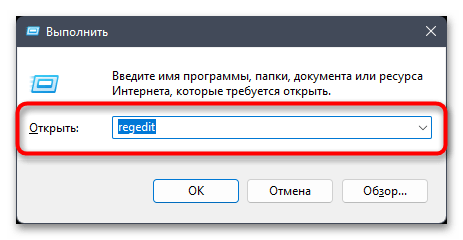

- Для этого вызовите утилиту «Выполнить», используя сочетание клавиш Win + R, в поле напишите

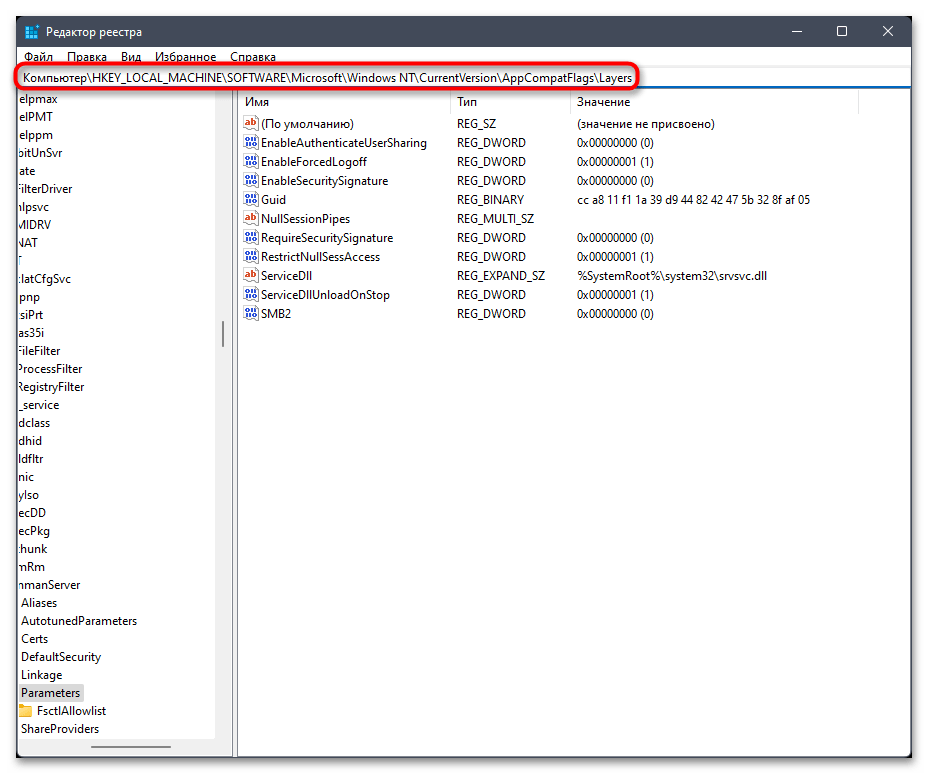

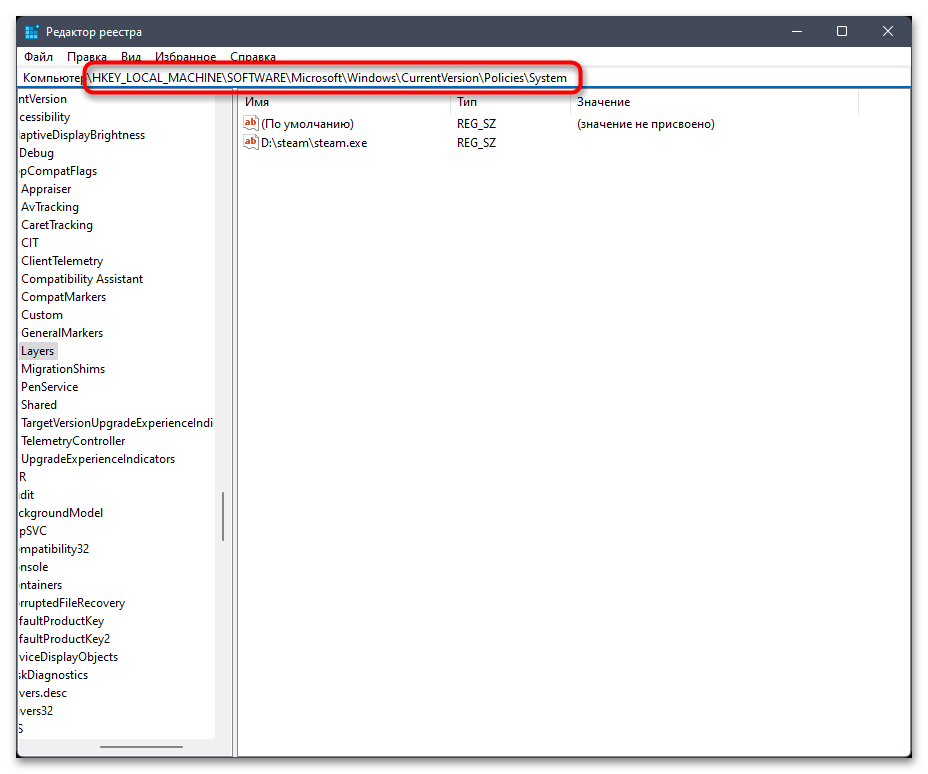

regeditи нажмите Enter для перехода к соответствующему окну. - Активируйте адресную строку и вставьте в нее путь

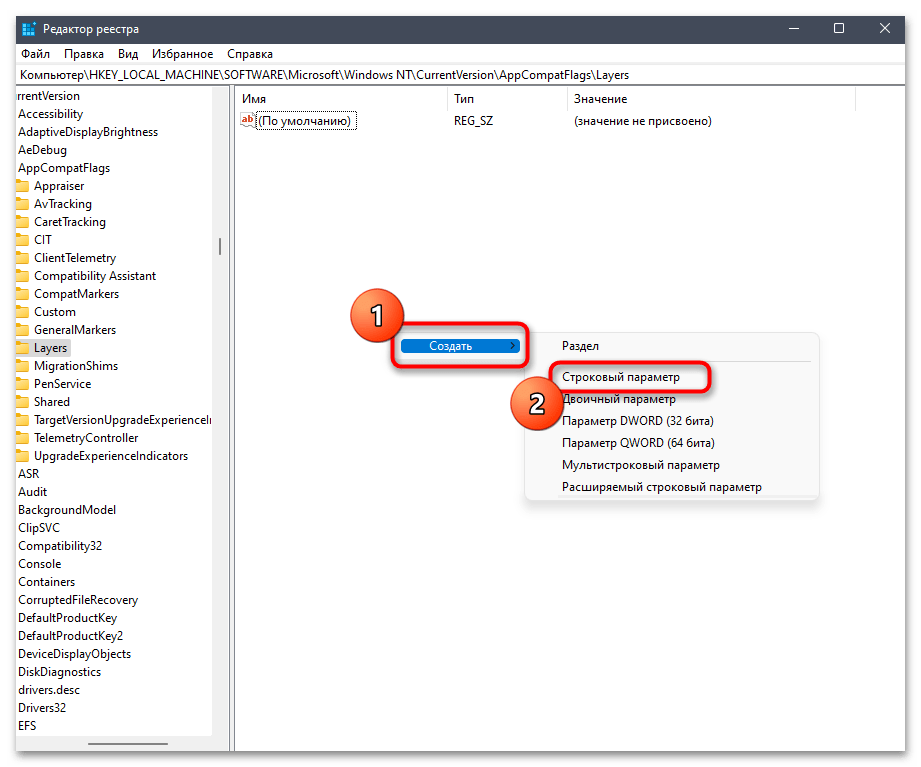

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers, чтобы быстро перейти по нему. - В любом пустом месте каталога щелкните правой кнопкой мыши, наведите курсор на «Создать» и выберите пункт «Строковый параметр».

- Задайте для него название, которое будет соответствовать полному пути к исполняемому файлу для запуска от имени администратора. Учитывайте, что расширение файла тоже указывается обязательно.

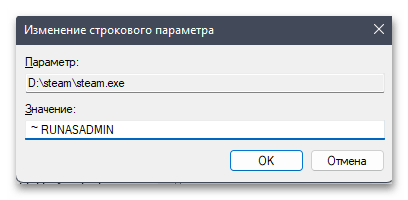

- Щелкните по созданному параметру дважды левой кнопкой мыши и в качестве значения установите

~ RUNASADMIN. Подтвердите внесение изменений и перезагрузите компьютер, чтобы они вступили в силу.

Решение проблем с открытием от имени администратора в Windows 11

Существуют две распространенные причины, по которым кнопка для запуска от имени администратора отсутствует в контекстном меню или при попытке запуска файла появляется ошибка. Далее мы рассмотрим методы исправления этих причин более детально, чтобы вы могли оперативно справиться с возникшей трудностью.

Способ 1: Отключение контроля учетных записей

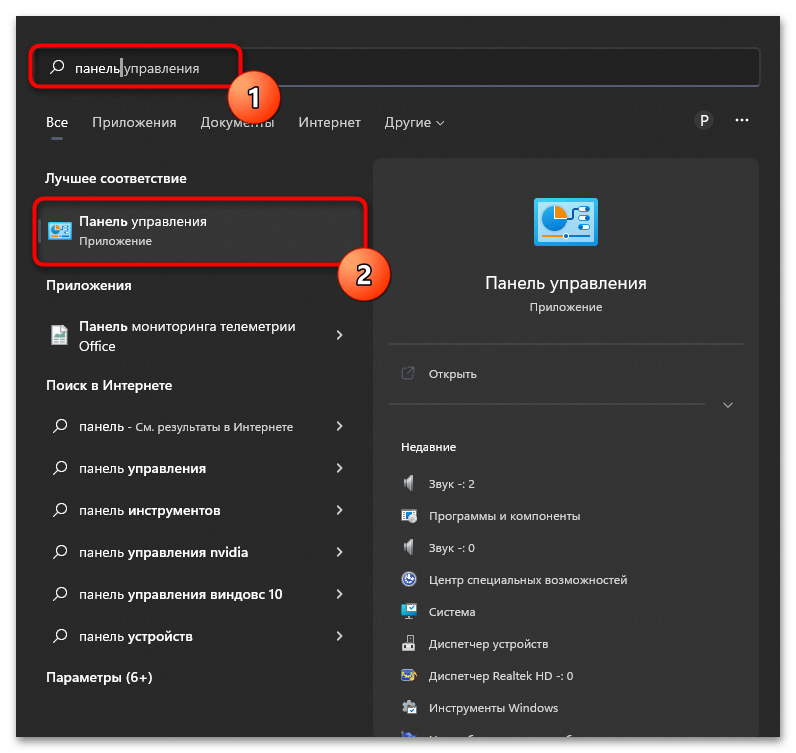

Самая часто встречающаяся проблема связана с активным контролем учетных записей в Windows 11, что и мешает корректному запуску программ с повышенными правами. Отключается данная функция через графическое меню операционной системы, а весь процесс выглядит так:

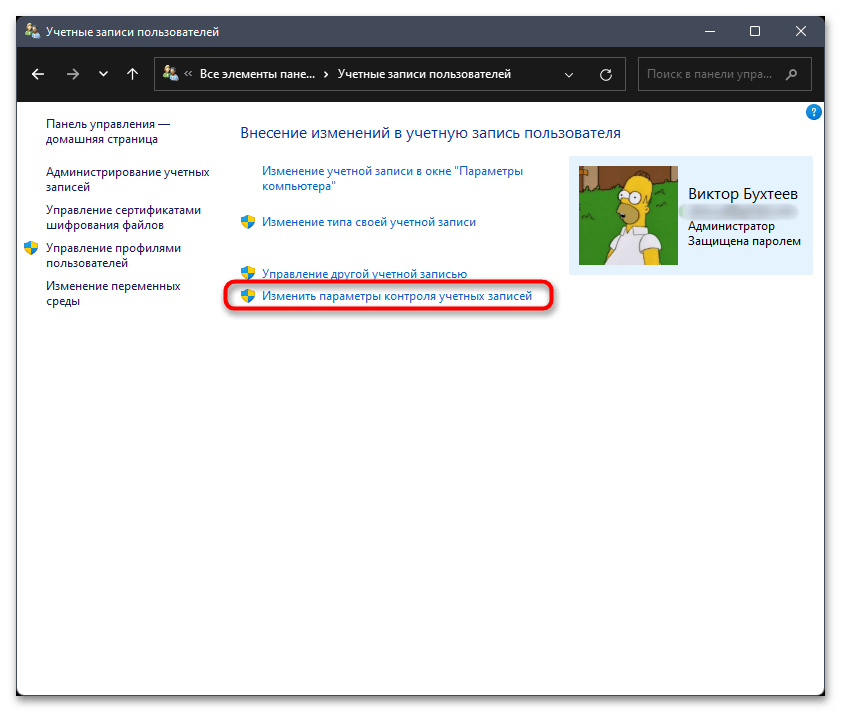

- Откройте «Пуск» и через поиск отыщите «Панель управления».

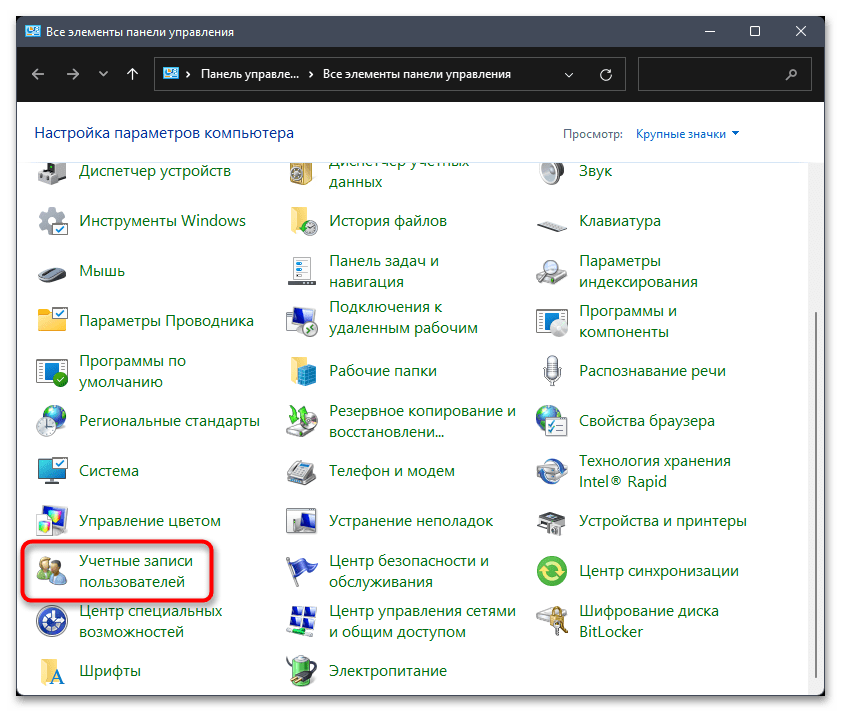

- После запуска окна щелкните дважды по значку «Учетные записи пользователей».

- Отобразится основное меню настройки учетных записей пользователей, в котором щелкните по кликабельной строке «Изменить параметры контроля учетных записей».

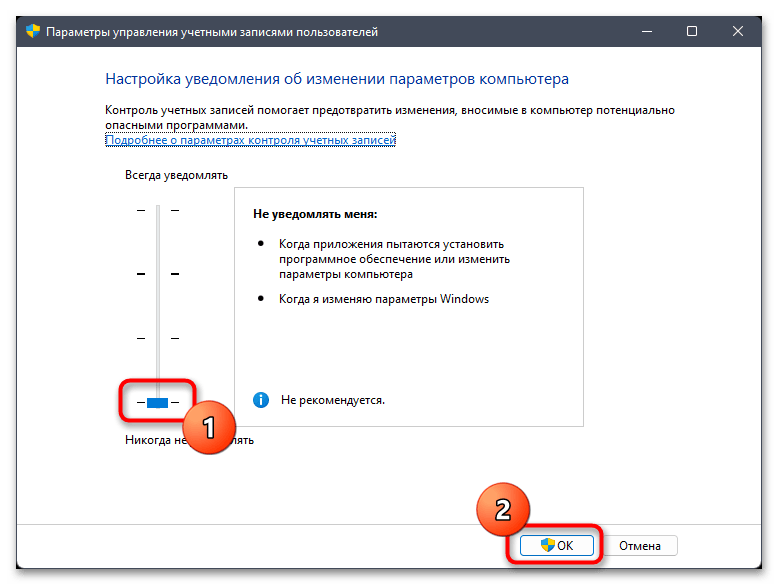

- Переместите ползунок настройки уведомлений в состояние «Никогда не уведомлять» и примените изменения.

Если по каким-то причинам настройка недоступна, возвращается в исходное состояние или никак не повлияла на запуск от имени администратора, предлагаем попробовать отключить контроль учетных записей через «Редактор реестра».

- Используйте утилиту «Выполнить» (Win + R) для перехода к редактору реестра при помощи команды

regedit. - В нем перейдите по пути

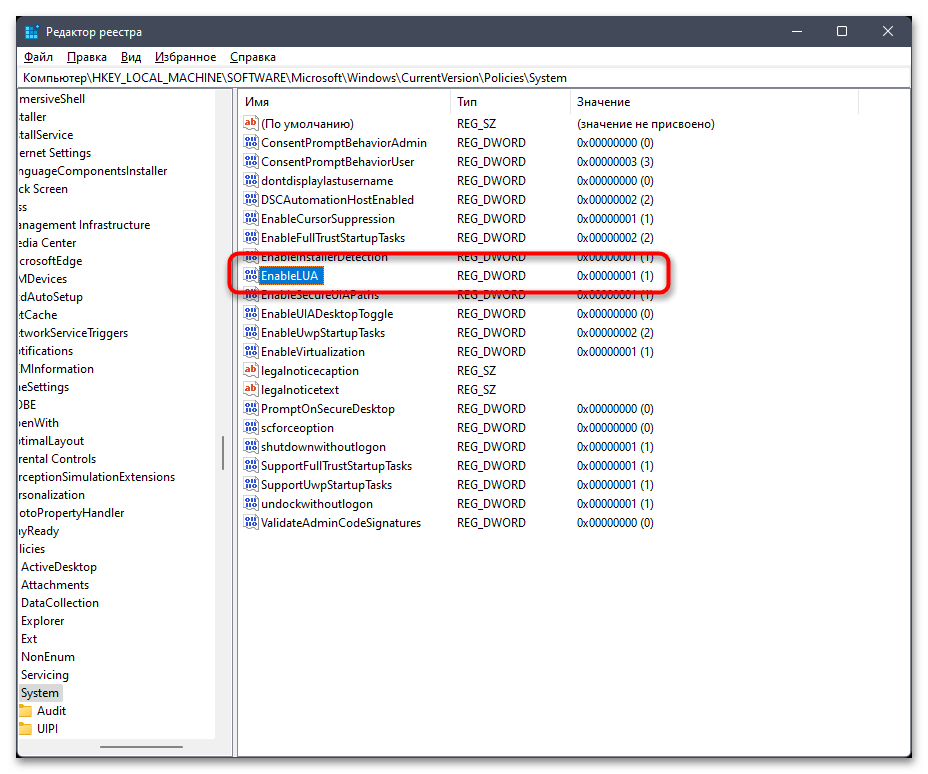

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. - Сначала найдите параметр с названием «EnableLUA» и дважды кликните по нему левой кнопкой мыши.

- Установите значение «1» и сохраните изменения.

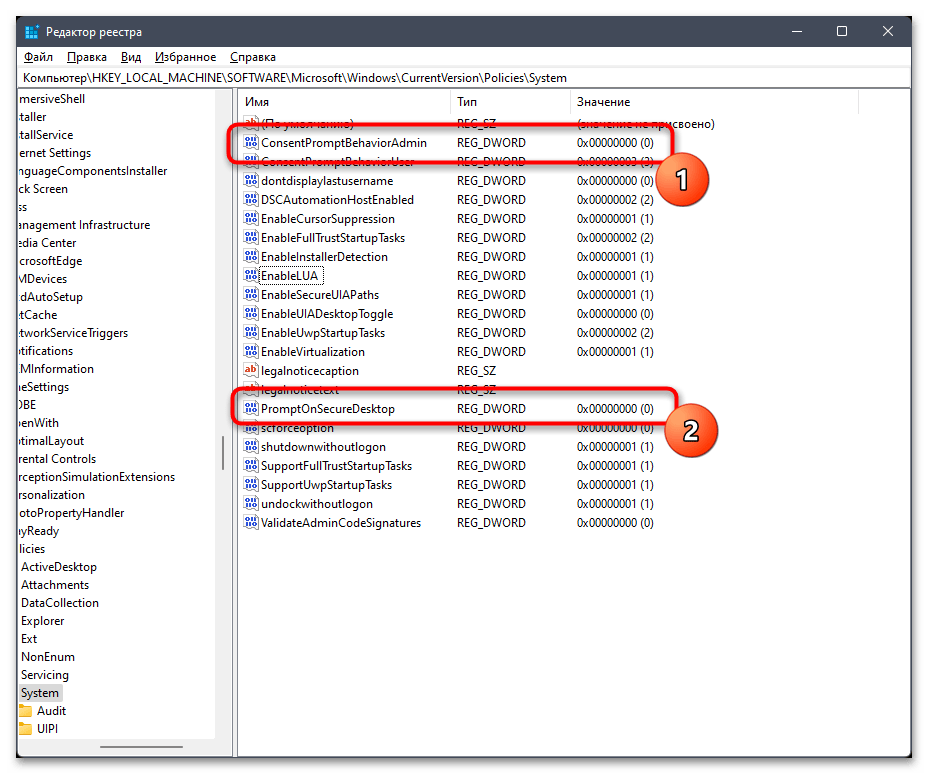

- Далее отыщите еще два параметра с названиями «ConsentPromptBehaviorAdmin» и «PromptOnSecureDesktop», но для них задайте значение «0», после чего перезагрузите ПК и переходите к проверке действенности данного метода.

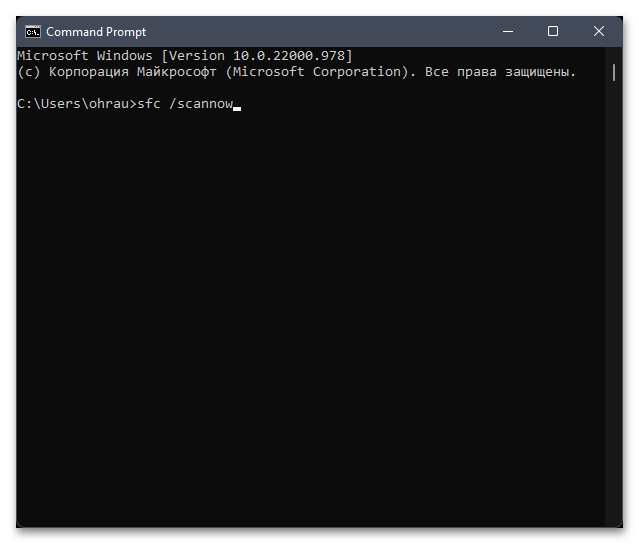

Способ 2: Проверка целостности системных файлов

Существует такая вероятность, что проблемы с запуском приложений и стандартных утилит Windows 11 от имени администратора связаны с повреждением системных файлов. Определенные параметры реестра и другие файлы с настройками не могут быть считаны, поэтому и возникают трудности со взаимодействием с учетной записью администратора. Вам понадобится использовать стандартные утилиты для проверки целостности системных файлов и исправления проблем, если такие будут найдены.

Подробнее: Использование и восстановление проверки целостности системных файлов в Windows

Наша группа в TelegramПолезные советы и помощь

In Windows 10, knowing how to run programs as administrator is very important. By default, apps and games in Windows 10 run without administrator permissions, to prevent unauthorized changes to your system. However, there are times when some programs require administrator permissions to work properly or to run specific commands. Windows 10 offers you the ability to run programs as admin without having to disable anything. Here are all the methods to use «Run as administrator» on any desktop app in Windows 10:

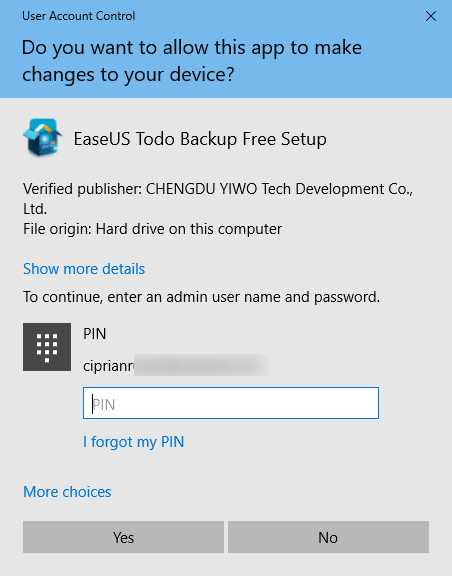

First things first: About UAC and Run as administrator

In early versions of Windows, applications had system-wide privileges, which was a security risk. All of Microsoft’s operating systems from Windows Vista onward, including Windows 10, include UAC or User Account Control, a security feature that prevents unauthorized changes to the operating system. Trying to run an application as administrator is one of the changes that require administrative privileges. Before the selected program is launched, a UAC prompt is triggered, asking for permission. If you run the application from an account without administrator permissions, the UAC prompt asks you to enter an administrator password. Without the admin password, the program does not launch.

In Windows 10, you can only run a program with administrator permissions if it is a desktop app. Some of these applications, like security software, cannot run correctly without having administrative permissions. Windows apps that are installed from the Microsoft Store cannot be run with administrative privileges in Windows 10. Furthermore, they have the same level of permissions as a normal user account, so they are not allowed to make changes to advanced system settings or the Windows Registry.

You can learn more about the difference between desktop apps and UWP apps and figure out which ones you can «Run as administrator» by reading What is a Windows app? How is it different from a desktop app or a program?.

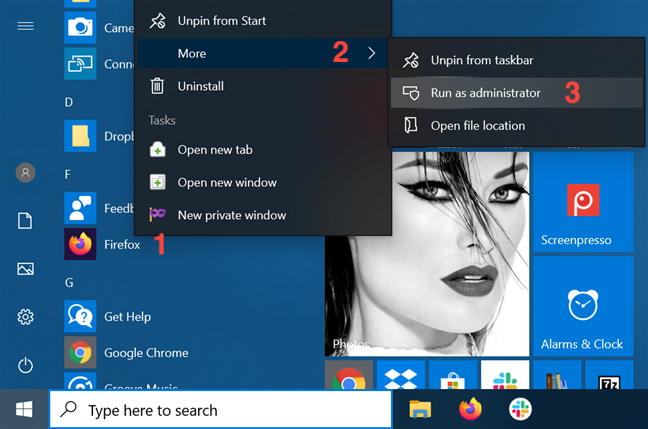

1. Run a program as admin from the contextual menu of its Start Menu shortcut or tile

In Windows 10, you can launch a program with administrative permissions by using the contextual menu of its Start Menu shortcut. First, open the Start Menu. Then, find the shortcut of the program you want to launch in the All apps list, and right-click or press-and-hold on it to open a contextual menu. Click, tap, or hover over the More option, and then click or tap on «Run as administrator.«

If you have a tile for your desktop app available in the Start Menu, right-click or press-and-hold on it to open a contextual menu. Access More and then click or tap on «Run as administrator.«

2. Run as administrator using «Ctrl + Shift + Click» on its Start Menu shortcut or tile

Open the Start Menu and locate the shortcut of the program you want to launch as administrator. Hold down both the Ctrl and the Shift keys on your keyboard and then click or tap on that program’s shortcut.

You can also use the «Ctrl + Shift + Click/Tap» shortcut on an app’s Start Menu tile to run it with administrator permissions in Windows 10.

During our tests, this method did not work every time, so if that is the case for you, either try again or consider running the app as administrator another way.

3. Run a program as administrator from its desktop shortcut

Find the desktop shortcut for the program you want to run as admin or create one yourself. Then, right-click or press-and-hold on it to open a contextual menu. Click or tap on the «Run as administrator» option.

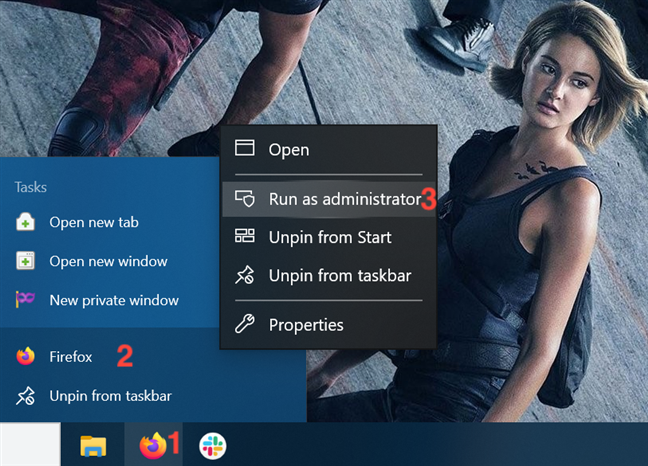

4. Run a desktop app as administrator from its taskbar shortcut

In Windows 10, you can also run a desktop app with administrator permissions from its taskbar shortcut. Right-click or press-and-hold on the shortcut, and then right-click or press-and-hold again on the program’s name. Then, from the menu that opens, choose «Run as administrator.»

You can also use the «Ctrl + Shift + Click/Tap» shortcut on an app’s taskbar shortcut to run it with administrator permissions in Windows 10.

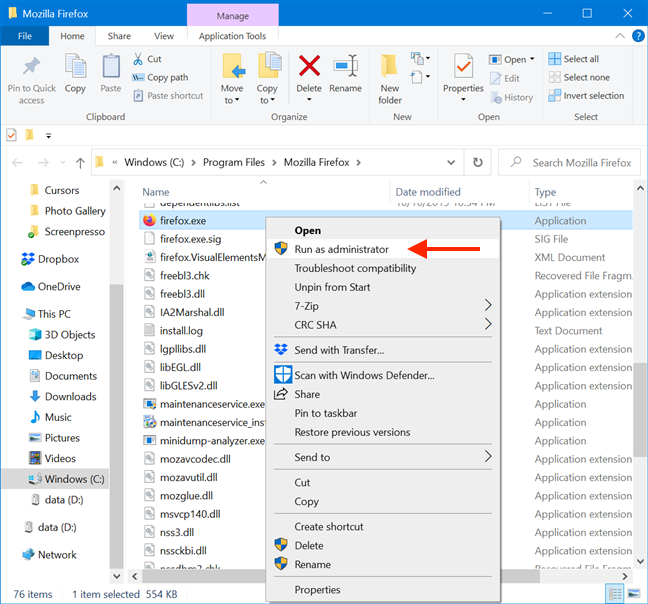

5. Run a program as administrator from its right-click menu

Although easier to find, shortcuts are not the only way to run a program as administrator in Windows 10. You can perform the same action from the main executable file’s contextual menu.

Open File Explorer and find the desktop app’s executable. Right-click or press-and-hold on it to open the contextual menu, and then click or tap on «Run as administrator.«

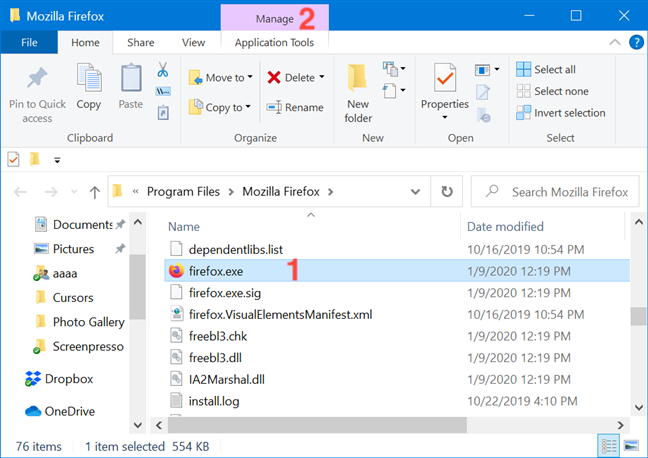

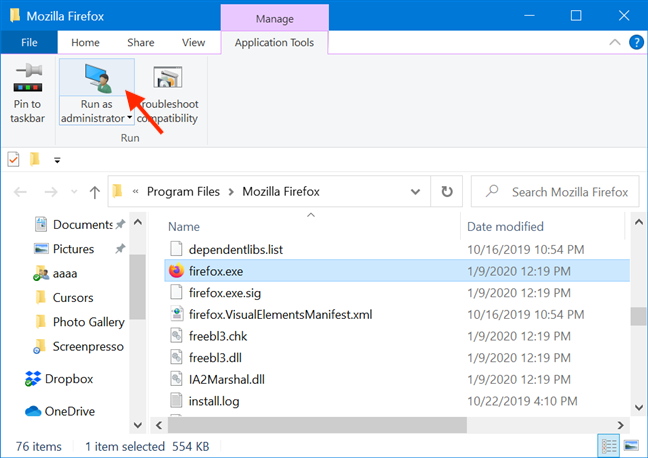

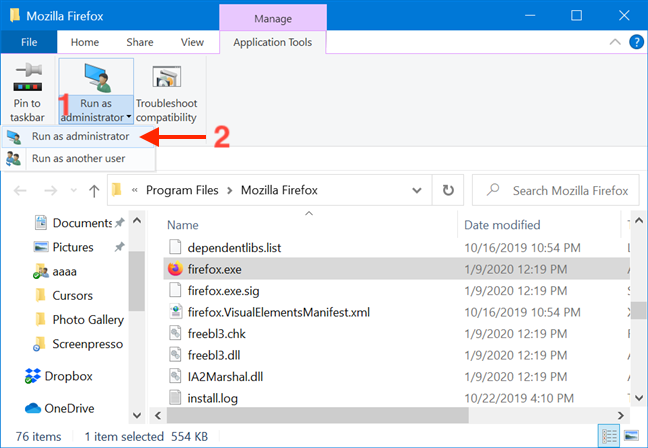

6. Use «Run as administrator» from File Explorer’s ribbon

Find the program’s main executable in File Explorer. Select it, and then click or tap on the Manage tab from the ribbon.

The option you need is displayed in the Run section of Application Tools. Click or tap on the upper half of the «Run as administrator» button to give the selected app admin permissions.

As an alternative, you can also press the lower half of the «Run as administrator» button and then click or tap on the «Run as administrator» option from the drop-down menu.

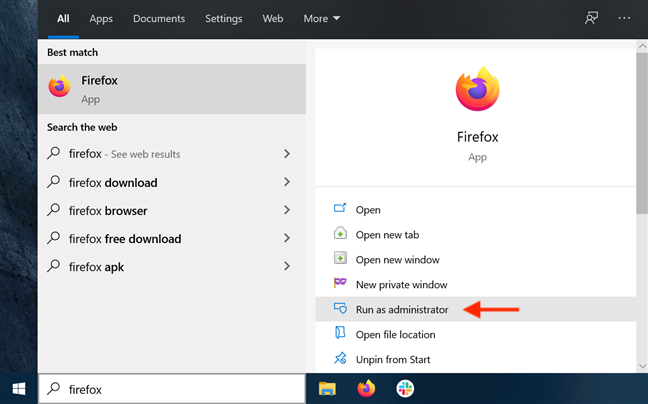

7. Run a desktop app as admin from the Search window

In the taskbar search field, type in the name of the program that needs to run with administrator permissions. Then, click or tap on the «Run as administrator» option displayed on the right side of the Search window.

Obviously, when you see the UAC prompt asking for permission to run the app as admin, click or tap Yes.

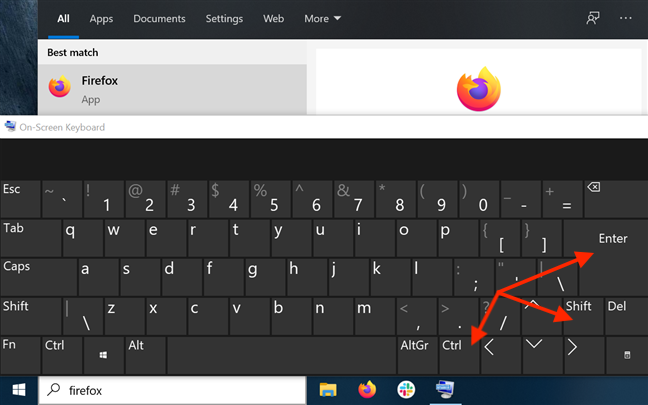

8. Run a program as administrator using «Ctrl + Shift + Enter» on its taskbar search result

Type the name of the program in your taskbar’s search field. If there are multiple results, use the arrow keys on your keyboard to highlight the program you want to run as administrator. Then, simultaneously press the Ctrl + Shift + Enter keys on your keyboard.

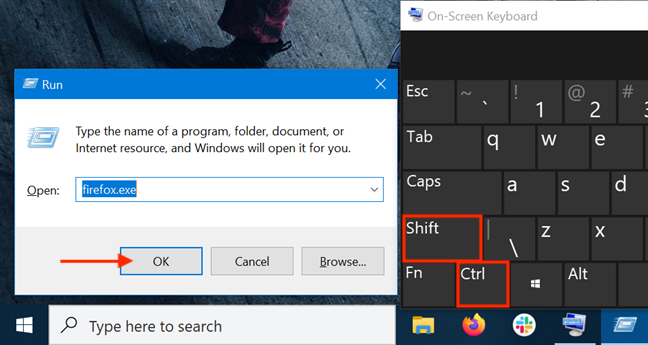

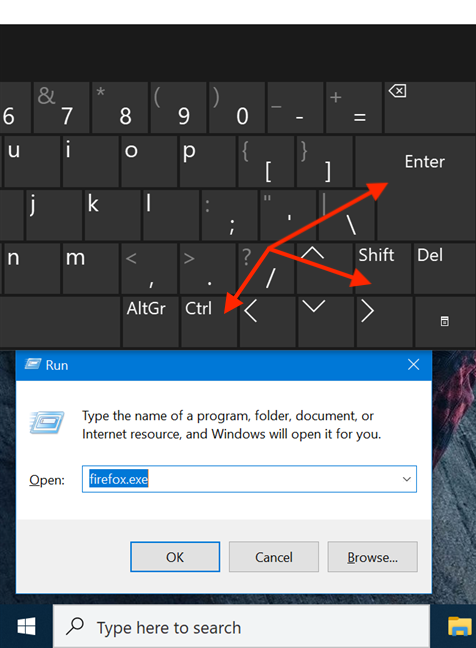

9. Run a program as administrator from the Run window

Open the Run window and type in the name of the executable for the program you want to run as administrator. Then hold down the Ctrl and Shift keys on your keyboard and click or tap on OK.

Alternatively, after typing in the name of the program’s main executable, press the Ctrl + Shift + Enter keys on your keyboard at the same time.

10. Run as admin from the Task Manager

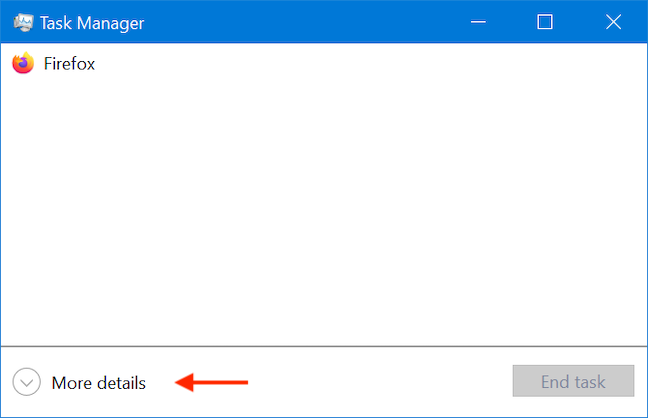

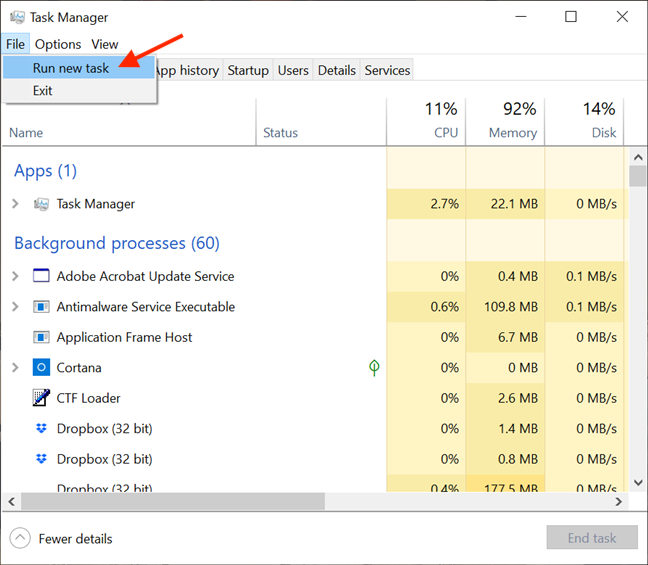

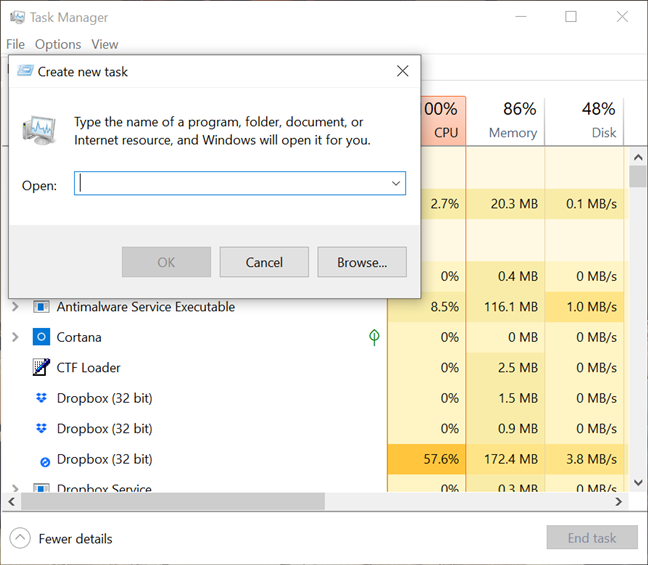

Another way to launch a program as administrator in Windows 10 is to start it using the Task Manager. To begin, open the Task Manager. Then, if it opens up in its compact view, click or tap on the More details button.

In the expanded Task Manager, open the File menu and click or tap on «Run new task.«

This opens the «Create new task» window. You can use its Open field to enter the path to the program you want to launch as administrator, or you can click or tap on Browse to navigate to it. Then, make sure to check the «Create this task with administrative privileges.» option and click or tap on OK.

TIP: An advantage of using this method to launch programs as administrator is that you skip the UAC part of the process. That is because the app automatically inherits the permissions of the Task Manager — in our case, administrator permissions — so all you have to do is check the box to enable the option, as seen above. The option is missing if you only have standard user permissions on the device.

11. Run a desktop app as admin using the RunAs command in Command Prompt (CMD) or PowerShell

If the command line is your favorite way of asking your computer to do what you want, you can also access Command Prompt or PowerShell to run a program as administrator. Enter the following command in the CMD or PowerShell window, adjusting it to fit your needs:

runas /user:»your_computer_name\administrator_name» «C:\path\program.exe«

Replace your_computer_name with your computer’s name, administrator_name with the name of a user account that is an administrator on your system, and C:\path\program.exe with the complete path to the program that you want to run as administrator.

As seen in the image below, if you enter the command correctly, you are also asked to enter the administrator’s password. Then, press Enter on your keyboard once again.

TIP: Using this method to launch programs as administrators, you skip the UAC part of the process.

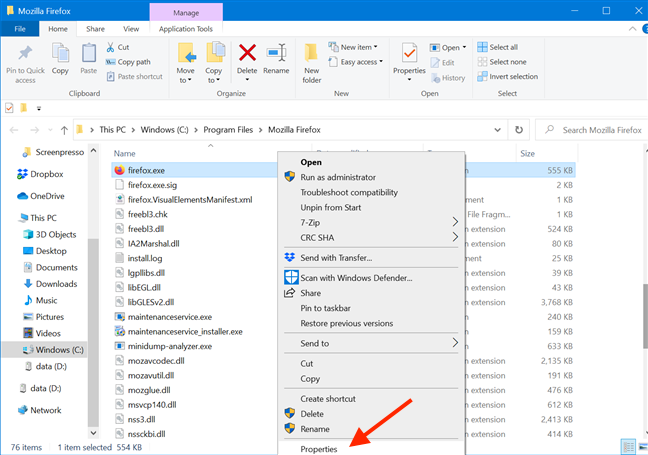

12. Always run a program with administrator permissions

To avoid constantly having to use the methods illustrated above on desktop apps accessed on a regular basis, you can set a program to always run with administrator permissions.

First, open File Explorer and find the main executable of the program you want to run. Right-click or press and hold on it to open the contextual menu. Then, click or tap on Properties.

In the Properties window, go to the Compatibility tab. At the bottom of the window, check the box next to the «Run this program as an administrator» option, and then click or tap on Apply or OK.

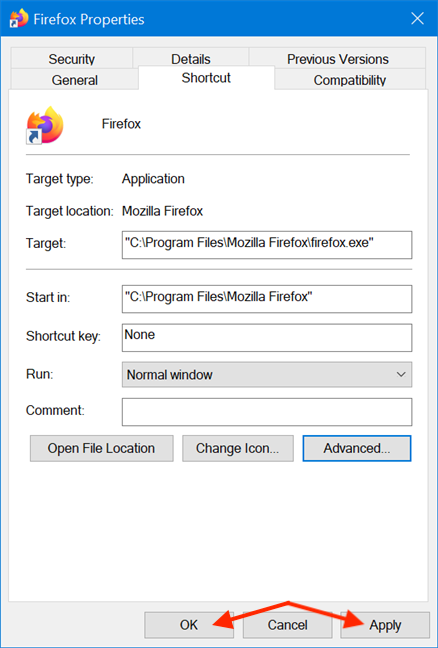

This setting is applied, and, from now on, the program always runs with administrator permissions. Follow the same steps if you want to disable the option. You can also edit the Properties of a program’s shortcut to avoid tampering with its main executable. To begin, right-click or press-and-hold on a program’s shortcut to access its contextual menu, and click or tap on Properties.

Then, in the shortcut’s Properties window, select the Shortcut tab. Click or tap on the Advanced button to open Advanced Properties.

In the Advanced Properties window, check the box next to «Run as administrator» and then click or tap OK.

Finally, you are returned to the Properties window, where you have to click or tap on OK or Apply, and you are done.

The settings are applied, and your program works with administrative permissions as long as you open it using the same shortcut. When you use the methods in this section, the UAC prompts you as soon as you try to launch the app.

13. Run a program with administrator permissions and without a UAC prompt

Using the Task Scheduler, you can run a program as administrator without being prompted by the UAC (User Account Control) every time. It is simple, and you don’t have to disable UAC, thus compromising Windows 10’s security. We put together a detailed step by step guide to help you: Use the Windows Task Scheduler to run apps without UAC prompts and admin rights.

Which method(s) do you plan to use?

In Windows 10, there are fewer apps that need to run with administrator permissions than in older versions of Windows. However, a few legitimate programs still require elevated privileges. The main thing to remember is that even if you are logged in with an administrator account, you regularly run apps as a standard user. This means that if you need to run a program that requires administrator permissions, you can just use one of the methods described above and then approve it in the UAC prompt. Which of the method(s) illustrated do you plan to use? Did you already use some of them? Let us know in a comment.

MSC в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора (найти, набираем cmd и правой кнопкой выбираем “Запустить от имени администратора”),

далее ввести нужное название msc оснастки в командной строке. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Элементы оснастки Консоли управления msc

- appwiz.cpl — Установка и удаление программ

- certmgr.msc — Сертификаты

- ciаdv.msc — Служба индексирования

- cliconfg — Программа сетевого клиента SQL

- clipbrd — Буфер обмена

- compmgmt.msc — Управление компьютером

- dcomcnfg — Консоль управления DCOM компонентами

- ddeshare — Общие ресурсы DDE (на Win7 не работает)

- desk.cpl — Свойства экрана

- devmgmt.msc — Диспетчер устройств

- dfrg.msc — Дефрагментация дисков

- diskmgmt.msc — Управление дисками

- drwtsn32 — Dr.Watson

- dxdiag — Служба диагностики DirectX

- eudcedit — Редактор личных символов

- eventvwr.msc — Просмотр событий

- firewall.cpl — настройки файерволла Windows

- gpedit.msc — Групповая политика

- fsmgmt.msc — Общие папки

- fsquirt — Мастер передачи файлов Bluetooth

- chkdsk — Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

- control printers — Принтеры и факсы — запускается не всегда

- control admintools — Администрирование компьютера — запускается не всегда

- control schedtasks — Назначенные задания (планировщик)

- control userpasswords2 — Управление учётными записями

- compmgmt.msc — Управление компьютером (compmgmt.msc /computer=pc — удаленное управление компьютером pc)

- lusrmgr.msc — Локальные пользователи и группы

- mmc— создание своей оснастки

- mrt.exe — Удаление вредоносных программ

- msconfig — Настройка системы (автозапуск, службы)

- mstsc — Подключение к удаленному рабочему столу

- cleanmgr — Очистка диска

- ncpa.cpl — Сетевые подключения

- ntmsmgr.msc — Съёмные ЗУ

- mmsys.cpl — Звук

- ntmsoprq.msc — Запросы операторов съёмных ОЗУ (для XP)

- odbccp32.cpl — Администратор источников данных

- perfmon.msc — Производительность

- regedit — Редактор реестра

- rsop.msc — Результирующая политика

- secpol.msc — Локальные параметры безопасности (Локальная политика безопасности)

- services.msc — Службы

- sfc /scannow — Восстановление системных файлов

- sigverif — Проверка подписи файла

- sndvol — управление громкостью

- sysdm.cpl — Свойства системы

- syskey — Защита БД учётных записей

- taskmgr — Диспетчер задач

- utilman Диспетчер служебных программ

- verifier Диспетчер проверки драйверов

- wmimgmt.msc — Инфраструктура управления WMI

- timedate.cpl — Оснастка «Дата и время»

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

- domain.msc — Active Directory домены и доверие

- dsa.msc — Active Directory Пользователи и компьютеры (AD Users and Computers)

- tsadmin.msc — Диспетчер служб терминалов (Terminal Services Manager)

- gpmc.msc — Консоль управления GPO (Group Policy Management Console)

- gpedit.msc — Редактор объектов локальной политики (Group Policy Object Editor)

- tscc.msc — Настройка терминального сервера (TS Configuration)

- rrasmgmt.msc — Маршрутизация и удаленый доступ (Routing and Remote Access)

- dssite.msc — Active Directory Сайты и Доверие (AD Sites and Trusts)

- dompol.msc — Политика безопасности домена (Domain Security Settings)

- dсpol.msc — Политика безопасности контроллера домена (DC Security Settings)

- dfsgui.msc — Распределенная файловая система DFS (Distributed File System)

- dnsmgmt.msc — DNS

- iscsicpl.exe — Инициатор ISCSI

- odbcad32.exe — Администратор источника данных ODBC 32 бита

- odbcad64.exe — Администратор источника данных ODBC 64 бита

- powershell.exe -noexit -command import-module ActiveDirectory — Модуль powershell Active Directory

- dfrgui.exe — Оптимизация дисков

- taskschd.msc /s — Планировщик заданий

- dsac.exe — Центр администрирования Active Directory

- printmanagement.msc — Управление печатью

- vmw.exe — Средство активации корпоративных лицензий

- eventvwr.msc /s — Просмотр событий

- adsiedit.msc — Редактор ADSIedit

- wbadmin.msc — Система архивации данных Windows Server

- ServerManager.exe — Диспетчер серверов

- dhcpmgmt.msc — DHCP сервер

- Inetmgr.exe — Оснастка IIS

- dfsmgmt.msc- DFS менеджер

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:\Windows\System32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

nbtstat -a pc — имя пользователя работающего за удаленной машиной pcnet localgroup group user /add — Добавить в группу group, пользователя usernet localgroup group user /delete — Удалить пользователя из группыnet send pc ''текст '' — отправить сообщение пользователю компьютера pcnet sessions — список пользователейnet session /delete — закрывает все сетевые сессииnet use l: \\имя компа\папка\ — подключить сетевым диском l: папку на удаленном компьютереnet user имя /active:no — заблокировать пользователяnet user имя /active:yes — разблокировать пользователяnet user имя /domain — информация о пользователе доменаnet user Имя /add — добавить пользователяnet user Имя /delete — удалить пользователяnetstat -a — список всех подключений к компьютеруreg add — Добавить параметр в реестрreg compare — Сравнивать части реестра.reg copy — Копирует из одного раздела в другойreg delete — Удаляет указанный параметр или разделreg export — Экспортировать часть реестраreg import — Соответственно импортировать часть реестраreg load — Загружает выбранную часть реестраreg query — Выводит значения заданной ветки реестраreg restore — Восстанавливает выбранную часть реестра из файлаreg save — Сохраняет выбранную часть реестраreg unload — Выгружает выбранную часть реестраshutdown — выключение компьютера , можно удаленно выключить другой.SystemInfo /s machine — покажет много полезного об удаленной машине

Списка команд элементов Панели управления Windows

- control /name Microsoft.AutoPlay — Автозапуск

- control /name Microsoft.OfflineFiles — Автономные файлы

- control /name Microsoft.AdministrativeTools — Администрирование

- control /name Microsoft.BackupAndRestore — Архивация и восстановление

- control /name Microsoft.WindowsFirewall — Брандмауэр Windows Windows

- control /name Microsoft.Recovery — Восстановление

- control /name Microsoft.DesktopGadgets — Гаджеты рабочего стола

- control /name Microsoft.DateAndTime — Дата и Время

- control /name Microsoft.DeviceManager — Диспетчер устройств

- control /name Microsoft.CredentialManager — Диспетчер учетных данных

- control /name Microsoft.HomeGroup — Домашняя группа

- Windowscontrol /name Microsoft.WindowsDefender — Защитник Windows

- control /name Microsoft.Sound — Звук

- control /name Microsoft.NotificationAreaIcons — Значки области уведомлений

- control /name Microsoft.GameControllers — Игровые устройства

- Keyboardcontrol /name Microsoft.Keyboard — Клавиатура

- control /name Microsoft.Mouse — Мышь

- control /name Microsoft.TaskbarAndStartMenu — Панель задач и меню «Пуск»

- control — Панель управления

- control /name Microsoft.Fonts — Папка «Fonts»

- control /name Microsoft.IndexingOptions — Параметры индексирования

- control /name Microsoft.FolderOptions — Параметры папок

- control /name Microsoft.PenAndTouch — Перо и сенсорные устройства

- control /name Microsoft.Personalization — Персонализация

- control /name Microsoft.RemoteAppAndDesktopConnections — Подключения к удаленным рабочим столам

- control /name Microsoft.GetPrograms — Получение программ

- control /name Microsoft.GettingStarted — Приступая к работе

- control /name Microsoft.ProgramsAndFeatures — Программы и компоненты

- сontrol /name Microsoft.DefaultPrograms — Программы по умолчанию

- control /name Microsoft.SpeechRecognition — Распознавание речи

- control /name Microsoft.ParentalControls — Родительский контроль

- control /name Microsoft.InternetOptions — Свойства обозревателя

- control /name Microsoft.TextToSpeech — Свойства речи

- control /name Microsoft.System — Система

- control /name Microsoft.ScannersAndCameras — Сканеры и камеры

- control /name Microsoft.PerformanceInformationAndTools — Счетчики и средства производительности

- control /name Microsoft.PhoneAndModem — Телефон и модем

- control /name Microsoft.ColorManagement — Управление цветом

- control /name Microsoft.Troubleshooting — Устранение неполадок

- control /name Microsoft.DevicesAndPrinters — Устройства и принтеры

- control /name Microsoft.UserAccounts — Учетные записи пользователей

- control /name Microsoft.MobilityCenter — Центр мобильности

- control /name Microsoft.WindowsUpdate — Центр обновления

- control /name Microsoft.ActionCenter — Центр поддержки

- control /name Microsoft.SyncCenter — Центр синхронизации

- control /name Microsoft.EaseOfAccessCenter — Центр специальных возможностей

- control /name Microsoft.NetworkAndSharingCenter — Центр управления сетями и общим доступом

- control /name Microsoft.BitLockerDriveEncryption — Шифрование диска

- control /name Microsoft.Display — Экран

- control /name Microsoft.PowerOptions — Электропитание

- control /name Microsoft.RegionAndLanguage — Язык и региональные стандарты

- control folders — параметры проводника