Инструкция по созданию загрузочной флешки (UEFI/GRUB) (стандартная):

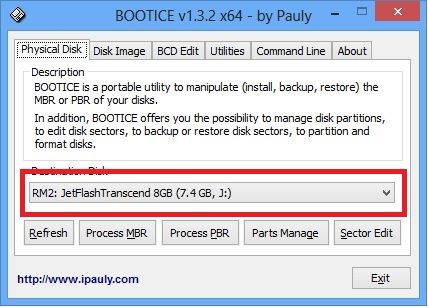

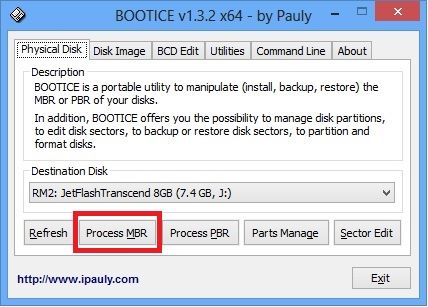

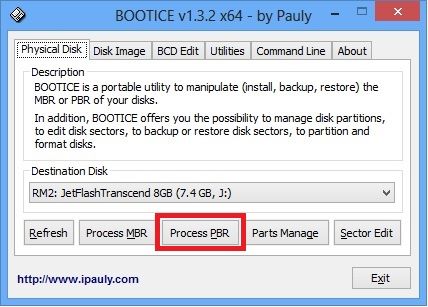

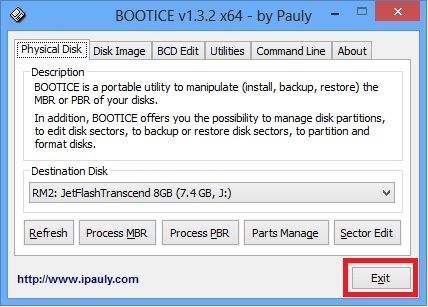

Запускаем BootIce (есть в раздаче),

выбираем нужную флешку (>2ГБ):

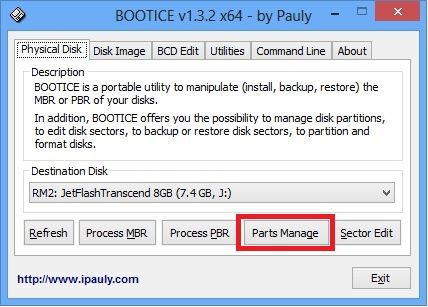

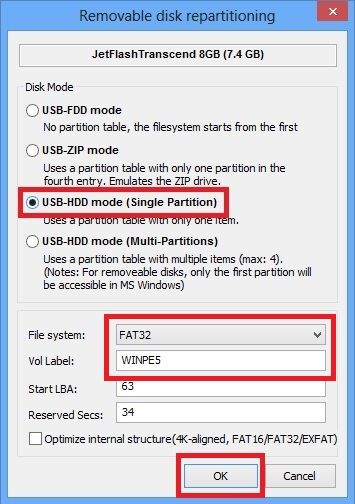

Ре-форматируем флешку в USB-HDD

(необязательно, если флешка уже USB-HDD, но желательно если флешка использовалась как загрузочная):

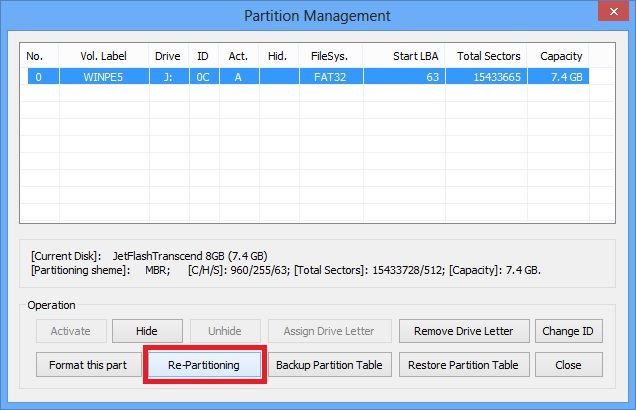

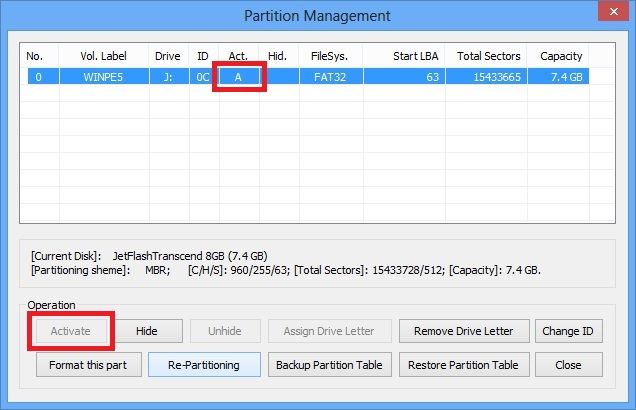

Раздел флешки должен иметь файловую систему FAT32, и его нужно сделать активным:

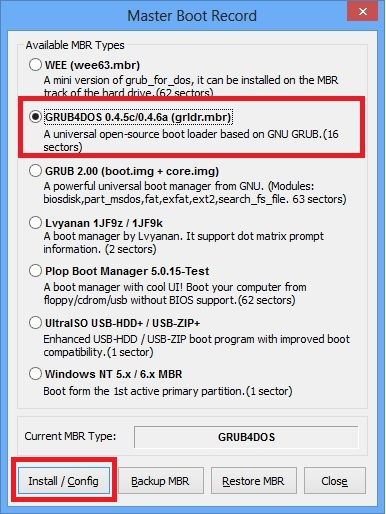

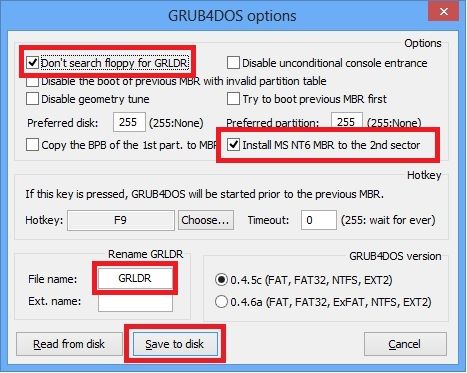

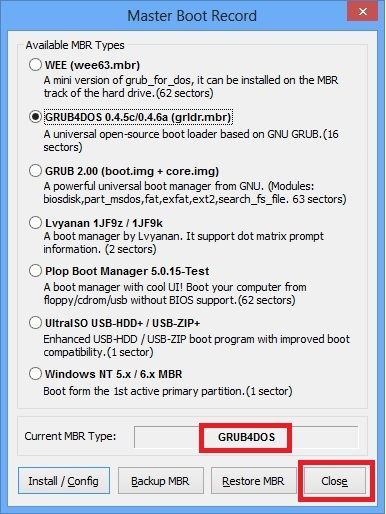

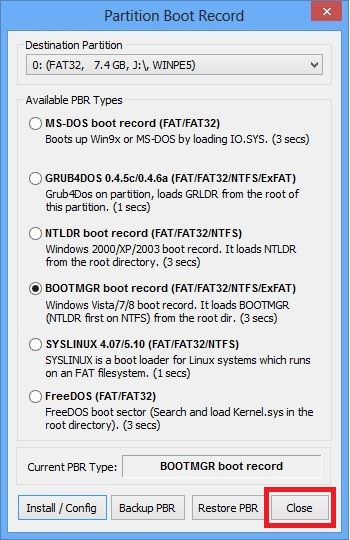

Устанавливаем MBR через BOOTICE (GRUB/BOOTMGR):

(или устанавливаем Windows NT6 MBR, чтобы грузилось только меню WinPE5)

(это так же бывает полезно для старых BIOS, когда GRUB4DOS грузится некорректно)

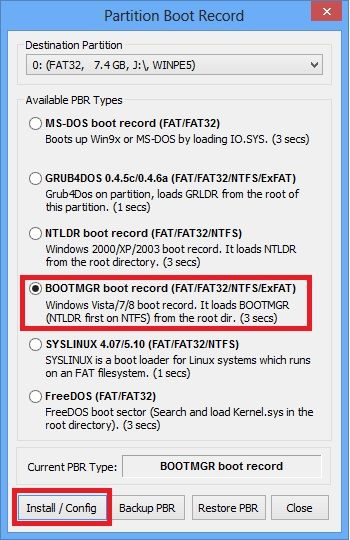

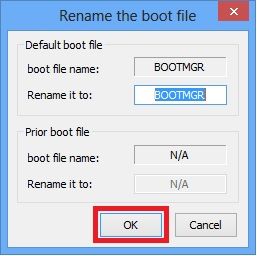

Устанавливаем PBR через BOOTICE (BOOTMGR):

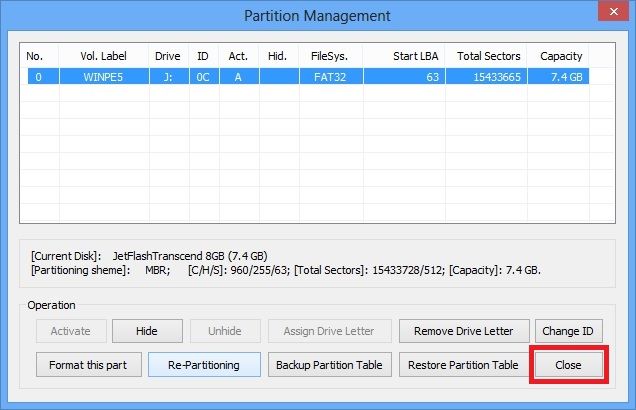

Закрываем BootIce:

Распаковываем всё что есть на загрузочном диске в корень флешки,

используя UltraISO или WinRAR.

Готово!

P.S. при UEFI-загрузке с USB будет грузится reFInd, и будут доступны MemTest86 UEFI и UEFIMark.

В случае с Secure Boot (загрузкой только подписанных загрузчиков UEFI):

нужно предварительно переключать загрузчики UEFI (можно подключив на другой компьютер):

rEFInd > Microsoft BootManager: запустить [флешка]:\EFI\Microsoft64.cmd.

Microsoft > rEFInd (возврат загрузчика rEFInd): запустить [флешка]:\EFI\rEFInd64.cmd

Также будут отображаться загрузчики от систем Linux и MacOSX (UEFI)

(при наличии их в системе)

Для загрузки на планшетах прочтите инструкцию по загрузке на TabletPC

Для загрузки в режиме UEFI (Secure Boot) прочтите инструкцию по загрузке в режиме UEFI (Secure Boot)

Создание скрытой загрузочной флешки с AdminPE (UEFI/GRUB):

В данном видео показано, как создать загрузочную флешку со скрытым при работе в обычной системе (и защищенным от записи при работе в AdminPE) загрузочным разделом, используя программы BootIce и WinRAR.

Это позволяет избежать заражения вирусами файлов на загрузочном разделе, а также защищить загрузочный раздел от нежелательных изменений.

Все действия производятся в среде загруженной AdminPE, но вы можете выполнить их на любой установленной системе, имея права Администратора.

Программа BootIce входит в состав раздачи, и находится в папке Addons

Распаковать AdminPE_UEFI.iso вы можете при помощи WinRAR либо UltraISO.

После распаковки образа загрузочная флешка готова.

P.S.: процессы создания флешки на базе WinPE5 и WInPE10 одинаковы!.

P.P.S.: Вместо GRUB4DOS для MBR можете поставить Windows NT6 MBR (BOOTMGR) – это решает проблему загрузки на некоторых старых компьютерах, но тогда при загрузке с флешки сначала будет загружатся меню WinPE (AdminPE).

P.P.P.S.: для загрузки в режиме UEFI Secure Boot после создания флешки запустите коммандный файл EFI\Microsoft64.cmd.

Он переключит загрузчик EFI на BootMgr от Microsoft

Для переключения загрузчика EFI обратно на rEFInd (он используется по умолчанию) – запустите коммандный файл EFI\rEFInd64.cmd.

Создание загрузочного USB-HDD с AdminPE (с сохранением данных):

В данном видео показано создание загрузочного USB-HDD (UEFI/GRUB) с AdminPE с сохранением уже существующих на диске данных.

ВНИМАНИЕ!: перед любыми действиями с разделами диска ОБЯЗАТЕЛЬНО проверьте их на ошибки файловой системы (и состояние S.M.A.R.T.).

В противном случае вы РИСКУЕТЕ ПОТЕРЯТЬ ДАННЫЕ!.

ДЕЛАЙТЕ РЕЗЕРВНУЮ КОПИЮ КРИТИЧЕСКИ ВАЖНЫХ ДАННЫХ!.

P.S.: Все действия проводятся из AdminPE, их можно проводить с загрузочного DVD диска, или из установленной системы, имея те программы, работа с которыми продемонстирована в данном видео, или альтернативные им.

P.P.S.: В конце видео показана распаковка образа на диск,

после распаковки образа ISO при помощи WinRAR загрузочный USB-HDD готов к работе!.

Создание загрузочного образа для мобильного устройства Android:

Зашифрованная паролем загрузочная флешка (Disk Cryptor):

- Главная

- Сборки форумчан. (трекер)

- LiveCD/DVD/Flash

- KopBuH91

| Статистика раздачи |

|

Размер: 6.06 GB | Зарегистрирован: 6 лет 4 месяца | Скачан: 151 раз |

|

Сидов: 2 [ 0 KB/s ] Подробная статистика пиров |

|

|

Отправлено: 13-Дек-2014 18:13

Отправлено: 13-Дек-2014 18:13

|

Основные возможности загрузочного диска WinPE5:ВОЗМОЖНОСТИ ЗАГРУЗКИ: Сравнение версий (AdminPE / AdminPE10)

Создание загрузочной флешки (UEFI/GRUB)Видеоинструкция по созданию загрузочной флешки (UEFI/GRUB) Загрузка по локальной сети (PXE/UEFI PXE)Инструкция по развертыванию DHCP/TFTP сервера в картинках Описание к составу раздачи:AdminPE_UEFI.iso — основной образ, содержит ВСЕ утилиты и WinPE5 x86/x64. — Скриншоты— Список изменений:+ Добавлено В следующей сборке+ Добавлено

Известные проблемы и способы их решенияF.A.Q. + проблемы и их решения Желающим помочь в развитии сборкиДанная сборка не является финальной, и будет дорабатыватся и улучшаться БлагодарностиXemom1 — за ядро Советы и секретыПолная DVD версия, включающая весь набор программ — AdminPE_UEFI.isoMD5-хэш AdminPE_UEFI.iso: 9932be91a17efb0b396775b6f0381a8231.12.2018: РАЗДАЧА ОБНОВЛЕНА — торрент перезалит

Последний раз редактировалось: KopBuH91 (2019-01-02 19:01), всего редактировалось 92 раз(а) |

Отправлено: 23-Мар-2015 14:52

(спустя 3 месяца 9 дней)

Отправлено: 23-Мар-2015 14:52

(спустя 3 месяца 9 дней)

KopBuH91 |

Патчи от conty9: 2.2 -> 2.3 -> 2.4 -> 2.5Патч для DVD-версии 2.2 -> 2.3 (нужно предварительно переименовать TechAdminPE_UEFI.iso на TechAdminPE_UEFI_2.2.iso) |

Отправлено: 23-Мар-2015 17:15

(спустя 2 часа 22 минуты)

Отправлено: 23-Мар-2015 17:15

(спустя 2 часа 22 минуты)

Kroty |

|

Отправлено: 24-Мар-2015 12:31

(спустя 19 часов)

Отправлено: 24-Мар-2015 12:31

(спустя 19 часов)

alexhammer |

|

Отправлено: 24-Мар-2015 16:04

(спустя 3 часа)

Отправлено: 24-Мар-2015 16:04

(спустя 3 часа)

KopBuH91 |

:CUSTOM добавить строки: |

Отправлено: 24-Мар-2015 18:03

(спустя 1 час 59 минут)

Отправлено: 24-Мар-2015 18:03

(спустя 1 час 59 минут)

Kroty |

|

Отправлено: 24-Мар-2015 19:57

(спустя 1 час 53 минуты)

Отправлено: 24-Мар-2015 19:57

(спустя 1 час 53 минуты)

7promo |

|

Отправлено: 25-Мар-2015 01:12

(спустя 5 часов)

Отправлено: 25-Мар-2015 01:12

(спустя 5 часов)

alexhammer |

5167

добавить строки: Ну я сделал проще if not exist «b:» setx tmp «x:\temp» |

Отправлено: 25-Мар-2015 08:44

(спустя 7 часов)

Отправлено: 25-Мар-2015 08:44

(спустя 7 часов)

KopBuH91 |

5190

Ну я сделал проще if not exist «b:» setx tmp «x:\temp» да вот не всё так просто, уважаемый |

Отправлено: 25-Мар-2015 11:50

(спустя 3 часа)

Отправлено: 25-Мар-2015 11:50

(спустя 3 часа)

alexhammer |

5193

да вот не всё так просто, уважаемый Что то Вы путаете, секция «custom» как раз запускается только после того как выбираешь создавать рам диск или нет. Всё нормально отрабатывается. Окно выбора. |

Отправлено: 25-Мар-2015 12:36

(спустя 45 минут)

Отправлено: 25-Мар-2015 12:36

(спустя 45 минут)

KopBuH91 |

|

Отправлено: 30-Мар-2015 15:06

(спустя 5 дней)

Отправлено: 30-Мар-2015 15:06

(спустя 5 дней)

KopBuH91 |

:: Запуск дополнительного конфига NirCmd добавляем :: Установка переменной среды TEMP/TMP и создание папки и радуемся |

Отправлено: 22-Апр-2015 06:56

(спустя 22 дня)

Отправлено: 22-Апр-2015 06:56

(спустя 22 дня)

KopBuH91 |

пару минут на основное меню, и сразу BootMgr (BCD) я ошибся, из главного меню через 10 сек идет переход в BootMgr (BCD), там еще 30 — и WinPE. |

Отправлено: 28-Апр-2015 10:04

(спустя 6 дней)

Отправлено: 28-Апр-2015 10:04

(спустя 6 дней)

nikzzzz |

|

Отправлено: 28-Апр-2015 11:53

(спустя 1 час 48 минут)

Отправлено: 28-Апр-2015 11:53

(спустя 1 час 48 минут)

Metamorf |

|

Страница 1 из 25

Показать сообщения:

Текущее время: 14-Май 11:16

Часовой пояс: UTC + 3

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы можете скачивать файлы

Живительная флешка

Время на прочтение10 мин

Количество просмотров523K

На данный момент в сети имеется целая куча различных инструкций по созданию дежурной рабочей сисадминской флешки, но, к сожалению, многие из них уже устарели и просто не подходят под современные задачи.

Я не собираюсь описывать процесс установки GRUB4DOS, так как это не изменилось и в сети полно инструкций. Просто скажу, что GRUB4DOS просто должен быть установлен на флешку. Также я НЕ собираюсь выкладывать здесь образы систем (все имеется на торрентах), но, тем не менее, выложу полное меню из LST-файлов со структурой папок. Также необходимо учесть, что все образы ISO необходимо дефрагментировать.

Для тестирования флешки я использую PLOP Boot Manager и виртуальную машины, для меня это самы удобный вариант, хотя существует QEMU и MobaLiveUSB.

Что сможет наша флешка:

1. Установка Windows XP/7/8

2. Установка Linux Mint/Kubuntu/Ubuntu

3. Live Slax, Live XPe, SliTaz 4.0

4. Acronis Suite

5. ERD Commander 5.0-8.0

6. Kaspersky Rescue Disk 10

7. Victoria HDD

8. HDD Regenerator

9. MHDD 4.6

10. PC Check 6.05

11. SystemRescueCD

12. Active Boot Disk Suite 8

13. Active Password Changer

14. MemTest

15. Hiren’s Boot USB

Загрузочная флешка

Установка Windows с флешки

Для установки Windows-систем из образа нужно использовать скрипт, который создаст образ ОС, адаптированный для установки с флешки. По ссылке имеется сам скрипт и инструкция по его использованию.

В итоге получаем несколько образов интересующих нас Windows, которые будут запускаться с флешки.

/Boot/menus/windows.lst

title Windows XP SP3 Russian - Step 1

map --mem (md)+4 (9)

map /Boot/Windows/xp_ru.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_ru.iso;\n\0

chainloader (0xff)/I386/SETUPLDR.BIN

title Windows XP SP3 Russian - Step 2

map --mem (md)+4 (9)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_ru.iso;\n\0

chainloader (hd0)+1

title Windows XP SP3 English - Step 1

map --mem (md)+4 (9)

map /Boot/Windows/xp_eng.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_eng.iso;\n\0

chainloader (0xff)/I386/SETUPLDR.BIN

title Windows XP SP3 English - Step 2

map --mem (md)+4 (9)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_eng.iso;\n\0

chainloader (hd0)+1

title Windows XP x64 English+Russian - Step 1

map --mem (md)+4 (9)

map /Boot/Windows/xp_x64.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_x64.iso;\n\0

chainloader (0xff)/I386/SETUPLDR.BIN

title Windows XP SP3 x64 English+Russian - Step 2

map --mem (md)+4 (9)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_x64.iso;\n\0

chainloader (hd0)+1

title Windows 7 SP1

map --mem (md)+4 (9)

map /Boot/Windows/7.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/7.iso;\n\0

chainloader (0xff)

title Windows 8 SP1 + Microsoft Office 2013

chainloader /bootmgr

title Windows XP for Legacy PCs

map --mem (md)+4 (9)

map /Boot/Windows/xp_flp.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/xp_flp.iso;\n\0

chainloader (0xff)/I386/SETUPLDR.BIN

title Windows 7 Thin PC

map --mem (md)+4 (9)

map /Boot/Windows/7_thin.iso (0xff)

map (hd0) (hd1)

map (hd1) (hd0)

map --rehook

write (9) [FiraDisk]\nStartOptions=cdrom,vmem=find:/Boot/Windows/7_thin.iso;\n\0

chainloader (0xff)

title << Back to main menu

configfile /menu.lst

Обратите внимание, что я использую сборку Windows 8 Smokie, которая имеет немного другую структуру, поэтому я просто распаковал образ в корень флешки и запускаю установку с помощью «chainloader /bootmgr». Если же используется образ MSDN, то для простоты лучше использовать скрипт.

Убунтоподобные системы

Здесь все предельно просто. Просто вытягиваем из образа файлы initrd.lz и vmlinuz (из образа с x64 системой это делаем отдельно) и кидаем их в папку /Boot/Linux/Distro/x86 и x64. По .lst файлу, расположенному ниже, можно понять, что и куда копировать.

/Boot/menus/linux.lst

title Linux Mint 17 Cinnamon X86

kernel /Boot/Linux/Mint/x86/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-17-cinnamon-dvd-32bit.iso boot=casper initrd=/Boot/Linux/Mint/x86/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x86/initrd.lz

title Linux Mint 17 Cinnamon X64

kernel /Boot/Linux/Mint/x64/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-17-cinnamon-dvd-64bit.iso boot=casper initrd=/Boot/Linux/Mint/x64/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x64/initrd.lz

title Linux Mint 17 Mate X86

kernel /Boot/Linux/Mint/x86/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-17-mate-dvd-32bit.iso boot=casper initrd=/Boot/Linux/Mint/x86/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x86/initrd.lz

title Linux Mint 17 Mate X64

kernel /Boot/Linux/Mint/x64/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-17-mate-dvd-64bit.iso boot=casper initrd=/Boot/Linux/Mint/x64/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x64/initrd.lz

title Linux Mint 16 KDE X86

kernel /Boot/Linux/Mint/x86/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-16-kde-dvd-32bit.iso boot=casper initrd=/Boot/Linux/Mint/x86/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x86/initrd.lz

title Linux Mint 16 KDE X64

kernel /Boot/Linux/Mint/x64/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-16-kde-dvd-64bit.iso boot=casper initrd=/Boot/Linux/Mint/x64/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x64/initrd.lz

title Linux Mint 16 XFCE X86

kernel /Boot/Linux/Mint/x86/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-16-xfce-dvd-32bit.iso boot=casper initrd=/Boot/Linux/Mint/x86/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x86/initrd.lz

title Linux Mint 16 XFCE X64

kernel /Boot/Linux/Mint/x64/vmlinuz iso-scan/filename=/Boot/Linux/Mint/linuxmint-16-xfce-dvd-64bit.iso boot=casper initrd=/Boot/Linux/Mint/x64/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Mint/x64/initrd.lz

title Kubuntu Linux 14.04 x86

kernel /Boot/Linux/Kubuntu/x86/vmlinuz iso-scan/filename=/Boot/Linux/Kubuntu/kubuntu-14.04-desktop-i386.iso boot=casper initrd=/Boot/Linux/Kubuntu/x86/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Kubuntu/x86/initrd.lz

title Kubuntu Linux 14.04 x64

kernel /Boot/Linux/Kubuntu/x64/vmlinuz iso-scan/filename=/Boot/Linux/Kubuntu/kubuntu-14.04-desktop-amd64.iso boot=casper initrd=/Boot/Linux/Kubuntu/x64/initrd.lz locale=en_US quiet splash --

initrd /Boot/Linux/Kubuntu/x64/initrd.lz

title << Back to main menu

configfile /menu.lst

Live

Просто скачиваем последнии версии SliTaz и Slax, а затем раскладываем их согласно структуре меню. Slax необходимо распаковать в корень флешки (/slax), SliTaz просто образом, не забываем сделать дефрагментацию, с PloPLinux тоже самое, что и со SliTaz.

/Boot/menus/live_usb.lst

title Slax Graphics mode (KDE)

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw autoexec=xconf;telinit~4 changes=/slax/

initrd /slax/boot/initrfs.img

title Slax Always Fresh

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw autoexec=xconf;telinit~4

initrd /slax/boot/initrfs.img

title Slax Copy To RAM

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw copy2ram autoexec=xconf;telinit~4

initrd /slax/boot/initrfs.img

title Slax Graphics VESA mode

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw autoexec=telinit~4 changes=/slax/

initrd /slax/boot/initrfs.img

title Slax Text mode

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw changes=/slax/

initrd /slax/boot/initrfs.img

title Slax as PXE server

kernel /slax/boot/vmlinuz ramdisk_size=6666 root=/dev/ram0 rw autoexec=/boot/pxelinux.cfg/start;/boot/pxelinux.cfg/web/start;xconf;telinit~4

initrd /slax/boot/initrfs.img

title SliTaz 4.0

map /Boot/Live/slitaz-4.0.iso (0xff) || map --mem /Boot/Live/slitaz-4.0.iso (0xff)

map --hook root (0xff)

chainloader (0xff)

title PloP Linux 4.2.2

map /Boot/Live/ploplinux-4.2.2-X.iso (0xff)

map --hook root (0xff)

chainloader (0xff)

title << Back to main menu

configfile /menu.lst

Acronis Suite

Можно использовать обычные ISO-образы Acronis, а можно скачать такую вещь, как Acronis BootDVD Grub4Dos Edition и скопировать файлы согласно структуре LST.

/Boot/Acronis/menu.lst

title Acronis Disk Director Server 10.0.2169 Full version

find --set-root /Boot/Acronis/ADDS10/DAT3.DAT

kernel /Boot/Acronis/ADDS10/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ADDS10/DAT2.DAT

title Acronis Disk Director Advanced 11.0.12077

find --set-root /Boot/Acronis/ADDA11/DAT3.DAT

kernel /Boot/Acronis/ADDA11/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ADDA11/DAT2.DAT

title Acronis Disk Director Home Update 2 11.0.2343

find --set-root /Boot/Acronis/ADDH11/DAT4.DAT

kernel /Boot/Acronis/ADDH11/DAT4.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ADDH11/DAT3.DAT

title Acronis Snap Deploy Server 3.0.3470 with UR Master Image Creator

find --set-root /Boot/Acronis/ASDS3/66A6188E

kernel /Boot/Acronis/ASDS3/66A6188E vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ASDS3/720018DC

title Acronis Snap Deploy Server 3.0.3470 with UR Standalone deployment

find --set-root /Boot/Acronis/ASDS3/3FE01872

kernel /Boot/Acronis/ASDS3/3FE01872 vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ASDS3/98FE18F8

title Acronis Snap Deploy Server 4.0.540 with UR Master Image Creator

find --set-root /Boot/Acronis/ASDS4/DAT5.DAT

kernel /Boot/Acronis/ASDS4/DAT5.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ASDS4/DAT4.DAT

title Acronis Snap Deploy Server 4.0.540 with UR Standalone deployment

find --set-root /Boot/Acronis/ASDS4/DAT3.DAT

kernel /Boot/Acronis/ASDS4/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ASDS4/DAT2.DAT

title Acronis True Image Home 2011 Plus Pack 14.0.6942

find --set-root /Boot/Acronis/ATIH2011PP/DAT3.DAT

kernel /Boot/Acronis/ATIH2011PP/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ATIH2011PP/DAT2.DAT

title Acronis True Image Home 2012 Plus Pack 15.0.7133

find --set-root /Boot/Acronis/ATIH2012PP/DAT3.DAT

kernel /Boot/Acronis/ATIH2012PP/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ATIH2012PP/DAT2.DAT

title Acronis True Image Home 2013 Plus Pack 16.0.6514

find --set-root /Boot/Acronis/ATIH2013PP/DAT3.DAT

kernel /Boot/Acronis/ATIH2013PP/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ATIH2013PP/DAT2.DAT

title Acronis Backup & Recovery 10.0.13762 with UR

find --set-root /Boot/Acronis/ABR10UR/DAT3.DAT

kernel /Boot/Acronis/ABR10UR/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ABR10UR/DAT2.DAT

title Acronis Backup & Recovery 11.5.32308 with UR (32-bit)

find --set-root /Boot/Acronis/ABR11UR/DAT3.DAT

kernel /Boot/Acronis/ABR11UR/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ABR11UR/DAT2.DAT

title Acronis Backup & Recovery 11.5.32308 with UR (64-bit, with UEFI support)

find --set-root /Boot/Acronis/ABR11UR/DAT5.DAT

kernel /Boot/Acronis/ABR11UR/DAT5.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/ABR11UR/DAT4.DAT

title Acronis vmProtect 8.0.8184

find --set-root /Boot/Acronis/AvmP8/DAT3.DAT

kernel /Boot/Acronis/AvmP8/DAT3.DAT vga=788 ramdisk_size=28672 acpi=off quiet

initrd /Boot/Acronis/AvmP8/DAT2.DAT

title << Back to main menu

configfile /menu.lst

ERD

Скачиваем ERD Commander одним ISO-образом, дефрагментируем его и запускам из menu.lst.

title ERD Commander >>

find --set-root /Boot/ERD/MSDaRT.iso

map /Boot/ERD/MSDaRT.iso (0xFF)

map --hook

root (0xFF)

chainloader (0xFF)

Kaspersky Rescue Disk

Распаковываем в корень флешки, вместо XXXX пишем UUID флешки.

title Kaspersky Rescue Disk 10

uuid () > nul

set UUID=XXXX

echo %UUID%

kernel /rescue/boot/rescue root=live:UUID=%UUID% rootfstype=auto vga=791 init=/init kav_lang=en udev liveimg splash quiet doscsi nomodeset

initrd /rescue/boot/rescue.igz

Victoria HDD

Запускается из образа ISO.

title Victoria HDD

find --set-root /Boot/Other/vcr35r.iso

map /Boot/Other/vcr35r.iso (0xff) || map --mem /Boot/Other/vcr35r.iso (0xff)

map --hook

chainloader (0xff)

HDD Regenerator

Иногда бывает полезен. Запуск из образа ISO.

UPD. Программа может повредить, использовать на свой страх и риск.

title HDD Regenerator

find --set-root /Boot/Other/hddreg2011.iso

map /Boot/Other/hddreg2011.iso (0xff) || map --mem /Boot/Other/hddreg2011.iso (0xff)

map --hook

chainloader (0xff)

MHDD, PC Check, Active Boot Disk Suite

Запускаются из ISO-образа, как выше.

SystemRescueCD

Скачиваем последнюю версию и распаковываем в корень флешки. Запускаем.

title SystemRescueCD

kernel /sysrcd/rescue32 scandelay=1 setkmap=us subdir=/sysrcd dostartx

initrd /sysrcd/initram.igz

Другие мелкие программы

Остальная мелочь запускается либо с образа дискеты или ISO.

title Active Password Changer

map /Boot/Other/active.ima (fd0)

map --hook

chainloader (fd0)+1

rootnoverify (fd0)

map --floppies=1

title MemTest

find --set-root /Boot/Other/mt420.iso

map /Boot/Other/mt420.iso (0xff) || map --mem /Boot/Other/mt420.iso (0xff)

map --hook

chainloader (0xff)

title Windows Password Changer

map /Boot/Other/ntpw.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

Hiren’s Boot USB

С сайта HBCD скачиваем образ и распаковываем в корень (/HBCD).

Итог

В итоге мы имеем ассорти из самых нужных программ, которые помогут восстановить компьютер.

Архив со структурой папок

Файл menu.lst, которые стоит замещать в корне флешки.

/menu.lst

title Install Windows >>

configfile /Boot/menus/windows.lst

title Install Linux >>

configfile /Boot/menus/linux.lst

title Live USBs >>

configfile /Boot/menus/live_usb.lst

title Hiren's Boot USB >>

configfile /HBCD/menu.lst

title Acronis Suite >>

configfile /Boot/Acronis/menu.lst

title ERD Commander >>

find --set-root /Boot/ERD/MSDaRT.iso

map /Boot/ERD/MSDaRT.iso (0xFF)

map --hook

root (0xFF)

chainloader (0xFF)

title Kaspersky Rescue Disk 10

uuid () > nul

set UUID=625CEC715CEC4181

echo %UUID%

kernel /rescue/boot/rescue root=live:UUID=%UUID% rootfstype=auto vga=791 init=/init kav_lang=en udev liveimg splash quiet doscsi nomodeset

initrd /rescue/boot/rescue.igz

title Victoria HDD

find --set-root /Boot/Other/vcr35r.iso

map /Boot/Other/vcr35r.iso (0xff) || map --mem /Boot/Other/vcr35r.iso (0xff)

map --hook

chainloader (0xff)

title HDD Regenerator

find --set-root /Boot/Other/hddreg2011.iso

map /Boot/Other/hddreg2011.iso (0xff) || map --mem /Boot/Other/hddreg2011.iso (0xff)

map --hook

chainloader (0xff)

title MHDD 4.6

find --set-root /Boot/Other/mhdd.iso

map /Boot/Other/mhdd.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title PC Check 6.05

find --set-root /Boot/Other/pccheck.iso

map /Boot/Other/pccheck.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title SystemRescueCD

kernel /sysrcd/rescue32 scandelay=1 setkmap=us subdir=/sysrcd dostartx

initrd /sysrcd/initram.igz

title Active Boot Disk Suite 8

find --set-root /Boot/Other/active.iso

map /Boot/Other/active.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title Active Password Changer

map /Boot/Other/active.ima (fd0)

map --hook

chainloader (fd0)+1

rootnoverify (fd0)

map --floppies=1

title MemTest

find --set-root /Boot/Other/mt420.iso

map /Boot/Other/mt420.iso (0xff) || map --mem /Boot/Other/mt420.iso (0xff)

map --hook

chainloader (0xff)

title Windows Password Changer

map /Boot/Other/ntpw.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title Terminal

commandline

title Reboot

reboot

title Halt

halt

Необходимый софт

1. ADWCleaner — удаление рекламного ПО;

2. AVZ — «снайпер» для вирусов;

3. CCleaner, Defraggler — чистка и дефрагментация;

4. InfraRecorder — очень качественный аналог Nero Burning Rom;

5. KMPlayer — проигрыватель;

6. Unchecky — снятие галочек во время установки;

7.

DriverPack Solution — многие драйвера;

Snappy Driver Installer — полный драйвер пак, более удобен, чем DRPSolution

8. SysinternalsSuite — назменимая вещь, утилиты на все случаи жизни;

9. ATF-Cleaner — быстрая очистка системы, не требует установки;

10. Dr.Web CureIT — лечилка;

11. TeamViewer — удаленка;

12. Обновления для Dr.Web, Kaspersky, MSE, AVG и Avast;

13. LibreOffice — офисный пакет.

Мне кажется, что это это именно те вещи, которые должны населять вашу рабочую флешку. Хотел бы услышать ваши варианты наполнения живительной флешки.

Добавим на нашу флешку набор программ для сброса паролей на компьютерах с операционными системами семейства Windows и Linux и разберёмся с принципом их работы. Затем запишем созданные нами ранее образы сборок с Windows 7 x64 и Windows 7 x86 используя новый метод который заключается в том, что при загрузке образа, он запускается напрямую, а не подгружается сначала в оперативную память нашего компьютера.

Набор программ для сброса паролей

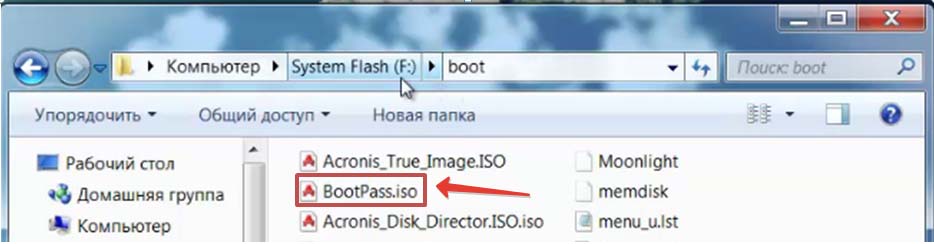

Шаг 1. Зайдём на флешку в папку H:\boot и скопируем сюда образ Образы для Boot\BootPass.iso (ранее скачанный).

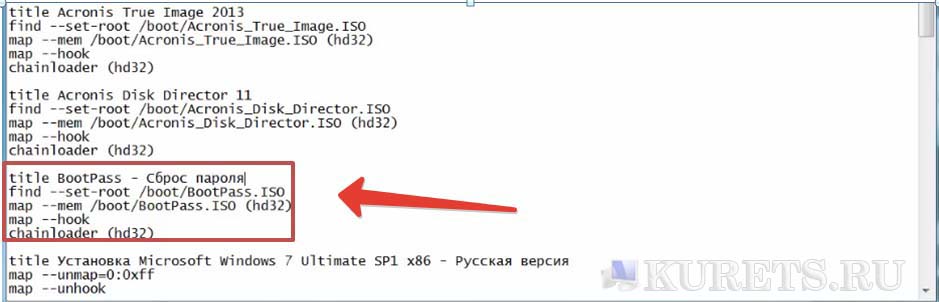

Шаг 2. В файле System Flash\menu.lst добавляем строчку в которой прописан путь к образу в зависимости от его расположения и имени. Сохраняем результат.

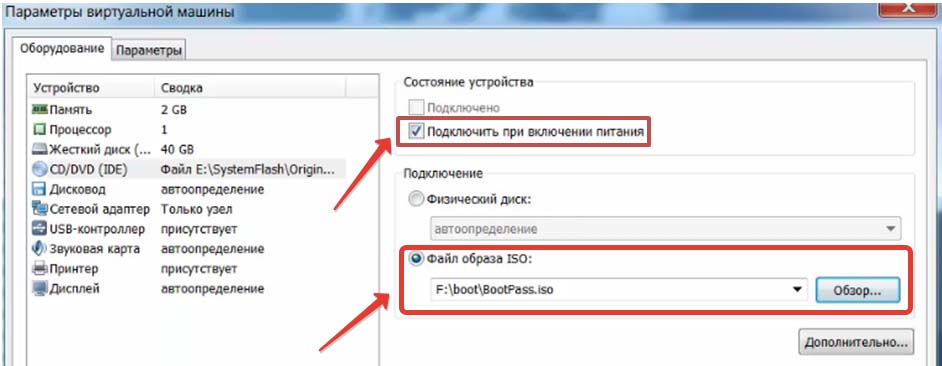

Шаг 3. Теперь протестируем программу для сброса паролей и разберёмся с принципом её работы. Для этого подключим наш образ BootPass.iso в виртуальную машину.

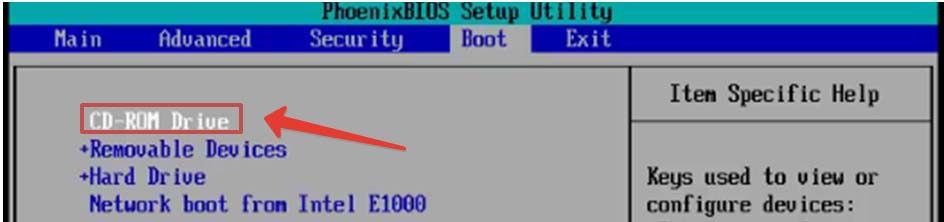

Шаг 4. Поставим в BIOSе приоритет загрузки с CD-ROM Drive.

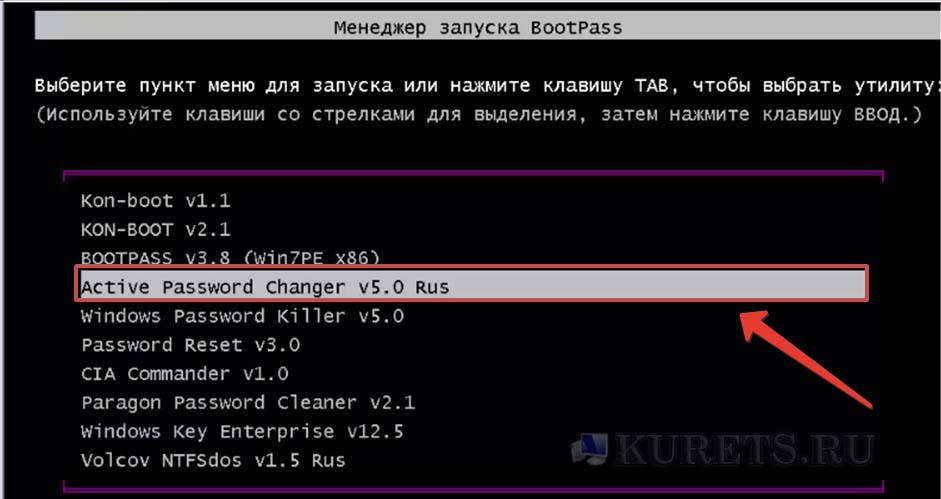

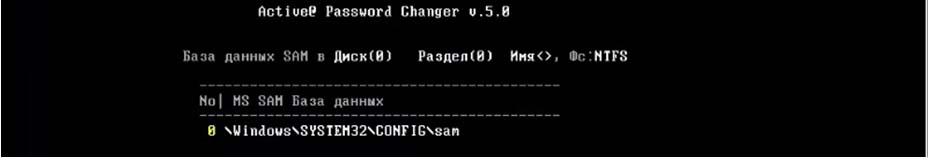

Шаг 5. Загрузится меню с кучей программ. Из них наиболее путные это Windows Key Enterprise v12.5 и Active Password Changer.

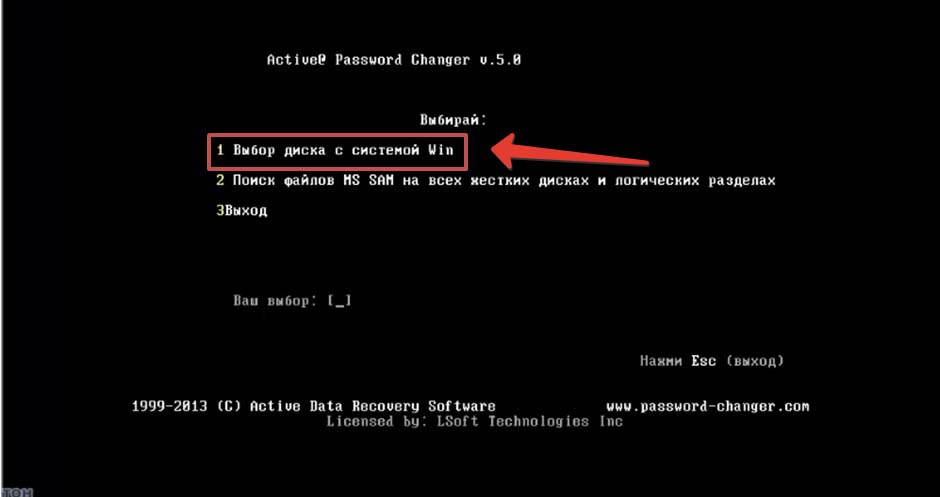

Шаг 6. Акцентируем своё внимание на Active Password Changer. Жмём ENTER. Затем во вновь открывшемся меню выбираем 1 и жмём ENTER.

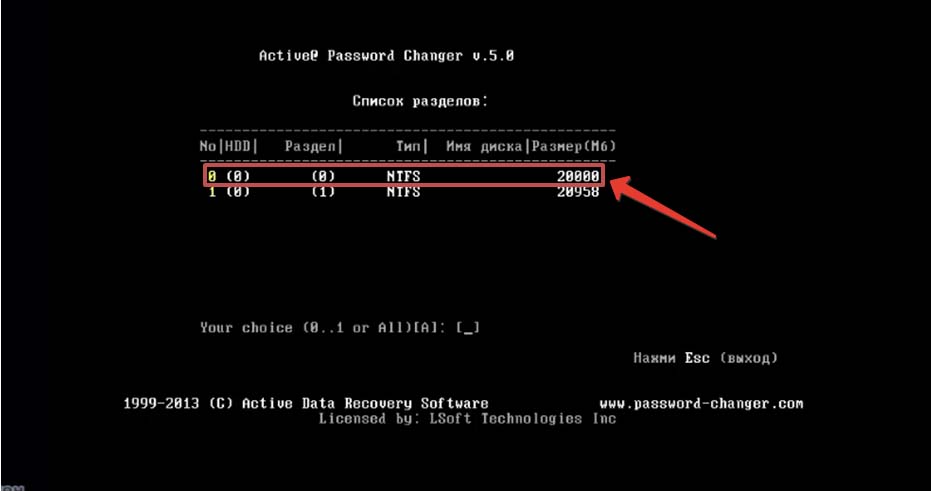

Шаг 7. Выбираем диск с системой. В моём случае 0 и жмём ENTER.

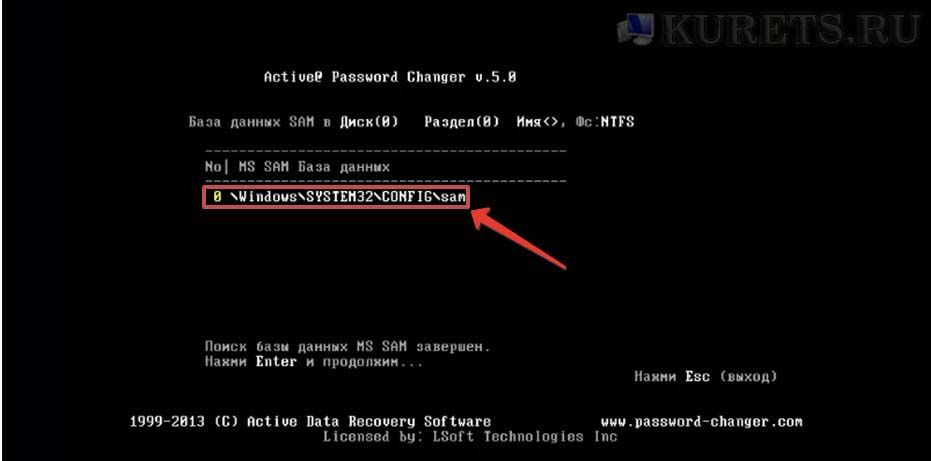

Шаг 8. После того как программа найдет SAM файл жмём ENTER.

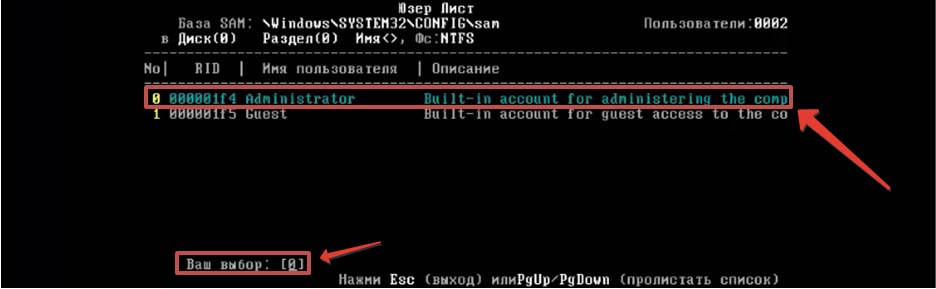

Шаг 9. Выбираем учётную запись администратора. Для этого жмём 0 и ENTER.

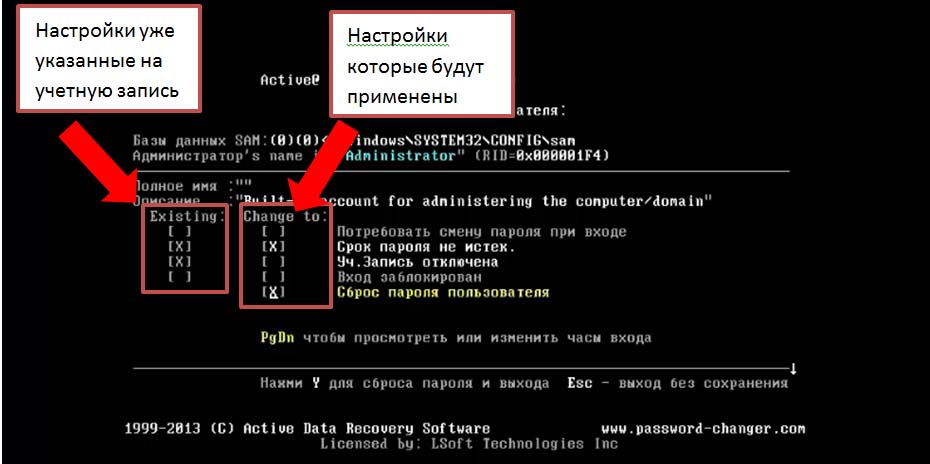

Шаг 10. Разберёмся с вновь открытым окном.

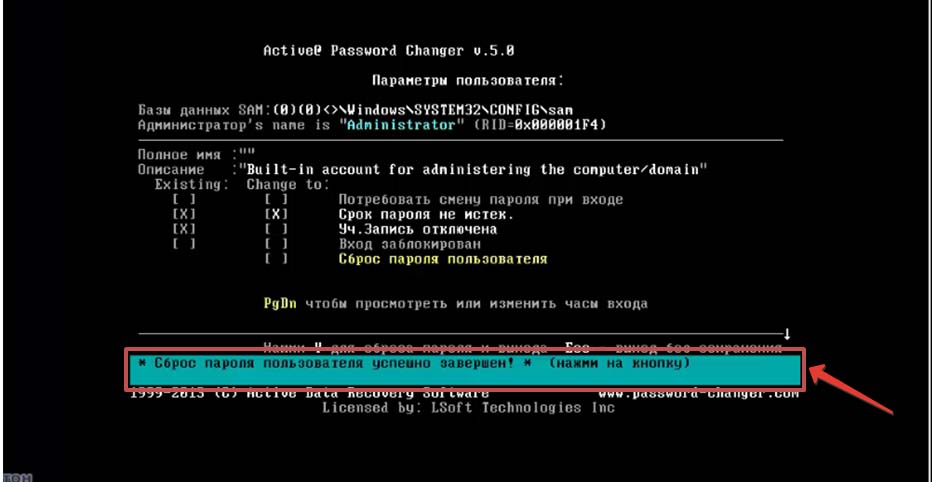

Шаг 11. После выбора нужных настроек жмём Y и после появления синей таблички любую кнопку.

Шаг 12. Жмём несколько раз ESC и перезагружаем компьютер.

Машина загрузится уже без пароля! Таким образом при помощи этой программы можно осуществлять сброс паролей Windows.

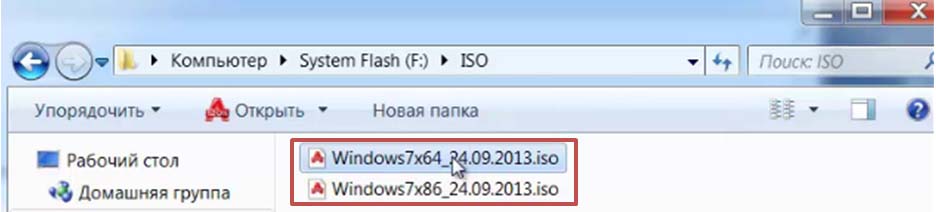

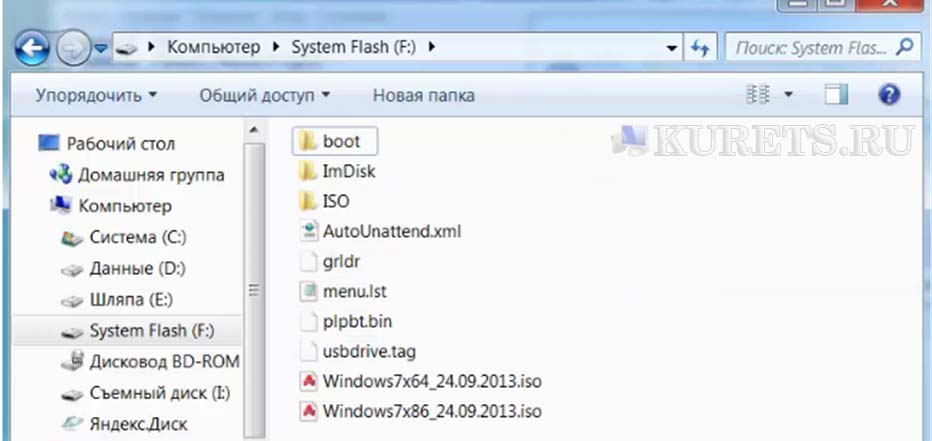

Шаг 13. Перейдём к добавлению наших сборок с Windows 7 на флешку. Создадим в корне флешки папку ISO и скинем в неё образы Windows7x64 и Windows7x86 созданные нами ранее в статьях Создание образа сборки Windows 7 и Press any key…

Шаг 14. Открываем скачанный ранее архив Loader.zip и извлекаем его содержимое в корень нашей флешки.

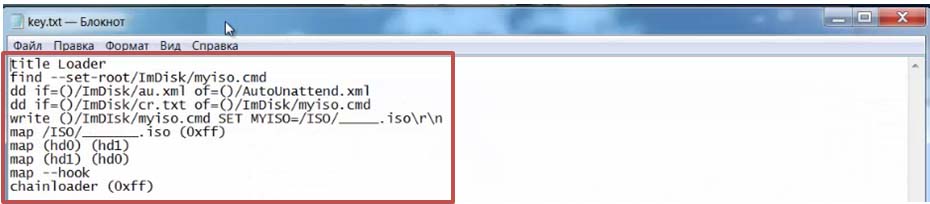

Шаг 15. Открываем файл System Flash\ImDisk\sys\key.txt и видим код, который нужно использовать для образов большого объёма. Выделяем и копируем его.

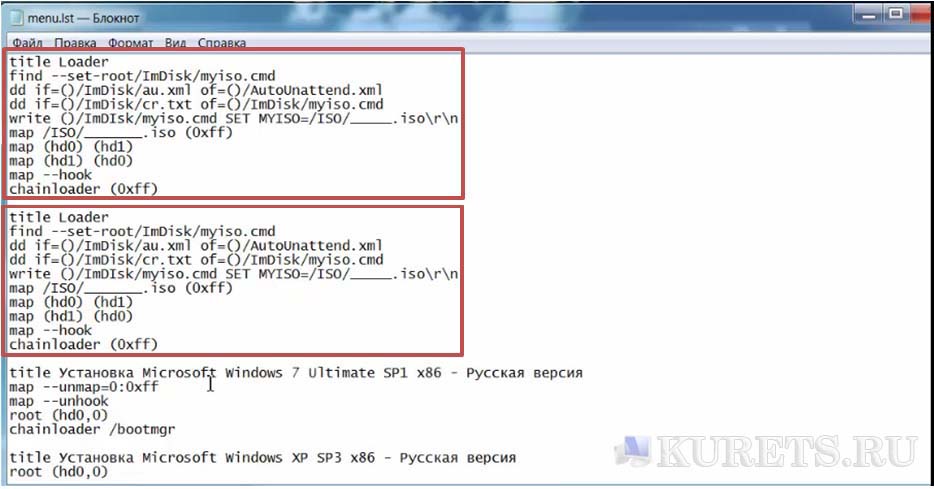

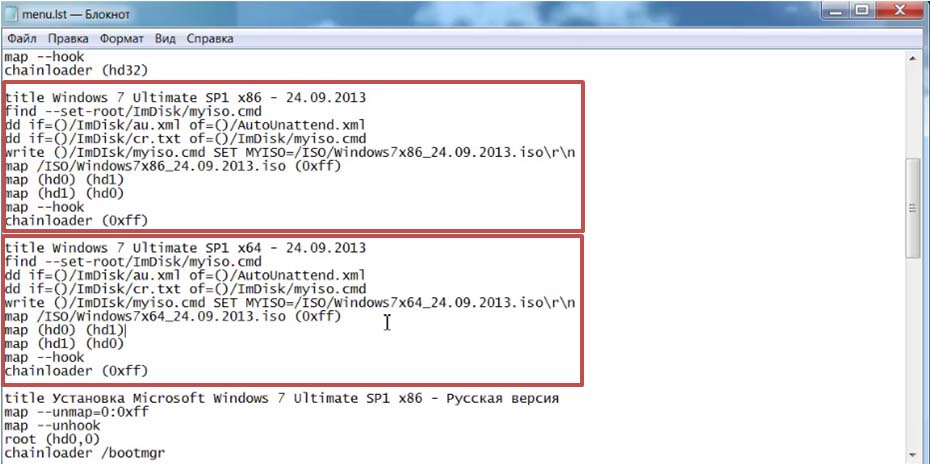

Шаг 16. Открываем файл System Flash\menu.lst и вставляем строчки нашего скопированного кода 2 раза.

Шаг 17. Редактируем код согласно месторасположения образов. Сохраняемся. Отличие этого кода в том, что при загрузке образ запускается напрямую, а не подгружается сначала в оперативную память компьютера.

На этом пока всё. Ранее мы сделали флешку мультизагрузочной и записали на неё программы Acronis Disk Director и Acronis True Image. Сегодня добавили к этому списку набор программ для взлома паролей, а также освоили новый метод записи образов. В следующей статье я расскажу Вам как добавить на наш носитель Windows PE и программы для тестирования оперативной памяти и жестких дисков.

Пишите свои вопросы и пожелания в комментариях под данной статьёй, ставьте лайки, подписывайтесь на мой блог в форме справа.