The Trusted Platform Module (TPM) is a specialized chip built into your computer’s hardware. It’s designed to protect sensitive data by ensuring only trust software runs on your computer. It also keeps your important information safe from unauthorized access.

How do TPMs work?

When you power up your system, the TPM checks the integrity of your software and firmware to make sure everything is in order. If it all checks out, it lets your system boot up as usual. But if there’s a problem, like suspicious changes or malware, it can stop the system from starting to keep you safe.

This behind-the-scenes security is a key part of Windows 11’s overall focus on keeping your data secure. By securing the hardware, TPM adds an extra layer of protection against hackers and malware, ensuring your information stays safe.

Why is TPM so important in Windows 11?

Windows 11 takes security seriously, and TPM is one of its cornerstones. Here’s why it matters:

- Protects your data: TPM can encrypt your data, making it difficult for hackers to access sensitive information. This is especially critical for things like personal details, financial data, and confidential files.

- Ensures trusted software: TPM verifies the integrity of your system’s software and firmware. This feature, called secure boot, helps stop malicious software from launching during startup.

- Guards against physical tampering: If someone tries to physically tamper with your device’s hardware, TPM can detect changes and prevent your system from booting, keeping your device secure from physical attacks.

- Supports advanced security features: Many of Windows 11’s most powerful security features rely on TPM. These tools help keep your data safe, even if your device is lost or stolen.

AI art created via Copilot

Why upgrade to Windows 11?

Windows 11 offers several benefits, many of which are powered by TPM. Here’s why upgrading makes sense:

- Stronger security: With TPM, Windows 11 ensures the integrity of your software and that your data stays encrypted. This is vital in today’s world, where cyber threats are more sophisticated than ever.

- Better user experience: Along with security, Windows 11 brings a host of new features designed to improve performance and usability. The updated interface, better compatibility, and overall smoother experience make it a worthwhile upgrade.

- Ready for the future: Upgrading to Windows 11 ensures that your system is ready for future updates and security features.

Stay secure with Windows 11

TPM isn’t just a chip; it’s your device’s first line of defense against the ever-evolving world of cyber threats. With it, Windows 11 ARIA: Learn more about Windows 11 in our webpage ensures that your data stays protected and that only trusted software runs on your device. Upgrade today to experience a safer, more secure computing environment.

Help me choose a Windows 11 PC

Время на прочтение8 мин

Количество просмотров71K

Что это за загадочный маленький чип такой, который необходим для Windows 11? Дэриен Грэм-Смит разбирается.

Купи вы сегодня компьютер с Windows ОС, и в нём наверняка будет модуль TPM. Доверенный платформенный модуль – это, по сути, обычный чип, который отвечает за безопасность. Разработала его Trusted Computing Group. Это отраслевая организация с более чем 100 членами, в том числе AMD, Dell, Google, Intel, Lenovo и Microsoft. Вместе они работают над тем, чтобы сделать вычислительные устройства и приложения более защищёнными.

Организация так или иначе функционировала с 1999 года. Первый TPM-стандарт, где в полной мере изложена функциональность модуля, опубликовала в 2009 году (любопытно, что представлен он был в версии 1.2). Разработчики быстро взяли его на вооружение. Случилось это отчасти благодаря тому, что его стала поддерживать Windows Vista. В 2015-м в спецификацию TPM 2.0 добавили несколько функций, а модуль по-прежнему оставался передовой технологией для «доверенных вычислений».

Несмотря на широкое распространение, TPM всегда был необязательным компонентом. Включать ли его в дизайн устройства, решал производитель. Пользователь же в свою очередь решал, включать ли его в настройках BIOS. Однако с выходом Windows 11 расклад поменялся. Microsoft объявила, что будет поддерживать последнюю версию ОС только на тех компьютерах, где установлен и включён TPM 2.0.

Решение оказалось спорным. Для установки Windows 10 не требовался модуль, да и Windows 11 тоже без него обойтись может. Microsoft даже выпустила инструкцию, чтобы пользователи могли обновиться до Windows 11 без TPM (pcpro.link/331tpmhack). Однако в таком случае ваш ПК лишится поддержки и, возможно, не будет получать обновления в будущем.

Так почему же Microsoft решила сделать модуль TPM 2.0 обязательным? Чтобы узнать это, надо разобраться, что такое TPM и как он работает.

Где находится TPM?

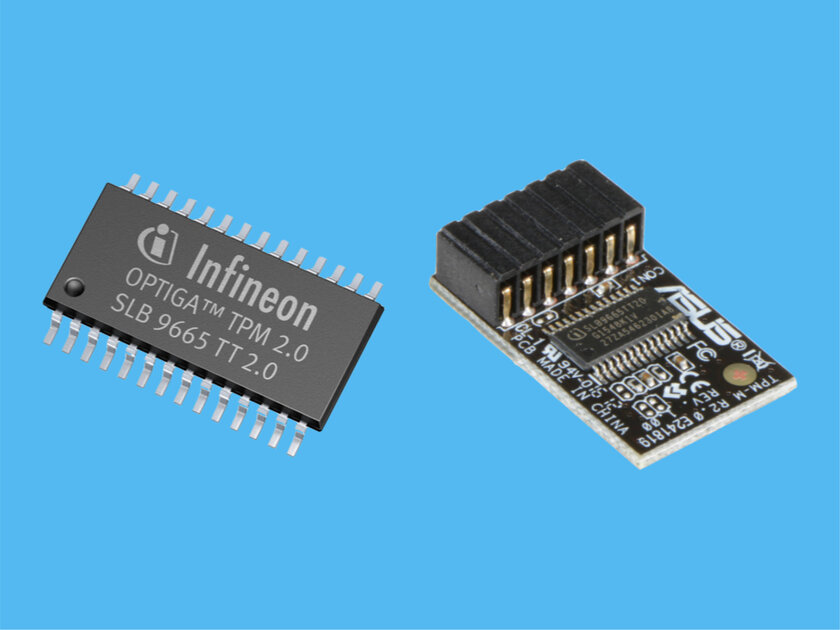

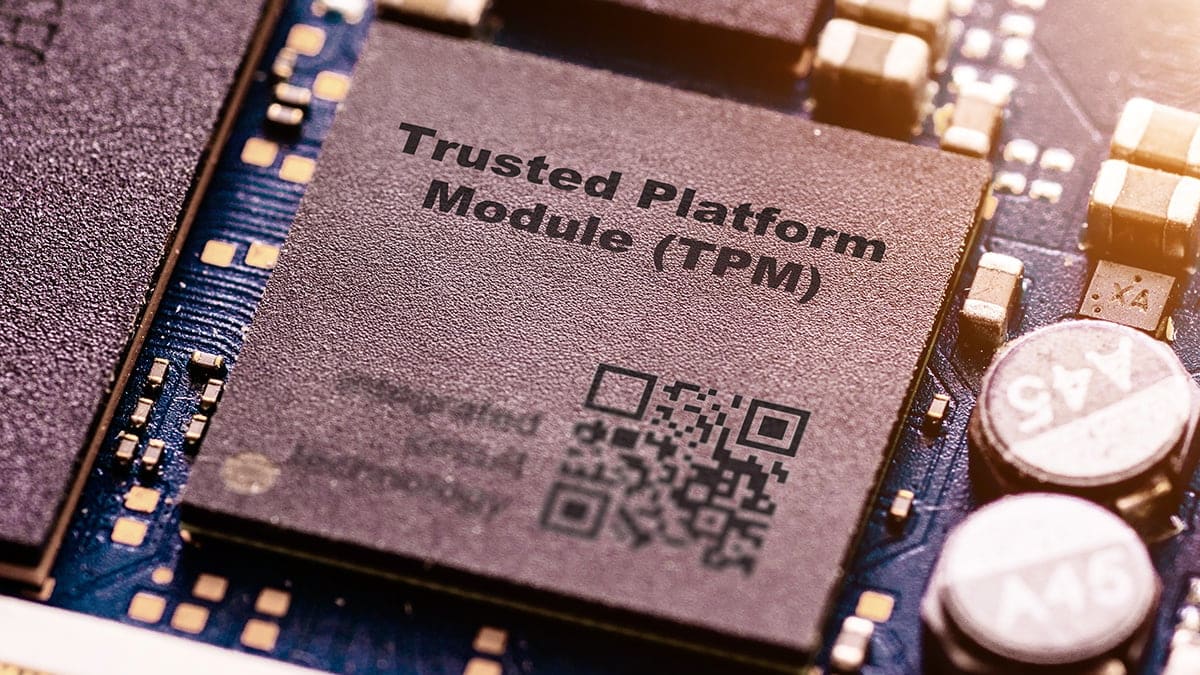

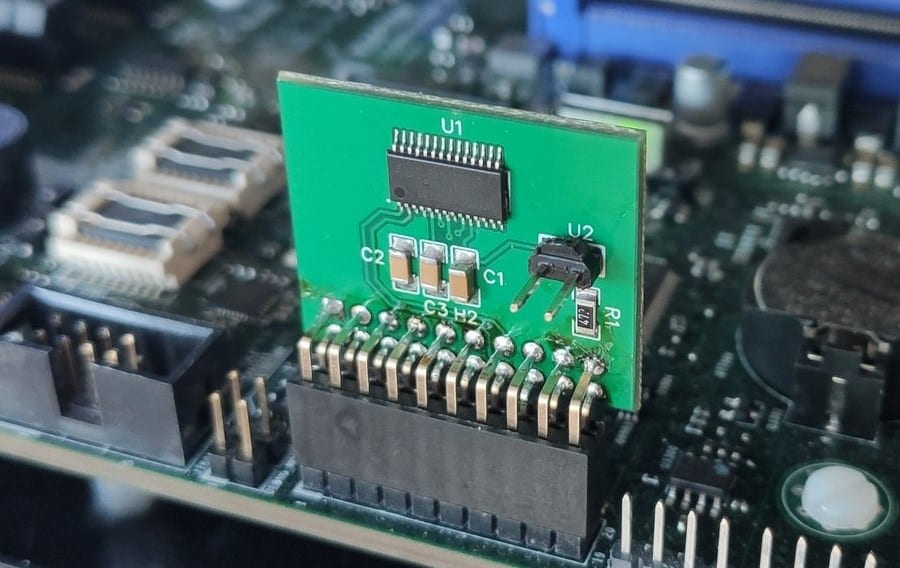

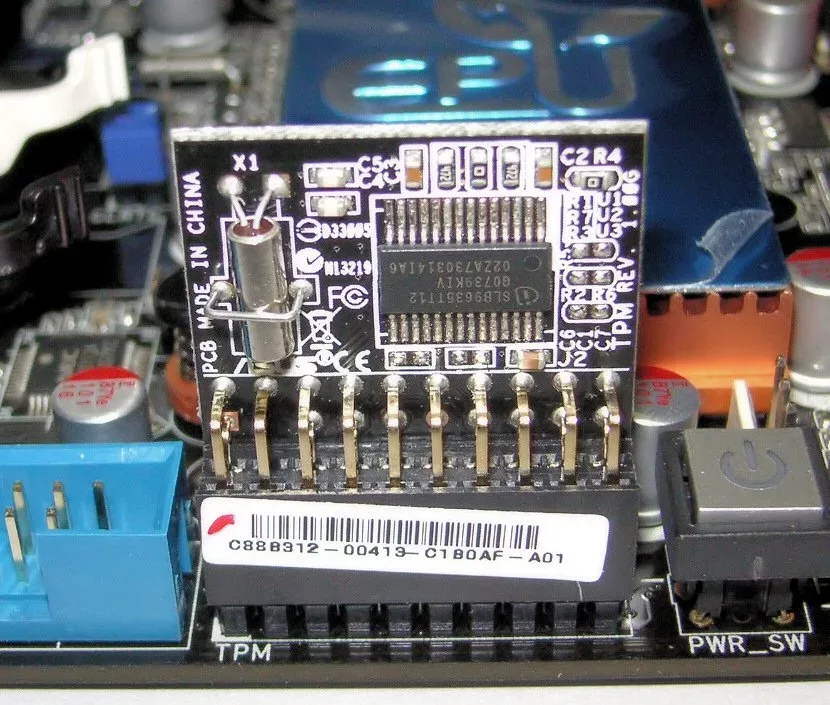

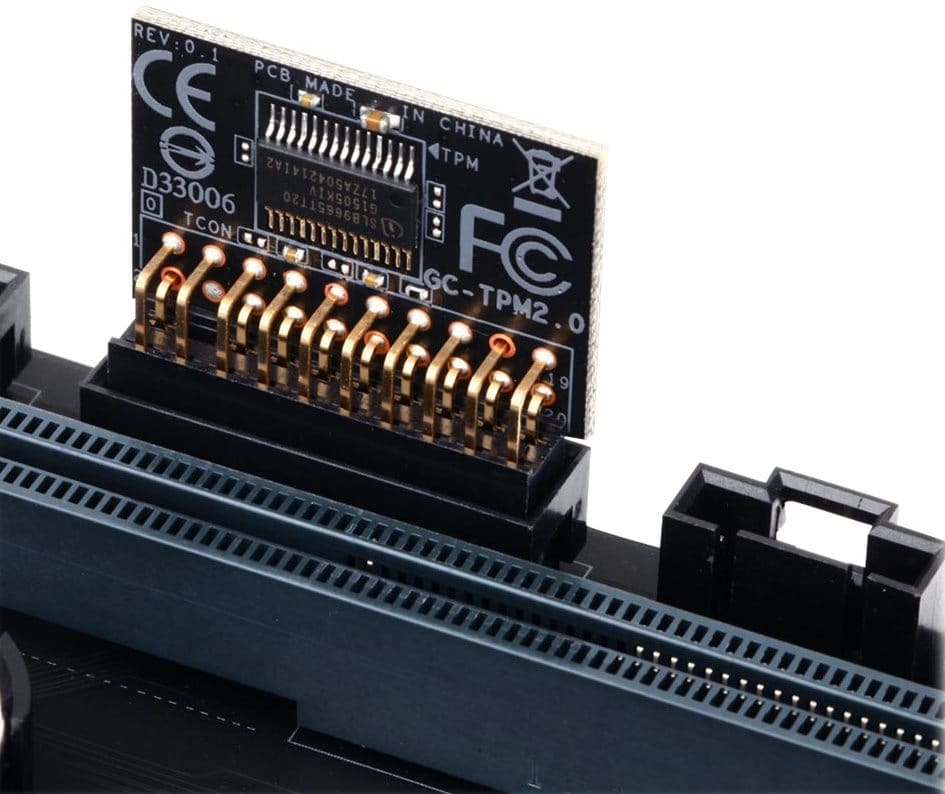

Доверенный платформенный модуль изначально задуман как маленький недорогой чип, который был интегрирован в процессор на материнской плате. Когда использование TPM вошло в обиход, производители стали припаивать чип напрямую к плате.

Технический стандарт не требует, чтобы TPM был выполнен в виде физического чипа. На практике все функции TPM могут выполнять встроенные программы CPU. Собственно, это и происходит с процессорами на Windows 11: ОС поддерживает определённый перечень аппаратного обеспечения от Intel и AMD.

Как работает TPM?

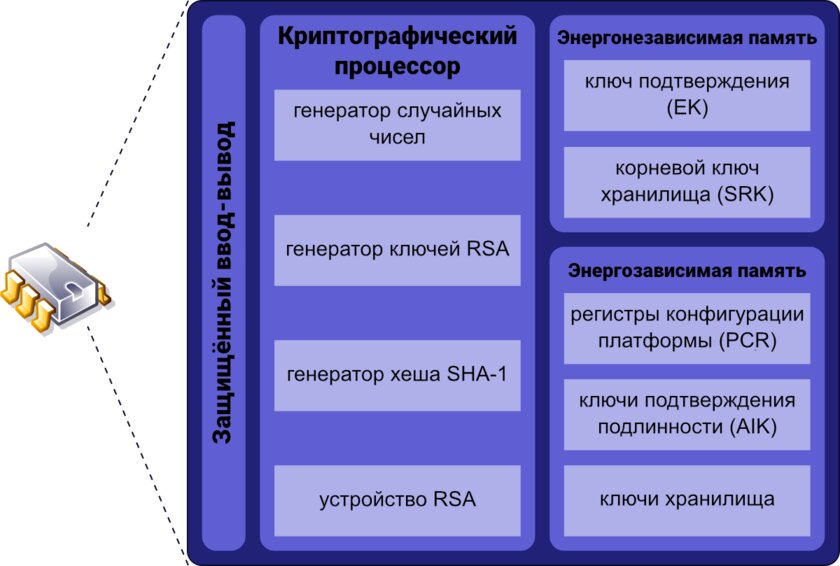

TPM работает как мини-компьютер. Он принимает команды, отвечает на них, а также хранит и выдаёт информацию. Для этого у него имеется встроенная память: по техническому стандарту у модуля должно быть по крайней мере 7 Кб хранилища, однако у новых TPM имеется свыше 100 Кб. Память эта энергонезависима, т. е. сохраняет данные после отключения питания, как и SSD.

Понятно, что для того, чтобы хранить и извлекать данные, можно обойтись жёстким диском. ТPM же отличают условия, на которых предоставляется доступ к информации.

К примеру, если приложение вверяет пароль TPM, то модуль может сделать этот пароль доступным только для того процесса, где он изначально был сохранён. Если же информацию запрашивает другая программа — например, зловред какой-нибудь — TPM откажет в доступе. Поскольку модуль полностью независим от Windows, вредонос, по сути, загнан в угол.

Итак, TPM может как разрешить, так и запретить предоставлять данные. Происходит так потому, что модуль способен оценить состояние аппаратной конфигурации и войти в ПО, запущенное на ПК. Таким образом он определяет, является ли среда знакомой и безопасной, и реагирует соответственно.

Если установить пароль при включении ПК, TPM здесь тоже будет полезен: модуль сверит введённые учётные данные с теми, что хранятся в его памяти. Так злоумышленник не сможет отделаться от процедуры ввода пароля, просто очистив BIOS.

Защита от брут-форса тоже предусмотрена: если ввести неверный пароль несколько раз, придётся подождать некоторое время, прежде чем попытаться снова. Причём время ожидания увеличивается после каждой неудачной попытки. Большое число неудачных попыток приведёт к принудительной отсрочке на сутки. И не пытайтесь поменять дату в BIOS или вынуть батарейку CMOS — у TPM имеются собственные часы.

Это всё очень хорошо: TPM может перекрыть злоумышленникам доступ к системе и не дать зловреду заполучить учётные данные. Но мы пока не рассказали о главной функции TPM.

Криптографическая магия

TPM может хранить данные как в исходном виде, так и в зашифрованном. В последнем случае речь идёт о криптографии с открытым ключом. Такой метод подразумевает наличие пары ключей шифрования, один из которых можно держать в секрете, а другой – в открытом доступе. Зашифровать сообщение может любой, кто владеет общим ключом, а расшифровать тот, у кого имеется секретный ключ. Кроме того, секретный ключ используется, чтобы автоматически генерировать криптографическую хэш-функцию сообщения или файла. Так вы подтвердите использование общего ключа, т. е. то, что он был «подписан» вами и не является подделкой.

Итак, после того, как вы сохраните секретный ключ в TPM, он (ключ) сможет шифровать и расшифровывать файлы, а также создавать подписи. Если же в системе что-то пошло не так или же запрос поступил от неизвестного процесса, TPM просто откажется сотрудничать. Отправлять ключ обратно ключ в ОС нет необходимости, поскольку там его можно отследить. Лучше всего его полностью изолировать, так, чтобы извлечь его было нельзя никаким образом.

Как работает TPM в Windows

Улучшить защиту любого приложения, где есть функция шифрования, можно с помощью TPM. Это надёжнее, чем хранить ключи в системной памяти или на диске. Windows упрощает процесс шифрования за счёт компонента ОС под названием Platform Crypto Provider (Поставщик платформы для шифрования). Компонент предоставляет средства шифрования на базе TPM, а разработчикам не нужно вникать в работу модуля.

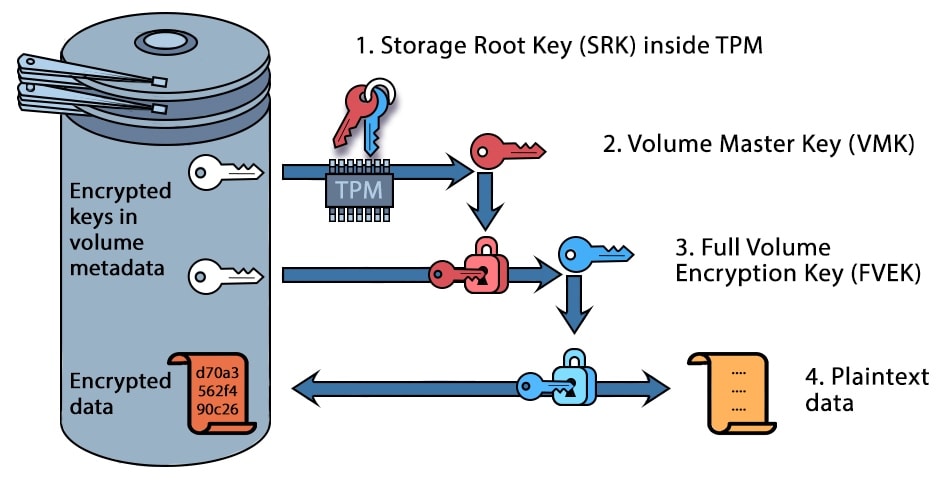

Вероятно, самая известная программа для шифрования в Windows —BitLocker. Она шифрует диск целиком, за исключением диспетчера загрузки Windows. Когда вы включаете компьютер, диспетчер запускается в обычном режиме. Увидев, что системный диск зашифрован, программа запрашивает ключ расшифровки у TPM. Модуль, признав в диспетчере загрузки доверенный процесс, предоставляет ключ. Ключ открывает доступ к файлам запуска Windows и другим данным, в результате чего компьютер загружается.

Сама по себе процедура может показаться бессмысленной, поскольку расшифровка и загрузка диска происходят автоматически. Это, однако, означает, что единственный способ получить доступ к ПК – это запустить Windows. Если пытаться получить доступ к диску с помощью другой ОС или другого железа, всё, что вы увидите – это нечитаемые зашифрованные данные. Если же TPM обнаружит изменения в коде диспетчера загрузки или в оборудовании, то откажется предоставить ключ и тем самым не даст зловреду внедриться в код запуска.

В целом, это хорошо, что BitLocker использует модуль, чтобы изолировать свой криптографический ключ. Отсюда возникает вопрос: что будет, если, к примеру, хост-компьютер сломается, и вам нужно перенести жёсткий диск на новую систему. Microsoft всё продумала: если диск зашифрован, BitLocker сгенерирует пароль восстановления из 48 символов. С помощью него можно расшифровать весь диск. По понятным причинам, хранить пароль на самом диске небезопасно. Если речь идёт о корпоративных компьютерах, он будет записан в доменные службы Active Directory. Доступ к нему могут получить только администраторы сети. Пароли обычных пользователей хранятся в аккаунтах Microsoft и находятся через поиск по сайту.

BitLocker доступен только в версиях Pro и Enterprise на 10-й и 11-й Windows. Но это не значит, что пользователи Home версии не могут позволить себе те же функции защиты. Они могут включить функцию под названием Device Encryption. Шифрование здесь работает так же, как в BitLocker: главное отличие в том, что Device Encryption менее придирчив к изменениям в железе и программной среде.

Также TPM помогает улучшить работу других элементов защиты. В Windows Enterprise и Education есть технология под названием Device Guard. Она применяется для запуска приложений в защищённой виртуальной среде. Через неё нельзя получить доступ к системному ПО. Credential Guard, в отличие от Device Guard, хранит секретные данные вроде хэшей паролей и учётных данных в виртуальной машине, к которым процессы, протекающие в обычной ОС, не могут получить доступ.

Кроме того, TPM может понадобиться сетевым службам Windows. Так они удостоверятся, что компьютер, что пытается подключиться к серверу, тот же, что был изначально зарегистрирован. Они же проверяют, использует ли ПК BitLocker и другие средства защиты. Так обеспечивается гарантия безопасности на каждый день, а также удалённая поддержка и администрирование.

Что нового в TPM 2.0?

Windows 11 требуется не просто любой модуль TPM, ей нужна именно версия 2.0. Однако разница между спецификациями не велика. Всё описанное раннее может делать и оригинальный стандарт 1.2.

Ко времени выхода TPM 2.0 технологии значительно модернизировались. Изначально в спецификации модуля использовался популярный в то время метод шифрования RSA. Новая же версия также поддерживает более сильную криптографию на основе эллиптических кривых. Кроме того, он генерирует 256-битные хэши SHA-2. Взломать их сложнее, чем 160-битные SHA-1, которые стандарт TPM поддерживал изначально. Понятно, что Microsoft хотела стандартизовать самую безопасную версию TPM.

Возможно, ещё одна причина, почему Microsoft настаивает именно на второй версии модуля, заключается в том, что модуль работает с BIOS UEFI. Именно этот интерфейс компания рекомендовала долгое время в качестве лучшего выбора для Windows. Помимо того, что UEFI позволяет интегрировать некоторые функции BIOS в Windows, интерфейс также поддерживает защищённую загрузку. Это означает, что ОС не загрузится, если хэши не совпадают. А это в свою очередь гарантирует, что, если какой-нибудь руткит вмешивается в процесс запуска Windows, ОС не загрузится, и вы поймёте, что что-то идёт не так.

Проблемы с TPM

Огромное число пользователей жалуется на то, что требования к железу для Windows 11 излишни: для повседневных задач старый компьютер вполне сгодится для новой ОС. Однако есть те, кто не согласен с самой идеей TPM. Они утверждают, что модуль создаёт ложное чувство безопасности.

Важно понимать, что модуль не защитит от всех типов атак. Они бессилен против кейлоггеров — ПО, следящим за тем, какие клавиши вы нажимаете, когда вводите пароль на клавиатуре. Или от фишинговых писем, адресат которых предлагает ввести учётные данные на мошенническом веб-сайте. Может быть, поэтому Apple не присоединилась к Trusted Computing Group. Вместо этого компания разработала свой чип безопасности T2. Он следит не только за сохранностью ваших идентификационных данных, вроде отпечатка пальцев или пароля, но и контролирует микрофон, камеру и другое оборудование.

Беспокойство также вызывает вероятность того, что модуль может запретить пользователю делать то, что хочется на своём компьютере. К примеру, ОС с помощью TPM может удалённо проверить, действительно ли приложение разработал тот или иной издатель, и отказать в доступе, если оно не соответствует заявленной подписи. Хуже того, доступ к приложению может быть закрыт в любой момент– например, когда разработчик останавливает его поддержку или прекращает продажи.

Такие опасения высказывались в первые годы существования концепции доверенных вычислений. СМИ именовали модуль DRM-чипом, а Ричард Столлман, основатель движения свободного ПО, высмеивал TPM, однажды в шутку назвав его «вероломные вычисления». Сегодня о проблемах подобного рода почти не говорят. Теперь стало понятно, что, по всей вероятности, такие ограничения нужно реализовывать через облачные подписки на ПО, а не с помощью TPM.

Однако здесь не место вступать в эту дискуссию. Одно можно сказать наверняка: несмотря на то, что рост популярности TPM привёл к тому, что требования к безопасности ужесточились, мы не стали жить как при Большом Брате, как многие того боялись. Да, неприятно видеть, как Microsoft лишает огромное число компьютеров последней ОС. Но за стремление корпорации создать новый базовый уровень безопасности и за желание, чтобы грядущее поколение ПК было максимально защищённым, разносить в пух и прах компанию мы всё-таки не станем.

Если эта публикация вас вдохновила и вы хотите поддержать автора — не стесняйтесь нажать на кнопку

Windows 11 официально анонсирована. Минимальные системные требования новой операционной системы уже объявлены: только 64-битный процессор с двумя или более ядрами, не менее 4 ГБ оперативной памяти, видеокарта с поддержкой DirectX 12 Ultimate и накопитель объёмом от 64 ГБ. Среди них также указан загадочный «доверенный платформенный модуль» или TPM, о котором вы, скорее всего, узнали впервые буквально только что. В связи со скорым выпуском Windows 11 (октябрь 2021 года) полностью ввожу в курс изменений: что такое TPM и почему без данной характеристики у вас не получится обновить свой компьютер.

- В тему: Всё о Windows 11 — секреты, инструкции, лайфхаки и полезные статьи

Что такое TPM и как выглядит криптомодуль

«Доверенный платформенный модуль» (TPM, Trusted Platform Module) — аппаратная технология безопасности для компьютеров, разработанная некоммерческой организацией Trusted Computing Group. Архитектура TPM реализована на основе нескольких компонентов: защищённый ввод-вывод, криптографический процессор, энергонезависимая память для хранения ключа подтверждения и энергозависимая память для хранения регистров конфигурации платформы.

TPM является отдельным физическим микрочипом на материнской плате. Он отвечает исключительно за функции, связанные с защитой компьютера, учётных данных и программного обеспечения. Разъём для такого модуля, как правило, имеет специальную маркировку «TPM» в соответствии с требованиями Trusted Computing Group. Каждый TPM обладает собственным уникальным идентификатором, он записан прямо в микросхему и не может подвергаться изменениям.

Для чего нужен TPM

TPM генерирует стойкие ключи шифрования, когда это требуется операционной системе, проверяет запускаемые программы и предотвращает взломы конфигурации устройства злоумышленниками (например, посредством заражения «руткитами» или «буткитами» — вредоносными утилитами, проникающими в ПК до окончания загрузки ОС или скрывающими присутствие в системе и потому остающимися нераспознанными в течение длительного времени).

Основные задачи, для чего может применяться модуль TPM:

- шифрование данных на жёстком диске во избежание несанкционированного доступа к личным файлам;

- аутентификация пользователя (при входе в профиль компьютера, сети, приложения), включая её выполнение с помощью сканера отпечатков пальцев или функции распознавания лица;

- защита программного обеспечения от внесения изменений и нарушений лицензионных соглашений;

- аппаратная защита от вирусов, троянов, бэкдоров, блокировщиков, сетевых червей, шпионов и так далее.

Таким образом, если информация будет незаконно скопирована — в конечном счёте злоумышленник всё равно не сможет получить к ней доступ, даже если украдёт оригинальный модуль TPM с ключами шифрования. TPM распознает изменение системы и не позволит провести расшифровку.

Какая версия TPM требуется для Windows 11

Для установки Windows 11 компьютер должен поддерживать прошивку UEFI (режим BIOS), протокол безопасной загрузки Secure Boot и быть оборудован интегрированным доверенным платформенным модулем версии 2.0 (актуальная версия спецификации TPM, признана в качестве международного открытого стандарта ISO/IEC 11889:2015 в 2015 году). Все будущие устройства под управлением Windows 11 из коробки обязаны реализовывать TPM 2.0 — необходимы присутствие компонента и его активация по умолчанию после первого включения. Требование спецификации TPM 2.0 распространяется и на программную реализацию (firmware-based).

Чтобы проверить, есть ли в вашем компьютере TPM, необязательно разбирать корпус, лезть в его внутренности и выискивать крошечный чип.

Как проверить поддержку TPM

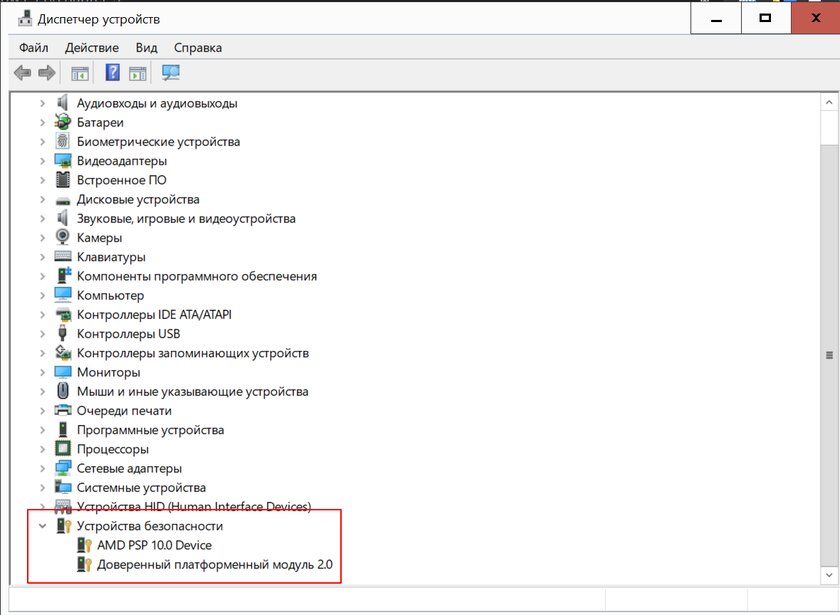

Способ 1. Запустите «Диспетчер устройств» и найдите в разделе «Устройства безопасности» строчку с названием типа «Доверенный платформенный модуль 2.0». Если нашли, значит у вас есть криптомодуль.

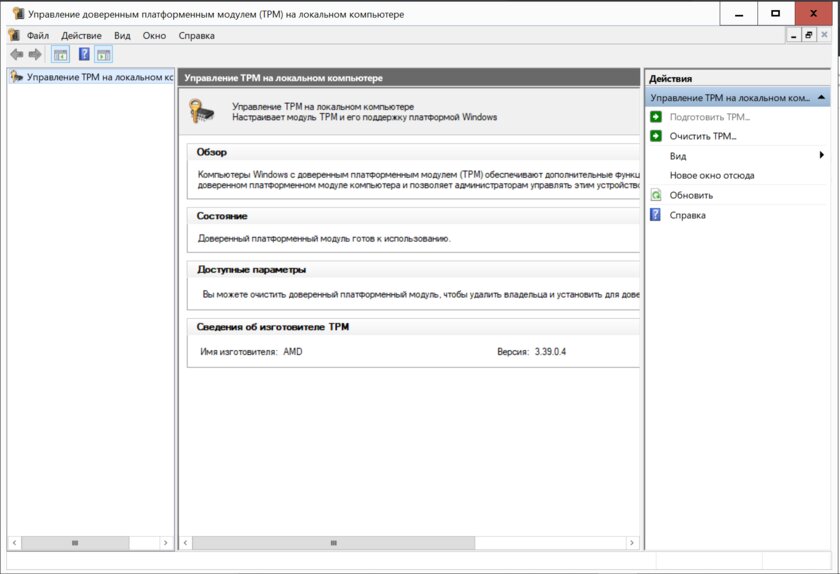

Способ 2. Запустите через окно «Выполнить» (Windows + R) или командную строку утилиту tpm.msc (наберите команду и нажмите Enter). Откроется «Управление доверенным платформенным модулем на локальном компьютере» — утилита отобразит наличие (или отсутствие) TPM, сведения об изготовителе модуля и текущую версию.

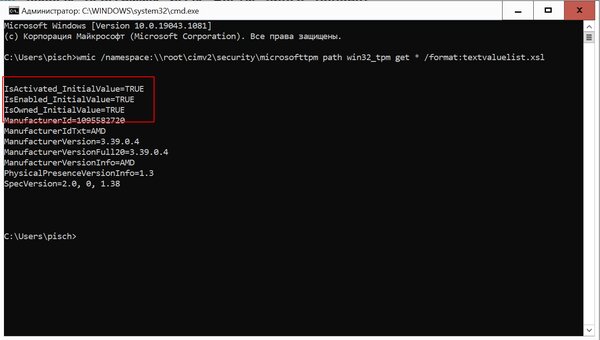

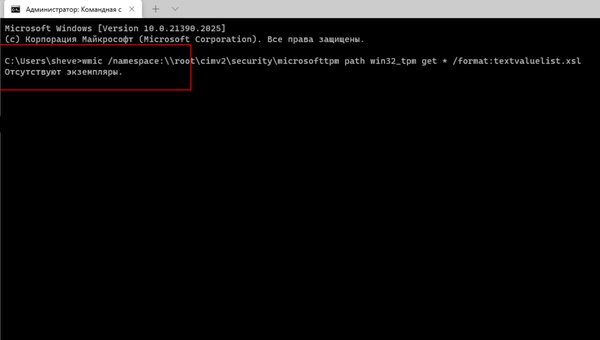

Способ 3. Запустите командную строку от имени администратора и выполните следующую команду:

wmic /namespace:\\root\cimv2\security\microsofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки результата отображают значение «TRUE», значит вы — владелец компьютера со встроенным модулем TPM. В противном случае команда завершится сообщением «Отсутствуют экземпляры».

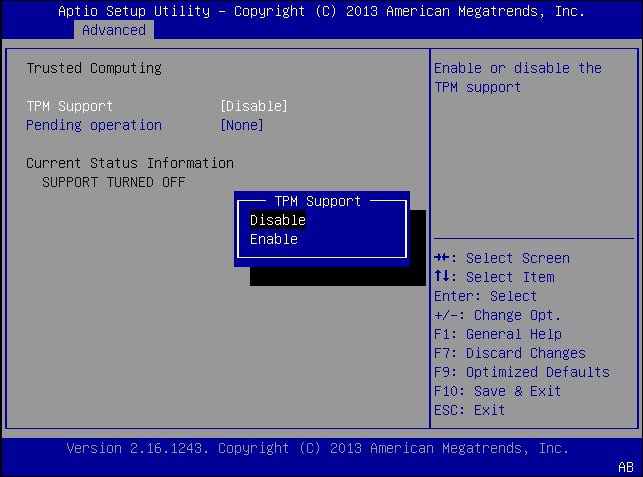

Способ 4. Если вы не можете найти доверенный платформенный модуль на вашем компьютере вышеуказанными методами, возможно, TPM отключен на программном уровне в UEFI/BIOS. Тогда вам потребуется проверка, выполните несколько шагов:

- Перезагрузите компьютер и войдите в режим UEFI/BIOS.

- Перейдите на вкладку «Security» или «Advanced».

- Найдите настройку «TPM Support» или что-то подобное.

- Нажмите Enter и во всплывающем окне убедитесь, что TPM включен.

Альтернативный вариант: найдите информацию о поддержке TPM на официальном сайте производителя компьютера или материнской платы. У последних она обычно представлена в разделе «Коннекторы» или, может быть, «Поддерживаемые разъёмы».

Что делать, если в компьютере нет TPM

Ноутбуки с модулем TPM 2.0 выпускаются с 2017 года большинством популярных брендов, в их числе: Microsoft, ASUS, Lenovo, Dell, HP, Acer, MSI и Gigabyte. На рынке персональных компьютеров более оправдано делать TPM опциональной функцией, так как пользователю удобнее докупить модуль при необходимости, чем переплачивать за изначально встроенную технологию, которая может не понадобиться.

Материнские платы с TPM-коннектором выпускают в основном ASUS, Gigabyte, ASRock, MSI и Biostar. Учитывайте, что они могут поставляться с поддержкой разъёма, но без доверенного платформенного модуля. Его необходимо покупать дополнительно в зависимости от чипсета и, конечно, от того же производителя. Цена классического дискретного TPM-модуля начинается приблизительно от 1-1,5 тыс. рублей.

Если компьютер или материнская плата не оснащены физическим чипом TPM 2.0, то существует программная реализация в виде эмуляции возможностей доверенного платформенного модуля. Виртуальная поддержка TPM 2.0 встроена в подавляющую часть процессоров как Intel, так и AMD последних годов выпуска. Подробнее о таком способе использования TPM 2.0 рассказано в отдельной статье. Естественно, в зависимости от ситуации используемый процессор должен поддерживать технологию fTPM (Firmware Trusted Platform Module — AMD) или PPT (Platform Protection Technology — Intel).

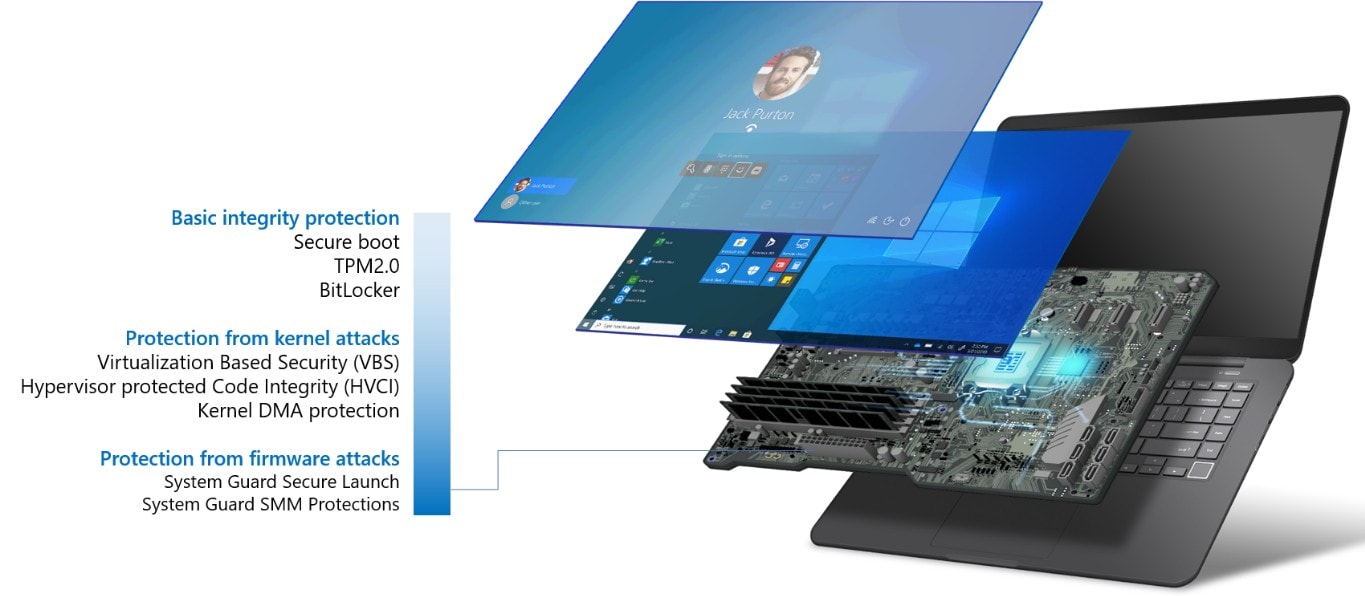

Новое поколение компьютеров на базе Windows 11 — с защищённым ядром

С обновлением Windows 11 компания Microsoft планирует поднять планку безопасности операционной системы и аппаратного обеспечения на совершенно беспрецедентный уровень: экосистему усилят на уровне ядра благодаря встраиванию отдельного модуля шифрования непосредственно в центральный процессор. Согласно заявлению, при поддержке крупнейших партнёров Intel, AMD и Qualcomm осенью 2021 года будут выпущены первые компьютеры под управлением Windows 11 с фирменной революционной микросхемой безопасности «Плутон» (Pluton).

Плутон обеспечит комплексную защиту всей инфраструктуры, от устройства до облака, и принесёт множество улучшений безопасности для будущих ПК. Дизайн процессора создан изолированным от остальной системы с учётом автоматического устранения целых классов векторов физических атак, нацеленных на канал связи между ЦП и TPM. Кроме того, Плутон предоставит пользователям Windows 11 уникальную технологию Secure Hardware Cryptography Key (SHACK) — она гарантирует, что ключи никогда не будут открыты никому за пределами защищённого оборудования, даже самой прошивке.

С выходом Windows 11 многие впервые узнали про TPM 2.0. Без него новую систему просто не установить. Но что это за зверь такой, этот доверенный платформенный модуль, и почему Microsoft сделал его обязательным?

TPM (Trusted Platform Module) — это маленький чип на материнской плате компьютера. Он отвечает за безопасность: шифрует данные, проверяет, что никто не вмешивался в загрузку системы, и даже контролирует вход пользователя.

TPM нужен, чтобы обезопасить личные и рабочие данные. Если представить компьютер как дом, TPM — это надёжный дверной замок. Без него дверь вроде есть, но закрыть её по-настоящему не получится.

Так что, если не хотите, чтобы личные данные однажды улетели в неизвестном направлении, TPM лучше иметь. Особенно, если планируете перейти на Windows 11.

Что такое TPM: понятие и функции доверенного платформенного модуля

Если говорить проще, TPM — это маленький криптографический чип на материнской плате. Обычно он размером с ноготь и расположен рядом с процессором. Сам по себе он не делает компьютер быстрее, зато обеспечивает безопасность данных.

Вот основные задачи, которые TPM решает ежедневно:

- Хранит ключи шифрования. Представьте, что у вас есть сейф с ценностями. TPM держит ключ от этого сейфа и отдаёт его только владельцу.

- Проверяет целостность системы. TPM умеет распознавать, не внедрил ли кто-нибудь вредоносный код в операционную систему. Если что-то не так, система просто не загрузится.

- Защищает от несанкционированного доступа. Чип контролирует доступ к важным данным, таким как пароли и отпечатки пальцев.

Так что TPM — это не просто очередная деталь в компьютере, а настоящий телохранитель ваших данных. Он может и не выглядит впечатляюще, но свою работу делает исправно.

Чем TPM 2.0 отличается от TPM 1.2 и почему он предпочтительнее

TPM 2.0 лучше, безопаснее и поддерживается новыми системами, а TPM 1.2 постепенно уходит в прошлое и вот почему:

- TPM 2.0 использует современные алгоритмы шифрования, которые сложнее взломать.

- TPM 2.0 работает быстрее, что ускоряет загрузку системы и работу функций безопасности.

- Microsoft официально заявила: Windows 11 устанавливается только с TPM 2.0. TPM 1.2 больше не поддерживается.

Если ваш компьютер старый и в нем TPM 1.2, это не значит, что он бесполезен. Просто обновиться на Windows 11 не выйдет. С другой стороны, если сейчас выбираете новый ПК, убедитесь, что в нём именно TPM 2.0 — это на будущее.

Зачем нужен модуль TPM: сценарии применения

Теперь конкретнее: как именно TPM защищает данные на практике. Технология звучит сложно, но на деле всё предельно просто.

Шифрование дисков и аутентификация пользователей с помощью TPM

Самое популярное применение TPM — это шифрование дисков с помощью BitLocker в Windows. TPM хранит ключи шифрования и не отдаёт их посторонним. Даже если ноутбук украли, данные останутся зашифрованными и бесполезными для вора.

Ещё TPM упрощает вход в систему с Windows Hello — например, по отпечатку пальца или распознаванию лица. TPM хранит и защищает данные аутентификации, так что войти в ваш компьютер чужому человеку будет сложно даже при физическом доступе. Если, конечно, он не ваш брат-близнец.

Безопасная загрузка системы (Secure Boot) с использованием TPM

Secure Boot — это функция безопасной загрузки Windows. TPM проверяет, не внедрил ли кто-нибудь посторонний код при старте. Если что-то подозрительное обнаружится, TPM не позволит системе загрузиться, пока вы сами не убедитесь, что всё в порядке.

Это защищает от вирусов и программ-вымогателей, которые пытаются запуститься вместе с системой и заблокировать данные. Прямо как строгий охранник на входе в офис, который проверяет пропуск даже у директора.

Удалённая аттестация устройств и защита корпоративных сетей через TPM

В компаниях TPM используется ещё шире. Например, IT-отдел может удалённо проверить, не взломано ли устройство сотрудника, и разрешить доступ только к проверенным и защищённым устройствам.

Это называется удалённой аттестацией. TPM сообщает корпоративному серверу, что компьютер сотрудника в порядке. Без TPM компании приходится верить сотрудникам на слово, что с их компьютером всё хорошо. Сами понимаете, доверять всем подряд в бизнесе — не лучшая идея.

Запечатывание (Sealing) и другие функции TPM

Функция запечатывания позволяет шифровать данные так, что их можно расшифровать только на конкретном устройстве и только если оно в правильном состоянии. Если кто-то поменял конфигурацию компьютера, например заменил жесткий диск или видеокарту, данные останутся зашифрованными, пока вы сами их не разблокируете.

Другие функции TPM менее популярны, но тоже полезны:

- Генерация случайных чисел для шифрования и защиты.

- Поддержка электронной подписи.

- Контроль за запуском доверенных приложений.

Получается, TPM — это такой многофункциональный швейцарский нож для защиты данных и устройств. Не то чтобы без него было никак, но с ним спится спокойнее.

Почему TPM 2.0 необходим для установки Windows 11

Microsoft решила сделать TPM 2.0 обязательным для Windows 11 не просто так. Компания делает ставку на безопасность, и TPM — важная часть новой стратегии.

С Windows 11 Microsoft усилила защиту данных и добавила функции, которые работают только при наличии TPM. Без TPM 2.0 систему просто не установить. Это вызвало немало возмущений среди пользователей старых компьютеров, но подход оправдан: лучше заранее позаботиться о безопасности, чем потом жалеть.

Как работает TPM 2.0 в Windows 11 и зачем он нужен системе

TPM 2.0 в Windows 11 — это фундамент для защиты данных и системы в целом. Он обеспечивает:

- Безопасную загрузку. TPM проверяет, что при загрузке нет изменений в системных файлах. Это защищает от вирусов и скрытых атак.

- Шифрование BitLocker по умолчанию. TPM 2.0 позволяет включить шифрование диска без лишних настроек. Пользователь даже не заметит разницы, но данные будут защищены автоматически.

- Интеграцию с Windows Hello. TPM хранит данные для входа в систему по биометрии (отпечаток пальца, распознавание лица). Это и удобнее, и безопаснее, чем вводить пароль каждый раз.

Проще говоря, TPM 2.0 для Windows 11 — как ремень безопасности в машине. Можно ездить и без него, но в случае чего последствия будут куда серьёзнее.

Новые компьютеры с защищённым ядром (Secured-Core PC) и роль TPM

Вместе с Windows 11 появились компьютеры с «защищённым ядром» (Secured-Core PC). Эти устройства изначально спроектированы так, чтобы быть максимально защищёнными от атак и взломов. TPM 2.0 — ключевой элемент такой защиты.

На таких ПК TPM отвечает за защиту ещё до того, как операционная система загрузилась. Если компьютер атакован, TPM не позволит атакующему получить доступ к системе и данным, даже если он физически получил доступ к устройству.

Такие компьютеры полезны для тех, кто работает с чувствительными данными: финансовыми документами, личными данными клиентов или секретными проектами. Для остальных это, возможно, избыточно, но лишняя безопасность ещё никому не навредила.

Как проверить, поддерживает ли ваш компьютер TPM 2.0

Проверить наличие TPM 2.0 проще, чем кажется. Есть несколько способов, и ни один из них не требует диплома инженера.

Проверка TPM через настройки Windows (Параметры и Безопасность Windows)

Самый быстрый и простой способ. Зайдите в раздел «Параметры» → «Конфиденциальность и безопасность» → «Безопасность Windows». Затем откройте пункт «Безопасность устройства». Там будет чётко указано, есть TPM или нет, а также его версия.

Если видите надпись «Безопасность устройства не поддерживается» или «TPM не найден», значит модуля нет или он отключён. Если указано «TPM 2.0», можно выдохнуть и спокойно обновляться до Windows 11.

Проверка TPM через командную строку и PowerShell

Любителям чёрных окошек командной строки сюда. Откройте командную строку от имени администратора и введите команду:

tpm.msc

После этого откроется окно управления TPM. Если модуль есть, вы увидите его версию. Если нет — получите сообщение, что совместимый TPM не найден. Да, командная строка всё ещё полезна не только в фильмах про хакеров.

Проверка TPM через BIOS или UEFI вашего компьютера

Иногда TPM есть, но выключен в BIOS. Перезагрузите компьютер и зайдите в BIOS (обычно это клавиши Del, F2 или F12, зависит от модели). Ищите разделы «Security», «Advanced» или «Trusted Computing». Там вы найдёте пункт TPM и увидите его статус и версию.

Если TPM выключен, достаточно изменить значение на Enabled (включено) и сохранить настройки. После перезагрузки модуль заработает.

Проверка TPM в Диспетчере устройств Windows

Ещё один простой способ: откройте Диспетчер устройств (правый клик по «Пуску» → «Диспетчер устройств») и найдите пункт «Устройства безопасности». Если там есть «Trusted Platform Module 2.0», значит у вас TPM есть и всё в порядке.

Если этого пункта нет, значит, либо TPM отсутствует, либо он отключён в BIOS.

Что делать, если TPM 2.0 нет или он отключён

Если после проверки выяснилось, что TPM 2.0 на вашем компьютере нет, это ещё не конец света. Хотя немного неприятно, особенно если собирались перейти на Windows 11.

Как включить TPM в BIOS или UEFI

Иногда TPM-модуль есть, но выключен по умолчанию. Производители любят усложнять нам жизнь такими настройками.

Чтобы включить TPM:

- Перезагрузите компьютер и зайдите в BIOS/UEFI. Обычно это клавиши F2, F12 или Del.

- Найдите раздел Security или Trusted Computing.

- Найдите пункт TPM (или Intel PTT, AMD fTPM для встроенных версий) и выставьте значение Enabled (включено).

- Сохраните настройки и перезагрузите компьютер.

После перезагрузки TPM будет работать. Теперь Windows 11 вас примет с распростёртыми объятиями.

Можно ли установить модуль TPM отдельно

Если компьютер старый и TPM в нём нет вовсе, иногда можно докупить модуль отдельно. Для этого на материнской плате должен быть специальный разъём — TPM Header. Проверьте документацию вашей материнской платы или просто осмотрите её внимательно.

Если разъём есть, то докупите TPM-модуль, подключите его и включите в BIOS. Это займёт не больше пяти минут.

Но если разъёма нет, остаётся только смириться или обновить компьютер. Покупка отдельного модуля без разъёма — всё равно что покупать дворники для машины без лобового стекла.

Использование TPM в серверах и корпоративных системах

TPM не только для обычных ПК. В серверных решениях он давно стал стандартом, особенно там, где безопасность важнее скорости и простоты настройки.

Установка и настройка TPM на примере сервера Dell PowerEdge

Установить TPM на сервер проще, чем кажется. Например, на популярном сервере Dell PowerEdge процедура выглядит так:

- Купите подходящий TPM-модуль для конкретной модели сервера (в документации указано точно).

- Отключите сервер от питания (не пренебрегайте этим шагом, если вам дороги нервы и гарантия).

- Откройте корпус, найдите специальный слот (обычно обозначен TPM или Security Module).

- Вставьте TPM-модуль в слот. Аккуратно, без фанатизма.

- Закройте корпус, подключите питание и загрузитесь в BIOS.

- В разделе «System Security» включите TPM.

- Сохраните настройки и перезагрузите сервер.

Всё готово. TPM-модуль теперь на страже корпоративной безопасности.

TPM и безопасность серверных систем: сценарии применения

TPM на серверах используют для защиты данных, ключей шифрования и проверки целостности программного обеспечения. Вот типичные задачи:

- Защита виртуализации. TPM проверяет целостность виртуальных машин и не даёт запустить поддельные или изменённые образы.

- Удалённое подтверждение доверенности сервера. С помощью TPM администратор проверяет, не изменил ли кто-нибудь серверную конфигурацию, пока никто не смотрел.

- Безопасное хранение сертификатов и ключей. Серверы используют TPM для хранения ключей шифрования, чтобы доступ к ним был максимально защищён.

Если в компании ценность данных выше, чем стоимость сервера, TPM точно пригодится. Хотя, будем честны, в крупных компаниях сервер без TPM сегодня найти почти невозможно. Это как офис без кофемашины: работать можно, но атмосфера уже не та.

Уязвимости TPM: возможно ли взломать TPM-модуль

Несмотря на все плюсы TPM, это всё же не волшебная палочка. Уязвимости у него тоже есть, хоть и немного.

TPM сложно взломать напрямую, но некоторые уязвимости периодически находят. Обычно это не проблемы самого чипа, а ошибки реализации у производителей.

Например, в 2019 году нашли уязвимость в чипах Infineon TPM, которая позволяла теоретически подобрать ключи шифрования. Чтобы ей воспользоваться, атакующему нужно было физически иметь доступ к устройству и потратить много времени на перебор комбинаций.

Проще говоря, взлом TPM — занятие скучное и дорогое. Если вы не храните на компьютере секретные данные госбезопасности, бояться нечего. Гораздо вероятнее, что пароль у вас украдут через фальшивую форму авторизации в почте, чем кто-то полезет внутрь самого TPM.

TPM-модуль защищает данные надёжно, но не забывайте и про другие меры безопасности, вроде надёжных паролей и осторожности в интернете.

Ответы на частые вопросы по TPM 2.0

Здесь — ответы на самые популярные вопросы, чтобы закрыть тему TPM окончательно.

Что такое TRM и как он связан с TPM?

TRM — это неофициальное название, которое появилось из-за опечаток и путаницы. На самом деле никакого TRM нет. Если где-то встретили эту аббревиатуру, скорее всего имели в виду TPM (Trusted Platform Module). Не ищите загадочный TRM на плате — его там нет.

Влияет ли наличие TPM на производительность компьютера?

Почти нет. TPM не делает компьютер медленнее. Теоретически функции шифрования и проверки могут чуть увеличить время загрузки системы, но настолько незначительно, что вы этого не заметите. Это как спрашивать, не повлияет ли ремень безопасности на скорость автомобиля — формально весит лишние граммы, но разница незаметна.

Обязателен ли TPM для всех версий Windows 11?

Да, TPM 2.0 обязателен для любой версии Windows 11. Microsoft ввела это требование из соображений безопасности. Официально установить Windows 11 на компьютер без TPM 2.0 не выйдет. Неофициально можно обойти, но смысла мало: обновления могут перестать работать в любой момент, и безопасность уже не гарантирована.

Если у вас Windows 10, TPM не обязателен. Так что, если ваш компьютер старый и TPM нет, спокойно работайте на «десятке», пока не решите обновить устройство.

Вывод: нужен ли вам TPM-модуль в компьютере

Итак, TPM — это полезная штука, которая защищает данные, помогает шифровать диски и проверяет целостность операционной системы. Особенно важен TPM стал после выхода Windows 11 — без него просто не получится установить систему официально.

Если выбираете новый компьютер или сервер, обязательно проверьте наличие TPM 2.0. Сэкономите себе кучу нервов и не столкнётесь с ситуацией, когда новая Windows не устанавливается.

Но если вы спокойно работаете на старом компьютере с Windows 10, и переходить на Windows 11 пока не планируете, то и TPM сейчас не нужен. Можно спокойно жить без него, если правильно следить за безопасностью в интернете.

Проще говоря, TPM — это как страховка на машину: пока всё хорошо, кажется, что деньги уходят зря. Но если что-то пойдёт не так, будете рады, что он у вас есть.

Берите с TPM, если:

- планируете использовать Windows 11;

- работаете с конфиденциальной информацией;

- хотите минимизировать риски взлома и утечек данных.

В остальных случаях выбор за вами — но лишняя безопасность ещё никому не навредила.

Постараюсь коротко объяснить что это такое, зачем он нужен, какие преимущества он даёт и зачем Microsoft в принципе решили начать его требовать.

Что такое вообще TPM? Если коротко, то изначально TPM это специальный выделенный чип на материнской плате ноутбука или ПК. Его предназначение это хранение и работа с криптографическим материалом.

Если упростить, то типичный криптомодуль, которым является TPM, может делать всего несколько операций:

- Генерировать и хранить секретные ключи

- Шифровать и расшифровывать любые данные

- Подписывать и верифицировать запросы на электронную подпись

Отсюда следует, что подобные криптомодули не могут физически выдать вам секретный ключ или ключи.

Тут-то мы и получаем основное преимущество. Обычно все секретные ключи хранятся непосредственно в файловой системе вашего ПК, где-то на диске C:\, а в случае с TPM они генерируются и хранятся исключительно внутри него.

Отсюда следует простой вывод: любой софт, исполняемый с правами администратора может при желании украсть любые ключики с вашего ПК, о существовании, которых вы даже не подозреваете.

При использовании TPM такой трюк не пройдет. Что-то расшифровать, подписать — пожалуйста, но сам ключ не отдаст.

Возможно кто-то из вас по работе встречался с красными «флешками» Рутокен. Это и есть типичный криптомодуль, правда переносной. Он обладает теми же качествами, что я перечислил выше.

Внимательный читатель может задаться вопросом: а зачем злоумышленику тогда сам секретный ключ, если он сможет просто просить модуль расшифровать или подписать что ему нужно?

Причин по сути две:

- Обладание ключом позволит производить операции с ним, даже когда ваш компьютер выключен или не подключен к интернету. Украл ключ, отправил куда надо и можно забыть о жертве, она уже в кармане.

- Современные TPM при запросе на операцию расшифровывания или подписи обычно требуют действие от пользователя. В Windows для этого предусмотрена технология Windows Hello. Таким образом как только какое-то приложение хочет к примеру расшифровать (или подписать) вашим ключом какое-то сообщение, Windows сначала запросит PIN, пароль или биометрическую информацию (отпечаток пальца или скан лица). Прошу заметить, что описанная защита реализована аппаратно на уровне TPM и её нельзя обойти на софтверном уровне.

Хорошо, а на практике зачем этот TPM нужен? Жили без него раньше и не тужили.

Давайте приведу очевидный пример использования криптомодуля в современной технике. За пример я возьму современный смартфон, потому что практически во всех современных смартфонах есть выделенный для этого чип.

Все мы скорее всего, так или иначе пользуемся онлайн-банкингом и думаю все имели дело с биометрической авторизацией при входе в приложение.

Объясню на пальцах как работает механизм входа:

- Приложение делает запрос на сервер и просит прислать сервер случайную строку.

- Телефон делает запрос в криптомодуль с просьбой подписать электронной подписью эту случайную строку.

- Криптомодуль отвечает, что без биометрической авторизации никакой подписи не будет.

- Пользователь прикладывает палец / показывает лицо и в случае успеха криптомодуль возвращает готовую подпись.

- Приложение делает повторный запрос на сервер и прикладывает подпись.

- Сервер верифицирует, что подпись выписана именно вашим криптомодулем (который был зарегистрирован у них на сервере во время регистрации в приложении).

Как можно увидеть, приложение всё это время не имеет ни малейшего понятия о секретном ключе, хранимом внутри чипа. Безопасно? Безопасно. Кстати напомню, в Windows 11 можно будет запускать Android-приложения, которые скорее всего смогут также как и на смартфонах пользоваться TPM.

Второй пример: BitLocker. Эта технология позволяет полностью зашифровать системный раздел, при этом учитывая аппаратное ускорение AES-шифрования в современных процессорах и быстрые SSD диски, производительность в таких системах практически не падает. На многих современных ноутбуках с предустановленной Windows 10, BitLocker включен по умолчанию.

Как можно понять ключ для расшифровки хранится не в ФС вашего ПК, а опять же в TPM. Безопасно? Безопасно. Можно даже попросить BitLocker запрашивать PIN или пароль ещё до запуска операционной системы.

Третий пример: passwordless authentication или по-русски беспарольная аутентификация. То есть вход на необходимые ресурсы без пароля. В качестве механизма верификации, что вы это вы, используется механизм, похожий на описанный в первом примере с онлайн-банкингом.

WebAuthn позволит вам регистрироваться и входить на сайтах исключительно с помощью логина

На данный момент уже все браузеры поддерживают WebAuthn API для работы со стандартом FIDO2. Этот API позволит вам регистрироваться и входить на сайтах исключительно с помощью логина и секретных ключей, которые хранятся в TPM или на специальном аппаратном токене (как правило в виде USB-флешки). Разумеется не помешает поставить на учетную запись и классический пароль, но согласитесь, вход исключительно с помощью логина звучит весьма заманчиво? А самое интересное, что при использовании криптомодуля такой механизм авторизации куда безопасней любого пароля.

Проверить как работает технология WebAuthn можно прямо сейчас на демосайте. Для работы требуется настроенный Windows Hello с биометрией.

Кстати, современные ноутбуки сейчас вовсю оснащаются Windows Hello, а именно камерами с поддержкой распознавания лица и дактилоскопическими сканерами. Поэтому приход WebAuthn пришелся как раз кстати.

Требование TPM в новой версии Windows выглядит последовательным шагом со стороны Microsoft. Ведь они требуют TPM 2.0 на борту любой машины, на которую предустанавливается Windows 10 аж с июля 2016 года. По большому счету это касается всех ноутбуков, моноблоков и ПК с Windows 10 из коробки, которые были произведены позже этой даты. Спустя 5 лет релиз новой ОС выглядит как идеальный момент для этого изменения.

Остальным пользователям в большинстве случаев понадобится просто включить fTPM (Firmware TPM или Intel PTT). Это TPM, который эмулируется вашим процессором AMD или Intel. То есть ключи будут хранится не в специальном чипе, а где-то внутри микросхемы UEFI. И да, это всё ещё намного безопасней, чем где-то в файловой системе.

Поэтому отставить панику. Если ваш компьютер 2012-2013 года выпуска и позже, то с очень высокой вероятностью у вас всё в порядке и максимум потребуется пара манипуляций в BIOS в вашей материнской платы.

Надеюсь было интересно, спрашивайте вопросы, поправляйте, если где приврал или опечатался.

2 ответа на пост