Домен – важнейший административный элемент в сетевой инфраструктуре организации. Он включает в себя такие объекты как: сетевые устройства, пользователей, сервера, принтеры, компьютеры, файловые ресурсы и т.д.

Взаимодействие устройств в сети домена осуществляется через контроллер домена. Наша задача – настроить контроллер домена на windows server 2019.

Для создания контроллера домена нами предварительно подготовлена виртуальная машина с Windows Server 2019.

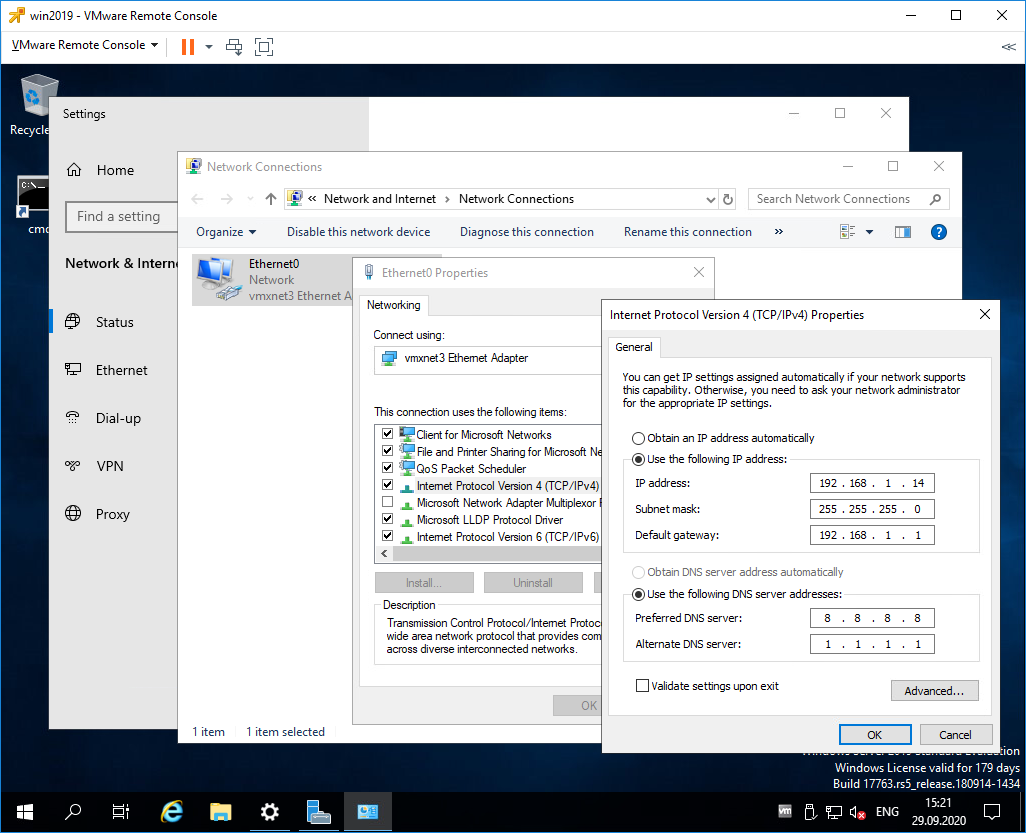

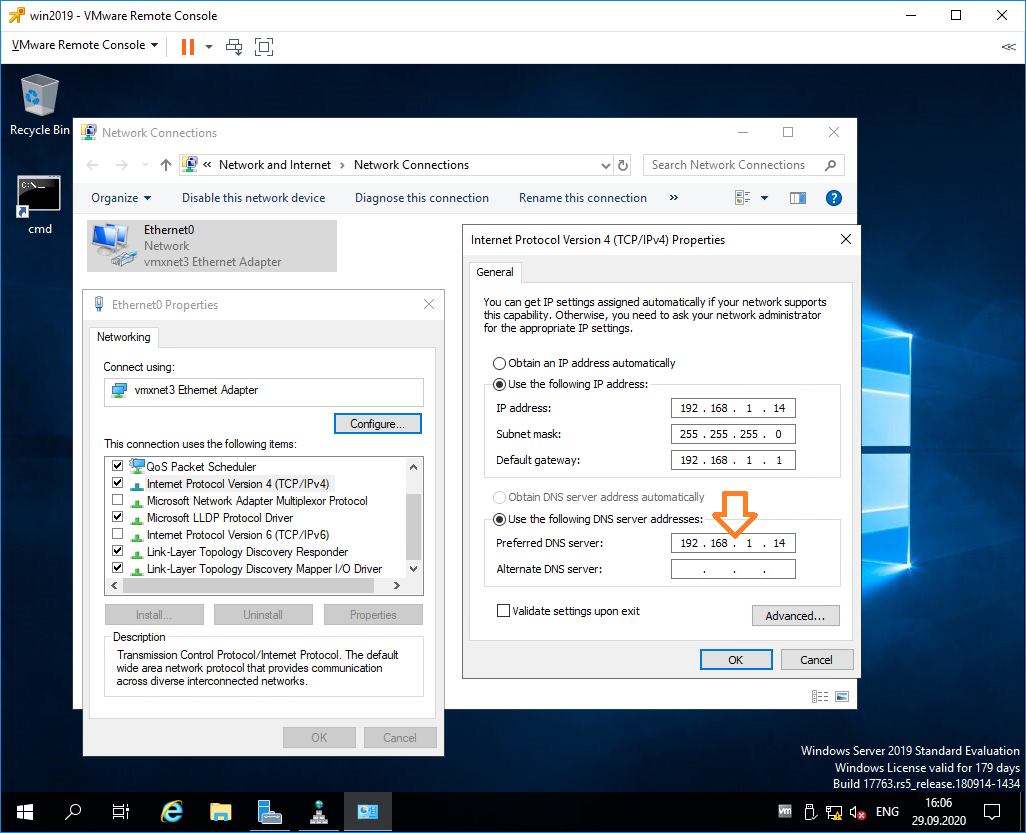

Шаг 1. Сначала необходимо прописать сетевые настройки на сервере: ip, маску, шлюз, в dns указываем свой ip, так как на сервере будет использоваться роль dns server, она устанавливается вместе с ролью active directory domain services.

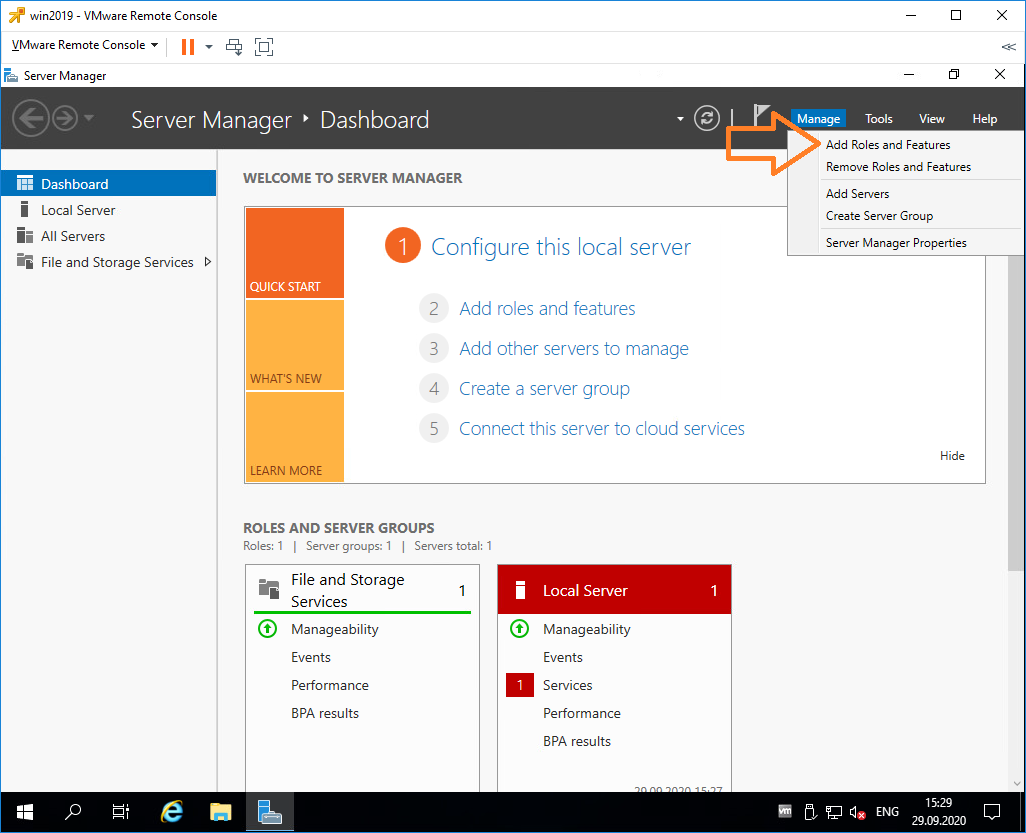

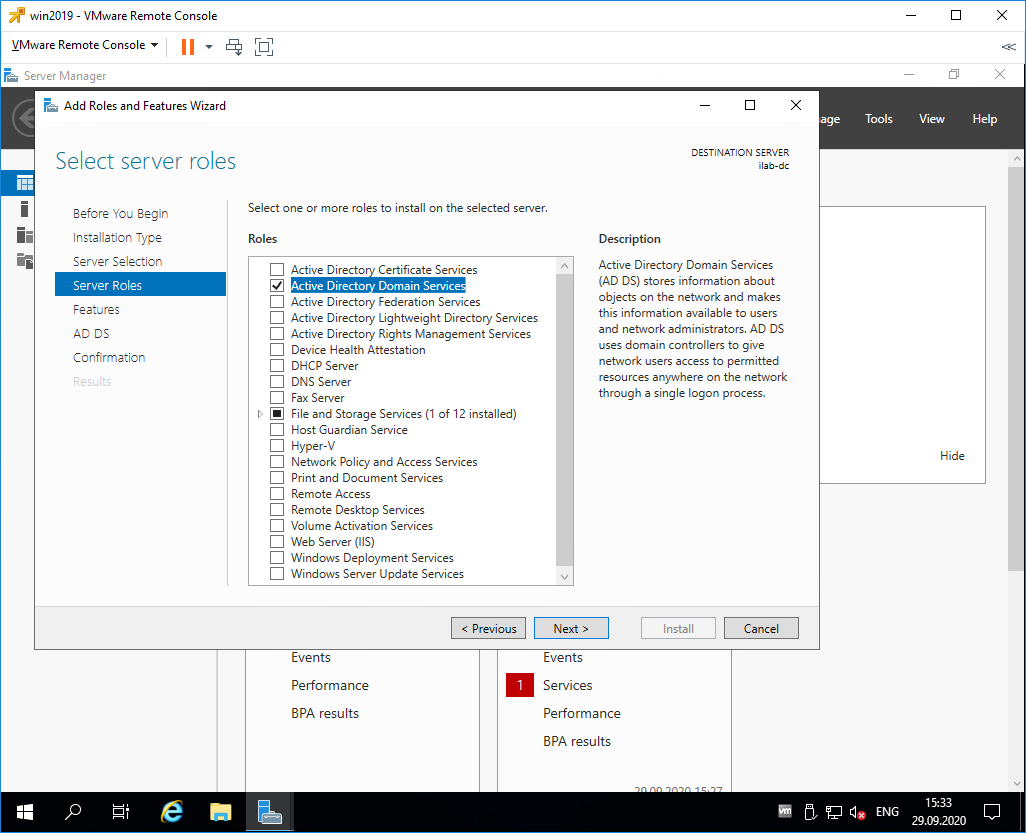

Шаг 2. Открываем Диспетчер серверов и добавляем роль доменные службы active directory.

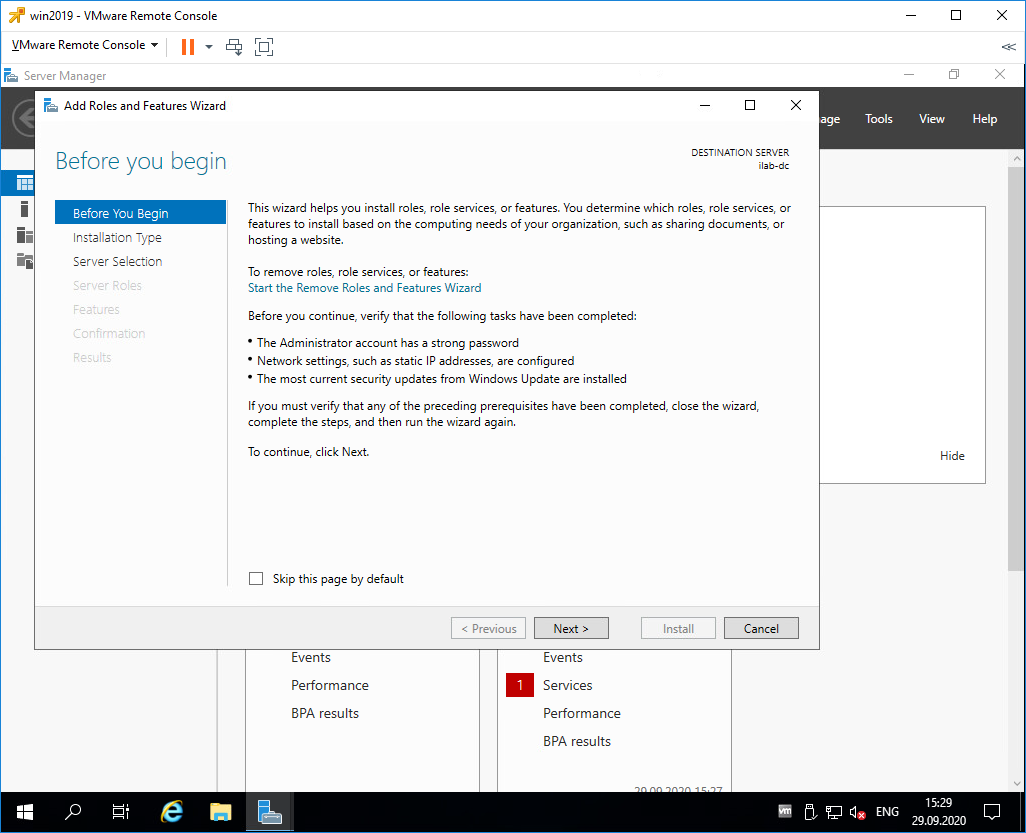

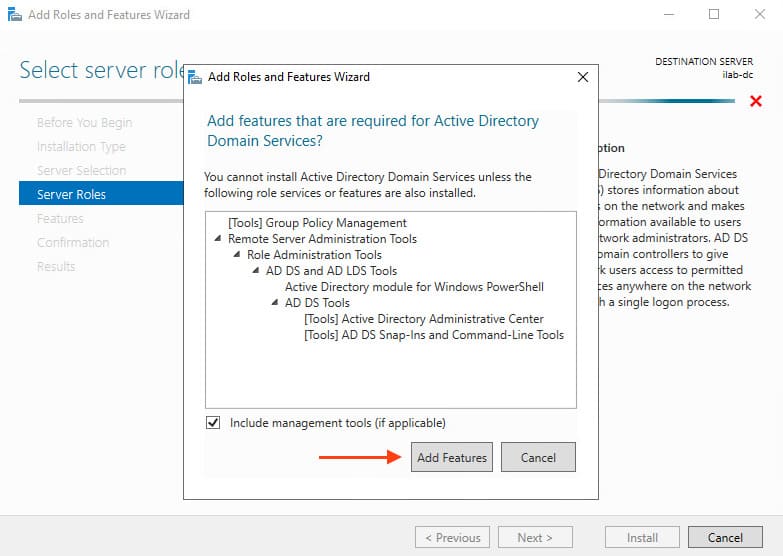

Шаг 3. Система предложит добавить необходимые компоненты. Нажимаем Далее.

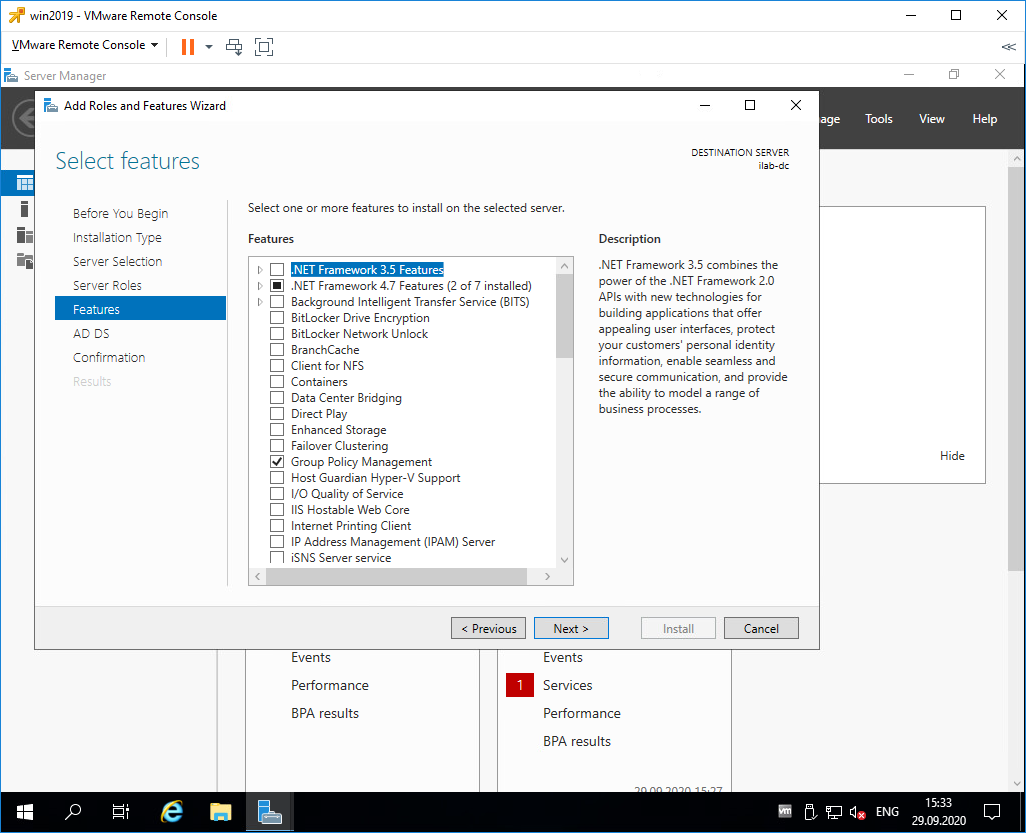

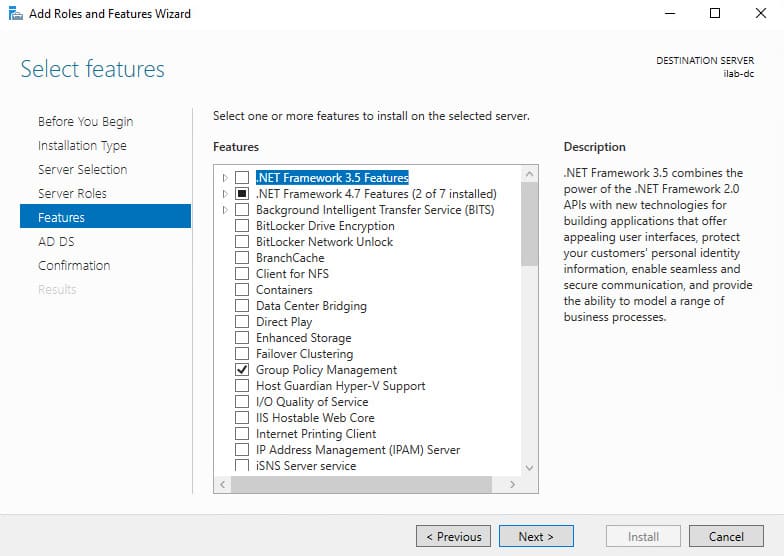

Шаг 4. В компонентах оставляем всё без изменений. Нажимаем Далее.

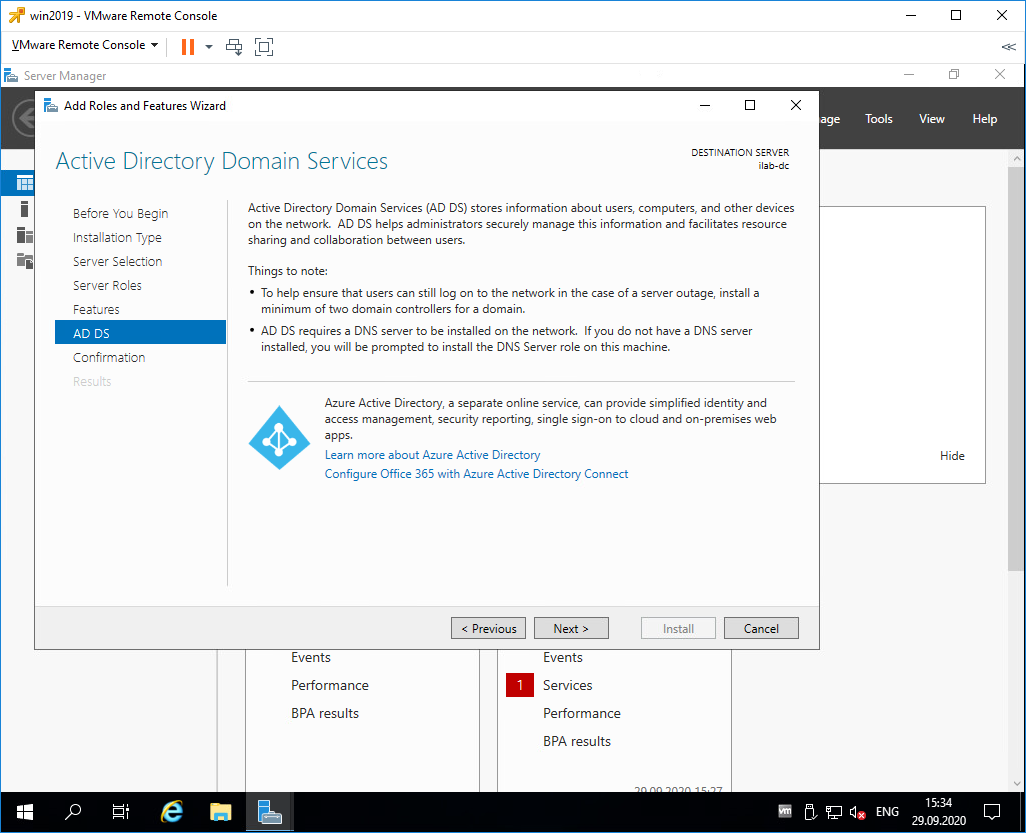

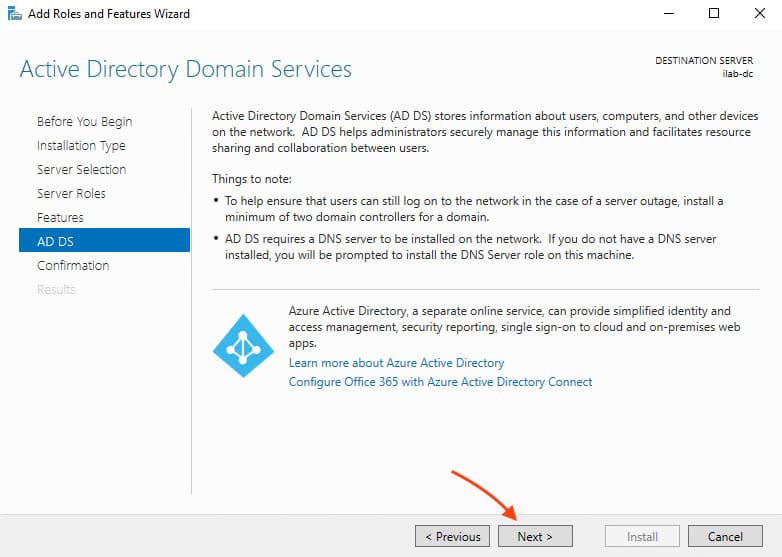

Шаг 5. В ad ds нажимаем Далее. Проверяем всё ли верно указано.

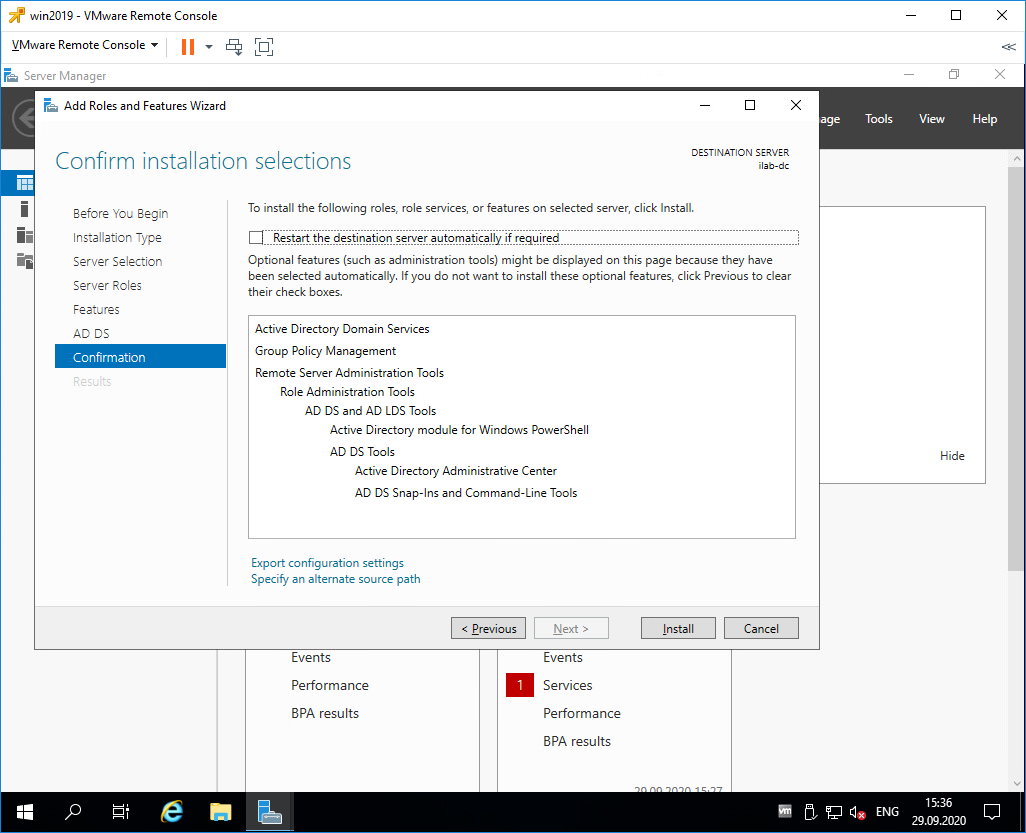

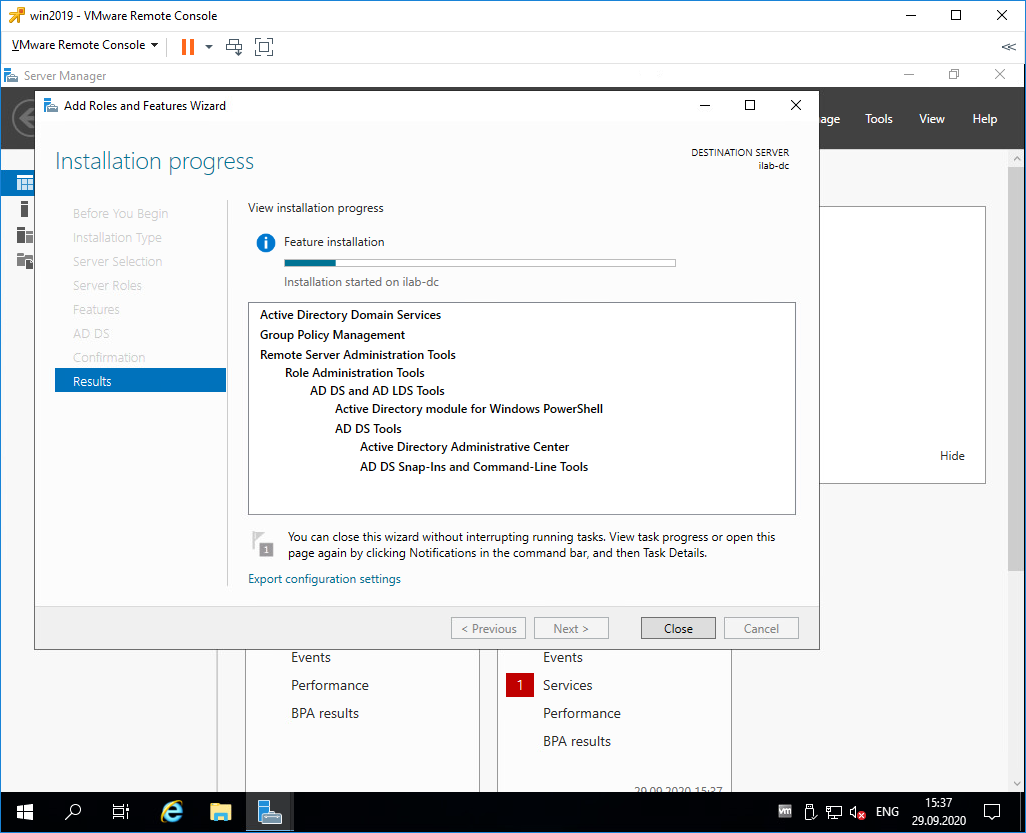

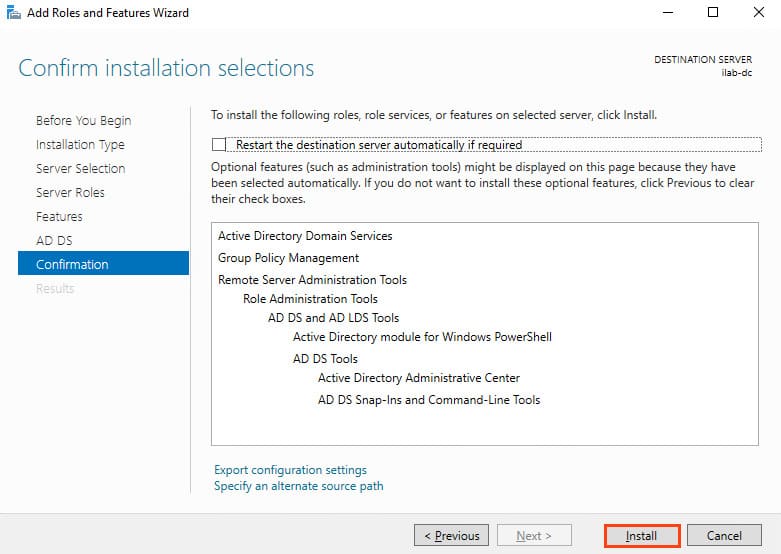

Рисунок 1 – Подтверждение установки компонентов AD DS

Шаг 6. Нажимаем Установить. На данном этапе появится строка с предложением повысить роль сервера до контроллера домена, но на данном этапе мы это пропустим и выполним после установки роли.

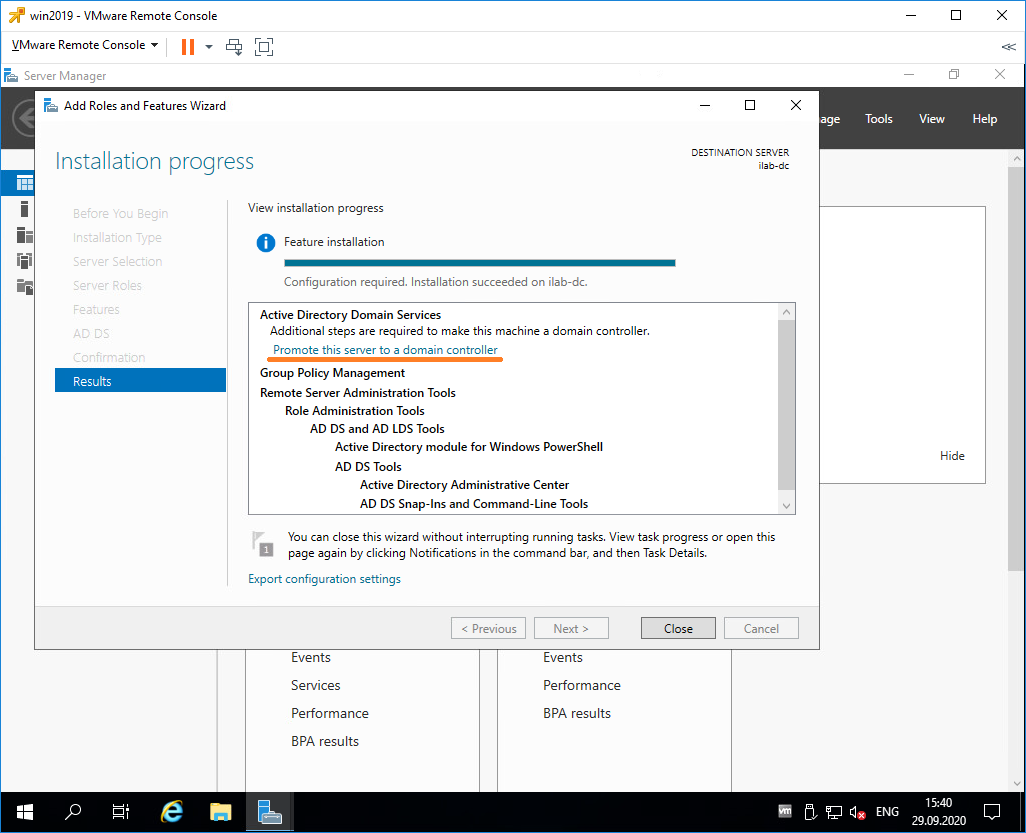

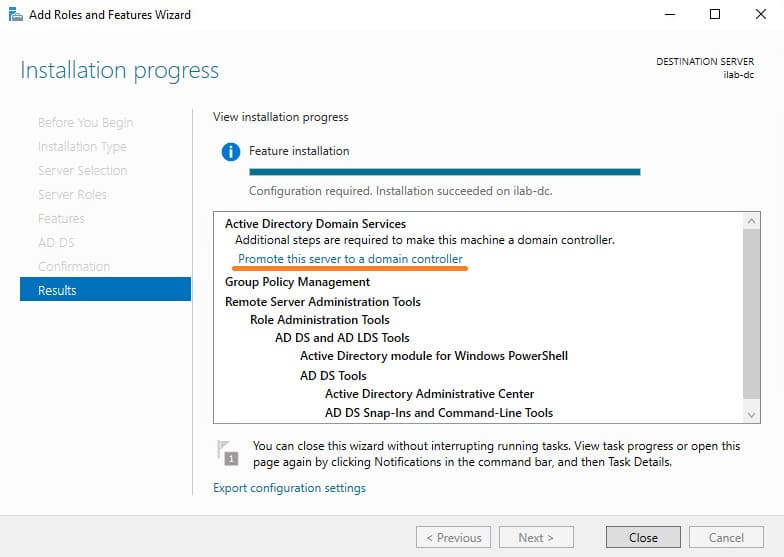

Рисунок 2 – Установка роли AD DS

Шаг 7. После установки нажимаем Закрыть.

Шаг 8. Снова открываем Диспетчер серверов и переходим в роль AD DS.

Шаг 9. Здесь видим уведомление «Доменные службы Active Directory – требуется настройка на «сервере». Нажимаем Подробнее.

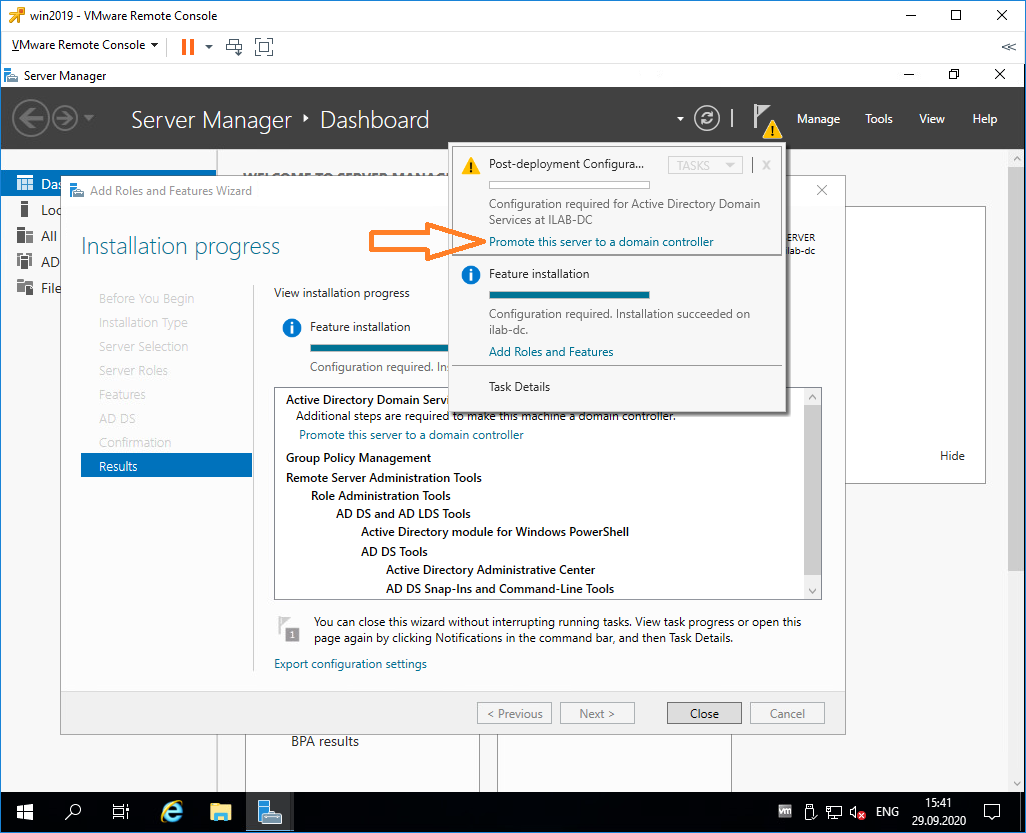

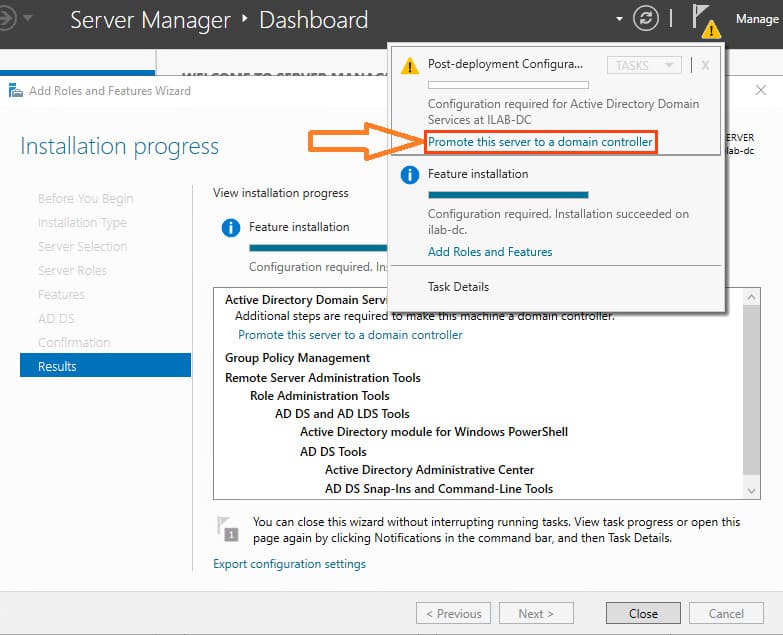

Шаг 10. Нажимаем повысить роль этого сервера до контроллера домена.

Рисунок 3 – Повышение роли сервера до уровня контроллера домена

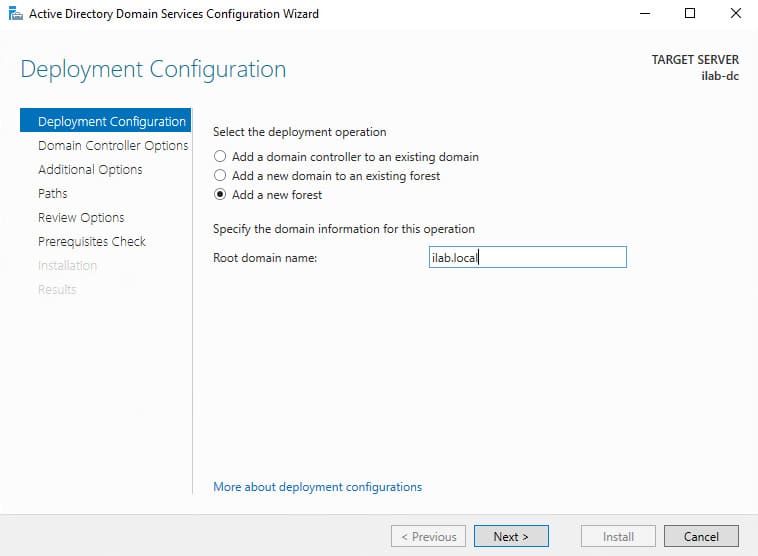

Шаг 11. Выбираем Добавить лес и вводим «имя корневого домена». Нажимаем Далее.

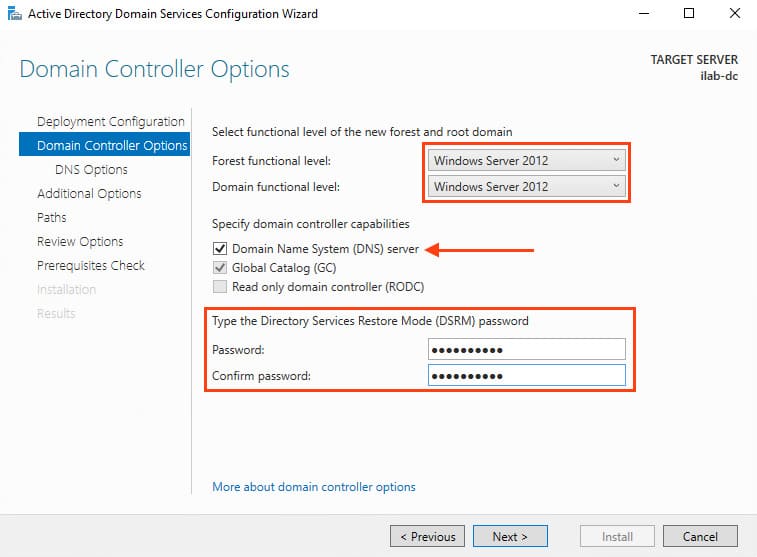

Шаг 12. Если домен новый (как в нашем случае) и в дальнейшем планируется использовать операционные системы не ниже Windows Server 2016, то режим работы леса и режим работы домена не меняем. Проверяем что установлена галочка на DNS-сервер.

Шаг 13. Устанавливаем пароль для режима восстановления службы каталогов и нажимаем Далее.

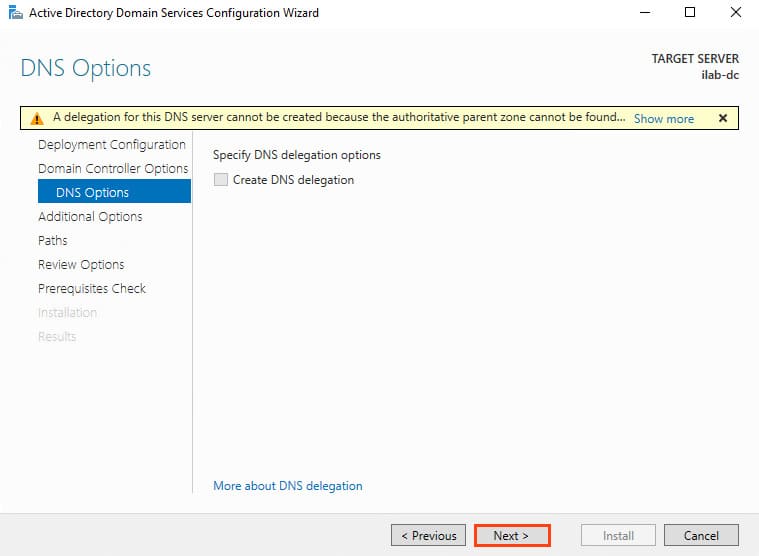

Шаг 14. В Параметрах DNS ничего не меняем и нажимаем Далее.

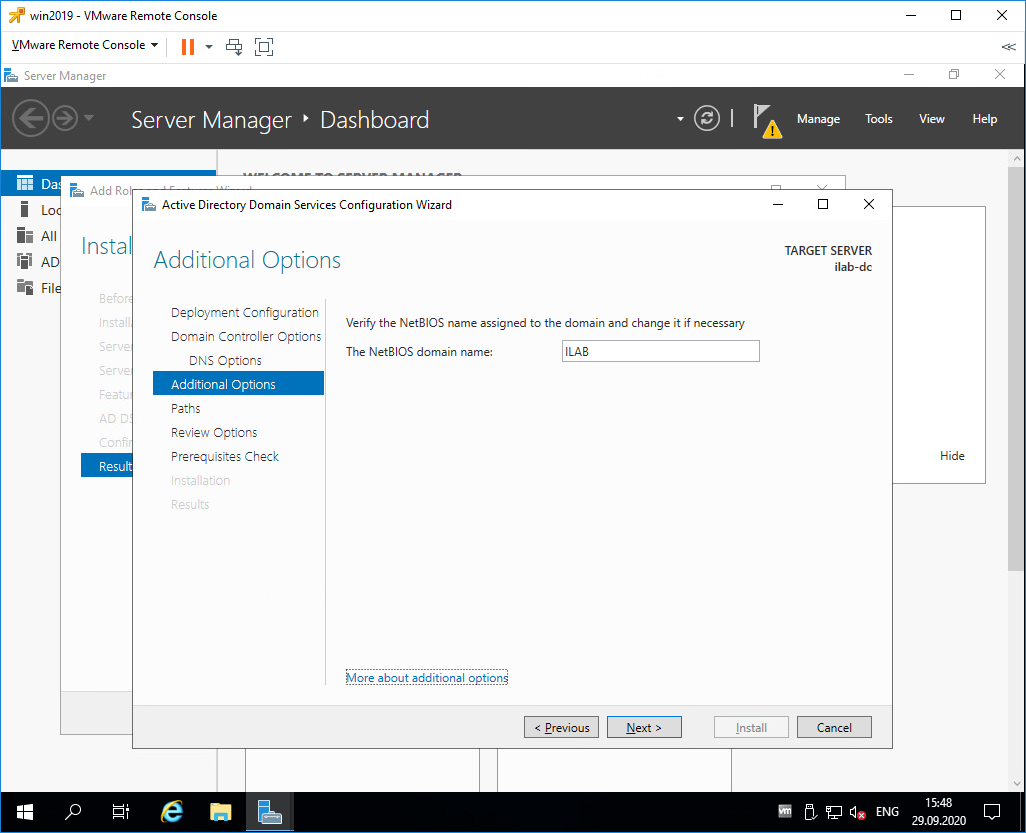

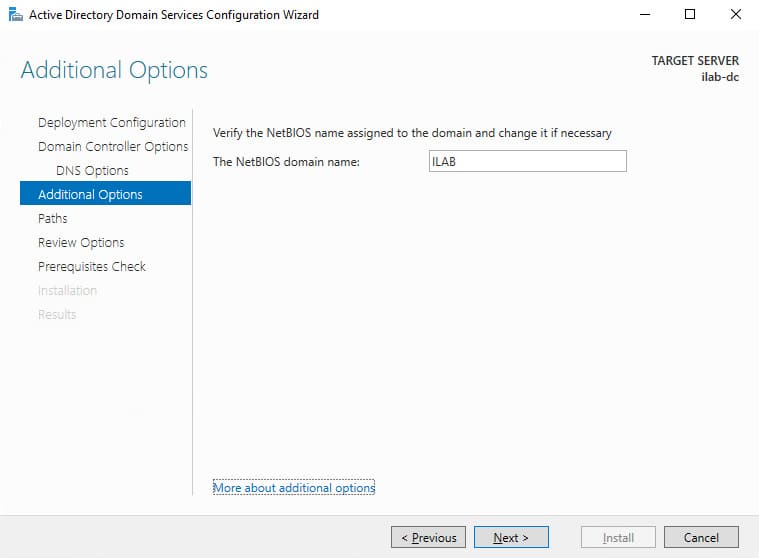

Имя NetBIOS-домена можно изменить, но рекомендуем оставить его по умолчанию.

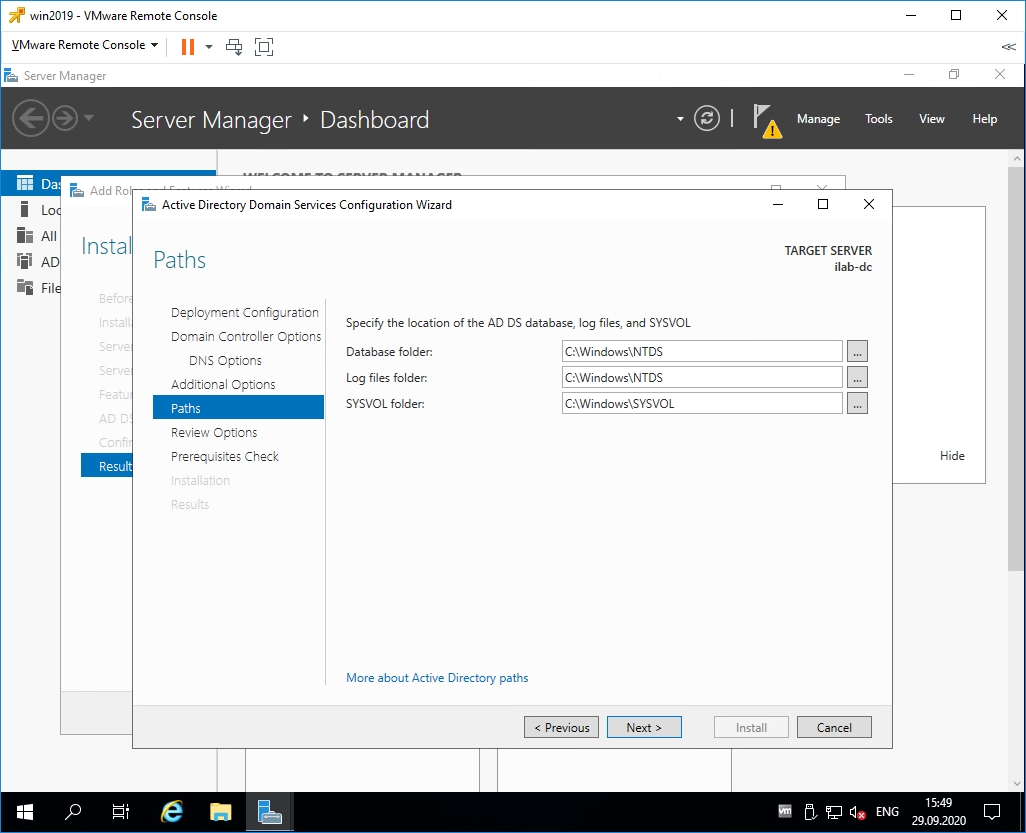

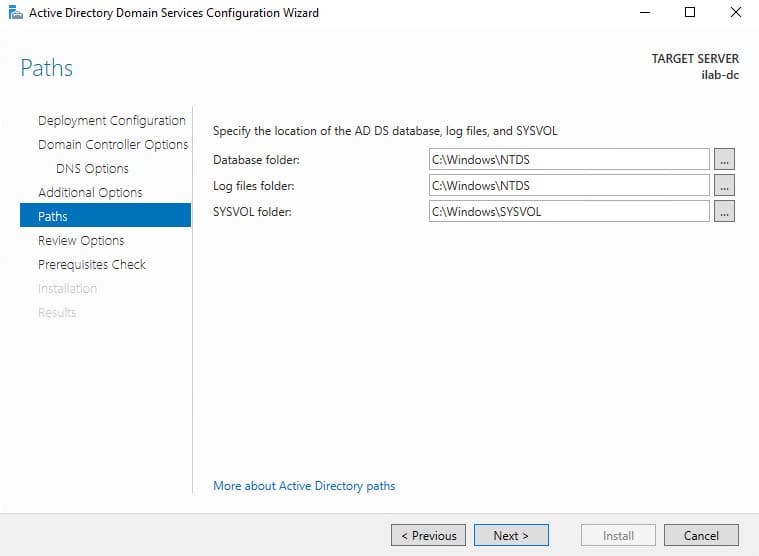

Пути к каталогам базы данных active directory тоже лучше оставить по умолчанию.

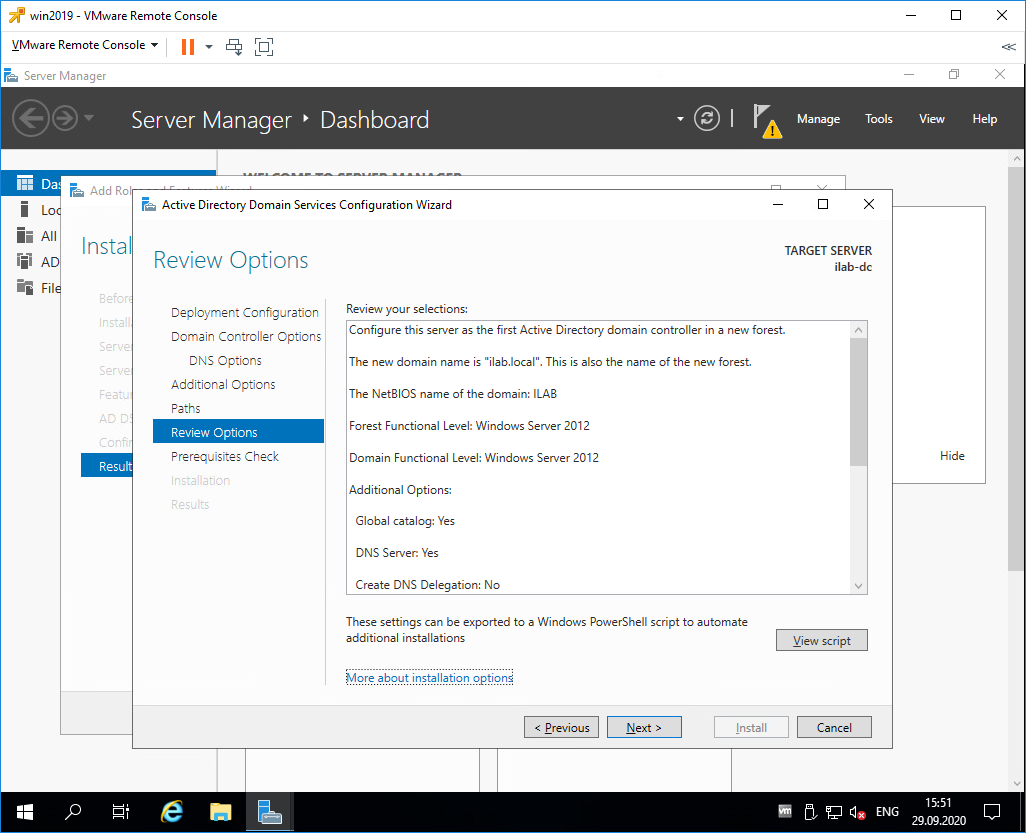

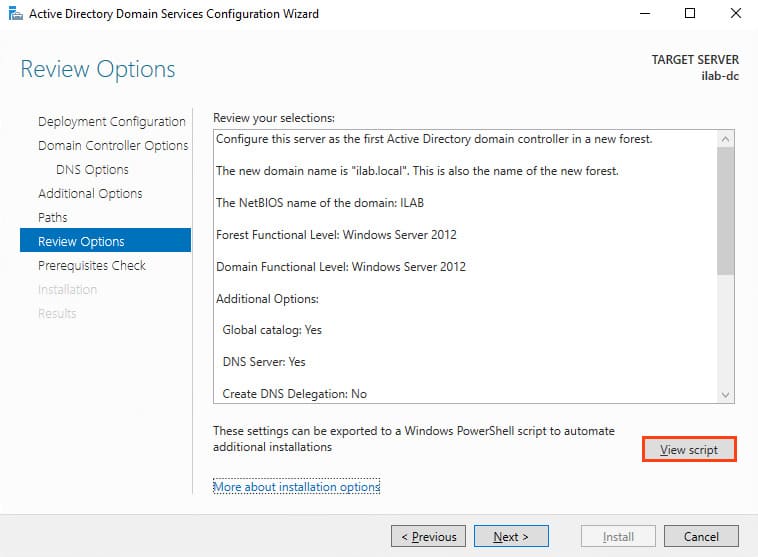

Шаг 15. На следующем этапе проверяем сводную информацию по настройке сервера.

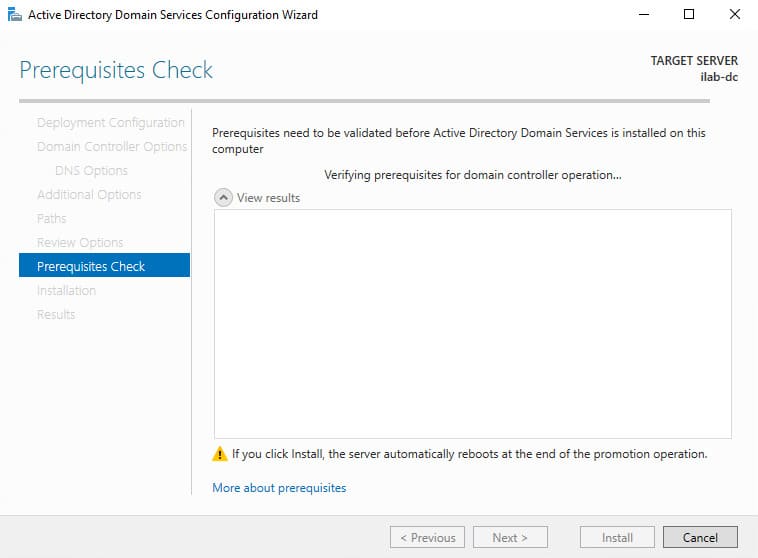

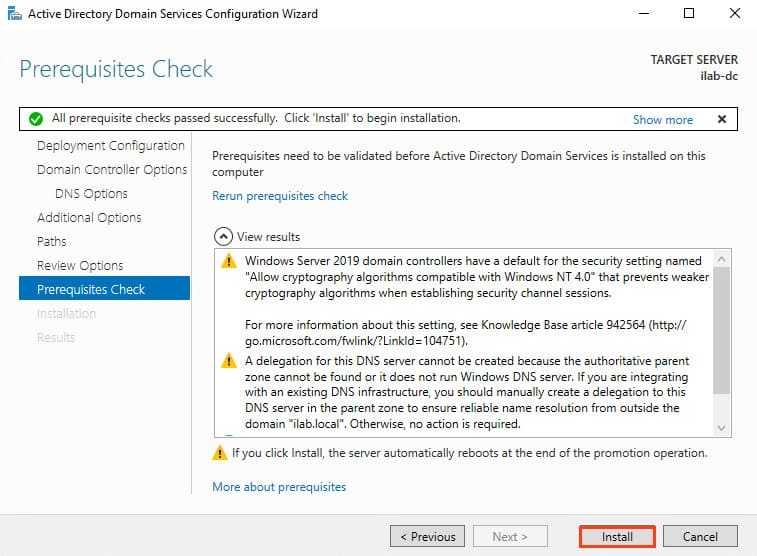

Проверка предварительных требований сообщит все ли условия соблюдены и выведет отчет. Если проблем никаких не возникло, то мы сможем нажать кнопку Установить.

Теперь выполняется процесс повышения роли сервера до контроллера домена. После выполнения, сервер автоматически перезагрузится.

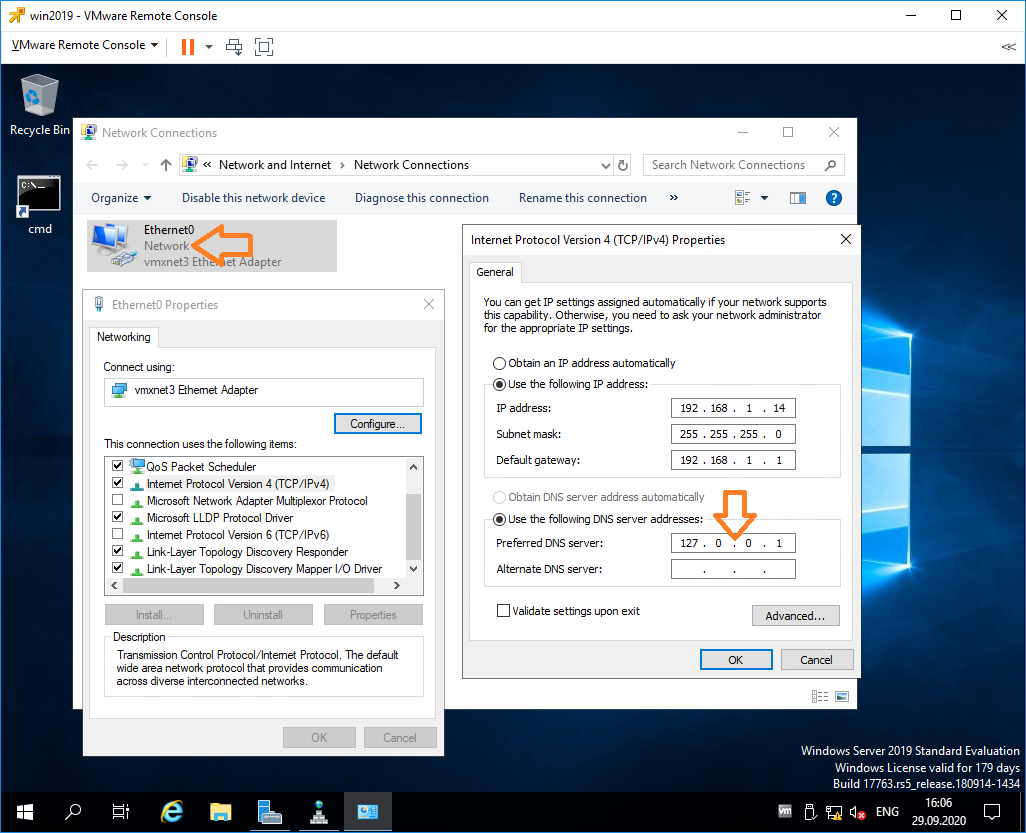

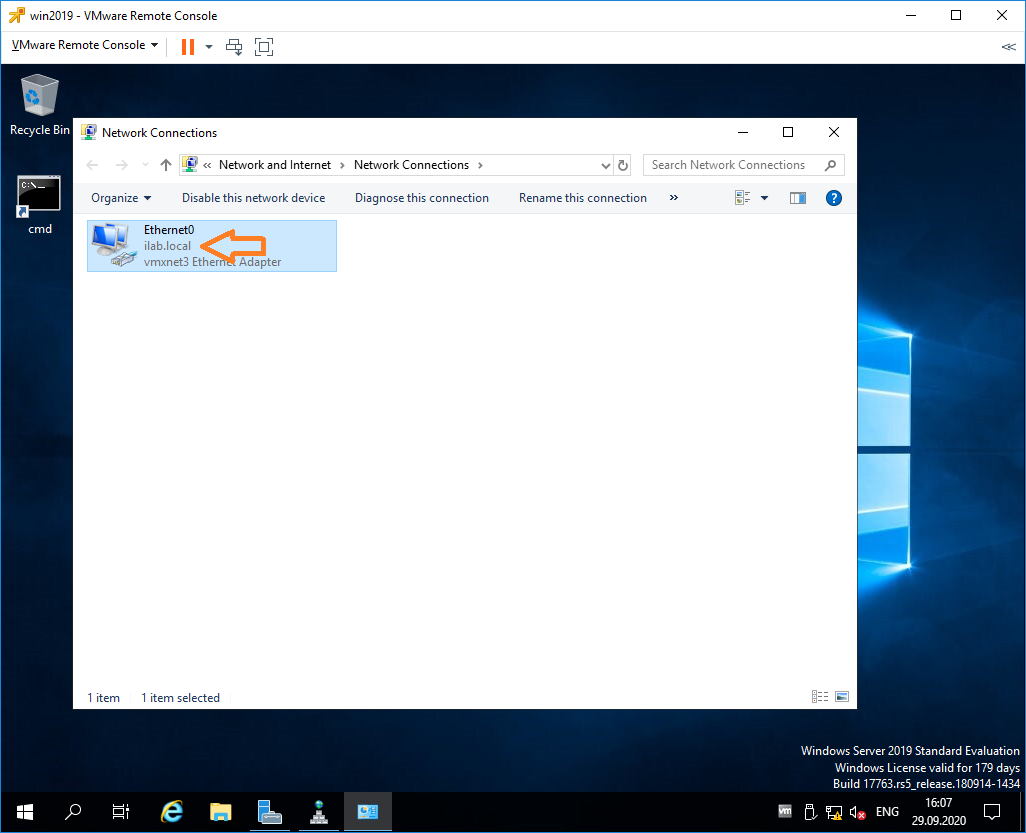

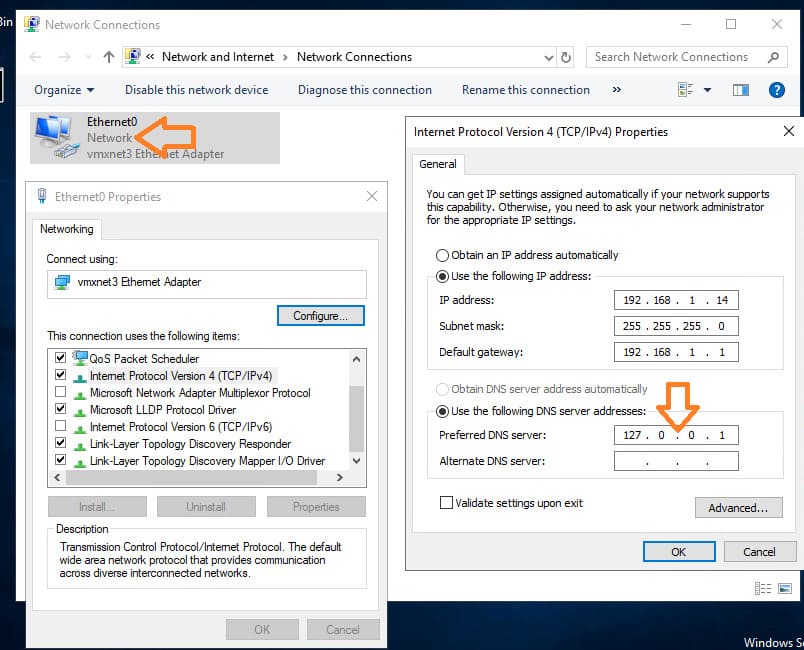

В сетевых настройках поле dns сервера изменится на 127.0.0.1. Домен создан и готов к использованию.

Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг.

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

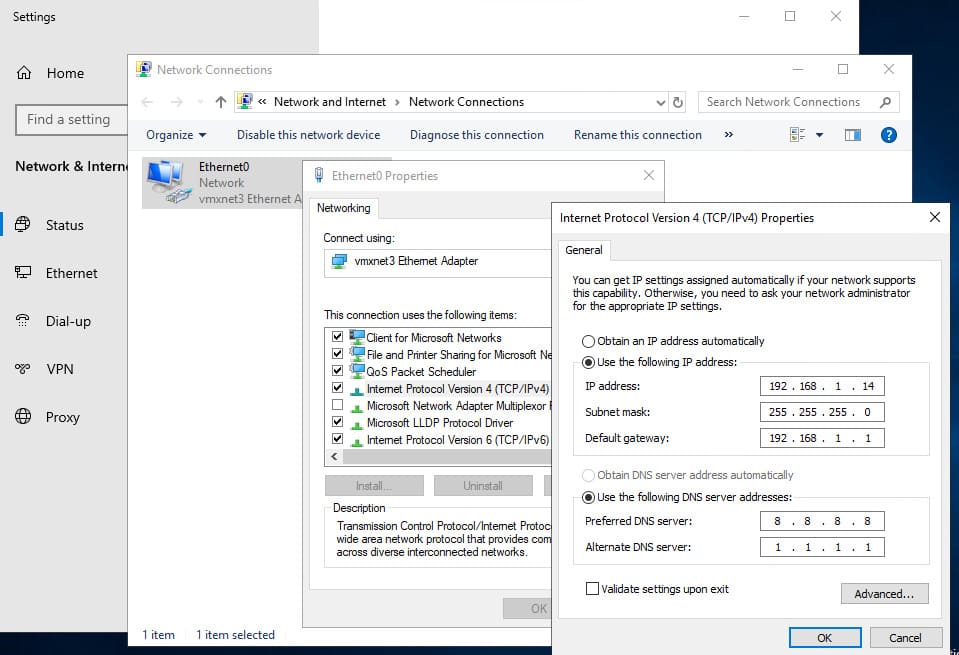

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

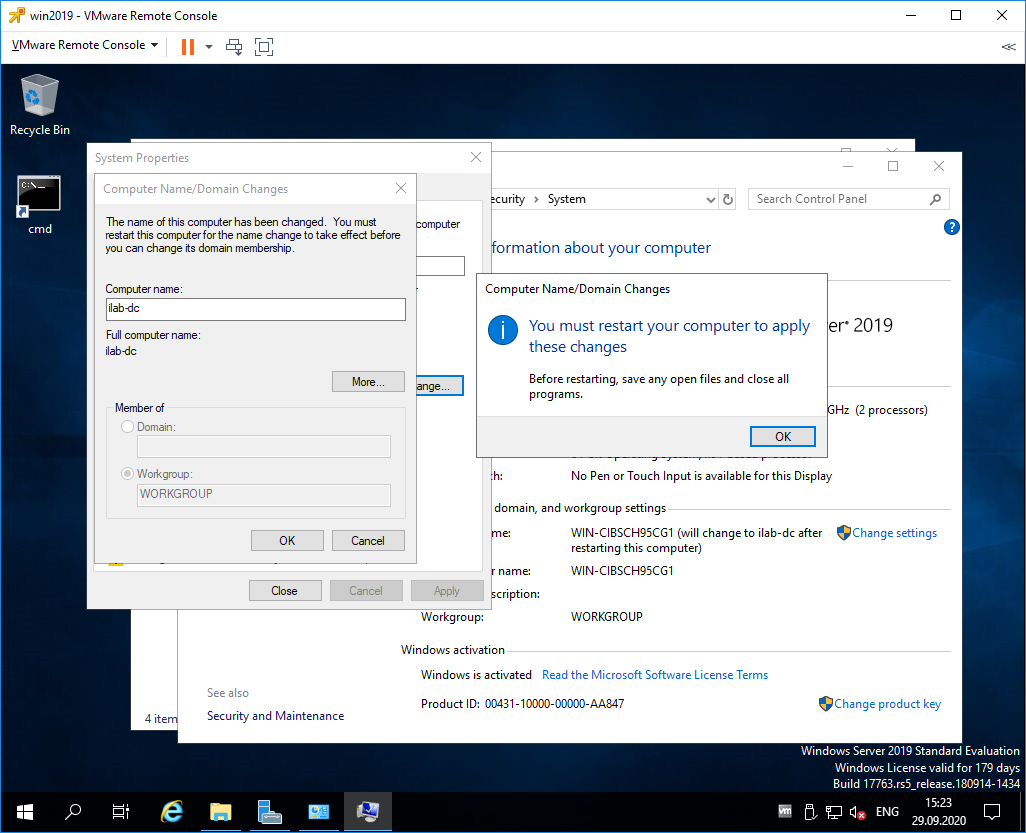

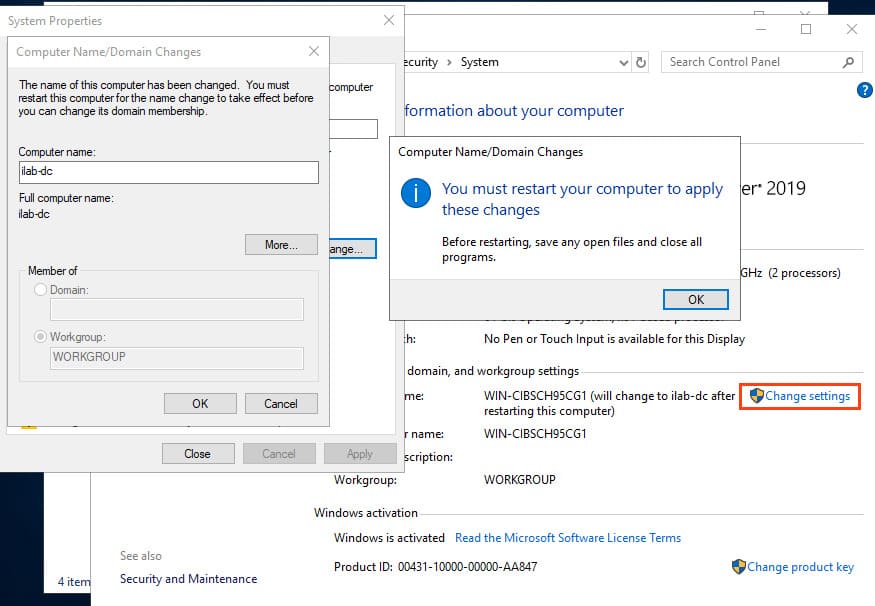

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

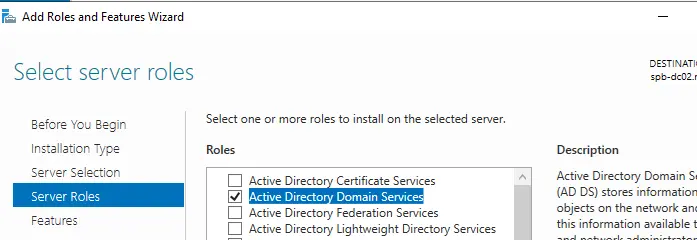

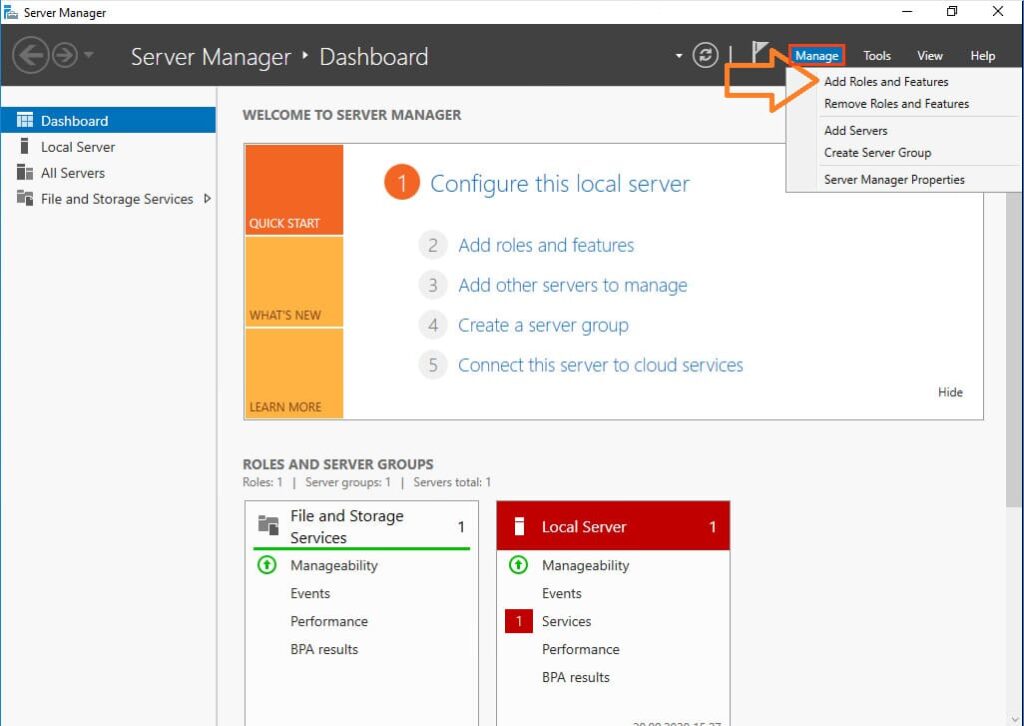

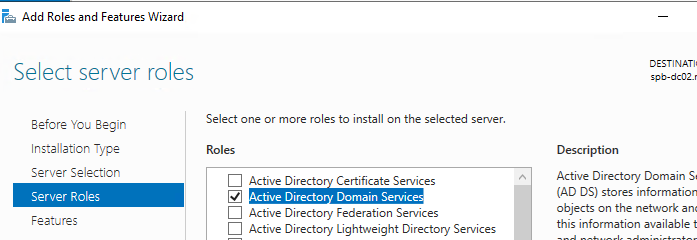

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

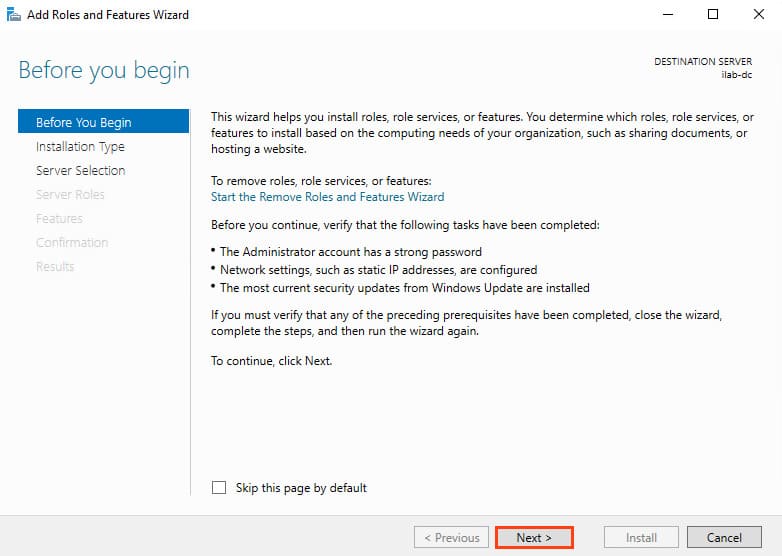

Раздел Before You Begin нас не интересует. Next.

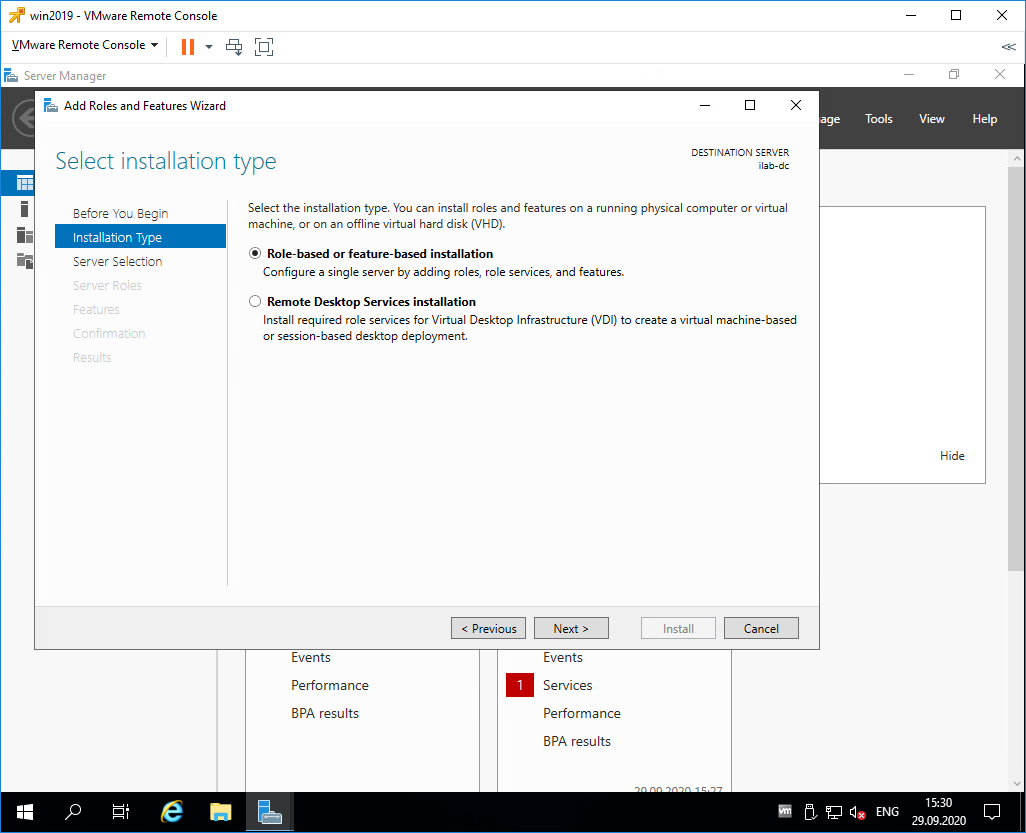

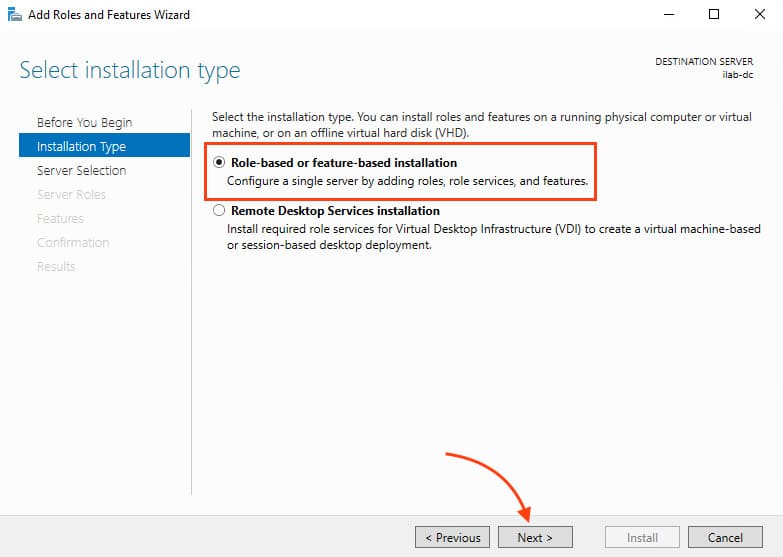

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

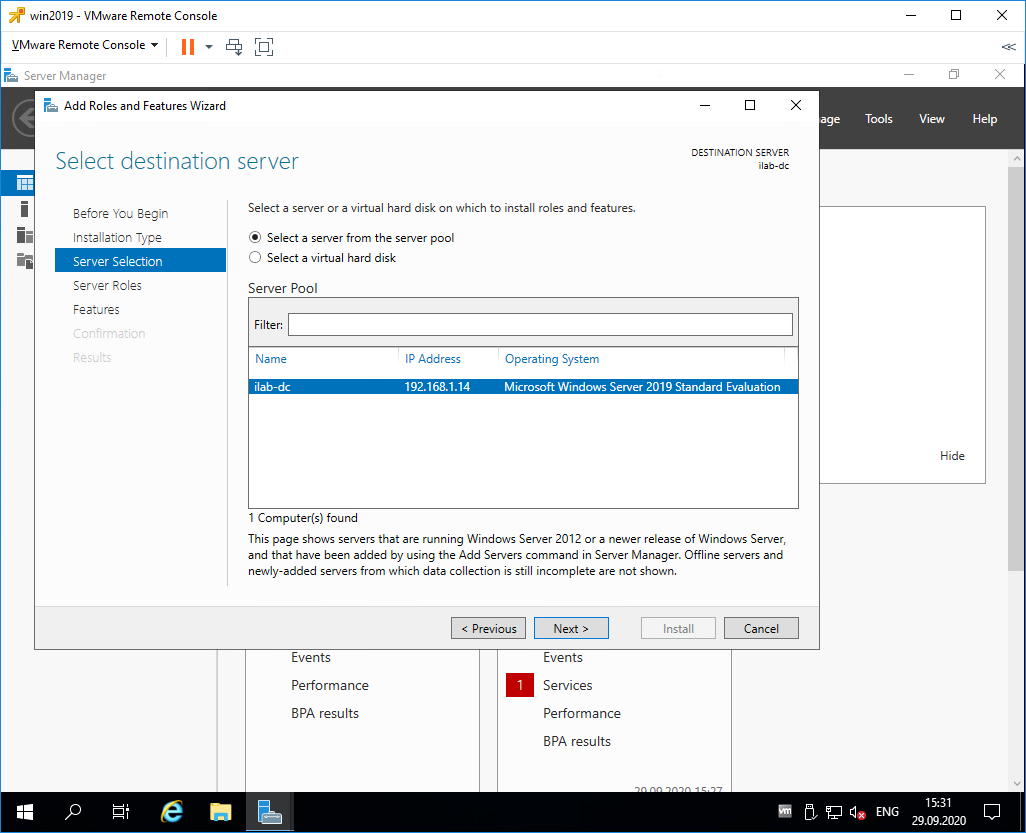

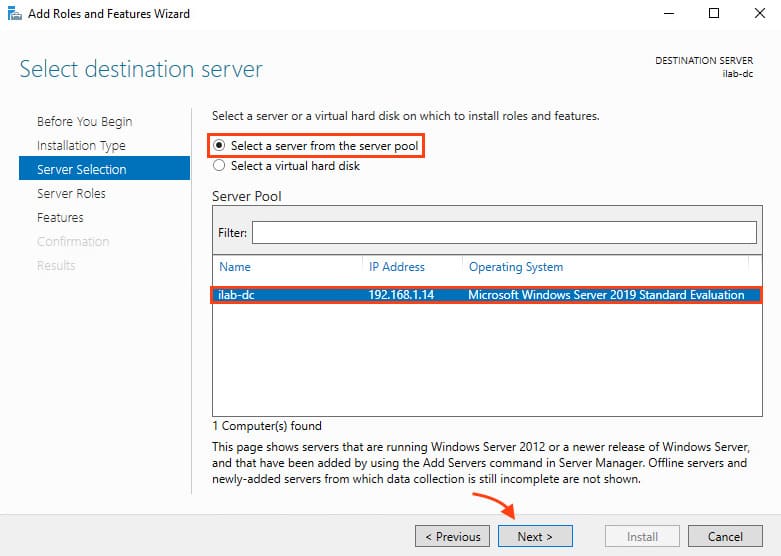

В разделе Server Selection выделяем текущий сервер. Next.

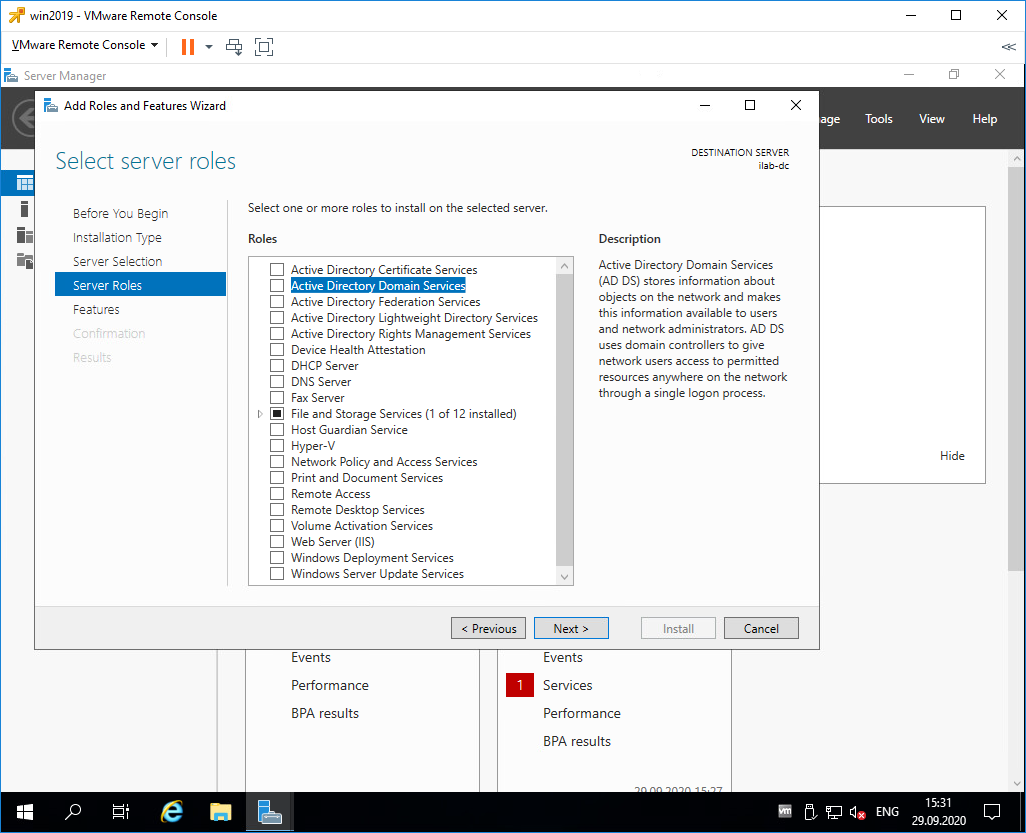

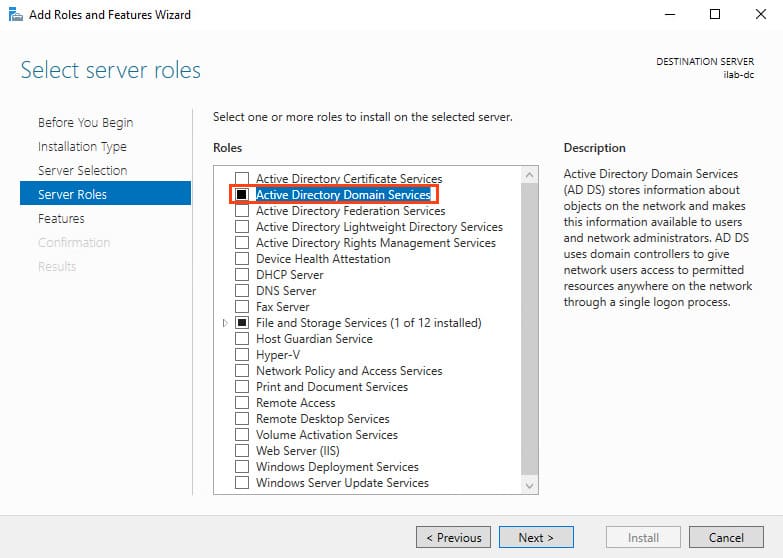

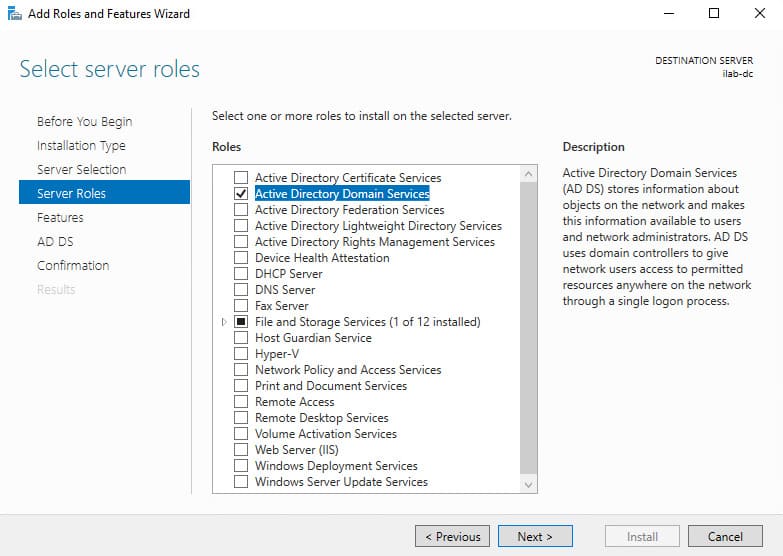

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

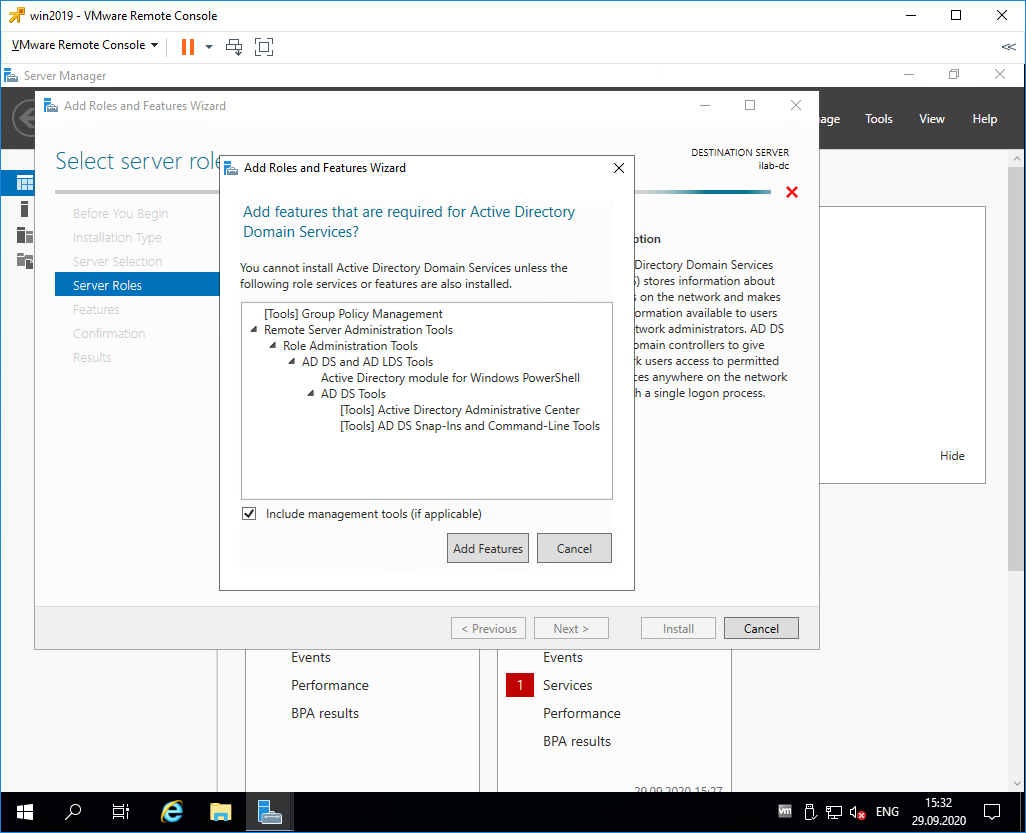

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

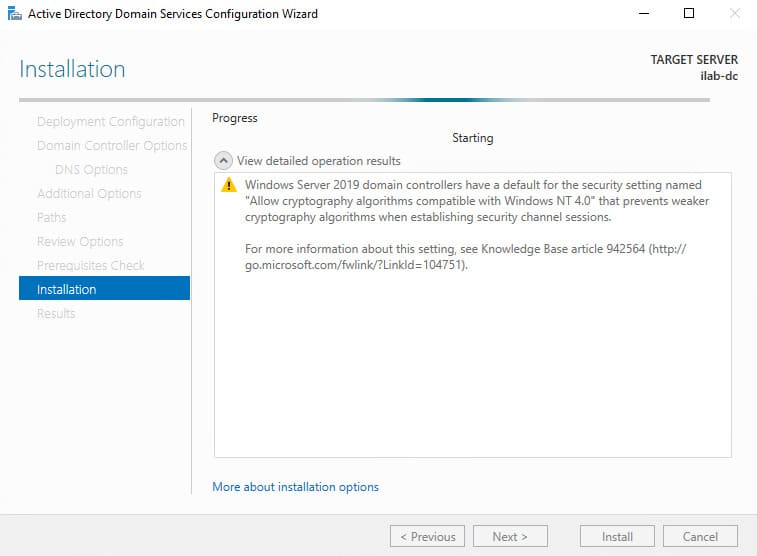

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

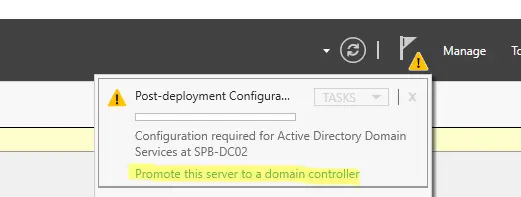

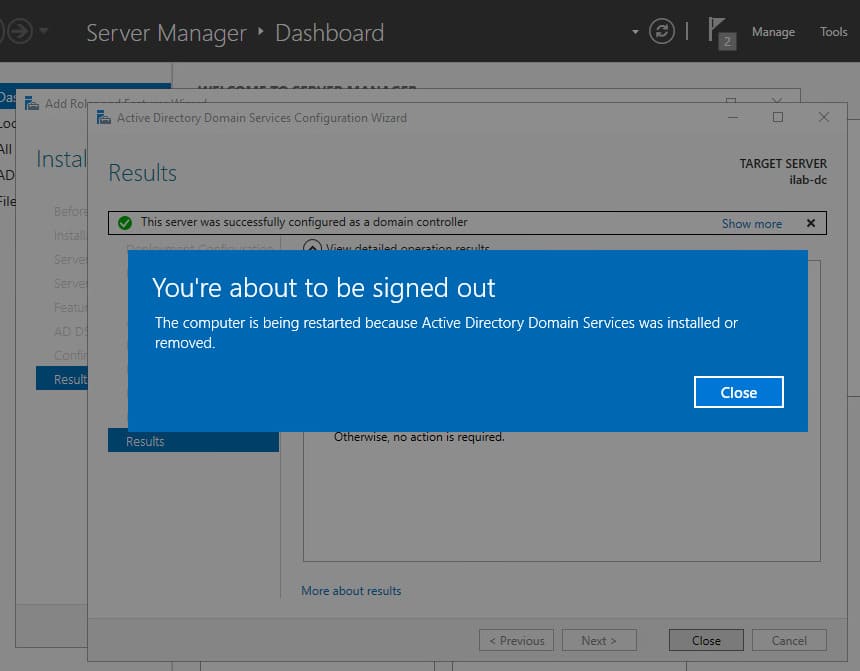

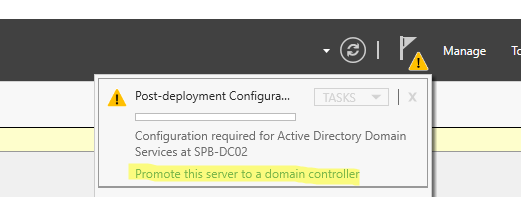

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

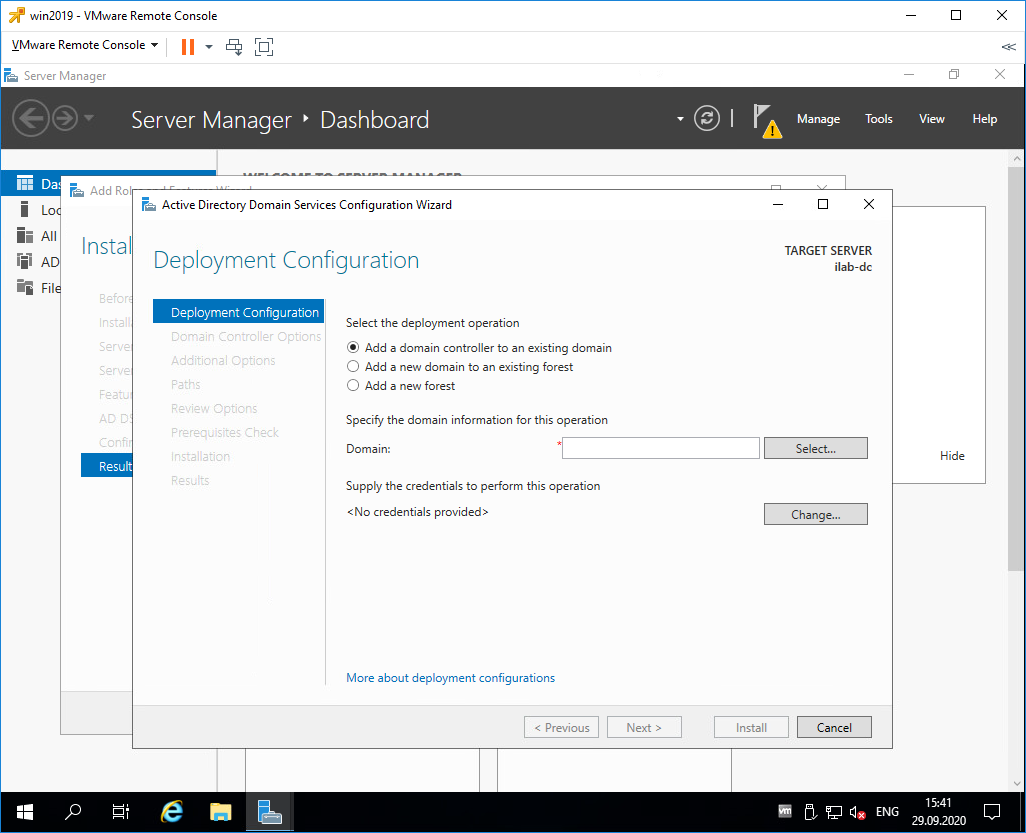

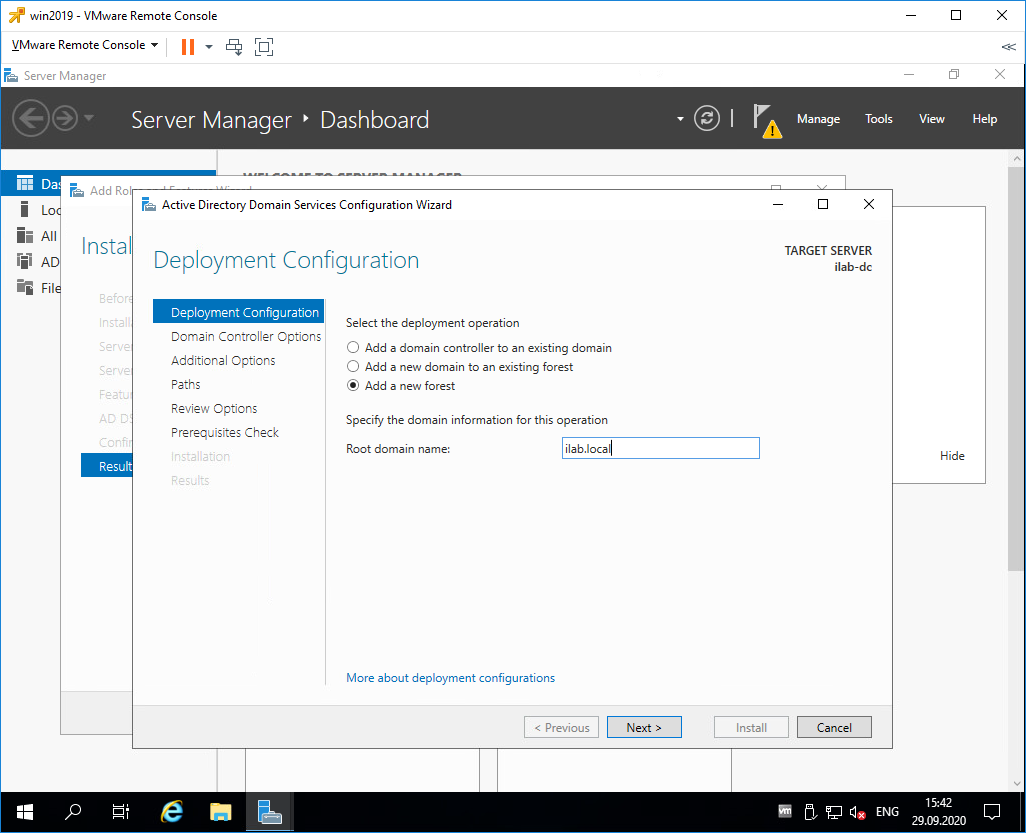

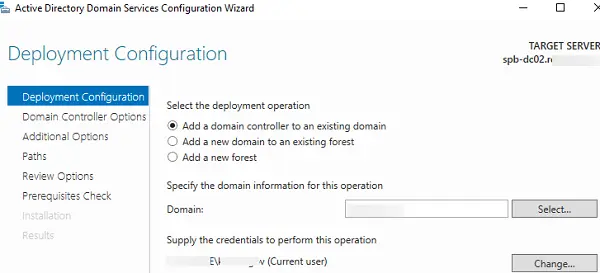

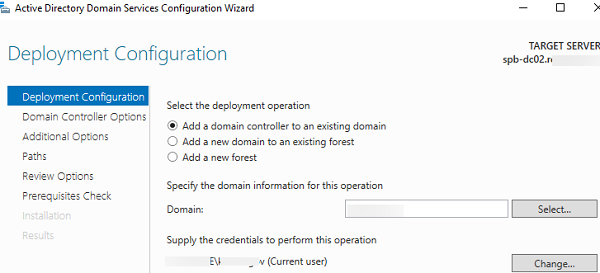

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

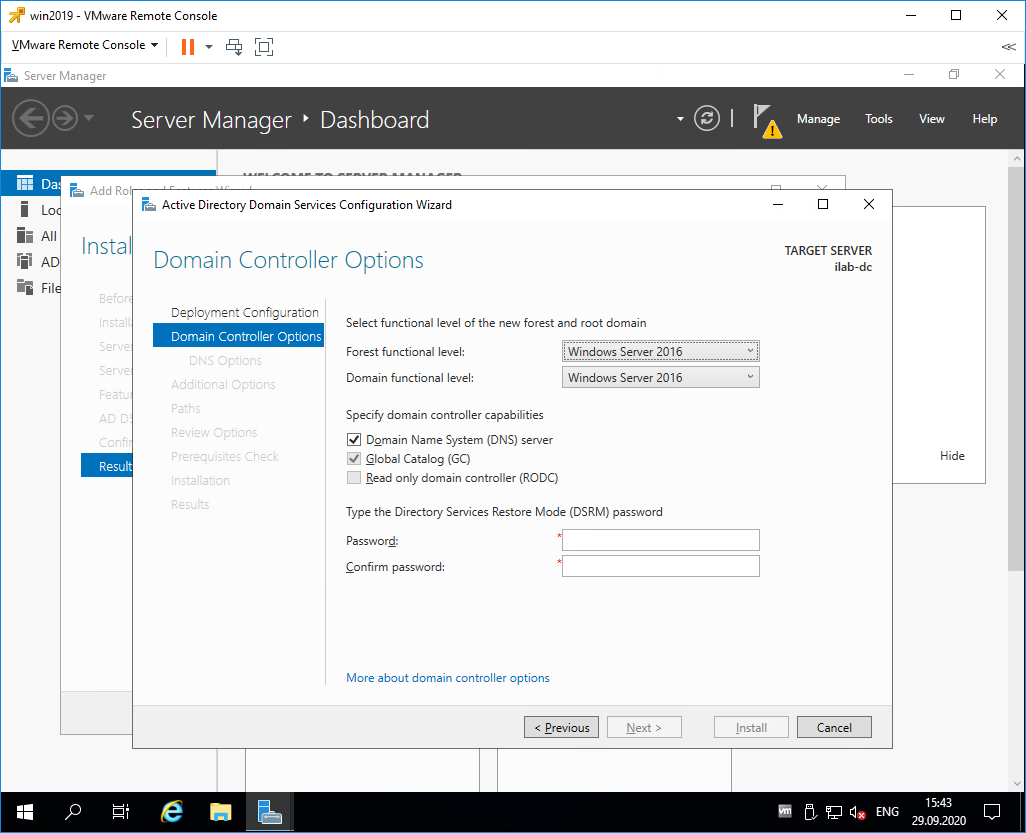

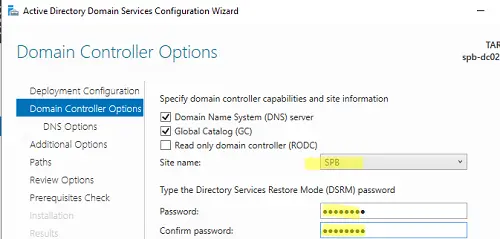

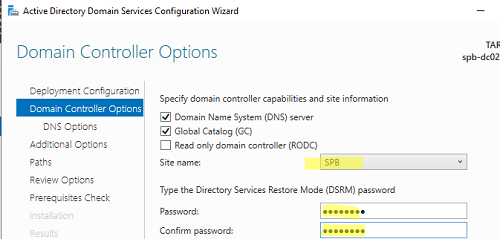

Попадаем в раздел Doman Controller Options.

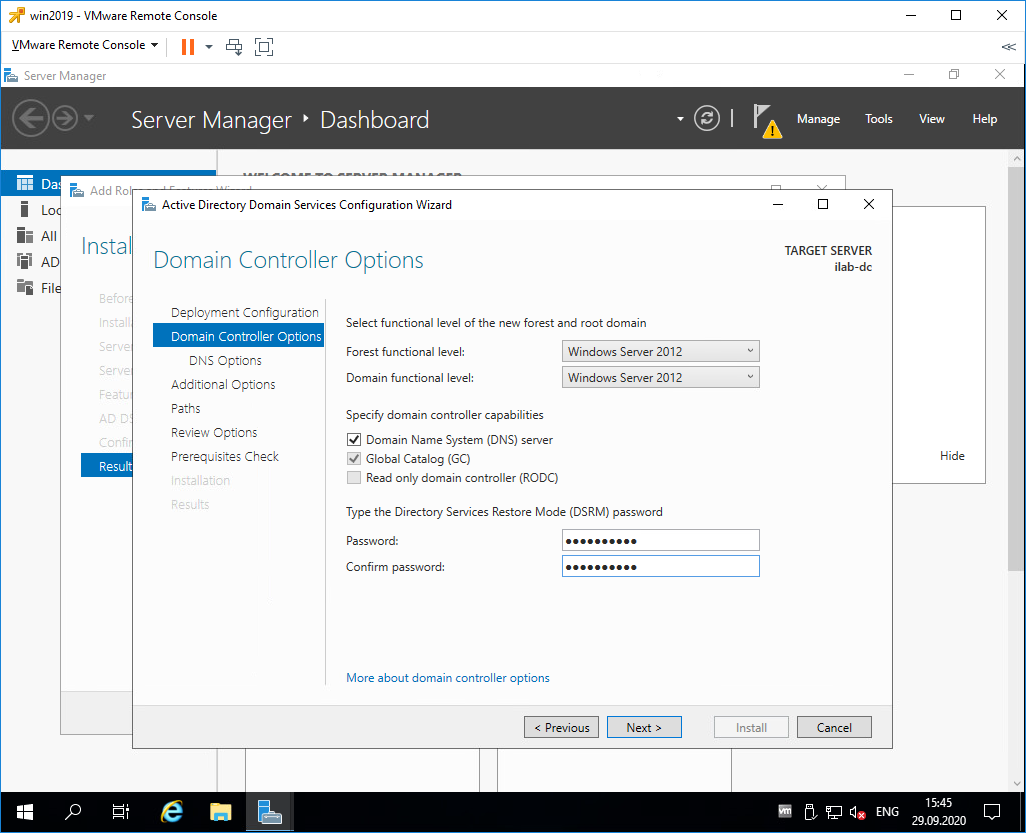

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

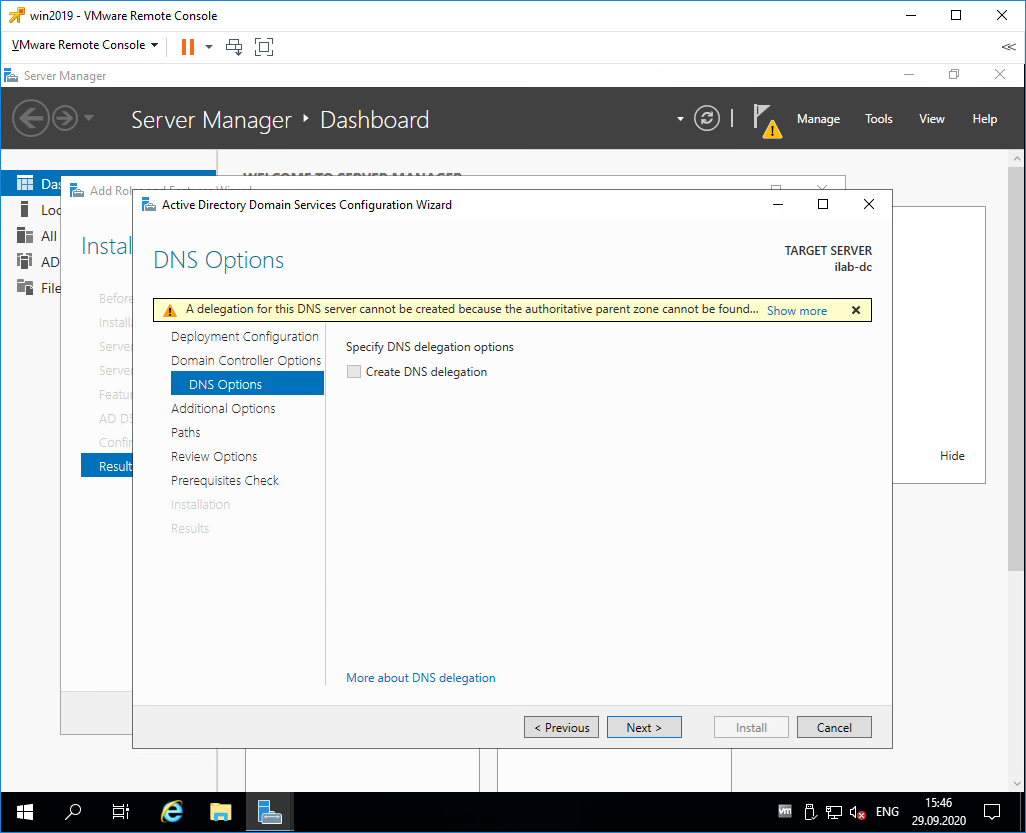

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

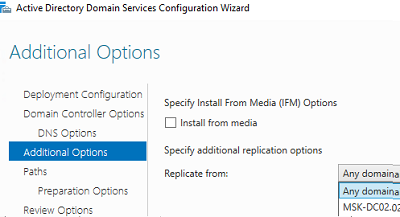

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

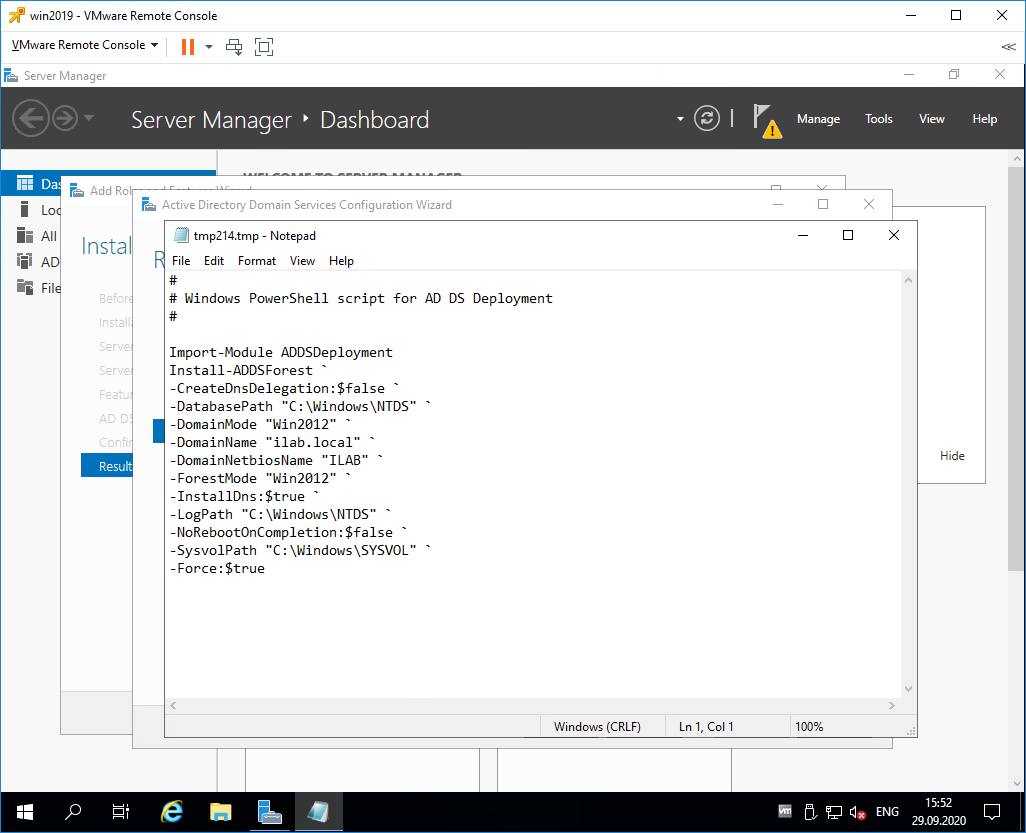

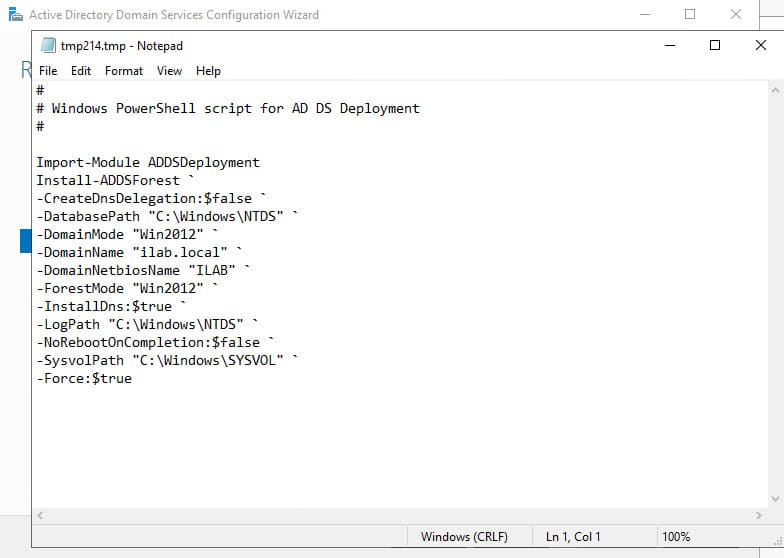

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

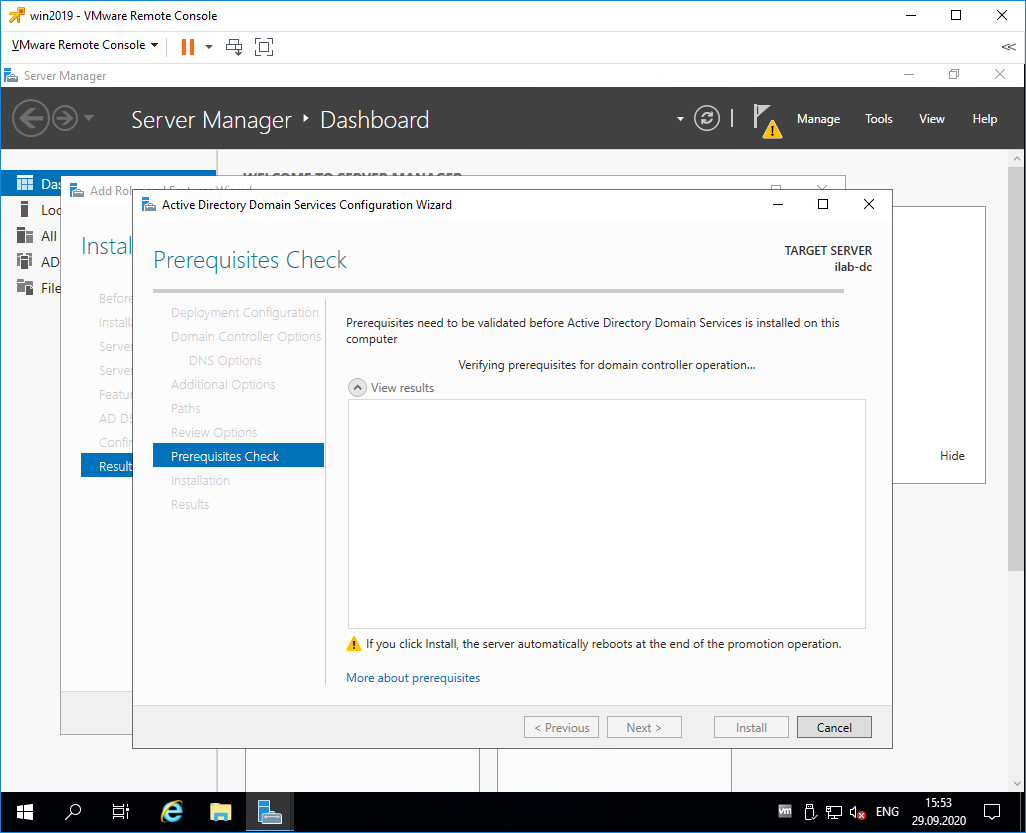

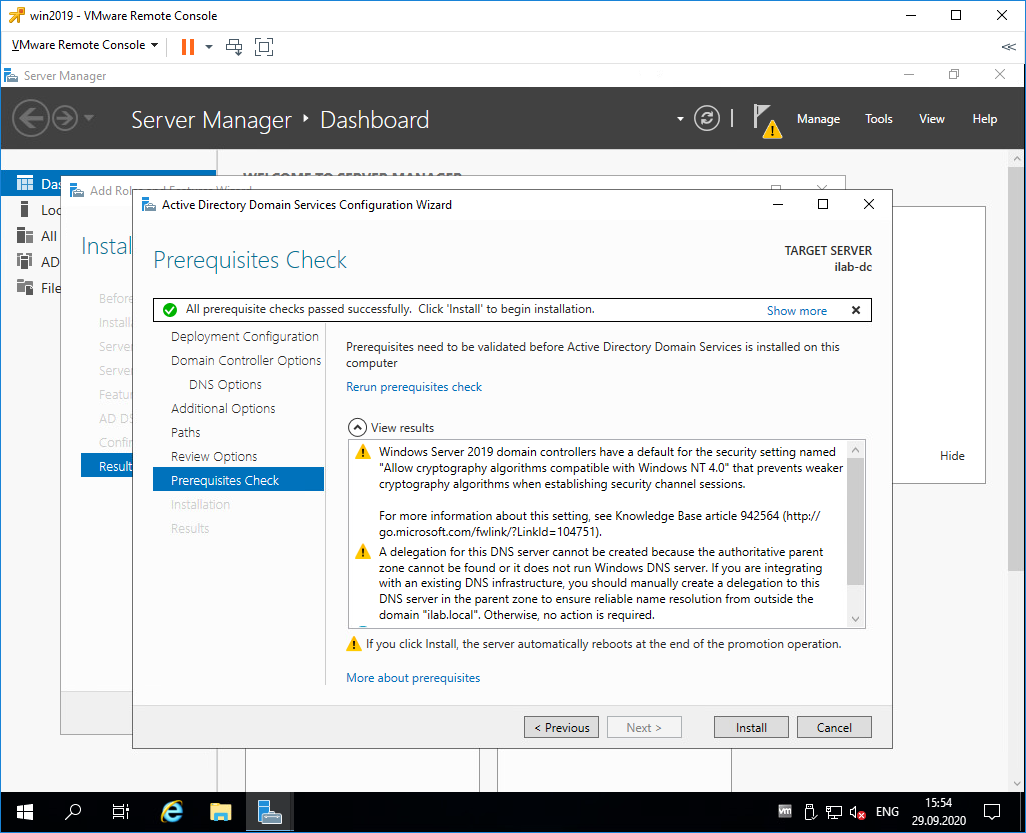

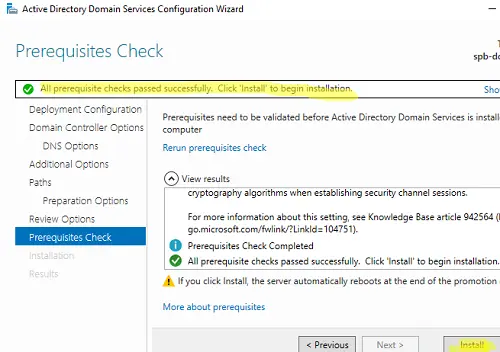

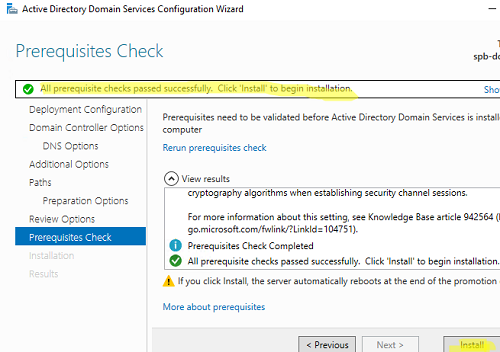

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

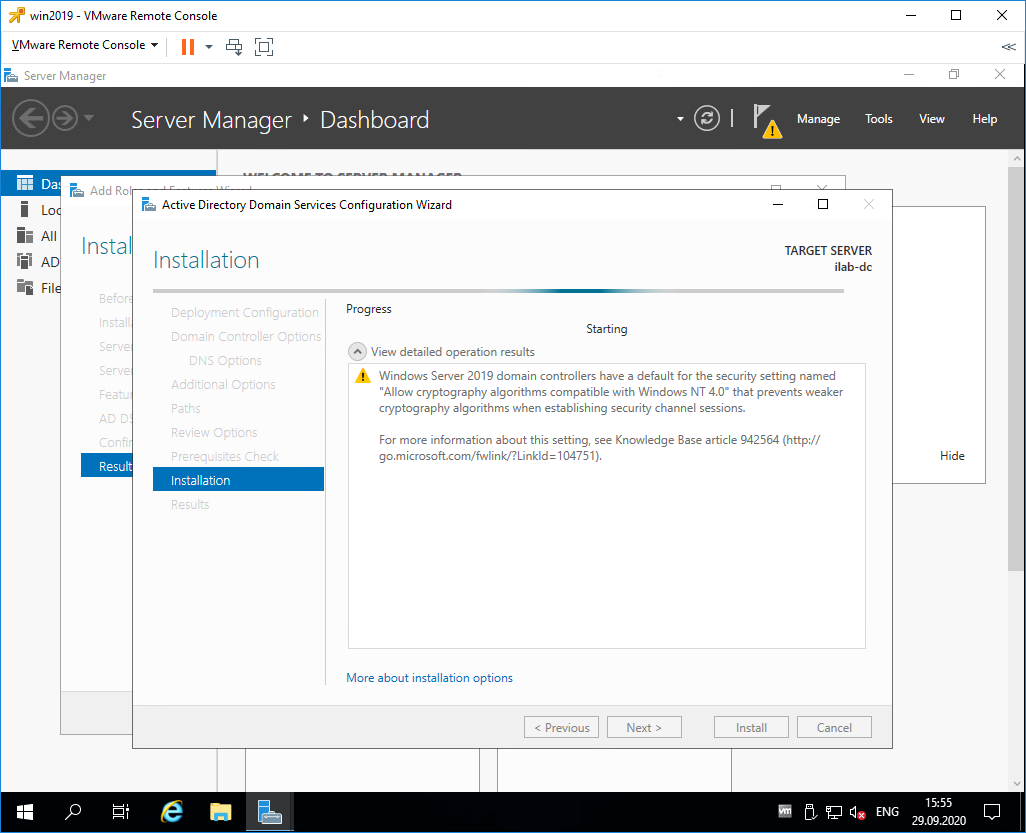

Начинается процесс установки.

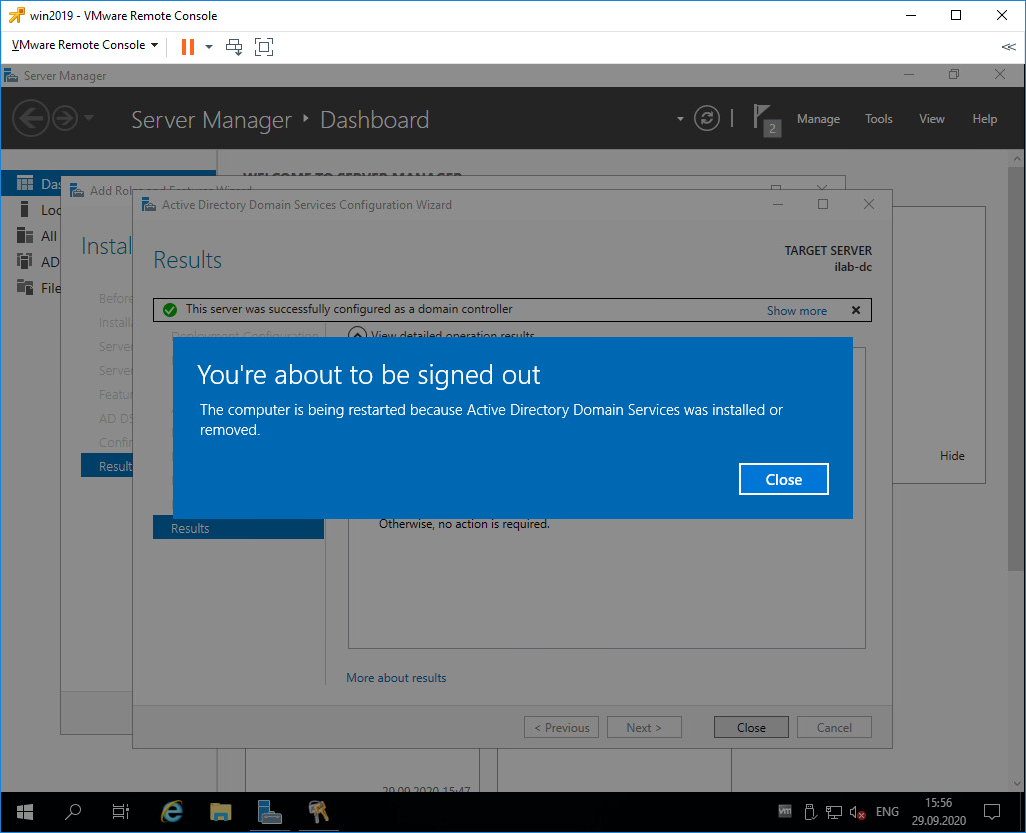

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

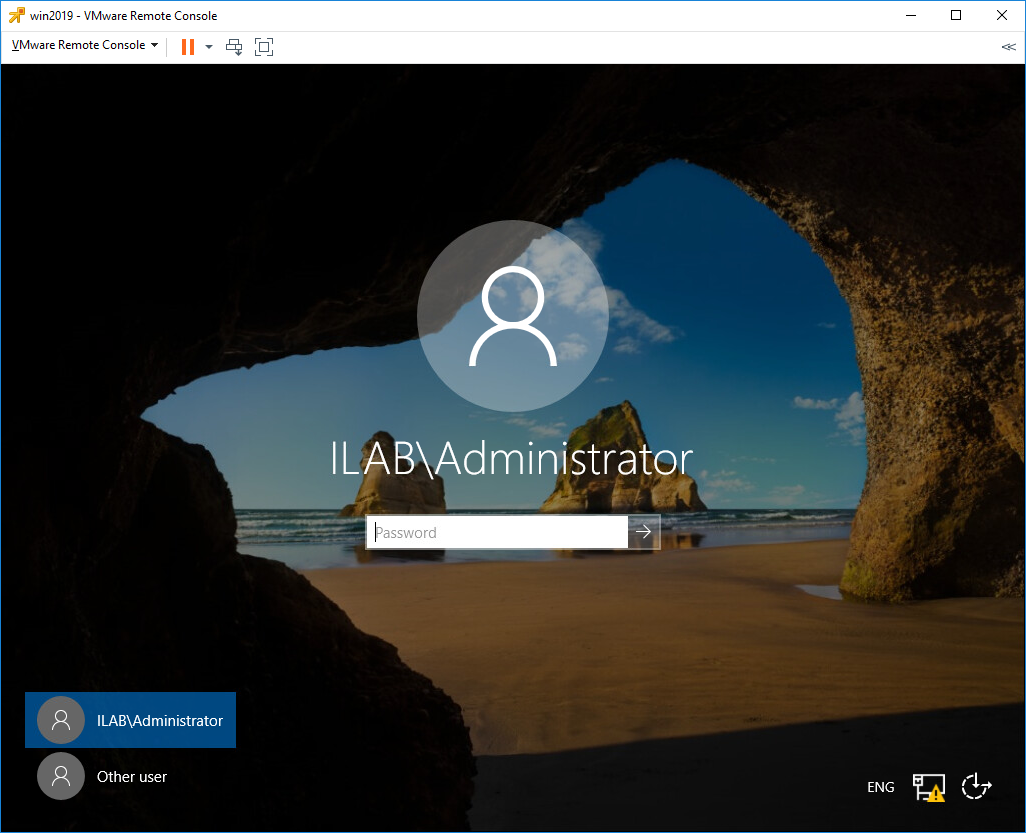

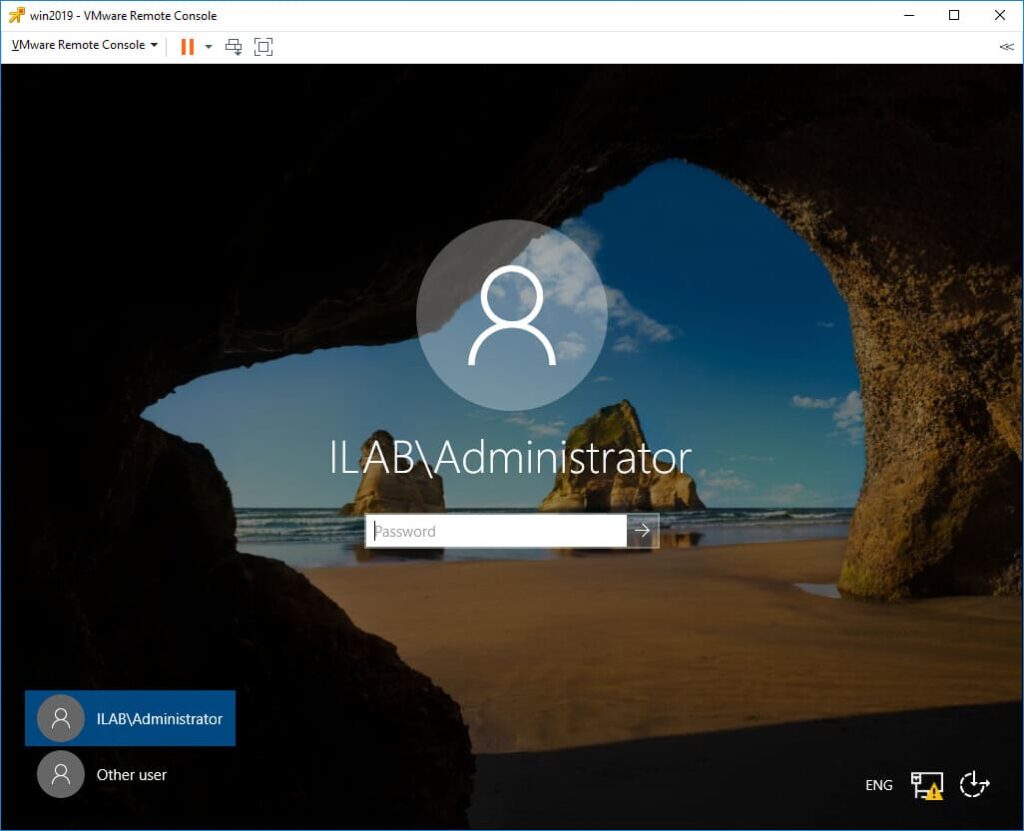

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

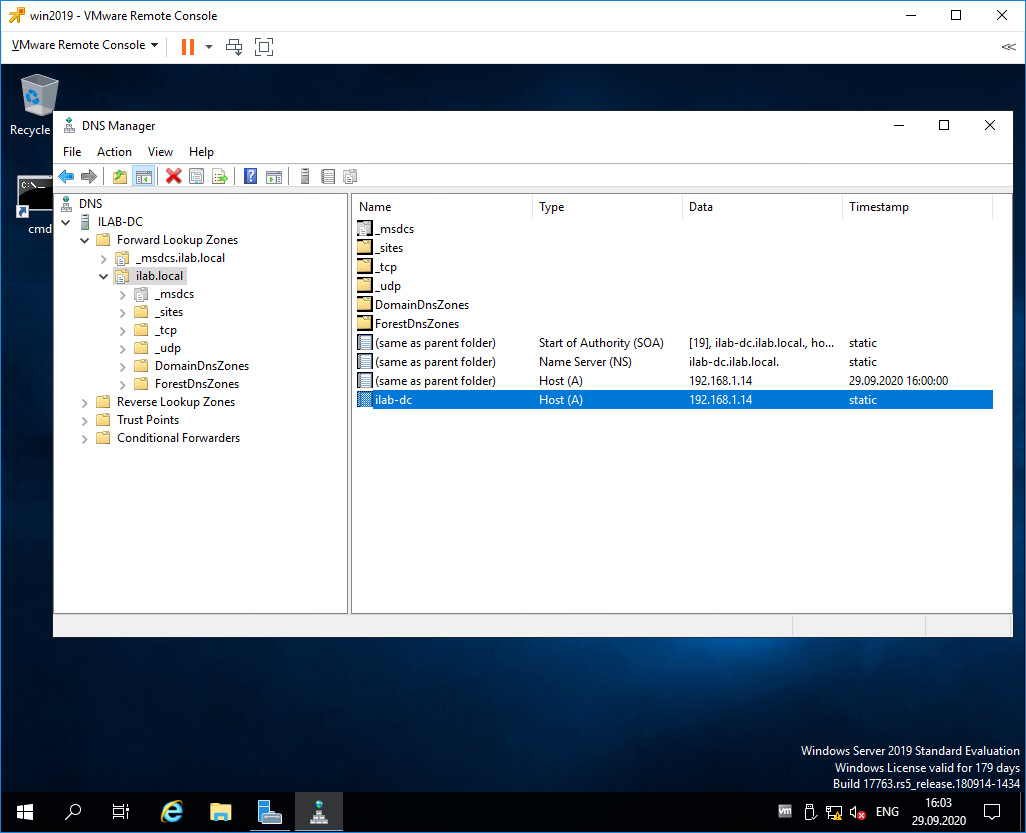

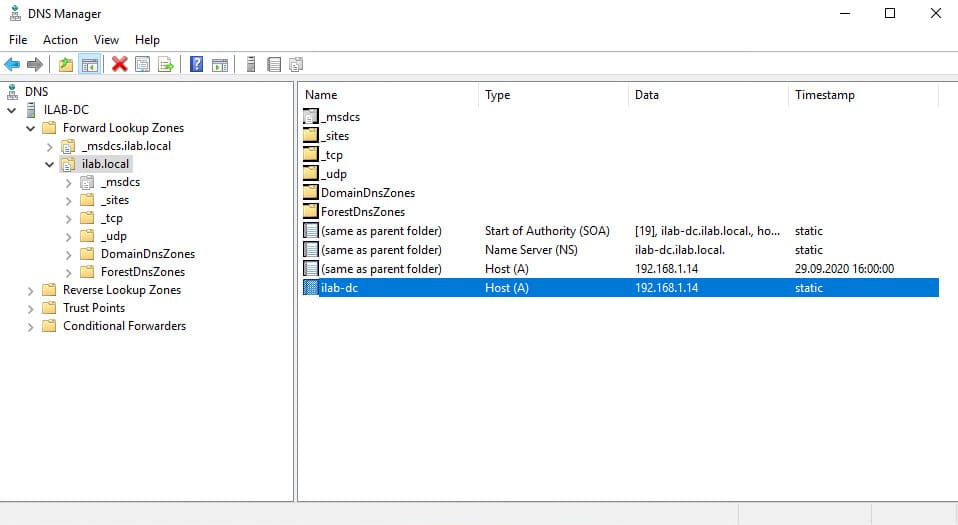

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

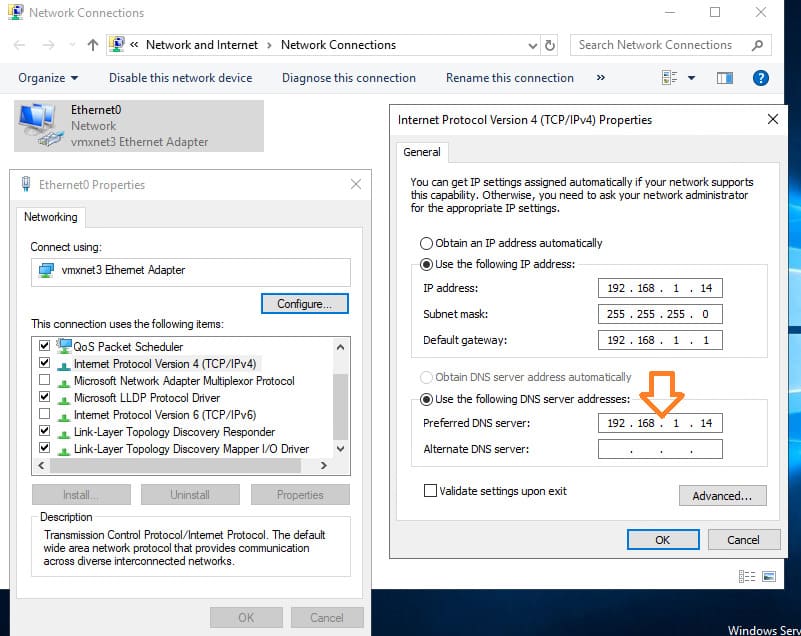

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

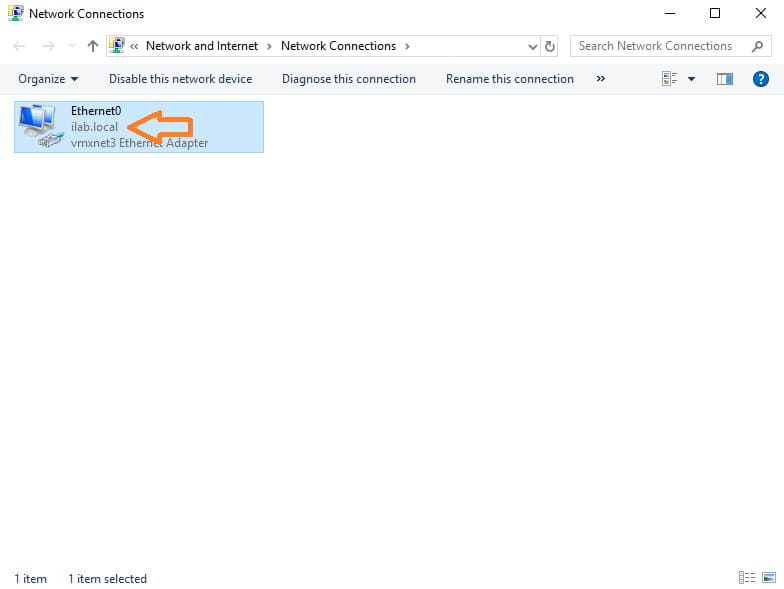

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

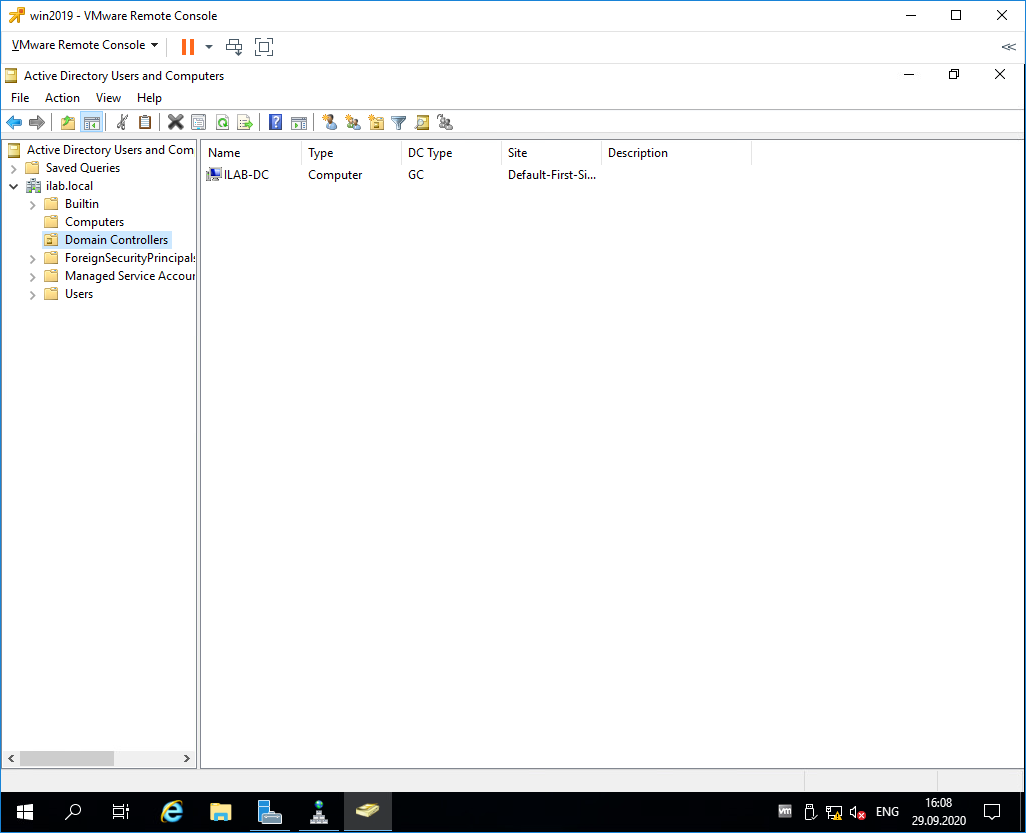

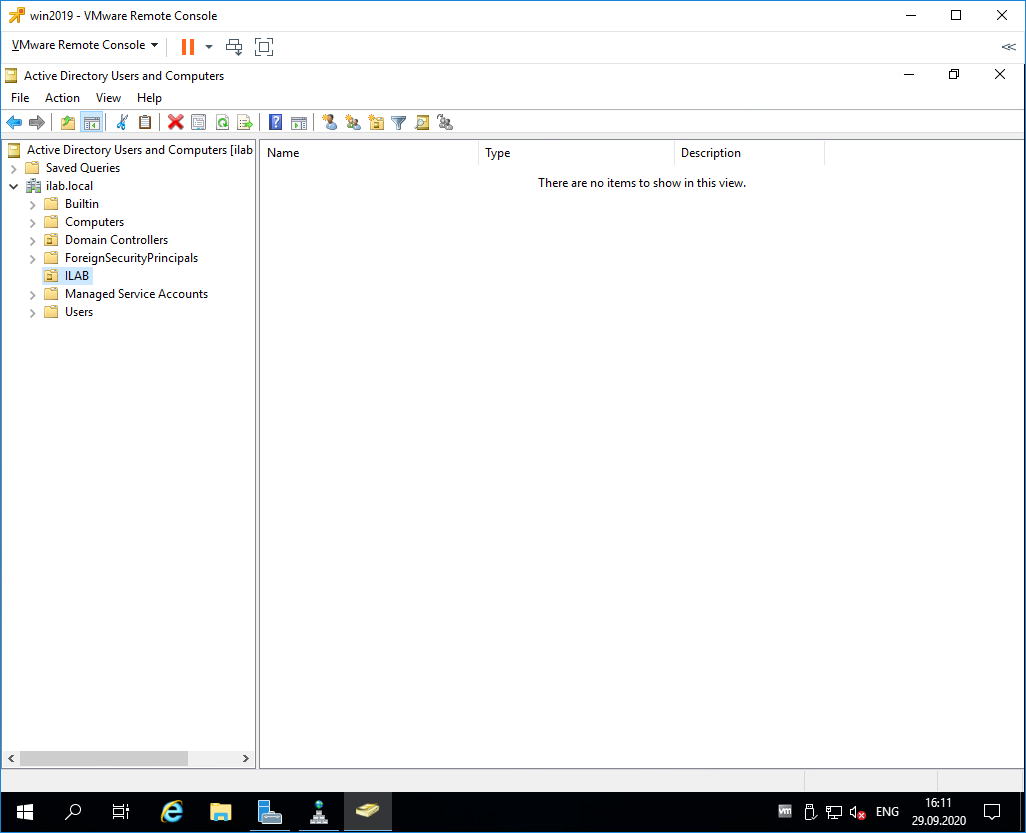

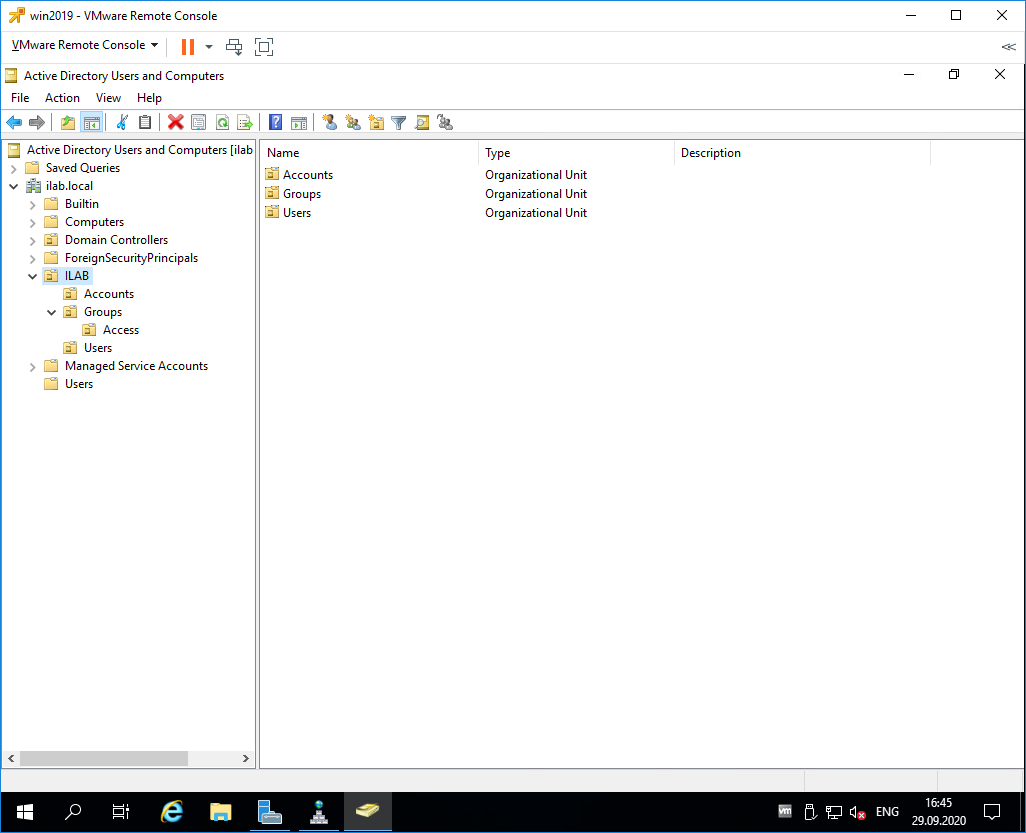

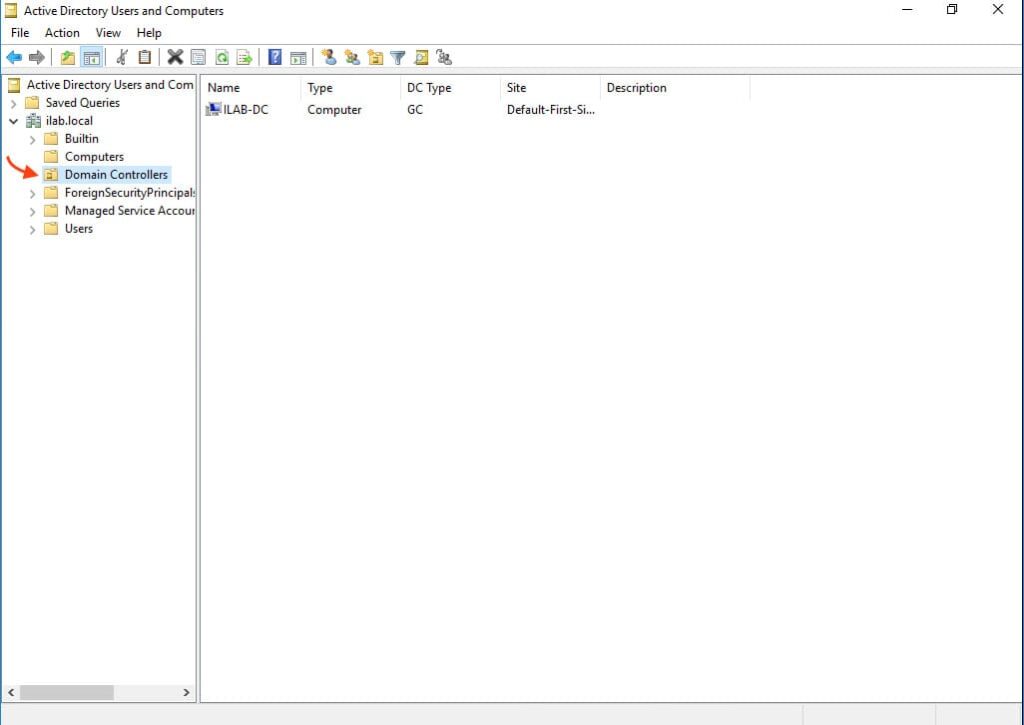

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

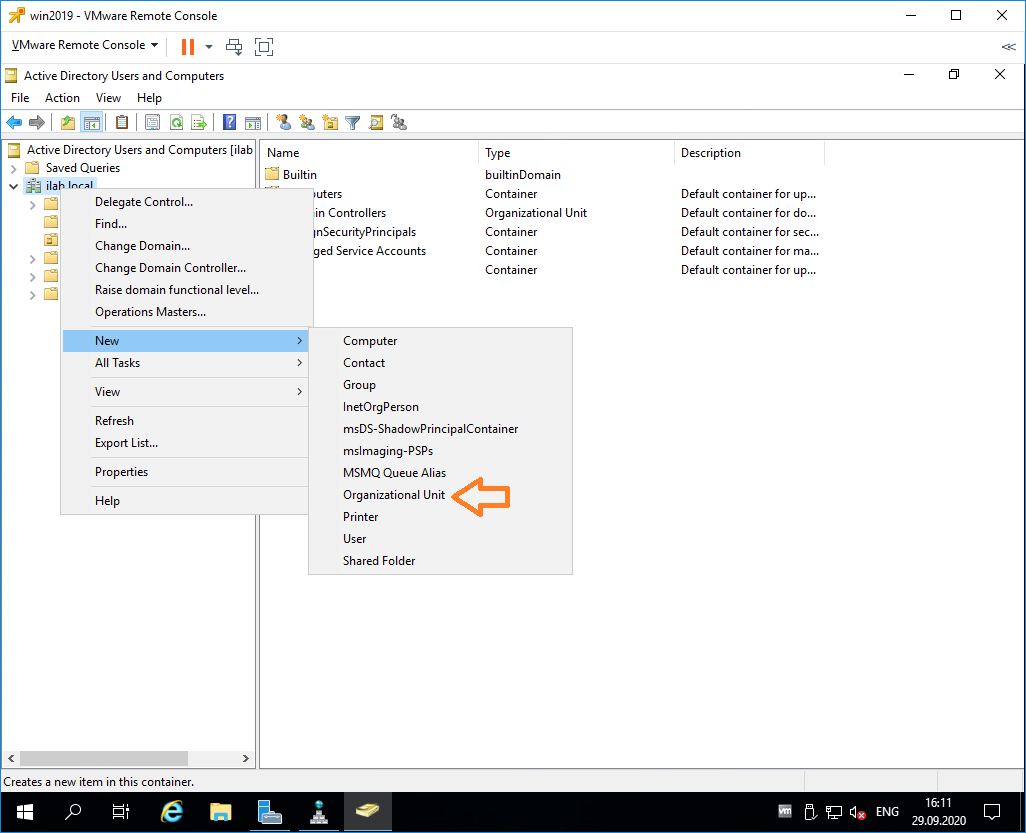

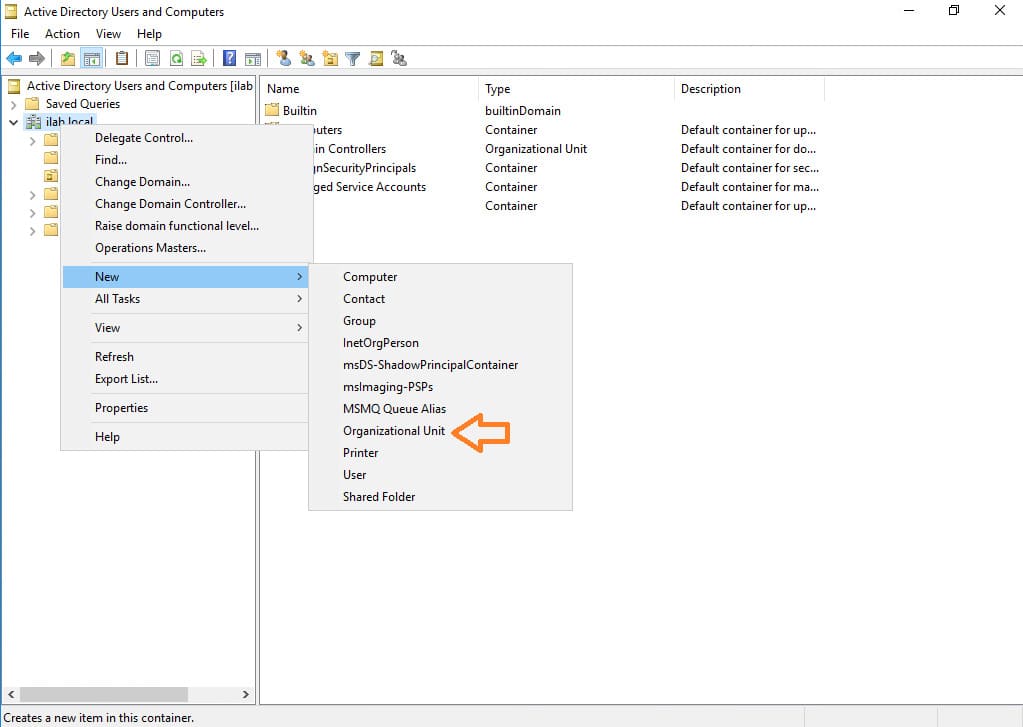

Правой кнопкой на корень каталога, New > Organizational Unit.

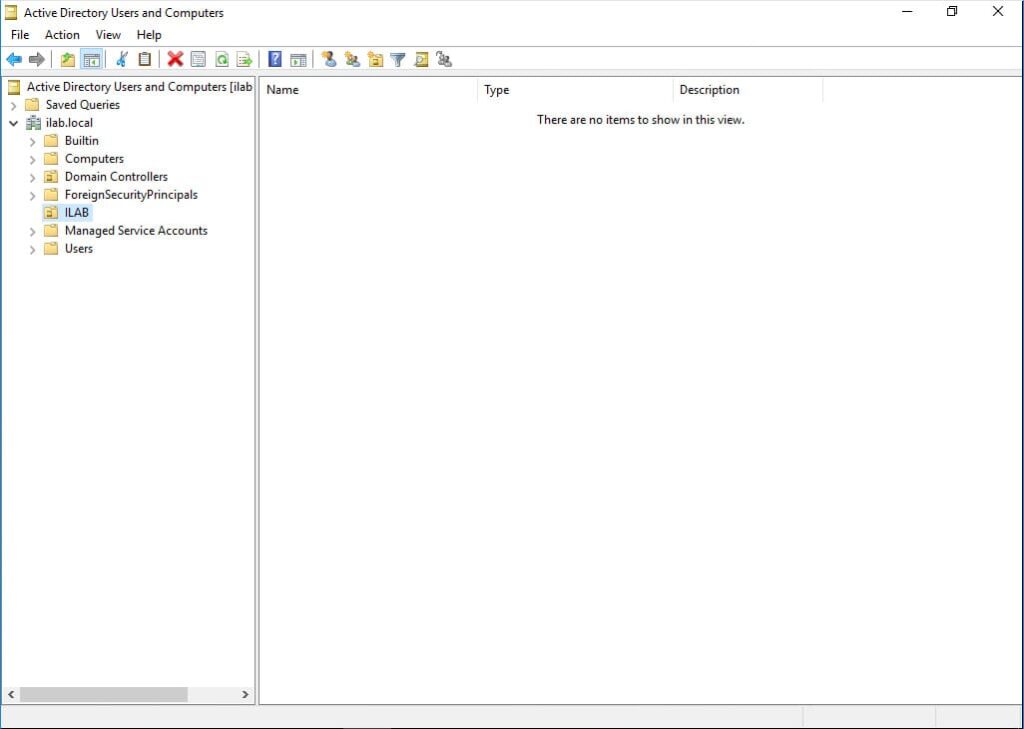

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

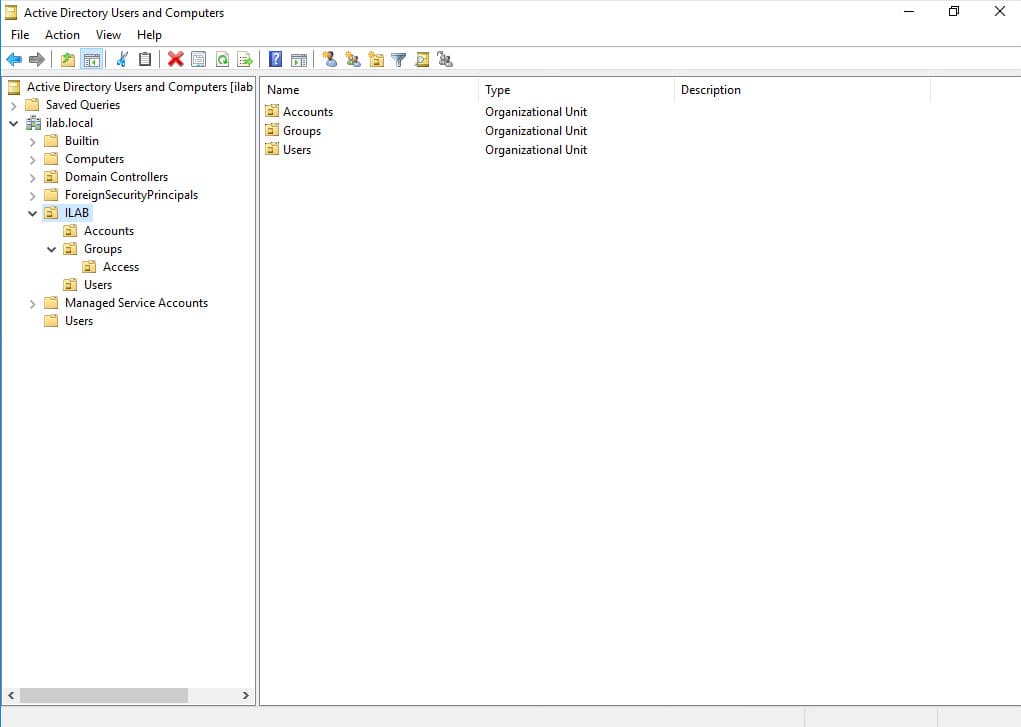

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Для обеспечения отказоустойчивости и распределения нагрузки в Active Directory (AD) рекомендуется иметь как минимум два контроллера домена (DC). Дополнительные DC также полезны для удаленных площадок. В этой статье описан процесс развертывания дополнительного контроллера домена в существующем домене AD на Windows Server 2019 на русском языке, включая подготовку сервера, установку роли ADDS, повышение до DC и проверку репликации.

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Подготовка Windows Server

1. Разверните сервер:

– Установите Windows Server 2019 (физический или виртуальный).

– Используйте ту же версию Windows Server, что и на других DC.

– Рекомендуется режим Server Core для минимизации ресурсов и повышения безопасности.

2. Ограничьте роли:

– Устанавливайте только роли ADDS, DNS и, при необходимости, DHCP.

– Допускаются агенты мониторинга и резервного копирования.

3. Настройте имя сервера:

– Задайте имя, например, spb-dc02:

Rename-Computer -NewName spb-dc02

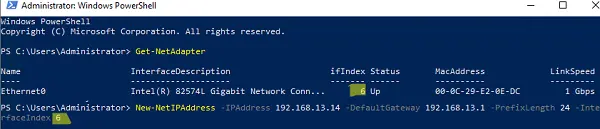

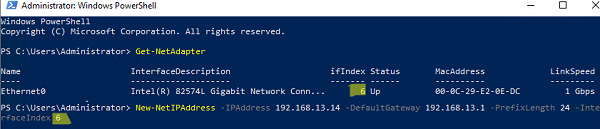

4. Настройте сетевые параметры:

– Задайте статический IP-адрес и DNS-серверы (предпочитаемый: 127.0.0.1, альтернативный: IP существующего DC):

Get-NetAdapter

New-NetIPAddress -IPAddress 192.168.13.14 -DefaultGateway 192.168.13.1 -PrefixLength 24 -InterfaceIndex 6

Set-DNSClientServerAddress -InterfaceIndex 6 -ServerAddresses ("127.0.0.1","192.168.10.14")

5. Настройте время:

– Установите правильный часовой пояс и синхронизируйте время:

Set-TimeZone -Id "Russian Standard Time"

w32tm /resync

6. Обновите Windows:

– Установите последние обновления через Центр обновления Windows (Windows Update) или WSUS с помощью модуля PSWindowsUpdate:

Install-Module PSWindowsUpdate

Get-WUInstall -AcceptAll -AutoReboot

7. Включите RDP и добавьте сервер в домен:

– Включите удаленный доступ и присоедините сервер к домену:

Add-Computer -DomainName winitpro.loc

Restart-Computer -Force

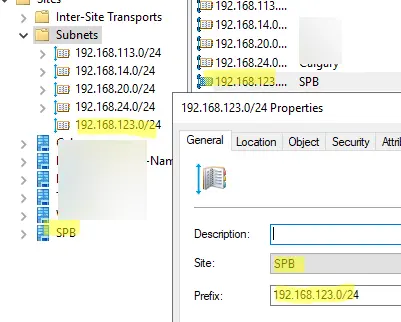

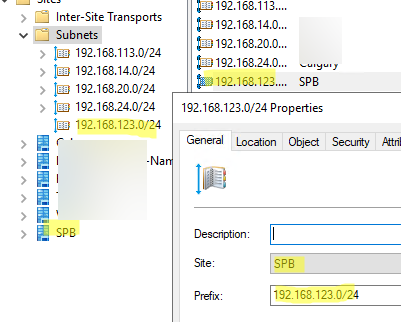

8. Настройте сайт AD (для удаленной площадки):

– Откройте Сайты и службы Active Directory (Active Directory Sites and Services, dssite.msc).

– Создайте новый сайт (например, SPB) и привяжите к нему подсеть клиентов.

Установка роли Active Directory Domain Services (ADDS)

1. Через Server Manager:

– Откройте Диспетчер серверов (Server Manager) → Управление (Manage) → Добавить роли и компоненты (Add Roles and Features).

– Выберите Службы домена Active Directory (Active Directory Domain Services) и установите.

2. Через PowerShell:

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools -Verbose

3. Проверка установки:

Get-WindowsFeature -Name *AD-Domain

Повышение сервера до контроллера домена

1. Через Server Manager:

– В Диспетчере серверов (Server Manager) щелкните по уведомлению Повысить роль сервера до контроллера домена (Promote this server to a domain controller).

– Выберите Добавить контроллер домена в существующий домен (Add a domain controller to an existing domain).

– Укажите домен ваш домен.

– Включите Сервер DNS (DNS server) и Глобальный каталог (Global Catalog).

– Задайте пароль для режима восстановления Режим восстановления служб каталогов (DSRM) (Directory Services Restore Mode).

– Выберите сайт AD (например в нашем случае, SPB, мы создали его ранее).

– Пропустите делегирование DNS.

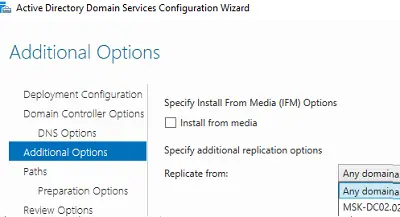

– Выберите источник репликации (Любой контроллер домена (Any domain controller) или конкретный DC).

– Оставьте пути по умолчанию для NTDS (C:\Windows\NTDS) и SYSVOL (C:\Windows\SYSVOL).

– После проверки требований нажмите Установить (Install).

2. Через PowerShell:

Import-Module ADDSDeployment

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -CriticalReplicationOnly:$false -DatabasePath "C:\Windows\NTDS" -DomainName "winitpro.loc" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$false -SiteName "SPB" -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Сервер автоматически перезагрузится после установки.

Использование Install from Media (IFM)

Для площадок с медленным каналом:

– Создайте снимок AD и SYSVOL на существующем DC:

ntdsutil

activate instance ntds

ifm

create full C:\IFM

quit

quit

– Скопируйте папку IFM на новый сервер.

– Укажите путь к IFM при повышении:

Install-ADDSDomainController -DomainName "winitpro.loc" -SiteName "SPB" -InstallationMediaPath "C:\IFM"

Проверка состояния нового контроллера домена

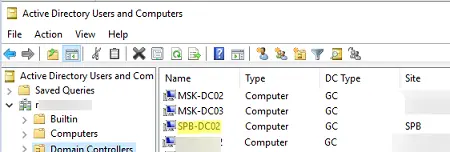

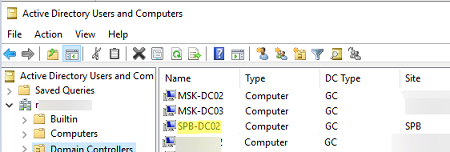

1. Проверка в ADUC:

– Откройте Пользователи и компьютеры Active Directory (Active Directory Users and Computers, dsa.msc).

– Убедитесь, что новый DC (spb-dc02) появился в контейнере Контроллеры домена (Domain Controllers).

2. Проверка через PowerShell:

Get-ADDomainController -Identity "SPB-DC02"

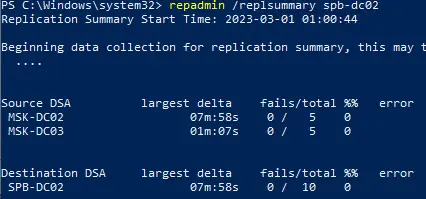

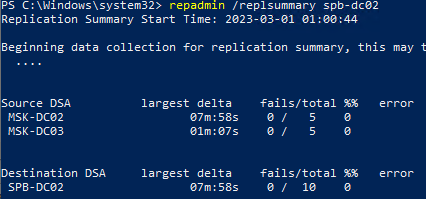

3. Проверка репликации:

– Проверьте состояние репликации:

repadmin /showrepl *

repadmin /replsummary

– Для конкретного DC:

repadmin /replsummary spb-dc02

– Если в replsummary отображается unknown, дождитесь завершения репликации или инициируйте её вручную:

repadmin /syncall

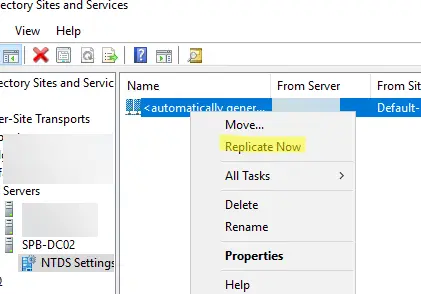

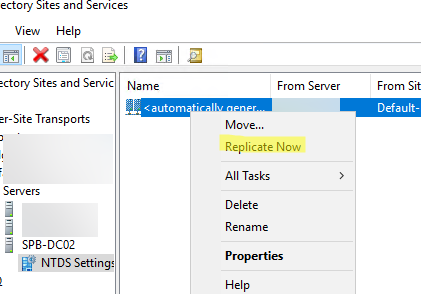

4. Ручная репликация через Sites and Services:

– Откройте Сайты и службы Active Directory (Active Directory Sites and Services, dssite.msc).

– Разверните сайт (SPB) → SPB-DC02 → NTDS Settings.

– Щелкните правой кнопкой по связи → Реплицировать все (Replicate All).

Устранение неполадок

– DC не отображается в ADUC:

– Проверьте успешность повышения в Просмотре событий (Event Viewer, журнал Службы каталогов (Directory Service)).

– Убедитесь, что DNS-серверы указаны корректно.

– Ошибки репликации:

– Проверьте сетевую доступность между DC (ping, telnet 389).

– Используйте repadmin /replsummary для диагностики.

– Медленная репликация:

– Используйте IFM для минимизации трафика.

– Проверьте WAN-канал на стабильность.

Добавление дополнительного контроллера домена в Active Directory повышает отказоустойчивость и производительность инфраструктуры. Подготовка сервера, установка роли ADDS, повышение до DC через Диспетчер серверов (Server Manager) или PowerShell и проверка репликации с помощью repadmin обеспечивают надежную интеграцию. Использование IFM и правильная настройка сайтов AD оптимизируют процесс для удаленных площадок, гарантируя стабильность и доступность домена.

В этой статье мы подробно рассмотрим процесс установки контроллера домена на Windows Server 2019. На контроллере домена запускается служба Active Directory (AD DS), которая обеспечивает централизованное хранение и управление пользователями, группами и компьютерами, а также безопасный доступ к сетевым ресурсам. Эта инструкция также подходит для версий Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 и Windows Server 2022.

Приобрести оригинальные ключи активации Windows Server можно в нашем магазине

Windows Server — от 1190 ₽

Windows Server RDS CAL — от 3440 ₽

Что потребуется для начала работы?

Для начала работы вам понадобится сервер с установленной операционной системой Windows Server 2019. В этом примере контроллер домена разворачивается на виртуальной машине.

Шаг 1. Подготовка к установке контроллера домена

После установки Windows Server 2019, необходимо выполнить первоначальную настройку системы. На этом этапе следует:

1. Настроить сеть. Установите статический IP-адрес для сервера. Указывать DNS-сервер на этом этапе не обязательно — при установке контроллера домена вместе с ним будет установлена служба DNS, которая автоматически сменит настройки DNS на правильные. IPv6 рекомендуется отключить, хотя это можно сделать и после установки.

2. Установить имя сервера. Это обязательный шаг, так как имя сервера станет именем вашего контроллера домена.

3. Установить последние обновления и драйверы, а также указать правильные региональные настройки и время.

Шаг 2. Установка роли Active Directory Domain Services (AD DS)

Выполняем установку роли под учётной записью локального администратора (Administrator), который станет доменным администратором. В процессе установки вместе с AD DS будет установлена и роль DNS.

1. Откройте Server Manager и перейдите в раздел Manage > Add Roles and Features.

2. Запустится мастер добавления ролей. На первом шаге Before You Begin нажмите Next.

3. В разделе Installation Type выберите Role-based or feature-based installation и нажмите Next.

4. В разделе Server Selection выберите текущий сервер и нажмите Next.

5. В разделе Server Roles отметьте галочкой Active Directory Domain Services.

6. Вам предложат установить дополнительные инструменты, такие как Group Policy Management, Active Directory module for Windows PowerShell и другие. Нажмите Add Features.

7. Теперь роль Active Directory Domain Services отмечена галкой. жмем Next.

8. В разделе Features дополнительных опций не требуется, нажмите Next.

9. На экране AD DS нажмите Next.

10. В разделе Confirmation подтвердите установку и нажмите Install.

11. По завершении установки появится сообщение о том, что необходимо выполнить конфигурацию сервера для повышения его до контроллера домена.

Нажмите Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

Шаг 3. Повышение роли сервера до контроллера домена

1. Откроется мастер конфигурации контроллера домена. В разделе Deployment Configuration выберите Add a new forest.

2. Укажите корневое имя домена в поле Root domain name (например, «ilab.local») и нажмите Next.

3. В разделе Domain Controller Options выберите уровни функциональности домена и леса, которые будут поддерживать минимальные версии серверных операционных систем в домене. Например, для серверов с Windows Server 2012 и новее выберите Windows Server 2012.

4. Оставьте галочку Domain Name System (DNS) server, чтобы установить DNS-сервер на контроллере домена. Задайте пароль для Directory Services Restore Mode (DSRM), который понадобится для восстановления службы каталогов.

5. Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. жмем Next.

6. В разделе Additional Options укажите NetBIOS имя для домена, например, «ILAB». Нажмите Next.

7. В разделе Paths оставьте пути по умолчанию для базы данных, логов и папки SYSVOL.

8. На экране Review Options проверьте параметры установки. Вы можете нажать View script для просмотра PowerShell скрипта, который можно использовать для автоматизации.

9. В разделе Prerequisites Check мастер выполнит проверки. Если все требования выполнены, нажмите Install для начала установки.

Сервер будет автоматически перезагружен после завершения установки.

Шаг 4. Первоначальная настройка контроллера домена

1. Войдите в систему под учетной записью администратора домена (например, «ILAB\Administrator»).

2. Проверьте, что DNS-сервер автоматически настроен, а доменная зона (например, «ilab.local») создана.

3. Если в настройках сетевого адаптера DNS-сервер указан как 127.0.0.1, измените его на статический IP-адрес вашего контроллера домена.

В нашем случае это 192.168.1.14

4. Теперь сеть должна правильно отображать подключение к домену.

Шаг 5. Управление пользователями и группами в Active Directory

1. Откройте оснастку Active Directory Users and Computers. Контроллер домена будет отображаться в разделе Domain Controllers.

В папке Computers будут находиться устройства, добавленные в домен, а в папке Users — учетные записи пользователей.

2. Создайте новую организационную единицу для вашей компании. Нажмите правой кнопкой на корневую директорию и выберите New > Organizational Unit.

3. Создайте корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

4. Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Теперь ваш сервер настроен как контроллер домена с работающей службой Active Directory и DNS. Убедитесь, что для публичного сетевого адаптера включен брандмауэр, а для доменных и частных сетей — отключен.

Для построение отказоустойчивой инфраструктуры Active Directory и распределения нагрузки необходимо иметь как минимум два контроллера домена. Также рекомендуется создавать дополнительные контроллеры домена на удаленных площадках. В этой статье мы рассмотрим, как развернуть дополнительный контроллер домена в существующем домене AD.

Содержание:

- Подготовка Windows Server перед развертыванием DC

- Установка роли Active Directory Domain Services (ADDS)

- Повышение сервера до контроллера домена Active Directory

- Проверка состояние нового контроллера домена

Подготовка Windows Server перед развертыванием DC

Разверните новый сервер (физический или виртуальный) с Windows Server. Рекомендуется использовать одинаковые версии Windows Server на всех DC. В нашем примере это Windows Server 2019.

Не рекомендуется устанавливать дополнительные службы или приложения на контроллер домена. На нем должны быть запущены только роли DNS и ADDS (допускается размещение DHCP сервера), а также мониторинга и агенты систем резервного копирования контроллера домена (если используются). Можно использовать режим Server Core для развертывания DC. Это уменьшит использование ресурсов и увеличит безопасность.

Выполните первоначальную настройку нового Windows Server

Задайте имя контроллера домена, соответствующее вашей инфраструктуре через Server Manager или с помощью команды PowerShell. Например, spb-dc02:

Rename-Computer -NewName spb-dc02

Задайте статический IP адрес серверу, укажите настройки DNS. В качестве предпочитаемого DNS сервера укажите IP адрес

127.0.0.1

(для более быстрого выполнения DNS запросов), а в качестве альтернативного – IP адрес ближайшего контроллера домена в этом же сайте AD. Можно задать настройки IP и DNS с помощью PowerShell:

Get-NetAdapter

New-NetIPAddress -IPAddress 192.168.13.14 -DefaultGateway 192.168.13.1 -PrefixLength 24 -InterfaceIndex 6

Set-DNSClientServerAddress -InterfaceIndex 6 -ServerAddresses ("127.0.0.1","192.168.10.14")

Задайте часовой пояс, проверьте что на сервере задано корректное время.

Установите обновления Windows (можно установить обновления с локального WSUS сервера или через Windows Update). Для установки обновления Windows можно использовать PowerShell модуль PSWindowsUpdate.

Включите RDP доступ, добавьте ваш Windows Server в домен Active Directory и перезагрузите Windows:

Add-Computer -DomainName winitpro.loc

Restart-Computer -force

Если вы разворачиваете DC для новой удаленной площадки, откройте консоль Active Directory Sites & Services (

dssite.msc

), создайте новый сайт и привяжите к нему IP подсети клеиентов, которые будет обслуживать ваш DC.

Установка роли Active Directory Domain Services (ADDS)

После предварительной подготовки Windows Server, вы можете установить на нем роль ADDS. Откройте Server Manager, выберет Manage -> Add Roles and Features -> Server Roles -> отметьте Active Directory Domain Services.

Можно установить роль ADDS с помощью PowerShell:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Проверьте, что что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD-Domain

Повышение сервера до контроллера домена Active Directory

После установки роли ADDS, вы можете повысить ваш Windows Server от рядового члена до контроллера домена.

В консоли Server Manager щелкните по ссылке Promote this server to a domain controller.

Укажите, что вы хотите добавить дополнительный контроллер домена в существующий домен: Add a domain controller to an existing domain.

Выберите что на этом сервере нужно установить DNS сервер и активировать роль Global Catalog.

Затем задайте пароль восстановления Directory Services Restore Mode (DRSM).

Если вы планируете развернуть контроллер домена для чтения, отметьте опцию RODC (read-only domain controller). В данном случае мы не используем этот режим, и разворачиваем обычный RW DC.

Выберите сайт AD, в который нужно поместить новый DC (в нашем примере мы выбрали сайт SPB, который создали ранее).

Пропустите шаг с делегацией DNS сервера.

Далее вы можете выбрать ближайший контроллер домена, с которого нужно выполнить репликацию на ваш новый DC. Если все DC находятся близко и не подключены через WAN каналы, выберите Any domain controller. Первоначальная репликация каталога и SYSVOL на новый DC может вызвать повышенную нагрузку на WAN каналы.

Для развертывания нового DC на площадке с плохим или нестабильным каналом связи можно использовать режим IFM (Install from media). В этом случае вам нужно сформировать снимок раздела домена и SYSVOL на любом DC, скопировать его на физический носитель и передать носить в филиал для развертывания нового DC.

Затем укажите пути к каталогам базы данных ADDS (ntds.dit) и sysvol. В большинстве случаев можно оставить пути по умолчанию:

-

C:\Windows\NTDS -

C:\Windows\SYSVOL

Запустится проверка. Если все предварительные требования выполнены, появится надпись:

All prerequisite checks passed successfully.

Нажмите Install чтобы повысить сервер до DC.

Можно использовать PowerShell для развертывания нового контроллера домена. Все описанные выше настройки можно задать следующей командой:

Import-Module ADDSDeployment

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -CriticalReplicationOnly:$false -DatabasePath "C:\Windows\NTDS" -DomainName "winitpro.loc" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$false -SiteName "SPB" -SysvolPath "C:\Windows\SYSVOL" -Force:$true

После завершения установки, сервер будет автоматически перезагружен.

Проверка состояние нового контроллера домена

После установки нового DC нужно проверить его состояние и корректность репликации в Active Directory.

В первую очередь проверьте, что новый контроллер домена появится в разделе Domain Controllers консоли ADUC.

Также можно получить информацию о вашем новом DC с помощью командлета из модуля AD PowerShell:

Get-ADDomainController -Identity "SPB-DC02"

Проверьте состояние репликации между контроллерами домена домене с помощью команд:

repadmin /showrepl *

repadmin /replsummary

Можно получить информацию о партнерах по репликации для конкретного DC:

repadmin /replsummary spb-dc02

В моем случае в значении largest delta было указано unknown. Обычно это связано с тем, что репликация еще не завершена. Вы можете подтолкнуть репликацию с помощью консоли Active Directory Sites and Services. Разверните ваш сайт, выберите ваш DC, разверните NTDS Settings, щелкните по связи и выберите Replicate All.

Либо вы можете инициировать полную репликацию командой:

repadmin /syncall

Проверьте что ошибок репликации нет.

Теперь ваш новый DC может обслуживать клиентов и использоваться в качестве logonserver для компьютеров из привязанных IP подсетей/сайта.

В завершении оставлю еще несколько ссылок на статье, которые должны быть полезны для администраторов AD:

- Перенос FSMO ролей

- Корректное удаление контроллера домена

- Управление групповыми политиками (GPO) в Active Directory

- Как переименовать домен AD?

- Сброс пароля администратора домена