Как защитить конфиденциальную информацию компании? Такую как различные технические документы, чертежи, в общем базу знаний, которая копилась на протяжении долгих лет.

Методы бывают разные, от использования каких-то собственных решений, до приобретения продвинутых платных продуктов.

Так вот в данном видео я хотел бы поделиться одним способом защиты от утечки подобного рода документов, встроенными средствами операционной системы Windows.

PDF мануал «Защита файлов от копирования по локальной сети»

План урока следующий:

— недостатки работы файлового ресурса

— разберем и настроим схему с доступом через RDP

— определимся с недостатками данной схемы

— 100% вариант защиты от утечки информации

Собственно, задача следующая. У компании есть какие-то документы и нужно сделать так, чтобы пользователи могли просматривать эти данные, но не могли их скопировать себе на компьютер, а, следовательно, вынести или отправить через интернет.

Как обычно у нас работает подобный файловый ресурс?

Обычно файловый ресурс работает по следующей схеме. На рабочей станции или на сервере открывается доступ к определенной папке и назначаются права доступа для определенных сотрудников (ПКМ \ Создать \ Папку: Документация \ ПКМ \ Свойства \ Доступ \ Общий доступ \ Поиск пользователей \ Игорь Фирсов \ Добавить \ Чтение \ Поделиться \ Готово)

И вроде все отлично, пользователь может работать с документами, и они так же скрыты от других сотрудников. Он не может удалять и редактировать документы, но он может их скопировать. Откуда мы знаем, что этот сотрудник чист на руку и не захочет отправить их конкурентам?

Да, можно закрыть доступ к подключению флешек и отключить интернет, но, тогда пользователю будет довольно сложно выполнять свои обязанности, так как сейчас все очень плотно завязано на всемирной глобальной сети.

Как решить данный вопрос?

Так вот, недавно меня посетила одна интересная мысль, как можно решить данную задачу. И поможет нам в этом удаленный рабочий стол. Я покажу универсальный метод, который подходит как для сети с доменом, там и для одноранговой сети.

1) Убираем все доступы к нашему хранилищу документации (ПКМ \ Свойства \ Доступ \ Расширенная настройка \ Убираем галочку: Открыть общий доступ к этой папке \ ОК)

2) Создадим локального пользователя, под которым сотрудник будет получать доступ к файлам (Этот компьютер \ ПКМ \ Управление компьютером \ Локальные пользователи \ Пользователи \ ПКМ \ Новый пользователь \ Пользователь: doc \ Пароль \ Запретить смену пароля пользователем \ Срок действия пароля не ограничен \ Создать \ Закрыть)

3) Разрешаем подключение через удаленный рабочий стол по протоколу RDP (Этот компьютер \ Свойства \ Настройка удаленного доступа \ Разрешить удаленное подключение а этому компьютеру \ Электропитание \ Отключаем режим сна \ ОК \ Убираем галочку: Разрешить подключения только с проверкой подлинности \ Выбрать пользователей \ Добавить \ Размещение: Этот компьютер \ Пользователь: doc \ ОК \ ОК)

Запрет на изменение файлов

Запретим изменение файлов, чтобы с психа он не удалил документы или не внес какие-то изменения в техническую документацию. Да, бывают и такие сотрудники, когда их вроде как не справедливо увольняют. (Документация \ ПКМ \ Свойства \ Безопасность \ Дополнительно \ Изменить разрешения \ Удаляем лишние группы и пользователей \ Добавить \ Выберите субъект \ Размещение: Этот компьютер \ Пользователь: doc \ ОК \ ОК)

Подключаемся через RDP

Проверим подключение через удаленный рабочий стол (Клиентский компьютер \ Пуск \ Удаленный рабочий стол \ Windows-10 \ Имя пользователя: Windows-10\doc \ Подключиться \ Создавать и удалять документы мы не можем)

Но, тут появляется ряд брешей, которыми могут воспользоваться. Если мы зайдем в параметры подключения к удаленному рабочему столу, то увидим, что в терминальный сеанс можно пробрасывать Принтеры, Буфер обмена, локальные диски и даже устройства которые буду подключены во время удаленного сеанса.

В итоге, мы можем просто скопировать файл и вставить его на наш компьютер, либо скопировать его на подключенный диск.

Поэтому данную систему нужно доработать!

Отключаем проброс буфера обмена и подключение локальных дисков

Отключить проброс буфера обмена и подключение дисков можно через групповую политику (Windows-10 \ Логинимся под админом \ Win+R \ gpedit.msc \ Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Службы удалённых рабочих столов \ Узел сеансов удалённых рабочих столов \ Перенаправление устройств и ресурсов : Запрещаем все \ Перенаправление принтеров: Запрещаем все \ Win+R \ cmd \ gpupdate /force – применяем групповую политику)

Сохраняем файл rdp с нужными настройками (Подключение к удаленному рабочему столу \ Параметры \ Сохранить как… \ doc.rdp)

Подключаемся и видим, что теперь мы не можем через буфер обмена копировать файлы, а также отключились локальные диски от терминального сеанса.

Отключить доступ в интернет

Как вы видите, этот компьютер подключен к сети Интернет, а значит он может из самого терминального сеанса отправить файлы по почте или загрузить на какой-нибудь облачный сервис. Значит доступ в интернет нужно тоже обрубить.

Проще всего это сделать, убрав адрес шлюза из настроек сетевого подключения (Центр управления сетями и общим доступом \ Сетевое подключение \ Свойства \ IP версии 4 \ Свойства \ Шлюз \ Удаляем данные)

Проверяем доступ к интернет ресурсам (Win+R \ cmd \ ping 8.8.8.8 \ Сбой передачи)

Запрещаем доступ локальную сеть

Так же, пользователь может попытаться сохранить файлы на каком-нибудь общедоступном ресурсе, а потом забрать их на свой компьютер. Поэтому, мы должны запретить взаимодействие данной машины с локальной сетью, а сделать это можно отключив службу NetBIOS, которая отвечает за подобное взаимодействие (Входим в рабочую станцию под админом либо запустим оснастку упрвления службами через проводник C:\Windows\System32\services.msc \ ПКМ \ Запустить от имени администратора \ Модуль поддержки NetBIOS через TCP/IP \ Тип запуска: Отключена; Состояние: Остановить \ ОК).

Все, теперь пользователь не сможет ни скопировать файлы себе на компьютер, ни отправить их через Интернет или локальную сеть.

Как обслуживать данную систему?

Теперь необходимо назначить отдельного сотрудника, который будет отвечать за актуальность данных документов. Т.е. только один ответственный человек должен добавлять какие-либо документы на данный ресурс.

Какие недостатки данной системы?

— скриншот экрана – можно снимать скриншотом данные с экрана, но, данный функционал можно отключить либо при помощи специального софта, либо через редактирование реестра. А лучше, повесить отправку уведомлений системному администратору, когда человек начинает слишком часто пользоваться кнопкой PrtScn. Так, мы сможем заранее определить не благонадежного сотрудника, пока он не придумал какой-то другой способ кражи.

Но, подобные уведомления настраиваются сторонним софтом.

— запись с экрана – можно записывать с экрана, но на это тоже можно настроить определенные ограничения, в любом случае у пользователя должны быть ограничены права на компьютере, чтобы он не смог устанавливать подобный софт.

— запись с телефона – он может сфотографировать или снять на видео то, что отображается на мониторе. Да, у всех телефоны не отберешь. Но, как вариант в одной компании мы делали следующим образом, база с архивом хранится на определенном компьютере на который была направленна видеокамера, записывающая в непрерывном формате. В таком случае, любые действия сотрудника записываются на видеокамеру и это дает очень хороший психологический эффект

Конечно же это не единственно возможный вариант, их может быть множество, в зависимости от различных бизнес процессов, функций сотрудника, удобства работы, схемы организации сети и других факторов.

100% вариант защиты от утечки

Ну вот мы и перешли к самому интересному, это 100% вариант защиты информации от утечки.

А прикол в том, что такого варианта не существует, все ограничивается лишь желанием пользователя завладеть информацией. Лично на своем примере могу сказать, что, когда я учился и подрабатывал ночным охранником, у нас был комп с ограниченными правами. И чтобы не делал местный админ, мы всегда его взламывали, так как нам просто больше нечем было заняться, а сидеть 24 часа без компа тоже не совсем весело, учитывая то, что телефонов с интернетом и ютьюбчиком тогда не было.

Так что, все зависит от мотивации того, кто хочет взломать систему. Мы можем усложнить процесс утечки и ставить большее количество ловушек, чтобы на начальном этапе увидеть подозрительную активность и вычислить не благонадежного сотрудника, но на 100% вы все не закроете. Взять даже фильм про Сноудена, как он гениально вынес флешку с работы.

Как-то еще работал в одной конторе, не админом, а маркетологом. И руководство считало, что у них самая защищенная система в мире, поэтому даже позволяли местному сисадмину вести себя порой чересчур дерзко с пользователями и клиентами, мол у гениальных людей бывают недостатки. Однако, это никак не мешало мне приносить и уносить нужную информацию. Это никак не было связанно с их конфиденциальной информацией, просто в обеденное время я работал еще и над своими проектами.

Я даже знал, когда он подключается к моему монитору, чтобы отслеживать, что я делаю, так скажем катать компромат, для лишения премии и т.д.

Так что, 100% варианта нет, но стремиться к 100% в любом случае стоит

Много лет пользовали Стахановца

В нем можно запретить запись на внешние носители, отслеживает все копирования-удаления — даже к себе их копирует перед удалением. Можно запретить прикрепление файлов в вэб почте. Отлична развита система отслеживания подозрительных действий, слова «ловушки».

Правда (не знаю как в новых версиях) в нашей плохо работал «клавиатурный почерк» и распознавание речи

Два раза ловили инсайдеров конкурентов, раз сотрудницу, сливающую данные в налоговую.

Раз помог найти украденный ноутбук

Сколько раз наказывали за безделье на работе — не счесть (соцсети, ютуб)

4 года назад в компании сменился владелец.

Приказал убрать стахановца, поменял мелкое руководство, изменил отношения в коллективе.

Запретил штрафы — если сотрудник сделал текущую на сегодня работу — пусть делает что хочет.

Мы вспомнили что такое «премия» за хорошую работу.

Раз собрал сотрудников и сообщил кто конкретно в коллективе на нас «стучит» и предложил вне конфликты разбирать публично

Вот не поверите, но на работу ходим с удовольствием

Стахановец.

Правда, насчет «шифровал файлы» — такого там конечно же нет. Вещь крайне обоюдострая — забыл пароль — и все. Да, еще — чисто техническими средствами это не реализовать — только комплекс из технических и административных мер.

Стахановец — это Система Мониторинга Пользователей и, соответственно, руководство при приеме на работу обязано предупреждать, что таковой ведется. Желательно в письменном виде под роспись. Мониторится все, в том числе ввод с клавиатуры, делаются снимки экранов (помогало неоднократно против людей, которые продвинутые или просто «особо умные»).

Но коненчно же не бесплатно. И даже не дешево.

Вам нужна DLP система. Их много разных. Обычно это достаточно тяжелый софт, требует серьезной настройки, разработки правил. Тяжелый — в том смысле, что с ним тяжело работать, требует от администратора определенного погружения в проблему. А не то что установил и забыл.

Конечно, никакая DLP система не даст 100% гарантии от утечек информации. Как уже писалось выше — это должно быть комплексным решением, начиная от организационной документации по ИБ под роспись сотрудников и до системы видеонаблюдения, сигнализации и т.п. И сама DLP тут далеко не на первом месте по эффективности, просто один из кирпичиков.

Руководство боится утечки данных. Просит сделать так, чтобы никто ничего не мог скопировать из сетевых папок, с локального компа, на флешки и т.д.

По сути от копирования электронного документа нет защиты т.к. при просмотре файл все равно попадет в память. В целом можете конечно пробовать шифровать, тогда встанет вопрос, где безопасно хранить ключи. Хороший вариант использовать аудит и знать когда и кто получал доступ к файлу и настроить доступы в ad ds, если файл должен иметь ограниченный доступ, то наверное к нему не должен получать доступ любой сотрудник.

флешки

Можно отключить порты, если эта информация такая ценная, но все равно достаточно опытный пользотель сможет это обойти.

Есть коробочное решение. Работа только на удаленных десктопах. Clean room. Ограниченный десктоп. Там только одно приложение. Это собственно клиент к удалённому. На десктопах демонтированы все usb слоты.

Отключить USB физически, отключить доступ в интернет

Это если бесплатно

Защита файлов от копирования – это процесс защиты файлов и папок от копирования без надлежащего на это разрешения. Главной причиной защиты файлов от копирования является тот факт, что несанкционированное копирование файлов может привести к утечке и взлому данных. Защита файлов от копирования обеспечивает безопасность данных при их хранении. Поэтому мы посвятили эту статью такому важному вопросу как: какие файлы и как можно защитить от несанкционированного доступа и копирования. В этой статье мы предложили вам ряд инструкций и элементов наглядности, руководствуясь которыми вы с легкостью сможете защитить свои файлы и папки от копирования, обезопасив тем самым себя и свои данные.

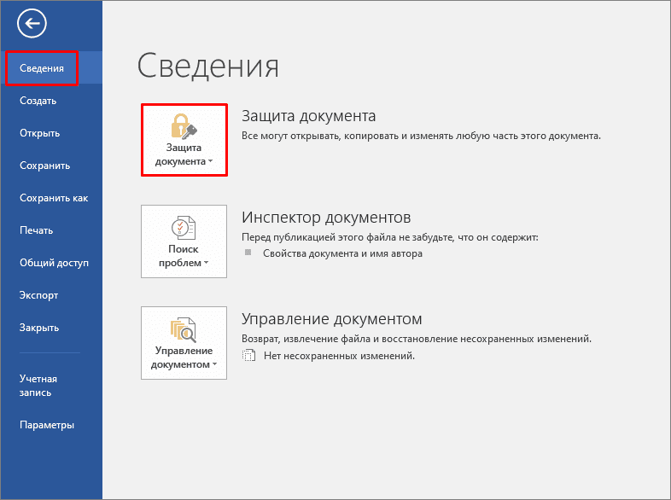

Защита документов Microsoft Word

Вы один из тех людей, который работает и хранит свои конфиденциальные данные в текстовом редакторе Microsoft Word? А знаете ли вы, как включить функцию защиты от редактирования вашего документа Word? Как еще и от чего можно защитить ваш документ Microsoft Word, мы познакомим вас в следующих разделах.

Использование встроенных функций защиты Word

Используя настройки встроенных функций Word, вы легко можете защитить свой документ. Вы можете ограничить форматирование и редактирование вашего документа, установить на него пароль и даже ограничить доступ к документу.

Для того чтобы это сделать, выполните следующие шаги:

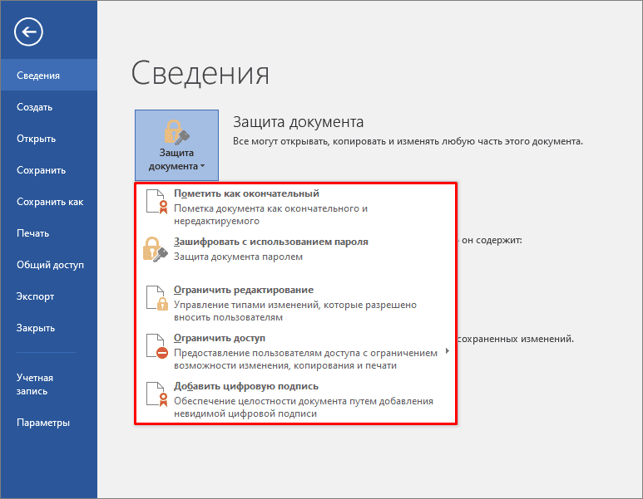

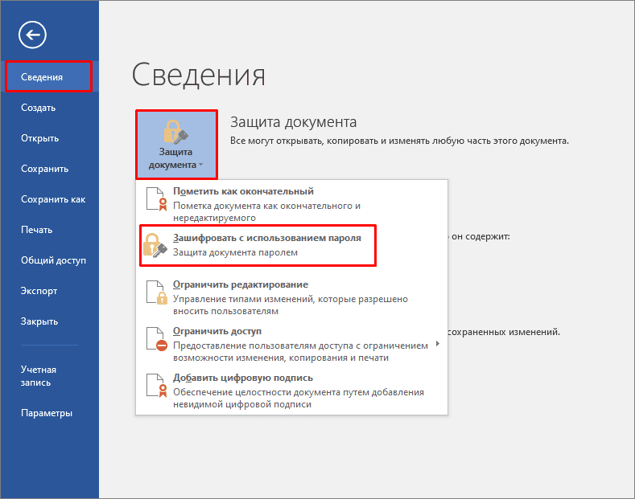

- В документе Word нажмите вкладку «Файл».

- Из меню слева выберите «Сведения».

- В открывшемся окне нажмите «Защита документа».

- В выпадающем меню вы можете выбрать вариант защиты вашего документа в зависимости от характера и цели защиты:

- Для того чтобы пометить документ как окончательный и не редактируемый, выберите «Пометить как окончательный».

- Для защиты документа паролем выберите «Зашифровать с использованием пароля».

- Для настройки и управления типами изменений, которые разрешено вносить пользователям, выберите «Ограничить редактирование».

- Для предоставления пользователям доступа с ограничением выберите «Ограничить доступ».

- Для обеспечения целостности документа выберите «Добавить цифровую подпись».

Запрет копирования и редактирования текста

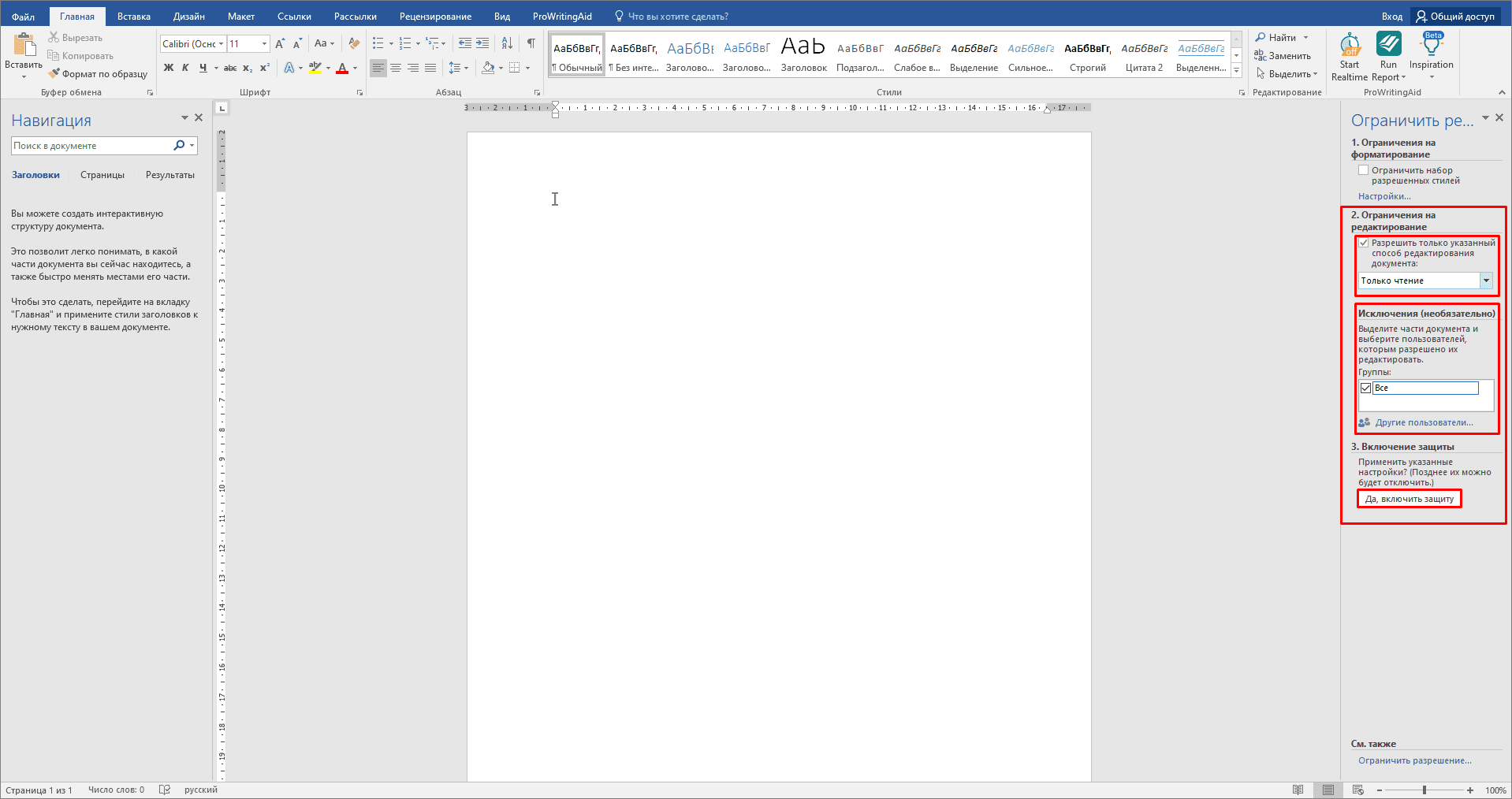

Для того чтобы ограничить форматирование и редактирование вашего документа Word, выполните следующие шаги:

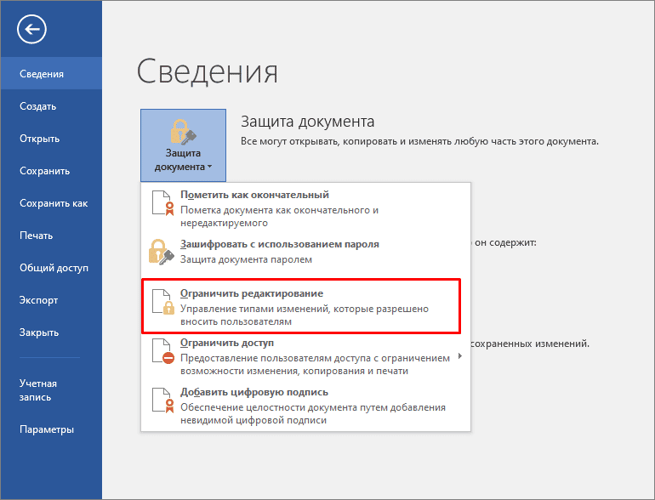

- Выполнив шаги из предыдущего раздела, в выпадающем меню вкладки «Защита документа» выберите «Ограничить редактирование».

- Выбрать «Ограничить редактирование» можно и на панели инструментов во вкладке «Рецензирование».

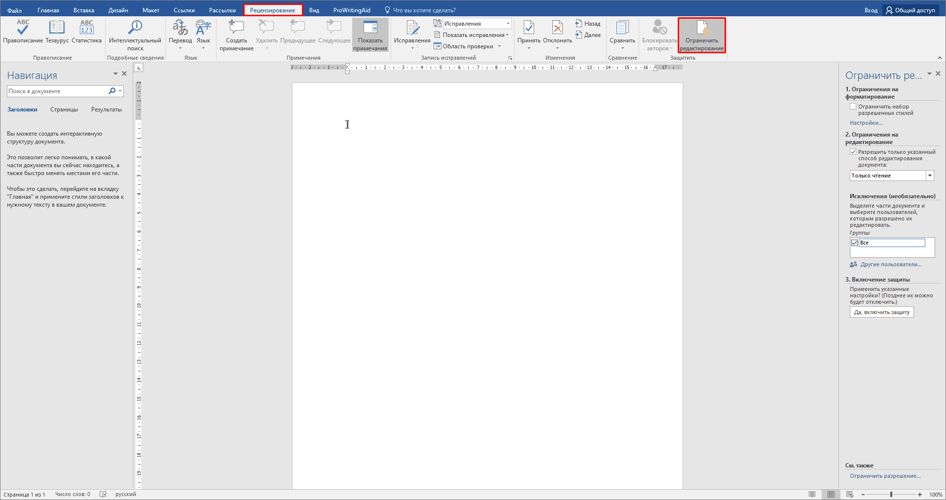

- В документе справа появится боковая панель, где вы сможете выбрать функцию «Ограничения на форматирование» и настроить ее в возникающем окне настроек должным образом.

- Там же вы сможете выбрать функцию «Ограничения на редактирование» > «Разрешить указанный способ редактирования» и выбрать его из предлагаемых вам способов.

- Ниже вы также сможете выделить части документа и определить пользователей, которым разрешено их редактировать.

- Для того чтобы включить защиту, нажмите кнопку «Да, включить защиту».

- Позднее эти настройки можно будет отключить.

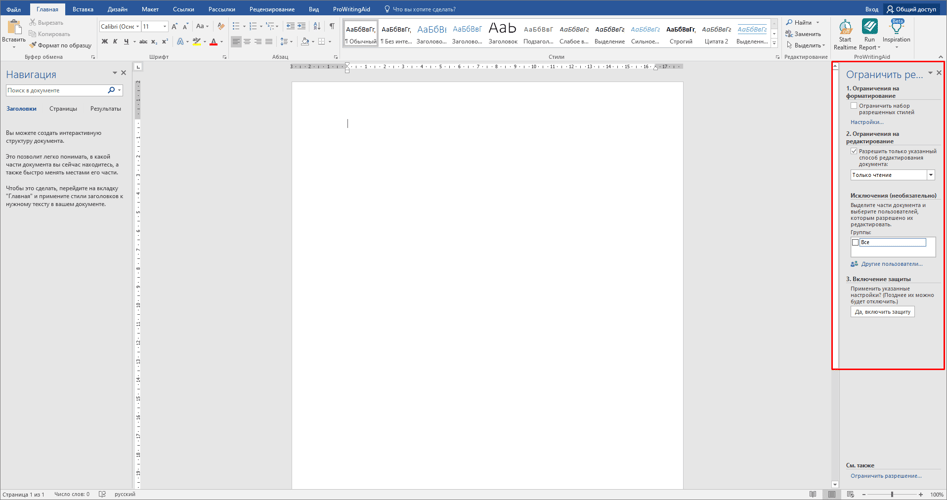

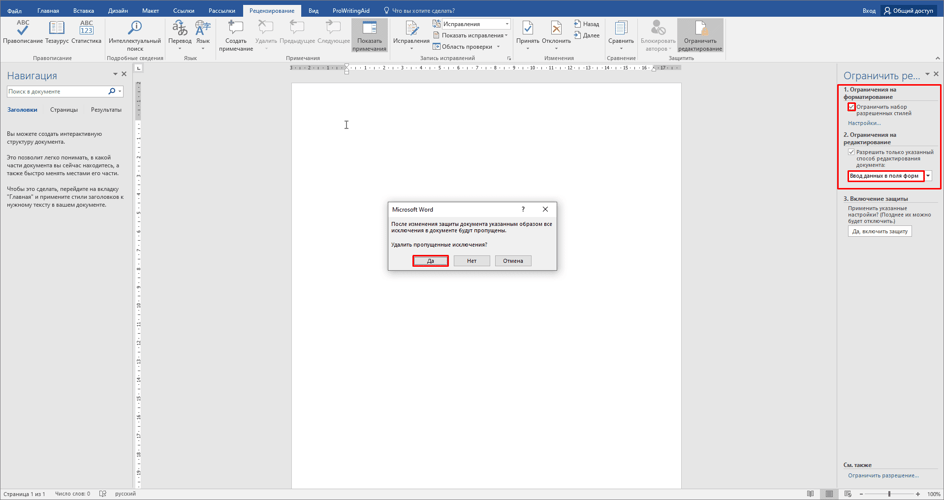

Запретить копирование можно фактически и формально.

Для того чтобы фактически запретить копирование, выполните следующие шаги:

- Откройте все то же боковое окно «Ограничить редактирование».

- В пункте 1 «Ограничение на форматирование» выберите функцию «Ограничить набор стилей».

- В пункте 2 «Ограничение на редактирование» разрешите способ редактирования «Ввод данных в поля форм».

- Нажмите «Да».

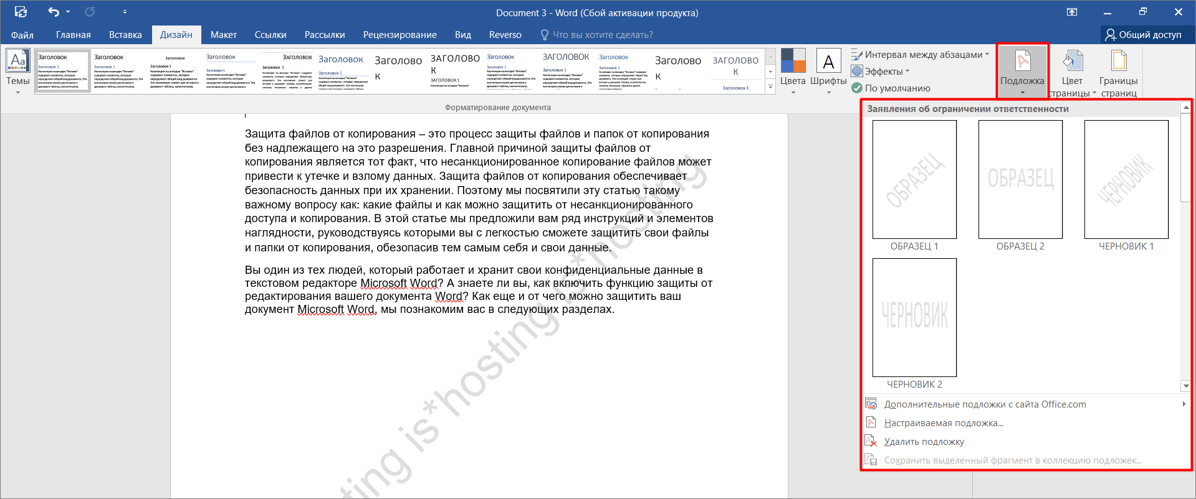

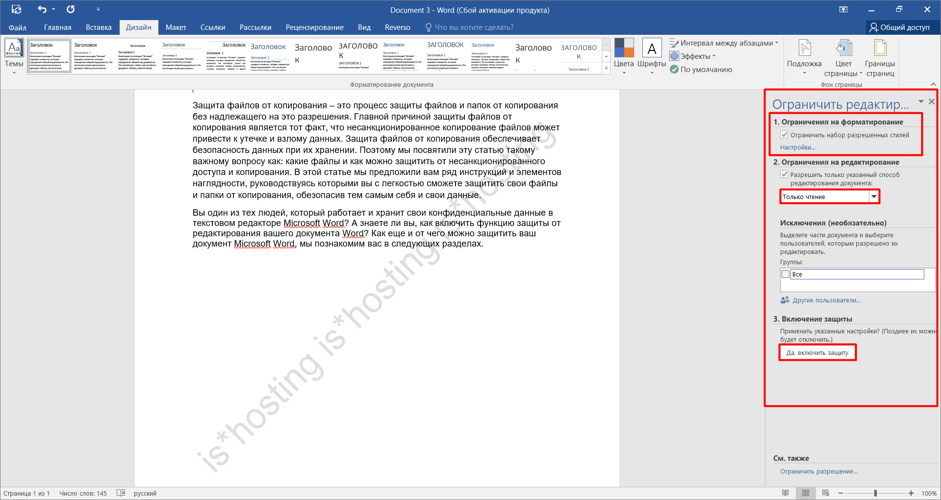

Для того чтобы формально запретить копирование, выполните следующие шаги:

- Настройте подложку во вкладке «Дизайн» > «Подложка».

- Откройте все то же боковое окно «Ограничить редактирование».

- В пункте 1 «Ограничение на форматирование» выберите функцию «Ограничить набор стилей».

- В пункте 2 «Ограничение на редактирование» разрешите способ редактирования «Только чтение».

Установка пароля

Для защиты вашего документа Microsoft Word можно установить пароль.

Для того чтобы защитить документ паролем, выполните следующие шаги:

- Выполнив шаги из предыдущих разделов и войдя в «Защита документа», выберите «Зашифровать с использованием пароля».

- Введите пароль, учитывая регистр букв.

- Нажмите «Ok».

ВНИМАНИЕ! Забытый пароль восстановить невозможно, поэтому Microsoft Word рекомендует хранить пароли в надежном месте.

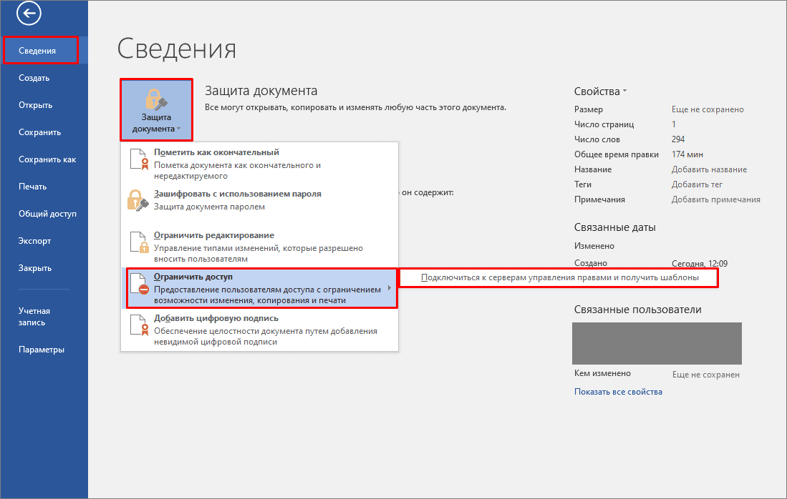

Ограничение доступа к документу

Еще одним вариантом защиты документа Microsoft Word является ограничение доступа к нему путем предоставления пользователям доступа с ограничением возможности изменения, копирования и печати.

Для того чтобы ограничить доступ в документе Microsoft Word, выполните следующие шаги:

- Выполнив шаги из предыдущих разделов и войдя во вкладку «Защита документа», выберите «Ограничить доступ».

- Если вам не удается подключиться к серверам управления и получить шаблоны, откройте Office и настройте эту функцию или обратитесь в службу технической поддержки.

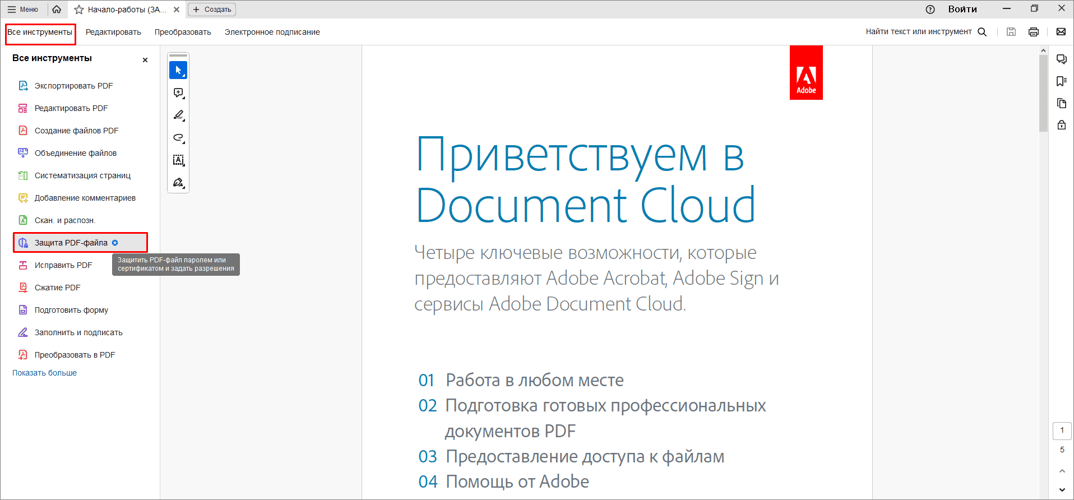

Защита PDF-документов

Для того чтобы защитить ваши PDF-документы от несанкционированного доступа, копирования или печати, вам следует защитить свой файл паролем. Защитите файлы PDF, добавив пароль и зашифровав его. Дополнительно можно воспользоваться изменением свойств, использовать сертификаты и цифровые подписи. Откройте файл в приложении Acrobat Adobe Reader и давайте приступим к защите PDF-документа.

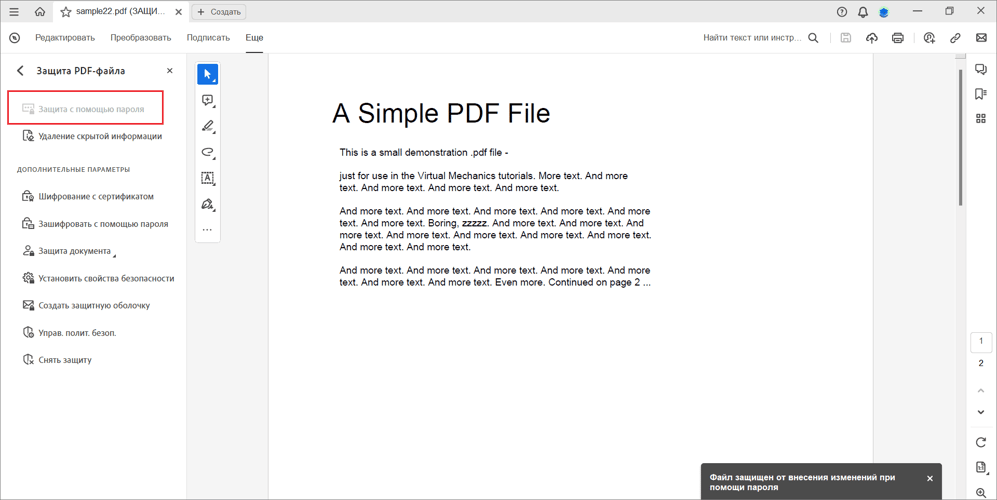

Установка пароля

PDF-документ можно защитить пользовательским паролем для открытия документа, и главным паролем для изменения прав доступа (ограничение редактирования, печати и копирования содержимого документа PDF).

ВАЖНО: Нельзя добавить пароли в подписанный или сертифицированный документ.

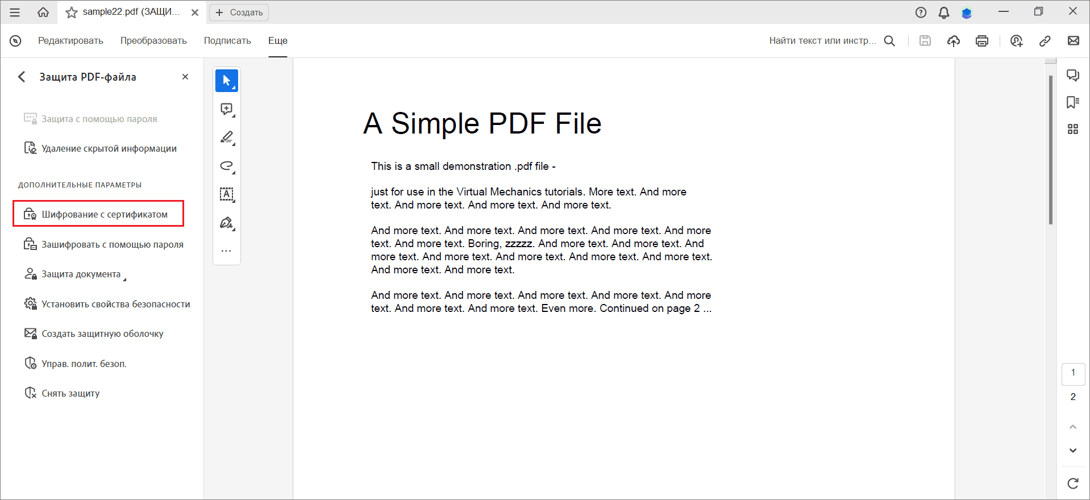

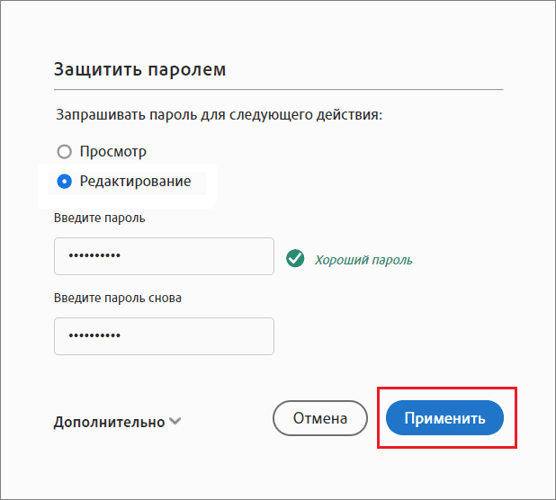

Для того чтобы ограничить редактирование PDF-документа, выполните следующие шаги:

- В панели «Все инструменты», войдите в «Защита PDF-файла».

- Выберите «Защитить с помощью пароля».

- В открывшемся окне выберите нужное вам действие, введите и подтвердите пароль.

- Нажмите «Применить».

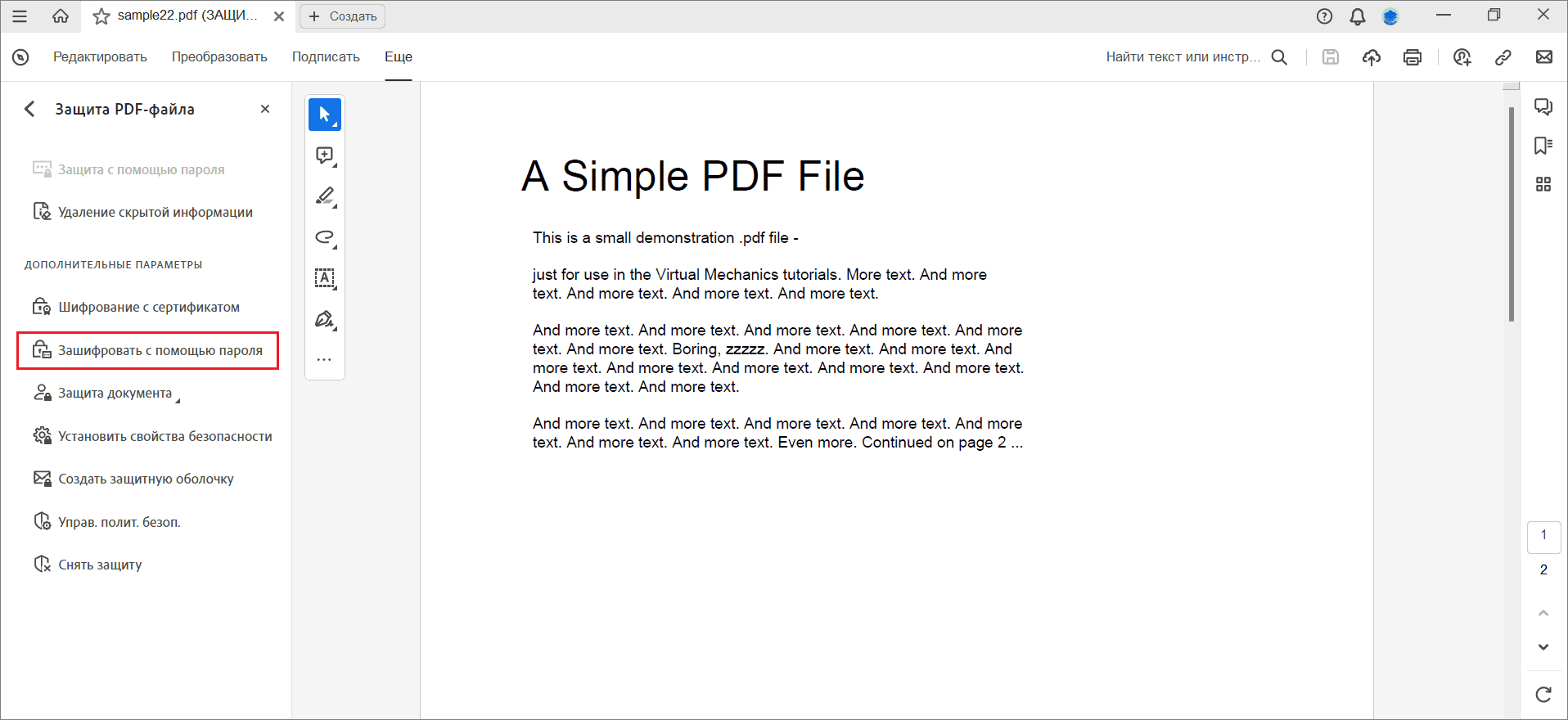

Запрет копирования и печати

Для того чтобы ограничить печать и копирование PDF-документа, выполните следующие шаги:

- В той же панели «Все инструменты», войдите в «Защита PDF-файла».

- Выберите «Зашифровать с помощью пароля».

- При возникновении сообщения об изменении параметров защиты выберите «Да».

- Выберите «Ограничение на редактирование и печать документа» и настройте нужные вам параметры.

- Для изменения настройки прав доступа необходимо ввести пароль.

ВНИМАНИЕ! Забытый пароль нельзя будет восстановить из PDF. Рекомендуется сохранить резервную копию документа, не защищенную паролем.

Также вы можете выбрать один из следующих параметров:

- «Разрешить копирование текста, изображений и прочего содержимого».

- «Разрешить доступ к тексту системам чтения с экрана для слабовидящих».

В этом случае копирование и извлечение содержимого будет невозможным.

В меню «Разрешить изменения» вы можете выбрать параметры, которые пользователи смогут изменять:

- «Добавление, удаление и поворот страниц».

- «Заполнение полей форм и подписание имеющихся полей для подписи» (электронной цифровой подписи).

- «Комментирование, заполнение полей форм и подписание имеющихся полей для подписи».

- «Все, кроме извлечения страниц».

В меню «Совместимость» вы можете выбрать версию Acrobat, данные и тип их шифрования.

- «Шифровать все содержимое документа».

- «Шифровать все содержимое документа, кроме метаданных».

- «Шифровать только вложенные файлы».

Для подтверждения выбранных параметров и пароля нажмите «Да» и повторно введите пароль.

ВАЖНО: От выбранной версии Acrobat зависит уровень шифрования и возможность открыть уже зашифрованный документ.

При наличии определенных прав доступа и открытого PDF-документа, вы всегда можете удалить как пользовательский, так и главный пароль. Для того чтобы это сделать выполните следующие шаги:

- В панели «Все инструменты», выберите «Защита PDF-файла».

- Выберите «Установить свойства безопасности».

- Для того чтобы удалить пользовательский пароль, снимите флажок «Запрашивать пароль для открытия документа».

- Для того чтобы удалить главный пароль, снимите флажок «Ограничить редактирование и печать документа».

Свойств PDF-документа

Просматривая PDF-документ, мы можем получить сведения о его свойствах: описание, заголовок, автор, шрифты, защита и др.

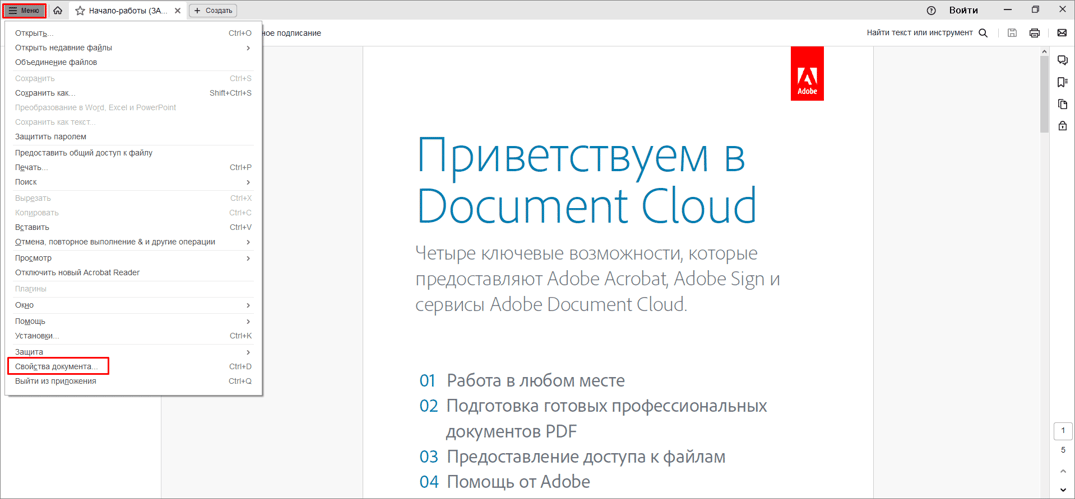

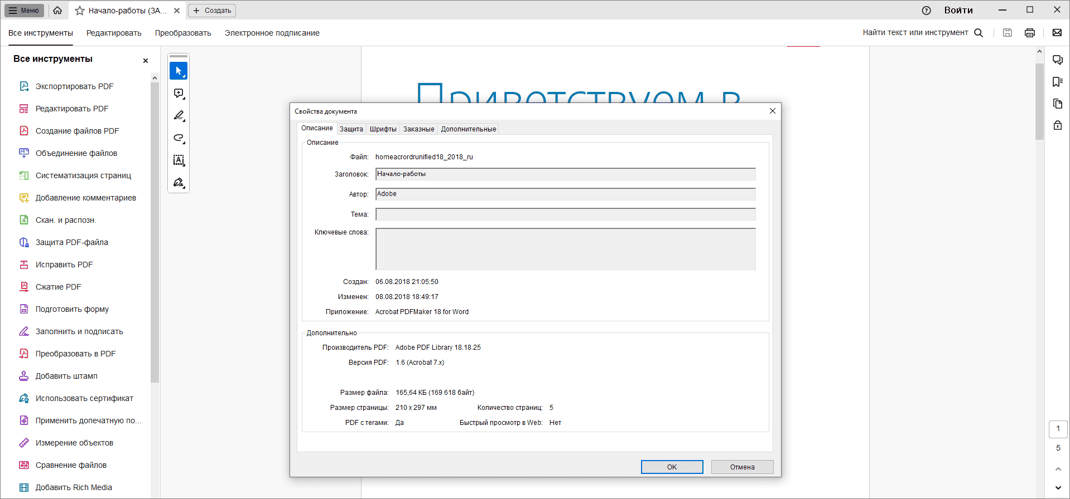

Для того чтобы посмотреть свойства PDF-документа, выполните следующие шаги:

- Зайдите в «Меню».

- Из выпадающего списка выберите «Свойства документа».

- Любые из этих свойств можно изменить: ввести заголовок, тему, автора или ключевые слова, по которым проще будет найти данный документ.

- Для уникальности документа во вкладке «Заказные» можно добавить пользовательские свойства.

Использование сертификатов и цифровых подписей

Использование сертификатов и цифровой подписи – еще один вариант шифрования и защиты ваших PDF-документов, при котором вы задаете параметры доступа к файлам определенным пользователям или группам, а цифровая подпись подтверждает, что именно вы приняли этот документ.

Алгоритм шифрования зависит от версий установленных программ Acrobat или Acrobat Reader (соответствующая или более поздняя).

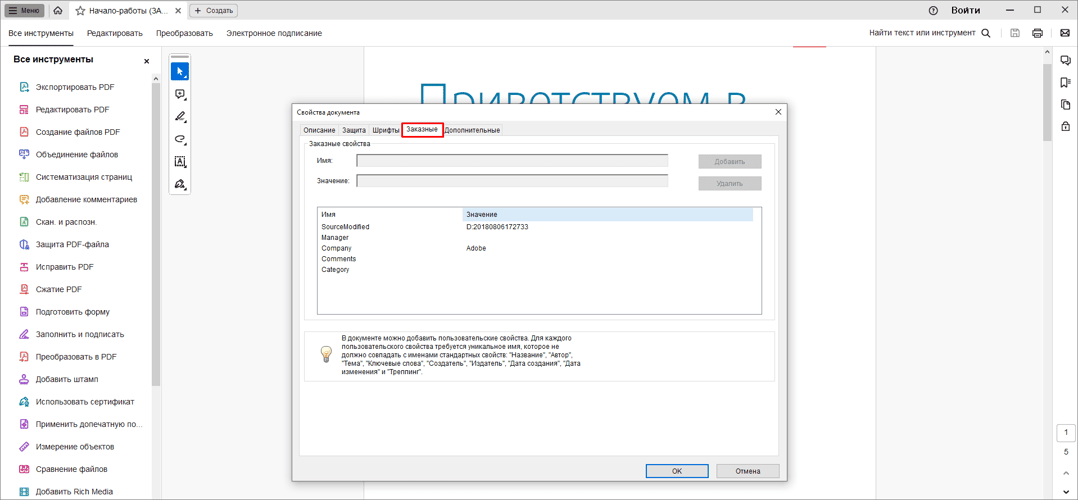

Для того чтоб зашифровать PDF-документ с помощью сертификата, выполните следующие шаги:

- В панели «Все инструменты», выберите «Защита PDF-файла».

- Выберите «Шифрование с сертификатом».

- В диалоговом окне «Параметры защиты сертификатом» выберите те параметры документа, которые нужно зашифровать.

- В меню «Алгоритм шифрования» выберите уровень шифрования.

- Нажмите «Далее».

Для дополнительной защиты вашего PDF-документа рекомендуется добавить подпись на основе сертификата. В отличие от рукописной подписи, цифровая подпись хранит в себе уникальную зашифрованную информацию, включающую в себя учетные данные, автоматически применяемые к подписанному документу.

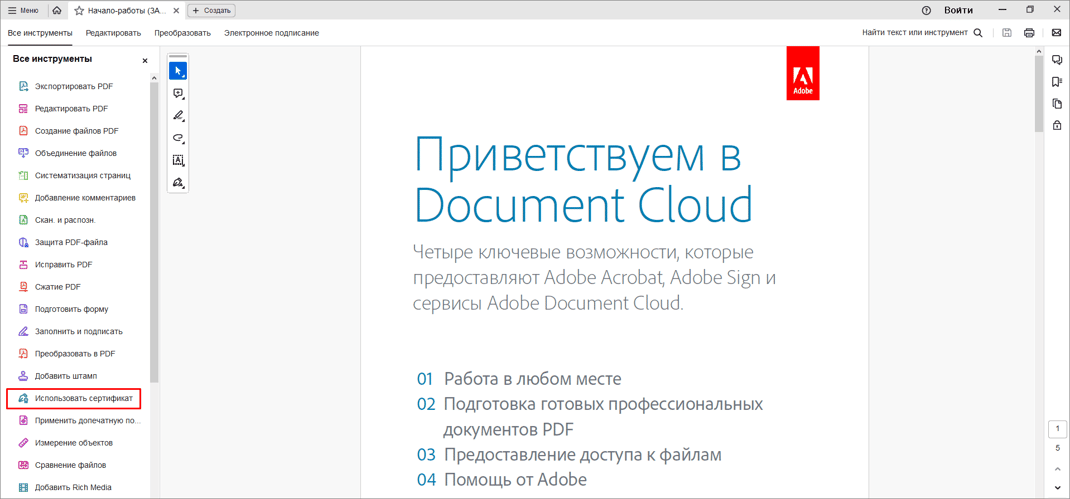

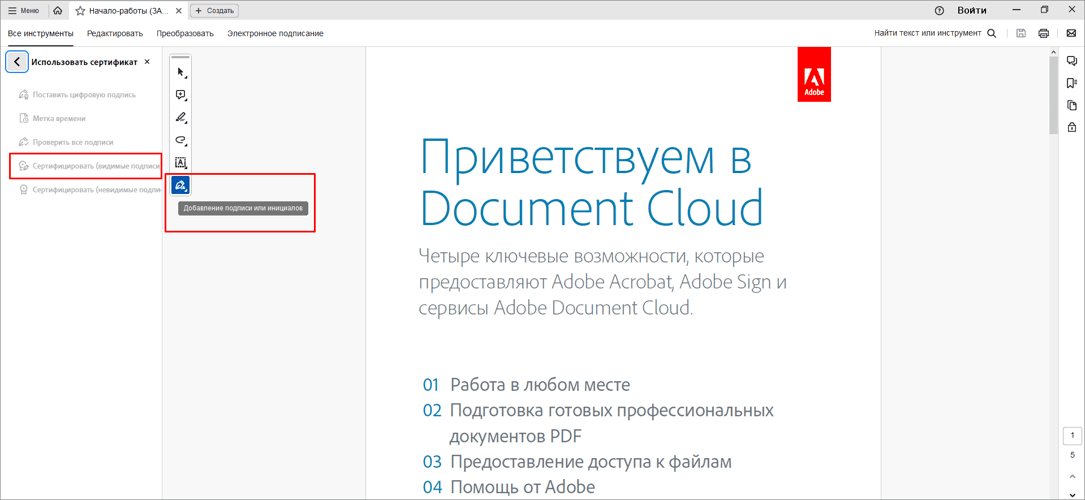

Для того чтобы добавить подпись на основе сертификата, выполните следующие шаги:

- Все в той же панели «Все инструменты», выберите «Использовать сертификат».

- Выберите «Добавление подписи» или «Сертифицировать видимой подписью». Вариант «Сертифицировать» обеспечивает более высокий уровень защиты документа, чем вариант «Цифровое подписание». Если файлы требуют сертификации, их необходимо сертифицировать до подписания другими пользователями. Если файл уже подписан, то параметры «Сертифицировать» будут недоступны. При сертификации документа можно указать изменения, которые разрешено вносить другим пользователям.

- Введите текст подписи.

- Нажмите «Применить».

- Расположите прямоугольник с подписью в документе в удобном вам месте.

- Подпись готова.

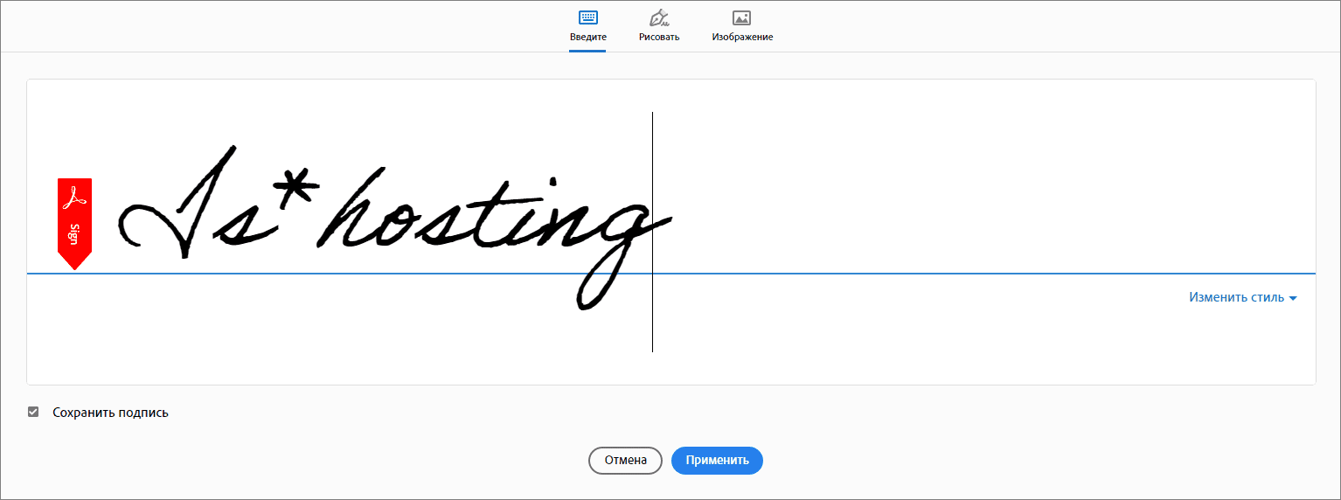

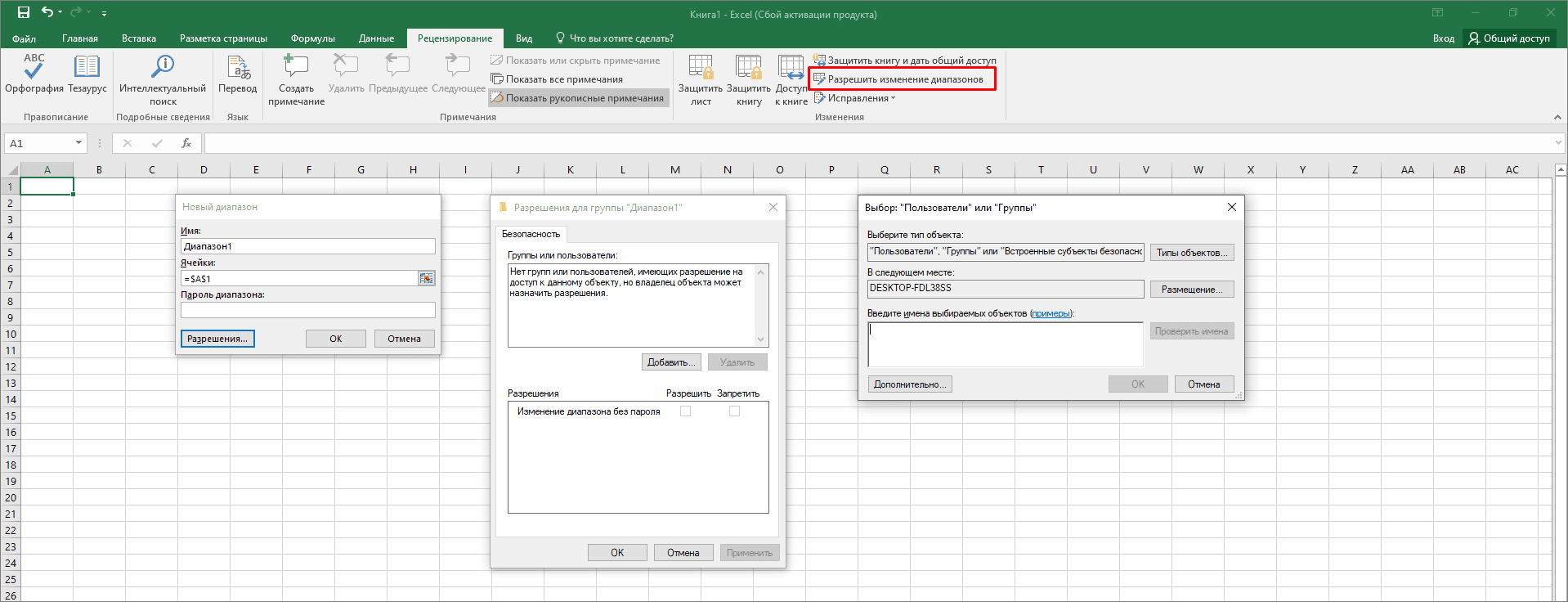

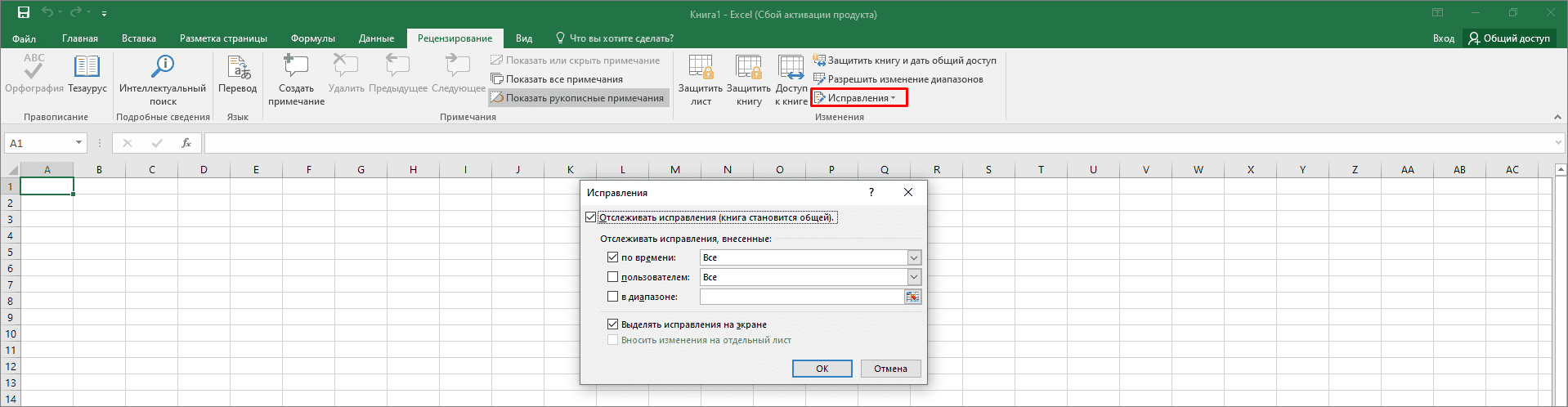

Защита таблиц Excel

Отдельного внимания заслуживают таблицы Excel и их защита от несанкционированного доступа или изменения. В этих мощных инструментах хранится много данных в виде чисел и формул. Зачастую нужно предоставить доступ к результату вычислений этих формул, без возможности их изменять, а то и вовсе скрыть некоторые данные. В этом разделе мы как раз и рассмотрим возможности ограничения доступа, скрытие формул, блокирование и удаление данных в таблицах Excel.

Ограничение доступа к таблицам

Этот метод подразумевает установку пароля на всю таблицу Excel. Пользователи должны ввести пароль, чтобы иметь возможность редактировать данные.

Для того чтобы ограничить доступ к таблице, выполните следующие шаги:

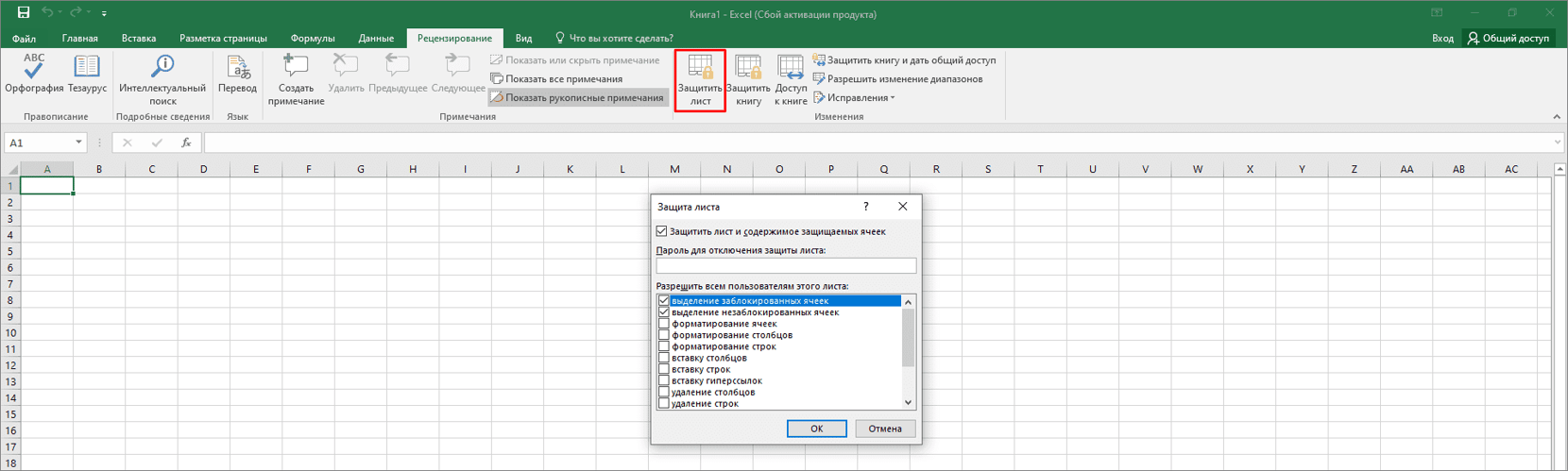

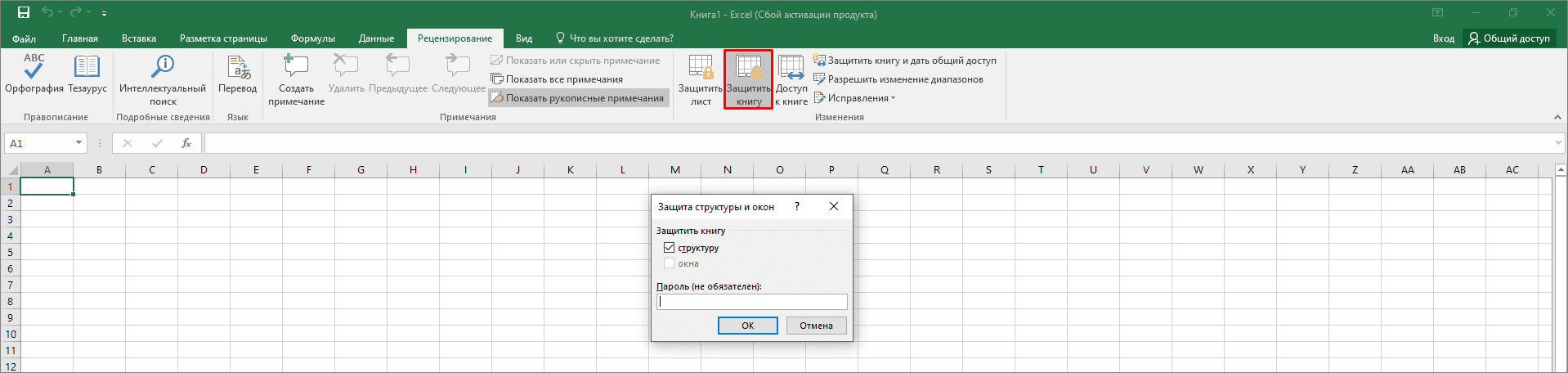

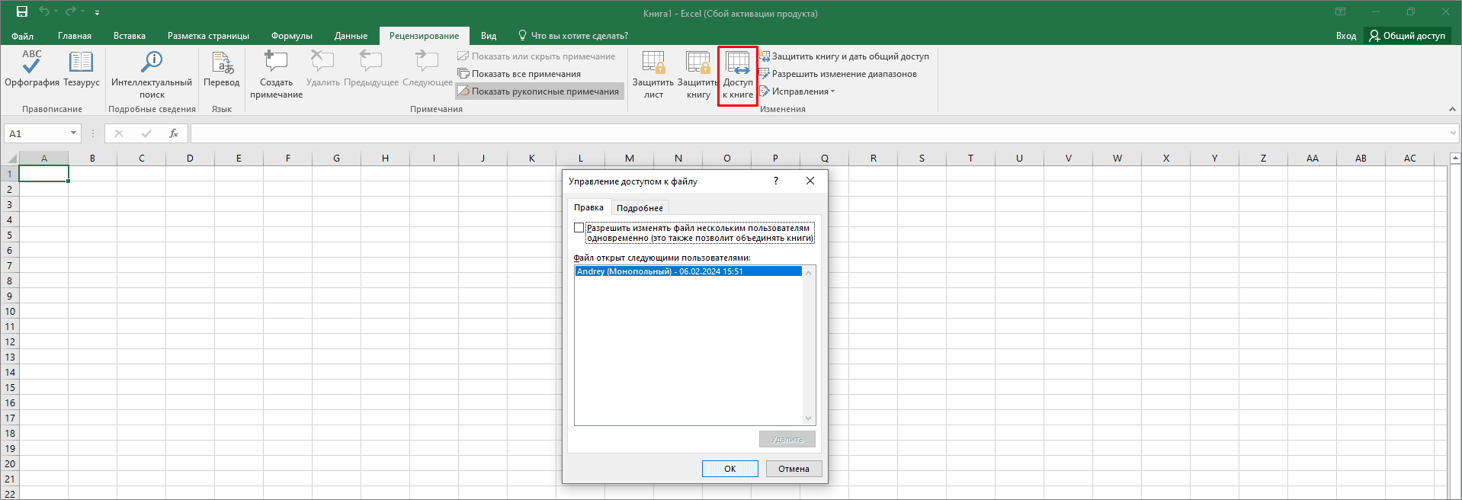

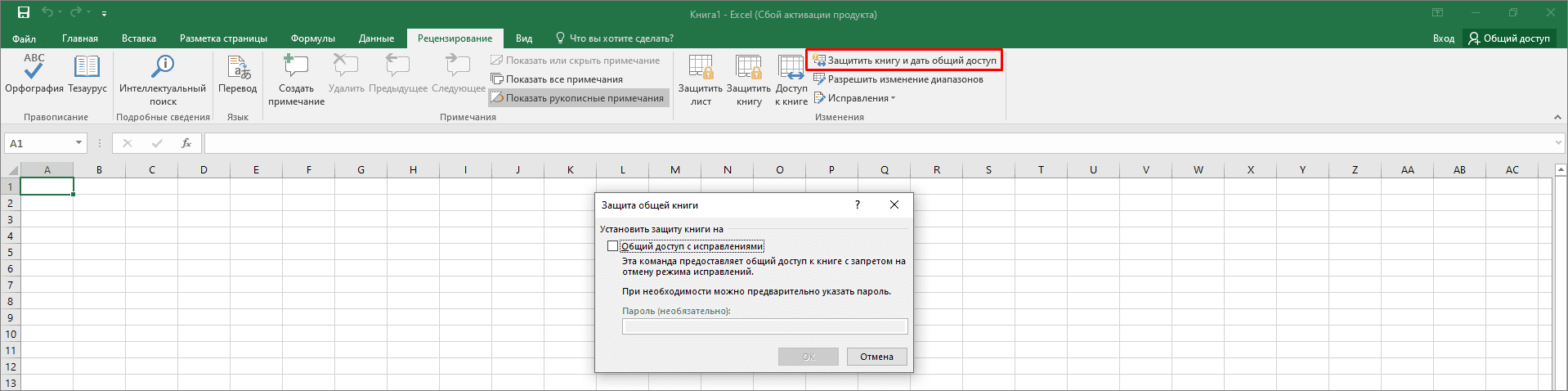

- Во вкладке «Рецензирование» найдите раздел «Изменения».

- Выберите нужную вам защиту согласно характеру ограничения доступа к таблице:

«Защитить лист», если вы хотите внести ограничения на права редактирования другими пользователями.

«Защитить книгу», если вы хотите внести ограничения на внесения нежелательных изменений в структуру таблицы.

«Доступ к книге», если вы хотите организовать одновременную работу нескольких пользователей с одной и той же книгой.

«Защитить книгу и дать общий доступ», если вы хотите дать доступ к книге, но защитить отслеживание изменений паролем.

«Разрешить изменения диапазонов», если хотите установить защиту паролем для диапазонов и выбрать пользователей для редактирования этих диапазонов.

«Исправления», если хотите отслеживать все исправления, внесенные в документ.

3. Для подтверждения нужной защиты, настройте все параметры в открывающихся окнах и нажмите «Ok».

Скрытие формул

Для того чтобы скрыть формулы в определенных ячейках, выполните следующие шаги:

- Выделите нужные вам ячейки в таблице.

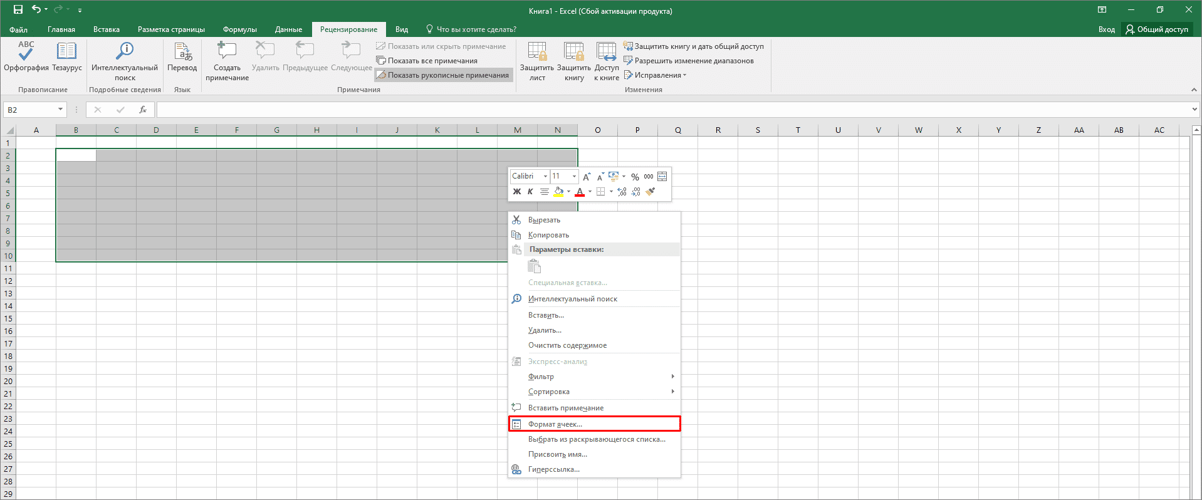

- Первый вариант: щелкните правой кнопкой мыши эти ячейки.

- Выберите «Формат ячеек».

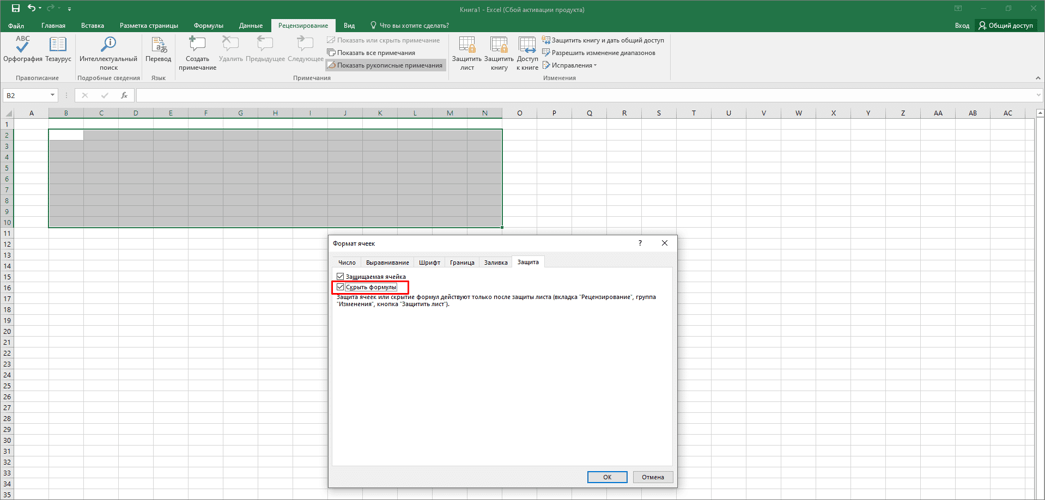

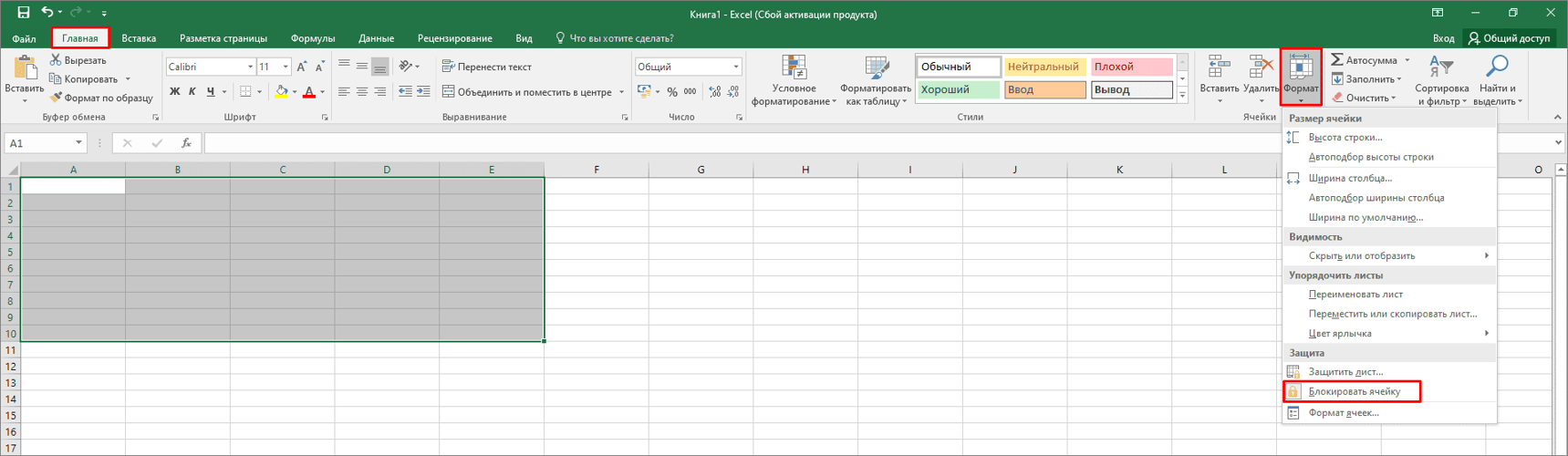

- Второй вариант: во вкладке «Главная» найдите и нажмите «Формат».

- Выберите «Формат ячеек» из выпадающего меню.

- В появившемся окне во вкладке «Защита» выберите «Скрыть формулы».

- После «Защиты листа» и выставления нужных параметров, нажмите «Ok».

Блокирование ячеек

Для дополнительной защиты избранных ячеек в документе, вы можете, как блокировать их (чтобы ограничить доступ пользователям на внесение изменений именно в этих ячейках), так и наоборот разблокировать ячейки (чтобы дать доступ именно к этим ячейкам при защите всего листа или книги). Для того чтобы выполнить эти действия, выполните следующие шаги:

- Выделите нужные ячейки.

- Во вкладке «Главная» найдите и нажмите «Формат».

- Выберите «Блокировать ячейку» из выпадающего меню.

СОВЕТ: Лучше всего перед защитой книги или листа разблокировать все ячейки, которым в будущем могут потребоваться изменения, также это можно сделать и после применения защиты. Чтобы снять защиту, просто снимите пароль.

Защита мобильных устройств хранения данных

Важным моментом в защите файлов от несанкционированного доступа и копирования является защита мобильных устройств хранения данных, которые вы можете использовать для хранения и переноса этих файлов. Хорошей практикой стали следующие варианты:

- Использование аппаратного шифрования.

На сегодня аппаратное шифрование является самой надежной защитой ваших данных. Для аппаратного шифрования данных используется специальный чип, в который встроен генератор случайных чисел, создающий ключи шифрования. Информация кодируется, данные шифруются автоматически и мгновенно дешифруются при вводе пользовательского пароля. При таком виде шифрования получить доступ к данным без пароля практически невозможно.

Использование аппаратного шифрования – отличное масштабируемое решение для организаций, в которых конфиденциальность и защита данных от утечек и копирования – это часть бизнеса.

- Использование съемных USB-накопителей с шифрованием.

Использование съемных USB-накопителей с шифрованием, создание плана их использования и внедрения в общую стратегию безопасности организации – это разновидность использования аппаратного шифрования и дополнительная защита и соответствие требованиям.

ВАЖНО: При использовании съемных USB-накопителей с шифрованием важно разработать план действий на случай восстановления утерянных накопителей.

- Шифрование карт памяти.

Шифрование карты памяти – это еще один надежный вариант защиты данных, хранящихся на SD-карте. При шифровании карт память используется специального алгоритма, который преобразует информацию в зашифрованный формат. Это делает SD-карту непригодной для чтения без специального ключа или пароля, обеспечивая ее безопасность в случае утери или кражи.

Способы защиты от несанкционированного доступа и копирования информации

В заключении хотелось бы поговорить о защите от несанкционированного доступа и копирования информации, т.к. надежная защита играет важную роль в современном мире информационных технологий, особенно когда дело касается авторских прав. Хорошим способом защиты от копирования пользователем является использование цифровых водяных знаков (ЦВЗ), технологии, которая используется специально для защиты авторских прав мультимедийных файлов. ЦВЗ могут быть как видимыми, так и нет и обычно представляет собой логотип, идентифицирующий автора.

Когда дело касается незаконного внедрения вредоносного ПО для того, чтобы причинить ущерб компьютеру или серверу и несанкционированно завладеть информацией, в силу вступают программные средства защиты информации.

Программные средства защиты информации – это специальные программы выполняющие защитную функцию в информационной системе, включающие в себя программы для идентификации пользователей, контроля доступа, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и другие. Программные средства защиты информации имеют ряд преимуществ и недостатков:

|

Преимущества |

Недостатки |

|

Гибкость. Надежность. Простота установки. Способность к модификации и развитию. |

Использование части ресурсов файл-сервера и рабочих станций. Высокая чувствительность к случайным или преднамеренным изменениям. Возможная зависимость от типов компьютеров. |

К программным средствам защиты программного обеспечения относятся:

- Встроенные средства защиты информации, подразумевающие под собой авторизацию и аутентификацию пользователей (вход в систему с использованием пароля), о которых мы говорили ранее.

- Антивирусные программы, подробнее о которых вы можете узнать из нашей статьи Бесплатная и платная антивирусная защита: Обзор лучших решений.

- Специализированные программные средства защиты информации от несанкционированного доступа. Имеется большой выбор специализированных программ, предназначенных для: защиты папок и файлов на компьютере; контроля за выполнением пользователями правил безопасности при работе с компьютером, а также выявления и пресечения попыток несанкционированного доступа к конфиденциальным данным, хранящимся на персональном компьютере; наблюдения за действиями, происходящими на контролируемом компьютере, работающем автономно или в локальной вычислительной сети;

- Программные средства тестового контроля, предупреждающие и выявляющие дефекты, а также удостоверяющие надёжность программ и оперативно защищающие функционирование программных средств при их проявлениях.

- Межсетевые экраны или брандмауэры, или файрволы, подробнее о которых вы также можете прочитать в нашей статье Сетевая крепость: понимание важности брандмауэра.

- Прокси-серверы, запрещающие полностью весь трафик между локальной и глобальной сетями и разрешающие трафик через специальные серверы-посредники.

- Виртуальная частная сеть (VPN), позволяющая передавать секретную информацию через сети. Ближе познакомиться с VPN, а заодно и с нашими продуктами вы можете в наших статьях про VPN.

Таким образом программные средства защиты информации являются одним из наиболее распространённых методов защиты информации в компьютерах и информационных сетях, а также их важнейшей и непременной частью защиты ваших файлов от копирования.

VPS

Выбирайте конфигурацию и пользуйтесь всеми преимуществами виртуального приватного сервера.

От $5.00/месяц

Хранилище данных

Храните резервные копии или личные данные в надежном месте — is*hosting позаботится о защите.

$2.00/ месяц

Генерация программного кода стала одной из сфер, где ИИ уже внедрен достаточно широко, — по некоторым оценкам, за минувший год около 40% нового кода было написано ИИ. CTO Microsoft считает, что через пять лет эта цифра достигнет 95%. Этот код еще предстоит научиться правильно сопровождать и защищать.

Безопасность ИИ-кода эксперты пока оценивают как невысокую, в нем систематически встречаются все классические программные дефекты: уязвимости (SQL-инъекции, вшитые в код токены и секреты, небезопасная десериализация, XSS), логические дефекты, использование устаревших API, небезопасные алгоритмы шифрования и хеширования, отсутствие обработки ошибок и некорректного пользовательского ввода и многое другое. Но использование ИИ-ассистента в разработке ПО добавляет еще одну неожиданную проблему — галлюцинации. В новом исследовании авторы подробно изучили, как на ИИ-код влияют галлюцинации больших языковых моделей. Оказалось, что некоторых сторонних библиотек, которые ИИ пытается использовать в своем коде, просто не существует в природе.

Вымышленные зависимости в open source и коммерческих LLM

Для изучения фантомных библиотек исследователи сгенерировали 576 тысяч фрагментов кода на Python и JavaScript с помощью 16 популярных LLM.

Модели выдумывали зависимости с разной частотой: реже всего галлюцинировали GPT4 и GPT4 Turbo (вымышленные библиотеки встретились менее чем в 5% образцов кода), у моделей DeepSeek этот показатель уже превышает 15%, а сильнее всего ошибается Code Llama 7B (более 25% фрагментов кода ссылаются на несуществующие библиотеки). При этом параметры генерации, которые снижают вероятность проникновения случайных токенов в выдачу модели (температура, top-p, top-k), все равно не могут снизить частоту галлюцинаций до незначительных величин.

Код на Python содержал меньше вымышленных зависимостей (16%) по сравнению с кодом на JavaScript (21%). Результат также зависит от того, насколько стара тема разработки. Если при генерации пытаться использовать пакеты, технологии и алгоритмы, ставшие популярными за последний год, несуществующих пакетов становится на 10% больше.

Самая опасная особенность вымышленных пакетов — их имена не случайны, а нейросети ссылаются на одни и те же библиотеки снова и снова. На втором этапе эксперимента авторы отобрали 500 запросов, которые ранее спровоцировали галлюцинации, и повторили каждый из них 10 раз. Оказалось, что 43% вымышленных пакетов снова возникают при каждой генерации кода.

Интересна и природа имен вымышленных пакетов. 13% были типичными «опечатками», отличающимися от настоящего имени пакета всего на один символ, 9% имен пакетов были заимствованы из другого языка разработки (код на Python, пакеты из npm), еще 38% были логично названы, но отличались от настоящих пакетов более значительно.

View the full article

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025

В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . .

CRUD API на C# и GraphQL

stackOverflow 05.05.2025

В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . .

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025

Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . .

Реализация своих итераторов в C++

NullReferenced 05.05.2025

Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . .

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025

C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . .

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025

Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . .

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025

Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . .

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025

Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . .

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025

«Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . .

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025

Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . .

.png?width=1283&height=288&name=16-pdf-password-security-options-ru.png.img%20(1).png)

.png?width=1226&height=223&name=17-pdf-compatibility-menu-ru.png.img%20(1).png)