Root Certificate Updates For Legacy Windows (Vista, XP, 2000)

Older versions of Windows no longer update their Trusted Root Certification Authorities, resulting in HTTPS connection errors in browsers and applications. This project allows a user to manually update the root and intermediate certificates to the current versions used in modern Windows to fix these errors. The certificates for Let’s Encrypt are also included. The package will be updated about every 3 months.

Downloading the Certificates

Head to this project’s Releases and download WindowsRoot.sst and WindowsIntermediate.sst from the most current release. Save them to your Desktop or Downloads directory for use in the next step.

Installing the Certificates

- Open your Control Panel in Windows. This is within the Start Menu on Windows XP and Vista. It’s within the Start Menu’s settings section on Windows 2000.

- Open Internet Options. If you have the newer friendly style Control Panel enabled, click Network and Internet and then Internet Options.

- Open the Certificates window by selecting the Content tab and then clicking the Certificates button.

- Select the Trusted Root Certification Authorities tab. You may have to use the left and right arrow buttons to see all tabs.

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsRoot.sst file and click OK.

- Click Next, then Next, then Finish.

- Click OK to each warning for each certificate and then OK again once the import was successful.

- Select the Intermediate Certification Authorities tab in the Certificates window

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsIntermediate.sst file and click OK.

- Click Next, then Next, then Finish.

- Reboot your system just to be safe.

You should now have access to all the standard certificates needed for most apps.

PFX files are also included for use on other operating systems like Android. They are password protected with a password of 12345, the same as on your luggage.

Winxp sp3 and Window last — https help.

Материал из support.qbpro.ru

Обновление корневых сертификатов в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Утилита rootsupd.exe

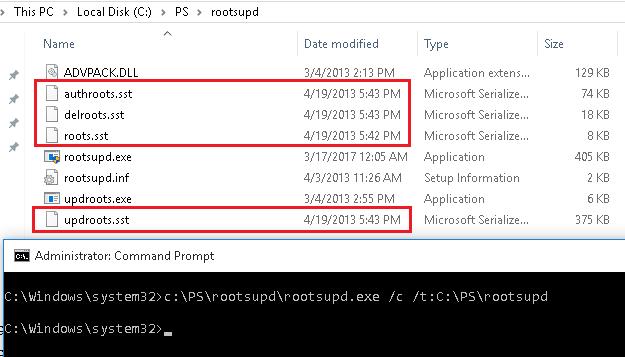

- В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe, список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

- Скачайте утилиту rootsupd.exe, перейдя по ссылке rootsupd.exe

(по состоянию на 15.09.2017 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа). - Для установки сертификатом, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t: C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

- Последняя версия утилиты для управления и работы с сертификатам Сertutil (представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

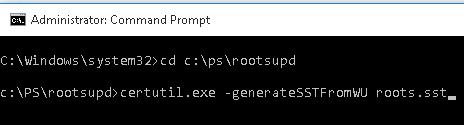

- Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

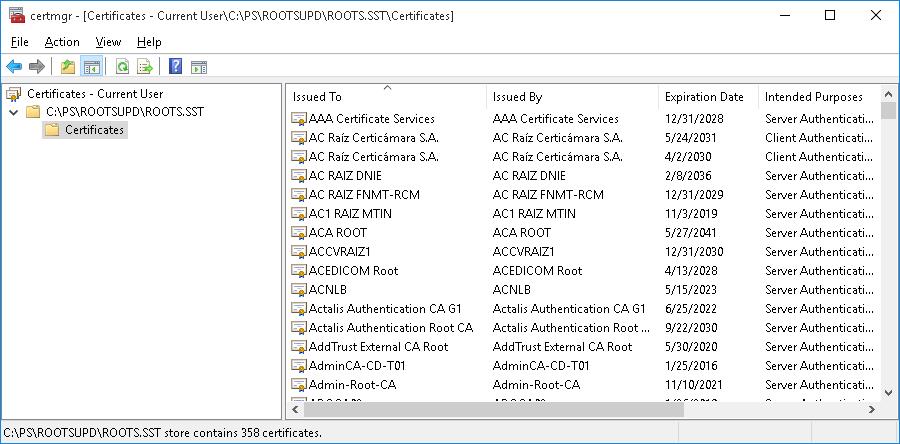

- В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

- Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

- {!} — Совет. Для генерации индивидуальных файлов сертификатов можно использовать команду certutil -syncWithWU. Полученные таким образом сертификаты можно распространить на клиентов с помощью GPO.

- Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

- Установка сертификатов из STT фалйла выполняется командой:

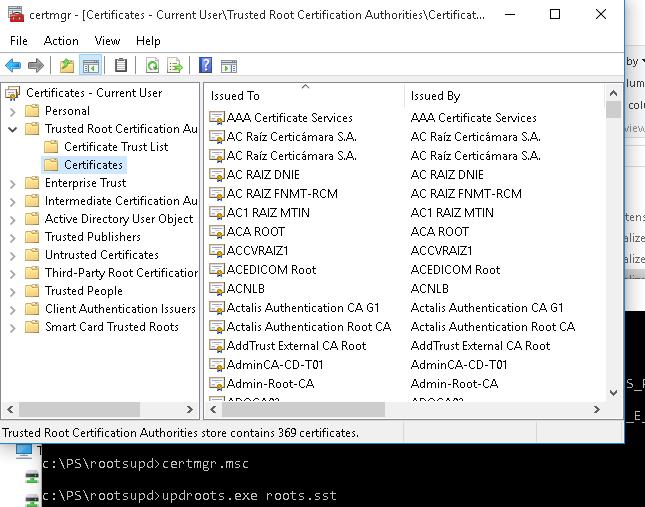

updroots.exe roots.sst

- Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

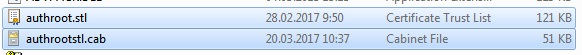

Список корневых сертификатов в формате STL

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл:authrootstl.cab

(обновляется дважды в месяц)

- С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab.

Он содержит один файл authroot.stl.

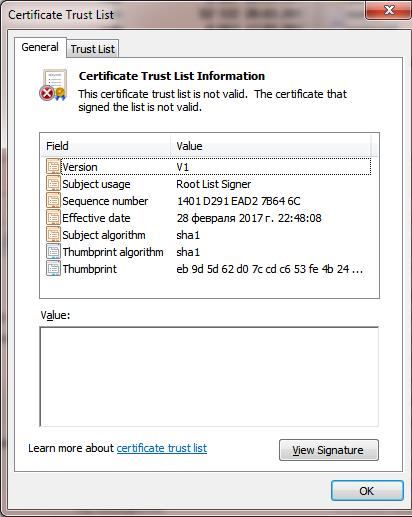

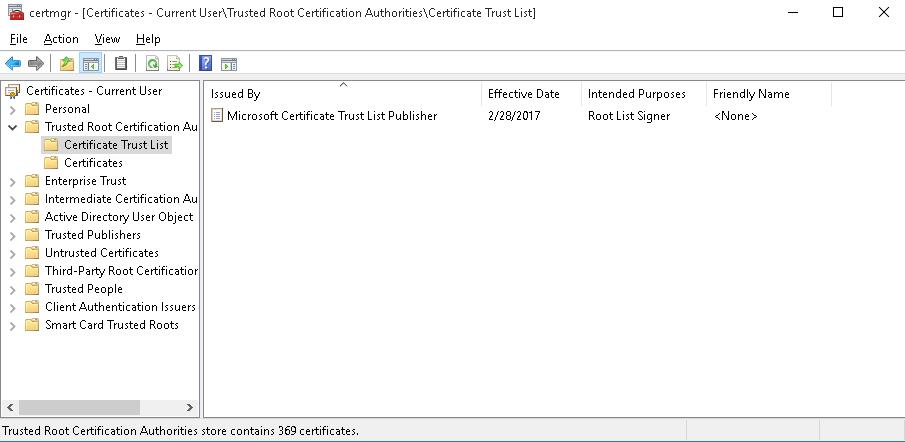

- Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List

- Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

- Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

- После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities появится новый раздел с именем Certificate Trust List.

- Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл: disallowedcertstl.cab, распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -addstore -f disallowed disallowedcert.stl

- В это статье мы рассмотрели несколько простейших способов обновления списка корневых сертификатов на изолированной от Интернета системе Windows. В том случае, если возникла задача регулярного обновления корневых сертификатов в отделенном от внешней сети домене, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. Об этом подробнее в одной из ближайших статей.

РЕСУРСЫ

- Обновление корневых сертификатов в Windows

- Update GlobalSign Root Certificate — Windows XP & Windows 2000

- Автоматическое обновление хранилища сертификатов доверенных корневых центров сертификации на компьютерах Windows не имеющих прямого доступа в Интернет.

Хочу создать программу для автоматизации работы с KSC c помощью KlAkOAPI при запуске проверочного кода для загрузки информации об обновлениях постоянно выходит ошибка о использовании самоподписанного сертификата, которую не получается убрать, как можно решить данную проблему?

Вот сам код программы:

from KlAkOAPI.AdmServer import KlAkAdmServer

from KlAkOAPI import Updates

from datetime import timedelta

import urllib3

import ssl # Импортируем модуль ssl

import json

username = ‘KLAPI’

password = ‘1234QwZ’

KSC_LIST = {

‘WINDOWS’: ‘https://127.0.0.1:13299’

}

def ConnectKSC(ip):

«»»Подключается к серверу Kaspersky Security Center.»»»

while True:

try:

connect = KlAkAdmServer.Create(ip, username, password, verify=False, vserver=»)

if connect:

print(‘Успешно подключился к {}’.format(ip))

else:

print(‘Ошибка подключения к {}’.format(ip))

return None # Возвращает None, если подключение не удалось. Не завершает программу.

return connect

except Exception as e:

print(f»Ошибка подключения: {e}»)

return None # Возвращает None, если подключение не удалось

def get_status_hosts(server, ip):

«»»Получает и печатает информацию о статусе обновлений для сервера KSC.»»»

urllib3.disable_warnings(urllib3.exceptions.InsecureRequestWarning)

params = [] # params не используется

if server is not None:

try:

# Создаем SSL-контекст, который не проверяет сертификаты

context = ssl.create_default_context()

context.check_hostname = False

context.verify_mode = ssl.CERT_NONE

# Модифицируем объект сессии для отключения проверки SSL

server.session.verify = False # Отключаем проверку глобально для сессии

server.session.cert = None # Удаляем существующий сертификат

straccessor = Updates.KlAkUpdates(server).GetUpdatesInfo(pFilter=params) # Нет аргумента ssl_context

ncount = straccessor.RetVal()

if ip == KSC_LIST[‘WINDOWS’]:

if 1 in ncount: # Проверяем, что индекс существует

data = ncount[1]

print(»)

print(‘KSC ======== [ {} ] ========’.format(KSC_LIST[‘WINDOWS’]))

print(‘Дата создания: {}’.format(data[‘Date’] + timedelta(hours=3)))

print(‘Дата получения: {}’.format(data[‘KLUPDSRV_BUNDLE_DWL_DATE’] + timedelta(hours=3)))

print(‘============================’)

else:

print(«Не удалось получить данные для WINDOWS KSC»)

else:

print(f»Неизвестный IP-адрес KSC: {ip}») # Добавлена проверка на некорректный IP-адрес KSC

except Exception as e:

print(f»Ошибка при получении информации об обновлениях с {ip}: {e}»)

else:

print(‘Ошибка доступа к серверу’) # Это сообщение может вводить в заблуждение, если подключение к серверу не удалось во время ConnectKSC.

if __name__ == ‘__main__’: # Исправлена ошибка ‘name’ на ‘__name__’

for ip in KSC_LIST.values():

server = ConnectKSC(ip)

if server: # Продолжаем только если подключение успешно

try:

get_status_hosts(server, ip)

except Exception as e:

print(f»Ошибка в get_status_hosts для {ip}: {e}»)

else:

print(f»Не удалось подключиться к {ip}. Пропускаем проверку статуса обновлений.») # Добавлено сообщение, если подключение не удалось.

Ошибка которая появляется при запуске кода:

Успешно подключился к https://127.0.0.1:13299

C:\Users\user\PycharmProjects\ksc\.venv\Lib\site-packages\urllib3\connectionpool.py:1097: InsecureRequestWarning: Unverified HTTPS request is being made to host ‘127.0.0.1’. Adding certificate verification is strongly advised. See: https://urllib3.readthedocs.io/en/latest/advanced-usage.html#tls-warnings

warnings.warn(

Не удалось получить данные для WINDOWS KSC

Process finished with exit code 0

Внимание:

Если вы технический специалист, не хотите читать ничего лишнего, а просто желаете получить готовое решение, переходите сразу к этому разделу.

Дисклеймер:

Статья сугубо техническая, несмотря на вольный и слегка художественный стиль повествования в самом начале. В ней приводятся несколько проверенных решений реально существующей проблемы, появившейся незадолго до написания статьи и затронувшей миллионы устройств по всему миру.

Эпиграф:

Инженер не должен все знать. Он должен знать, где найти решение.

Итак, свершилось! В очередной раз где-то на неизвестной горе засвистел герой народных присказок, известный как Рак, в то время как другой герой этих же присказок, даже пребывая в жаренном состоянии, начал клевать ягодицы расслабленных пользователей интернета под обеспокоенным взором крестящихся мужиков, напуганных очередным раскатом грома.

Конец света (по мнению многих обывателей) начался буднично. В красивый и приятный осенний день 1 октября 2021 года, который пришелся на всегда ожидаемую из-за предстоящих выходных и слегка сумбурную из-за начала нового месяца пятницу, многочисленные пользователи довольно-таки старых, но все еще бережно хранимых и даже, пусть со скрипом, но вполне себе работающих устройств, вдруг не смогли зайти на свои любимые сайты.

Вот представьте: хотите вы с утра включить онлайн радио и послушать музыку, а взамен получаете сообщение “Ваше подключение не является приватным”. Или вам по работе позарез нужно зайти на определенный сайт со своей учетной записью, а вместо этого вы видите на экране “Часы спешат. Не удалось установить защищенное соединение с доменом из-за неверных настроек системных часов и календаря”. Вы пытаетесь хотя бы почитать новости, но при попытке открыть сайт по ссылке страница просто не загружается. Как работать в таких условиях? Чем не конец света?

На самом деле причина таких ошибок проста и очевидна: вы используете устаревшую технику и такие же устаревшие технологии. Неважно, почему — у каждого есть свои причины и никто здесь не собирается их оспаривать. Важно, что из-за этого становится недоступной значительная часть информации и невозможной определенная деятельность в сети интернет. Давайте для начала установим причину такого положения дел.

Почему перестали открываться сайты на старых компьютерах и смартфонах?

Начиная с 30 сентября 2021 года миллионы пользователей по всему земному шару больше не могут пользоваться многими интернет-сайтами. В этот день истек срок действия корневого сертификата IdenTrust DST Root CA X3, и это ломает работу интернета на миллионах устройств по всему миру, которые давно не получали обновления своего программного обеспечения. Наиболее часто ошибка отображается как NET::ERR_CERT_DATE_INVALID.

Сертификат IdenTrust DST Root CA X3 выпущен некоммерческим удостоверяющим центром Let’s Encrypt, который предоставляет на безвозмездной основе криптографические сертификаты для TLS-шифрования. Протокол TLS обеспечивает зашифрованную передачу данных между узлами компьютерной сети. Если сертификат TLS на устройстве просрочен, то соединиться с другим узлом сети оно не может.

Сертификат IdenTrust DST Root CA X3 используется на миллионах устройств по всему миру. Это и Android-смартфоны, и техника Apple, и даже игровые приставки, не говоря о компьютерах под управлением Windows. Одних только устройств со старыми и не обновляемыми версиями Android (в основном, это смартфоны и планшеты) сегодня насчитывается более 213 млн. Подробно об этом писали многие издания, например, C-News.

Что делать, если сайт не открывается на старом компьютере или телефоне?

Решить проблему можно или установкой свежего программного обеспечения (ПО), или покупкой современного устройства. Установить свежее ПО на старую технику не всегда возможно, но зато современные устройства под управлением актуальных операционных систем Windows, iOS, Linux, Android не подвержены описываемой проблеме, так как централизованно обновляются и всегда работают с актуальным списком сертификатов безопасности. Так что обновление техники и программного обеспечения — это наилучший способ даже не знать о существовании такой беды, как невозможность открыть некоторый сайт в браузере из-за проблем с сертификатом безопасности. К тому же, обновление всегда дает значительные преимущества в плане скорости и комфорта работы. Но, к сожалению, обновление техники по совершенно разным причинам доступно далеко не каждому.

Конечно, надо понимать, что переход на новую технику и на новые версии ПО — это неизбежность. Ничто не стоит на месте, все в мире развивается, и рано или поздно мы будем использовать все более новые поколения устройств и новые версии программного обеспечения. При этом старое ПО и старая аппаратура с определенного момента перестают быть интересными производителям, и их поддержка прекращается. Как только это случается, все сторонние производители техники и разработчики программ также перестают задумываться о совместимости своих продуктов со старыми моделями и версиями. Более того, многие из них намеренно отключают возможность использования устаревшей техники со своими новыми продуктами, как в целях улучшения безопасности пользователей, так и в своих сугубо коммерческих целях.

К примеру, компания Microsoft прекратила поддержку Windows XP еще в 2005 году (в 2009 году для 64-битной версии, в 2014 — расширенную поддержку, в 2019 — поддержку версии для банкоматов). Поддержка все еще популярной Windows 7 прекращена в 2015 году, расширенная поддержка — в 2020 году.

Это значит, что все эти версии операционной системы уже давно не получают обновления сертификатов. Как следствие всего перечисленного, разработчики ПО отказываются от поддержки старых платформ в целях обеспечения должного уровня защищенности пользователя. Например, практически все банки уже давно не позволяют своим клиентам получать доступ к собственным денежным средствам с устаревших устройств. При этом Windows 7, и даже Windows XP все еще довольно широко распространены на компьютерах как в частном, так и в корпоративном секторе.

Не совсем по теме

К слову сказать, в качестве небольшого отступления, на тех предприятиях, где я занимаюсь обслуживанием компьютерной техники, на данный момент использование компьютеров более чем 10-летней давности доходит местами до 50%, из них почти половина работает под управлением Windows XP. И это если не считать компьютеры в составе технологического оборудования на производстве. В целом, в моей практике, приходится сталкиваться примерно с 20-30% компьютеров под управлением Windows XP, 50-70% – Windows 7 и 20-30% – Windows 10. Иногда встречаются Windows 8 и Windows 8.1, а вот Mac и Linux – реально единицы.

[свернуть]

Как заставить сайты открываться на старых компьютерах и в старых версиях браузеров?

К счастью, есть несколько вариантов, как можно продлить жизнь старым устройствам и заставить их работать в современных реалиях. Сразу скажу, что все эти решения временные и ненадежные. Самым правильным и надежным решением остается обновление техники и используемого ПО.

Как временное решение проблемы с невозможностью открыть сайт из-за проблем с сертификатами можно попробовать обновить списки актуальных и отозванных сертификатов безопасности. На старых устройствах придется делать это вручную. На данный момент существует несколько вариантов обновления сертификатов, все эти варианты мне удалось найти в сети интернет. Конечно, на практике все их опробовать не удалось, но упомянуть даже не опробованные варианты все же стоит.

Ручное обновление корневых сертификатов

Итак, при попытке соединения с сервером по шифрованным протоколам SSL/TLS (то есть, по протоколу HTTPS) может возникать ошибка:

SSL error 0x80090325 Цепочка сертификатов выпущена центром сертификации, не имеющим доверия.

Это лишь вариант описания ошибки, текст сообщения о невозможности установки защищенного соединения может быть и другим. Некоторые сервера, например, пишут о возможном несоответствии системного времени на компьютере с реальным временем. Причина заключается в истечении срока действия корневого цифрового сертификата IdenTrust DST Root CA X3, которым подписаны сертификаты от популярного удостоверяющего центра Let’s Encrypt. Им выпущено множество SSL сертификатов (более чем для 250 миллионов доменных имен) для веб-сайтов, почтовых серверов и других служб.

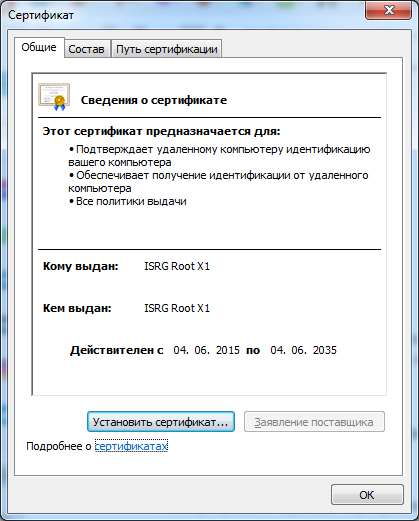

Для решения проблемы Let’s Encrypt уже более 5 лет использует подпись корневым сертификатом ISRG Root X1, действующим до 2035 года. Однако устройства, программы и операционные системы, не получающие автоматические обновления, не могут сами получить этот сертификат. Например, не обновляются версии:

- Android 7.1.1 и старше;

- Mozilla Firefox до 50.0;

- MacOS 10.12.0 и старше;

- Windows XP (включая Service Pack 3);

- iOS-устройств до версии iOS 10;

- OpenSSL 1.0.2 и ниже;

- Ubuntu до версии 16.04;

- Debian 8 и старше.

Для восстановления возможности работы устаревшего устройства или программного обеспечения следует обновить операционную систему или добавить SSL-сертификат ISRG Root X1 в список доверенных.

Установка корневого сертификата в ОС Windows, iOS, Linux, Android

Итак, вариант первый. Сразу скажу, что этот вариант я пробовал только на виртуальной машине с Windows XP, и он сработал только частично. Описание варианта взято здесь.

Чтобы установить новый корневой сертификат, надо скачать на устройство файл сертификата и импортировать его в список доверенных. В ОС Windows достаточно дважды щелкнуть на файле сертификата, чтобы просмотреть сведения о нем и получить возможность установить сертификат нажатием на соответствую кнопку.

Более сложный способ установки корневого сертификата для Windows XP описан здесь, хотя и не понятно, зачем такие сложности.

В iOS до 10 версии надо перейти в «Настройки» -> «Основные» -> «Профили и управление устройством», выбрать сертификат ISRG Root X1 и нажать «Установить». Затем в разделе «Настройки» -> «Основные» -> «Доверие сертификатов» включить «Доверять корневым сертификатам полностью».

В Linux необходимо сначала удалить старый корневой сертификат DST Root CA X3 из списка доверенных, для чего надо переместить его в директорию /etc/pki/ca-trust/source/blacklist, а затем установить доверие к корневому сертификату ISRG Root X1, для чего перенести его в директорию /etc/pki/ca-trust/source/anchors directory. После этих манипуляций надо обновить списки сертификатов командой update-ca-trust. Это один из способов. Подробности здесь.

Что касается ОС Android до 7.1.1, то Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Таким образом, устройства даже с устаревшими версиями Android не будут сообщать об ошибке как минимум до 2024 года. Действий с ними не требуется.

Дополнение: способ обновления сертификатов на телевизорах LG поду управлением WebOS описан в отдельной статье.

Обновление всех сертификатов безопасности на старых версиях Windows

Закончившийся сертификат Let’s Encrypt — далеко не единственный из тех, которые контролируют доступ пользователей к сайтам. Списки актуальных и отозванных сертификатов постоянно изменяются, и современные операционные системы получают эти списки вместе с собственными автоматическими обновлениями. Поэтому лучшим решением (если не считать обновления устройства) будет приведение всего списка сертификатов на устройстве в соответствие с реальным положением вещей.

В случае с Windows это можно сделать несколькими способами. Первый из них заключается в создании списка актуальных сертификатов на любом компьютере, где установлена современная обновляемая система Windows, и последующем импортировании этих сертификатов на компьютер со старой системой.

Сделать это не очень сложно, если почитать описание данного метода на любом подходящем сайте. Например, здесь есть короткое описание, а здесь — более детальное. Это второй вариант устранения ситуации, когда не работает интернет на старом компьютере. Но на самом деле есть еще более удобный и простой способ.

Быстрый и простой способ обновления сертификатов Windows

Третий вариант исправления проблемы с неработающим интернетом самый простой, если воспользоваться готовым инструментом с этого сайта. Данный способ заключается в использовании списков актуальных и отозванных сертификатов с официального сайта Microsoft и последующей установке этих списков в систему при помощи инструментов, также разработанных Microsoft. Правда, эти инструменты уже официально признаны устаревшими и не поддерживаемыми, но по-прежнему успешно справляются с задачей обновления сертификатов.

Описание метода взято с этого ресурса, за что выражаю автору огромную благодарность.

Итак, чтобы обновить сертификаты безопасности на старом устройстве с Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2008 и др., надо скачать и запустить последовательно на выполнение два файла:

- rvkroots_20211001.exe — самораспаковывающийся архив со списком устаревших небезопасных сертификатов, автоматически удаляет эти сертификаты из списка доверенных при запуске файла;

- rootsupd_20211001.exe — самораспаковывающийся архив со списком актуальных сертификатов, автоматически добавляет эти сертификаты в соответствующие хранилища сертификатов при запуске файла.

Списки сертификатов получены с официального сайта Microsoft 1.10.2021 г. (при желании можно распаковать архив без установки и посмотреть содержимое). Для корректного обновления списка сертификатов необходимо запускать файлы от имени пользователя, обладающего правами администратора системы.

Обновление сертификатов проверено на нескольких компьютерах под управлением операционных систем Windos XP SP 3 и Windows 7.

Как еще можно открывать сайты на старых компьютерах и смартфонах?

В отличие от других браузеров, Mozilla Firefox хранит сертификаты в собственном хранилище, не используя для этого хранилище операционной системы. Поэтому на старых устройствах, особенно на смартфонах с Android 5.0 и старше, Let’s Encrypt рекомендует установить браузер Firefox. Что касается Windows XP, то актуальная версия Firefox не поддерживает эту систему, поэтому стоит попробовать скачать и установить более старую версию этого браузера.

Для браузеров на основе движка Chromium (а это почти все популярные браузеры, в том числе Opera, Microsoft Edge, Яндекс Браузер и прочие) в сети встречаются рекомендации по сбросу настроек HSTS для отдельных сайтов. Для этого надо в адресной строке браузера набрать команду chrome://net-internals/#hsts и на открывшейся странице настроек ввести адреса нужных сайтов в раздел Delete domain security policies. На практике эту рекомендацию я не проверял.

Поскольку проблема новая и затрагивает очень большое количество устройств, я буду рад, если описываемые здесь методы решения помогут вам в исправлении проблемы, еще более буду рад распространению ссылок на данный материал. И конечно, можно выразить благодарность даже в материальной форме. Спасибо!

- Информация о материале:

- Опубликовано: 2020-05-23

- Обновлено: 2020-06-22

- Автор: Олег Головский

Не секрет, что Windows XP отправлена на свалку и более не поддерживается разработчиком, а при использовании различных веб-браузеров могут возникать ошибки SSL сертификата: недостаточно информации для проверки этого сертификата.

Ошибка сертификата в Windows XP может проявляться в разных браузерах включая Opera, Chrome и конечно Internet Explorer — все они используют одно хранилище сертификатов, которое разумеется давно устарело и не обновляется по причине отсутствия поддержки Windows XP. Именно по причине устаревших сертификатов мы и наблюдаем в браузерах ошибки типа: «недостаточно информации для проверки этого сертификата».

Как обновить корневые сертификаты Windows XP

Ручками обновить будет довольно проблематично. Официальных пакетов обновляющих корневые сертификаты Windows XP не существует.

На просторах Интернетов был найден один рецепт, состоящий из «заточки» пакета обновления сертификатов от «висты» под «хр», процесс выглядит следующим образом:

1. Скачиваем «rvkroots.exe» Microsoft download (http://www.microsoft.com/download/details.aspx?id=41542 https://web.archive.org/web/20171119114944/http://download.windowsupdate.com/d/msdownload/update/software/secu/2015/03/rvkroots_3f2ce4676450c06f109b5b4e68bec252873ccc21.exe), unzip его в каталог (например с помощью WinRAR), в файле «rvkroots.inf» переменную VERSION устанавливаем «5,0,2195,0» и VER в «005» соответственно. Скачиваем «http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcert.sst» в каталог куда был распакован «rvkroots.exe» с заменой старого файла. После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):

TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rvkroots.inf,DefaultInstallТеперь мы имеем файл отзывающий все небезопасные (устаревшие) сертификаты!

2. Для обновления корневых сертификатов (Root Certificate Update) скачиваем «rootsupd.exe» (http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe https://web.archive.org/web/20170829230259/http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe), unzip его в каталог (например с помощью WinRAR), в «rootsupd.inf» значение переменной VERSION ставим «40,0,2195,0» и в VER «040» соответственно, скачиваем в каталог куда был распакован «rootsupd.exe» с заменой старых файлов,

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/delroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/roots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/updroots.sst»

После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rootsupd.inf,DefaultInstallТеперь у нас есть файл обновлящий корневые сертификаты!

Эта проблема недавно решалась на удалённой машине Windows XP и уже собраны пакеты для отзыва и обновления корневых сертификатов, кому лень собирать можете скачать уже готовые:

Только после полного отключения блокировщика скриптов и рекламы на этом месте появится полезная подсказка/ссылка/код/пример конфигурации/etc!

Браузер Firefox использует собственное хранилище корневых сертификатов и может работать без обновления корневых сертификатов на Windows XP.

Рекомендуемый контент