В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

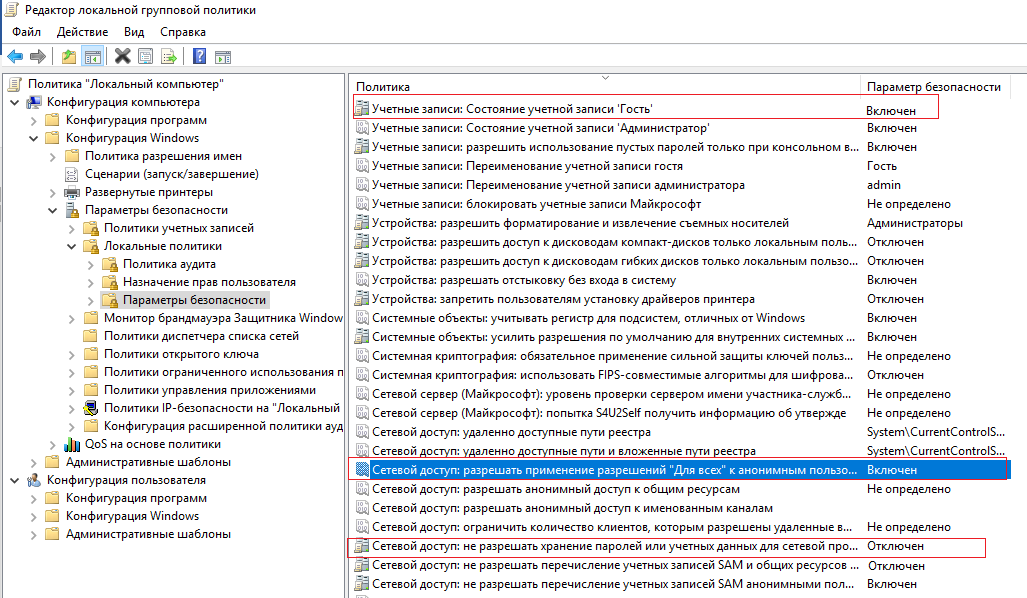

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

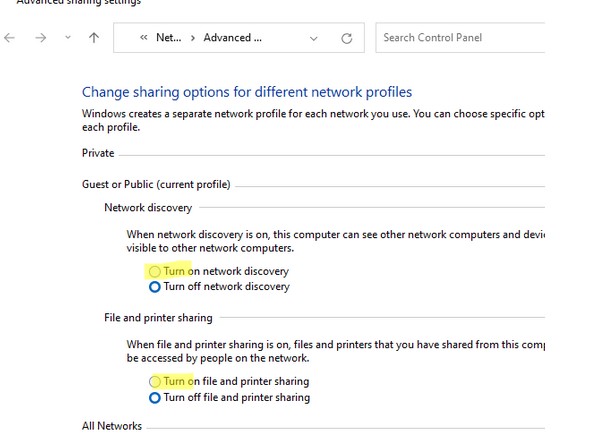

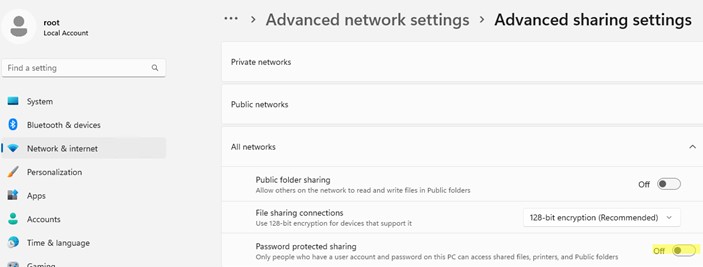

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

Разрешить гостевой доступ к общей сетевой папке Windows

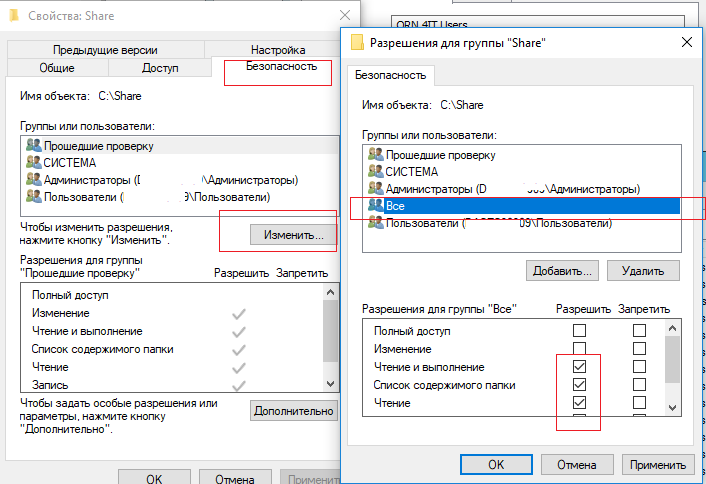

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

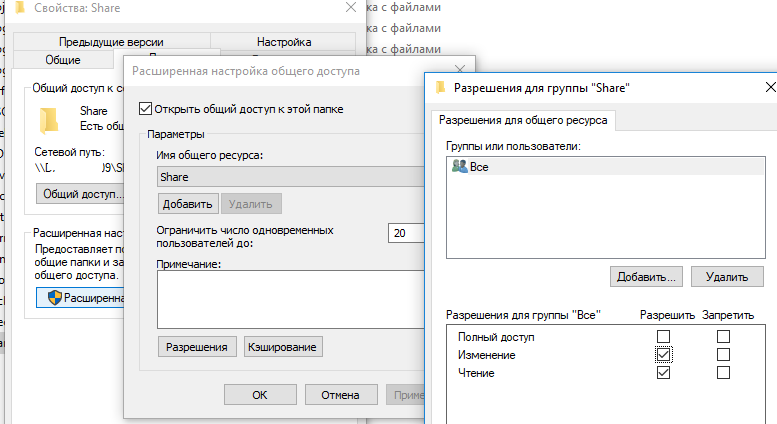

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

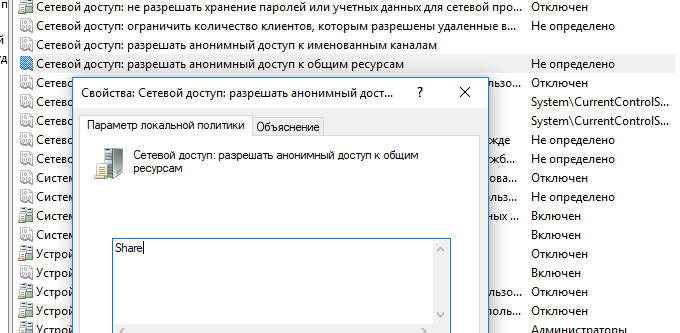

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

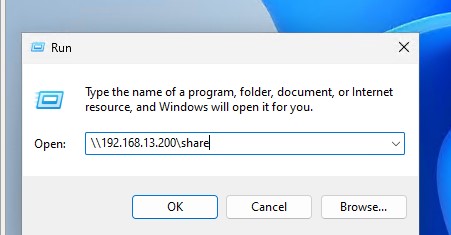

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

В этом случае нужно дополнительно включить следующие локальные политики:

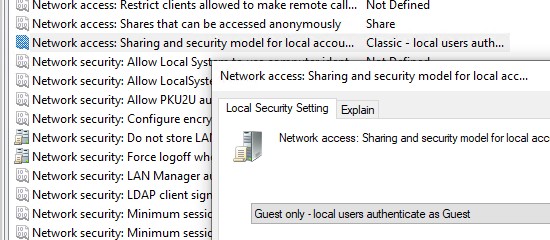

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

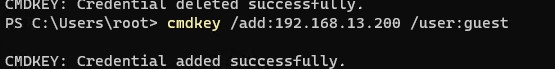

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

Открыть анонимный доступ к общему сетевому принтеру

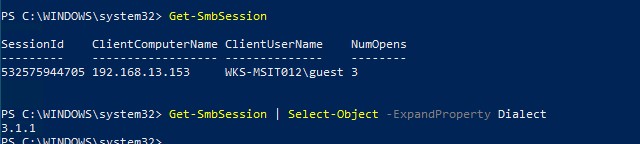

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.

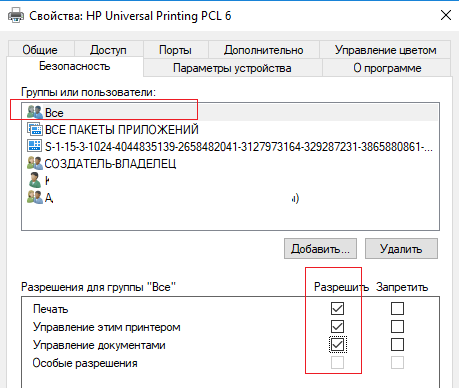

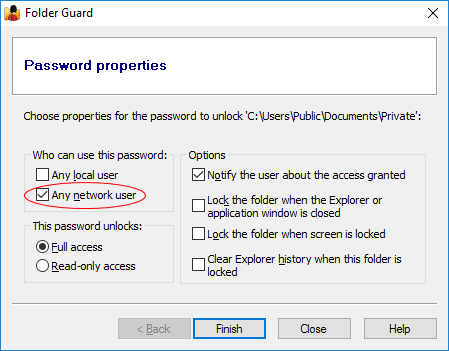

With Folder Guard, you can not only password-protect folders on a local drive, but also password-protect shared folders, or shared drives, to be unlocked for access from other computers on the LAN. Note: in order to be able to password-protect shared folders, your copy of Folder Guard software must be installed with a professional or another business license.

To protect a shared folder or a shared drive with a password, first make sure you have installed Folder Guard on the computer where the folder is shared from. We refer to this computer as the server, to distinguish it from the clients, which are the computers accessing this shared folder over the network. (Note that the server does NOT need to run the server version of Windows, such as Windows Server 2022, 2019, or 2016, it can run any supported version of Windows, including Windows 11, 10, 8, and 7.)

Next, verify that the folder is shared and accessible from other computers. To share a folder, run File Explorer on the server, open its parent folder, right-click on the folder you want to share, and choose Share (or Share with) from the menu. Before you can share folders, you may need to adjust the security settings of the server, such as enable Network discovery, etc. Please refer to Windows Help for more information on sharing the folders. Make sure the shared folder is accessible from other computers on the same LAN before continuing.

After you have shared a folder, create a subfolder that you want to password-protect with Folder Guard. (The top level shared folders cannot be password protected, due to the way folder sharing is implemented in Windows.) For example, if you have shared the folder C:\Users\Public\Documents, create a subfolder named Private under it.

To password-protect a subfolder of a shared folder, run Folder Guard on the server, and use the usual steps involved in setting up a folder password. Note that you should set up the password protection using the local path of the shared folder that starts with a drive letter, such as C:\Users\Public\Documents\Private, not a network path or a network drive that is used to access this folder over the network from other computers.

To allow the shared folder to be unlocked from other computers on the same LAN, select the Any network user option on the Password properties screen:

If the Any network user box is greyed out and not available for using, it means that you are running Folder Guard on one of the client computers rather than on the server or are not using a local path for the shared folder. Please see above for more information.

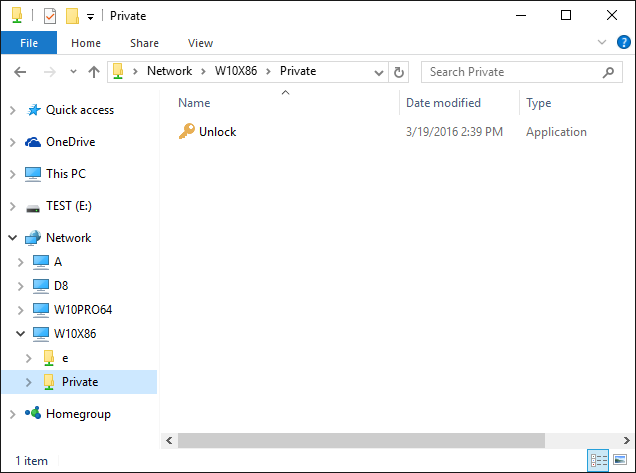

Apply the changes. Now, when a user connects to this shared folder from another computer with Explorer, they should see the following:

As you can see, the locked folder appears empty except for the application named Unlock. (If you see other files that are supposed to be hidden, don’t panic, it just probably means that your computer is displaying the results from its file cache. Wait a few seconds and refresh the folder. If the view remains the same, you may need to optimize your computer for faster network updates, as described below.)

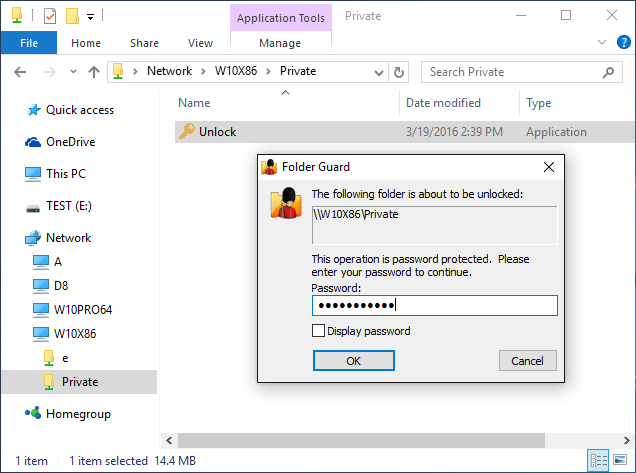

As the Unlock name implies, the network user can run this application to unlock the folder. To see how it works, double-click Unlock to launch it. If Windows warns about running programs from a network location, allow the program to run, and it should prompt you to enter the password:

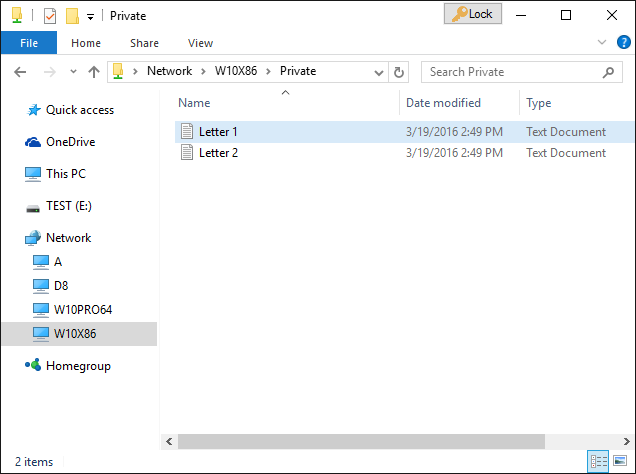

Enter the password and the folder should become unlocked. You should be able to see now the actual contents of the folder and open the files it contains:

Shared folder unlocked but its view is not updated?

If you don’t see the contents of the folder soon after it’s been unlocked, it could be because your computer is not optimized for the fast network updates. If Folder Guard detects this situation, it displays a message like this:

Optimizing the computer for faster updates of the network folders involves adding a value to the Registry. You can choose Yes, and Folder Guard will add this value for you. (Note that the administrator approval is still required for it to actually happen.) You can also update the registry manually, following these instructions .

If, however, you see the updated contents of the network folders fast enough, or if you don’t want to optimize your computer, check the Don’t show this message again box, press No, and Folder Guard will no longer bother you with this message.

How to lock the shared folder back?

When unlocking a shared folder from a computer that does not have Folder Guard software installed, to lock the folder back you could use one of the following methods:

-

Use the Lock button in the title bar of the Explorer window that you used to unlock the folder. However, the Lock button may not be available in some system configurations, such as when the File Explorer option Launch folder windows in a separate process is enabled. In such situations, use the second option:

-

Right-click on the Folder Guard notification icon and choose the Lock command from its menu. (Note that after all previously unlocked folders have been locked back, the notification icon is automatically removed from the taskbar.

Can I add several passwords to the same shared folder?

Yes, each folder can have several different passwords, and each such password can have different properties. For example, one password could unlock the full access to the folder, and another password could provide only the read-only access. This way, you could give the first password to people who you trust to make changes to the files in the protected folder, and give the second password to the users who could view the files and documents there, but not save the modifications back to the protected folder.

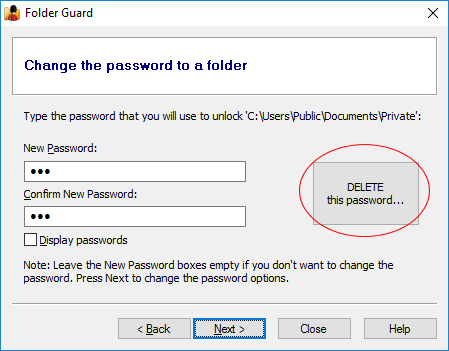

How to remove the password from the folder?

In the Folder Guard window, right-click on the folder in question and choose the Set passwords command from the menu. Select the password you want to remove, and press Next. This should open the screen that you can use to not only change the text of the password, but also to delete that specific password:

Or, if you’ve decided that you no longer want the folder to be protected by Folder Guard at all, right-click on the protected folder, and choose the Remove passwords command. This will remove all passwords from the selected folder and make it fully accessible. (Don’t forget to press the Apply button on the toolbar to make the changes effective.)

Is it necessary to install Folder Guard on a computer in order to be able to unlock access to a password-protected shared folder on another computer?

No, it is not necessary. If a computer does not have Folder Guard software installed, a user of such a computer can unlock a shared folder by running the Unlock utility directly from the shared folder, as described above.

Can a shared folder be unlocked from a computer that does not run Windows?

No, only computers that run a supported version of Windows can unlock the password-protected shared folders. If a computer has a different OS, such as Linux or OS X, such computer cannot run the Unlock utility (which is a Windows-only program) and therefore it would not be possible to unlock the password-protected folder from such a computer.

0

15.10.201907:5415.10.2019 07:54:47

Для защиты RDP сервера от брутфорса мы воспользуемся утилитой IPBan от Jeff Johnson.

Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

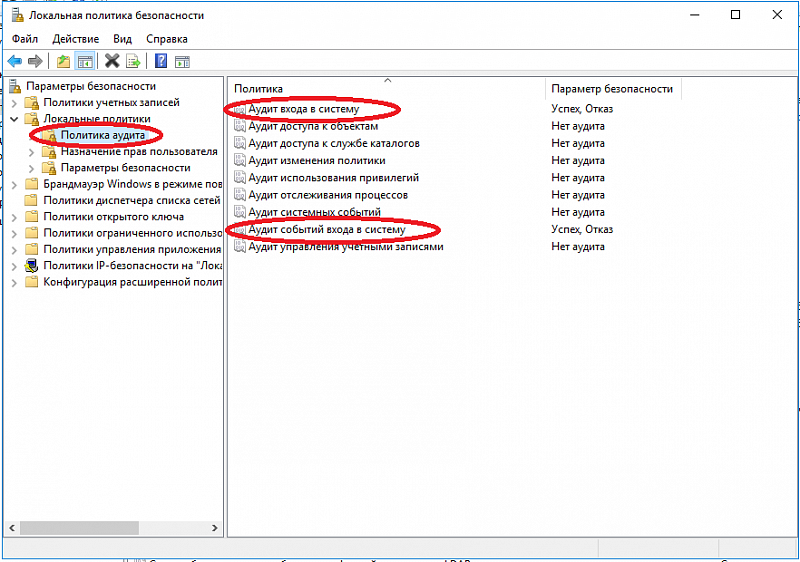

Переходим в «Локальные политики» (Win + R, введите secpol.msc и «OK»). —> «Политика аудита» и включить регистрацию событий для «Аудита входа в систему» и «Аудита событий входа в систему»:

Подготовительный этап закончен, переходим к настройке IPBan

Скачиваем утилиту https://github.com/DigitalRuby/IPBan/releases для своей разрядности Windows.

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

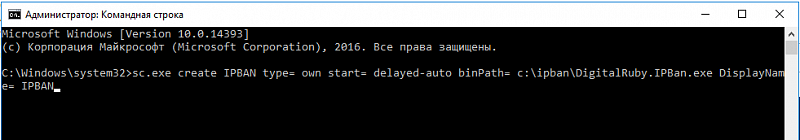

И прописываем IPBan как службу Windows, командой:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipban\DigitalRuby.IPBan.exe DisplayName=IPBAN

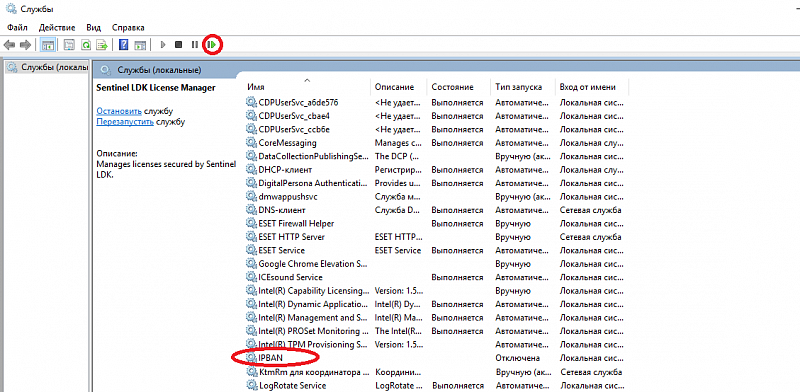

Заходим в оснастку служб Windows (Win + R, введите services.msc и «OK») находим и запускаем службу IPBAN

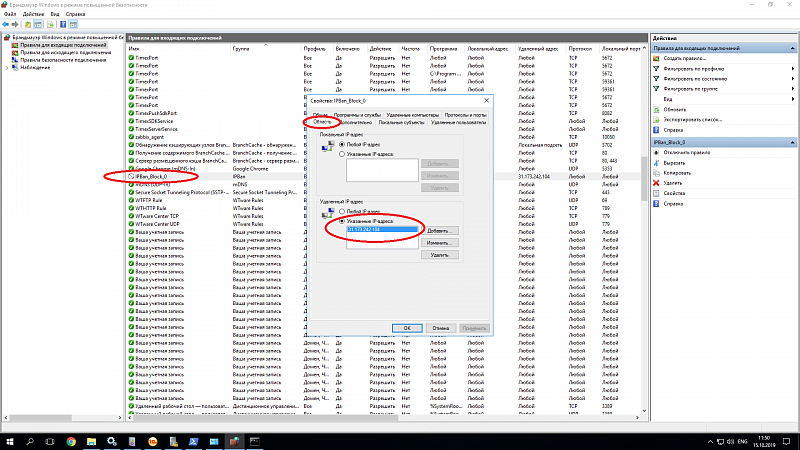

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола — правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 — общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 — Windows 10.

Домен. Сервер 2008к2. По-умолчанию пользователи имеют доступ в общей папке через подключенный сетевой диск, или могут зайти, введя \\server\. Как в большинстве случаев у всех это и организованно.

Но функцию прозрачной авторизации нужно выключить, точнее так: если ПК заблокировался, то больше к сетевым ресурсам попасть без отдельного ввода пароля нельзя.

- Предлагали сделать OpenVPN до сервера по GUI+пароль без сертификата. В таком случае, как правильно организовать, чтобы была приличная скорость, и через VPN шел только трафик SMB, a не весь инет и остальное ПО?

- Видел в домене политики, которые отключают возможность авторизации сетевых ресурсов по NTLM, но не получилось. Даже если бы получилось — на какое время доступ остается разрешенным? До выхода пользователя? Не повлияет ли это на работу групповых политик?

Другими словами: Пользователь А узнал пароль входа пользователя Б, сел за его ПК, попал в его окружение, но доступ к сетевым ресурсам получить не может без второго пароля.

-

Вопрос задан

-

1384 просмотра

ну поднимите NAS на виртуалке или отдельно стоящий NAS — и изголяйтесь над правами пользунов.

пысы: NAS в домен не вводить) авторизация встроенная)

Пригласить эксперта

если ПК заблокировался, то больше к сетевым ресурсам попасть без отдельного ввода пароля нельзя.

этот момент поподробнее?

Видел в домене политики

.

Так сеть одноранговая или?

Как правило, в одноранговой сети, делают доступ к сетевым ресурсам сервера учетным записям пользователей, созданным на сервере.

На клиентских местах подключать сетевые диски с использованием логина-пароля учетной записи с сервера.

При блокировке учетной записи пользователя на сервере доступ к папке, соответственно, тоже отключится.

Сделайте скрипты на события входа и выхода пользователя.

1.Если имя пользователя локальном пк совпадает с именем пользователя на удаленном пк то выбрав модель совместного доступа как «Обычная — пользователи удостоверяются как они сами» — то можно получать доступ к ресурсам без ввода пароля.

2. Использовать Active Directory(Домен) для управления политиками и правами.

Расширяем ситуацию, пользователь а узнал оба пароля пользователя б. Что дальше? Три пароля?

Сделайте двухфакторную аутентификацию. Ключи пусть носят при себе, в компах не оставляют.

Можно даже сделать ключи с временными паролями, т.е. брелок который дает каждый раз новый пинкод.

Если нужно два пароля, поставьте не доменный файловый ресурс, и там ставьте другие пароли, но имхо это странное решение, зачем тогда домен?

Может я тупой? Поправьте меня если что! Итак … сидит работает юзверь в домене и ему доступны сетевые папки с доступом именно для его учетки. Он отошел и комп автоматически заблокировался через пару минут. Тут подходит злоумышленник и вводит подсмотренный пароль юзверя и попадает в винду. Для чего что-то обнулять то? Я не могу понять. Чтоб два раза один и тот же пароль вводить?)

-

Показать ещё

Загружается…

Минуточку внимания

Как загружать переменную с учетными данными при открытии Powershell

В Powershell есть возможность загружать переменные (и другие данные) при открытии самой консоли. Например мы сможем единожды объявить переменные ‘$credential_local’, ‘$credential_domain’, ‘$credential_forest’ и каждый раз открывать консоль Powershell они сами будут импортироваться.

Первое что нужно сделать — проверить существования файла ‘Microsoft.PowerShell_profile.ps1’, который является профилем Powershell. Путь до этого файла лежит следующей переменной (если работаете в сессии PSsession — ничего не вернется):

Если этого файла нет — его нужно создать (c PS 6+ он должен создаваться автоматически):

В этот файл мы помещаем один из скриптов написанных выше:

Теперь, открывая консоль, вы всегда сможете вызвать эту переменную:

…

Рекомендую

Работа со списком заблокированных адресов

Просмотр

Получить список правил можно командой:

fail2ban-client status

Получить статистику заблокированных адресов для конкретного правила можно следующей командой:

fail2ban-client status <имя правила>

При наличие заблокированных IP-адресов мы увидим, примерно, следующее:

`- action

|- Currently banned: 2

| `- IP list: 31.207.47.55 10.212.245.29

С помощью iptables:

iptables -L -n —line

С помощью firewall-cmd:

firewall-cmd —direct —get-all-rules

Удаление

Средствами fail2ban:

Для удаление адреса из списка вводим:

fail2ban-client set <имя правила> unbanip <IP-адрес>

например:

fail2ban-client set ssh unbanip 31.207.47.55

С помощью iptables:

iptables -D <цепочка правил> -s IP-адрес

например:

iptables -D fail2ban-ssh -s 10.212.245.29

С помощью firewall-cmd:

firewall-cmd —direct —permanent —remove-rule <правило>

например:

firewall-cmd —direct —permanent —remove-rule ipv4 filter f2b-sshd 0 -s 188.134.7.221

После необходимо перечитать правила:

firewall-cmd —reload

Удалить существующее правило брандмауэра

Наконец, мы хотели бы удалить существующее правило, так как оно может больше не понадобиться. Для этого запустите команду , Когда вы делаете это, часто разумно использовать параметр, чтобы убедиться, что правило является правильным для удаления.

Важно отметить, что Можно удалить несколько правил одновременно. Пример такого типа функциональности приведен ниже

Приведенное ниже правило удалит все отключенные правила, содержащиеся в политике в домен.

Полезная команда, но потенциально опасная, выполняется сам по себе, который удаляет все статические локальные правила брандмауэра, которые были созданы. Если у вас есть объект групповой политики домена, который определяет правила брандмауэра, он удалит все, которые могут конфликтовать с этими правилами, определенными объектом групповой политики.

Использование Credential Manager (Диспетчер учетных данных)

Многие знают, что пароли от сетевых дисков (и многие другие) хранятся в специальном месте под названием Credential Manager. В панели управления он выглядит так:

Мы можем получить доступ к этим объектам использовав модуль CredentialManager. Этот модуль не относится к стандартным и устанавливается отдельно:

У вас могут появится два уведомления говорящие об установке репозитория NuGet и о том, что он является не доверенным.

У нас станут доступны 4 команды:

- Get-StoredCredential — получает учетные данные из хранилища;

- Get-StrongPassword — генерирует случайный пароль;

- New-StoredCredential — создает учетные данные;

- Remove-StoredCredential — удаляет учетные данные.

Далее мы сможем получить все учетные данные указав нужный тип в атрибуте Type или Target (источник) которому эти данные принадлежат:

Мы получаем объект типа PSCredential, который мы можем использовать в командах. Создавать новые учетные данные и добавлять их в хранилище CredentialManager мы тоже можем:

Кроме логина и пароля мы указываем:

- Target — кому принадлежит учетная запись. Проще говоря имя компьютера;

- Type — тип учетной записи;

- Persist — тип хранения. Может быть session (временной), localmachine (сохраненной) и enterprise(как я понимаю это тип перемещаемый, например с MS Passport).

Первые два пункта особого значения не имеют. Они предназначены для программ, которые получают пароли по определенным идентификаторам. В ваших скриптах вы выбираете идентификаторы для себя.

Так же у меня была ошибка ‘New-StoredCredential : CredWrite failed with the error code 1312’. Эта ошибка проявляет себя только в удаленных сессиях PSSession. Если вы работаете локально — то она не проявляется. Причина ошибки и ее решение — пока не ясно (нет ответа на github).

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip

и IPBan-Windows-x86.zip,

нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip

в любое удобное место (в примере это корень диска C:

); -

Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R,

введитеpowershell

и «ОК»)

и воспользуйтесь командой следующего вида:Например:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R,

введите secpol.msc

и «OK

«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R,

введите secpol.msc

и «OK

«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R,

введитеpowershell

и «ОК»)

и выпоните команду типа:

Например:

Перейдите в службы (Win + R,

введите services.msc

и «OK

«) и з

апустите службу IPBAN

, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Как разрешить удаленные подключения к компьютеру

Если Вы хотите подключиться к находящемуся в вашей локальной сети удаленному компьютеру, Вы должны убедиться, что на этом компьютере разрешены удаленные подключения.

Важно! Приложение «Удаленный рабочий стол» работает только с редакциями операционной системы Windows 10 не ниже Pro (Профессиональная)

Для того, чтобы разрешить подключения к удаленному компьютеру, выполните на нем следующие действия:

- Откройте «Панель управления»;

- Зайдите в раздел «Система»;

- Выберите пункт «Защита системы»;

- Выберите вкладку «Удаленный доступ»;

- Активируйте пункт «Разрешить удаленные подключения к этому компьютеру»;

- Нажмите на кнопку «ОК»;

- Нажмите на кнопку «Применить»;

- Снова нажмите «ОК», чтобы завершить задачу.

Если Вы все сделали правильно, теперь ваш компьютер будет поддерживать удаленные подключения по локальной сети.

Если Вы хотите получить доступ к этому компьютеру через Интернет, внимательно прочитайте следующий раздел.

Как настроить удаленный доступ к компьютеру через Интернет

Если Вы хотите получить удаленный доступ к компьютеру через Интернет, в дополнение к настройкам системы, вам необходимо произвести некоторые дополнительные настройки.

Как настроить на компьютере статический IP-адрес

Для того, чтобы в Windows 10 подключиться к удаленному рабочему столу, вам понадобится IP-адрес компьютера, который может быть статическим или динамическим. Первый является более предпочтительным, так как компьютер все время использует один и тот же адрес. В случае же с динамическим, IP-адрес меняется при каждой перезагрузке компьютера, из-за чего работать с удаленным компьютером не получится. Чтобы решить проблему, необходимо присвоить компьютеру статический IP-адрес. Для этого:

- Откройте «Панель управления»;

- Зайдите в «Центр управления сетями и общим доступом»;

- Выберите пункт «Изменение параметров адаптера»;

- Кликните правой кнопкой мыши по текущему подключению, и выберите «Свойства»;

- Выберите «IP версии 4 (TCP/IPv4)»;

- Нажмите на кнопку «Свойства»;

- Активируйте пункт «Использовать следующий IP-адрес»;

- Введите действительный локальный IP-адрес, который находится вне сферы действия DHCP (во избежание конфликтов IP-адресов в сети). Например: (Вы можете найти эту информацию в разделе «Настройки DHCP» вашего маршрутизатора);

- Введите Маску подсети. В большинстве домашних сетей, это следующее значение: ;

- В разделе «Основной шлюз» введите IP-адрес маршрутизатора. Например: 10.1.2.1.;

- В разделе «Использовать следующие адреса DNS-серверов» не забудьте ввести IP-адрес вашего DNS-сервера, который в большинстве случаев является IP-адресом маршрутизатора. (Если Вы не можете подключиться к Интернету, Вы можете попробовать использовать Google Public DNS адреса: 8.8.4.4 и 8.8.8.8);

- Нажмите на кнопку «ОК»;

- Нажмите на кнопку «Закрыть», чтобы завершить задачу.

Как найти публичный IP-адрес вашего компьютера

Если Вы хотите получить возможность удаленного подключения к вашему компьютеру через Интернет, чтобы связаться с устройством, вам необходимо знать ваш публичный IP-адрес.

Самым простым способом найти ваш публичный IP-адрес является следующий:

Откройте веб-браузер, и зайдите на сайт В верхней части страницы Вы увидите адрес, который и является вашим публичным IP.

Имейте в виду, что большинство интернет-провайдеров предлагают для своих потребителей динамические общедоступные IP-адреса, а это значит, что ваш публичный IP-адрес может время от времени меняться.

Как настроить на маршрутизаторе TCP-порт 3389

Чтобы разрешить удаленные подключения через Интернет к определенному компьютеру, находящемуся в локальной сети, вам необходимо настроить на сетевом маршрутизаторе TCP-порт 3389. Для этого:

Запустите «Командную строку»;

Введите команду ipconfig и нажмите Enter:

Обратите внимание на IPv4-адрес, который идентифицирует ваш компьютер в локальной сети. Кроме того, обратите внимание на основной шлюз, который является IPv4-адресом маршрутизатора;

- Откройте веб-браузер;

- Введите в строке поиска IPv4-адрес вашего роутера и нажмите Enter;

- Войдите на страницу маршрутизатора, используя ваш логин и пароль;

- Просмотрите список доступных настроек и найдите раздел «Port Forwarding»;

- Убедитесь, что эта функция включена;

- Под списком «Port Forwarding» добавьте следующие данные:

Название службы: Вы можете использовать любое имя, которое хотите;

Диапазон портов: введите TCP порт номер 3389;

Локальный IP: введите IPv4-адрес вашего компьютера. Например: ;

Локальный порт: введите тот же номер TCP порта 3389;

Протокол: выберите TCP.

- Убедитесь, что данные были добавлены в настройки маршрутизатора;

Сравнение групп AD

Иногда это превращается в сложную задачу, когда вам нужно сравнить две группы AD и найти ту, в которой отсутствует один пользователь из-за того, что несколько пользователей добавлены в определенные группы. Я создал простой скрипт, чтобы сэкономить время, поэтому делюсь им с вами.

Как это работает

Сценарий сравнивает 2 предоставленные группы и показывает, чего не хватает в этих двух группах. Если значение показывает “==”, значит пользователь есть в обеих группах, если “=>” или “<=”, значит некоторые пользователи отсутствуют в одной из групп.

Вероятный результат

С помощью скрипта вы узнаете, какой пользователь отсутствует или какая группа безопасности отсутствует.

Compare ad groups Powershell Scripts

$group1 = read-host "Enter group 1" $group2 = read-host "Enter group 2" $a= get-adgroupmember -identity $group1 |select -expandproperty Name $b= get-adgroupmember -identity $group2 |select -expandproperty Name compare $b $a -includeequal

Работа с записями реестра. Создание списков записей реестра.

Существует несколько способов просмотра реестра. Самый простой — получить имена свойств, связанные с разделом. Например, чтобы просмотреть имена записей в разделе реестра , используйте . Разделы реестра содержат свойство с универсальным именем Property, которое является списком записей реестра в разделе. Следующая команда выбирает свойство Property и расширяет элементы так, чтобы они отображались в списке:

Get-Item -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion | Select-Object -ExpandProperty Property

DevicePath MediaPathUnexpanded ProgramFilesDir CommonFilesDir ProductId

Чтобы просмотреть записи реестра в более удобочитаемой форме, используйте .

Get-ItemProperty -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

PSPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SO

FTWARE\Microsoft\Windows\CurrentVersion

PSParentPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SO

FTWARE\Microsoft\Windows

PSChildName : CurrentVersion

PSDrive : HKLM

PSProvider : Microsoft.PowerShell.Core\Registry

DevicePath : C:\WINDOWS\inf

MediaPathUnexpanded : C:\WINDOWS\Media

ProgramFilesDir : C:\Program Files

CommonFilesDir : C:\Program Files\Common Files

ProductId : 76487-338-1167776-22465

WallPaperDir : C:\WINDOWS\Web\Wallpaper

MediaPath : C:\WINDOWS\Media

ProgramFilesPath : C:\Program Files

PF_AccessoriesName : Accessories

(default) :

Все свойства Windows PowerShell раздела имеют префиксы PS, например PSPath, PSParentPath, PSChildName и PSProvider.

Для создания ссылки на текущее расположение можно использовать нотацию . можно использовать для изменения значения на контейнер реестра CurrentVersion.

Set-Location -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

Кроме того, можно использовать встроенный диск HKLM PSDrive с .

Set-Location -Path hklm:\SOFTWARE\Microsoft\Windows\CurrentVersion

Затем можно использовать нотацию для текущего расположения, чтобы перечислить свойства без указания полного пути.

Get-ItemProperty -Path .

... DevicePath : C:\WINDOWS\inf MediaPathUnexpanded : C:\WINDOWS\Media ProgramFilesDir : C:\Program Files ...

Расширение пути работает так же, как и в файловой системе, поэтому в этом расположении можно получить перечисление ItemProperty для с помощью .

Добавление исключений в брандмауэр Windows происходит путем создания правил входящих и исходящих подключений. Есть возможность создать правило подключения как для программы, так и для порта. Поскольку иногда появляется необходимость разрешить определенный порт для конкретного приложения.

- Запускаем окно брандмауэра Windows 10 выполнив команду firewall.cpl в окне Win+R.

- Открываем Мониторинг брандмауэра Защитника Windows в режиме повышенной безопасности выбрав в разделах брандмауэра пункт Дополнительные параметры.

- Дальше переходим в пункт Правила для входящих подключений или Правила для исходящего подключения и нажимаем кнопку Создать правило.

- В открывшимся окне выбираем какого типа правило Вы хотите создать, в нашем случае выбираем Для программы и нажимаем Далее.

- Следующим шагом необходимо указать путь программы нажав кнопку Обзор и нажать Далее.

- Последними шагами будет указание действия, когда подключение удовлетворяет указанным условиям, выбор профилей к которым применяется правило и указание имени нового правила.

При создании неверного правила брандмауэра или же когда подключение блокируется правилом брандмауэра Windows в пользователей есть возможность отключить или вовсе удалить проблемное правило. Для этого нужно со списка правил найти ненужное правило и в контекстном меню выбрать пункт отключить правило или удалить.

Выводы

Брандмауэр вместе с обновленным Защитником в Windows 10 является полезным средством защиты системы в целом. Поэтому мы не рекомендуем полностью отключать брандмауэр. Более простым способом решения ситуации с не работоспособностью приложений из-за брандмауэра есть добавления исключений путем создания правил входящих и исходящих подключений.

В этой статье мы разобрались как добавить программу в исключение брандмауэра Windows 10

А также рекомендуем обратить внимание на пункт инструкции как разрешить приложение в брандмауэре, поскольку возможно при автоматическом выскакивании запроса был выбран не правильный вариант

- https://vynesimozg.com/kak-dobavit-v-isklyucheniya-brandmauera-windows-10/

- https://viarum.ru/kak-dobavit-isklyucheniya-v-brandmauer-win-10/

- https://windd.ru/kak-dobavit-programmu-v-isklyuchenie-brandmauera-windows-10/

Добавление исключений в безопасном режиме

Теперь разберем, как добавить приложение в исключения брандмауэра Windows 10 в режиме повышенной безопасности. Этот способ является более гибким, так как позволяет разрешать или блокировать подключения отдельно для разных программ, портов, профилей и даже конкретных IP-адресов.

Рассмотрим процедуру на простом примере. Чтобы запустить брандмауэр в режиме повышенной безопасности, откройте его сначала в стандартном режиме и нажмите слева в меню ссылку «Дополнительные параметры». Также вы можете воспользоваться быстрый командой wf.msc.

При этом откроется окно, разделенное на три области. В левой колонке вам нужно будет выбрать тип правила. Если вы хотите, чтобы программа могла отправлять пакеты с компьютера, выбирайте правило для входящих подключений, если же нужно разрешить программе принимать трафик из интернета, выбирайте правила для входящих подключений. Правила не являются взаимоисключающими, настраивать их можно вместе и по отдельности.

Добавим исключение в брандмауэр Windows 10 для входящего подключения программы Архивариус. Выделите в меню слева нужную опцию, а затем в меню справа нажмите «Создать правило». При этом откроется окно мастера, в котором вам будет предложено указать тип правила. Поскольку разрешать мы будем программу, оставляем активной радиокнопку «Для программы».

Жмём «Далее» и указываем путь к исполняемому файлу приложения.

Опять нажимаем «Далее» и в качестве действия выбираем «Разрешить подключение».

На следующем этапе брандмауэр попросит указать, для какого профиля будет применяться правило. Под профилем в данном случае имеется ввиду тип сети, которая может быть доменной, частной и публичной. По умолчанию разрешение выставляется для всех доступных типов сети, здесь всё можно оставить так как есть.

Наконец, последний шаг – присвоение правилу имени. Оно должно быть легко запоминающимся и содержательным, чтобы затем не пришлось гадать, для чего же вы создавали правило.

После нажатия кнопки «Готово» правило появится в списке в средней колонке окна брандмауэра.

Точно таким же образом создаем правило для исходящего подключения, если в этом есть необходимость. На этом всё. Теперь вы знаете, как в брандмауэре добавить в исключения любую программу. Ничего сложного тут нет, однако нельзя не отметить, что в сторонних фаерволах данная процедура является еще более простой и прозрачной.

Брандмауэр Защитника Windows был добавлен компанией Майкрософт с целью увеличения безопасности пользователей в целом. Ещё с первых версий был создан функционал с возможностью добавления программ и различных приложений в исключения брандмауэра. Всё потому что существует не мало необходимых программ, которые не принимает брандмауэр.

Данная статья покажет как добавить программу в исключение брандмауэра Windows 10. А также рассмотрим как изменить разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows 10. Бывает намного легче полностью отключить брандмауэр в Windows 10 и проверить работает ли нужная программа.

Протокол SSH

Это стандартный и достаточно безопасный способ подключения к веб-серверу Linux. Протокол предусматривает сквозное шифрование, передачу незащищенного трафика по надежному соединению, применение x-forwarding и др. Изменив его конфигурацию, возможно защитить сервер от шифровальщиков за счет применения SSH-ключей.

Вход через пароль — это самый распространенный вариант, но он менее безопасен, так как нужную комбинацию относительно легко подобрать с помощью современных инструментов.

Типы SSH-ключей

- Открытый ключ — для идентификации пользователя, может быть общедоступным.

- Закрытый ключ — подтверждает открытый ключ (авторизацию) и хранится в безопасном месте.

Защита Windows Server

Рассмотрим самые популярные способы защиты виртуального сервера на основе Windows Server.

Настройка Firewall

Онлайн-серверы Windows не имеют дополнительных шлюзов безопасности. За это отвечает только брандмауэр, обеспечивающий защиту подключений. С его помощью можно отключить неиспользуемые порты.

Самому обычному VPS потребуются только порты 80 и 443. А для неиспользуемых портов необходимо ограничить источники подключений, установив пользовательский список IP, для которых оно возможно. Для этого настраиваются правила входящих подключений.

Следующие порты должны быть доступны пользователям, чей IP-адрес надежен:

- 3389 — стандартный порт RDP;

- 1433-1434 — стандартные порты SQL;

- 53 — DNS;

- 80, 443 — веб-сервер;

- 990 — FTPS.

Изменение имени администратора и создание нескольких аккаунтов

После смены имени получить несанкционированный доступ будет сложнее. Для этого:

- Переходим по «Редактор локальной политики безопасности» — «Локальные политики» — «Параметры безопасности» — «Учетные записи» — «Переименование учетной записи администратора».

- Устанавливаем имя, которое известно только вам.

Если сервер администрирует несколько человек, для каждого нужно создать отдельную учетную запись. Это позволит отслеживать чужие действия через системный журнал. Для систем Unix специалисты рекомендуют вообще не использовать учетную запись root.

Ограничение прав учетной записи

По возможности все операции, которые не требуют прав администратора, должны выполняться с другой учетной записи. Это повышает безопасность, когда речь идет о случайном запуске зараженной вирусом программы.

Например, защита почтового сервера часто включает в себя мониторинг спама, которым нередко пользуются взломщики. В таком случае вредоносное ПО не сможет навредить системе, так как у учетной записи ограничены права.

Общий доступ с паролем

Защита терминального сервера основывается на установке паролей для папок с общим доступом. Это обезопасит систему, так как даже через файлы, которые не представляют собой никакой ценности, можно получить к ней лазейку.

Следует ограничить права пользователей без полного доступа. Такая защита сервера намного проще, чем следить за безопасностью всех учетных записей.

Автоотключение сессий

Когда пользователь случайно забывает закрыть RDP-клиент на чужом компьютере, наличие опции автоотключения при бездействии спасет систему от несанкционированного доступа. Тогда после истечения определенного времени придется вводить пароль для повторного входа. Настроить функцию можно в «Конфигурации узла сеансов удаленных рабочих столов».

Мастер настройки безопасности

Утилита Microsoft Security Configuration Wizard (SCW) создает файлы безопасности для дублирования на все серверы инфраструктуры. Они состоят из правил работы с сервисами, настройки параметров ОС и брандмауэра.

Локальная и групповая политика безопасности

При использовании групповых политик (например, в Active Directory) понадобится периодически проводить проверки и повторную конфигурацию. Это один из самых эффективных инструментов, гарантирующих обеспечение безопасности ОС.

Локальная политика безопасности затрагивает локальные аккаунты, поэтому ее тоже необходимо использовать, чтобы обезопасить сервер.

Удаленные рабочие столы

Доступ к ним осуществляется через протокол RDP, который считается безопасным. Но есть возможность усилить защиту. Для этого существуют:

- Блокировка подключения для учетных записей с пустым паролем. Она осуществляется через «Локальные политики безопасности» и параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе».

- Изменение стандартного порта RDP. С этой целью в реестре изменяется параметр HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Terminal Server/WinStations/RDP-Tcp Port Number. После необходимо добавить для него правило в брандмауэре и перезагрузить сервер. Чтобы подключить затем к порту через этот сервер, понадобится добавить его вручную в «Подключение к удаленному рабочему столу».

Защита RDP-сессий через SSL/TLS

Если при подключении не используется VPN, защита RDP-сервера от перебора паролей обеспечивается SSL/TLS-соединением туннелированного типа. Чтобы настроить этот параметр, нужно задействовать запрос определенного уровня безопасности, указав SSL (TLS 1.0).

Создание файлов и папок

Создание новых элементов осуществляется одинаковым образом всеми поставщиками Windows PowerShell. Если поставщик Windows PowerShell поддерживает более одного типа элементов (например, поставщик Windows PowerShell FileSystem различает каталоги и файлы), необходимо указать тип элемента.

Эта команда создает папку :

New-Item -Path 'C:\temp\New Folder' -ItemType Directory

Эта команда создает пустой файл .

New-Item -Path 'C:\temp\New Folder\file.txt' -ItemType File

Важно!

При использовании параметра Force с командой для создания папки, которая уже существует, она не перезапишет и не заменит папку. Будет просто возвращен имеющийся объект папки. Однако, если использовать в уже имеющимся файле, файл будет полностью перезаписан.

Вид блокировки. Что выбрать DROP или REJECT?

Для того, чтобы выбрать, нужно понимать разницу между drop и reject.

- reject — отбросить пакет и отправить ICMP сообщение об отклонении

- drop — просто отбрасывает пакет

В сети давно идет холивар на тему что лучше. Выбор зависит от того, какие задачи нужно решить и от чего защититься.

В нашем примере будем использовать Drop, это позволит снизить нагрузку на процессор и уменьшить исходящий трафик, так как маршрутизатор не будет отправлять ответ (как при reject), а просто сбрасывать соединение.

Обратите внимание, что есть RAW PREROUTING и MANGLE PREROUTING. В нашем случае используется RAW PREROUTING, так как эта обработка идет первой

Заключение

6 основных способов защиты сервера

- SSH-ключи (Linux) — это пара криптографических ключей, которая, как говорилось выше, используется для проверки подлинности и является альтернативой паролям. Их использование делает аутентификацию полностью зашифрованной.

- Фаерволы (Windows\Linux) — с помощью брандмауэра можно обеспечить дополнительную защиту серверу даже при наличии встроенного защитного функционала у ПО. Он позволяет уменьшить количество уязвимостей и заблокировать доступ к чему угодно.

- VPN (Windows\Linux) — защищенное соединение между удаленными ПК и соединением. Обеспечивает приватность сети, позволяя сделать ее видимой для выбранных пользователей.

- PKI и SSL/TLS шифрование (Windows\Linux). Центры сертификации позволяют шифровать трафик и производить проверку идентичности для разных пользователей.

- Аудит (Windows\Linux) — изучение рабочих процессов серверной инфраструктуры. Процедура показывает, какие процессы запущены и что они делают. Помимо этого можно провести аудит файлов, чтобы сравнить два варианта системы — текущий и характеристики при нормальной работе. Это позволяет выявить происходящие процессы, для которых требуется аутентификация, а также защитить сервер от DDOS-атак.

- Изолированная среда выполнения предусматривает запуск системных компонентов в выделенном пространстве. По факту, для каждого процесса появляется свой изолированный «отсек», который при атаке ограничивает взломщику доступ к другим компонентам ОС.

Следует помнить, что даже при работе с выделенным сервером с защитой, необходимо соблюдать меры предосторожности, включая регулярное обновление ПО и ограничение доступа для ряда IP-адресов. Применение комплексных мер позволяет избежать утечки важных данных, дает возможность защитить сервер от взлома методом подбора паролей

Если меры предосторожности не помогли, не стоит расстраиваться. Восстановить работоспособность сервера вполне возможно, как и устранить выявленные уязвимости с помощью представленных способов

Не стоит забывать и о содержимом сервера. Вовремя сделанный резервный образ поможет быстро восстановить бережно настроенные сервисные службы и ценные базы данных.

Главное в случае с безопасностью — это постоянство. Сервер и систему стоит периодически проверять, что касается и надежности IP-адресов с высоким уровнем доступа.

Оцените материал: