In today’s digital landscape, businesses face an ever-increasing threat from Distributed Denial of Service (DDoS) attacks. For organizations using Windows Server, implementing robust DDoS protection is crucial to maintain availability and ensure long-term operational resilience. This article aims to guide you through best practices for implementing DDoS protection in Windows Server, catering mainly to system administrators and IT professionals at WafaTech Blogs.

Understanding DDoS Attacks

Before diving into mitigation strategies, it’s essential to comprehend what DDoS attacks entail. A DDoS attack occurs when multiple compromised computers (often part of a botnet) target a single server, overwhelming it with traffic to disrupt its normal operation. Common DDoS attack vectors include:

- Volume-Based Attacks: These focus on flooding the bandwidth of the target with excessive traffic.

- Protocol Attacks: Target server resources by exploiting weaknesses in protocols (e.g., SYN Flood).

- Application Layer Attacks: Aim to crash the application by exploiting server-side logic.

1. Network Configuration

a. Configure Firewalls and Routers:

- Set up firewalls to filter incoming and outgoing traffic and block known malicious IP addresses.

- Utilize Intrusion Detection Systems (IDS) to monitor malicious activity and respond accordingly.

b. Rate Limiting:

- Implement rate limiting on your Windows Server to control the amount of traffic from individual users. This helps to mitigate the risk posed by volume-based DDoS attacks.

2. Utilize Windows Defender DDoS Protection

Microsoft offers a cloud-based DDoS protection service through Azure. Here are key features:

a. Real-Time Monitoring:

- Enable monitoring and alerts to get real-time insights into incoming traffic patterns.

b. Auto-Security Policies:

- The service automatically applies security settings based on the detected threat level, ensuring your server remains protected.

3. Load Balancing

a. Traffic Distribution:

- Utilize Windows Network Load Balancing (NLB) to distribute incoming traffic across multiple servers. This not only enhances performance but also provides a buffer against DDoS spikes.

b. Content Delivery Network (CDN):

- Integrate a CDN to help offload traffic and mitigate the effect of DDoS attacks by caching content closer to users.

4. Use a Web Application Firewall (WAF)

a. Implement WAF Solutions:

- A WAF helps filter web traffic and protects against application layer attacks. You can configure rules specific to your applications hosted on Windows Server, enhancing security against SQL injection, cross-site scripting (XSS), and other vulnerabilities.

5. Regular Updates and Patch Management

Ensure your Windows Server and all associated applications are up to date with the latest security patches. Regular updates help you protect your infrastructure against known vulnerabilities and exploits that DDoS attacks may leverage.

6. Incident Response Planning

a. Develop an Incident Response Team:

- Formulate a team responsible for monitoring, detecting, and responding to DDoS attacks. Train them to handle different attack scenarios effectively.

b. Create Incident Response Documentation:

- Document all procedures and best practices for responding to DDoS incidents. This should include communication channels, escalation paths, and recovery strategies.

7. Engage Third-party DDoS Protection Services

For organizations that face larger threats, consider partnering with third-party DDoS mitigation services. Providers such as Cloudflare, Akamai, and AWS Shield offer advanced solutions that can absorb and mitigate attacks before they reach your servers.

8. Educate Your Team

Finally, educating your personnel about the nature of DDoS attacks and your organization’s response strategies is critical. Conduct training sessions and drills to ensure that your team is prepared to respond effectively should an attack occur.

Conclusion

Implementing DDoS protection in Windows Server requires a multi-layered approach that combines technical solutions, best management practices, and personnel training. By following the recommendations outlined above, you can significantly enhance your organization’s defense against DDoS attacks, safeguarding your applications and ensuring the continuity of your business operations. Always remember, DDoS protection is not a one-time investment but an ongoing commitment to securing your digital assets.

By adopting these best practices, you can solidify your Windows Server environment against DDoS threats and enjoy peace of mind knowing that your critical services are protected. For more technology insights and updates, stay tuned to WafaTech Blogs.

22.04.23

Содержание:

- Что такое DDoS-атака на Windows?

- Типы DDoS-атак и их влияние

- Как Windows может стать целью

- Методы защиты от DDoS-атак

- Инструменты для защиты Windows-систем

- Реальные примеры атак и их последствия

- Рекомендации по улучшению безопасности

- Система IT-безопасности от DDoS

- Вопрос-ответ

В эпоху цифровых технологий, когда практически каждый аспект нашей жизни зависит от компьютерных систем, вопросы безопасности становятся всё более актуальными. Одной из серьёзных угроз является способность злоумышленников перегружать системы, что может привести к значительным перебоям в работе и утрате данных. Эти атаки, нацеленные на нарушения нормального функционирования систем, представляют собой одну из наиболее опасных форм киберугроз.

Современные компьютеры и серверы часто подвергаются подобным атакам, которые нацелены на снижение их эффективности и доступности. Киберпреступники используют различные методы для создания чрезмерной нагрузки, что в итоге приводит к сбоям и отказам в работе важных сервисов. Уязвимости, позволяющие осуществить такие атаки, требуют тщательного анализа и разработки эффективных мер по защите.

Для обеспечения надежной защиты от таких угроз, необходимо учитывать как особенности атакующих методов, так и возможности современных средств безопасности. В данном разделе мы рассмотрим ключевые аспекты, касающиеся защиты от таких атак, и предложим рекомендации по укреплению системной безопасности для предотвращения возможных инцидентов.

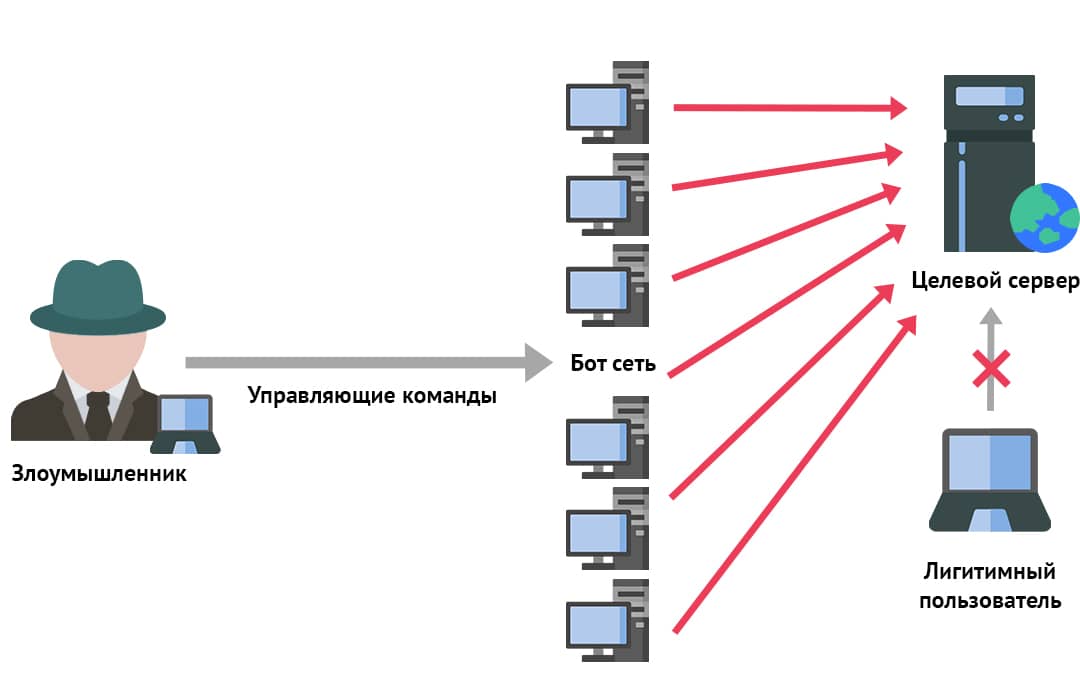

Что такое DDoS-атака на Windows?

В условиях современных угроз кибербезопасности, компьютерные системы могут стать целью целенаправленных действий, направленных на их перегрузку и нарушение нормальной работы. Это происходит, когда злоумышленники используют множество компьютеров для создания искусственной нагрузки на систему, что может привести к её недоступности для легитимных пользователей.

Такие атаки могут быть особенно разрушительными для платформ, которые широко используются в корпоративных и личных целях. Когда ресурсы системы перегружаются, это может вызвать замедление работы или полный отказ в обслуживании. В результате пользователи сталкиваются с трудностями в доступе к необходимым ресурсам или сервисам.

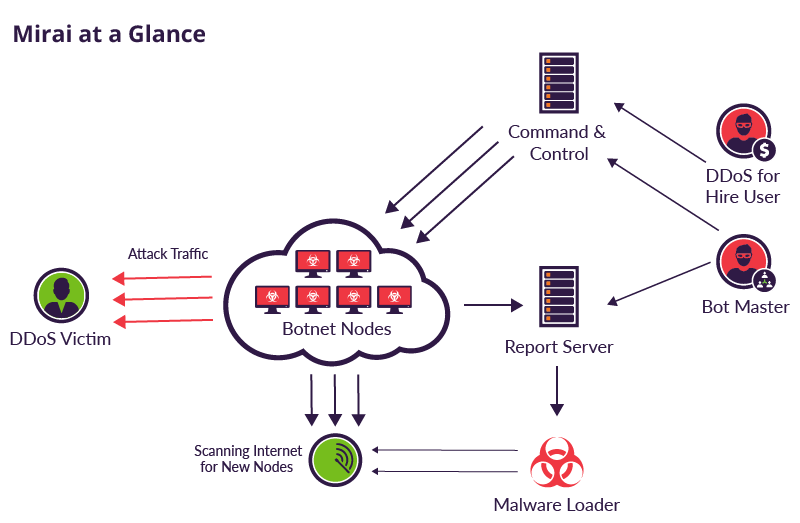

- Атака с использованием ботнетов: нередко злоумышленники используют сеть заражённых компьютеров для генерации большого объема запросов к целевой системе.

- Использование уязвимостей: в некоторых случаях атакующие могут эксплуатировать известные уязвимости в программном обеспечении для увеличения эффективности своей атаки.

- Системы защиты: современные методы защиты включают использование фильтров и средств мониторинга для предотвращения перегрузки ресурсов системы.

Эффективная защита от подобных атак требует комплексного подхода, включая своевременные обновления программного обеспечения и использование специализированных решений для защиты от нежелательной нагрузки.

Типы DDoS-атак и их влияние

В современном цифровом мире существует множество способов, которыми злоумышленники могут нацеливаться на сетевые ресурсы, чтобы нарушить их нормальное функционирование. Эти методы могут значительно варьироваться в зависимости от целей атакующих и используемых технологий. Каждый тип нападения имеет свои особенности и может оказывать различное влияние на целевые системы, от полного прекращения их работы до снижения эффективности работы.

Один из наиболее распространенных методов включает в себя перегрузку целевого сервиса большим количеством запросов, что может привести к его отказу в обслуживании. В других случаях атакующие могут пытаться замедлить работу системы, используя более сложные техники, которые затрудняют нормальное взаимодействие с пользователями. Эти атаки могут быть направлены как на крупные корпоративные сети, так и на отдельные пользователи или веб-сайты.

Каждый из видов таких нападений имеет свои особенности в плане реализации и воздействия, поэтому понимание их характеристик и последствий является ключевым для разработки эффективных стратегий защиты и восстановления систем после инцидентов.

Как Windows может стать целью

Операционные системы, широко используемые в современном цифровом мире, не застрахованы от угроз и атак, которые могут привести к их временной или полной недоступности. Вредоносные действия направлены на создание перегрузок и нарушений в работе таких систем, что может существенно повлиять на их производительность и доступность для пользователей. Злоумышленники ищут способы эксплуатации уязвимостей в программном обеспечении для того, чтобы вызвать сбои и затруднения в функционировании компьютерных систем, используемых на различных устройствах.

Один из наиболее распространенных способов, с помощью которого операционные системы могут стать целью атак, включает в себя использование уязвимостей в сетевых протоколах и приложениях. Злоумышленники могут направлять значительные объемы запросов, чтобы перегрузить ресурсы системы, что приведет к нарушению её нормальной работы. Это может быть вызвано как программными ошибками, так и целенаправленными действиями, направленными на нарушение стабильности работы компьютеров.

Методы защиты от DDoS-атак

В условиях современного интернета особенно важным становится обеспечение надежной защиты от различных форм атак, которые могут привести к перегрузке и сбоям в работе систем. Эффективные меры предосторожности и методы нейтрализации угроз помогают минимизировать риски и поддерживать стабильность работы сетевых ресурсов.

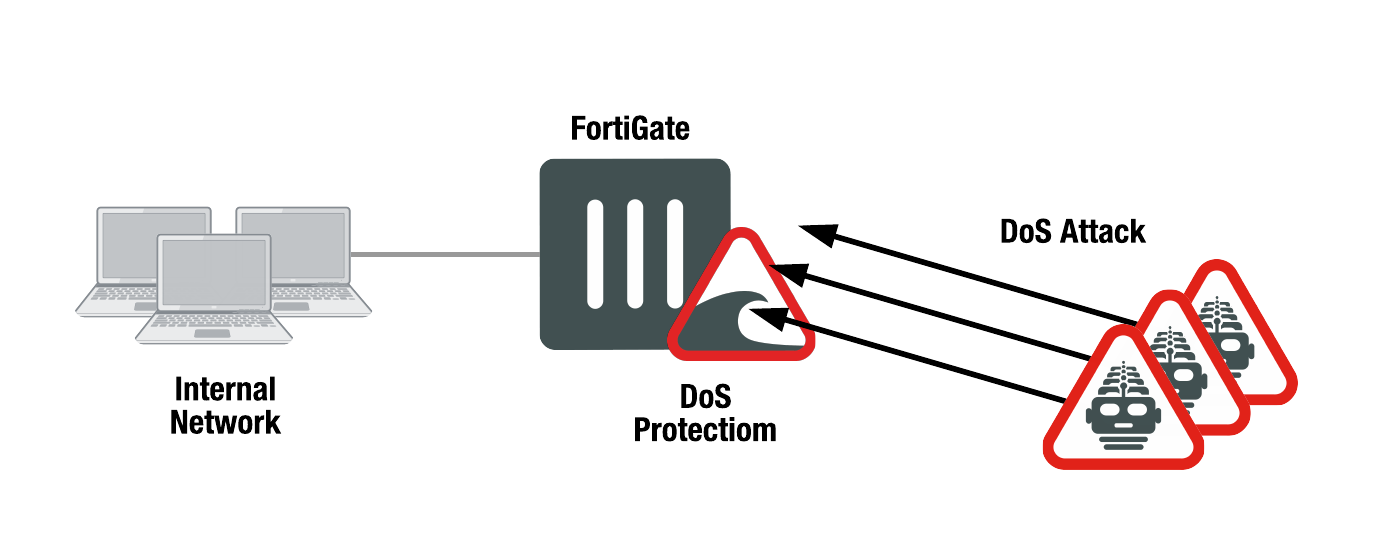

Первый важный шаг – это внедрение систем мониторинга, которые позволяют в реальном времени отслеживать и анализировать входящий трафик. Эти системы могут обнаруживать аномальные активности и своевременно реагировать на подозрительные всплески нагрузки.

Вторым значимым методом является использование решений для фильтрации трафика. Они позволяют блокировать нежелательные запросы до того, как они достигнут целевых серверов, тем самым снижая их нагрузку.

Третья мера – это распределение нагрузки. Включение дополнительных ресурсов и серверов помогает распределить входящие запросы по нескольким узлам, что снижает вероятность перегрузки одного конкретного узла.

Также важно отметить, что регулярное обновление программного обеспечения и настройка защитных механизмов помогают поддерживать высокий уровень безопасности и защищенности.

Инструменты для защиты Windows-систем

В условиях растущих угроз киберпространства важно иметь надёжные решения для обеспечения безопасности ваших вычислительных систем. Современные утилиты и программы способны эффективно защищать от различных видов атак, включая сетевые угрозы и вредоносные программы. Эти инструменты могут предлагать как базовые, так и расширенные возможности для мониторинга и предотвращения потенциальных рисков.

|

Название инструмента |

Описание |

Основные функции |

|

Антивирусное ПО |

Программное обеспечение для защиты от вредоносных программ и вирусов. |

Сканирование, удаление вредоносных файлов, защита в реальном времени. |

|

Межсетевой экран |

Система для контроля и фильтрации входящего и исходящего трафика. |

Блокировка нежелательного трафика, управление правилами доступа. |

|

Антишпионские утилиты |

Инструменты для обнаружения и удаления шпионских программ. |

Поиск шпионских программ, удаление, защита от слежки. |

|

Инструменты для анализа сети |

Программы для мониторинга и анализа сетевого трафика. |

Мониторинг активности, выявление подозрительных соединений, анализ сетевого трафика. |

Реальные примеры атак и их последствия

Атаки на информационные системы могут иметь серьезные последствия для организаций и частных пользователей. Они могут нарушить работу ключевых сервисов, привести к финансовым убыткам и создать проблемы с репутацией. Рассмотрим несколько конкретных случаев, которые иллюстрируют масштабы ущерба и характер угроз.

Одна из наиболее известных атак была направлена на крупную финансовую компанию, которая пострадала от массового потока запросов. Система компании оказалась перегружена, что привело к полной недоступности онлайн-сервисов в течение нескольких дней. Это вызвало значительные убытки из-за потерянных транзакций и недовольства клиентов.

В другом случае атака затронула государственные учреждения, что вызвало сбои в работе важной инфраструктуры. Проводимые операции по управлению внутренними процессами были приостановлены, что повлияло на эффективность работы и безопасность данных.

Такого рода инциденты подчеркивают важность наличия надежных средств защиты и планов на случай чрезвычайных ситуаций. Результаты таких атак могут быть долгосрочными, затрагивая как финансовое состояние, так и имидж организаций.

Рекомендации по улучшению безопасности

Обеспечение надежности и защиты систем от различных угроз требует комплексного подхода. Для повышения устойчивости к атакам и уязвимостям важно внедрить ряд стратегий и мероприятий, направленных на защиту данных и поддержание целостности ресурсов. Каждый шаг в этом направлении способствует укреплению безопасности и снижению рисков.

1. Обновление программного обеспечения: регулярное обновление системных компонентов и приложений позволяет устранять известные уязвимости. Обновления часто включают исправления безопасности, которые помогают предотвратить эксплуатацию слабых мест в программном обеспечении.

2. Использование защитных решений: установка и настройка надежных антивирусных программ и межсетевых экранов существенно увеличивает защиту от вредоносного ПО и несанкционированного доступа. Эти инструменты помогают мониторить и блокировать подозрительную активность в реальном времени.

3. Контроль доступа: внедрение строгих правил доступа и авторизации помогает защитить критические данные от несанкционированного использования. Настройка прав пользователей и учетных записей обеспечивает контроль над тем, кто и какие действия может выполнять в системе.

4. Регулярное резервное копирование: создание резервных копий данных позволяет восстановить систему и информацию в случае атак или других инцидентов. Хранение резервных копий в безопасных местах предотвращает потерю данных и минимизирует последствия потенциальных атак.

5. Обучение пользователей: обучение сотрудников основам безопасности и осведомленности об угрозах помогает предотвратить случайные ошибки, которые могут привести к компрометации системы. Важность осторожного обращения с подозрительными ссылками и вложениями нельзя переоценить.

Применение данных рекомендаций способствует значительному улучшению безопасности и защите ресурсов от потенциальных угроз, обеспечивая стабильную и безопасную работу систем.

Система IT-безопасности от DDoS

Современный бизнес все чаще сталкивается с такими угрозами, как DDoS-атаки, мошенничество, взломы и блокировка корпоративной информации. Эти риски несут серьезные финансовые потери, часто исчисляемые миллионами рублей. Компания ZSC предлагает своим клиентам надёжное решение — комплексную систему IT-безопасности, которая эффективно защищает от всех типов цифровых угроз.

Основой нашей системы безопасности является предотвращение несанкционированного доступа из внешней сети в корпоративную. Мы создаём непроницаемый барьер, который не позволяет неавторизованным данным и пользователям проникнуть внутрь вашей инфраструктуры.

Что входит в наш комплекс IT-решений?

- Защита сети снаружи: доступ возможен только через надёжные VPN-каналы.

- Полный аудит существующих правил доступа с целью устранения уязвимостей.

- Тонкая настройкаFirewall для эффективного управления трафиком и защиты данных.

- Интеллектуальная балансировка интернет-каналов для стабильной работы сети.

- Автоматическое обновление сетевого оборудования и чёткое разграничение прав доступа.

Мы предлагаем комплексную защиту, которая полностью закрывает все возможные лазейки для внешних угроз. Если вы хотите обезопасить свой бизнес от кибератак, обратитесь в ZSC. Мы разработаем и внедрим решение, которое идеально подойдет именно вам.

Все подробности безопасности, которую можете получить, читайте статью«Безопасный доступ в сеть».

Вопрос-ответ

Какие признаки могут указывать на то, что ваш сервер Windows подвергся DDoS-атаке?

Основные признаки DDoS-атаки на сервер Windows включают необычно высокий уровень трафика, замедление работы системы или отдельных приложений, частые сбои и ошибки, а также непредвиденные задержки в сети. Вы также можете заметить резкое увеличение использования сетевых ресурсов или процессов, которые потребляют много ресурсов. Мониторинг сетевого трафика и использование специализированных инструментов для анализа могут помочь определить, что ваш сервер подвергся атаке. Важно также обратить внимание на необычные сообщения в журналах событий Windows, которые могут указывать на проблемы с сетевыми соединениями или перегрузку системы.

Какие меры можно предпринять для защиты серверов Windows от DDoS-атак?

Защита серверов Windows от DDoS-атак требует комплексного подхода. Во-первых, важно использовать надежное средство защиты от атак, такое как специализированное программное обеспечение для защиты от DDoS. Во-вторых, можно внедрить решения для фильтрации трафика, такие как сетевые экраны и системы предотвращения вторжений. Также рекомендуется настроить балансировщики нагрузки, которые помогут распределить трафик по нескольким серверам, уменьшая нагрузку на один конкретный сервер. Кроме того, важно регулярно обновлять системы и применять патчи безопасности, чтобы устранить известные уязвимости. Не забывайте также про резервное копирование данных и создание планов реагирования на инциденты, чтобы минимизировать последствия атаки.

Можно ли предотвратить DDoS-атаку, или только уменьшить ее последствия?

Предотвратить DDoS-атаку полностью может быть сложно, так как атаки могут быть достаточно масштабными и сложными. Однако можно значительно уменьшить вероятность успешной атаки и её последствия. Это достигается путем внедрения различных мер предосторожности, таких как использование фильтров трафика, повышение устойчивости серверов, настройка систем предотвращения атак и мониторинг сети. Регулярное обновление программного обеспечения и своевременное реагирование на угрозы также помогают улучшить защиту. Поддержка провайдеров облачных услуг, предлагающих услуги защиты от DDoS-атак, может стать дополнительной мерой по повышению безопасности.

Какие инструменты и программное обеспечение могут помочь в защите Windows-серверов от DDoS-атак?

Для защиты Windows-серверов от DDoS-атак можно использовать различные инструменты и программное обеспечение. Одним из таких инструментов являются специализированные решения для защиты от DDoS, такие как Cloudflare, Arbor Networks или Akamai Kona Site Defender, которые предлагают продвинутые возможности фильтрации и распределения трафика. Также можно использовать антивирусные программы и системы предотвращения вторжений (IPS), такие как McAfee или Symantec, которые имеют функции защиты от сетевых угроз. Настройка брандмауэров и сетевых экранов, таких как Windows Defender Firewall или сторонние решения, также играет важную роль в предотвращении несанкционированного доступа и управления трафиком. Кроме того, важно использовать системы мониторинга и анализа трафика, такие как Wireshark или SolarWinds, для своевременного обнаружения и реагирования на подозрительные активности в сети.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Как защититься от DDoS-атаки по IP-адресу

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак

- Currently 5/5

- 1

- 2

- 3

- 4

- 5

Оценка: 5/5 (Проголосовало: 1)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?

How to DDoS Protect your Windows server

This guide is a generic process for protecting an application or service on Windows.

Step 1. Identify what service you are trying to protect

There may be guides in this Knowledgebase specific to your application. You can use the search box above to search for specific keywords such as Bedrock. There are numerous Linux tutorials as well, these may be useful in advisory capacity for Windows server operators regardless of target Operating System. If you can find a specific tutorial we recommend following the steps we have provided for you, these are well tested instructions.

Not all guides are platform specific, if you are looking to protect a website or web service (e.g API) we recommend following the platform independent Website setup guide.

If you can not find a specific tutorial we still recommend reading some of the examples provided for a general guide. The primary difference between guides is the service port numbers (which will be specific to your service / application).

Step 2. Identify what method of protection you require

If your application / game makes outgoing connections (such as to register with a game server operator or list service) then will require a GRE/IP-in-IP tunnel. This technology is require to make outgoing connections with the provided filtered IP. If your application purely acts on incomming connections you may choose either the tunnel (encapsulated) method, or the simpler Reverse Proxy method.

If you wish to use a tunnel you should visit the «Tunnels» page of the dashboard and define a tunnel between our filtering edges and your backend server. Once defined (and you have defined at-least one Port referencing the tunnel) you can install the tunnel and verify it’s status.

On Windows Tunnels are less easily supported than on Linux, if your application requires a Tunnel and supports both Operating Systems we strongly recommend you consider using Linux. We have a guide on setting up a GRE/IP-in-IP tunnel on Windows which should be carefully followed when persuing this method. No tunneling application setup is required for Reverse Proxy methods.

Step 3. Identify the ports your application / service uses

It is recommended that you specify the ports you wish to protect explicitly («Port» type filtering). You can identify the ports that your service is using using netstat (netstat -a). You can also use a GUI tool like Process Explorer to identify the ports in use by a given application.

You should use forward the TCP and UDP ports required using our interface. Some games / applications have specific profiles (e.g to mitigate a game specific attack). In this case you could use the A2S profile as this is a Valve / Half Life game server. Ports can be added to your service on the «Ports» page in the dashboard.

You should also ensure that the ports your application uses are allowed through the Windows Firewall.

Step 4. Setup

First you will want to setup your tunnel if you are using one. For general advice on the operation of tunnels see the page on Tunnels and the Windows tunnel guide). Once your tunnel is installed and you have verified that communication is sane over the tunnel proceed.

For a Reverese Proxy setup no specific configuration of your backend server is required. You will of course however want to ensure that there is no firewalls or similar software that may interfere with communication from the backend communication IP we have provided you and your service.

Step 5. Tunnel Specific: Check your application bindings

If using a tunnel you will want to ensure that your application is bound to the tunnel IP.

NOTE: While binding to 0.0.0.0 may work depending on your application it is generally advisable to explicitly bind services.

To bind your application consult it’s documentation. This option may be known as the listen ip, server ip or main ip. Some applications may be supply this via configuration file or via an argument. For hlds based servers for example there is the -ip <INTERNALIP> parameter.

Next, if your service makes outgoing connections (for example self-registration with a server list) you should verify that these connection or packets are sent over the tunnel. The IP binding you have done previously should cover this. However some applications are not well written and will instead transmit packets over the servers primary interface regardless of configuration. You can check that outgoing connections (TCP) are made over the tunnel using netstat and that outgoing packets (TCP or UDP) are forwarded over the tunnel using Wireshark.

If your application does not support binding configuration, or missbehaves with outgoing connections you may want to use ForceBindIP to override your applications behaviour. This will force communication over the tunnel regardless of the applications coded behaviour.

Step 6. Check your application

Check that your application is accessible over your filtered IP. This can usually be accomplished by connecting the same way you would normally with your client (or web browser). You should check that communication is occuring over the provided filtered IP and that your backend server IP is not leaked anywhere.

Для начала вам нужно определиться от каких атак защищаться планируете. Если вам тупо канал забьют — ничего не поможет.

Если атакуют ваше приложение ресурсоемкими запросами с одного ip — временно баньте адрес файрволом.

Встроенных средств в Windows нет. Так что либо сторонние средства, либо все-таки ставить какой-то промежуточный хост. Например внутри Windows Server можно поднять виртуальную машину с linux и настроить на ней внешний ip адрес, а затем уже отправлять с нее пакеты на Windows Server.

- Автор темы

-

#1

Приветствую форумчане.

Такой вопрос на сервер производятся постоянные ddos атаки.

Бородатый сисадмин посоветовал сделать перенаправление dns на другой ресурс.

Поискал в интернете информацию но как такового гайда не нашел.

Может вы что не будь посоветуете?

- Автор темы

-

#3

-

#4

Ну вот, для начала подключи его, он защищает домен от DDOS.

P.S. Windows Server — зло)

-

#5

а еще он (cloudflare) защищает от российских провайдеров и их юзверей, т.к. находится в списке заблоченых

-

#6

а еще он (cloudflare) защищает от российских провайдеров и их юзверей, т.к. находится в списке заблоченых

да ладно, серьёзно? я не слышал про это…то есть, если он подключен на сайте, то с россии не смогут попасть на сайт?

-

#8

Нужно прояснить несколько моментов:

1. Точно нужен windows для сайта? я согласен на асп есть практически великие поделки которые только на винде корректно работают., но если у Вас php то только Linux (Дистрибутив по вкусу, мне например больше Debian импонирует)

2. DDoS бывает разный? дайте больше информации по атакам, вас флудят по http \ syn \udp и тд.? от разных атак разные способы защиты, может вообще не атака а просто нагрузка большая?

3. DNS это конечно хорошо, но у Вас ДНС ложится или сам сайт?

- Автор темы

-

#9

Нужно прояснить несколько моментов:

1. Точно нужен windows для сайта? я согласен на асп есть практически великие поделки которые только на винде корректно работают., но если у Вас php то только Linux (Дистрибутив по вкусу, мне например больше Debian импонирует)

2. DDoS бывает разный? дайте больше информации по атакам, вас флудят по http \ syn \udp и тд.? от разных атак разные способы защиты, может вообще не атака а просто нагрузка большая?

3. DNS это конечно хорошо, но у Вас ДНС ложится или сам сайт?

Это не сайт а игровой сервер.

-

#10

Тогда cloudflare тебе не поможет.

Фильтровать трафик игрового сервера это тот еще ге6мор надо свои фильтры делать.

Как один из вариантов переезд на OVH там были какие то приблуды для фильтрации игрового трафика