Estimated reading: 3 minutes

991 views

Blocking a program from accessing the internet is pretty easy on Windows using the Windows Firewall. Windows Firewall can not only protect your computer from malware and other security threats but can also be configured to block any program from accessing the internet. That too, without using any third-party software.

By following just a simple set of steps, you can block any software accessing the internet.

How to block an application from accessing the internet

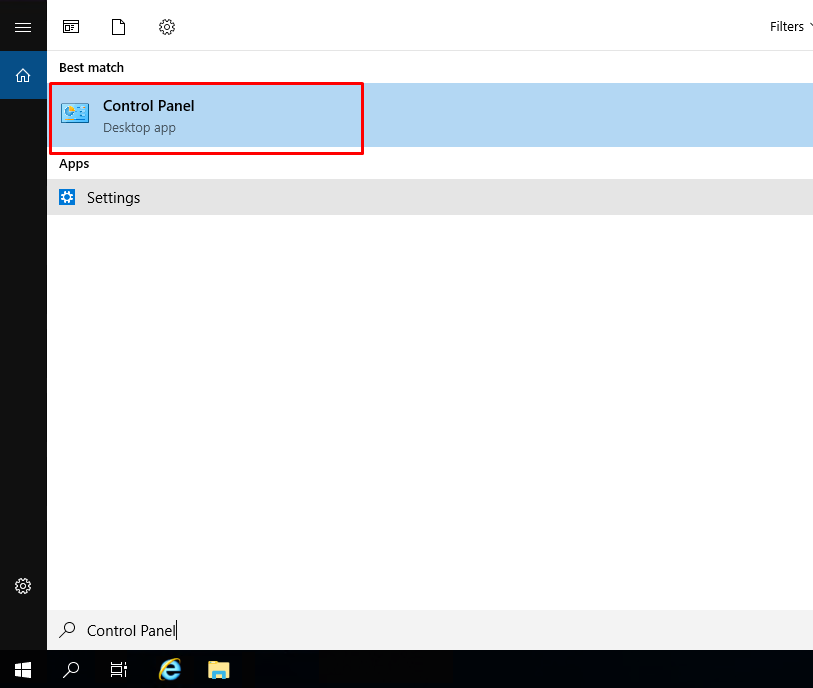

1. On your Windows server, open the Start Menu and go to Control Panel.

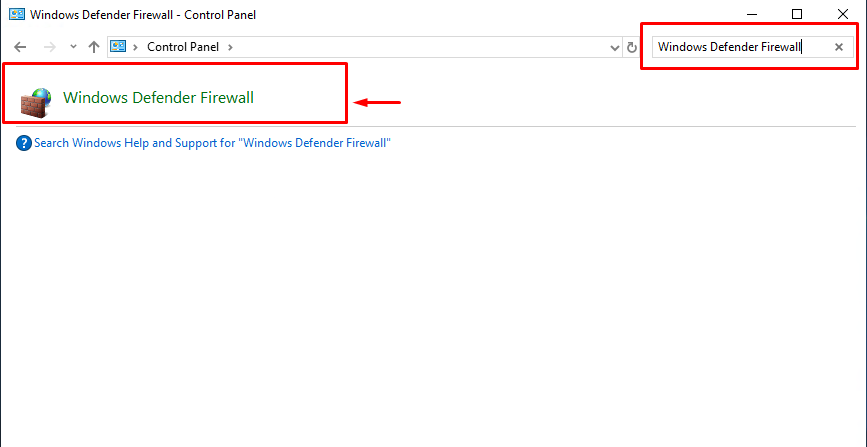

2. In the search bar in the control panel, search for “Windows Defender Firewall” and click on the first search result.

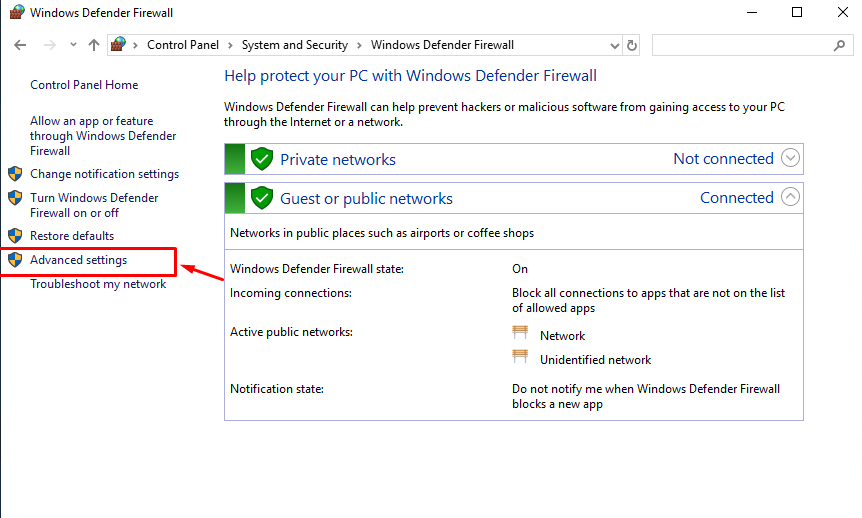

3. Click on “Advanced Settings” in the left pane of the Control Panel.

Note: There is a lot going on in the advanced interface and we encourage you follow along closely, leaving anything outside the scope of the tutorial and your experience level alone. Mucking up your firewall rules is a surefire way to a big headache.

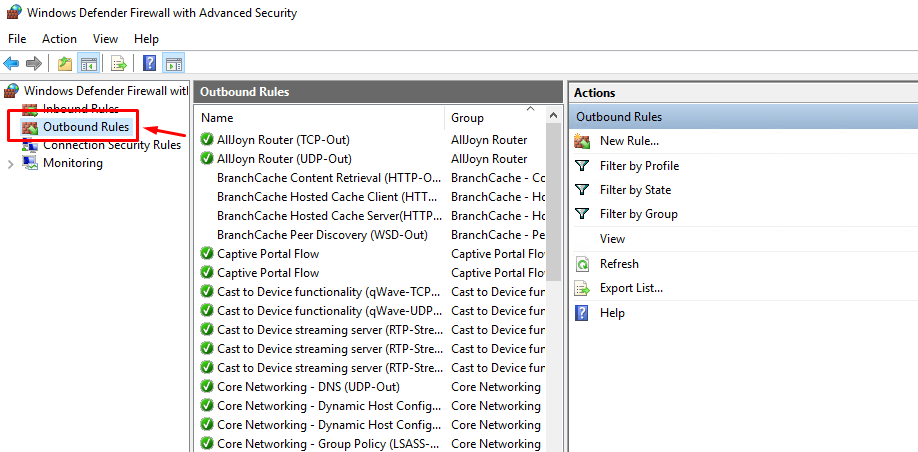

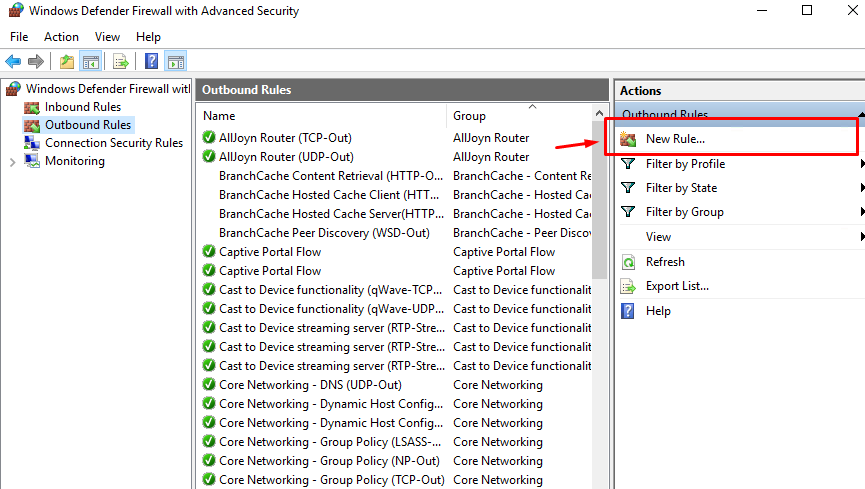

4. Click on Outbound Rules. Here you can restrict internet access for a particular app.

Instead of choosing “Inbound rules” we choose “Outbound Rules” because we are configuring rules from the server connecting to the outside

5. Under the Actions panel on the right side of the window, click on New Rule.

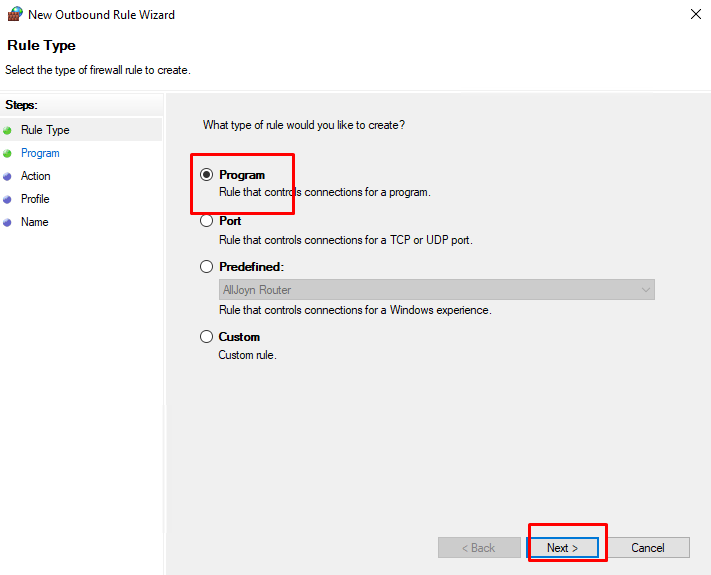

6. Click on Program and press Next.

7. Type the path where your program is installed or locate it with the Browse option. The application path is generally in the form C:Program Filesapplication.exe or C:Program Files(x86)application.exe where ‘application’ is the program’s name you want to block from having internet access.

In this tutorial we will block internet connection in firefox browser

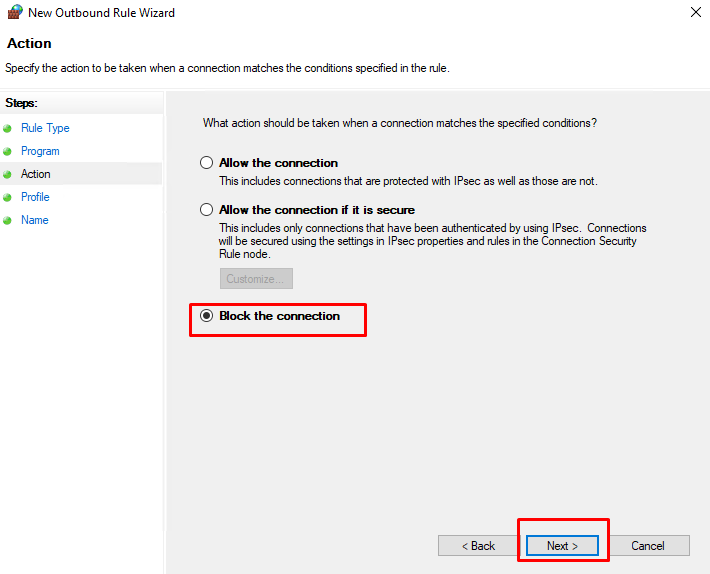

8. In the Action window, select Block the connection. Press Next.

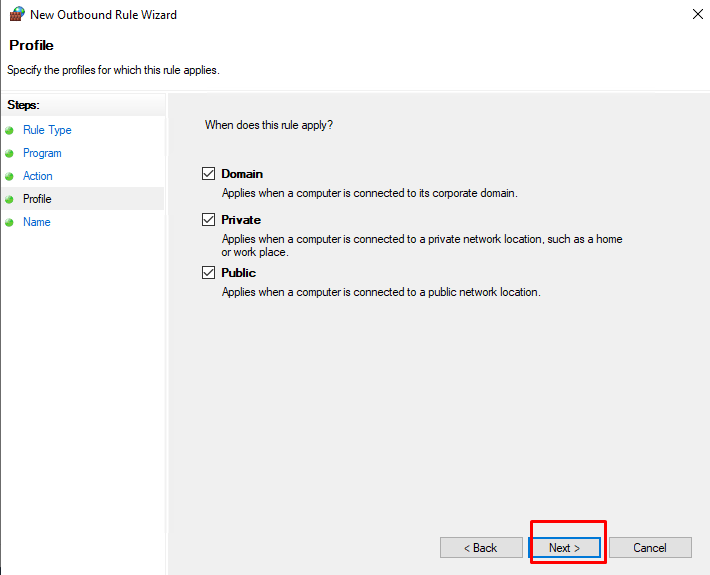

9. Select when your blocking rules apply to the program. Select all three options to cut off internet access altogether.

On the “Profile” screen, you’re asked to select when the rule applies. Here, you have three options:

- Domain: The rule applies when a computer is connected to a domain.

- Private: The rule applies when a computer is connected to a private network, such as your home or small business network.

- Public: The rule applies when a computer is connected to a public network, such as at a coffee shop or hotel.

So, for example, if you have a laptop that you use at home (a network you’ve defined as private) and at a coffee shop (a network you’ve defined as public) and you want the rule to apply to both places, you need to check both options. If you want the rule only to apply when you’re at the public Wi-Fi spot at the coffee shop, then just check Public. When in doubt, just check them all to block the application across all networks. When you’ve made your selection click “Next”.

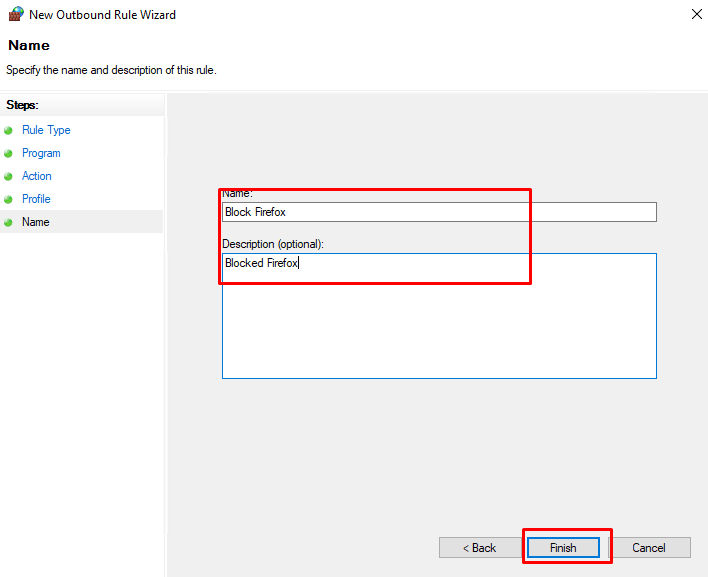

10. Give a name to the new rule you just created. You can choose any name you desire.

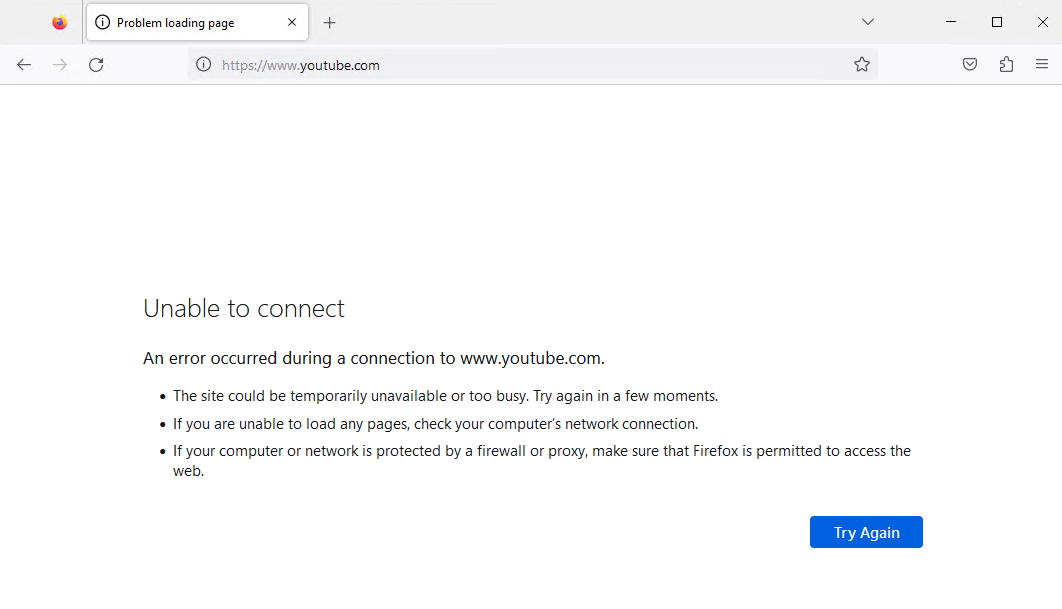

Now open Firefox browser and will see no network connection as shown. Other applications or software can still access the information

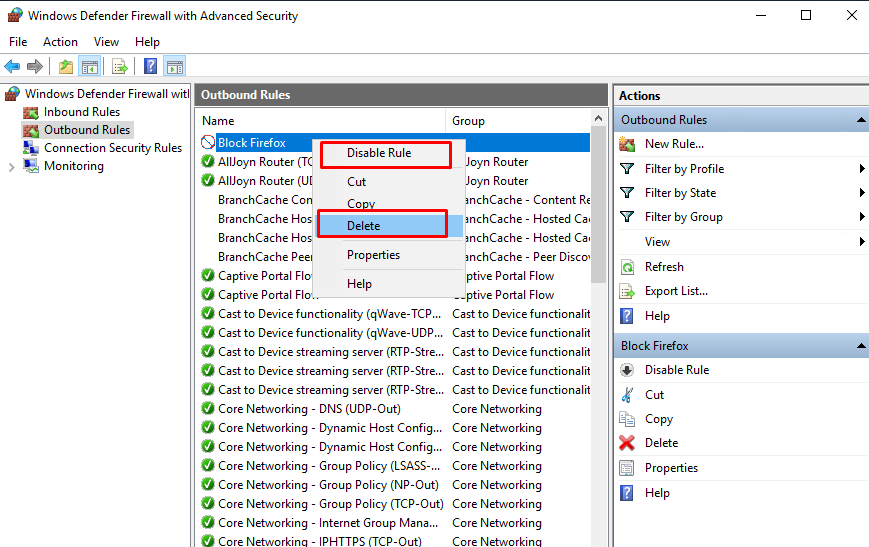

To unblock the Internet connection for the software, reopen the network connection for the selected application, go back to the main interface of Windows Firewall with Advanced Security, right-click on the newly created setting and then select Disable to disable it. temporarily, or Delete to delete it completely.

Conclusion

All operations done! It’s simple to block an application from connecting to the internet using Windows Firewall.

Hopefully this article will be useful for you. Good luck !

Есть Windows Server 2019 с развернутым доменом и сконфигурированными дефолтными групповыми политиками, примененными к Authenthenicated Users. В них очень много различных настроек, которые должны по дефолту для этих юзеров сохраниться.

Вопрос состоит в следующем — как сделать так, чтобы к некоторой группе юзеров применялась и дефолтная политика и политика работы на этом сервере без интернета?

Пробовал создавать отдельную ветку рядом с дефолтной групповой политикой, где настроил записи реестра, которые должны были прописать localhost в прокси Internet Explorer (права на установку доп ПО у них заблокированы дефолтной политикой) и таким образом не позволить конкретным юзерам использовать интернет, а также сделал неактивным пункт изменения прокси. Сделал gpupdate /force, но у юзера, скажем user1 как был «автопрокси», так и остался, хотя в файлах реестра это все должно быть выключено.

Собственно что менял:

SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\AutoDetect «REG_DWORD»=»0»

SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyEnable «REG_DWORD»=»1»

SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer «REG_SZ»=»127.0.0.1:80»

SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyOverride REG_SZ=»local»

User Configuration -> Policies -> Administrative Templates -> Windows Components -> Internet Explorer

Disable Changing Automatic Configuration Settings: Enabled

Prevent Changing Proxy Settings: Enabled

В чем может быть загвоздка, подскажите люди опытные =)

Тема: Блокировка интернета у непривилегированных пользователей (Прочитано 36980 раз)

В общем задача вроде как тривиальная, ноу меня возникли трудности.

Есть windows server 2008 R2 на нем установлен терминальный сервер лицензирования. Добавил 20 пользователей. Нужно заблокировать им доступ интернет, а у администратора что бы работал.

Хорошо бы понять как вообще организован доступ в Интеренет. Через прокси или напрямую?

Подразумевается, что настройка ведется именно для терминального сервера? Т.е. с терминального сервера выход в интеренет должен доступен только админу?

Доступ организован напрямую,

доступ должен быть доступен админу и еще одному пользователю.

В заданных условиях это сделать достаточно сложно.

Самый простой способ разграничить доступ — поставить на отдельной машине прокси сервер с NTLM авторизацией и раздавать доступ в инет через группы AD.

Есть, конечно, вариант с созданием политики, запрещающей пользователям запуск любых программ, кроме заданных (технологии AppLocker ), или Software Restriction Policy, что больше понравится), а в Explorer настроить по статье Как запретить или разрешить доступ к определенным сайтам в Internet Explorer. Но такой вариант ограничения доступа не очень удобен, и при желании пользователь может его обойти.

Правильнее всего было бы поставить отдельную проксю и раздавать доступ на ней.

Надежность всех остальных способом ИМХО зависит от подкованности ваших пользователей.

Можно политикой задать всем пользователям неправильные настройки IE и запретить их менять (на нужных пользователей политика не будет распространяться) и запретить юзерам запускать другие браузеры (не спасет от запуска portable браузера с переименованным исполняемым файлом).

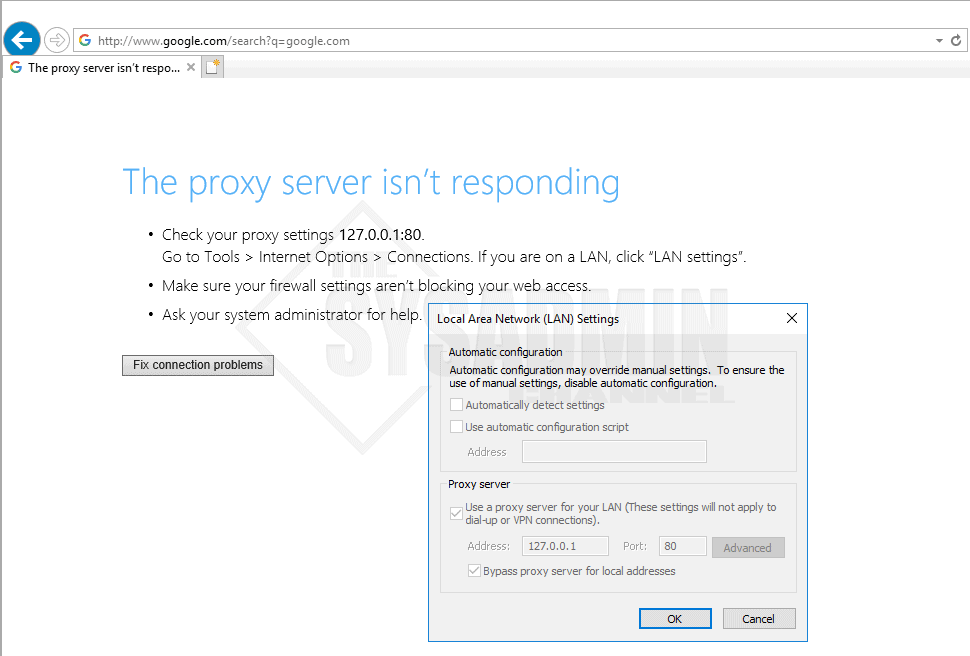

In this article I’m going to go over the steps on How To Restrict Internet Access Using Group Policy (GPO). This can be especially useful for KIOSKS, lab computers, or even certain employees that spend way too much time on Youtube or other social media. The way to block it is essentially done by using a proxy server that points to the localhost. Since one won’t exist, it will show a proxy error, thus effectively blocking access to websites you don’t approve of.

This was recently the case for me, I had to block internet access to a Windows 10 user so I decided what a perfect time to share with you the steps that it takes. I should mention that the GPO works for Server 2016 as well as Server 2012R2. It is a user policy and it works with other browsers.

Now let’s walk through the steps to restrict internet access using group policy. I’m going to assume you already created the Organization Unit that you want to apply the policy to so we can skip that part.

If you would rather watch how this is configured, there is a video demo at the bottom of this article.

- Open up Group Policy Management Console (GPMC).

- Create a New Group Policy Object and name it Restrict Internet Access.

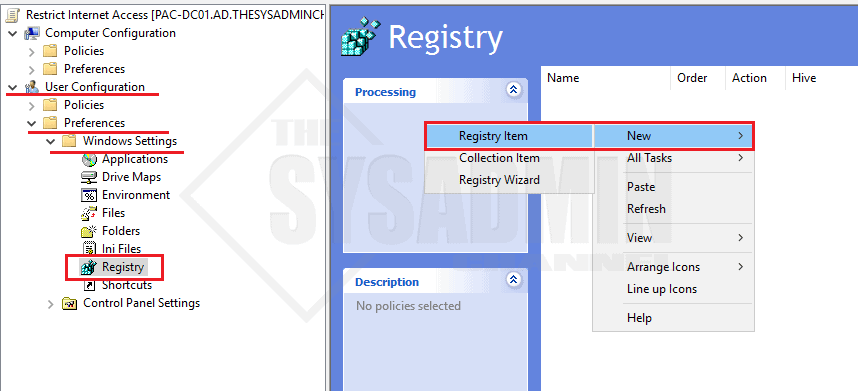

- Edit and navigate to: User Configuration -> Preferences -> Windows Settings -> Registry and create a New Registry Item.

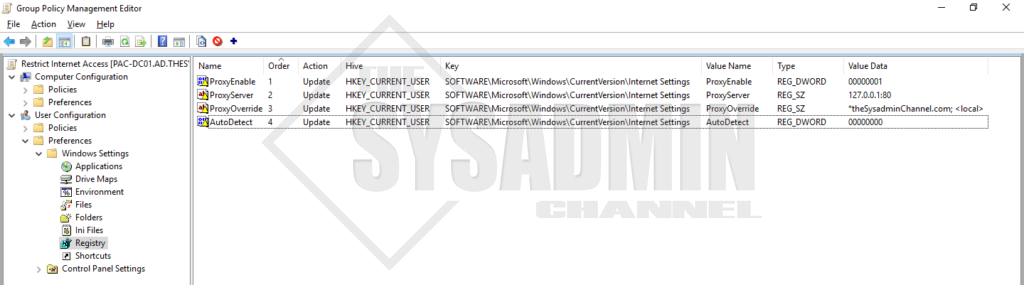

- There are 4 registry items we need to create/update: ProxyEnable, ProxyServer, ProxyOverride, AutoDetect

The EnableProxy key will check the box to force the browser to use the proxy settings.

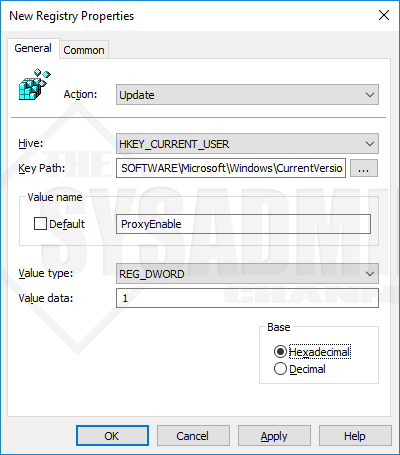

- Under the General Tab for the New Registry Properties:

- Action: Update. This will also create the reg key if it doesn’t exist.

- Hive: HKEY_CURRENT_USER

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

- Value Name: ProxyEnable

- Value Type: REG_DWORD

- Value Data: 1

- Base: Hexadecimal

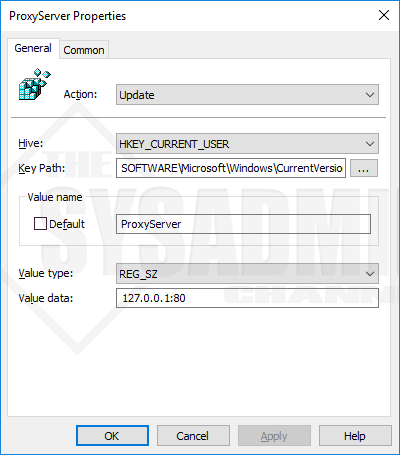

Repeat the same steps to create an additional registry item. The ProxyServer will point to the localhost, 127.0.0.1.

- Action: Update.

- Hive: HKEY_CURRENT_USER

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

- Value Name: ProxyServer

- Value Type: REG_SZ

- Value Data: 127.0.0.1:80

The next reg key will allow you to bypass the proxy server and let you view sites. Typically, you should allow your own domain name so the users can gain access to internal links and any sub-domains if applicable.

- Action: Update.

- Hive: HKEY_CURRENT_USER

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

- Value Name: ProxyOverride

- Value Type: REG_SZ

- Value Data: *theSysadminChannel.com; <local>

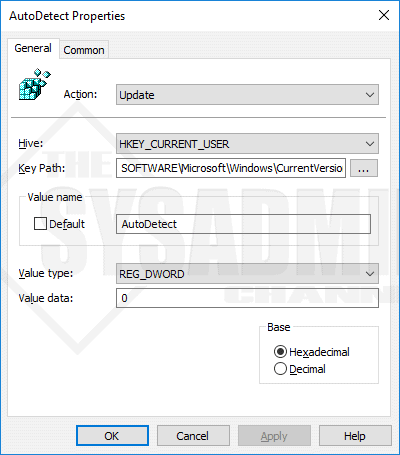

The last registry item will disable/uncheck the “Automatically Detect Settings” part.

- Action: Update. This will also create the reg key if it doesn’t exist.

- Hive: HKEY_CURRENT_USER

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

- Value Name: AutoDetect

- Value Type: REG_DWORD

- Value Data: 0

- Base: Hexadecimal

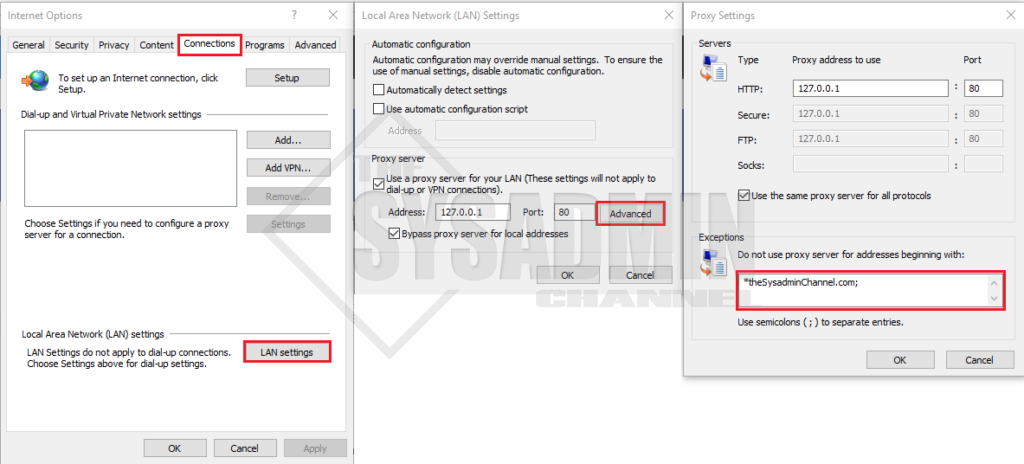

With those 4 registry settings implemented it should look like this once it has all been added.

Testing the Restrict Internet GPO

Once you add those registry keys you can see that within Internet Explorer -> Internet Options -> Connections -> LAN Settings -> the proxy settings we applied are now set. The only problem is that anyone can come in and simply overwrite the settings. Let’s fix that!

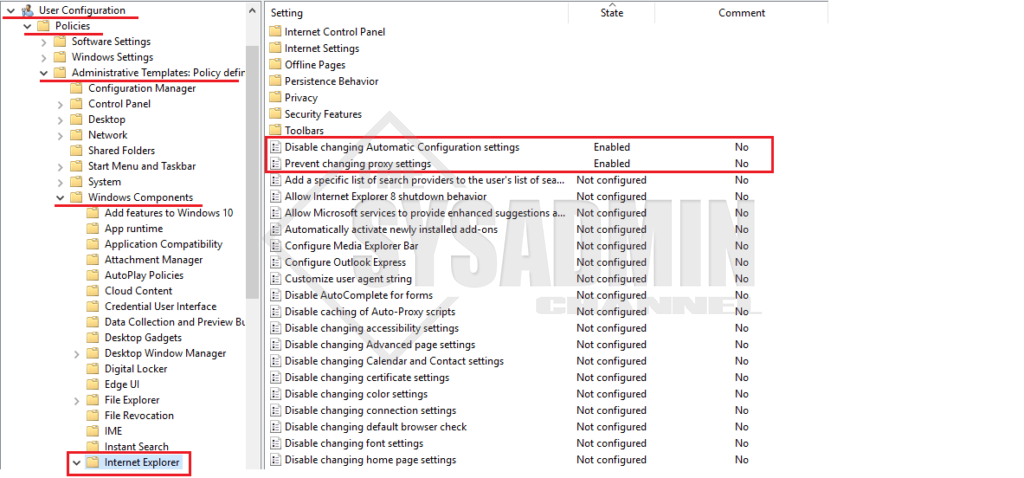

So still within Group Policy let’s navigate to User Configuration -> Policies -> Administrative Templates -> Windows Components -> Internet Explorer set the following.

- Disable Changing Automatic Configuration Settings: Set to Enabled

- Prevent Changing Proxy Settings: Set to Enabled

On a computer with the policy applied you will now see that the same settings are greyed out and the user is getting a proxy server isn’t responding error.

Block Internet Access with Group Policy (GPO) Video Demo

I hope this post was informative and gave you an easy to follow, step by step guide on How To Restrict Internet Access Using Group Policy (GPO).

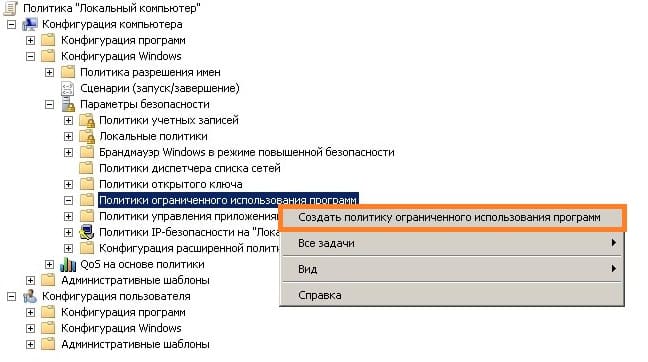

В этой статье расскажем, как запретить пользователям терминального сервера использовать Internet Explorer для доступа в интернет. Такой подход часто необходим администраторам, чтобы ограничить доступ к интернету через стандартный браузер Windows. Для достижения этой цели удобно воспользоваться встроенными возможностями групповых политик, а именно — «Политики ограниченного использования программ». Этот метод можно легко настроить как на самом сервере, так и через групповые политики домена Active Directory.

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Настройка политики ограниченного использования программ

1. Открытие редактора групповых политик

Открываем редактор групповых политик через Win+R и команду gpedit.msc, переходим в раздел: Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ.

Если при попытке открыть данный раздел в нем ничего нет, нажимаем правой кнопкой мыши и выбираем пункт «Создать политику ограниченного использования программ».

2. Настройка уровней безопасности

Открываем «Уровни безопасности» и убеждаемся, что по умолчанию выбран уровень «Неограниченный».

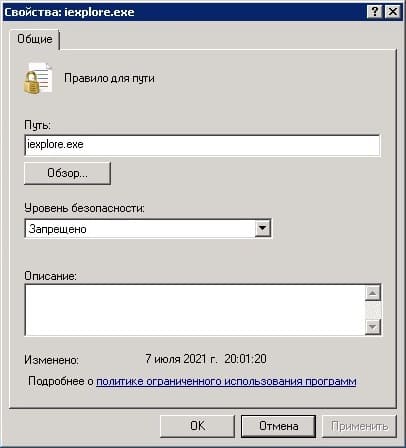

3. Создание правила для пути

Переходим в раздел «Дополнительные правила» и нажимаем правой кнопкой мыши, после чего выбираем пункт «Создать правило для пути».

В поле «Путь» указываем iexplore.exe, а в выпадающем списке «Уровень безопасности» выбираем «Запрещено».

4. Применение изменений

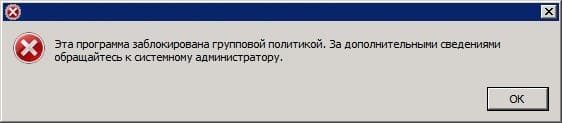

Нажимаем «OK» и проверяем работу блокировки запуска Internet Explorer.

Если все сделано правильно и нет конфликтующих политик, то при запуске Internet Explorer пользователи должны видеть сообщение об ограничении доступа.

Лицензионный ключ активации Windows Server от