Hello All,

Hope this post finds you in good health and spirit.

This post is regarding How to check LDAP version in Active Directory.

The Lightweight Directory Access Protocol, or LDAP, server’s model for the directory service is based on a globe directory model. Directory service protocols that run over TCP/IP includes LDAP Version 2 (V2) and LDAP Version 3 (V3), both of which are supported by z/OS.

There are two ways to get your active directory domain services’ LDAP version.

- Using PowerShell

- Using LDP.exe tool

Open the powersehll command line and run the below command.

Get-ADRootDSE -server dc10 properties supportedLDAPVersion

Check the “supportedLDAPVersion” attribute, which is the one that has been highlighted and will inform you the LDAP version.

The LDP.exe utility is the second option.

Open LDP.exe, connect to the appropriate domain controller, and bind using your current login details as shown in the image below.

So, that’s all in this blog. I will meet you soon with next stuff .Have a nice day !!!

Recommended content

How to Check the Active Directory Database Integrity

Disabling and Enabling the Outbound Replication

DFS Replication Service Stopped Replication

What is Strict Replication Consistency

The replication operation failed because of a schema mismatch between the servers involved

Troubleshooting ad replication error 8418 the replication operation failed because of a schema mismatch between the servers

How to export replication information in txt file

Repadmin Replsummary

Enabling the outbound replication

Disabling and enabling replication on schema master domain controller

How to enable strict replication consistency

How to prevent lingering objects replication in active directory

AD replication process overview

How to force active directory replication

Change notification in replication process

How to check replication partner for a specific domain controller

dcdiag test replications

Guys please don’t forget to like and share the post.Also join our WindowsTechno Community and where you can post your queries/doubts and our experts will address them .

You can also share the feedback on below windows techno email id.

If you have any questions feel free to contact us on admin@windowstechno.com also follow us on facebook@windowstechno to get updates about new blog posts.

Was this article helpful?

YesNo

He is an Active Directory Engineer. He has been working in IT industry for more than 10 years.

He is dedicated and enthusiastic information technology expert who always ready to resolve any technical problem.

If you guys need any further help on subject matters, feel free to contact us on admin@windowstechno.com

Please subscribe our Facebook page as well website for latest article.

https://www.facebook.com/windowstechno

По-умолчанию в Active Directory трафик по протоколу LDAP между контроллерами домена и клиентами не шифруется, т.е. данные по сети передаются в открытом виде. Потенциально это означает, что злоумышленник с помощью снифера пакетов может прочитать эти данные. Для стандартной среды Windows среды это в общем-то не критично, но ограничивает возможности разработчиков сторонних приложений, которые используют LDAP.

Так, например, операция смены пароля должна обязательно осуществляться через безопасный канал (например Kerberos или SSL/TLS). Это означает, что например, с помощью функции-php, обеспечивающей работу с AD по протоколу LDAP изменить пароль пользователя в домене не удастся.

Защитить данные, передаваемых по протоколу LDAP между клиентом и контроллером домена можно с помощью SSL версии протокола LDAP – LDAPS, который работает по порту 636 (LDAP «живет» на порту 389). Для этого на контроллере домена необходимо установить специальный SSL сертификат. Сертификат может быть как сторонним, выданным 3-ей стороной (например, Verisign), самоподписанным или выданным корпоративным центром сертификации.

В этой статье мы покажем, как с помощью установки сертификата задействовать LDAPS (LDAP over Secure Sockets Layer) на котроллере домена под управление Windows Server 2012 R2. При наличии требуемого сертификата служба LDAP на контроллере домена может устанавливать SSL соединения для передачи трафика LDAP и трафика сервера глобального каталога (GC).

Отметим, что LDAPS преимущественно используется сторонними приложениями (имеются в виде не-Microsoft клиенты) в целях защиты передаваемых по сети данных (обеспечить невозможности перехвата имена и паролей пользователей и других приватных данных).

Предположим, в вашей инфраструктуре уже развернут корпоративный удостоверяющий сервер Certification Authority (CA). Это может быть как полноценная инфраструктура PKI, так и отдельной-стоящий сервер с ролью Certification Authority.

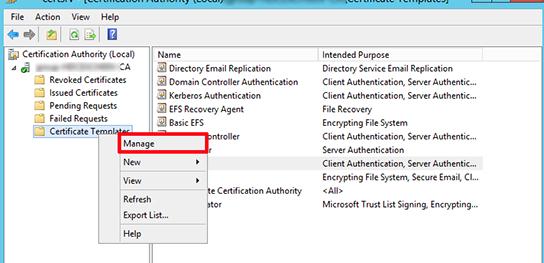

На севере с ролью Certification Authority запустите консоль Certification Authority Management Console, выберите раздел шаблонов сертификатов (Certificate Templates ) и в контекстном меню выберите Manage.

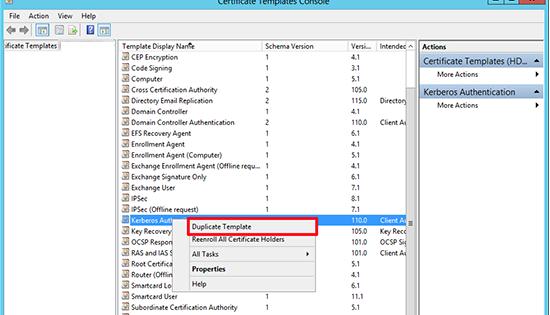

Найдите шаблон Kerberos Authentication certificate и создайте его копию, выбрав в меню Duplicate Template.

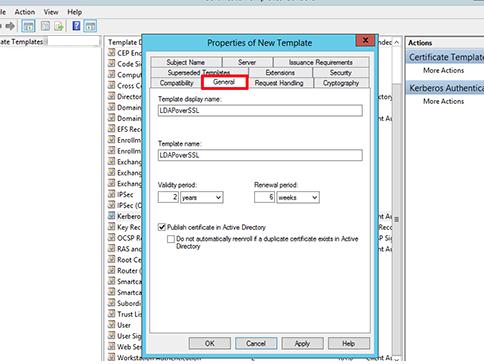

На вкладке General переименуйте шаблон сертификата в LDAPoverSSL, укажите период его действия и опубликуйте его в AD (Publish certificate in Active Directory).

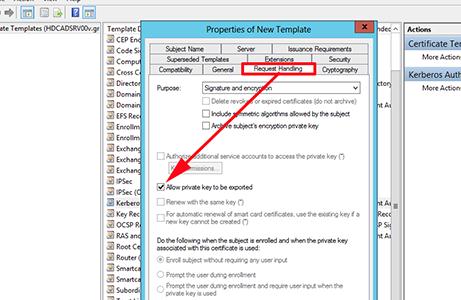

На вкладке Request Handling поставьте чекбокс у пункта Allow private key to be exported и сохраните шаблон.

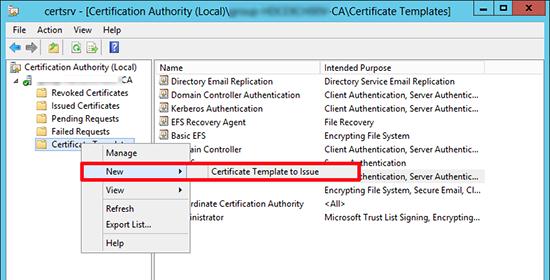

На базе созданного шаблона, опубликуем новый тип сертификата. Для этого, в контекстном меню раздела Certificate Templates выберем пункт New -> Certificate Template to issue.

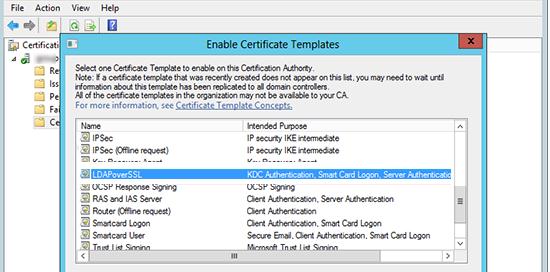

Из списка доступных шаблонов выберите LDAPoverSSL и нажмите OK.

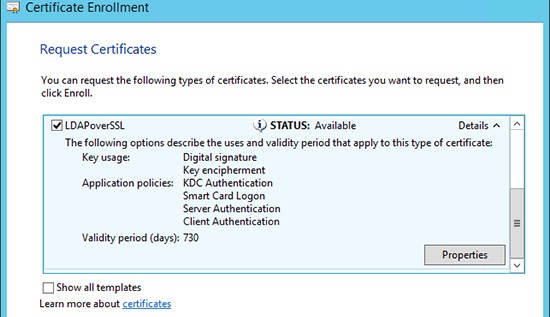

На контроллере домена, для которого планируется задействовать LDAPS, откройте оснастку управления сертификатами и в хранилище сертификатов Personal запросим новый сертификат (All Tasks -> Request New Certificate).

В списке доступных сертификатов выберите сертификат LDAPoverSSL и нажмите Enroll (выпустить сертификат).

Следующее требование – необходимо, чтобы контроллер домена и клиенты, которые будут взаимодействовать через LDAPS доверяли удостоверяющему центру (CA), который выдал сертификат для контроллера домена.

Если это еще не сделано, экспортируем корневой сертификат удостоверяющего центра в файл, выполнив на сервере с ролью Certification Authority команду:

certutil -ca.cert ca_name.cer

Совет. Файл сертификата сохранится в профиле текущего пользователя и в нашем случае имеет имя ca_name.cer.

А затем добавьте экспортированный сертификат в контейнере сертификатов Trusted Root Certification Authorities хранилища сертификатов на клиенте и контроллере домена. Сделать это можно через вручную через оснастку управления сертификатами, через GPO или из командной строки (подробнее здесь).

certmgr.exe -add C:\ca_name.cer -s -r localMachine ROOT

Необходимо перезапустить службы Active Directory на контроллере домена, либо целиком перезагрузить DC.

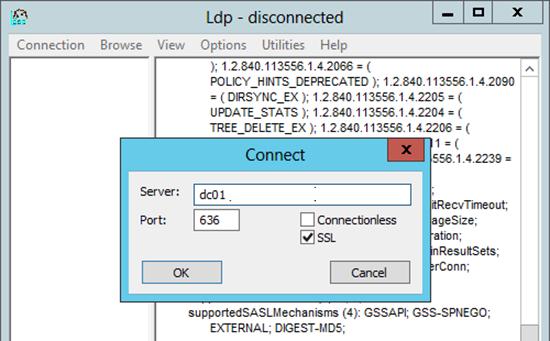

Осталось протестировать работу по LDAPS. Для этого на клиенте запустим утилиту ldp.exe и в меню выбираем Connection-> Connect->Укажите полное (FQDN) имя контроллера домена, выберите порт 636 и отметьте SSL -> OK. Если все сделано правильно, подключение должно установиться.

Примечание. Утилита ldp.exe на клиентах устанавливается в составе пакета Remote Server Administration Kit (RSAT): RSAT для Windows 10, для 8.1.

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

How to configure LDAPS, LDAP over SSL, using CA Certificate Service on Domain Controller in Windows Server 2016

This post is to provide an instruction on how to set up LDAPS (LDAP over SSL) on Domain Controller using single-tier CA hierachy.

Reasons for Enabling LDAPS

By default, LDAP communications between client and server applications

are not encrypted. This means that it would be possible to use a

network monitoring

device or software and view the communications traveling between LDAP

client and server computers. This is especially problematic when an LDAP

simple bind is used because credentials (username and password) is

passed over the network

unencrypted. This could quickly lead to the compromise of credentials.

Reasons for enabling Lightweight Directory Access Protocol (LDAP) over

Secure Sockets Layer (SSL) / Transport Layer Security (TLS) also known

as LDAPS include:

- Some applications authenticate with Active Directory Domain Services

(AD DS) through simple BIND. As simple BIND exposes the users’

credentials in clear text, use of Kerberos is preferred. If simple BIND

is necessary, using SSL/TLS to encrypt the authentication

session is strongly recommended. - Use of proxy binding or password change over LDAP, which requires LDAPS. (e.g.

Bind to an AD LDS Instance Through a Proxy Object )

- Some

applications that integrate with LDAP servers (such as Active Directory

or Active Directory Domain Controllers) require encrypted

communications. To encrypt LDAP communications in a Windows network, you

can enable LDAP over SSL (LDAPS).

Prerequisite

Active Directory Service and AD LDS has been installed prior to this installation.

How to set up Active Directory Domain Service role in Windows server 2016

Setting up AD LDS on Windows Server 2016

HOW-TO

Step 1. Add Active Directory Certificate Service on Domain Controller.

Choose Certificate Authority.

Step 2. Configure Active Directory Certificate Services.

Check the certificate on Certificae Authority

Step3. Verify LDAPS connection

Open ldp.exe.

Done.

Reference

https://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate.aspx

Overview #

Although RCF 3045 provides a methodology to determine the vendorName and vendorVersion of the LDAP server from the RootDSE Example, many LDAP Server Implementations do not provide this information.

Do realize the information was taken from various different LDAP Server Implementations at various times and you results may vary.

There are also the supportedLDAPVersion attributes which will show you which protocol version of LDAP the LDAP Server Implementation supports. Generally, if the server ONLY shows supportedLDAPVersion=2, do not even try to use modern LDAP tools as most will have issues, in other words, upgrade to a LDAP Server Implementation that supports supportedLDAPVersion=3.

supportedLDAPVersion: 2 supportedLDAPVersion: 3

Each LDAP Server Implementation, unfortunately, has its own characteristics that clearly separate it from others. To find out its type, use any available LDAP search tool and START with the following parameters:

ldapsearch -LLL -h ipaddress -b "" -s base -D cn=admin,....,dc=com -W "(objectclass=*)" vendorname vendorversion isGlobalCatalogReady

This will at least show you if the LDAP Server Implementation supports vendorName and vendorVersion and if the isGlobalCatalogReady returns true you know this is Microsoft Active Directory.

Now you can use the following information to search for the and hopefully determine the specifics.

UnboundID#

vendorName: UnboundID Corp. vendorVersion: UnboundID Directory Server 4.1.0.6

Active Directory#

Microsoft Active Directory does not provide the vendorVersion or VendorName in the rootDSE.

We typically check the RootDSEto determine if there is a value for «forestFunctionality» and if there is we assume it is Microsoft Active Directory.

For the version, you then need to determine which version of which object you are trying to determine.

- operatingSystem — Each Domain Controller entry will have a operatingSystem attribute which shows the OS Version on that DC

- forestFunctionality — The RootDSE will have the forestFunctionality attribute as an integer which related the Active Directory Functional Levels

- domainFunctionality — The RootDSE will have the domainFunctionality attribute as an integer which related the Active Directory Functional Levels

To find all Domain Controllers and their versions, use this SearchRequest:

(&(&(&(&(samAccountType=805306369)(primaryGroupId=516))(objectCategory=computer)(operatingSystem=*))))

For more information on versions of Active Directory Functional Levels

EDirectory#

EDirectory provides a couple of more detailed results beyond vendorName and VendorVersion in the dsRevision and Version AttributeTypes located on the NcpServer LDAP Entry

vendorName: Novell, Inc. vendorVersion: LDAP Agent for Novell eDirectory 8.8 SP7 (20705.00)

You can obtain more specific information using a query similar to:

ldapsearch -H ldap://serverip:389 -ZZ -x -D "cn=admin,...,dc=com" -W -b "dc=com" -s sub "(objectClass=ncpServer)" "dsRevision" "Version" "objectClass"

Will return results similar to:

{{{

dsRevision: 2070500

Version: eDirectory for Linux x86_64 v8.8 SP7 [DS]

NetScape#

vendorname=Netscape Communications Corp. vendorversion=Netscape-Directory/6.11 B2002.281.0853

Sun One Directory: Attribute vendorVersion will contain the term «Sun Directory».#

vendorName=Sun Microsystems\, Inc. vendorVersion=Sun Java(TM) System Directory Server/5.2_Patch_6

Oracle Internet Directory#

An older version shows:

orcldirectoryversion: OID 10.1.4.3.0

Oracle Unified Directory#

majorVersion: 11 maintenanceVersion: 1 platformVersion: 0 releaseVersion: 2 vendorName: Oracle Corporation vendorVersion: Oracle Unified Directory 11.1.2.1.0

Oracle Virtual Directory#

orcldirectoryversion: OVD 11.1.1.6.0

IBM — Found this one:#

vendorName: [International Business Machines (IBM)] vendorVersion: [6.0]

OpenLDAP#

dn: objectClass: top objectClass: OpenLDAProotDSE

Siemens AG#

Siemens AG DirX Directory V8.0 B 8.1.218 2008:06:14 01:10 32-Bit

Anyone know of any others or can add information?#

More Information#

There might be more information for this subject on one of the following:

- LDAP Searches

- LDAP Server Implementations

- VendorName

- VendorVersion