В этой статье я постарался собрать в одном месте основные команды cmd и PowerShell, которые полезны при настройке и управлении Windows Server Core. Думаю, этот гайд будет полезен как новичкам, так и опытным системным администраторам, как справочник по базовым командам Server Core.

Содержание:

- Настройка Windows Server Core с помощью SCONFIG

- Основные команды PowerShell для настройки Server Core

- Установка обновлений в Server Core

- Часто используемые команды в Server Core

Напомним, что Server Core это особый режим установки Windows Server без большинства графических инструментов и оболочек. Управление таким сервером выполняется из командной строки или удаленно.

Преимущества Windows Serve Core:

- Меньшие требования к ресурсам;

- Повышенная стабильность, безопасность, требует установки меньшего количества обновлений (за счет меньшего количества кода и используемых компонентов);

- Идеально подходит для использования в качестве сервера для инфраструктурных ролей (контроллер домена Active Directory, DHCP сервер, Hyper-V сервер, файловый сервер и т.д.).

Server Core лицензируется как обычный физический или виртуальный экземпляр Windows Server (в отличии от Hyper-V Server, который полностью бесплатен).

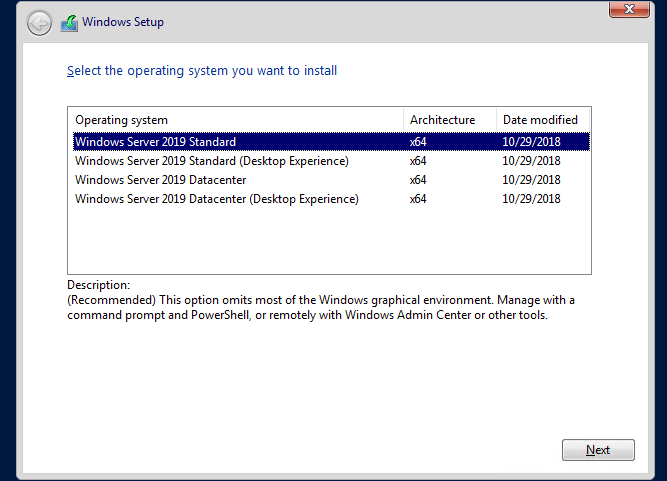

Для установки Windows Server 2016/2019 в режиме Core нужно выбрать обычную установку. Если вы выберите Windows Server (Desktop Experience), будет установлен GUI версия операционной системы (в предыдущих версиях Windows Server она называлась Server with a GUI).

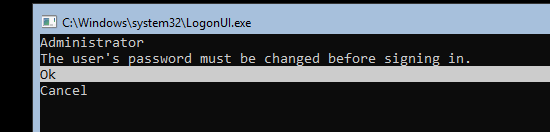

После установки Windows Server Core перед вами появляется командная строка, где нужно задать пароль локального администратора.

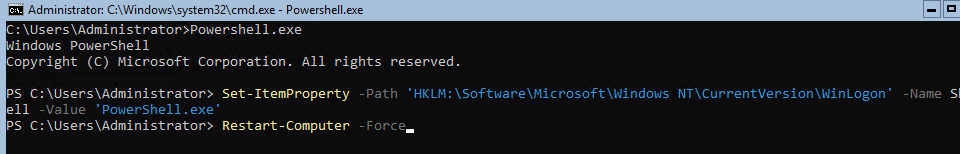

При входе на Server Core открывается командная строка (cmd.exe). Чтобы вместо командной строки у вас всегда открывалась консоль PowerShell.exe, нужно внести изменения в реестр. Выполните команды:

Powershell.exe

Set-ItemProperty -Path 'HKLM:\Software\Microsoft\Windows NT\CurrentVersion\WinLogon' -Name Shell -Value 'PowerShell.exe'

И перезагрузите сервер:

Restart-Computer -Force

Если вы случайно закрыли окно командной строки, нажмите сочетание клавиш Ctrl+Alt+Delete, запустите Task Manager -> File -> Run -> выполните

cmd.exe

(или

PowerShell.exe

).

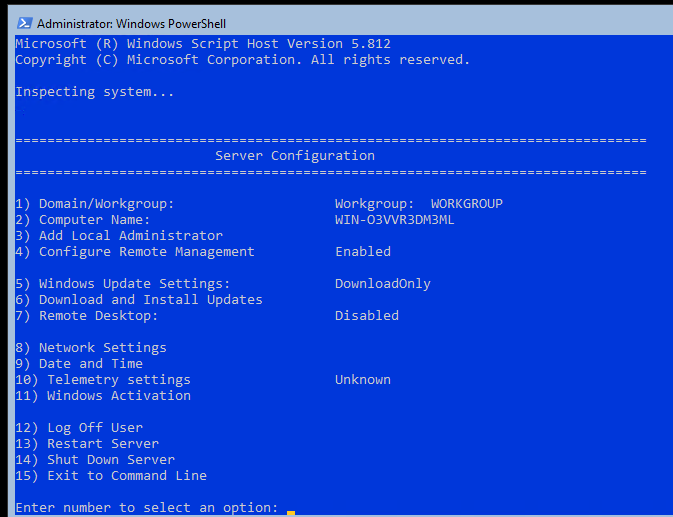

Настройка Windows Server Core с помощью SCONFIG

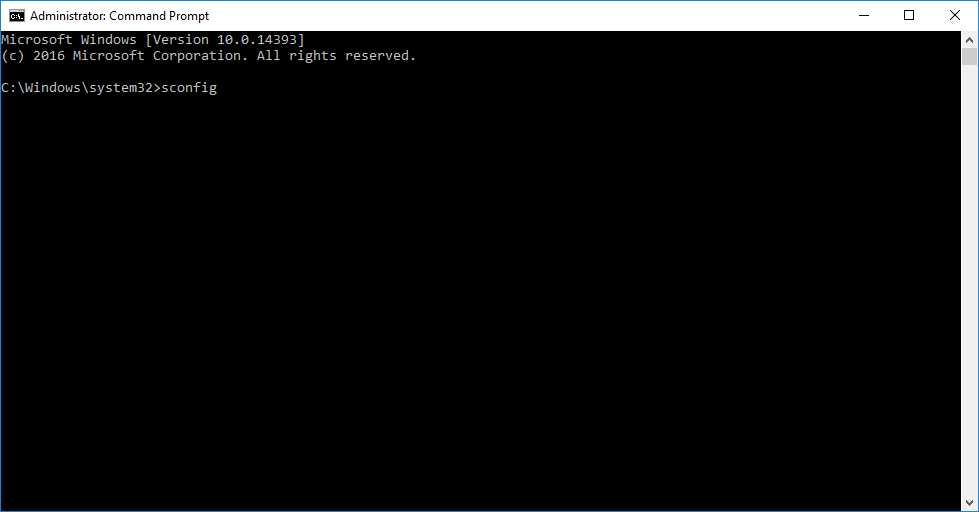

Для базовой настройки Server Core можно использовать встроенный скрипт sconfig. Просто выполните команду sconfig в консоли. Перед вами появиться меню с несколькими пунктами:

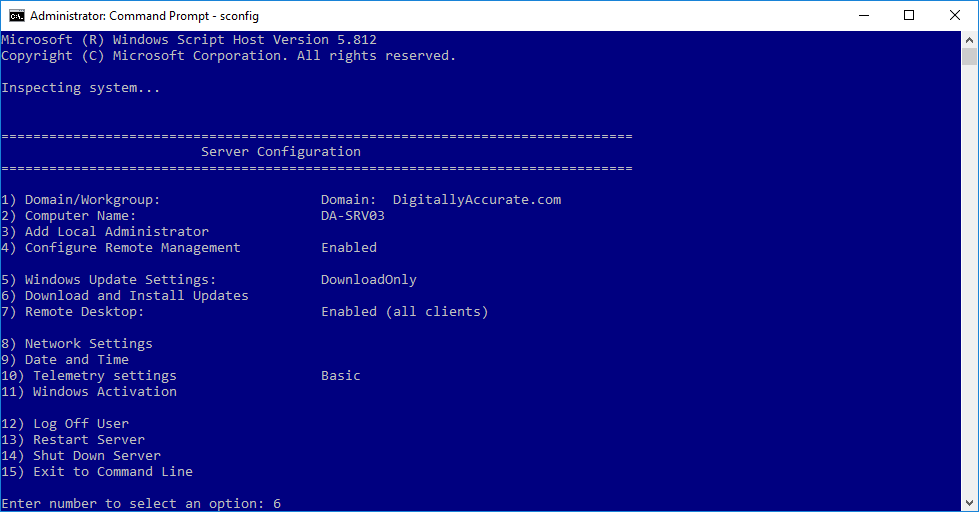

С помощью меню Server Configuration можно настроить:

- Добавить компьютер в домен или рабочую группу;

- Изменить имя компьютера (hostname);

- Добавить локального администратора;

- Разрешить/запретить удаленное управления и ответы на icmp;

- Настроить параметры обновления через Windows Update;

- Установить обновления Windows;

- Включить/отключить RDP;

- Настроить параметры сетевых адаптеров (IP адрес, шлюз, DNS сервера);

- Настроить дату и время;

- Изменить параметры телеметрии;

- Выполнить logoff, перезагрузить или выключить сервер.

Все пункт в меню

sconfig

пронумерованы. Чтобы перейти в определенное меню наберите его номер и Enter.

В некоторых пунктах меню настройки sconfig есть вложенные пункты. Там также, чтобы перейти к определенной настройке, нужно сделать выбор цифры пункта меню.

Не будем подробно рассматривать все пункты настройки sconfig, т.к. там все достаточно просто и очевидно. Однако в большинстве случаев администраторы предпочитают использовать для настройки новых хостов с Server Core различные PowerShell скрипты. Это намного проще и быстрее, особенно при массовых развёртываниях.

Основные команды PowerShell для настройки Server Core

Рассмотрим основные команды PowerShell, которые можно использовать для настройки Server Core.

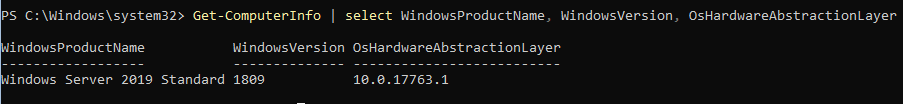

Узнать информацию о версии Windows Server и версии PowerShell:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer

$PSVersionTable

Для перезагрузки Server Core нужно выполнить команду PowerShell :

Restart-Computer

Чтобы выполнить выход из консоли Server Core, наберите:

logoff

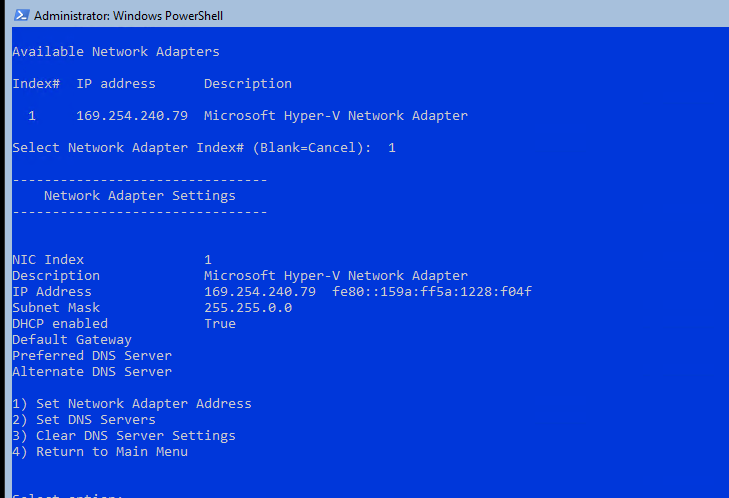

Настройка параметров сети

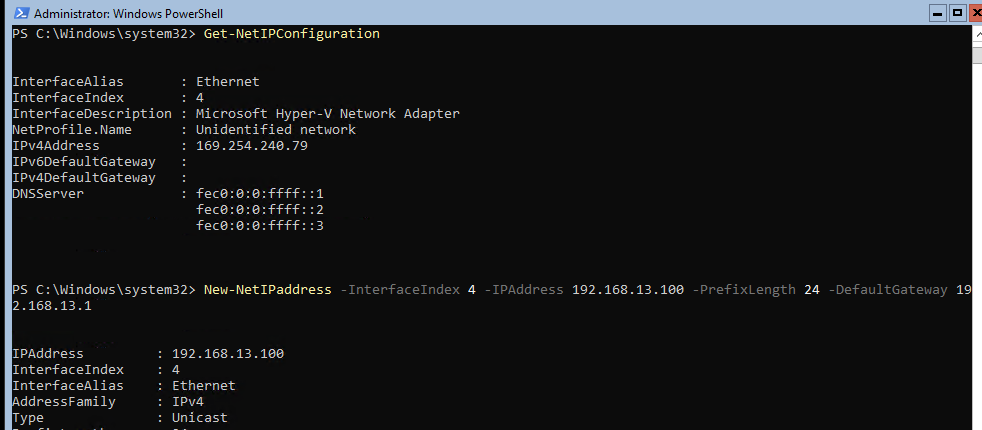

Теперь нужно из PowerShell нужно настроить параметры сети (по умолчанию Windows настроена на получение адреса от DHCP). Выведите список сетевых подключений:

Get-NetIPConfiguration

Теперь укажите индекс интерфейса сетевого адаптера (InterfaceIndex), который нужно изменить и задайте новый IP адрес:

New-NetIPaddress -InterfaceIndex 4 -IPAddress 192.168.13.100 -PrefixLength 24 -DefaultGateway 192.168.13.1

Set-DNSClientServerAddress –InterfaceIndex 4 -ServerAddresses 192.168.13.11,192.168.13.

111

Проверьте текущие настройки:

Get-NetIPConfiguration

Если нужно сбросить IP адрес и вернуться к получению адреса от DHCP, выполните:

Set-DnsClientServerAddress –InterfaceIndex 4 –ResetServerAddresses

Set-NetIPInterface –InterfaceIndex 4 -Dhcp Enabled

Включить/отключить сетевой адаптер:

Disable-NetAdapter -Name “Ethernet0”

Enable-NetAdapter -Name “Ethernet 0”

Включить, отключить, проверить статус поддержки IPv6 для сетевого адаптера:

Disable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Enable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Get-NetAdapterBinding -ComponentID ms_tcpip6

Настроить winhttp прокси сервер для PowerShell и системных подключений:

netsh Winhttp set proxy <servername>:<port number>

Настройка времени/даты

Вы можете настроить дату, время, часовой пояс с помощью графической утилиты

intl.cpl

или с помощью PowerShell:

Set-Date -Date "09/03/2022 09:00"

Set-TimeZone "Russia Time Zone 3

Задать имя компьютера, добавить в домен, активация

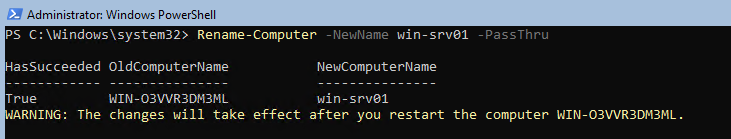

Чтобы изменить имя компьютера:

Rename-Computer -NewName win-srv01 -PassThru

Добавить сервер в домен Active Directory:

Add-Computer -DomainName "corp.winitpro.ru " -Restart

Если нужно добавить дополнительных пользователей в администраторы, можно настроить групповую политику или добавить вручную:

Add-LocalGroupMember -Group "Administrators" -Member "corp\anovikov"

Для активации Windows Server нужно указать ваш ключ:

slmgr.vbs –ipk <productkey>

slmgr.vbs –ato

Или можно активировать хост на KMS сервере (например, для Windows Server 2019):

slmgr /ipk N69G4-B89J2-4G8F4-WWYCC-J464C

slmgr /skms kms-server.winitpro.ru:1688

slmgr /ato

Разрешить удаленный доступ

Разрешить удаленный доступ к Server Core через RDP:

cscript C:\Windows\System32\Scregedit.wsf /ar 0

Разрешить удаленное управление:

Configure-SMRemoting.exe –Enable

Enable-NetFirewallRule -DisplayGroup “Windows Remote Management”

Текущие настройки:

Configure-SMRemoting.exe -Get

Разрешить Win-Rm PowerShell Remoting:

Enable-PSRemoting –force

Сервером с Windows Server можно управлять удаленно c другого сервера (с помощью ServerManager.exe), через браузер с помощью Windows Admin Center (WAC), с любой рабочей станции с помощью инструментов администрирования RSAT, подключаться к нему по RDP, PowerShell Remoting или SSH (в современных версиях Windows есть встроенный SSH сервер).

Настройка Windows Firewall

Информация о настройке Windows Firewall есть в статье по ссылке. Здесь оставлю несколько базовых команд.

Включить Windows Defender Firewall для всех профилей:

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled True

Изменить тип сети с Public на Private:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Полностью отключить Windows Firewall (не рекомендуется):

Get-NetFirewallProfile | Set-NetFirewallProfile -enabled false

Разрешить подключение через инструменты удаленного управления:

Enable-NetFireWallRule -DisplayName “Windows Management Instrumentation (DCOM-In)”

Enable-NetFireWallRule -DisplayGroup “Remote Event Log Management”

Enable-NetFireWallRule -DisplayGroup “Remote Service Management”

Enable-NetFireWallRule -DisplayGroup “Remote Volume Management”

Enable-NetFireWallRule -DisplayGroup “Remote Scheduled Tasks Management”

Enable-NetFireWallRule -DisplayGroup “Windows Firewall Remote Management”

Enable-NetFirewallRule -DisplayGroup "Remote Administration"

Установка обновлений в Server Core

Для управления параметрами обновлений предпочтительно использовать групповые политики Windows Update, но можно задать параметры и вручную.

Отключить автоматическое обновление:

Set-ItemProperty -Path HKLM:\Software\Policies\Microsoft\Windows\WindowsUpdate\AU -Name AUOptions -Value 1

Автоматически скачивать доступные обновления:

Set-ItemProperty -Path HKLM:\Software\Policies\Microsoft\Windows\WindowsUpdate\AU -Name AUOptions -Value 3

Получить список установленных обновлений:

Get-Hotfix

Или

wmic qfe list

Для ручной установки обновлений Windows можно использовать утилиту wusa:

Wusa update_name.msu /quiet

Также для установки и управления обновлениями из командной строки удобно использовать PowerShell модуль PSWindowsUpdate.

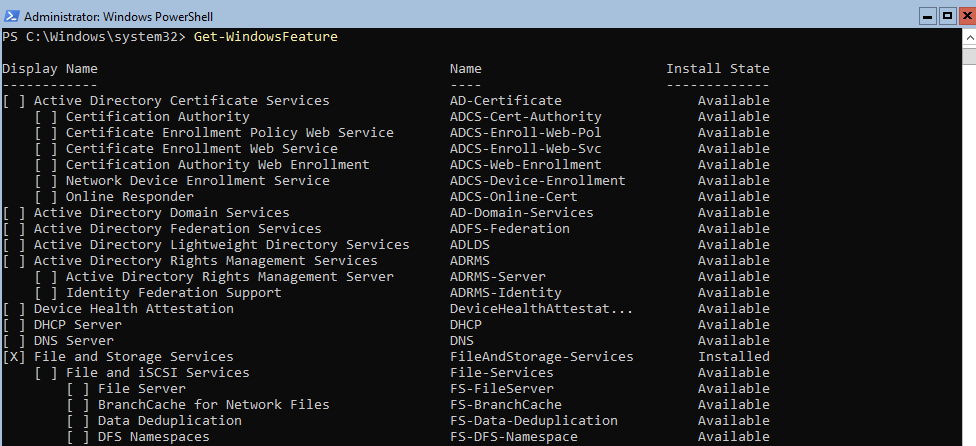

Управление ролями, службами и процессами Windows

Для получения списка всех доступных ролей в Windows Server Core выполните команду PowerShell:

Get-WindowsFeature

Получить список всех установленных ролей и компонентов в Windows Server(можно быстро понять, для чего используется сервер):

Get-WindowsFeature | Where-Object {$_. installstate -eq "installed"} | ft Name,Installstate

Например, для установки службы DNS воспользуйтесь такой командой:

Install-WindowsFeature DNS -IncludeManagementTools

Список всех служб в Windows:

Get-Service

Список остановленных служб:

Get-Service | Where-Object {$_.status -eq “stopped”}

Перезапустить службу:

Restart-Service -Name spooler

Для управление процессами можно использовать стандартный диспетчер задач (taskmgr.exe) или PowerShell модуль Processes:

Get-Process cmd, proc1* | Select-Object ProcessName, StartTime, MainWindowTitle, Path, Company|ft

Часто используемые команды в Server Core

Ну и наконец, приведу список различных полезных мне команд, которые я периодически использую в Server Core.

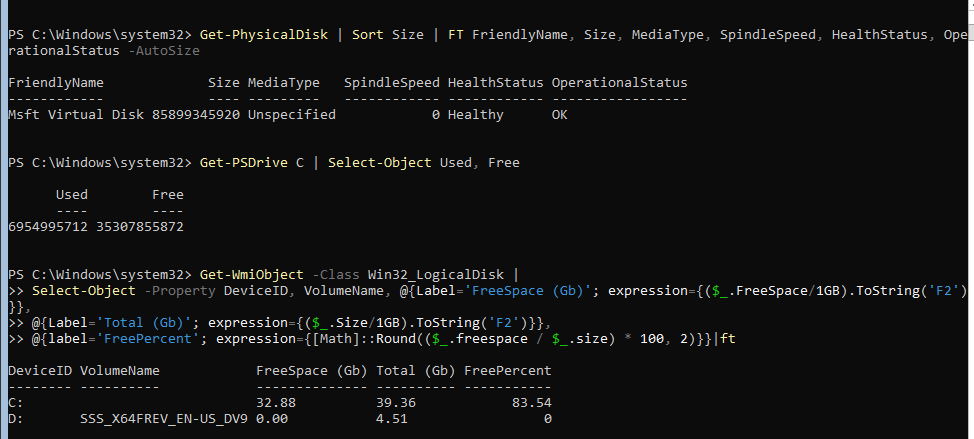

Информация о статусе и здоровье физических дисков (используется стандартный модуль управления дисками Storage):

Get-PhysicalDisk | Sort Size | FT FriendlyName, Size, MediaType, SpindleSpeed, HealthStatus, OperationalStatus -AutoSize

Информация о свободном месте на диске:

Get-WmiObject -Class Win32_LogicalDisk |

Select-Object -Property DeviceID, VolumeName, @{Label='FreeSpace (Gb)'; expression={($_.FreeSpace/1GB).ToString('F2')}},

@{Label='Total (Gb)'; expression={($_.Size/1GB).ToString('F2')}},

@{label='FreePercent'; expression={[Math]::Round(($_.freespace / $_.size) * 100, 2)}}|ft

Информация о времени последних 10 перезагрузок сервера:

Get-EventLog system | where-object {$_.eventid -eq 6006} | select -last 10

Список установленных программ:

Get-ItemProperty HKLM:\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\* | Select-Object DisplayName, DisplayVersion, Publisher, InstallDate | Format-Table –AutoSize

Скачать и распаковать zip файл с внешнего сайта:

Invoke-WebRequest https://contoso/test.zip -outfile test.zip

Expand-Archive -path '.\test.zip' -DestinationPath C:\Users\Administrator\Documents\

Чтобы скопировать все файлы из каталога на удаленный компьютер по сети можно использовать Copy-Item:

$session = New-PSSession -ComputerName remotsnode1

Copy-Item -Path "C:\Logs\*" -ToSession $session -Destination "C:\Logs\" -Recurse -Force

Для установки драйвера можно использовать стандартную утилиту:

Pnputil –i –a c:\distr\hpdp.inf

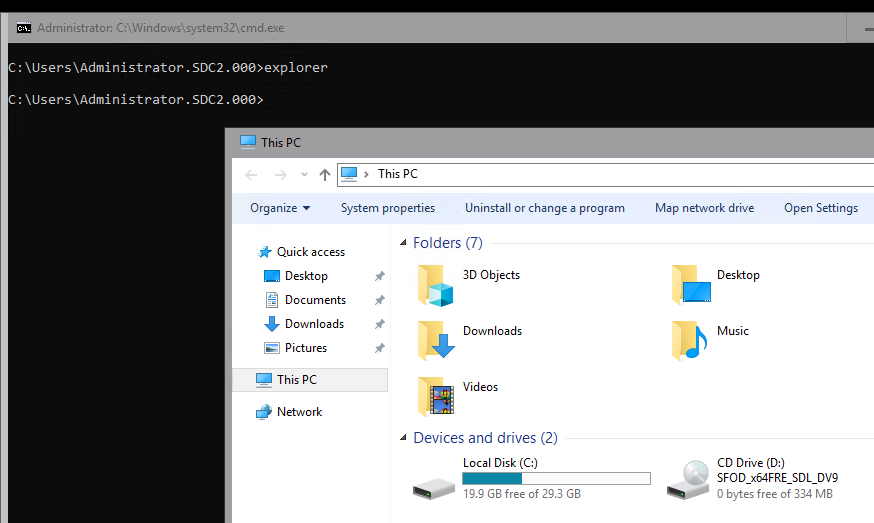

Также Microsoft предлагает специальный пакет Server Core App Compatibility Feature on Demand (FOD), который позволяет установить в Windows Server 2019 некоторые графические инструменты и консоли (MMC, Eventvwr, Hyper-V Manager, PerfMon, Resmon, Explorer.exe, Device Manager, Powershell ISE). Этот FOD доступен для загрузки в виде ISO при наличии активной подписки. Установка выполняется командой:

Add-WindowsCapability -Online -Name ServerCore.AppCompatibility~~~~0.0.1.0

Установка Server Core App Compatibility Feature on Demand будет использовать дополнительно около 200 Мб оперативной памяти в Server Core.

В этой статье я постарался собрать самые нужные команды, которые нужно постоянно держать под рукой при работе с Windows Server Core. Время от времени я буду обновлять статью и добавлять новые команды, которые покажутся мне нужными для повседневной работы.

In this guide, I will show you how to patch server core installation with the latest Windows Updates. Through Windows Update, you can install the latest patches on the server core automatically or manually install the latest updates.

When you install the Server Core, it is recommended to install the latest patches to keep it secure and updated. Unlike Windows Server (installed with Desktop Experience), the Server Core doesn’t have a GUI to check for updates.

When you have multiple server core installations in your setup, patching all them of the servers becomes a critical task. By patching a server core installation, you get the performance improvements and the known issues or bugs are fixed.

Methods to Patch Server Core Installations

There are three methods that you can use to patch a server running Windows Server Core:

- Using Windows Updates automatically: By using Windows Update, either automatically or with command-line tools, you can patch server core installations.

- Windows Server Update Services (WSUS): Using Windows Server Update Services (WSUS), you can service servers running a Server Core installation.

- Manually install updates on Server Core: Organizations that do not use Windows update or WSUS, you can apply updates manually and keep the server core updated.

Patch Server Core with latest Windows Updates

We’ll now go through the steps to automatically install the latest updates on the server core using Windows Update. The first step involves configuring the update setting on the server core. When a server core is first installed, the update setting is set to Download only. However, the SConfig screen allows you to modify this configuration.

You will be presented with three update options:

- Automatic

- Download Only

- Manual Updates

To enable automatic updates on the server core, type “A” and press the Enter key.

On the SConfig screen, notice that the update setting is now changed to Automatic. We have now enabled automatic updates on the Windows Server core. In the next step, we will check for the latest updates from Microsoft and install them. Select the option 6 to install the updates.

There are three options presented when you choose to install updates on server core:

- All quality updates

- Recommended quality updates only

- Feature Updates

Type the option “1” and press the enter key. The Server Core now checks for the quality updates. From the screenshot below, we see there are 4 Windows updates applicable for the server core.

You can install all the updates, select and install single update or choose not to install any update.

To install all the latest updates on Server Core, select the option “A” and press the enter key. The updates are now downloaded and installed on the server core. Remember that downloading and installing the updates will take time. Make sure the server has connectivity to the internet.

After sometime, the updates are installed on the server core, and we see a server restart is required to complete the installation of updates. Type “Y” and press the enter key to confirm the server restart.

Check Installed Updates on Server Core

There are multiple ways to check the installed updates on server core. You can use any of the commands listed below to get Windows updates installed on server core.

- get-wmiobject -class win32_quickfixengineering

- get-hotfix

- run wmic qfe list from the command line

- View updates by running a command systeminfo.exe

Manually Patch Server Core Installation

To manually install updates on the server core installation, you have to download the update and make it available to the server core installation. At a command prompt, run the following command:

Wusa update.msu /quiet

Depending on the updates that are installed, you may need to restart the computer, although the system will not notify you of this. To uninstall an update manually, run the following command on server core:

Wusa /uninstall update.msu /quiet

Additional Resources

- Patch a Server Core Installation

- Deploy Software Updates Using SCCM ConfigMgr

- Step-by-Step Guide to Import Updates into SCCM | ConfigMgr

- How to Run WSUS Server Cleanup Wizard to Clean Updates

Still Need Help?

If you need further assistance on the above article or want to discuss other technical issues, check out some of these options.

Уровень сложностиПростой

Время на прочтение6 мин

Количество просмотров8.1K

Сегодня хочу поговорить с вами о наболевшем, об обновлениях Microsoft, требующих перезагрузки. Я отношусь к тем, кто обычно устанавливает рекомендуемые на широком канале Windows Update, так как считаю безопасность превыше всего. Однако, перезагрузки безумно напрягают. Не одного меня, конечно. Так сложилось, что Microsoft очень давно разрабатывала технологию установки обновлений без перезагрузок. Мало кто знает, что еще с Windows Server 2003 SP1 была предложена технология HotPatching, позволяющая на лету устанавливать заплатки и библиотеки, не требуя перезагрузки. Правда, почему то, после выхода Windows Server 2003 SP2 выпуск обновлений, не требующих перезагрузок был свёрнут. О подробностях применения горячих обновлений в те древние времена можно почитать тут. Сегодня я расскажу о горячей установке обновлений на Windows Server 2025 и Windows 11 24H2 без всяких подписок. Но давайте по порядку…

С выходом Windows Server 2019 технология была переработана и для издания Windows Server 2019 Datacenter Azure Edition (Core) доставлялись горячие обновления, если машины размещались в Azure. С Windows Server 2022 такая возможность появилась и для версии Windows Server 2022 Datacenter Azure Edition с полным рабочим столом. Но требование издания Azure Edition и размещения в облаках Microsoft никуда не делось. Позже разрешили обновлять без перезагрузок виртуальным машины Azure Edition, развернутые в дата-центрах заказчика на кластерах Azure Stack HCI при наличии подписки Azure. Гм, тоже не моя история 😊

С Windows Server 2025 недавно было анонсировано, что горячие обновления доступны для любых изданий Windows Server 2025 (включая Server Standard и Datacenter), в том числе запущенных на железе и в сторонней виртуализации, при активации агента Azure Arc и наличии подписки Azure. Пошаговая инструкция дана в статье How to preview: Azure Arc-connected Hotpatching for Windows Server 2025 — Microsoft Community Hub.

Я не буду рассказывать тут об официальном способе, описанном в статье по ссылке строкой выше. Сейчас рассмотрим, что необходимо сделать, чтобы на ваш Windows Server 2025 устанавливались лишь обновления из HotPatch канала, поговорим об особенностях этого подхода. А в конце статьи поговорим и о Windows 11 24H2 и том, как регулярно обновлять её с минимумом перезагрузок.

Итак, для начала базовые знания для тех, кто не читал тех статей, ссылки на которые я дал выше. Hotpatching, это технология позволяющая уменьшить, но не убрать совсем количество перезагрузок при установке обновлений. Согласно видению Microsoft, раз в месяц будет выходить «горячее» кумулятивное обновление для Windows Server 2025 (забегая вперёд, оно же является «горячим» и для Windows 11 24H2), установка которого не требует перезагрузки ОС. При этом некоторые компоненты таким обновлением покрыть пока невозможно, так что раз в квартал те системы, которые установили 2-3 «горячих» обновления без перезагрузок будут получать специальное обновление, вносящее исправления в те компоненты, которые без перезагрузки обновить не получается, устанавливать его и перезагружаться – раз в квартал, а не раз в месяц. Обновления, не требующие перезагрузок (такие как Defender или драйверы) будут доступны штатно через Windows Update, а вот обновления, требующие перезагрузку, например .NET, не будут предлагаться для установки в Windows Update, как именно будет проходить их установка мне пока непонятно. Таким образом мы в несколько раз снижаем количество перезагрузок, но не избавляемся от них совсем. Обойтись без перезагрузок совсем не удастся. После выхода ежеквартального обновления следующие «горячие» обновления включают его внутри себя и будут требовать его наличия для установки без перезагрузки (более того, они принудительно установят его тем, кто еще не установил и перезагрузят ОС, если перезагрузка разрешена настроенными политиками).

Теперь о том, что необходимо иметь для установки «горячих» обновлений. Издания Windows Server поддерживаются любые – Standard, Datacenter, Azure Edition, Azure Stack HCI – как Server Core, так и полные версии с рабочим столом, в том числе и ознакомительные (Evaluation) издания. Обязательными условиями является наличие установленного кумулятивного обновления за июль 2024 (9 июля 2024 г. — KB5040435 (сборка ОС 26100.1150) — Служба поддержки Майкрософт (microsoft.com)), включенного Virtualization Based Security и, собственно, хака в реестре для самого Hotpatch. Также я бы рекомендовал как предварительное условие установку обновления .NET 2024-07, так как оно не знает о «горячем» канале и буде предлагаться вне зависимости от ваших настроек, – и потребует перезагрузки. Ставьте KB5039894 или более новое. До выполнения следующих шагов у меня в Windows Update отображаются свежие обновления:

Я в WU поставил на паузу установку всех обновлений. Далее чтобы включить Virtualization Base Security и поддержку Hotpatch, выполните в режиме администратора следующие команды, добавляющие в реестр необходимые ключи и перезагрузитесь:

Reg add "HKLM\SYSTEM\ControlSet001\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

Reg add "HKLM\SOFTWARE\Microsoft\Windows\Hotpatch\Environment" /v "AllowRebootlessUpdates" /t REG_DWORD /d 1 /f

Обратите внимание: На UEFI системах выключить Virtualization Based Security после включения не так просто, придётся обновлять бут загрузчик, так как он впишется в него. Если вы решите отключить Hotpatch, то после удаления ключа EnableVirtualizationBasedSecurity потребуется также выполнить команды: bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO,DISABLE-VBS и bcdedit /set vsmlaunchtype off

После этого я удалю содержимое папки C:\Windows\SoftwareDistribution\Download и проверю наличие ключа AllowRebootlessUpdates:

Теперь, проверив обновления в Windows Update я вижу лишь одно «горячее»:

Установка проходит онлайн без необходимости перезагружаться:

Сразу же вижу, что ОС обновилась:

Запустив Windows Update, я не вижу других обновлений, так как они не «горячие»:

Обращу внимание, что для обновлений .NET начиная с 2024-08 в метаданные были внесены изменения, блокирующую их установку на Hotpatch системах.

Наконец, добавлю, что во время проверки обновлений, при включенном Hotpatch происходит чтение ключа реестра HKLM\SOFTWARE\Microsoft\Azure Connected Machine Agent\Windows\Licenses\Features\Hotpatch\Subscription. Возможно, в будущем планируется добавить некий механизм проверки подписки, – но так как это лишь ключ реестра, мы справимся с этим, когда придёт время.

Сейчас же, поговорим, наконец, об обновлениях Windows 11 24H2.

Известно, что код у Windows Server 2025 и Windows 11 24H2 общий, обновления у них тоже общие, так что мне стало интересно, можно ли обновлять Windows 11 без перезагрузок. Оказывается, да – можно. Есть нюансы. Разбираемся.

Во-первых, как и ранее, необходимо включить Virtualization Based Security и Hotpatching (код выше):

Разумеется, я также имею Windows 11 24H2 с установленным обновлением 9 июля 2024 г. — KB5040435 (сборка ОС 26100.1150) — Служба поддержки Майкрософт (microsoft.com).

Система не знает о «горячем» канале, так что я отключаю автоматическую установку обновлений, и загружаю вручную Windows11.0-KB5041570-x64.msu с UUPDump. Далее просто запускаю установку:

И, ура, установка проходит без перезагрузки:

Система обновлена, перезагрузка не потребовалась.

Следует помнить, что на данный момент нет метода, блокирующего установку не «горячих» обновлений с Windows Update, если автоматическая установка включена, он будет устанавливать все обновления и перезагружаться:

Так что на данный момент придётся отключить автоматическую установку, и придумывать скрипт решение, которое будет засекать, загружать и устанавливать «горячие» обновления без перезагрузки, блокируя все остальные до выхода ежеквартального, а тогда уже устанавливать всё что накопилось, перезагружаться и снова переходить в «горячий» режим без перезагрузок.

В заключение замечу, что «горячее» обновление KB5041570 (26100.1386), которое включает в себя «базовое» обновление KB5040435 (26100.1150) явилось не первым в своём роде. Ранее уже выходили «горячие» обновления KB5037970 (26100.500) и KB5039329 (26100.793) — оба на базе «базового» KB5036908 (26100.268)), на которых технология и была обкатана. Раз в квартал в первое «горячее» обновление включается новое «базовое», потому оно требует перезагрузки. Два следующих «горячих» основаны на том же «базовом», так что перезагрузки не требуют. Мне пока не очевидно, как устанавливать обновления, не попадающие в «горячий» канал, – например, .NET, я обязательно расскажу об этом позднее.

Итак, полтора месяца назад, начиная статью, которую я назвал тогда Azure Stack HCI — что такое, как улучшить и пользоваться / Хабр (habr.com) я обещал описать как использовать технологию Hot Patching для виртуальных машин, не покупая подписки, сегодня я хорошо перевыполнил тот план, так как не только рассказал как заставить Hot Patching работать на железе и в сторонней виртуализации, но и о том, как обновлять Windows 11 без перезагрузок. Задержка с публикацией была вызвана именно желанием дать качественный материал. В сухом остатке по теме горячих обновлений сейчас моя цель портировать компоненту Microsoft-Windows-Hotpatch-Targeting из серверной ОС в клиентскую, чтобы и там всё работало автоматом.

На этом по данной теме всё. Если остались вопросы, спрашивайте, – отвечу. Ставьте лайк, подписывайтесь. Предлагайте идеи для новых статей.

Новости, обзоры продуктов и конкурсы от команды Timeweb.Cloud — в нашем Telegram-канале ↩

📚 Читайте также:

-

➤ Windows Product Policy – меняем политику продукта, добавляем русский в Windows Enterprise G без телеметрии и больше…

-

➤ Глубокие проверки работоспособности Kubernetes;

-

➤ Восставший из пепла… и утиля: как я оживил ретро-ноутбук на 386’ом, который старше меня в полтора раза?

-

➤ Программирование — это вообще не просто!

-

➤ Как победить вампира-социопата, не приходя в сознание, или Еще раз о современной научной фантастике.

Although without the GUI, Windows Server Core (from 2008 R2 onward) is the same platform as the GUI version. Therefore, we need to periodically update it.

Windows 7SP1 x64 and Server 2008 R2 SP1 share the same update base. All those hints and instructions already described in the posts about unofficial SP2, the update agent or any other update can be used here as well.The only difference is that we must type a few commands in order to execute updates from the command prompt. Although this sounds complicated – actually it’s not. Just another day in the life of the Jedi masters.

Save all updates to the USB drive

I will show you here how I updated one isolated Windows Server 2008 R2 SP1 with the same update pack I used for the Windows 7 SP1 system. This server is the VM on my laptop.

I saved all related updates to one USB drive. I connected that USB drive into the port of my laptop. When Windows recognised it and added to Windows Explorer, I redirected it to my VM.

In the Core version we will see nothing, but the new drive will appear in the system. We need to find it manually, similar as we did when we installed the VirtualBox integration package. Windows will assign the first free letter to it.

In case you have only one partition on the hard disk (labelled as C:) and the DVD drive (labelled as D:), your redirected USB drive will be E:. In my case, I didn’t use the DVD drive and my USB drive was D:.

I changed the current drive and folder to D:\ with the commands:

C:\>d: D:\>cd 64-bit D:\64-bit>dir

I saved two sets of updates on the same flash – one for the 32-bit and one for the 64-bit systems. When I changed the current drive and folder, I needed to enter into the folder for 64-bit machines. The third step was to list the content of the current folder.

I started with the unofficial SP2. Again I needed to navigate to the folder and ran the updates:

D:\64-bit>cd “Convenience Update (SP2)” D:\64-bit\Convenience Update (SP2)>dir D:\64-bit\Convenience Update (SP2)>KB3020369-Servicing_stack-x64.msu

Windows uses a minimal GUI to run updates and we will have the same experience as with the full GUI machines. I ran it and let it finish the installation. Then I executed the second update – “SP2” itself:

D:\64-bit\Convenience Update (SP2)>KB3125574-Convenience_Rollup_Update-x64.msu

Windows again started the installation process. This update is larger and its installation will take a while, so grab a coffee and relax. In my case it lasted 15 minutes.

Restart and check

The last step in this part was to restart my VM. I clicked on the [ Restart Now ] button and let it finish this part of the installation. When my VM rebooted, I logged in and checked if all is fine.

The next step was to install the Rollup update. The offline IE11 installation is not important on the core server.

From the beginning of 2017, Microsoft publish cumulative monthly updates. We can install any of them in the same way. Additionally, this process is the same for Windows Server 2012 R2 Core.

Finally, I need to mention that you can use alternate procedures in cases when your server is either part of the local network with the WSUS server or has direct access to the Net. I will let that story be for another post.

Stay tuned.

We’re all used to updating our Windows Server operating systems with the Windows Update GUI, but did you know that you can update your server using command prompt and “sconfig”?

The past few years I’ve been managing quite a few Windows Server Core Instances that as we all know, do not have a GUI. In order to update those instances, you need to run Windows Update using the command line, but this method actually also works on normal Windows Server instances with the GUI as well!

Please enjoy this video or read on for why and how!

Why?

Using a GUI is great, however sometimes it’s not needed, and sometimes it even causes problems if it looses the backend connection where it’s pulling the data from. I’ve seen this true on newer Windows operating systems where the Windows Update GUI stops updating and you just sit there thinking the updates are running, when they are actually all complete.

The GUI also creates additional overhead and clutter. If there was an easier alternative to perform this function, wouldn’t it just make sense?

On Windows Server instances that have a GUI, I find it way faster and more responsive to just open an elevated (Administrative) command prompt, and kick off Windows Updates from there.

How

You can use this method on all modern Windows Server versions:

- Windows Server (with a GUI)

- Windows Server Core (without a GUI)

This also works with Windows Server Update Services so you can use this method either connecting to Windows Update (Microsoft Update) or Windows Server Update Services (WSUS).

Now lets get started!

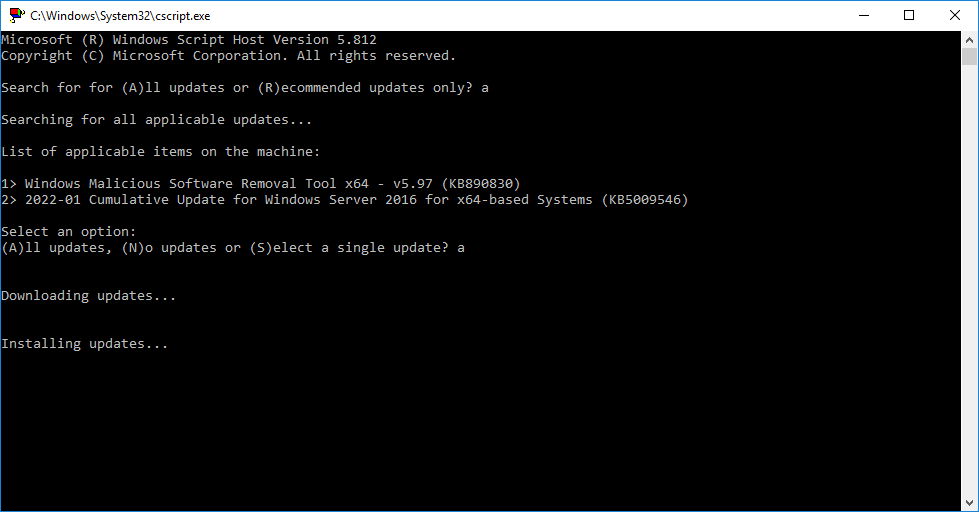

- Open an Administrative (elevated) command prompt

- Run “sconfig” to launch the “Server Configuration” application

- Select option “6” to “Download and Install Windows Updates”

- Choose “A” for all updates, or “R” for recommended updates, and a scan will start

- After the available updates are shown, choose “A” for all updates, “N” for no updates, or “S” for single update selection

After performing the above, the updates will download and install.

I find it so much easier to use this method when updating many/multiple servers instead of the GUI. Once the updates are complete and you’re back at the “Server Configuration” application, you can use option “13” to restart Windows.