Время на прочтение2 мин

Количество просмотров86K

Ещё не успела отшуметь уязвимость BlueKeep (CVE-2019-0708) для старых версий ОС Windows, нацеленная на реализацию протокола RDP, как снова пора ставить патчи. Теперь в зону поражения попали все новые версии Windows. Если оценивать потенциальную угрозу от эксплуатации уязвимостей путем прямой атаки из интернета по методу WannaCry, то она актуальна для нескольких сотен тысяч хостов в мире и нескольких десятков тысяч хостов в России.

Подробности и рекомендации по защите под катом.

Опубликованные RCE-уязвимости в Службах Удаленных рабочих столов RDS в ОС Windows (CVE-2019-1181/1182) при успешной эксплуатации позволяют злоумышленнику, не прошедшему проверку подлинности, осуществить удаленное выполнение кода на атакуемой системе.

Для эксплуатации уязвимостей злоумышленнику достаточно отправить специально сформированный запрос службе удаленных рабочих столов целевых систем, используя RDP (сам протокол RDP при этом не является уязвимым).

Важно отметить, что любое вредоносное ПО, использующее эту уязвимость, потенциально может распространяться с одного уязвимого компьютера на другой аналогично распространению вредоносного ПО WannaCry по всему миру в 2017 году. Для успешной эксплуатации необходимо лишь иметь соответствующий сетевой доступ к хосту или серверу с уязвимой версией операционной системы Windows, в том числе, если системная служба опубликована на периметре.

Версии ОС Windows, подверженные уязвимости:

- Windows 10 for 32-bit/x64-based

- Windows 10 Version 1607 for 32-bit/x64-based Systems

- Windows 10 Version 1703 for 32-bit/x64-based Systems

- Windows 10 Version 1709 for 32-bit/x64-based Systems

- Windows 10 Version 1709 for ARM64-based Systems

- Windows 10 Version 1803 for 32-bit/x64-based Systems

- Windows 10 Version 1803 for ARM64-based Systems

- Windows 10 Version 1809 for 32-bit/x64-based Systems

- Windows 10 Version 1809 for ARM64-based Systems

- Windows 10 Version 1903 for 32-bit/x64-based Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows 7 for 32-bit/x64-based Systems Service Pack 1

- Windows 8.1 for 32-bit/x64-based systems

- Windows RT 8.1

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Рекомендуем:

- Установить необходимые обновления для уязвимых ОС Windows, начиная с узлов на периметре и далее для всей инфраструктуры, согласно принятым в компании процедурам управления уязвимостями:

portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181

portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1182 - При наличии опубликованного сервиса RDP на внешнем периметре для уязвимой ОС – рассмотреть ограничение (закрытие) доступа до устранения уязвимостей.

На текущий момент нет информации о наличии PoC/эксплоита/эксплуатации данных уязвимостей, однако медлить с патчами не рекомендуем, часто их появление — вопрос нескольких суток.

Возможные дополнительные компенсирующие меры:

- Включение проверки подлинности на уровне сети (NLA). Однако уязвимые системы по-прежнему останутся уязвимыми для удаленного выполнения кода (RCE), если у злоумышленника есть действительные учетные данные, которые можно использовать для успешной аутентификации.

- Временное выключение протокола RDP для уязвимых версий ОС до момента установки обновлений, использование альтернативных способов удаленного доступа к ресурсам.

14 мая 2019 года Microsoft сообщила о наличии критической уязвимости в реализации службы удаленных столов (ранее служба терминалов) в Windows, которая позволяет атакующему, не прошедшему проверку подлинности, через протокол RDP удаленно выполнить произвольный код на целевой системе. RCE (Remote Code Execution) уязвимость описана в CVE-2019-0708 и ей присвоено неофициальное название BlueKeep. Уязвимости подвержены только старые версии Windows – начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Более новые версии (Windows 10, 8.1 и Windows Server 2012R2/2016/2019) данной уязвимости в RDS не подвержены.

Содержание:

- RCE уязвимость CVE-2019-0708 в Remote Desktop Services

- Защита от уязвимости BlueKeep CVE-2019-0708

- Обновления Windows для защиты от RDP уязвимости BlueKeep

RCE уязвимость CVE-2019-0708 в Remote Desktop Services

Уязвимость присутствует не в самом протоколе RDP, а в реализации службы удаленных рабочих столов (Remote Desktop Service) в старых версиях Windows. Для эксплуатации уязвимости необходим только сетевой доступ к компьютеру с подверженной версией Windows и наличие на нем включенной службы RDP (доступ к которой не должен блокироваться межсетевыми экранами). Т.е. если ваш Windows хост доступен из интернета через RDP, это означает, что уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к службе удаленного рабочего стола через RDP, преаутентфикация удаленного пользователя при этом не требуется. После реализации уязвимости BlueKeep атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут используют уязвимость в RDS для распространения в локальных сетях. Таким образом масштаб атак может достигнуть результатов червя WannaCry (использовал уязвимость в протоколе SMB CVE-2017-0144 — EternalBlue).

Защита от уязвимости BlueKeep CVE-2019-0708

Для защиты от уязвимости CVE-2019-0708 (BlueKeep) Microsoft рекомендует оперативно установить обновления безопасности (перечислены в следующем разделе). Для уменьшения рисков реализации уязвимости на системах до момента установки обновления во внешнем периметре рекомендуются следующие действия:

- Временно отключить RDP доступ к компьютерам и отключить службу Remote Desktop Services или заблокировать внешний доступ на RDP на межсетевых экранах периметра сети и отключить проброс RDP портов в локальную сеть;

- Включить поддержку Network Level Authentication (NLA — Проверку подлинности на уровне сети) в настройках RDP на компьютере ) – возможно настроить как в Windows 7 /2008 R2, так и в Windows XP SP3. При включенной NLA для реализации уязвимости атакующему сначала нужно аутентифицироваться в службе Remote Desktop Services с помощью действительного аккаунта (реализовать атаку можно только под легитимным пользователем).

Обновления Windows для защиты от RDP уязвимости BlueKeep

Microsoft выпустила обновления для всех ОС Windows, подверженных уязвимости CVE-2019-0708 (BlueKeep). Патчи доступны для загрузки в каталоге обновлений Microsoft.

Несмотря на то, что Microsoft прекратила поддержку Windows XP и Windows Server 2003, для защиты от BlueKeep были выпушены обновления и для этих устаревших систем. Что лишний раз подчеркивает серьезность найденной уязвимости и высокий риск ее массовой эксплуатации.

Ниже приведены прямые ссылки на ручную загрузку обновлений для популярных версий Windows:

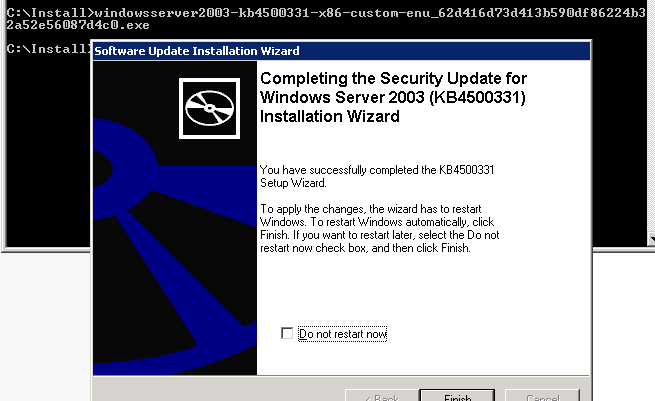

KB4500331:

Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 — https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

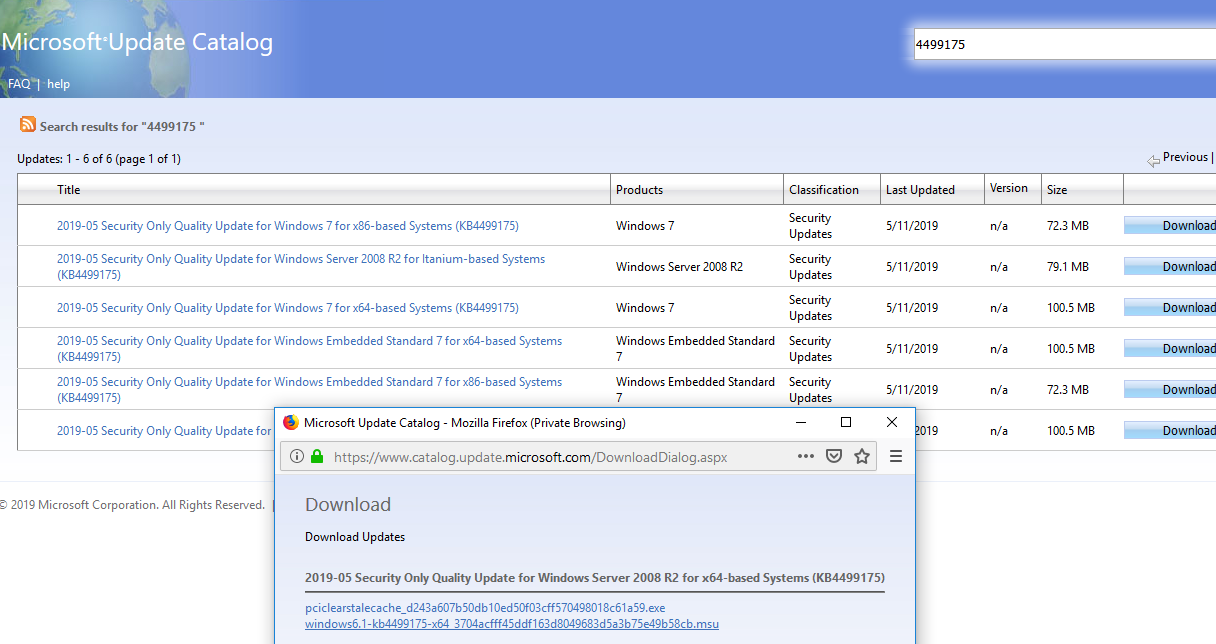

KB4499175:

- Windows Server 2008 R2 SP1 и Windows 7 SP1 x64 — windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 — windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

В Windows XP и 2003 обновления kb4500331 придется устанавливать вручную.

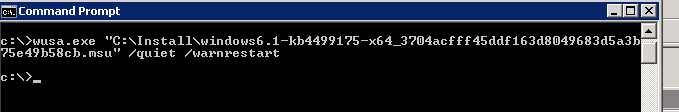

Для Windows 7 и Windows Server 2008 R2 обновление KB4499175 уже доступно для установки через WSUS (в зависимости от настроек одобрения обновлений) и Microsoft Update. Но вы можете установить его и вручную из msu файла с помощью wusa.exe:

wusa.exe "C:\Install\windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" /quiet /warnrestart

- уязвимости

Здравствуй, вторник, новый год

Обновитесь! Microsoft закрыла более 100 уязвимостей в Windows 10 и 11, Windows Server 2019 и 2022, Exchange Server, пакете Office и браузере Edge.

Компания Microsoft начала год с ударной работы над уязвимостями. Она выпустила не только первый в 2022 году вторничный пакет обновлений, закрывающий в общей сложности 96 уязвимостей, но и пачку исправлений для браузера Microsoft Edge (в основном связанных с движком Chromium). Так что всего с начала года компания закрыла более 120 уязвимостей в целом списке своих продуктов. Это явный повод как можно скорее обновить операционную систему и некоторые приложения Microsoft.

Наиболее критические уязвимости

Девять из закрытых уязвимостей имеют критический статус по шкале CVSS 3.1. Из них две связаны с возможностью повышения доступа к ресурсам системы (уязвимости эскалации привилегий): CVE-2022-21833 в Virtual Machine IDE Drive и CVE-2022-21857 в Active Directory Domain Services. Эксплуатация остальных семи может дать атакующему возможность удаленного выполнения кода:

- CVE-2022-21917 в HEVC Video Extensions;

- CVE-2022-21912 и CVE-2022-21898 в графическом ядре DirectX;

- CVE-2022-21846 в Microsoft Exchange Server;

- CVE-2022-21840 в Microsoft Office;

- CVE-2021-22947 в Open Source Curl;

- CVE-2022-21907 в стеке протоколов HTTP.

Из всего этого богатства самой неприятной уязвимостью, по всей видимости, является последняя. Баг в стеке протоколов HTTP теоретически позволяет злоумышленникам не просто заставить машину исполнить произвольный код, но и распространить атаку по локальной сети (по терминологии Microsoft, уязвимость относится к категории wormable, то есть может быть использована для создания червя). Данная уязвимость актуальна для операционных систем Windows 10, Windows 11, Windows Server 2022 и Windows Server 2019. Правда, по словам Microsoft, в Windows Server 2019 и Windows 10 версии 1809 она становится опасной только если пользователь включает HTTP Trailer Support при помощи ключа EnableTrailerSupport в реестре.

Также эксперты выражают беспокойство из-за наличия очередной уязвимости в Microsoft Exchange Server (к слову, она в общем списке закрытых багов не единственная, CVE-2022-21846 просто самая опасная из найденных). И экспертов можно понять — никто не хочет повторения прошлогодних событий с массовой эксплуатацией уязвимостей в Exchange.

Уязвимости с опубликованными доказательствами осуществления атак

Некоторые из закрытых уязвимостей уже были известны общественности, а к некоторым уже успели соорудить доказательства осуществления атак:

- CVE-2022-21836 — уязвимость, позволяющая подменить сертификаты Windows;

- CVE-2022-21839 — уязвимость, позволяющая организовать DoS-атаку на Event Tracing Discretionary Access Control List;

- CVE-2022-21919 — уязвимость эскалации привилегий в пользовательских профилях Windows.

Реальных атак с применением этих уязвимостей пока не наблюдалось, однако поскольку доказательства их осуществления опубликованы, они могут начаться в любой момент.

Как оставаться в безопасности

Во-первых, нужно незамедлительно обновить систему (да и прочие программы от Microsoft), да и в целом стараться не затягивать с установкой заплаток для критически важного ПО.

Во-вторых, любой компьютер или сервер, имеющий выход в Интернет, должен быть снабжен защитным решением, способным не только предотвращать эксплуатацию известных уязвимостей, но и выявлять атаки с применением неизвестных эксплойтов.

Советы

Applies ToWindows Server 2019

Сводка

Корпорация Intel выпустила «Рекомендации по устаревшим данным для процессоров Intel MMIO». В этом совете по безопасности говорится, что для некоторых процессоров Intel существуют потенциальные уязвимости системы безопасности в памяти, сопоставленные с вводом-выводом (MMIO), что может привести к раскрытию информации.

Улучшения

Обновление платформы Intel (IPU) 2022.1 от июня 2022 г. содержит исправления уязвимостей системы безопасности, включая Memory-Mapped Side-Channel атаки ввода-вывода (MMIO).

Чтобы защитить процессорное устройство на основе Intel, сделайте следующее:

-

Корпорация Intel рекомендует пользователям затронутых процессоров Intel обновить IPU 2022.1 обновления встроенного ПО микрокода, чтобы устранить эти проблемы. Дополнительные сведения см. в разделе INTEL-SA-00615.

-

В дополнение к обновлению IPU обновления встроенного ПО микрокода от Intel, мы также рекомендуем следовать рекомендациям, приведенным в следующих статьях Windows:

-

KB4073119: руководство клиента Windows для ИТ-специалистов по защите от микроархитектурных микроархитектур и спекулятивного выполнения в боковом канале

-

KB4072698: Руководство по Windows Server и Azure Stack HCI по защите от уязвимостей стороннего канала микроархитектуры и спекулятивного выполнения на основе кремния

-

Как получить обновление

|

Канал выпуска |

Доступна |

Следующий шаг |

|

Центр обновления Windows и Центр обновления Майкрософт |

Нет |

См. другие варианты ниже. |

|

Каталог Центра обновления Майкрософт |

Да |

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайт каталога Центра обновления Майкрософт. |

|

Windows Server Update Services (WSUS) и Microsoft Endpoint Configuration Manager |

Нет |

Эти обновления можно импортировать вручную в Windows Server Update Services (WSUS) или Microsoft Endpoint Configuration Manager. Инструкции по WSUS см. в разделе WSUS и сайт каталога. Инструкции по диспетчеру конфигурации см. в разделе Импорт обновлений из каталога Центра обновления Майкрософт. |

Сведения о файлах

Версия этого обновления ПО на английском языке (Соединенные Штаты) устанавливает файлы с атрибутами, которые перечислены в таблице ниже.

|

Имя файла |

Версия файла |

Дата |

Время |

Размер файла |

|

mcupdate_GenuineIntel.dll |

10.0.17763.4012 |

14 февраля 23 |

21:52 |

4,468,608 |

|

Имя файла |

Версия файла |

Дата |

Время |

Размер файла |

|

mcupdate_GenuineIntel.dll |

10.0.17763.4012 |

14 февраля 23 |

20:39 |

4,458,032 |

Ссылки

Обзор процесса обновления платформы Intel

Обратитесь в Intel для получения решений поддержки

Сведения о стандартной терминологии, используемой для описания обновлений программного обеспечения Майкрософт.

Мы предоставляем сторонние контактные данные, чтобы помочь вам найти техническую поддержку. Эти контактные данные могут меняться без уведомления. Мы не гарантируем точность этих контактных данных сторонних поставщиков.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Уязвимость в Windows 10 и Windows Server 2019 дает злоумышленникам точку входа для дальнейшей эксплуатации в сочетании с другими уязвимостями.

Пара уязвимостей в клиенте DHCP в Windows 10 и Windows Server 2019 позволяет злоумышленникам выполнять код удаленно, согласно исследователям из компании Positive Technologies. DHCP используется в проводных и беспроводных сетях для назначения IP-адресов и другой информации о конфигурации сети.

Злоумышленник настраивает DHCP-сервер на своем компьютере. Сервер отвечает на запросы конфигурации сети с помощью искаженных пакетов. В некоторых сетях эта атака возможна с мобильного телефона или планшета. Затем злоумышленник ждет, пока уязвимый компьютер с Windows 10 попросит возобновить аренду своего IP-адреса, что обычно происходит каждые несколько часов. Отправляя этот недействительный ответ, злоумышленник может получить права анонимного пользователя на компьютере жертвы.

Эксплуатация на этом этапе все еще является сложной задачей для злоумышленников, поскольку анонимные пользователи имеют ограниченные системные привилегии, препятствующие доступу к системным папкам, реестру Windows и изменяющие другие пользовательские и системные процессы. Тем не менее, он обеспечивает полезную точку входа для дальнейшей эскалации путем сопряжения с другими уязвимостями.

Обычно злоумышленники должны находиться в той же сети, что и целевая система, хотя в организациях, где ретранслятор DHCP использует внешние DHCP-серверы, это ограничение можно обойти.

Пара уязвимостей, обозначенных как CVE-2019-0697 и CVE-2019-0726 , основаны на отправке «ненормально большого количества параметров в ответе DHCP» и специально созданного списка суффиксов DNS, соответственно. Уязвимости были исправлены в обновлении системы безопасности, выпущенном в марте 2019 года во вторник.

Дополнительные сведения об уязвимостях, исправленных в обновлении за мартовское исправление во вторник 2019 года, см. В разделе « Код проверки концепции, опубликованный для Windows 7 с нулевым днем » и « Windows 10 1809, 1803: Microsoft подтверждает новую ошибку в накопительном обновлении » в ZDNet.