Для быстрого и удобного создания нового пользователя в Windows Server 2022 и 2019 мы рекомендуем использовать стандартный инструмент “Computer Management”. Он удобен простотой в использовании и очень полезным функционалом, который даёт возможность быстро произвести настройки компьютера без выполнения лишних операций и переходов.

Давайте же посмотрим, как добавить пользователя в Windows Server 2022 и 2019.

Есть два быстрых варианта запуска «Computer Management»:

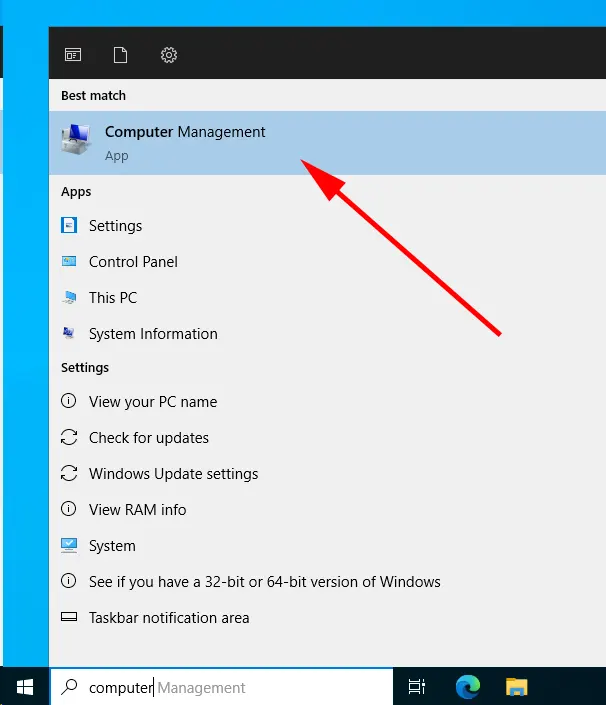

1. Нажмите на Start и начните писать в поиске «Computer Management». После того как вам будет показано результат – запускайте программу.

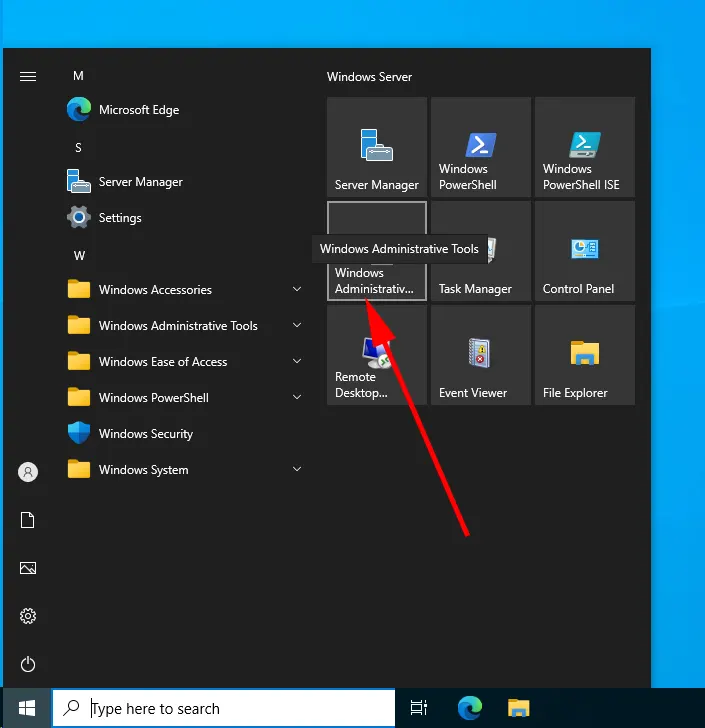

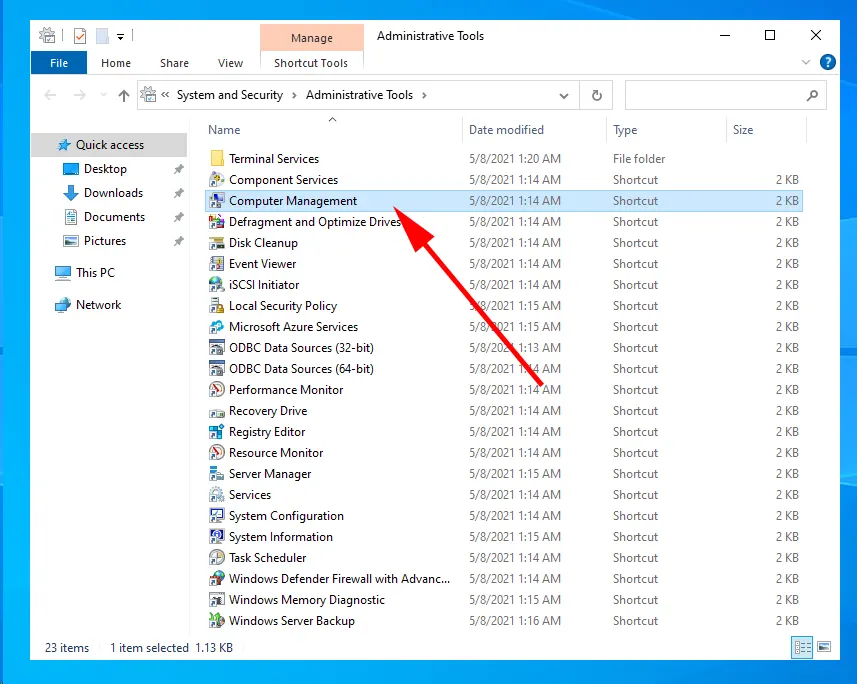

Нажмите на Start и откройте меню «Windows Administrative Tools».

В новом окне нажмите и запустите «Computer Management».

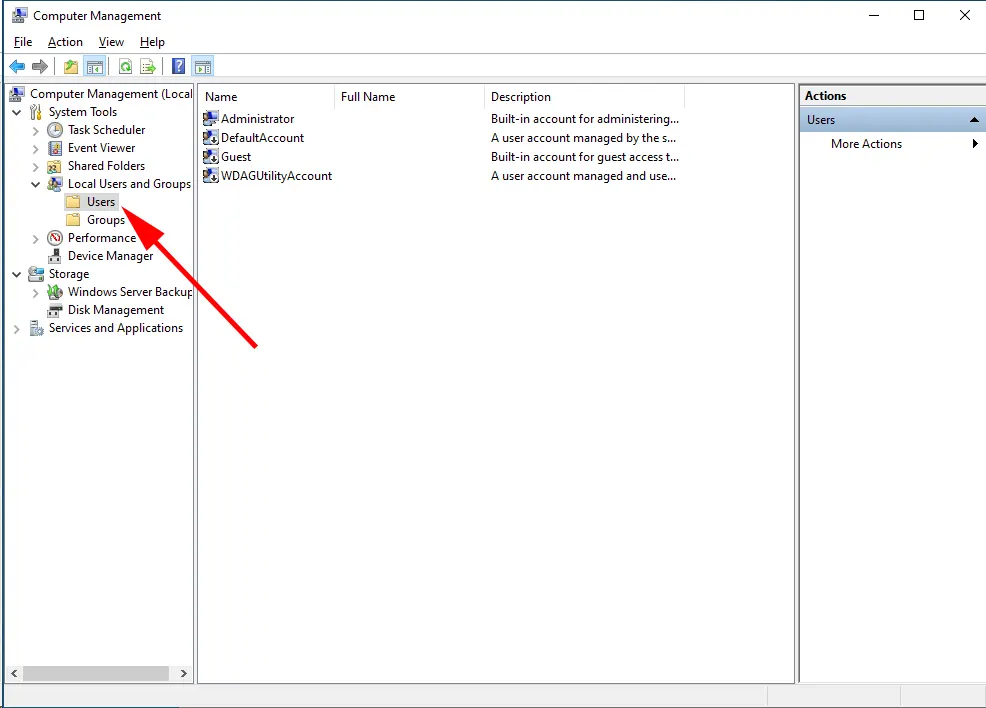

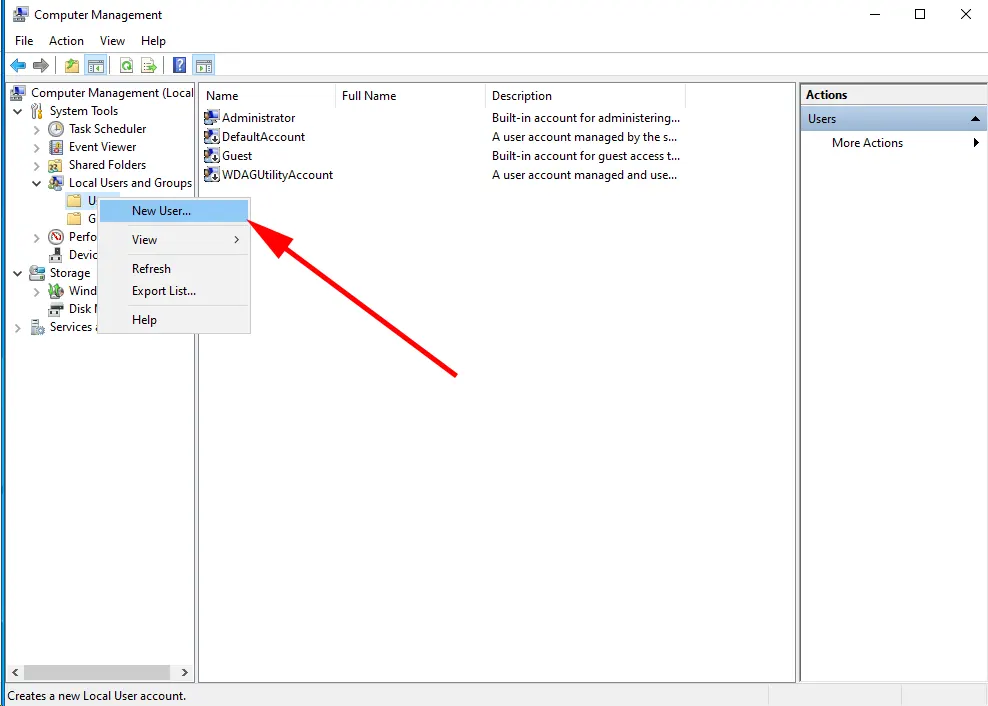

Перейдите в раздел Computer Management -> System Tools -> Local Users and Groups -> Users.

Нажмите правой кнопкой по каталогу Users и выберите New user

В новом окне вам нужно обязательно заполнить поля User Name, Password, Confirm Password.

Вы также можете задать различные параметры пользователя, установив или сняв флажки в следующих опциях:

- Пользователь должен менять пароль при следующем входе в систему: Эта опция полезна, если вы сгенерировали пароль для пользователя.

- Пользователь не может изменить пароль: Включение этой опции не позволяет пользователю изменить свой пароль.

- Password never expires: Если вы хотите, чтобы срок действия пароля никогда не истекал, отметьте эту опцию (не рекомендуется по соображениям безопасности).

- Учетная запись отключена: Если вы не хотите сразу включать учетную запись, то можете отметить эту опцию.

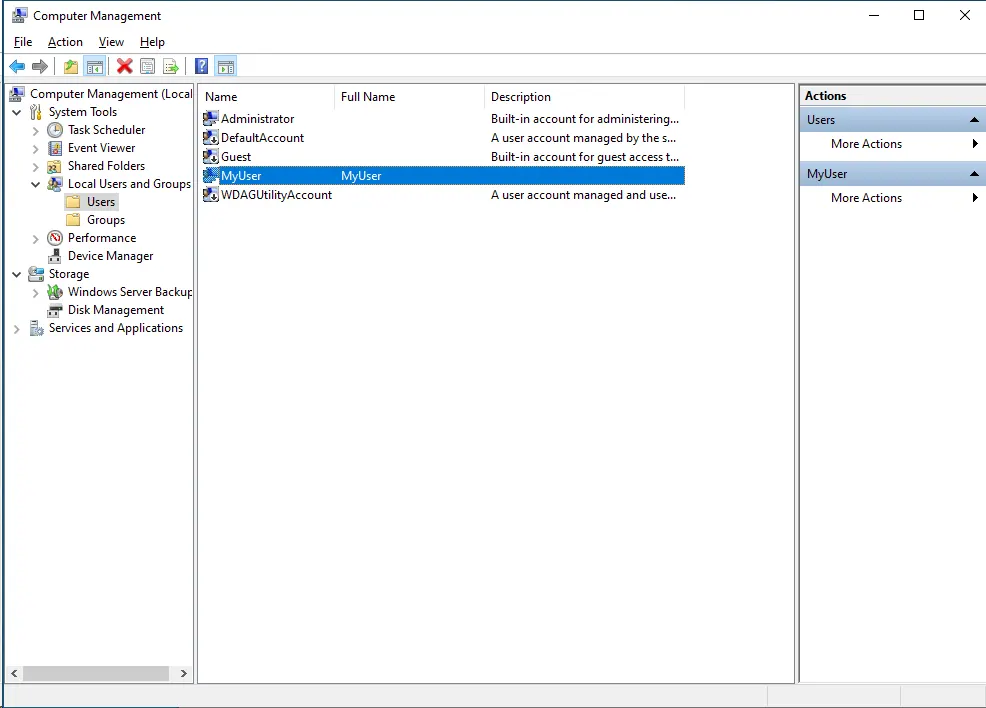

Для завершения создания пользователя с нашим набором опций, нажмите на Create и после того, как поля станут пустыми, нажмите на Close.

Новый пользователь добавлен в систему и готов к работе!

В этой статье мы рассмотрели, как можно добавить юзера в Windows Server 2022 и 2019 и сделали это на практике. Мы надеемся, что данная статья будет полезна Вам в работе и позволит более детально настраивать Ваш сервер.

https://finerdp.com/ru/rdp-server

A Complete Guide to Managing Users and Groups in Windows Server 2019

The robust operating system Windows Server 2019 is capable of efficiently managing users and groups. Any organisation must manage users and groups in Windows Server 2019 because it improves security and resource management.

This guide will cover effective user and group management in Windows Server 2019.

Establishing Users and Groups

Creating new users and groups is the first step in managing users and groups in Windows Server 2019.

Follow these steps to create a new user:

- Launch the «Local Users and Groups» section of the Server Manager console.

- From the context menu, click «Users» and choose «New User.»

- Type the user’s name, full name, description, and password in the «New User» dialogue box.

- To create a new user, click «Create.»

The steps below should be followed to create a new group:

- Launch the «Local Users and Groups» section of the Server Manager console.

- From the context menu, click «Groups,» then choose «New Group.»

- Enter the group name, description, and group type in the «New Group» dialogue box.

- To create the new group, click «Create.»

Taking care of Users and Groups

The next step is to manage new users and groups efficiently after they have been created.

Various tools are available in Windows Server 2019 to manage users and groups.

These tools consist of:

- Active Directory Users and Computers: This application is used for Active Directory user and group management.

- Local Users and Groups: On a local computer, users and groups are managed using this tool.

- PowerShell: PowerShell is an effective scripting language that can be used to manage users and groups.

Active Directory Users and Computers User Management

Follow these steps to manage users with Active Directory Users and Computers:

- Launch the console for Active Directory Users and Computers.

- Locate the container labelled «Users.»

- Double-click the user whose account you wish to manage.

- You can change a number of attributes, including the user’s name, description, password, and group membership, in the user’s properties dialogue box.

- To save the changes, click «OK.»

Using Active Directory Users and Computers for Group Management

The steps listed below can be used to manage groups with Active Directory Users and Computers:

- Launch the console for Active Directory Users and Computers.

- Select the «Groups» container from the list.

- Double-click the group that needs management.

- You can change a number of attributes, including the group’s name, description, membership, and scope, in the group’s properties dialogue box.

- To save the changes, click «OK.»

Using PowerShell for User and Group Management

An effective command-line interface for managing users and groups is offered by PowerShell.

Follow these steps to manage users and groups using PowerShell:

- Launch the PowerShell console.

- Use the «Get-ADUser» and «Set-ADUser» cmdlets to manage users.

- Use the «Get-ADGroup» and «Set-ADGroup» cmdlets to manage groups.

- Use the appropriate parameters to change different user and group attributes.

Managing Permissions for Users and Groups

Enhancing security and resource management requires managing user and group permissions.

Various tools are available in Windows Server 2019 to manage user and group permissions.

These tools consist of:

- File Explorer: File Explorer can be used to control folder and file permissions.

- Security Configuration Wizard: You can set up security settings on servers and applications using the Security Configuration Wizard.

- Group Policy: Group Policy allows users and groups to have their security settings customised.

File Explorer’s User and Group Permissions Management

2. Select «Security» from the tabs.

3. To change the permissions, click the «Edit» button.

4. You can edit the permissions for users and groups in the «Permissions for [file or folder]» dialogue box by adding or removing them.

5. To save the changes, click «OK.»

Utilizing Group Policy to Manage User and Group Permissions

The steps listed below can be used to manage user and group permissions using Group Policy:

- Launch the console for Group Policy Management.

- Make changes to an existing Group Policy Object (GPO) or create a new one.

- Select «Computer Configuration> Policies> Windows Settings> Security Settings> Local Policies> User Rights Assignment.»

- Double-click the user right that needs to be changed.

- You have the option to add or remove users and groups in the user right properties dialogue box.

- Press «OK» to save the modifications.

Conclusion

In conclusion, optimising security and resource management in an organisation requires managing users and groups in Windows Server 2019.

In order to effectively manage users, groups, and resources, Windows Server 2019 offers a variety of features and tools.

Using tools like Active Directory Users and Computers, Local Users and Groups, and PowerShell, we covered how to create and manage users and groups in Windows Server 2019 in this guide.

We also covered the use of tools like File Explorer, Security Configuration Wizard, and Group Policy for managing user and group permissions.

You can effectively manage users and groups in Windows Server 2019 and improve resource management and security in your company by following the instructions provided in this guide.

FAQs

- How do I define Windows Server 2019?

The robust operating system Windows Server 2019 is made for servers, and it offers many features and tools for efficiently managing users, groups, and resources.

- In Windows Server 2019, what role does managing users and groups play?

Enhancing security and resource management in an organisation requires managing users and groups in Windows Server 2019.

It aids in maintaining data integrity and limiting access to resources.

- What tools are available in Windows Server 2019 for managing users and groups?

Active Directory Users and Computers, Local Users and Groups, PowerShell, and other tools are available in Windows Server 2019 to manage users and groups.

- In Windows Server 2019, how do I manage user and group permissions?

In Windows Server 2019, tools like File Explorer, the Security Configuration Wizard, and Group Policy can be used to manage user and group permissions.

- What advantages does Windows Server 2019’s management of user and group permissions offer?

In Windows Server 2019, managing user and group permissions improves resource management and security within an organisation. It aids in regulating resource access, preserving data integrity, and preventing unauthorised access.

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

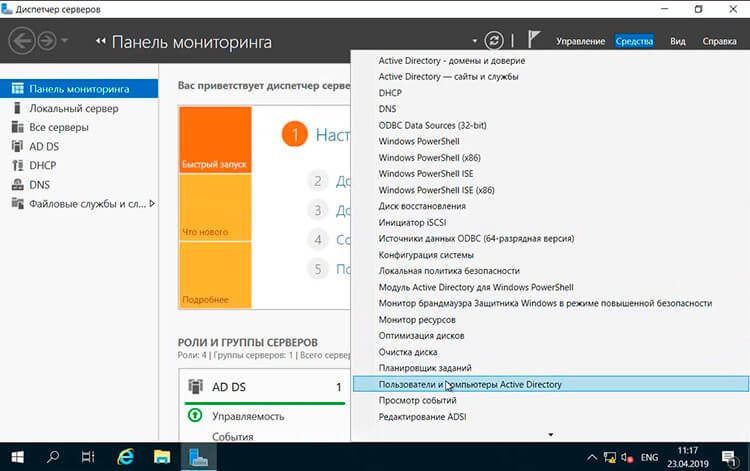

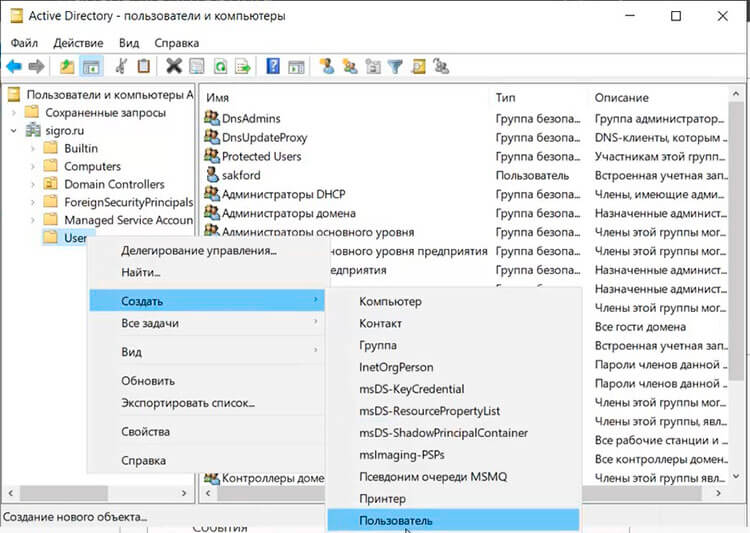

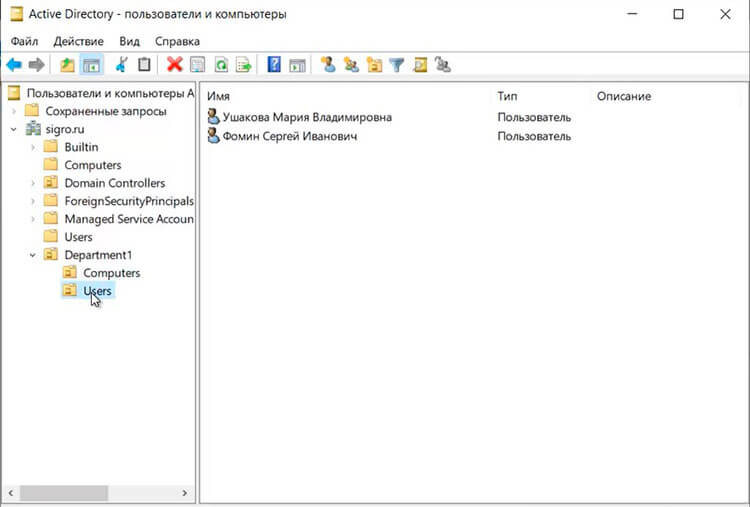

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

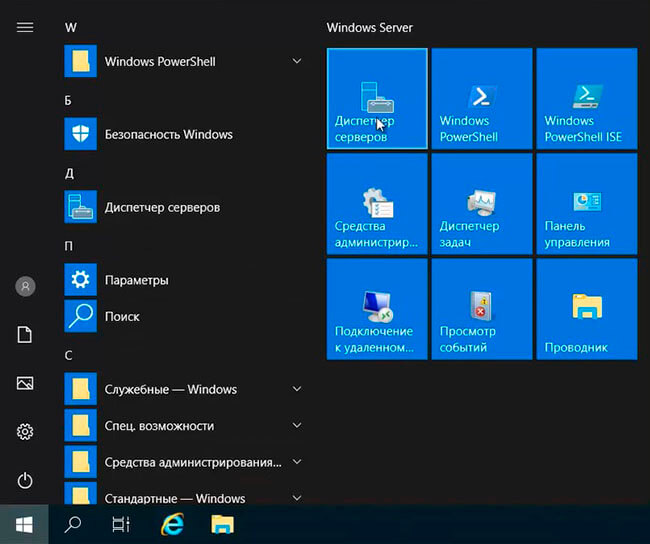

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

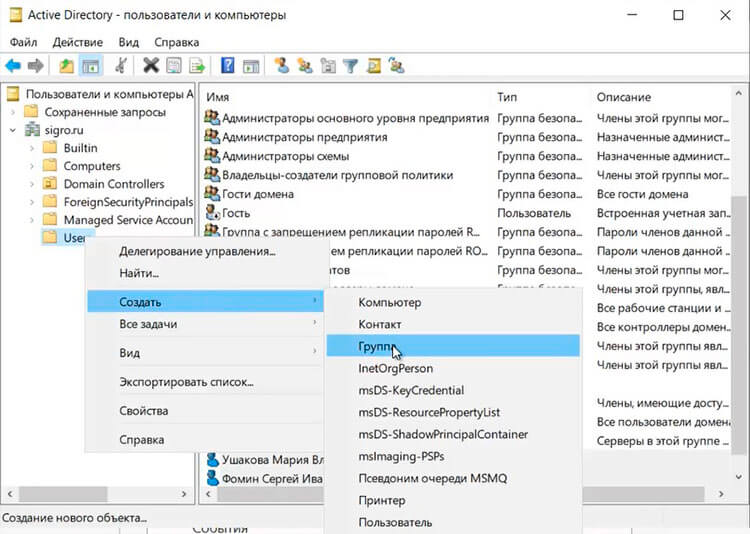

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

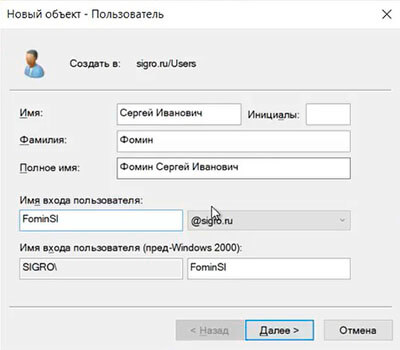

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

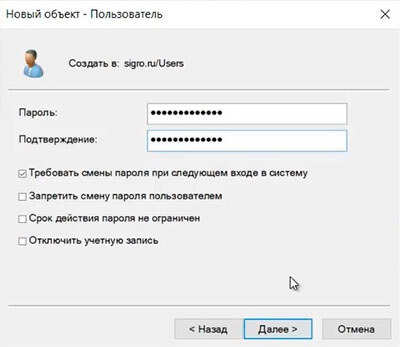

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

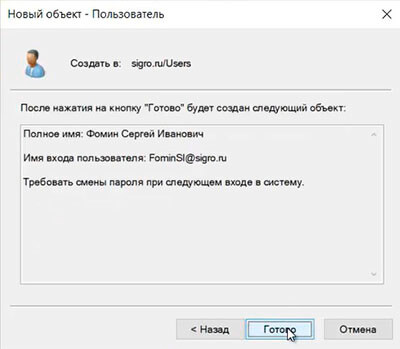

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

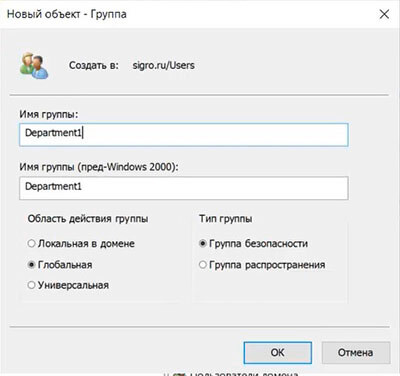

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

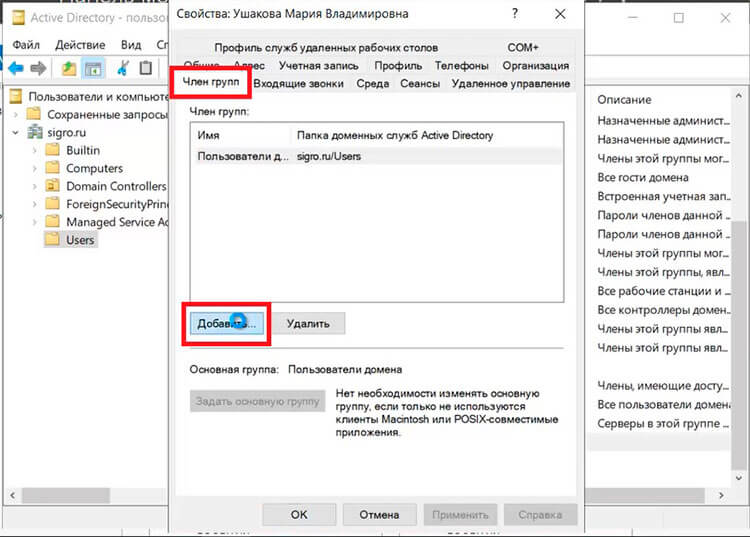

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

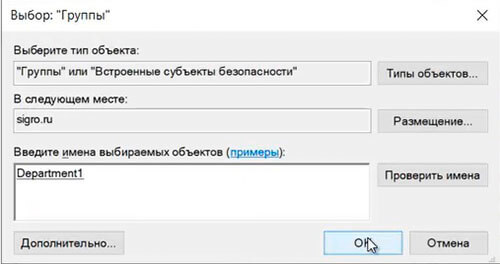

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

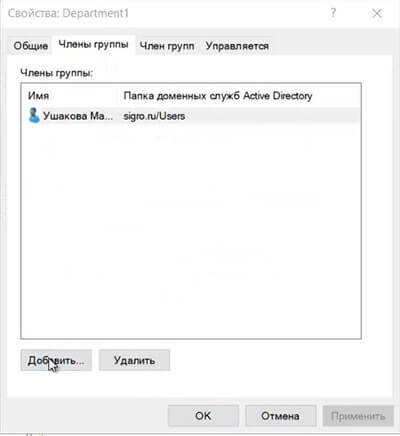

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

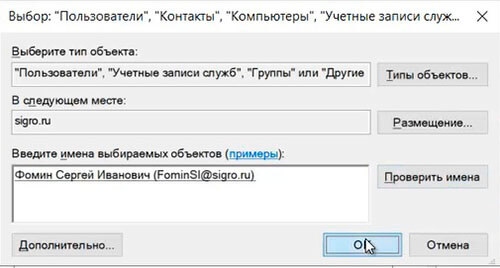

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

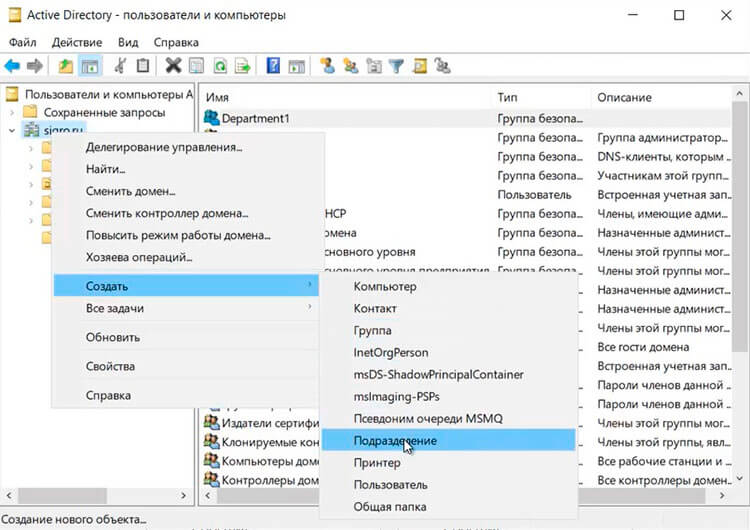

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

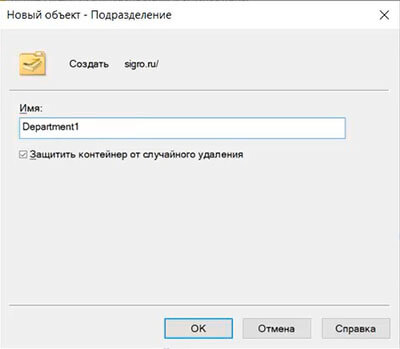

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

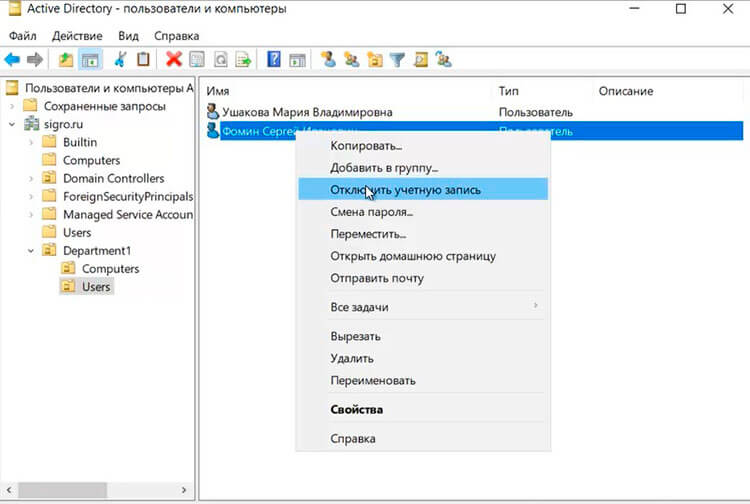

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

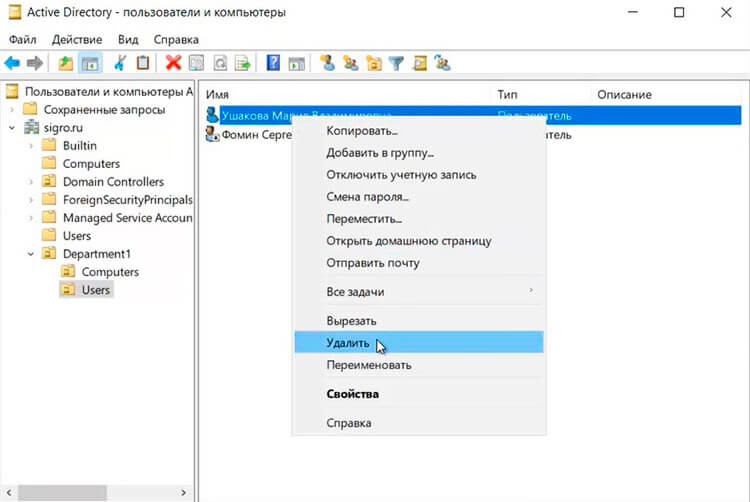

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

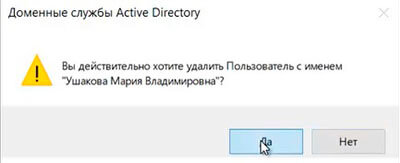

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

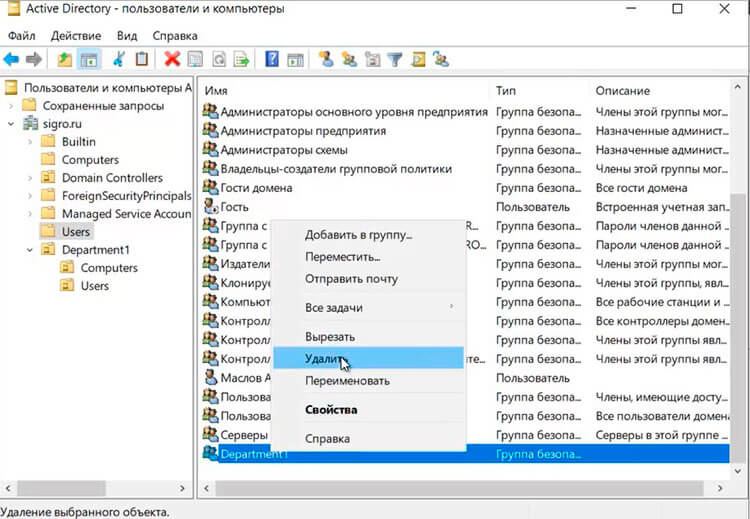

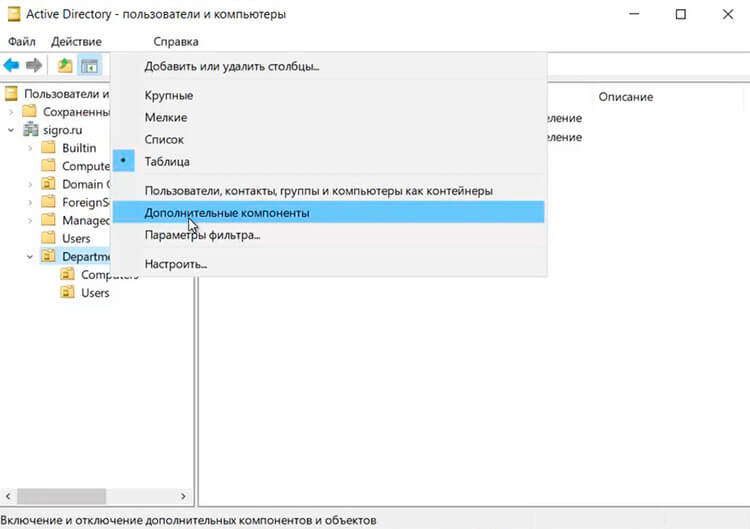

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

Удаление подразделения

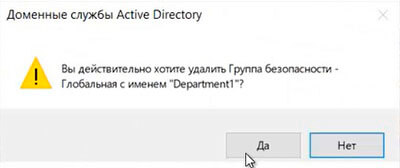

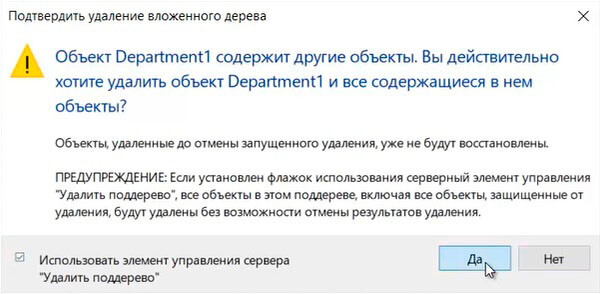

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

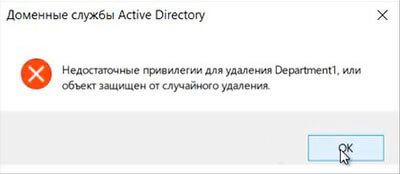

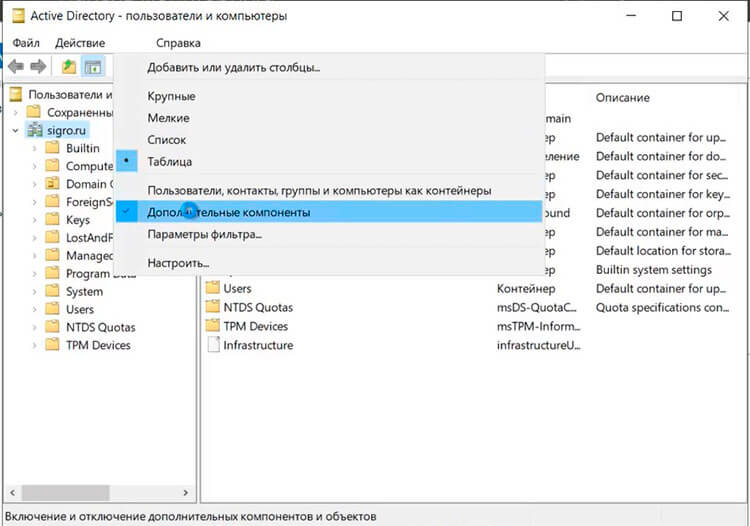

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

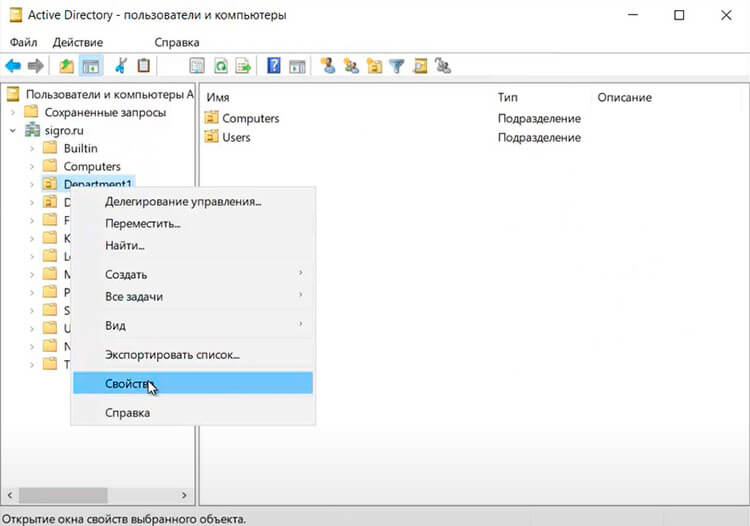

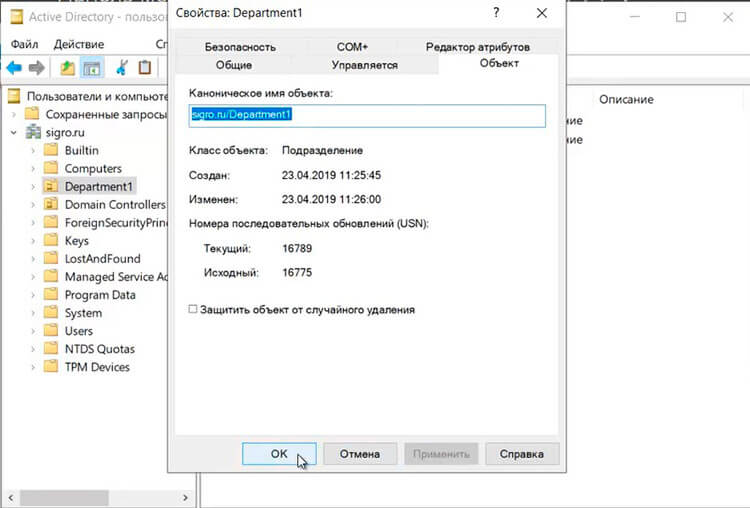

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

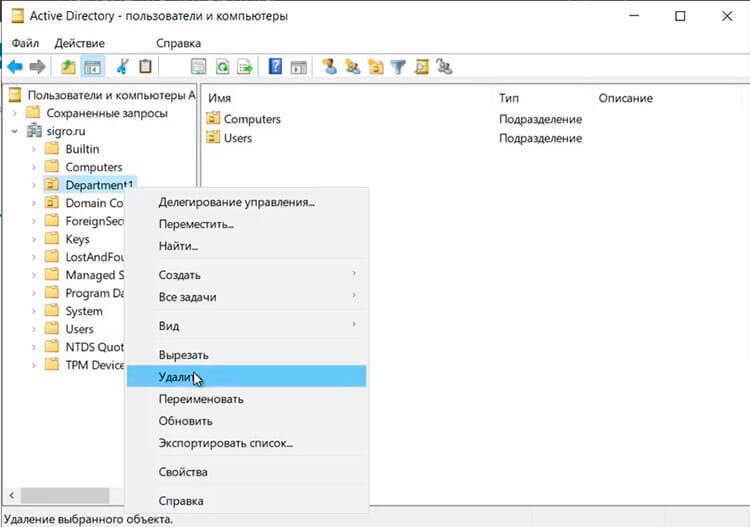

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

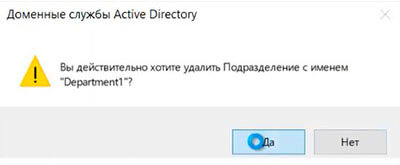

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Время на прочтение4 мин

Количество просмотров55K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

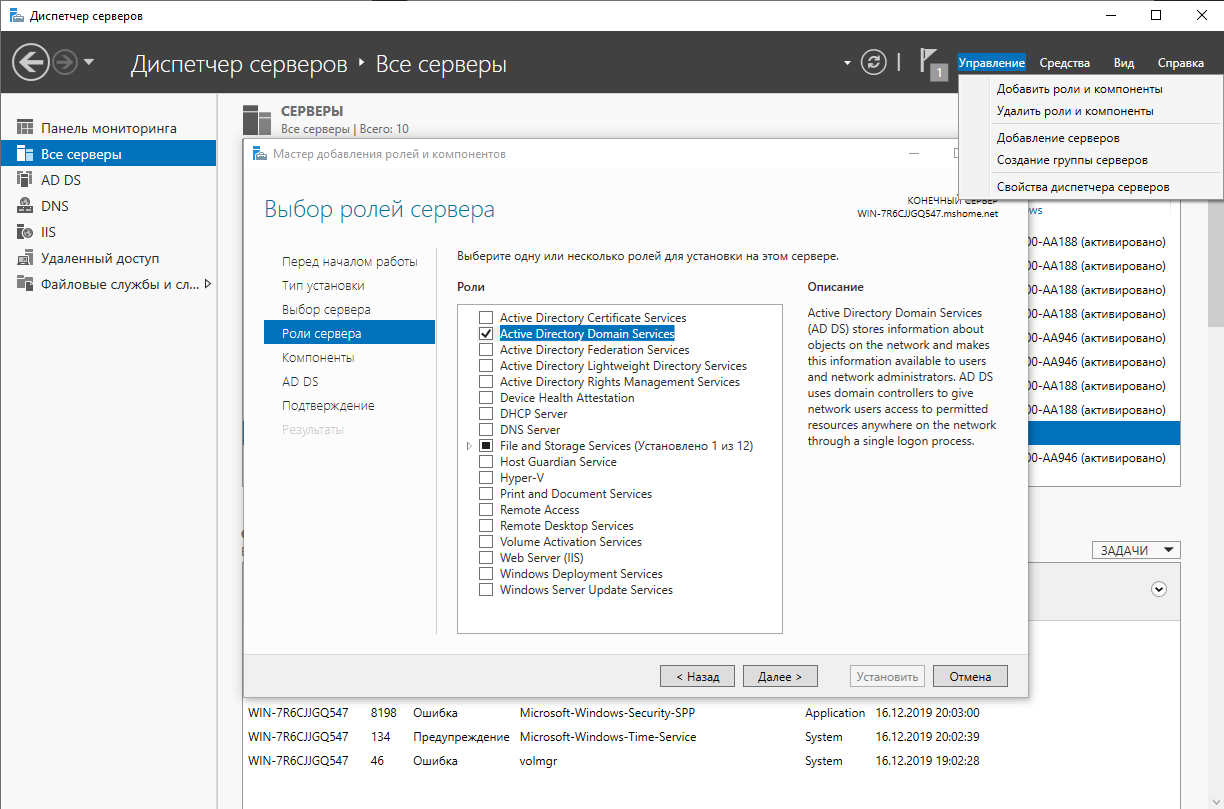

Устанавливаем роль

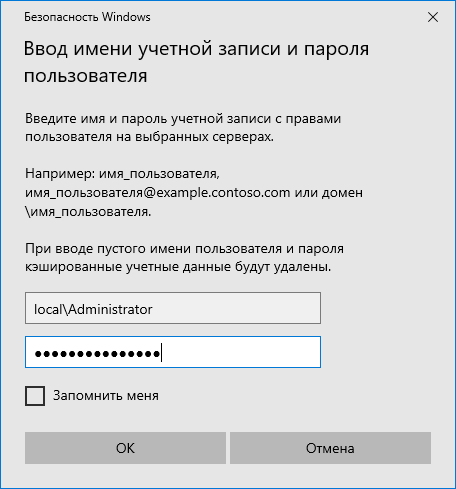

RSAT или локальный сервер с GUI:

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате local\Administrator, иначе сервер не примет пароль.

Переходим в добавление компонентов и выбираем AD DS.

Powershell:

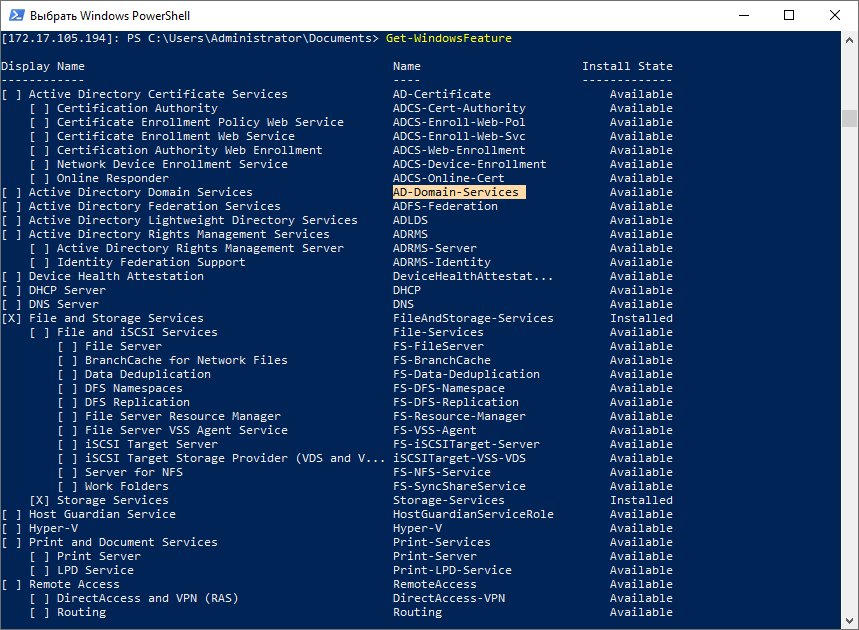

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeature

Копируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

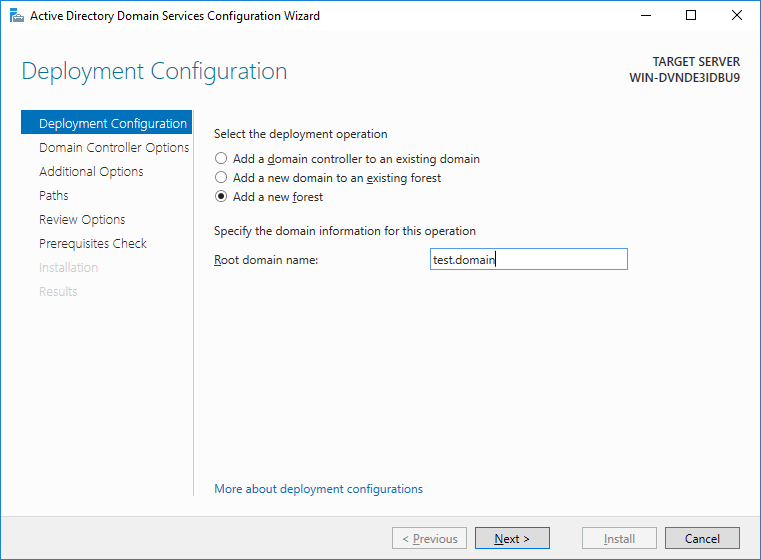

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

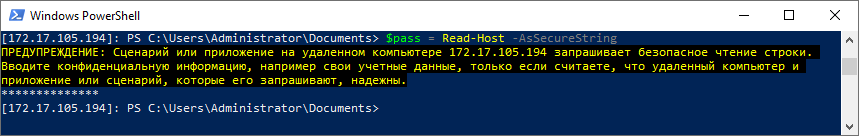

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

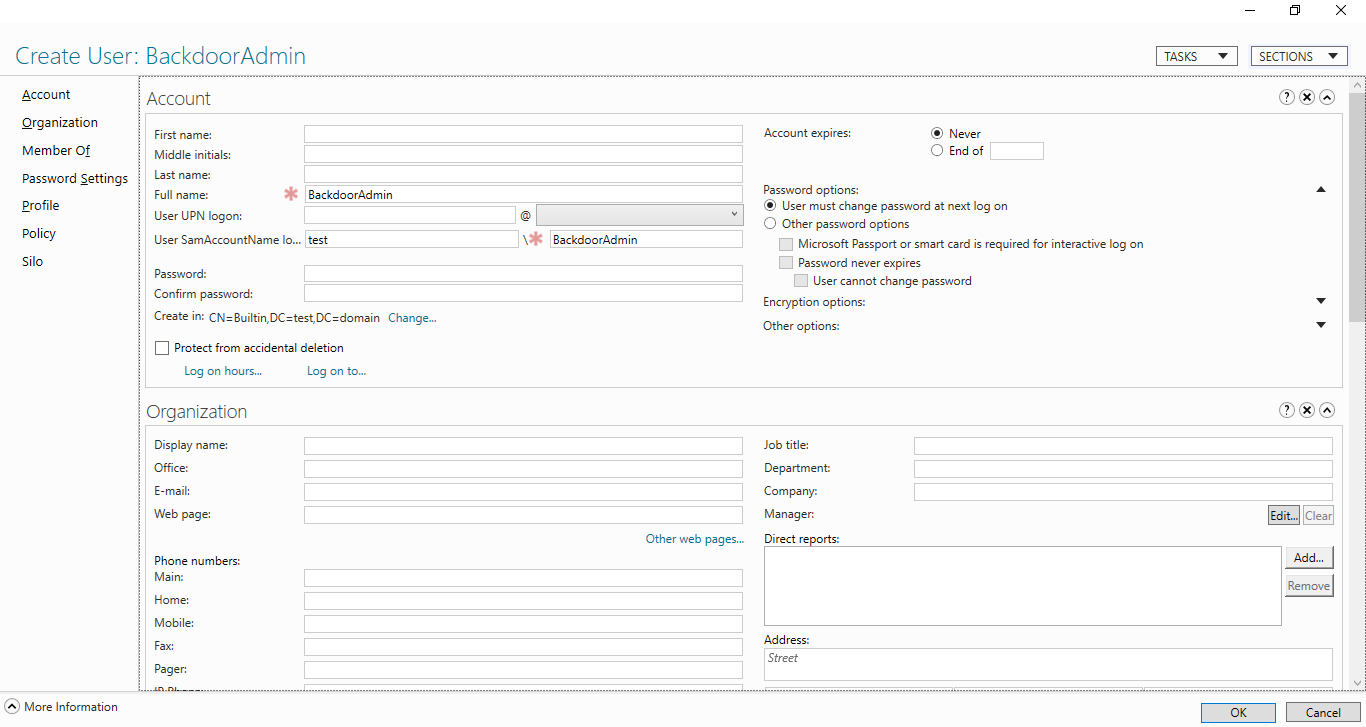

Создание нового пользователя

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

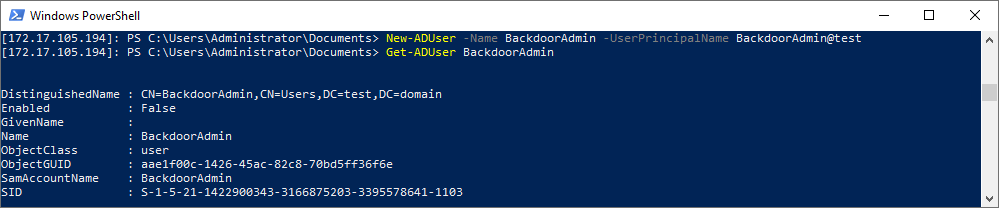

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

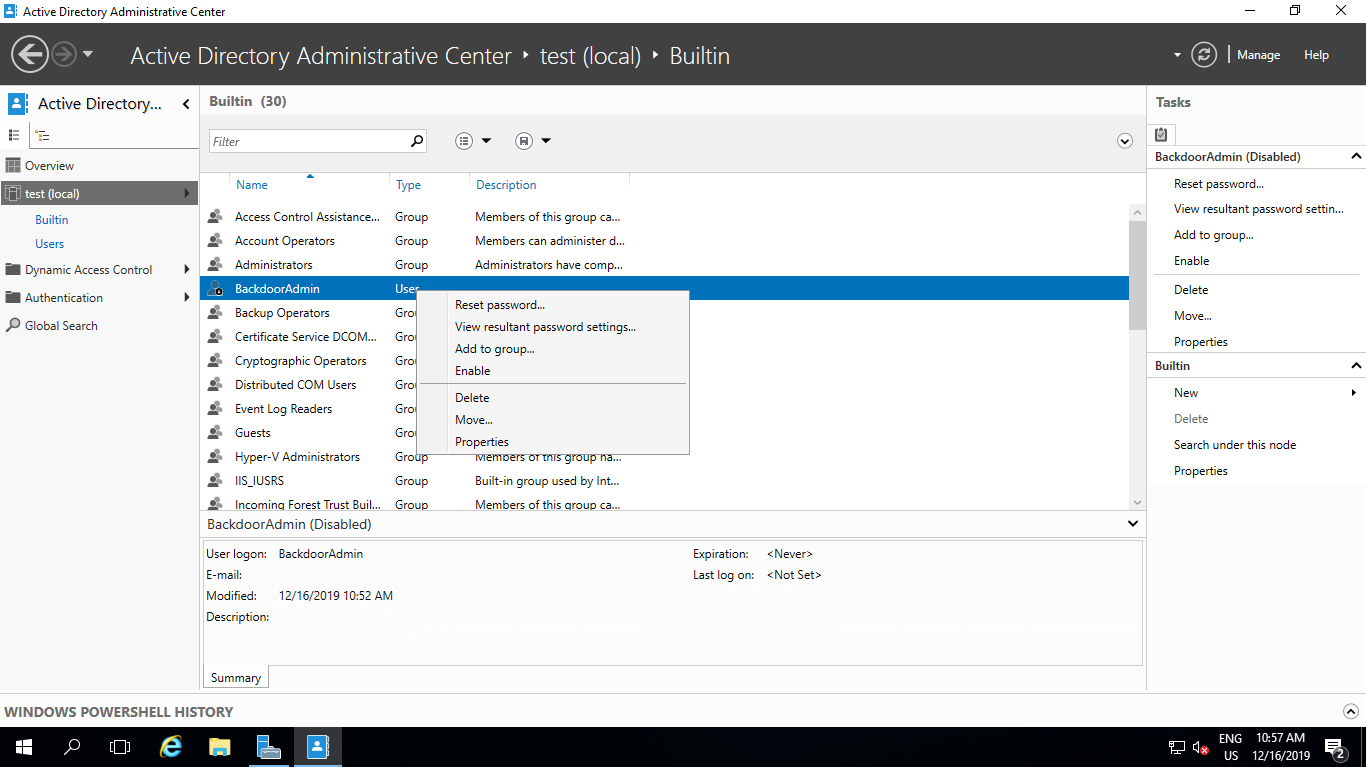

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

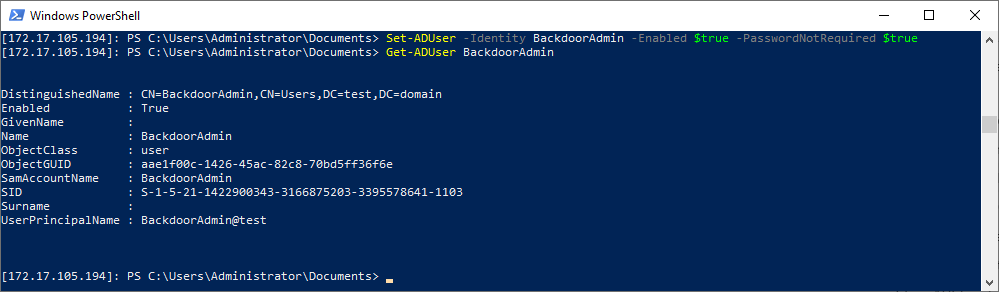

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

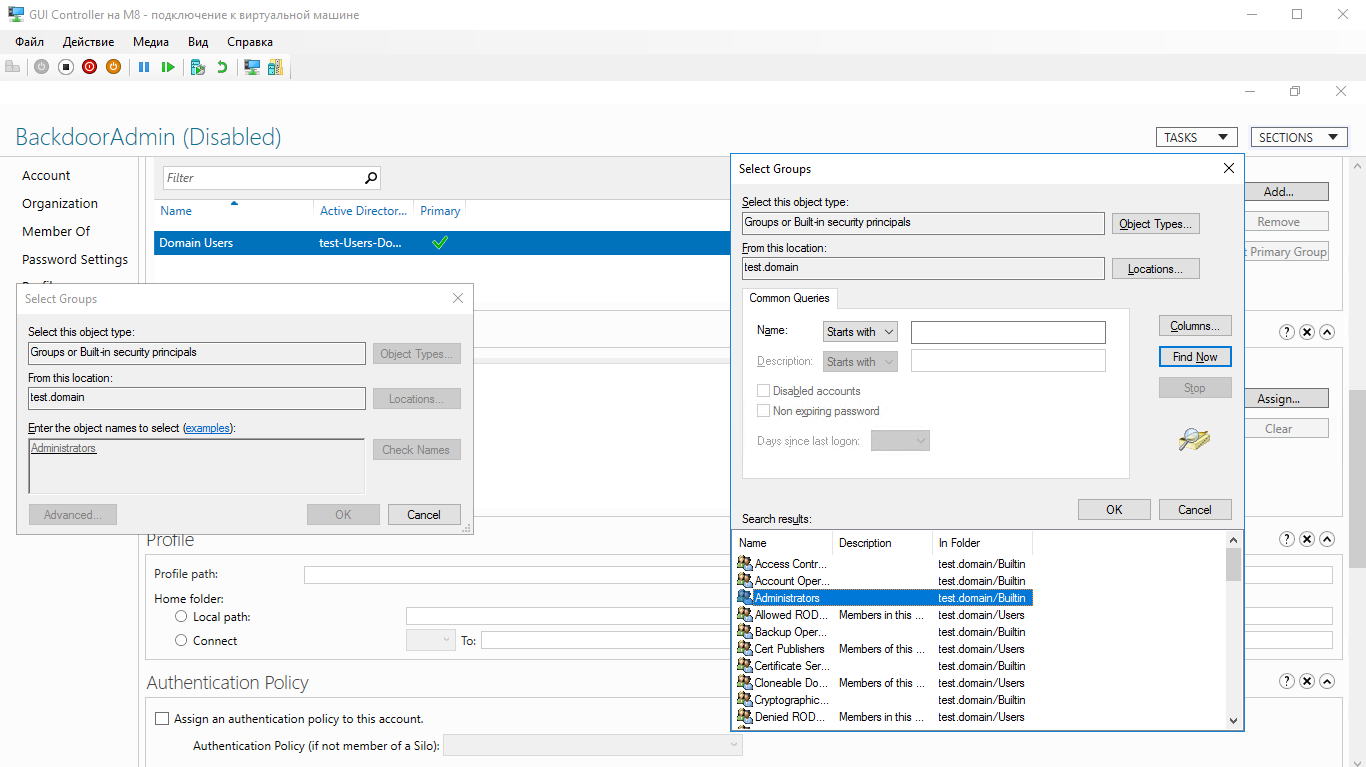

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Powershell:

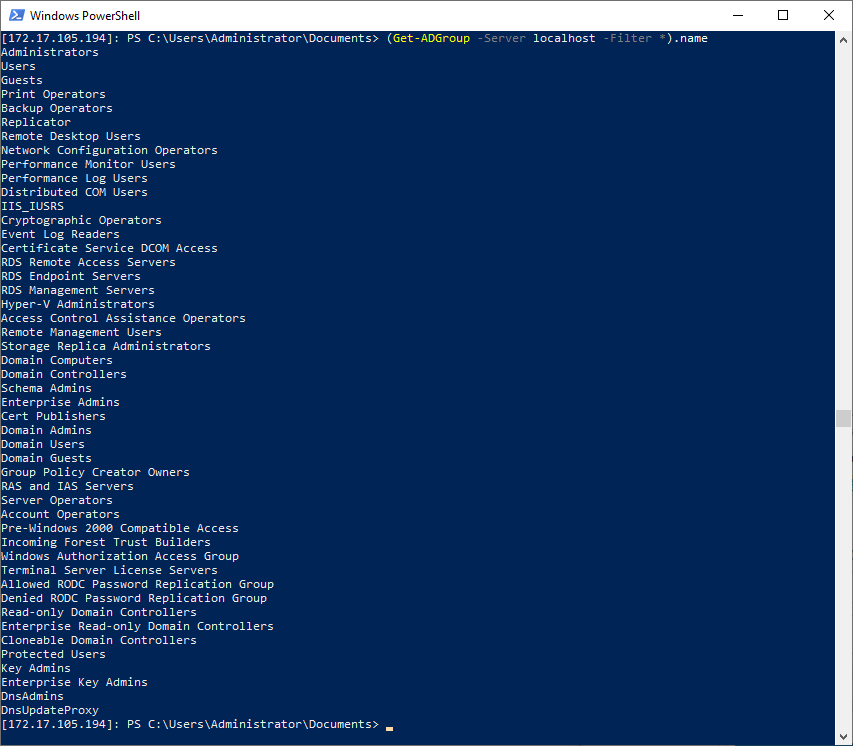

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

После того как Вы установили Windows Server 2012, 2016 или 2019 на VDS, там доступна только учётная запись Administrator.

Но когда на сервере необходимо работать нескольким пользователям, и одновременно, тогда необходимо добавить дополнительного пользователя, или пользователей. Так же, в данном случае, необходимо учесть, что бы на сервере был установлен терминальный сервер, и необходимое количество лицензий для RDP соединения. Как установить и настроить сервер терминалов, Вы можете увидеть в этой статье.

Для того что бы добавить второго пользователя, подключитесь к серверу со своими учетными данными Administrator. Потом перейдите в Computer Management. Это можно сделать, кликнув правой мышкой по меню Start, и в контекстном меню выбрать Computer Management.

Или нажмите комбинацию Win+R и в окне Run введите команду compmgmt.msc и нажмите OK.

Теперь в окне Computer Management переходим в Local Users and Groups => Users и в верхнем Action меню выбираем New User.

В открывшемся окне New User необходимо прописать имя пользователя, в графе User Name которое Вы будете использовать для входа на сервер. В пункте Full Name можно прописать полное имя, которое будет видно на экране приветствия. В поле Description можно ничего не писать.

В поле Password и подтверждение пароля, введите пароль который будете использовать для данного пользователя.

Чекбокс User must change password at next logon можете снять, если не нужно будет изменять пароль при первом подключении пользователя.

Чекбокс User cannot change password оставляем, что бы пользователь не смог изменять пароль.

Чекбокс Password never expires оставляем так же если нет необходимости в смене пароля. Account is disabled включает/отключает возможность подключения/входа пользователя на сервер. Снимаем галочку.

Чтобы создать пользователя, нажимаем Create.

Теперь для созданного пользователя, необходимо предоставить необходимые права, на подключение к серверу. Чтобы это сделать, нужно кликнуть правой кнопкой мыши и выбрать пункт Properties.

Чтобы созданному пользователю разрешить доступ по RDP к данному серверу, на вкладке Remote control необходимо установить соответствующие разрешения, как показано на иллюстрации ниже.

Но для того чтобы пользователю дать права Администратора, его необходимо добавить в соответствующую группу. На вкладке Member of

нажимаем Add… и в окне выбора группы выбираем Advanced… затем кнопку Find Now в окне подбора групп. Выбираем группу Administrators и нажимаем Ок.

Теперь, таким же образом, Вы можете создавать нужное количество пользователей на своем сервере.

Те же действия, только через Power Shell

Создадим пользователя User2, с описанием Manager и паролем QWErty1! (Не создавайте такие легкие пароли!!!)

$PASSWORD= ConvertTo-SecureString –AsPlainText -Force -String QWErty1!; New-LocalUser -Name "User2" -Description "Manager" -Password $PASSWORDСоответственно, вместо User2 используйте имя своего пользователя, и пароль не меньше 12 символов.

Теперь добавим данного пользователя в нужную нам группу.

Add-LocalGroupMember -Group "Remote Desktop Users" -Member "User2"В группу Remote Desktop Users

Чтобы добавить в группу Administrators используем следующую команду:

Add-LocalGroupMember -Group "Administrators" -Member "User2"