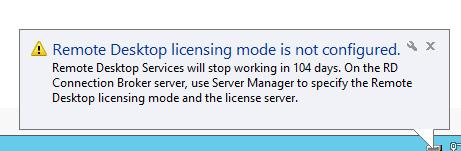

При настройке нового узла RDS фермы на Windows Server 2022/2019/2016/2012 R2 вы можете столкнуться со следующим всплывающим предупреждением в в трее:

Licensing mode for the Remote Desktop Session Host is not configured.

Remote Desktop Service will stop working in xxx days.

Не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов. Служба удаленных рабочих столов перестанет работать через xxx дней.

При этом в Event Viewer присутствуют предупреждения с EventID 18:

Log Name: System Source: Microsoft-Windows-TerminalServices-Licensing Level: Warning Description: The Remote Desktop license server SRV1 has not been activated and therefore will only issue temporary licenses. To issue permanent licenses, the Remote Desktop license server must be activated.

Эти ошибки указывают на то, что ваш RDS работает в режиме льготного периода лицензирования. В течении grace периода вы можете использовать Remote Desktop Session Host без активации RDS лицензий в течении 120 дней. Когда grace период закончится, пользователи не смогут подключиться к RDSH с ошибкой:

Remote Desktop Services will stop working because this computer is past grace period and has not contacted at least a valid Windows Server 2012 license server. Click this message to open RD Session Host Server Configuration to use Licensing Diagnosis.

Количество дней до окончания RDS Grace Period можно вывести с помощью команды:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TerminalServiceSetting WHERE (__CLASS !="") CALL GetGracePeriodDays

Проверка параметров лицензирования на сервере Remote Desktop Services

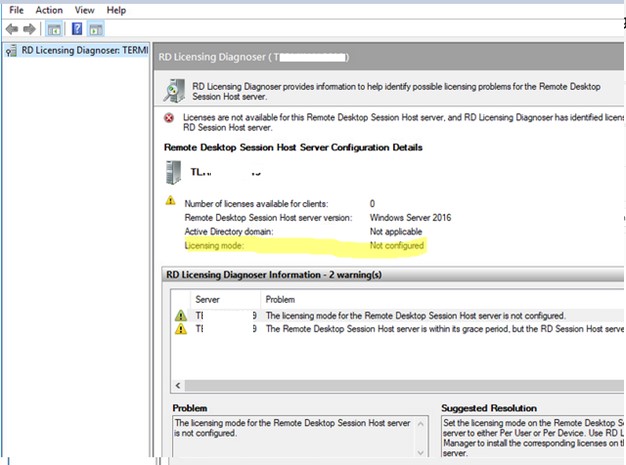

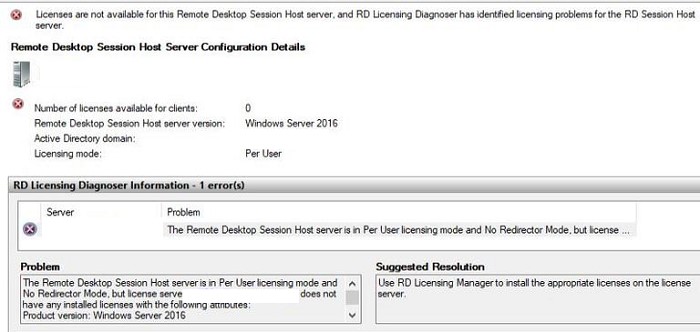

Чтобы идентифицировать проблему, запустите “Средство диагностики лицензирования удаленных рабочих столов” — lsdiag.msc (Administrative Tools -> Remote Desktop Services -> RD Licensing Diagnoser). В окне утилиты будет отображаться такая ошибка:

Не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов

В английской версии Windows Server ошибка выглядит так:

Licenses are not available for the Remote Desktop Session Host server, and RD Licensing Diagnoser has identified licensing problem for the RD Session Host server.

Licensing mode for the Remote Desktop Session Host is not configured.

Number of licenses available for clients: 0

Set the licensing mode on the Remote Desktop Session Host server to either Per User or Per Device. Use RD Licensing Manager to install the corresponding licenses on the license server

The Remote Desktop Session Host server is within its grace period, but the Session Host server has not been configured with any license server.

Как вы видите, на RDS хосте нет доступных клиентам лицензий, т.к. режим лицензирования не задан.

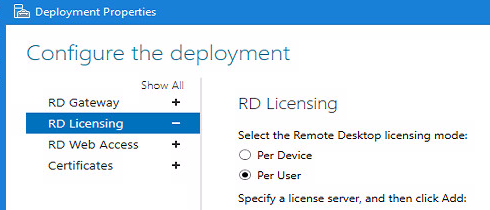

Скорее всего проблема в том, что администратор не задал для этого хоста имя/адрес сервера лицензирования RDS и/или режим лицензирования. Это несмотря на то, что при развертывании хоста RDS в настройка Deployment уже был указан тип лицензирования (Configure the deployment -> RD Licensing).

Настройка режима лицензирования RDS в Windows Server

Вы можете настроить параметры лицензирования RDS хоста несколькими способами:

- С помощью PowerShell

- Через реестр Windows

- С помощью групповых политик (предпочтительно)

Настройка режима лицензирования через GPO

Для настройки параметров сервера лицензирования на хосте RDS нужно использовать доменный редактор GPO (gpmc.msc) или локальный редактор политик gpedit.msc.

На отдельностоящем хосте RDSH (в домене и в рабочей группе) проще всего использовать локальную политику. Перейдите в раздел Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Лицензирование (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing).

Нас интересуют две политики:

Если вы развернули RDS хост без домена AD, допустимо использовать только Per Device лицензии RDS CAL. Иначе при входе пользователя на RDSH сервер в рабочей группе будет появляться сообщение:

Remote Desktop Issue. There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes. Contact your system administrator to fix the problem.

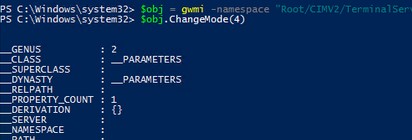

Настройка режима лицензирования RDS из командной строки PowerShell

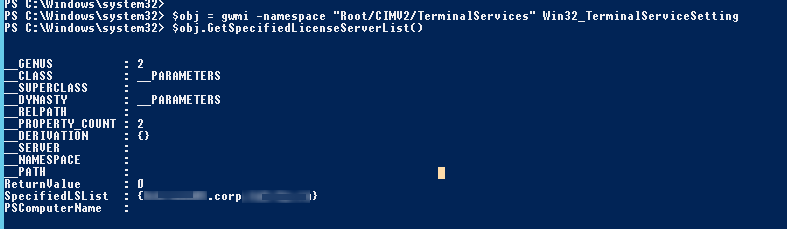

Откройте консоль PowerShell и проверьте, задан ли на вашем хосте адрес сервера лицензирования RDS:

$obj = gwmi -namespace "Root/CIMV2/TerminalServices" Win32_TerminalServiceSetting

$obj.GetSpecifiedLicenseServerList()

Примечание. Командлет Get-RDLicenseConfiguration при этом может выводить совершенно другие, ошибочные данные.

Если сервер лицензирования RDS не задан, его можно указать командой:

$obj.SetSpecifiedLicenseServerList("rdslic1.winitpro.ru")

Также можно нужно задать тип лицензирования (4 — Per User, или 2 — Per Device):

$obj.ChangeMode(4)

В домене Active Directory вы можете вывести список серверов с ролью RDS Licensing с помощью команддета Get-ADObject из модуля AD PowerShell:

Get-ADObject -Filter {objectClass -eq 'serviceConnectionPoint' -and Name -eq 'TermServLicensing'}

Также можно настроить параметры лицензирования RDS хоста через сервер с ролью RD Connection Broker:

Set-RDLicenseConfiguration -LicenseServer @("rdslic1.winitpro.ru","rdslic2.winitpro.ru") -Mode PerDevice -ConnectionBroker "hq-rdcb1.winitpro.ru"

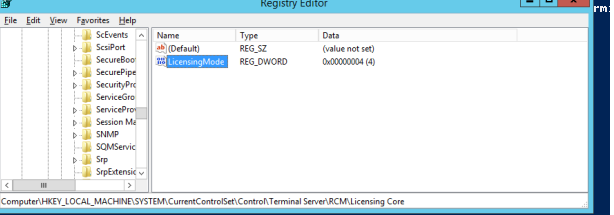

Настроить параметры лицензирования RDS через реестр

В ветке HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM\Licensing Core нужно изменить значение DWORD параметра с именем LicensingMode с 5 (режим лицензирования не задан) на:

- 2 — если используется лицензирование на устройства (Per Device)

- 4 — при использовании RDS лицензирования на пользователей (Per User)

Вы можете изменить параметр реестра вручную через regedit.exe или следующими командами PowerShell из модуля управления реестром:

# Укажите тип лицензирования RDS 2 – Per Device CAL, 4 – Per User CAL

$RDSCALMode = 2

# Имя сервера лицензирования RDS

$RDSlicServer = "rdslic1.winitpro.ru"# Задаем имя сервера и тип лицензирования в реестре

New-Item "HKLM:\SYSTEM\CurrentControlSet\Services\TermService\Parameters\LicenseServers"

New-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Services\TermService\Parameters\LicenseServers" -Name SpecifiedLicenseServers -Value $RDSlicServer -PropertyType "MultiString"

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM\Licensing Core\" -Name "LicensingMode" -Value $RDSCALMode

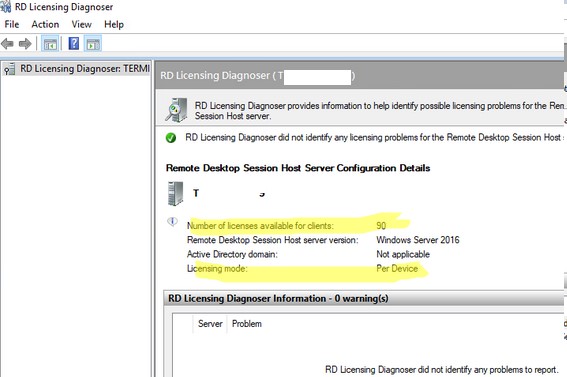

После внесения изменений нужно перезагрузить RDS хост. Затем откройте консоль диагностики лицензирования RDS. Если вы все настроили правильно, должно появится число доступных RDS лицензий (Number of licenses available for clients) и указан режим лицензирования (Licensing mode: Per device)

RD Licensing Diagnoser did not identify any licensing problems for the Remote Desktop Session Host.

Если в вашей сети используются файерволы, необходим открыть следующие порты с RDSH хоста до сервера RDS лицензирования: TCP/135, UDP/137, UDP/138, TCP/139, TCP/445, TCP/49152–65535 (RPC диапазон).

Вы можете проверить доступность портов с помощью комнадлета Test-NetConnection. Если порты закрыты на локальном брандмауэре Windows Defender Firewall, вы можете открыть порты с помощью командлетов из модуля NetSecurity.

Также обратите внимание, что, если на сервере RD Licensing Server установлена, например, Windows Server 2016 и CAL для RDS 2016, вы не сможете установить RDS CAL лицензии для Windows Server 2019 или 2022. Ошибка “Remote Desktop Licensing mode is not configured” сохранится, даже если вы указали правильные тип лицензий и имя сервера лицензирования RDS. Старые версии Windows Server просто не поддерживают RDS CAL для более новых версий WS.

При этом в окне RD License Diagnoser будет отображаться надпись:

The Remote Desktop Session Host is in Per User licensing mode and no Redirector Mode, but license server does not have any installed license with the following attributes: Product version: Windows Server 2016 Use RD Licensing Manager to install the appropriate licenses on the license server.

Сначала Вам придется обновить версию Windows Server на сервере лицензирования (или развернуть новый RD License host). Более новая версия Windows Server (например, WS 2019) поддерживает RDS CAL для всех предыдущих версий Windows Server.

Примечание. Если ваш RDS сервер находится в рабочей группе, то отчет по лицензиям не формируется, хотя сами терминальные лицензии выдаются клиентам/устройствам корректно. Следить за количеством оставшихся лицензий придется самостоятельно.

Впервые установил серверную ОС Windows Server 2019 и не администрировал сервера, но общие понятия имею. Мне от сервера надо, чтобы работали удаленные сеансы для сервера файлового 1С. Несколько пользователей будет до 5 человек. Других серверов в организации нет. Только этот будет. Как я понял, чтобы установить «Службу удаленных рабочих столов» нужно сначала установить AD, Hyper-V, DNS сервер. Их установил, только не знаю возможно что-то не так сделал, но делал все по умолчанию «Далее…, Далее…», вбивая то, что понимаю. При добавлении роли «Службы удаленн….» компоненты ставятся, просит перезагрузиться, но при перезагрузке выскакивает ошибка, что не может установить компонент, откатывается назад. Ошибки разобрать не могу и куда смотреть не знаю. В спойлерах скопирую все, что может помочь для решения вопроса. Что-то простое, но это простое я понять не могу и найти в нете тоже. Просто еще непонятен алгоритм поиска и анализа ошибки. Думал, все с полупинка завестись должно, а на деле оказалось, что знаний не хватает. Прошу помощи! Help me please!

локальная сеть

Будет этот терминальный сервер с ip 192.168.1.150, несколько ПК на Windows 7 и Windows 10, шлюз 192.168.1.1 в виде gsm-роутера yota ip адрес с которого динамический. Все кроме Сервера стоит и работает. 1Ски на одном ПК. И делается все в целях безопасти и сохранения данных в случае недобросовестных сотрудников или внешних сил

службы

Тостер почему-то не дает больше описать ошибку. Прикладываю ссылку на файл с описанием ошибок, dcdiag, ipconfig сам файл

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

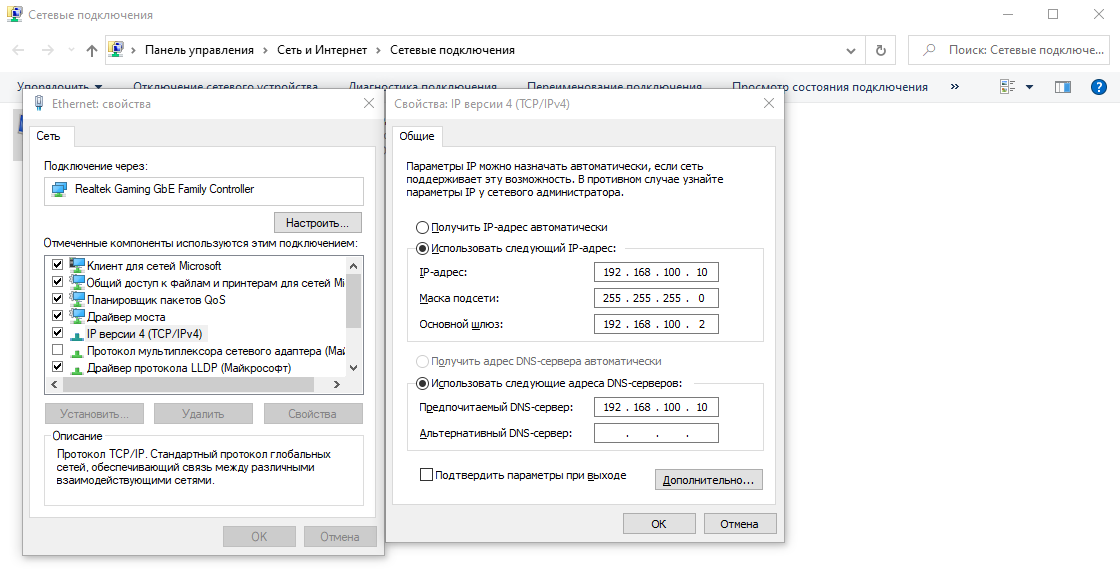

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

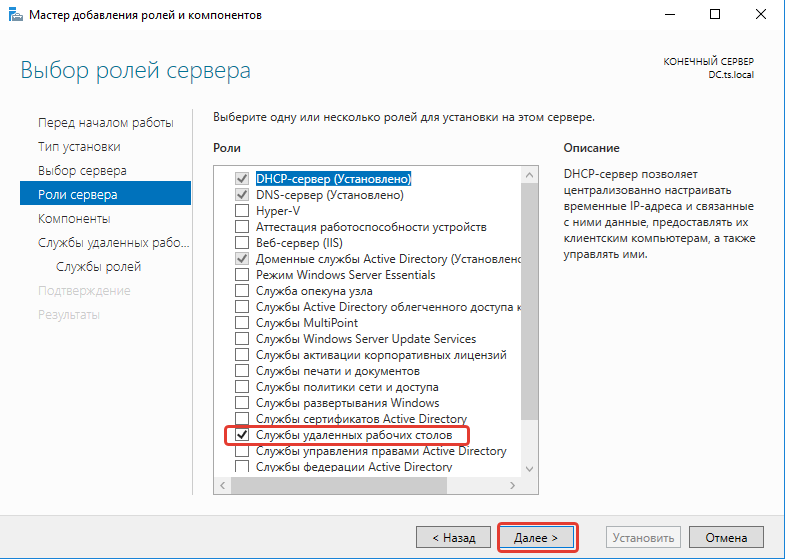

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

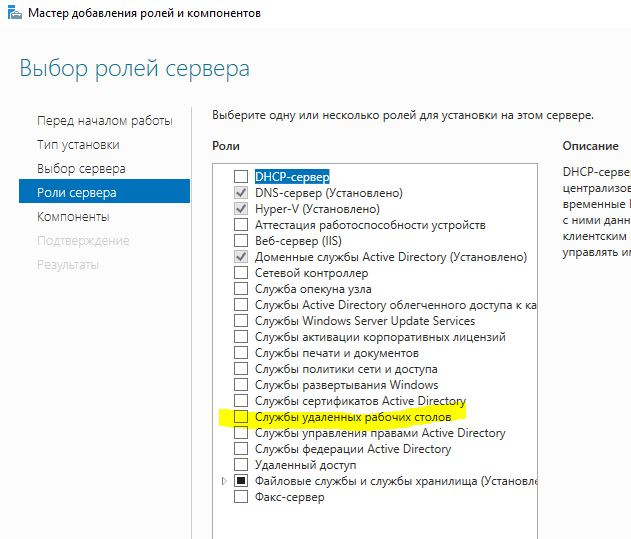

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

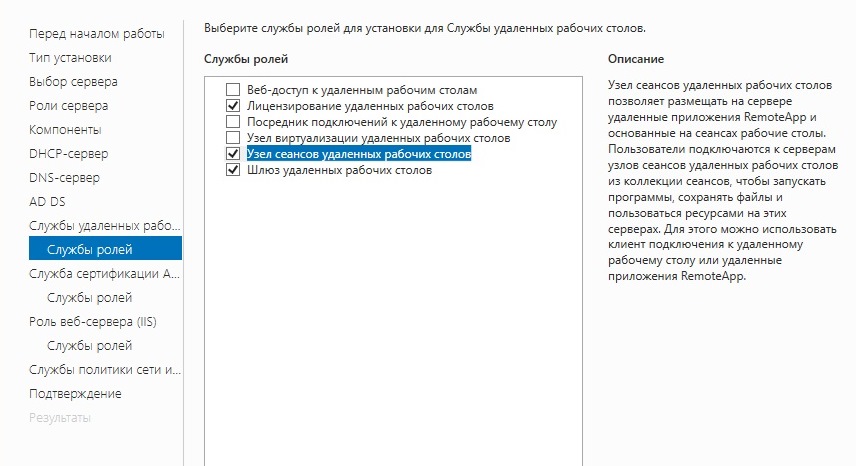

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

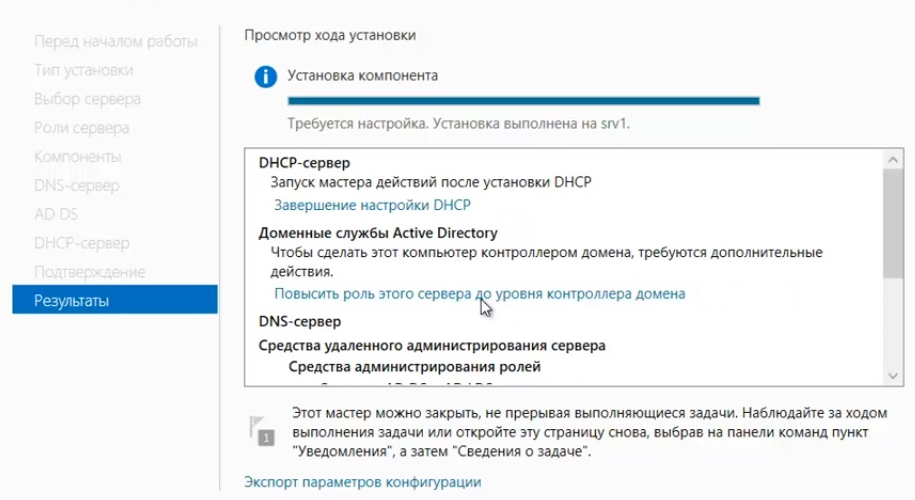

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

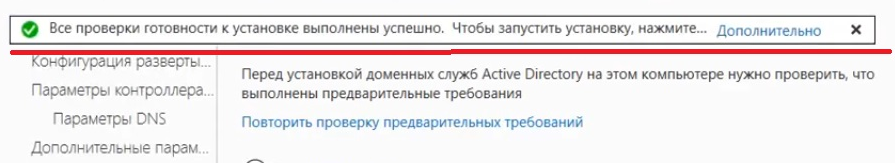

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

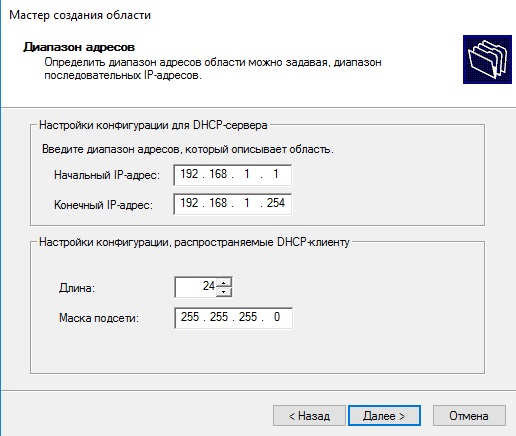

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

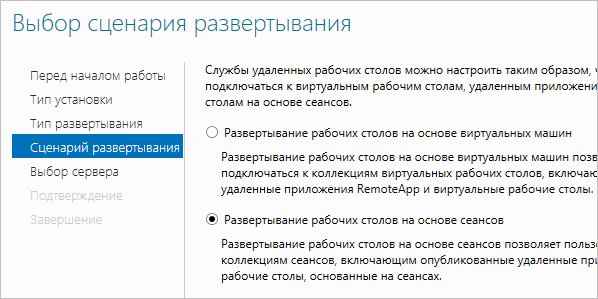

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

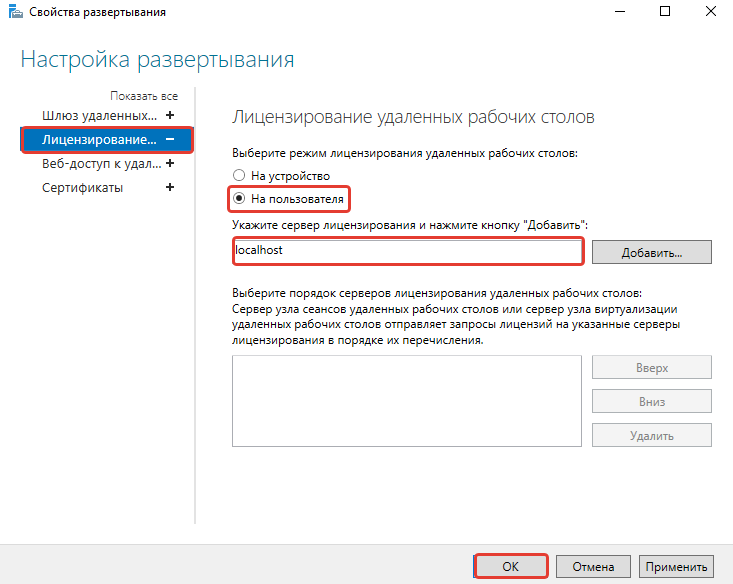

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

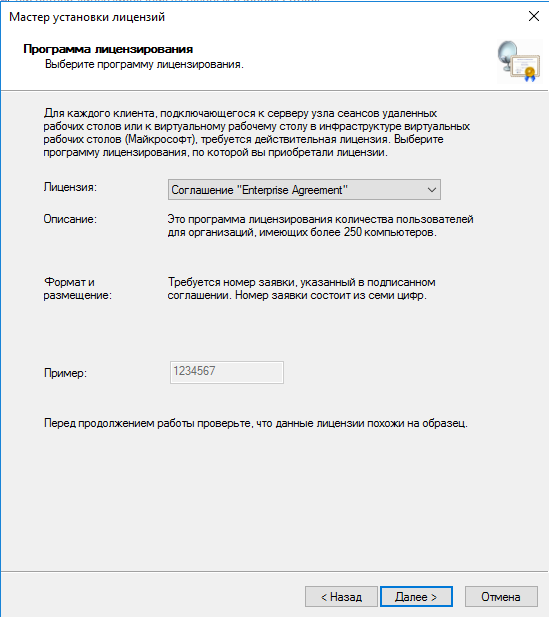

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки “Сервер с рабочим столом”);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов – Управление – Добавить роли и компоненты.

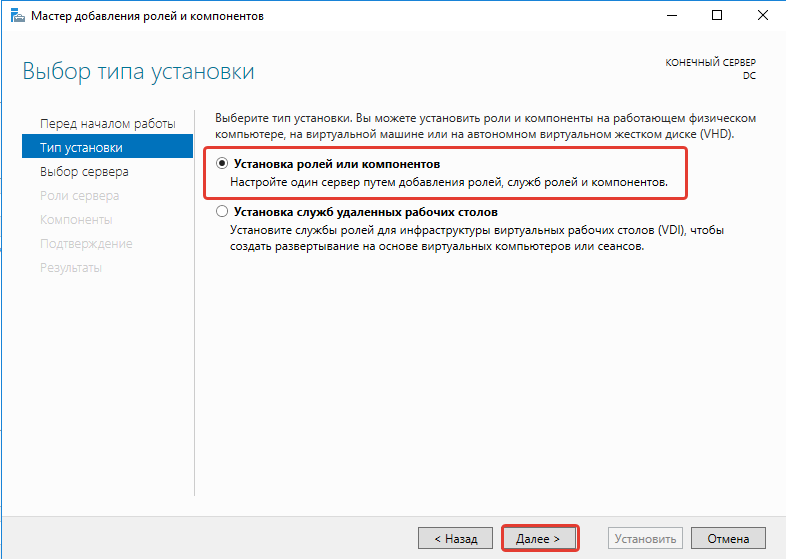

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 – Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки – Установка ролей или компонентов.

- Выбор сервера – Выбираем наш текущий сервер.

- Роли сервера – Службы удаленных рабочих столов.

- Службы ролей – Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей – перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 – Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 – Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 – Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 – Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 – Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации – Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений – пишем наименование политики (в нашем случае Users).

- Требования – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств – выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса – по умолчанию.

- Сводка по политике авторизации подключений к RD – параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов – пишем наименование политики (в нашем случае TS).

- Группы пользователей – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс – можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты – если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD – параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 – Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл “C:Scriptswin-acmeRegister.bat”

Файл “C:Scriptswin-acmeRegister.bat”

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл “C:Scriptswin-acmeScriptsPSScript.bat”

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем “C:Scriptswin-acmeRegister.bat”.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли – готовый результат.

- Элемент маркированного списка

Рисунок 8 – Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 – Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления – Система – Настройка удаленного рабочего стола – Выбрать пользователей – Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск – Стандартные – Windows – Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное – “gorbach.esit.info”.

Рисунок 10 – Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу – может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.