Салимжанов Р.Д

Part 2 Basic Configuration of Windows Server 2019 (RDP, DHCP)

Salimzhanov R.D.

В первой части, мы рассмотрели, как настроить сетевые компоненты, а также рассмотрели создание учетных записей пользователей и настройку прав доступа.

Сейчас мы рассмотрим настройку удаленного доступа и установку необходимых служб (DHCP-сервер).

Воспользуемся протоколом Remote Desktop Protocol (RDP) — это протокол удаленного рабочего стола, который предоставляет возможность удаленного управления компьютером через сеть. Пользователь может подключаться к удаленному компьютеру и управлять им, как если бы он находился непосредственно перед ним. Протокол RDP обеспечивает безопасное и зашифрованное соединение, что позволяет защитить данные и предотвратить несанкционированный доступ к компьютеру.

Для подключения удаленного стола, следует перейти “Диспетчер серверов” и найти там в локальном сервере пункт “Удаленный рабочий стол”:

Нажимаем на него, и выбираем “Разрешить удаленные подключения к этому компьютеру”:

Далее выбираем пользователей, которым разрешим подключение:

Нажимаем “Добавить”:

Выбираем пользователя “USER_admin”:

Нажимаем “ok” и теперь этот пользователь может подключится к серверу, проверим подключение через основной ПК, заранее дав ему доступ:

Открываем основной ПК, пишем в поиске “Подключение к удалённому рабочему столу”:

Далее прописываем IP сервера:

Прописываем пользователя и пароль:

Нажимаем “да”:

Теперь мы подключились:

DHCP-сервер (Dynamic Host Configuration Protocol) — это сервис, который автоматически распределяет IP-адреса между устройствами в сети. Это позволяет упростить процесс настройки сетевых устройств и обеспечивает централизованное управление IP-адресами.

Установка и настройка DHCP-сервера на Windows Server может понадобиться в следующих случаях:

1. Автоматическое назначение IP-адресов: DHCP-сервер автоматически назначает IP-адреса устройствам в сети, что облегчает управление сетью. Это устраняет необходимость вручную настройки IP-адресов на каждом устройстве и помогает избежать конфликтов IP-адресов.

2. Управление адресами: DHCP-сервер управляет пулом доступных IP-адресов и может динамически выделять и освобождать их по мере необходимости. Это позволяет эффективно использовать доступные адреса и предотвращает избыточное расходование адресов.

3. Улучшенное контроль безопасности: DHCP-сервер обеспечивает возможность контроля доступа к сети через использование фильтра MAC-адресов и других методов аутентификации. Это помогает обеспечить безопасность сети и предотвратить несанкционированный доступ.

Для настройки и установки DHCP в диспетчере серверов нажимаем на “Управление” и “Добавить роли и компоненты”:

После следуем инструкции в скринах:

Далее уже выбраны нужные нам компоненты, но для определенных задач следует выбирать конкретно что вам нужно, оставляю ссылку на описание компонентов URL: https://info-comp.ru/softprodobes/572-components-in-windows-server-2016.html

Ждем установки:

После установки слева появился DHCP сервер:

Далее переходим в меню “Средства” и выбираем “DHCP”:

В разделе IPv4 создаем область:

Далее мы можем, добавить машину как отдельный DNS сервер, или создать на этой машине, просто нажав “Далее”.

Точно также, если надо мы можем добавить WINS серверы, если требуется:

Теперь появился пул адресов:

А да и еще, нажав на флажок, диспетчер попросит создать вас две новые группы:

(там нажимаем “Фиксировать” и они автоматически создаются)

Осталось теперь только протестировать:

В следующий части базовой настройки Windows Server 2019, разберем:Настройка DNS-сервера и Active Directory (AD)

1) Как включить и настроить удаленный рабочий стол (RDP) в Windows? // [электронный ресурс]. URL: https://winitpro.ru/index.php/2013/04/29/kak-vklyuchit-udalennyj-rabochij-stol-v-windows-8/ / (дата обращения 01.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 01.08.2024).

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки “Сервер с рабочим столом”);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

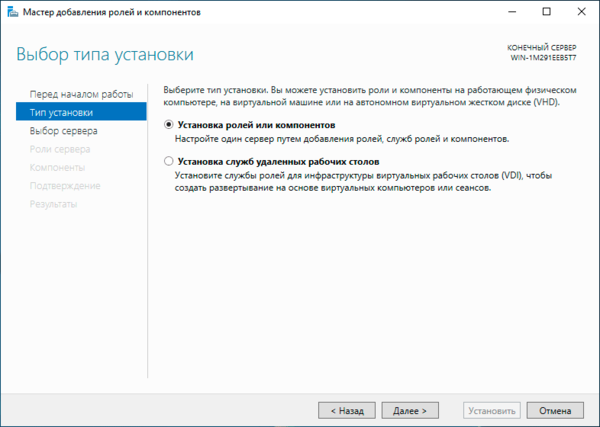

Заходим в Диспетчер серверов – Управление – Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 – Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки – Установка ролей или компонентов.

- Выбор сервера – Выбираем наш текущий сервер.

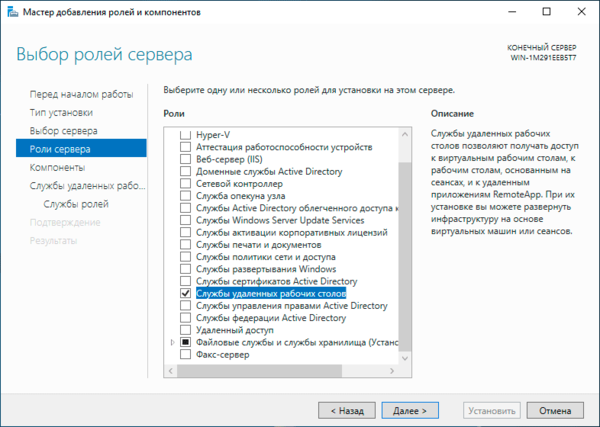

- Роли сервера – Службы удаленных рабочих столов.

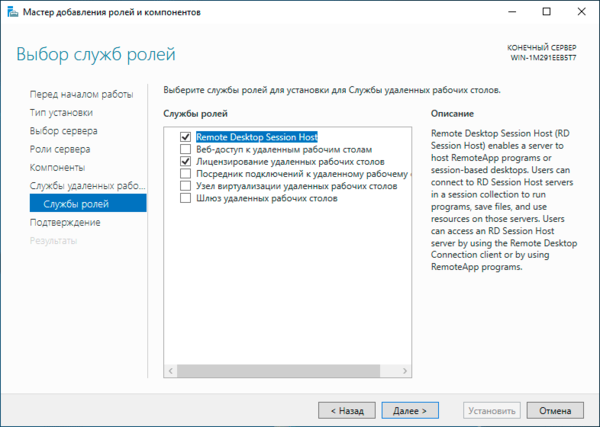

- Службы ролей – Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей – перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

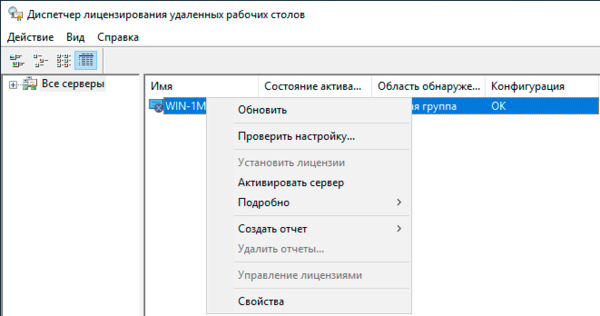

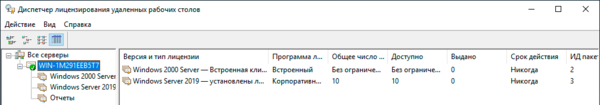

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

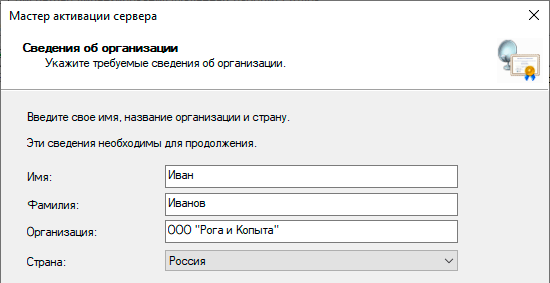

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 – Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 – Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

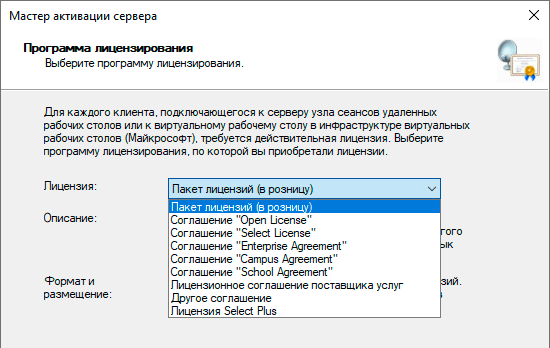

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

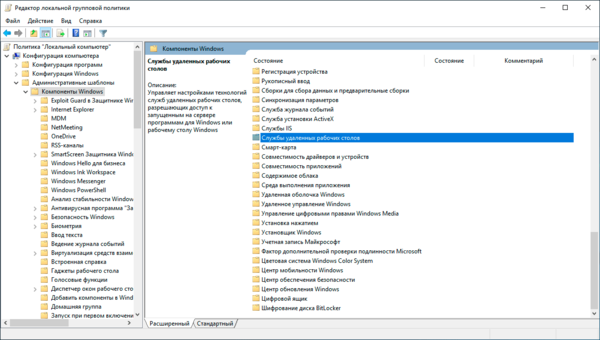

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

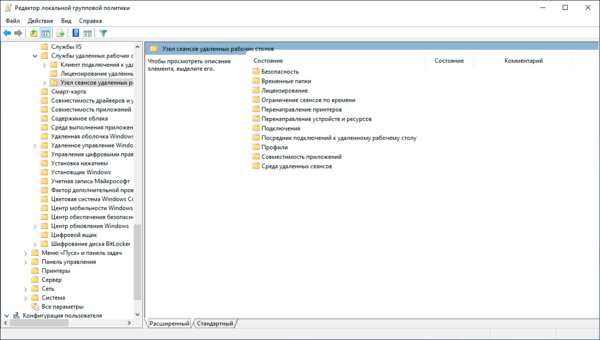

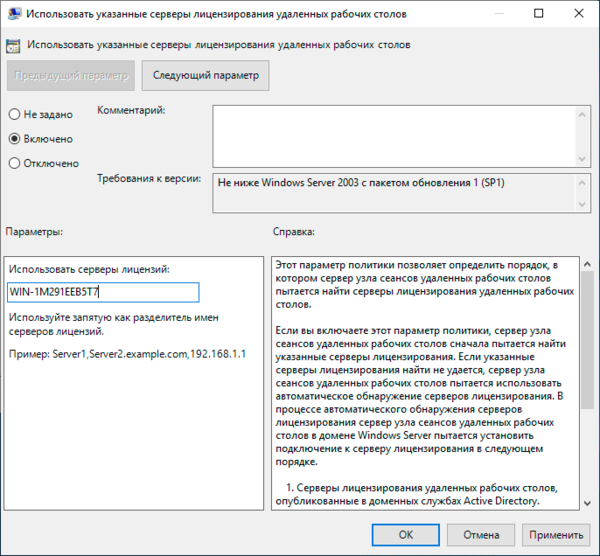

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 – Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

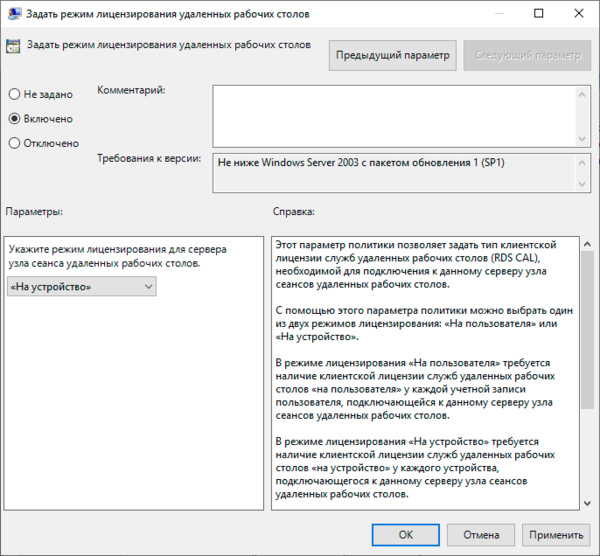

Конфигурация компьютера – Административные шаблоны – Компоненты Windows – Служба удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Лицензирование – Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 – Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов – Средства – Remote Desktop Services – Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 – Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации – Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений – пишем наименование политики (в нашем случае Users).

- Требования – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств – выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса – по умолчанию.

- Сводка по политике авторизации подключений к RD – параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов – пишем наименование политики (в нашем случае TS).

- Группы пользователей – выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс – можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты – если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD – параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 – Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл “C:Scriptswin-acmeRegister.bat”

Файл “C:Scriptswin-acmeRegister.bat”

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл “C:Scriptswin-acmeScriptsPSScript.bat”

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем “C:Scriptswin-acmeRegister.bat”.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли – готовый результат.

- Элемент маркированного списка

Рисунок 8 – Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 – Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления – Система – Настройка удаленного рабочего стола – Выбрать пользователей – Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск – Стандартные – Windows – Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное – “gorbach.esit.info”.

Рисунок 10 – Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу – может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

How to set up RDP on Windows Server 2019 is an essential task for administrators who need to access and manage servers remotely. RDP allows users to connect to another computer over a network and interact with it as though they were sitting in front of it. In this guide, we’ll cover everything from configuring the Remote Desktop feature to securing the connection to ensure a smooth and secure setup.

1. Prerequisites for Remote Desktop Setup

Before configuring Remote Desktop on your Windows Server 2019, ensure that you have:

- Administrative privileges on the server.

- A stable network connection between the local machine and the server.

- A valid license for Remote Desktop Services if you plan to use it with multiple users simultaneously (RDS setup).

- A firewall configured to permit RDP connections (default port: 3389).

2. Enable Remote Desktop on Windows Server 2019

By default, Remote Desktop is disabled on Windows Server 2019 for security reasons. Follow these steps to enable it:

Step-1: Access Server Manager

- Open Server Manager by clicking on the Start button or typing “Server Manager” in the search bar.

- Once Server Manager is open, navigate to Local Server from the left-hand panel.

Step-2: Enable Remote Desktop

- In the Properties section of Local Server, find the option labeled Remote Desktop.

- Click on the “Disabled” status to open the system properties window.

Step-3: Allow Remote Connections

- In the Method Properties window under the Remote tab, select Allow remote connections to this computer.

- For better security, it’s recommended to check the box for Allow connections only from computers running Remote Desktop with Network Level Authentication (NLA).

Step-4: Apply Settings

- Click Apply and then OK to enable Remote Desktop.

3. Configure Remote Desktop Users

By default, only administrators can log in via Remote Desktop. If you want to allow other users access, follow these steps:

Step-1: Open System Properties

- Go back to the Remote tab in the System Properties window.

Step-2: Add Users

- Click the Select Users button. A dialog box will appear allowing you to add specific users or groups.

- Type in the names of users or groups you want to grant RDP access and click OK.

4. Configure Firewall to Allow Remote Desktop

Once Remote Desktop is enabled, ensure that your server’s firewall is configured to allow incoming RDP traffic. Here’s how to do it:

Step-1: Open Firewall Settings

- In Server Manager, press on Tools and select Windows Defender Firewall with Advanced Security.

Step-2: Create a New Rule

- In the left-hand panel, click on Inbound Rules.

- In the right-hand panel, click on New Rule.

Step-3: Enable RDP Port

- Choose Port as the rule type, and then click Next.

- Specify the protocol as TCP and type 3389 in the specific port field. Click Next.

- Allow the connection, select the network profiles you want this rule to apply to (Domain, Private, Public), and then name the rule, for example, “Allow RDP”.

- Click Finish to create the rule and allow Remote Desktop connections.

5. Connecting to the Server Using Remote Desktop

Now that you’ve configured your server for Remote Desktop, you can connect to it from another machine. Here’s how:

Step-1: Open Remote Desktop Connection

- On your local machine, press Win + R, type mstsc, and press Enter to open the Remote Desktop Connection tool.

Step-2: Enter Server Details

- In the Computer field, enter the IP address or the hostname of your Windows Server 2019 machine.

Click Connect.

Step-3: Log In

- When prompted, enter the credentials (username and password) for a user account that has RDP access to the server.

If you are connecting for the first time, you may receive a warning about the server’s certificate. You can choose to Accept and continue with the connection.

6. Optimizing Performance for Remote Desktop

Depending on your network bandwidth and usage, you may want to optimize your Remote Desktop connection to ensure smoother performance. Here are some tips:

- Adjust Remote Desktop Display Settings

- When launching the Remote Desktop tool, click Show Options before connecting.

- Under the Display tab, reduce the Color depth to 16-bit or adjust the screen resolution to match your requirements.

- Disable Resource-Intensive Features

- Under the Experience tab, choose an appropriate connection speed based on your network.

- Uncheck resource-heavy options like Desktop background, Font smoothing, and Persistent bitmap caching if you’re experiencing lag.

7. Securing Remote Desktop on Windows Server 2019

To protect your server from unauthorized access, you must take additional steps to secure the RDP connection.

Step-1: Change the RDP Port

-

- By default, RDP uses port 3389, which is commonly targeted by attackers. Changing this port can help reduce exposure.

- You can modify the RDP listening port by editing the Windows Registry:

- Open the Registry Editor (regedit), navigate to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

- Find the PortNumber key, change its value to a new port number, and restart the server.

Step -2: Enable Network Level Authentication (NLA)

- Network Level Authentication adds a layer of security by requiring users to authenticate before establishing a full RDP session.

- Ensure that NLA is enabled in the Remote Desktop settings under the Remote tab.

Step-3: Enable Two-Factor Authentication

- Adding two-factor authentication (2FA) is another way to secure your RDP connections. Many third-party tools, such as Duo Security, can be integrated with Windows Server to provide 2FA for Remote Desktop.

Step-4: Limit User Access and Permissions

- Make sure only the necessary users or administrators have RDP access. Consider creating separate accounts for users who need limited access to specific server resources.

Step-5: Use a VPN

- For additional security, consider setting up a VPN to connect to the server. By doing so, you’ll restrict RDP access to users connected via the secure VPN tunnel.

Conclusion

Setting up Remote Desktop on Windows Server 2019 is a straightforward process, but securing it is just as important. By enabling the right features, optimizing performance, and securing the connection, you can enjoy seamless and safe remote access to your server. Whether for administration, troubleshooting, or working remotely, Remote Desktop is a powerful tool that can streamline server management when configured correctly.

Установка и настройка терминального сервера на Windows Server 2019 в домене

Что такое терминальный сервер.

Терминальный сервер — простыми словами сервер, позволяющий использовать свои ресурсы для работы с программами. Пользователи используют свой персональный компьютер (или тонкий клиент) только для подключения, а все остальные вычислительные операции выполняются на самом сервере.

Обычно, терминальный сервер устанавливают в следующих случаях:

1. Работа с 1С. Позволяет наладить возможность удаленной и совместной работы.

2. У компании есть филиалы с низкоскоростным Интернетом и необходимо обеспечить совместный доступ к некоторым программам (подключение к серверу терминалов не требует высокой скорости сети);

3. Наличие секрета фирмы, сохранность которого необходимо гарантировать (на рабочих компьютерах не должно ничего храниться);

Попытка сэкономить на программных лицензиях и оборудовании. Хотя здесь необходимо большое уточнение: во-первых, многими разработчиками компьютерных программам это предусмотрено, и они требуют приобретения лицензий для каждого пользователя; во-вторых, развертывание сервера, его содержание и необходимость покупки дополнительных терминальных лицензий делают его выгодным лишь для большого числа пользователей (в каждом случае индивидуально и необходим расчет).

На текущий момент, самая используемая реализация для сервера — службы удаленных рабочих столов Windows Server (используется протокол Remote Desktop Protocol или RDP). Другие программные решения — Citrix Metaframe (устарело и не поддерживается), X Window System (для UNIX систем), RX@Etersoft (российская разработка). В качестве клиента можно использовать встроенную в Windows программу «Подключение к удаленному рабочему столу» (mstsc), а также Terminal Server Client (Linux) или тонкий клиент.

Прочитайте более подробно о терминальном сервере на сайте Wikipedia

Инструкция разбита на 7 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов.

В качестве операционной системы используется Windows Server 2019.

1. Выбор оборудования и подготовка сервера

2. Установка Windows и базовая настройка

3. Установка и настройка терминального сервера

4. Тюнинг

5. Средства обслуживания

6. Тестирование

7. Порт для подключения

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

Процессор от Xeon E5.

Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

a. Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

b. Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные. Статья как установить систему Windows Server 2019.

На это есть две основные причины:

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

Проверяем правильность настройки времени и часового пояса;

Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

Настраиваем статический IP-адрес;

Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

Для удаленного администрирования, включаем удаленный рабочий стол;

Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows Server 2012 терминальный сервер должен работать в среде Active Directory (но можно и без домена). В данной статье мы рассматриваем установку и настройку в Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

В панели быстрого запуска открываем Server Manager.

Кликаем Manage — Add roles and features.

Нажимаем Next до Select installation type. Оставляем Role-based or feature-based installation и нажимаем Next.

На этом этапе оставляем все как есть. Нажимаем Next.

В окне Select server roles выбираем Remote Desktop Services.

Кликаем Next, пока не появится окно Select role services и выбираем следующие:

Remote Desktop Licensing

Remote Desktop Session Host

* при появлении запроса на установку дополнительных компонентов соглашаемся.

Нажимаем просто Add Features.

При необходимости, также выставляем остальные галочки:

Remote Desktop Web Access — возможность выбора терминальных приложений в браузере

Remote Desktop Connection Broker — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

Remote Desktop Virtualization Host — для виртуализации приложений и запуска их через терминал.

Remote Desktop Gateway — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Next и в следующем окне Install.

Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

Важно! Если вы устанавливаете сервер в домене, то после перезагрузки войти под логином пользователя имеющим права администратора в домене.

После перезагрузки открываем Server Manager и нажимаем Manage — Add Roles and Features.

В окне Select installation type выбираем Remote Desktop Services installation и нажимаем Next.

В окне Select deployment type выбираем Quick Start и нажимаем Next.

В Select deployment scenario — Session-based desktop deployment. Нажимаем Next.

Еще раз Next.

Ставим галочку Restart the destination server automatically if required и кликаем по Deploy.

Начался процесс развертывания ролей.

По окончании жмём Close.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем Server Manager и кликаем по Tools — Remote Desktop Services — Remote Desktop Licensing Manager.

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Activate Server.

Начался процесс активации сервера.

В открывшемся окне оставляем Automatic connection и кликаем Next.

Заполняем форму.

Нажимаем Next. Еще раз Next. Проверяем галочку Start Install Licenses Wizard now. Жмём Finish.

Нас приветствуют. Нажимаем Next.

Нам предлогают выбрать приобретенный вид лицензии. Выбираем в License program — Enterprise Agreement.

Имеется несколько типов лицензии:

Пакет лицензий (в розницу).

Соглашение “Open License”.

Соглашение “Select License”.

Соглашение “Enterprise Agreement”.

Соглашение “Campus Agreement”.

Соглашение “School Agreement”.

Лицензионное соглашение постановщика услуг.

Другое соглашение.

Лицензия Select Plus.

В нашем случае мы выбираем Соглашение “Enterprise Agreement” и нажимаем Next.

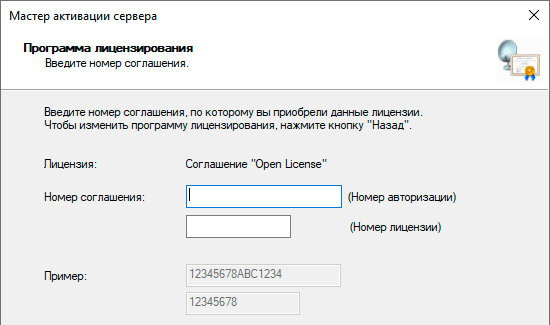

Вводим номер соглашения и нажимаем Next.

Заполняем нужные нам данные:

Версию продукта ставим “Windows Server 2019”.

Тип лицензии “RDS Per Device CAL”.

Количество в зависимости от приобретенной вами.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Start” и выбираем “Run”.

В окне “Run” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Local Group Policy Editor”.

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Computer Configuration — Administrative Templates — Windows Components — Remote Desktop Services — Remote Desktop Session Host — Licensing — Use the specified Remote Desktop license servers.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку. Нимаем Apply и после OK.

Для второго пункта мы переходи по следующему пути:

Computer Configuration — Administrative Templates — Windows Components — Remote Desktop Services — Remote Desktop Session Host — Set the Remote Desktop licensing mode.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “Per Device” и применяем настройку. Нажимаем Apply и после OK.

Настройка по установки лицензий прошла успешно. Можно проверить в Server Manager — Tools — Remote Desktop Services — Remote Desktop Licensing Diagnoser.

В открывшемся окне вы увидите, что все прошло хорошо и нет проблем.

Для проверки создадим пользователей на контролере домена и попробуем зайти на терминальный сервер.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить

теневые копии

.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel — в ней параметр EventLogging и меняем его значение на 0. Команда для редактирования реестра:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel" /v EventLogging /t REG_DWORD /d 0 /f* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

Мониторить стоит:

Сетевую доступность сервера;

Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

1. Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

2. Выполнить действия анализатора соответствий рекомендациям.

3. Провести живой тест работы сервиса с компьютера пользователя.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Изменение порта RDP

Также можно применить команду:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3388 /f* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Кроме очевидных достоинств сервер терминалов имеет ряд недостатков, к самым распространенным можно отнести сложности с организацией печати, особенно для удаленных клиентов, работающих с домашних устройств, а также затруднения в доступе к локальным файлам на сервере и наоборот. Также следует принимать во внимание, что терминальный доступ достаточно дорогое решение: кроме лицензий клиентского доступа CAL каждое подключение должно быть покрыто специальной лицензией Remote Desktop Services CAL.

Прежде всего откроем Диспетчер серверов и запустим Мастер добавления ролей и компонентов в котором выберем пункт Установка ролей или компонентов.

В разделе Выбор ролей сервера выбираем Службы удаленных рабочих столов:

Затем пролистываем мастер до раздела Выбор служб ролей, где выбираем Remote Desktop Session Host (Узел сеансов удаленных рабочих столов) и Лицензирование удаленных рабочих столов:

Продолжим установку и обязательно перезагрузим сервер. На этом установка необходимых ролей закончена, приступим к настройке. Начнем с Сервера лицензирования. Это совершенно отдельная сущность, работающая независимо от терминальных служб, которая может располагаться на любом из узлов сети и обслуживать несколько терминальных серверов.

Снова откроем Диспетчер серверов и перейдем в Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов, выберем из списка наш сервер и в меню правой кнопки мыши нажмем Активировать сервер.

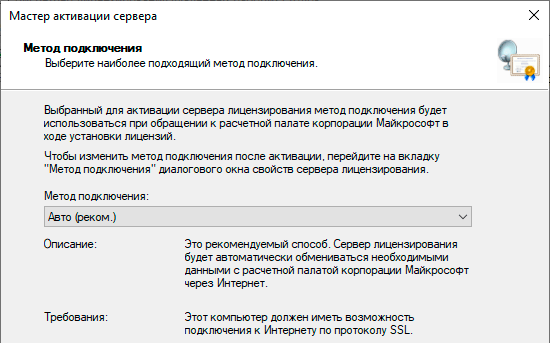

В открывшемся мастере выбираем Метод подключения — Авто:

Заполняем требуемые данные о владельце сервера:

Поля на следующем экране можно оставить пустыми и перейти к активации, которая будет выполнена в автоматическом режиме. По завершении работы Мастер активации сервера запустит Мастер установки лицензий с помощью которого можно установить на Сервер лицензирования приобретенные вами Remote Desktop Services CAL.

Прежде всего следует выбрать программу лицензирования в рамках которой были получены лицензии, скорее всего это будет OpenLicense или пакет лицензий в розницу.

В зависимости от выбранной программы следующее окно может выглядеть по-разному, в нем потребуется ввести данные о приобретенной лицензии. Также может потребоваться указать тип (на устройство или на пользователя) и количество приобретенных лицензий.

После завершения работы мастера вы увидите в Диспетчере лицензирования установленный пакет лицензий. Если у вас несколько пакетов лицензий, то следует щёлкнуть правой кнопкой мыши на любой пакет лицензий и выбрать в выпадающем меню пункт Установить лицензии, там же можно выполнить Преобразование лицензий изменив их тип (на устройство или на пользователя), если используемая вами программа лицензирования это позволяет.

В отличие от Сервера лицензирования Узел сеансов удаленных рабочих столов (другими словами, терминальный сервер) при установке в рабочей группе не имеет никаких инструментов управления и для его настройки нам придется воспользоваться Локальными групповыми политиками. Для этого запустим оснастку gpedit.msc и перейдем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов.

Если мы войдем внутрь раздела Узел сеансов удаленных рабочих столов, то увидим вполне привычный любому, кто хоть раз настраивал терминальный сервер, набор настроек. Мы не будем рассматривать их все, разберем только самые необходимые.

Начнем с раздела Лицензирование, в нем откроем политику Использовать указанные серверы лицензирования удаленных рабочих столов и укажем адрес или имя узла Сервера лицензирования, в нашем случае это этот же самый сервер.

Затем перейдем к политике Задать режим лицензирования удаленных рабочих столов и укажем там тип активированных нами лицензий. Будьте внимательны, при несоответствии режима лицензирования и типа активированных лицензий доступ пользователей к серверу может оказаться невозможен.

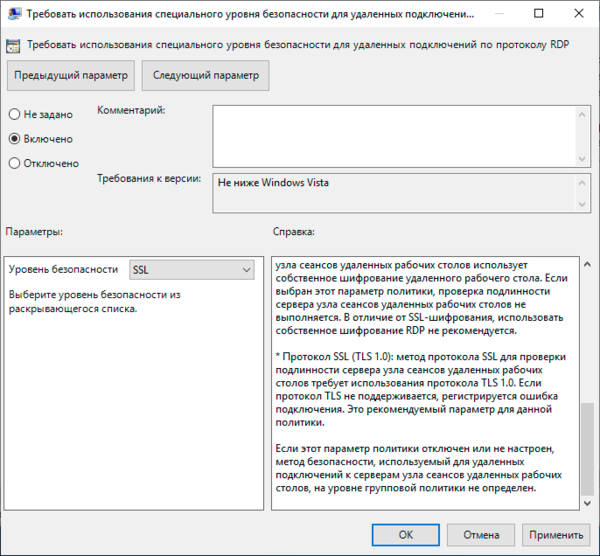

Следующий важный раздел — Безопасность. В нем включаем политику Требовать использования специального уровня безопасности для удаленных подключений где устанавливаем значение SSL. Это отключает использование небезопасного собственного шифрования RDP, но делает невозможным подключение устаревших клиентов.

Здесь же включим еще одну политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети, это принудительно включит проверку подлинности клиента на уровне сети (NLA), т.е. без создания пользовательского сеанса, что увеличивает безопасность и снижает нагрузку на сервер. Если данная политика не задана, то используются локальные политики клиента, начиная с Windows 8 и Server 2012 проверка подлинности на уровне сети используется по умолчанию.

Остальные политики можете настраивать исходя из собственных потребностей, назначение большинства из них понятно из названия, также каждая из них содержит достаточно подробную справку.

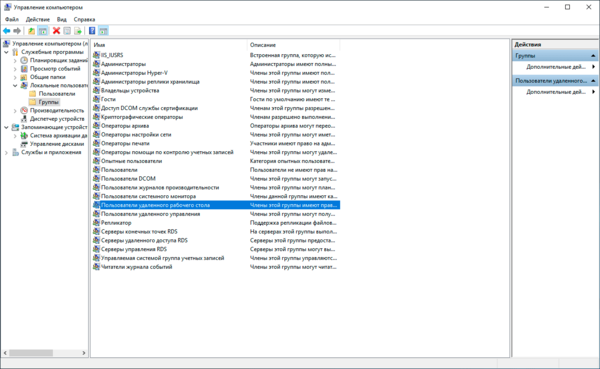

Для того, чтобы пользователи имели возможность подключаться к терминальному серверу они должны быть участниками группы Пользователи удаленного рабочего стола.

Также доступ имеют пользователи группы Администраторы, но есть одна существенная тонкость. Для целей настройки и управления сервером разрешается два нелицензируемых удаленных сеанса, доступных группе Администраторы, выполнять работу на сервере в таких сеансах нельзя, это будет нарушением лицензионного соглашения.

Отсюда проистекает и правильный ответ на один не самый очевидный вопрос: следует ли включать администраторов в группу Пользователи удаленного рабочего стола? Конечно же нет, в противном случае вы должны будете обеспечить такое подключение лицензией, а в режиме лицензирования на устройство лицензия на компьютер администратора будет выдана автоматически.

Напоследок немного коснемся лицензий, если мы вернемся в Диспетчер лицензирования, то можем заметить, что количество выданных лицензий может не соответствовать количеству подключений. Поэтому коротко разберем, как происходит этот процесс. В режиме лицензирования на пользователя сервер лицензирования не контролирует количество фактических подключений и выдает каждому подключившемуся в этом режиме пользователю временную лицензию при условии, что активирована хотя бы одна лицензия. В данном случае контроль необходимого количества лицензий ложится на администратора.

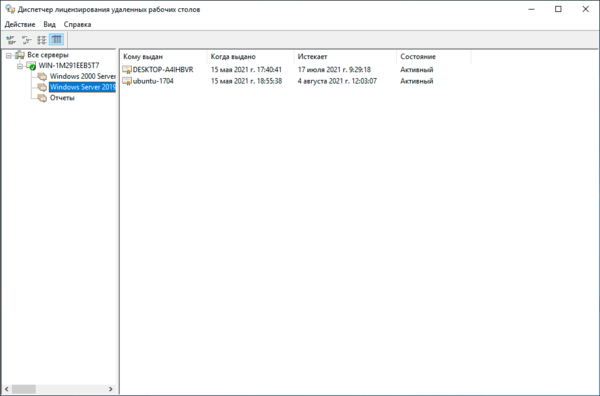

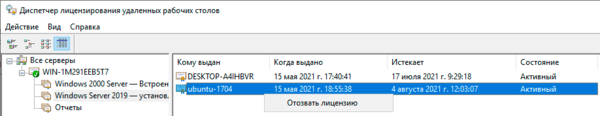

В режиме на устройство каждый подключившийся первый раз клиент получает временную лицензию сроком на 90 дней, при повторном подключении сервер вместо временной лицензии выдает постоянную на срок от 52 до 89 дней, время действия лицензии выбирается случайным образом. На скриншоте ниже обратите внимание на срок действия выданных в один и тот же день лицензий.

Если устройство, на которое выдана лицензия вышло из строя или больше не является частью сети, то лицензию можно отозвать, для этого щелкните на лицензии правой кнопкой мыши и выберите действие Отозвать лицензию.

Однако следует принимать во внимание достаточно серьезные ограничения: нельзя отозвать более 20% лицензий в течении 75 дней.

Существует достаточно распространенная ошибка — несоответствие режима лицензирования активированным лицензиям. Здесь может быть два варианта развития событий:

- Режим лицензирования на устройство, лицензии на пользователя — каждый подключившийся клиент получит временную лицензию на 90 дней, по истечении этого срока доступ к серверу будет невозможен.

- Режим лицензирования на пользователя, лицензии на устройство — при наличии активированной лицензии любого типа клиент будет получать каждый раз новую временную лицензию, но такой режим работы будет однозначным нарушением правил лицензирования.