The Computer Browser Service is no longer exist in new version of Windows 10, Windows 11 and Windows Server 2019 and higher. Because SMBv1 is disabled by default.

In my case, I got the following error when remote push a Symantec Endpoint package to clients.

The Computer Browser service is no longer available for Windows Server 2019 and higher editions, which is a required service for remote installation using the web console.

Enable the Computer Browser Service on Windows

To enable that service, you need to enable SMBv1 to enable the Computer Browser Service for the old apps.

Note

Note: While disabling or removing SMBv1 might cause some compatibility issues with old computers or software, SMBv1 has significant security vulnerabilities, and we strongly encourage you not to use it.

1. Open an elevated PowerShell window.

2. Run the following command then restart your machine to enable SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolPS C:\Users\Administrator> Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

FeatureName : SMB1Protocol

DisplayName : SMB 1.0/CIFS File Sharing Support

Description : Support for the SMB 1.0/CIFSl, and the Computer Browser protocol.

RestartRequired : Possible

State : Enabled

CustomProperties :

ServerComponent\Description : Support for the SMB 1.0/CIFS , and the Computer

Browser protocol.

ServerComponent\DisplayName : SMB 1.0/CIFS File Sharing Support

ServerComponent\Id : 487

ServerComponent\Type : Feature

ServerComponent\UniqueName : FS-SMB1

ServerComponent\Deploys\Update\Name : SMB1Protocol3. Once the machine restarted, you can check the Computer Browers service status using PowerShell.

PS C:\Users\Administrator> Get-Service -Name "*browser*"

Status Name DisplayName

------ ---- -----------

Running Browser Computer BrowserOr you can get the status of the service using Services (services.msc).

Remote Push without SMBv1

SMBv1 has significant security vulnerabilities, so you should use the following method to remote push without enable SMBv1.

1. Open Windows Services (services.msc) then turn of the following services:

- Function Discovery Provider Host

- Function Discovery Resource Publication

- Remote Procedure Call (RPC)

- Remote Registry

$services = @("fdPHost","FDResPub","RpcSs","RemoteRegistry")

foreach ($service in $services) { Set-Service $service -StartupType Automatic }

foreach ($service in $services) { Start-Service $service }Note

Note: If you get the error cannot be configured due to the following error: Access is denied. The service startup type is disabled, you must enable it first using this command Start-Service -Name service_name.

Check status of the services and be sure all services are running.

ForEach ($service in $services) { Get-Service $service}

----------------------------------------------------------------

Status Name DisplayName

------ ---- -----------

Running fdPHost Function Discovery Provider Host

Running FDResPub Function Discovery Resource Publica...

Running RpcSs Remote Procedure Call (RPC)

Running RemoteRegistry Remote Registry2. Turn on Network Discovery:

On the Services applet, turn on the following:

- SSDP Discovery

- UPnP Device Host

- DNS Client

$services = @("SSDPSRV","upnphost","Dnscache")

foreach ($service in $services) { Set-Service $service -StartupType Automatic }

foreach ($service in $services) { Start-Service $service }Status Name DisplayName

------ ---- -----------

Running SSDPSRV SSDP Discovery

Running upnphost UPnP Device Host

Running Dnscache DNS Client3. Turn on File and Printer Sharing using PowerShell.

Set-NetFirewallRule -DisplayGroup "File And Printer Sharing" -Enabled True -Profile Any

Go to Control Panel | Network and Sharing Center | Change Advanced Sharing Settings. to verify the changes, go into effect.

Finally, I tried to remote push again and the error was gone.

Как включить или отключить протокол SMB 1.0 в Windows 10/11 и Windows Server?

Протокол доступа к общим файлам SMB 1.0 (Server Message Block) по умолчанию отключен в последних версиях Windows 11 и 10, а также в Windows Server 2019/2022. Эта версия протокола является небезопасной/уязвимой, и не рекомендуется использовать ее на устройствах в локальной сети. Windows поддерживает более безопасные версии протокола SMB (2.x и 3.x).

SMB v1 может быть необходим, только если в вашей сети остались устаревшие устройства с Windows XP/2003, старые версии NAS, сетевые принтеры с поддержкой SMB, устройства со старыми версиями samba, и т.д. В этой статье рассмотрено, как включить или отключить протокол общего доступа к файлам SMB 1.0 в Windows.

Обратите внимание что протокол SMB состоит из двух компонентов, которые можно включать/отключать по отдельности:

- Клиент SMB0 – нужен для доступа к общим папками на других компьютерах

- Сервер SMB 0 – должен быть включен, если ваш компьютер используется в качестве файлового сервера, к которому подключаются другие компьютеры и устройства.

Включить/отключить SMB 1.0 в Windows 10 и 11

Начиная с Windows 10 1709, протокол SMB 1 отключен в десктопных версиях Windows, но его можно включить из вручную.

Откройте командную строку и проверить статус компонентов протокола SMBv1 в Windows с помощью команды DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В данном примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled

SMB1Protocol-Client | Disabled

SMB1Protocol-Server | Disabled

SMB1Protocol-Deprecation | Disabled

В Windows 10 и 11 также можно управлять компонентами SMB 1 из панели Windows Features ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS (SMB 1.0/CIFS File Sharing Support). Как вы видите здесь также доступны 3 компонента:

- Клиент SMB 1.0/CIFS (SMB 1.0/CIFS Client)

- Сервер SMB 1.0/CIFS (SMB 1.0/CIFS Server)

- Автоматическое удаление протокола SMB0/CIFS (SMB 1.0/CIFS Automatic Removal)

Клиент SMB v1.0 нужно установить, если вашему компьютеру нужен доступ к сетевым папкам на старых устройствах. Если устаревшие сетевые устройства должны писать данные в сетевые папки на вашем компьютере, или использовать его общие сетевые принтеры, нужно включить сервер SMB 1.

Вы можете включить клиент или сервер SMB 1.0 в Windows 10/11 из панели окна управления компонентами или с помощью команд:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server

Также можно включить сервер или клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения клиента SMBv1, он не используется более 15 дней, он автоматически отключается.

Чтобы выключить SMB1 в Windows, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Или удалите компоненты SMB1Protocol с помощью PowerShell:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Если вы отключили поддержку SMBv1 клиента в Windows 10/11, то при доступе к сетевой папке на файловом сервере (устройстве), который поддерживает только SMBv1, появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректного отображения соседних компьютеров в сетевом окружении Windows нужно настроить службу Function Discovery Provider Host.

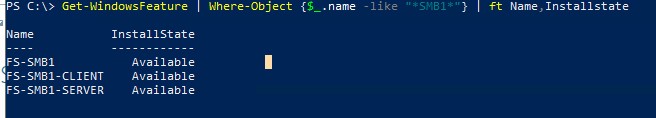

Включение и отключение SMB 1.0 в Windows Server 2019/2022

В Windows Server 2019 и 2022 компоненты протокола SMBv1 также по умолчанию отключены. Включить SMB v1 в этих версиях можно через Server Manager (компонент SMB 1.0/CIFS File Sharing Support) или с помощью PowerShell.

Проверить, включен ли SMB 1.0 в Windows Server с помощью команды PowerShell:

Get-WindowsFeature | Where-Object {$_.name -like «*SMB1*»} | ft Name,Installstate

Чтобы установить клиент SMB 1, выполните команду:

Install-WindowsFeature FS-SMB1-CLIENT

Включить поддержку серверной части SMB 1.0:

Install-WindowsFeature FS-SMB1-SERVER

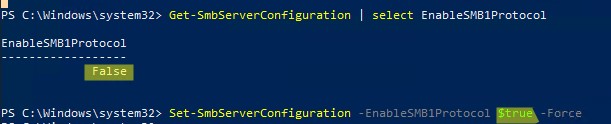

Затем проверьте, что протокол SMB 1 включен в настройках SMB сервера. Если протокол отключен, включите его:

Get-SmbServerConfiguration | select EnableSMB1Protocol

Set-SmbServerConfiguration -EnableSMB1Protocol $true -Force

Если в EnableSMB1Protocol = True, значит этот сервер поддерживает SMB 1.0 клеинтов.

Чтобы отключить SMBv1 (понадобится перезагрузка), выполните:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Чтобы полностью удалить компоненты SMB1 с диска, выполните:

Uninstall-WindowsFeature -Name FS-SMB1 -Remove

В Windows 7/8 и Windows Server 2008 R2/ 2012 можно отключать службу и драйвер доступа SMBv1 командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Чтобы найти таких клиентов, нужно включить аудит доступа к файловому серверу по SMB1 протоколу:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Event Viewer -> Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли попытки доступа к ресурсам сервера по протоколу SMB1.

Совет. Список событий из журнала Event Viewer можно вывести командой PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Проверьте, есть ли в журнале событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервере по протоколу SMB1.

SMB1 access

Client Address: 192.168.1.10

Guidance:

This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети компьютер или устройство с этим IP адресом. Если возможно обновите на нем ОС или прошивку, до версии поддерживающий, более новые протоколы SMBv2 или SMBv3. Если обновить такой клиент не удастся, придется включить SMBv1 на вашем файловом сервере.

Чтобы найти в Active Directory все компьютеры, на которых включен протокол SMB v1, выполните команду:

Get-ADComputer -Filter {(enabled -eq $True) } | % {Invoke-Command -ComputerName $_.DNSHostName -scriptblock {If ( (Get-ItemProperty -path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters»).SMB1 -eq 1 ) {Write-Output «SMBv1 is enabled on ${env:computername}»}}}

Эта команда получит список активных компьютеров в домене с помощью командлета Get-ADComputer. Затем с помощью Invoke-Command выполнит подключение через PowerShell Remoting к каждому компьютеру и проверит включен ли сервис SMB 1.0.

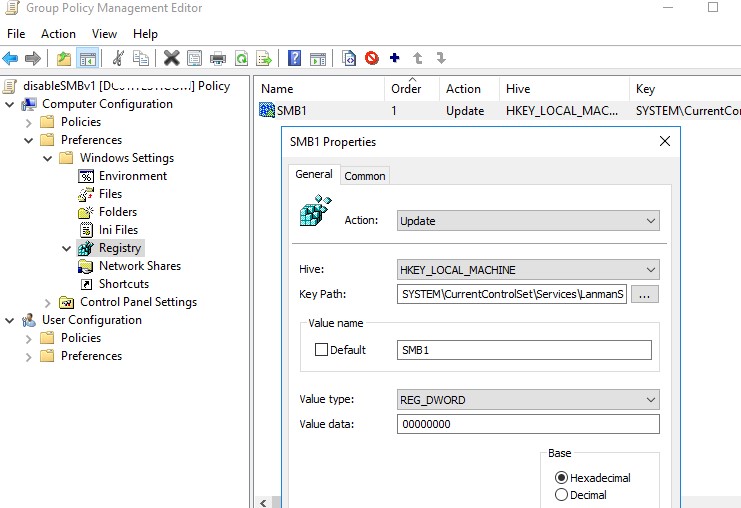

<Отключение SMB 1.0 с помощью групповых политик

Если в вашей сети не осталось устаревших устройств, которые поддерживают только SMB 1.0, нужно полностью отключить эту версию протокола на всех компьютерах. Чтобы предотвратить ручную установку и включение компонентов SMB 1.0 на компьютерах в домене AF, можно внедрить групповую политику, которая будет принудительно отключить протокол SMB 1.0 на всех серверах и компьютерах. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management ( gpmc.msc ), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action: Update

Hive: HKEY_LOCAL_MACHINE

Key Path: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name: SMB1

Value type: REG_DWORD

Value data: 0 - Данная политика отключит службу сервера SMBv1.

Если вы хотите через GPO отключить на компьютерах и клиент SMB 1.0, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

С помощью WMI фильтр GPO можно сделать исключения для определенных версий Windows.

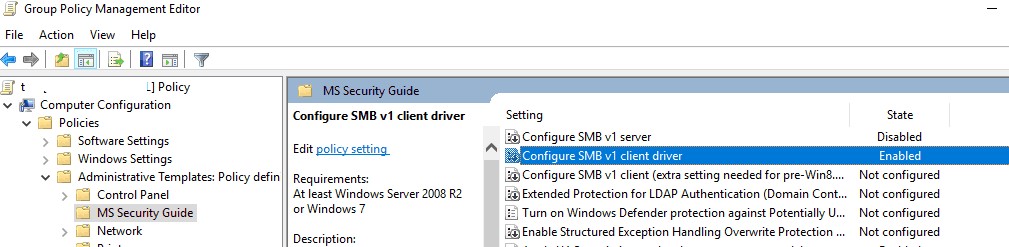

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон GPO (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Computer Browser Service is a feature of Microsoft Windows to get a list of computers and shared resources on a network and supplies this list to the computers on the network. If this service is stopped or disabled or not installed, this list will not be updated and any services or tools that explicitly depend on this service will not work.

Summary

- Computer Browser Service is deprecated

- Explorer Network Browsing – workaround

- NET VIEW command

- Install the Computer Browser Service

The Computer Browser service is a legacy service that depends on SMBv1 protocol (SMBv1 client/server components). Microsoft publicly deprecated the SMBv1 (Server Message Block version 1) protocol in 2014.

Since Windows 10 (1709), Windows Server (1709), and later versions, the SMB 1.0/CIFS File Sharing Support component (which includes the Computer Browser service) is an optional component, and it is no longer installed by default. You can refer to this post to know more details about SMBv1 support.

For security reasons, Microsoft is working hard to persuade users not to use SMB v1. For more details, see this post: Stop using SMB1/SMB1 isn’t safe, not modern, and not efficient.

Network Explorer and NET VIEW command will not work without Computer Browser service

As already mentioned, if the Computer Browser service is not installed or stopped, the services or tools which depend on this service will not work. The following listed tools and APIs will not work without this service.

- Explorer Network Browsing (aka “Network Neighborhood”)

- NET VIEW command (Available in PowerShell and Command Prompt)

- NetServerEnum API function – List Computers on a Network using C#

Explorer Network Browsing – workaround

The Computer Browser service relies on the SMBv1 protocol to populate the Windows Explorer (aka “File Explorer”) Network node. Without this service, you will not be able to view the computers and shared resources on the current network.

However, if you still want to use the Explorer Network, you can enable the WS-Discovery protocol as a workaround that is recommended in the Microsoft Support article. You can follow the below steps on your Windows-based computers that no longer use SMBv1.

- Start the “Function Discovery Provider Host” and “Function Discovery Resource Publication” services, and then set them to Automatic (Delayed Start).

- When you open Explorer Network, enable network discovery when you’re prompted.

Note: This needs to be done on all Windows computers.

NET VIEW command

The above workaround might not work for the net view command, it will only enable the network browsing in Windows Explorer (File Explorer).

The net view command will return the following error message if the Computer Browser service is not available or not running.

PS C:\> net view

System error 6118 has occurred.

The list of servers for this workgroup is not currently available

Install and Enable the Computer Browser service/SMBv1 feature

As already mentioned, for security reasons, Microsoft is working hard to persuade users not to use SMB v1 (which includes the Computer Browser service). But if you really need it, you can enable it in a client machine by following the below steps.

- Open the Control Panel -> Programs -> Turn Windows Features On or Off

- Scroll down and select SMB 1.0/CIFS File Sharing Support and click OK.

- Finally, restart the machine and check the service.

Время на прочтение4 мин

Количество просмотров25K

Хотя технология NetBIOS устаревшая, глючная и подвержена атакам хакеров, Microsoft все равно продолжает ее поддерживать несмотря на то, что много раз заявляла об окончании поддержки.

Хочу рассказать свою историю о том, как Microsoft в очередной раз подкинула проблем на ровном месте.

Я был приглашен в одну организацию «NONAME» для решения проблемы с сетевым окружением. Проблема в организации возникла после приобретения нового персонального компьютера с установленной Windows 10 (часть компьютеров исчезла из сетевого окружения). Точнее, были видны все устройства с методом обнаружения WSD (Web Services on Devices), а машины с методом обнаружения NetBIOS канули в Лету.

Компьютерный парк в организации состоит из 12 машин, 2 МФУ и 1 принтера. Персональные компьютеры используются как печатные машинки, выделенных серверов нет, а Active Directory и Linux вообще матерные слова. По большому счету им оно и не надо. Операционная система в основном Windows 7 и пару Windows 8. Обмен документами через общие папки. Рабочая группа у всех одна.

В процессе общения с пользователями было выяснено, что все машины в организации на ночь выключаются и вновь приобретённый компьютер включается в 99,9% случаях первым, т.е. 100% становится Master Browser в сети.

Первым делом у него была остановлена служба «Браузер компьютеров», что привело к проведению новых выборов Master Browser. Им стала машина с операционной системой Windows 8 и через некоторое время все устройства стали снова видны в сетевом окружении. Стало понятно, что виновата новая машина с Windows 10 (хотя это было понятно сразу, но чистота эксперимента превыше всего). Следующим шагом стала настройка всех машин как клиентов (чтоб не участвовали в выборах Master Browser). Машина с Windows 10 была настроена как Master Browser (всегда выигрывает выборы) и одна машина с Windows 7 как Backup Browser. Как это делается описывать не буду – в сети море статей по этому вопросу. После этого все хосты были перезапущены и первой включена машина с Windows 10, т.е. эта машина стала снова Master Browser. Результат: ничего не изменилось, часть компьютеров не видна (да и не должно было ничего измениться). Но было замечено, что машина с Windows 10 (Master Browser) видит в сетевом окружении все устройства, как WSD, так и NetBIOS. Мистика!!!! Сразу же после этого на машину с Windows 10 был установлен сниффер сетевых пакетов (в начале Wireshark, который мало помог, затем старенький Microsoft Network Monitor 3.4 (заточен под Windows)). Сниффер показал, что при запросе от клиентов у Master Browser (машина с Windows 10) списка серверов, Windows 10 возвращает ответ с ошибкой «Сервис не запущен». Были перепроверены все необходимые взаимосвязанные сервисы. Проверены настройки брандмауэра, который был затем отключен. Результат нулевой, все тоже самое – ошибка «Сервис не запущен».

Начались поиски на сайте Microsoft хоть какой-либо информации по данному вопросу и после 3-х дневного поиска наталкиваюсь на статью на сайте под названием «Рефакторинг процесса узла службы», которая при открытии меняет название на «Изменения для группировки узла службы в Windows 10» (Ссылка на оригинал статьи: https://docs.microsoft.com/ru-ru/windows/application-management/svchost-service-refactoring), которая гласит:

«Начиная с Windows 10 Creators Update версии 1703, службы, которые были ранее сгруппированные, будут разделены— каждая из них будет выполняться в собственном процессе SvcHost. Это изменение выполняется автоматически для систем с более чем 3,5 ГБ ОЗУ под управлением номера SKU клиентского рабочего стола. В системах с объемом ОЗУ 3,5 ГБ или меньше мы будем продолжать группировать службы в общий процесс SvcHost.».

Запускаю диспетчер задач и вижу, что почти все службы разгруппированы, т.е. запущены в отдельных процессах svchost.exe, да и памяти на машине с Windows 10 гораздо больше, чем 3,5 Гб (8 Гб).

А вот это уже горячо. Искусственно подрезаю размер памяти до 3484 МБ в настройках Windows 10. Перегружаю устройства и «бинго!» — все стало на свои места: машина с Windows 10 является Master Browser и на всех хостах в сетевом окружении правильно отображается список всех сетевых устройств, вне зависимости от метода обнаружения.

Осталось за малым: нужно вернуть настройки памяти для Windows 10 в исходное состояние и сохранить работоспособность Master Browser. Понятно, что для сохранения работоспособности Master Browser необходимо снова сгруппировать службы, отвечающие за правильную работу Master Browser, т.е. они должны быть в одном адресном пространстве.

Делается это следующим образом (описание в вышеупомянутой статье на сайте Microsoft). Две основные службы необходимые для правильной работы Master Browser это – служба «Браузер компьютеров» и служба «Сервер». Для их группировки в соответствующих ключах службы в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services необходимо создать или изменить значение ключа SvcHostSplitDisable (REG_DWORD) в 1, т.е. проделать следующее:

1. [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer] "SvcHostSplitDisable"=dword:00000001

2. [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Browser] "SvcHostSplitDisable"=dword:00000001

После проделанных манипуляций с реестром нужно выключить все хосты, а затем включить машину с Windows 10 первой и затем все остальные. Теперь в диспетчере задач можно увидеть, что эти две службы снова сгруппированы, т.е. работают в одном адресном пространстве.

Теперь все работает красиво. Весь этот процесс можно сделать в виде скрипта Powershell.

Исходя из выше сказанного, можно сделать следующие выводы:

-

В Windows 10 32-bit для сборки 1703 и выше данная проблема не существует, т.к. Windows использует меньше 4 Гб при своей работе.

-

В Windows 10 64-bit для сборки 1703 и выше данная проблема также не существует, если размер оперативной памяти меньше или равно 4Гб, но если вдруг Вы решите добавить оперативной памяти в эту систему, то получите побочный эффект (спасибо Microsoft). После перезагрузки система увидит, что памяти стало больше 4 Гб и автоматически разгруппирует службы и сетевое окружение перестанет правильно работать и догадаться, что это произошло из-за увеличения количества памяти будет очень затруднительно. В случае размера оперативной памяти более 4 Гб проблема существует и ее «лечение» необходимо выполнить вышеописанным способом.

-

Для сборок Windows 10 ниже 1703 данная проблема не существует вне зависимости от разрядности Windows и размера оперативной памяти для 64-bit версии.

-

Описанная проблема актуальна и для Windows 11

Windows Server Core 2019 — это минимальная установка Windows Server 2019, предназначенная для предоставления основных серверных функций с меньшими системными требованиями и оптимизированной производительностью. Установка Server Core не включает традиционный графический пользовательский интерфейс Windows, что снижает нагрузку на систему и уменьшает поверхность для атаки. Администрирование системы по большей части выполняется с помощью командной строки и командной оболочки PowerShell.

Но при этом, возможности Windows Core позволяют использовать программное обеспечение, имеющее графический пользовательский интерфейс, в том числе браузеры. В настоящей статье рассмотрим процесс установки и запуска браузера на VDS, работающий под управлением Windows Server Core 2019. А именно, на наш тестовый сервер в качестве примера мы проинсталлируем Google Chrome и Mozilla Firefox.

Установка OpenSSH на удалённый сервер

Принцип установки на Windows Core и Chrome, и Firefox в нашем примере будет выглядеть следующим образом: необходимо загрузить установщик браузера на свой локальный компьютер, затем передать его на удалённый сервер и уже там запустить инсталляцию.

Для того, чтобы скопировать файл с локальной рабочей станции на VPS, в данном случае мы воспользуемся таким набором инструментов для безопасной передачи данных по сети, как OpenSSH. Данный инструментарий позволяет безопасно подключаться к удалённым серверам, используя шифрование для защиты данных, передаваемых через сеть.

SSH-сервером в нашей конфигурации выступит виртуальная машина, работающая на Windows Server Core, к которой мы подключимся по FTP для того, чтобы скопировать на неё необходимые файлы.

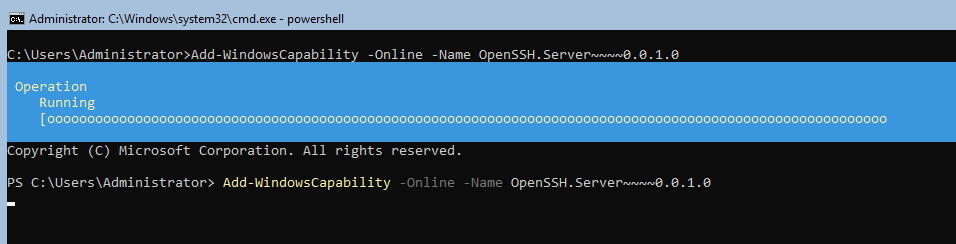

Для установки OpenSSH на удалённом сервере подключитесь к нему по RDP и из командной строки запустите оболочку PowerShell. Сделать это можно при помощи команды powershell.

В командной строке PowerShell выполните команду для инсталляции OpenSSH:

Add-WindowsCapability -Online -Name OpenSSH.Server~~~~0.0.1.0

Далее запустите службу sshd:

Start-Service sshd

И следующей командой измените настройки sshd в части установки типа запуска службы. Опция Automatic указывает на то, что служба должна автоматически запускаться при загрузке операционной системы.

Set-Service -Name sshd -StartupType 'Automatic'

Затем необходимо в брандмауэре открыть порт, используемый службой sshd:

New-NetFirewallRule -Name sshd -DisplayName 'OpenSSH Server (sshd)' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22

Теперь всё готово для использования удалённого VPS в качестве FTP-сервера. Для того, чтобы закрыть командную оболочку PowerShell, используйте команду exit.

Установка Chrome

После завершения настройки FTP-сервера переключитесь на свою локальную рабочую станцию и загрузите установщик браузера Chrome с его официальной страницы. Затем запустите командную строку и при помощи такого инструмента, как scp, скопируйте установочный файл на удалённый сервер:

scp -P 22 C:\Users\Your-User\Downloads\ChromeSetup.exe Administrator@10.10.10.10:C:\Users\Administrator

В данном случае:

22— номер порта, используемый службойsshdна FTP-сервере;C:\Users\Your-User\Downloads\ChromeSetup.exe— копируемый файл с указанием полного пути до него;Administrator— имя пользователя, с помощью которого производится подключение к FTP-серверу;10.10.10.10— IP-адрес удалённого сервера;C:\Users\Administrator— каталог на удалённом сервере, в который производится копирование файла.

После того, как установочный файл скопируется на FTP-сервер, снова переключитесь на свой виртуальный сервер, перейдите в директорию, в которой расположен установщик Chrome, и запустите установку браузера:

cd C:\Users\Administrator

ChromeSetup.exe

В результате произведённых действий произойдёт установка браузера Chrome. В дальнейшем для его запуска из командной строки используйте команду start chrome.

Установка Firefox

Установка браузера Firefox производится так же, как Chrome. Во-первых, загрузите соответствующий дистрибутив браузера с его официальной страницы.

Затем скопируйте его на удалённый сервер при помощи scp:

scp -P 22 "C:\Users\Your-User\Downloads\Firefox Setup 126.0.exe" Administrator@10.10.10.10:C:\Users\Administrator

После чего перейдите в директорию, в которой находится загруженный файл, и запустите установщик браузера. В нашем примере таким файлов является Firefox Setup 126.0.exe.

Запуск браузера производится командой start firefox.