Обзор

Ссылки по теме:

- Документация по Windows Server

Каналы распространения

- Long-Term Servicing Channel (LTSC)

- поставляется в виде ISO образа

- включает редакции Standard и Datacenter (без рабочего стола)

- есть возможность выбрать вариант с рабочим столом для обоих редакций

- Semi-Annual Channel (SAC)

- поставляется в виде образов отдельных контейнеров с основными сервисами

- контейнер nano Server

Основные области применения

- гибридное облако

- безопасность

- платформа приложений

- гиперконвергентная инфраструктура (HCI)

Возможности

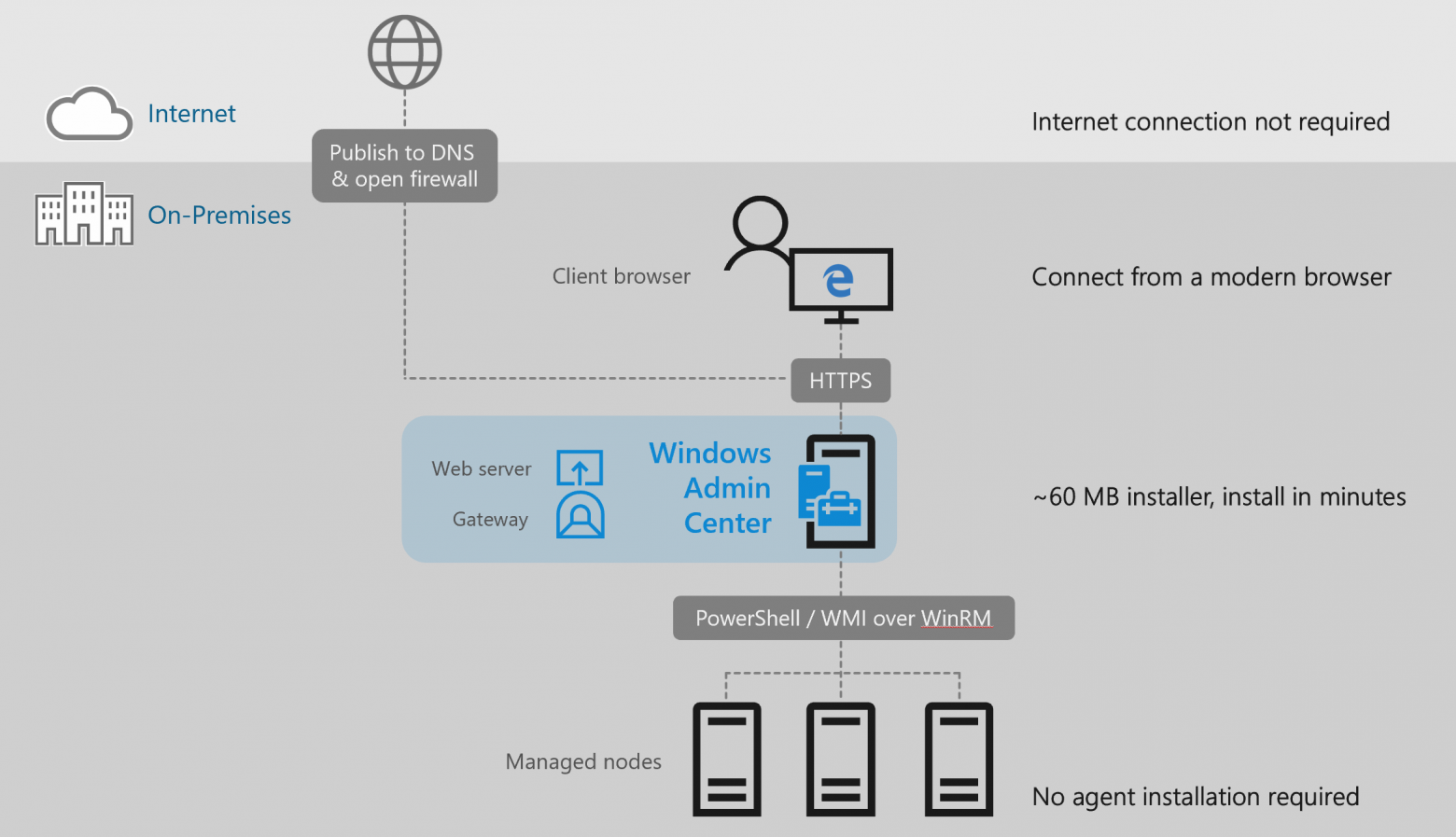

- Windows Admin Center — веб сервис для управления инфраструктурой серверов и кластеров

- можно ставить на Windows Server 2019, Windows 10, также поддерживается установка на предыдущие версии для серверов и рабочих станций

- может управлять серверами и рабочими станциями различных версий

- поставляется бесплатно (либо в составе ОС)

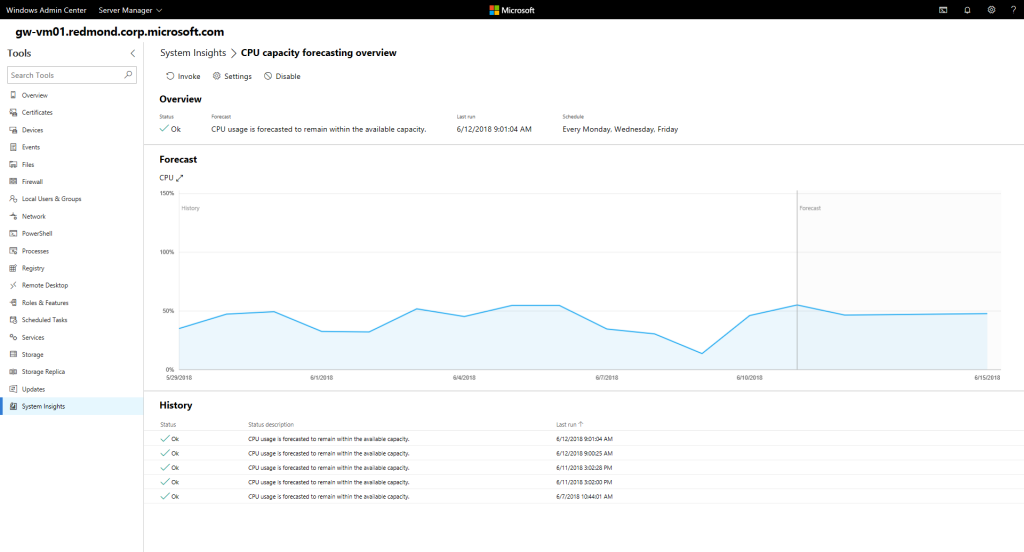

- Системная аналитика

- подсистема анализа и прогнозирования на базе машинного обучения

- анализирует системные данные, такие как события и счетчиков производительности

- предоставляет аналитические результаты

Windows Server release information

Оригинальные ISO

Файл: SW_DVD9_Win_Server_STD_CORE_2019_64Bit_English_DC_STD_MLF_X21-96581.iso Семейство: Operating Systems Версия: Windows Server 2019 (Updated Sept 2018) - re-release Язык: Английский (США) - (en) CRC-32: 4b67205e MD5: f1222583e87a979c516e431d10ae0b16 SHA-1: e1da51796746668fb36864a7c3c6460d01f7d0aa SHA-256: 61a391f0dc98e703da674df3c984ac2eb432ff757f949385360e68476c920478 SHA-512: 6eaf8b8e55b5ece6ea5ab6cd99e625de665e683c72f91405efd5c84b4167020251dacb0a7485682979241370cd24ab7ce3b3ed7b8d724ed5a41ec51e0ff0bb92 SHA3-256: 63a9737bf4f8591f08b0529e921dbca999afbf67b3b360125f7f99696217be02 SHA3-512: be45b7e57178fb6243af2568045907dd97d554a928a53e216ca165012090731fe9c7af40e9697fe886f49b547981e489c6fc7d1bf6116220a90de709b65e72ff Размер: 4.51 GB (4843016192 байт)

Установка

При установке Windows Server 2019 можно выбрать одну из четырех редакций:

- Windows Server 2019 Standard

- Windows Server 2019 Standard (Desktop Experience)

- Windows Server 2019 Datacenter

- Windows Server 2019 Datacenter (Desktop Experience)

В русском дистрибутиве список редакций выглядит так:

- Windows Server 2019 Standard

- Windows Server 2019 Standard (возможности рабочего стола)

- Windows Server 2019 Datacenter

- Windows Server 2019 Datacenter (возможности рабочего стола)

Windows Server 2019 Nano - является контейнером и может работать только внутри другой редакции ОС Windows.

Windows Server 2019 Standard

Редакция без полноценного графического интерфейса, считается базовой и рекомендуется для всех сервисов, которые могут работать без графического интерфейса.

Установка

Выбор языковых настроек

Language to install: [English(United States)] Time and currency format: [English(United States)] Keyboard or input method: [US]

Важно: Нельзя выбирать русские параметры, т.к. по умолчанию задается только одна раскладка и если она не [US], то вы не сможете вводить никакие команды

После установки

Смените региональные настройки на русские

# 203 Russia # 244 United States Set-WinHomeLocation -GeoId 203

Добавьте русскую раскладку

Get-ItemProperty "HKCU:\Keyboard Layout\Preload\" New-ItemProperty "HKCU:\Keyboard Layout\Preload\" -Name 2 -Type String -Value "00000419"

Если необходимо, то измените сочетание клавиш для смены раскладки

Get-ItemProperty "HKCU:\Keyboard Layout\Toggle\" Set-ItemProperty "HKCU:\Keyboard Layout\Toggle\" -Name "HotKey" -Value 2 # 1 - Alt+Shift # 2 - Ctrl+Shift

Проверьте настройки «Current User» и скопируйте их на системный профиль и профиль по умолчанию, после чего смените локаль на русскую

intl.cpl

Formats

Format: Russian (Russia)

Administrative

[Copy settings]

Current User

Display language: English (United States)

Input language: English (United States) - US

Format: Russian (Russia)

Location: Russia

Copy your current settings to:

[v] Welcome screen and system accounts

[v] New user accounts

[OK]

[Change system locale ...]

Russian (Russia)

[ ] Beta: Use Unicode UTF-8 for worldwide language support

Перезагрузка

При установке с русского дистрибутива, важно выбрать

Устанавливаемый язык: [Русский] Формат времени и денежных единиц: [Английский(США)] Метод ввода (раскладка клавиатуры): [США]

Далее делаем все так же как и для англоязычного дистрибутива

Конфигурация

Включение RDP

powershell

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server" -Name fDenyTSConnections -Value 0 Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

утилиты, команды

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f netsh advfirewal firewall set rule group="Remote Desktop" new enable=yes

Управление

Общее

Приложения

- Windows Admin Center

powershell

clear-host # очистка экрана (синонимы: clear, cls)

get-childitem # список дочерних объектов (синонимы: dir,ls), умеет перечислять каталоги и файлы, переменные среды, реестр

ls C:\

ls ENV:\

ls ENV:\username

ls HKLM:\SOFTWARE

Stop-Computer # выключить компьютер

Restart-Computer # перегрузить компьютер

# информация об ОС

systeminfo /fo csv | ConvertFrom-Csv | select OS*, System*

# полный номер версии ОС

cmd /c ver

# смена имени компьютера

Rename-Computer -NewName MyComp

Restart-Computer

# вывод имени компьютера

(Get-ComputerInfo).CsName

dir env:\computername

# список устройств с проблемой драйвера

Get-PnpDevice | where { ($_.Status -ne "OK") -and ($_.Present) }

# проверка активации

# если status=1, значит успешно активирована

Get-CimInstance -ClassName SoftwareLicensingProduct |where PartialProductKey | select Name, ApplicationId, LicenseStatus | Format-List *

Просмотр логов

# Вывод последних 100 записей из лога System Get-EventLog -LogName System -Newest 100

Включение удаленного управления

# если категория сети на сетевом интерфейсе public, то необходимо изменить на private Set-NetConnectionProfile -InterfaceIndex <номер_интерфейса> -NetworkCategory Private # включение удаленного управления Enable-PSRemoting -force # определение доверенных хостов, которым разрешено подключение Set-Item WSMan:\localhost\Client\TrustedHosts -Value * # удаленное подключение Enter-PSSession -ComputerName <server_IP> -Credential .\Administrator

утилиты, команды (выполняется в command shell, т.е. в cmd)

cls # очистка экрана shutdown /s /t 0 # выключить компьютер shutdown /r /t 0 # перегрузить компьютер dir # перечисление каталогов и файлов reg # работа с реестром set # перечисление переменных среды # вывод имени компьютера echo %computername% # работа с драйверами устройств pnputil /? # информация о системе (версия ОС, версия BIOS, процессоры, память, и т.д.) systeminfo # полный номер версии ОС ver

Смена SID с помощью sysprep

# выполняется в command shell cd C:\Windows\System32\sysprep sysprep.exe # в графическом окне Enter System Out-of-Box Experience (OOBE) [v] Generalize Shutdown options [Shutdown] # Enter System Out-of-Box Experience (OOBE) - запустить мастер первичной настройки ОС при следующем старте системы # Generalize - удалить SID и драйвера специфичные для текущего оборудования

Время

powershell

Get-TimeZone # получить текущую временную зону Get-TimeZone -ListAvailable # список доступных временных зон Set-TimeZone -id "..." # установка текущей временной зоны по id Set-TimeZone -Name "..." # установка текущей временной зоны по StandardName

Настройка NTP

- How to configure an authoritative time server in Windows Server

# включение NTP сервера

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\w32time\TimeProviders\NtpServer" -Name "Enabled" -Value 1

# проверка правила файрвола, разрешающего доступ к серверу времени

# на контроллерах домена оно включается в составе группы "Active Directory Domain Services"

Get-NetFirewallRule -DisplayName "Active Directory Domain Controller - W32Time (NTP-UDP-In)"

Get-NetFirewallRule | where {$_.DisplayName -match "W32time"}

# задание списка вышестоящих серверов времени для обновления (по умолчанию "time.windows.com,0x8")

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\services\W32Time\Parameters" -Name "NtpServer" -Value "0.pool.ntp.org,0x1 1.pool.ntp.org,0x1 2.pool.ntp.org,0x1"

# выставление флагов (значение по умолчанию 0x0A)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\services\W32Time\Config" -Name "AnnounceFlags" -Value <0x05 или 0x0A>

# AnnounceFlags:

# 0x00 Not a time server

# 0x01 Always time server

# 0x02 Automatic time server

# 0x04 Always reliable time server

# 0x08 Automatic reliable time server

Restart-Service w32Time

Для управления синхронизацией времени можно также использовать утилиту w32tm /?

- W32tm

Дисковая подсистема

powershell

Get-Disk # список физических дисков Get-Volume # список томов Get-SMBOpenFile # список файлов открытых по сети Close-SMBOpenFile # закрыть файл открытый по сети

утилиты

diskpart # управление дисками и томами openfiles # управление открытыми по сети файлами (для управления локальными файлами нужна доп. настройка ОС)

Локальные группы и пользователи

powershell

Get-LocalUser # вывести список локальных пользователей Get-LocalGroup # вывыести список локальных групп # Список членов локальной группы Get-LocalGroup -Name Administrators | Get-LocalGroupMember # смена паролья локального администратора Set-LocalUser -Name Administrator -Password $( Read-Host "pass" -AsSecureString )

Active Directory

powershell

Управление пользователями

# получить список всех пользователей AD в заданном контейнере Get-ADUser -filter 'Name -like "*"' -SearchBase <путь_к_контейнеру> | ft name # добавление нового пользователя New-ADUser -Name <общее_имя> -PasswordNeverExpires $true -SamAccountName <имя_учетки> -path <путь_к_контейнеру> # смена пароля пользователя AD Set-ADAccountPassword <имя_учетки> -NewPassword $( Read-Host "Enter new password" -AsSecureString ) # установка атрибута смены пароля при входе Set-ADUser <имя_учетки> -PasswordNeverExpires $false -ChangePasswordAtLogon $true # включение учетки Set-ADUser <имя_учетки> -Enabled $true

Управление группами

# список групп заданного типа Get-ADGroup -filter 'GroupScope -eq "Global"' | ft Name Get-ADGroup -filter 'GroupScope -eq "DomainLocal"' | ft Name Get-ADGroup -filter 'GroupScope -eq "Universal"' | ft Name # добавление учетки в группу Add-ADGroupMember <имя_группы> -Members <имя_учетки>

Другое

# включение компьютера в домен

$credential = New-Object System.Management.Automation.PSCredential("Administrator@firma.ru",(Read-Host "password" -AsSecureString))

Add-Computer -DomainName "firma.ru" -Credential $credential [-OUPath ...]

# Работа с группами

Get-ADGroup

Get-ADGroupMember

# Работа с OU

Get-ADOrganizationalUnit

# определение Forest Level

Get-ADForest | select ForestMode

# определение Domain Level

Get-ADDomain | select DomainMode

Сеть

Ссылки по теме

- Настройка сети с помощью PowerShell (IP адрес, DNS, шлюз, маршруты)

- Объединение сетевых карт (Nic Teaming) в Windows Server 2019

powershell

# список командлетов включенных в модуль NetTCPIP

get-command -module NetTCPIP

# Список сетевых адаптеров

Get-NetAdapter

# переименование адаптера

Rename-NetAdapter -Name "Ethernet 3" -NewName "LAN"

# вывести текущие IPv4 адреса

Get-NetIPAddress -AddressFamily IPv4

# вывести текущие IP адреса (другой способ)

Get-NetIPConfiguration

# отключение DHCP на интерфейсе

Set-NetIPInterface -InterfaceIndex <номер_интерфейса> -Dhcp Disabled

# Set-NetIPAddress использует параметр IPAddress для поиска, но не для изменения

# для ручной настройки IP адреса, используйте командлет New-NetIPAddress

# например так

$ipParams = @{

InterfaceIndex = 4

IPAddress = "192.168.0.10"

PrefixLength = 24

AddressFamily = "IPv4"

DefaultGateway = "192.168.0.1"

}

New-NetIPAddress @ipParams

# после добавления IP адреса не забудьте проверить текущий список IP и корректность маршрута по умолчанию, лишнее удаляйте

# удаление IP адреса добавленного вручную

Remove-NetIPAddress -IPAddress <IP_адрес>

# вывод списка маршрутов

Get-NetRoute

# удаление маршрута

Remove-NetRoute -DestinationPrefix <префикс_назначения> ... прочие параметры однозначно идентифицирующие маршрут

# перезагрузка интерфейса, желательна после изменения конфигурации

Restart-NetAdapter -InterfaceAlias <имя_интерфейса>

# установка главного (primary) DNS суффикса

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters -Name 'NV Domain' -Value 'example.com'

Restart-Computer

# указание DNS серверов для интерфейса

Set-DnsClientServerAddress -InterfaceIndex <номер_интерфейса> -ServerAddresses <IP_DNS1>,<IP_DNS2>

# проверка очередности DNS серверов

Get-NetAdapter LAN | Get-DnsClientServerAddress

# проверка флага RegisterThisConnectionAddress

Get-NetAdapter <имя_адаптера> | Get-DnsClient

# параметры сетевого подключения

Get-NetConnectionProfile

# в том числе выводит тип сети

# NetworkCategory : Public

# изменение сети на private

Set-NetConnectionProfile -InterfaceIndex <номер_интерфейса> -NetworkCategory Private

# разрешение DNS имени

Resolve-DNSName <dns_name>

# выключение IPv6

Get-NetAdapterBinding -ComponentID ‘ms_tcpip6’ | Disable-NetAdapterBinding -ComponentID ‘ms_tcpip6’ -PassThru

Объединение сетевых карт (Nic Teaming)

- В Диспетчере серверов создаем группу и задаем ее имя

- Включаем в нее сетевые интерфейсы

- В разделе «Дополнительно» выбираем режим поддержки группы (Teaming Mode), доступны следующие настройки

- Режим поддержки групп

- Режим балансировки нагрузки

- Резервный адаптер

- Основной групповой интерфейс

Режим поддержки групп, возможны 3 варианта

- Не зависит от коммутатора (Switch independent)

- можно включать в разные коммутаторы

- не нужно ничего настраивать на стороне коммутаторов

- балансируется только исходящий трафик

- входящий трафик приходит на основной адаптер группы, если он выходит из строя, то все входящие идут на другой адаптер группы

- Статическая поддержка групп (Static Teaming) (IEE 802.3ad draft v1)

- Необходима настройка на стороне коммутатора, порты вручную объединяются в группу

- Все адаптеры должны быть подключены к одному коммутатору

- Данный режим обычно поддерживают коммутаторы серверного класса

- Исходящие будут балансироваться по алгоритму заданному на стороне сервера

- Входящие будут балансироваться по алгоритму заданному на стороне коммутатора

- LACP (Link Aggregation Control Protocol), IEE 802.1.ax

- Необходима настройка на стороне коммутатора

- Нет привязки к конкретным портам, настройка осуществляется на уровне коммутатора

- Переключение в другой порт обычно не требует внесения изменений в настройку коммутатора

- Согласование портов происходит динамически по протоколу LACP

Режим балансировки нагрузки также имеет 3 варианта

- Хеш адреса (Address Hash)

- Порт Hyper-V (Hyper-V Port)

- Динамический (Dynamic)

Firewall

powershell

# список команд Get-Command -Module NetSecurity # список групп правил файрвола Get-NetFirewallRule | select DisplayGroup -Unique # список правил файрвола в заданной группе Get-NetFirewallRule -DisplayGroup "Remote Desktop" | ft Enabled, Name, DisplayName, Action, Profile

Hyper-V

Ссылки по теме:

- Using FreeRDP to connect to the Hyper-V console

- Работа с Hyper-V и Windows PowerShell

- Сжатие виртуальных динамических дисков Hyper-V

Get-Command -Module hyper-v # список всех команд в модуле hyper-v Get-VM # список виртуальных машин Get-VM myVM | Get-Member # вывод списка всех параметров и методов объекта # вывод основных параметров $VM = Get-VM myVM $VM| ft Name,ProcessorCount,MemoryStartup $VM.NetworkAdapters $VM.HardDrives $VM.DVDDrives Start-VM -Name myVM # запуск машины myVM Stop-VM -Name myVM # штатное завершение работы гостевой системы, если нет активных сессий Stop-VM -Name myVM -Force # штатное завершение работы гостевой системы, завершение всех сессий и принудительное завершение процессов, которые не могут корректно завершиться Stop-VM -Name myVM -Save # сохранить текущее состояние и выключить (аналог гибернации) Stop-VM -Name myVM -Turnoff # выключить виртуальную машину (аналог выключения питания) Suspend-VM -Name myVM # поставить виртуальную машину на паузу (аналог сна) Resume-VM -Name myVM # снять виртуальную машину с паузы Get-VMSnapshot -VMName myVM # вывести список snapshot-ов # создать snapshot для виртуальной машины myVM и присвоить ему имя BeforeUpdates Checkpoint-VM -Name myVM -SnapshotName BeforeUpdates # восстановление на момент создания указанной контрольной точки (изменения текущего состояния до момента вышестоящей контрольной точки теряются) Restore-VMSnapshot -VMName myVM -SnapshortName <имя_контрольной_точки> # удаление контрольной точки Remove-VMSnapshot -VMName myVM -SnapshortName <имя_контрольной_точки> # удаление контрольной точки включая все дочерние Remove-VMSnapshot -VMName myVM -SnapshortName <имя_контрольной_точки> -IncludeAllChildSnapshots

Пример создания новой виртуальной машины

$VMName="SRV01"

$VM = @{

Name = "$VMName"

Generation = 2

MemoryStartupBytes = 4GB

NewVHDPath = "$VMName.vhdx"

NewVHDSize = 50GB

BootDevice = "VHD"

SwitchName = "Default Switch"

}

New-VM @VM

Set-VMProcessor -VMName $VMName -Count 4

Add-VMDvdDrive -VMName $VMName -Path "D:\hyper-v\iso\win2019.iso"

# смотрим текущий порядок загрузки

$Boot = (Get-VMFirmware -VMName $VMName).BootOrder

$Boot

# задаем нужный порядок загрузки

Set-VMFirmware -VMName $VMName -BootOrder $Boot[2],$Boot[0],$Boot[1]

# отключаем создание автоматических контрольных точек, как минимум на период установки ОС

Set-VM -Name $VMName -AutomaticCheckpointsEnabled $false

# отключение динамической памяти, по необходимости (динамическая память может создать проблемы с производительностью)

Set-VMMemory -VMName $VMName -DynamicMemoryEnabled $false

Переключение виртуальной машины на другой виртуальный коммутатор

Get-VM myVM | Get-VMNetworkAdapter | Connect-VMNetworkAdapter -SwitchName "NewSwitch"

Подключение к консоли гостевой машины на Hyper-V из Linux

# получите идентификатор гостевой машины (Get-VM <имя>).id # подключение из ubuntu 20.04 (проверено) sudo apt install freerdp2-x11 xfreerdp /cert-ignore /u:<username> /vmconnect:<vmid> /v:<hypervhost> # в других дистрибутивах Linux возможен еще такой вариант (не проверено) xfreerdp -ignore-certificate -no-nego -u <username> -pcb <vmid> -t 2179 <hypervhost>

Управление ролями и компонентами

# вывод дерева ролей и компонентов Get-WindowsFeature # установка компонента Install-WindowsFeature "<имя_компонента>" # удаление компонента Uninstall-WindowsFeature -Name "<имя_компонента>" -Remove

Управление модулями Powershell

Get-Module -list

Управление пакетами

# вывод списка установленных провайдеров пакетов Get-PackageProvider # Установка провайдера пакетов Install-PackageProvider -Name <имя_провайдера>

Удаление провайдера пакетов

# определение пути размещения провайдера пакетов (Get-PackageProvider -Name <имя_провайдера>).ProviderPath # обычно Windows загружает дополнительные провайдеры пакетов из каталога поиска провайдеров пакетов C:\Program Files\PackageManagement\ProviderAssemblies # если провайдер расположен в другом месте, то вопрос удаления необходимо дополнительно изучить # для удаления провайдера достаточно удалить все его файлы и подкаталог # файлы провайдеров обычно открыты и просто так удалить не получится # сначала файлы провайдера нужно переместить за пределы каталога провайдеров и перегрузить компьютер # после этого можно удалить файлы и подкаталоги провайдера # пример удаления провайдера пакетов NuGet move "C:\Program Files\PackageManagement\ProviderAssemblies\nuget\2.8.5.208\Microsoft.PackageManagement.NuGetProvider.dll" C:\ rmdir "C:\Program Files\PackageManagement\ProviderAssemblies\nuget" -Recurse Restart-Computer del "C:\Microsoft.PackageManagement.NuGetProvider.dll"

Обновление

Ссылки по теме

- Что означают названия продуктов Windows 10 в WSUS

# Установка пакетного провайдера NuGet Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force Install-Module -Name PSWindowsUpdate Get-Content Function:\Start-WUScan Get-Command -Module WindowsUpdateProvider

Терминальная ферма

# список серверов терминальной фермы и их ролей # выполняется на активном RDCB Get-RDServer

Установка приложений или правка реестра на хосте с установленным RDSH

# переключение текущей сессии в режим установки change user /install ... устанавливаем приложения, правим реестр и т.п. ... # переключение текущей сессии в режим выполнения change user /execute

Возможности (Capabilities)

Список возможностей (на 5.07.2021)

- Accessibility.Braille

- Browser.InternetExplorer

- Hello.Face.17658

- Hello.Face.Migration.17658

- Kernel.Soft.Reboot

- Language.Basic*

- Language.Fonts.*

- Language.Handwriting*

- Language.OCR*

- Language.Speech*

- Language.TextToSpeech*

- MathRecognizer

- Media.WindowsMediaPlayer

- Microsoft.Onecore.StorageManagement

- Microsoft.Windows.StorageManagement

- Msix.PackagingTool.Driver

- NetFX3

- OpenSSH.Client

- OpenSSH.Server

- Print.EnterpriseCloudPrint

- Print.MopriaCloudService

- RIP.Listener

- ServerCore.AppCompatibility

- Tools.DTrace.Platform

- Tools.Graphics.DirectX

- WMI-SNMP-Provider.Client

- XPS.Viewer

Полный список содержит множество вариаций для различных языков, поэтому я использовал символ маски *, для обозначения группы элементов. Также из имени удален номер версии.

Особенности (Features)

Обзор

Особенности (Feature) бывают трех типов (FeatureType)

- Role

- Role Service

- Feature

На верхнем уровне иерархии особенностей располагаются роли и простые особенности.

Сервисы обычно входят в состав ролей.

Простые особенности также могут содержать вложенную иерархию особенностей.

Роли

- Active Directory Certificate Services

- Active Directory Domain Services

- Active Directory Federation Services

- Active Directory Lightweight Directory Services

- Active Directory Rights Management Services

- Device Health Attestation

- DHCP Server

- DNS Server

- Fax Server

- File and Storage Services

- Host Guardian Service

- Hyper-V

- Network Policy and Access Services

- Print and Document Services

- Remote Access

- Remote Desktop Services

- Volume Activation Services

- Web Server (IIS)

- Windows Deployment Services

- Windows Server Update Services

Особенности верхнего уровня (не имеющие статус роли)

- .NET Framework 3.5 Features

- .NET Framework 4.7 Features

- Background Intelligent Transfer Service (BITS)

- BitLocker Drive Encryption

- BitLocker Network Unlock

- BranchCache

- Client for NFS

- Containers

- Data Center Bridging

- Direct Play

- Enhanced Storage

- Failover Clustering

- Group Policy Management

- Host Guardian Hyper-V Support

- I/O Quality of Service

- IIS Hostable Web Core

- Internet Printing Client

- IP Address Management (IPAM) Server

- iSNS Server service

- LPR Port Monitor

- Management OData IIS Extension

- Media Foundation

- Message Queuing

- Multipath I/O

- MultiPoint Connector

- Network Load Balancing

- Network Virtualization

- Peer Name Resolution Protocol

- Quality Windows Audio Video Experience

- RAS Connection Manager Administration Kit (CMAK)

- Remote Assistance

- Remote Differential Compression

- Remote Server Administration Tools

- RPC over HTTP Proxy

- Setup and Boot Event Collection

- Simple TCP/IP Services

- SMB 1.0/CIFS File Sharing Support

- SMB Bandwidth Limit

- SMTP Server

- SNMP Service

- Storage Replica

- Telnet Client

- TFTP Client

- VM Shielding Tools for Fabric Management

- WebDAV Redirector

- Windows Biometric Framework

- Windows Defender Antivirus

- Windows Identity Foundation 3.5

- Windows Internal Database

- Windows PowerShell

- Windows Process Activation Service

- Windows Search Service

- Windows Server Backup

- Windows Server Migration Tools

- Windows Standards-Based Storage Management

- Windows Subsystem for Linux

- Windows TIFF IFilter

- WinRM IIS Extension

- WINS Server

- Wireless LAN Service

- WoW64 Support

- XPS Viewer

Active Directory Domain Services

Этапы:

- Настройте сетевой интерфейс:

- статический IP адрес

- маску подсети

- шлюз по умолчанию

- Смените имя компьютера на нужное и перегрузите компьютер

- Если компьютер клонирован с образа, то смените SID, в win2019 это важно, потому что в win2019 домен примет SID от первого контроллера, что создаст проблемы с включением в домен серверов с этого же образа.

- При включенном IPv6 добавление нового контроллера домена может зависнуть, нужно разбираться в причинах или отключить IPv6 на всех контроллерах домена

- Установите роль DNS сервера

- Установите роль Active Directory Domain Services

- Перегрузите компьютер

- Повысьте сервер до контроллера домена

# проверка конфигурации IP Get-NetIPConfiguration Get-NetIPAddress -AddressFamily IPv4

Установите роль DNS сервера

Install-WindowsFeature DNS # Если не планируете разрешать имена от корня, # то укажите DNS сервер для форвардинга Set-DNSServerForwarder -IPAddress <DNS_сервер> -IncludeManagementTools

Установите роль Active Directory Domain Services

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Создание нового леса

$params = @{

DomainName = "example.com"

CreateDnsDelegation = $false

DatabasePath = "C:\Windows\NTDS"

DomainMode = 7

DomainNetbiosName = "EXAMPLE"

ForestMode = "7"

InstallDns = $true

LogPath = "C:\Windows\NTDS"

NoRebootOnCompletion = $true

SysvolPath = "C:\Windows\SYSVOL"

Force = $true

}

Install-ADDSForest @params

Restart-Computer

Первая перезагрузка займет немного больше времени чем обычно.

Обратите внимание, что повышение до контроллера домена сбросила на сетевом интерфейсе порядок опроса DNS серверов на 127.0.0.1. В более ранних версиях Windows такая настройка могла создать проблему при загрузке, т.к. служба DNS стартовала позже и не могла ответить контроллеру. Если контроллер будет постоянно долго висеть на загрузке, то попробуйте изменить порядок DNS серверов, указав первым соседний контроллер домена.

Добавление контроллера домена в существующий домен

Install-ADDSDomainController -DomainName "example.com"

Remote Desktop Services

Состав роли, редакция: Windows Server 2019 Standard

[ ] Remote Desktop Services

[ ] Remote Desktop Licensing

Состав роли, редакция: Windows Server 2019 Standard (Desktop Experience)

[ ] Remote Desktop Services

[ ] Remote Desktop Connection Broker

[ ] Remote Desktop Gateway

[ ] Remote Desktop Licensing

[ ] Remote Desktop Session Host

[ ] Remote Desktop Virtualization Host

[ ] Remote Desktop Web Access

Сокращения:

- RDWA (Remote Desktop Web Access)

- RD Licensing (Remote Desktop Licensing)

- RDCB (Remote Desktop Connection Broker)

- RDVH (Remote Desktop Virtualization Hosts)

- RDSH (Remote Desktop Session Host)

- RDG (Remote Desktop Gateway)

Схемы развертывания:

- Стандарт — RDCB, RDWA, RDSH — ставятся на 3 разных сервера

- Быстрый старт — все компоненты ставятся на один сервер

- Multipoint — вариант для учебных заведений, к серверу подключается несколько мониторов по HDMI и клавиатур по USB, Multipoint дает каждому свой рабочий стол.

- PSD (Personas Sessin Desktop) — нужно разобраться, это что-то типа каждому пользователю по своей виртуальной среде, типа почти как по своей виртуалке, но в рамках одной ОС сервера.

- RDCH — ?

Примеры установки

- win2019: Установка одного терминального сервера

- win2019: Установка терминальной фермы

Известные проблемы:

- RDP, черный экран

DNS Server

KMS SRV Record

Add-DnsServerResourceRecord -Srv -Name "_VLMCS._tcp" -ZoneName "mydomain.ru" -DomainName "kms.mydomain.ru" -Priority 0 -Weight 0 -Port 1688

DHCP Server

- Установка и настройка контроллера домена на Windows Server 2012R2 с помощью PowerShell

Не стоит экспериментировать с DHCP в рабочем сегменте сети. Ваш тестовый DHCP может выдать кому-то некорректный IP адрес, что может создать серьезные проблемы для всей сети.

Приведенные ниже инструкции предполагают, что будущий DHCP сервер уже включен в домен и все команды выполняются на DHCP сервере.

Установка роли DHCP сервера

# добавление роли и средств управления Add-WindowsFeature -Name DHCP -IncludeManagementTools # добавление локальных групп "DHCP Users" и "DHCP Administrators" # если DHCP сервер является контроллером домена, то добавляются домен-локальные группы Add-DHCPServerSecurityGroup # перезапуск сервиса DHCP Restart-Service DHCPServer # добавление сервера в список авторизованных серверов в Active Directory Add-DhcpServerInDC -DnsName <dhcp_server> # получение списка DHCP серверов авторизованных в Active Directory Get-DhcpServerInDC # задание учетки, под которой DHCP сервис будет вносить изменения в DNS # имя необходимо задавать в формате domain\user или user@domain.ru Set-DHCPServerDnsCredential -Credential (Get-Credential) # Добавление области Add-DHCPServerv4Scope -Name <name> -StartRange <IP1> -EndRange <IP2> -SubnetMask <маска подсети> -State Active # вывод текущего списка областей Get-DHCPServerv4Scope # определение опций на уровне сервера, которые наследуются всеми областями Set-DHCPServerv4OptionValue -DnsServer <IP_dns1>, <IP_dns2> -DnsDomain <dns_domain> -Router <IP_gateway> # вывод списка опций заданных на уровне сервера Get-DHCPServerv4OptionValue # удаление опции заданной на уровне сервера Remove-DHCPServerv4OptionValue -OptionId <option_id> # определение опций на уровне области Set-DhcpServerv4OptionValue -ScopeId <scope_id> -Router <IP_gateway> # вывод списка опций заданных на уровне области Get-DHCPServerv4OptionValue -ScopeId <scope_id> # удаление опции заданной на уровне области Remove-DHCPServerv4OptionValue -ScopeId <scope_id> -OptionId <option_id>

Текст ниже пока только скопипастил из статьи выше.

Нужно протестировать и причесать.

# Если после конфигурации DHCP выходит сообщение, что конфигурация не настроена, то выполняем: Set-ItemProperty -Path registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ServerManager\Roles\12 -Name ConfigurationState -Value 2 # перезагрузка Restart-Computer -Force

Windows Server Update Services

WSUS (Windows Server Update Services) — предназначен для централизации процесса обновления систем на базе Microsoft Windows

Ссылки по теме

- Windows Server Update Services best practices

- The complete guide to WSUS and Configuration Manager SUP maintenance

Install-WindowsFeature -Name UpdateServices -IncludeManagementTools

# настраиваем каталог данных WSUS

# каталог данных не рекомендуется размещать на системном диске

mkdir D:\WSUS

& 'C:\Program Files\Update Services\Tools\WsusUtil.exe' postinstall CONTENT_DIR=D:\WSUS

# определение в качестве вышестоящего источника обновлений Microsoft Update

Set-WsusServerSynchronization -SyncFromMU

# корректировка конфигурации WSUS

$wsus = Get-WsusServer

$wsusConfig = $wsus.GetConfiguration()

# включение языка

$wsusConfig.AllUpdateLanguagesEnabled = $false

$wsusConfig.SetEnabledUpdateLanguages("ru")

$wsusConfig.Save()

$subscription = $wsus.GetSubscription()

$subscription.StartSynchronizationForCategoryOnly()

Get-WsusProduct | where-Object {

$_.Product.Title -in (

'SQL Server 2019',

'Exchange Server 2010',

'Windows Server 2019')

} | Set-WsusProduct

Get-WsusClassification | Where-Object {

$_.Classification.Title -in (

'Update Rollups',

'Security Updates',

'Critical Updates',

'Service Packs',

'Updates')

} | Set-WsusClassification

$subscription.SynchronizeAutomatically=$true

$subscription.SynchronizeAutomaticallyTimeOfDay= (New-TimeSpan -Hours 0)

$subscription.NumberOfSynchronizationsPerDay=1

$subscription.Save()

# запуск синхронизации

$subscription.StartSynchronization()

# проверка текущего процесса синхронизации

$subscription.GetSynchronizationStatus()

Лабы

- win2019: Внедрение домена

Have you recently installed Windows Server 2019 and noticed that it lacks certain user interface features typically found in a desktop operating system? Don’t worry! In this tutorial, we will guide you through the steps to add the Desktop Experience feature to Windows Server 2019.

Step 1: Launch the Server Manager by clicking on the Windows icon in the taskbar and selecting «Server Manager» from the Start menu.

Step 2: In the Server Manager window, click on «Manage» located at the top-right corner and then select «Add Roles and Features» from the drop-down menu.

Step 3: The Add Roles and Features Wizard will open. Click «Next» to proceed.

Step 4: Select «Role-based or feature-based installation» and click «Next.«

Step 5: Choose the appropriate server from the server pool and click «Next.«

Step 6: Scroll down and expand «User Interfaces and Infrastructure» in the list of features. Check the box next to «Desktop Experience» and click «Next.«

Step 7: Review the information on the «Features» screen and click «Install» to begin the installation process. Wait for the installation to complete.

Once the installation is finished, you will have successfully added the Desktop Experience feature to Windows Server 2019. Now you can enjoy a more familiar desktop user interface and access features such as Windows Media Player, desktop themes, and various administration tools.

| Pros | Cons |

|---|---|

| 1. Enhanced user interface with desktop features. | 1. Consumes additional system resources. |

| 2. Provides access to familiar tools like Windows Media Player. | 2. Could potentially introduce additional security risks. |

| 3. Simplifies administration tasks with graphical interfaces. | 3. May not be necessary for server-only environments. |

By following these simple steps, you can easily add the Desktop Experience feature to Windows Server 2019 and enjoy a more intuitive user experience.

Video Tutorial:How do I add desktop experience feature?

To add the desktop experience to Windows Server, you can follow these steps:

1. Open Server Manager: Click on the Windows icon in the taskbar, type «Server Manager,» and click on the Server Manager app.

2. Add required features: In the Server Manager dashboard, click on «Manage» and select «Add Roles and Features.» This will open the Add Roles and Features Wizard.

3. Select server: On the Before You Begin page, click «Next» to proceed.

4. Installation Type: Choose «Role-based or feature-based installation» and click «Next.«

5. Select server: Choose the desired server on which you want to install the Desktop Experience feature and click «Next.«

6. Features: Scroll down and expand «User Interfaces and Infrastructure» category. Check the box next to «Desktop Experience» and click «Next.«

7. Confirmation: Review the selected features and click «Install.«

8. Installation progress: Wait for the installation to complete. You can monitor the progress in the progress bar.

9. Completion: Once the installation is finished, you will see the «Installation succeeded» message. Click «Close» to exit the wizard.

10. Restart the server: After adding the desktop experience, it is recommended to restart the server for the changes to take effect. You can either restart immediately or manually restart later.

Following these steps will add the desktop experience to your Windows Server, allowing you to have a more familiar desktop-like user interface. This can be particularly useful if you intend to use the server for tasks that require a graphical interface.

Note: Adding the desktop experience may increase the resource usage of the server, so make sure your server meets the hardware requirements to handle the additional load.

Can you install Windows Server Core and then upgrade to desktop experience?

Yes, it is possible to install Windows Server Core and then upgrade to the desktop experience. Here are the steps to follow:

1. Begin by installing the Windows Server Core edition on your system. This version of Windows Server has a minimal graphical interface and is optimized for server-related tasks.

2. Once the installation is complete, you can choose to upgrade to the Windows Server with Desktop Experience edition if you require a more traditional desktop environment similar to the client versions of Windows.

3. To initiate the upgrade process, you need to access the Server Manager. You can do this by typing «sconfig» at the command prompt and pressing Enter.

4. In the Server Manager, navigate to the «Add roles and features» section.

5. A wizard will open, guiding you through the upgrade process. Click on «Next» to proceed.

6. Select «Role-based or feature-based installation» and click «Next.«

7. Choose the local server from the server pool and click «Next» again.

8. Scroll down and locate the «User Interfaces and Infrastructure» section. Expand it and tick the box next to «Server Graphical Shell.» This option will install the desktop experience.

9. A pop-up window will appear, asking to install additional features required by the server graphical shell. Click «Add Features» to proceed.

10. Hit «Next» until you reach the «Confirmation» page.

11. Review your selections, confirm the upgrade, and click «Install» to initiate the process.

12. The system will now install the desktop experience components. This may take a while, so be patient.

13. Once the installation is complete, you will receive a notification. Restart your system to apply the changes.

After the reboot, your Windows Server Core will be upgraded to the Windows Server with Desktop Experience edition. You will now have a desktop environment similar to Windows client versions, along with the additional features and capabilities of Windows Server.

Does Windows Server 2019 have desktop experience?

Yes, Windows Server 2019 does have a desktop experience option. The desktop experience feature provides a Windows interface, similar to the desktop version of Windows, allowing users to interact with the server using a graphical user interface (GUI). This can be particularly useful for users who are more accustomed to working with a traditional desktop environment and prefer a visual interface over command-line interactions.

Here are the steps to install the desktop experience feature in Windows Server 2019:

1. Log in to your Windows Server 2019 machine with administrative privileges.

2. Open the Server Manager application.

3. On the Dashboard page, click on «Add roles and features.«

4. The «Add Roles and Features Wizard» will appear. Click «Next» to proceed.

5. Choose the installation type as «Role-based or feature-based installation» and click «Next.«

6. Select your server’s target server from the server pool and click «Next.«

7. In the «Server Roles» section, leave the default settings and click «Next.«

8. On the «Features» page, check the box next to «Desktop Experience» and click «Next.«

9. Review the information on the «Confirmation» page, then click «Install» to begin the installation process.

10. Once the installation is completed, you can access the desktop experience on your Windows Server 2019 machine.

Enabling the desktop experience feature can provide a familiar interface for tasks such as managing files, installing applications, and configuring server settings without relying solely on command-line interactions. However, it’s important to note that enabling the desktop experience may consume additional system resources compared to running Windows Server without it. Therefore, it is recommended to carefully evaluate your server’s specifications and requirements before deciding to install the desktop experience feature.

Which version of Windows Server 2019 has GUI?

Windows Server 2019 provides multiple editions, each with different features and capabilities. When it comes to graphical user interface (GUI), there are two editions to consider: Windows Server 2019 with Desktop Experience and Windows Server 2019 without Desktop Experience (also known as Windows Server Core).

1. Windows Server 2019 with Desktop Experience: This edition includes the standard GUI that most users are familiar with. It offers a full Windows desktop environment with features like a Start menu, Taskbar, and Windows Explorer. The Desktop Experience edition is suitable for organizations that prefer a traditional server environment and require a graphical interface for managing and configuring the server.

2. Windows Server 2019 without Desktop Experience (Server Core): This edition provides a minimalistic installation option without the traditional Windows desktop environment. It does not include the standard GUI elements and is managed primarily through command-line tools, PowerShell, and remote management. Server Core is designed for efficiency, reduced resource usage, and improved security by minimizing the attack surface.

Determining which edition to choose depends on your specific requirements and preferences. Below are a few reasons why you might opt for each edition:

Reasons for Windows Server 2019 with Desktop Experience:

– Familiarity: If you have extensive experience managing Windows servers with a graphical interface, the Desktop Experience edition provides a familiar environment that reduces the learning curve.

– Administrative Tools: The Desktop Experience edition includes a wide array of administrative tools and wizards accessible through the graphical interface.

– Compatibility: Certain legacy applications and software may rely on a full GUI to function properly. If you have dependencies on such software, the Desktop Experience edition ensures compatibility.

Reasons for Windows Server 2019 without Desktop Experience (Server Core):

– Improved Performance: Server Core has a smaller footprint compared to the Desktop Experience edition, resulting in lower resource usage. This can lead to improved performance and reduced maintenance.

– Enhanced Security: Removing the GUI elements in Server Core reduces the attack surface of the server. Fewer components running on the server means fewer potential vulnerabilities.

– Automation and Scripting: Server Core is designed to be managed through command-line tools and PowerShell. It provides a streamlined environment for automation and scripting, making it ideal for environments that heavily use these approaches.

Ultimately, the choice between Windows Server 2019 editions with or without GUI depends on factors such as your level of expertise, specific server requirements, compatibility needs, and security considerations.

How do I change Windows Server 2019 to desktop experience?

To change Windows Server 2019 to the desktop experience, follow these steps:

1. Open the Server Manager:

– Click on the Start button.

– Type «Server Manager» in the search bar.

– Select the Server Manager from the search results.

2. In the Server Manager window, click on «Manage» from the top toolbar, and then click on «Remove Roles and Features» from the dropdown menu.

3. This will open the «Remove Roles and Features Wizard.» Click «Next» to proceed.

4. In the «Server Selection» screen, the local server should be selected by default. If not, choose the appropriate server from the server pool. Click «Next» to continue.

5. In the «Features» screen, locate and expand the «User Interfaces and Infrastructure» option.

6. Select the «Desktop Experience» checkbox and click «Next.«

7. The wizard may prompt you to install additional features that are required by the Desktop Experience. If prompted, click «Add Features» to install the required features and then click «Next» to proceed.

8. In the «Confirmation» screen, review the selected options. If everything looks correct, click «Install» to start the installation process.

9. Once the installation is complete, you will see the «Results» screen. Verify that the installation was successful, and then click «Close» to exit the wizard.

10. Finally, restart your Windows Server 2019 for the changes to take effect. After the restart, the server will boot into the desktop experience.

Please note that switching to the desktop experience may impact the performance and security of your server. Consider the specific requirements and use cases of your server environment before making the switch.

На чтение2 мин

Опубликовано

Обновлено

Windows Server 2019 Datacenter является одним из флагманов от Microsoft в области серверных операционных систем. Эта версия предлагает множество новых и улучшенных функций, обеспечивающих бесперебойное и удобное использование рабочего стола.

Главная особенность Windows Server 2019 Datacenter заключается в его масштабируемости и способности обрабатывать большие объемы данных. Она обеспечивает высокую производительность и надежность, что делает ее идеальным выбором для крупных предприятий и организаций с высокой нагрузкой.

Одной из ключевых особенностей рабочего стола Windows Server 2019 Datacenter является поддержка виртуализации. Она позволяет создавать и управлять виртуальными средами, что упрощает развертывание и обновление приложений, а также повышает эффективность использования серверных ресурсов.

Одним из преимуществ Windows Server 2019 Datacenter является также большой выбор инструментов и сервисов для администрирования. Встроенные средства мониторинга, резервного копирования и восстановления, а также улучшенные возможности обслуживания делают работу с сервером более удобной и эффективной.

Основные возможности рабочего стола Windows Server 2019 Datacenter

1. Виртуализация: Windows Server 2019 Datacenter предоставляет инструменты для создания виртуальных машин и управления ими. Встроенная платформа Hyper-V позволяет создавать и управлять виртуальными средами, что упрощает развертывание и управление приложениями.

2. Улучшенная безопасность: ОС обеспечивает высокий уровень безопасности благодаря функциям, таким как Windows Defender Advanced Threat Protection (ATP), что обеспечивает возможности обнаружения и предотвращения взломов и атак.

3. Управление ресурсами: Windows Server 2019 Datacenter позволяет эффективно управлять ресурсами сервера. Новые функции включают в себя улучшенное управление памятью и процессором, а также возможность балансировки нагрузки на серверах.

4. Централизованный доступ: ОС предлагает возможность централизованного управления и доступа к данным и приложениям через различные устройства. Рабочий стол может быть доступен удаленно из любого места, обеспечивая гибкость и удобство использования.

5. Высокая надежность: Windows Server 2019 Datacenter обеспечивает высокую отказоустойчивость и надежность. Функции, такие как дублирование серверов и отказоустойчивость хранилищ данных, позволяют уменьшить риск потери данных и обеспечить непрерывность работы.

6. Масштабируемость: Рабочий стол Windows Server 2019 Datacenter может масштабироваться для поддержки большого количества пользователей и приложений. Он поддерживает горизонтальное и вертикальное масштабирование, что позволяет адаптировать систему к сменяющимся потребностям.

7. Легкость администрирования: ОС предоставляет простой и удобный интерфейс для управления и настройки сервера. Инструменты, такие как Панель управления и PowerShell, позволяют администраторам легко выполнять задачи по настройке и управлению системой.

Все эти возможности делают рабочий стол Windows Server 2019 Datacenter отличным выбором для коммерческих организаций, предоставляющих сотрудникам надежное и безопасное рабочее окружение.

Время на прочтение6 мин

Количество просмотров139K

История Windows Server насчитывает уже более 25 лет: Windows NT 3.1 Advanced Server был выпущен 27 июля 1993 года. В октябре 2018 года, через три года после предыдущего большого релиза, был выпущен Windows Server 2019. Windows Server 2019 развивает и улучшает возможности, заложенные в предыдущих релизах. Подробности об этом — под катом!

Начиная с Windows Server 2016 был принят новый цикл выхода релизов. Сейчас есть два канала распространения: LTSC (Long-term servicing channel) – релиз, выходящий через 2-3 года, с 5-летней основной и 5-летней расширенной поддержкой, а также Semi-Annual Channel – релизы, которые выходят каждые полгода, имеют основной цикл поддержки в течение 6 месяцев и расширенную поддержку в течение 18 месяцев. Для чего необходимы эти два канала? Microsoft активно внедряет новшества в свою облачную платформу Azure. Это поддержка виртуальных машин Linux, контейнеры с Linux и Windows, и многие другие технологии.

Заказчики, использующие эти технологии в облаке, также хотят их использовать и в своих датацентрах. Semi-Annual Channel сокращает разрыв в возможностях между Azure и локальными датацентрами. Полугодовые релизы предназначены для динамичных в развитии компаний, которые перешли к гибкой сервисной модели предоставления ИТ-услуг бизнесу. Релизы LTSC предназначены для компаний, которые используют устоявшиеся приложения с длительным циклом поддержки, например, Exchange Server, SharePoint Server, SQL Server, а также инфраструктурные роли, программно-определяемые датацентры и гиперконвергентную инфраструктуру.

Windows Server 2019 – это именно релиз в канале LTSC. Он включает в себя все обновления функционала с Windows Server 2016 и последующих полугодовых релизов.

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

- Гибридное облако – Windows Server 2019 и новый центр администрирования Windows Admin Center позволяют легко использовать совместно с серверной операционной системой облачные службы Azure: Azure Backup, Azure Site Recovery, управление обновлениями Azure, Azure AD Authentication и другими.

- Безопасность – является одним из самых важных приоритетов для заказчиков. Windows Server 2019 имеет встроенные возможности для затруднения злоумышленникам проникнуть и закрепиться в системе. Это известные по Windows 10 технологии Defender ATP и Defender Exploit Guard.

- Платформа приложений – контейнеры становятся современным трендом для упаковки и доставки приложений в различные системы. При этом Windows Server может выполнять не только родные для Windows приложения, но и приложения Linux. Для этого в Windows Server 2019 есть контейнеры Linux, подсистема Windows для Linux (WSL), а также значительно снижены объемы образов контейнеров.

- Гиперконвергентная инфраструктура – позволяет совместить в рамках одного сервера стандартной архитектуры и вычисления, и хранилище. Этот подход значительно снижает стоимость инфраструктуры, при этом обеспечивая отличную производительность и масштабируемость.

Windows Admin Center

Windows Admin Center (WAC) – это новое средство администрирования серверов. Устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные экземпляры Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

WAC дополняет, а не заменяет существующие средства администрирования, такие как консоли mmc, Server Manager. Подключение к WAC осуществляется из браузера.

Для выполнения задач используются технологии удаленного управления WinRM, WMI и скрипты PowerShell.

Можно опубликовать WAC и администрировать серверы извне периметра организации. Службы многофакторной аутентификации и прокси приложений Azure AD помогут защитить такой доступ извне, а использование решения Microsoft Enterprise Mobility + Security (EMS) позволит предоставлять или отказывать в доступе в зависимости от соответствия устройства политикам, рискам, местоположению и другим факторам. Использование веб-приложения вместо доступа к удаленному рабочему для администрирования, по моему мнению, это правильная стратегия для обеспечения безопасности.

Системная аналитика

Windows Server 2019 стал интеллектуальнее. С помощью новой функции System Insights реализуется прогнозная аналитика, позволяющая перейти от реактивного к проактивному управлению парком серверов. Модель машинного обучения учитывает счетчики производительности и события для точного предсказания проблем со свободным местом на дисковой подсистеме, определение трендов для процессорных вычислений, сетевому взаимодействию и производительности хранилища.

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

- Инвентаризация данных на различных серверах

- Быстрый перенос файлов, сетевых папок и конфигураций безопасности с исходных серверов

- Захват управления и подмена идентификатора сервера и настроек сети со старого сервера на новый

Управление процессами миграции происходит с помощью Windows Admin Center.

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Windows Server 2019 получил множество других улучшений. Подробнее ознакомиться с ними можно в разделе Windows Server на официальном сайте документации docs.microsoft.com.

Системные требования

Документация описывает минимальные требования к установке Windows Server 2019. Надо понимать, что в зависимости от ролей и компонентов, от запущенных приложений, требования к серверу могут быть повышены.

- 64-разрядный процессор с тактовой частотой 1,4 ГГц

- Совместимый с набором инструкций для архитектуры х64

- Поддержка технологий NX и DEP

- Поддержка CMPXCHG16b, LAHF/SAHF и PrefetchW

- Поддержка преобразования адресов второго уровня (EPT или NPT)

Минимальные требования к ОЗУ:

- 512МБ (2ГБ для варианта установки «Сервер с рабочим столом»)

Требования к устройствам хранения:

Windows Server 2019 не поддерживает ATA/PATA/IDE и EIDE для загрузки, файла подкачки или дисков с данными. Минимальный объём – 32 ГБ.

Сетевые адаптеры:

- Адаптер Ethernet с пропускной способностью не менее 1ГБ.

- Совместимость со спецификацией архитектуры PCI Express.

- Поддержка протокола удаленной загрузки PXE.

Сравнение выпусков Windows Server 2019 Standard и Datacenter

Windows Server 2019 поставляется в двух редакциях: Standard и Datacenter.

Редакция для датацентров обладает расширенными возможностями: поддержка гиперконвергентной инфраструктуры, локальных дисковых пространств, расширенными лицензионными правами при использовании виртуализации.

Приглашение на вебинар

Подробнее с возможностями Windows Server 2019, сценариях использования, вариантах лицензирования можно будет ознакомиться на вебинаре «Windows Server 2019 для современного датацентра».

Спикер — Дмитрий Узлов, сертифицированный эксперт по решениям Майкрософт с многолетним опытом.

- Microsoft Certified Solutions Expert: Cloud Platform and Infrastructure

- Microsoft Certified Solutions Expert: Productivity

Специалист по кибербезопасности, руководитель направления проектов золотого партнера Майкрософт – компании Технополис

Вебинар пройдет 6 декабря в 11.00, после вебинара вы сможете сделать практические работы по развертыванию виртуальной инфраструктуры Windows Server и настройке типовых сценариев гибридного датацентра. Успешно справившиеся с заданиями практической работы получат электронный сертификат о прохождении тренинга.

Запись вебинара можно посмотреть по ссылке.

Анализатор соответствия рекомендациям

✅

✅

Прямой доступ

✅

✅

Динамическая память (в виртуализации)

✅

✅

Горячая установка и замена ОЗУ

✅

✅

Microsoft Management Console (MMC)

✅

✅

Минимальный интерфейс сервера

✅

✅

Балансировка сетевой нагрузки

✅

✅

Windows PowerShell

✅

✅

Установка основных серверных компонентов

✅

✅

Диспетчер сервера

✅

✅

S МБ Direct и S МБ через RDMA

✅

✅

Программно-определяемая сеть

❌

✅

Служба миграции хранилища

✅

✅

Реплика хранилища

Да, (1 партнерство и 1 группа ресурсов с одним томом в 2 ТБ)

Да, без ограничений

Дисковые пространства

✅

✅

Локальные дисковые пространства

❌

✅

Службы активации корпоративных лицензий

✅

✅

Интеграция VSS (служба теневого копирования томов)

✅

✅

Службы обновления Windows Server

✅

✅

Ведение журнала лицензий сервера

✅

✅

Унаследованная активация

Как гость, размещенный в центре обработки данных

Узел или гость

Рабочие папки

✅

✅

Блокировки и ограничения

Максимальное число пользователей

На основе клиентских лицензий

На основе клиентских лицензий

Максимальное количество подключений S МБ

16 777 216

16 777 216

Максимальное число подключений RRAS

без ограничений

без ограничений

Максимальное количество подключений IAS

2,147,483,647

2,147,483,647

Максимальное количество подключений RDS

65 535

65 535

Максимальное количество 64-разрядных сокетов

64

64

Максимальное количество ядер

без ограничений

без ограничений

Максимальный объем ОЗУ

24 ТБ

24 ТБ

Можно использовать в качестве гостя виртуализации

Да; 2 виртуальные машины, а также один узел Hyper-V на лицензию

Да; неограниченное количество виртуальных машин и один узел Hyper-V на лицензию.

Сервер может присоединиться к домену

✅

✅

Защита и брандмауэр пограничных сетей

❌

❌

DirectAccess

✅

✅

Кодеки DLNA и потоковая передача веб-мультимедиа

Да, если установлен сервер с рабочим столом

Да, если установлен сервер с рабочим столом

Роли сервера

Службы сертификатов Active Directory

✅

✅

Доменные службы Active Directory

✅

✅

Службы федерации Active Directory

✅

✅

Службы Active Directory облегченного доступа к каталогам

✅

✅

Службы управления правами Active Directory

✅

✅

Подтверждение работоспособности устройства

✅

✅

DHCP-сервер

✅

✅

DNS-сервер

✅

✅

Факс-сервер

✅

✅

Файловый сервер

✅

✅

Служба BranchCache для сетевых файлов

✅

✅

Дедупликация данных

✅

✅

Пространства имен DFS

✅

✅

DFS Replication

✅

✅

Диспетчер ресурсов файлового сервера

✅

✅

Служба агента VSS файлового сервера

✅

✅

Целевой сервер iSCSI

✅

✅

Поставщик хранилища цели iSCSI

✅

✅

Сервер для NFS

✅

✅

Рабочие папки

✅

✅

Службы хранилища

✅

✅

Служба защиты узла

✅

✅

Hyper-V

✅

Да; в том числе экранированные виртуальные машины.

Сетевой контроллер

❌

✅

Службы политики сети и доступа

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Службы печати и документов

✅

✅

Удаленный доступ

✅

✅

Службы удаленного рабочего стола

✅

✅

Службы активации корпоративных лицензий

✅

✅

Веб-службы (IIS)

✅

✅

Службы развертывания Windows

✅

✅

Службы обновления Windows Server

✅

✅

Функции

.NET Framework 3.5

✅

✅

.NET Framework 4.7

✅

✅

Фоновая интеллектуальная служба передачи (BITS)

✅

✅

Шифрование диска BitLocker

✅

✅

Сетевая разблокировка BitLocker

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

BranchCache

✅

✅

Клиент для NFS

✅

✅

Контейнеры

Да (контейнеры Windows — без ограничений; контейнеры Hyper-V — до двух)

Да (контейнеры Windows и контейнеры Hyper-V — без ограничений)

Data Center Bridging

✅

✅

DirectPlay

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Enhanced Storage

✅

✅

Отказоустойчивая кластеризация

✅

✅

Управление групповой политикой

✅

✅

Служба защиты узла — поддержка Hyper-V

❌

✅

Качество операций ввода-вывода

✅

✅

Ведущий базовый веб-экземпляр IIS

✅

✅

Клиент печати через Интернет

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Сервер управления IP-адресами (IPAM)

✅

✅

Служба сервера iSNS

✅

✅

Монитор портов LPR

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Расширение IIS для управления OData

✅

✅

Media Foundation

✅

✅

Очередь сообщений

✅

✅

Multipath I/O

✅

✅

Соединитель MultiPoint

✅

✅

Балансировка сетевой нагрузки

✅

✅

протокол PNRP

✅

✅

qWave

✅

✅

Пакет администрирования диспетчера RAS-подключений (CMAK)

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Удаленная помощь

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Удаленное разностное сжатие

✅

✅

Средства удаленного администрирования сервера (RSAT)

✅

✅

RPC через HTTP-прокси

✅

✅

Сбор событий установки и загрузки

✅

✅

Простые службы TCP/IP

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Поддержка общего доступа к файлам в SMB 1.0/CIFS

✅

✅

Ограничение пропускной способности S МБ

✅

✅

SMTP-сервер

✅

✅

Служба SNMP

✅

✅

Балансировщик нагрузки программного обеспечения

✅

✅

Служба миграции хранилища

✅

✅

Прокси-сервер службы миграции хранилища

✅

✅

Реплика хранилища

✅

✅

Архиватор системных данных

✅

✅

Системная аналитика

✅

✅

Клиент Telnet

✅

✅

Клиент TFTP

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Средства экранирования виртуальных машин для управления Fabric

✅

✅

Перенаправитель WebDAV

✅

✅

Биометрическая платформа Windows

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Антивирусная программа «Защитник Windows»

✅

✅

Windows Identity Foundation 3.5

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Внутренняя база данных Windows

✅

✅

Windows PowerShell

✅

✅

Служба активации Windows

✅

✅

Служба Windows Search

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Архивация данных Windows Server

✅

✅

Средства миграции Windows Server

✅

✅

Стандартизированное управление хранилищами Windows

✅

✅

Подсистема Windows для Linux

✅

✅

Фильтр Windows TIFF IFilter

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом

Расширение IIS WinRM

✅

✅

WINS-сервер

✅

✅

Служба беспроводной локальной сети

✅

✅

Поддержка WoW64

✅

✅

Средство просмотра XPS

Да, при установке в качестве сервера с рабочим столом

Да, при установке в качестве сервера с рабочим столом