Access-Based Enumeration (ABE, перечисление на основе доступа) это опция файлового сервера Windows, которая позволяет скрыть от пользователя файлы и папки, к которым у него доступа. Это позволяет скрыть структуру каталогов и имена папок и файлов в общей сетевой папке.

Содержание:

- Как включить Access Based Enumeration в Windows Server

- Управление Access Based Enumeration из командной строки (PowerShell)

Как включить Access Based Enumeration в Windows Server

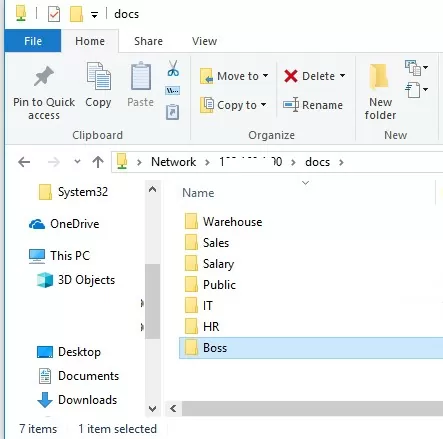

Рассмотрим сценарий, когда на файловом сервере Windows есть некая общая сетевая папка с каталогами нескольких отделов. Все пользователи могут просматривать список директорий в этой папке (для этого на корневую папку даны права List folder или Traverse folder для группы Users). Но пользователи могут зайти только в каталоги, в списки доступа NTFS которых они добавлены.

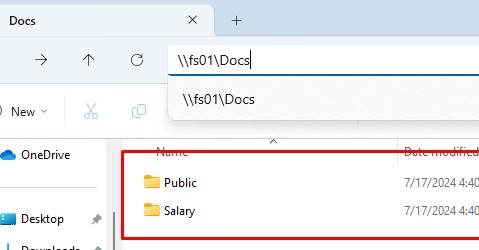

Предположим, пользователь добавлен в группы доступа AD, назначенные на 2 каталога Public и Salary.

Группы безопасности AD добавлены в NTFS разрешения соответствующих подкаталогов в общей папки. Из ACL убраны разрешения, дающие доступ к подпапкам для групп Domain Users или Builtin\Users.

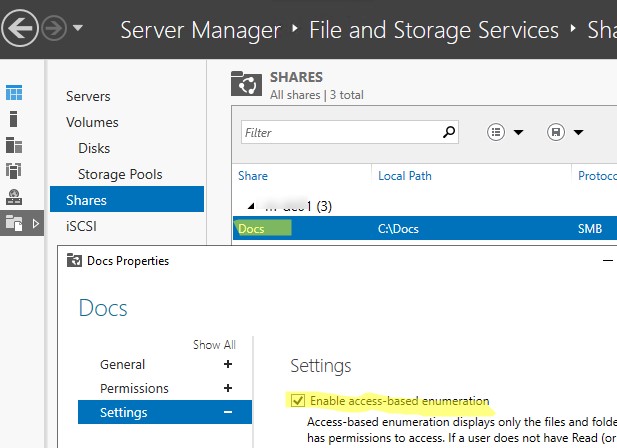

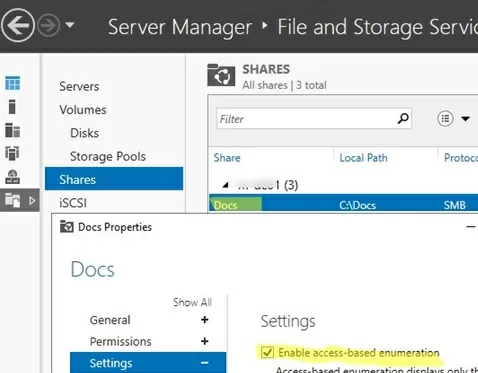

Чтобы включить ABE, откройте консоль Server Manager -> выберите роль File and Storage Services -> Shares. Отройте свойства общей папки и на вкладке Settings включите опцию Enable access-based enumeration.

Обновите содержимое общей папки у пользователя. Теперь пользователеь видит только два каталога, к которым ему предоставлен доступ. Оставшиеся папки скрыты от пользователя.

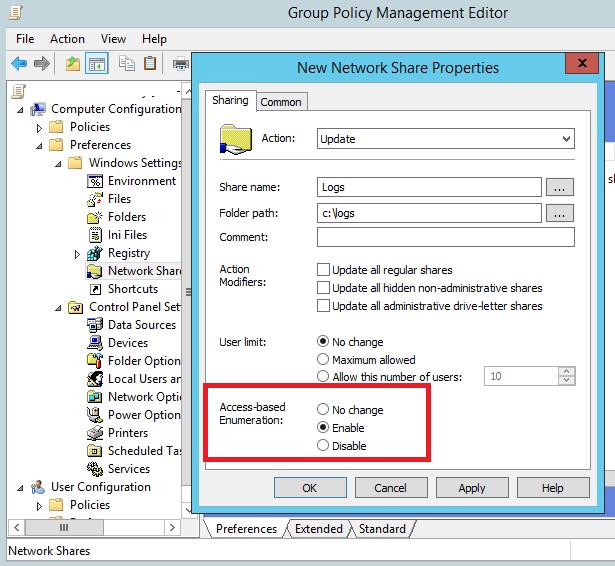

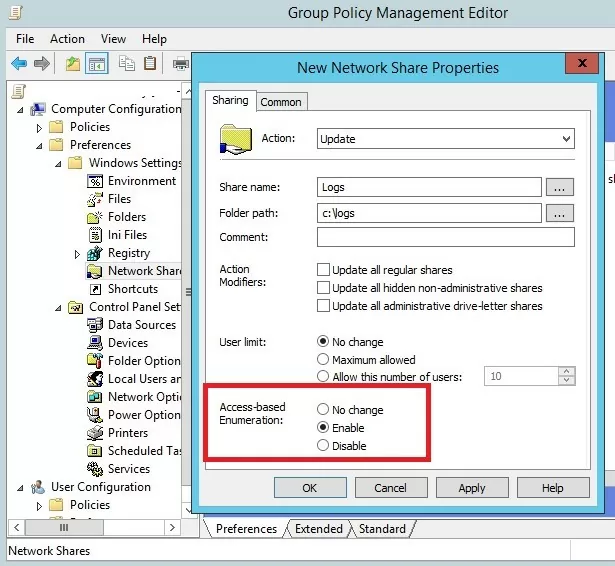

Кроме того, вы можете включать ABE на компьютерах домена AD с помощью групповых политик. Для этого используется GPP в секции: Computer Configuration -> Preferences -> Windows Settings -> Network Shares).

Если включить опцию Access-Based Enumeration, то для сетевой папки, опубликованной с помощью данной GPO, будет включен режим ABE.

Управление Access Based Enumeration из командной строки (PowerShell)

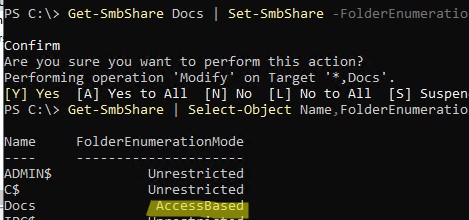

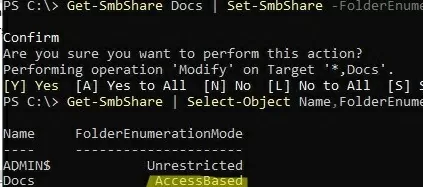

Можно включить ABE для сетевой папки из командной строки PowerShell.

Это в том числе позволяет включить Access-Based enumeration для сетевых папок, опубликованных на обычных рабочих станциях с десктопными версиями Windows 10 и 11.

Например, чтобы включить режим перечисления для общей папка с именем Docs, выполните команду:

Get-SmbShare Docs | Set-SmbShare -FolderEnumerationMode AccessBased

Вывести список опубликованных сетевых папок (включая общие административные папки Windows) и статус опции ABE:

Get-SmbShare | Select-Object Name,FolderEnumerationMode

Значение FolderEnumerationMode =

AccessBased

указывает, что Access Based-enumeration для них включен.

Отключить ABE для папки:

Get-SmbShare Docs | Set-SmbShare -FolderEnumerationMode Unrestricted

В Samba сервере на Linux для включения Access-based Enumeration нужно добавить в конфигурационный файл

smb.conf

опции:

hide unreadable = Yes access based share enum = Yes

В корпоративной среде ABE часто применяется для папок DFS, скрывая от пользователей «ненужные» папки и предоставляя более удобную структуру дерева общих папок. Включить ABE на пространстве имен DFS можно с помощью консоли DFS Management или утилиты dfsutil.exe:

dfsutil property abde enable \\<namespace root>

Другие особенности и ограничений Access-based Enumeration в Windows

- Включение ABE на файловых серверах может увеличить нагрузку на сервер. Особенно заметна будет задержка отображения списка файлов в каталогах, которые содержат тысячи файлов (например, при наличии 15000 объектов в общей папке, скорость ее открытия замедлится на 1-3 секунды).

- ABE не работает при локальном просмотре каталогов на сервере.

- Члены локальной группы администраторов файлового сервера всегда видят полный список объектов в сетевой папке.

Access Based Enumeration Windows Server 2019: Полное руководство

Access Based Enumeration или ABE — это функция Windows Server 2019, которая позволяет администраторам скрыть файлы и папки, к которым у пользователя нет доступа. Это важная мера безопасности, которую необходимо принимать для защиты ваших данных от несанкционированного доступа или утечки информации.

Как работает Access Based Enumeration

Access Based Enumeration отслеживает права доступа пользователей к файлам и папкам и автоматически скрывает те, к которым у пользователя нет доступа. Он не просто скрывает имена файлов и папок, но и все прочие атрибуты, связанные с этими элементами.

Когда пользователь пытается получить доступ к скрытому файлу или каталогу, он получает ошибку доступа, а не просто не видит его. Таким образом, пользователь не может догадаться о том, что эти элементы даже существуют.

Как настроить Access Based Enumeration

Access Based Enumeration можно настроить через графический интерфейс или через PowerShell. В этой статье мы рассмотрим настройку через графический интерфейс.

Шаг 1: Откройте Server Manager и выберите роль файлового сервера, которую вы хотите настроить.

Шаг 2: Нажмите правой кнопкой мыши на роль и выберите «Add Role Services».

Шаг 3: В окне «Add Role Services» найдите и установите функцию «File Server Resource Manager».

Шаг 4: После установки перейдите в «File Server Resources Manager» и выберите вкладку «Configure Options».

Шаг 5: Найдите опцию «Access-Based Enumeration» и установите флажок рядом с ним, чтобы включить функцию.

Шаг 6: Нажмите «OK», чтобы сохранить изменения.

Теперь Access Based Enumeration настроен и готов к использованию на вашем файловом сервере.

Преимущества использования Access Based Enumeration

Access Based Enumeration может быть очень полезен для защиты ваших данных от несанкционированного доступа. Вот несколько преимуществ, которые он предоставляет:

- Увеличение уровня безопасности: Access Based Enumeration обеспечивает скрытие файлов и папок от пользователей, которые не имеют к ним доступа. Это предотвращает несанкционированный доступ и утечку конфиденциальных данных.

- Улучшение производительности: Access Based Enumeration не только обеспечивает безопасность, но и уменьшает нагрузку на файловый сервер. Поскольку пользователи не могут видеть файлы и папки, к которым у них нет доступа, сервер не тратит время на обработку запросов на эти элементы.

- Более простая администрация: Access Based Enumeration упрощает работу администраторов, поскольку они могут работать только с теми файлами и папками, к которым у них есть доступ. Это уменьшает количество возможных ошибок и повышает производительность администраторов.

Итог

Access Based Enumeration — это мощная функция, которая может помочь защитить ваши данные от несанкционированного доступа и утечки конфиденциальной информации. Он также может улучшить производительность файлового сервера и упростить администрирование. Чтобы использовать Access Based Enumeration, вам просто нужно включить его на своем файловом сервере. Это быстро, просто и эффективно, и никак не повлияет на ваши текущие настройки безопасности.

Access Based Enumeration Windows Server 2019

Access based enumeration is a feature of the Windows Server 2019 operating system that provides administrators with the ability to control access to files and folders in a more granular way. This feature is useful for organizations that need to limit access to sensitive data, and it helps to ensure that only authorized users can view and modify files or folders.

In this article, we will discuss the benefits of access-based enumeration and how it works in Windows Server 2019.

What is Access-Based Enumeration?

Access-based enumeration is a security feature that allows administrators to control who can view and access files and folders on a network. It is particularly useful in organizations that have sensitive data and need to limit who can view it. With access-based enumeration in place, users will only see the files and folders they have permission to access. This ensures that sensitive information remains protected.

How Access-Based Enumeration Works in Windows Server 2019

Access-based enumeration works by filtering out files and folders that users do not have permission to access. When a user browses a folder, the server only shows them the files and folders they have permission to view. This ensures that users cannot accidentally access sensitive data or make unauthorized modifications to files or folders.

In Windows Server 2019, access-based enumeration is enabled by default on file shares. This means that any new file shares you create will automatically have access-based enumeration enabled. If you have an existing file share that you want to enable access-based enumeration on, you can simply go into the share’s properties and enable the feature.

Benefits of Access-Based Enumeration

There are several key benefits to using access-based enumeration in your organization:

- Enhanced security: Access-based enumeration helps to ensure that only authorized users can view and modify sensitive files and folders. This reduces the risk of data breaches and other security incidents.

- Reduced complexity: Access-based enumeration simplifies the access control process, making it easier for administrators to manage permissions.

- Improved productivity: With access-based enumeration in place, users can quickly and easily find the files and folders they need, without having to wade through irrelevant items.

Limitations of Access-Based Enumeration

While access-based enumeration is a powerful security feature, it does have some limitations. The most notable limitation is that it only works on file shares, not on individual files or folders. This means that if a user has permission to access a file or folder, they will be able to see it even if they don’t have permission to see other files or folders in the same location.

Another limitation of access-based enumeration is that it only filters out files and folders based on permissions. If a user has permission to access a file or folder, but the file or folder is still sensitive, access-based enumeration cannot protect it. Administrators will need to use other security measures, like encryption or file-level permissions, to protect sensitive data.

Conclusion

Overall, access-based enumeration is a powerful security feature that can help organizations protect sensitive data and simplify the access control process. While it does have some limitations, the benefits of using access-based enumeration in your organization far outweigh the drawbacks. By enabling access-based enumeration on your file shares, you can ensure that only authorized users can view and modify sensitive files and folders, improving security and productivity across your organization.

Access-based enumeration is a powerful security feature that can help organizations protect sensitive data and simplify the access control process. The benefits of using access-based enumeration in your organization far outweigh the drawbacks.

Access Based Enumeration Windows Server 2019: Описание и преимущества

Access-Based Enumeration (ABE) – это технология, которая улучшает приватность и безопасность файловой системы Windows. Она позволяет скрыть имена файлов и папок, на которые у пользователя нет прав доступа. Предоставление доступа только к доступным ресурсам увеличивает безопасность, респектабельность и упрощает управление файлами.

Принцип работы ABЕ

ABE использует те же механизмы аутентификации и авторизации, что и другие существующие на сервере ресурсы. Если пользователь не имеет прав, доступ к скрытым файлам и папкам будет ограничен.

ABE работает на серверах с ОС Windows Server 2019 и выше в NTFS. В основе этой технологии лежат механизмы контроля доступа (ACL), полученные от NTFS. ABE оперирует с контрольным и аудиторским списками (DACL), которые предоставляются NTFS.

Если пользователю отказывается доступ к файлу или папке, эта корзина скрывается от него. В результате ни один файл или каталог, на который у него нет доступа, не отображаются. В противном случае любой пользователь может видеть ключевые данные, даже если он не имеет прав на их использование. Преимущества ABE:

- Увеличение безопасности;

- Улучшенное управление доступом;

- Упрощенный доступ к файлам и папкам;

- Минимизация возможности этих данных смотреть и использовать небезопасным способом.

Как установить и настроить ABE

ABE настраивается только на серверах, работающих под ОС Windows Server 2019 и выше. Это связано с тем, что эта технология работает с NTFS, применяемым в указанных версиях.

Для настройки ABE необходимо выполнить следующие действия:

- Установить Windows Server совместимую ОС с поддержкой NTFS.

- Активировать ABE на сервере.

Активация ABE производится через диспетчер сервера. Для этого следует:

- Запустить диспетчер сервера;

- Выбрать файл Storage в панели навигации;

- Найти соответствующую службу, установить настройки и параметры с помощью ABE.

Преимущества ABE

ABE является важным компонентом безопасности файловой системы Windows Server. Он увеличивает приватность данных, предоставляет дополнительное управление доменом и политикам безопасности и делает среду на много удачнее.

ABE также делает процесс работы с файлами гораздо удобнее и быстрее, позволяя пользователям быстро и легко определить то, что доступно для использования, и перейти к нему без необходимости проходить сквозь стены нетребовательной информации.

Преимущества ABE:

- Ручной контроль над доступом;

- Увеличение безопасности файлохранилища;

- Улучшенная работа пользователя;

- Прозрачная совместимость с другими технологиями Windows.

Итоги

Access-Based Enumeration (ABE) – это важный компонент безопасности файловой системы Windows Server 2019 и выше. Он позволяет скрыть файлы и папки, не доступные пользователям, и предоставляет контроль над доступом к данным. Установка и настройка ABE несложна и может быть реализована через диспетчер сервера.

ABE является важной функцией, с помощью которой нельзя просто защищаться, но и легко контролировать доступ. Эта технология интегрируется с другими составляющими Windows, и ее использование может улучшить безопасность и оперативность хранения данных.

При установке и настройке ABE желательно запомнить, что эта технология работает на серверах с ОС Windows Server 2019 и выше с NTFS, что следует учесть при выборе платформы.

Access-based Enumeration (ABE) is a shared folder option in Windows that allows to hide files and folders that users don’t have permission to access. ABE is used to hide the directory structure and the names of folders and files, and to limit the number of items in a particular user folder view for a shared network folder.

Contents:

- Using Access-based Enumeration on Windows Server

- Managing Access-based Enumeration from the Command Prompt (PowerShell)

Using Access-based Enumeration on Windows Server

Let’s say there is a shared network folder on a Windows file server containing the public directories of several departments. All users can see the list of directories in this share. This is done by assigning the List Folders or Browse Folders permissions for the built-in Users group to the root of the folder only. The user will only be able to open the subdirectory if their account is added to the NTFS access list.

Let’s assume that a user is added to the AD security groups that allow two sub-directories to be opened (Public and Salary).

These AD security groups are added to the NTFS permissions of the corresponding sub-directories in a share. Permissions that grant access to sub-folders for the Domain Users group or the Builtin\Users group have been removed from the ACLs.

To enable ABE on a shared folder, open the Server Manager console -> select the File and Storage Services role -> Shares. Open the share properties and enable the Enable access-based enumeration option on the Settings tab.

Refresh shared folder contents in a user session (press F5 in the File Explorer). Now the user sees only two directories that he can access. The rest of the sub-folders are not visible to the user.

In addition, you can enable ABE on computers in the AD domain using Group Policies. This can be done using the GPP option under Computer Configuration -> Preferences -> Windows Settings -> Network Shares.

Enabling Access-based Enumeration will enable ABE mode for the shared folder published by this GPO.

Managing Access-based Enumeration from the Command Prompt (PowerShell)

You can also enable ABE for a shared network folder from the PowerShell command prompt.

This allows enabling Access-based Enumeration for shared folders on workstations running desktop OS versions (Windows 10 or 11).

For example, to enable access base enumeration mode for a shared folder named DOCS, run the command:

Get-SmbShare DOCS | Set-SmbShare -FolderEnumerationMode AccessBased

List all shared folders (including Windows administrative shares) and the status of the ABE option:

Get-SmbShare | Select-Object Name,FolderEnumerationMode

The value FolderEnumerationMode = AccessBased indicates that access-based enumeration is enabled.

Disable ABE for a share:

Get-SmbShare DOCS | Set-SmbShare -FolderEnumerationMode Unrestricted

To enable Access-based enumeration on a Linux Samba server, add the following options to the smb.conf configuration file

hide unreadable = Yes

The shared folders themselves, to which the user doesn’t have access permissions, can be hidden from the network environment using another Samba option.

access based share enum = Yes

In a corporate environment, ABE works perfectly with DFS folders by hiding unused folders from users and providing a more convenient public folder tree structure. You can enable ABE in DFS using the DFS Management snap-in or dfsutil.exe command:

dfsutil property abde enable \\namespace_root

Other features and limitations of Access-based enumeration on Windows

- Enabling ABE on a file server may increase the load on the host. There may be a slight delay when refreshing a list of files in an ABE-enabled folder containing thousands of items. For example, folder access will slow down by 1-3 seconds if there are 15,000 objects in a shared folder.

- When browsing a directory locally on the file server, ABE is not used.

- Members of the local Administrators group on the file server will always see a full list of the items in a shared folder.

Решил файловый сервер перевести на 2019, но когда поднял до роли сервера и начал создавать шары и права попал на интересные грабли:

При создании шары и включение галочки ABE без явного указания прав на этапе визарда на клиентском компе я сразу вижу эту папку-шару (хотя если мне не изменяет память если я не задал в правах конкретного пользователя или группу то он и не должен ее видеть)

Зашел в эту шару, создал пару папок, начал распределять права, а клиент все равно видит все папки, доступ конкретно пропадает если я даю запрет на него или его группу к этой папке (т.е. явно ABE не работает). До этого на 2012 все работало.

Windows server 2019 standart активированный.

-

Вопрос задан

-

267 просмотров

Access Based Enumeration (ABE) allows you to hide files and folders from users who do not have the permissions needed to access them. Limiting visibility makes it easier for employees to navigate the file server, while also preventing speculation about the contents of folders with evocative names. Even if they can’t get inside, just seeing a folder labelled “2023_Restructuring” could get people spreading rumors.

Access-based Enumeration was designed to stop the rumor mill from churning. It ensures that nosy employees do not even see objects they have no permissions for. In this article, we are going to explain how to set up ABE correctly and how it works on different Windows drives.

What Is Access Based Enumeration?

Every company has different types of data that different employees need access to based on their business role. Because this data is usually kept on a central file server shared by many people, admins have to set NTFS permissions and share permissions in such a way that each user can only access files and folders they need for their job. Restricting IT privileges to only what is strictly necessary, a.k.a. least privilege access, helps prevent employee data theft and lowers the risk of cyberattacks. It is an essential part of cybersecurity.

However, if you properly restrict permissions in Windows namespaces, you run into a problem: By default, users can still see folders they are not allowed to open, which can expose sensitive directories, makes it confusing to navigate the file server and leads to a lot of support calls by frustrated employees. Access based enumeration allows you to stop these issues by limiting what users can see to what they can actually interact with.

Why use Access Based Enumeration?

Up until Windows Server 2008, admins had to pay extra attention to how and especially where they set up new folder structures. Users with access to a particular folder were automatically able to see all of its subfolders, even if they did not have the necessary permissions to open those folders. This scenario was quite common and led to all kinds of problems:

-

The folder name itself might give away confidential information (for example, “Facility_NJ_jobcuts”).

-

Users might assume there is a mistake and bombard admins with emails to request access, like “Why can’t I open this folder?!”.

-

Showing users all these dead ends makes file server navigation unnecessarily confusing.

Trying to avoid these issues often led to complicated folder structures because admins had to rely on moving folders to deeper levels or new branches of the directory tree to hide them from unauthorized users. Which meant that for employees who did need that data, it was buried under layer after layer of different folders. Access based enumeration put an end to this challenge.

“Hey, you’ll never guess what I just saw!” With Access Based Enumeration, you can stop rumors before they start. (c) Михаил Решетников

How to Enable Access Based Enumeration

Access based enumeration was introduced with Windows Server 2003 R2. Since it is not active by default, ABE must be explicitly enabled if you want to use the feature. ABE is also available for other data storage systems such as NetApp, where the feature must be activated through the ONTAP Command Line.

Depending on which version of Windows Server you use, there are different ways to enable ABE both through admin consoles and command lines.

- Server Manager Console

In Windows Server 2012 or newer versions, you can enable ABE under the File and Storage Services role by right-clicking on a share and going to Properties -> Settings -> Enable access based enumeration.

- PowerShell

If the SMBShare module is installed, you can enable access based enumeration through the Cmdlet Set-SmbShare and the parameter -FolderEnumerationMode, which can be set to AccessBased or Unrestricted. To enable ABE for an entire share, use a command like Set-SmbShare -Name “Example” -FolderEnumerationMode AccessBased.

- Group Policy Object

Access based enumeration can also be enabled through a GPO. You can find this setting under Computer Configuration -> Preferences -> Windows Settings -> Network Shares.

ABE in DFS

Since Windows 2008 R2, access-based enumeration also works in Distributed File System Namespaces (DFS). As with regular shares, ABE must be actively enabled for DFS namespaces since the setting is not in effect by default. More information on how to enable ABE for a DFS namespace. Again, there are multiple ways to enable ABE in a DFS namespace:

-

DFS Management: ABE can be enabled through the server manager under Tools -> DFS Management. Right-click on the namespace you want to edit and select Properties -> Advanced -> Enable access based enumeration.

-

Command Line: Open the command prompt for a server that has the DFS role or DFS tools installed and enter the command “dfsutil property abe enable \\ NamespaceRoot”.

-

PowerShell: Instead of the command line, you can also enable ABE on DFS namespaces through PowerShell using the Set-DfsnRoot cmdlet to edit the -EnableAccessBasedEnumeration parameter. For example by entering Set-DfsnRoot -Path “NamespaceRoot” -EnableAccessBasedEnumeration $True.

ABE helps users navigate the file server and protects sensitive data. Adobe Stock, (c) Hero Images

Does ABE Affect Performance?

With ABE enabled, your file server needs to show different information to each user depending on their permissions. This requires checking which folders a user has access to the moment they open a directory, and then filtering out objects they cannot read, open or edit. Checking each object’s access control list to determine if it can be displayed adds extra steps to file server navigation and can affect performance and response times.

At least, ABE did have an effect on performance in the past. Back in 2003, when ABE was first introduced, this process required considerable amounts of CPU power, which in turn led to a loss in performance and thus to an increase in costs. You can learn more about the technical background of this phenomenon in this Microsoft blogpost.

Nowadays, however, performance loss when you enable ABE is no longer an issue. Even for very large environments, Microsoft currently cites that the additional CPU power required is at around 2-3 percent. For shares containing a max. of 15,000 files, no differences in performance could be observed at all.

Best Practices: ABE and NTFS Permissions

Access based enumeration allows you to hide directories a user cannot access. To allow users to navigate to subfolders they have explicit permissions for, you need to make sure they receive the List Folder Contents permission for all directories between root and their target folder. Otherwise, they either cannot see or cannot open directories on the way to their destination.

Example: If a user has the permission “Modify” for a folder located on level 2, this does not automatically give them the right to browse level 1 and reach this folder. They must be given the List Folder Contents permission for level 1. You can automate this process by setting up nested list groups.

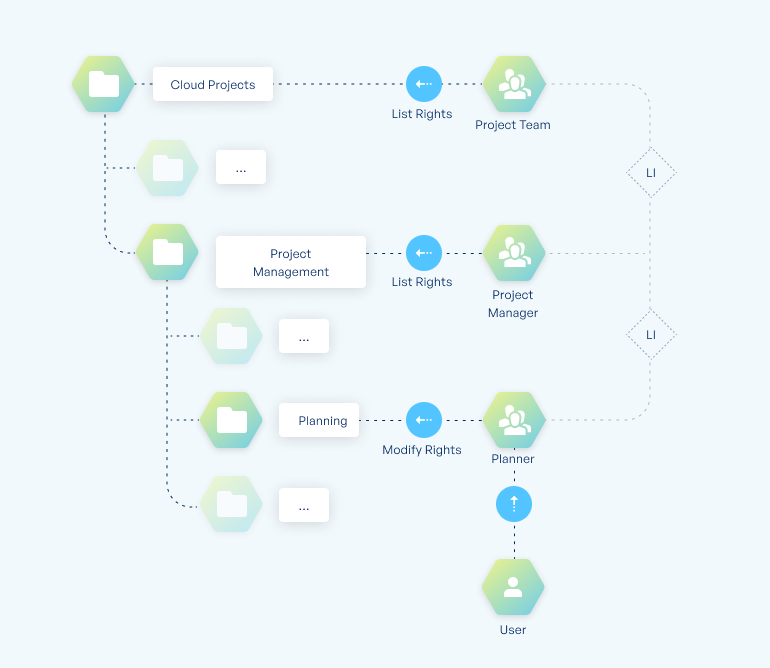

Here is the recommended approach: The permission group that grants a user access to a folder on level 2 is itself a member of a list group which holds the List Folder Contents permission for the superordinate folder. This way, any users that are assigned read or write privileges for subfolders automatically receive the necessary list rights to navigate to the folder in question.

For permissions on deeper levels, the procedure is the same, except multiple nested list groups are required: the permission group for level 3 is a member of the list group for level 2, which is itself a member of the list group for level 1. Because the number of required groups grows with each additional level and Windows puts a hard limit on group membership for SIDs, you should avoid setting explicit permissions on deeper levels (max. 2 or 3 levels deep).

Best practices for enabling access-based enumeration in Microsoft Windows, (c) tenfold Software

Deactivate Inheritance

Access Control Lists use the concept of inheritance, which means that access rights are automatically passed on from parent folders or files to subordinate (child) folders/files. To ensure ABE works correctly, it is very important to restrict inheritance when assigning these permissions.

If you enable inheritance for the “list contents” permission, users will be able to browse all folders on the file server because the permission needed to browse level 1 would propagate to all subordinate files and folders. To learn how to deactivate the inheritance function in Windows 10, click here.

ABE: Not Entirely Automated

In the best-case scenario, Access Based Enumeration works as follows:

-

With a combination of appropriate list groups and ABE enabled, you can ensure that users are only able to browse folders on the file server which they have the necessary permissions for.

-

Nesting list groups with permission groups makes assigning explicit permissions on deeper levels easy because the user simply has to be added to the relevant permission group to receive access.

-

The user automatically receives the list rights needed to browse any superordinate folders simply by being a member of the necessary parent list groups.

As you can see: Access Based Enumeration works – but only if admins configure all settings and properties in accordance with best practices. If a share or its subfolders are not configured correctly or if you accidentally apply the unaltered default settings, users will be able to see the entire directory list, even with ABE active.

White paper

Access Governance Best Practices for Microsoft Environments

Everything you need to know about implementing access control best practices in Active Directory, from implementation tips to common mistakes.

Automate Group Creation and Permission Management

When you are managing hundreds of users and countless directories, the time and effort needed to create and manage the permission/list groups that govern file server access quickly grows out of control. Not only does manual group management waste a lot of valuable time for your IT staff, it also increases the risk of errors that could lead to chaotic structures, overprivileged users and data leaks. I.e. the sort of chaos that leads many organizations to see a file server migration as their only escape.

With tenfold, you won’t have to worry about group creation or user management any longer: Our innovative IAM platform automatically creates all groups and structures required to implement ABE and follow best practices like the AGDLP principle. Thanks to our user lifecycle management, users receive the exact permissions they need for their current role and lose outdated privileges whenever their position changes.

Identity & Access Management: Your Central Solution

Identity access management solutions like tenfold do more than just help you manage file server permissions: Your IAM software acts as your central hub for user and permission management across all connected systems, from local Windows systems to the cloud services of Microsoft 365 and various third-party applications.

Not only does this central platform allow you to automate user provisioning and deprovisioning, its reporting tools also provide you with a clear overview of effective permissions on a user and item level. To make your admins’ lives even easier, tenfold additionally provides a self-service interface for access requests and password resets and can even help you automate user access reviews – the regular permission audits required by many IT security standards. You can learn more about the advantages of tenfold by watching our video overview or signing up for a free trial today!

Why tenfold?

What makes tenfold the leading IAM solution for mid-market organizations?

About the Author: Joe Köller

Joe Köller is tenfold’s Content Manager and responsible for the IAM Blog, where he dives deep into all things Identity & Access Governance. With the help of tenfold’s experienced team of IAM developers, Joe creates helpful and well-researched articles highlighting the security and productivity benefits of IAM. From hands-on guides to compliance breakdowns, his goal is to make complex topics approachable for all.