В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host на отдельностоящем Windows Server 2022/2019 в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Возможности отдельного RDS сервера в рабочей группе ограничены по сравнению с функционалом, доступном в домене AD. Вы не сможете масштабировать RDSH до полноценной RDS фермы Windows Server, нельзя создавать отдельные коллекции сессии или публиковать RemoteApp, отсутствует брокер подключений (RD Connection Broker), нельзя использовать User Profile Disks для хранения профилей пользователей, а при проведении операций обслуживания хоста RDP сервис будет полностью недоступен для пользователей.

Содержание:

- Установка роли Remote Desktop Services Host в Windows Server

- Установка Remote Desktop Licensing и RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

- Публикация приложения RemoteApp на RDS в рабочей группе (без домена)

- Настройка шлюза RD Gateway в рабочей группе

Установка роли Remote Desktop Services Host в Windows Server

Предполагаем, что вы уже установили сервер с Windows Server (2022, 2019 или 2016) и задали первоначальные настройки (задали сетевые параметры и статический IP адрес, имя сервера (hostname), время/дату/часовой пояс, установили последние обновления и т.д.). Теперь можно установить службу RDS через консоль Server Manager или из PowerShell:

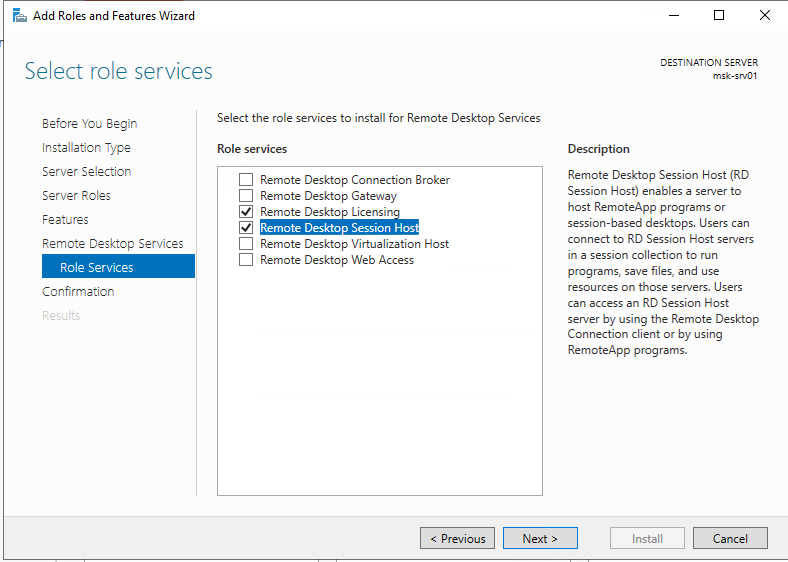

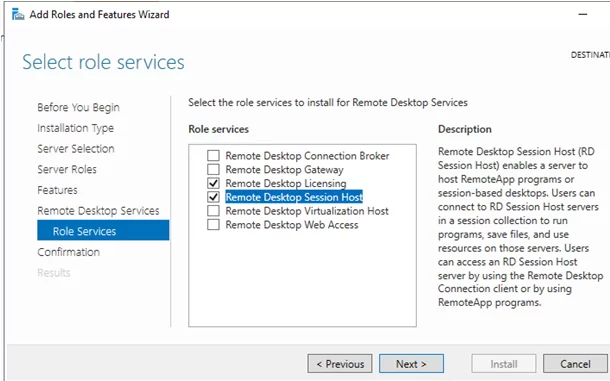

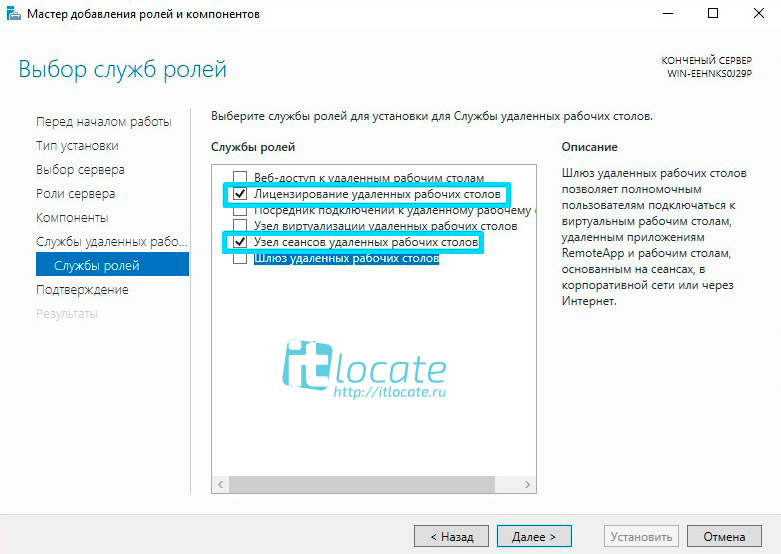

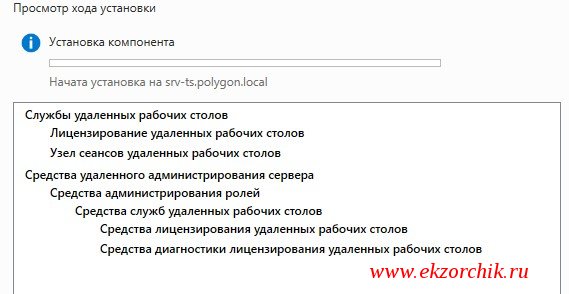

При установке службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления ролями).

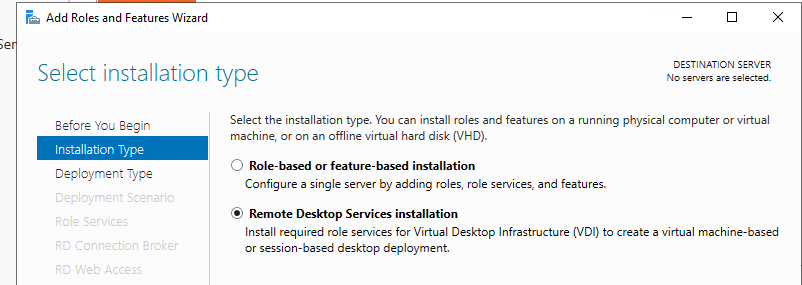

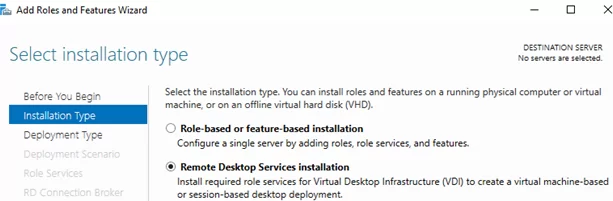

Если вы выбрали в Server Manager тип установки Remote Desktop Services installation, то в режиме Standard deployment и Quick Start установщик дополнительно установит роли RD Connection Broker и RD Web Access. В нашем случае все эти роли излишни, т.к. мы ставим стендалон RDS сервер.

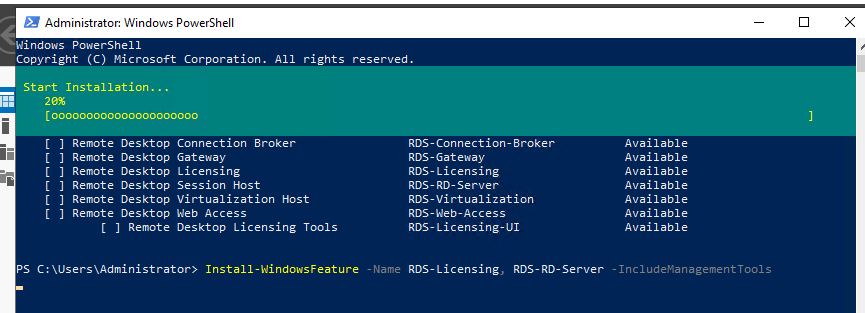

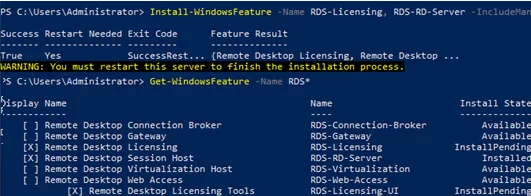

Также вы можете установить указанные роли Windows Server с помощью PowerShell:

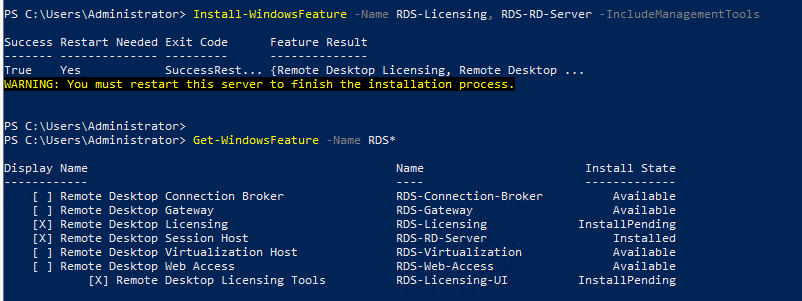

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Перезагрузите Windows командой:

Restart-Computer

Установка Remote Desktop Licensing и RDS лицензий (CAL)

Теперь нужно настроить роль Remote Desktop Licensing, которая обеспечивает лицензирование подключений пользователей к вашему RDS хосту. Допустимо установить и активировать роль Remote Desktop Licensing на этом же сервере (если он у вас один), либо можете разместить роль RDLicensing на отдельном сервере. Один сервер RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

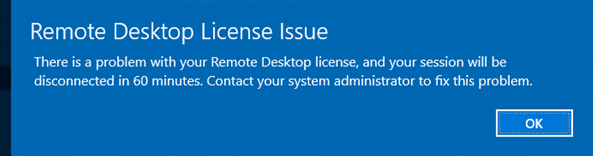

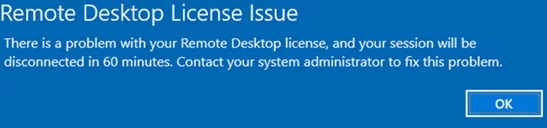

В рабочей группе можно использовать только RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то RDSH сервер будет каждые 60 минут принудительно завершать сеанс пользователей:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Настройка роли Remote Desktop Session Host в рабочей группе

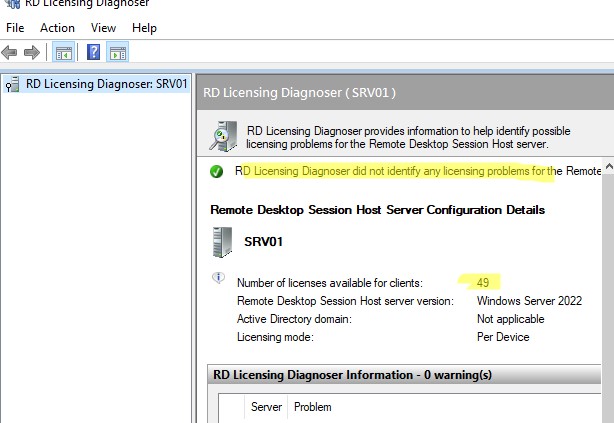

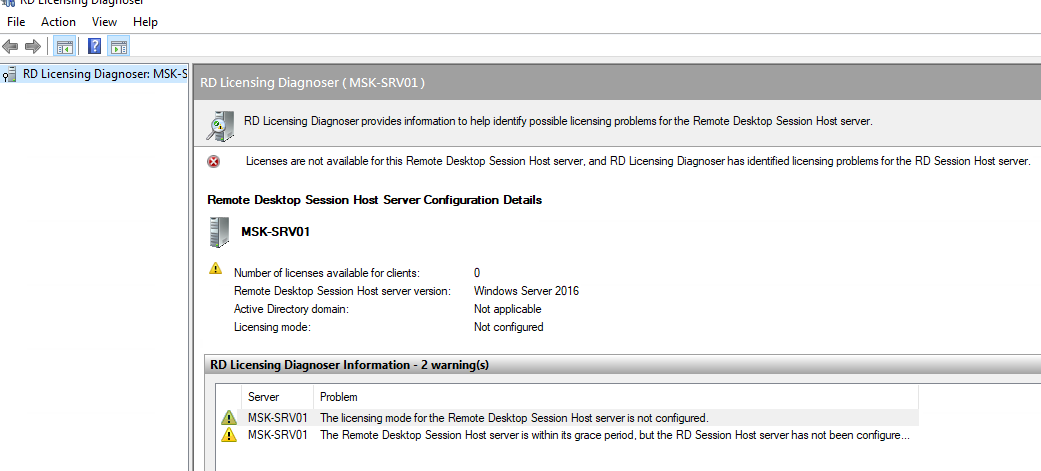

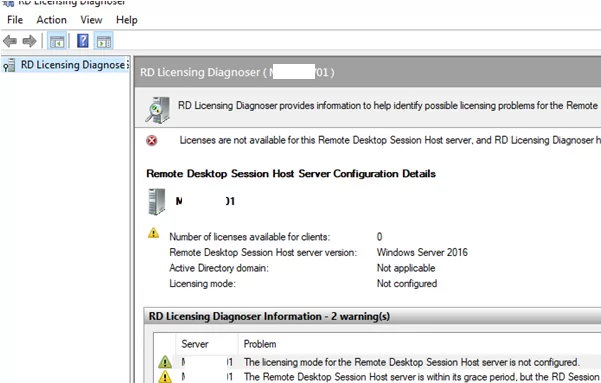

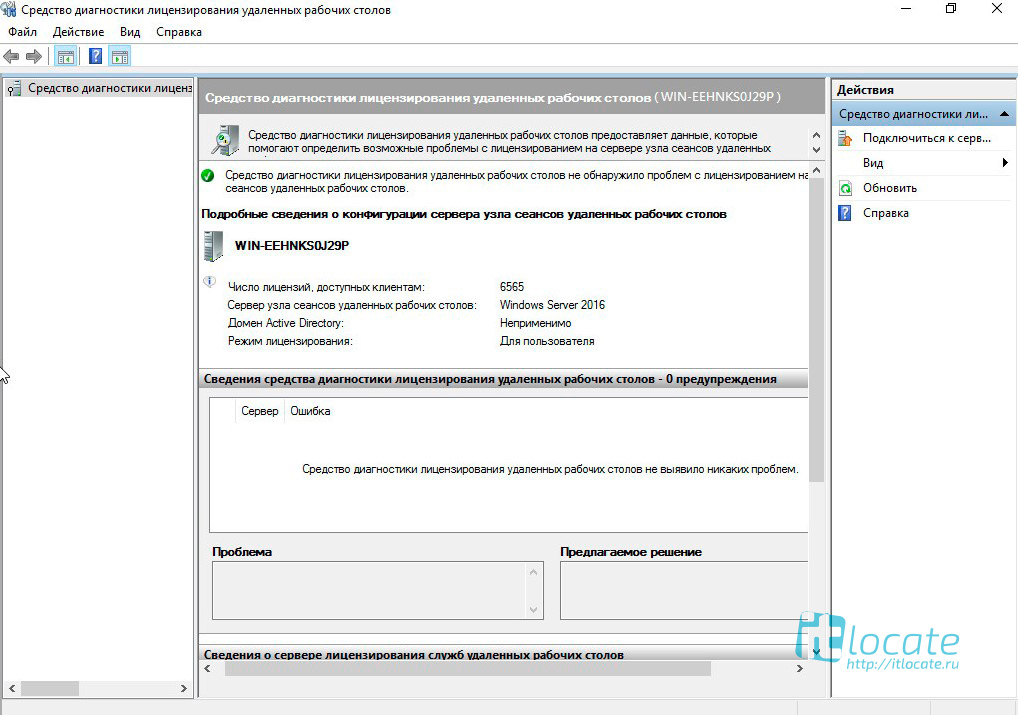

Откройте консоль управления Remote Desktop Licensing Diagnoser (

lsdiag.msc

). В данном случае сервер RDSH еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients:

0

Если вы не нацелите ваш RDSH сервер на сервер лицензирования, ваш сервер будет находится в триальном grace режиме. Пользователи могут использовать его в течении 120 дней (при каждом подключении в трее будет появляться сообщение “

Служба удаленных рабочих столов перестанет работать через xxx дней

”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

Чтобы задать адрес сервера лицензирования RDS и тип лицензии, воспользуйтесь консолью редактора локальной групповой политики Windows (

gpedit.msc

).

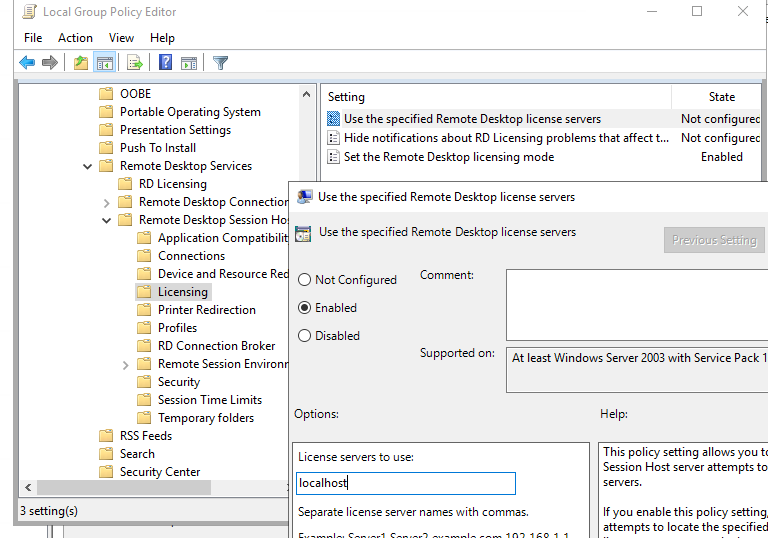

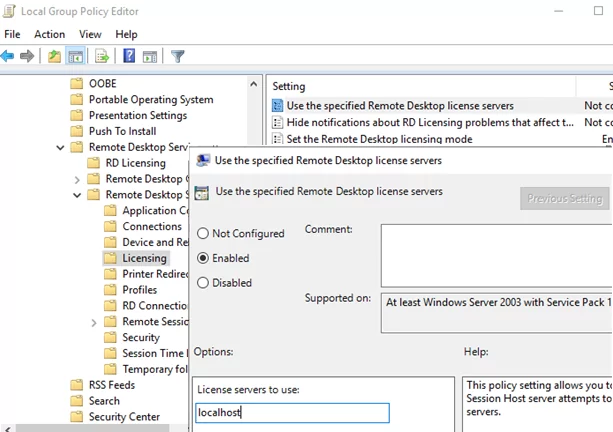

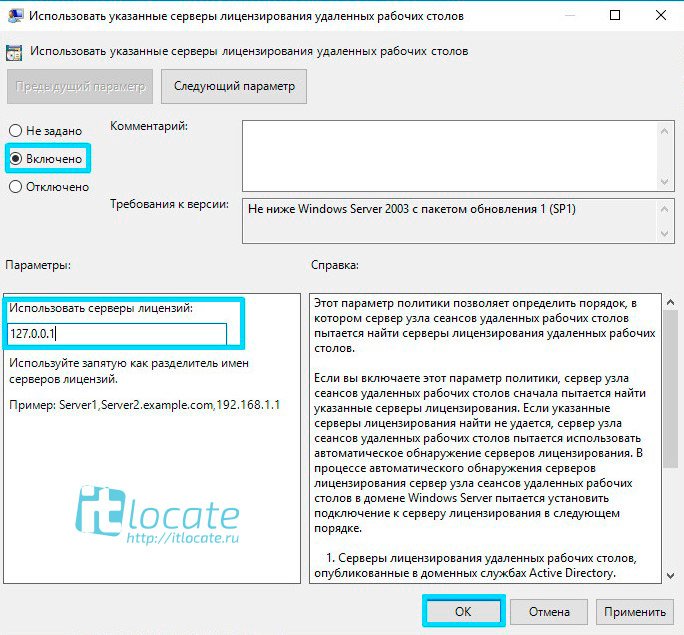

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

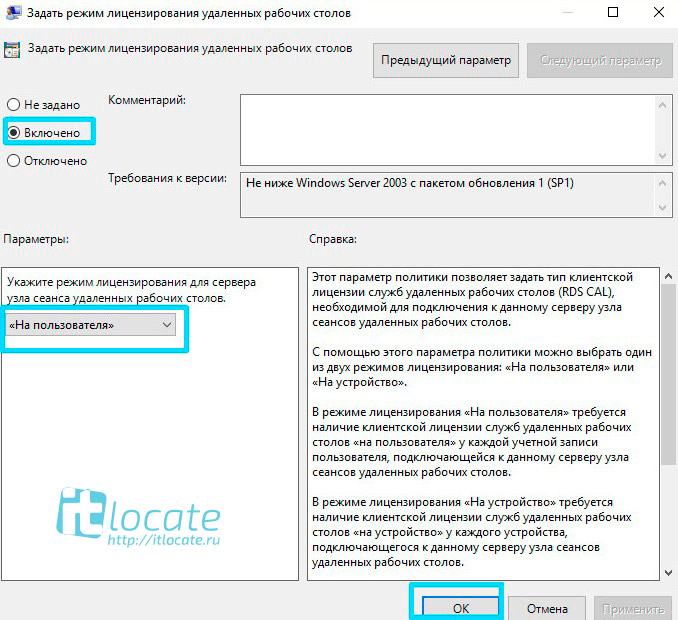

- Установите параметр Set the Remote Desktop licensing mode = Per Device;

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензий установлен на этом же хосте, укажите

localhost

или

127.0.0.1 - Обновите локальные политики, и запустите RDesktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вам нужно создать отдельные групповые политики с настройками для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).

Теперь создайте для локальные учетные записи пользователей, который они будут использовать для входа на RDS. Можно создать пользователей с помощью оснастки

lusrmgr.msc

или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

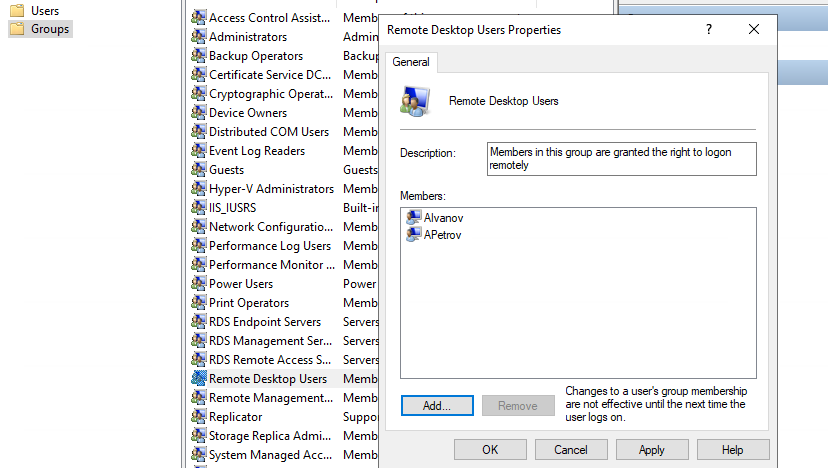

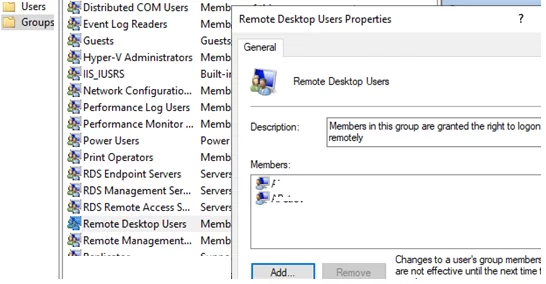

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить его учетную запись в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Для данной группы пользователей разрешен вход в локальной политикие Allow logon through Remote Desktop Services (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). Эта же политика позволяет обеспечить RDP вход пользователям даже на контроллер домена.

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий.

При подключении к RDSH серверу в рабочей группы нужно указывать имя в формате

srv1\username

(где srv1 – имя компьютера/hostname вашего RDS). Если указать имя пользователя с префиксам

.\

или без префикса, подразумевается что подключение выполняется под вашим локальным пользователем.

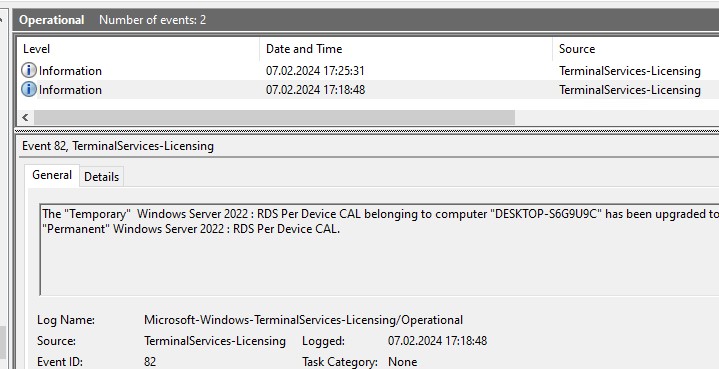

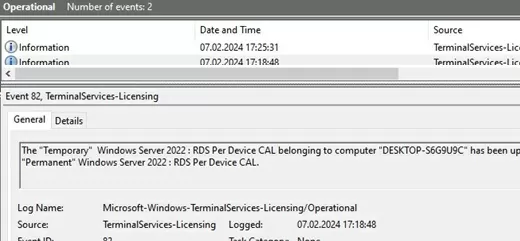

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Информация об успешной выдаче лицензии есть в следующем событие Event Viewer (Applications and Services Logs -> Microsoft -> Windows -> TerminalServices—Licensing -> Operational).

Event ID: 82 The "Temporary" Windows Server 2022 : RDS Per Device CAL belonging to computer "ComputerName" has been upgraded to "Permanent" Windows Server 2022 : RDS Per Device CAL.

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает и на RDSH в рабочей группе).

Публикация приложения RemoteApp на RDS в рабочей группе (без домена)

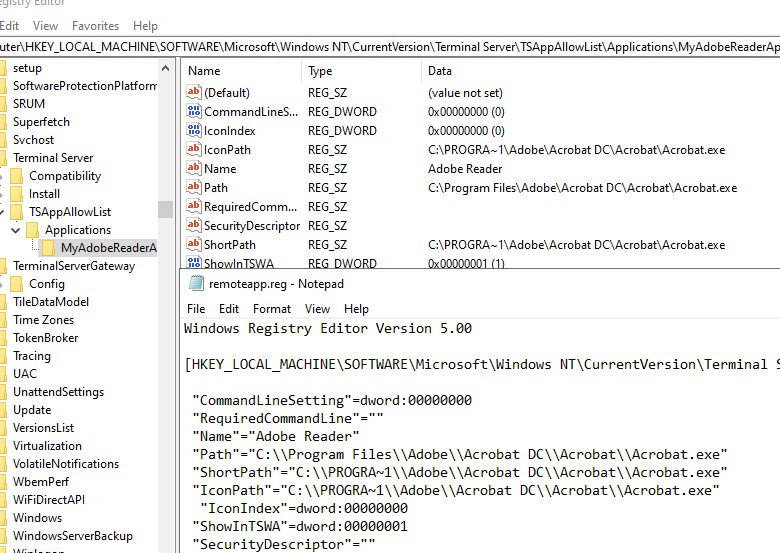

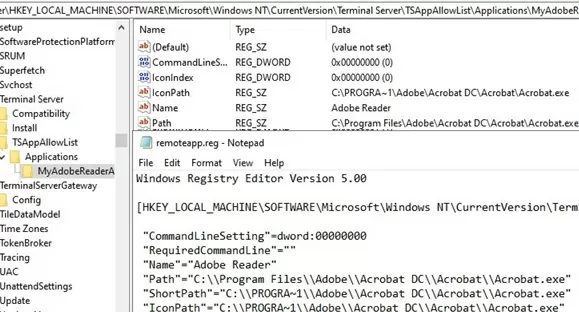

На RDS в рабочей группе недоступна консоль управления сеансами, и поэтому отсутствуют инструменты для публикации приложений RemoteApp. Но есть обходное решение позволяющее через реестр опубликовать любое приложение в RemoteApp без домена Active Directory.

Пример REG файла для публикации на RDS сервере AdobeReader в качестве RemoteApp:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\MyAdobeReaderApp] "CommandLineSetting"=dword:00000000 "RequiredCommandLine"="" "Name"="Adobe Reader" "Path"="C:\\Program Files\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "ShortPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconIndex"=dword:00000000 "ShowInTSWA"=dword:00000001 "SecurityDescriptor"=""

Замените имена и пути в REG файле на ваши и импортируйте его в реестр RDSH.

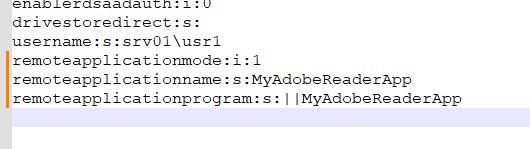

Теперь вручную отредактируйте файл *.RDP ярлыка, чтобы при его запуске автоматически запускалось опубликованное приложение. Добавьте в RDP файл следующие строки:

remoteapplicationmode:i:1 alternate shell:s:||MyAdobeReaderApp remoteapplicationname:s:MyAdobeReaderApp remoteapplicationprogram:s:||MyAdobeReaderApp

Попробуйте запустить RemoteApp приложение на RDS с поммощью вашего RDP файла. Опубликованное на RDSH приложение должно успешно запуститься на вашем рабочем столе.

Решение проблемы с медленной работой RemoteApp в Windows Server 2019/2016 описано здесь.

Настройка шлюза RD Gateway в рабочей группе

Если вам нужно организовать безопасный доступ к вашему RDS северу через интернет, рекомендуется разместить его за VPN или опубликовать через шлюз RD Gateway.

Remote Desktop Gateway позволит открыть безопасный доступ из Интернета к RDS серверу интернета по защищенному SSL/TLS подключение по порту TCP:443 (вместо того, чтобы открывать стандартный RDP порт 3389, на котором будут постоянно фиксироваться попытки перебора паролей по RDP).

Вопреки распространённому заблуждению, RD Gateway можно развернуть без домена Active Directory. Подробная инструкция по настройке шлюза RD Gateway без домена доступна в статье Настройка шлюза Remote Desktop Gateway на Windows Server.

This article explains how to install and configure the Remote Desktop Session Host terminal server role on a standalone Windows Server 2022/2019 in a workgroup (without an Active Directory domain) and without any other additional roles (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Compared to the functionality available in an AD domain, the capabilities of a single RDS server deployment in a workgroup are limited. It cannot be scaled to a full-featured RDS farm, you cannot create separate session collections or publish RemoteApps, there is no Connection Broker, you cannot use User Profile Disks, the RDS service won’t be available to users during maintenance operations when the host is in the drain mode.

Contents:

- How to Install the RD Session Host Role on Windows Server

- Install the RD Licensing Role and RDS Licenses (CALs)

- Configure the Remote Desktop Session Host in a Workgroup

- Publish RemoteApp on RDS Without Domain

- Configure the RD Gateway without a Domain (in a Workgroup)

How to Install the RD Session Host Role on Windows Server

It is assumed that you already have a host with Windows Server (2022, 2019, or 2016) in place and have configured the basic settings (set network parameters and static IP address, server name (hostname), time/date and time zone, install the latest updates, etc.). You can now install the RDS role from the Server Manager console or PowerShell

To install the RDS using Server Manager, select Remote Desktop Session Host and Remote Desktop Licensing in Role-based or Feature-based installation -> Server roles -> Remote Desktop Services in RDS components (agree to install RSAT features to manage the roles).

Note that if you have selected the Remote Desktop Services installation in the Server Manager, the wizard will automatically install the RD Connection Broker and Web Access roles in the Standard deployment or Quick Start modes. In our case, there is no need for all of these roles, as we are installing a standalone RDS host.

You can also install Windows Server roles using PowerShell:

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Check which RDS roles are installed on your server:

Get-WindowsFeature -Name RDS* | Where installed

Restart Windows with the command:

Restart-Computer

Install the RD Licensing Role and RDS Licenses (CALs)

The next step is to configure the Remote Desktop Licensing role, which provides licensing for users’ RDP connections. You can install and activate Remote Desktop Licensing and RDS CALs on the same host (if you have only one host in your network) or can place the RD Licensing role on a different server. A server with the RDS Licensing role can issue licenses to any number of RDS Hosts.

In a workgroup, you should use only Per-Device RDS CALs. If your licensing server only issues per-user licenses, the RDSH server will force users to log out every 60 minutes:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Configure the Remote Desktop Session Host in a Workgroup

Open the Remote Desktop Licensing Diagnoser console (lsdiag.msc). Note that your server is not yet configured to receive RDS CALs from the licensing server.

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients: 0

If you do not point your RDSH to the licensing server, your server will be in trial grace mode. Users can only use it for 120 days ( a message will appear in the tray each time you connect: The Remote Desktop service will stop working in xxx days). Once the grace period has expired, your users will no longer be able to connect to the RDS with the error message:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

Use the local Group Policy Editor console (gpedit.msc) to set the RDS licensing server address and license type.

- Expand to Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

- Enable the option Set the Remote Desktop licensing mode and change to Per Device;

- In Use the specified Remote Desktop license servers option, specify the IP address of the host on which the RD Licensing server is installed. If the RD licensing server is installed locally, enter

localhostor127.0.0.1; - Update local Group Policy settings and run the Remote Desktop Licensing Diagnoser. Make sure that it sees your RDS CALs.

In addition, you can use local GPO settings to set limits (timeouts) on the duration of RDP sessions and rules for disconnecting users when they are inactive.

Use the Multiple GPO (MLGPO)feature if you need to set different Group Policy settings for local non-admin users and administrator groups.

Then create local user accounts on your RDS host. You can create users in lusrmgr.msc or with PowerShell:

$UserPassword = ConvertTo-SecureString "PaSS123!" -AsPlainText -Force

New-LocalUser a.brown -Password $UserPassword -FullName "Andi Brown"

To allow a user to connect through Remote Desktop Services, add the user account to the local Remote Desktop Users group. Add users manually using the computer management console or with PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member a.brown

This user group is allowed to log on remotely through the Allow logon through Remote Desktop Services GPO option (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). This policy can also be used to allow non-admin users to access the domain controllers via RDP.

Now users can try to connect to your RDS host from their computers using the mstsc.exe client (or any other RDP client). Ensure that more than two active users can connect to the server simultaneously.

When connecting to a workgroup RDSH server, specify a name in the format rdssrv1\username where rdssrv1 is the computer name (hostname) of your RDS). If you specify a user name with or without the .\ prefix, it is assumed that you are connecting as your local user.

At the first login, a temporary license is issued for a user device (an RDS Per-Device licensing feature). The second time you log in, a permanent license is issued, which appears in the Remote Desktop Licensing Manager. Licenses are issued for 52-89 days (random number).

The following Event Viewer event provides information on the successful issuance of an RDS CAL (Applications and Services Logs -> Microsoft -> Windows -> TerminalServices—Licensing -> Operational).

Event ID: 82 The "Temporary" Windows Server 2022 : RDS Per Device CAL belonging to computer "ComputerName" has been upgraded to "Permanent" Windows Server 2022 : RDS Per Device CAL.

If you need to connect to a user’s RDP session, you can use the RDS shadow connection mode (it also works on an RDSH in a workgroup).

Publish RemoteApp on RDS Without Domain

On an RDS host in a workgroup, the session management console is not available, so there are no tools to publish RemoteApp. There is a workaround that allows you to publish any application as an RDS RemoteApp without an Active Directory domain.

Example REG file for publishing AdobeReader as a RemoteApp on the RDS session host:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications\MyAdobeReaderApp] "CommandLineSetting"=dword:00000000 "RequiredCommandLine"="" "Name"="Adobe Reader" "Path"="C:\\Program Files\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "ShortPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconPath"="C:\\PROGRA~1\\Adobe\\Acrobat DC\\Acrobat\\Acrobat.exe" "IconIndex"=dword:00000000 "ShowInTSWA"=dword:00000001 "SecurityDescriptor"=""

Replace the app name and paths in the REG file with yours and import it into the RDSH registry.

To automatically launch the published RemtoteApp, manually edit the *.RDP file. Add the following lines to the RDP file:

remoteapplicationmode:i:1 alternate shell:s:||MyAdobeReaderApp remoteapplicationname:s:MyAdobeReaderApp remoteapplicationprogram:s:||MyAdobeReaderApp

Try to run a RemoteApp application on the RDS by using your RDP file. The application published on RDSH should launch successfully on your desktop.

Configure the RD Gateway without a Domain (in a Workgroup)

If you need to provide secure access to your RDS host over the Internet, it is recommended that you place it behind a VPN or publish it through the RD Gateway.

The Remote Desktop Gateway allows you to securely access an RDS from the Internet using a secure SSL/TLS connection on port TCP:443 (rather than opening default RDP port 3389, which constantly logs attempts to brute-force passwords over RDP)

Contrary to popular belief, RD Gateway can be deployed in a workgroup environment (without an Active Directory domain). Refer to this guide for detailed instructions on how to set up an RD Gateway without a domain.

- Заметки

- Windows

01.08.2019

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера.

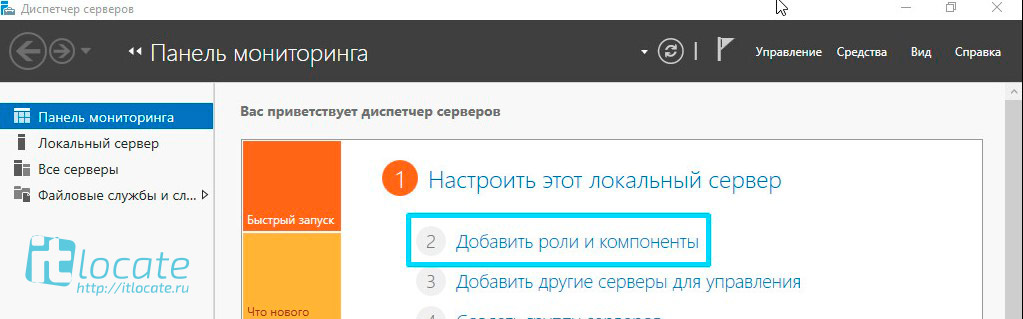

На будущем терминальном сервере открываем диспетчер сервера через Панель управления (Win + R Control) — Администрирование — Диспетчер серверов (Server Manager)

или через команду «Выполнить» (Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation),

выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host),

жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

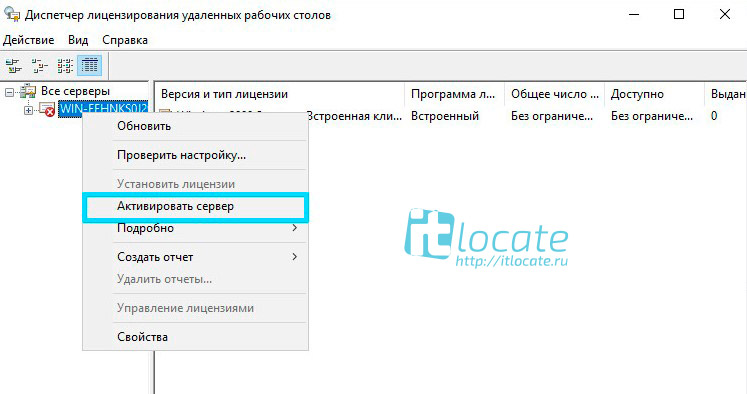

Активация лицензии удалённых рабочих столов

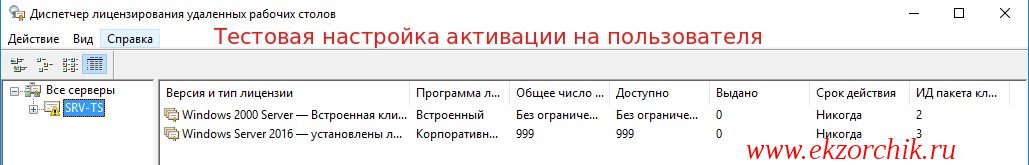

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager).

Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

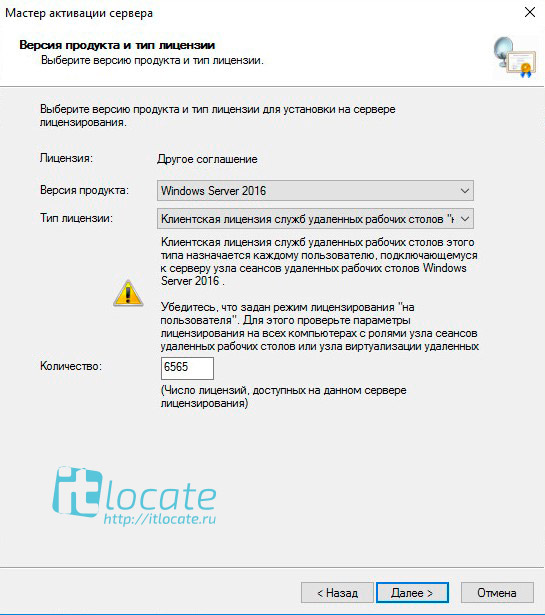

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение,

и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google).

Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

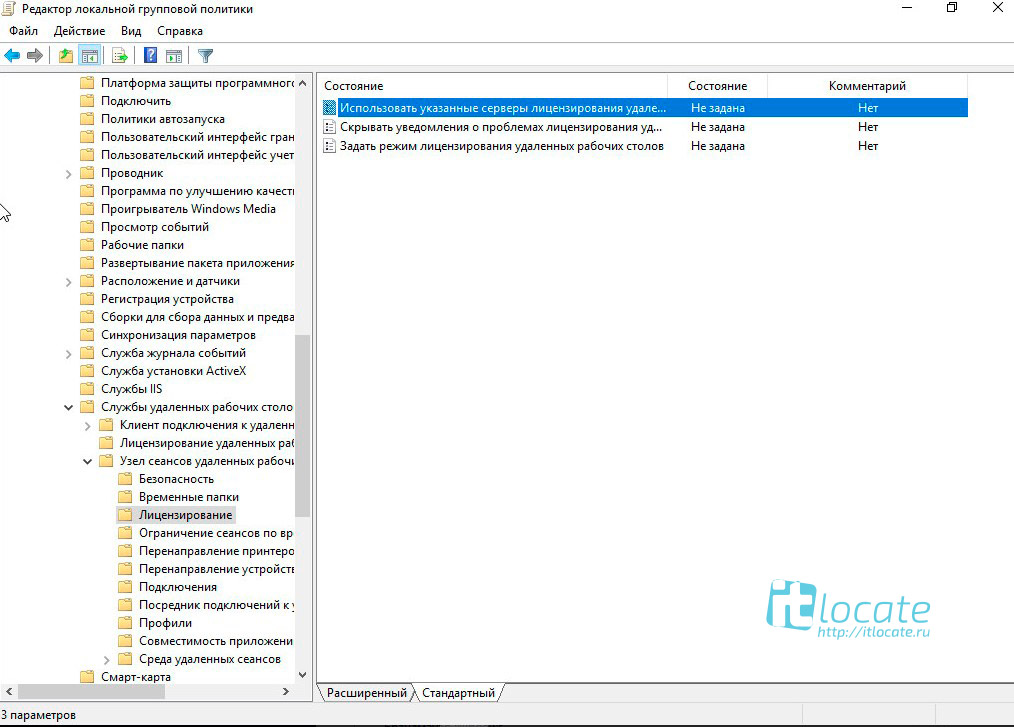

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем

командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов (Win + R lsdiag.msc). Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«,

а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

О ней я писал ранее в статье:»Ошибка RDP подключения: CredSSP encryption oracle remediation. Как исправить?».

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов.

Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально.

Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM\GracePeriod

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость).

Если не поможет, то советую переустановить роли и компоненты.

Автору на кофе ☕ или просто поднять мотивацию писать больше статей для вас 😉 !

Отдельное спасибо всем, кто отправляет донатики 😀! Очень приятно и неожиданно. Благодаря вам сайт может и в дальнейшем обходиться без рекламных баннеров.

Как установить и настроить терминальный сервер Microsoft Windows Server 2016 Standart

Оглавление

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера. На будущем терминальном сервере открываем диспетчер сервера через Панель управления ( Win + R Control) — Администрирование — Диспетчер серверов (Server Manager) или через команду «Выполнить» ( Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation), выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host), жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager). Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение, и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google). Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов ( Win + R lsdiag.msc). Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр ( Win + R regedit), переходим по ветке:

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта. Так же это можно сделать через командную строу:

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

И перезапустить службу

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«, а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов. Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально. Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость). Если не поможет, то советую переустановить роли и компоненты.

Источник

Как развернуть терминальный сервер на Windows Server 2016

Т.к. на новом рабочем месте используется на всех серверах операционная система Windows Server 2016, то для мне это недоработка, что я еще не расписал для себя в шагах, как и какие действия нужно проделать дабы развернуть терминальный сервер. Я конечно понимаю, что что-то существенного по отношению к Windows Server 2012 R2 я не увижу, но все же мне хочется чтобы в моей работе/моей смене было как можно меньше всяких неожиданностей. Я уже смирился и да же рад, что я могу надеяться только на самого себя.

Hostname: srv-ts

Version: Version 10.0.14393

- srv-dc → 192.168.2.2 (AD,DNS,DHCP)

- srv-ts → 192.168.2.100

- srv-gw → 192.168.2.1 (Mikrotik в роли шлюза)

На заметку: Возьмите за правило хорошего тона: один логический диск, диск С: это система, к примеру 50-100Gb второй логический диск, диск D: это пользовательские профили, для этой задумки понадобится настроить все по заметке:

Если TS (Terminal Server) в домене то определенными групповыми политиками зарезаем все пользователю, что может повредить терминальному серверу и не относится к рабочему процессу. Так обычно делают если у всех в компании нет рабочего компьютера, а стоит тонкий клиент в котором зашито, что при включении он подключается к терминальному серверу. Только у дизайнеров обычно стационарное рабочее место.

Авторизуюсь в системе с правами локального администратора, а если система в домене то под администратором домена — все действия аналогичны.

Win + R → control — (Просмотр) Категория — Мелкие значки — Администрирование — Диспетчер серверов — Панель мониторинга — Добавить роли и компоненты — Установка ролей или компонентов — (Выберите сервер из пула серверов): srv-ts 192.168.2.100 Майкрософт Windows Server 2016 Standard — отмечаю галочкой роль: Службы удаленных рабочих столов, нажимаю «Далее», «Далее», «Далее». Теперь нужно отметить галочками службы ролей для установки Службы удаленных рабочих столов:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

и нажимаю «Далее», «Установить».

Когда установка будет завершена нужно перезагрузить систему.

После перезагрузки, авторизуюсь в системе и указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

- Login: POLYGON\ekzorchik

- Pass: 712mbddr@

Запускаю оснастку управления лицензированием для службы удаленных рабочих столов:

Win + X → «Панель управления»— «Администрирование» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», разворачиваю «Все серверы» — SRV-TS и через правый клик мышью по именованию данного хоста выбираю пункт из меню: «Активировать сервер», Далее.

В качестве метода активации выбираю: Метод активации: Авто(реком), но вот если в Вашей сети нет доступа в интернет, то этот вариант завершится ошибкой: «Не удалось подключиться к расчетной палате корпорации Майкрофт. Проверьте наличие подключения к Интернету на компьютера, на котором запущен диспетчер лицензирования удаленных рабочих столов» и нажима кнопку «Далее»

Указываю контактную информацию по компании на которую оформлен ключ , поля: Имя (ekzorchik), Фамилия (ekzorchik), Организация (ekzorchik), Страна (Russian) и нажимаю «Далее»

На следующем шаге указываю расширенную контактную информацию Email, Organizational unit, Company address, City, State/province, Postal code (на данном шаге я ничего не указывал), «Далее», а после отмечаю галочкой Start Install Licenses Wizard now и нажимаю Next, Next

Далее выбираю тип купленной лицензии — у меня, как и ранее я публиковал в заметке для Server 2008 R2 это код (Номер лицензионного соглашения) именуемый, как Enterprise Agreement (к примеру наиболее распространенные в интернета: 6565792, 5296992, 3325596 и нажимаю Next, указываю номер лицензионного соглашения:

License program: Enterprise Agreement

Agreement number: 6565792

На заметку: Номер Enterprise Agreement приведенные в этой заметки только для собственного тестирования и изучения, не нарушайте закон.

и нажимаю Next, затем указываю в рамках какого продукта данный номер применим и на кого: либо на учетную запись, либо на компьютер:

- License program: Enterprise Agreement

- Product version: Windows Server 2016

- License type: Клиентская лицензия служб удаленных рабочих столов (на пользователя)

- Quantity: 999

и нажимаю Next, если Вы видите также как и Я надпись: The requested licenses have been successfully installed, то значит Вы активировал Ваш терминальный сервер, по такому принципу как я разобрал выше проделывается и для лицензий на компьютера. После нажимаем кнопку Finish.

Итоговый вид оснастки RD Licensing Manager должен принять следующий вид:

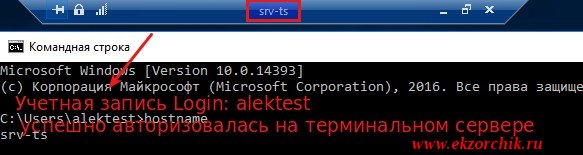

Т.к. текущий терминальный сервер в домене, то чтобы к нему подключиться нужно просто в домене создать еще одного доменного пользователя, пусть будет

Login: alektest, Password: Aa1234567

Отлично теперь попробую подключиться с любой станции под управлением к развернутому терминальному серверу:

Win + R → mstsc.exe

Компьютер: указываю IP&DNS адрес терминального сервера, в моем случае

Компьютер: srv-ts

Пользователь: alektest

и нажимаю «Подключить», ввожу пароль Aa1234567 и нажимаю OK, но не тут то было в ответ получаю сообщение: «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

Кстати все правильно, нужно на терминальном сервере в группу: Win + R → control.exe — «Администрирование» — «Управление компьютером» — «Локальные пользователи и группы» — «Группы» — «Пользователи удаленного рабочего стола» добавить доменного пользователя или группу пользователей, но добавлять всех прошедших проверку я не рекомендую. Доступ к сервисам нужно выдавать по необходимости, а не по принципу чтобы был. Пробую еще раз подключиться под учетной записью alektest и все получилось:

Может так случиться, что в процессе подключения нужно будет отметить галочкой что не нужно в дальнейшем выводить предупреждение о проверки подлинности удаленного сервера и нажимаю «Да» и подключение успешно проходит, проверить это можно открыв на терминальном сервере консоль командной строки и обратиться в выводу утилиты qwinsta:

Win + X — Командная строка (администратор)

C:\Windows\system32>qwinsta

СЕАНС ПОЛЬЗОВАТЕЛЬ ID СТАТУС ТИП УСТР-ВО

services 0 Диск

>console ekzorchik 1 Активно

rdp-tcp#1 alektest 2 Активно

rdp-tcp 65536 Прием

Что могу сказать пока ничего такого сверхнового по сравнению с терминальным сервером на базе Server 2008 R2 Ent/Server 2012 R2 я не заметил, скорее всего все скажется когда буду использовать более плотнее. А пока я прощаюсь с Вами читатели моего блога, с уважением автор — Олло Александр aka ekzorchik.

Источник

На чтение5 мин

Опубликовано

Обновлено

Одной из важных задач системного администратора является настройка терминального сервера на операционной системе Windows Server 2016. Терминальный сервер позволяет создавать удаленные рабочие среды, к которым могут подключаться пользователи из любого места, используя протокол RDP.

Обычно для настройки терминального сервера требуется доменная сеть, однако в некоторых случаях может возникнуть необходимость настроить терминальный сервер на Windows Server 2016 без домена. Это может быть полезно для тестирования или в случае работы в небольших локальных сетях.

В данной статье мы рассмотрим основные шаги для настройки терминального сервера на Windows Server 2016 без домена. Мы познакомим вас с несколькими простыми шагами, которые помогут вам быстро и без проблем настроить терминальный сервер и начать использовать его для удаленного доступа.

Преимущества терминального сервера

Терминальный сервер предоставляет ряд преимуществ, которые делают его важным и полезным инструментом для организаций:

- Централизация данных и приложений: Все данные и приложения хранятся на сервере, что позволяет централизованно управлять доступом к ним. Это делает работу с данными более организованной и безопасной.

- Удобство удаленной работы: Терминальный сервер позволяет пользователям подключаться к своему рабочему столу на сервере и работать с данными и приложениями, не находясь в офисе. Это особенно удобно для сотрудников, которым требуется часто выезжать или работать из удаленных локаций.

- Снижение затрат: Использование терминального сервера позволяет значительно сократить затраты на оборудование и поддержку ПК. Вместо того, чтобы каждому сотруднику покупать отдельный компьютер, можно использовать недорогие терминалы. Также, обновление программ и операционной системы требуется производить только на сервере, что экономит время и средства.

- Улучшение безопасности: Терминальный сервер позволяет централизованно настраивать права доступа к данным и приложениям. Это помогает предотвратить несанкционированный доступ и снижает риск утечки информации.

- Увеличение производительности: У пользователей нет необходимости устанавливать и запускать сложные программы на своих ПК, так как все вычисления производятся на сервере. Это позволяет сотрудникам работать с мощными программами даже на слабых компьютерах.

Все эти преимущества делают терминальный сервер важным инструментом для организаций, которым требуется централизованное и безопасное хранение данных, а также удобное и эффективное управление рабочими местами.

Централизованное управление и обновление

Для централизованного управления и обновления на терминальном сервере можно использовать такие инструменты, как групповые политики, службы обновлений Windows и системы удаленного администрирования.

- Групповые политики: Позволяют администраторам настроить и наложить определенные правила и параметры на клиентские компьютеры. Например, можно установить политику, запрещающую пользователям изменять настройки безопасности или настройку автоматического обновления.

- Службы обновлений Windows: Позволяют администраторам централизованно управлять процессом обновления операционной системы и установленного программного обеспечения на терминальном сервере. Это позволяет обеспечить безопасность системы и использовать самые последние версии программного обеспечения.

- Системы удаленного администрирования: Позволяют администраторам удаленно управлять терминальным сервером и клиентскими компьютерами. Например, можно удаленно устанавливать или удалять программное обеспечение на клиентских компьютерах, а также мониторить состояние системы и выполнять административные задачи.

Централизованное управление и обновление позволяет администраторам значительно упростить и ускорить процесс администрирования терминального сервера. Это позволяет сэкономить время и ресурсы, а также повысить безопасность и эффективность работы системы.

Экономия ресурсов

Для обеспечения эффективной работы терминального сервера на Windows Server 2016 без домена и экономии ресурсов рекомендуется применять следующие подходы:

- Оптимизация использования оперативной памяти. Для этого следует ограничить количество одновременно работающих пользователей и установить для каждого пользователя оптимальный предел использования памяти.

- Оптимизация использования процессора. Можно ограничить количество процессов, запускаемых каждым пользователем, а также применять методы динамического распределения ресурсов процессора.

- Оптимизация сетевого трафика. Для этого рекомендуется применять методы сжатия данных и контроля пропускной способности сети, а также настраивать механизмы детектирования и блокировки атак на сетевом уровне.

- Сжатие передаваемых данных. Использование методов сжатия данных позволит сократить объем передаваемых данных и ускорить процесс работы пользователей.

- Оптимизация использования дискового пространства. Для этого следует настроить механизмы сжатия файлов, лимитирования доступа к диску и ограничение размера файлового хранилища для каждого пользователя.

Безопасность данных

Безопасность данных на терминальном сервере играет важную роль, особенно при работе без домена. В случае нарушения безопасности, данные пользователей и конфиденциальная информация могут быть скомпрометированы, что может привести к серьезным последствиям.

Ниже приведены некоторые рекомендации по обеспечению безопасности данных на терминальном сервере без домена:

| Рекомендации | Описание |

|---|---|

| 1. Установка антивирусного программного обеспечения | Регулярно обновляйте и сканируйте терминальный сервер с помощью антивирусных программ для обнаружения и удаления вирусов и вредоносных программ. |

| 2. Ограничение прав доступа | Установка строгих правил доступа к терминальному серверу с помощью использования различных уровней пользователей и групп, что поможет защитить данные от несанкционированного доступа. |

| 3. Ограничение сетевого доступа | Настройка брандмауэра для блокировки нежелательных сетевых соединений и протоколов. Также рекомендуется использовать виртуальные частные сети (VPN) для обеспечения безопасного удаленного доступа к терминальному серверу. |

| 4. Регулярные обновления и патчи | Устанавливайте регулярные обновления и патчи операционной системы и другого установленного программного обеспечения на терминальном сервере для устранения уязвимостей. |

| 5. Шифрование данных | Используйте шифрование для защиты данных, передаваемых между терминальным сервером и клиентами, а также для хранения файлов на сервере. |

Соблюдение этих рекомендаций поможет повысить безопасность данных на терминальном сервере и минимизировать риск возникновения угроз безопасности.

Шаги по настройке терминального сервера без домена

Настройка терминального сервера на Windows Server 2016 без присоединения к домену может быть достаточно сложной задачей, но соблюдение следующих шагов поможет вам успешно настроить его.

| Шаг | Описание |

|---|---|

| 1 | Установите операционную систему Windows Server 2016 на желаемый сервер. |

| 2 | Запустите «Управление сервером» и выберите опцию «Добавить роли и компоненты». |

| 3 | Выберите роль «Службы удаленного рабочего стола», а затем установите необходимые подроли, такие как «Лицензирование удаленного рабочего стола» и «Веб-адаптер доступа к удаленным приложениям». |

| 4 | После установки роли, запустите «Управление терминалами удаленного рабочего стола» и добавьте сервер в список серверов. |

| 5 | Настройте сетевые настройки сервера, включая IP-адрес и подсеть. |

| 6 | Настройте пользователей и группы, которым будет разрешен доступ к терминальному серверу. |

| 7 | Настройте права доступа к файлам и папкам на сервере для пользователей терминального сервера. |

| 8 | Настройте безопасность сервера, включая настройку брандмауэра и обновление операционной системы. |

| 9 | Настройте лицензирование терминального сервера и убедитесь, что все необходимые лицензии имеются. |

| 10 | Проверьте работу терминального сервера, подключившись с удаленного компьютера. |

После выполнения всех этих шагов, ваш терминальный сервер без домена должен быть успешно настроен и готов к использованию.