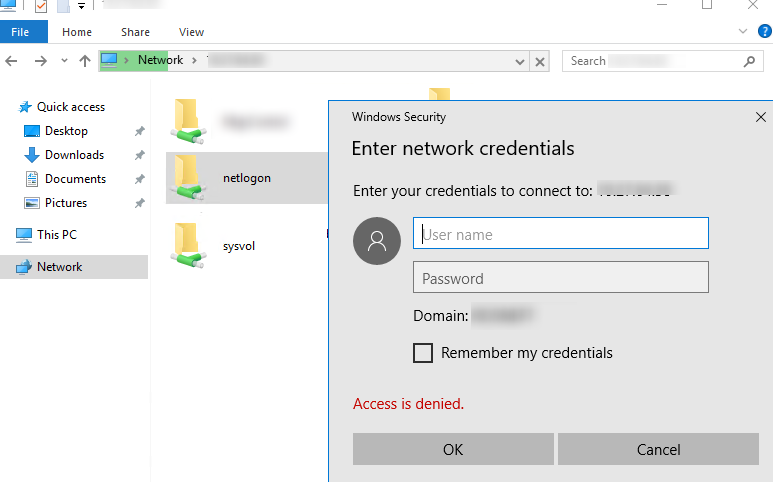

Заметил некоторые странности при доступе к каталогам SYSVOL и NETLOGON в домене из Windows 10 / Windows Server 2016. При доступе к контроллеру домена с клиента по UNC пути

\\<domain.ru>\SYSVOL

или по IP адресу контроллера домена

\\192.168.1.10\Netlogon

появляется ошибка “Отказано в доступе” (Access is denied) с запросом ввода учетной записи и пароля. При указании учетной записи доменного пользователя или даже администратора домена, каталоги все равно не открываются.

При этом тот же самый каталог Sysvol/Netlogon открывается нормально (без запроса пароля), если указать имя контроллера домена:

\\dc1.domain.ru\sysvol

или просто

\\dc1\sysvol

.

Кроме того, на проблемных компьютерах с Windows 10 могут наблюдаться проблемы с применением групповых политик. В журнале можно найти ошибки с EventID 1058:

The processing of Group Policy failed. Windows attempted to read the file \\domain.ru\sysvol\domain.ru\Policies\{GPO GUID}\gpt.ini from a domain controller and was not successful. Group Policy settings may not be applied until this event is resolved.

Все это связано с новыми настройками безопасности, которые предназначены для защиты доменных компьютеров от запуска кода (логон скриптов, исполняемых файлов) и получения конфигурационных файлов политик из недоверенных источников — UNC hardening. Настройки безопасности Windows 10 / Windows Server 2016 требуют, чтобы для доступа к UNC каталогам с усиленной защитой (SYSVOL и NETLOGON) использовались следующие уровни безопасности:

- Mutual Authentication — взаимная аутентификация клиента и сервера. Для аутентификации используется Kerberos (NTLM не поддерживается). Именно поэтому вы не можете подключиться к каталогам SYSVOL и NETLOGON на контроллере домена по IP адресу. По-умолчанию

RequireMutualAuthentication=1

. - Integrity – проверка подписи SMB. Позволяет убедиться, что данные в SMB сесии не модифицированы при передаче. Подпись SMB поддерживается только в версии SMB 2.0 и выше (SMB 1 не поддерживает SMB подписи для сессии). По-умолчанию

RequireIntegrity=1

. - Privacy – шифрование данных в SMB сессии. Поддерживается начиная с SMB 3.0 (Windows 8 / Windows Server 2012 и выше). По-умолчанию RequirePrivacy=0.

Если у вас в домене остались компьютеры и контроллеры домены со старыми версиями Windows (Windows 7 / Windows Server 2008 R2 и ниже), вы не должны использовать опцию

RequirePrivacy=1

. Иначе старые клиенты не смогут подключиться к сетевым каталогам на контроллерах домена.

Изначально эти изменения были внесены в Windows 10 еще в 2015 году в рамках бюллетеней безопасности MS15-011 и MS15-014. В результате был изменен алгоритм работы Multiple UNC Provider (MUP), который теперь использует особые правила для доступа к критичным каталогам на контроллерах домена \\*\SYSVOL и \\*\NETLOGON.

В Windows 7 и Windows 8.1 защищенные UNC пути по умолчанию отключены.

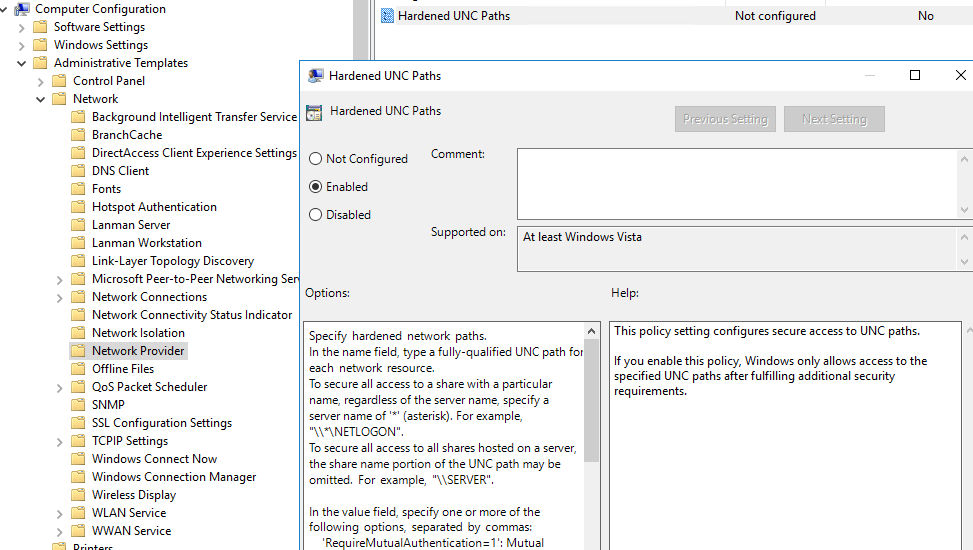

Изменить настройки UNC hardening в Windows 10 для доступа к SYSVOL и NETLOGON можно через групповые политики. Вы можете использовать различные настройки безопасности для доступа к разным UNC-путям с помощью политики Hardened UNC Paths (UNC пути с усиленной защитой).

- Откройте редактор локальной политики безопасности gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> Network -> Network Provider;

- Включите политику Hardened UNC Paths;

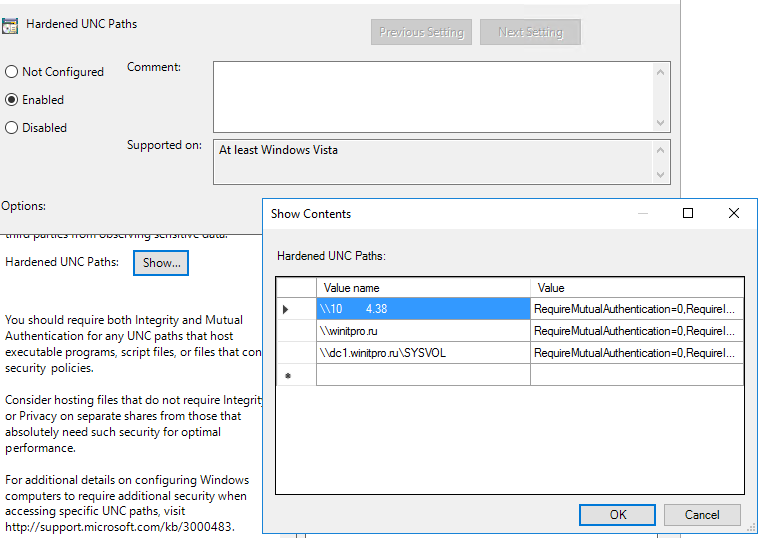

- Нажмите на кнопку Show и создайте записи для UNC путей к каталогам Netlogon и Sysvol. Для полного отключения UNC hardering для определенных каталогов (не рекомендуется!!), укажите значение

RequireMutualAuthentication=0,RequireIntegrity=0,RequirePrivacy=0Можно использовать следующие форматы для UNC путей:

- \\DC_IP

- \\domain.ru

- \\DCName

Или можно разрешить доступ к каталогам Sysvol и Netlogon независимо от UNC пути:

- \\*\SYSVOL

- \\*\NETLOGON

Нужно указать все необходимые вам имена доменов (контроллеров домена) или IP адреса.

Microsoft рекомендует использовать следующие настройки для безопасного доступа к критичным UNC каталогам:

- \\*\NETLOGON

RequireMutualAuthentication=1, RequireIntegrity=1 - \\*\SYSVOL

RequireMutualAuthentication=1, RequireIntegrity=1

Осталось обновить политики на компьютере с помощью команды

gpupdate /force

и проверить, что у вас появился доступ к каталогам Sysvol и Netlogon.

Вы можете настроить эти параметры с помощью централизованной доменной политики. Или с помочью следующих команд на клиентах. (Эти команды отключат Kerberos аутентификацию при доступе к указанным каталогам на DC. Будет использоваться NTLM, в результате вы сможете открыть защищённые каталоги на DC по IP адресу):

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v "\\*\SYSVOL" /d "RequireMutualAuthentication=0" /t REG_SZ /f

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v "\\*\NETLOGON" /d "RequireMutualAuthentication=0" /t REG_SZ /f

Эти команды могут помочь вам, если:

- у вас старая версия административных шаблонов на контроллере домена (DC со старой Windows Server 2008 R2/ Windows Server 2012), в которых отсутствует параметр политик Hardened UNC Paths;

- из-за недоступности каталога Sysvol клиенты не могут получить доменные политики, и вы не можете распространить эти настройки реестра.

|

|

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 108 |

|

|

Server 2016 Отказано в доступе!26.06.2020, 09:46. Показов 6572. Ответов 8 Здравствуйте все! Имеется сервер, установлена два диска. Первый ССД, там ОС, второй для файлов пользователей. Есть два раздела, один с расшаринными папками, второй для сервера, папка ВДС и тому подобное, на этот диск доступ только у админа! Вообщем отключили свет, ИБП нету, после включения не могу зайти на эти диски, пишет отказано в доступа! Смена разрешений через takeown и icacls ничего не дает,все те же отказано в доступе! Если загрузиться в винпе, там все норм! Заходит в любой раздел, делай что хочешь! Создал на диске еще раздел, хотел на него перекинуть файлы и удалить старый раздел! Но не все так просто, новый созданный раздел я создал загрузившись через винпе! Но в обычном режиме на него все равно нет доступа! Пробовал создать раздел в самой ОС, результат тот же! Как можно разобраться в данной проблеме? Заранее спасибо!

0 |

|

174 / 166 / 28 Регистрация: 20.10.2014 Сообщений: 1,037 |

|

|

30.06.2020, 17:21 |

|

|

antuanidze, Вообще только к этим разделам потерялся доступ?

0 |

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 108 |

|

|

30.06.2020, 20:32 [ТС] |

|

|

Сообщение от CHESTER-ART создайте раздел из 2016 Сообщение от antuanidze Пробовал создать раздел в самой ОС, результат тот же! Сообщение от CHESTER-ART Вообще только к этим разделам потерялся доступ? целиком на 2 диск, ХДД Сообщение от CHESTER-ART у всех или только у админа? у всех Сообщение от CHESTER-ART Сообщение от antuanidze Смена разрешений через takeown и icacls ничего не дает,все те же отказано в доступе! п Сообщение от CHESTER-ART Что в КД , то же отсутствует? роверяйте права, имена, пароли явки. Извените но что значит КД? Есть partition wizard, там он видит все папки. Сообщение от CHESTER-ART может временный профиль еще подгружется? на сколько я знаю ничего такого не замечено,а как можно еще убедиться в этом? Добавлено через 2 часа 42 минуты

0 |

|

174 / 166 / 28 Регистрация: 20.10.2014 Сообщений: 1,037 |

|

|

01.07.2020, 11:01 |

|

|

Сообщение от antuanidze как можно еще убедиться в этом? если используется временный профиль вываливается сообщение винды, что не смогла подгрузить профиль пользователя из за ошибки и используется временный. Смена владельца тома возможна?

0 |

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 108 |

|

|

02.07.2020, 06:15 [ТС] |

|

|

Сообщение от CHESTER-ART Смена владельца тома возможна? Сообщение от antuanidze Смена разрешений через takeown и icacls ничего не дает,все те же отказано в доступе! Если менять через графический интерфейс, пишет отказано в доступе, но визуально владелец меняется! То есть после пишет нового владельца. Добавлено через 57 секунд Добавлено через 9 минут Добавлено через 1 минуту

0 |

|

174 / 166 / 28 Регистрация: 20.10.2014 Сообщений: 1,037 |

|

|

09.07.2020, 20:37 |

|

|

Сообщение от antuanidze может это как то влиять? врядли. Подскажите, есть подвижки по данному вопросу? а то я не могу даже представить себе такое.

0 |

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 108 |

|

|

10.07.2020, 19:06 [ТС] |

|

|

Подвижки есть, теперь все работает! Как говорится клин клином выбивают! После отключения света, в очередной раз, все заработало, но до этого я отключил запрет на юсб. Проверить гипотезу пока не получается, сервер все время в работе!

0 |

|

174 / 166 / 28 Регистрация: 20.10.2014 Сообщений: 1,037 |

|

|

12.07.2020, 11:07 |

|

|

antuanidze, успейте купить ИБП до следующего отключения

0 |

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 108 |

|

|

12.07.2020, 19:43 [ТС] |

|

|

Уже заказал!))

0 |

|

Новые блоги и статьи

Все статьи Все блоги / |

||||

|

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025 В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . . |

CRUD API на C# и GraphQL

stackOverflow 05.05.2025 В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . . |

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025 Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . . |

Реализация своих итераторов в C++

NullReferenced 05.05.2025 Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . . |

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025 C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . . |

|

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025 Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . . |

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025 Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . . |

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025 Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . . |

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025 «Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . . |

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025 Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . . |

Наверх

Проблема:

Отсутствует сетевой доступ к административным общим ресурсам (admin$, c$, d$ и пр.)

Невозможно зайти на админские ша́́́ры (общие сетевые ресурсы) под аккаунтом пользователя с правами администратора.

Ситуация присутствует на всех операционных системах MS Windows, начиная с Vista и старше (7,8, 8.1, 10, Server 2008, Server 2008 R2, Server 2012, Server 2012 R2, Server 2016, Server 2019) в том случае, когда компьютер, к которому осуществляется доступ, находится в одноранговой сети, а не в домене Active Directory.

Политика сетевого доступа включена обычная — локальные пользователи удостоверяют себя сами.

При попытке доступа на административный общий сетевой ресурс запрашивается пароль. После авторизации с правами администратора, получаем ошибку «Отказано в доступе».

К прочим общим ресурсам при этом доступ есть без проблем.

Решение:

Дело в том, что, согласно статье Description of User Account Control and remote restrictions in Windows Vista, корпорация Microsoft ввела СЕТЕВОЙ контроль учетных записей пользователей, начиная с MS Windows Vista и старше:

How UAC remote restrictions work

To better protect those users who are members of the local Administrators group, we implement UAC restrictions on the network. This mechanism helps prevent against «loopback» attacks. This mechanism also helps prevent local malicious software from running remotely with administrative rights.Local user accounts (Security Account Manager user account)

When a user who is a member of the local administrators group on the target remote computer establishes a remote administrative connection by using the net use * \\remotecomputer\Share$ command, for example, they will not connect as a full administrator. The user has no elevation potential on the remote computer, and the user cannot perform administrative tasks. If the user wants to administer the workstation with a Security Account Manager (SAM) account, the user must interactively log on to the computer that is to be administered with Remote Assistance or Remote Desktop, if these services are available.Domain user accounts (Active Directory user account)

A user who has a domain user account logs on remotely to a Windows Vista computer. And, the domain user is a member of the Administrators group. In this case, the domain user will run with a full administrator access token on the remote computer, and UAC will not be in effect.Note This behavior is not different from the behavior in Windows XP.

То есть, если компьютер принадлежит домену Active Directory, то проблем нет — администраторы домена имеют полный доступ к административным общим ресурсам, но если компьютер находится в одноранговой сети (в рабочей группе), то для того, чтобы администраторы могли получать сетевой доступ к административным общим ресурсам, необходимо отключить ограничения «удаленного UAC».

Для этого в реестре по адресу HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System создаем параметр LocalAccountTokenFilterPolicy типа dword и устанавливаем ему значение 1.

Это можно сделать, выполнив от имени Администратора команду:

Код: Выделить всё

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1Перезагрузка не требуется.

0

Отказано в доступе (ограничение по типу входа в систему)

В этом случае пользователь Windows 10, который пытается подключиться к компьютерам с Windows 10 или Windows Server 2016, получит отказ в доступе со следующим сообщением:

Подключение к удаленному рабочему столу писал(а)

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.

Изменение членства пользователя в группах или назначенных ему прав

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.