Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

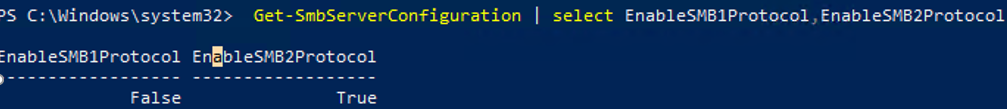

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

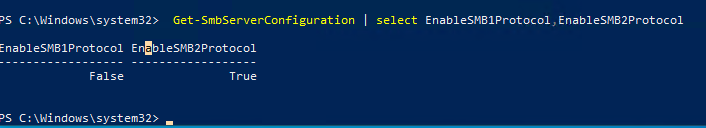

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

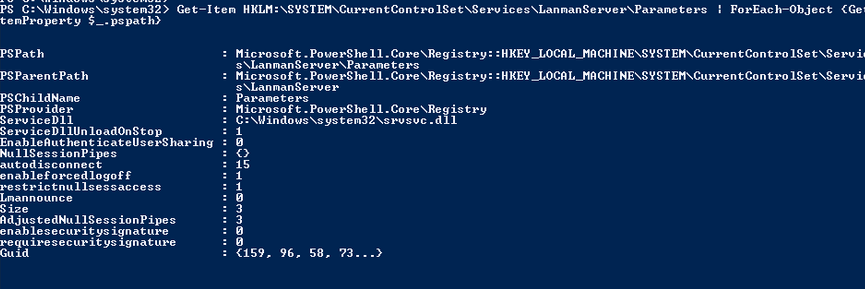

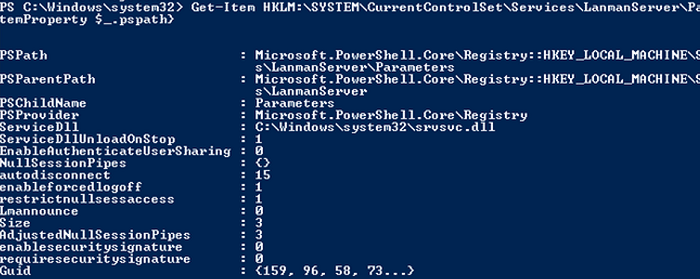

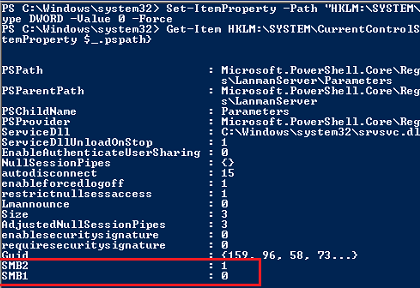

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

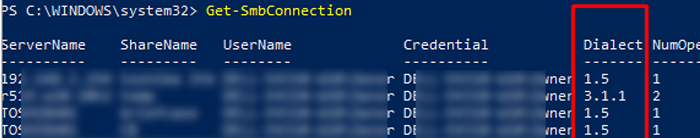

Вывести используемые версии SMB с помощью Get-SMBConnection

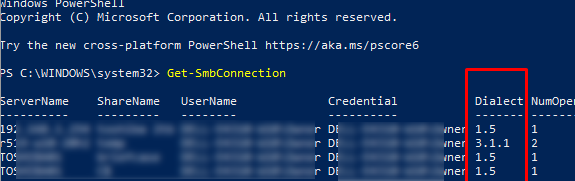

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

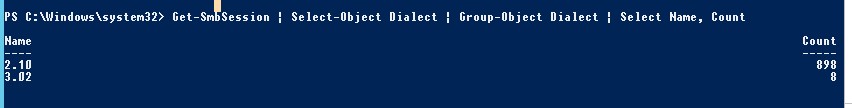

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

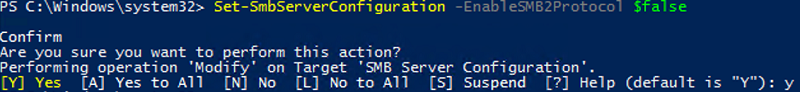

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

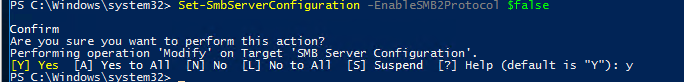

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

The Server Message Block (SMB) network protocol is used to share and access folders, files, printers, and other devices over network (TCP port 445). In this article, we will look at which versions (dialects) of SMB are available in different versions of Windows (and how they relate to samba versions on Linux); how to check the SMB version in use on your computer; and how to enable or disable the SMBv1, SMBv2, and SMBv3 dialects.

Contents:

- SMB Protocol Versions in Windows

- How to Check SMB Version on Windows?

- Checking Used SMB Dialects with Get-SMBConnection

- Stop Using the Insecure SMBv1 Protocol

- How to Enable and Disable SMBv1, SMBv2, and SMBv3 on Windows?

SMB Protocol Versions in Windows

There are several versions of the SMB protocol (dialects) that have consistently appeared in new Windows versions (and samba) :

- CIFS – Windows NT 4.0

- SMB 1.0 – Windows 2000

- SMB 2.0 – Windows Server 2008 and Windows Vista SP1 (supported in Samba 3.6)

- SMB 2.1 – Windows Server 2008 R2 and Windows 7 (Samba 4.0)

- SMB 3.0 – Windows Server 2012 and Windows 8 (Samba 4.2)

- SMB 3.02 – Windows Server 2012 R2 and Windows 8.1 (not supported in Samba)

- SMB 3.1.1 – Windows Server 2016 and Windows 10 (not supported in Samba)

Samba is used to implement the SMB protocol in Linux/Unix . Samba 4.14 and newer uses SMB 2.1 by default.

In SMB network communication, the client and server use the maximum SMB protocol version supported by both the client and the server.

The summary table of SMB version compatibility looks like this. Using this table, you can determine the version of the SMB protocol that is selected when different versions of Windows interact:

| Operating System | Windows 10, Win Server 2016 | Windows 8.1, Win Server 2012 R2 | Windows 8,Server 2012 | Windows 7,Server 2008 R2 | Windows Vista,Server 2008 | Windows XP, Server 2003 and earlier |

| Windows 10, Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1, Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8, Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 and earlier | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

For example, if a client computer running Windows 8.1 connects to a file server with Windows Server 2016, the SMB 3.0.2 protocol will be used.

According to the table, Windows XP and Windows Server 2003 can use only SMB 1.0 to access shared folders and files. The SMBv1 is disabled in newer versions of Windows Server (2012 R2/2016). So, if you are still using Windows XP and Windows Server 2003 devices on your network, they won’t be able to access shared folders on the file server running Windows Server 2016.

If Windows Server 2019/2016 with disabled SMB v1.0 is used as a domain controller, then Windows XP/Server 2003 clients won’t be able to access the SYSVOL and NETLOGON folders on domain controllers and authenticate with AD.

You may receive the following error when trying to connect to a shared folder on a file server with SMBv1 disabled:

The specified network name is no longer available

How to Check SMB Version on Windows?

Let’s look on how to find out which versions of the SMB are enabled on your Windows device.

On Windows 10/8.1 and Windows Server 2019/2016/2012R2, you can check the status of various dialects of the SMB protocol using PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

This command returned that the SMB1 protocol is disabled (EnableSMB1Protocol = True), and the SMB2 and SMB3 protocols are enabled (EnableSMB1Protocol = False).

Note that the SMBv3 and SMBv2 protocols are closely related. You cannot disable or enable SMBv3 or SMBv2 separately. They are always enabled/disabled only together because they share the same stack.

On Windows 7, Vista, and Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

If there are no parameters named SMB1 or SMB2 in this registry key, then the SMBv1 and SMBv2 protocols are enabled by default.

Also on these Windows versions, you can check which SMB client dialects are allowed to connect to remote hosts:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

In both cases, the services are running (STATE = 4 Running). This means that the current Windows device can connect to both SMBv1 and SMBv2 hosts.

Checking Used SMB Dialects with Get-SMBConnection

When communicating over SMB, computers use the maximum SMB version supported by both the client and the server. The Get-SMBConnection PowerShell cmdlet can be used to check the SMB version used to access a remote computer:

The SMB version used to connect to the remote server (ServerName) is listed in the Dialect column.

You can display information about the SMB versions used to access a specific server:

Get-SmbConnection -ServerName srvfs01

If you want to display if SMB encryption is in use (introduced in SMB 3.0):

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

On Linux, you can display a list of SMB connections and used dialects in samba using the command:

$ sudo smbstatus

On the Windows SMB server side, you can display a list of the versions of the SMB protocols that the clients are currently using. Run the command:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

In this example, there are 898 clients connected to the server using SMB 2.1 (Windows 7/ Windows 2008 R2) and 8 SMB 3.02 clients.

You can use PowerShell to enable auditing of the SMB versions used for the connection:

Set-SmbServerConfiguration –AuditSmb1Access $true

SMB connection events can then be exported from Event Viewer logs:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Stop Using the Insecure SMBv1 Protocol

Over the past few years, Microsoft has systematically disabled the legacy SMB 1.0 protocol in all products for security reasons. This is due to the large number of critical vulnerabilities in this protocol (remember the incidents with wannacrypt and petya ransomware, which exploited a vulnerability in the SMBv1 protocol). Microsoft and other IT companies strongly recommend that you stop using SMBv1 in your network.

However, disabling SMBv1 can cause problems with accessing shared files and folders on newer versions of Windows 10 (Windows Server 2016/2019) from legacy clients (Windows XP, Windows Server 2003), third-party OS (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, old Linux distros), old NAS devices.

If there are no legacy devices left on your network that support only SMBv1, be sure to disable this SMB dialect in Windows.

If you have clients running Windows XP, Windows Server 2003, or other devices that only support SMBv1, they should be updated or isolated.

How to Enable and Disable SMBv1, SMBv2, and SMBv3 on Windows?

Let’s look at ways to enable and disable different SMB versions on Windows. We’ll cover SMB client and server management (they are different Windows components).

Windows 10, 8.1, and Windows Server 2019/2016/2012R2:

Disable SMBv1 client and server:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Disable SMBv1 server only:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Enable SMBv1 client and server:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Enable only SMBv1 server:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Disable SMBv2 and SMBv3 server:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Enable SMBv2 and SMBv3 server:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, and Windows Server 2008 R2/2008:

Disable SMBv1 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Enable SMBv1 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Disable SMBv1 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Enable SMBv1 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Disable SMBv2 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Enable SMBv2 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Disable SMBv2 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Enable SMBv2 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

You can disable SMBv1 server on domain joined computers by deploying the following registry parameter through the GPO:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Name: SMB1

- Type: REG_DWORD

- Value: 0

Set the registry parameter SMB2=0 in order to disable the SMBv2 server.

To disable the SMBv1 client, you need to propagate the following registry setting:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

The following post shows detailed steps to enable and disable the Server Message Block (SMB) versions SMBv1, SMBv2 & SMBv3 on the SMB server and SMB client. The SMBv2 protocol was introduced in Windows Vista & Windows Server 2008 and the SMBv3 was introduced in Windows 8 and Windows Server 2012.

The steps apply only to the following Windows versions:

• Windows Vista Enterprise

• Windows Vista Business

• Windows Vista Home Basic

• Windows Vista Home Premium

• Windows Vista Ultimate

• Windows 7 Enterprise

• Windows 7 Home Basic

• Windows 7 Home Premium

• Windows 7 Professional

• Windows 7 Ultimate

• Windows Server 2008 Datacenter

• Windows Server 2008 Enterprise

• Windows Server 2008 Standard

• Windows Server 2008 R2 Datacenter

• Windows Server 2008 R2 Enterprise

• Windows Server 2008 R2 Standard

• Windows 8

• Windows 8 Enterprise

• Windows 8 Pro

• Windows Server 2012 Datacenter

• Windows Server 2012 Essentials

• Windows Server 2012 Foundation

• Windows Server 2012 Standard

Important to Note:

It is recommended not to keep the SMBv2 or SMBv3 disabled. It should only be disabled for temporary troubleshooting. Keeping it disabled may deactivate various functions of the Windows server. The features which might get deactivated due to disabling SMBv2 & SMBv3 are mentioned below:

Disabling SMBv2 on Windows 7 & Windows Server 2008 R2 will deactivate the below functions:

• Request compounding – it enables users to send multiple SMB 2 requests as a single network request

• Larger reads and writes – better use of faster networks

• Caching of folder and file properties – clients keep local copies of folders and files

• Durable handles – when a temporary disconnection is there, it enables for connection to transparently rejoin to the server

• Improved message signing – HMAC SHA-256 replaces MD5 as hashing algorithm

• Improved scalability for file sharing – increases the no. of users, shares, and open files per server

• Support for symbolic links

• Client oplock leasing model – it automatically limits the volume of data transferred between the client and server, resulting in improved performance on high-latency networks and increasing the scalability of SMB server

• Large MTU support – for full use of 10-gigabyte (GB) Ethernet

• Enhanced energy efficiency – clients that have open files to a server can sleep

Disabling SMBv3 on Windows 8 & Windows Server 2012 will deactivate the below as well as above mentioned functions:

• Transparent Failover – it enables clients to rejoin the cluster nodes during the maintenance or failover without any interruption

• Scale Out – it allows concurrent access to shared data on all file cluster nodes

• Multichannel – aggregation of network bandwidth and fault tolerance if multiple paths are available between client and server

• SMB Direct – adds RDMA networking support for very high performance, with low latency and low CPU utilization

• Encryption – offers end-to-end encryption and completely defends from snooping on untrustworthy networks

• Directory Leasing – its caching functionality helps in improving the application response times in branch offices

• Performance Optimizations – optimizations for small random read/write I/O

Steps to Enable and Disable SMB Protocols on the SMB Server

Microsoft Windows 8 and Windows Server 2012 have introduced a new cmdlet [Set-SMBServerConfiguration] in the Windows PowerShell which allows you to enable and disable the SMBv1, SMBv2 & SMBv3 protocols on the server. When you enable or disable the Server Message Block version 2 (SMBv2) in Windows 8 or in Windows Server 2012, automatically the SMBv3 is enabled or disabled, as the same stack is shared by the SMB protocols. Also, there is no need to restart your system once you run the Set-SMBServerConfiguration cmdlet.

Get the current state of the configuration of the SMB server protocol by running the below command:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

Disables the SMBv1 on the SMB server by running the below command:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Disables the SMBv2 and SMBv3 on the SMB server by running the below command:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Enables the SMBv1 on the SMB server by running the below command:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Enables the SMBv2 and SMBv3 on the SMB server by running the below command:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Steps to Enable and Disable the SMB protocols on SMB Server running Windows 7, Windows Server 2008 R2, Windows Vista, or Windows Server 2008.

Using the Windows PowerShell 2.0 or later version:

Disables the SMBv1 on the SMB server by running the below command:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 -Value 0 –Force

Disables the SMBv2 and SMBv3 on the SMB server by running the below command:

Set-ItemProperty –Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB2 –Value 0 –Force

Enables the SMBv1 on the SMB server by running the below command:

Set-ItemProperty –Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 –Value 1 –Force

Enables the SMBv2 and SMBv3 on the SMB server by running the below command:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB2 -Value 1 -Force

Note that you need to restart your system after making changes to the SMB server.

Using Registry Editor:

Important to Note:

• Before making any changes to the registry, make sure to back up it.

Steps to enable and disable the SMBv1 on the SMB server using the registry:

Registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

Steps to enable and disable SMBv2 on the SMB server using the registry:

Registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

Steps to Enable and Disable SMB protocols on the SMB client

The below steps apply to Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, and Windows Server 2012.

Disables the SMBv1 on the SMB client by running the below commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Enables the SMBv1 on the SMB client by running the below commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Disables the SMBv2 and SMBv3 on the SMB client by running the below commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Enables the SMBv2 and SMBv3 on the SMB client by running the below commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Important to Note:

• The commands be run at a raised command prompt.

• The system must be restarted once you make these changes.

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Содержание

- Почему Windows Server 2012 SMB версия — ключевая для вашей организации

- Windows Server 2012: Все, что вам нужно знать о версии SMB

- Что такое SMB и его роль в Windows Server 2012

- Сравнение SMB в Windows Server 2012 с предыдущими версиями

- Преимущества использования SMB в Windows Server 2012

- Улучшения SMB в Windows Server 2012: новые функции и возможности

- Как настроить и оптимизировать SMB в Windows Server 2012

- Решение проблем и устранение неполадок с SMB в Windows Server 2012

- Руководство по обновлению SMB до последней версии в Windows Server 2012

Почему Windows Server 2012 SMB версия — ключевая для вашей организации

Если вы являетесь системным администратором или разрабатываете приложения для Windows Server 2012, версия SMB (Server Message Block) будет вам хорошо знакома. SMB – это протокол для обмена файлами и печати, который широко используется в сетях Windows.

Windows Server 2012 предлагает новую версию SMB – SMB 3.0. Это улучшенная и более мощная версия протокола, которая включает в себя новые функции и возможности. В этой статье мы рассмотрим, что представляет собой версия SMB для Windows Server 2012 и как она может быть полезна в ваших сетевых операциях.

Одной из главных особенностей SMB 3.0 является поддержка масштабируемости и высокой производительности. Это достигается с помощью таких технологий, как SMB Direct и SMB Multichannel. SMB Direct позволяет использовать высокоскоростные сети, такие как InfiniBand или Ethernet с RDMA (Remote Direct Memory Access), что существенно улучшает скорость передачи данных. SMB Multichannel, в свою очередь, позволяет использовать несколько сетевых подключений для увеличения пропускной способности и надежности.

Кроме того, SMB 3.0 включает в себя функцию Offload Data Transfer (ODX), которая позволяет выполнять быструю передачу данных между хранилищами данных без участия центрального процессора сервера. Это может существенно снизить нагрузку на сервер и улучшить общую производительность.

Дополнительная функциональность SMB 3.0 включает в себя поддержку управления доступом на уровне файла, улучшения безопасности, включая шифрование и аутентификацию, а также возможность выполнять журналирование операций SMB. Новые функции SMB 3.0 обеспечивают более высокую гибкость при работе с сетевыми файлами и обеспечивают улучшенную безопасность и производительность.

Windows Server 2012: Все, что вам нужно знать о версии SMB

Одним из главных преимуществ версии SMB 3.0 является поддержка множества новых возможностей. Она включает в себя функции, такие как многоканальное соединение, которые позволяют использовать несколько сетевых адаптеров для повышения пропускной способности и отказоустойчивости. Кроме того, добавлена поддержка SMB Direct, которая использует RDMA (Remote Direct Memory Access) для ускорения передачи данных и снижения нагрузки на процессор. Версия SMB 3.0 также предлагает улучшенную поддержку кластеризации, дает больше возможностей для работы с разделами и файлами в распределенных хранилищах данных.

Безопасность также является одной из важнейших особенностей версии SMB 3.0 в Windows Server 2012. Она предлагает поддержку новых технологий, таких как протокол шифрования SMB, который обеспечивает конфиденциальность данных, а также возможность аутентификации с использованием Kerberos или с помощью сертификатов. Кроме того, SMB 3.0 включает в себя функцию Secure Negotiate, которая обеспечивает защиту от атак посредника и защищает сессии от вторжений.

В целом, версия SMB 3.0 в Windows Server 2012 предлагает ряд значительных улучшений в производительности, функциональности и безопасности для обмена файлами и выполнения сетевых операций. Пользователи могут наслаждаться более быстрой и надежной передачей данных, лучшей поддержкой кластеризации и повышенной безопасностью своей сети.

Что такое SMB и его роль в Windows Server 2012

Одной из ключевых особенностей SMB в Windows Server 2012 является поддержка различных версий протокола, включая SMBv1, SMBv2 и SMBv3. Каждая новая версия протокола вносит улучшения в скорость передачи данных, безопасность и функциональность.

В Windows Server 2012 используется SMBv3, которая предлагает ряд новых возможностей и улучшений. Одной из главных особенностей SMBv3 является поддержка множественных протоколов, что позволяет эффективно работать с различными клиентами и устройствами. Кроме того, SMBv3 обеспечивает усиленную безопасность с помощью шифрования данных и поддержки аутентификации для защиты от несанкционированного доступа.

Роль SMB в Windows Server 2012 заключается в обеспечении надежной и эффективной сетевой связи между сервером и клиентами. Он обеспечивает удобный доступ к общим папкам и файлам, облегчая совместную работу и обмен данными между пользователями. Кроме того, SMB позволяет администратору сервера управлять доступом к ресурсам, устанавливать права доступа и контролировать использование сетевых ресурсов.

Сравнение SMB в Windows Server 2012 с предыдущими версиями

Одним из основных изменений SMB в Windows Server 2012 является поддержка новой версии протокола SMB 3.0. Этот протокол предлагает ряд преимуществ по сравнению с предыдущими версиями. Во-первых, SMB 3.0 обладает повышенной производительностью и эффективностью передачи данных, что особенно важно при работе с большими файлами и высокой нагрузке на сервер. Также протокол SMB 3.0 включает в себя механизмы сжатия данных и мультипотоковой передачи, что позволяет значительно ускорить процесс передачи файлов.

Другое важное новшество SMB в Windows Server 2012 — поддержка безопасной авторизации и шифрования данных при передаче по сети. Протокол SMB 3.0 включает в себя возможности по установке SSL-сертификатов для защиты соединения между клиентом и сервером, что гарантирует конфиденциальность передаваемых данных и защиту от несанкционированного доступа.

Операционная система Windows Server 2012 также предлагает новые возможности для управления и настройки службы SMB. В интерфейсе администрирования сервера появились дополнительные инструменты для управления и мониторинга SMB-соединений, что позволяет более гибко управлять доступом к файлам и ресурсам сервера. Кроме того, Windows Server 2012 включает функцию отказоустойчивости при работе с SMB-сетями, что повышает надежность и доступность файловых служб в сети.

Преимущества использования SMB в Windows Server 2012

Одним из главных преимуществ SMB 3.0 является повышенная скорость передачи данных. Благодаря новым технологиям, таким как Multichannel и RDMA (Remote Direct Memory Access), клиенты могут получать доступ к файлам с гораздо большей скоростью. Это особенно важно в условиях высоконагруженных сетей, где быстрая передача файлов является критической задачей.

Другим важным преимуществом SMB 3.0 является улучшенная безопасность. В Windows Server 2012 были внедрены новые механизмы аутентификации, шифрования и контроля доступа, которые помогают защитить файловые ресурсы от несанкционированного доступа и атак со стороны злоумышленников. Кроме того, SMB 3.0 поддерживает функцию подписывания сообщений, которая обеспечивает целостность и подлинность передаваемых данных.

Также стоит отметить возможность виртуализации сетевых ресурсов при использовании SMB 3.0. В Windows Server 2012 SMB можно использовать для предоставления сетевых дисков и файловых ресурсов виртуальным машинам, что позволяет упростить управление ресурсами и повысить гибкость системы. Благодаря возможности журналирования данных и кластеризации, SMB 3.0 обеспечивает надежность и отказоустойчивость при работе с сетевыми ресурсами.

В целом, использование SMB 3.0 в Windows Server 2012 дает значительные преимущества в области производительности, безопасности и виртуализации файловых ресурсов. Это делает эту версию SMB предпочтительным выбором для предоставления сетевых ресурсов в организации.

Улучшения SMB в Windows Server 2012: новые функции и возможности

Одним из ключевых нововведений в SMB в Windows Server 2012 является поддержка новой версии протокола — SMB 3.0. Эта версия включает ряд значительных улучшений, таких как ускорение производительности, повышение надежности и расширенные возможности для файловых операций. SMB 3.0 также предоставляет поддержку протокола RDMA (Remote Direct Memory Access), что позволяет снизить задержку при передаче данных и увеличить пропускную способность сети.

Другая новая функция SMB в Windows Server 2012 — это Transparent Failover. Это позволяет обеспечить непрерывность работы службы файлового сервера при отказе оборудования или сети. Если сервер становится недоступным, клиенты автоматически переключаются на доступный сервер без потери соединения или данных. Это значительно повышает надежность и отказоустойчивость SMB-серверов.

Кроме того, SMB в Windows Server 2012 имеет расширенные возможности для платформы Hyper-V. Теперь можно прикреплять виртуальные диски напрямую к файловым серверам SMB, что упрощает управление виртуализацией и повышает производительность при работе с виртуальными машинами.

Как настроить и оптимизировать SMB в Windows Server 2012

Windows Server 2012 предлагает возможность настройки и оптимизации протокола SMB (Server Message Block), который предназначен для обмена данными между серверами и клиентами в сети. Настройка и оптимизация SMB позволяют улучшить производительность сетевых соединений, обеспечить надежность передачи данных и защиту от несанкционированного доступа.

Для начала настройки SMB в Windows Server 2012 необходимо открыть «Диспетчер сервера» и выбрать «Панель инструментов». Затем нужно выбрать «Роли и компоненты» и перейти к разделу «Файловые и хранилищные службы», где находится пункт «Служба файловых ресурсов». В этом пункте нужно выбрать «Установка» и выбрать роль «Службы файловых ресурсов», а затем выбрать необходимые компоненты и завершить установку.

После установки и настройки компонентов SMB в Windows Server 2012 можно приступить к оптимизации. Одним из способов оптимизации является настройка размера блока данных. Стандартный размер блока составляет 1 МБ, однако, в зависимости от типа передаваемых данных и скорости сети, его можно изменить. Больший размер блока позволит увеличить скорость передачи данных, но может повысить нагрузку на сеть. Небольшой размер блока, напротив, снизит нагрузку на сеть, но может снизить скорость передачи.

Важным аспектом оптимизации SMB является настройка кэширования. Кэширование позволяет увеличить скорость доступа к данным за счет хранения их в памяти сервера. В Windows Server 2012 кэширование SMB можно настроить на разных уровнях — на уровне клиента, сервера или сети. Различные уровни кэширования позволяют улучшить производительность и оптимизировать использование ресурсов сети, однако необходимо учитывать, что увеличение уровня кэширования может повысить риск потери данных при сбое системы.

Как бы вы ни настраивали и оптимизировали SMB в Windows Server 2012, важно помнить о необходимости регулярного обновления и патчирования системы. Установка обновлений и исправлений помогает улучшить безопасность и исправить ошибки, которые могут замедлить работу сети. Также рекомендуется следить за состоянием ресурсов системы и производить оптимизацию в соответствии с обновленными требованиями вашей инфраструктуры.

Решение проблем и устранение неполадок с SMB в Windows Server 2012

Windows Server 2012 предлагает широкий спектр возможностей для организации обмена файлами с помощью протокола SMB (Server Message Block). Однако, как и в случае с любыми другими технологиями, могут возникнуть проблемы и неполадки. В этой статье мы рассмотрим некоторые общие проблемы с SMB в Windows Server 2012 и способы их решения.

Одной из распространенных проблем является низкая производительность при передаче файлов через SMB. Это может быть связано с различными факторами, включая сетевую конфигурацию, недостаточные ресурсы сервера или настройки самого протокола SMB. Чтобы улучшить производительность, можно провести оптимизацию сетевой конфигурации, увеличить выделенные ресурсы серверу или настроить параметры SMB, такие как максимальное количество одновременных соединений или размеры пакетов данных.

Еще одной распространенной проблемой является неработоспособность SMB после обновления операционной системы или установки патчей. Если после обновления возникли проблемы, рекомендуется проверить совместимость версий SMB на сервере и клиентах. Также может потребоваться перезагрузка сервера или переустановка драйверов сетевой карты на клиентах. Если проблема не устраняется, возможно, стоит обратиться в службу поддержки Microsoft для получения дополнительной помощи.

В некоторых случаях SMB может не работать вообще, приводя к полной неработоспособности обмена файлами. Это может быть связано с неправильной настройкой сервера или проблемами с сетевыми устройствами. В таких ситуациях рекомендуется выполнить основные проверки, такие как проверка сетевых настроек, прав доступа и наличие активного подключения к серверу. Если проблема не устраняется, следует обратиться к специалистам по сетевым технологиям для более глубокого анализа и решения проблемы.

Руководство по обновлению SMB до последней версии в Windows Server 2012

При использовании устаревших версий SMB могут возникать проблемы с производительностью и безопасностью, поэтому рекомендуется обновить SMB до последней версии. Одной из наиболее актуальных версий SMB является SMB 3.0, которая включает в себя ряд новых функций и улучшений.

Для обновления SMB до последней версии в Windows Server 2012 следует выполнить следующие шаги:

- Убедитесь, что ваша операционная система имеет установленные последние обновления и патчи.

- Откройте «Сервер менеджера» и щелкните правой кнопкой мыши на «Роли», затем выберите «Добавить роли и компоненты».

- Пройдите через мастер установки, пока не дойдете до списка ролей сервера.

- Выберите «Файловые и хранилищные службы», затем щелкните по «Служба файлов»> «Настроить службу файлов».

- В открывшемся окне выберите «Обновить службу» и следуйте инструкциям на экране для завершения процесса обновления.

После завершения процесса обновления вы сможете пользоваться последней версией SMB в Windows Server 2012. Это позволит вам насладиться улучшенной производительностью и безопасностью при обмене данными между сервером и клиентскими устройствами.

Обновление SMB до последней версии является важным шагом для повышения эффективности вашей системы и защиты от потенциальных уязвимостей. Следуя приведенному выше руководству, вы сможете обновить SMB без особых сложностей и насладиться всеми преимуществами, которые оно предоставляет.