С установкой MS Windows 2012R2 всё просто и более менее понятно. В интернете есть 1001 мануал по развертыванию домена на Windows как с помощью GUI так и средствами Powershell, поэтому повторять лишний раз не буду, оставлю только ссылку на офф. документацию, для любопытствующих и тех кто захочет освежить память.

Однако один важный момент в данном пункте всё таки есть. На сегодняшний день Samba не умеет работать со схемами каталога выше 2008R2.

Заголовок спойлера

Вернее разработчиками данная поддержка заявлена в качестве экспериментальной. Но на практике попытка ввода самбы в качестве второго DC в существующий домен Windows со схемой 69 — встретит вас следующей ошибкой

DsAddEntry failed with status WERR_ACCESS_DENIED info (8567, ‘WERR_DS_INCOMPATIBLE_VERSION’)

Проблема в том, что Windows 2012 и 2012R2 используют инструменты WMI для работы с доменами и лесами, стабильная поддержка которых анонсирована только к версии Samba 4.11, которая должна выйти до конца этого года.

Из этого следует, что единственным вариантом для введения самбы в домен AD, развернутый на 2012R2 сервере, является понижение схемы с 69 до 47. Разумеется на рабочей инфраструктуре без веских причин этого делать не надо, но у нас тут тестовый стенд, так что почему бы собственно и нет.

Ставим Альт Сервер 8.2. Во время установки выбираем профиль «Сервер Samba-DC (контроллер AD)». На развернутом сервере производим полное обновление системы, и устанавливаем пакет task-samba-dc, который потянет за собой всё необходимое

# apt-get install task-samba-dcЕсли вдруг task-samba-dc, вопреки заверениям документации Альта откажется ставить всё необходимое сам.

# apt-get install python-module-samba-DC samba-DC-common samba-DC-winbind-clients samba-DC-winbind samba-DC-common-libs libpytalloc-devel

Далее переходим к настройке Kerberos и получению тикета. Открываем файл krb5.conf, переходим в раздел [libdefaults], и приводим к следующему виду:

# vim /etc/krb5.conf dns_lookup_kdc = true

dns_lookup_realm = true

default_realm = TEST.LOCALЗапрашиваем билет

# kinit administrator

Password for administrator@TEST.LOCAL:Проверяем список полученых тикетов Kerberos

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.LOCAL

Valid starting Expires Service principal

16.05.2019 11:51:38 16.05.2019 21:51:38 krbtgt/TEST.LOCAL@TEST.LOCAL

renew until 23.05.2019 11:51:35Теперь удаляем или переименовываем существующий конфиг самбы.

# mv smb.conf smb.conf.bak1И наконец вводим в домен AD вторым контроллером:

# samba-tool domain join test.local DC -U"TEST\administrator"Успешный ввод будет сопровождаться следующим логом

Finding a writeable DC for domain 'test.local'

Found DC DC1.TEST.LOCAL

Password for [TEST\administrator]:

Reconnecting to naming master e31d7da6-8f56-4420-8473-80f2b3a31338._msdcs.TEST. LOCAL

DNS name of new naming master is DC1.TEST.LOCAL

workgroup is TEST

realm is TEST.LOCAL

Adding CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Adding CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC =TEST,DC=LOCAL

Adding CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN =Configuration,DC=TEST,DC=LOCAL

Adding SPNs to CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Setting account password for DC2$

Enabling account

Calling bare provision

Looking up IPv4 addresses

Looking up IPv6 addresses

No IPv6 address will be assigned

Setting up share.ldb

Setting up secrets.ldb

Setting up the registry

Setting up the privileges database

Setting up idmap db

Setting up SAM db

Setting up sam.ldb partitions and settings

Setting up sam.ldb rootDSE

Pre-loading the Samba 4 and AD schema

A Kerberos configuration suitable for Samba AD has been generated at /var/lib/sa mba/private/krb5.conf

Provision OK for domain DN DC=TEST,DC=LOCAL

Starting replication

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[402/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[804/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1743/1426] linke d_values[0/0]

Analyze and apply schema objects

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[402/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[804/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1772/2240] linked_values[2 4/24]

Replicating critical objects from the base DN of the domain

Partition[DC=TEST,DC=LOCAL] objects[109/110] linked_values[26/29]

Partition[DC=TEST,DC=LOCAL] objects[394/5008] linked_values[29/29]

Done with always replicated NC (base, config, schema)

Replicating DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[42/42] linked_values[0/0]

Replicating DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[20/20] linked_values[0/0]

Exop on[CN=RID Manager$,CN=System,DC=TEST,DC=LOCAL] objects[3] linked_values[0]

Committing SAM database

Adding 1 remote DNS records for DC2.TEST.LOCAL

Adding DNS A record DC2.TEST.LOCAL for IPv4 IP: 192.168.90.201

Adding DNS CNAME record 6ff1df40-cbb5-41f0-b7b3-53a27dde8edf._msdcs.TEST.LOCAL for DC2.TEST.LOCAL

All other DNS records (like _ldap SRV records) will be created samba_dnsupdate o n first startup

Replicating new DNS records in DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[1/42] linked_values[0/0]

Replicating new DNS records in DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[1/20] linked_values[0/0]

Sending DsReplicaUpdateRefs for all the replicated partitions

Setting isSynchronized and dsServiceName

Setting up secrets database

Joined domain TEST (SID S-1-5-21-3959064270-1572045903-2556826204) as a DC

В оснастке ADUC должна появиться запись о новом DC в домене TEST.LOCAL, а в диспетчере DNS — новая А запись, соответствующая DC2.

Для начала проверим работу службы репликации каталогов (DRS)

# samba-tool drs showreplВсе попытки репликации в выводе должны быть успешными. В списке объектов KCC, в течение 15 минут после ввода, должен появится наш DC1 на Windows

Default-First-Site-Name\DC2

DSA Options: 0x00000001

DSA object GUID: 0e9f5bce-ff59-401e-bdbd-fc69df3fc6bf

DSA invocationId: 017997b5-d718-41d7-a3f3-e57ab5151b5c

==== INBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:31 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:31 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:33 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:33 2019 MSK

==== OUTBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-Name\DC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:12:17 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:12:17 2019 MSK

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 6d2652b3-e723-4af7-a19f-1ee48915753c

Enabled : TRUE

Server DNS name : DC1.test.local

Server DN name : CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=local

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

Предупреждение «No NC replicated for Connection!» можно смело игнорировать. Оно появляется из за того, что при регистрации нового DC самба неверно устанавливает некоторые флаги репликации.

Так же неплохо будет проверить репликацию LDAP.

# samba-tool ldapcmp ldap://dc1.test.local ldap://dc2.test.local -UadministratorУказанная выше команда сравнит значения атрибутов объектов всего каталога на DC1 и DC2.

Пример успешной репликации

* Comparing [DOMAIN] context...

* Objects to be compared: 249

* Result for [DOMAIN]: SUCCESS

* Comparing [CONFIGURATION] context...

* Objects to be compared: 1750

* Result for [CONFIGURATION]: SUCCESS

* Comparing [SCHEMA] context...

* Objects to be compared: 1739

* Result for [SCHEMA]: SUCCESS

* Comparing [DNSDOMAIN] context...

* Objects to be compared: 42

* Result for [DNSDOMAIN]: SUCCESS

* Comparing [DNSFOREST] context...

* Objects to be compared: 20

* Result for [DNSFOREST]: SUCCESSВ ряде случаев атрибуты объектов на разных контроллерах могут отличаться, и вывод команды даст об этом знать. Но далеко не во всех случаях это будет признаком проблемы с репликацией.

Следующим этапом необходимо вручную настроить стабильную репликацию каталога SysVol.

Дело в том, что самба пока не поддерживает DFS-R, впрочем как не поддерживала более раннюю FRS. Поэтому для репликации между DC Samba и Windows единственным на сегодняшний день рабочим решением является односторонняя репликация средствами утилиты Robocopy из комплекта Windows Server 2003 Resource Kit Tools.

Разработчики самбы, во избежание проблем с совместимостью, рекомендуют сначала установить комплект утилит на обычную рабочую станцию, и после этого скопировать Robocopy на контроллер в папку «C:\Program Files (x86)\Windows Resource Kits\Tools\»

После установки, в планировщике задач на контроллере с Windows создаём задание на выполнение репликации со следующими параметрами:

— Выполнять для всех пользователей

— Триггер на выполнение Ежедневно каждые 5 минут в течение дня

— В действиях прописываем путь к утилите robocopy, в качестве аргументов указываем:

\\DC1\SYSVOL\test.local\ \\DC2\SYSVOL\test.local\ /mir /secВ конкретном случае копируем содержимое каталога SysVol с DC1 на DC2.

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

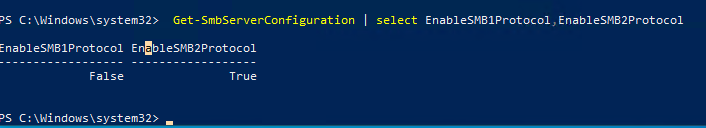

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

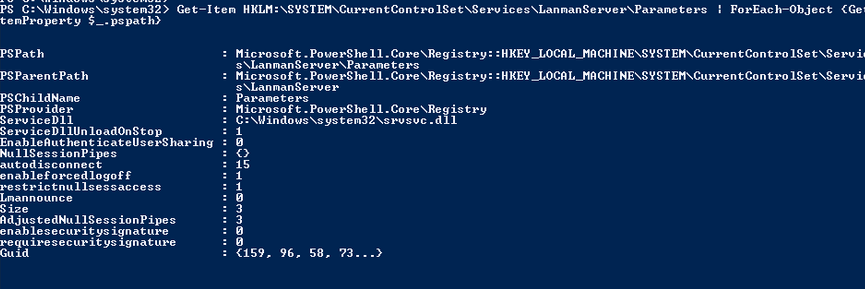

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

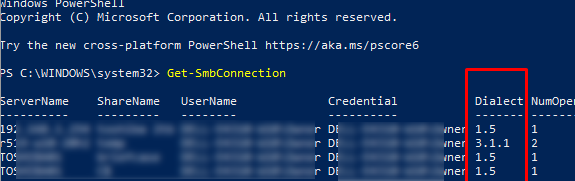

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

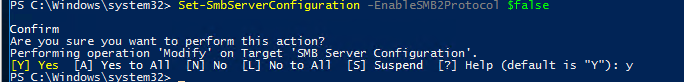

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Развертывание вторичного контроллера домена на ОС RedOS 7.3.2 Server GUI с использованием Samba4 в уже созданном домене на Windows Server 2012R2

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

Все описанные ниже действия выполнялись под пользователем root

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

Всем привет! Для реализации данного проекта мне потребовалось:

1) Создать ВМ с ОС Windows Server 2012R2 и обновить данную ОС до последней версии;

2) Прописать статическую адресацию на ВМ с ОС Windows Server 2012R2 и поменять имя сервера;

3) Установить роль «Active Directory» на ВМ с ОС Windows Server 2012R2;

4) На ВМ с ОС Windows Server 2012R2 повысить роль сервера до уровня контроллера домена;

5) Добавить обратные зоны в DNS-сервере на ВМ ОС Windows Server 2012R2;

6) Создать ВМ с ОС RedOS 7.3.2 Server GUI и обновить данную ОС до последней версии;

7) Установить набор необходимых пакетов на ОС RedOS 7.3.2 Server GUI;

9) Выполнить преднастройку конфигурационных файлов на ОС RedOS 7.3.2 Server GUI перед подключением к домену на Windows Server 2012R2$

10) Выполнить подключение ОС RedOS 7.3.2 Server GUI к Windows Server 2012R2 как вторичный контроллер домена

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

Адресация уже настроенной ВМ с ОС Windows Server 2012R2

Hostname: dc2.domenok.ru

IP-address: 10.10.10.222

Mask: 255.255.255.0

Gateway: 10.10.10.253

DNS: 127.0.0.1

DNS: 10.10.10.111

————

Адресация уже настроенной ВМ с ОС RedOS 7.3.2 Server GUI

Hostname: dc1.domenok.ru

IP-address: 10.10.10.111

Mask: 255.255.255.0

Gateway: 10.10.10.253

DNS: 10.10.10.111

DNS: 10.10.10.222

Поисковый домен: domenok.ru

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

Предисловие:

————

КД — контроллер домена.

————

Nano — это консольный текстовый редактор для UNIX и Unix-подобных операционных систем, основанный на библиотеке curses и распространяемый под лицензией

GNU GPL.

————

Samba4 — это многофункциональный серверный продукт, предоставляющий как реализацию файлового сервера, сервиса печати, так и сервера идентификации(winbind).

————

Winbind — это демон («служба» в терминах Windows), работающий на клиентах Samba и действующий как прокси для связи между PAM и NSS, работающими на

компьютере Linux, с одной стороны, и Active Directory, работающей на контроллере домена, с другой.

————

NMTUI — это инструмент командной строки, который используется для настройки сети в системах Gnu / Linux. При запуске он вызывает графический текстовый

интерфейс, который помогает пользователям легко и эффективно настраивать сетевые интерфейсы.

————

Active Directory (AD) — это службы каталогов корпорации Microsoft для операционных систем семейства Windows Server. С помощью AD можно объединить различные

объекты сети (серверы, принтеры и различные сервисы) в единую систему, наладить удобный поиск и использование необходимых данных.

————

Сервер — это компьютер, выполняющий определённые роли в домене.

————

Контроллер домена — это сервер, хранящий каталог и обслуживающий запросы пользователей к каталогу. Помимо хранения данных контроллер домена может выступать

в качестве одной из FSMO-ролей.

————

Домен — это минимальная структурная единица организации Active Directory(может состоять из пользователей, компьютеров, принтеров, прочих общих ресурсов).

————

Дерево доменов — это иерархическая система доменов, имеющая единый корень(корневой домен).

————

Лес доменов — это множество деревьев доменов, находящихся в различных формах доверительных отношений.

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

1-5) Ни для кого не секрет, как настраивается ВМ с ОС Windows Server 2012R2 и как поднимается контроллер домена. И для того, чтобы не захламлять интсрукцию,

я предпочту не рассказывать о том, как настраивается ВМ с ОС Windows Server 2012R2.

Но вот что нужно знать при создании КД. КД должен быть с таким функционалом:

————

1 — Forest functional level: Windows Server 2008R2;

2 — Domain functional level: Windows Server 2008R2.

————

Если создадите с другим функционалом, то работать ничего не будет.

ТАКЖЕ!!! Не забудьте добавить обратные DNS-зоны.

В моём примере обратная DNS-зона будет выглядеть следующим образом: 10.10.10.in-addr.arpa

————————————————————————————————————————————————————

Переходим к настройке ВМ с ОС RedOS 7.3.2 Server GUI

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

6) Перед началом выполнения каких-либо манипуляций, нужно выполнить подготовку ОС RedOS 7.3.2 Server GUI. Для начала обновим пакеты системы.

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

yum update -y && yum upgrade -y |#|#| Поиск и обновление пакетов системы

————

reboot |#|#| Команда для перезагрузки сервера

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

7) Установка необходимых пакетов/компонентов.

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

yum install samba-client*.x86_64 samba-common.noarch samba-common*x86_64 samba-dc*.x86_64 samba-libs*.x86_64 samba-winbind*.x86_64 -y |#|#| Команда для

установки небходимых пакетов, которые понадобятся для сборки КД на Samba4

————

smbd -b | grep HAVE_LIBKADM5SRV_MIT |#|#| Если следующая команда выдаёт «HAVE_LIBKADM5SRV_MIT», тогда нужно установить Samba с поддержкой Kerberos Heimdal.

————

yum install -y redadm |#|#| Команда для установки пакета с ПО RedAdm, для управления КД Samba4

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

командной строки nmtui.

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

yum install -y NetworkManager-tui |#|#| Команда для установки пакета NMTUI, если вдруг его не окажется на сервере

————

Гайд по тому, как пользоваться инструментом nmtui, вы можете посмотреть в интернете.

————

После настройки статической IP-адресации, измените имя сервера. Это можно сделать через NMTUI, либо командой.

————

hostnamectl set-hostname dc1.domenok.ru

————

Следующим шагом укажите адрес первичного КД в файле «hosts», который лежит в каталоге «/etc/»:

10.10.10.222 dc2.domenok.ru dc2

————

systemctl restart NetworkManager |#|#| Команда для применения настроек на сетевом интерфейсе

————

cat /etc/resolv.conf |#|#| Команда для проверки файла «resolv.conf»

————

В консоли должно отображаться следующее:

# Generated by NetworkManager

search domenok.ru

nameserver 10.10.10.222

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

9) Подготовка конфигурационных файлов перед присоединением к домену «domenok.ru»

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

mv /etc/krb5.conf /etc/krb5.conf.bak |#|#| Команда для переименования используемого по умолчанию конфигурационного файла samba

————

mv /etc/samba/smb.conf /etc/samba/smb.conf.bak |#|#| Команда для переименования используемого по умолчанию конфигурационного файла kerberos

————

smbd -V |#|#| Команда для проверки установленной версии samba

————

nano /etc/selinux/config |#|#| Команда для редактирования конфигурационного файла «config» в каталоге «/etc/selinux/»

Нужно заменить текст SELINUX=enforcing на SELINUX=permissive

————

setenforce 0 |#|#| Команда для временного отключения selinux

————

nano /etc/redadm/server.conf |#|#| Команда для редактирования конфигурационного файла «server.conf» расположенного в каталоге «/etc/redadm/»

————

Данный конфигурационный файл нужно привести к следующему виду:

[SETTINGS]

name= domenok.ru # имя вашего домена

ldap_url = ldaps://10.10.10.111:636 # ldaps-адрес к нужному контроллеру домена

cert_path = /etc/pki/ca-trust/source/anchors/ca.pem # адрес сертификата TLS(SSL) (создается автоматически при установке, можете указать свой)

————

nano /etc/redadm/client.conf |#|#| Команда для редактирования конфигурационного файла «client.conf» расположенного в каталоге «/etc/redadm/»

————

Данный конфигурационный файл нужно привести к следующему виду:

[SETTINGS]

IP=10.10.10.111 # IP-адрес вашего сервера РЕД АДМ, по которому будут подключаться клиенты

PORT=8989 # порт, к которому будут подключаться клиенты РЕД АДМ

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

10) После всех произведенных настроек, можно приступать к подключению сервера, к контроллеру домена «domenok.ru» на ВМ с ОС Windows Server 2012R2

———————————————————————————————————————————————————————

#####################################################################################################################################################################

———————————————————————————————————————————————————————

samba-tool domain join domenok.ru DC -U»domenok\Администратор» |#|#| Команда для подключения ВМ с ОС RedOS 7.3.2 Server GUI, к ВМ с ОС Windows Server 2012R2

как контроллер домена.

————

reboot |#|#| Команда для перезапуска сервера

————

После того, ВМ с ОС RedOS 7.3.2 Server GUI стала КД домена «domenok.ru», можно приступать к конечному конфигурированию конфигурационных файлов smb.conf and

krb5.conf

————

nano /etc/samba/smb.conf |#|#| Команда для редактирования файла smb.conf, который находится к каталоге «/etc/samba/»

————

Данный конфигурационный файл нужно привести к следующему виду:

# Global parameters

[global]

log level = 3

dns forwarder = 10.10.10.222

netbios name = DC1

realm = DOMENOK.RU

server role = active directory domain controller

workgroup = DOMENOK

idmap_ldb:use rfc2307 = yes

vfs objects = dfs_samba4 acl_xattr

map acl inherit = yes

store dos attributes = yes

allow dns updates = nonsecure

nsupdate command = /usr/bin/nsupdate -g

dsdb:schema update allowed = true

security = user

map to guest = bad user

wins support = no

dns proxy = no

[sysvol]

path = /var/lib/samba/sysvol

read only = No

[netlogon]

path = /var/lib/samba/sysvol/domenok.ru/scripts

read only = No

[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

————

testparm |#|#| Команда для проверки внесения изменений в файл «smb.conf», находящегося к каталоге «/etc/samba/»

————

Если конфигурация файла прописана без ошибок, то после выполнения команды получится следующий вывод:

Load smb config files fr om /etc/samba/smb.conf

Loaded services file OK.

Weak crypto is allowed

Server role: ROLE_ACTIVE_DIRECTORY_DC

————

cp /var/lib/samba/private/krb5.conf /etc/ |#|#| Команда для копирования конфигурационного файла «krb5.conf» в каталог «/etc/»

————

nano /etc/krb5.conf |#|#| Команда для редактирования файла krb5.conf, который находится к каталоге «/etc/»

————

Данный конфигурационный файл нужно привести к следующему виду:

[libdefaults]

default_realm = DOMENOK.RU

dns_lookup_realm = true

dns_lookup_kdc = true

ticket_lifetime = 24h

forwardable = yes

default_tgs_enctypes = arcfour-hmac-md5 des-cbc-crc des-cbc-md5

default_tkt_enctypes = arcfour-hmac-md5 des-cbc-crc des-cbc-md5

[realms]

DOMENOK.RU = {

default_domain = DOMENOK.RU

kdc = DC1.DOMENOK.RU:88

admin_server = DC1.DOMENOK.RU

}

[domain_realm]

DC1 = DOMENOK.RU

————

systemctl enable samba —now |#|#| Команда для добавления в автозапуск сервиса «samba»

————

systemctl status samba |#|#| Команда для запуска сервиса «samba»

————

ping ya.ru |#|#| Команда для проверки dns-а

————

ps ax | egrep «samba|smbd|nmbd|winbindd» |#|#| Команда для проверки запущенных процессов

————

wbinfo —ping-dc |#|#| Команда для проверки подключение службы Winbindd к контроллеру домена

————

Если все собрано без ошибок, то при выполнении данной команды выведется подобный ответ:

checking the NETLOGON for domain[DOMENOK] dc connection to «DC1.DOMENOK.RU» succeeded

————

wbinfo -u |#|#| Команда для вывода списка доменных пользователей

————

wbinfo -g |#|#| Команда для вывода списка доменных групп

————

samba-tool user list |#|#| Команда для вывода списка доменных пользователей

————

samba-tool user create Larry |#|#| Команда для создания доменного пользователя «Larry»

————

samba-tool user delete Larry |#|#| Команда для удаления доменного пользователя «Larry»

————

samba-tool user setpassword Larry |#|#| Команда для смены пароля доменного пользователя «Larry»

————

samba-tool user disable Larry |#|#| Команда для отключения доменного пользователя «Larry»

————

samba-tool group list |#|#| Команда для вывода списка доменных групп

————

samba-tool group add Tester |#|#| Команда для создания доменной группы «Tester»

————

samba-tool group delete Tester |#|#| Команда для удаления доменной группы «Tester»

————

samba-tool group addmembers Tester Larry |#|#| Команда для добавления пользователя «Larry» в группу «Tester»

————

samba-tool group removemembers Tester Larry |#|#| Команда для удаления пользователя «Larry» из группы «Tester»

————

samba-tool dns zonecreate -U Администратор dc1.domenok.ru 10.10.10.in-addr.arpa |#|#| Команда для добавления обратной зоны «10.10.10.in-addr.arpa»

————

samba-tool dns zonecreate -U Администратор dc1.domenok.ru 0.in-addr.arpa |#|#| Команда для добавления обратной зоны «0.in-addr.arpa»

————

samba-tool dns zonecreate -U Администратор dc1.domenok.ru 127.in-addr.arpa |#|#| Команда для добавления обратной зоны «127.in-addr.arpa»

————

samba-tool dns zonecreate -U Администратор dc1.domenok.ru 255.in-addr.arpa |#|#| Команда для добавления обратной зоны «255.in-addr.arpa»

————

systemctl restart samba.service |#|#| Команда для перезагрузки сервиса samba

————

systemctl enable redadm.service redis.service redadm-celery-worker.service redadm-celery-beat.service —now |#|#| Команда для запуска всех сервисов RedAdm

————

systemctl start redadm |#|#| Команда для запуска ПО RedAdm

————

systemctl status redadm |#|#| Команда для проверки статуса службы RedAdm

————

После настройки сервера, можно и познакомиться с Web-интерфейсом для управления КД Samba DC. Для того, чтобы зайти на Web-интерфейс, нужно в поисковой

строке браузера вписать следующее:

http://10.10.10.111:8989

————

Вместо 10.10.10.111 укажите свой адрес сервера

————

После того, как открылась страница логирования, следующим шагом нужно ввести учётные данные администратора домена и после входа должнен появится Dashboard

ПО RedAdm.

————

Что касаемо настройки вторичного контроллера домена на ОС Linux RedOS 7.3.2 Server GUI для домена «domenok.ru», инструкция окончена. Но есть ещё то, что я

бы хотел сказать. Если ваша цель перенести подразделения, пользователей, компьютеры и группы на КД, который поднят на Linux RedOS 7.3.2 Server GUI, то вам

удастся это сделать. Чтобы подразделения, пользователи, компьютеры и группы перенеслись на Linux домен, просто понизьте КД на Windows, а потом просто

выведите его из домена.

————————————————————————————————————————————————————

На этом инструкция завершена! Спасибо за внимание)

However, there is one important point at this point. Samba currently does not work with directory schemes older than 2008R2.

Spoiler header Rather, the developers declared this support as experimental. But in practice, an attempt to enter samba as a second DC into an existing Windows domain with scheme 69 will meet you with the following error

DsAddEntry failed with status WERR_ACCESS_DENIED info (8567, ‘WERR_DS_INCOMPATIBLE_VERSION’)

The problem is that Windows 2012 and 2012R2 use WMI tools to work with domains and forests, stable support for which is announced only for Samba 4.11, which should be released before the end of this year.

It follows from this that the only option for introducing samba into an AD domain deployed on a 2012R2 server is to downgrade the schema from 69 to 47. Of course, this is not necessary on a production infrastructure without good reasons, but we have a test bench here, so why not actually not.

Install Alt Server 8.2. During installation, select the «Samba-DC Server (AD Controller)» profile. On the deployed server, we perform a complete system update, and install the task-samba-dc package, which will pull everything you need

# apt-get install task-samba-dcIf suddenly task-samba-dc, contrary to the assurances of the documentation, Alta refuses to install everything necessary by itself.

# apt-get install python-module-samba-DC samba-DC-common samba-DC-winbind-clients samba-DC-winbind samba-DC-common-libs libpytalloc-develNext, we move on to setting up Kerberos and getting a ticket. Open the krb5.conf file, go to the [libdefaults] section, and bring it to the following form:

# vim /etc/krb5.conf dns_lookup_kdc = true

dns_lookup_realm = true

default_realm = TEST.LOCALRequesting a ticket

# kinit administrator

Password for administrator@TEST.LOCAL:Checking the list of received Kerberos tickets

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.LOCAL

Valid starting Expires Service principal

16.05.2019 11:51:38 16.05.2019 21:51:38 krbtgt/TEST.LOCAL@TEST.LOCAL

renew until 23.05.2019 11:51:35Now delete or rename the existing samba config.

# mv smb.conf smb.conf.bak1And finally we enter the second controller into the AD domain:

# samba-tool domain join test.local DC -U"TESTadministrator"Successful entry will be accompanied by the following log

Finding a writeable DC for domain 'test.local'

Found DC DC1.TEST.LOCAL

Password for [TESTadministrator]:

Reconnecting to naming master e31d7da6-8f56-4420-8473-80f2b3a31338._msdcs.TEST. LOCAL

DNS name of new naming master is DC1.TEST.LOCAL

workgroup is TEST

realm is TEST.LOCAL

Adding CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Adding CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC =TEST,DC=LOCAL

Adding CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN =Configuration,DC=TEST,DC=LOCAL

Adding SPNs to CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Setting account password for DC2$

Enabling account

Calling bare provision

Looking up IPv4 addresses

Looking up IPv6 addresses

No IPv6 address will be assigned

Setting up share.ldb

Setting up secrets.ldb

Setting up the registry

Setting up the privileges database

Setting up idmap db

Setting up SAM db

Setting up sam.ldb partitions and settings

Setting up sam.ldb rootDSE

Pre-loading the Samba 4 and AD schema

A Kerberos configuration suitable for Samba AD has been generated at /var/lib/sa mba/private/krb5.conf

Provision OK for domain DN DC=TEST,DC=LOCAL

Starting replication

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[402/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[804/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1743/1426] linke d_values[0/0]

Analyze and apply schema objects

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[402/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[804/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1772/2240] linked_values[2 4/24]

Replicating critical objects from the base DN of the domain

Partition[DC=TEST,DC=LOCAL] objects[109/110] linked_values[26/29]

Partition[DC=TEST,DC=LOCAL] objects[394/5008] linked_values[29/29]

Done with always replicated NC (base, config, schema)

Replicating DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[42/42] linked_values[0/0]

Replicating DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[20/20] linked_values[0/0]

Exop on[CN=RID Manager$,CN=System,DC=TEST,DC=LOCAL] objects[3] linked_values[0]

Committing SAM database

Adding 1 remote DNS records for DC2.TEST.LOCAL

Adding DNS A record DC2.TEST.LOCAL for IPv4 IP: 192.168.90.201

Adding DNS CNAME record 6ff1df40-cbb5-41f0-b7b3-53a27dde8edf._msdcs.TEST.LOCAL for DC2.TEST.LOCAL

All other DNS records (like _ldap SRV records) will be created samba_dnsupdate o n first startup

Replicating new DNS records in DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[1/42] linked_values[0/0]

Replicating new DNS records in DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[1/20] linked_values[0/0]

Sending DsReplicaUpdateRefs for all the replicated partitions

Setting isSynchronized and dsServiceName

Setting up secrets database

Joined domain TEST (SID S-1-5-21-3959064270-1572045903-2556826204) as a DCADUC should have an entry for the new DC in the TEST.LOCAL domain, and DNS Manager should have a new A entry corresponding to DC2.

# samba-tool drs showreplAll replication attempts in the output should succeed. In the list of KCC objects, within 15 minutes after entering, our DC1 on Windows should appear

Default-First-Site-NameDC2

DSA Options: 0x00000001

DSA object GUID: 0e9f5bce-ff59-401e-bdbd-fc69df3fc6bf

DSA invocationId: 017997b5-d718-41d7-a3f3-e57ab5151b5c

==== INBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:31 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:31 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:33 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:33 2019 MSK

==== OUTBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:12:17 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:12:17 2019 MSK

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 6d2652b3-e723-4af7-a19f-1ee48915753c

Enabled : TRUE

Server DNS name : DC1.test.local

Server DN name : CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=local

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!A warning «No NC replicated for Connection!» can be safely ignored. It appears due to the fact that when registering a new DC, samba incorrectly sets some replication flags.

It’s also a good idea to check LDAP replication.

# samba-tool ldapcmp ldap://dc1.test.local ldap://dc2.test.local -UadministratorThe above command will compare the attribute values of the entire directory objects on DC1 and DC2.

Example of successful replication

* Comparing [DOMAIN] context...

* Objects to be compared: 249

* Result for [DOMAIN]: SUCCESS

* Comparing [CONFIGURATION] context...

* Objects to be compared: 1750

* Result for [CONFIGURATION]: SUCCESS

* Comparing [SCHEMA] context...

* Objects to be compared: 1739

* Result for [SCHEMA]: SUCCESS

* Comparing [DNSDOMAIN] context...

* Objects to be compared: 42

* Result for [DNSDOMAIN]: SUCCESS

* Comparing [DNSFOREST] context...

* Objects to be compared: 20

* Result for [DNSFOREST]: SUCCESSIn some cases, the attributes of objects on different controllers may differ, and the output of the command will let you know about it. But not in all cases, this will be a sign of a problem with replication.

The next step is to manually configure stable replication of the SysVol directory.

The fact is that samba does not yet support DFS-R, however, it did not support the earlier FRS. Therefore, for replication between DC Samba and Windows, the only working solution today is one-way replication using the utility Robocopy from the kit Windows Server 2003 Resource Kit Tools.

Samba developers, in order to avoid compatibility problems, recommend first installing the utility kit on a regular workstation, and then copying Robocopy to the controller to the “C: Program Files (x86) Windows Resource Kits Tools” folder

After installation, in the task scheduler on the Windows controller, create a replication task with the following parameters:

— Run for all users

— Trigger to execute Daily every 5 minutes during the day

— In the actions, we write the path to the robocopy utility, specify as arguments:

DC1SYSVOLtest.local DC2SYSVOLtest.local /mir /secIn a specific case, we copy the contents of the SysVol directory from DC1 to DC2.

In this tutorial we will create a new Windows Server 2012 VM and add it to EXAMPLE.COM domain which we created in our previous article using Samba4 AD DC. We can use samba-tool to manage the Active Directory organization but with Windows it is always easier with GUI. Moreover it will feel friendly to anyone who is coming from a Windows background managing Windows Active Directory.

Install Windows Server 2012

Bringing up of Windows Server 2012 VM is not covered as part of this tutorial so I hope you already have your Windows VM or server.

Add Windows to Samba AD DC

Once your Windows Server is up and running, open the run prompt using Ctrl+r and enter ncpa.cpl

This will open Network Connections window

Choose your Ethernet Card, right click and select Properties

Select «Internet Protocol Version» based on the version you are using. Since I am using IPv4 network, I will choose V4, click on Properties

Provide the IP of your DNS server in the Preferred DNS server. Since we do not have Alternate DNS Server at the moment so we will leave it to only one DNS value.

Next open the Properties of This PC and click on Change settings

Select the Computer Name TAB and click on Change

Now here we need to provide the Realm Name of our Active Directory which in this case is EXAMPLE.COM

As soon as you click on OK you will get a login prompt to authenticate to your Samba Active Directory Domain Controller

If the authentication was successful then you should get a confirmation prompt

Next the server must be rebooted to complete the process of adding Windows Server to Samba Active Directory DC.

Install Remote Server Administration Tools (RSAT)

We have samba-tool command which can be used to manage Samba Active Directory DC from the Linux command line but it is more friendly to use the native Windows administrative tools instead. To do so we need to install the Remote Server Administration Tools (RSAT).

- To install RSAT feature, start Server Manager

- From the Manage menu, select Add Roles and Features.

- Click Next to the Before you begin screen.

- For Select installation type, select Role-based or Feature-based installation, and click Next.

- Select the server and click Next.

- Click Next to Server Roles as this does not require any additional role to be added.

- On the Features screen, scroll down to Remote Server Administration Tools,then expand the Feature and Role Administration Tools, select the tools you want installed, then click Next.

- Click Next to the Confirmation.

Click Install to complete the installation, then click Close once complete.

Check Domain Controllers

Now we will use our Windows Server to manage Samba Active Directory Domain Controller.

Open the run prompt on your windows workstation, and enter «dsa.msc» which is the shortcut for «Active Directory Users and Computers«

Check the available Domain Controllers. It shows the hostname of our samba-ad.example.com active directory

Create AD Users and Groups

Next to create users and groups in the Active Directory, click on the user icon

This will open a new pop up window where you can fill in the user details

Now you can follow the on-screen instructions to complete the process. Similarly you can create groups, add computers to the domain and much more.

Conclusion

In this tutorial we added Windows Server 2012 to our Samba Active Directory Domain Controller. Similarly you can also add any WIndows Workstation to the Samba AD and then install RSAT to manage your Domain Controller.

Lastly I hope the steps from the article to add Windows Workstation using Samba Domain was helpful. So, let me know your suggestions and feedback using the comment section.

Can’t find what you’re searching for? Let us assist you.

Enter your query below, and we’ll provide instant results tailored to your needs.