Обновлено:

Опубликовано:

Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Как включить

Настройка доступа

Ограничения

Доступ из Интернет

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

У пользователей с правами администратора права на использование удаленного стола есть по умолчанию. Чтобы обычная учетная запись могла использоваться для удаленного входа в систему, добавьте ее в группу Пользователи удаленного рабочего стола. Для этого открываем консоль управления компьютером (команда compmgmt.msc) — переходим по разделам Служебные программы — Локальные пользователи и группы — Группы и кликаем дважды по Пользователи удаленного рабочего стола:

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

- Информация о материале

- Категория: Система

Создание и подключение общего сетевого ресурса является одной из задач для комфортной работы в сети для пользователей домена. При создании общего ресурса пользователи смогут спокойно использовать созданный ресурс, обмениваться различными файлами, документами и другими ресурсами, которые нужны для полноценной работы в сети.

Процесс создания ресурса не сложный, занимает не так много времени. Конечно же надо определить место, где будет развернут ресурс. В дальнейшем необходимо настроить права и квоты для пользователей, а также определить правила взаимодействия с вновь созданным каталогом.

Создание и подключение общего доменного ресурса.

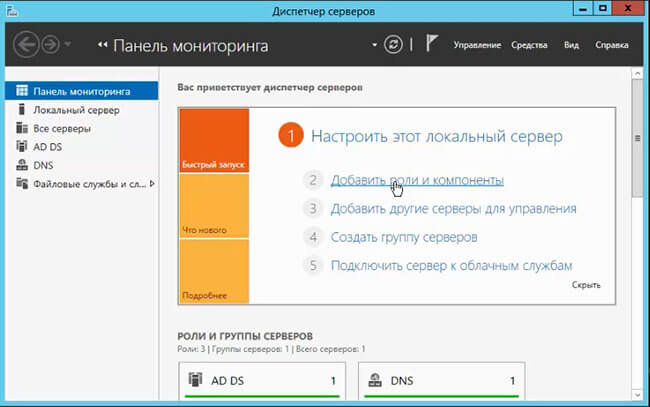

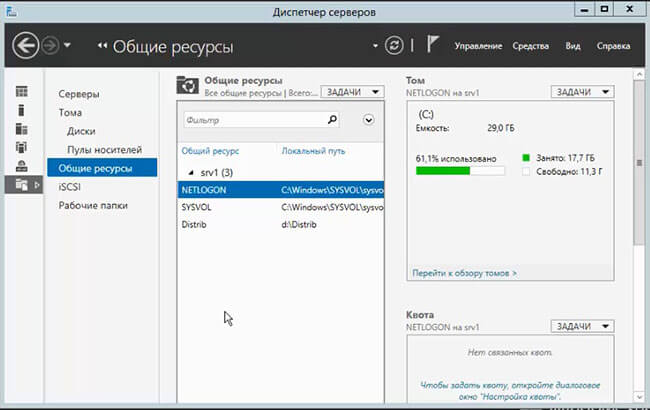

- Нажимаем на соответствующий ярлык для запуска Диспетчера серверов.

- В открывшемся окне проматываем ползунок вниз.

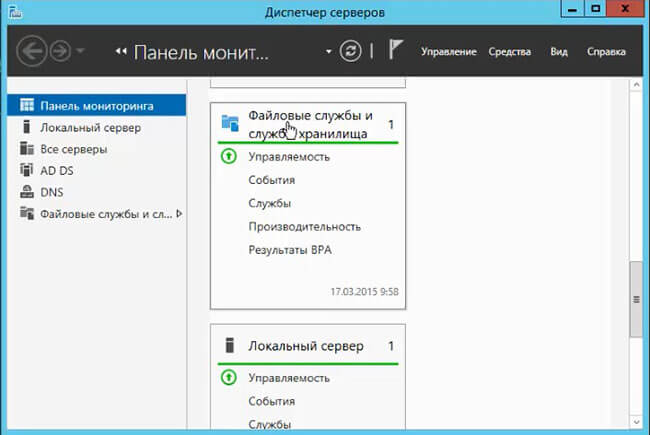

- Выбираем вкладку «Файловые службы и службы хранилища» и нажимаем на эту вкладку.

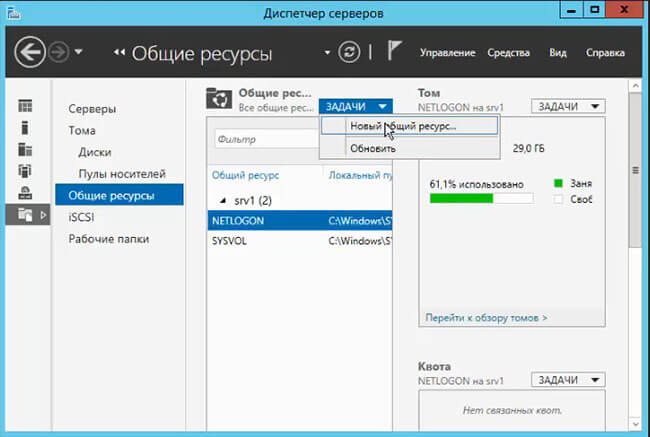

- В открывшемся окне «Общие ресурсы«, выбираем «ЗАДАЧИ«, затем «Новый общий ресурс…«.

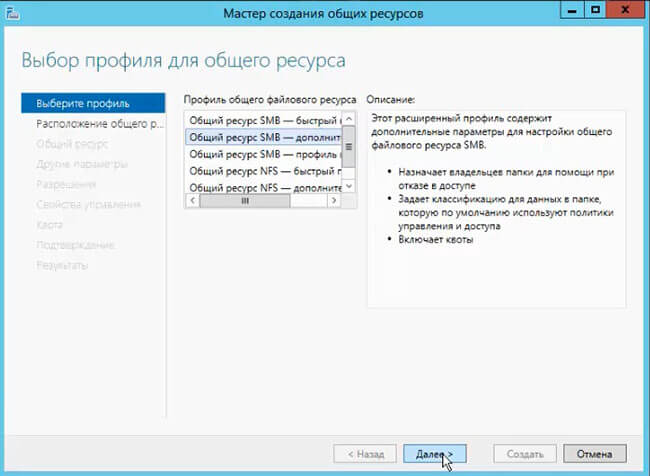

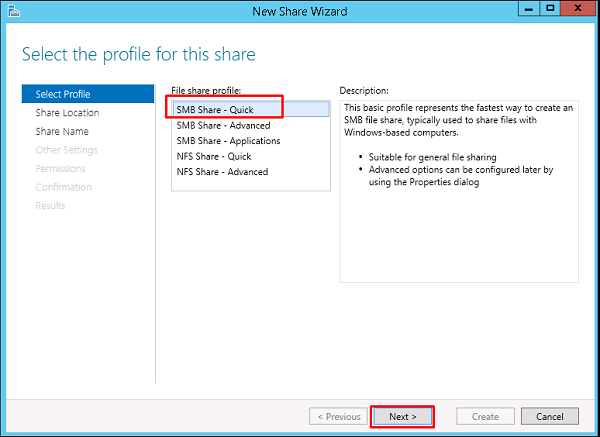

- В окне выбора профиля для общего ресурса производим выбор «Общий ресурс SMB — дополнительные параметры«. Затем нажимаем «Далее«.

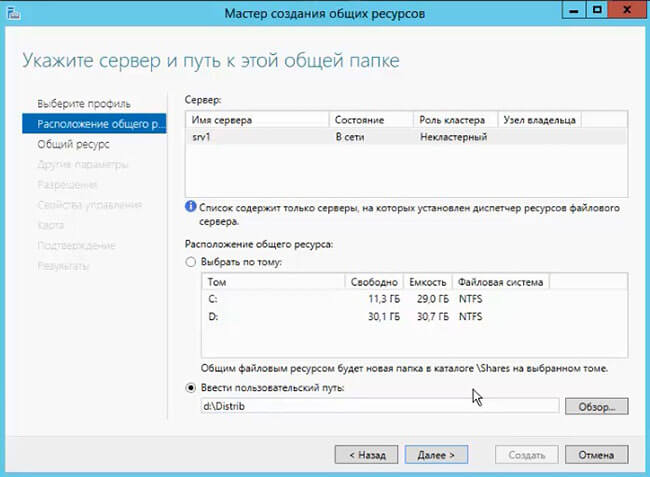

- В новом окне указываем сервер и путь к общему ресурсу. В данном случае выбран диск «D» и каталог общего ресурса назван «Distrib» (D:\Distrib). Снова «Далее«.

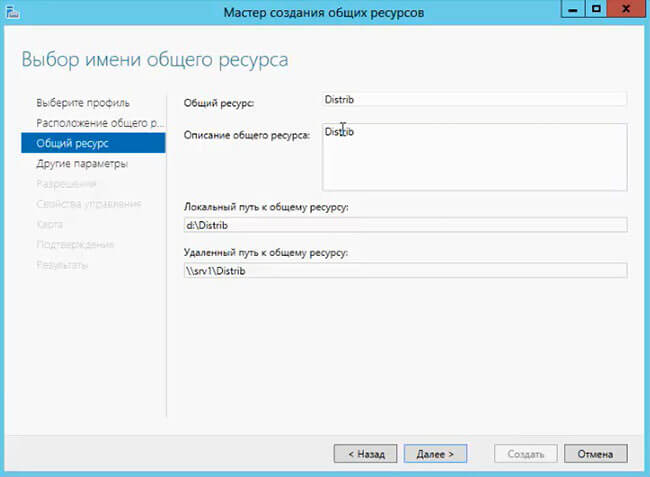

- Затем задаём имя и описание для общего ресурса. Проверяем локальный и удалённый путь к общему ресурсу, нажимаем «Далее«.

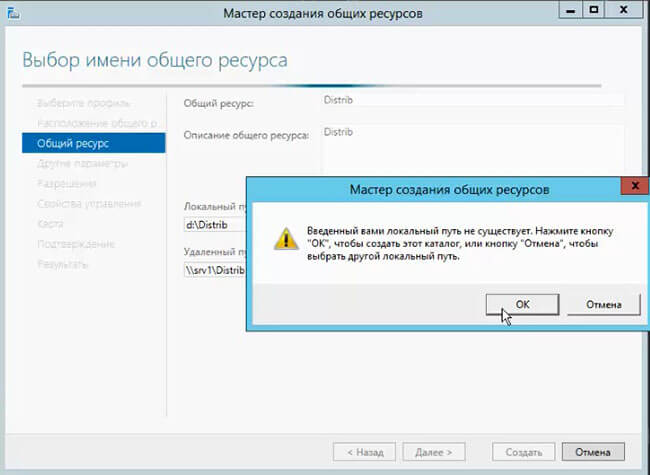

- В связи с тем, что по указанному пути нет каталога «Distrib«, система выдаст соответствующее предупреждение и предложит создать ресурс. После этого нажимаем «ОК«.

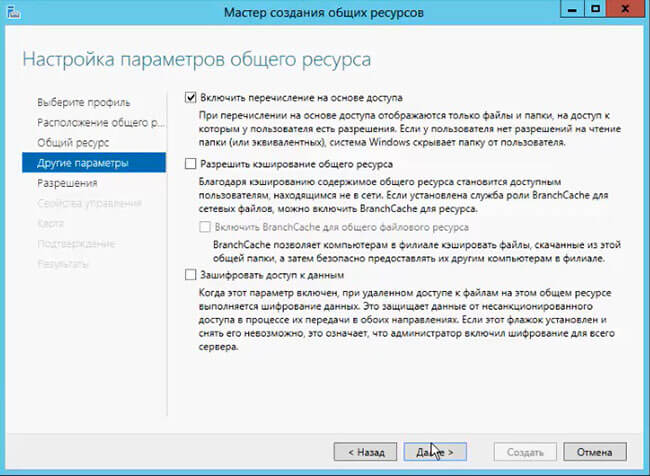

- В следующем окне ставим чекбокс напротив «Включить перечисление на основе доступа«. Затем «Далее«.

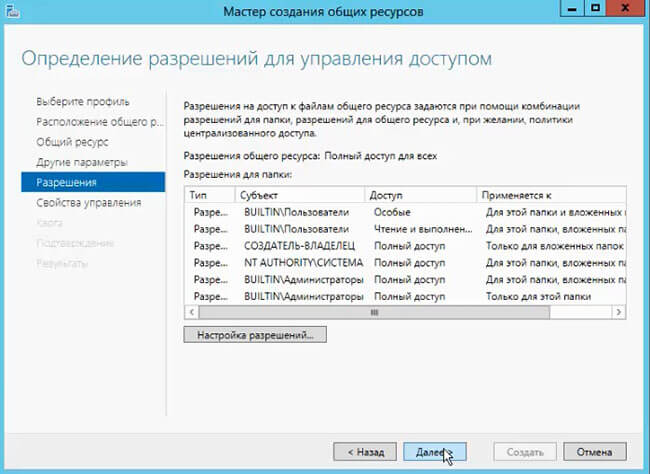

- Если есть необходимость, то в новом окне можно настроить разрешения на доступ к файлам общего ресурса. Но также эти разрешения можно настроить и после создания и подключения общего ресурса.

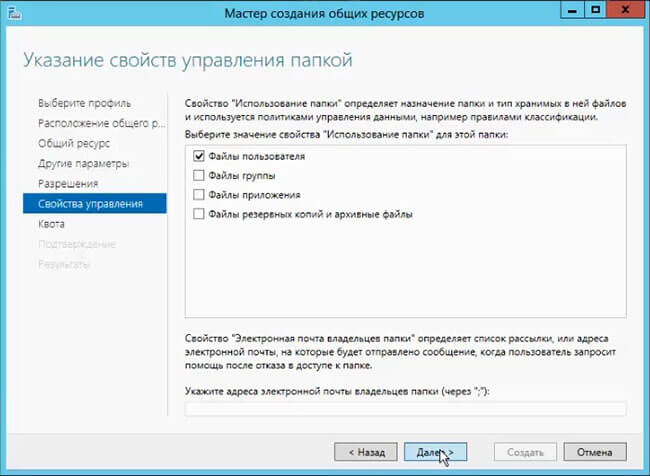

- В окне с «Указанием свойств управления папкой» ставим чекбокс напротив «Файлы пользователя». Нажимаем «Далее«.

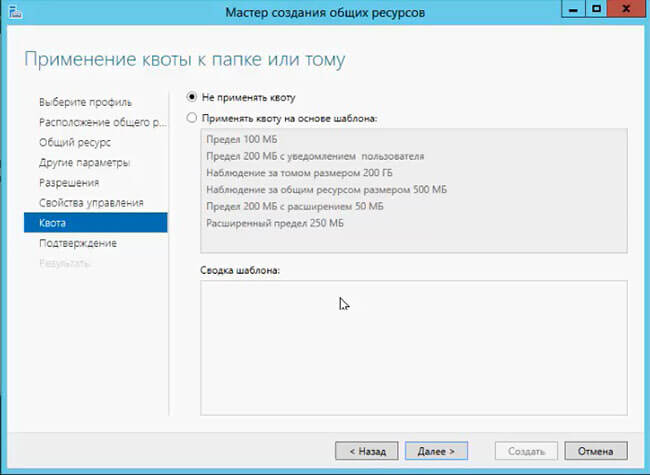

- Применение квоты к папке или тому — здесь можно сразу настроить квоту на основе шаблона или оставляем «Не применять квоту«. Затем «Далее«.

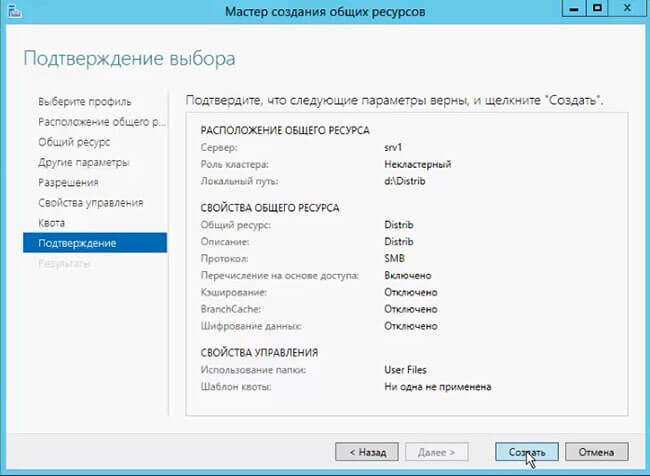

- В окне «Подтверждение выбора» проверяем все настройки и нажимаем клавишу «Создать«.

- В результате всех этих действий будет создан на сервере общий ресур на диске «D«, имя каталога «Distrib«.

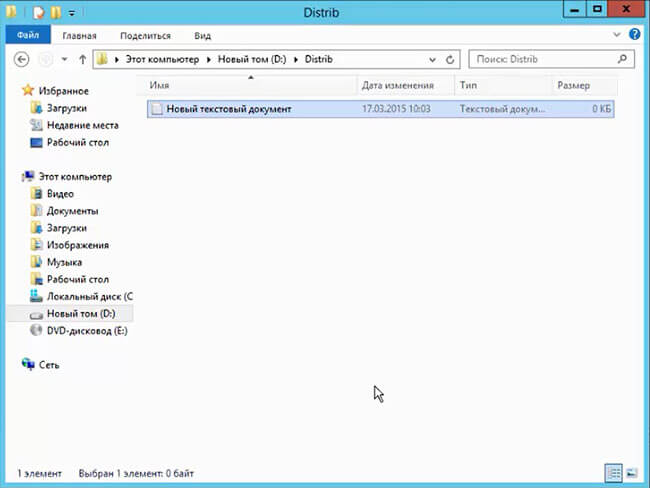

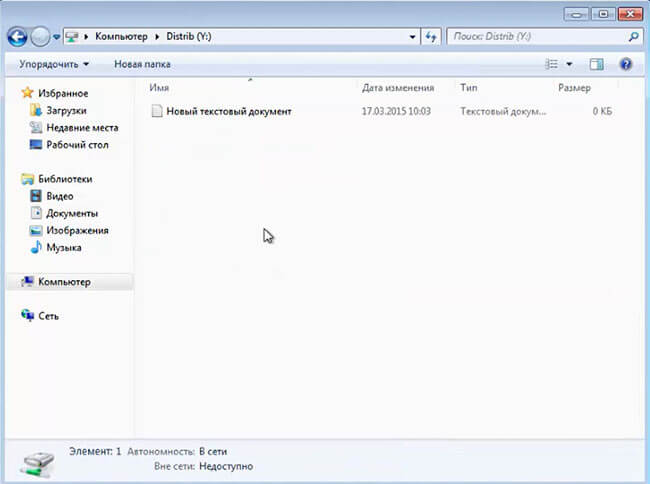

- Для проверки создадим в каталоге «Distrib» текстовый файл с любым именем.

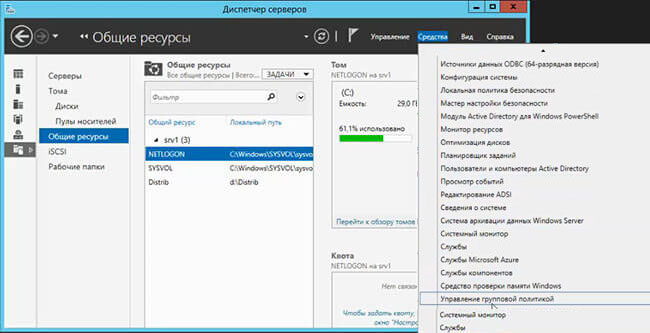

- Теперь настала очередь сделать так, чтобы общий ресурс был виден на компьютерах пользователей. Делаем это с помощью групповых политик. Для этого в «Диспетчере серверов» выбираем «Средства«, далее «Управление групповой политикой«.

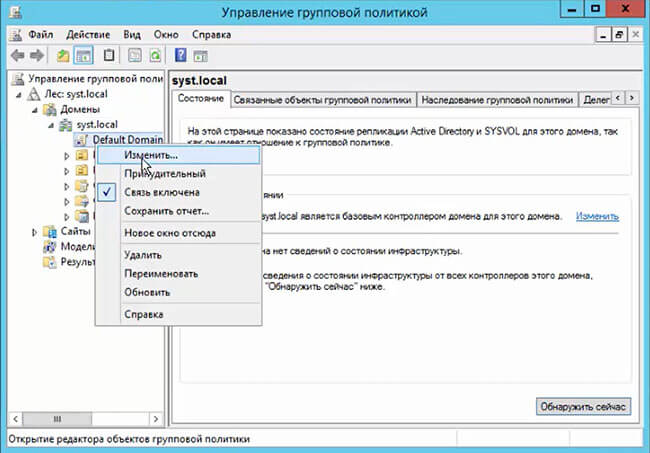

- В новом окне раскрываем домен и выбираем политику, которую нужно изменить для подключения общего ресурса. Лучше всего создать новую политику и править уже её. Но можно править и дефолтную политику. Рекомендуется всегда документировать все изменения, произведенные на сервере.

В данном случае выбираем «Default Domain«. Нажимаем на политике правой клавишей мыши и нажимаем «Изменить«.

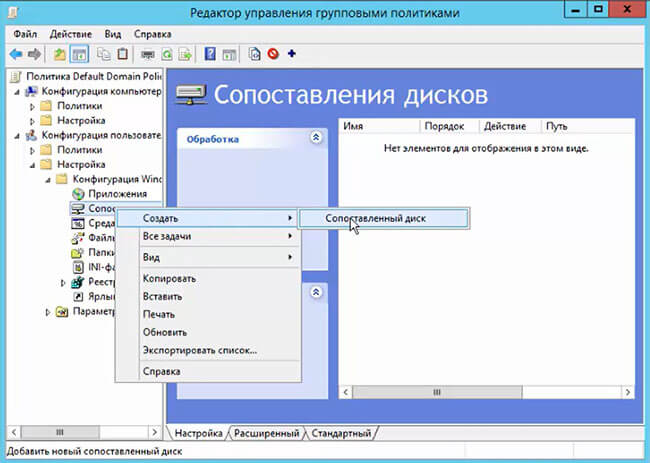

- В открывшейся политике выбираем «Конфигурация пользователя» — «Настройка» — «Конфигурация Windows«. Нажимаем правой клавишей мыши на «Сопоставления дисков«, далее «Создать» — «Сопоставленный диск«.

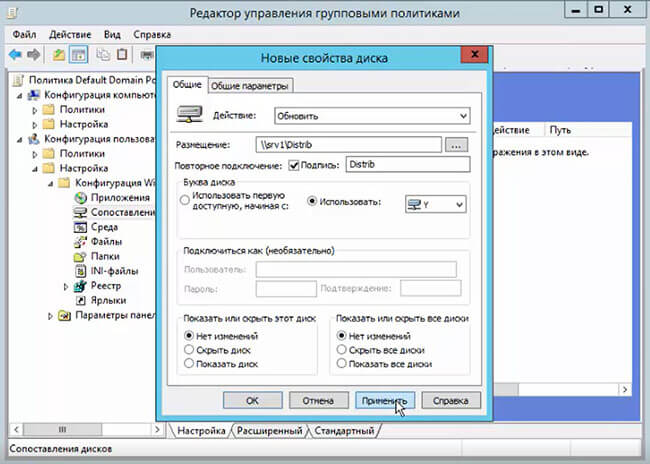

- В новом окне заполняем:

Действие: «Обновить«.

Размещение: \\srv1\Distrib

Повторное подключение: чекбокс «Подпись«: Distrib

Использовать: Y (задаём букву диска для общего ресурса)

Затем нажимаем «Применить«.

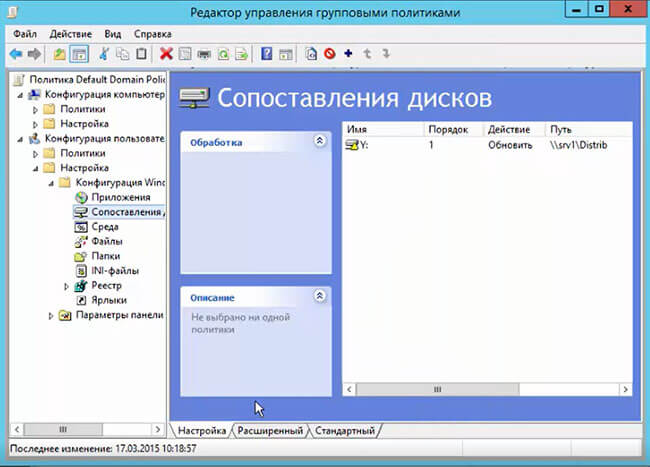

- Таким образом создастся сопоставленный диск, который будет показываться у пользователей.

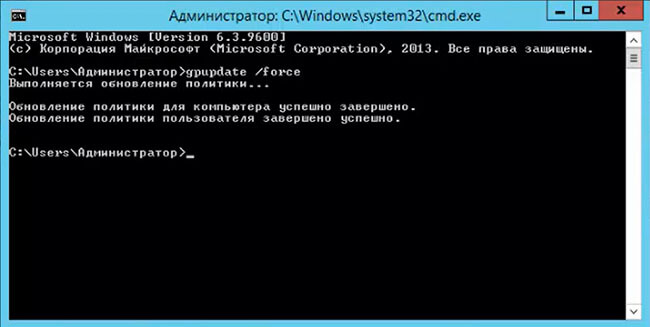

- Для применения групповой политики открываем командную строку и выполняем команду: gpupdate /force.

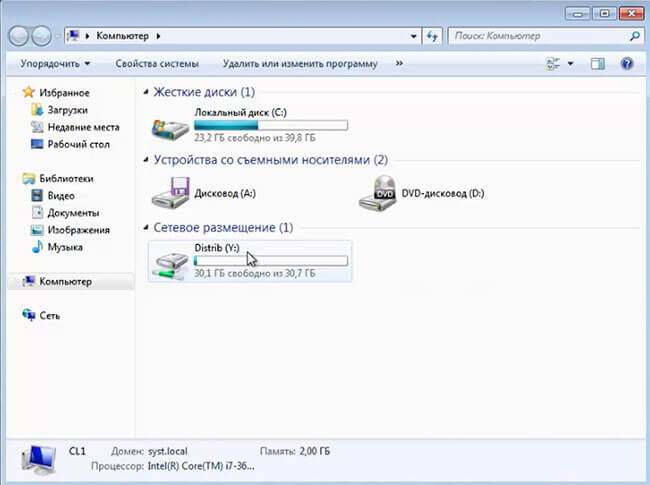

- Если зайти на пользовательский компьютер под доменным пользователем, то в проводнике мы увидим новый диск с назначенной ему буквой «Y«. Этот диск является созданным общим ресурсом.

- Если открыть этот сетевой ресурс, то мы увидим текстовый документ, который мы создали на сервере в каталоге «Distrib» для проверки.

Таким образом мы создали общий ресурс на сервере и подключили его для пользователей домена с помощью групповой политики.

Видео по созданию и подключению общего сетевого ресурса в домене можно посмотреть здесь:

Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Еще одна важная услуга для Windows Server — это Sharing Files и для этого в Windows Server 2012 есть — File and Storage Services, который находится в диспетчере серверов на левой панели, как показано на скриншоте ниже.

Теперь давайте посмотрим, как создать Shareв системе с соответствующими правами. Для этого мы должны выполнить шаги, указанные ниже.

Step 1 — Щелкните Диспетчер серверов → затем щелкните Службы файлов и хранилища на боковой панели Диспетчера серверов → щелкните Общие ресурсы → щелкните раскрывающийся список Общие ресурсы → щелкните Новый общий ресурс.

Step 2 — Откроется мастер создания нового общего ресурса → Здесь выберите тип общего ресурса → Я создам очень простой общий ресурс SMB, поэтому нажмите SMB Share – Quick. Позже мы сможем настроить права пользователя этого общего ресурса.

Step 3 — Нажмите «Введите собственный путь» → нажмите кнопку «Обзор».

Step 4 — Выберите папку, которой хотите поделиться → Нажмите Select Folder.

Step 5 — Щелкните Далее.

Step 6— Вы можете выбрать один из трех вариантов в соответствии с вашими потребностями. Пояснения также упоминаются рядом с флажками, если они выбраны → Далее.

Step 7 — Нажмите на Customize Permissions чтобы авторизовать права, которые должны быть у ваших пользователей.

Step 8 — Нажмите на Add если вы хотите добавить других пользователей.

Step 9 — Нажмите на Select a principal.

Step 10 — Мы должны предоставить права, которые можно сделать, введя имя объекта, которое Backup Operator в этом случае, а затем → ОК.

Step 11 — Этому пользователю мы дадим Read\Write rights, для этого отметим соответствующие поля, а затем → OK → OK → Далее.

Step 12 — Нажмите на Create.

Unlocking Remote Access: A Comprehensive Guide to Enabling Remote Desktop on Windows Server 2012. Windows Server 2012, a robust operating system designed for server environments, provides a powerful feature called Remote Desktop Services (RDS), allowing administrators to enable remote access to server resources. In this guide, we will walk through the process of enabling Remote Desktop on Windows Server 2012, exploring the benefits, step-by-step setup, and best practices for secure and efficient remote management.

Understanding Remote Desktop on Windows Server 2012:

1. Benefits of Remote Desktop on Windows Server 2012:

- Efficient Server Management: Remote Desktop enables administrators to manage server resources from a remote location, saving time and resources.

- Centralized Administration: Streamline server administration by accessing multiple servers remotely from a single interface.

- Cost Savings: Reduce the need for physical access to servers, minimizing travel costs and downtime.

- Enhanced Security: Implement secure communication protocols to protect sensitive server data during remote sessions.

2. Remote Desktop Services (RDS) Overview:

- Roles and Features: Windows Server 2012 includes the Remote Desktop Services role, providing a range of features for virtual desktop infrastructure (VDI) and remote application access.

1. Access Server Manager:

- Launch Server Manager from the taskbar or start menu.

2. Add Roles and Features:

- In Server Manager, select “Manage” and choose “Add Roles and Features.”

3. Role-Based or Feature-Based Installation:

- Choose “Role-based or feature-based installation” and click “Next.”

4. Select the Server:

- Choose the server on which you want to install the role and click “Next.”

5. Select Role:

- In the “Select server roles” section, choose “Remote Desktop Services.” Click “Next.”

6. Add Features:

- Review the features that will be installed with the Remote Desktop Services role. Click “Next.”

7. Select Role Services:

- In the “Select role services” section, choose “Remote Desktop Licensing,” “Remote Desktop Session Host,” and any other services you require. Click “Next.”

8. Configure Remote Desktop Licensing:

- Choose whether to install the Remote Desktop Licensing role on the same server or another server. Click “Next.”

9. Review and Confirm:

- Review your selections and press “Install” to begin the installation process.

10. Complete Installation:

- Once the installation is complete, click “Close.”

11. Configure Remote Desktop Settings:

- Return to Server Manager and select “Remote Desktop Services” from the left pane. Click on the server name.

12. Deploy Desktop Session Host:

- In the “Deployment Overview,” click on “Tasks” and select “Deploy Remote Desktop Session Host.”

13. Configure License Mode:

- Choose the licensing mode (Per Device or Per User) and configure licensing settings. Click “Apply.”

14. Configure Session Collection:

- Create a session collection by specifying the collection name and user groups. Click “Next.”

15. Configure User Profile Disks (Optional):

- If required, configure User Profile Disks for user data persistence across sessions. Click “Next.”

16. Review and Confirm:

- Review your configuration settings and click “Create.”

17. Complete Deployment:

- Once the deployment is complete, click “Close.”

Configuring Remote Desktop Security:

1. Configure Network Level Authentication (NLA):

- NLA enhances security by requiring users to authenticate before establishing a remote connection. Ensure NLA is enabled in the server’s Remote Desktop settings.

2. Secure Sockets Layer (SSL) Certificate:

- Use SSL certificates to encrypt communication between the remote client and the server. Install a valid SSL certificate for enhanced security.

3. Implement Group Policies:

- Leverage Group Policy settings to define and enforce security policies for Remote Desktop sessions. Configure policies related to password policies, session timeouts, and more.

4. Firewall Configuration:

- Ensure that the server’s firewall allows Remote Desktop traffic. Create firewall rules to permit incoming connections on the Remote Desktop port (default is 3389).

5. Regular Software Updates:

- Keep the server up to date with the new security patches and updates. Regularly check for and apply Windows updates to maintain a secure environment.

Best Practices for Remote Desktop on Windows Server 2012:

1. User Authentication:

- Enforce strong user authentication measures. Encourage the use of complicated passwords and consider implementing multi-factor authentication for added security.

2. Resource Optimization:

- Optimize server resources to ensure a smooth remote desktop experience. Monitor resource usage and adjust server configurations as needed.

3. Remote Desktop Gateway:

- Consider deploying a Remote Desktop Gateway for enhanced security and remote access over the internet. A gateway allows secure access without the need for a VPN.

4. Session Limits:

- Implement session limits to control the duration of remote sessions. Configure settings such as idle session timeouts and maximum session durations.

5. Remote Desktop Licensing:

- Regularly check and manage Remote Desktop Licensing to ensure compliance with licensing requirements. Keep track of license usage and renew licenses as needed.

6. Logging and Auditing:

- Enable logging and auditing features to track remote desktop activity. Daily review logs to identify any suspicious or unauthorized access.

7. Remote Desktop Gateway:

- Implement a Remote Desktop Gateway for secure remote access over the internet. A gateway allows users to connect without the need for a VPN, enhancing accessibility and security.

Troubleshooting Common Issues:

1. Connection Failures:

- Issue: Users are unable to connect remotely.

- Solution: Check network connectivity, firewall settings, and ensure that Remote Desktop is enabled in server settings.

2. Licensing Issues:

- Issue: Licensing errors or warnings.

- Solution: Ensure that Remote Desktop Licensing is configured correctly, and valid licenses are available.

3. SSL Certificate Errors:

- Issue: SSL certificate-related errors during remote connections.

- Solution: Verify the SSL certificate configuration, ensure it is valid, and matches the server’s hostname.

4. Authentication Problems:

- Issue: Users experiencing authentication failures.

- Solution: Check user account permissions, password policies, and ensure NLA is enabled for added security.

5. Performance Lag:

- Issue: Slow performance during remote sessions.

- Solution: Optimize server resources, check for network bottlenecks, and consider adjusting session settings for better performance.

Conclusion:

Enabling Remote Desktop on Windows Server 2012 unlocks a wealth of possibilities for efficient server management and remote access. By following the step-by-step setup process, implementing security measures, and adopting best practices, administrators can establish a secure and streamlined environment for

В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

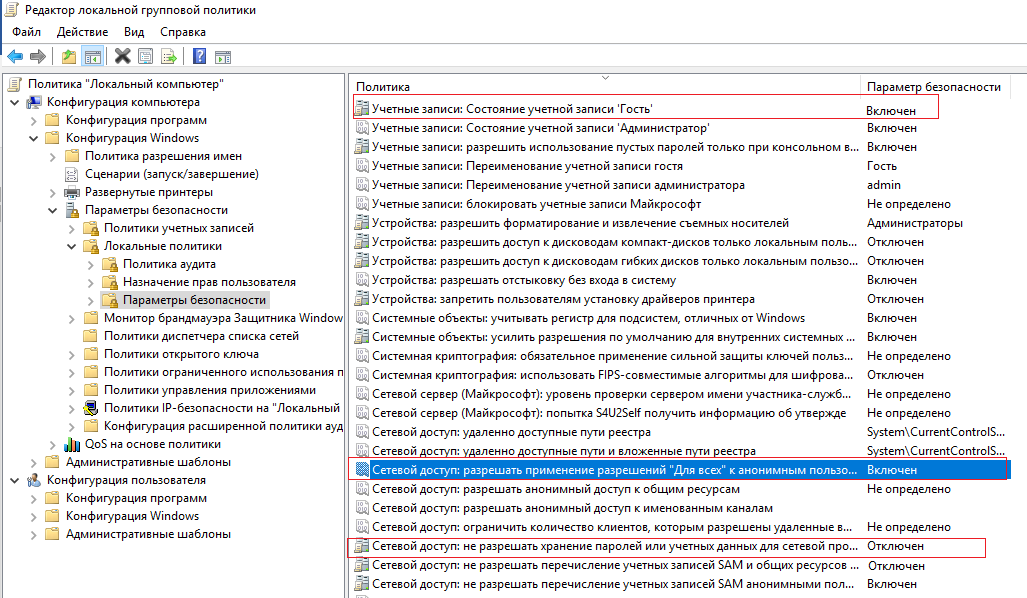

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

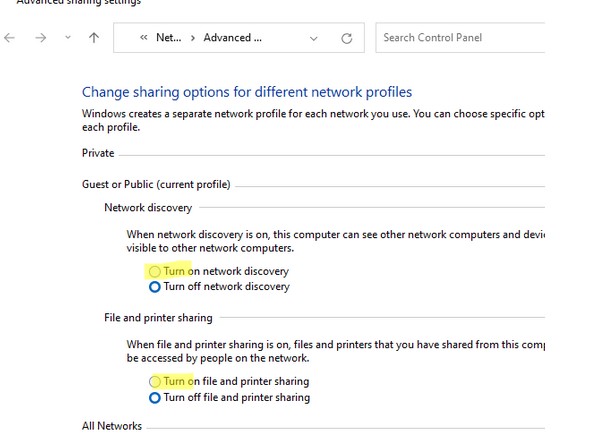

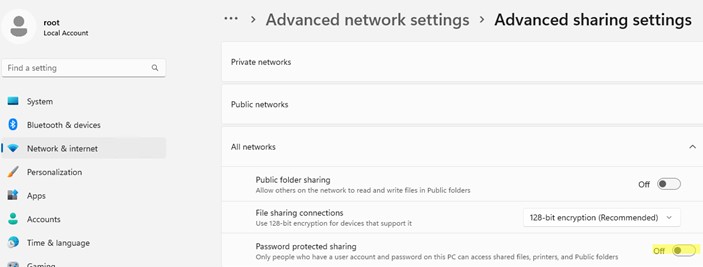

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

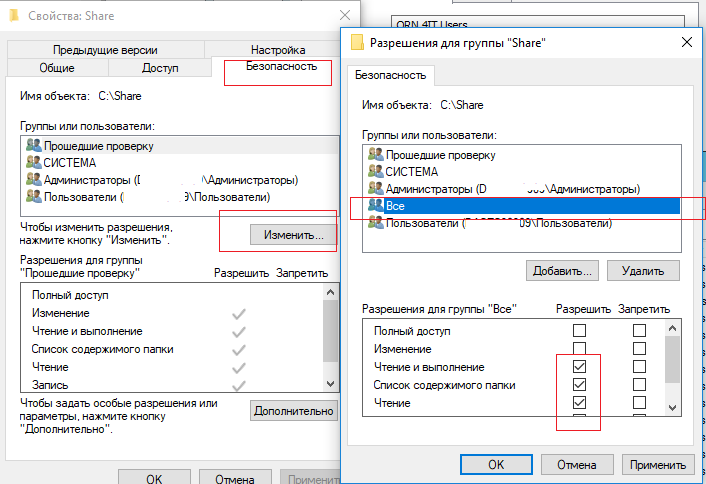

Разрешить гостевой доступ к общей сетевой папке Windows

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

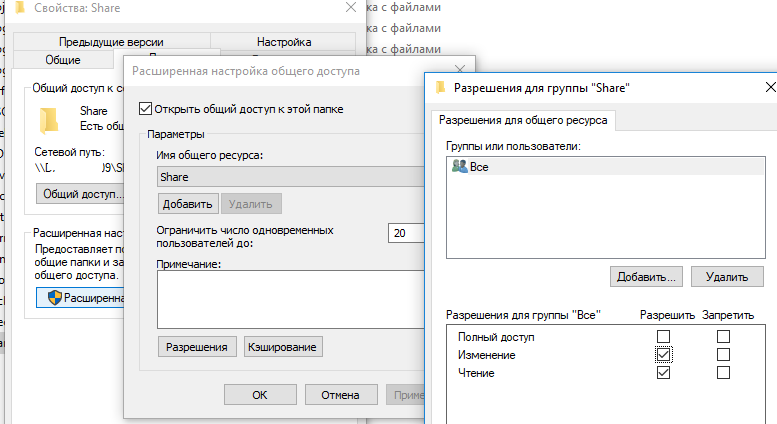

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

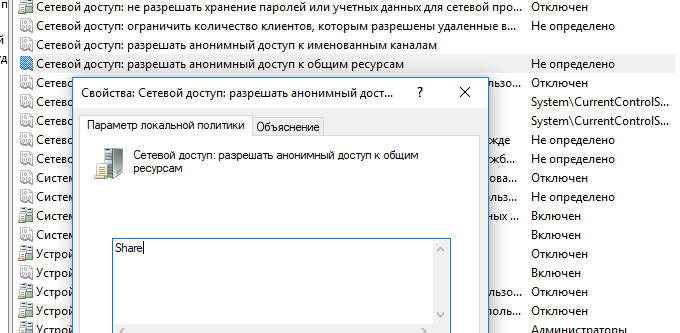

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

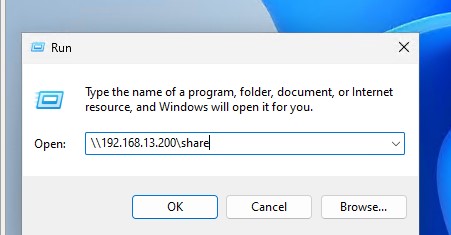

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

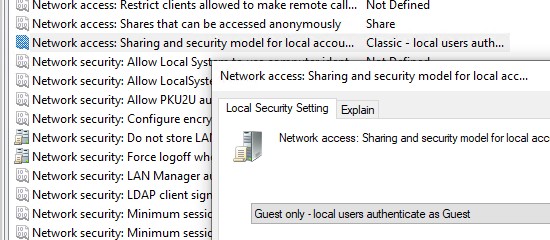

В этом случае нужно дополнительно включить следующие локальные политики:

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

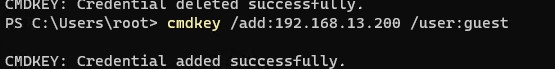

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

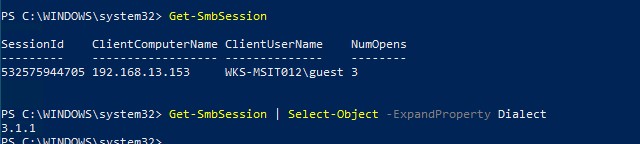

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

Открыть анонимный доступ к общему сетевому принтеру

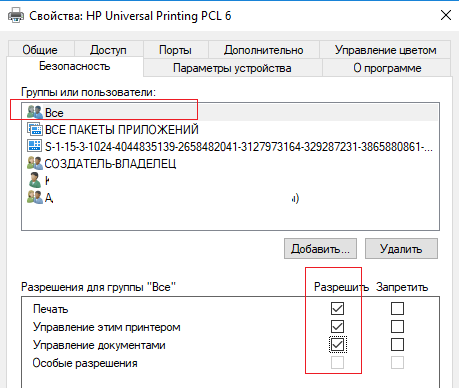

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.