Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

Сегодня мы рассмотрим вопрос организации общего доступа к интернет и автоматической настройки сети на платформе Windows. Несмотря на то, что это более дорогое решение, его применение будет оправдано когда необходима тесная интеграция с сетевой инфраструктурой развернутой на базе Windows Server.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

В качестве рабочей платформы мы использовали Windows Server 2008 R2, как наиболее актуальную на сегодняшний день платформу, однако все сказанное с небольшими поправками применимо и к предыдущим версиям Windows Server 2003 / 2008.

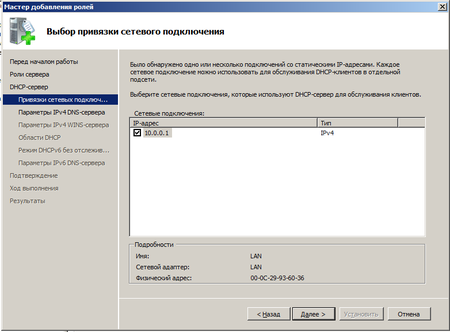

Первоначально необходимо настроить сетевые интерфейсы. В нашем случае интерфейс смотрящий в сеть провайдера получает настройки по DHCP, мы переименовали его в EXT. Внутренний интерфейс (LAN) имеет статический IP адрес 10.0.0.1 и маску 255.255.255.0.

Настройка NAT

Простейшим способом организовать общий доступ к интернет будет включение соответствующей опции в настройках сетевого подключения. Однако при всей простоте такой способ чрезвычайно негибок и приемлем только если никаких других задач маршрутизации перед сервером ставиться не будет. Лучше пойти более сложным, на первый взгляд, путем, зато получить в свои руки весьма мощный и гибкий инструмент, позволяющий решать гораздо более сложные сетевые задачи.

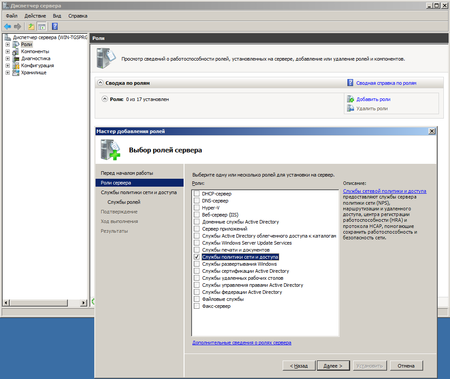

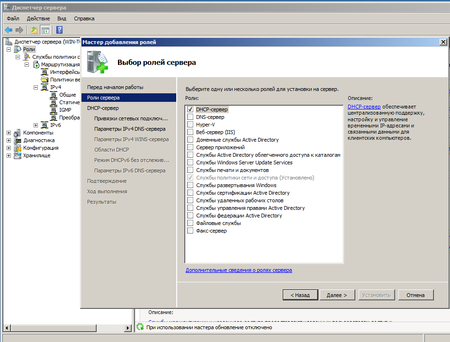

Начнем, как полагается, с добавления новой роли сервера: Служб политики сети и доступа.

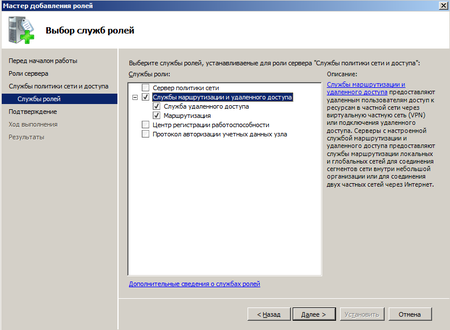

В службах ролей отмечаем Службы маршрутизации и удаленного доступа, все остальное нас сейчас не интересует. После успешной установки роли можно будет переходить к настройкам маршрутизации.

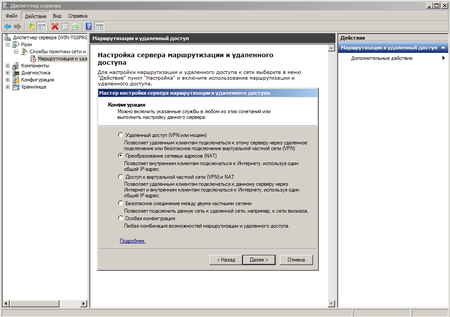

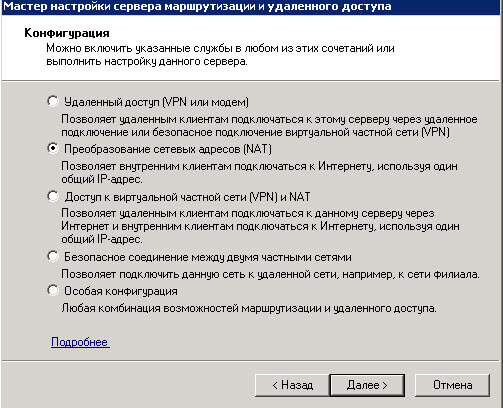

В Ролях находим службу маршрутизации и через меню Действия выбираем Настроить и включить маршрутизацию и удаленный доступ. Настройка производится с помощью мастера, который пошагово проведет нас через все этапы настройки. В качестве конфигурации выбираем Преобразование сетевых адресов (NAT), любые другие возможности можно будет настроить позже вручную.

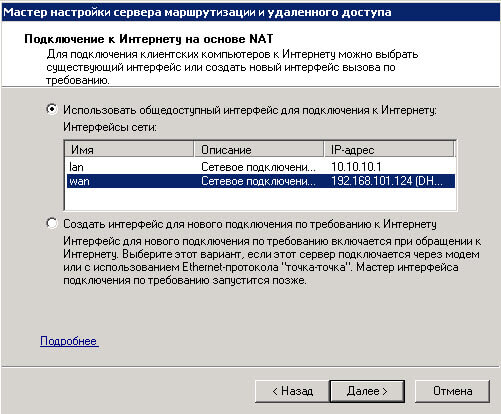

Здесь нужно указать интерфейс которым наш сервер подключен к интернету, при необходимости его можно создать (например при использовании PPPoE или VPN соединения).

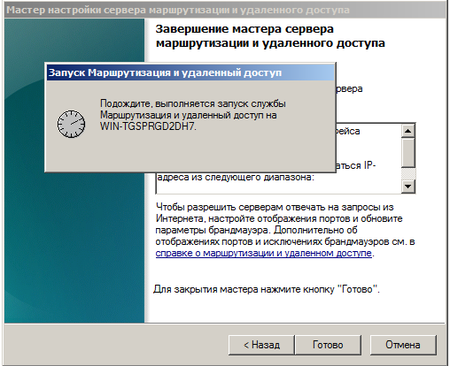

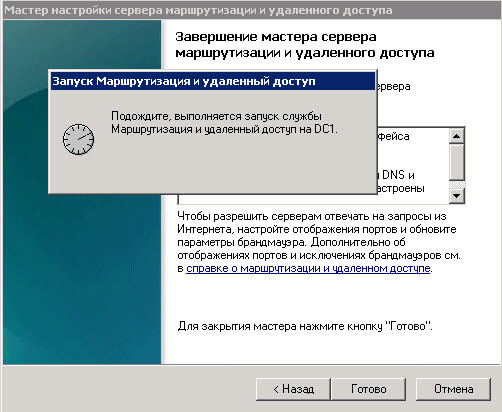

Остальные настройки оставляем по умолчанию и после нажатия на кнопку готово произойдет запуск службы Маршрутизации и удаленного доступа, наш сервер готов обслуживать клиентов из внутренней сети. Проверить работоспособность можно указав клиентской машине IP адрес из диапазона внутренней сети и указав в качестве шлюза и DNS сервера адрес нашего сервера.

Настройка DHCP

Для автоматической настройки сетевых параметров на клиентских машинах, ну не бегать же от места к месту вручную прописывая IP адреса, следует добавить роль DHCP сервера.

Для этого выбираем Добавить роль в Диспетчере сервера и отмечаем необходимую нам опцию.

Теперь нам предстоит ответить на ряд несложных вопросов. В частности выбрать для каких внутренних сетей следует использовать DHCP, при необходимости можно настроить различные параметры для разных сетей. Потом последовательно указать параметры DNS и WINS серверов. Последний, при его отсутствии, можно не указывать. Если в вашей сети отсутствуют старые рабочие станции под управлением ОС отличных от Windows NT 5 и выше (2000 / XP / Vista / Seven), то необходимости в WINS сервере нет.

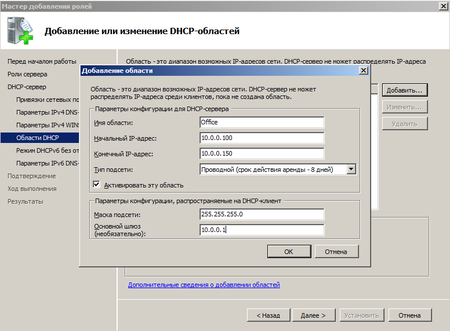

К добавлению DHCP-области нужно отнестись с повышенной внимательностью, ошибка здесь может привести к неработоспособности всей сети. Ничего сложного здесь нет, просто внимательно вводим все необходимые параметры сети, следя, чтобы выделяемый диапазон IP не перекрывал уже выделенный для других устройств и не забываем правильно указывать маску и шлюз.

Отдельно следует обратить внимание на такой параметр как срок аренды адреса. По истечении половины срока аренды клиент посылает серверу запрос на продление аренды. Если сервер недоступен, то запрос будет повторен через половину оставшегося срока. В проводных сетях, где компьютеры не перемещаются в пределах сети, можно выставлять достаточно большой срок аренды, при наличии большого количества мобильных пользователей (например публичная Wi-Fi точка в кафе) срок аренды можно ограничить несколькими часами, иначе не будет происходить своевременное освобождение арендованных адресов и в пуле может не оказаться свободных адресов.

Следующим шагом отказываемся от поддержки IPv6 и после установки роли DHCP сервер готов к работе без каких либо дополнительных настроек. Можно проверять работу клиентских машин.

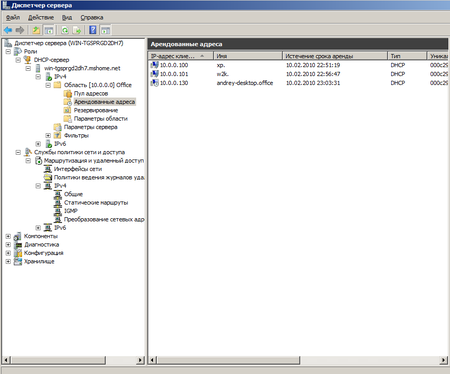

Выданные IP адреса можно посмотреть в Арендованных адресах, относящихся к интересующей нас области. Здесь же можно настроить резервирование за определенным клиентом конкретного адреса (привязав по имени или MAC-адресу), при необходимости можно добавить или изменить параметры области. Фильтры позволяют создать разрешающие или запрещающие правила основываясь на MAC-адресах клиентов. Более полное рассмотрение всех возможностей DHCP-сервера Windows Server 2008 R2 выходит за рамки данной статьи и скорее всего мы посвятим им отдельный материал.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Applies ToWindows 7 Service Pack 1 Windows 7 Enterprise Windows 7 Home Basic Windows 7 Home Premium Windows 7 Professional Windows 7 Starter Windows 7 Ultimate Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 for Itanium-Based Systems Windows Server 2008 R2 Foundation Windows Server 2008 R2 Standard Windows Server 2008 R2 Web Edition

Symptoms

Consider the following scenario:

-

You have a Windows 7-based or Windows Server 2008 R2-based computer that has a Hosted Network-capable wireless adapter installed.

-

You enable the Wireless Hosted Network feature to use Virtual Wi-Fi on this computer.

-

You create a software-based wireless access point (AP) that uses a designated virtual wireless adapter.

-

You connect a client computer to the software-based wireless AP.

-

You stop and start the software-based wireless AP repeatedly.

In this scenario, the Internet Connection Sharing service freezes. Additionally, the client computer cannot use Virtual Wi-Fi until you restart the system.

Cause

This issue occurs because of a deadlock in Ipnathlp.dll.

Resolution

Hotfix information

A supported hotfix is available from Microsoft. However, this hotfix is intended to correct only the problem that is described in this article. Apply this hotfix only to systems that are experiencing the problem described in this article. This hotfix might receive additional testing. Therefore, if you are not severely affected by this problem, we recommend that you wait for the next software update that contains this hotfix.

If the hotfix is available for download, there is a «Hotfix Download Available» section at the top of this Knowledge Base article. If this section does not appear, contact Microsoft Customer Service and Support to obtain the hotfix.

Note If additional issues occur or if any troubleshooting is required, you might have to create a separate service request. The usual support costs will apply to additional support questions and issues that do not qualify for this specific hotfix. For a complete list of Microsoft Customer Service and Support telephone numbers or to create a separate service request, visit the following Microsoft website:

http://support.microsoft.com/contactus/?ws=supportNote The «Hotfix Download Available» form displays the languages for which the hotfix is available. If you do not see your language, it is because a hotfix is not available for that language.

Prerequisites

To apply this hotfix, you must be running Windows 7 Service Pack 1 (SP1) or Windows Server 2008 R2 SP1.

For more information about how to obtain a Windows 7 or Windows Server 2008 R2 service pack, click the following article number to view the article in the Microsoft Knowledge Base:

976932 Information about Service Pack 1 for Windows 7 and for Windows Server 2008 R2

Registry information

To apply this hotfix, you do not have to make any changes to the registry.

Restart requirement

You must restart the computer after you apply this hotfix.

Hotfix replacement information

This hotfix does not replace a previously released hotfix.

The global version of this hotfix installs files that have the attributes that are listed in the following tables. The dates and the times for these files are listed in Coordinated Universal Time (UTC). The dates and the times for these files on your local computer are displayed in your local time together with your current daylight saving time (DST) bias. Additionally, the dates and the times may change when you perform certain operations on the files.

Windows 7 and Windows Server 2008 R2 file information notesImportant Windows 7 hotfixes and Windows Server 2008 R2 hotfixes are included in the same packages. However, hotfixes on the Hotfix Request page are listed under both operating systems. To request the hotfix package that applies to one or both operating systems, select the hotfix that is listed under «Windows 7/Windows Server 2008 R2» on the page. Always refer to the «Applies To» section in articles to determine the actual operating system that each hotfix applies to.

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table:

Version

Product

Milestone

Service branch

6.1.760 0.16xxx

Windows 7 and Windows Server 2008 R2

RTM

GDR

6.1.760 1.18xxx

Windows 7 and Windows Server 2008 R2

SP1

GDR

6.1.760 1.22xxx

Windows 7 and Windows Server 2008 R2

SP1

LDR

-

GDR service branches contain only those fixes that are widely released to address widespread, critical issues. LDR service branches contain hotfixes in addition to widely released fixes.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed separately in the «Additional file information for Windows 7 and for Windows Server 2008 R2» section. MUM and MANIFEST files, and the associated security catalog (.cat) files, are critical to maintaining the state of the updated component. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

For all supported x86-based versions of Windows 7

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

14,336 |

14-Jul-2009 |

01:14 |

x86 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.18037 |

300,032 |

22-Dec-2012 |

04:39 |

x86 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

14,336 |

14-Jul-2009 |

01:14 |

x86 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.22201 |

300,032 |

22-Dec-2012 |

04:39 |

x86 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

21:20 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

21:20 |

Not applicable |

For all supported x64-based versions of Windows 7 and of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

16,896 |

14-Jul-2009 |

01:39 |

x64 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.18037 |

358,912 |

22-Dec-2012 |

05:44 |

x64 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

16,896 |

14-Jul-2009 |

01:39 |

x64 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.22201 |

358,912 |

22-Dec-2012 |

05:33 |

x64 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

20:38 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

20:38 |

Not applicable |

For all supported IA-64-based versions of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

40,960 |

14-Jul-2009 |

01:44 |

IA-64 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.18037 |

726,016 |

22-Dec-2012 |

04:27 |

IA-64 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Cmnicfg.xml |

Not applicable |

5,868 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Icsunattend.exe |

6.1.7600.16385 |

40,960 |

14-Jul-2009 |

01:44 |

IA-64 |

|

Ipcfg.xml |

Not applicable |

13,451 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Ipnathlp.dll |

6.1.7601.22201 |

726,016 |

22-Dec-2012 |

04:33 |

IA-64 |

|

Osinfo.xml |

Not applicable |

780 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Potscfg.xml |

Not applicable |

2,612 |

10-Jun-2009 |

20:42 |

Not applicable |

|

Pppcfg.xml |

Not applicable |

14,434 |

10-Jun-2009 |

20:42 |

Not applicable |

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

More Information

For more information about software update terminology, click the following article number to view the article in the Microsoft Knowledge Base:

824684 Description of the standard terminology that is used to describe Microsoft software updates

Additional file information for Windows 7 and for Windows Server 2008 R2

Additional files for all supported x86-based versions of Windows 7

|

File name |

X86_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.18037_none_06c20951a79c0d37.manifest |

|

File version |

Not applicable |

|

File size |

47,219 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:08 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.22201_none_0766160ac0a6be4b.manifest |

|

File version |

Not applicable |

|

File size |

47,219 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:08 |

|

Platform |

Not applicable |

Additional files for all supported x64-based versions of Windows 7 and of Windows Server 2008 R2

|

File name |

Amd64_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.18037_none_62e0a4d55ff97e6d.manifest |

|

File version |

Not applicable |

|

File size |

47,225 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:10 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.22201_none_6384b18e79042f81.manifest |

|

File version |

Not applicable |

|

File size |

47,225 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:10 |

|

Platform |

Not applicable |

Additional files for all supported IA-64-based versions of Windows Server 2008 R2

|

File name |

Ia64_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.18037_none_06c3ad47a79a1633.manifest |

|

File version |

Not applicable |

|

File size |

47,222 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:06 |

|

Platform |

Not applicable |

|

File name |

Ia64_microsoft-windows-sharedaccess_31bf3856ad364e35_6.1.7601.22201_none_0767ba00c0a4c747.manifest |

|

File version |

Not applicable |

|

File size |

47,222 |

|

Date (UTC) |

24-Dec-2012 |

|

Time (UTC) |

10:06 |

|

Platform |

Not applicable |

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

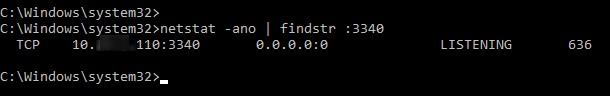

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

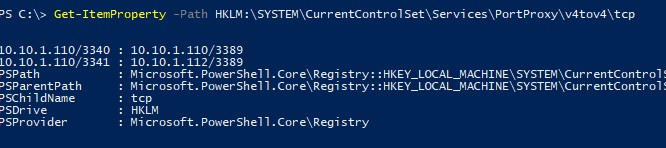

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

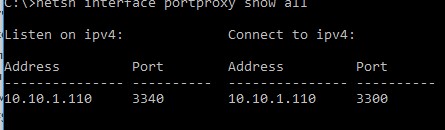

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

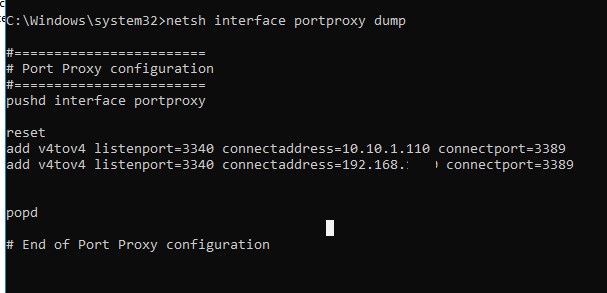

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

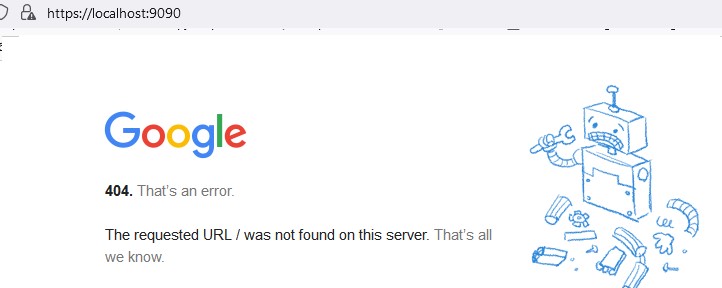

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

Настройка перенаправления портов с помощью NAT на Hyper-V Server

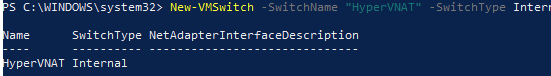

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Windows 2008 раздача интернета

Всем привет ранее мы с вами установили службу маршрутизации и удаленного доступа в Windows Server 2008 R2, теперь с помощью нее мы настроим NAT. Преобразование сетевых адресов (NAT) позволяет преобразовывать адреса IP версии 4 (IPv4) компьютеров одной сети в IPv4-адреса компьютеров другой сети. IP-маршрутизатор с включенным NAT, связывающий частную сеть (например, корпоративную) с общедоступной (такой как Интернет), позволяет компьютерам в частной сети получать доступ к компьютерам в общедоступной сети с помощью данной службы преобразования.

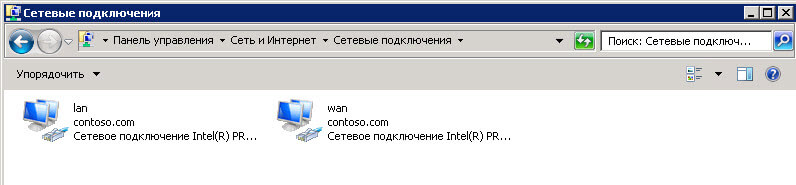

Итак у нас есть компьютер на котором есть интернет от провайдера и есть локальная сеть без интернета, нужно раздать интернет всем компьютерам локальной сети имея только компьютер с двумя сетевыми адаптерами. Имеем две сетевые карты LAn локальная сеть и Wan интернет. Этот интернет мы раздадим всем.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-00

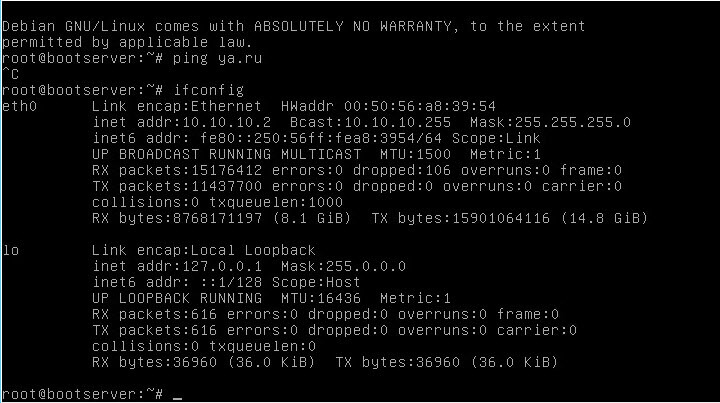

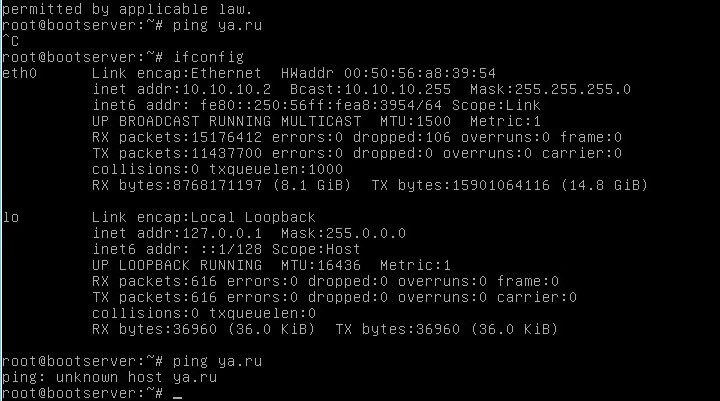

Есть тестовый сервер с Debian 7. Смотрим его сетевые параметры командой ifconfig, видим что у него только локальная сеть есть.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-02

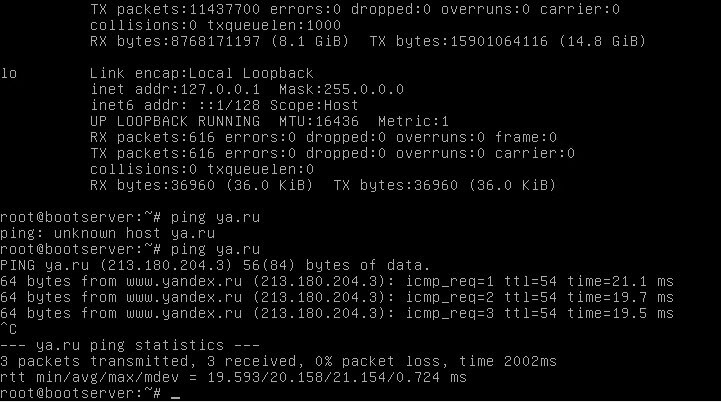

Сделаем команду ping ya.ru видим, что хост не найдет, другими словами инета нет.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-03

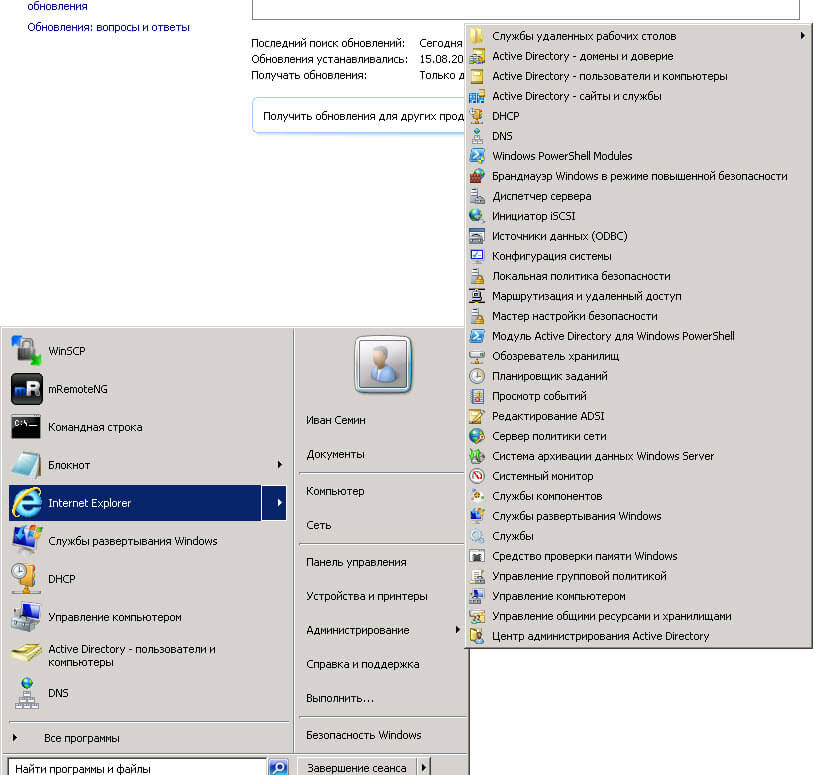

Открываем на нашем сервере Пуск-Администрирование-Маршрутизация и удаленный доступ.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-04

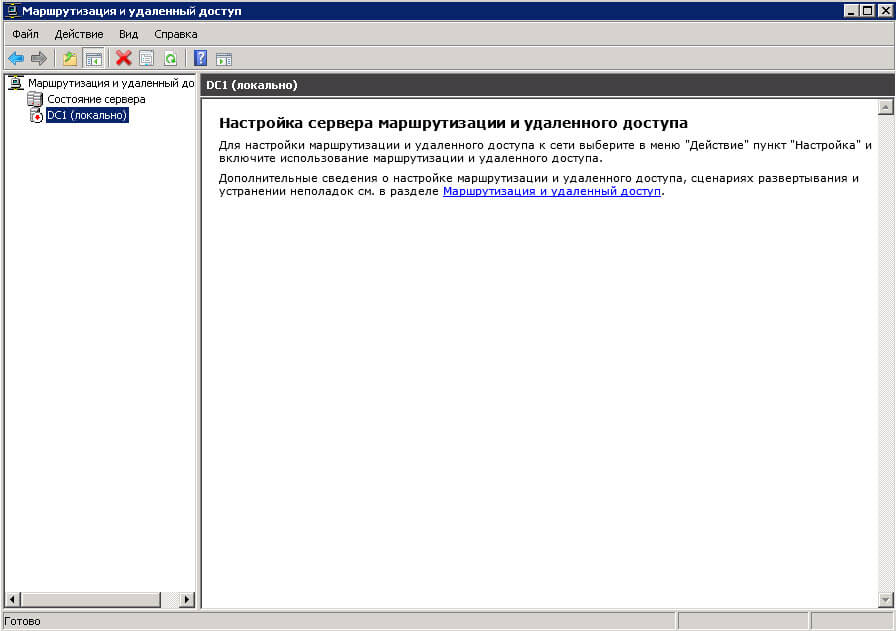

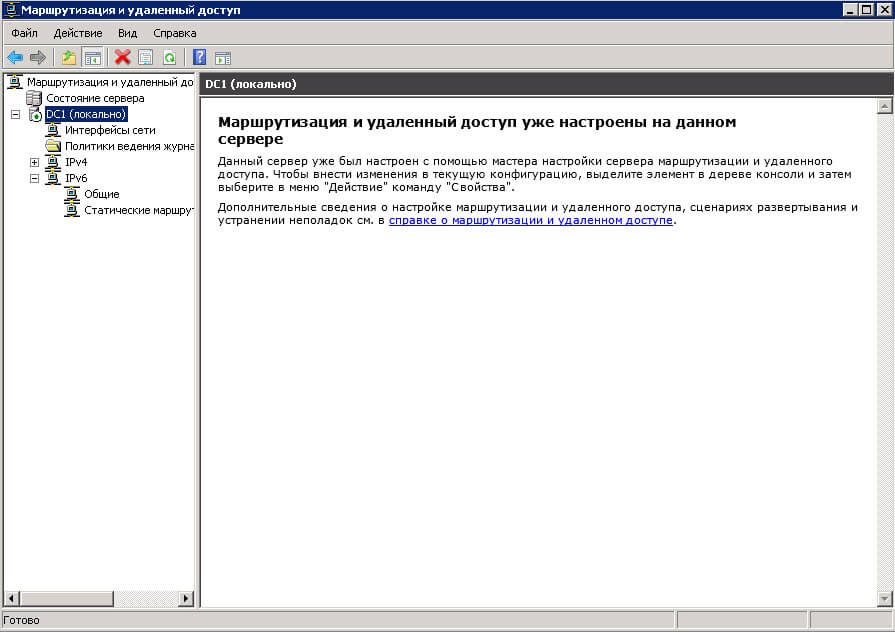

Откроется окно Маршрутизация и удаленный доступ. Обратите внимание,ч то сервер выключен и не настроен об этом говорит красная стрелка вниз.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-05

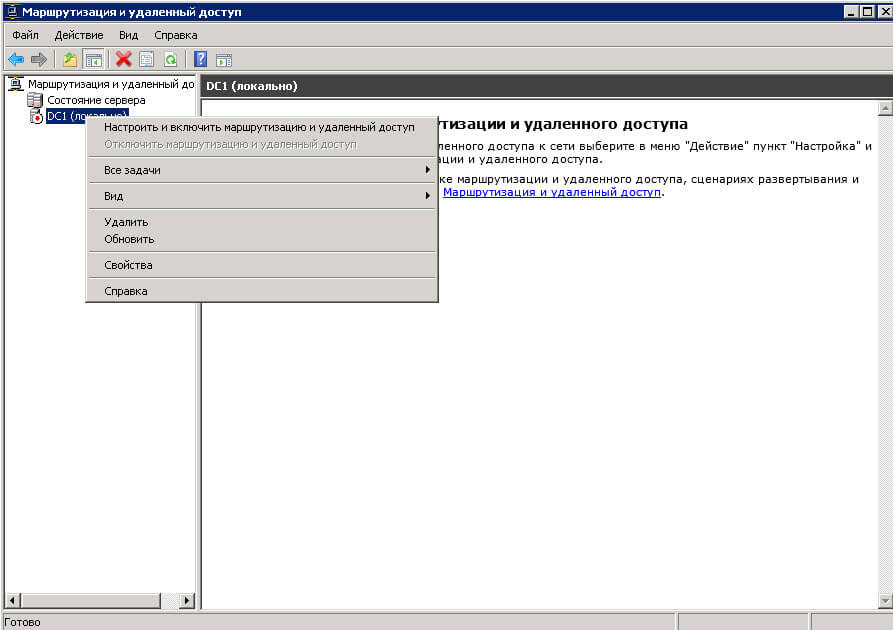

Щелкаем правым кликом по серверу и выбираем Настроить и включить маршрутизацию и удаленный доступ.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-06

Откроется мастер установки сервера маршрутизации и удаленного доступа.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-07

В данном окне мы с вами выберем NAT, обратите внимание что еще есть VPN сервер и Безопасное соединение между двумя частными сетями.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-08

Затем нужно указать сеть с интернетом, которая и будет натить другую.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-09

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-11

Все сервер настроен

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-12

Пробуем снова сделать пинги до яндекса, и видим, что все ок.

Как настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2-13

Вот так вот просто настроить NAT между двумя сетями с помощью службы маршрутизации и удаленного доступа в Windows Server 2008 R2.

Источник

Windows 2008 раздача интернета

Профиль | Отправить PM | Цитировать

Приветствую всех профессионалов!Посетил 15 статей по настройке раздачи инета под Server 2008, с использованием DHCP, NAT как маршрутизатора не помогла ни одна победить.

Есть сервер Server 2008 R2, на нем настроен AD, DNS, DHCP, RRAS, NAT, имеется две сетевые карты, 1 сетевая карта: ip 192.168.1.252 маска 255.255.255.0 шлюз 192.168.1.1, 2 сетевая карта: ip 192.168.3.5 маска 255.255.255.0 шлюз 192.168.3.5, DNS 192.168.3.5.

AD 192.168.3.5

DNS 192.168.3.5

DHCP раздает диапазон 192.168.3.6-192.168.3.254

Схема идет: Интернет-1 сетевая карта-2 сетевая карта-свич-клиентские машины

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 12414

Благодарности: 1442

——-

Вежливый клиент всегда прав!

Сообщения: 12414

Благодарности: 1442

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

как буд то Traffic Inspector направил инет в нужное русло и все заработало »

——-

Вежливый клиент всегда прав!

Источник

Windows 2008 раздача интернета

Я понимаю что вопрос избитый и куча статей есть, но я его делаю первый раз, и в этих всех статьях уже запутался.

Что я имею: офис приходит интернет через впн, и имеется втунутрення сеть, а теперь цифры:

Сеть провайдера:

ip 10.151.18.24

mask 255.255.255.0

geteway 10.151.18.1

Настроить сервер так чтоб у него был интернет у меня получается а вот чтоб через вторую сетевую он раздовался не получается.

Вторую сеть он распозанает как неизвестную. И поставить галочку на раздачу интернета все остальным нет возможности т.к. соотвтственой вкладки.

Хочется настроить сервер так чтоб он работал а не как проше чтобпотом по пять раз переделывать.

И поставить галочку на раздачу интернета все остальным нет возможности т.к. соотвтственой вкладки. »

Если же вы забыли свой пароль на форуме, то воспользуйтесь данной ссылкой для восстановления пароля.

Сообщения: 25640

Благодарности: 4280

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку Полезное сообщение чуть ниже.

Сообщения: 75

Благодарности: 0

Сделал все как было написано в статье, не работает.

Проблема может быть в том что сервер пингует машину во внутренней сети и машина сервер не пингует(свич и кабель менял).

До конца не могу понять вот эту строчку в статье

Интерфейс внутренней сети также добавлен в конфигурацию NAT в качестве частного интерфейса.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″> » width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 25640

Благодарности: 4280

Проблема может быть в том что сервер пингует машину во внутренней сети и машина сервер не пингует(свич и кабель менял)

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку Полезное сообщение чуть ниже.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 25640

Благодарности: 4280

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку Полезное сообщение чуть ниже.

Windows 2008 раздача интернета

Профиль | Отправить PM | Цитировать

Приветствую всех профессионалов!Посетил 15 статей по настройке раздачи инета под Server 2008, с использованием DHCP, NAT как маршрутизатора не помогла ни одна победить.

Есть сервер Server 2008 R2, на нем настроен AD, DNS, DHCP, RRAS, NAT, имеется две сетевые карты, 1 сетевая карта: ip 192.168.1.252 маска 255.255.255.0 шлюз 192.168.1.1, 2 сетевая карта: ip 192.168.3.5 маска 255.255.255.0 шлюз 192.168.3.5, DNS 192.168.3.5.

AD 192.168.3.5

DNS 192.168.3.5

DHCP раздает диапазон 192.168.3.6-192.168.3.254

Схема идет: Интернет-1 сетевая карта-2 сетевая карта-свич-клиентские машины

Источник» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 12414

Благодарности: 1442

——-

Вежливый клиент всегда прав!

Сообщения: 12414

Благодарности: 1442

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

как буд то Traffic Inspector направил инет в нужное русло и все заработало »

——-

Вежливый клиент всегда прав!