Эта статья предназначена для тех, кто занят вопросом обеспечения безопасности серверов, управляемых серверной операционной системой версий Microsoft Windows Server 2008/2012. В инструкции мы подробно разберем, как обеспечить безопасность работы. Обратите внимание, что только соблюдение всех условий, которые мы детально привели ниже, можно создать полноценную защиту от несанкционированных вторжений в инфраструктуру и максимально усилить безопасность вашего сервера, а также и клиентов, заходящих в систему.

Своевременная установка обновлений операционной системы и программного обеспечения

Стоит своевременно и регулярно обновлять действующую ОС и установленное программное обеспечение и поддерживать их в максимально оптимальном состоянии.

Соблюдение этого условия необходимо для:

- Устранения неполадок в работе приложений;

- Установки соответствующего уровня защиты сервера от определенных уязвимостей, которые были выявлены до момента запуска обновления.

Чтобы запустить автоматическую инсталляцию важного апгрейда, можно воспользоваться таким путем. Войдите в центр обновления ОС, найдите там соответствующий пункт и установите галочку напротив него.

Только проверенное программное обеспечение

Разумеется, всем известно, что популярное ПО очень распространено и найти его можно на множестве сайтов в интернете. Старайтесь избегать загрузки с непроверенных ресурсов! Обратите внимание, что такие приложения могут быть уязвимы для различного рода атак или изначально заражены вирусом. В том случае, если вы правильно оцениваете свои возможности и понимаете, что не можете отличить зараженное ПО от официального софта, лучше избегать непроверенных ресурсов и пользоваться только сайтами официальных поставщиков программного обеспечения.

Если вы все-таки решили воспользоваться неофициальным продуктом, внимательно изучите тонкости установки и содержание пакета. Лучше всего пользоваться только официальным обеспечением, загруженным с сайта разработчика. Именно самостоятельная установка непроверенных программ чаще всего приводит к появлению разнообразных проблем по части безопасности ОС.

Правильно устанавливайте брандмауэр

Очень важно уделить соответствующее внимание фаерволу, так как на серверах, доступных через интернет и не находящихся за выделенным устройством, единственным инструментом для защиты от внешних подключений является брандмауэр операционной системы. Никогда не недооценивайте значимость работы фаервола!

Именно поэтому нужно грамотно отключить разрешающие правила, а также добавить новые запрещающие параметры, чтобы снизить уровень атак на порты. Это поможет снизить количество портов, прослушивающих входящий трафик. Если вы пользуетесь стандартным сервером и хотите наладить работу, оптимальным вариантом будет открытие таких портов:

- 80 – HTTP;

- 443 — HTTPS .

Есть определенный перечень портов, которые будут иметь открытый доступ. К этому кругу нужно ограничить список источников подключения, делается это следующим образом:

- Войдите в правила брандмауэра ОС;

- Создайте список адресов, обращения с которых будут разрешены.

Это поможет оградить проникновение ненужных адресов и усилить безопасность. Мы приводим список портов, которые необходимо тщательно проверить. Для них стоит составить отдельный список пользователей, имеющих доступ, а значит, закрыть проникновение ненужным лицам. Ниже приводим перечень портов, на которые стоит обратить особое внимание:

- 3389 – Стандартный порт RDP;

- 990 – FTPS;

- 5000-5050 – порты FTP, работающие в пассивном режиме;

- 1433-1434 – порты SQL;

- 53 – DNS.

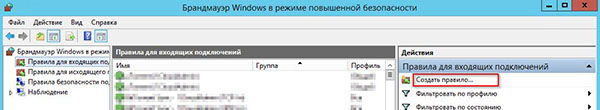

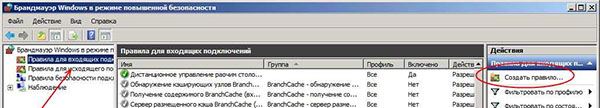

На изображении ниже вы можете увидеть, как именно устанавливаются правила входящих портов.

Новое имя пользователя при создании учетной записи с функциями администратора

Во всех актуальных версиях рассматриваемой операционной системы стандартная запись администратора предустановлена в обязательном порядке. Она является ведущей и имеет безлимитные возможности для управления – именно эту учетную запись чаще всего пытаются взломать. Происходит это из-за того, что найти подходящий пароль к одной записи гораздо проще, чем выявлять список всех пользователей, которым разрешен доступ. Стоит сменить название записи, чтобы максимально обезопасить сервер, для чего нужно сделать такие действия:

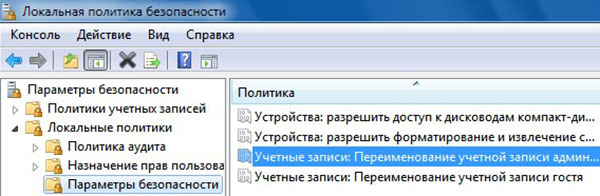

- Введите комбинацию (WIN+R), после чего откроется окно, куда необходимо напечатать значение «secpol.msc» (без кавычек);

- Войдите в редактор локальной политики безопасности так, как изображено на картинке ниже. Найдите строку меню «Локальные политики», в выпадающем списке выберите параметры, далее вам необходимо найти строчку переименования имени учетной записи с расширенными правами;

- Поменяйте название и сохраните внесенные изменения.

Расширение списка административных аккаунтов

Еще один дополнительный способ усилить безопасность – создание нескольких аккаунтов с правами администратора, в том случае, если при администрировании задействованы двое и более людей. Этот метод поможет увидеть, чья запись разрешила те или иные действия, происходящие на сервере.

Ограничение прав учетной записи

Если вы пользуетесь системой для осуществления стандартных действий, для которых не нужны расширенные полномочия, старайтесь делать это, входя в систему под учетной записью обычного пользователя. Это делается для того, чтобы снизить риск проникновения злоумышленника под расширенным аккаунтом.

Даже если в момент работы произойдет взлом системы, нарушитель получит возможность действовать только в рамках стандартного пользовательского аккаунта, а не расширенного функционала администратора. Если же злоумышленник проникнет в инфраструктуру под аккаунтом администратора, он получит неограниченные полномочия и возможности менять все составляющие системы, что негативно отразится как на самом сервере, так и на ваших пользователях, к тому же, вы с трудом сможете восстановить доступ после взлома.

Установка пароля для общего доступа и разграничение прав

Будьте бдительны и запретите подключение без пароля, а также анонимный доступ для папок общего пользования! Именно этот способ – самый легкий вариант получения запрещенного доступа к вашим файлам.

Даже если вы считаете, что содержимое директорий не несет никакой важной информации, помните, что доступ к этим данным позволит стать возможностью дальнейшего проникновения и запуска вредоносного кода. Тем более стоит принимать во внимание, что ваши пользователи доверяют содержимому директорий и пользуются им, а значит, вредоносный код путем файлов может попасть и ко всем клиентам данной директории.

Кроме обязательной установки пароля на все папки общего доступа, необходимо разделить права доступа для пользователей к общим же директориям. Чтобы не тратить лишнее время и не следить за действиями каждого аккаунта клиента, можно просто создать некоторое ограничение в правах для определенных групп пользователей, у которых нет необходимости получать доступ к определенным документам. Таким образом, вы сможете обезопасить систему и клиентов, а также избежать проблематичных последствий для всех ваших клиентов.

Включение ввода пароля для входа в систему при выходе из режима ожидания, а также автоматическое отключение работы при отсутствии действий.

Тем из вас, кто пользуется физическим сервером, мы рекомендуем запустить повторный запрос пароля после выхода из режима ожидания. Это осуществляется таким образом:

- Войдите в панель управления;

- Найдите пункт «Электропитание» и откройте его;

- Выберите строку «Выбрать план электропитания».

Также рекомендуем реализовать повторный ввод пароля, когда подключение осуществляется после длительного периода отсутствия действий. Такой способ защиты поможет вам избежать несанкционированного входа под именем пользователя, когда, например, запись была забыта и оставлена открытой, в том случае, когда использовался чужой компьютер и т.д. Чтобы подключить этот параметр, необходимо:

- Открыть окно командой Win+R;

- Ввести данные secpol.msc;

- Настроить опцию.

Мастер настройки безопасности

Этот инструмент позволит вам создать XML-файлы политики безопасности, в последствии переносимые на серверы системы. Данные содержат информацию о правилах употребления серверов и брандмауэра, а также настройку общих параметров системы.

Правильная настройка групповой политики безопасности

Обращаем ваше внимание, что именно этот способ входит в список основных самых действенных мер, принимаемых для поддержания должного уровня безопасности. Обязательным условием корректной работы системы является настройка групповых политик Active Directory. Кроме их первоначальной установки, стоит осуществлять своевременную регулярную проверку и настройку группы политик.

Чтобы настройка была максимально удобной, можно воспользоваться двумя способами:

- Утилитой «gpmc.msc», которая уже включена в саму ОС;

- Утилитой SCM-Security Compliance Manager. Перейдите по ссылке, чтобы загрузить программу с официального сайта.

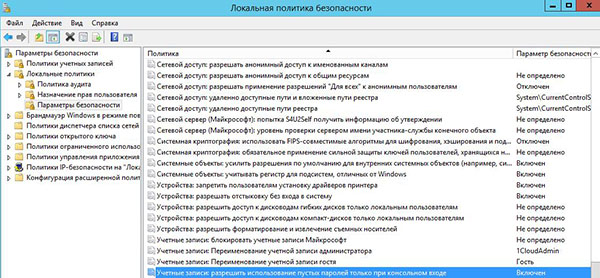

Переход к локальным политикам

Мы обсудили групповые политики, теперь рассмотрим локальную безопасность. Это важно делать в обязательном порядке, так как они касаются как прав клиентов, входящих на сервер, так и самих локальных аккаунтов. Чтобы успешно управлять политиками, подключите опцию, которую можно вызвать путем ввода secpol.msc в окно, открывающееся командой WIN+R.

Безопасность служб удаленных рабочих столов

Сначала рассмотрим записи, которые не содержат данных о заданном пароле.

Несмотря на то, что данные действия очевидны для любого администратора инфраструктуры, не стоит забывать о ней, необходимо тщательно проверить блокировку RDP-подключений.

Чтобы заблокировать подключение к серверу для записей с неустановленным паролем, нужно:

- Открыть программу «Computer Configuration»;

- Далее перейти через настройки ОС в локальные политики;

- Откройте вкладку «Параметры» и поставьте галочку напротив того, что отображен на приведенном ниже изображении.

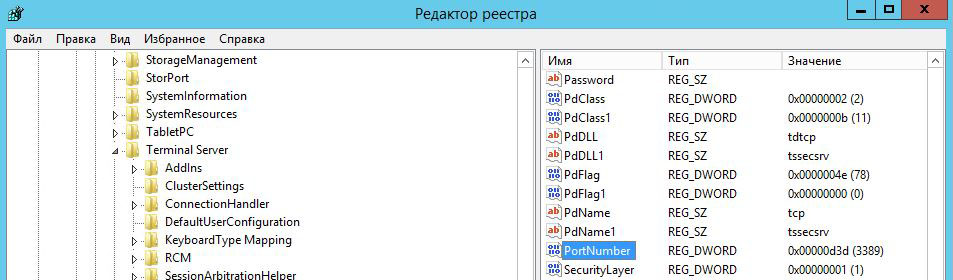

Смена стандартного порта

Смена Remote Desktop Protocol с того, что был установлен по умолчанию, считается весьма эффективной мерой для защиты от вредоносных атак, которые совершаются с целью анализа well-known портов. Чтобы сменить порт, нужно осуществить такие манипуляции:

- Войти в редактор реестра;

- Создать копию существующего файла;

- Открыть следующую директорию HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Как показано ниже, отыщите требуемый параметр и дважды кликните кнопкой мыши;

- Откроется новая страница, где нужно кликнуть по десятичному способу исчисления, а также поменять указанное значение порта на то, что требуется вам (в строке «Значение»);

- Щелкните по кнопке ОК и выйдите из программы.

Далее разберемся с правилами брандмауэра, которые должны включать в себя разрешение подключений извне с помощью того порта, который вы прописали в предыдущих шагах. Чтобы создать правило, разрешающее подключение, необходимо:

- Войти в брандмауэр;

- Открыть строку «Дополнительные параметры» с левой стороны экрана;

- Перейти на «Правила входящих подключений», кликните по кнопке создания нового правила;

- Выберите значение «Для порта» в новом окне;

- Пропишите номер вашего порта и щелкните по кнопке «Готово», а далее перезагрузите устройство.

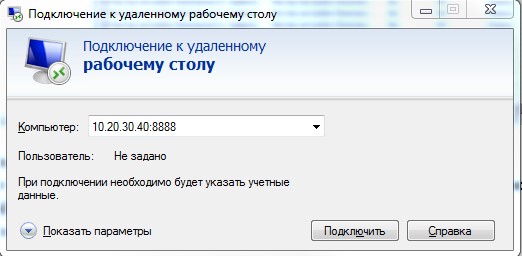

Чтобы можно было подключаться к вашему виртуальному серверу через порт, который был установлен вами вручную, необходимо, как приведено на рисунке ниже, ввести адрес сервера, после чего поставить двоеточие и указать номер сгенерированного порта.

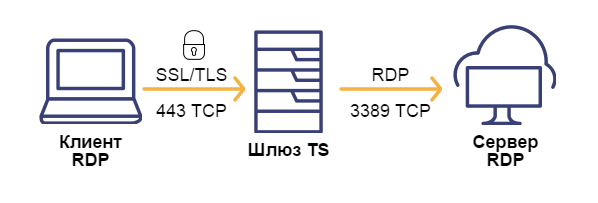

Настройка шлюза

Эта служба создана для того, чтобы обеспечивать поддержку тех клиентов, что подключаются к вашей частной сети удаленно с помощью функции RDP. Шлюз гарантирует, что подключения пользователей с помощью протокола HTTPS будут проходить полностью безопасно, что облегчает работу администратора и избавляет от необходимости настройки подключения клиентов к серверу.

Шлюз TS помогает осуществлять контроль над доступом к частям системы, а также создавать правила и требования к пользователям, например, такие:

- Кто может осуществлять подключение к внутренним ресурсам системы;

- Список сетевых ресурсов или групп, к которым разрешено подключение;

- Наличие или отсутствие пользователя в групповой системе безопасности;

- Необходимость удостовериться в подлинности на основании двух основных способов аутентификации.

Службу можно и нужно использовать только на отдельной виртуальной машине . Однако это правило не запрещает применять любую существующую, которая уже работает на вашем хосте.

Инсталляция службы

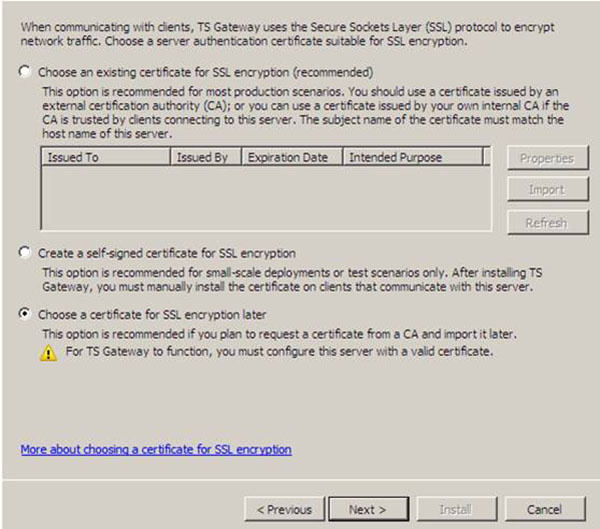

Чтобы процесс установки прошел успешно, нужно:

- Войти в управление сервером, открыть вкладку «Роли» и перейти к пункту добавления;

- На этой вкладке нужно открыть пункт «Службы терминара»;

- Кликните на шлюз TS;

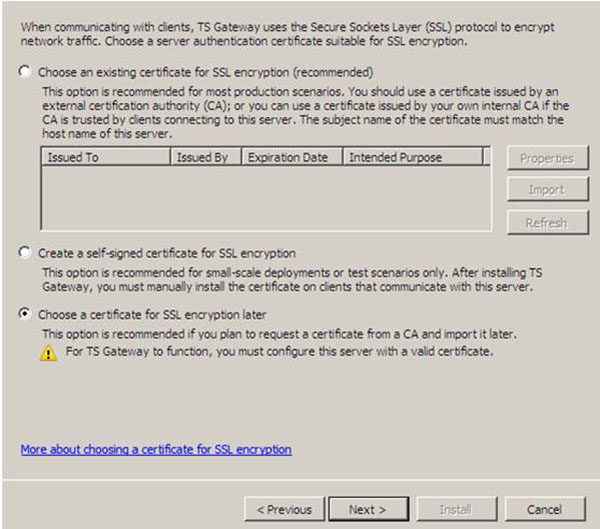

- Откроется страница выбора, где нужно кликнуть на строку «Позже». Так необходимо поступить, потому что нужный сертификат службы пока еще не был нами сгенерирован, это будет сделано впоследствии;

- В новом окне вновь нажмите на строку «Позже;

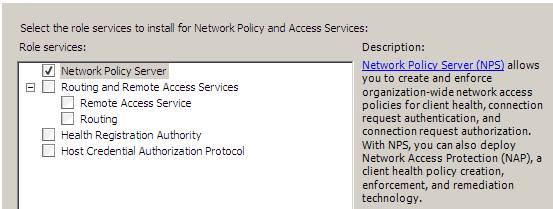

- Отметьте галочкой пункт Network Policy Server, указанный на приведенном ниже рисунке;

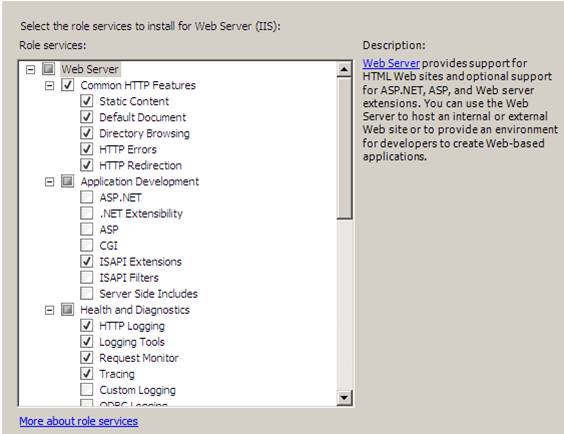

- Ориентируясь на изображение, определите необходимые службы ролей, подходящие именно вам.

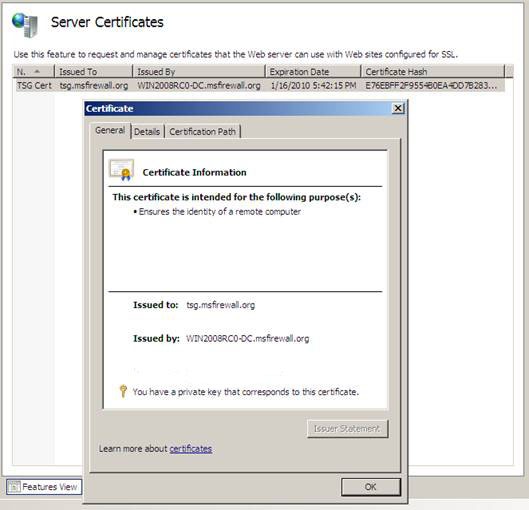

Генерация сертификата

Сертификат для шлюза создается с целью генерации подключений путем SSL от клиентов RDP. Чтобы создать нужный сертификат, необходимо:

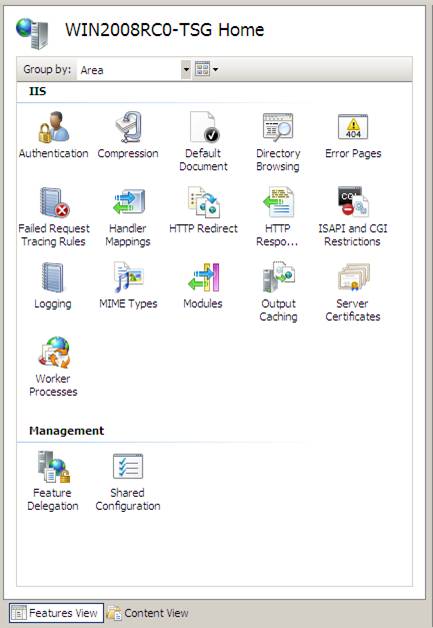

- Войти в меню администрирования и нажать на IIS Manager;

- Слева на открывшейся странице нужно найти ваш сервер, после чего войти в меню создания сертификата домена, как это показано на рисунке ниже;

- Перейдите к окну «Определенные свойства имени», где нужно будет указать необходимые параметры. Особое внимание следует уделить полю, где вводится общее имя, значение строки должно соответствовать тому названию, которое указывалось ранее при настройке служб RDP;

- Откроется окно центра сертификации, где нужно выбрать Enterprise CA, далее следует ввести то же значение, что и в строке «Сетевое имя».

Если все было сделано верно, то обновленные сведения о сгенерированном сертификате будут отображены в строке «Сертификаты сервера». Если нажать на нужный сертификат, то должна открыться вся подробная информация о ключе, без которого не будет работать сертификат и объекте назначения. (Посмотрите, как это выглядит на изображении ниже).

Конфигурация службы терминалов при работе сгенерированного сертификата

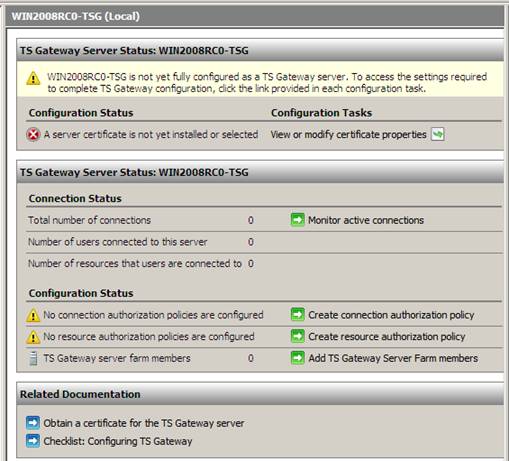

После того, как сертификат был создан, нужно наладить работу шлюза на применение его в работе. Это делается так:

- Перейдите в строку «Шлюз терминальных серверов», которую можно найти в списке служб удаленных рабочих столов в меню администрирования;

- В левой части экрана кликните по тому серверу, который должен исполнять роль шлюза, далее вы увидите, что необходимо будет сделать для завершения настройки;

- Нажмите на строку, предлагающую изменение свойств сертификата;

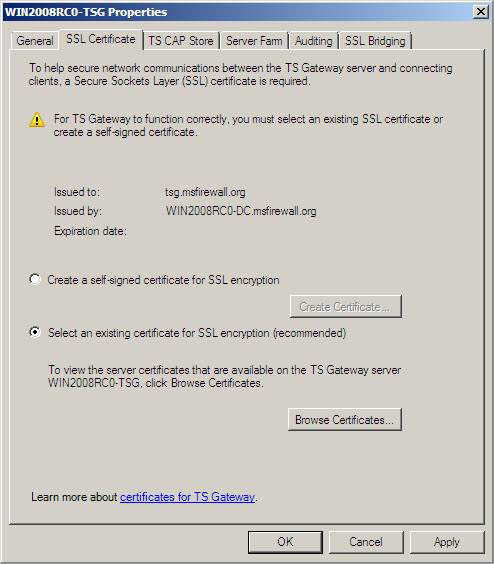

- В открывшемся окне откройте вкладку сертификата, установите галочку около строки «Выбрать существующий сертификат для SSL шифрования», далее разрешите просмотр всех сертификатов;

- Выберите тот документ, который мы генерировали ранее.

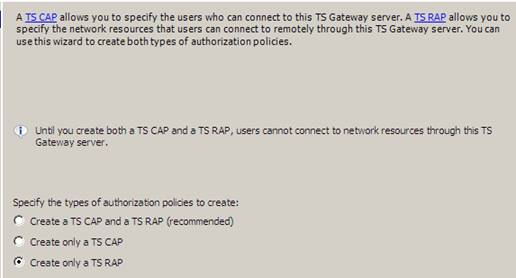

После того, как был выбран необходимый для работы сертификат, нужно перейти к настройке авторизации подключений. Она необходима для контроля над действиями тех клиентов, которые используют именно шлюз в качестве подключения к системе:

- Войдите в меню «Политики авторизации соединений»;

- Выберите пункт создания TS CAP;

- Создайте название создаваемой политики, например, как указано на изображении;

- Перейдите к вкладке «Требования», где нужно ввести группы пользователей, которые будут иметь доступ, а также активировать проверку пароля. Чтобы создать группу, введите ее название и нажмите на кнопку проверки имен;

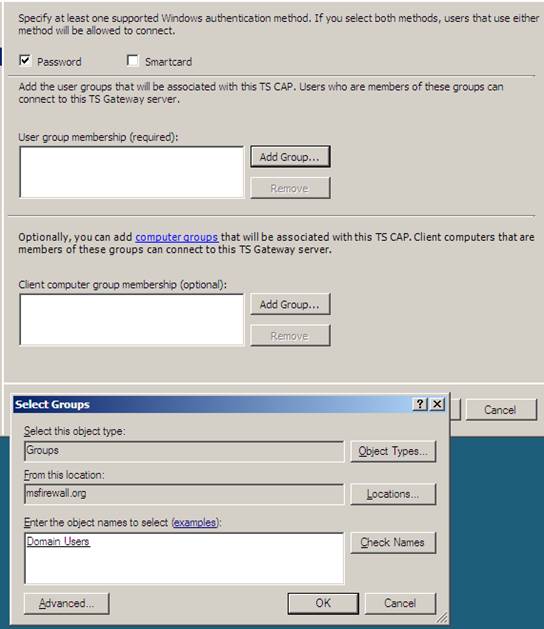

- Далее нужно отключить перенаправление для определенных типов устройств и разрешить его для клиентов;

- Проверьте все параметры и закройте мастер настройки.

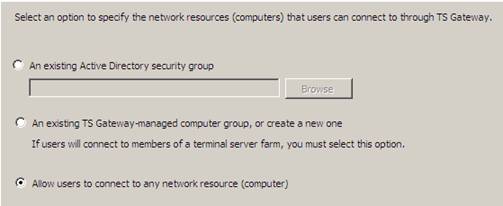

Перейдем к настраиванию авторизации ресурсов. Это необходимо для проверки серверов и станций, доступных для подключения и расположенных извне системы:

- Войдите в меню политики авторизации ресурсов;

- Откройте панель «Менеджер шлюзов», где вы найдете пункт создания новой политики. Здесь нужно будет выбрать выберите TS RAP в качестве способа;

- Придумайте имя политики. Откройте перечень групп, где нужно будет выбрать только относящиеся к действию данной создаваемой политики;

- Во вкладке «Группа компьютеров» введите значение тех устройств, которые осуществляют работу согласно RAP;

- Проверьте введенные данные и выйдите из настройщика.

После проведенных манипуляций сама настройка заканчивается, теперь шлюзы будут работать должным образом.

Защита сессии, проводимой через Remote Desktop Protocol с помощью соединений SSL/TLS

Такой способ тунеллирования при подключениях рекомендуется для того, чтобы максимально усилить безопасность в таких ситуациях, когда не используется VPN.

Включить эту функцию можно таким образом:

- Ввод команды gpedit.msc;

- Или вход в меню администратора, где необходимо открыть папку «Компоненты»;

- Войдите в сервер удаленных рабочих столов, откройте вкладку «Безопасность» и введите следующее значение, которое желательно должно быть равно SSL (TLS 1.0) only.

Второй способ активации опции:

- Войдите в панель управления сервером;

- В списке доступных подключений выберите нужное и откройте его свойства;

- В открывшемся окне выберите «Security Level».

Чтобы настроить туннелирование путем TLS, нужно вновь войти в панель управления сервером удаленных рабочих столов. Далее:

- Откройте список доступных подключений, в нем найдите необходимое вам, для которого будет настраиваться уровень защиты. Далее откройте выпадающее меню и выберите пункт «Свойства»;

- Найдите вкладку «Общие», там укажите уровень шифрования RDP FIPS140-1 Encryption.

Отключение и изоляция ролей и сервисов

Одна из главнейших задач, на которую стоит обратить особое внимание, при расчете обеспечения безопасности инфраструктуры вашего сервера – это расширение возможностей по снижению рисков поражения. Чтобы снизить уровень опасности возникновения атак на отдельные важные узлы инфраструктуры, необходимо учитывать, что чем больше ролей несет на себе каждый из узлов, тем больше пропорционально снижается и его безопасность, вследствие чего он становится все более уязвим для атак.

Чтобы снять уровень опасности и возникновения рисков, очень важно правильно разграничивать роли серверов еще на стадии настройки системы. Также стоит уделить особое внимание отключению тех ролей, которые не являются критически важными и практически не используются.

Один сервер должен нести на себе ответственность за выполнение одной функции, но, к сожалению, на практике такая возможность практически нереализуема. Однако можно постараться разграничить функции по максимуму в рамках своих возможностей.

Нет необходимости применять выделенные серверы для каждой задачи, достаточно будет использовать виртуальные машины. При условии правильной настройки опция безопасности, они будут выполнять часть определенных ролей. Правильно построенная виртуальная инфраструктура может быть реальной полноценной альтернативой реальной системы, которая обойдется намного дороже. Тем более, что в настоящее время технологии виртуализации достигли высокого уровня и предлагают действительно отличную безопасность, стабильность и качество эксплуатации.

Наш сервис никоим образом не накладывает ограничений на установку вашей собственной виртуальной машины на сервер, который арендован на нашем сервисе. Если у вас возникло желание поставить свою виртуальную машину, вы всегда можете обратиться с соответствующей заявкой в нашу службу поддержки – мы окажем вам всестороннюю помощь и поможем в реализации данной возможности.

Windows Server Core

Напоследок скажем несколько слов о таком дистрибутиве, как Windows Server Core. Программа представляет собой продукт для виртуального сервера, который мы и обсуждаем в данной статье.

Особенность – отсутствие встроенного графического окружения. Именно за счет данной уникальной черты, программа защищена от большого количества рисков и уязвимостей, так как не применяет в работе подавляющее большинствосистемных сервисов, которые и нужны для полноценной работы графического окружения.

Другая особенность утилиты – низкий уровень нагрузки на ресурсы сервера, именно поэтому дистрибутив является идеальным решением для установки. Но есть и небольшой недостаток, ведь в настоящее время для утилиты поддерживаются далеко не все функции ОС, поэтому программа не может работать в полноценном режиме. Однако можно ожидать скорейшего развития данного направления и появления полной версии дистрибутива.

Итак, в данной статье мы разобрали все основные способы, которые помогут сделать ваш сервер более защищенным и минимизировать риск возникновения уязвимостей и несанкционированных проникновений в инфраструктуру системы. Также подробно рассмотрели все способы инсталляции и настройки нужных утилит, программ и функций, которые помогут в реализации установки по-настоящему безопасной системы для вашей ОС.

Если вы правильно выполняли все шаги, то результатом станет усиление безопасности вашего сервера. Внимательно прочтите все пункты и выполняйте все точно согласно приведенным шагам. Следование инструкции поможет вам создать максимально безопасную систему, которой вы и клиенты сможете пользоваться без особых проблем.

На этом разбор основных рекомендаций по обеспечению безопасности в Windows Server 2008/2012 окончен. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

Since last week I am working on a project for setting up a Shared FTP Server for a Shared Web Server based on Windows Server 2008 R2 platform. I have already published an article to Install IIS on Windows Server 2008. While writing an article on how to install and configure a shared FTP Server, I came across a few challenges and solutions which I thought is better to discuss in a separate post, so, here we go.

When I read details about FTP authentication in Microsoft FTP 7.5, I came to know about FTP User Isolation concept using which we can provide access to the folder created with the same name as a Windows Local User account.

Create Windows Local User Account

Create Local User using GUI:

- Press Windows Key + R. In the Run window type lusrmgr.msc and press enter.

- Right click on Users and then click New User.

- User name: Enter username i.e. client1

- Full name: Enter full name of the user. This is optional.

- Description: A short description about this user.

- Password: Enter password for the user.

- Confirm Password: Re-enter password.

- Deselect User must change password at next logon

- Select Password never expires.

- Click Create button to create the user account.

Create Local User using CLI:

- Launch Command Prompt as an Administrator (Start >> All Programs >> Accessories. Right click Command Prompt and then click Run as administrator).

- At Command Prompt type net user /ADD client1 * /expires:never. Replace client1 with the actual username you want to create. Now press Enter key. Type a password when prompted for and then retype the password to confirm.

Create Local Group

In Microsoft Windows when we create a local user it is by default added to Users group and by default members of Users group are allowed to logon locally on the system and those users also appear on logon screen. To create more secure environment for shared hosting server (shared FTP/Webserver) we should deny all FTP Users from logging locally on server system. To accomplish this we should create a local group i.e. FTPUsers and add all FTP Users to this group. This can be done by following below steps.

Create Local Group using GUI

- Press Windows Key + R. In the Run window type lusrmgr.msc and press enter.

- Right click on Groups and then click New Group...

- Group name: Enter Group Name i.e. FTPUsers

- Description: Type a short description for this group. This is optional.

- Add members to this group by clicking Add button and then selecting local users that will belong to this group. I added client1 and client2 to this group.

- Click Create button to create the group.

Create Local Group using CLI

- Launch Command Prompt as an Administrator (Start >> All Programs >> Accessories. Right click Command Prompt and then click Run as administrator).

- At Command Prompt type net localgroup FTPUsers /add. Replace FTPUsers with the actual Group name you wish to create. Press enter key.

Adding Local Users to Local Group

- Launch Command Prompt as an Administrator (Start >> All Programs >> Accessories. Right click Command Prompt and then click Run as administrator).

- Type net localgroup FTPUsers client1 client2 /add at Command Prompt and then press enter key to add client1 and client2 local users to FTPUsers group.

- Type net localgroup Users client1 client2 /delete and press enter key to delete local users client1 and client2 from local group Users.

Denying FTPUsers to Logon locally on Server

Once we delete user accounts from Users group those user will not be visible on the Windows logon screen, this is because by default only members of Administrators, Backup Operators and Users groups are allowed to logon locally. However to confirm this do as per below steps:

Check who is allowed to Logon locally

- Press Windows Key + R. In the Run window type secpol.msc and press enter.

- In the Local Security Policy window go to Local Policies >> User Right Assignment

- Find Allow logon locally, and there must be only Administrators, Backup Operators and Users group are listed.

Add FTPUsers group to Deny log on locally list by following steps. This needs to be done to strengthen security against a mis-configuration between two settings Allow logon locally and Deny log on locally. Since Deny logon locally supersedes Allow logon locally settings, it will prevent users from logging on locally if they are also in Allow logon locally list. This will help if we created a new local user account and forget to remove from Users group, however since it is in FTPUsers group those users will not be allowed to log on locally on the server machine.

Deny FTPUsers to logon locally (more restrictive)

- Press Windows Key + R. In the Run window type secpol.msc and press enter.

- In the Local Security Policy window go to Local Policies >> User Right Assignment

- Find Deny log on locally. It may be blank initially. Add FTPUsers group here.

Denying FTPUsers to Logon through Remote Desktop Services

We must deny FTPUsers group from logging on through Remote Desktop Services even though by default only Administrators and Remote Desktop Users groups are allowed to log on through Remote Desktop Services because a more restrictive settings alway helps against a silly mis-configuration.

Checking who is allowed to Logon through Remote Desktop Services

- Press Windows Key + R. In the Run window type secpol.msc and press enter.

- In the Local Security Policy window go to Local Policies >> User Right Assignment

- Find Allow logon through Remote Desktop Services and there must be only Administrators, Remote Desktop Users groups are listed.

For adding FTPUsers to Deny log on through Remote Desktop Services list follow below steps. Doing more restrictive settings always help against mis-configurations.

Deny FTPUsers to logon through Remote Desktop Services (more restrictive)

- Press Windows Key + R. In the Run window type secpol.msc and press enter.

- In the Local Security Policy window go to Local Policies >> User Right Assignment

- Find Deny logon through Remote Desktop Services. It may be blank initially. Add FTPUsers group here.

Введение

Эта статья является базисом и введением в изучение групповых политик операционных систем Windows, от знания которой зависит работа со всем последующим материалом. Как уже говорилось в предыдущей статье по основам групповых политик: «Введение в изучение групповых политик»,групповая политика – это компонент серверных и клиентских операционных систем Windows, начиная с Windows 2000, позволяющий централизовано управлять конфигурацией пользователей и компьютеров. Групповые политики основываются на многих параметров политик, которые в свою очередь указывают на применение определенной настройки для выбранного компьютера или пользователя. В операционных системах Windows Server 2008 R2 и Windows 7 насчитывается более 3200 политик, при помощи которых можно оградить локальных пользователей и пользователей, расположенных в вашем домене или лесу от действий, которые они не должны выполнять. Методы создания собственных политик будут рассказаны в одной из последующих статей. Все параметры политик располагаются в объекте групповых политик GPO (Group Policy Object).

Объекты групповых политик делятся на две категории:

- Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

- Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

В этой статье речь пойдет об управлении локальными объектами групповых политик.

Управление локальными объектами групповых политик

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки:

Открытие оснастки «Редактор локальных групповых политик»

Вы можете открыть данную оснастку несколькими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введитеgpedit.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавишCtrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку«Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку«ОК»;

На следующем скриншоте отображена оснастка «Редактор объектов групповой политики»:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера. Создавать объекты GPO для развертывания программного обеспечения можно только в операционной системе Windows Server 2008/2008R2. Процесс создания GPO для установки программ будет подробно рассмотрен в одной из последующих статей.

Конфигурация Windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Политика разрешения имен

Этот узел предоставляет возможность управлением расширением таблицы политик разрешения имен (NRTP), которая хранит параметры конфигурации для безопасности DNS (DNSSEC). Политика разрешения имен – это объект групповой политики, в котором указаны сведения о политике, которые отображаются в NRTP. Это расширение стоит настраивать только в том случае, если ваш компьютер входит в состав домена Active Directory. Эта политика расположена только в узле«Конфигурация компьютера».

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

- Суффикс – это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

- Префикс – это первая часть полного доменного имени, к которому применяется правило;

- Полное доменное имя – состоит из узла и имени домена, включая домен верхнего уровня;

- Подсеть (IPv4) – это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

- Подсеть (IPv6) – это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

- Любой – применяется для всех найденных пространств имен DNS.

В поле «Центр сертификации» вы можете указать ЦС, который используется для создания цифровых подписей. Можно вводить ЦС вручную или выбрать нужный, воспользовавшись кнопкой «Обзор».

На вкладке «DNSSEC» вы можете включить DNSSEC для создаваемого правила и указать принудительную проверку конфигурации для безопасности DNS, а также выбрать тип шифрования, который будет использоваться для данного правила. Доступные значения: «Без шифрования (только целостность)», «Тройной DES (3DES)», «Advanced Encryption Standard (AES)» с длиной ключа 128, 192 или 256 бит, или AES с длиной ключа 192 и 256 бит.

На вкладке «Параметры DNS для прямого доступа» вы можете указать серверы, которые клиент DNS будет использовать при соответствии указанного имени; прокси-сервер, который будет использоваться для подключения к Интернету; и можете указать тип шифрования для использования IPSec при взаимодействии между клиентом и сервером DNS.

Если вы нажмете на кнопку «Дополнительные параметры глобальной политики», то сможете настроить параметры роуминга, параметры ошибки запроса и разрешения запроса.

После того как все параметры будут указаны, нажмите на кнопку «Создать». После чего созданное правило отобразится в таблице политик разрешения имен. Изменения политики не будут сохранены, пока вы не нажмете на кнопку «Применить».

Сценарии

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку«Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз». Для того чтобы изменить сценарий, нажмите на кнопку«Изменить». Кнопка «Удалить» предназначена для удаления сценария из списка.

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила. На следующем скриншоте вы увидите правило безопасности подключения туннельного режима, созданного средствами групповых политик и открытого в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

- настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

- создавать и распространять список доверия сертификатов (CTL);

- добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

- добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

- Отправляющее приложение;

- URL-адрес;

- Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

- Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

- Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

В узле «Конфигурация Windows» операционной системы Windows Server 2008R2 вы также можете найти узел «Перенаправленные папки», которые позволяют менять местоположение специальных папок внутри профиля пользователя на новое, например, на место в общем сетевом ресурсе.

Заключение

На этом заканчивается первая часть статьи, посвященной оснастке «Редактор локальной групповой политики». При помощи текущей оснастки вы можете проводить разнообразные действия для настройки компьютера и повышения его безопасности. В этой статье был проведен краткий обзор функционала узлов«Конфигурация программ» и «Конфигурация Windows», используя которые вы можете управлять установкой программ, аудитом пользователей, изменять запуска служб, сценарии автозапуска и завершения, правил брандмауэра Windows в режиме повышенной безопасности и многое другое. В следующей части статьи я расскажу о принципах работы с узлом «Административные шаблоны», а также о фильтрации параметров политик данной оснастки.

Управление безопасностью настольных компьютеров Windows — задача сложная, для ее решения существует множество подходов и инструментов. Но в операционных системах Windows есть встроенный инструментарий, наделенный всей функциональностью, необходимой большинству компаний для надежной защиты настольных компьютеров в информационной среде любого размера. Это групповая политика.

Многие администраторы рассматривают групповую политику как средство для выполнения таких задач управления настольными компьютерами, как развертывание программных продуктов, перенаправление папок или запрет доступа пользователя к редактору реестра (regedit.exe). Но помимо этого, групповая политика — важный инструмент для управления настройками безопасности Windows. Действительно, у групповой политики есть довольно много малоизвестных возможностей. В данной статье рассматриваются некоторые функции безопасности групповой политики, объясняются принципы работы и даются советы по их использованию.

Безопасность базовой системы

Возможности групповой политики по управлению настройками безопасности можно разделить на три категории: безопасность базовой системы, ограничения для приложений и устройств и безопасность Microsoft Internet Explorer (IE). Настройки безопасности первой из этих категорий обычно можно найти с помощью редактора групповой политики в разделе Computer Configuration Windows SettingsSecurity Settings, как показано на экране 1, полученном на компьютере с Windows Vista. Ниже перечислены некоторые возможности групповой политики по защите базовой системы.

Политики учетной записи

Этот раздел групповой политики широко известен, потому что именно в нем задаются политики пароля и блокировки учетной записи. Например, можно установить минимальную длину пароля или потребовать, чтобы пароль содержал небуквенные символы. Если определить эти политики в объекте групповой политики (GPO), связанном с доменом (например, в политике Default Domain), политика пароля обрабатывается всеми контроллерами домена (DC) в домене, и объект GPO управляет политикой паролей для учетных записей пользователей домена. Политика паролей, определенная в GPO, привязанном к домену, обрабатывается всеми рабочими станциями и серверами, членами домена и устанавливает политику учетных записей для любых локальных учетных записей, определенных в этих компьютерах.

Как известно, через групповую политику можно определить только одну политику паролей в домене. Но в Windows Server 2008 появился новый набор объектов политики паролей, определенных в Active Directory (AD), который обеспечивает более полный контроль политики паролей внутри одного домена.

Локальные политики

Три категории политик безопасности в разделе локальных политик позволяют управлять разнообразными настройками безопасности на компьютерах Windows. Например, они обеспечивают применение политики аудита для выбора событий, вносимых в журналы событий безопасности Windows на серверах; использование процедуры назначения прав пользователя при определении пользователей, имеющих право доступа к определенному набору серверов и рабочих станций через удаленный рабочий стол; запрет или разрешение активности и переименования учетной записи администратора на определенном наборе компьютеров.

Применять политику аудита достаточно просто; с ее помощью можно определить типы событий, записываемых в журнал событий безопасности Windows. Здесь можно указать успешные и/или ошибочные события для аудита различных типов, от доступа к AD до доступа к системному объекту (например, файлу или разделу реестра). В зависимости от места привязки объекта GPO, определяющего события аудита, можно включить аудит на контроллерах домена или членах-серверах и рабочих станциях. Например, если привязать GPO, содержащий политику аудита, которая разрешает аудит доступа к службе каталогов, к организационной единице Domain Controllers, то объект будет обрабатываться всеми контроллерами в домене и, таким образом, весь доступ к AD будет регистрироваться на DC, который обслужил запрос доступа.

Назначение прав пользователя — еще один мощный инструмент безопасности в арсенале групповой политики. С его помощью можно определять, какие пользователи могут совершать те или иные действия на конкретном компьютере. Пример прав пользователя: право Logon Locally позволяет определить, кто может выполнить интерактивную регистрацию с консоли сервера или рабочей станции; право Load and Unload Device предоставляет группе или пользователю возможность устанавливать драйверы устройств, в частности драйверы принтеров и дисплея. Создавая объект GPO, привязанный на уровень домена, и назначая право Deny Log on Locally группе Authenticated Users, администратор фактически запрещает всем пользователям домена AD регистрироваться на рабочих станциях. Конечно, цель данного примера — не научиться нарушать работоспособность, а показать, насколько широки возможности назначения прав пользователей и как осторожно следует их использовать. Как и при работе с другими настройками политики, необходимо убедиться, что объект GPO, в котором устанавливаются права пользователя, применяется только к нужным компьютерам, а права назначаются правильно выбранным группам пользователей.

Еще одна особенность назначения прав пользователей заключается в том, что список прав, отображаемых в редакторе групповой политики, зависит от версии Windows, в которой редактируется групповая политика (то есть версии Windows, в которой запущен редактор). В новых версиях Windows, таких как Server 2008 и Vista, больше прав пользователей, чем в старых версиях, в частности Windows XP. Поэтому, если право пользователя определено в объекте GPO в Vista и этот GPO применяется на компьютере XP, на котором не реализовано данное право пользователя, XP обработает политику, но затем игнорирует ее.

Можно быстро сравнить различия в настройках безопасности между версиями Windows, загрузив таблицы Group Policy Settings Reference, опубликованные компанией Microsoft для каждой версии Windows по адресу download.microsoft.com. Запустите поиск по ключевым словам «Group Policy Settings Reference», чтобы найти таблицы для каждой версии. В таблицах содержится список всех стандартных административных шаблонов для данной версии, а также настройки безопасности.

Назначение прав пользователя, как и некоторые другие области безопасности Windows, можно применять для настройки ролей, определяющих круг действий, выполняемых различными пользователями. Встроенные группы, такие как операторы сервера и операторы архива, — просто группы, которым предоставлены права и разрешения для использования других ресурсов компьютера. Безусловно, можно создать группу администраторов настольных компьютеров и предоставить ей право выполнять любые задачи на компьютерах Windows, не включая членов этой группы в группу администраторов на каждом компьютере.

Последняя область в разделе локальных политик редактора групповой политики — параметры безопасности, которые находятся ниже параметров безопасности локальных политик. Я называю эти настройки элементами управления уязвимостью, так как они определяют настройки безопасности, управляющие способами определения мер безопасности компьютера. Например, в этом разделе можно задать требования к подписи пакета SMB на клиентах и серверах. Подписывание SMB — форма защиты соединения, при которой затрудняется доступ взломщиков к сетевым каналам между компьютерами с целью перехвата трафика. В этом разделе также можно управлять поведением функции контроля учетных записей UAC в Vista, как показано на экране 2.

Вероятно, самая интересная особенность раздела параметров безопасности заключается в том, что список параметров безопасности, представленный в этом разделе, хотя и зависит от версии Windows, из которой запущен редактор групповой политики, может быть изменен вручную. Список настраивается с помощью базового файла, sceregvl.inf, который находится в папке%windir%inf на настраиваемом компьютере. Внутри этого файла определены все политики, представленные в параметрах безопасности, и файл можно изменить, добавив в него дополнительные настройки, которыми нужно управлять через групповую политику. Дополнительные сведения об этом файле можно получить по адресу support.microsoft.com/kb/214752.

Политика групп с ограниченным доступом

Цель политики групп с ограниченным доступом — предоставить механизм для управления локальным членством на рабочих станциях и автономных серверах, членах домена.

Например, можно использовать политику групп с ограниченным доступом, чтобы только сотрудники службы поддержки были членами группы пользователей удаленного рабочего стола на всех рабочих станциях. Существует два режима применения групп с ограниченным доступом — Members и Member Of. Режим Members — более строгий. Членами локальной группы на наборе рабочих станций являются только перечисленные пользователи и группы, а все остальные группы и пользователи удаляются (за исключением локальной учетной записи администратора, к которой политика групп с ограниченным доступом не применяется). Однако в режиме Members Of можно неэксклюзивно добавлять пользователей и группы в другие группы. Другими словами, можно создать политику, чтобы всегда вводить группу администраторов настольных компьютеров в состав группы локальных администраторов на каждом компьютере, который обрабатывает политику. В этом случае администраторы настольных компьютеров добавляются в группу локальных администраторов, но члены всех остальных групп остаются незатронутыми.

Новые предпочтения групповой политики, которые появились в Server 2008, но могут применяться в XP и более поздних версиях операционной системы, также обеспечивают управление группами внутри области политик Computer (и User) Configuration PreferencesControl Panel SettingsLocal Users and Groups. С помощью этой функции можно выполнять такие задачи, как переименование групп и выборочное добавление и удаление конкретных пользователей и групп. Предпочтения групповой политики — гораздо более гибкий вариант политики групп с ограниченным доступом, их рекомендуется использовать в качестве альтернативы в случаях, когда группы с ограниченным доступом полезны, но нужно избежать имеющихся у них ограничений.

И последнее об использовании групп с ограниченным доступом и предпочтений групповой политики. Возникает соблазн использовать эти политики для управления членством в группах AD. Но в действительности эти политики не предназначены для использования в среде AD со многими хозяевами, и могут возникать неприятные ситуации, если групповая политика в различные моменты времени применяет изменения членства в группах с разных контроллеров домена DC. Это может привести к осложнениям, так как членство в группах реплицируется из DC, который инициировал изменение. Поскольку групповая политика обрабатывается одинаково всеми DC в домене, каждый DC обработает идентичные изменения членства в группах AD, как указано политикой групп с ограниченным доступом, и, в сущности, начинается «пинг-понг» идентичных репликационных изменений членства в группах по всем контроллерам домена, в зависимости от времени обработки политики каждым DC.

Политика системных служб

Политика системных служб позволяет управлять службами Windows, запускаемыми на данном компьютере. Кроме того, с ее помощью можно управлять разрешениями службы. Например, можно использовать эту область политики, чтобы предоставить только администраторам сервера возможность останавливать и запускать службу Print Spooler на всех серверах Windows, функционирующих как серверы печати. Политику системных служб можно применить, чтобы предоставить избранной группе возможность выполнить определенную задачу, хотя члены этой группы и не будут являться администраторами соответствующих компьютеров.

Предпочтения групповой политики, расположенные в разделе Computer ConfigurationPreferencesServices, также предоставляют политику для управления системными службами. Эта функция обеспечивает дополнительный контроль настроек, в том числе возможность изменять учетную запись службы и пароль учетной записи службы на нескольких компьютерах. Последняя возможность чрезвычайно полезна, так как в прошлом, если служба выполнялась на нескольких компьютерах в контексте учетной записи пользователя, приходилось посещать каждый компьютер, на котором требовалось изменить пароль учетной записи пользователя. В результате многие компании старались не менять пароль учетной записи службы, что представляло большой риск для безопасности, потому что многие учетные записи служб — привилегированные по сравнению с учетными записями пользователей. Кроме того, предпочтения групповой политики обеспечивают механизм «проталкивания» изменения на все компьютеры, что позволяет регулярно менять пароль учетной записи службы.

Политики реестра и файловой системы

Эти политики обеспечивают возможность централизованно назначать разрешения для файловой системы и разделов реестра. Например, требуется обезопасить определенный файл или папку, которая существует на всех настольных компьютерах, таких как файл HOSTS рабочей станции, чтобы вредные программы, проникшие в компьютер, не могли легко изменить этот файл. В таком случае политика файловой системы позволяет централизованно задать разрешения и наследование разрешений, которые должны существовать для этого файла на всех компьютерах, обрабатывающих политику. Но в целом политики безопасности файловой системы и реестра нечасто используются для централизованного управления безопасностью файловой системы и реестра, а их неправильное применение порождает проблемы. Эти политики не могут эффективно применяться для смены разрешений для больших деревьев файлов и папок или разделов реестра. Они просто непригодны для решения этой задачи при обработке групповой политики; известно, что иногда быстродействие компьютера при обработке политики резко снижается. Проблема усугубляется, так как по умолчанию политика безопасности автоматически обновляется через каждые 16 часов, даже если политика не изменялась.

Если нужно несколько ограничить разрешения файловой системы или реестра, рекомендуется использовать какой-нибудь иной метод, без групповых политик, например сценарии, шаблоны безопасности или инструменты безопасности независимых поставщиков. Но эти политики можно использовать, если назначаются разрешения лишь небольшому числу файлов, папок или разделов реестра. Данный способ может оказаться наиболее удачным для защиты ключевых ресурсов, учитывая цикличный метод обработки групповой политики.

Ограничения для приложений

В идеальном случае администратор указывает каждый процесс, который может запустить пользователь, и исключает все лишние процессы. Таким образом удается избежать запуска нежелательных программ, неосмотрительно установленных пользователями. Таков общий подход политик ограниченного применения программ Software Restriction Policies (SRP), которые находятся в каталоге Computer and User ConfigurationWindows Settings Security SettingsSoftware Restriction Policies. В сущности, через разнообразные механизмы правил можно определять программы, которые разрешено выполнять.

SRP можно настроить для работы в трех режимах. В режиме по умолчанию можно выполнять любые программы, и администратор явно запрещает конкретные приложения и сценарии. Этот процесс называют внесением в черный список (blacklisting), и, хотя организовать его просто, надежность этого метода невысока из-за слишком большого элемента неизвестности и невозможности указать каждую программу, которую могут попытаться запустить пользователи.

Второй режим предполагает составление белого списка (whitelisting) и представляет собой самый надежный вариант SRP, но требует больших усилий от администратора. В этом режиме можно установить по умолчанию уровень выполнения Disallowed, то есть запретить выполнение любых программ, кроме программ ядра Windows и явно указанных приложений и сценариев. Режим по умолчанию можно назначить в папке Security Levels, вложенной в Software Restriction Policies, как показано на экране 3.

Включая этот режим, необходимо создать правила, указывающие разрешенные программы. Для этого нужно знать, какие процессы будут запускать пользователи, и своевременно удовлетворять их потребности в новых приложениях. Задача управления белыми списками очень трудоемка, но обеспечивает высокую безопасность среды, если пользователи работают с ограниченным количеством приложений. Например, при внесении в белый список приложений, которые разрешено выполнять, пользователи не могут запустить неосмотрительно загруженные вредные программы, так как их нет в списке одобренных приложений. Разрешенные и запрещенные приложения задаются с использованием правил SRP, описанных ниже.

Последний режим, называемый Basic user, впервые появился в Vista, но поддерживается и в XP. В случаях когда пользователи работают как администраторы и администратор устанавливает уровень по умолчанию Basic user, из всех процессов, запускаемых администратором, удаляются административные маркеры, что, в сущности, приводит к выполнению процесса от лица пользователя без административных привилегий. Такой подход полезен, если нужно добиться, чтобы администраторы не запускали определенные процессы от имени административных учетных записей.

Основа подхода к использованию SRP состоит в том, чтобы сначала установить уровни безопасности по умолчанию в значение Unrestricted, Disallowed или Basic user. Затем можно подготовить правила, используя папку Additional Rules в Software Restriction Policy, как показано на экране 4. Эти дополнительные правила вводят исключения, чтобы разрешить или запретить запуск конкретных процессов. В SRP существует четыре типа правил: хеша, пути, сертификатов и сетевой зоны.

Правила хеша. Правила хеша используются, чтобы уникально идентифицировать выполняемый фрагмент программного кода. При использовании правила хеша выбирается определенная версия программы или сценария, и только эта конкретная версия обозначается как разрешенная (Unrestricted) или запрещенная (Disallowed). Если пользователь переименовывает исполняемый файл, хеш остается действительным, а пользователь блокируется, если установлено значение Disallowed. Но при каждом изменении версии приложения необходимо подготовить новое правило хеша, чтобы отразить это изменение. Если существуют различные версии приложения для разных выпусков Windows, то для каждой версии необходимо собственное хеш-правило. Правила такого типа неудобно обслуживать при большом количестве приложений, но они очень надежны, если требуется запретить или разрешить конкретное приложение. Хеш-правило составляется в редакторе групповой политики во время добавления исполняемого файла в политику.

Правила пути. Правила пути более гибкие, чем правила хеша. С их помощью можно указать путь в файловой системе, где хранится исполняемый код, и разрешить или запретить все программы, содержащиеся на этом пути (и в дочерних папках). Определяя правила, можно использовать подстановочные символы и переменные среды, чтобы сделать правила еще более гибкими. Недостаток правил пути заключается в том, что они хороши лишь настолько, насколько удачны разрешения в локальной файловой системе. Правило пути окажется бесполезным, если пользователи могут обойти его, просто скопировав нужную им программу в другую папку. Например, места хранения временных файлов обычно открыты для записи со стороны пользователей, поэтому нужно подготовить правило пути, которое запрещает выполнять любой программный код из папок временных файлов в Windows. Таким образом, оптимальным решением может оказаться комбинация правил пути, правил хеша и строгие разрешения файловой системы.

Правила сертификатов и сетевой зоны. Эти правила используются реже остальных. Правило сертификатов позволяет указать программу, которая может запускаться в зависимости от лица, подписавшего программный код с использованием сертификатов открытого ключа. Недостаток этих правил — в необходимости подписывать все запускаемые программы, что не всегда возможно. Правила сетевых зон позволяют управлять способами установки файлов в зависимости от их происхождения, но почти бесполезны, так как применяются только к файлам Windows Installer (.msi). Кроме того, правило игнорируется, если пользователь загружает файл setup.exe.

Ограничения для устройств

Контроль действий, совершаемых пользователями над важными бизнес-данными, столь же необходим, как и контроль выполнения программ. Защита данных предполагает не только обеспечение безопасности хранилища, но и контроль действий пользователей, которые могут физически изъять данные из компьютеров. Стоимость миниатюрного USB-накопителя емкостью в несколько гигабайтов — всего 20 долл., и злоумышленник может просто незаметно унести корпоративные данные в кармане. Решить проблему помогут накладываемые на устройства ограничения на основе групповой политики. Эти ограничения для устройств появились в Server 2008 и Vista и задаются в Computer (или User Configuration)Administrative TemplatesSystemRemovable Storage Access. Можно запретить доступ для чтения или записи (или и то и другое) для любого класса сменных носителей, в том числе USB-накопителей, записываемых CD- и DVD-дисков, и сменных жестких дисков, как показано на экране 5.

В прошлом ввести ограничения для устройств, подключаемых к настольным компьютерам с операционными системами, предшествующими Vista, можно было только с помощью продуктов независимых производителей. Но с появлением предпочтений групповой политики ограничения для устройств распространены и на Windows Server 2003 и XP. Можно разрешить или запретить определенные классы устройств по их уникальному идентификатору в Computer (User) ConfigurationPreferencesControl Panel SettingsDevices. Эта функция не обеспечивает достаточной детализации, чтобы управлять возможностью чтения, но не записи, как рассмотренная ранее политика для устройств Vista, но, по крайней мере, можно создать набор политик, которые ограничивают, например, все сменные устройства хранения, как показано на экране 6.

Безопасность IE

Вероятно, сложнее всего настроить с помощью групповой политики браузер IE. Причина заключается в том, что существует по крайней мере три различных способа настроить IE через групповую политику. Первый способ настроить IE — задействовать политику настройки IE (в User ConfigurationWindows SettingsIE Maintenance Policy). Второй способ — применить административный шаблон политик (в Computer — или User — ConfigurationAdministrative TemplatesWindows ComponentsInternet Explorer). Третий метод — настроить IE с использованием предпочтений групповой политики (в User ConfigurationPreferencesControl Panel SettingsInternet Settings).

У каждого из перечисленных вариантов есть свои достоинства и недостатки. Например, если нужно настроить такие параметры, как proxy-сервер или домашняя страница IE, можно применить политику настройки IE или предпочтения групповой политики. По возможности рекомендуется использовать предпочтения групповой политики, так как политика настройки IE давно известна как не очень надежное средство доставки параметров политики клиентам. Конечно, в большинстве случаев предпочтения групповой политики — всего лишь предпочтения. Они не запрещают пользователям изменять, например, настройки proxy-серверов, как политика настройки IE. Так что, если для управления, например, настройками proxy-сервера применяются предпочтения групповой политики, необходимо использовать административный шаблон политик для отключения страницы в IE, которая позволяет пользователям обращаться к этим настройкам. Цель политики безопасности IE — не позволять посетителям Web-узлов загружать сомнительные материалы. Используя такие возможности, как принудительное назначение proxy-сервера, можно сделать так, чтобы пользователи обращались в Internet только через контролируемый proxy-сервер. Блокируя элементы IE в административном шаблоне политик, можно предотвратить изменение конфигурации IE пользователем, который пытается обойти установленные ограничения.

Если требуется настроить зональную безопасность IE (чтобы централизованно определять безопасные Web-узлы) или внести адреса Web-узлов в списки блокировки всплывающих окон или зоны безопасности, то для управления этими параметрами можно использовать все три метода. Каждый метод имеет свои особенности и располагает различными наборами параметров. Например, можно задействовать политики в Computer (или User) Configuration Administrative TemplatesWindows ComponentsInternet ExplorerInternet Control PanelSecurity Page для настройки безопасности каждой зоны IE (надежные узлы, местная, Internet), а также списка сопоставления узлов и зон, с помощью которого можно указать, какие Web-узлы вносятся в каждую зону безопасности для пользователей. Если применяется данный метод, пользователи не смогут добавлять узлы или изменять эти параметры в IE — они будут полностью блокированы. Но если используется политика настройки IE, то можно настроить зональную безопасность и сопоставить узлы зонам, но пользователи все же смогут добавлять Web-узлы в зону. Наконец, если используются предпочтения групповой политики, то можно настроить зонную безопасность, но нельзя добавлять Web-узлы к зонам. Однако предпочтения групповой политики обеспечивают полный доступ ко всем настройкам на вкладке Advanced в свойствах IE (см. экран 7), чего не обеспечивают два других метода.

Полезные ресурсы для начинающих

Для настройки одного и того же набора параметров нередко существует несколько методов, но некоторые задачи по обеспечению безопасности настольного компьютера нельзя выполнить с помощью групповой политики. Начать работу рекомендуется с изучения руководств по безопасности для Vista и XP, опубликованных Microsoft. Загрузить их можно с сайта download.microsoft.com, выполнив поиск по ключевым словам Security Guide. В этих документах приведены оптимальные методы настройки безопасности настольных компьютеров, а также шаблоны безопасности и таблицы параметров, в которых определены надежные конфигурации. Кроме того, компания Microsoft предоставляет программу GPO Accelerator (www.microsoft.com/downloads/details.aspx?FamilyID=a46f1dbe-760c-4807-a82f-4f02ae3c97b0) с заранее подготовленными объектами GPO, которые можно импортировать и использовать для реализации оптимальных методов, указанных в руководствах по безопасности. Готовые объекты GPO не всегда точно соответствуют потребностям администратора, но могут служить отправной точкой для реализации и тестирования безопасной конфигурации сети.

Даррен Мар-Элиа (dmarelia@windowsitpro.com) — редактор Windows IT Pro, технический директор и учредитель компании SDM Software

Настройки безопасности системы в разделе реестра Computer Configuration Windows Settings/Security Settings в Vista

Просмотр настроек UAC в параметрах безопасности

Задание уровня ограничения по умолчанию для программ

Подготовка правил Software Restriction Policy

В статье показано, как создавать объект групповой политики GPO, который можно будет настроить для шифрования трафика любого приложения.

При условии что у вас настроен контроллер и настраиваемый клиент заведен в этот домен.

Протокол «IPsec» (Internet Protocol Security) обеспечивает защиту сетей, шифруя ip пакеты. Данный протокол можно использовать для обеспечения безопасности связи между узлами сети или защиты соединения через интернет в сценариях использования VPN.

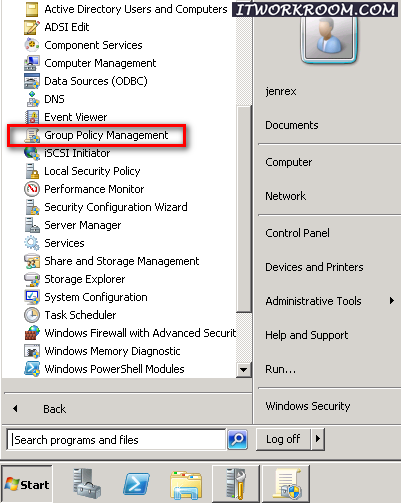

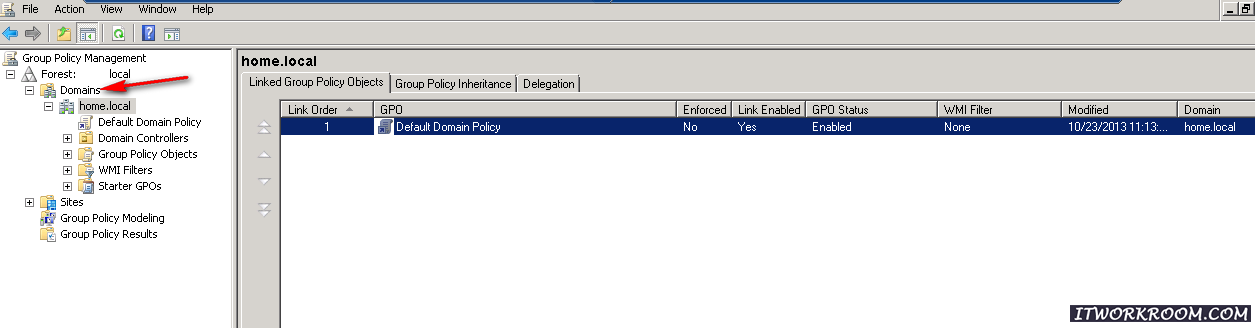

Запустим GPM — пуск(start)-администрирование(Administrative Tools)-управление групповой политикой(Group Policy Management) :

В дереве консоли GPM, развернуть контейнер Домены (Domains) и выбрать узел с названием вашего домена.

далее: Создать объект GPO в этом домене и связать его (Create a GPO in this domain, and Link it here…)

Даем имя групповой политике, в примере имя «IPsecGOPO»

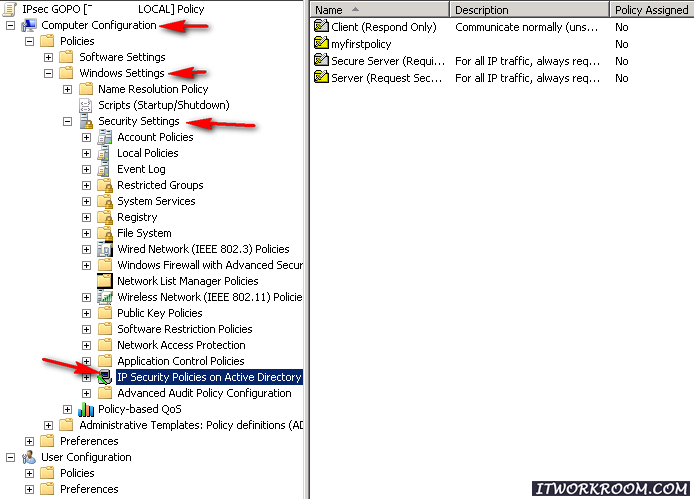

В панели сведений GPM, кликните правой кнопкой выше созданный объект «IPsecGOPO»и нажмите Edit (Изменить).

В окне редактора GPM, откройте узел: Конфигурация компьютера (Computer Configuration) — Политики (Policies) — Конфигурация Windows (Windows Settings) — Параметры безопасности (Security Settings) — Политики ip безопасности на Служба каталогов AD (IP security Policies On Active Directory)

далее кликнуть правой кнопкой на «Политики ip безопасности на Служба каталогов AD (IP security Policies On Active Directory) » и выбрать Создать политику IP безопасности (Create IP Security Policy…)

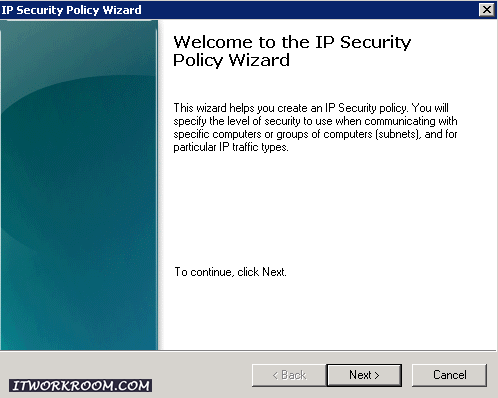

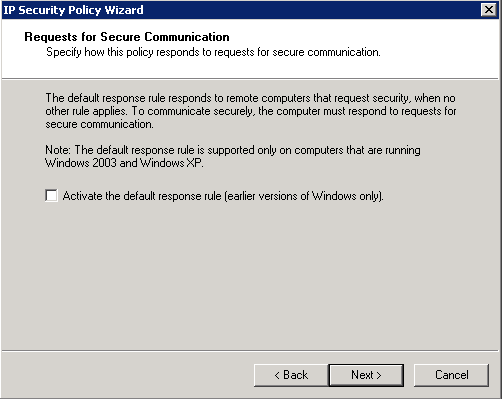

Откроется окно «Мастера политики IP безопасности(IP Security Policy Wizard)», нажать «далее»

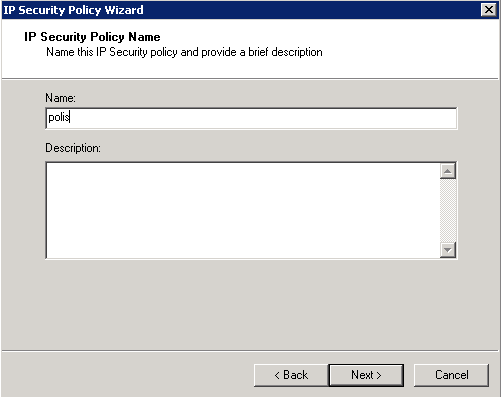

Присвойте имя для политики, а также описание (description), например укажите что эта политика будет шифровать трафик по ssh.

нажать далее, опция «запросы безопасного соединения» применяется для ранних версии Windows.

После нажатия: закончить(finish), откроется свойства политики «Polis», последующее создание правила в данной политике в следующей статье. Для применения политики, кликнуть пункт «Подписать (Assign)»