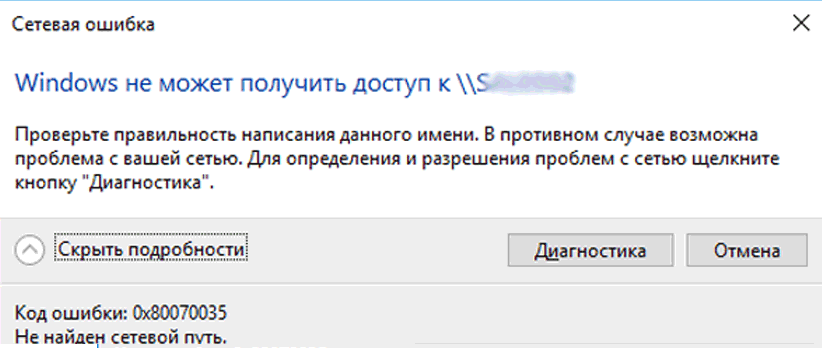

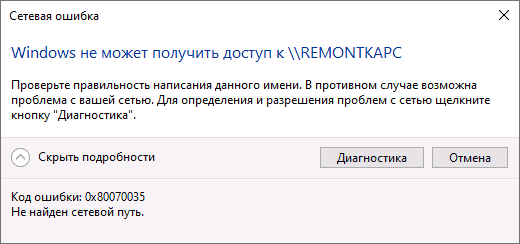

В некоторых случаях при попытке открыть общую сетевую папку на компьютере с Windows, файловое хранилище samba, или каталог на сетевом хранилище (NAS) вы можете получить ошибку «

Windows не может получить доступ к сетевому_ресурсу, не найден сетевой путь

» с кодом ошибки 0x80070035. В этой статье мы рассмотрим, как исправить эту ошибку подключения к сетевым папкам в Windows 10 и 11.

Содержание:

- Отключите старые версии протоколов на SMB сервере

- Проверьте настройки Windows на клиентском компьютере

- Разрешить гостевой вход без проверки подлинности по SMBv2

- Включить протокол SMB v1 в Windows

- Полностью отключите SMBv1 и SMBv2 на клиентах

- Настройки просмотра сетевого окружения в Windows

- Сохраните пароль для доступа к NAS или Samba

Сетевая ошибка Windows не может получить доступ к \\NAS Проверьте правильность написания данного имени. В противном случае возможно проблема с вашей сетью. Для определения проблем с сетью щёлкните кнопку «Диагностика». Код ошибки 0x80070035. Не найден сетевой путь.

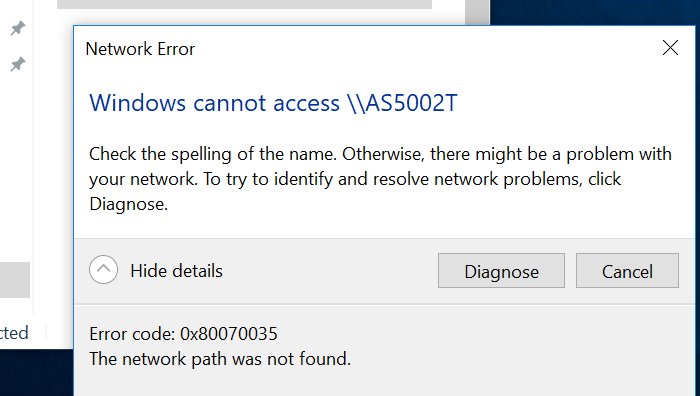

В английской версии Windows 10 эта ошибка выглядит так:

Network Error Windows cannot access \\share Check the spelling of the name. Otherwise, there might be a problem with your network. T Error code: 0x80070035. The network path not found.

При попытке подключить сетевой диск с помощью групповых политик или с помощью команды net use появляется ошибка:

Произошла системная ошибка 53. Сетевой путь не найден

System error 54 has occurred. The network path was not found.

При этом с других компьютеров (с более старыми версиями Windows 10, 8.1 или 7), телефонов и других устройств вы можете спокойно открывать и использовать сетевые папки в локальной сети.

Отключите старые версии протоколов на SMB сервере

В большинстве случае ошибка «

0x80070035: The network path not found

» указывает на то, что сетевая папка на удаленном компьютере поддерживает подключения только по протоколу SMBv1 или гостевой доступ по SMBv2. Данные версии протоколов общего доступа к файлам являются устаревшими и небезопасными. Скорее всего включение поддержки этих протоколов на вашем клиенте решит проблему, однако это снизит уровень безопасности Windows. Поэтому для решения проблему в первую очередь нужно попытаться перенастроить удаленное устройство, чтобы оно поддерживало как минимум SMBv2 с аутентификацией или SMBv3 (в идеальном случае). Это самый правильный и безопасный способ.

Измените настройки доступа на стороне SMB сервера:

- NAS устройство – отключите SMBv1, включите доступ по SMBv2 с аутентификацией (зависит от вендора NAS);

- Samba сервер на Linux – отключите гостевой доступ: в файле smb.config в разделе [global]:

map to guest = never

restrict anonymous = 2

Укажите минимальную версию SMB:

server min protocol = SMB2_10

client max protocol = SMB3

client min protocol = SMB2_10

encrypt passwords = true

Отключите анонимный доступ в конфигурации каждой сетевой папки:

guest ok = no - Отключите протоколы SMBv1 и SMBv2 на файловом сервере Windows (см. отдельную секцию статьи). Включите доступ по паролю Control Panel -> All Control Panel Items -> Network and Sharing Center -> Advanced sharing settings -> All networks -> Turn on password protected sharing (

control.exe /name Microsoft.NetworkAndSharingCenter /page Advanced

).

Проверьте настройки Windows на клиентском компьютере

Выполните следующие простые проверки на вашем клиенте Windows, которые могут исправить ошибку “Не найден сетевой путь”:

Разрешить гостевой вход без проверки подлинности по SMBv2

Если вы используете анонимный доступ к NAS хранилищам или другим компьютерам (без ввода имени пользователя и пароля), нужно включить на клиенте политику небезопасные гостевые входы. В современных версиях по-умолчанию запрещен доступ к сетевым папкам по протоколу SMB 2.0 под анонимным (гостевым) аккаунтом.

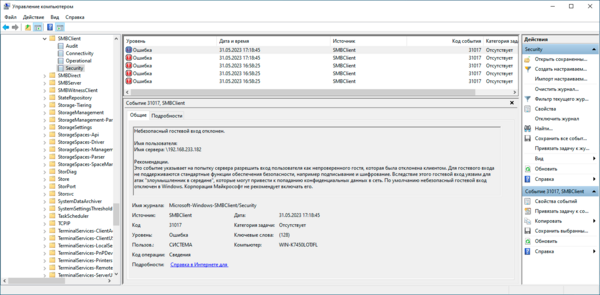

Если ваш компьютер пытается подключиться к сетевой попки под анонимным пользователем, в журнале Event Viewer появится событие с Event ID 31017.

Source: Microsoft-Windows-SMBClient Date: Date/Time Event ID: 31017 Task Category: None Level: Error Keywords: (128) User: NETWORK SERVICE Computer: srv01.winitpro.ru Description: Rejected an insecure guest logon. User name: Ned Server name: ServerName

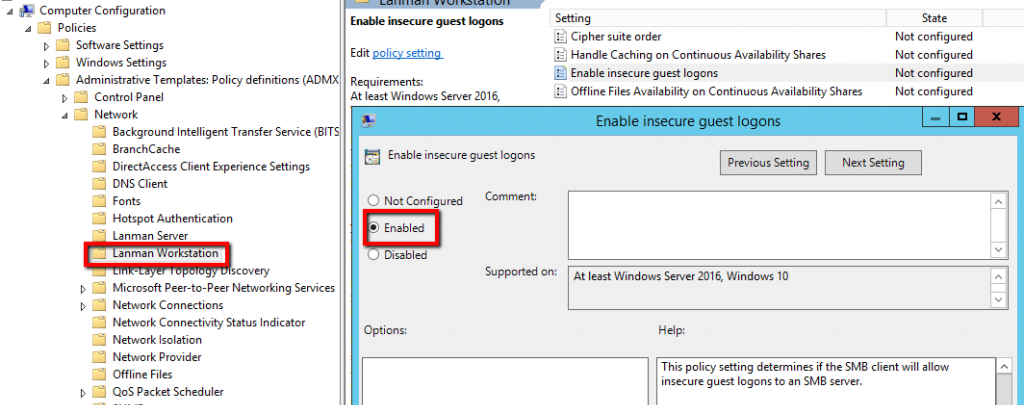

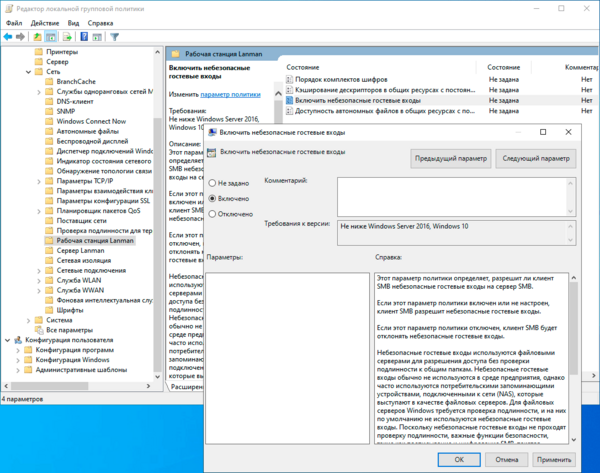

Чтобы разрешить гостевой вход по SMBv2 (считается небезопасным!), откройте редактор локальных политик Windows 10 (gpedit.msc) включить политику Enable insecure guest logons (Включить небезопасные гостевые входы) в секции GPO Computer Configuration -> Administrative templates -> Network (Сеть)-> Lanman Workstation.

Или вы можете разрешить сетевой доступ под гостевой записью командой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Включить протокол SMB v1 в Windows

Если ваше устройство с сетевыми папками поддерживает только протокол доступа SMBv1, нужно включить компонент SMB1Protocol-Client на клиентском компьютере (не рекомендуется по соображениям безопасности).

В современных версиях Windows 10/11 и Windows Server 2019/2022 по умолчанию отключен устаревший и небезопасный протокол доступа к сетевым файлам и папкам – SMB v1.0. Если вы попытаетесь подключиться из современной Windows 10/11 к сетевому устройству, которое поддерживает только доступ про протоколу SMBv1 (например, старое NAS хранилище, компьютер с Windows XP/Windows Server 2003, файловый сервер Samba), то при попытке открыть список сетевых папок на удалённом устройстве

\\NetworkName

, появится ошибка “

Не найден сетевой путь

”.

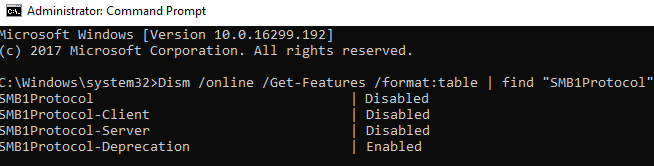

Вы можете проверить, включен ли в Windows 10 протокол доступа к сетевым ресурсам SMBv1 с помощью команды:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что на компьютере отключен протокол SMB1:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

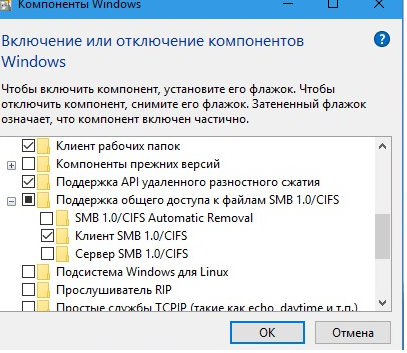

Вы можете включить клиент SMB1 для доступа к сетевым устройствам в окне установки компонентов (

optionalfeatures.exe

-> Поддержка общего доступа к файлам SMB 1.0 / CIFS -> Клиент SMB 1.0 / CIFS).

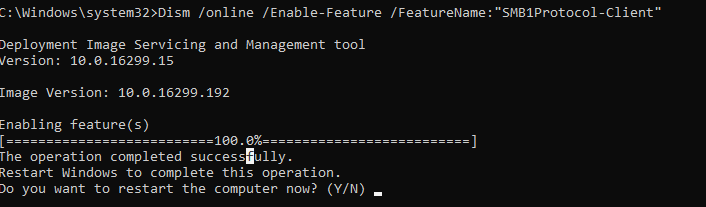

Либо вы можете включить клиент SMB 1 командой DISM:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

После установки клиента SMBv1 нужно перезагрузить компьютер.

После перезагрузки проверьте, появился ли доступ к сетевой папке.

В Windows Server 2019/2022 вы можете включить поддержку SMBv1 с помощью команды:

Install-WindowsFeature FS-SMB1

Важно! Включение клиента SMB1 уменьшает уровень защиты Windows, т.к. этот протокол является уязвимым и имеет большое количество инструментов удаленной эксплуатации уязвимости. Если вам не нужен протокол SMB v1 для доступа к старым устройствам, обязательно отключите его.

Клиент SMBv1 автоматически отключается в Windows 10/11, если он не использовался более 15 дней.

Полностью отключите SMBv1 и SMBv2 на клиентах

Если в вашей сети остались только современные устройства с поддержкой SMB v3 (Windows 8.1/Windows Server 2012 R2 и выше, см. таблицу версий SMB в Windows), вы можете исправить ошибку 0x80070035, полностью отключив SMB1 и SMB2. Дело в том, что ваш компьютер может пытаться использовать старую версию протокола SMB 2.0 для доступа к сетевым папкам, которые разрешают только SMB 3.0 подключения (возможно с шифрованием трафика).

Сначала отключите протокол SMB 1 через Панель управления или командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb10 start= disabled

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Затем отключите протокол SMB2.0 в консоли PowerShell:

reg.exe add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v "SMB2" /t REG_DWORD /d "0" /f

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

PowerShell -ExecutionPolicy Unrestricted

Set-SmbServerConfiguration –EnableSMB2Protocol $False

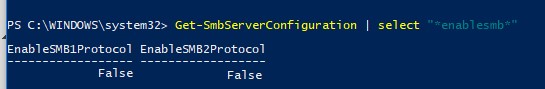

Вы можете проверить, что протоколы SMB 1 и SMB 2 отключены, выполнив команду PowerShell:

Get-SmbServerConfiguration | select "*enablesmb*"

EnableSMB1Protocol : False EnableSMB2Protocol : False

Настройки просмотра сетевого окружения в Windows

Если ваши компьютеры находятся в рабочей группе, настоятельно советую выполнить рекомендации из статьи Windows перестала видеть сетевое окружение. В частности:

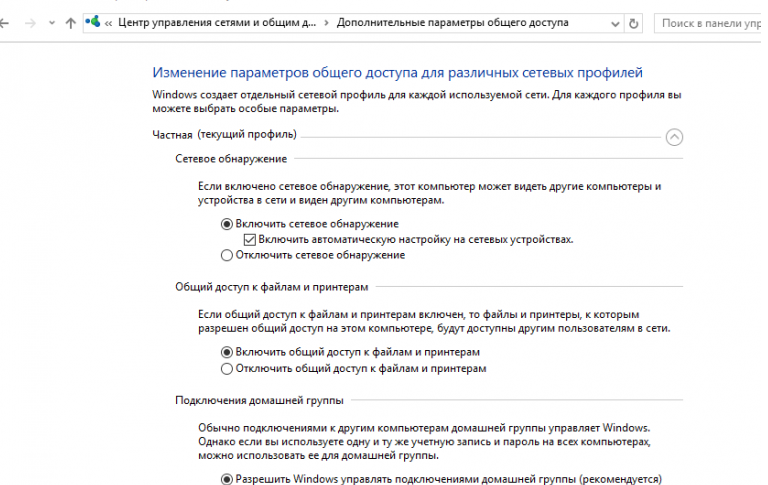

В разделе Network and Sharing Center панели управления на обоих компьютерах проверьте, что в качестве текущего сетевого профиля используется частный профиль – Private (Current profile). Убедитесь, что включены следующие опции:

- Turn on network discovery (Включить сетевое обнаружение) + Turn on automatic setup of network connected devices (Включить автоматическую настройку на сетевых устройствах);

- Turn on file and printer sharing (Включить общий доступ к файлам и принтерам).

В разделе All Networks (Все сети) включите опции:

- Turn off password Protect Sharing (Отключить парольную защиту)

- Turn on sharing (Включить общий доступ)

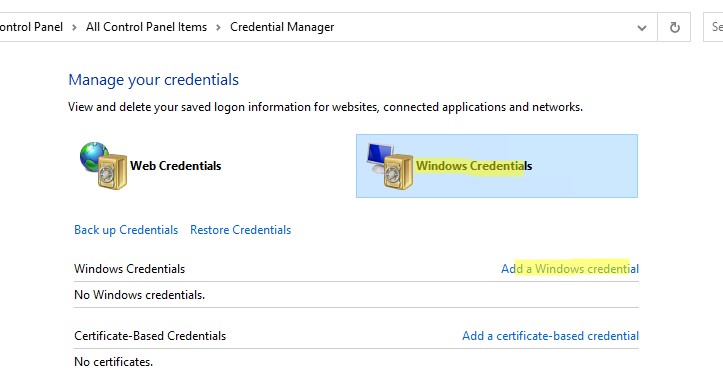

Сохраните пароль для доступа к NAS или Samba

Если проблема возникает только при доступе к сетевому хранилищу NAS (или к Samba серверу на Linux), можно попробовать сохранить пароли для подключения к сетевому хранилищу в менеджере паролей Windows (Credential Manager: Control Panel -> Credentials Manager -> Windows Credentials или

control.exe keymgr.dll

).

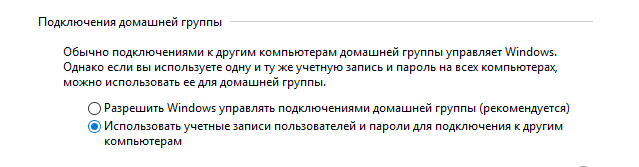

Нажмите Add a Windows credentials и укажите имя файлового сервера и учетные данные для подключения.

Затем в настройках Дополнительных параметров общего доступа включите опцию Использовать учетные записи пользователей и пароли для подключения к другим компьютерам (Use user accounts and passwords to connect to other computers).

Теперь Windows будет автоматически использовать сохраненный пароль для доступа к указанному файловому серверу.

Ошибки сетевого доступа в Windows — вещь довольно неприятная, тем более что не все умеют их правильно диагностировать и исправлять. При том, что интернет кишит различными способами самой разной степени сомнительности. Поэтому мы решили подробно разобрать одну из типовых ситуаций, показав как процесс диагностики, так и различные способы решения проблемы, каждое из которых имеет свои особенности, в частности влияние на безопасность. Такой подход позволит не только выяснить причины ошибки и устранить ее, но и поможет подойти к этому вопросу осознанно, полностью представляя последствия своих действий.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

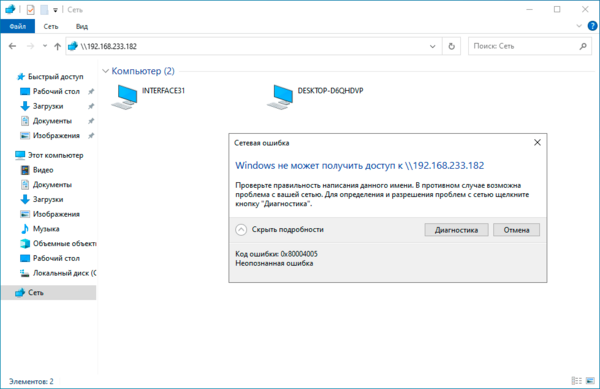

С ситуацией, когда компьютер под ОС Windows не хочет подключаться или перестает подключаться к общим ресурсам на сервере Samba под управлением Linux встретиться можно довольно часто и тому есть объективные причины, которые мы рассмотрим ниже, ну а пока посмотрим на ее внешние симптомы. Система неожиданно сообщает, что она не может получить доступ к указанному ресурсу и выдает абсолютно неинформативную ошибку:

Код ошибки: 0x80004005

Неопознанная ошибка

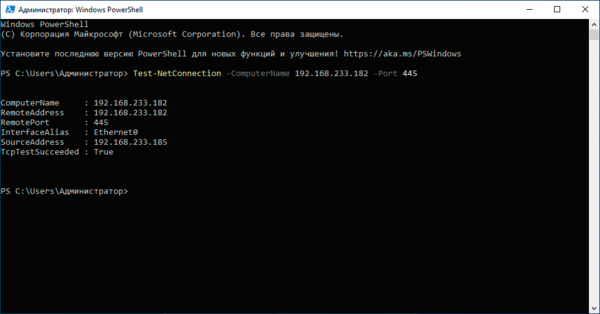

Если попробовать подключиться в консоли, например, командой:

net view \\192.168.233.182Где 192.168.233.182 — адрес искомого сервера, то получим немного другую ошибку:

Системная ошибка 53.

Не найден сетевой путь.При этом указанный узел нормально пингуется, а проверка доступности 445 порта говорит, что все нормально:

После этого обычно начинается сетование на кривизну какого-либо из решений (в зависимости от личных предпочтений) и поиск решения в интернете, где можно найти как условно рабочие, так и полную дичь, вроде включения SMB1 и бездумного изменения различных политик и ключей реестра.

Но не будем спешить, вы же не глотаете все подряд из домашней аптечки только почувствовав недомогание? Так и здесь, поэтому будем разбираться.

Но сперва поясним ситуацию по протоколу SMB1:

Протокол SMB1 устарел и небезопасен, в настоящее время отключен на всех современных системах.

Кроме того, даже если вы включите его поддержку, то начиная с Windows 1709 она автоматически отключится после 15 дней неиспользования. В общем: включать SMB1 не нужно, разве что только вам действительно нужна поддержка устаревших клиентов.

В современных версиях Samba протокол SMB1 также отключен и минимальной поддерживаемой версией является SMB2_02, а максимальной SMB3. Это параметры по умолчанию и проверить их можно командами:

testparm --parameter-name="min protocol"

testparm --parameter-name="max protocol"

Настройки по умолчанию достаточно актуальны, и мы не советуем отдельно задавать версии протоколов без особой на то нужды. SMB2_02 — обозначает младшую версию протокола SMB2, а SMB3 указывает на старшую доступную версию, таким образом поддерживаются все системы начиная с Windows Vista и Server 2008. Причиной ошибки SMB1 быть не может.

Поэтому не занимаемся ерундой, а ищем истинную причину, в этом нам поможет Журнал событий. Раскрываем последовательно Журналы приложений и служб — Microsoft — Windows — SMBClient и в журнале Security находим ошибку 31017:

Небезопасный гостевой вход отклонен.Рекомендации.

Это событие указывает на попытку сервера разрешить вход пользователя как непроверенного гостя, которая была отклонена клиентом.

Для гостевого входа не поддерживаются стандартные функции обеспечения безопасности, например подписывание и шифрование.

Вследствие этого гостевой вход уязвим для атак "злоумышленник в середине", которые могут привести к попаданию конфиденциальных данных в сеть.

По умолчанию небезопасный гостевой вход отключен в Windows. Корпорация Майкрософт не рекомендует включать его.

После чего все становится на свои места. Нет никаких чудес, просто политики безопасности Windwos не позволяют подключаться к серверу с анонимным гостевым доступом. Кстати, это относится не только к Samba.

Теперь, когда есть понимание происходящего мы можем выбрать одно из двух решений указанной проблемы.

Решение №1. Отключаем гостевой доступ на сервере Samba

С точки зрения безопасности это наиболее правильное решение, которое позволит получать доступ к общим ресурсам не снижая уровень безопасности сети. Для этого внесем некоторые изменения в конфигурационный файл Samba, обычно он располагается в /etc/samba/smb.conf. Прежде всего найдем и приведем к следующему виду директиву:

map to guest = neverА в настройках каждого общего ресурса укажем:

guest ok = noВозможно, вам еще придется выполнить некоторые настройки, скажем, завести пользователей и назначить им права, для всего этого рекомендуем воспользоваться нашей статьей:

Настройка файлового сервера Samba на платформе Debian / Ubuntu

Сохраняем все изменения и проверяем конфигурацию на ошибки:

testparmЗатем перезапускаем службу:

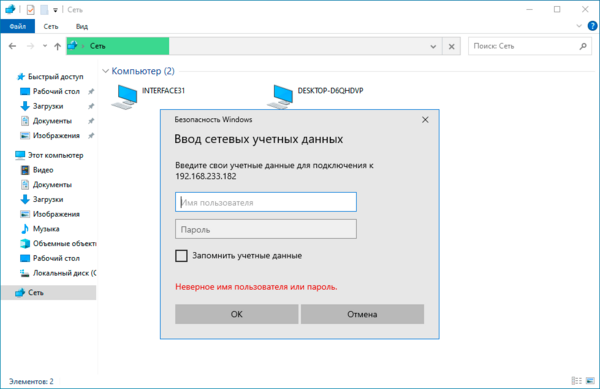

systemctl restart smbdПосле чего повторно пробуем подключиться и сразу видим окно для ввода учетных данных:

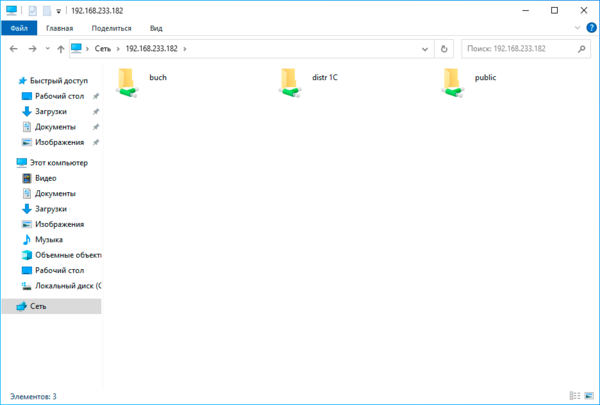

Проблема решена, ресурсы файлового сервера Samba снова доступны.

Решение №2. Разрешаем небезопасный гостевой вход в Windows

Если Решение №1 вас по каким-либо причинам не устраивает, и вы осознанно хотите понизить уровень безопасности вашей сети, то можно пойти другим путем и разрешить небезопасный гостевой вход.

Запустим редактор групповой политики (gpedit.msc) и перейдем в Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman и переводим политику Включить небезопасные гостевые входы в положение Включено.

После чего вам потребуется перезапустить службу Рабочая станция или перезагрузить компьютер.

Альтернативой этому способу будет внесение изменений через реестр:

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters" /v AllowInsecureGuestAuth /t REG_DWORD /d 1Затем перезапустим службу:

net stop LanmanWorkstation && net start LanmanWorkstationПосле чего можем продолжать привычно использовать общие сетевые ресурсы с гостевой моделью доступа.

Какой вывод можно сделать после прочтения данного материала? Прежде всего понять, что любые сетевые ошибки имеют под собой вполне определенную причину, а не являются воздействием некой неведомой силы. И эти причины имеют свойство отображаться в журналах и логах.

Решений таких проблем также может быть несколько, каждое из которых может иметь свои достоинства и недостатки. Поэтому не нужно хватать первый попавшийся рецепт из интернета, а следует разобраться в причинах и выбрать из доступных вариантов тот, который будет вас наиболее устраивать.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

права смотри, права нужны не только на /share но и на весь путь /srv/samba/share

☆☆

()

- Показать ответы

- Ссылка

Ответ на:

комментарий

от erzent

Ответ на:

4.2

от dvrts

помнишь я с шарой трахался? оказалось, что самбе не хватало прав на директорию, потому и не работало, взял свой конфиг первый, дал права самбе и всё заработало. Оказалось мало дать права только на конечную директорию…

☆☆

()

- Показать ответ

- Ссылка

Ответ на:

комментарий

от erzent

У меня все работает и без этого.

Буду у компа — покажу права в моём случае

dvrts ★★★

()

- Показать ответ

- Ссылка

Ответ на:

4.2

от dvrts

Ответ на:

комментарий

от dvrts

Ответ на:

комментарий

от erzent

Ответ на:

комментарий

от erzent

Ответ на:

комментарий

от dvrts

права на остальные директории должны быть 755, иначе самба не получит туда доступа, ты не забивай, что это никсы а не винда, тут мало дать доступ к конечной директории.

☆☆

()

- Ссылка

Ответ на:

комментарий

от dvrts

так у меня с правами то проблема и была, как дал права 755 на остальные директории, всё заработало.

☆☆

()

- Ссылка

Ответ на:

комментарий

от erzent

777 на share и 755 на всё остальное?

Вообще, права правами, но насколько я понимаю, проблема не (не только) в этом.

affectiosus

()

автор топика

- Показать ответ

- Ссылка

Ответ на:

комментарий

от affectiosus

у меня было тоже самое что у тебя сейчас, была ошибка пути, оказалось вся проблема в правах.

☆☆

()

- Ссылка

как подключаешься с винды?

dns работает?

как себя ведет

smbclient -L localhost -U <user>

conalex ★★★

()

- Показать ответ

- Ссылка

Ответ на:

комментарий

от conalex

Подключаюсь либо через проводник (подключить сетевой диск), либо net use.

Как проверить DNS?

smbclient <..> в шару пускает, на попытки изменения выдает, кажется, NT_STATUS_ACCESS_DENIED. При этом если что-нибудь сделать в том же mc — всё видно.

affectiosus

()

автор топика

- Ссылка

Ответ на:

комментарий

от dvrts

На чтение должен быть доступ на полный путь. На запись — только на конечный файл или директорию. Если ты на какую-либо директорию поставишь права 700, то все, кроме владельца, не смогут прочитать файлы и каталоги, находящиеся в ней.

- Показать ответ

- Ссылка

Ответ на:

комментарий

от te111011010

Это очевидно, я говорил о правах 777 на полный путь.

dvrts ★★★

()

- Ссылка

В общем, всё работает, по крайней мере с андроида в шару я спокойно захожу (по IP, не по имени машины).

В очередной раз заменил конфиг самбы на найденный где-то в нете; из побочных действий добавил порты в firewalld и проброс на роутере. Не знаю, что именно из этого помогло.

smb.conf

affectiosus

()

автор топика

- Ссылка

Вы не можете добавлять комментарии в эту тему. Тема перемещена в архив.

При подключении к компьютерам в сети и сетевым папкам, хранилищам NAS в Windows 11 и Windows 10 вы можете получить сообщение об ошибке: «Windows не может получить доступ к (имя сетевого ресурса). Проверьте правильность написания данного имени» с кодом ошибки 0x80070035 в подробностях.

В этой инструкции подробно о способах исправить ошибку 0x80070035 «Не найден сетевой путь» в Windows 11 и Windows 10 при подключении к сетевым папкам с общим доступом или другим сетевым хранилищам.

Простые способы исправить ошибку

Прежде чем выполнять какие-то более сложные действия, связанные с удалением и настройкой разных версий протоколов SMB, рекомендую использовать следующие простые шаги, которые во многих случаях могут сработать.

На компьютере, с которого выполняется подключение:

- Попробуйте отключить IPv6 и включить компонент Общий доступ к файлам и принтерам в свойствах подключения. Для этого нажмите клавиши Win+R на клавиатуре, введите ncpa.cpl и нажмите Enter, откройте свойства Интернет-подключения (правый клик — свойства), снимите отметку с «IP версии 6», включите общий доступ к файлам и принтерам, примените настройки.

- Если вы используете анонимный вход, например доступ к NAS или другим компьютерам без ввода имени пользователя и пароля, запустите командную строку от имени Администратора и введите следующую команду:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

После чего перезагрузите компьютер. Если не сработало — ещё две команды с последующей перезагрузкой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\ /f /v RequireSecuritySignature /t REG_DWORD /d 0 reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\LanmanWorkstation /f /v AllowInsecureGuestAuth /t REG_DWORD /d 1

- Сбросьте кэш DNS, для этого запустите командную строку от имени Администратора и введите команду

ipconfig /flushdns

На компьютере, к которому выполняется подключение (рекомендую не пропускать этот шаг): попробуйте изменить имя компьютера: Как переименовать компьютер Windows 10 и не забудьте выполнить перезагрузку.

Также рекомендую проверить, что общий доступ на удаленном компьютере настроен правильно:

- В Windows 10 в Панели управления откройте «Центр управления сетями и общим доступом», нажмите «Изменить дополнительные параметры общего доступа», включите сетевое обнаружение и общий доступ к файлам и принтерам для текущего сетевого профиля, включите общий доступ в разделе «Все сети» и, при желании — отключите общий доступ с парольной защитой в разделе «Все сети» (если не отключить, то подключение будет выполняться после ввода данных учетной записи удаленного компьютера).

- В Windows 11 зайдите в Параметры — Сети и Интернет — Дополнительные сетевые параметры — Дополнительные параметры общего доступа. Включите Сетевое обнаружение, автоматическую настройку устройств, Общий доступ к файлам и принтерам. В разделе «Все сети» включите «Общий доступ к общедоступным папкам» и, при необходимости — отключите «Общий доступ с парольной защитой» в том же разделе.

- При отключении общего доступа с парольной защитой в свойствах папки с общим доступом на вкладке «Доступ» имеет смысл нажать кнопку «Общий доступ» и добавить группу пользователей «Все», а затем подтвердить добавление нажатием кнопки «Поделиться».

Включение протокола SMB 1.0

Если для подключения требуется протокол SMB 1-й версии, следует учитывать, что в Windows 11 и Windows 10 он по умолчанию отключен. В некоторых случаях решить проблему может помочь его включения, для этого:

- Откройте окно «Программы и компоненты», например с помощью Win+R — appwiz.cpl

- В панели слева нажмите «Включение или отключение компонентов Windows».

- Включите компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS».

- Примените сделанные настройки и согласитесь на перезагрузку компьютера.

- Учитывайте, чтобы это могло сработать для подключения между компьютерами, на компьютере с общим диском или папкой также должен быть включен протокол SMB 1.0

Внимание: перед следующим шагом и для перед выполнением далее описанных шагов рекомендую создать точку восстановления системы, чтобы в случае чего можно было быстро откатиться в исходное состояние.

Далее проверьте, исправило ли это ошибку. Если нет, попробуйте выполнить ещё один шаг — в командной строке от имени администратора (на компьютере, с которого выполняется подключение) выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

а затем перезагрузите компьютер и проверьте подключение к сетевому ресурсу.

Параметры сетевой безопасности

Следующий вариант — изменить параметры безопасности:

- Нажмите клавиши Win+R на клавиатуре, введите secpol.msc и нажмите Enter.

- Откройте раздел Локальные политики — Параметры безопасности.

- Дважды нажмите по параметру «Сетевая безопасность: уровень проверки подлинности LAN Manager» и на вкладке «Параметр локальной безопасности» выберите пункт «Отправлять LM и NTLM — использовать сеансовую безопасность».

- Примените настройки.

Брандмауэр Windows

Если ваши устройства находятся в разных подсетях, может помочь следующий подход для решения проблемы:

- На компьютере, с которого осуществляется подключение нажмите клавиши Win+R, введите wf.msc и нажмите Enter.

- Откройте «Правила для исходящего подключения» и дважды нажмите по правилу Общий доступ к файлам и принтерам (SMB — исходящий) для текущего профиля сети.

- На вкладке «Область» в обоих разделах установите «Любой IP-адрес».

- На компьютере, к которому осуществляется подключение, выполните те же действия, но для входящих соединений.

Какие еще варианты можно попробовать для исправления ошибки 0x80070035:

- Зайдите в Службы Windows с помощью Win+R — services.msc и убедитесь, что следующие службы не отключены (также можно попробовать установить тип запуска в «Автоматически»): «Публикация ресурсов обнаружения функции» и «Хост поставщика функции обнаружения». Для изменения типа запуска службы можно нажать по её названию дважды и указать нужные параметры.

- Откройте редактор локальной групповой политики (Win+R — gpedit.msc), перейдите в раздел

Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности, дважды нажмите по Клиент сетей Майкрософт использовать цифровую подпись (всегда) — Отключить. В Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman — Включить небезопасные гостевые входы — включить. - В Windwos PowerShell от имени администратора по порядку выполните следующие команды и перезагрузите компьютер:

Set-SmbClientConfiguration -EnableInsecureGuestLogons $true -Force Set-SmbClientConfiguration -RequireSecuritySignature $false -Force Set-SmbServerConfiguration -RequireSecuritySignature $false -Force

- При доступе к сетевым ресурсам по паролю, зайдите в Панель управления — Диспетчер учетных данных — Учетные данные Windows — Добавить учетные данные Windows. Введите данные для доступа к сетевому ресурсу (сетевой путь, имя и пароль пользователя, у которого есть доступ к указанному расположению).

- Попробуйте выполнить подключение по IP-адресу: проверьте IP удаленного компьютера в локальной сети с помощью командной строки, затем используйте Win+R вида: //192.168.1.10/путь_к_папке , заменив IP-адрес на нужный.

- Проверьте, присутствуют ли в разделе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0

параметры RestrictReceivingNTLMTraffic и RestrictSendingNTLMTraffic — при наличии таковых, удалите их и перезагрузите компьютер.

- При наличии в разделе реестра

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBt\Parameters

параметров NodeType и DhcpNodeType попробуйте удалить их.

- Проверьте, меняется ли ситуация, если временно отключить антивирус или файрволл на компьютере.

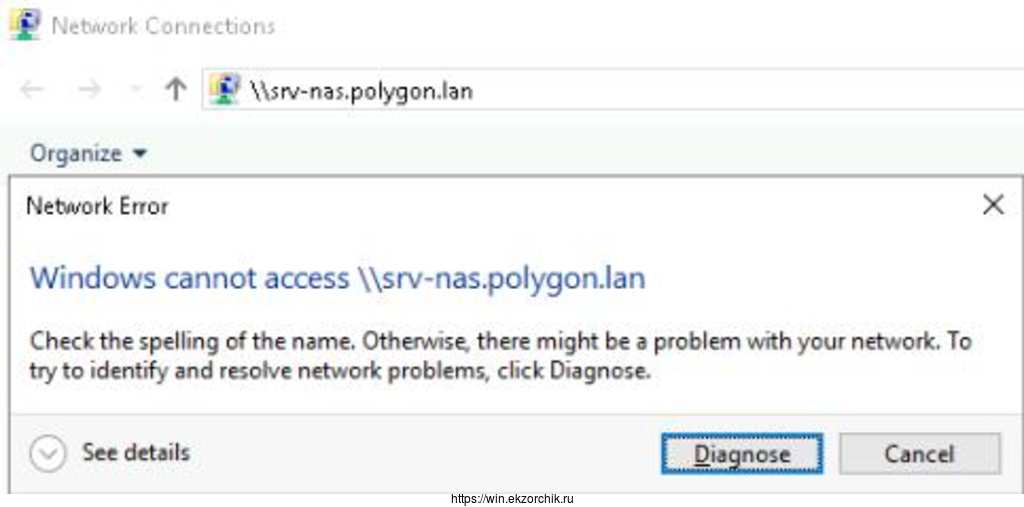

При проработке различных настроек на Windows Server 2019 Standard (Version 10.0.17763.2114) на тестовом полигоне Debian 10 + Proxmox 6 в своей локальной сети столкнулся, что не вижу свой ресурс на базе Samba 2.4.3 on Ubuntu 14.04.5 (моя локальная сетевая папка, где у меня лежат образа, софт, книги, видеоуроки). А данная система успешно работает, как виртуальная машина на HP MicroServer Gen8. При попытке обращения к нему по DNS имени (\\srv-nas.polygon.lan) или же по IP адресу (\\172.35.35.4) получаю сетевую ошибку вида:

Windows cannot access \\srv-nas.polygon.lan

Check the spelling of the name. Otherwise, there might be a problem with your network. To try to identify and resolve network problem

На заметку: Если посмотреть See details то может быть код ошибки

Код ошибки 0x80070035 (Не найден сетевой путь)

Код ошибки 0x80004005 (Неопознанная ошибка)

Вот только данный ресурс работает и к нему я успешно обращаюсь, с Windows 7,10, Server 2012 R2, Ubuntu систем, а почему же для Windows Server 2019 нужно что-то еще?

Для начала проверяю конфигурационный файл smb.conf дабы убедиться, что я в нем ничего не запретил, ну мало ли:

ekzorchik@srv-nas:~$ cat /etc/samba/smb.conf | grep -v "^$" | grep -v "#" | grep -v ";" [global] workgroup = WORKGROUP server string = %h server (Samba, Ubuntu) dns proxy = no log file = /var/log/samba/log.%m max log size = 1000 syslog = 0 panic action = /usr/share/samba/panic-action %d server role = standalone server passdb backend = tdbsam obey pam restrictions = yes unix password sync = yes passwd program = /usr/bin/passwd %u passwd chat = *Enter\snew\s*\spassword:* %n\n *Retype\snew\s*\spassword:* %n\n *password\supdated\ssuccessfully* . pam password change = yes map to guest = bad password usershare allow guests = yes [nas] path = /nas guest ok = yes read only = no create mask = 0777 directory mask = 0777 hide files = /$RECYCLE.BIN/desktop.ini/lost+found/Thumbs.db/ acl allow execute always = true ekzorchik@srv-nas:~$

и вывода вижу, что доступ возможен как авторизацией так и гостем.

Чтобы включить авторизацию гостем с Windows Server 2019 нужно

Win + R -> gpedit.msc - Local Computer Policy - Computer Configuration - Administrative Templates - Network - Lanman Workstation

Enable insecure guest logons: Enable

На заметку: Все выше указанное можно сделать через правку реестра:

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\

изменяем значение параметра AllowInsecureGuestAuth на 1

и нужно после перезагрузить сервер, либо

cmd.exe - Run as Administrator echo y | net stop LanmanWorkstation && echo y | net start LanmanWorkstation

теперь мой сетевой диск успешно открывается

Итого в моем случаем дома авторизация на сетевой папке ни к чему и можно оставить так. Главное что я разобрал как получить доступ к нужной информации в локальной сети.

На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.