В этой статье мы рассмотрим, как централизованно включить и настроить службу удаленного управления Windows Remote Management (WinRM) на компьютерах домена с помощью групповых политик. Напомню, что Windows Remote Management это реализация протокола WS-Management Protocol для удаленного управления клиентскими и серверными ОС Windows. WinRM позволяет удаленно управлять компьютерами через:

- Server Manager (Windows Server);

- PowerShell Remoting (PSSession);

- Windows Admin Center.

Как включить WinRM в Windows вручную?

Служба WinRM установлена во всех современных версиях Windows. В Windows Server она включена по умолчанию, и отключена в десктопных редакциях Windows 11/10/8.1). По умолчанию слушатель службы WinRM listener не принимает подключения. Чтобы проверить это, выполните на клиенте команду:

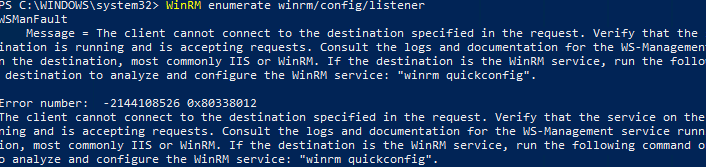

WinRM enumerate winrm/config/listener

Появится ошибка, которая говорит, что служба WinRM не настроена:

WSManFault Message = The client cannot connect to the destination specified in the request. Verify that the service on the destination is running and is accepting requests. Consult the logs and documentation for the WS-Management service running on the destination, most commonly IIS or WinRM. If the destination is the WinRM service, run the following command on the destination to analyze and configure the WinRM service: "winrm quickconfig". Error number: -2144108526 0x80338012

Чтобы включить и настроить службу WinRM в Windows, достаточно выполнить команду:

winrm quickconfig

или

Enable-PSRemoting –Force

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started.

Данная команда изменит тип запуска службы WinRM на автоматический, задаст стандартные настройки WinRM и добавить исключения для WinRM портов (5985 и 5986) в список исключений Windows Defender Firewall.

Настройка WinRM с помощью групповых политик

Вы можете автоматически включить и настроить WinRM на компьютерах домена с помощью групповых политик Windows.

- Откройте консоль редактора Group Policy Management Console (gpmc.msc), выберите контейнер с компьютерами на которых вы хотите включить WinRM и создайте новую политику corpEnableWinRM;

- Откройте политику на редактирование;

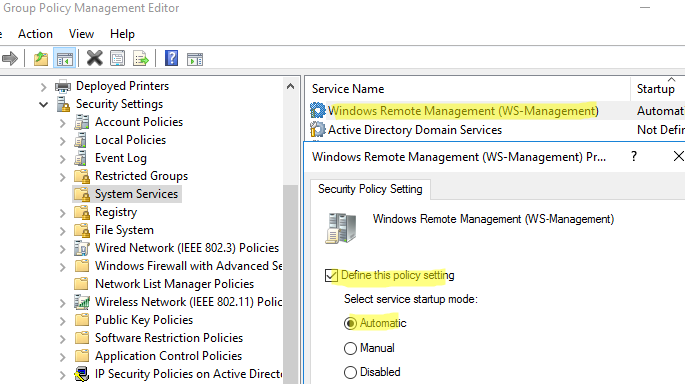

- Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> System Services. Найдите службу Windows Remote Service (WS-Management) и настройте ее на автоматический запуск;

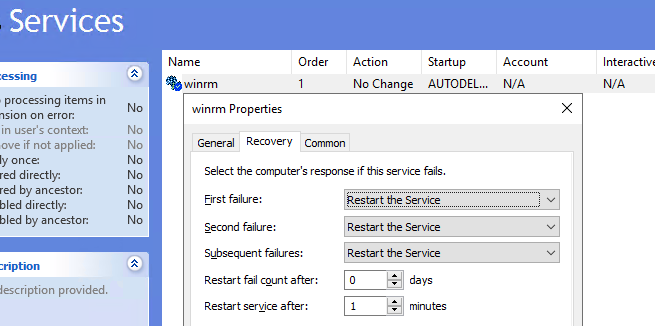

- Теперь перейдите в раздел Computer Policies -> Preferences -> Control Panel Settings -> Services и выберите New -> Service. Укажите имя службы WinRM и на вкладке Recovery задайте действие Restart the Service;

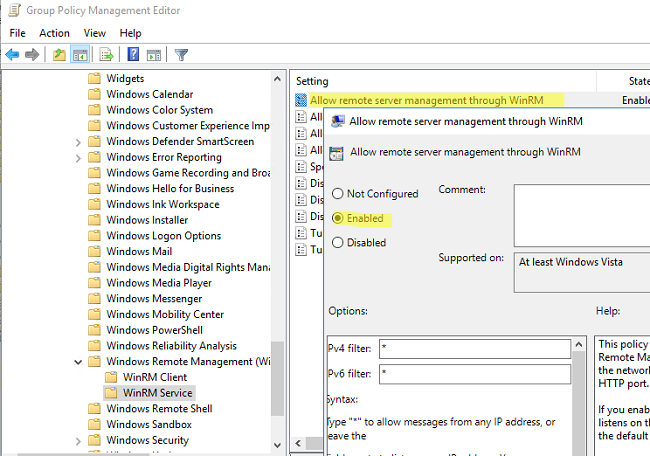

- Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Включите параметр Allow remote server management through WinRM. В поле фильтр IPv4/IPv6 можно указать IP адреса или подсети, на которых нужно слушать удаленные подключения через WinRM. Если вы хотите разрешать принимать WinRM подключения на всех IP адресах, оставьте здесь *;

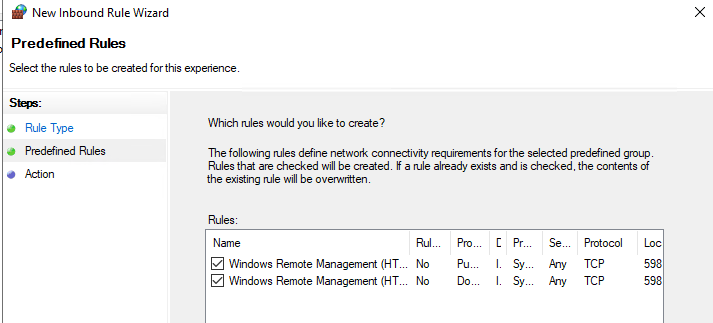

- Откройте в Windows Defender Firewall правила, разрешающие подключаться к WinRM по стандартным портам 5985 и 5986. Перейдите в Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security -> Windows Firewall with Advanced Security -> Inbound Rules. Выберите predefined rule Windows Remote Management;

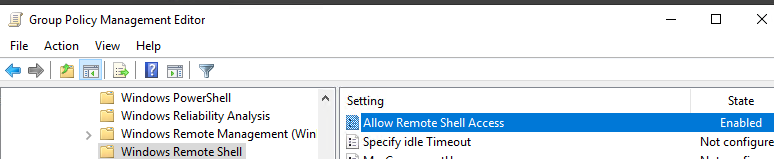

- Перейдите в раздел Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell и включите параметр Allow Remote Shell Access.

Обновите настройки GPO на клиентах и проверьте, что служба WinRM настроилась автоматически. Для диагностики применения групповой политики на клиенте можно использовать утилиту gpresult.

Проверка настроек WinRM

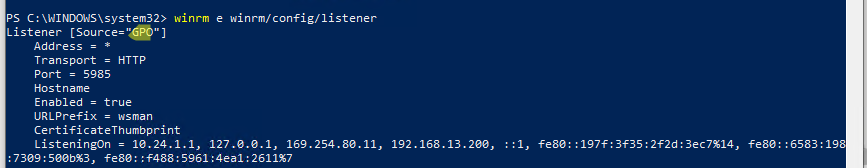

Чтобы проверить, что настройки WinRM на компьютере заданы через групповые политики, выполните команду:

winrm e winrm/config/listener

Команда выведет текущие настройки WinRM листенера. Обратите внимание на строку

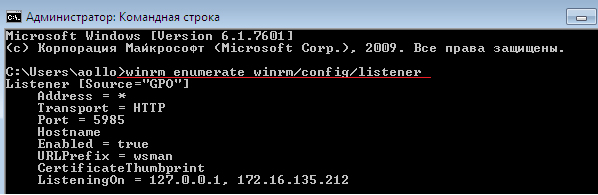

Listener [Source="GPO"]

. Она означает, что настройки получены через групповые политики.

Полную конфигурацию службы WinRM можно вывести с помощью команды:

winrm get winrm/config

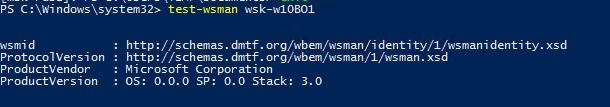

Теперь нужно попробовать удаленно подключиться к компьютеру через WinRM. Запустите на удаленном компьютере консоль PowerShell с учетной записью с правами администратора на обоих компьютерах и выполните команду:

Test-WsMan YourCompName1

Если WinRM включен, появится такой ответ:

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd ProductVendor : Microsoft Corporation ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

Проверить доступность порта 5985 на удаленном компьютере можно так:

Test-NetConnection -ComputerName YourCompName1 -Port 5985

Теперь можно попробовать выполнить интерактивное подключение к удаленному компьютеру через PSRemoting с помощью командлета Enter-PSSession:

Enter-PSSession CompNameHere1

В данном случае подключение было успешно установлено и перед вами открылась консоль удаленного сервера.

По аналогии через PSRemoting на удаленном компьютере команду можно выполнить произвольную команду с помощью Invoke-Command:

Invoke-Command -ComputerName YourCompName1 -ScriptBlock {ipconfig /all}

Если соединение работает, вы увидите на экране вывод команды

ipconfig

.

Также можно выполнить команду на удаленном хосте так:

winrs -r:wsk-w10BO1 dir

В некоторых случаях при подключении через PSSession может появится ошибка:

Enter-PSSession : Connecting to remote server wsk-w10BO1 failed with the following error message : Access is denied. CategoryInfo : InvalidArgument: (wsk-w10BO1:String) [Enter-PSSession], PSRemotingTransportException FullyQualifiedErrorId : CreateRemoteRunspaceFailed

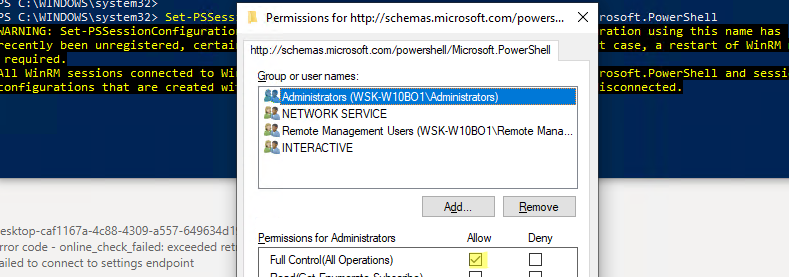

В этом случае проверьте настройки разрешения для подключения к WinRM на удаленном компьютере:

Set-PSSessionConfiguration -ShowSecurityDescriptorUI -Name Microsoft.PowerShell

Убедитесь, что ваша учетная запись входит в группу Administrators или Remote Management Users (см. статью об удаленном доступе через WinRM без прав администратора) и им предоставлены права FullControl. Также проверьте, нет ли Deny правил.

Для настройки WinRM и PSRemoting в рабочей группе (без домена AD) рекомендуем использовать эту инструкцию.

Прочитано: 11 638

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

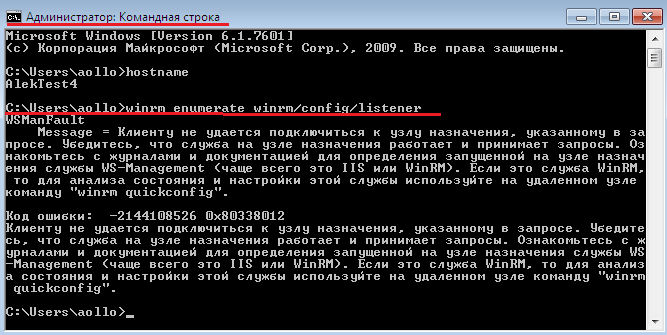

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

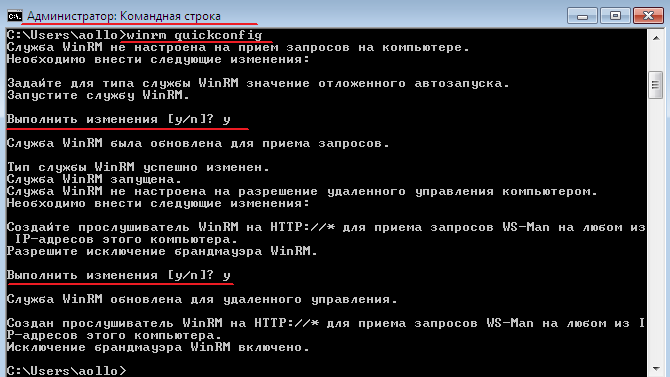

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

winrm quickconfig

Это я рассмотрел вариант установки на единичную рабочую станцию.

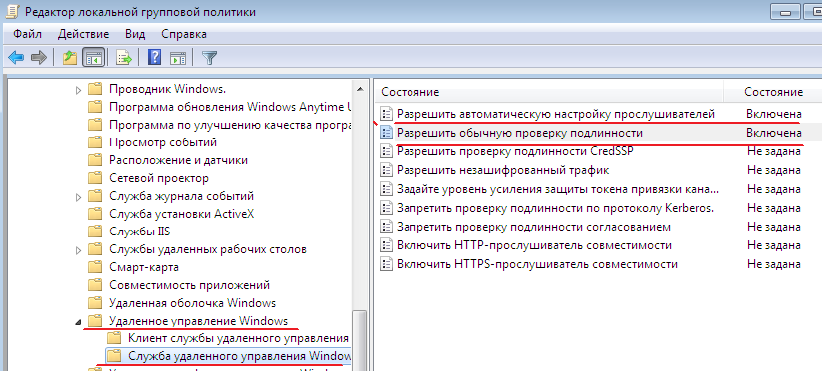

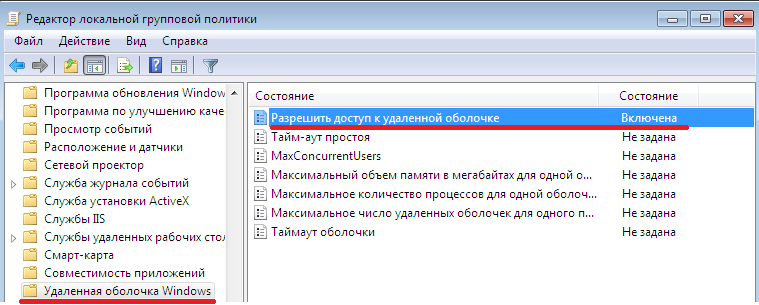

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера – Политики – Административные шаблоны -> Компоненты Windows – Удаленное управление Windows. Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

В разделе IPv4 filter укажем *, что означает, что компьютер может принимать подключения (а значит и управляющие команды) откуда угодно.

Далее в разделе Конфигурация компьютера – Политики – Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Активируем пункт:

Разрешить доступ к удаленной оболочке – Включена

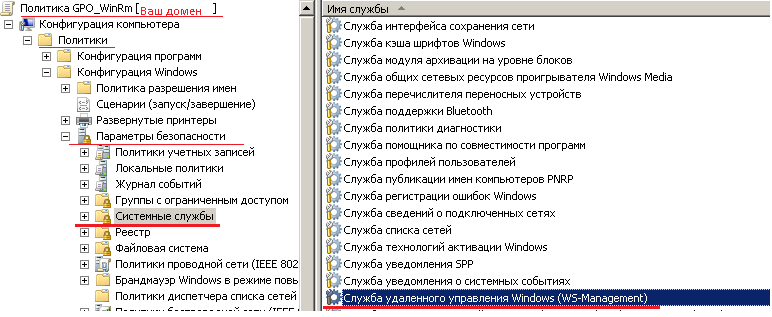

Управлять способом запуска служб можно из следующего раздела групповых политик: Конфигурация компьютера – Политики – Конфигурация Windows – Параметры безопасности – Системные службы.

Открыть службу «Служба удаленного управления Windows (WM-Management) и произвести настройки ниже, см. скриншот.

Все готово. Перезагружаем рабочую станцию и после активации WinRM с помощью групповой политики, на клиентской системе проверим статус службы с помощью знакомой команды:

WinRM enumerate winrm/config/listener

Удостоверимся, что тип запуска службы WinRM задан в автоматический . Хотя по факту тип запуска «автоматический с задержкой», т.к. по умолчанию для службы WinRM задана задержка запуска (параметр DelayedAutoStart=1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinRM ).

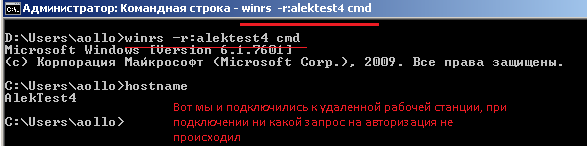

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r:<имя_компьютера> cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

В моем случаем тестовая машина называется alektest4

winrs -r:alektest4 cmd

Эффективное управление ИТ начинается с наличия правильных инструментов для контроля за системами и устройствами, независимо от их местонахождения. Windows Remote Management (WinRM) — это инструмент, который помогает ИТ-администраторам выполнять важные задачи, такие как устранение неполадок, настройка и автоматизация, без физического присутствия.

WinRM встроен в системы Windows, что делает его доступным и мощным вариантом для организаций по поддержанию своей ИТ-инфраструктуры. Обеспечивая безопасную связь и удаленные операции, он играет важную роль в повышении производительности ИТ-команд и обеспечении бесперебойной работы.

В этом блоге объясняются ключевые аспекты WinRM: от его функций и настройки до возникающих проблем.

Что такое удаленное управление Windows (WinRM)?

Windows Remote Management (WinRM) — это протокол на базе Windows, разработанный для упрощения удаленного управления и автоматизации. Он построен на протоколе WS-Management — общедоступном стандарте для удаленного обмена данными управления с любым компьютерным устройством, реализующим этот протокол.

Протокол WS-Management обеспечивает совместимость между устройствами и системами. Он полезен в сочетании с удаленным управлением PowerShell, что позволяет администраторам управлять несколькими устройствами с помощью скриптов и команд.

Цель WinRM

WinRM обеспечивает связь между устройствами, позволяя администраторам взаимодействовать с удаленными системами, удаленно выполнять команды, извлекать данные и управлять конфигурациями системы. Он широко используется для таких задач, как устранение неполадок, развертывание программного обеспечения и мониторинг производительности.

Совместимость

WinRM изначально поддерживается в операционных системах Windows и оптимизирован для управления серверами и рабочими станциями Windows. Хотя его можно расширить для управления не-Windows-устройствами, его функциональность наиболее эффективна в средах Windows.

Почему важен протокол WinRM?

Протокол WinRM играет решающую роль в установлении удаленных соединений между компьютерами или серверами, обеспечивая бесперебойные удаленные операции. Он позволяет администраторам получать доступ к данным и управлять ресурсами на удаленных машинах так же легко, как и на локальных компьютерах.

Использование WinRM для подключения к удаленному компьютеру в сценарии удаленного управления Windows очень похоже на создание локального подключения. WinRM предназначен для улучшения управления оборудованием в различных сетевых средах.

WinRM — это инструмент командной строки, встроенный в операционные системы Windows, который использует .NET и PowerShell. Это позволяет выполнять удаленные команды и скрипты PowerShell как на отдельных машинах Windows, так и на больших наборах удаленных систем без необходимости использования RDP или прямого входа.

WinRM упрощает административные задачи, обеспечивая удаленное управление с помощью скриптов и командлетов, что упрощает администраторам Windows следующие задачи:

- Удаленный мониторинг, управление и настройка серверов, операционных систем и клиентских машин.

- Общайтесь и взаимодействуйте с хостами по всей сети, включая рабочие станции, серверы и любые операционные системы, поддерживающие WinRM.

- Выполнять команды в системах, доступных через сеть, без физического присутствия.

Основные компоненты удаленного управления Windows (WinRM)

Основа WinRM основана на следующих основных компонентах. Эти компоненты работают вместе, чтобы обеспечить удаленное управление системами Windows, облегчить задачи автоматизации и обеспечить безопасное удаленное выполнение команд.

1. Служба WinRM (winrm.exe)

Это основная служба, которая работает на устройствах Windows, позволяя им принимать и отвечать на запросы удаленного управления. Она прослушивает входящие запросы на определенных портах (по умолчанию 5985 для HTTP и 5986 для HTTPS).

2. Прослушиватель WinRM

Прослушиватель отвечает за прием и обработку входящих запросов на удаленное управление. Он прослушивает указанный сетевой порт (5985 для HTTP или 5986 для HTTPS). Каждый прослушиватель привязан к определенному сетевому интерфейсу и протоколу.

3. Инструмент командной строки WinRM (winrm.exe)

Это утилита командной строки, используемая для настройки и управления службой WinRM. Она позволяет администраторам запускать, останавливать или настраивать прослушиватели WinRM, устанавливать политики аутентификации и устранять неполадки в настройках WinRM.

4. Протокол WS-Man (веб-сервисы для управления)

Windows Remote Management основан на протоколе WS-Man, который является стандартом для веб-служб, используемых для управления устройствами. Он позволяет обмениваться данными управления независимо от платформы, обеспечивая связь между компьютерами, устройствами и приложениями независимо от операционных систем.

5. Удаленное взаимодействие PowerShell

PowerShell Remoting построен на WinRM и позволяет администраторам выполнять команды PowerShell на удаленных системах. Он обеспечивает безопасный канал для удаленного выполнения скриптов и команд как на Windows, так и на не-Windows системах (с помощью сторонних инструментов).

6. Аутентификация и шифрование

WinRM поддерживает несколько механизмов аутентификации, включая базовую аутентификацию, Kerberos и NTLM. Он также поддерживает шифрование для безопасного обмена данными между клиентом и сервером, гарантируя защиту конфиденциальных данных во время процесса удаленного управления.

7. Правила брандмауэра

Для правильной работы WinRM необходимо настроить необходимые правила брандмауэра. По умолчанию брандмауэр Windows может блокировать трафик WinRM, поэтому администраторам необходимо разрешить входящий трафик на портах 5985 и 5986 для обеспечения подключения.

Как работает WinRM?

Процесс взаимодействия между клиентом и сервером через удаленное управление Windows обычно состоит из следующих этапов:

Этап 1 — Клиент инициирует запрос: процесс начинается, когда клиент WinRM (например, скрипт PowerShell) отправляет запрос на сервер WinRM. Этот запрос может включать выполнение команды или получение системной информации.

Этап 2 — Аутентификация и авторизация: Сервер должен аутентифицировать клиента перед выполнением любого действия. WinRM поддерживает несколько механизмов аутентификации, включая:

- Согласование аутентификации (Kerberos или NTLM)

- Базовая аутентификация (учетные данные отправляются в виде обычного текста)

- Аутентификация на основе сертификатов (с использованием SSL-сертификатов)

После аутентификации сервер проверяет, есть ли у клиента соответствующие разрешения для выполнения запрошенного действия.

Этап 3 — Обмен данными: Клиент отправляет фактическую команду или запрос после успешной аутентификации. Сервер WinRM обрабатывает этот запрос и возвращает результаты. Данные передаются в формате XML, который понимают как клиент, так и сервер.

Этап 4 — Выполнение команд: Если запрос включает выполнение команды, сервер выполнит команду на удаленной машине. Это может включать вызов скрипта, сбор системной информации или изменение конфигураций.

Этап 5 — Response Sent Back: После завершения задачи сервер отправляет ответ обратно клиенту с результатом операции. Это может включать стандартный вывод выполненных команд, коды ошибок или подтверждение внесенных изменений.

Варианты использования WinRM

1. Удаленное выполнение команд: Системные администраторы могут запускать команды на нескольких удаленных машинах одновременно, что снижает необходимость в физическом доступе.

2. Автоматизированное написание сценариев: WinRM обычно используется в скриптах для автоматизации задач на нескольких компьютерах, таких как установка программного обеспечения, обновления или настройка системы.

3. Управление серверными фермами: WinRM необходим для управления большим количеством серверов в центрах обработки данных, делая управление серверами более эффективным.

4. Аудит безопасности: WinRM можно использовать для сбора данных в целях аудита, например, для проверки системных журналов или просмотра параметров конфигурации.

Преимущества удаленного управления Windows (WinRM)

Удаленное управление Windows (WinRM) обеспечивает ряд существенных преимуществ для ИТ-операций, повышая эффективность, диагностику, экономичность и масштабируемость, особенно в корпоративных средах.

1. Повышенная эффективность

WinRM обеспечивает удаленный доступ к системам, устраняя необходимость в устранении неполадок на месте. Это позволяет ИТ-отделам быстро решать проблемы, сокращая время простоя устройств.

2. Лучшая диагностика

Благодаря подробным возможностям регистрации и мониторинга WinRM помогает быстрее выявлять и решать проблемы. Диагностика в реальном времени минимизирует время простоя, предоставляя ИТ-отделам информацию, необходимую для эффективного устранения неполадок из любого места.

3. Экономически эффективным

WinRM является экономически эффективным решением, сокращая расходы на поездки и оборудование. Удаленная диагностика неисправностей позволяет ИТ-персоналу обрабатывать больше систем с меньшими ресурсами, что сокращает эксплуатационные расходы.

4. Масштабируемость для предприятий

WinRM обладает высокой масштабируемостью, что делает его идеальным для корпоративных сред. Он может управлять несколькими системами в сетях, позволяя ИТ-отделам эффективно контролировать и обслуживать большие распределенные инфраструктуры.

Проблемы использования удаленного управления Windows (WinRM)

1. Сложная конфигурация

Настройка WinRM может быть сложной, поскольку она включает в себя настройку правил брандмауэра, включение службы как на локальных, так и на удаленных машинах и обеспечение надлежащих механизмов аутентификации. Эта сложность может стать проблемой для администраторов, у которых нет опыта работы с инструментами удаленного управления, что приводит к ошибкам конфигурации или задержкам в развертывании.

2. Вопросы безопасности

WinRM представляет потенциальные риски безопасности, если не настроен должным образом. Слабые настройки шифрования, неправильная аутентификация или открытые порты могут подвергнуть систему киберугрозам. В ноябре 2024 года Microsoft устранила критические уязвимости в системах Windows, включая те, которые связаны с NTLM и планировщиком заданий. Хотя не все они были напрямую связаны с WinRM, они подчеркивают проблему небезопасных служб удаленного управления.

3. Ограниченная совместимость

WinRM оптимизирован для управления средами Windows, что означает, что он менее эффективен в гетерогенных ИТ-экосистемах, где используются macOS, Linux или мобильные устройства. Хотя существуют обходные пути, такие как использование удаленного PowerShell, они часто добавляют сложности и по-прежнему не полностью решают кросс-платформенное управление, что ограничивает область применения утилиты WinRM.

4. Расходы на устранение неполадок

При возникновении проблем сообщения об ошибках WinRM могут быть неопределенными и сложными для понимания, требуя технических знаний для устранения неполадок. Неправильные конфигурации, сетевые проблемы или сбои аутентификации часто имеют неясные симптомы, что затрудняет администраторам быструю диагностику и устранение проблем. Это увеличивает время и усилия, необходимые для устранения неполадок.

5. Проблемы масштабируемости

В более крупных средах с разнообразными конечными точками или гибридными экосистемами WinRM может столкнуться с проблемами производительности. Управление сотнями или тысячами устройств может привести к замедлению времени выполнения, более высокому потреблению ресурсов и трудностям в координации задач удаленного управления в различных системах. В результате WinRM может не масштабироваться эффективно в крупных многоплатформенных средах.

Scalefusion UEM как лучшая альтернатива — почему?

Хотя Windows Remote Management (WinRM) служит надежным инструментом для управления средами на базе Windows, современные ИТ-технологии требуют более универсальных, масштабируемых и кроссплатформенных решений.

Именно здесь в игру вступает Scalefusion UEM как превосходная альтернатива для управления разнообразными устройствами и операционными системами, а также для решения некоторых ключевых проблем, с которыми сталкивается WinRM.

1. Кроссплатформенная совместимость

Одним из самых существенных недостатков WinRM является его ограниченная область применения при управлении не-Windows-устройствами. Хотя его можно расширить на некоторые не-Windows-системы с помощью сторонних решений, настройка и управление могут быстро стать громоздкими.

Scalefusion UEM, с другой стороны, предназначен для управления всеми конечными точками, включая Windows, macOS iOS, Android, Linux и ChromeOS с одной платформы. Это делает его гораздо более универсальным решением, особенно в организациях с гетерогенной ИТ-экосистемой.

2. Упрощенная настройка и управление

Настройка WinRM требует сложной конфигурации, включая настройки брандмауэра, активацию службы и обеспечение правильных настроек аутентификации. Эта сложность может привести к ошибкам, задержкам или уязвимостям безопасности.

Scalefusion UEM упрощает настройку и предоставляет централизованный и логически организованный интерфейс для управления устройствами, пользователями и политиками. Администраторы могут настраивать политики в одном профиле устройства и применять их к устройствам оптом, что делает управление более эффективным и безошибочным.

3. Повышенная безопасность

Безопасность WinRM во многом зависит от правильной настройки, обеспечивающей безопасную связь и контроль доступа, что может быть связано с человеческими ошибками.

В отличие от этого, Scalefusion UEM предоставляет расширенные функции безопасности, такие как управление приложениями, настройка шифрования BitLocker, Управление обновлениями и исправлениями ОС, управление браузером, отслеживание местоположения и Geofencing. Он также обеспечивает интеграцию с решениями IAM, такими как OneIdP, и решениями безопасности конечных точек, такими как Veltar. Эти функции гарантируют, что конфиденциальные корпоративные данные и устройства остаются в безопасности на всех устройствах, снижая риск несанкционированного доступа и утечки данных.

4. Масштабируемость для современных предприятий

WinRM изначально был разработан для управления системами на базе Windows, и в результате он может испытывать трудности с масштабированием в больших, разнообразных средах. По мере роста организаций и внедрения различных типов устройств производительность WinRM может снижаться, особенно при управлении тысячами конечных точек в нескольких операционных системах.

Однако Scalefusion UEM создан для масштабирования, позволяя ИТ-отделам эффективно управлять большим количеством устройств, независимо от операционной системы. Эта масштабируемость имеет решающее значение для организаций, желающих расширить свой парк устройств или поддержать удаленную работу.

5. Эффективное устранение неполадок и удаленная поддержка

Сообщения об ошибках WinRM могут быть зашифрованными, требующими высокого уровня технической экспертизы для диагностики и решения проблем. Это может замедлить время отклика и увеличить операционные издержки.

Scalefusion UEM, с другой стороны, предлагает мощные удаленное устранение неполадок Возможности, такие как удаленная трансляция и управление, вызовы VoIP, передача файлов и подробная информация об устройстве, все в удобном интерфейсе. ИТ-отделы могут быстро выявлять и устранять проблемы с устройством, минимизируя время простоя и повышая общую производительность.

6. Перспективное управление ИТ

Поскольку компании продолжают внедрять новые технологии, Scalefusion UEM предлагает перспективное решение, обеспечивая постоянную поддержку новых устройств и платформ. В отличие от WinRM, который привязан к системам Windows и требует дополнительных настроек для других платформ, Scalefusion UEM изначально разработан для поддержки широкого спектра устройств и технологий. Это делает Scalefusion UEM идеальным выбором для организаций, стремящихся оставаться гибкими и готовыми к будущему в мире все более цифровых технологий.

Вам нужна защищенная и полностью управляемая экосистема Windows?

Здесь ваш поиск заканчивается. Scalefusion UEM для Windows, вы получаете доступ к современным функциям управления, которые делают удаленное управление устройствами более эффективным и быстрым. От управления приложениями до исправления сервера — мы вас обеспечим. Сосредоточьтесь на самом важном — вашем бизнесе — и позвольте нам заняться всем остальным. Управляйте умнее, защищайте лучше и развивайтесь быстрее с ScalefusionUEM!

Свяжитесь с нашими экспертами по продуктам и закажите демонстрацию, чтобы узнать больше о том, как Scalefusion UEM может преобразовать ваше управление конечными точками. Принять участие 14-дневная бесплатная пробная версия Cегодня!

Время на прочтение9 мин

Количество просмотров9.9K

Идея написать блог о том, как злоумышленники используют для перемещения в инфраструктуре жертвы возможности службы Windows Remote Management (WinRM) (Т1021.006), возникла у Антона Величко, руководителя Лаборатории компьютерной криминалистики компании F.A.C.C.T., еще в январе 2022 года. И виной тому стали не затянувшиеся новогодние праздники и наличие свободного времени, как может показаться, а как раз наоборот. В тот момент криминалисты F.A.C.C.T. столкнулись с очередным «праздничным» всплеском кибератак на российские компании, и в процессе реагирования на инцидент у одного из наших клиентов обнаружили интересный кейс, о котором Антон Величко и его соавтор — Кирилл Полищук захотели подробно рассказать.

Незваные гости

Итак, как все происходило: атакующие получили первоначальный доступ к периметру компании, проэксплуатировав уязвимость одного из публично доступных сервисов, и захватили полный контроль над инфраструктурой жертвы, развив атаку. Используя различные техники закрепления, злоумышленники обеспечили себе возможность доступа к внутреннему периметру на протяжении года! За это время они успешно провели не менее четырех атак, в ходе которых им удалось провести эксфильтрацию данных, неоднократно вмешиваться в работу различных систем, удалить критически важную информацию или зашифровать данные.

После очередной атаки IT-специалисты восстанавливали и перестраивали инфраструктуру, а спустя какое-то время злоумышленники возвращались, и атака повторялась снова. Таким образом, злоумышленники не только планомерно разрушали бизнес-процессы компании, но и превратили в ад жизнь IT-персонала, который любой малейший сбой в том или ином отделе воспринимал как очередной инцидент информационной безопасности и «невидимую руку хакеров».

Безусловно, провернуть такую кампанию злоумышленникам удалось не только благодаря недостатку у жертвы соответствующих компетенций и инструментов для обеспечения информационной безопасности, но и благодаря своим профессиональных навыкам.

На протяжении года злоумышленники закреплялись на множестве устройств, используя различные утилиты двойного назначения и бэкдоры, которые они разместили в том числе на различных сетевых устройствах, и после проведения клиентом восстановительных работ снова возвращались в сеть.

Для перемещений по сети злоумышленники преимущественно использовали протокол удаленного рабочего стола (Remote Desktop Protocol), а после того как он был запрещен администраторами, переключились на WinRM. Использование злоумышленниками данной службы и наличие недокументированного и ранее не описанного артефакта, который был впервые обнаружен в ходе нашего реагирования, позволили выявить и дополнить список скомпрометированных узлов и лишить злоумышленников возможности взаимодействовать с сетью клиента.

В этом блоге мы хотим поделиться с профессиональным сообществом и читателями информацией о том, на какие артефакты можно опираться в процессе реагирования на инцидент, а также как оперативно выявить эксплуатируемые атакующими хосты инфраструктуры в случаях, когда они перемещаются при помощи WinRM.

Краткая справка о WinRM

WinRM — это название как службы, так и протокола Windows, разработанного прежде всего для IT-специалистов. Она используется для удаленного управления, администрирования и мониторинга систем. WinRM была впервые представлена в операционной системе Windows Vista в 2006 году и с тех пор интегрирована во все последующие версии Windows.

WinRM является реализацией протокола WS-Management, предназначенного для управления различными устройствами при помощи SOAP-запросов.

-

Служба WinRM запускается и работает в контексте процесса svchost.exe -k NetworkServices -p -s WinRM.

-

Начиная с версии 2.0 WinRM, слушатель службы %systemroot%\system32\WsmSvc.dll по умолчанию прослушивает порты 5985/TCP для HTTP-соединений и 5986/TCP для HTTPS-соединений. В Windows Server 2008 / Windows 7 использовались 80/TCP и 443/TCP соответственно.

-

WinRM поддерживает следующие механизмы аутентификации:

-

Basic — для аутентификации клиента и авторизации его запросов к серверу с помощью базовых HTTP-заголовков. Этот механизм аутентификации небезопасный и не рекомендуется к использованию, так как передача учетных данных происходит в явном виде.

-

Digest — это механизм аутентификации, который использует HTTP-заголовки для передачи аутентификационных данных между клиентом и сервером с помощью хеш-функции.

-

NTLM — для аутентификации клиента по имени пользователя и паролю, если клиент и сервер не являются членами одного домена или если применяется схожий механизм аутентификации.

-

Kerberos — для взаимной аутентификации между клиентом и сервером в домене Windows. Клиент и сервер должны быть членами одного домена.

-

SSL-сертификаты — для проверки легитимности сервера и клиента при использовании протокола HTTPS. Этот механизм аутентификации обеспечивает безопасность передаваемых данных посредством шифрования.

-

CredSSP — для делегирования учетных данных на сервер, который может их использовать для выполнения задач на удаленных компьютерах.

-

-

WinRM позволяет создать список доверенных узлов.

-

WinRM позволяет устанавливать продолжительные интерактивные сеансы с удаленным хостом, выполнять отдельные команды, скрипты, а также запросы WMI (CIM).

Выполнение PSRP, WinRS, CIM over WinRM

Перед тем как мы поговорим о том, какие артефакты могут нам помочь в расследовании инцидентов, хотелось бы рассказать об основных способах выполнения команд на хостах при помощи WinRM.

Как уже ранее говорилось, WinRM позволяет устанавливать интерактивные сессии и выполнять различные команды. При помощи штатных средств Windows это можно сделать несколькими способами:

-

PowerShell Remoting (PSRP)Например:Invoke-Command -ComputerName <RemoteComputer> -Scriptblock {EVIL.exe}Enter-PSSession -ComputerName <RemoteComputer> и др.

-

Windows Remote Shell (WinRS)Например:winrs -r: <RemoteComputer> EVIL.exe

-

WMI (CIM) over WinRM (начиная с PowerShell версии 3.0 добавлены командлеты CIM, работа которых осуществляется через WinRM).Например:Invoke-CimMethod -ClassName Win32_Process -MethodName “Create” -ComputerName <RemoteComputer> -Arguments @{CommandLine=’EVIL.exe’} и др.

Процессы, порождаемые PSRP, WinRS, CIM over WinRM

В зависимости от выбранного способа выполнения WinRM передаст управление DCOM-серверу (Distributed Component Object Model), который проведет запуск одного из трех провайдеров:

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>wsmprovhost.exe (Microsoft Web Services Management Provider Host);

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>winrshost.exe (Microsoft Windows Remote Shell Host);

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>wmiprvse.exe (Windows Management Instrumentation Provider Host).

Таким образом, процесс того или иного провайдера будет запущен в контексте процесса svchost.exe -k -DcomLaunch -p, который, в свою очередь, станет родительским для порождаемой полезной нагрузки.

На рис. 1, 2 и 3 представлены цепочки процессов, возникающие при использовании PowerShell Remoting, Windows Remote Shell, а также при выполнении CIM-запросов.

Инструменты Red Team

При WinRM-перемещениях по хостам атакуемой инфраструктуры злоумышленники используют не только легитимные средства, но и различные инструменты или фреймворки, в которых реализована возможность взаимодействия с WinRM. Список некоторых инструментов и фреймворков представлен ниже.

При использовании данных инструментов на атакуемых хостах генерируется большое количество различных релевантных событий, позволяющих обнаружить использование WinRM как средство для продвижения по инфраструктуре.

Теперь рассмотрим небольшую эмуляцию, проделанную при помощи Evil-WinRM, и проведем реконструкцию активности на хосте по записям журналов событий.

В рамках данной эмуляции мы подключились к контроллеру домена, выполнили команды whoami, hostname, загрузили в него файл evil.exe и запустили его (рис. 4).

В данном случае, при реконструкции действий атакующего, в журналах атакуемой ОС мы обнаружим список характерных событий, указывающих на использование PowerShell Remoting. Наиболее информативные из них, по моему мнению, представлены ниже.

|

Описание |

ID события |

|

1. События с назначенными привилегиями и нового входа с Logon ID, именем пользователя и адресом удаленного хоста |

4672, 4624 (Security.evtx) |

|

2. Событие запуска провайдера wsmprovhost.exe и оболочки WS-Man |

4688 (Security.evtx) |

|

3. События запуска процессов whoami.exe, hostname.exe, порождаемых от провайдера (оболочки) wsmprovhost.exe |

4688 (Security.evtx) |

|

4. Вызовы командлетов и создание блоков скрипта при доставке полезной нагрузки evil.exe |

4103, 4104 (Microsoft-Windows-PowerShell%4Operational.evtx) |

|

5. События запуска процесса evil.exe, порождаемого от провайдера (оболочки) wsmprovhost.exe |

4688 (Security.evtx) |

При проведении реагирования на инцидент журналы событий значительно упрощают и сокращают время реагирования, а также позволяют быстрее добраться до точки входа и выявить большое количество индикаторов компрометации и используемых техник продвижения.

Ни для кого не секрет, что атакующие для противодействия обнаружению и усложнения задач реагирующему специалисту довольно часто очищают журналы событий. Очистку журналов они могут осуществлять как штатными средствами ОС, так и с помощью функциональных возможностей, реализованных в используемых ими инструментах. И в этих условиях специалист будет вынужден погрузиться в более глубокий анализ различных источников криминалистических данных, таких как AmCache, ShimCache, SRUDB, $MFT и многих других. Но среди них не так много источников, которые позволят нам оттолкнуться и «пойти» в сторону точки входа.

Так, однажды погрузившись в исследование, нами был обнаружен параметр реестра WSManSafeClientList, который позволяет не только выявить технику продвижения, но и ряд потенциально эксплуатируемых атакующими узлов (рис. 5).

Список «безопасных» клиентов

Параметр реестра WSManSafeClientList появился в системах с момента появления Windows 8 и располагается по пути HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WSMAN\SafeClientList. В него сохраняются IP-адреса успешно подключавшихся с помощью WinRM клиентов. А запись в него осуществляется слушателем службы WsmSvc.dll.

Проведенными исследованиями установлено, что:

-

параметр WSManSafeClientList отсутствует на хостах, к которым подключения не осуществлялись (в том числе когда служба WinRM сконфигурирована и запущена);

-

в параметр WSManSafeClientList записываются HEX-значения адресов IPv4 и IPv6, ранее подключавшихся при помощи WinRM;

-

максимальный размер параметра составляет 160 байт и может содержать до 10 уникальных IP-адресов;

-

размер каждой записи составляет 16 байт (рис. 6).

Запись адресов в параметр WSManSafeClientList осуществляется спустя 15 минут после успешного подключения с адреса, которого нет среди ранее записанных адресов, или в момент остановки службы.

В случае если адрес последнего подключившегося хоста уже имеется в списке, то порядок адресов в параметре не меняется и запись в него не производится.

При превышении количества записей в параметре первый адрес в списке будет удален, а новый — добавлен в конец списка (рис. 7).

Выводы и рекомендации

Несмотря на то, что WinRM — не самый часто используемый инструмент, возможности, предоставляемые атакующим службой WinRM и тривиальность детектирования традиционных методов продвижения по сети, обусловят все большее распространение данной техники.

Для защиты от подобных атак мы в очередной раз рекомендуем следующее:

-

Регулярно осуществляйте установку критических обновлений операционной системы и используемых программных продуктов.

-

Обеспечьте надежную защиту средств удаленного доступа в ИТ-инфраструктуру, в том числе с помощью мультифакторной аутентификации.

-

Глубина хранения журналов событий операционной системы и средств защиты информации должна быть не менее 3 месяцев.

-

Настройте сбор Windows событий:

-

успешных и неуспешных попыток входа;

-

включение/отключение учетных записей, их блокировка;

-

создание локальных и доменных учетных записей;

-

добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

-

создание служб, процессов и задач в планировщике;

-

изменение доменных и локальных политик безопасности;

-

выполнение команд, при помощи различных командных интерпретаторов;

-

критические срабатывания встроенного защитника Windows (Windows Defender);

-

доступа к объектам общей сетевой папки;

-

очистки журналов событий.

-

-

Обеспечить защиту конечных устройств поможет решение F.A.C.C.T. Managed XDR, а Attack Surface Management — позволит контролировать уровень информационной безопасности инфраструктуры организации.

-

Чтобы сформировать надежную, эффективную на практике защиту потребуются не только временные и материальные затраты, но и четкий список того, что необходимо улучшать или строить заново для успешного противостояния современным угрозам. Составить такой перечень поможет комплекс услуг Лаборатории компьютерной криминалистики компании F.A.C.C.T. по оценке готовности компании к реагированию на инциденты, а также проведение киберучений в формате Purple Teaming.

Penetration Testing as a service (PTaaS)

Tests security measures and simulates attacks to identify weaknesses.

WinRM расшифровывается как удаленное управление Windows. Это технология Microsoft, которая позволяет удаленно управлять компьютерами Windows через защищенное соединение. WinRM позволяет администраторам выполнять команды, запускать сценарии и получать доступ к информации об управлении для локальных или удаленных компьютеров. Он использует протокол WS-Management для облегчения связи между компьютерами и может быть настроен как для HTTP, так и для HTTPS-перевозок. WinRM — это важный инструмент для управления крупномасштабными развертываниями Windows, включая серверы и рабочие станции.

Общие порты WinRM

Для HTTP-транспорта: Порт 5985

Для транспорта HTTPS: Порт 5986

Стандартные команды от неавторизованных пользователей

Ping: Эта команда используется для проверки сетевого подключения между двумя устройствами. Он отправляет пакеты данных на устройство и измеряет время отклика. Неавторизованные пользователи могут использовать эту команду для проверки наличия системы или для запуска атаки типа «отказ в обслуживании» (DoS) путем заполнения системы пакетами.

Tracert: Эта команда используется для отслеживания пути, который проходит пакет от одного устройства к другому по сети. Неавторизованные пользователи могут использовать эту команду для составления карты топологии сети и выявления потенциальных уязвимостей.

Netstat: Эта команда используется для отображения активных сетевых подключений, включая открытые порты и службы прослушивания. Неавторизованные пользователи могут использовать эту команду для определения потенциальных точек входа в систему.

Telnet: Эта команда используется для установления удаленного подключения к устройству через Интернет. Неавторизованные пользователи могут использовать эту команду для получения доступа к системе и удаленного выполнения команд.

- Веб-уязвимости

- Процесс тестирования

- Отчеты

- Соответствие требованиям

- Протоколы

Инструменты для использования протокола WinRM

Ручные Инструменты:

-

PowerShell: это оболочка командной строки и язык сценариев, который используется для задач системного администрирования. Он включает командлеты для управления подключениями WinRM и может использоваться для ручной проверки подключения WinRM.

-

Windows Remote Shell (WinRS): это инструмент командной строки, который позволяет удаленно выполнять команды на компьютерах с Windows. Он использует WinRM для удаленного подключения и может быть использован для ручной проверки подключений WinRM.

-

PuTTY: это популярный SSH- и telnet-клиент, который также может использоваться для удаленного выполнения команд. Его можно настроить на использование WinRM для удаленных подключений и использовать для ручной проверки подключения WinRM.

-

Telnet: это инструмент командной строки, который можно использовать для установления удаленного подключения к устройству через Интернет. Его можно использовать для ручной проверки подключения WinRM.

-

Microsoft Management Console (MMC): это инструмент управления Windows, который можно использовать для создания пользовательских консолей управления. Он включает оснастку WinRM, которую можно использовать для ручной проверки подключения WinRM.

Автоматизированные инструменты:

-

WinRMTest: это бесплатный инструмент, который можно использовать для тестирования подключения WinRM. Это позволяет пользователям указывать целевую машину и учетные данные, а затем проверять соединение с использованием протоколов HTTP или HTTPS.

-

WinRMChecker: это инструмент с открытым исходным кодом, который можно использовать для проверки состояния WinRM на удаленном компьютере. Его можно использовать для тестирования как HTTP, так и HTTPS-соединений, а также для устранения неполадок с подключением WinRM.

-

PRTG Network Monitor: это инструмент мониторинга сети, который включает датчик WinRM для мониторинга и тестирования соединений WinRM. Его можно использовать для мониторинга производительности WinRM и устранения неполадок с подключением.

-

PowerShell Remoting Protocol (PSRP) Analyzer: это сценарий PowerShell, который можно использовать для тестирования подключения и производительности WinRM. Он включает в себя тесты на аутентификацию, шифрование и показатели производительности.

-

WinRM-Test: это модуль PowerShell, который можно использовать для тестирования подключения и производительности WinRM. Он включает командлеты для тестирования аутентификации, шифрования и показателей производительности.

-

Microsoft System Center Operations Manager (SCOM): это средство мониторинга Windows Server, которое включает пакет управления WinRM для мониторинга и тестирования подключений WinRM. Его можно использовать для мониторинга производительности WinRM и устранения неполадок с подключением.

-

Nagios: это инструмент мониторинга сети с открытым исходным кодом, который включает плагин WinRM для мониторинга и тестирования соединений WinRM. Его можно использовать для мониторинга производительности WinRM и устранения неполадок с подключением.

-

Zabbix: это инструмент сетевого мониторинга с открытым исходным кодом, который включает агент WinRM для мониторинга и тестирования соединений WinRM. Его можно использовать для мониторинга производительности WinRM и устранения неполадок с подключением.

-

SolarWinds Network Performance Monitor (NPM): это инструмент сетевого мониторинга, который включает монитор WinRM для мониторинга и тестирования соединений WinRM. Его можно использовать для мониторинга производительности WinRM и устранения неполадок с подключением.

-

Microsoft Remote Server Administration Tools (RSAT): представляет собой набор инструментов Windows, которые можно использовать для удаленного администрирования сервера. Он включает оснастку WinRM, которую можно использовать для ручной проверки подключения WinRM.

Плагины для браузера:

-

WinRM Client for Chrome: это расширение Chrome, которое позволяет пользователям подключаться к удаленным компьютерам Windows через WinRM. Его можно использовать для удаленного выполнения команд и скриптов.

-

WinRM Client for Firefox: это расширение Firefox, которое позволяет пользователям подключаться к удаленным компьютерам Windows через WinRM. Его можно использовать для удаленного выполнения команд и скриптов.

Последние три известных CVE для WinRM

• CVE-2021-27022 – В bolt-server и ace была обнаружена ошибка, из-за которой выполнение задачи с чувствительными параметрами приводит к тому, что эти чувствительные параметры регистрируются, когда их не должно быть. Эта проблема затрагивает только узлы SSH / WinRM (узлы службы инвентаризации).

• CVE-2018-11746 – В Puppet Discovery до версии 1.2.0 при запуске Discovery на хостах Windows соединения WinRM могут вернуться к использованию базовой аутентификации по небезопасным каналам, если сервер HTTPS недоступен. Это может раскрыть учетные данные для входа, используемые Puppet Discovery.

• CVE-2007-1658 – Почта Windows в Microsoft Windows Vista может позволить удаленным злоумышленникам с помощью пользователя запускать определенные программы через ссылку на (1) локальный файл или (2) общий путь UNC, в котором есть каталог с тем же базовым именем, что и у исполняемой программы на том же уровне, как показано с помощью C:/windows/system32/winrm (winrm.cmd) и migwiz (migwiz.exe ).

Полезная информация

– WinRM автоматически устанавливается со всеми поддерживаемыми в настоящее время версиями операционной системы Windows, и служба автоматически запускается на Windows Server 2008 и более поздних версиях.

– WinRM предоставляет интерфейс командной строки, который можно использовать для выполнения общих задач управления, а также предоставляет скриптовый API, чтобы вы могли писать свои собственные сценарии на основе Windows Scripting Host.

– WinRM полагается на данные управления, предоставляемые WMI, но это значительно упрощает обмен данными за счет использования протокола HTTP.

– WinRM взаимодействует с приложениями Windows и операционными системами на устройстве, а также с удаленными серверами и устройствами, использующими Windows, используя протокол SOAP.

Известные баннеры

-

Microsoft WinRM client version 3.0

-

WinRM version 2.0

-

Windows Remote Management (WS-Management) service

-

Windows Remote Management Service (WinRM)

-

WinRM service version 1.1

-

Microsoft Windows Remote Management (WinRM) service version 2.2

Книги для учебы WinRM

Windows PowerShell 2.0 Administrator’s Pocket Consultant Уильям Р. Станек: В этой книге рассматриваются различные аспекты WinRM и PowerShell, в том числе как использовать WinRM для удаленного управления компьютерами Windows, как настроить WinRM и как устранить неполадки WinRM.

Windows PowerShell 2.0 Administrator’s Pocket Consultant Джон Эварт: В этой книге рассказывается о том, как использовать Chef, инструмент управления конфигурацией с открытым исходным кодом, для управления серверами Windows, в том числе о том, как использовать WinRM для удаленного управления компьютерами Windows.

Windows PowerShell Cookbook автор Ли Холмс: В этой книге рассматриваются различные аспекты PowerShell, в том числе как использовать WinRM для удаленного управления компьютерами Windows, как настроить WinRM и как устранить неполадки WinRM.

PowerShell и WMI Ричард Сиддауэй: В этой книге рассказывается о том, как использовать PowerShell и WMI (инструментарий управления Windows) для управления компьютерами Windows, в том числе о том, как использовать WinRM для удаленного управления компьютерами Windows.

Windows Server 2016 Automation with PowerShell Cookbook автор: Томас Ли: В этой книге рассматриваются различные аспекты автоматизации PowerShell на Windows Server 2016, в том числе как использовать WinRM для удаленного управления компьютерами Windows.

Список полезной нагрузки для WinRM

-

Команды PowerShell: PowerShell — это мощный язык сценариев, используемый для автоматизации компьютеров Windows и управления ими. WinRM можно использовать для выполнения команд PowerShell на удаленном компьютере.

-

Пакетные файлы: Пакетные файлы — это сценарии, которые могут выполняться на компьютерах с Windows для автоматизации задач. WinRM можно использовать для удаленного запуска пакетных файлов.

-

Запросы инструментария управления Windows (WMI): WMI — это технология управления, используемая Windows для запроса системной информации и управления ею. WinRM можно использовать для выполнения запросов WMI на удаленном компьютере.

-

Удаленные вызовы процедур (RPC): RPC — это механизм, используемый Windows для взаимодействия между процессами. WinRM можно использовать для удаленного выполнения RPC.

-

Инструменты командной строки: WinRM можно использовать для выполнения различных инструментов командной строки, таких как ping, ipconfig, netstat и т.д. на удаленном компьютере.

Смягчение последствий

-

WinRM поддерживает различные методы аутентификации, такие как Kerberos, NTLM и SSL / TLS. Используйте самый надежный доступный метод аутентификации, чтобы гарантировать, что только авторизованные пользователи могут получить доступ к удаленной системе.

-

WinRM также поддерживает шифрование через SSL / TLS. Включение шифрования помогает защитить конфиденциальные данные при передаче путем шифрования данных между клиентом и сервером.

-

Ограничьте доступ WinRM к Интернету и разрешите доступ только из надежных сетей или IP-адресов.

-

Включите аудит событий WinRM для обнаружения любых подозрительных действий и реагирования на них.

-

Настройте параметры WinRM таким образом, чтобы ограничить объем операций удаленного управления и разрешить доступ только авторизованным пользователям.

-

Обновляйте WinRM последними исправлениями и обновлениями безопасности, чтобы убедиться, что все известные уязвимости в системе безопасности устранены.

-

Создайте выделенную учетную запись для WinRM, обладающую минимальными необходимыми привилегиями для выполнения операций удаленного управления.

Заключение

Выиграть RM это мощный инструмент для удаленного управления системами Windows, который может значительно повысить производительность и действенность системных администраторов. Однако важно ответственно использовать WinRM и внедрять надлежащие меры безопасности, чтобы гарантировать, что он не используется не по назначению или не используется в злонамеренных целях.