ЗНАКОМСТВО

Мы изучаем сообщения о проблемах с безопасностью в Службе имен Интернета (WINS) Microsoft Windows. Эта проблема безопасности затрагивает Microsoft Windows NT Server 4.0, Microsoft Windows NT Server 4.0 Terminal Server Edition, Microsoft Windows 2000 Server и Microsoft Windows Server 2003. Эта проблема безопасности не влияет на Microsoft Windows 2000 Professional, Microsoft Windows XP или Microsoft Windows Millennium Edition.

Дополнительные сведения

По умолчанию WINS не устанавливается на Windows NT Server 4.0, Windows NT Server 4.0 Terminal Server Edition, Windows 2000 Server или Windows Server 2003. По умолчанию WINS устанавливается и работает на Microsoft Small Business Server 2000 и Microsoft Windows Small Business Server 2003. По умолчанию во всех версиях Microsoft Small Business Server порты связи компонента WINS заблокированы в Интернете, а WINS доступен только в локальной сети.

Эта проблема безопасности может позволить злоумышленнику удаленно компрометировать сервер WINS, если выполняется одно из следующих условий:

-

Вы изменили конфигурацию по умолчанию, чтобы установить роль сервера WINS на Windows NT Server 4.0, Windows NT Server 4.0 Terminal Server Edition, Windows 2000 Server или Windows Server 2003.

-

Вы используете Microsoft Small Business Server 2000 или Microsoft Windows Small Business Server 2003, и злоумышленник имеет доступ к вашей локальной сети.

Чтобы защитить компьютер от этой потенциальной уязвимости, выполните следующие действия.

-

Блокировка TCP-порта 42 и порта UDP 42 в брандмауэре.

Эти порты используются для инициации подключения к удаленному серверу WINS. Если эти порты заблокированы в брандмауэре, вы поможете предотвратить попытки использования этой уязвимости компьютерами, которые находятся за этим брандмауэром. TCP-порт 42 и UDP-порт 42 являются портами репликации WINS по умолчанию. Рекомендуется блокировать все входящие незапрошенные сообщения из Интернета.

-

Используйте протокол IPsec для защиты трафика между партнерами по репликации серверов WINS. Для этого используйте один из следующих параметров.

Внимание! Поскольку каждая инфраструктура WINS уникальна, эти изменения могут оказать неожиданное влияние на вашу инфраструктуру. Мы настоятельно рекомендуем провести анализ рисков, прежде чем реализовать эту меру. Мы также настоятельно рекомендуем выполнить полное тестирование перед развертыванием этой защиты в рабочей среде.

-

Вариант 1. Вручную настройте фильтры IPSec. Настройте фильтры IPSec вручную, а затем следуйте инструкциям, приведенным в следующей статье базы знаний Майкрософт, чтобы добавить фильтр блоков, который блокирует все пакеты с любого IP-адреса на IP-адрес вашей системы:

813878 Как заблокировать определенные сетевые протоколы и порты с помощью IPSec

. Если вы используете IPSec в доменной среде Windows 2000 Active Directory и развертываете политику IPSec с помощью групповая политика, политика домена переопределяет любую локально определенную политику. Это вхождение не позволяет этому параметру блокировать нужные пакеты.

Чтобы определить, получают ли серверы политику IPSec из домена Windows 2000 или более поздней версии, см. раздел «Определение назначения политики IPSec» статьи базы знаний 813878.

Когда вы определили, что вы можете создать эффективную локальную политику IPSec, скачайте средство IPSeccmd.exe или средство IPSecpol.exe.

Следующие команды блокируют входящий и исходящий доступ к TCP-порту 42 и UDP-порту 42.

Примечание. В этих командах %IPSEC_Command% относится к Ipsecpol.exe (в Windows 2000) или Ipseccmd.exe (в Windows Server 2003).

%IPSEC_Command% -w REG -p "Block WINS Replication" -r "Block All Inbound TCP Port 42 Rule" -f *=0:42:TCP -n BLOCK %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Block All Inbound UDP Port 42 Rule" -f *=0:42:UDP -n BLOCK %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Block All Outbound TCP Port 42 Rule" -f 0=*:42:TCP -n BLOCK %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Block All Outbound UDP Port 42 Rule" -f 0=*:42:UDP -n BLOCK

Следующая команда немедленно вступает в силу политики IPSec, если конфликтующая политика отсутствует. Эта команда начнет блокировать все входящие или исходящие пакеты TCP-порта 42 и UDP-порта 42. Это эффективно предотвращает репликацию WINS между сервером, на который выполнялись эти команды, и любыми партнерами по репликации WINS.

%IPSEC_Command% -w REG -p "Block WINS Replication" –x

Если после включения этой политики IPSec возникают проблемы в сети, вы можете отменить назначение политики, а затем удалить политику с помощью следующих команд:

%IPSEC_Command% -w REG -p "Block WINS Replication" -y %IPSEC_Command% -w REG -p "Block WINS Replication" -o

Чтобы разрешить репликацию WINS работать между определенными партнерами по репликации WINS, необходимо переопределить эти правила блоков правилами разрешений. Правила разрешения должны указывать ТОЛЬКО IP-адреса доверенных партнеров по репликации WINS.

Вы можете использовать следующие команды, чтобы обновить политику IPSec репликации блочных WINS, чтобы разрешить определенным IP-адресам взаимодействовать с сервером, использующим политику блочного репликации WINS.

Примечание. В этих командах %IPSEC_Command% ссылается на Ipsecpol.exe (в Windows 2000) или Ipseccmd.exe (в Windows Server 2003), а %IP% — на IP-адрес удаленного сервера WINS, с которым вы хотите выполнить репликацию.

%IPSEC_Command% -w REG -p "Block WINS Replication" -r "Allow Inbound TCP Port 42 from %IP% Rule" -f %IP%=0:42:TCP -n PASS %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Allow Inbound UDP Port 42 from %IP% Rule" -f %IP%=0:42:UDP -n PASS %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Allow Outbound TCP Port 42 to %IP% Rule" -f 0=%IP%:42:TCP -n PASS %IPSEC_Command% -w REG -p "Block WINS Replication" -r "Allow Outbound UDP Port 42 to %IP% Rule" -f 0=%IP%:42:UDP -n PASS

Чтобы назначить политику немедленно, используйте следующую команду:

%IPSEC_Command% -w REG -p "Block WINS Replication" -x

-

Вариант 2. Запустите скрипт для автоматической настройки загрузки фильтров IPSec, а затем запустите скрипт блокировки репликации WINS, который создает политику IPSec для блокировки портов. Для этого выполните следующие действия.

-

Чтобы скачать и извлечь файлы .exe, выполните следующие действия.

-

Скачайте сценарий блокировки репликации WINS.

Следующий файл доступен для скачивания из Центра загрузки Майкрософт:

Скачайте пакет скрипта блокировки репликации WINS.

Дата выпуска: 2 декабря 2004

г. Чтобы узнать, как скачать файлы служба поддержки Майкрософт, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

119591 Как получить файлы поддержки Майкрософт от веб-службы корпорация Майкрософт проверила этот файл на наличие вирусов. Корпорация Майкрософт использовала самое последнее программное обеспечение для обнаружения вирусов, доступное на дату публикации файла. Файл хранится на серверах с повышенной безопасностью, которые помогают предотвратить любые несанкционированные изменения файла.

Если вы скачиваете сценарий блокировки репликации WINS на дискету, используйте отформатированный пустой диск. Если вы скачиваете сценарий блокировки репликации WINS на жесткий диск, создайте новую папку, чтобы временно сохранить файл в и извлечь его из.

Внимание! Не загружайте файлы непосредственно в папку Windows. Это действие может перезаписать файлы, необходимые для правильной работы компьютера.

-

Найдите файл в папке, в которую вы его скачали, а затем дважды щелкните самораспаковывающуюся .exe файл, чтобы извлечь содержимое во временную папку. Например, извлеките содержимое в C:\Temp.

-

-

Откройте командную строку и перейдите в каталог, в котором извлекаются файлы.

-

Предупреждение

-

Если вы подозреваете, что серверы WINS могут быть заражены, но не знаете, какие серверы WINS скомпрометировались или ваш текущий сервер WINS скомпрометирован, не вводите IP-адреса на шаге 3. Однако по состоянию на ноябрь 2004 года мы не знаем о клиентах, затронутых этой проблемой. Поэтому, если серверы работают должным образом, продолжайте, как описано.

-

Если вы неправильно настроили IPsec, вы можете вызвать серьезные проблемы с репликацией WINS в корпоративной сети.

Запустите файл Block_Wins_Replication.cmd. Чтобы создать правила блокировки tcp-порта 42 и UDP-порта 42 для входящего и исходящего трафика, введите 1 и нажмите клавишу ВВОД, чтобы выбрать вариант 1 при появлении запроса на выбор нужного параметра.

После выбора варианта 1 скрипт предложит ввести IP-адреса доверенных серверов репликации WINS.

Каждый вводимый IP-адрес освобождается от политики блокировки TCP-порта 42 и порта UDP 42. Появится запрос в цикле, и вы можете ввести любое количество IP-адресов. Если вы не знаете все IP-адреса партнеров по репликации WINS, вы можете снова запустить скрипт в будущем. Чтобы начать вводить IP-адреса доверенных партнеров по репликации WINS, введите 2 , а затем нажмите клавишу ВВОД, чтобы выбрать вариант 2 при появлении запроса на выбор нужного параметра.

После развертывания обновления для системы безопасности можно удалить политику IPSec. Для этого запустите скрипт. Введите 3, а затем нажмите клавишу ВВОД, чтобы выбрать вариант 3, когда вам будет предложено выбрать нужный параметр.

Дополнительные сведения об IPsec и применении фильтров см. в следующем номере статьи, чтобы просмотреть статью в базе знаний Майкрософт:

313190 Использование списков фильтров IP-адресов IPsec в Windows 2000

-

-

-

-

Удалите WINS, если он вам не нужен.

Если wins больше не требуется, выполните следующие действия, чтобы удалить его. Эти действия применяются к Windows 2000, Windows Server 2003 и более поздним версиям этих операционных систем. Для Windows NT Server 4.0 выполните процедуру, приведенную в документации по продукту.

Важно! Многие организации требуют от WINS выполнять функции регистрации и разрешения с одной меткой или неструктурированными именами в своей сети. Администраторы не должны удалять WINS, если не выполняется одно из следующих условий:

-

Администратор полностью понимает влияние удаления WINS, которое это окажет на его сеть.

-

Администратор настроил DNS для предоставления эквивалентных функций с помощью полных доменных имен и доменных суффиксов DNS.

Кроме того, если администратор удаляет функцию WINS с сервера, который будет по-прежнему предоставлять общие ресурсы в сети, администратор должен правильно перенастроить систему для использования оставшихся служб разрешения имен, таких как DNS, в локальной сети.

Дополнительные сведения о WINS см. на следующем веб-сайте Майкрософт:

http://technet2.microsoft.com/WindowsServer/en/library/2e0186ba-1a09-42b5-81c8-3ecca4ddde5e1033.mspx?mfr=true Дополнительные сведения о том, как определить, требуется ли разрешение имен NETBIOS или WINS и конфигурация DNS, см. на следующем веб-сайте Майкрософт:

http://technet2.microsoft.com/windowsserver/en/library/55F0DFC8-AFC9-4096-82F4-B8345EAA1DBD1033.mspxЧтобы удалить WINS, выполните следующие действия.

-

В панель управления откройте раздел Установка и удаление программ.

-

Щелкните Добавить и удалить компоненты Windows.

-

На странице Мастера компонентов Windows в разделеКомпоненты щелкните Сетевые службы, а затем — Сведения.

-

Щелкните, чтобы очистить проверка windows Internet Naming Service (WINS) для удаления WINS.

-

Следуйте инструкциям на экране, чтобы завершить работу мастера компонентов Windows.

-

Мы работаем над обновлением для решения этой проблемы безопасности в рамках нашего регулярного процесса обновления. Когда обновление достигнет соответствующего уровня качества, мы предоставим его через клиентский компонент Центра обновления Windows.

Если вы считаете, что вы пострадали, обратитесь в службу поддержки продуктов.

Международным клиентам следует обратиться в службу поддержки продуктов, используя любой метод, указанный на следующем веб-сайте Майкрософт:

http://support.microsoft.com

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В данной статье описаны модули оперативной коррекции (hotfixes), выпущенные вскоре после появления пакета исправлений Windows 2000 Service Pack 1 (SP1) для Windows 2000. В середине августа был опубликован список из 70 исправлений для Windows 2000 + SP1. Хотя многие из исправлений для Windows 2000 Professional применимы и к Windows 2000 Server, и к Windows 2000 Advanced Server, я не рассматриваю исправления, относящиеся только к серверным версиям Windows 2000.

Чтобы читателям было легче ориентироваться, все исправления организованы по следующим категориям: рабочий стол, служба DNS, утилита Dr.Watson, групповая политика, аппаратное обеспечение, утечки памяти, взаимодействие с Windows NT 4.0, сетевая работа. Об исправлениях в системе безопасности Windows 2000, появившихся уже после выхода SP1, рассказано во врезке «Важные исправления в подсистеме безопасности». Для ссылок на сами исправления даны их URL. И поскольку я имею право на редактирование официальных названий исправлений, во многих случаях я позволила себе изменить эти названия так, чтобы они более точно отражали суть описываемой проблемы.

Общее положение — устанавливать исправления следует только в том случае, когда одна из перечисленных проблем проявилась. В тех случаях, когда необходимое исправление не открыто для общего доступа, следует связаться со службой Microsoft Product Support Services (PSS) и запросить соответствующее обновление. Нужно иметь в виду, что в Microsoft могут попросить представить документальное подтверждение возникшей проблемы и описание поведения системы, не противоречащего проявлению этой ошибки.

Исправления для рабочего стола

Пользователи, не обладающие административными полномочиями, не могут поменять размер системного шрифта. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q258/7/02.asp, сообщается, что только администраторы системы могут изменить размер шрифта на дисплее с мелкого до крупного и наоборот как для рабочих станций, так и для серверов Windows 2000. Чтобы увидеть, как проявляется эта ошибка, нужно зарегистрироваться в системе как обычный пользователь, а затем открыть контекстное меню рабочего стола и выбрать команду Properties для отображения диалогового окна Display Properties, последовательно щелкнув на закладке Settings и Advanced. Обратите внимание на то, что поле Font Size (размер шрифта) недоступно. Если требуется предоставить обычным пользователям Windows 2000 возможность изменять размер шрифта дисплея, нужно инсталлировать исправление desk.cpl от 11 апреля 2000 г. Это исправление можно получить, обратившись в службу поддержки Microsoft PSS.

С помощью утилиты Sysprep иногда не удается установить «неродные» подписанные драйверы. Если для клонирования систем Windows 2000 используется утилита Sysprep, то можно столкнуться со следующей ошибкой службы Plug-and-Play (PnP). Когда создается система, в состав которой входит драйвер производства независимой компании или же «неродной» драйвер, а затем происходит обновление образа системы с использованием подписанного (или тестируемого) драйвера с помощью записи OEMPnPDriversPath в информационном файле Sysprep.inf, операционная система отказывается устанавливать новый подписанный драйвер. В соответствии с описанием ошибки, приведенным в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q260/3/19.asp, утилита Sysprep некорректно возвращает информацию из оригинального .inf-файла драйвера. Если производится обновление сборки (build) системы и при этом используются подписанные драйверы вместо неподписанных, необходимо обратиться в службу PSS и приобрести исправленную библиотеку syssetup.dll, выпущенную 11 мая 2000 г.

Хранитель экрана не работает, если консоль заблокирована. Кому-то, возможно, приходилось сталкиваться с проблемами в работе хранителя экрана в системе Windows 2000, входящей в состав рабочей группы. Если это так, я могу привести одну из возможных причин возникновения этой ошибки, а также два способа ее устранения. Служба Graphical Identifi-cation and Authentication (GINA) операционной системы Windows 2000 отображает хранитель экрана, если пользователь описал его параметры. Но когда Windows 2000 является членом какой-либо рабочей группы (не принадлежит домену), она отключает GINA-функцию отображения диалогового окна Computer Locked, тем самым препятствуя запуску собственно программы — хранителя экрана. Для того чтобы убедиться в наличии в системе этой ошибки, нужно активизировать защищенный паролем хранитель экрана, нажать комбинацию Ctrl+Alt+Del и затем клавишу Enter, блокируя консоль. Если после этого появляется диалоговое окно Unlock Computer, вместо окна Computer Locked, то налицо проблема хранителя экрана. Для получения исправления следует обратиться в PSS и загрузить версию библиотеки msgina.dll от 12 апреля 2000 г.

Описанную проблему можно обойти, вручную активизировав диалоговое окно Computer Locked в разделе Winlogon реестра. В разделе реестра HKEY_LOCAL_ MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon нужно добавить параметр DisableCAD, и описать значение этого параметра следующим образом: тип данных — REG_DWORD, значение — 0х1. Если установить значение параметра в 0 (0х0), а не в 1 (0х1), служба GINA не сможет отображать диалоговое окно Computer Locked. Документальное подтверждение ошибки можно найти в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q254/5/00.asp.

Исправления в работе службы DNS

После обновления версии Windows с NT 4.0 на Windows 2000 подставляется неправильный суффикс DNS. После перехода на Windows 2000 процедура обновления снимает флажок Change primary DNS suffix when domain membership changes («сменить основной DNS-суффикс при смене членства в домене») в закладке Network Identification (диалоговое окно System Properties). Этот нюанс обновления становится проблемой в тех случаях, когда выполняется переход с системы NT 4.0 на контроллер домена Windows 2000. Дело в том, что нельзя изменить имя компьютера или суффикс DNS после того, как контроллер домена переходит в рабочее состояние. В результате контроллер не может самостоятельно зарегистрироваться в иерархии Active Directory (AD), так как суффикс DNS не соответствует имени домена в AD. Если администратор системы столкнулся с подобной проблемой, в журнале System он увидит сообщение следующего содержания: «Attempt to update DNS Host Name of the computer object in Active Directory failed. The following error occurred: The parameter is incorrect» («Сбой при обновлении атрибута DNS Host Name объекта компьютер в Active Directory. Ошибка: параметр некорректный»). Код сообщения — Event ID — 5789.

Microsoft выпустила исправление этой ошибки в виде новой версии библиотеки netcfgx.dll от 18 мая 2000 г. При желании данное затруднение можно исправить вручную: после того как процесс обновления будет завершен и запустится утилита Dcpromo, нужно выйти из программы Dcpromo, перейти в My Computer и выбрать Properties. Далее следует открыть закладку Network Identification, установить флажок Change primary DNS suffix when domain membership changes и снова запустить программу Dcpromo.

Невозможно очистить кэш на сервере DNS. В реализацию сервера Windows 2000 DNS вкралась ошибка, которая не позволяет администратору системы сбросить кэш имен DNS. При попытке очистить кэш с помощью программы DNS Administrator утилита выдает следующее сообщение об ошибке: «The server cache cannot be cleared. DNS zone already exists in the directory service» («Кэш сервера не может быть очищен. Зона DNS уже существует в Directory Service»). Если попытаться очистить кэш с командной строки с помощью команды dnscmd /clearcache, может возникнуть сообщение об ошибке failed: status = 9718 (0x000025f6).

Необходимо обратиться в службу PSS для получения исправления, которое поможет корректно очистить кэш DNS-сервера. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q257/8/28.asp, говорится, что исправление обновляет файл dns.exe и датируется 17 апреля 2000 г.

Неверные DNS-записи не удаляются. Если сайт Windows 2000 был создан без контроллера домена, а позднее добавляется локальный контроллер домена, то может возникнуть следующая проблема. При создании сайта без контроллера домена операционная система Windows 2000 сама назначает контроллеры домена из других сайтов, «покрывая» ими созданный сайт. После установки локального контроллера домена необходимо удалить записи на DNS-сервере, которые ссылаются на использование сторонних контроллеров домена (из других сайтов), гарантируя тем самым, что только локальный контроллер домена имеет право проводить регистрационную аутентификацию. Как поясняется в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q262/2/89.asp, ошибка в NetLogon приводит к тому, что неверные записи на DNS-сервере после установки локального контроллера домена Windows 2000 остаются в базе данных DNS. Обратившись в службу PSS, можно получить обновление библиотеки netlogon.dll от 6 мая 2000 г.

Обновление DHCP-клиентов и динамической службы DNS. Если в сети для назначения IP-адресов клиентам Windows 2000 используется DHCP-сервер производства независимой компании, то в параметры настройки протокола TCP/IP (раздел реестра HKEY_LOCAL_MACHINESYSTEM CurrentControlSetServicesTcpipParameters) рекомендуется добавить параметр DisableDynamicUpdate. В результате DHCP-клиенты Windows 2000 смогут посылать запросы на регистрацию в службу DDNS. Однако ошибка в коде программного обеспечения клиента Windows 2000 DHCP приводит к тому, что система игнорирует указанную глобальную установку, так что рекомендация Microsoft не работает, и клиенты продолжают посылать запросы на динамическую регистрацию. Если необходимо в самом деле отключить обновленную версию DDNS для систем Windows 2000, следует позвонить в службу PSS и попросить прислать соответствующее исправление — новую версию библиотеки dhcpcsvc.dll от 18 мая 2000 г.

Проблема описана в статье Microsoft по адресу: http://support.microsoft.com/ support/kb/articles/q263/5/50.asp. Для того чтобы ее обойти, следует отключить функцию динамического обновления для каждого сетевого интерфейса. Открыв окно Properties для сетевого соединения, нужно дважды щелкнуть на пункте Internet Protocol (TCP/IP), затем нажать Advanced и выбрать закладку DNS. В открывшемся диалоговом окне следует снять флажок Register this connection`s address in DNS («зарегистрировать адрес этого соединения в DNS»).

Исправления программы Dr. Watson

Утилита Ipconfig «подвешивает» ser-vices.exe. Утилита Ipconfig имеет два переключателя, которые могут помочь при возникновении проблем, связанных с разрешением имен. Переключатель /displaydns возвращает список всех имен в кэш DNS-сервера, а переключатель /flushdns очищает кэш. Когда кэш содержит очень много имен и запускается команда Ipconfig с любым из указанных переключателей, в процессе перечисления кэш-записей программа services.exe «подвисает».

В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q262/6/37.asp, сказано, что такое поведение программы services.exe наблюдается при числе записей в кэш DNS-сервера 2000 и более. Причем только тогда, когда проверка содержимого кэша осуществляется с командной строки. В случае «зависания» services.exe чаще всего систему приходится перезагружать. Если Ipconfig — одна из ваших любимых программ поиска и устранения неисправностей в системе, рекомендую обратиться в службу поддержки PSS и получить исправление Ipconfig. Соответствующее исправление обновляет два компонента, dnsapi.dll и dnsrslvr.dll. Дата исправления — 19 мая 2000 г.

Ошибка Inetinfo access violation во время остановки IISAdmin. Наверняка многим приходилось сталкиваться с сообщением Inetinfo access violation в системе Windows 2000, на которой запущен IIS 5.0. В статье Microsoft по адресу: http://support.microsoft.com/ support/kb/articles/q264/6/28.asp, объясняется, что программа Inetinfo может вызвать сбой с ошибкой Access violation или Stop с точкой остановки в отладчике, когда предпринимается попытка выключить службу IISAdmin. Сбой Inetinfo происходит в результате попытки в процессе остановки службы выполнить обращение по несуществующим адресам памяти. Необходимо обратиться в PSS и получить исправление, которое устранит неверную ссылку в область оперативной памяти. Это исправление также обновляет два файла, coadmin.dll и metadata.dll. Дата исправления — 8 июня 2000 г.

Клиент Terminal Services вызывает ошибку Explorer access violation. Когда создается соединение с помощью программы клиента Connection Manager из состава Windows 2000 Server Terminal Services, а затем соответствующая иконка копируется на рабочий стол клиента, в explorer.exe может возникнуть ошибка, связанная с нарушением доступа (access violation). В статье Microsoft по адресу: http://support.microsoft.com/ support/kb/articles/q262/1/37.asp, отмечается, что данную ошибку можно исправить путем установки обновленной версии программы conman.exe, выпущенной 6 мая. Получить исправление можно, обратившись напрямую в службу PSS.

«Экран смерти от Win32k.sys». Некоторая необычная последовательность кода вызывает «экран смерти от Win32k.sys» со стоп-кодом Stop Code of 0x0000001e. Проблема возникает тогда, когда какая-либо программа создает windowstation-дескриптор, копирует данные к Clipboard, а затем завершает работу. В процессе обработки завершения программы подсистема Win32k.sys пытается обратиться к W32Thread после того, как операционная система уже удалила этот поток. Описание проблемы приводится в статье Microsoft по адресу: http://support.microsoft.com/ support/kb/articles/q269/5/93.asp. За исправлением этой ошибки следует обращаться в службу PSS. Обновлению подлежат файлы win32k.sys, winsrv.dll, user32.dll и gdi32.dll. Даты выпуска обновлений находятся в диапазоне от 31 мая до 1 августа 2000 г.

«Зависание» многопроцессорной системы Windows 2000. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q266/1/32.asp, описывается ситуация, когда многопроцессорные системы под управлением Windows 2000 «зависают» во время старта операционной системы на фоне окна Preparing Network Connections. Если возникла такая проблема, нужно обратить внимание на значение параметра реестра по адресу: HKEY_LOCAL_MACHINESYSTEM CurrentControlSet ControlLsaAuditBaseObjects (тип REG_DWORD). Оно установлено равным 1. В статье не сказано, почему или когда это значение появляется в реестре, но отмечается, что оно «вынуждает» библиотеку isasrv.dll входить в цикл. Необходимо обратиться в службу PSS и приобрести новую версию isasrv.dll, выпущенную 22 июня 2000 г.

Исправления в работе с групповыми политиками

Невозможно использовать групповую политику для пользователя, входящего более чем в 70 групп. Если в базе данных AD имеются пользователи, которые являются членами более 70 групп, то нужно установить исправление для всех станций — членов домена Windows 2000, причем как можно скорее. Когда пользователь регистрируется, операционная система добавляет в маркер доступа пользователя SID-идентификатор каждой группы, членом которой он является, после чего этот маркер отсылается в пакете Kerberos на проверку (аутентификацию) контроллеру домена. Если пользователь входит в состав более 70 групп, маркер доступа, представляющий все групповые SID-идентификаторы, выходит за пределы максимально допустимой длины пакета Kerberos (8 Кбайт). В тот момент, когда длина маркера превышает максимально допустимую длину пакета, операционная система Windows 2000 не может установить, в каком контексте работает пользователь, а это означает, что ни один сетевой ресурс пользователю доступен не будет.

В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q263/6/93.asp, администратору системы предлагается обратиться в PSS за исправлением данной ошибки. В исправление входит два файла: kerberos.dll (дата реализации 7 июня 2000 г.) и ksecdd.sys (дата реализации 26 мая).

Групповая политика разрушает слишком длинный список приложений Run Only Allowed Applications. Это еще один «жучок» в реализации групповых политик, который порождает хаос в сети Windows 2000. При добавлении файлов в список Run Only Allowed Applications («запускать только разрешенные приложения») для групповой политики на уровне OU список становится нечитаемым после того, как суммарное число байт в именах файлов превысит 1024. Например, можно столкнуться с этой проблемой, если список состоит из 10 приложений, каждое из которых, с учетом пути к файлу, занимает в описании около 100 байт. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q263/1/79.asp, где описана данная проблема, рекомендуется обратиться в службу PSS за исправлением. Исправление обновляет файл gptext.dll (31 мая 2000 г.).

Исправления в аппаратном обеспечении

Применение службы Modem Sharing плохо согласуется с работой модемов. При использовании Windows 2000 Internet Connection Sharing (ICS) для соединения с пулом, модем может не ответить или ответить некорректно независимо от того, в тоновом или импульсном режиме совершается набор. Несовместимость между клиентом службы Modem Sharing и входящим в операционную систему стандартным драйвером Unimodem приводит к тому, что клиент посылает в модем неверную последовательность инициализации. Данная проблема описана в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q263/6/43.asp. Заинтересованные пользователи могут обратиться в службу поддержки PSS за исправлением (новой версией modem.sys), выпущенным 17 мая.

Контроллер Toshiba PC Card для R2 PC Card настроен на 5 В вместо положенных 3,3. Если пользователь работает с портативным или блокнотным компьютером от Toshiba, значит, драйвер pcmcia.sys для Windows 2000 PC Card использует неправильную настройку вольтажа для карт R2 PC. Ошибка приводит к тому, что Windows 2000 поддерживает питание 5 В для карт R2 PC, в то время как они изначально разрабатывались для 3,3 В. За исправлением проблемы вольтажа необходимо обратиться в службу PSS. Данное исправление обновляет файл pcmcia.sys (реализация 21 июня 2000 г.). Проблема описана в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q265/2/96.asp.

Поддержка режима ATA-100 (Mode 5) в Windows 2000. Дисковый драйвер Windows 2000 обслуживает все жесткие диски ATA-100 (Mode 5) IDE в режиме ATA-66 (Mode 4). Если нужно использовать IDE-диски ATA-100, необходимо обратиться в Microsoft PSS за новой версией драйвера atapi.sys, в которой поддерживаются операции с жестким диском в режиме Mode 5. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q260/2/33.asp, отмечается, что исправление, выпущенное 27 апреля, затрагивает четыре файла — atapi.sys, intelide.sys, pciide.sys и pciidex.sys (дата реализации та же). После установки исправления, в Device Manager в закладке Advanced Settings появляется значение, соответствующее режиму работы PIO. Этот факт вовсе не означает, что данное устройство теперь функционирует в программируемом режиме ввода/вывода. Это просто ошибка отображения в Windows 2000.

После выхода из режима «спячки» пропадают USB-устройства. Когда компьютер возвращается к нормальной работе после режима «спячки», Device Manager может не обнаружить подсоединенных к нему USB-устройств. Для возвращения в нормальный режим операционная система Windows 2000 выдает команду глобального сброса, после чего сбрасывает состояние портов USB-контроллера. Если команда сброса портов выполняется с ошибкой, контроллер USB перестает отвечать на какие-либо запросы. Такая особенность поведения замечена на материнских платах с набором микросхем PIIX4(E). В статье по адресу: http://support.microsoft.com/support/ kb/articles/q26/6/43.asp, отмечается, что разработчики Microsoft расширили функциональность модуля uhcd.sys с учетом особенностей PIIX4(E). Можно обратиться в PSS и обновить данный программный модуль.

Клавиатура PS/2 не распознается, если ее подключить к работающей системе. Чтобы операционная система Windows 2000 самостоятельно определила данный тип клавиатуры, ее обычно нужно подключить до того момента, как начнет загружаться операционная система. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q262/7/98.asp, говорится, что можно установить специальное исправление, которое позволит Win-dows 2000 распознавать клавиатуру PS/2 в момент ее подключения к работающей системе, правда, только в том случае, когда BIOS поддерживает функцию hot-plug. Нужно иметь в виду, что некоторые PS/2-контроллеры могут не поддерживать hot-plug-устройства, что может вызвать короткое замыкание. Если без hot-plug-клавиатуры в самом деле никак не обойтись и требуется периодически подключать ее к работающей системе, необходимо обратиться в PSS и запросить новый драйвер i8042prt.sys (дата реализации 18 мая).

Исправления «утечки памяти»

«Утечка памяти» при использовании драйвера OHCI 1394. Если система сконфигурирована в соответствии с требованиями Open Host Controller Interface (OHCI) 1394, некоторый специфический набор условий может вызвать «утечку памяти» из резидентного пула (nonpaged pool) при использовании OHCI-драйвера. OHCI — это реализация стандарта IEEE, который описывает технологию высокопроизводительной последовательной шины (т. е. 100, 200 или 400 Мбайт) для подключения цифровых видеокамер и другой высокоскоростной видеоаппаратуры к персональному компьютеру. OHCI-драйвер не освобождает память во время асинхронных операций записи, когда превышаются некоторые специфические пороговые значения. Чтобы устранить возможность «утечки памяти», нужно обратиться в PSS и заказать обновленную версию драйвера ohci1394.sys от 24 апреля 2000 г. Если нужно узнать, о каких именно параметрах и пороговых значениях идет речь во время операции записи, рекомендую обратиться к исключительно подробному описанию проблемы в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q260/0/55.asp.

«Утечка квоты» реестра. В ряде случаев некоторая последовательность операций работы с реестром может вызвать ошибку в операционной системе при вычислении размера последнего. Когда текущий размер реестра меньше максимально заданного и, соответственно, возможно адекватное расширение памяти для настроек реестра, эта ошибка не приводит к каким-либо серьезным последствиям. Однако в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q260/2/41.asp, сказано, что, когда вследствие этой ошибки достигается максимально возможный размер реестра, Windows 2000 больше не в состоянии выделять память для нужд реестра, а это приводит к сбоям в работе операционной системы. В статье сообщается, что служба PSS предоставляет исправление этой ошибки, которое затрагивает следующие системные файлы ядра: ntkrnlmp.exe, ntkrnlpa.exe, ntkrpamp.exe и ntoskrnl .exe. Дата обновлений всех перечисленных файлов — 21 апреля.

Исправления при взаимодействии с сетями NT 4.0

Ограничение времени регистрации в сети NT 4.0 блокирует доступ к ресурсам сети Windows 2000. Представьте себе следующий сценарий: имеется унаследованная сеть NT и в ней основной контроллер домена NT 4.0. Пользователям этой сети требуется доступ к сетевым ресурсам, расположенным на серверах Win-dows 2000. В домене NT 4.0 администратор может наложить ограничение на время регистрации своих пользователей и, кроме того, активизировать функцию Forcibly disconnect remote users from server when logon hours («принудительное отключение удаленных пользователей при установленном ограничении на время регистрации в домене»). Но когда активизированы обе эти возможности, пользователи, не относящиеся к группе администраторов домена NT 4.0, даже в течение установленного времени регистрации не смогут получить доступ к ресурсам общего пользования на системах Windows 2000. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q263/0/06.asp, рекомендуется обратиться в службу PSS и получить исправление этой ошибки. Исправление затрагивает файл srv.sys (дата реализации — 18 мая 2000 г.).

Ошибка в редиректоре Windows 2000 блокирует подключение пользователей к серверам NT 4.0 при активизированной функции подписи Server Message Block. Когда клиент Windows 2000 пытается подключиться к серверу NT 4.0 при активизированной функции подписи Server Message Block (SMB), у него могут возникнуть неожиданные трудности. Если клиент на начальном этапе подключения к серверу NT 4.0 введет неверный пароль, редиректор Windows 2000 возвратит неадекватный код ошибки, сопроводив его следующим сообщением: Network name is no longer available («сетевое имя более не доступно»), и впоследствии будет повторять это сообщение даже при правильном вводе пароля.

Данная проблема описана в статье Microsoft по адресу: http://suport.microsoft.com/support/ kb/articles/q259/6/98.asp. За исправлением ошибки редиректора рекомендуется обратиться в службу PSS. Исправление обновляет два файла — mrxsmb.sys и rdbss.sys. Дата реализации обоих — 4 августа 2000 г. Существует временное решение указанной проблемы: можно отключить функцию подписи пакетов NT 4.0 SMB (или предупредить пользователей Windows 2000 о строгой необходимости сразу правильно вводить пароль при подключении к серверу NT 4.0).

Сетевые исправления

Обновление NetWare File and Print Services. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q264/5/10.asp, перечислены исправленные ошибки для программного обеспечения службы Microsoft File and Print Services for NetWare (FPNW) 5.0.

- Когда администратор сервера конфигурирует учетную запись пользователя с активизированным параметром NetWare-compatible logon (NetWare-совместимая регистрация), и при этом в описании пути к домашнему каталогу используется какой-либо символ из двухбайтного набора (Double-Byte Character Set, DBCS), заданный путь хранится в неверном формате.

- Если сценарий регистрации содержит DBCS-символы, и вы пытаетесь кликнуть OK или APPLY для того, чтобы закрыть окно свойств пользователя (консоль Active Directory Users and Computers), система выдает сообщение об ошибке следующего содержания: Windows cannot update the login scripts file due to error: The data area passed to a system call is too small («Windows не может обновить файл сценария регистрации из-за ошибки: область данных, обрабатываемая системной программой, слишком мала»).

- Если для создания нового пользователя в режиме FPNW 4.0 применяется консоль Active Directory Users and Computers или консоль Local Users and Groups, операционная система Windows 2000 создает некоторый подкаталог (его название отражает идентификатор UserID) в каталоге SysvolMail. При использовании FPNW 5.0 такой подкаталог не создается до тех пор, пока администратор не отредактирует пользовательский сценарий регистрации.

- Если в описании учетной записи, для которой изначально не был установлен параметр NetWare-compatible logon, впоследствии активизировать эту возможность и одновременно задать принудительную смену пароля, то учетная запись становится совместимой с NetWare, но установка принудительной смены пароля не сохраняется.

- Если в окне NetWare Services Properties изменить значение параметра Grace Logins Remaining, установив его равным 0, и щелкнуть OK, операционная система Windows 2000 это значение воспримет. Если же щелкнуть APPLY, то Windows 2000 автоматически изменит введенное значение с 0 на 1.

Для того чтобы исправить все перечисленные ошибки, необходимо обратиться в службу PSS и попросить выслать исправление FPNW 5.0. Данное исправление состоит из двух файлов, dsprop.dll и localsec.dll (от 31 мая 2000 г.).

Использование нескольких команд Net Send вызывает ошибку в службе Messenger. Во всех версиях Windows 2000 присутствует одна и та же ошибка. При использовании команды Net Send для рассылки сообщений по одному и тому же адресу несколько раз и за короткий промежуток времени в ответ можно получить сообщение об ошибке следующего содержания: The message alias could not be found on the network («Альтернативное имя в сети не найдено»). Служба Messenger «глохнет» на 5 с после ответа на запрос пользователя; любые сообщения, заданные в этом пятисекундном интервале, вызывают ошибку и появление соответствующего уведомления. Эта проблема возникает только при отправке нескольких сообщений подряд на один и тот же компьютер и если система адресата имеет правильно зарегистрированное NetBIOS-имя. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q259/7/50.asp, наличие проблемы подтверждается и сообщается, что исправление ошибки можно получить, обратившись в службу PSS. Исправление обновляет файл msgsvc.dll (версия от 26 мая 2000 г.).

Исправление AD снимает ограничение максимального числа DHCP-серверов. Служба AD поддерживает максимум 854 DHCP-сервера. Когда добавляется очередной, 855-й, сервер, AD реагирует на это сообщением Administration limit for this request has been exceeded («По данному запросу достигнут административный предел»). И хотя трудно вообразить сеть даже с 500 DHCP-серверами, тем не менее, при желании использовать более 854 серверов, следует позвонить в службу PSS и установить соответствующее исправление, устраняющее это ограничение. В статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q264/6/31.asp, сообщается, что изменению подлежит один файл — dsauth.dll. Дата выпуска этого файла в статье не указана.

Информация к размышлению

К моменту публикации данной статьи Microsoft наверняка выпустит множество дополнительных исправлений для Windows 2000 Profes-sional. Перед тем как поставить точку в определении набора исправлений, подлежащих установке на систему, зайдите на поисковую страничку Microsoft Knowledge Base по адресу: http://search.support.microsoft.com/ kb/c.asp?fr=0&sd=tech. Здесь нужно выбрать Windows 2000 в поле Product и ввести строку поиска Win2000PostSP1fix. Появится список текущих исправлений. Кроме того, можно дополнительно проверить страничку Windows 2000 Download Page по адресу: http://www.microsoft.com/windows2000/ downloads/default.asp . На этой странице содержатся обновления и исправления по проблемам безопасности, их можно загрузить, не обращаясь в службу PSS.

Паула Шерик — редактор Windows 2000 Magazine и консультант по вопросам планирования, реализации и взаимодействия сетей. С ней можно связаться по адресу: paula@win2000mag.com.

Важные исправленияв подсистеме БЕЗОПАСНОСТИ

Данное описание потенциальных проблем в подсистеме безопасности основано на информации, опубликованной в аннотации к вышедшему после появления Windows 2000 пакету исправлений Service Pack 1. Список далеко не полон. В него вошли только те ошибки, которые могут оказать наиболее разрушительное воздействие как на сам компьютер, так и на его работу в сети.

«Дыра» в алгоритме активизации программ реестра

В отличие от многих других изъянов, обнаружить которые в состоянии только опытный пользователь, «дыра» в алгоритме активизации программ реестра делает систему настолько уязвимой, что принимать меры к исправлению этой ошибки нужно незамедлительно и всем пользователям без исключения. В статье Microsoft (http://support.microsoft.com/support/ kb/articles/q269/0/49.asp) утверждается, что злоумышленник, получив доступ к системному диску (предположим, это диск C), может разместить в его корне любую программу и назвать ее, скажем, explorer.exe. В результате вместо стандартной программной оболочки Windows будет вызываться эта непонятная программа. По умолчанию, пользователи имеют полные права на каталог C: (для группы Everyone назначены права Full Access). Любой, кто имеет доступ к данному разделяемому каталогу, локально или по сети, может воспользоваться этой лазейкой в системе безопасности.

Когда пользователь Windows 2000 и Windows NT 4.0 запускает программу, имя которой присутствует в реестре, включается стандартный механизм поиска местоположения программы (если, конечно, в реестре не указан абсолютный путь). Например, в качестве значения параметра Shell по адресу: HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsNTCurrentVersionWinlogon, по умолчанию указывается имя explorer.exe без указания пути к программе. Когда Windows считывает значение этого параметра во время загрузки, она пытается отыскать программу через стандартный механизм поиска по каталогам.

В полном несоответствии с документацией Windows 2000, каталог C: на деле оказывается первым местом, куда «заглядывает» операционная система в поисках программы и, найдя файл с названием explorer.exe, запускает его вместо реальной программы графической оболочки Windows. Для того чтобы закрыть эту «дыру» в системе безопасности Windows 2000, необходимо загрузить соответствующее исправление, обратившись по адресу: http://www.microsoft.com/downloads/ release.asp?releaseid=23359.

Уязвимость NETBIOS

Специалисты Microsoft выпустили программную «заплатку» для противодействия атакам типа «отказ в обслуживании» — Denial of Service (DoS), которым могут подвергаться компьютеры как с NT 4.0, так и с Windows 2000. Изначально реализация протокола NetBIOS поверх TCP/IP (NetBT) не включала механизмов проверки аутентичности, а, следовательно, NetBT принципиально подвержен атаке типа spoofing (получение доступа путем обмана: ситуация, когда пользователь пытается соединиться с сервером Internet, proxy-сервером или брандмауэром, используя ложный IP-адрес). Злоумышленник может намеренно использовать незащищенный протокол для отправки дейтаграммы с конфликтующим именем на тот или иной объект. Компьютер перестанет отвечать по NetBIOS из-за конфликта имен и может вывести сообщение о наличии в сети дубликата имен. Это может привести к проблемам при установлении сетевых соединений, использовании команд Net Send, ошибкам в процедуре доменной аутентификации и при доступе к общим ресурсам сети.

Для того чтобы ограничить последствия уязвимости NetBT, нужно позвонить в службу Microsoft Product Support Services (PSS) и заказать новую версию драйвера netbt.sys от 20 июля 2000 г. Процедура обновления операционных систем Windows 2000, NT 4.0 и Windows 9x приведена в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q269/2/39.asp.

Уязвимость имперсонализАции NAMED-PIPE

Непривилегированный пользователь может усилить свой контекст безопасности до уровня службы Service Control Manager (SCM). После установления соединения типа named-pipe пользователю ничто не мешает предписать операционной системе Windows 2000 запустить тот или иной процесс в контексте безопасности с более высоким уровнем прав.

Загрузить исправление этой ошибки можно по адресу: http://www.microsoft.com/windows2000/ downloads/critical/q269523. Ее описание приводится в статье Microsoft по адресу: http://support.microsoft.com/support/ kb/articles/q269/5/23.asp.

Уязвимость при остановки браузера

Уязвимость фрейма ResetBrowser протокола в службе просмотра компьютеров (Computer Browser Service) позволяет злоумышленнику остановить работу Computer Browser данной станции в своей подсети или же парализовать работу службы Computer Browser всех станций своего сегмента. Если ни одна служба Computer Browser сегмента не работает, злоумышленник объявляет собственный компьютер новым мастер-браузером со всеми вытекающими отсюда последствиями.

Соответствующее исправление расширяет функциональность фрейма ResetBrowser. Теперь можно вручную сконфигурировать станции таким образом, чтобы пакеты ResetBrowser отвергались. Это сделает протокол Computer Browser менее уязвимым. Брандмауэр, блокирующий UDP порт 138, защищает сеть от внешних атак через использование ненадежного фрейма ResetBrowser. Загрузить данное исправление, содержащее обновленный драйвер mrxsmb.sys, можно по адресу: http://www.microsoft.com/windows2000/ downloads/critical/q262694/default.asp.

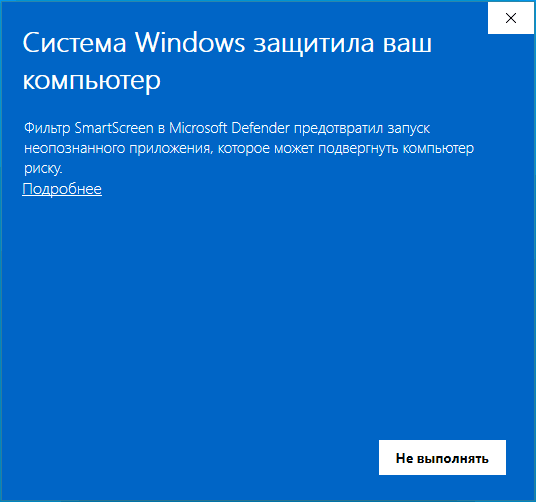

При запуске некоторых программ, игр и их установщиков, скачанных из Интернета, в Windows 11 и Windows 10 вы можете увидеть сообщение «Система Windows защитила ваш компьютер» с пояснением о том, что фильтр SmartScreen предотвратил запуск неопознанного приложения, которое может подвергнуть компьютер риску. Иногда, нажав по ссылке «Подробнее» в окне вы можете всё равно запустить приложение, иногда такой возможности нет.

В этой инструкции подробно о том, как запустить программу, если при её запуске сообщается о том, что Windows защитила ваш компьютер или полностью отключить такого рода предупреждения и блокировки запуска.

Быстрый запуск программы в ситуации «Windows защитила ваш компьютер»

Если вы не планируете полностью отключать функции защиты системы Windows 11 и Windows 10, фильтр SmartScreen и Microsoft Defender, при этом запуск программы нужно выполнить (а при нажатии на «Подробнее» нет пунктов для запуска в любом случае), обычно достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по файлу, запуск которого блокируется и выберите пункт «Свойства».

- В свойствах файла, на вкладке «Общие» отметьте пункт «Разблокировать» и нажмите «Ок».

- Запустите программу повторно.

С большой вероятностью в этот раз запуск пройдёт успешно, каких-либо сообщений о предотвращении запуска появиться не должно.

Это решение подходит лишь в случае, когда файл был скачан из Интернета и в его свойствах есть сообщение о том, что «Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера» и лишь тогда, когда нет необходимости полностью отключать предотвращение запуска малоизвестных приложений.

Отключение защиты от вредоносных и потенциально нежелательных приложений

Запуск малоизвестных, подозрительных и потенциально нежелательных приложений в Windows 10 и Windows 11 может блокироваться антивирусом Microsoft Defender, а точнее — его модулем SmartScreen. При желании эти функции можно отключить:

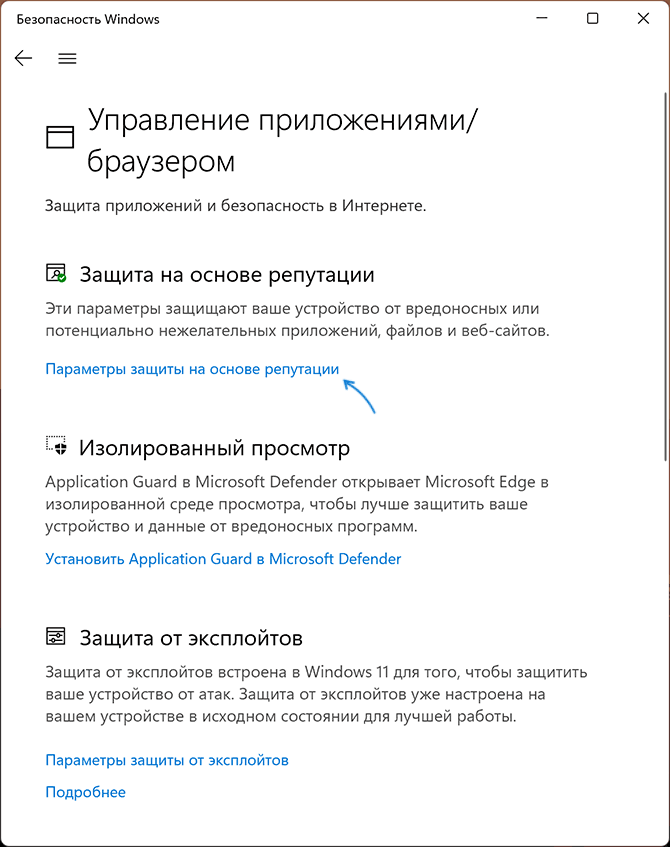

- Зайдите в окно «Безопасность Windows», используя значок в области уведомлений или поиск в панели задач.

- Откройте раздел «Управление приложениями/браузером».

- Нажмите «Параметры защиты на основе репутации».

- Отключите опцию «Блокировка потенциально нежелательного приложения». Также может иметь смысл отключить верхнюю опцию — «Проверка приложений и файлов».

В дальнейшем блокировка запуска программ из Интернета выполняться не должна, а сообщение «Система Windows защитила ваш компьютер» перестанет появляться.

Дополнительные нюансы:

- Я не рекомендую отключение встроенных функций защиты системы в Windows: они, в целом, работают вполне исправно и помогают обратить внимание на потенциальную небезопасность выполняемых действий.

- Рассмотренным во втором разделе инструкции способом мы отключим только опции SmartScreen. Встроенный антивирус Microsoft Defender продолжит работать и, обнаружив явно вредоносные программы с известными сигнатурами угроз (а не просто малоизвестное приложение без цифровой подписи), заблокирует его. Подробнее на тему: Как отключить Microsoft Defender в Windows 11, Как отключить Защитник Windows 10.

Довольно часто очередное обновление операционной системы Windows 10 ставит пользователя в тупик — иногда нужно быстро выключить компьютер и уйти по делам, либо же наоборот включить систему и выполнить какое-то действие. Вместо этого приходится смотреть на экран установки обновления, которое иногда может занять пять-десять минут. И, к сожалению, с каждой свежей версией ОС разработчики из Microsoft закрывают возможности эти апдейты отключить — пользоваться устаревшей версией системы буквально затруднительно. Но, конечно, есть сразу несколько вариантов решения данной проблемы.

Отключение обновлений через настройку прав пользователей

Первый способ позволяет полностью запретить операционной системе запускать обновление через перенастройку прав пользователей.

Для этого нужно выполнить несколько простых шагов:

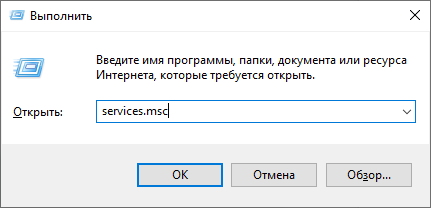

- нажмите Win+R на клавиатуре, в открывшемся окне введите команду services.msc и нажмите Enter;

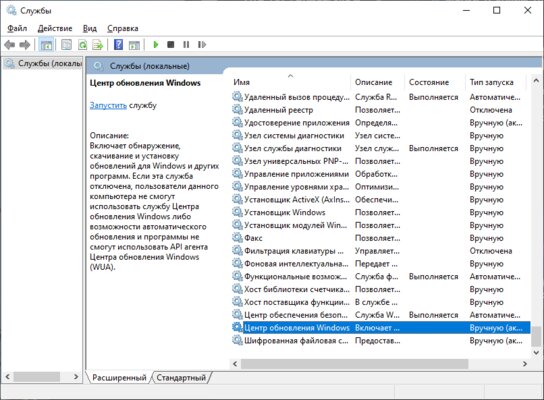

- в открывшемся списке найдите службу «Центр обновлений Windows» и два раза кликните по ней;

- во вкладке «Общие» откройте выпадающее меню «Тип запуска» и выберите пункт «Отключена»;

- нажмите на «Остановить»;

- в этом же окне перейдите во вкладку «Вход в систему»;

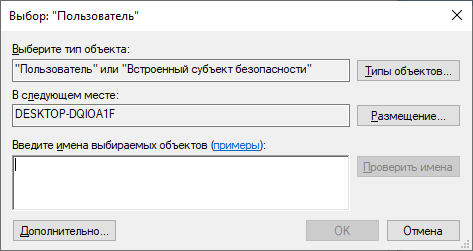

- выберите пункт «С учётной записью» и нажмите на кнопку «Обзор»;

- в открывшемся окне выберите пункт «Дополнительно», после чего откройте поиск и в открывшемся списке кликните по «Гость»;

- нажмите «ОК»;

- удалите пароль для пользователя «Гость», после чего примените изменения;

- перезагрузите компьютер.

После внесённых изменений служба «Центр обновлений Windows» будет полностью отключена, а её права настроены как «Гость», то есть без прав администратора — возможности вносить изменения в систему у данной службы нет. А поскольку устанавливать обновления можно только от имени администратора, Windows 10 больше не будет обновляться без разрешения самого пользователя.

Отключение обновлений через редактор групповой политики

Операционная система Windows 10 может похвастаться достаточно продвинутым набором различных утилит, которые могут настраивать даже самые важные функции ОС. Среди них — редактор групповой политики, благодаря которому тоже можно отключить обновления в Windows 10.

Для этого нужно выполнить несколько простых шагов:

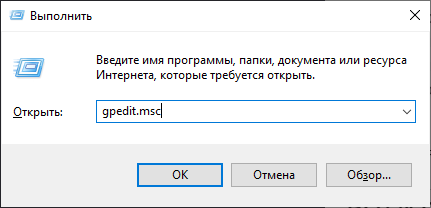

- нажмите Win+R на клавиатуре;

- в открывшемся окне введите команду gpedit.msc;

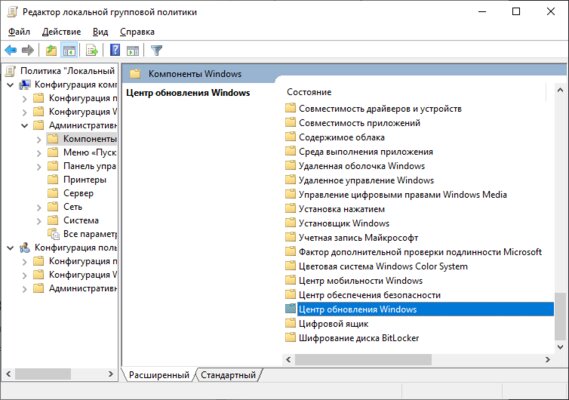

- перейдите по адресу: Конфигурация компьютера\Административные шаблоны\Компоненты Windows;

- выберите категорию «Центр обновления Windows»;

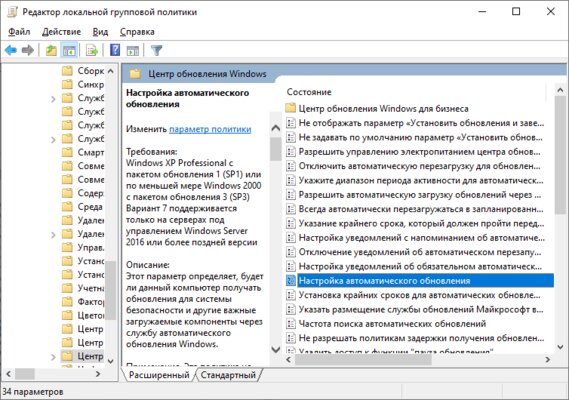

- найдите пункт «Настройка автоматического обновления»;

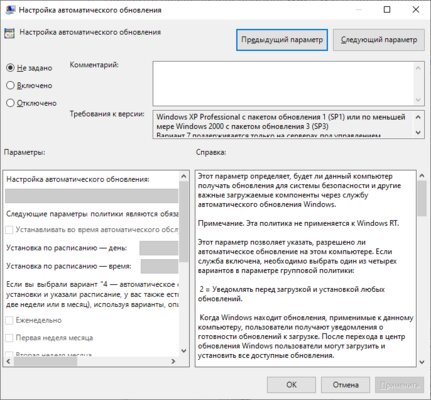

- переведите параметр в режим «Отключено»;

- нажмите «ОК».

Отключение обновлений через планировщик задач

Благодаря утилите «Планировщик задач» определённые процессы в операционной системе запускаются автоматически — к ним относятся и обновления системы.

К счастью, функции данной утилиты тоже можно ограничить:

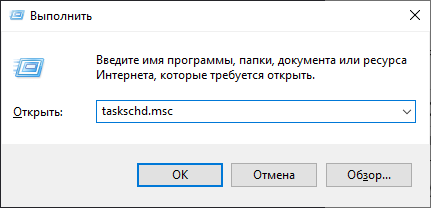

- нажмите Win+R на клавиатуре;

- в открывшемся окне введите команду taskschd.msc;

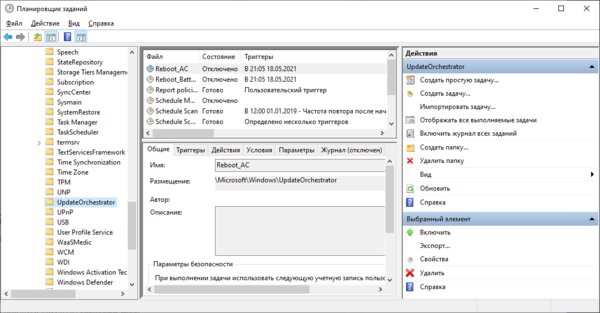

- проследуйте по адресу: Библиотека планировщика заданий\Microsoft\Windows\UpdateOrchestrator;

- отключите всё, что связано с обновлением Windows.

⚠️ Важно: разработчики из Microsoft периодически переименовывают службы, так что стоит искать всё, что связано со словом Update.

Всё и сразу

В большинстве ситуаций для отключения апдейтов хватает одного из вышеуказанных способов, но для наибольшей надёжности стоит воспользоваться сразу всеми. В этом случае Windows 10 будет гораздо труднее обойти запреты и запустить обновление автоматически, без ведома пользователя.

Время на прочтение2 мин

Количество просмотров9.6K

По информации Bleeping Computer, майские обновления безопасности для Windows вызывают сбои аутентификации при использовании Active Directory на контроллерах доменов. Microsoft настоятельно не рекомендует их удалять и просит подождать новых патчей для устранения проблемы. Системные администраторы нашли способ обойти ошибки с помощью внесения правок в реестр серверов.

Системные администраторы серверов Windows начали делиться отчетами о сбоях в работе некоторых политик после установки свежих обновлений безопасности. У них возникли сообщения с ошибками «Аутентификация не удалась из-за несоответствия учетных данных пользователя. Либо предоставленное имя пользователя не соответствует существующей учетной записи, либо пароль был неправильным».

Проблема затронула почти все клиентские и серверные платформы, включая сборки Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 Enterprise ESU, Windows Server 2008 R2 Standard ESU, Windows Server 2008 R2 Datacenter ESU, Windows Server 2008 Service Pack 2, Windows Server 2016, все версии Windows Server, включая 20H2, все версии Windows Server 2022 и Windows Server 2019, а также последние доступные выпуски Windows 11.

Некоторые системные администраторы рассказали, что откат системы до установки обновлений KB5013941, KB5014001, KB5014011 и KB5014754 помогает решению проблемы.

Microsoft пояснила, что в курсе проблемы. Ошибка возникает только после установки обновлений на серверах, используемых в качестве контроллеров домена. Обновления безопасности не вызывают данной ошибки при развертывании на клиентских устройствах Windows и серверах Windows, не являющихся контроллерами домена.

«После установки обновлений, выпущенных 10 мая, на ваших контроллерах домена вы можете столкнуться с ошибками аутентификации на сервере или клиенте для таких служб, как сервер политики сети (NPS), служба маршрутизации и удаленного доступа (RRAS), Radius, Extensible Authentication Protocol (EAP) и Protected Extensible Authentication Protocol (PEAP)», — поясняет Microsoft. В компании рассказали, что занимаются устранением проблемы, которая связана с тем, как контроллер домена обрабатывает сопоставление сертификатов с учетными записями компьютеров.

Microsoft советует в качестве способа устранения проблемы до выхода патча вручную сопоставлять сертификаты с учетной записью компьютера в Active Directory в разделе реестра с ключом SChannel.

Microsoft раскрыла, что обновления за май автоматически устанавливают ключ реестра StrongCertificateBindingEnforcement с нужным параметром для устранения критических уязвимостей CVE-2022-26931 и CVE-2022-26923 для проверки надежного сопоставления сертификатов.

Системные администраторы нашли способ обойти данную ошибку с помощью внесения правок в реестр серверов. Они выяснили, что единственный способ заставить некоторых пользователей войти в систему с установленными обновлениями, заключаяется в деактивировании ключа реестра StrongCertificateBindingEnforcement. Нужно поменять его значение на 0. В случае отсутствия этого ключа его нужно создать с нулевым значением и перезагрузить систему.