Windows OS

При установке доменных служб Active Directory (AD DS) на сервере, который работает под управлением Windows Server 2008 R2, по умолчанию включается набор базовых возможностей Active Directory.

В дополнение к базовым возможностям Active Directory на отдельных контроллерах домена имеются и новые возможности Active Directory уровня домена и леса; они доступны, когда все контроллеры домена в домене или лесу работают под управлением Windows Server 2008 R2.

Для включения новых возможностей уровня леса необходимо, чтобы все контроллеры домена в лесу работали под управлением Windows Server 2008 R2, а режим работы леса должен быть повышен до Windows Server 2008 R2.

Минимальное требование для выполнения этой процедуры — членство в группе Администраторы домена или Администраторы предприятия или в эквивалентной группе. Подробные сведения об использовании соответствующих учетных записей и членства в группах см. на странице http://go.microsoft.com/fwlink/?LinkId=83477.

Чтобы повысить режим работы леса

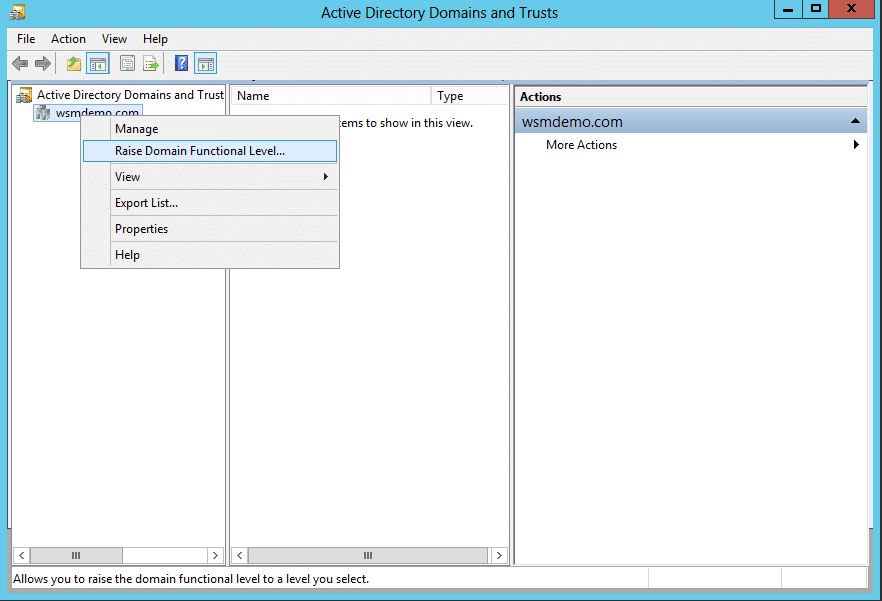

Откройте оснастку «Active Directory — домены и доверие». Для открытия оснастки «Active Directory — домены и доверие» нажмите кнопку Пуск, выберите Администрирование, а затем — Active Directory — домены и доверие.

В дереве консоли щелкните правой кнопкой Active Directory — домены и доверие и выберите Изменение режима работы леса.

В диалоговом окне Выберите режим работы леса выполните одно из следующих действий:

чтобы повысить режим работы леса до Windows Server 2008, выберите Windows Server 2008, а затем — Изменить;

чтобы повысить режим работы леса до Windows Server 2008 R2, выберите Windows Server 2008 R2, а затем — Изменить.

Внимание!

Не повышайте режим работы леса до Windows Server 2008 R2, если контроллеры домена, работающие под управлением Windows Server 2008 или более ранних версий, уже имеются или будут использоваться в дальнейшем.

Важно!

Задав режиму работы леса определенное значение, выполнить откат или понизить режим работы леса будет невозможно за одним исключением: при повышении режима работы леса до Windows Server 2008 R2 и если корзина Active Directory не включена, можно выполнить откат режима работы до Windows Server 2008. Понизить режим работы леса можно только с Windows Server 2008 R2 до Windows Server 2008. Если режим работы леса установлен как Windows Server 2008 R2, выполнить его откат, например до Windows Server 2003, нельзя.

Дополнительная информация

Для выполнения этой процедуры необходимо быть членом группы «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо получить соответствующие полномочия путем делегирования. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени. Чтобы получить дополнительные сведения, выполните поиск «запуск от имени» в центре справки и поддержки;

Windows Server 2003 — это минимальный режим работы домена, который требуется для повышения режима работы леса до Windows Server 2008. Аналогично, Windows Server 2008 является минимальным режимом работы домена, который требуется для повышения режима работы леса до Windows Server 2008 R2.

Перед повышением режима работы леса до Windows Server 2008 R2 убедитесь, что для всех доменов в лесу задан режим работы домена Windows Server 2008. Обратите внимание, что для доменов с заданным режимом работы домена Windows Server 2008 режим работы будет автоматически повышен до Windows Server 2008 R2 одновременно с повышением режима работы леса до Windows Server 2008 R2.

если повысить режим работы леса не удается, можно выбрать Сохранить как в диалоговом окне Изменение режима работы леса, чтобы сохранить файл журнала, в котором указаны контроллеры домена в лесу, требующие обновления до более поздней версии.

текущий режим работы леса отображается в группе Текущий режим работы леса диалогового окна Изменение режима работы леса.

Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Повышение режима работы леса» (страница может быть на английском языке) (http://go.microsoft.com/fwlink/?LinkId=137826). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (страница может быть на английском языке) (http://go.microsoft.com/fwlink/?LinkId=102372).

What are Functional Levels?

An Active Directory functional level determines what capabilities of Active Directory Domain Services (AD DS) are available for a particular forest or domain. The functional levels are specified in terms of Windows Server versions, as each version update brings with it a host of new AD DS functionalities. Functional levels have to be specified because their functionalities are not backward compatible with previous functional levels. Let us take a closer look on how to raise forest functional level.

Functional levels are classified into two types:

-

Forest functional level (FFL)

-

Domain functional level (DFL)

Forest functional level (FFL)

A forest functional level determines the functionalities of AD DS that are enabled in a forest. Raising an FFL increases the capabilities of all the domain controllers (DC) in the forest. For example, Windows Server 2016 brought Privileged Access Management (PAM) functionalities along with all the functionalities of the previous version.

How to check forest functional level?

You can view your forest functional level by following these steps:

-

Go to Start and open Administrative Tools

-

Go to Active Directory Domains and Trusts

-

Right-click on the root domain, and go to Properties

-

Under the General tab, you will be able to see your forest and domain functional levels

Using PowerShell to find the Forest Functional Level

You can find the Forest Functional Level of your domain using the following PowerShell command:Get-ADForest | fl Name,ForestMode

Choosing your forest functional level

When deploying AD DS, you will be given the option to choose your forest functional level. When choosing the forest functional level, do note that the domain functional level should be the same as the forest functional level or higher. Any new domain that is added to this forest will take the forest functional level by default.

How to raise forest functional level

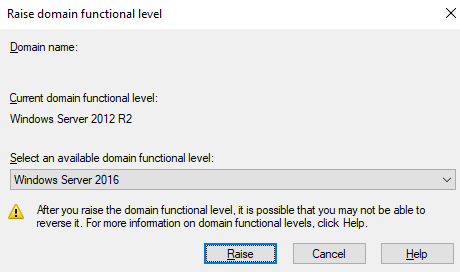

If at any point, you need to change the functional level of your forest, you can do so by following the steps given below. For example, if you want to raise forest functional level from 2012R2 to 2016, here’s how you can do it:

-

Go to Start and open Administrative Tools

-

Go to Active Directory Domains and Trusts

-

In the left pane, right-click on Active Directory Domains and Trusts and select Raise Forest Functional Level.

-

You will see a list of forest functional levels that are available. Select the required functional level. In this case, select Windows Server 2016.

-

Click Raise.

-

You will get a warning message. Read the message, and click OK.

-

Click OK on the confirmation dialogue box.

Things to note before raising your forest functional level

Raising your forest functional level gives your forest access to new and improved AD DS functionalities. However, there are also certain things to take care of before raising the functional level, so that all systems remain functional.

Firstly, you will have to ensure that all the DCs in the forest are running the same Windows server version as the forest functional level you intend to have, or higher. If not, identify those DCs, and either upgrade their Windows Server versions or demote them as necessary. You will also have to ensure that the domain functional level is the same or higher than the forest functional level you intend to have.

Secondly, check and ensure whether replication is working properly in your forest, as it is a crucial functionality that you don’t want to be broken.

Finally, to ensure a seamless transition to a higher forest functional level, verify whether all your organization’s enterprise applications and services are compatible with the forest functional level you intend to have.

These steps will ensure a smooth upgrade to the higher functional level of choice, and you will not have any nasty surprises after the upgrade process.

Dependencies of Active Directory Functional Levels

Active Directory forest functional levels have the following dependencies:

- When all domain controllers (DCs) in a network are running one Windows Server version, the Active Directory Forest Functional level must be configured to support the same forest functional level. In order to provide advanced Active Directory features in a forest, an administrator must raise the forest functional level, which can only be done if the domain controllers are each running the same version of Windows Server.

- After the forest functional level is raised, domain controllers (DCs) running earlier versions of Windows Server cannot be added to the forest.

Raise domain or forest functional level first?

Forest functional level also dictates the minimum functional level at which all DCs in the forest should operate. Any DC that runs on a lower version of the Windows server will be demoted from the DC position. This restriction, however, is only applicable to DCs. Member servers and workstations in the forest will remain unaffected. So, the best practice is to raise the domain functional level first and then raise the forest functional level. Although, raising the forest functional level will automatically raise the domain functional level too.

Read how you can raise the domain functional level.

Accessible functionalities according to functional levels

A good practice before raising the forest functional level is to understand the functionalities that each functional level brings to the table so that you can take an informed decision. Each functional level carries over the functionalities of the previous one and adds additional functionalities on top. Some levels do not introduce any major functionalities, while others bring massive improvements. The availability of each function is what determines the functional level of an active directory forest. To help you understand better, here is a split-up of all functionalities that were introduced with each Windows Server version.

| FOREST FUNCTIONAL LEVEL | AVAILABLE FEATURES |

|---|---|

| Windows Server 2016 | Privileged Access Management (PAM) using Microsoft Identity Manager (MIM) |

| Windows Server 2012R2 | All available features of Windows Server 2012 FFL |

| Windows Server 2012 | All available features of Windows Server 2008R2 FFL |

| Windows Server 2008R2 | Active Directory Recycle BinAll available features of Windows Server 2003 FFL |

| Windows Server 2008 | All available features of Windows Server 2003 FFL |

| Windows Server 2003 | Forest trustDomain renameLinked-value replicationAbility to deploy a read-only DC (RODC)Improved Knowledge Consistency Checker (KCC) algorithms and scalabilityCreation of instances of the dynamic auxiliary class named dynamicObject in a domain directory partitionConversion of an inetOrgPerson object instance into a User object instance and the converseCreation of instances of new group types for role-based authorizationDeactivation and redefinition of attributes and classes in the schemaDomain-based DFS namespacesAll default AD DS features |

| Windows 2000 native | All default AD DS features |

Active Directory domain and forest features correspond to your AD environment “version”. They determine the available ADDS features that can be used in the domain and the version of Windows Server that can be used on the domain controllers. This guide explains how to check domain and upgrade the Domain Functional level (DFL) and Forest Functional Level (FFL) in the Active Directory environment.

Active Directory Functional Levels

The following table shows the available AD feature levels, new features, and supported operating systems for DCs.

| Functional level | New features | Supported Windows Server version for DC |

| Windows Server 2000 | Windows Server 2000 – 2008 R2 | |

| Windows Server 2003 |

|

Windows Server 2003 – 2016 |

| Windows Server 2008 |

|

Windows Server 2008 – 2022 |

| Windows Server 2008 R2 |

|

Windows Server 2008 R2 – 2022 |

| Windows Server 2012 | KDC support for claims, compound authentication | Windows Server 2012 – 2022 |

| Windows Server 2012 R2 |

|

Windows Server 2012 R2 – 2025 |

| Windows Server 2016 | Privileged access management with MIM

Smart card required for interactive logon |

Windows Server 2016 – 2025 |

| Windows Server 2025 | AD database 32K page size | Windows Server 2016 – 2025 |

For example, you plan to raise the AD functional level from Windows Server 2012 R2 to the latest Windows Server 2025. The process of raising domain and forest functional levels is as follows:

- Install and promote new DCs running Windows Server 2025

- Demote any DC that has an operating system version lower than at least Windows Server 2016.

- Ensure that all the DCs in AD domains is running an OS version that is compatible with the target DFL.

- Raise the domain functional level for each domain in the AD forest to Windows Server 2025.

- Then update the AD forest functional level to Windows2025Forest.

Notes.

When deploying a new domain, it is recommended to set the maximum available feature level.

First raise the domain FL and subsequently the forest FL

How to Check the Domain and Forest Functional Levels

The Active Directory Domains and Trusts MMC snap-in can be used to check current domain and forest functional levels.

- Open the domain.msc snap-in.

- Right-click the domain name and select Properties. Current forest and domain functional level versions are listed on the General tab. In our case, these are the Windows Server 2016 for both DFL and FFL.

Or check the domain and forest functional levels with PowerShell (Active Directory PowerShell module required):

Get-ADDomain | fl Name, DomainMode Get-ADForest | fl Name, ForestMode

These commands returned Windows2016Domain and Windows2016Forest values.

Raising the Forest and Domain Functional Levels to Windows Server 2025

Meet the prerequisites before upgrading a functional level:

- Install at least one new DC running Windows Server 2025 in each domain in the forest before raising the functional level.

- Then upgrade the OS version on the remaining DCs to at least Windows Server 2016. You can perform an in-place upgrade (not recommended), or install an additional domain controller with Windows Server 2025/2022/2019/2016, move the FSMO roles, and demote the DCs running old OSs from AD. Check the DC OS versions in your PowerShell:

Get-ADDomainController -Filter * | Select-Object Name, OperatingSystem

- Check the AD replication health in each domain:

Repadmin /replsummary Repadmin /Showrepl Get-ADReplicationFailure -Target theitbros.com -Scope Domain Get-ADReplicationFailure -Target theitbros.com -Scope Forest

- Raise the DFL for each domain in the AD forest. Open the Active Directory Domains and Trusts MMC snap-in. Right-click on the domain name, and select Raise Domain Functional Level.

- Select the Windows Server 2025 functional level, and click Raise.

- The following message should appear:

The functional level was raised successfully. The new functional level will now replicate to each Active Directory Domain Controller in the forest. The amount of time this will take varies, depending on your replication topology. - After some time, verify that the new DFL information has been successfully replicated to all DCs.

repadmin.exe /showattr *.theitbros.com "dc=theitbros,dc=com" /atts:msDS-Behavior-Version

The command checks the msDS-Behavior-Version attribute value on each domain controller in the specified Active Directory domain. It should return “msDS-Behavior-Version: 10 = ( WIN2025 )” for each DC.

Similarly, update the functional level for each domain within your AD forest.

- Then Use the Active Directory Domains and Trusts snap-in to raise the forest functional level

- Right-click on the root of the snap-in, and select Raise Forest Functional Level;

- Select the target FFL and click Raise;

This forest is operating at the highest possible functional level.

When the functional level of the domain is upgraded, the password for the krbtgt system account is automatically changed. If you have an on-premises Exchange Server in your domain, this may cause it to stop due to authentication issues. After updating the DFL, you must restart the Kerberos Key Distribution Centre (KDC) service on all domain controllers:

$DC=Get-ADDomainController Get-Service KDC –ComputerName $DC | Restart-Service

Raise the AD Functional Level with PowerShell

It is also possible to raise the DFL and FFL using PowerShell.

For example, run this command against each domain in your AD forest:

Set-ADDomainMode -identity theitbros.com -DomainMode Windows2025Domain

Wait for AD replication to complete and verify that all DCs report that the DFL is now Windows2025Domain.

Now you can raise the FFL:

Set-ADForestMode -Identity theitbros.com -ForestMode Windows2025Forest

The most common error codes encountered when raising the AD functional level:

- ERROR_DS_DOMAIN_VERSION_TOO_LOW 8566 (0x2176) – there are DCs in a domain running earlier versions of Windows Server.

- ERROR_DS_FOREST_VERSION_TOO_LOW 8565 (0x2175) – there are DCs running old Windows Server in the AD forest.

Downgrade Domain and Forest Functional Levels in AD

Starting with Windows Server 2008 R2, you can roll back the forest and the domain functional level after you have raised them.

- The minimum target DFL that you can downgrade to is Windows Server 2008.

- You can’t roll back to Windows Server 2008 functional level after enabling the AD Recycle Bin. You can check if the AD Recycle Bin is enabled in your domain:

Get-ADOptionalFeature -Filter 'name -like "Recycle Bin Feature"'

You can only downgrade using PowerShell (you can’t do it using the GUI).

Open a PowerShell console with Domain Admin/Enterprise Admin privileges. Check the current FFL:

(Get-ADForest).forestmode

Check the DFL for each domain in the forest:

$domains=(Get-ADForest).domains

foreach ($domain in $domains) {

Get-ADDomain -Identity $domain| select DNSRoot,DomainMode

}

You can downgrade the forest functional level to Windows Server 2012 with the command:

Set-ADForestMode –Identity contoso.com –ForestMode Windows2012Forest

Then perform a functional level downgrade for each domain. You can downgrade DFL in child domains in any order.

Set-ADDomainMode –Identity contoso.com –DomainMode Windows2012Domain

Trying to reduce the DFL before the FFL will result in the error:

Set-ADDomainMode : The functional level of the domain (or forest) cannot be lowered to the requested value.

Cyril Kardashevsky

I enjoy technology and developing websites. Since 2012 I’m running a few of my own websites, and share useful content on gadgets, PC administration and website promotion.

Данный веб-каст демонстрирует повышение функционального уровня домена с Windows Server 2003 до Windows Server 2008 R2 и функционального уровня леса с Windows Server 2003 до Windows Server 2008 R2.

В Веб-касте рассмотрены:

- Просмотр и повышение функционального уровня домена.

- Просмотр и повышение функционального уровня леса.

Рекомендую смотреть веб-каст на моем rutube или youtube-канале.

Ссылки на видео:

- rutube

- youtube

В идеальном мире ИТ пользователи и администраторы не ошибаются и никогда не удаляют нужные данные. Однако в реальной жизни такое случается, и, к сожалению, чаще, чем хотелось бы. Восстановить опрометчиво удаленные данные на сетевом компьютере просто, если имеется резервная копия. Довольно очевидна и процедура восстановления файла или папки, удаленной с одного из серверов файлов. Труднее восстановить данные, хранящиеся в Active Directory (AD), которые обычно реплицируются по нескольким контроллерам домена (DC).

В идеальном мире ИТ пользователи и администраторы не ошибаются и никогда не удаляют нужные данные. Однако в реальной жизни такое случается, и, к сожалению, чаще, чем хотелось бы. Восстановить опрометчиво удаленные данные на сетевом компьютере просто, если имеется резервная копия. Довольно очевидна и процедура восстановления файла или папки, удаленной с одного из серверов файлов. Труднее восстановить данные, хранящиеся в Active Directory (AD), которые обычно реплицируются по нескольким контроллерам домена (DC).

Функция Previous Versions операционной системы Windows Server 2003 упрощает восстановление данных папок и файлов благодаря использованию службы Volume Shadow Copy Service (VSS), с помощью которой можно создать моментальные снимки общедоступных данных файловой системы через определенные промежутки времени. Применить эту функцию для восстановления случайно удаленного файла просто: достаточно щелкнуть на папке правой кнопкой мыши, чтобы показать ее свойства, перейти на вкладку Previous Versions и просмотреть содержимое папки до происшествия. Эта функциональность не была полностью воспроизведена для AD, но в Windows 2003 есть много новых мощных функций, одна из которых особенно полезна при принудительном восстановлении объектов AD: репликация связанных значений (Linked Value Replication, LVR). Специалисты Microsoft подготовили дополнительные функции для будущей версии Windows Server 2008, благодаря которым у администраторов AD появятся такие же средства для работы с объектами AD, как функция Previous Versions для файлов. Можно будет открыть моментальные снимки базы данных AD как отдельный автономный экземпляр, который можно использовать, чтобы прочитать данные из предшествующих версий объектов.

В этой статье мы рассмотрим проблемы, с которыми администраторы AD сталкиваются при необходимости восстановить случайно удаленные объекты в доменах AD, и методы эффективного использования компонента LVR операционной системы Windows 2003. Этот компонент особенно важен для компаний, которые ранее развернули лес AD на платформе Windows 2000, а затем перешли к Windows 2003. В этом случае администраторам придется проделать дополнительную работу, прежде чем удастся извлечь пользу из особых возможностей LVR для восстановления объектов.

Что такое LVR?

Чтобы понять преимущества LVR для восстановления объектов AD, необходимо разобраться в способах хранения и репликации данных в AD. Как видно из названия, LVR совершенствует процесс репликации связанных значений между объектами в AD. Объекты в AD связаны многими способами, наиболее известный пример — связь, поддерживаемая для хранения отношений между объектами групп и пользователей. Как показано на экране 1, у каждого объекта группы есть атрибут member, который ссылается на отличительные имена distinguished name (DN) членов групп (такие, как пользователи, компьютеры и другие группы), а каждый объект пользователя имеет атрибут memberOf, который ссылается на DN групп, членом которых является пользователь. В моем примере John в организационной единице (OU) OU-Users — член группы MyGroup в организационной единице OU-Groups.

Можно просмотреть отличительные имена в атрибуте member группы с использованием таких инструментов LDAP, как adsiedit.msc или ldp.exe, но имена DN не используются для хранения ссылок в AD. В противном случае возникли бы проблемы при переименовании и перемещении объектов, так как в ходе этих действий меняется имя DN объекта. В действительности база данных AD состоит из таблицы данных и таблицы ссылок. Все объекты любых контекстов именования, размещенные на конкретном DC, хранятся в таблице данных, наряду с их именами DN и уникальным идентификатором DNT (distinguished name tag — тэг отличительного имени). DNT — 32-разрядное целое число, непригодное для повторного использования.

Чтобы хранить связи (ссылки) между объектами, в таблице ссылок содержатся только тэги DNT-объектов, которые затем преобразуются в корректное имя DN объекта при чтении соответствующего связанного атрибута через LDAP. В сущности, этот метод обеспечивает целостность связей объектов и соответствующих ссылок. Чтобы ссылаться на обязательные в иерархии OU связи «родитель-потомок», AD использует столбец, именуемый тэгом отличительного имени родителя (Parent Distinguished Name Tag, PDNT) в таблице данных. Как легко догадаться, PDNT содержит тэг DNT родителя объекта. На экране 2 приведен упрощенный пример таблиц базы данных AD; из них видно, что пользователь John — член группы MyGroup. При внимательном рассмотрении можно заметить, что Mary — также член этой группы и менеджер Джона.

Существует важное различие между двумя ссылками, составляющими пару: только прямые ссылки (в данном примере — атрибут члена группы) могут быть отредактированы администратором, и только эта ссылка реплицируется на другие DC в домене или лесе. Обратная ссылка (в данном случае memberOf) принадлежит каждому DC в отдельности, обслуживается ими индивидуально и не реплицируется. Более подробно об этой важной особенности будет рассказано при описании процесса восстановления.

Оснастка Active Directory Users and Computers консоли Microsoft Management Console (MMC) может ввести в заблуждение, так как позволяет открыть свойства объекта пользователя, а затем добавить группу к пользователю из вкладки Member Of. Эти действия обновляют прямую ссылку пары связанных значений (т. е. атрибута членства соответствующей группы), а DC создает обратную ссылку от группы к атрибуту memberOf пользователя, как показано в диалоговом окне. Становится понятно, почему администратору не требуется специального разрешения для управления учетной записью пользователя, чтобы добавить ее в группу AD (требуются разрешения записи для атрибута членства в группе).

В контексте восстановления AD наиболее важны ссылки между пользователями и группами благодаря их возможности назначать и отзывать права доступа к ресурсам инфраструктуры. Дополнительные сведения о других связанных значениях приведены во врезке «Определение пар связанных значений в схеме Active Directory». Важно также понять, что AD различает атрибуты с одно- и многозначными атрибутами. Естественно, атрибут членства группы и атрибут memberOf пользователя многозначные. В результате пользователь может быть членом многих групп, а членами группы могут быть многие пользователи (и другие объекты).

Минимальная единица репликации

Минимальная единица репликации в домене AD Windows 2000 — атрибут. В свое время это было огромным преимуществом Windows 2000 перед Windows NT 4.0, в которой минимальной единицей репликации был объект. Однако в контроллерах домена Windows 2000 все атрибуты обрабатываются одинаково, независимо от того, содержится в атрибуте всего несколько байтов или в тысячи раз больше. Такой механизм репликации вызывает наибольшие затруднения для многозначных атрибутов, в частности атрибута членства объекта группы. Это приводит к следующим двум проблемам.

Первая — избыточность реплицируемых данных и число членов в группе. Если в группе имеется 999 членов и администратор вводит в группу нового члена, контроллер домена Windows 2000 реплицирует полный атрибут членства своим партнерам по репликации (всему списку из 1000 членов). Но поскольку обновление базы данных AD должно состояться в одной транзакции, ограниченной по размеру многозначным атрибутом приблизительно с 5000 значениями, AD Windows 2000 не поддерживает группы, в которых имеется более 5000 членов. Чтобы обойти эту проблему, компании с числом пользователей более 5000 применяют механизм вложения групп, чтобы число членов не превышало допустимого максимума.

Вторая проблема — потеря изменений. Механизм репликации Windows 2000 ведет к потенциальной потере изменений в группах, когда два администратора вводят различных пользователей в разные DC домена AD. Если это происходит примерно в одно время (прежде, чем любое из изменений будет успешно реплицировано на другой DC), то одно из изменений теряется. Чтобы такой ситуации избежать, все администраторы должны вносить изменения в группы на одном DC.

Функция LVR в Windows 2003 — одно из важнейших изменений в способе репликации конкретных данных в AD. Эта функция доступна, только если лес AD находится на одном из следующих функциональных уровней.

-

Промежуточный (interim) Windows 2003. Для обновления NT 4.0; в пределах леса допускается существование контроллеров домена NT 4.0, но не Windows 2000.

-

Windows 2003. Все контроллеры домена леса должны работать с Windows 2003; контроллеры домена NT 4.0 и Windows 2000 недопустимы.

При обновлении леса AD Windows 2000 «по месту» функциональный уровень леса не изменяется автоматически; лес остается на функциональном уровне Windows 2000, несовместимом с LVR. Даже если организовать новый лес AD с контроллером домена Windows 2003, то по умолчанию устанавливается функциональный уровень леса Windows 2000. Чтобы поднять уровень леса до Windows 2003, необходимо сначала перевести все домены леса на функциональный уровень Windows 2003.

С помощью оснастки Active Directory Domains and Trusts консоли MMC можно проверить функциональные уровни домена и леса. Чтобы поднять функциональный уровень леса, требуется щелкнуть правой кнопкой мыши на верхнем узле с именем Active Directory Domain and Trusts и выбрать из контекстного меню пункт Raise Forest Functional Level (экран 3).

После того как лес AD будет успешно переведен на функциональный уровень Windows 2003 (это процесс необратимый и поэтому требует соответствующего планирования), активизируется механизм LVR. Для подтверждения перевода нужно отыскать событие с ID 1695 в журнале событий NTDS для каждого DC леса.

В LVR минимальная единица репликации иная: каждое значение в многозначных атрибутах, связанных с другими атрибутами, будет реплицироваться отдельно при вводе или удалении значения из атрибута. Поэтому, если, например, пользователь добавлен в группу, которая уже содержит 999 членов на одном DC, только данные о добавлении одного пользователя передается партнерам DC по репликации в домене. Аналогично при удалении пользователя из группы реплицируется только изменение состояния связи между пользователем и группой, но не все члены группы. Таким образом, LVR решает две проблемы, описанные выше, для механизма репликации многозначных атрибутов Windows 2000.

-

Неограниченное число членов в группах. Наряду со снижением нагрузки на сеть при репликации изменений в группах существенное преимущество LVR заключается в практическом устранении верхнего предела численности группы. LVR полностью поддерживает группы AD Windows 2003 с миллионами членов! Однако обновление базы данных AD по-прежнему необходимо выполнить в рамках одной транзакции, поэтому нельзя разом удалять или вводить более 5000 членов группы. Если в AD реализовано автоматическое управление членством, следует учесть эту особенность в системах обеспечения и управления группами.

-

Гарантия целостности изменений. Поскольку изменения в членстве группы и другие связанные значения реплицируются отдельно, изменения, одновременно выполненные в одной группе на разных контроллерах домена, не теряются.

Изменения в таблицах базы данных AD

Чтобы активизировать LVR, требуется внести несколько изменений в таблицу ссылок на контроллерах домена Windows 2003. Аналогично объектам в таблице данных, связанные значения требуют дополнительных метаданных, в том числе номера последовательного обновления update sequence number (USN) для управления репликацией. USN обновляется до очередного доступного значения при любых изменениях атрибута объекта или связанного значения в базе данных AD, что позволяет партнеру по репликации запросить только изменения, о которых ему еще неизвестно. Еще важнее, что новые метаданные в таблице ссылок также определяют состояние связи, которая может быть представлена одним из трех типов ссылок LVR.

-

Legacy. Ссылка, которая все еще хранится в старом формате, — все значения хранятся и реплицируются вместе; содержит только «активные» ссылки.

-

Present. Ссылка, которая хранится в новом формате LVR и «активна» (например, обычный член группы).

-

Absent. Ссылка, которая хранится в новом формате LVR и «удалена» (например, пользователь, который перестал быть членом группы).

С помощью утилиты командной строки Repadmin из набора инструментов Windows Server 2003 Support Tools можно определить состояние ссылок в группе. Чтобы извлечь информацию о состоянии группы MyGroup на контроллере домена DC1, введите команду

C:

epadmin /showobjmeta DC1CN=MyGroup,

OU=OU-Groups,DC=RootR2,DC=net

На экране 4 показаны результаты выполнения команды. Как мы видим, John и Mary были членами группы до того, как в лесу был активизирован механизм LVR, а Peter был добавлен в ту же группу позже. Важно понять, что даже после активизации LVR в лесу ссылки, которые существовали в AD до перехода на функциональный уровень леса Windows 2003, не будут автоматически преобразованы в ссылки LVR. Они останутся в базе данных AD как унаследованные (legacy), что обычно не вызывает проблем, так как новые ссылки сохраняются как ссылки LVR и преимущества для репликации достигаются немедленно. Однако у ссылок LVR есть еще одно преимущество, для реализации которого требуется хранить ссылки в «истинном» формате LVR.

Преимущества LVR для восстановления объектов AD

Выгоды от LVR не ограничиваются очевидными преимуществами. Функция не только улучшает обычную репликацию связанных значений, но и повышает возможности восстановления ссылок, если требуется восстановить ошибочно удаленные объекты в доменах AD. Вспомним, что говорилось о прямых и обратных ссылках в начале статьи: только прямые ссылки реплицируются между контроллерами домена в домене AD. Поэтому при принудительной репликации объекта пользователя со всеми его атрибутами не реплицируются только обратные ссылки, направленные из объекта. Однако реплицировать членство пользователя в группах не удастся, так как сведения о членстве хранятся в обратной ссылке, атрибуте memberOf пользователя.

При восстановлении объекта собственными методами операционной системы, в сущности, выполняется принудительная репликация. Например, после загрузки в режиме DSRM (Directory Services Restore Mode — режим восстановления служб каталогов) база данных AD восстанавливается с использованием архивной копии состояния системы на магнитной ленте или диске в одном из DC. Затем (перед перезагрузкой) выполняется принудительное восстановление с помощью команды Ntdsutil. Принудительное восстановление может быть выполнено для всего поддерева или для единственного объекта. При этом номер версии всех атрибутов восстанавливаемых объектов увеличивается на 100 тыс. (на дату создания архивной копии). Более подробно этот процесс описан в статье Microsoft «How to restore deleted user accounts and their group memberships in Active Directory» (http://support.microsoft.com/kb/840001).

В лесу AD Windows 2000 принудительно восстановленный пользователь не реплицирует свое членство в группах на другие DC домена. Необходимо вручную указать членство пользователя в группах или применить такой инструмент, как Groupadd. В Windows 2003 SP1 процесс восстановления членства в группах и других связанных значений немного упрощается благодаря созданию файлов LDAP Data Interchange Format (LDIF) в процессе принудительного восстановления, которые после перезагрузки можно использовать для импорта членов группы. Однако все эти операции занимают значительное время и часто имеют неудачный результат из-за ошибок оператора.

В лесу Windows 2003, работающем на функциональном уровне леса Windows 2003, LVR обеспечивает дополнительное важное преимущество для ссылок, которые хранятся как ссылки LVR в доменах. Поскольку ссылки можно реплицировать отдельно, процесс принудительного восстановления Ntdsutil отслеживает обратные ссылки и увеличивает ID версии для всех прямых ссылок LVR, обнаруженных для восстановленных объектов. В контексте восстановленного пользователя это означает, что будет полностью восстановлено членство пользователя во всех группах в его собственном домене. Поэтому, если лес AD состоит из нескольких доменов и требуется восстановить членство пользователя в группах этих доменов, в ходе принудительного восстановления необходимо задействовать LDIF-файлы из версии Ntdsutil для Windows 2003 SP1.

Ссылки LVR не только повышают эффективность восстановления членства в группах — все другие многозначные связанные атрибуты (например, manager/directReports) ведут себя так же и будут восстановлены в ходе восстановления объекта, содержащего соответствующие обратные ссылки. Конечно, если объект располагает прямыми ссылками, такими как атрибут членства в группе, прямые ссылки, как всегда, будут реплицироваться во время восстановления объекта.

Ввод ссылок LVR в группы AD

Чтобы полностью использовать преимущества LVR в процессе восстановления, необходимо убедиться, что ни одна из групп или других связанных атрибутов не содержит унаследованных ссылок. В единственном домене AD такой подход упрощает общий процесс восстановления AD.

Чтобы обновить существующие ссылки в лесу AD, необходимо удалить и вновь добавить ссылки к связанному атрибуту. Не составит труда выполнить эту задачу для членов группы, направив вывод команды DSGET в команду DSMOD. Пример запуска команды DSGET с параметром -members для группы MyGroup:

C:>dsget group CN=MyGroup,OU=OUGroups,DC=RootR2,DC=net -members

На экране 5 (http://www.windowsitpro.com , InstantDoc ID 96310) показан результат выполнения этой команды. Если объединить эту команду с групповой командой DSMOD и параметром -chmbr (используется для замены всех сведений о членстве в группе), можно эффективно удалить и ввести всех членов группы:

C:>dsget group CN=MyGroup,OU=OUGroups, DC=RootR2, DC=net -members | dsmod

groupCN=MyGroup,OU=OUGroups, DC=RootR2, DC=net -chmbr

На экране 6 показан результат выполнения этой команды. Чтобы увидеть результат, следует вновь запустить команду repadmin /showobjmeta:

C:>repadmin /showobjmeta DC1 CN=MyGroup,OU=OU-Groups,DC=RootR2,DC=net

Как показано на экране 7, все ссылки имеют тип present, т. е. это полные ссылки LVR, которые будут задействованы в процессе восстановления объекта.

Важно помнить о том, что нельзя удалять и повторно добавлять сразу всех членов всех групп в большой информационной структуре, так как это может привести к шторму репликации. Необходимо составить план перевода групп на LVR-ссылки, чтобы распределить операцию на приемлемый период времени.

Эффективно используем преимущества

Преимущества LVR для леса AD многообразны, в частности сокращается трафик репликации при обновлении членства в группах и снимаются ограничения на число членов в группах. Но столь же важно, что LVR позволяет автоматически восстанавливать обратные ссылки при принудительном восстановлении объектов. Чтобы полностью использовать преимущества LVR, особенно после модернизации домена или леса Windows 2000, необходимо принять меры к переводу существующих групповых ссылок из унаследованного формата в формат LVR.

Гвидо Грилленмейер (guido.grillenmeier@hp.com ) — главный специалист по технологиям в подразделении Advanced Technology Group компании Hewlett-Packard. MVP по Microsoft Directory Services и Microsoft Certified Architect

Моментальный снимок решения

Проблема

При переходе от Windows 2000 к Windows Server 2003 функция репликации связанных значений (LVR) не активизируется автоматически.

Решение

Выполнить несколько дополнительных действий, чтобы полностью использовать преимущества LVR.

Необходимые ресурсы

Windows 2003.

Уровень сложности

3/5

Этапы решения

-

Обновить Windows 2000 до уровня Windows Server 2003.

-

Преобразовать домены в лесу Active Directory (AD) от функционального уровня Windows 2000 до уровня Windows 2003.

-

Обновить унаследованные ссылки в лесу AD.

Определение пар связанных значений в схеме Active Directory

Связанные значения определяются в схеме Active Directory (AD) свойством linkID соответствующего объекта класса attributeSchema. Прямая ссылка определяется четным числом (n) linkID, а соответствующий атрибут обратной ссылки представлен нечетным числом (n+1) linkID. В приведенном примере пользователь/группа атрибут членства группы имеет linkID со значением 2, а атрибут memberOf имеет linkID со значением 3. С помощью редактора LDAP, такого как ldp.exe, можно определить все связанные значения в схеме AD и искать любые объекты схемы, содержащие значения в атрибуте linkID, как показано на экране A. На экране B показаны результаты такого поиска.