Как сгенерировать самоподписанный сертификат

Мы уже рассказывали как сгенерировать SSL-сертификат от Let’s Encrypt в операционных системах Windows и Linux. Это полноценные сертификаты, предназначенные для использования в рабочем окружении. Но для тестирования может потребоваться создание большого их количества, а процесс верификации нескольких сертификатов Let’s Encrypt может быть неудобным. Для массовой генерации больше подходят самоподписанные сертификаты.

В TrueConf Server можно генерировать самоподписанные сертификаты прямо в панели управления сервером. Но если по каким-то причинам этот способ вам не подходит или нужно создать самоподписанный сертификат для других продуктов TrueConf (например, TrueConf Group), то это можно сделать с помощью криптографической библиотеки OpenSSL.

Установка OpenSSL и создание сертификата на Windows

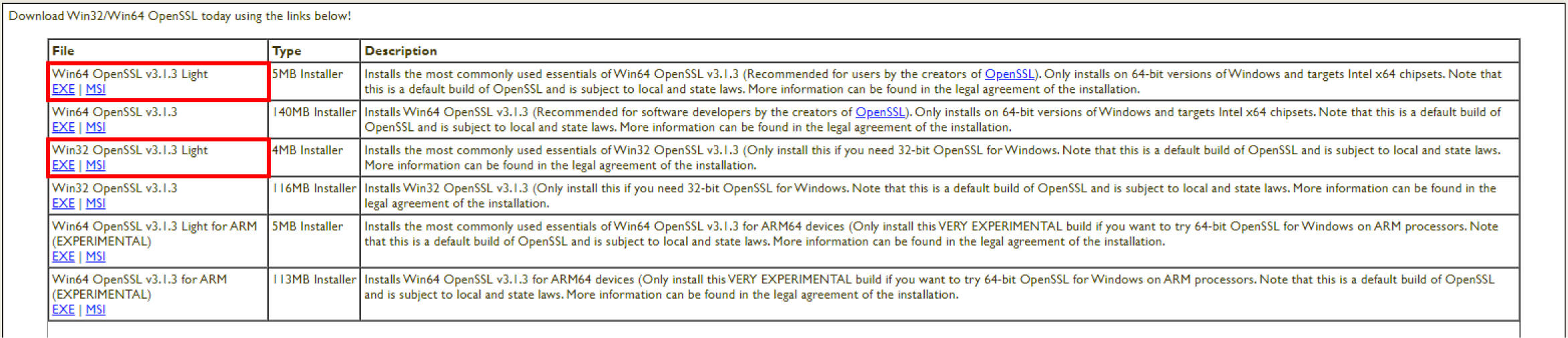

- Перейдите на страницу загрузки OpenSSL, скачайте необходимый инсталлятор версии Light в зависимости от разрядности ОС и запустите его.

- После установки программы, необходимо добавить путь к ней как системную переменную. Для этого перейдите в Панель управления → Система → Дополнительные параметры системы → Переменные среды.

В разделе Системные переменные выберите переменную Path и нажмите Изменить. В открывшемся окне нажмите Создать и введите путь к папке bin установленного приложения (

C:\Program Files\OpenSSL-Win64\binпо умолчанию). Нажмите ОК.Для применения настроек может понадобиться перезагрузка компьютера.

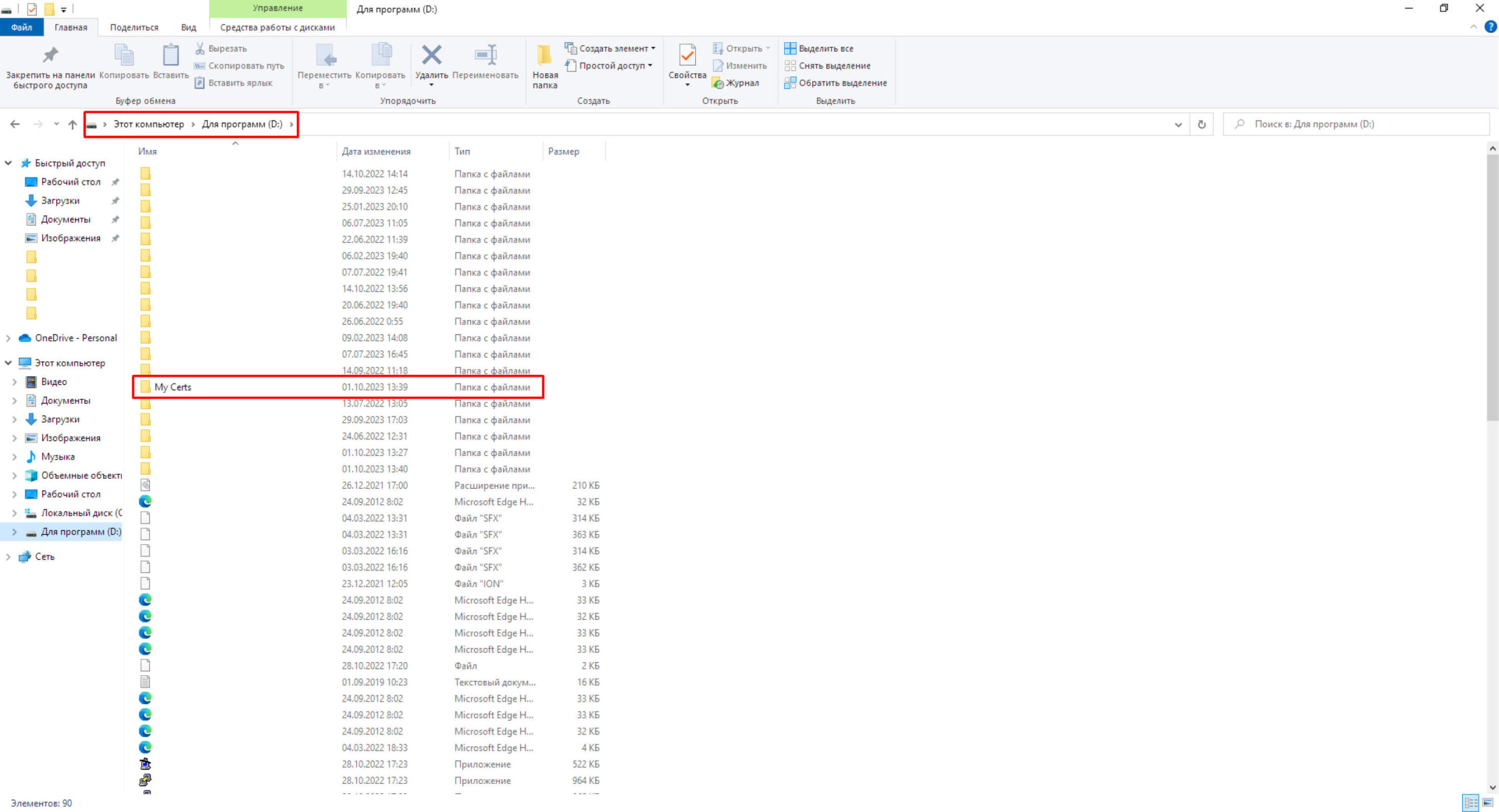

- Создайте папку, куда вы бы хотели сохранить созданные сертификаты (например,

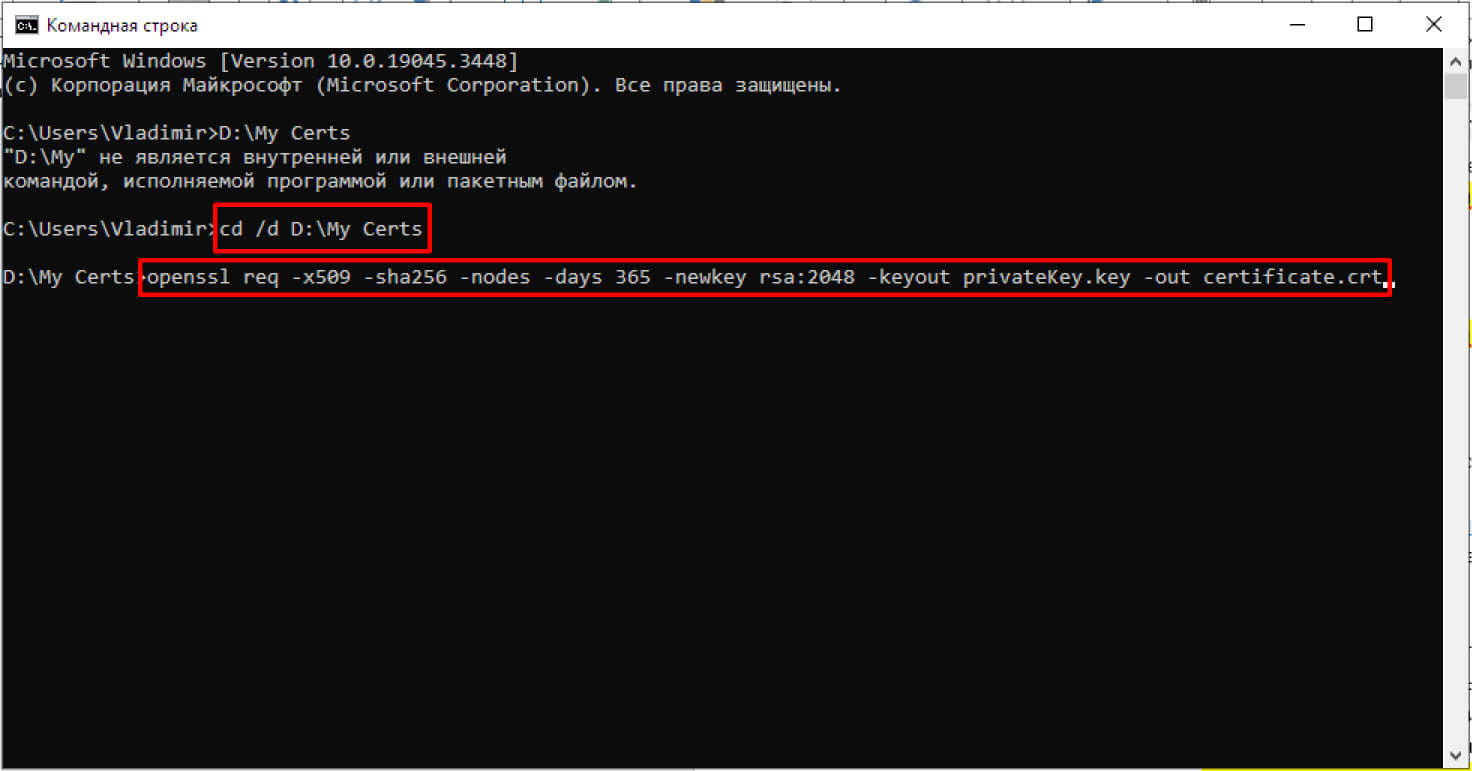

C:\cert). - Откройте командную строку (cmd) от имени администратора и перейдите в ранее созданную папку (

cd /d C:\cert). - Выполните следующую команду:

openssl req —x509 —sha256 —nodes —days 365 —newkey rsa:2048 —keyout privateKey.key —out certificate.crt

где:

-x509— уточнение, что нам нужен именно самоподписанный сертификат;

-newkey— автоматическое создание ключа сертификата;

-days— срок действия сертификата в днях;

-keyout— путь (если указан) и имя файла ключа;

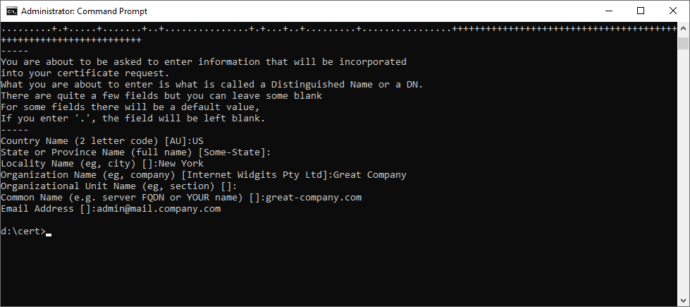

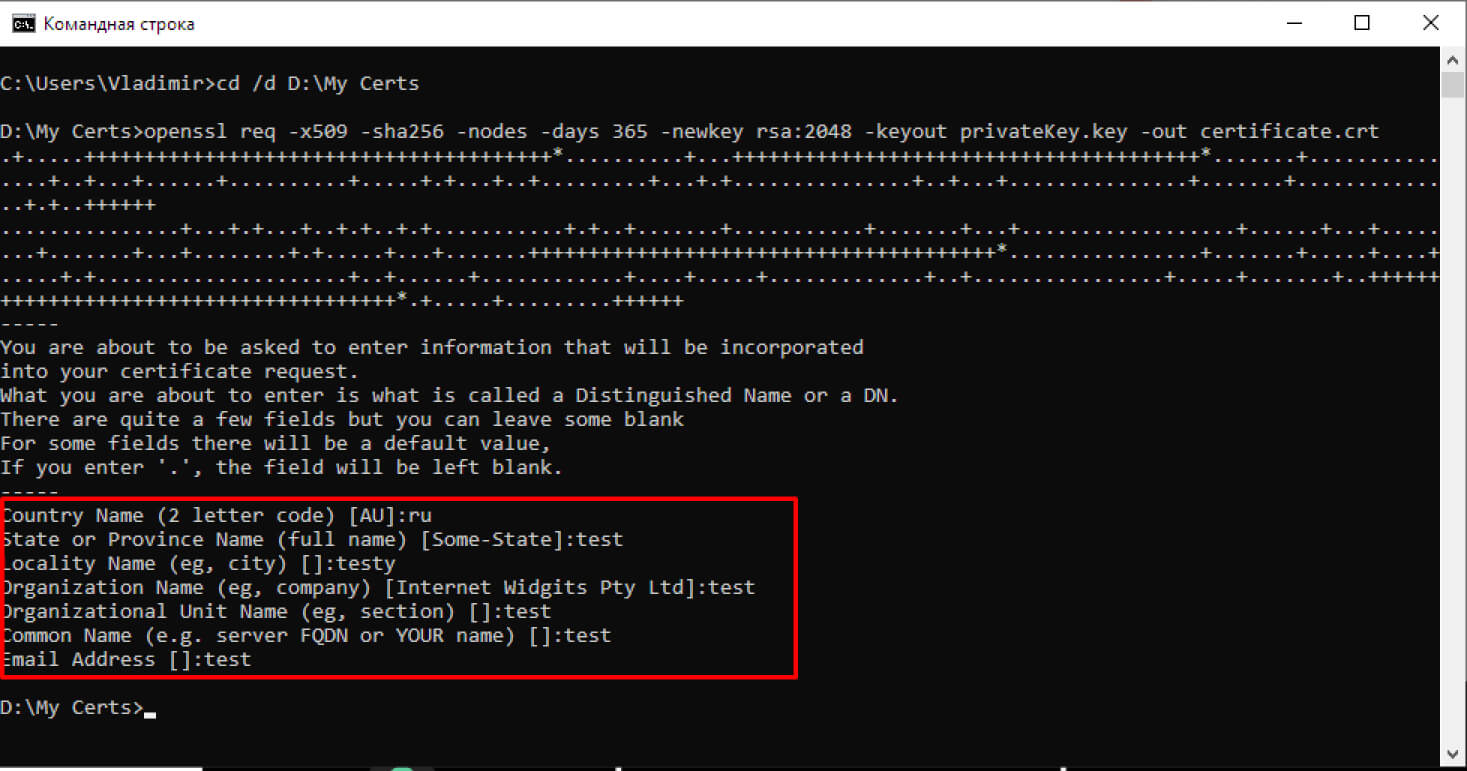

-out— путь (если указан) и имя файла сертификата. - Последовательно введите: код страны, её название, город, название компании, название отдела, FQDN сервера или ваше имя и адрес электронной почты.

- В папке

C:\cеrtсгенерируются 2 файла:- certificate.crt — сам сертификат;

- privateKey.key — файл ключа.

Установка OpenSSL и создание сертификата на Linux

Для примера мы рассмотрим генерацию самоподписанного сертификата на сервере с развёрнутой ОС Debian 10.

Для выполнения перечисленных далее команд в ОС должна присутствовать программа sudo и пользователь, под которым они запускаются, должен быть в соответствующей группе. В Debian по умолчанию sudo может отсутствовать, проверьте её наличие командой sudo -V и установите при необходимости с помощью команды apt install sudo (выполняется под учётной записью root). А для добавления пользователя с логином user в группу sudo выполните sudo usermod -a -G sudo user.

Некоторые Linux дистрибутивы поставляются с уже установленным пакетом openssl. Чтобы проверить, установлен ли этот пакет у вас, в терминале выполните в терминале команду openssl version. Если в ответ появится текст вида OpenSSL 1.1.0l 10 Sep 2019, то перейдите к шагу 3.

- Обновите установленные в системе пакеты с помощью консольной команды:

sudo apt update && sudo apt —y upgrade

- Установите OpenSSL, введя команду:

- Создайте каталог, куда вы бы хотели сохранить созданные сертификаты с помощью команды mkdir (например,

mkdir /home/$USER/cert).$USER– переменная окружения ОС семейства Linux, при использовании в командах она автоматически заменяется на логин текущего пользователя в системе. - Перейдите в ранее созданный каталог с помощью команды cd (например,

cd /home/$USER/cert). - Выполните шаги 5-6 раздела создания сертификата для Windows.

- В каталоге

/home/$USER/certсгенерируются 2 файла:- certificate.crt — сам сертификат;

- privateKey.key — файл ключа.

Попробуйте безопасную ВКС-платформу Труконф!

ВКС-решение TrueConf Server работает внутри вашей закрытой сети без подключения к интернету

и позволяет собирать до 1500 человек в одной конференции!

Крупнейшее ВКС-сообщество в России

Живой диалог с разработчиками, помощь с настройкой ВКС-систем, полезные материалы, ранние доступы и бета-версии — всё в специальном чате @trueconf_talks.

Подписаться

Актуальные новости из мира ВКС

Подписывайтесь на канал нашего информационного партнёра «Видео+Конференция», чтобы быть в курсе последних новостей в сфере видеоконференцсвязи и AV-оборудования.

Уровень сложностиПростой

Время на прочтение14 мин

Количество просмотров3.6K

Скорее всего, если вы нашли эту статью не через поиск — вам она вряд ли понравится. Тут рассматривается туториал для решения конкретной задачи и конкретных нужд.

Привет, Хабр и читатели! В своей прошлой статье я рассказывал про написание скрипта на PowerShell для отслеживания сроков действия сертификатов. В этом же туториале я хочу рассказать (и поделиться) о скрипте, который позволит создавать сертификаты субъекта, подписанные вышестоящим сертификатам типа root (это позволит не устанавливать каждый раз выпускаемые сертификаты субъекта в хранилище доверенных издателей). Статья будет в виде подробного туториала, чтобы охватить как можно больше аудитории (а она разная) и в основном для тех, кто будет это делать впервые, ну или почти впервые.

Что мы конкретно будем делать? В этом туториале мы будем делать следующее:

-

Установим OpenSSL на ОС Windows (потому что будем в итоге писать небольшой скрипт для PowerShell);

-

Выпустим ключи уровня CA, на которых будут выпускаться остальные ключи (уровня субъекта) для наших сервисов;

-

Напишем, собственно, скрипт на PowerShell, который будет:

3.1. Создавать файл конфигурации для генерации файла запроса;

3.2. Создавать ключи с нужными для нас полями, нужными признаками и, самое важное, с полем SAN и единым вышестоящим root сертификатом;

3.3. Конвертировать ключи в форматы .crt, .key, .pem, .pfx (самые частые форматы ключей, которые требуют сервисы);

-

Протестируем скрипт и подведём итоги.

Если после прочитанного вы вообще не поняли, о чём речь, зачем это нужно и что получится – переходите к тестированию и итогам – там будут все результаты и демонстрационная гифка. А мы начнём с начала…

1) Установка OpenSSL

Тут совсем коротко, потому что скачивать и устанавливать пакеты в Windows, я думаю, на Хабре все давно умеют, тем более этих гайдов по установке OpenSSL в инторнетах ну целая куча. Основной замес туториала не в этом. И всё же… первым делом нам нужно установить OpenSSL для Windows (мы ведь собираемся через PowerShell с ним работать потом).

Перейдём на https://slproweb.com/products/Win32OpenSSL.html

Пролистаем немного вниз страницы и скачаем актуальный установочный файл – у меня это Win64 OpenSSL v3.4.0

Скачиваем установочный файл и запускаем его. Установка проходит в режиме «Далее, далее, готово» за исключением вот этой галки, тут советую сложить все библиотеки в /bin директорию:

Теперь проверяем, что сам OpenSSL корректно установился и работает:

Пуск --→ OpenSSL --→ Win64 OpenSSL Command Prompt

Всё должно запуститься без ошибок, в командной строке должна отобразиться версия, номер сборки и прочая информация о пакете.

Теперь засунем это всё дело в переменные среды, чтобы у нас была возможность обращаться к исполняемым файлам напрямую из PowerShell и сделаем это парой команд через него же. Запускаем с наивысшими правами PowerShell и вводим туда следующее:

$currentPath = [System.Environment]::GetEnvironmentVariable('Path', 'User')

[System.Environment]::SetEnvironmentVariable('Path', "$currentPath;C:\Program Files\OpenSSL-Win64\bin\", 'User')Коротко, что делает скрипт – записывает в переменную $currentPath текущее значение Path пользователя. Это критически важно, потому что если мы сразу передадим туда новое значение (новый путь), то мы просто затрём все пути, которые там созданы на данный момент системой.

Так вот, после того, как мы получили значение, добавим туда C:\Program Files\OpenSSL-Win64\bin\ и уже после этого передаём новое значение. Всё это можно сделать вручную через графику в настройках переменных сред, если вы не доверяете командам в PowerShell.

Вот тут это делается ручками через графику:

Чтобы командная строка начала воспринимать новые пути после изменения, нужно закрыть все текущие её сессии и открыть заново (чтобы она перечитала переменную пути). Закрываем/открываем, пишем «openssl version», чтобы проверить, что скрипт отработал штатно – если всё хорошо (а я надеюсь, что у вас всё хорошо), то результатом вы получите версию установленной OpenSSL. Отлично, перейдём к более интересному.

2) Выпускаем ключи и корневой сертификат уровня CA

Поехали выпускать ключики. Тут по классике, всё в PowerShell (от администратора) – создаём директорию для ключей в нужном месте. У меня это так:

mkdir E:\Certs\CAСоздадим и поместим в неё закрытый ключ:

openssl genrsa -out E:\Certs\CA\ca.keyТеперь создадим для него сертификат, но…здесь немного поподробнее: есть такая опция «-days» и туда мы должны передать значение, которое будет определять, сколько дней этот сертификат будет валиден — напомню, речь идёт о корневом сертификате уровня CA. Тут смотрите, какие у вас цели и потребности. Если вы собираетесь основательно и продолжительно выпускать на этом сертификате другие сертификаты, а также не будете публиковать его в открытых источниках, советую выпустить его лет на 10, то есть 3650 дней. Учитывайте, что после истечения этого срока, все нижестоящие сертификаты, которые были выпущены на руте – тоже протухнут, а вместе с ними, возможно, остановятся и сервисы.

Что ещё важно: раз этот сертификат у нас будет уровня CA, то в него обязательно нужно включить нужные признаки, а не просто подписать им другой сертификат. Эти признаки должны содержаться в конфигурационном файле по пути: "C:\Program Files\OpenSSL-Win64\bin\openssl.cfg" чем мы и воспользуемся. Итак, в итоге команда будет следующей:

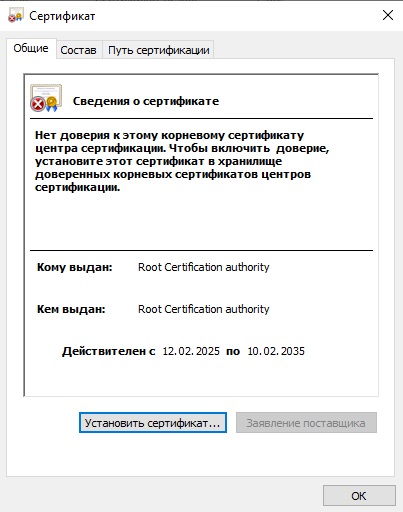

openssl req -x509 -new -key E:\Certs\CA\ca.key -days 3650 -out E:\Certs\CA\root.crt -extensions v3_ca -config "C:\Program Files\OpenSSL-Win64\bin\openssl.cfg" -subj "/CN=Root Certification authority”Внимательно следите за путями в командах (не забывайте подставлять свои). На этом этапе, если вы всё ввели без ошибок, то в вашей директории (у меня это "E:\Certs\CA\") должен был создаться root сертификат. Надеюсь, что это так и тогда это отлично! Предлагаю открыть и посмотреть на него. При первом открытии он выглядит так:

Сейчас мы видим, что наша система не доверяет этому сертификату – всё правильно.

Предлагаю сразу проверить поля, которые для нас важны, а потом установить сертификат в хранилище системы. Перейдём на вкладку «Состав». Какие поля нас интересуют? Всего 3 поля: CN, Validity (NotAfter) и Base Constrains. Поле CN должно содержать «Root Certification authority», поле «Validity» должно указывать на срок окончания действия сертификата, у меня это через 10 лет (я смело могу выпускать на нём подчинённые сертификаты и не опасаться того, что корневой в скором времени истечёт, а за ним и подчинённые сертификаты) и поле «Base Constrains» должно содержать признак того, что сертификат уровня CA (Тип субъекта=ЦС), а также на этом поле должен быть восклицательный знак, который говорит о том, что это расширение критическое (то есть обязано учитываться информационной системой, которая будет работать с сертификатом). Это всё присутствует. Если нет, то удаляем сертификат и перепроверяем команду для создания сертификата – значит вы где-то допустили ошибку. У меня всё без ошибок, сертификат меня устраивает, а значит, самое время установить его в систему.

Нажимаем на кнопку «Установить сертификат…» → Далее → Поместить все сертификаты в следующее хранилище → Обзор → Доверенные корневые центры сертификации → ОК → далее → Готово. Если система уведомит вас о том, что готовится установка сертификата с таким-то отпечатком – соглашаемся, после этого сертификат должен быть установлен. Закрываем сертификат и открываем снова – теперь система доверяет сертификату и мы должны увидеть следующее:

Ну а теперь, переходим к заключительной и самой сложной части этой статьи – будем выпускать подчинённые сертификаты уровня субъекта (для всевозможных веб-интерфейсов, агентов, etc.)

3) Создание скрипта на PowerShell для генерации закрытых ключей и выпуска подчинённых сертификатов, которые будут подписаны вышестоящим root сертификатом, создание скрипта для упаковки ключей в формат .pfx, сшивания цепочки сертификатов в файле .pem

Для написания скриптов на PowerShell я использую PowerShell ISE с повышенными правами, но можно писать всё и в обычный текстовик, а в конце поменять у него расширение на .ps1 — всё это на ваш вкус.

Перейдём в директорию с нашими ключиками:

Set-Location -Path 'E:\Certs\CA'Скрытый текст

Тут я указывал путь через одинарные кавычки, как того требует документация к PowerShell, но синтаксис самого OpenSSL одинарные кавычки не поддерживает и уведёт вас в ошибку, поэтому там я уже буду использовать двойные

Далее, нам понадобится файл конфигурации, на основе которого будут генерироваться все наши дальнейшие сертификаты. Мы создадим его сами и включим в него несколько «шаблонов», которые не обязательно нужны прямо сейчас, но могут понадобиться в будущем. Раньше я хранил его отдельным файлом в директории, но потом решил, что лучше передам его содержимое в переменную, чтобы этот файлик не валялся, пусть скрипт сам создаёт файлик, передаёт в него содержимое переменной, а затем, в конце своей работы – удаляет файлик. Я не буду утверждать, что это супер метод, но я остановился именно на этом варианте. В случае переноса скрипта на другую машину мне придётся переносить на 1 файлик меньше, код будет более самодостаточен, хоть и менее опрятен.

$content = @"

[req_distinguished_name]

# Может быть пустым, так как мы сами передадим значения полей

# Расширения для пользовательского сертификата по умолчанию

[usr_cert]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

# Расширения для пользовательского сертификата по умолчанию, но в запросе указаны SAN

[usr_cert_has_san]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

# Расширение для выпуска сертификата уровня центра сертификации

[v3_ca]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

# Расширение для выпуска сертификата уровня центра сертификации, но в запросе указаны SAN

[v3_ca_has_san]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

# Передаём длину ключа и запрос расширений

[req]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

# Это наш основной шаблон выпуска сертификатов уровня субъекта

[req_ext]

keyUsage = critical, digitalSignature, keyEncipherment

extendedKeyUsage = serverAuth, clientAuth

basicConstraints = CA:false

subjectKeyIdentifier = hash

subjectAltName = @san

# Сюда будем передавать адреса дополнительных имён субъекта

[san]

"@Для создания файлика используем следующую команду:

Set-Content -Path 'E:\Certs\CA\template.cfg' -Value $content В основном, для выпуска сертификата будет использоваться шаблон [ req_ext ]. О чём он нам говорит? Ни о чём, потому что он не умеет разговаривать. Он говорит нам о том, что в сертификате субъекта будут обязательно присутствовать такие поля, как «Использование ключа», который согласно RFC должен быть критическим, и который будет содержать два параметра – Цифровая подпись и Шифрование ключей.

Далее идёт поле «Расширенное использование ключа», которое будет содержать такие параметры, как: аутентификация сервера, аутентификация клиента.

Поле «Основные ограничения» будет говорить о том, что этот сертификат не может подписывать другие сертификаты – это конечный сертификат субъекта, а не сертификат уровня CA.

Самое важное поле всей нашей затеи – SAN – Дополнительное имя субъекта. В этом поле будут перечислены доменные адреса или IP-адреса информационных систем, для которых предназначается сертификат. То есть, если вы разворачиваете сервер, адреса которого будут звучать как 192.168.100.100 и/или domaincontroller.mgmt.it то эти адреса как раз пойдут в это поле, и именно эти адреса мы сможем использовать для подключения к веб-интерфейсу в браузере через https.

Ладно, с этим разобрались, идём дальше.

Предполагается, что поле SAN у нас всегда будет разное, потому как для каждой новой системы мы будем создавать свои ключи и у каждой системы будет свой адрес (внезапно), поэтому это поле мы будем запрашивать у пользователя через интерактивный ввод. Как мы это сделаем? Вот так:

$name = Read-Host 'Введите необходимое доменное имя или IP-адрес сайта' add-content -Path 'E:\Certs\CA\template.cfg' -Value ($name)

$name2 = Read-Host 'Введите необходимое доменное имя или IP-адрес сайта' add-content -Path 'E:\Certs\CA\template.cfg' -Value ($name2)Почему два раза? Лично я чаще всего использую два адреса, это IP-адрес, который обычно не меняется и по нему можно будет подключиться используя https в случае, если что-то случилось с DNS и он не резолвит доменное имя… ну и само доменное имя, которое создано для лёгкости запоминания человеком. Поэтому я передам именно две переменные. Если вам нужно больше, добавляйте больше, их не обязательно заполнять все – если третий адрес вам окажется не нужен, просто передайте пустое значение в переменную (при запросе ничего не вводите и нажмите Enter) – сертификат выпустится корректно. Но для себя я пришёл к выводу, что двух адресов мне, обычно, хватает, хотя бывают и исключения. Теперь самое важное – в каком формате вводить данные в эти переменные? Данные должны выглядеть следующим образом:

|

Для доменных имён пишем так: |

Для IP-адресов пишем так: |

|

DNS.1 = my.domain.ru |

IP.1 = 192.168.0.1 |

|

DNS.2 = your.domain.io |

IP.2 = 10.114.162.9 |

|

… |

… |

|

DNS.n = ours.domain.it |

IP.n = 172.11.16.5 |

Я обычно заполняю вот так:

DNS.1 = usboverip.mgmt.organization.local

IP.1 = 172.16.100.100

Но для некоторых систем нужно и 5 адресов (привет, UserGate NGFW), так что добавляйте нужное именно вам количество.

С этим всё выяснили. Далее создадим папку для ключей, которые будут создаваться:

New-Item -Path . -Name "Keys" -ItemType "directory"Переходим к генерации непосредственно нового закрытого ключа уже для нашей системы, в которую будут устанавливаться эти ключики (уровня субъекта). Буду генерировать 2048 битный ключ – не слишком большой (для старых систем), не слишком маленький (для новых). Вы можете указать другую длину ключа.

openssl genrsa -out Keys/private.key 2048Теперь генерируем файл запроса на сертификат с явным указанием объектных идентификаторов поля «субъект».

openssl req -new -key Keys/private.key -out Keys/req.csr -config template.cfg -subj "/CN=Subject Certificate/C=RU/ST=Siberia/L=Best City/O=My organization/OU=IT/"Тут снова небольшой нюанс. Согласно RFC в случае, если в сертификате используется поле SAN (а оно у нас используется, чёрт подери), то в поле CN не должен передаваться адрес, НО не все информационные системы этому следуют, встречаются такие, которые ждут адрес и в этом поле тоже, и без него не «съедят» сертификат, поэтому имейте ввиду, что для конкретно ваших целей, возможно, это поле нужно будет поменять и вписать туда доменное имя, но по умолчанию мы его туда стараемся не писать. Остальные поля, такие как: Country, State, Locality, Organization, Organizational-Unit – технически не обязательны, но я заполняю их для придания некого порядка и солидности сертификатам. Это опять же, на ваш выбор.

Теперь выпускаем сертификат субъекта, подписанный сертификатом CA на нужное нам количество дней, используя файлик конфигурации, который мы создавали выше.

openssl x509 -req -in Keys/req.csr -CA root.crt -CAkey ca.key -extensions req_ext -extfile template.cfg -out Keys/certWITHca.crt -days 3330 В параметре –days передаём количество дней валидности сертификата конечного субъекта. Тут, думаю, без лишних комментариев – пишите столько дней, сколько требуется вашим сертификатам, но не больше срока действия сертификата уровня CA, которым он будет подписан.

На этом этапе у нас уже есть файл запроса, закрытый ключ и файл сертификата, но некоторые системы также требуют загрузки файла цепочки сертификатов. Соберём цепочку:

Get-Content 'Keys\certWITHca.crt', 'root.crt' | Set-Content 'Keys\fullchain.pem' Мы создадим цепочку без закрытого ключа. В случае, если вам нужна полная цепочка с закрытым ключом (но это редкость), тогда воспользуйтесь командой:

Get-Content ‘Keys\private.key’, ‘Keys\certWITHca.crt’, ‘root.crt’ | Set-Content ‘Keys\fullchain.pem’Тут сначала идёт закрытый ключ, потом сертификат субъекта, а в самом конце – коревой. Но будьте внимательны при передаче файла полной цепочки, так как в нём содержатся все ключи (в том числе и закрытый) и он не защищён паролем, как, например, файл .pfx, о котором, кстати, сейчас тоже поговорим.

Давайте сформируем .pfx файл из ключевой пары. Этот файл должен быть защищён паролем, поэтому выведем строку, запрашивающую интерактивный ввод пароля от пользователя:

Write-Host "Введите пароль для pfx файла" -ForegroundColor Cyan

openssl pkcs12 -export -out Keys/ReadyKeys.pfx -inkey Keys/private.key -in Keys/certWITHca.crt Далее я хочу переименовать папку с ключами (тут опционально, лично моя хотелка):

Rename-Item -Path ‘E:\Certs\CA\Keys’ -NewName ‘Новые Ключи’И в конце, проверяем существование созданных файликов и выводим текст об их успешном создании:

$directoryPath = 'E:\Certs\CA\Новые Ключи'

$extensions = @(".pfx", ".crt", ".pem", ".key")

$filesFound = Get-ChildItem -Path $directoryPath -File | Where-Object { $extensions -contains $_.Extension }

$missingExtensions = $extensions | Where-Object {

-not ($filesFound.Extension -contains $_)

}

if ($missingExtensions.Count -eq 0) {

Write-Host "Все файлы (.pfx, .crt, .pem, .key) были успешно созданы!" -ForegroundColor Green

} else {

Write-Host "Следующие типы файлов отсутствуют в директории:" -ForegroundColor Yellow

$missingExtensions | ForEach-Object { Write-Host "- $_" }

}Добавим в конце запрос нажатия Enter, чтобы была возможность прочитать информационные сообщения или сообщения об ошибках:

Read-Host -Prompt "Нажмите Enter для выхода и откиньтесь на спинку кресла"Вот и всё. Осталось только удалить файл конфигурации, который создавался скриптом:

Remove-Item 'E:\Certs\CA\template.cfg'Ну что, пришло время собрать все команды воедино:

Set-Location -Path 'E:\Certs\CA'

$content = @"

[req_distinguished_name]

# Этот раздел может быть пустым, так как мы сами передадим значения полей командой

# Расширения для пользовательского сертификата по умолчанию

[usr_cert]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

# Расширения для пользовательского сертификата по умолчанию, но в запросе указаны SAN

[usr_cert_has_san]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

# Расширение для выпуска сертификата уровня центра сертификации

[v3_ca]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

# Расширение для выпуска сертификата уровня центра сертификации, но в запросе указаны SAN

[v3_ca_has_san]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

# Передаём длину ключа и запрос расширений

[req]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

# Это наш основной шаблон выпуска сертификатов уровня субъекта

[req_ext]

keyUsage = critical, digitalSignature, keyEncipherment

extendedKeyUsage = serverAuth, clientAuth

basicConstraints = CA:false

subjectKeyIdentifier = hash

subjectAltName = @san

# Сюда будем передавать адреса дополнительных имён субъекта

[san]

"@

Set-Content -Path 'E:\Certs\CA\template.cfg' -Value $content

$name = Read-Host 'Введите необходимое доменное имя или IP-адрес сайта'

add-content -Path 'E:\Certs\CA\template.cfg' -Value ($name)

$name2 = Read-Host 'Введите необходимое доменное имя или IP-адрес сайта'

add-content -Path 'E:\Certs\CA\template.cfg' -Value ($name2)

New-Item -Path . -Name 'Keys' -ItemType 'directory'

openssl genrsa -out Keys/private.key 2048

openssl req -new -key Keys/private.key -out Keys/req.csr -config template.cfg -subj "/CN=Subject Certificate/C=RU/ST=Siberia/L=Best City/O=My organization/OU=IT/"

openssl x509 -req -in Keys/req.csr -CA root.crt -CAkey ca.key -extensions req_ext -extfile template.cfg -out Keys/certWITHca.crt -days 3330

Get-Content 'Keys\certWITHca.crt', 'root.crt' | Set-Content 'Keys\fullchain.pem'

Write-Host "Введите пароль для pfx файла" -ForegroundColor Cyan

openssl pkcs12 -export -out Keys/ReadyKeys.pfx -inkey Keys/private.key -in Keys/certWITHca.crt

Rename-Item -Path 'E:\Certs\CA\Keys' -NewName 'Новые Ключи'

$directoryPath = 'E:\Certs\CA\Новые Ключи'

$extensions = @(".pfx", ".crt", ".pem", ".key")

$filesFound = Get-ChildItem -Path $directoryPath -File | Where-Object { $extensions -contains $_.Extension }

$missingExtensions = $extensions | Where-Object {

-not ($filesFound.Extension -contains $_)

}

if ($missingExtensions.Count -eq 0) {

Write-Host "Все файлы (.pfx, .crt, .pem, .key) были успешно созданы!" -ForegroundColor Green

} else {

Write-Host "Следующие типы файлов отсутствуют в директории:" -ForegroundColor Yellow

$missingExtensions | ForEach-Object { Write-Host "- $_" }

}

Read-Host -Prompt "Нажмите Enter для выхода и откиньтесь на спинку кресла"

Remove-Item 'E:\Certs\CA\template.cfg'4) Тестируем скрипт и подводим итоги

Сохраняем файл как скрипт с расширением .ps1, клацаем на нём правой кнопкой мыши, выбираем «Запустить с помощью PowerShell» — должно запуститься выполнение скрипта и всё должно быть без ошибок. Скрипт запросит у вас на ввод две переменные – это адреса альтернативного имени субъекта. Вводим их, затем вводим (с подтверждением) пароль для .pfx файла. В идеальном варианте это всё – ключи готовы, файлики созданы, песенка спета, птичка в клетке.

Теперь у нас есть небольшой, примитивный, но от этого не менее полезный скрипт, который по нажатию выпускает для нас сертификат уровня субъекта, который будет подписан корневым сертификатом, иметь нужный для нас срок действия, нужные поля, адреса в SAN, а также скрипт производит создание цепочки .pem и упаковку ключевой пары в .pfx. Пользуйтесь!

При наличии большого желания и такого же количества свободного времени и небольшой любви к извращениям, можно попытаться оформить для этого скрипта графическую оболочку.

На эту тему у меня всё, буду рад, если кому-то пригодилось\помогло.

Если у вас есть предложения по улучшению скрипта — пишите. Я далеко не программист и мне самому не нравится как выглядит то, что у меня получилось — но оно работает и помогает мне. А, возможно, поможет и вам.

Что такое SSL-сертификат и как его сгенерировать и использовать для локальной разработки, в том числе — для тестирования на мобильных устройствах, разбирает старший веб-разработчик Noveo Антон.

Немного теории

SSL-сертификат — это цифровой сертификат, позволяющий убедиться в том, что сервер, передавший данные клиенту, не подменен и данные передал именно он.

Сертификат состоит из закрытого ключа, который держится в секрете и с помощью которого данные шифруются сервером, и самого сертификата с открытым ключом, с помощью которого данные расшифровываются клиентом. Не имея закрытого ключа, невозможно зашифровать данные таким образом, чтобы клиент расшифровал их тем же открытым ключом. Главная информация в сертификате — это то, кому он выдан, то есть доменное имя.

Также в сертификат может кодироваться информация об издателе (сертификате), которым был подписан сертификат сервера. Это информация имеет контрольную подпись, которая может быть сгенерирована только обладателем закрытого ключа сертификата издателя. Таким образом, только издатель может подписать и сгенерировать валидный сертификат.

Клиент считает соединение защищенным, если, проверяя цепочку сертификатов, доходит до корневых доверенных центров сертификации, встроенных в систему или браузер, которые, в свою очередь, являются самоподписанными.

Для чего это нужно?

Приложения, требующие наличие валидного сертификата при локальной разработке:

- PWA-приложения,

- приложения, использующие WebRTC.

Есть два способа выполнить эту задачу:

- Сгенерировать самоподписанный сертификат и добавить его в список доверенных корневых центров сертификации; таким образом устройство будет считать его валидным. Как следует из названия, это сертификат, который подписан закрытым ключом его самого же.

- Сгенерировать корневой сертификат и добавить его в список доверенных корневых центров сертификации, далее сгенерировать сертификат сервера и подписать его ранее созданным корневым сертификатом.

Подготовка

Нам понадобится OpenSSL. Инсталляторы-бинарники для Windows.

Файл конфигурации openssl.cfg

[ req_distinguished_name ]

countryName = CO

stateOrProvinceName = ST

localityName = ST

organizationName = O

####################################################################

# Extensions for when we sign normal certs (specified as default)

[ usr_cert ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

####################################################################

# Same as above, but cert req already has SubjectAltName

[ usr_cert_has_san ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

####################################################################

# Extensions to use when signing a CA

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

####################################################################

# Same as above, but CA req already has SubjectAltName

[ v3_ca_has_san ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

[ req ]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_ext ]

subjectAltName = @alt_names

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com

Генерируем самоподписанный сертификат

1. Генерируем приватный ключ:

mkdir example.com

openssl genrsa -out example.com/example.com.key

Результат:

Generating RSA private key, 2048 bit long modulus (2 primes)

........................+++++

..........................................................+++++

e is 65537 (0x010001)

2. Создаем запрос на сертификат:

openssl req -new -key example.com/example.com.key -out

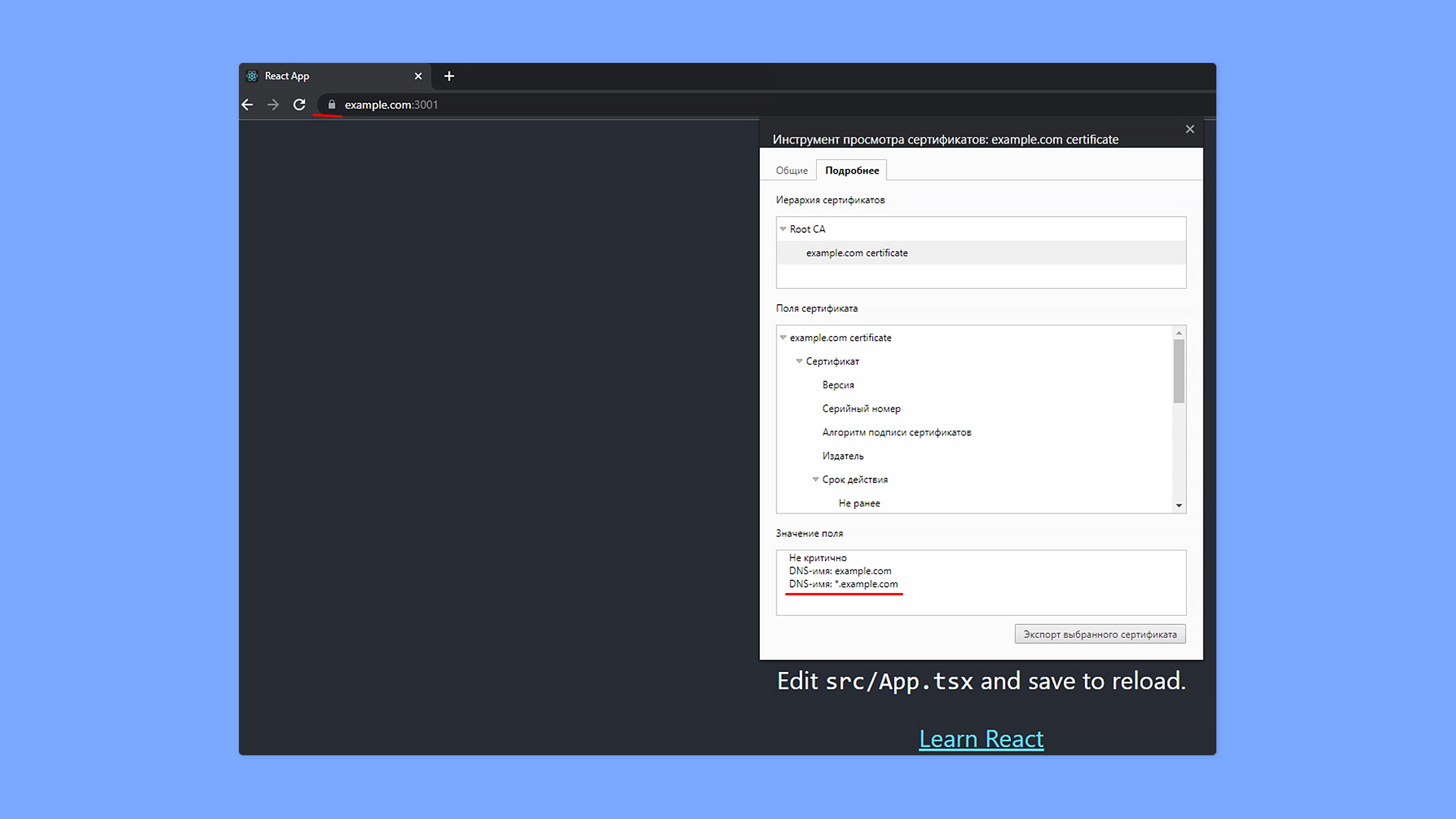

example.com/example.com.csr -config openssl.cfg -subj

"/CN=example.com certificate"

3. В файле конфигурации openssl.cfg нужно прописать доменное имя или несколько имен в блоке [alt_names].Раньше поддерживалось только одно имя, которое задавалось в поле CN, но сейчас можно указать несколько имен, а также сделать wildcard-сертификат на все поддомены.

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com

4. Генерируем сертификат:

openssl x509 -req -in example.com/example.com.csr -extensions

req_ext -extfile openssl.cfg -signkey

example.com/example.com.key -out example.com/example.com.crt

-days 1825

5. Проверяем результат:

openssl x509 -in example.com/example.com.crt -text

Результат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

0f:63:6b:b8:76:27:71:d1:e9:f3:53:01:11:11:7c:52:d6:c7:ea:c6

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = example.com certificate

Validity

Not Before: Sep 27 05:08:48 2022 GMT

Not After : Sep 26 05:08:48 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:3b:24:

26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

20:a9:...:fe:fd:

5f:30:e8:4a

-----BEGIN CERTIFICATE-----

MIIC+zCCAeO…8w6Eo=

-----END CERTIFICATE-----

Теперь у вас есть сам сертификат example.com.crt и файл ключа example.com.key, которые можно использовать в ваших приложениях.

Генерируем корневой сертификат + сертификат сервера

1. Генерируем приватный ключ корневого сертификата:

mkdir ca

openssl genrsa -out ca/ca.key

Результат:

Generating RSA private key, 2048 bit long modulus (2 primes)

...........................................+++++

...................................+++++

e is 65537 (0x010001)

2. Создаем сертификат:

openssl req -x509 -new -key ca/ca.key -days 1825 -out ca/ca.crt

-extensions v3_ca_has_san -config openssl.cfg -subj "/CN=Root CA

3. Повторяем шаги 1-5 инструкции про самоподписанный сертификат.

4. Генерируем сертификат, подписанный нашим корневым сертификатом:

openssl x509 -req -in example.com/example.com.csr -CA ca/ca.crt

-CAkey ca/ca.key -CAcreateserial -extensions req_ext -extfile

openssl.cfg -out example.com/example.com.ca.crt -days 1825

5. Проверяем результат:

openssl x509 -in example.com/example.com.ca.crt -text

Результат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

27:f4:ec:08:a8:36:b8:38:81:53:d9:8f:b5:fe:91:13:79:f0:9e:dc

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = Root CA

Validity

Not Before: Sep 27 05:46:19 2022 GMT

Not After : Sep 26 05:46:19 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

9e:72:...:57:17

-----BEGIN CERTIFICATE-----

MIIC…JXFw==

-----END CERTIFICATE-----

Теперь у вас есть сертификат сервера example.com.crt в комплекте с ключом example.com.key, а также корневой сертификат ca.crt в комплекте с ключом ca.key. Если добавить корневой сертификат в хранилище корневых сертификатов в вашей системе или браузере, то это сделает валидными все сертификаты, подписанные им.

Браузер Chrome использует системное хранилище сертификатов:

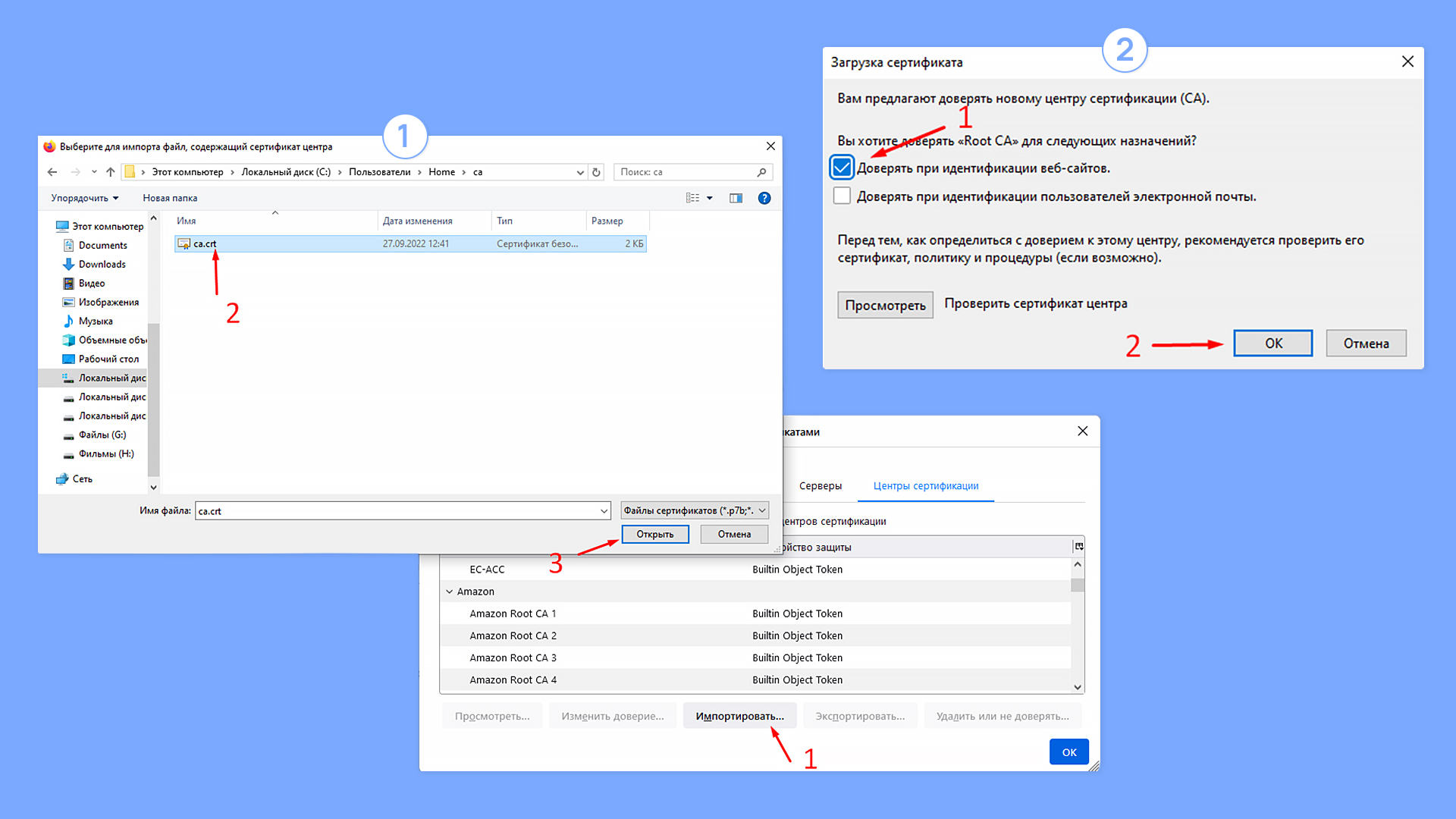

Добавляем корневой сертификат в браузере Mozilla

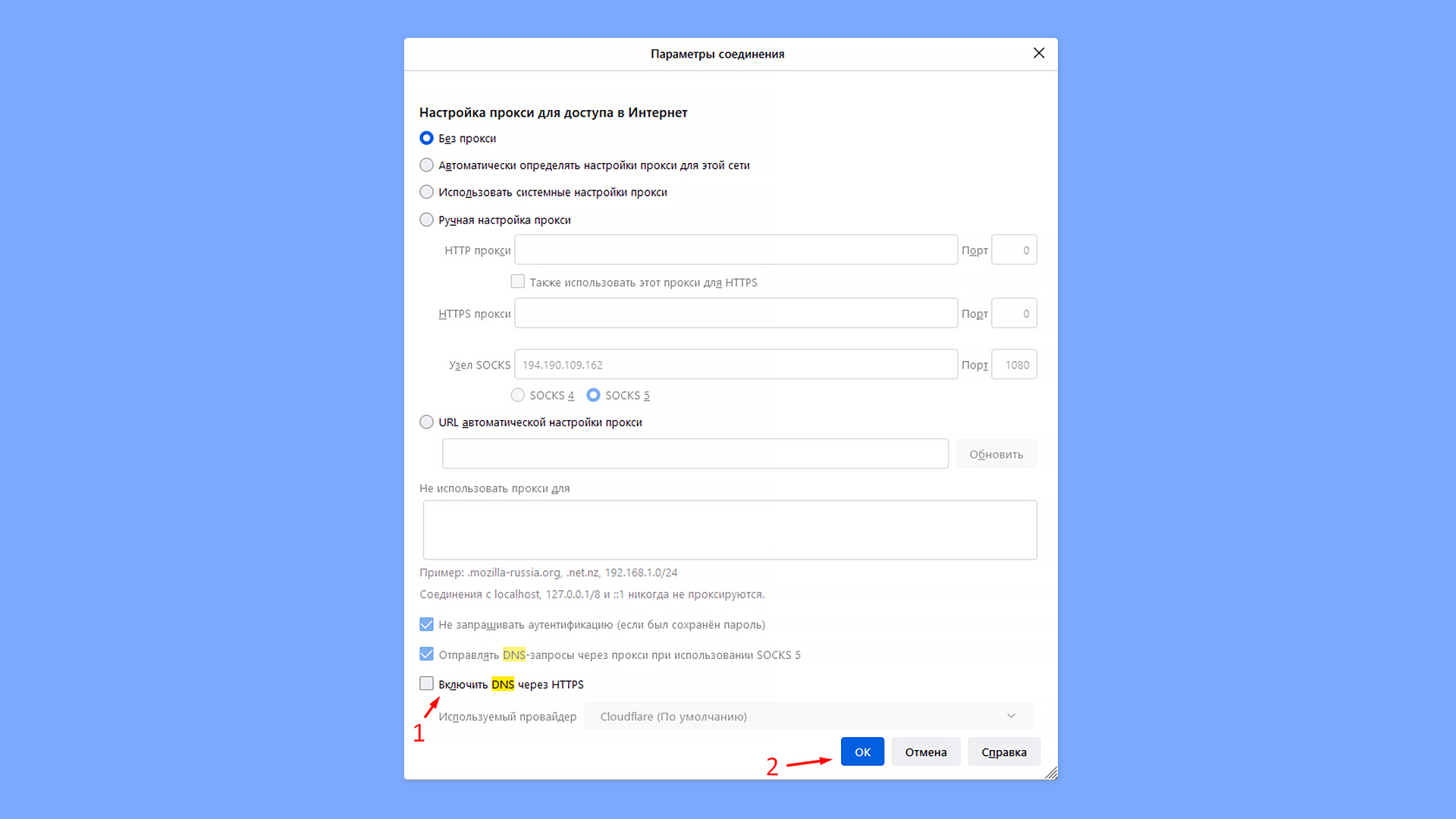

Возможно, придется отключить DNS over HTTPS, чтобы браузер использовал системный DNS, который, в свою очередь, использует файл hosts.

Использование на примере create-react-app

1. Добавляем в .env следующие переменные:

HTTPS=true

SSL_CRT_FILE=certs/example.com.crt

SSL_KEY_FILE=certs/example.com.key

HOST=example.com

2. Добавляем в файл host (C:WindowsSystem32Driversetchosts для Windows, /etc/hosts для Ubuntu) строку:

192.168.2.116 example.com

чтобы example.com резолвился на локальный адрес компьютера (свой можно посмотреть в свойствах подключения).

3. Запускаем приложение и видим, что соединение защищено и сертификат валидный:

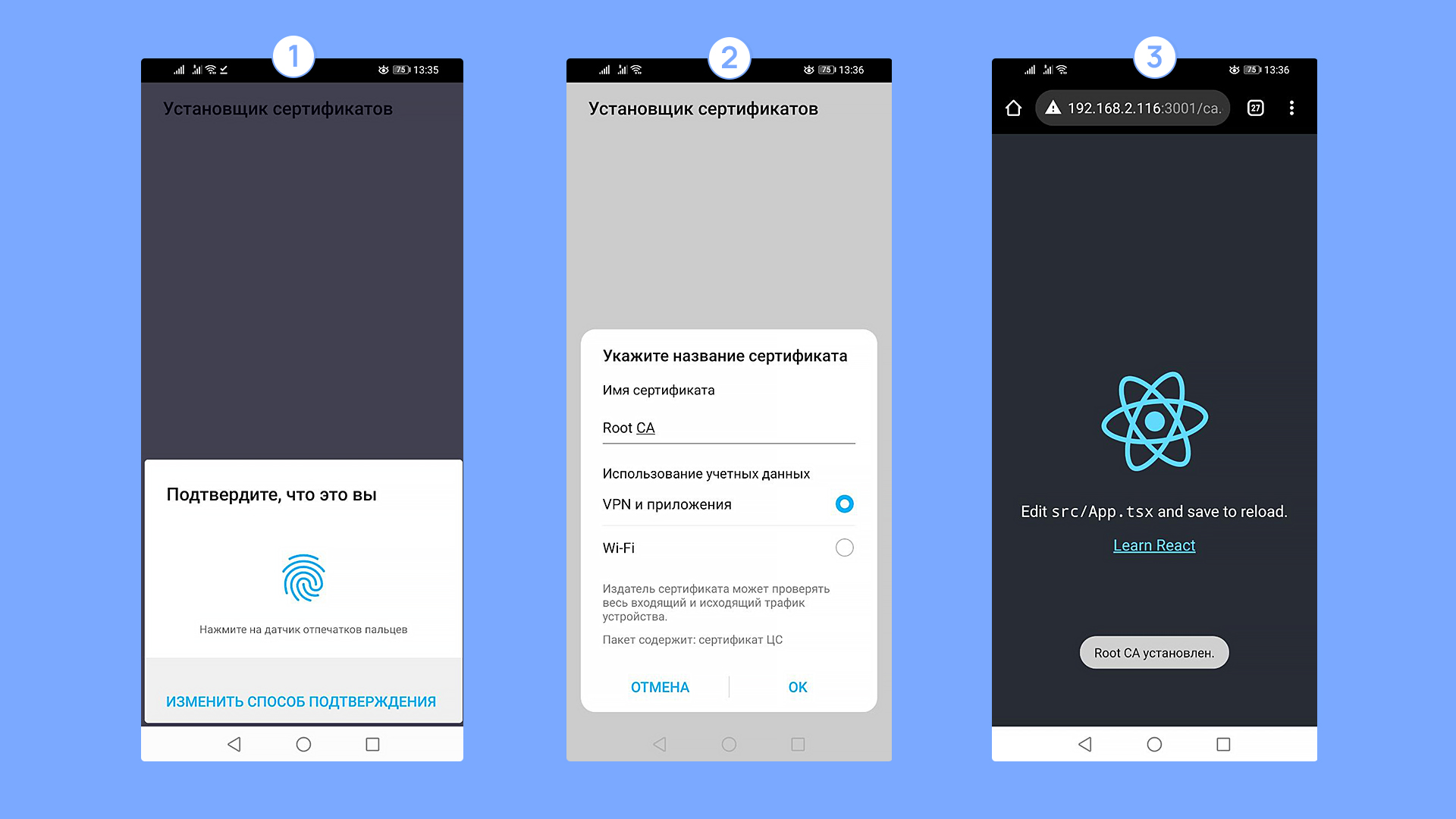

Как установить сертификат на мобильное устройство Android?

1. Поместить телефон и ПК в одну локальную сеть.

2. Использовать create-react-app.

3. Положить в папку public ca.crt.

4. Прописать в .env адрес компьютера в локальной сети:

5. Запустить create-react-app без https.

6. Открыть на телефоне http://192.168.2.116:3000/ca.crt и установить сертификат:

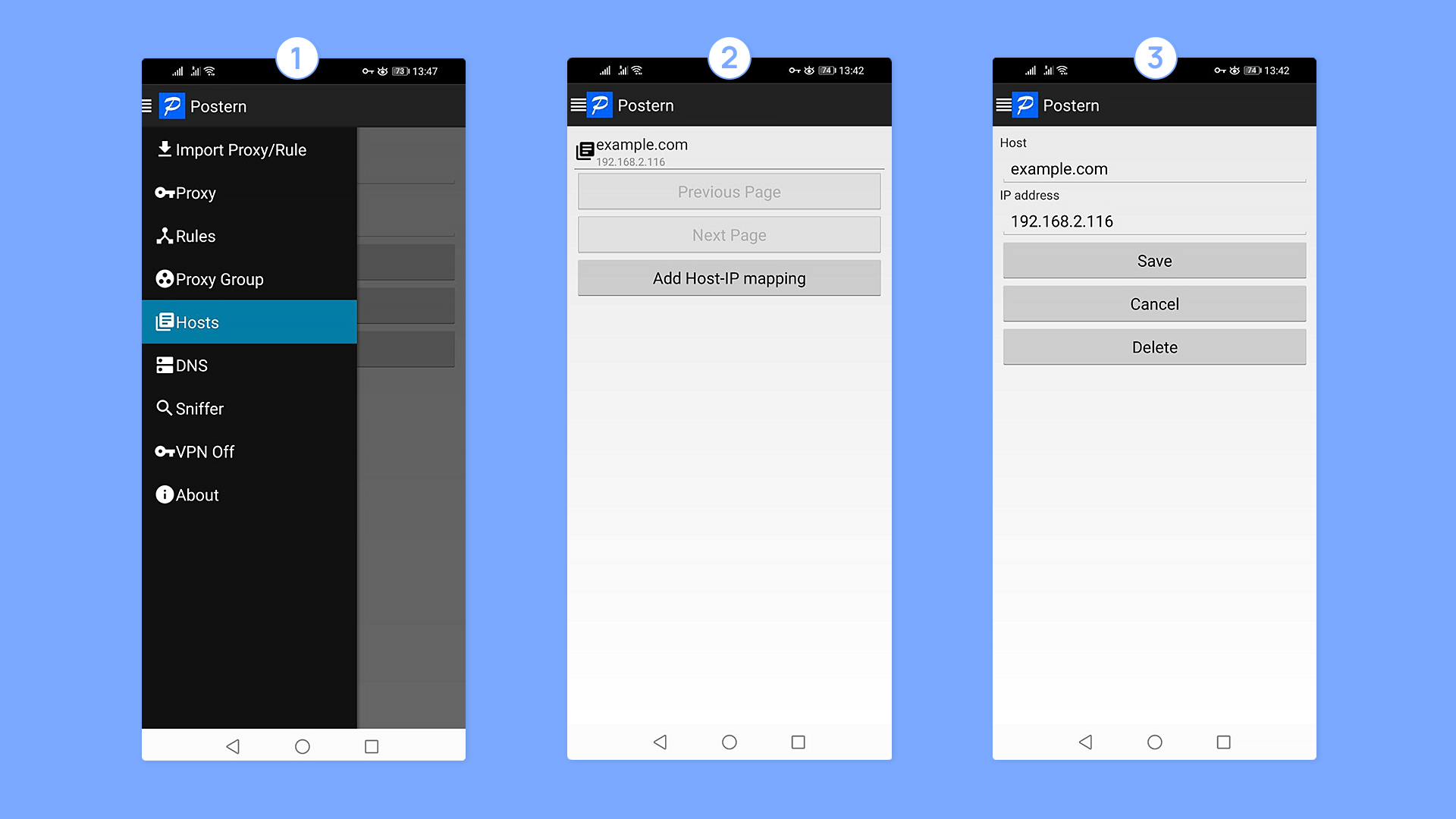

Как прописать домен на Android устройстве?

Для того, чтобы тестировать приложения, нужно обеспечить, чтобы ваше доменное имя резолвилось на локальный адрес компьютера. Тут есть два решения:

1. Имея root-доступ на смартфоне, отредактировать файл hosts.

2. Если прав root нет, то есть более элегантное решение — воспользоваться приложением Postern. Это VPN-сервер, запускаемый на вашем устройстве и способный модифицировать трафик, в том числе перехватывать DNS-запросы и отвечать на них. Через него можно установить соответствие доменного имени example.com ip-адресу вашего компьютера в локальной сети, где запущен webpack-dev-server:

То, что Postern запущен, можно понять по иконке замка в статус-баре (VPN включен, все запросы идут через него).

После того, как все действия проделаны, можно открыть в браузере ваше приложение:

Готово! Теперь вы не только знаете в теории, что такое SSL-сертификат, но и умеете с ним работать на практике.

Выпустить самоподписанный SSL сертификат может каждый, для этого достаточно сделать 2 простых шага:

- Установить OpenSSL на Windows;

- Выполнить парочку команд в командной строке.

Самоподписанный SSL сертификат прежде всего нужен тем, кто ведет тестовые работы и впоследствии не хочет работать с переписью урлов в базе данных. Ведь если вы начнете делать ваш проект на без сертификата, то есть на HTTP протоколе, а потом решите перейти на HTTPS, что однозначно будет верным решением, то вы столкнетесь с проблемой Mixed Content на сайте.

Это означает, что часть урлов будет по-прежнему в http формате, а другая часть в https. Чтобы этого избежать и создают самоподписанный SSL сертификат, если нет возможности выпустить пока что полноценный.

Устанавливаем OpenSSL Light

Эта утилита позволит нам быстро создать самоподписанный ssl сертификат для всех наших дальнейших работ.

Вам нужно сделать несколько простых шагов:

1. Скачать OpenSSL Light по ссылочке тут (https://slproweb.com/products/Win32OpenSSL.html), в соответствии с разрядностью вашей системы (у большинство уже 64 бита, но бывают и исключения);

2. Выполнить несложную установку программы без самодеятельности, просто нажимая «Далее», «Принять» и так далее;

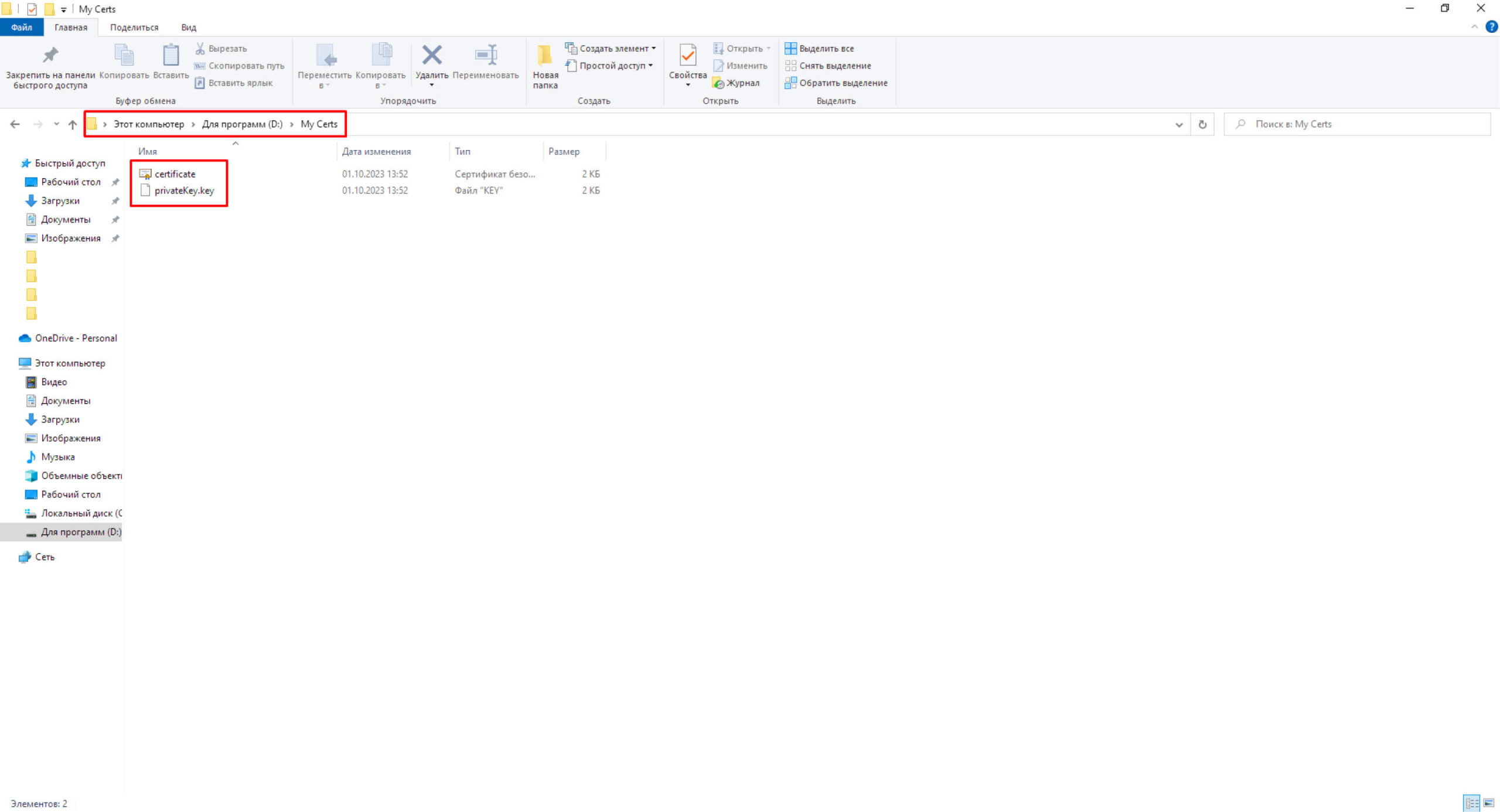

3. Далее вам необходимо придумать и создать папку куда будет создан самоподписанный SSL сертификат утилитой OpenSSL, например, в моем случае это будет не системный диск C, а вспомогательный – D:\My Сerts;

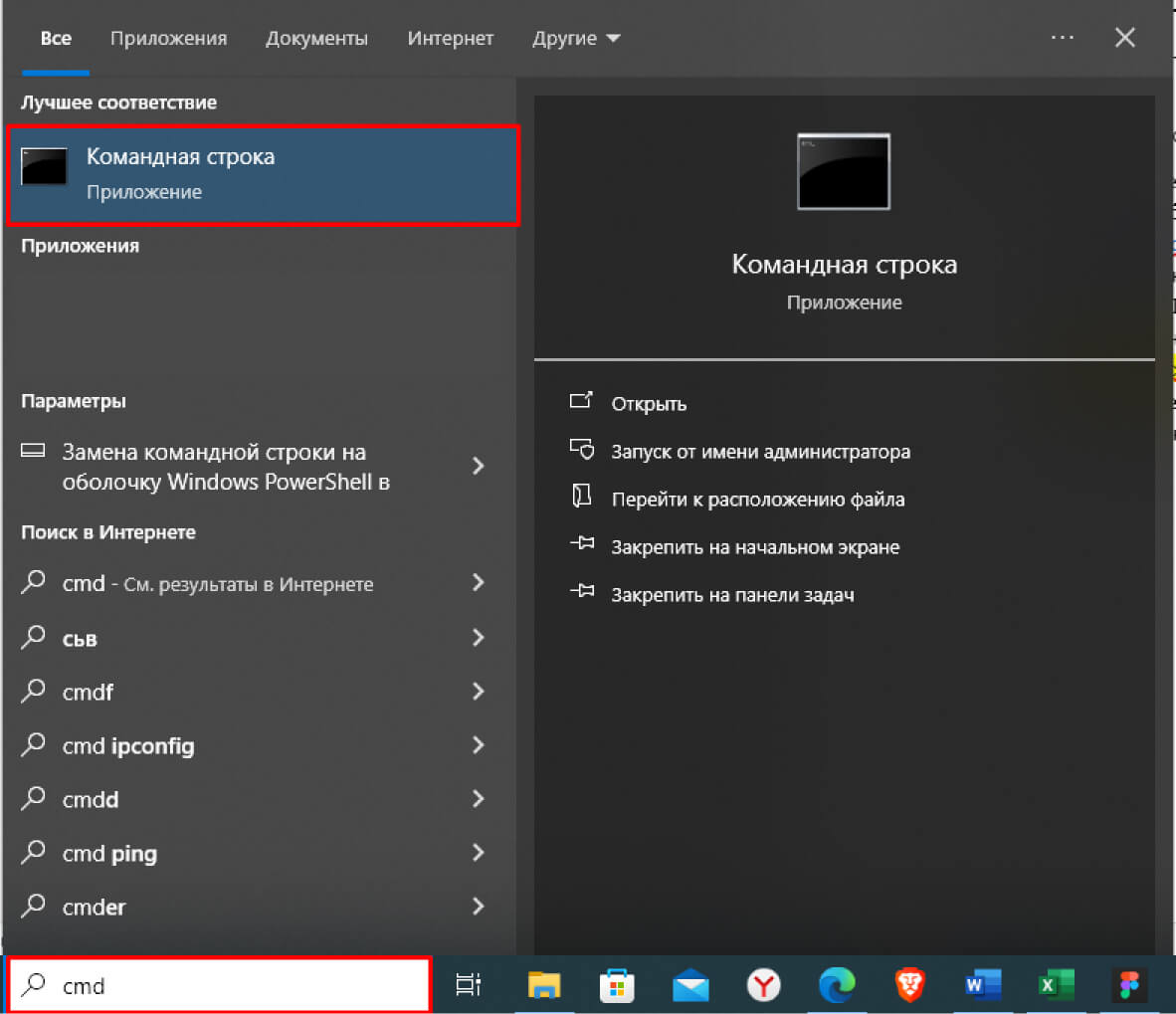

4. Запустить от имени администратора командную строку (CMD) и выполнить команду cd /d D:\My Certs – она отправит нас в созданную ранее нами папку для выпуска самоподписанного SSL сертификата;

5. Финальный шаг! Осталось выполнить еще одну команду:

6. После отправки команды на генерацию самоподписанного SSL сертификата система предложит вам заполнить несколько полей, сделать это можно в произвольном формате.

Ну вот и все! Далее нам остается перейти в созданную нами папку, в моем случае это D:\My Сerts и проверить их наличие. В папке должен корректно создаться 2 файла:

- certificate.crt

- privateKeykey

Вот таким нехитрым способом буквально за 10 минут с первой попытки мы создали самоподписанный SSL сертификат на Windows 10. В дальнейшем, такая генерация займет у вас не более 2-х минут, что не может не радовать!

Заключение

Данный способ считается продвинутым, но и само использование самоподписанного сертификата уже говорит о повышенном уровне подготовки и компетенциях. Если вы столкнулись с трудностями и у вас не получается создать самоподписанный SSL сертификат самостоятельно, то правильным решением будет прибегнуть к помощи панелей администрирования сервером, отличным и бесплатным вариантом является FastPanel – ее можно поставить на сервер одной командой и прямо внутри интерфейса создать самоподписанный ssl сертификат без всех этих кодов и прочего.

Я же пишу эту статью, так как столкнулся с проблемой генерации самоподписанного сертификата ssl внутри новой и набирающей популярность AAPanel. Панель отличная, в чем то даже удобнее вышеупомянутой FastPanel, но вот с самоподписанными SSL есть нюансы и сложности – нужно генерировать самостоятельно или уже ставить полноценный Let’s Encrypt, если есть такая возможность.

Are you in need of a self-signed certificate for your website or application? Look no further! In this comprehensive guide, we will show you how to easily generate self-signed certificates using OpenSSL. Whether you are a developer, sysadmin, or simply interested in understanding the process, this article covers everything you need. With OpenSSL, a powerful and widely-used open-source tool, you can create self-signed certificates quickly and efficiently. We will walk you through the steps, providing clear instructions and explanations along the way. You do not need prior experience with OpenSSL, as we start from the basics and gradually build your knowledge. By the end of this tutorial, you will understand how to generate self-signed certificates. This allows you to secure your website or application without relying on expensive third-party providers. Don’t miss out on taking control of your security needs. Let’s dive in and start your journey to becoming a self-signed certificate expert.

Table Of Contents

- Understanding the role of OpenSSL in generating self-signed certificates

- Installing OpenSSL on your system

- How to Download and Install OpenSSL on Windows?

- How to Download and Install OpenSSL on Linux?

- Generating a private key using OpenSSL

- Creating a certificate signing request (CSR) with OpenSSL

- Generating a self-signed certificate with OpenSSL

- Verifying and testing your self-signed certificate

- Best Practices for using Self-Signed Certificates

- Conclusion and Final Thoughts

Understanding the role of OpenSSL in generating self-signed certificates

OpenSSL is a powerful and versatile open-source tool that provides a robust toolkit for the Transport Layer Security (TLS) and Secure Sockets Layer (SSL) protocols. Its wide range of cryptographic functions makes it a popular choice for generating self-signed certificates. When you create a self-signed certificate, you are essentially vouching for the authenticity of your own identity.

To generate a self-signed certificate, OpenSSL uses a combination of a private key and a public key. You keep the private key secret and use it to decrypt data encrypted with the public key. On the other hand, you share the public key with others. They use it to encrypt data that only the corresponding private key can decrypt. This asymmetric encryption ensures the security and integrity of communication over the internet.

By understanding OpenSSL’s role in generating self-signed certificates, you gain insight into the security mechanisms. These ensure the security of your website or application. Let’s move on to the practical steps of installing and using OpenSSL to create your own self-signed certificates.

Installing OpenSSL on your system

Before you can start generating self-signed certificates with OpenSSL, you need to have the tool installed on your system. The installation process for OpenSSL may vary depending on your operating system, but different platforms widely support it.

How to Download and Install OpenSSL on Windows?

Downloading and installing OpenSSL on Windows is a straightforward method. You can download the OpenSSL installer for your machine via the website: Click here.

After downloading the installer file, double-click on the installer file to start the installation.

Once you install OpenSSL, you must configure system environment variables for it to work correctly. Follow these steps to do that:

- Right-click on ‘This PC’ or ‘Computer’ on your desktop or in File Explorer and select ‘Properties’.

- Then, click on ‘Advanced system settings’.

- In the System Properties window, click on the ‘Environment Variables’ button.

- In the ‘System variables’ section, find and select the ‘Path’ variable, then click ‘Edit’.

- Click ‘New’ and add the path to the OpenSSL bin directory (e.g.,

C:\Program Files\OpenSSL-Win64\bin)

Once OpenSSL is installed, you can verify the installation by running the openssl version command in your command prompt. This command displays the version of OpenSSL currently installed on your system. If the version number appears, then OpenSSL is successfully installed and ready for use in generating self-signed certificates. If not, please check the path you set for the system variable is correct.

How to Download and Install OpenSSL on Linux?

Most Linux distributions include OpenSSL in their repositories. Below are the steps for installing OpenSSL on some of the most common Linux distributions: Ubuntu/Debian-based, Centos/Fedora/RHEL-based, and Arch Linux.

Ubuntu/Debian-based Systems:

sudo apt update

sudo apt install openssl -yCentOS/Fedora/RHEL-based Systems:

sudo dnf update

sudo dnf install openssl -yArch Linux:

sudo pacman -Syu opensslAfter installing OpenSSL, you can confirm the installation by executing the openssl version command in your terminal. This will show the currently installed version of OpenSSL. If the version number appears, OpenSSL has been successfully installed and is ready for tasks such as generating self-signed certificates. If not, please check the path you set for the system variable is correct.

In Linux, the package manager automatically handles the installation paths and environment settings. Therefore, you don't need to manually set the system's PATH environment variable as you do with Windows OpenSSL installation.

Installing OpenSSL on your system is a crucial first step in the process of creating self-signed certificates. OpenSSL gives you access to powerful cryptographic tools for securing your communications and data. Now that you have set up OpenSSL, let’s generate a private key.

Generating a private key using OpenSSL

To create a self-signed certificate, you first need to generate a private key using OpenSSL. The private key plays a crucial role in the encryption process, as it decrypts data that has been encrypted using the corresponding public key. Generating a private key with OpenSSL is a straightforward process. The commands for generating a private key using OpenSSL are generally the same on both Linux and Windows. The main difference lies in the way you access and run the command line interface (Terminal on Linux and Command Prompt or PowerShell on Windows).

When generating a private key, you can specify the type of algorithm to use, such as RSA or Elliptic Curve Cryptography (ECC), and the desired key size. A common key size for RSA keys is 2048 bits, but you can choose a higher key size for increased security. Once you generate the private key, you save it to a file in PEM format, a widely supported format for cryptographic keys and certificates.

- Open Command Prompt or PowerShell (On Windows) or Open Terminal (On Linux)

- Now execute the command according to the encryption algorithm you wish for your private key:

RSA Private Key:

openssl genpkey -algorithm RSA -out private_key.pem -aes256This command generates a 2048-bit RSA private key and encrypts it with AES-256. The system will prompt you to enter a passphrase for the private key.

OR

ECC Private Key:

openssl ecparam -name secp256r1 -genkey -noout -out private_key.pemThis command generates an ECC private key using the secp256r1 curve.

After generating the private key, you can verify its contents by using one of the following commands:

openssl rsa -check -in private_key.pemOR

openssl ec -in private_key.pem -checkOne of the above command will only work for you according to the encryption algorithm you chose while generating private key (RSA/ECC). And it will output the private key details and verify its integrity.

Creating a certificate signing request (CSR) with OpenSSL

A certificate signing request (CSR) is a request sent to a Certificate Authority (CA) to obtain a signed certificate. In the case of self-signed certificates, you can generate a CSR locally using OpenSSL and then use it to create a self-signed certificate. The CSR contains information about the entity requesting the certificate, such as the Common Name (CN) and organization details.

To create a CSR with OpenSSL, you use the openssl req command and provide the necessary information when prompted. The self-signed certificate will include this information, which encompasses details like the Common Name, organization, locality, and email address. Once you have entered all the required information, OpenSSL generates a CSR file that you can use to create the self-signed certificate.

openssl req -new -key private_key.pem -out mydomain.csr

Fill all the details correctly for the questions for the above command’s output prompts.

Once completed, mydomain.csr file will be created. This file is what you would normally send to a CA to request a certificate if you need a third party paid SSL providers like Sectigo, GeoTrust, Rapid SSL & GoGetSSL to provide you the SSL. But in this case, we will use it to create a self-signed certificate.

After generating the CSR with the above command, you can check if your CSR file contains the correct information with the command:

openssl req -text -noout -verify -in mydomain.csrThis command displays the CSR contents in a human-readable format, including the public key, and verifies that the CSR was correctly signed by the private key.

Creating a CSR with OpenSSL is a crucial step in the process of generating a self-signed certificate, as it provides the necessary information for identifying the entity that the certificate represents. By carefully entering the correct details in the CSR, you ensure that the self-signed certificate accurately reflects the identity of your website or application. With the CSR ready, you can proceed to the next step of generating the self-signed certificate.

Generating a self-signed certificate with OpenSSL

After generating the private key and creating the CSR, you can now proceed to generate the self-signed certificate using OpenSSL. The entity itself signs the self-signed certificate, rather than a trusted third-party CA. While self-signed certificates may not offer the same level of validation as CA-signed certificates, they are useful for securing internal communications or testing environments.

To generate a self-signed certificate with OpenSSL, you use the openssl x509 command and combine the private key and CSR files that you generated earlier. OpenSSL signs the CSR and generates a self-signed certificate using the private key to secure your website or application. The resulting certificate contains the public key, entity details, and a digital signature from the private key.

openssl x509 -req -days 365 -in mydomain.csr -signkey private_key.pem -out mydomain.crtThis command creates a certificate file named mydomain.crt, valid for 365 days.

By generating a self-signed certificate with OpenSSL, you gain the ability to secure your communications and data without relying on external CAs. Self-signed certificates offer a cost-effective and efficient way to encrypt your traffic and establish secure connections. With the self-signed certificate now generated, you can move on to the next step of verifying and testing its functionality.

Verifying and testing your self-signed certificate

Once you have generated the self-signed certificate, it is essential to verify its correctness and test its functionality to ensure that it works as intended. You can verify the details of the self-signed certificate using OpenSSL commands like openssl x509 -text -noout -in certificate.crt, which displays the contents of the certificate in a human-readable format.

openssl x509 -in mydomain.crt -text -nooutTesting the self-signed certificate involves installing it on your web server or application and verifying that it establishes secure connections without any errors. You can use tools like curl or browser developer tools to verify the certificate’s validity and ensure its correct presentation to clients. By testing the self-signed certificate thoroughly, you can identify and resolve any issues before deploying it in a production environment.

Verifying and testing your self-signed certificate is a critical step in the process of ensuring the security and reliability of your website or application. By confirming that the certificate is valid and functions correctly, you can instill confidence in your users and protect sensitive data from unauthorized access. With the verification and testing completed successfully, you can now proceed to install the self-signed certificate on different platforms and applications.

Best Practices for using Self-Signed Certificates

While self-signed certificates offer a convenient way to secure your communications, it is essential to follow best practices to maximize their effectiveness and security. Some key best practices for using self-signed certificates include:

- Regularly Renewing Certificates: Self-signed certificates have a limited validity period, so it is crucial to renew them before they expire to avoid disruptions in secure communications.

- Securing Private Keys: Keep the private key used to generate the self-signed certificate secure and confidential to prevent unauthorized access and misuse.

- Limiting Usage: Use self-signed certificates for internal or testing purposes only and consider obtaining CA-signed certificates for public-facing websites or applications.

- Monitoring Certificate Usage: Regularly monitor the usage and validity of self-signed certificates to detect any anomalies or unauthorized use.

By following these best practices, you can use your self-signed certificates effectively and securely to protect your communications and data. Implementing robust security measures around self-signed certificates helps maintain the integrity and confidentiality of your online interactions. With these best practices in mind, you can confidently leverage self-signed certificates to enhance the security of your digital assets.

Conclusion and Final Thoughts

In conclusion, generating self-signed certificates with OpenSSL is a straightforward process that empowers you to secure your communications and data effectively. By understanding the role of OpenSSL in generating self-signed certificates, installing OpenSSL on your system, and following the step-by-step process of creating private keys, CSRs, and self-signed certificates, you can establish a secure foundation for your website or application.

Self-signed certificates offer a cost-effective and efficient way to encrypt your traffic and establish secure connections without relying on external CAs. By following best practices for using self-signed certificates and regularly monitoring their validity, you can ensure that your communications remain confidential and protected from unauthorized access.

Take control of your security needs by mastering the art of generating self-signed certificates with OpenSSL. With the knowledge and skills gained from this guide, you can confidently secure your online interactions and protect your digital assets from potential security threats. Embrace the power of self-signed certificates and elevate your security posture in today’s interconnected digital landscape. Let OpenSSL be your trusted companion in the journey towards a more secure and resilient online presence.

This comprehensive guide has equipped you with the essential knowledge and practical skills to generate self-signed certificates with OpenSSL. Now, it’s time to put this knowledge into practice and start securing your communications with confidence. Remember, the security of your data is in your hands, and with OpenSSL as your ally, you can navigate the complexities of encryption and secure your digital world effectively. Stay informed, stay secure, and embrace the power of self-signed certificates for a safer online experience. Happy encrypting!

Build your website with our affordable and reliable VPS hosting.

Our VPS hosting plans are backed by our 24/7 support team, so you can rest assured that we’ll be there to help you if you need it.

Order now

Also Read: