Рассмотрим подключение на примере ОС Windows.

А именно какие маршруты добавляются и как с этим жить.

Итак в свойствах подключения есть:

В случае если у нас установлен флаг — «Использовать основной шлюз в удаленной сети» то все что не попадает в нашу локальную подсеть будет отправлено удаленному шлюзу — а это значит что и доступ в интернет должен быть на той стороне настроен для удаленных клиентов, и мы так же теряем доступ к собственным ресурсам через наш локальный шлюз. Иногда это даже хорошо но чаще нет.

Флаг же «Отключить добавление маршрутов на основе класса» наоборот если снят то происходит следующее:

Если пул из которого выдаются адреса удаленным клиентам например 10.100.101.0/25

То в нашу таблицу маршрутизации будет добавлен маршрут 10.0.0.0/8 через удаленный шлюз потому что это сеть класса A и если все удаленные сети тоже класса А (ну они конечно могут быть на основе масок) то все они будут доступны и без галки — «Использовать основной шлюз в удаленной сети» а вот если пул например 192.168.101.0/24 то беда, потому что это сеть класса C ну и добавиться маршрут на сеть 192.168.101.0/24.

Хуже всего если вы не хотите чтоб весь трафик клиентов шел через вас включая интернет трафик, у вас на стороне L2TP/IPSEC сервера есть сети как 10.XX.XX.XX так и 192.XX.XX.XX

Тогда придется добавлять маршруты вручную на ПК удаленного пользователя.

Например таким PowerShell скриптом:

#Add list of the networks which accessible via interface, divide by commas

$remnets2 = @(«192.168.151.0/24«,»192.168.152.0/24«)

#Specify adapter name

$adaptername = «UserGateTEST»

#Set next parameter to 1 if You want to add route with next hop

$setroutewithnexthop = 0

#PolicyStore ActiveStore or PersistentStore

$PolisyStore = «PersistentStore»

#———————————————————————————————————————————————-

$defaultGatewayNadp = «»

#find adapter

$ifindex = Get-NetIPAddress -AddressFamily IPv4 | Where-Object {$_.InterfaceAlias -match $adaptername } | Select-Object -ExpandProperty ifIndex

$ifindexrcount = $ifindex.count

if($ifindexrcount -gt 0){

$defaultGatewayNadp = (Get-NetIPConfiguration -InterfaceIndex 15).ipv4defaultgateway.NextHop

Write-Output «Connection found»

#if network list is not empty

if($remnets2.count -gt 0){

#find and delete current route

foreach($remnet in $remnets2){

[Array]$rarr = Get-NetRoute | Where-Object {$_.DestinationPrefix -like $remnet}

foreach($delnet in $rarr){

Write-Output $delnet

Remove-NetRoute -DestinationPrefix $remnet -Confirm:$False

}

}

#add route

foreach($remnet in $remnets2){

if($setroutewithnexthop -gt 0){

Write-Output «Add route with NextHop»

if($PolisyStore -eq «PersistentStore»){

New-NetRoute -DestinationPrefix $remnet -NextHop $defaultGatewayNadp -InterfaceIndex $ifindex

}else{

New-NetRoute -PolicyStore $PolisyStore -DestinationPrefix $remnet -NextHop $defaultGatewayNadp -InterfaceIndex $ifindex

}

}else{

Write-Output «Add route without NextHop»

if($PolisyStore -eq «PersistentStore»){

New-NetRoute -DestinationPrefix $remnet -InterfaceIndex $ifindex

}else{

New-NetRoute -PolicyStore $PolisyStore -DestinationPrefix $remnet -InterfaceIndex $ifindex

}

}

}

}

}else{

Write-Output «Connection $adaptername not found»

}

Тут надо отметить несколько параметров:

$adaptername — Это имя вашего VPN соединения

$remnets2 — список сетей на которые нужно создать маршруты — указываются списком через запятую как в примере выше

$PolisyStore — может принимать два значения — ActiveStore или PersistentStore

в первом случае маршрут не сохраняется даже после реконнекта — это хорошо если у вас есть такие же сети где-то еще.

Во втором случае маршрут остается даже после перезагрузки.

-

Добрый день!

Версия ОС 6.27.

Настроил подключение client-to-site с помощью L2TP без IPSec.

/ppp secret

add local-address=192.168.255.11 name=laptop password=laptop profile=clients \

remote-address=192.168.255.12 service=l2tpПодключение с ОС Windows настроил. Проблема в том, что соединение происходит, но доступ к сети за маршрутизатором отсутствует. Доступ появляется только, если я через командную строку на ОС добавляю статический маршрут командой route add 192.168.0.0 mask 255.255.0.0 192.168.255.11 metric 1

Вопрос: можно ли как-то сделать, что бы при подключении Windows-клиента маршрутизатор передавал ему информацию о маршруте автоматически?

-

Добрый день.

Чтобы передавал автоматически, пока нельзя.

Вы можете попробовать 2 варинанта

1. Установить в Windows в свойствах подключения галку «Использовать как шлюз в удаленной сети»

2. Настроить BCP (Bridge Control Protocol). Тогда компьютер с Windows окажется в общей L2 сети удаленными компьютерами. -

Илья, помог первый вариант. Правда в этом случае весь траффик идет через шлюз в удаленной сети, но в целом, заработало.

Спасибо. -

Всегда пожалуйста.

Вообще, то что весь трафик в этом случае идет через шлюз в удаленной сети, скорее правильно. Так позволяет централизовать правила работы. -

Подскажите, я правильно понимаю, что передать параметры подключения (IP, DNS, маршруты) VPN клиенту, по DHCP RouterOS не умеет ?

Спасибо. -

По умолчанию не умеет.

Теоретически можно клиента «засунуть» в бридж, а на бридж повесить DHCP-сервер. Смотрите в направлении BCP.

Но сам так делать не пробовал. -

Еще вариант: чтобы не добавлять маршрут на клиенте и чтобы на клиенте можно было отключить «использовать удаленный шлюз», можно выдавать удаленным клиентам адреса из локальной подсети и включить proxy-arp на локальном интерфейсе

Т.е. к примеру локальная сеть 192.168.1.0/24

делаем отдельный vpn_pool 192.168.1.191-192.168.1.199

и потом

add local-address=192.168.1.190 name=laptop password=laptop profile=clients remote-address=vpn_pool service=l2tp -

Это не совсем то.

При таком подключении не нужно на стороне клиента прописывать сеть 192.168.1.0/24 и можно лазить по этой сети. Но есть необходимость передать клиенту пути к другим сетям, на пример 192.168.20.0/24 Gateway 192.168.1.250. Через DHCP это можно. -

Да, конечно, для такой схемы мой вариант не пойдет.

А вы пробовали вариант, предложенный Ильей?

В последнее время значительно вырос интерес к технологиям удаленного доступа для обеспечения работы сотрудников из любого места. Ключевую роль здесь играет VPN, как универсальное и безопасное средство для получения доступа во внутреннюю сеть предприятия. Наиболее привлекательно использовать для этого те протоколы, которые штатно поддерживаются в Windows, что позволяет организовать соединение на любом ПК без установки на него стороннего ПО. Но у данного способа есть одна проблема — добавление маршрутной информации, сегодня мы рассмотрим один из штатных способов, позволяющих легко управлять маршрутами для VPN-соединений.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Стандартные сетевые возможности Windows многим хороши, кроме одного — управление маршрутами для VPN-соединений. Именно это заставляло многих системных администраторов выбирать альтернативные технологии, например, OpenVPN, но это не совсем удобно если речь идет о личных устройствах сотрудников, так как требует установки дополнительного ПО, что, к тому же, не всегда возможно. Кроме того, мы неоднократно сталкивались с ситуациями, когда пользователи удаляли данное ПО, устанавливали конфликтующие приложения, теряли ярлыки для подключения, блокировали его антивирусным ПО и т.д. и т.п.

Подключение средствами ОС в этом плане более привлекательно, так как позволяет снять большую часть указанных выше проблем и подразумевает единообразие пользовательского интерфейса, что позволяет сделать простые и понятные инструкции.

Но вернемся к нашему вопросу. Для добавления маршрутов в удаленную сеть традиционно использовали несколько методов:

- Статическая маршрутизация — на первый взгляд все просто, что прописали руками — то и работает. Но добавление маршрутов требует привилегий администратора, не всегда возможно заранее прописать маршрут из-за отсутствия интерфейса, при переподключении маршруты могут стать недействительными.

- Маршрутизация на основе классов — требует тщательного планирования адресного пространства, нет возможности прокинуть дополнительные маршруты, сложно работать с сетями 192.168.х.х.

- CMAK и различные скрипты — требуют административных привилегий, сложны в настройке, непрозрачны.

В тоже время начиная с Windows 8 существует штатное решение в виде командлета PowerShell, которое позволяет привязать маршруты к VPN-подключению и добавлять их при его запуске, при отключении соединения маршруты будут автоматически удалены.

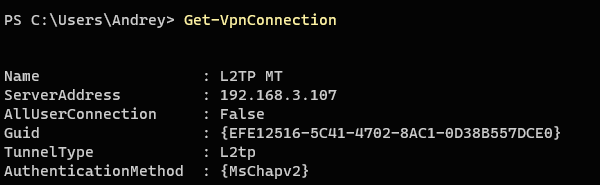

Запустим консоль PowerShell и прежде всего узнаем имена имеющихся в системе VPN-подключений:

Get-VpnConnectionРезультатом работы команды будет информация обо всех коммутируемых подключениях, нас интересует поле Name:

Теперь добавим маршрут к удаленной сети для подключения с именем L2TP MT:

Add-VpnConnectionRoute -ConnectionName "L2TP MT" -DestinationPrefix 192.168.111.0/24 -PassThruгде в параметр ConnectionName содержит имя подключения, взятое в кавычки, а DestinationPrefix — необходимую сеть назначения или узел.

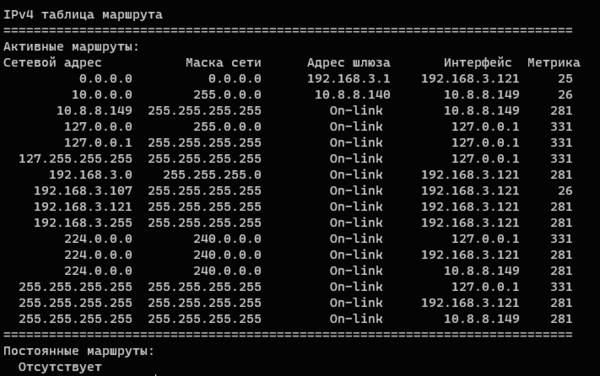

Теперь проверим как это все работает. Проверим таблицу маршрутизации при отключенном VPN-подключении и убедимся, что маршруты в удаленную сеть отсутствуют:

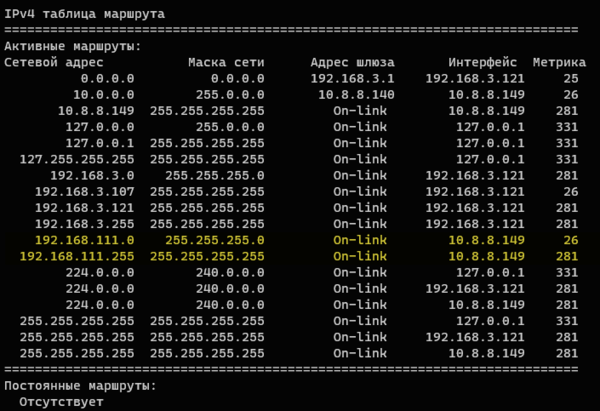

Теперь подключимся к VPN-серверу и снова проверим таблицу маршрутизации — в ней появится указанный нами маршрут к удаленной сети:

Если нужно добавить несколько маршрутов — выполняем команду несколько раз. При этом можно добавлять маршруты не только к удаленной сети, но и к определенному узлу, что в ряде случаев более предпочтительно по соображениям безопасности, например:

Add-VpnConnectionRoute -ConnectionName "L2TP MT" -DestinationPrefix 192.168.111.101/32 -PassThruДанная команда добавит маршрут к узлу 192.168.111.101, к другим узлам удаленной сети доступа у VPN-пользователя не будет.

Чтобы удалить маршрут следует воспользоваться командой Remove-VPNConnectionRoute, синтаксис которой полностью повторяет команду добавления маршрута:

Remove-VpnConnectionRoute -ConnectionName "L2TP MT" -DestinationPrefix 192.168.111.0/24 -PassThruКак видим, современные версии Windows дают нам в руки достаточно простой и удобный инструмент управления маршрутами для VPN-подключений.

Важно! Данные возможности не поддерживаются в Windows 7.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Введение

В статье поэтапно описана настройка маршрутизаторов MikroTik для объединения двух офисов (двух сетей) посредством протокола L2TP. С помощью этого соединения можно будет передавать данные между офисами через защищенный канал связи (VPN-туннель), а не через Интернет. Кроме того, здесь описана настройка маршрутизации и брандмауэра, а также типичные проблемы, с которыми можно столкнуться при этом процессе, и способы проверки полученных результатов. Настройка описывается на примере графического интерфейса (GUI) утилит WinBox 3 и WinBox 4, а также на примере интерфейса командной строки (CLI).

Протокол L2TP использует слабое шифрование, поэтому для надежной защиты данных он будет дополнен набором протоколов IPsec. Использовать только IPsec (без L2TP) не рекомендуется из-за недостатков IPsec, которые, в свою очередь, компенсируются L2TP. Но детальное описание специфики этих двух протоколов находится за рамками этой статьи. Обязательно надо учитывать, что использование IPsec может значительно уменьшить пропускную способность маршрутизатора.

В статье рассматривается быстрая настройка протокола IPsec, которая доступна при использовании его в связке с L2TP. Преимуществами этого способа являются быстрота и простота настройки, а недостатком — невозможность изменить большую часть параметров IPsec. Но в подавляющем большинстве случаев достаточно параметров, используемых при быстрой настройке.

Протокол L2TP работает по клиент-серверной модели, т.е. один маршрутизатор должен быть L2TP-сервером, принимающим подключения, а второй – L2TP-клиентом, инициирующим подключения. Для возможности установления соединения через Интернет внешний интерфейс маршрутизатора, на котором будет настроен L2TP-сервер, должен иметь маршрутизируемый в Интернете (публичный, «белый») IP-адрес. Если такие адреса есть на обоих маршрутизаторах, то чаще всего L2TP-сервер располагают в головном офисе. Если же такой IP-адрес есть только в одном из офисов, то L2TP-сервер располагают именно в нем.

| Параметр маршрутизатора | Офис 1 | Офис 2 |

|---|---|---|

| Имя | R1 | R2 |

| Тип VPN-интерфейса | L2TP-сервер | L2TP-клиент |

| Адрес VPN-интерфейса | 172.16.1.1/32 | 172.16.1.2/32 |

| Адрес внешнего (WAN) интерфейса | 100.64.111.1/24 | 100.64.222.1/24 |

| Адрес внутреннего (LAN) интерфейса | 10.11.11.1/24 | 10.22.22.1/24 |

| Адрес внутренней (LAN) сети | 10.11.11.0/24 | 10.22.22.0/24 |

Настройка L2TP-соединения

Настройка L2TP-сервера

Общее описание

L2TP-сервер расположен на маршрутизаторе R1. Для его настройки необходимо выполнить следующие действия:

Включить L2TP-сервер. Аутентификация (проверка подлинности учетных данных клиента) выполняется силами протокола L2TP. Необходимо применять только аутентификацию MS-CHAPv2 как наиболее безопасную. По умолчанию можно использовать и протокол L2TPv2, и протокол L2TPv3, однако для L2TPv3 могут потребоваться дополнительные настройки, которые не рассматриваются в этой статье.Также надо настроить принудительное использование IPsec, чтобы без него было невозможно подключиться. Это делается с помощью активации параметра Use IPsec (use-IPsec).

Создать учетную запись. Чтобы упростить работу с учетными записями в будущем, рекомендуется использовать названия, которые сразу будут указывать на конкретный офис (например, «office-samara» или «office-novosibirsk») вместо абстрактных «office-1», «office-2» и т. д. Это позволит избежать путаницы при большом количестве подобных записей.

Создать статическую запись L2TP-сервера. Наличие такой записи не является обязательным, т.к. и без нее необходимый виртуальный интерфейс будет создаваться динамически при каждом новом подключении. Однако, что динамический интерфейс исчезнет после разрыва соединения и, даже если после восстановления соединения заново появится с тем же самым именем, то уже не отобразится в правилах, в которых ранее мог быть использован. Таким образом это может нарушить работу правил Firewall, Mangle, NAT и других блоков. А при наличии статической записи L2TP-сервера такой проблемы не возникает.

Настройка через графический интерфейс

Рисунок 2. Настройка L2TP сервера через графический интерфейс Winbox 3.x

Рисунок 3. Настройка L2TP сервера через графический интерфейс Winbox 4.x

Рисунок 4. Создание учетной записи на L2TP сервере через графический интерфейс Winbox 3.x

Рисунок 5. Создание учетной записи на L2TP сервере через графический интерфейс Winbox 4.x

Рисунок 6. Создание статического интерфейса на L2TP сервере через графический интерфейс Winbox 3.x

Рисунок 7. Создание статического интерфейса на L2TP сервере через графический интерфейс Winbox 4.x

Настройка через командную строку

/interface/l2tp-server/server set authentication=mschap2 enabled=yes IPsec-secret=IPsec_password use-IPsec=required /ppp/secret add local-address=172.16.1.1 name=office-2 password=office-2_password profile=default-encryption remote-address=172.16.1.2 service=l2tp /interface/l2tp-server add name="L2TP Server for office-2" user=office-2

Настройка L2TP-клиента

Общее описание

L2TP-клиент расположен на маршрутизаторе R2. Для его настройки необходимо выполнить одно действие:

Создать L2TP-интерфейс. На этом этапе необязательно настраивать аутентификацию только с помощью MSCHAPv2, т.к. сервер все равно будет разрешать подключения только с этим способом аутентификации.

Настройка через графический интерфейс

Рисунок 8-1. Настройка L2TP клиента через графический интерфейс Winbox 3.x

Рисунок 8-2. Настройка L2TP клиента через графический интерфейс Winbox 3.x

Рисунок 9. Настройка L2TP клиента через графический интерфейс Winbox 4.x

Настройка через командную строку

/interface/l2tp-client add connect-to=100.64.111.1 disabled=no IPsec-secret=IPsec_password name="L2TP office-1 connection" password=office-2_password use-IPsec=yes user=office-2

Проверка L2TP-соединения

Общее описание

И на L2TP-сервере, и на L2TP-клиенте при успешном установлении соединения рядом с интерфейсом должен появиться флаг «R», что значит running, т. е. «запущено».

Проверка на L2TP-сервере

Проверка через графический интерфейс

Рисунок 10. Проверка работоспособности туннеля на L2TP сервере через графический интерфейс Winbox 3.x

Рисунок 11. Проверка работоспособности туннеля на L2TP сервере через графический интерфейс Winbox 4.x

Проверка через командную строку

В результате выполнения команды

/interface/l2tp-server print

должен появиться следующий результат:

[admin@R1] > /interface/l2tp-server print Flags: R - RUNNING Columns: NAME, USER, MTU, CLIENT-ADDRESS, UPTIME # NAME USER MTU CLIENT-ADDRESS UPTIME 0 R L2TP Server for office-2 office-2 1450 100.64.222.1 16s

Проверка на L2TP-клиенте

Проверка через графический интерфейс

Рисунок 12. Проверка работоспособности туннеля на L2TP клиенте через графический интерфейс Winbox 3.x

Рисунок 13. Проверка работоспособности туннеля на L2TP клиенте через графический интерфейс Winbox 4.x

Проверка через командную строку

В результате выполнения команды

/interface/l2tp-client print

должен появиться следующий результат:

[admin@R2] > /interface/l2tp-client print

Flags: X - disabled; R - running

0 R name="L2TP office-1 connection" max-mtu=1450 max-mru=1450 mrru=disabled

connect-to=100.64.111.1 user="office-2" password="office-2_password"

profile=default-encryption keepalive-timeout=60 use-peer-dns=no

use-IPsec=yes IPsec-secret="IPsec_password" allow-fast-path=no

add-default-route=no dial-on-demand=no allow=pap,chap,mschap1,mschap2

random-source-port=no l2tp-proto-version=l2tpv2 l2tpv3-digest-hash=md5

Потенциальные проблемы при установлении соединения

1. Некорректно указанный IP-адрес L2TP-сервера на L2TP-клиенте.

2. Несовпадающие учетные данные L2TP или IPsec. Для L2TP нужны имя пользователя и пароль, а для IPsec – только пароль.

3. Блокировка соединения брандмауэром маршрутизатора MikroTik (IP Firewall Filter). Для того чтобы избежать этой проблемы, необходимо разрешить для L2TP-пакетов UDP-порт 1701, а для IPsec-пакетов – UDP-порты 500 (ISAKMP) и 4500 (NAT-T), а также протокол IPsec ESP (IPsec-esp). Чтобы быстро понять, блокирует ли соединение именно брандмауэр MikroTik, можно ненадолго отключить все правила брандмауэра на обоих маршрутизаторах. Если после отключения правил соединение устанавливается, следует добавить соответствующие разрешающие правила. Чаще всего в этом нуждается L2TP-сервер, но не всегда. Все зависит от уже имеющихся правил. Кроме того, необходимо помнить, что правила брандмауэра должны рассматриваться как единое целое и их порядок имеет большое значение.

4. В РФ VPN-соединения могут блокироваться Роскомнадзором (РКН). Чаще всего это касается именно IPsec, но могут блокироваться и другие протоколы. Чтобы определить находится ли проблема в IPsec, можно попробовать отключить его. Если после отключения L2TP-соединение успешно установилось, то, скорее всего, блокировка произошла именно из-за IPsec. Разумеется, при условии что уже были исключены описанные ранее причины. В случае такой проблемы необходимо обратиться в РКН.

5. Конфликт между существовавшими ранее статическими и динамическими правилами IPsec, добавленными при настройке L2TP-соединения. Подобный конфликт возможен, например, в правилах Peers и Identities. Для его устранения надо хорошо разбираться в работе IPsec и специфике его настройки на MikroTik.

6. Зависание соединений IPsec. Это возможно при наличии созданных ранее соединений IPsec. Чтобы решить данную проблему, нужно очистить все имеющиеся соединения IPsec. Для этого надо перейти во вкладку IP → IPsec → Installed SAs и нажать на кнопку Flush, после чего подтвердить очистку соединений.

Настройка маршрутизации

Для передачи данных между двумя сетями недостаточно наличия VPN-соединения. Чтобы она стала возможной, на каждом устройстве нужно добавить маршрут к внутренней сети другого офиса через IP-адрес VPN-интерфейса противоположного маршрутизатора. Для этого необходимо:

- на маршрутизаторе R1 создать маршрут до внутренней сети офиса 2 (10.22.22.0/24) через VPN-интерфейс маршрутизатора R2 (172.16.1.2);

- на маршрутизаторе R2 создать маршрут до внутренней сети офиса 1 (10.11.11.0/24) через VPN-интерфейс маршрутизатора R1 (172.16.1.1).

Для такой настройки понадобятся два параметра:

- Dst. Address (dst-address), в котором нужно указать IP-адрес удаленной сети;

- Gateway (gateway), в котором нужно указать IP-адрес VPN-интерфейса противоположного маршрутизатора.

Настройка маршрутизации на маршрутизаторе R1 (офис 1)

Настройка через графический интерфейс

Рисунок 14. Настройка маршрутизации на R1 через графический интерфейс Winbox 3.x

Рисунок 15. Настройка маршрутизации на R1 через графический интерфейс Winbox 4.x

Настройка через командную строку

/ip/route add dst-address=10.22.22.0/24 gateway=172.16.1.2

Настройка маршрутизации на маршрутизаторе R2 (офис 2)

Настройка через графический интерфейс

Рисунок 16. Настройка маршрутизации на R2 через графический интерфейс Winbox 3.x

Рисунок 17. Настройка маршрутизации на R2 через графический интерфейс Winbox 4.x

Настройка через командную строку

/ip/route add dst-address=10.11.11.0/24 gateway=172.16.1.1

Проверка маршрутизации

Проверка в головном офисе и в филиале

Если маршрутизация была правильно настроена, то данные между двумя сетями должны начать передаваться. Чтобы проверить корректность настройки, можно выполнить команду ping с компьютера в одной сети до компьютера в другой сети. Но здесь возможны нюансы. Некоторые антивирусы блокируют ICMP-запросы, и поэтому ping’и могут не проходить. Более того, некоторые антивирусы, например антивирус Касперского, умеют блокировать ICMP-запросы из других сетей и при этом не блокировать такие же запросы из своей сети. Поэтому если ping’и с компьютера на компьютер не проходят, то рекомендуется проверить прохождение ICMP-запросов с компьютера в локальной сети до внутреннего интерфейса маршрутизатора в другой сети. Для этого необходимо:

- при проверке из офиса 1 запустить ping до IP-адреса 10.22.22.1;

- при проверке из офиса 2 запустить ping до IP-адреса 10.11.11.1.

Если такие ping’и проходят, то с вероятностью 100 % VPN-соединение и маршрутизация с обеих сторон настроены корректно и с вероятностью 99 % проблему нужно искать не на маршрутизаторах. При этом существует 1-процентная вероятность того, что причиной невозможности передачи данных являются какие-то другие неверные настройки.

Потенциальные проблемы при маршрутизации

Если маршрутизация между двумя маршрутизаторами MikroTik не выполняется, необходимо проверить следующее:

- Настройки маршрутизации на обоих маршрутизаторах.

- Настройки брандмауэра на компьютере, который пингуется. Для надежности можно временно отключить встроенный брандмауэр и антивирус, чтобы исключить их влияние на ICMP-запросы.

Благодарим за помощь Андрея Донецкого

66487

- Для настройки L2TP клиента на mikrotik для его подключения к серверу L2TP нам понадобится:

- Настроенный L2TP-сервер

- Связанность между L2TP-сервером и L2TP-клиентом

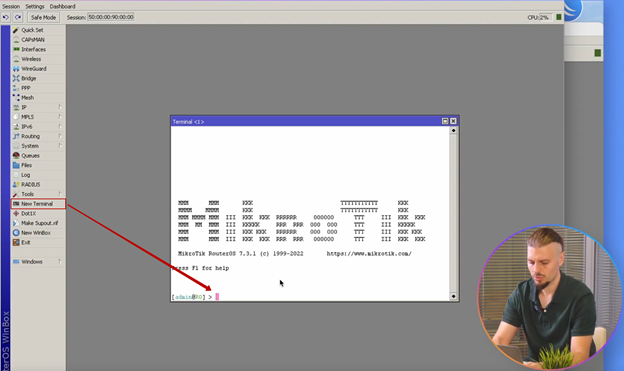

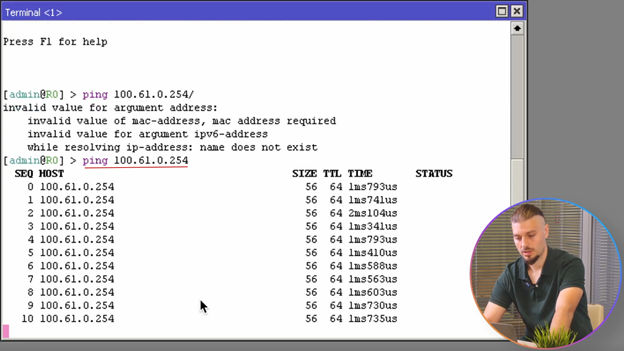

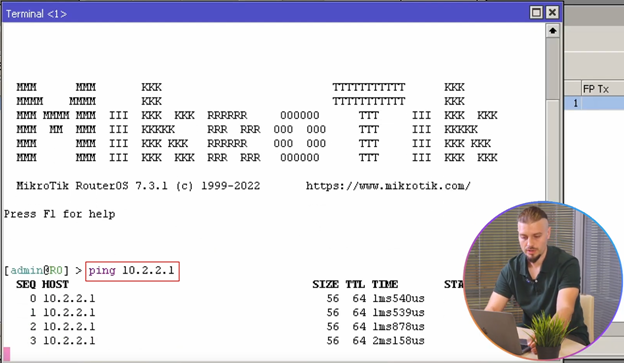

Для начала с нашего mikrotik проверим доступность L2TP-сервера, открываем окно терминала «New Terminal»:

И с помощью утилиты «ping» проверяем доступность сервера в нашем случае его адрес 100.61.0.254:

ping 100.61.0.254

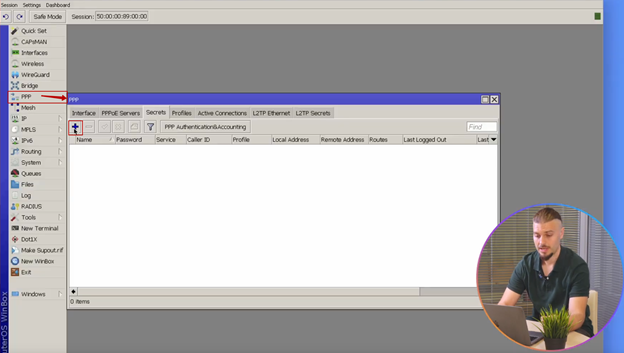

Сервер доступен. Далее нужен пароль для L2TP-клиента. Для создания пароля для L2TP и других PPP соединений используется раздел PPP. Переходим в него и открываем вкладку «Secrets»:

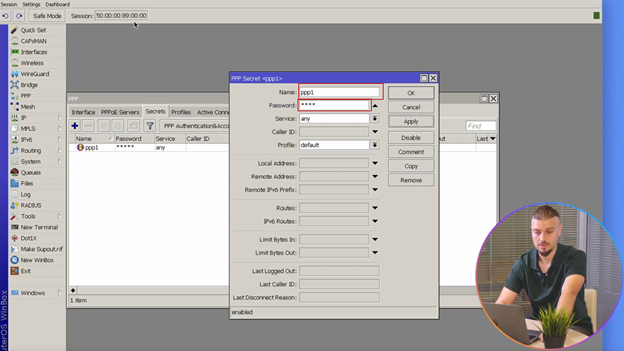

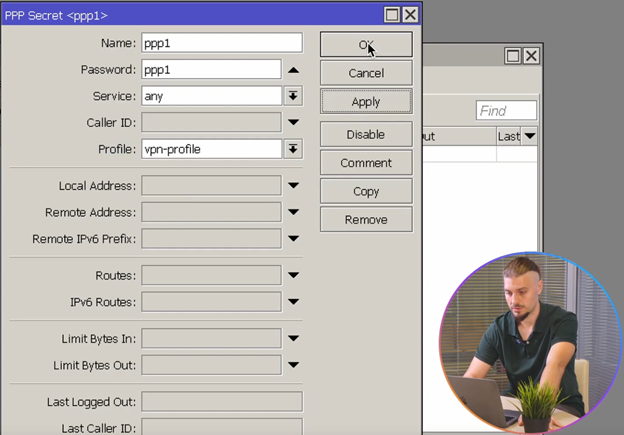

Для создания нового пароля, нажимаем на кнопку «+» и в открывшемся меню заполняем поля «Name» и «Password»:

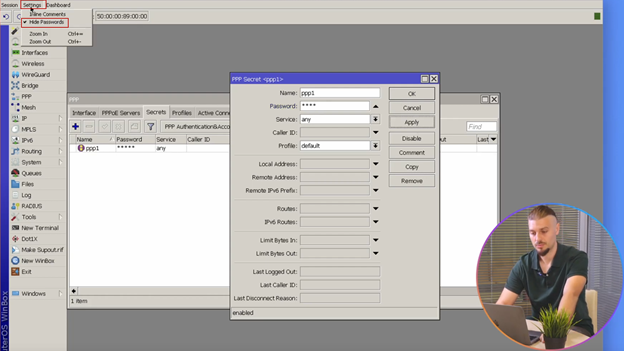

При необходимости введённый пароль можно просмотреть, отключив опцию «Hide Passwords» в меню «Settings» программы Winbox:

Пароль в открытом виде:

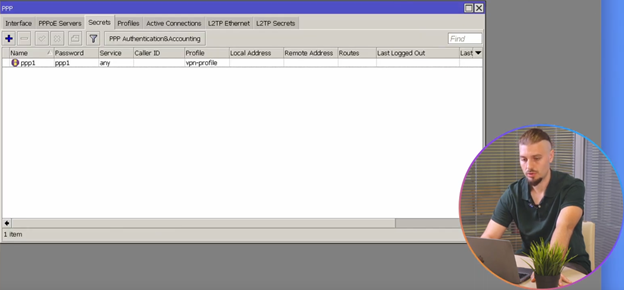

В данной инструкции мы не рассматриваем все возможности раздела PPP>Secrets, просто создаём пользователя и присваиваем ему пароль. Создан пользователь ppp1 с паролем ppp1:

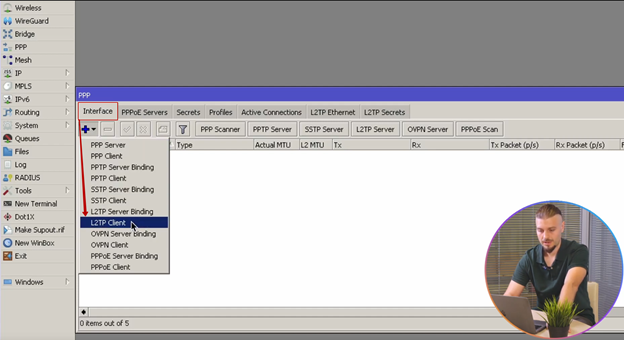

Теперь настраиваем подключение в том же разделе PPP на вкладке «Interface», по нажатию кнопки «+» в выпадающем меню выбираем «L2TP Client»:

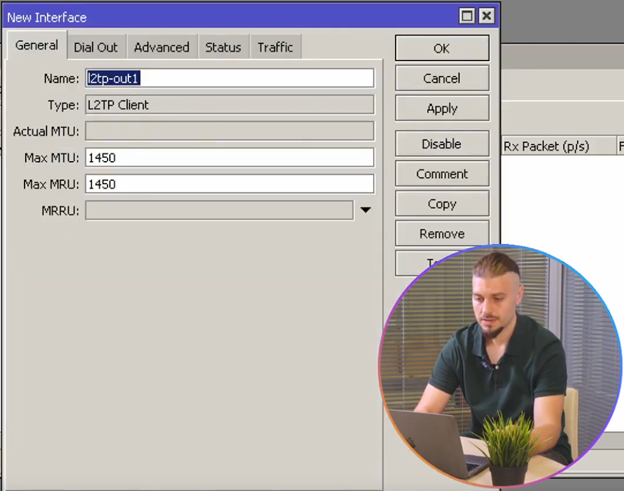

В открывшемся окне добавления нового интерфейса название, а именно его часть L2TP, лучше оставить во избежании путаницы в дальнейшем:

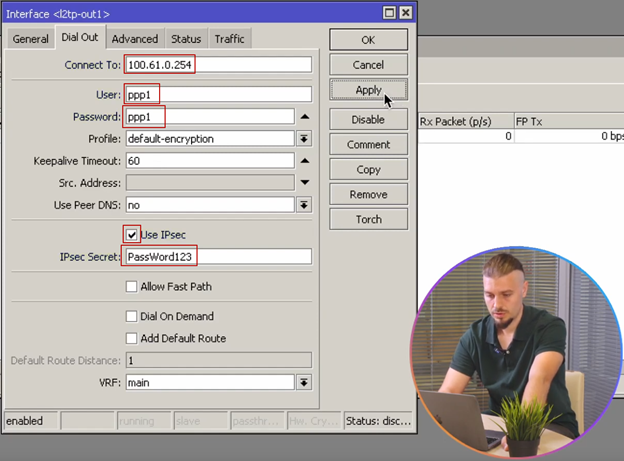

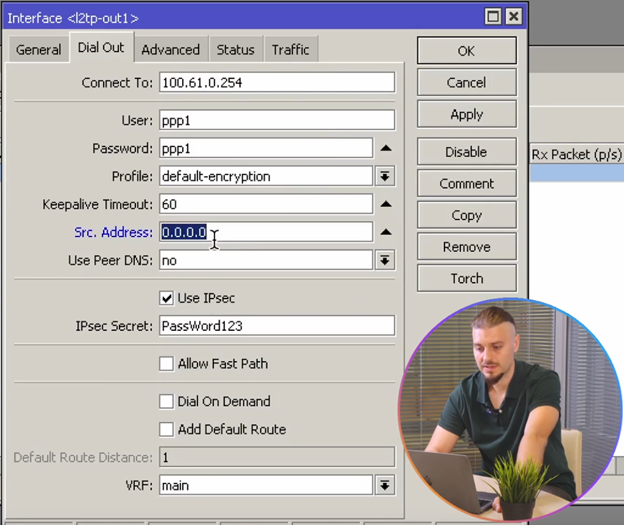

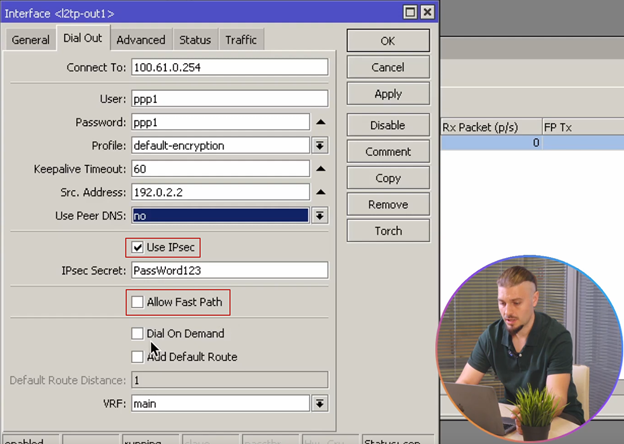

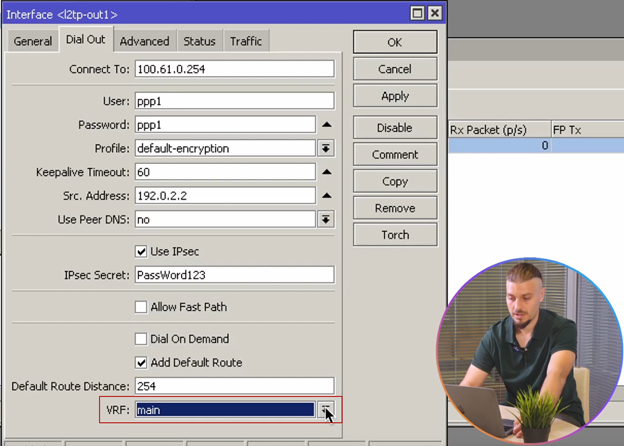

Далее на вкладке «Dial Out» указываем адрес подключения — поле «Connect To», имя пользователя «User» и пароль «Password». В нашем случае используется дополнительная защита в виде «IPsec Secret», ставим галку в поле «Use IPsec» и указываем «IPsec Secret» в соответствующем поле. Отключенная опция «Hide Passwords» позволяет проверить корректность ввода паролей. Для применения настроек и активации нового интерфейса нажимаем «Apply»:

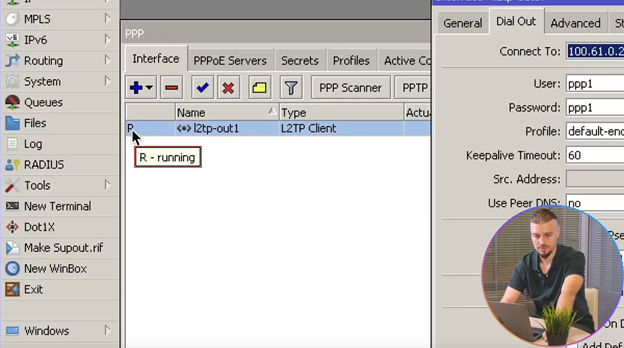

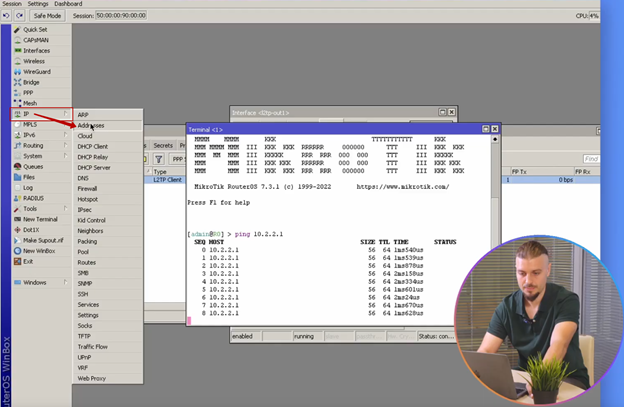

/interface l2tp-client add connect-to=100.61.0.254 disabled=no name=l2tp-out1 password=ppp1 user=ppp1Клиент перешел в состояние «R» (running) – подключен:

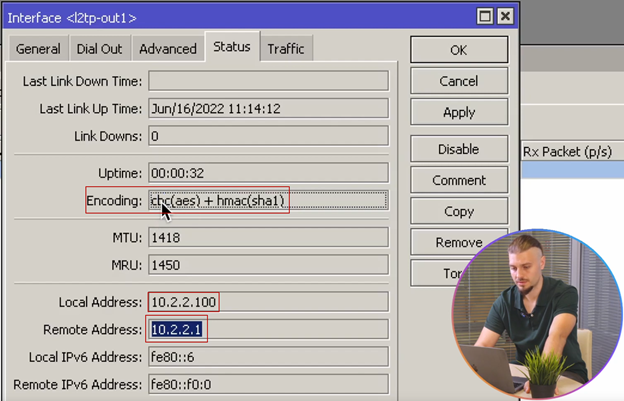

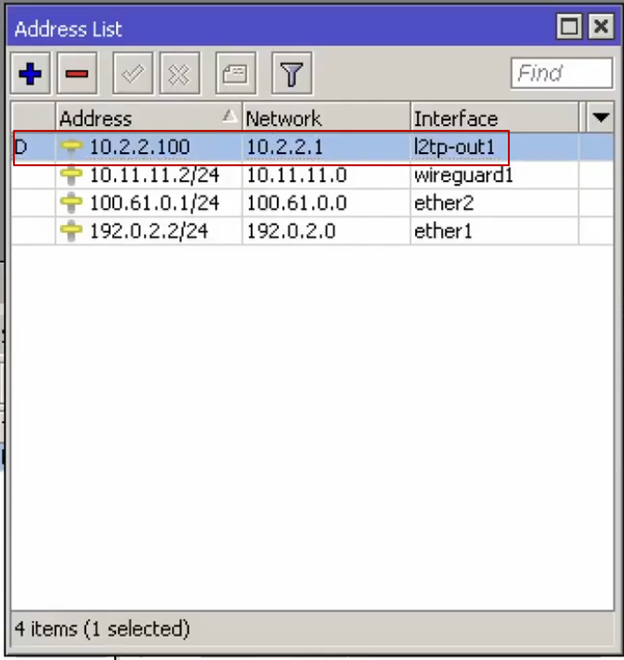

В статусе клиента можем проверить IP-адрес, полученный клиентом поле «Local Address» значение 10.2.2.100 и IP-адрес сервера L2TP в поле «Remote Address» значение 10.2.2.1, а также в поле «Encoding» протоколы шифрования, указывающие на использование «IPsec».

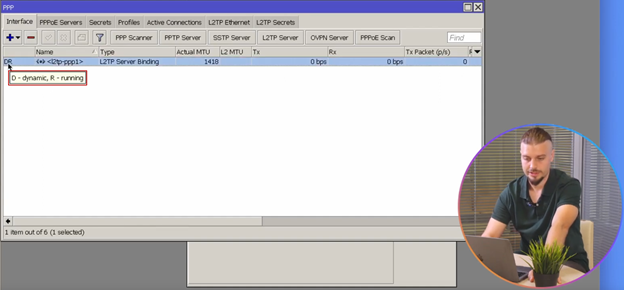

/interface l2tp-client printНа стороне сервера также появился новый интерфейс со статусом «D» (dynamic), «R» (running) – показывает подключение клиента.

Проверим доступность сервера по внутреннему адресу с помощью утилиты «ping»:

ping 10.2.2.1Также можно проверить таблицу «Addresses». В меню выбираем «IP» и нажимаем на второй пункт «Addresses»:

«Address List»:

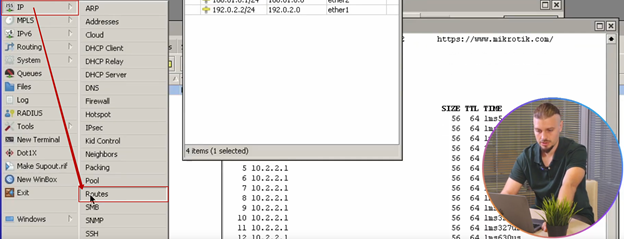

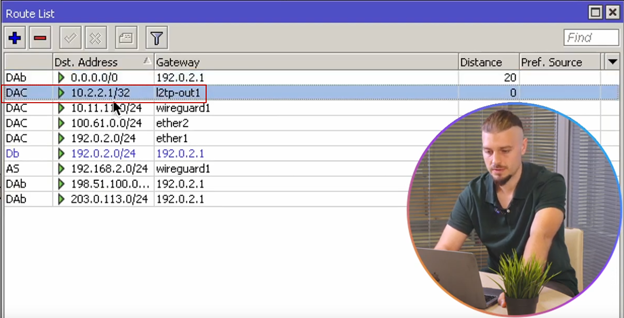

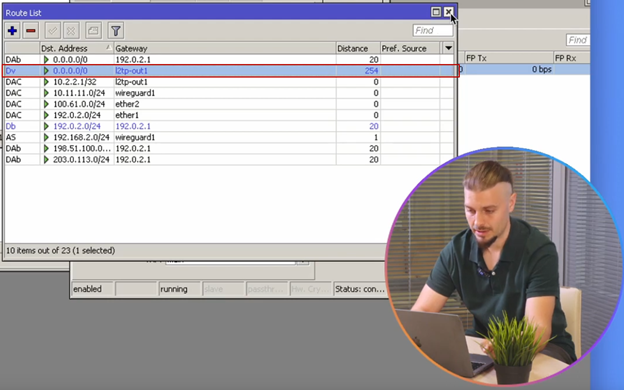

и таблицу маршрутизации «Route List», для доступа к которой в том же пункте «IP» нажимаем на строку «Routes»:

В таблице «Route List» видим добавленный маршрут к L2TP-серверу:

Дополнительные опции L2TP-клиента:

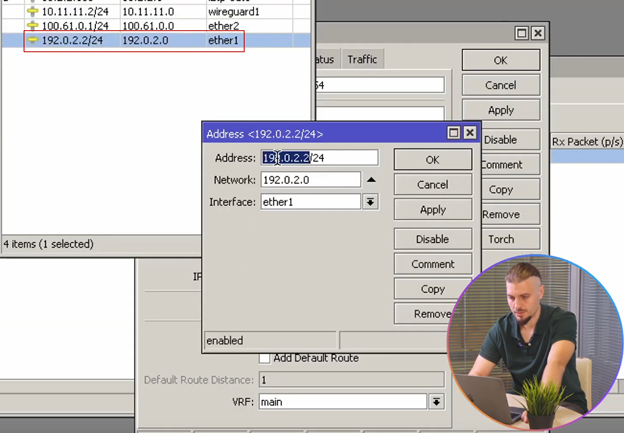

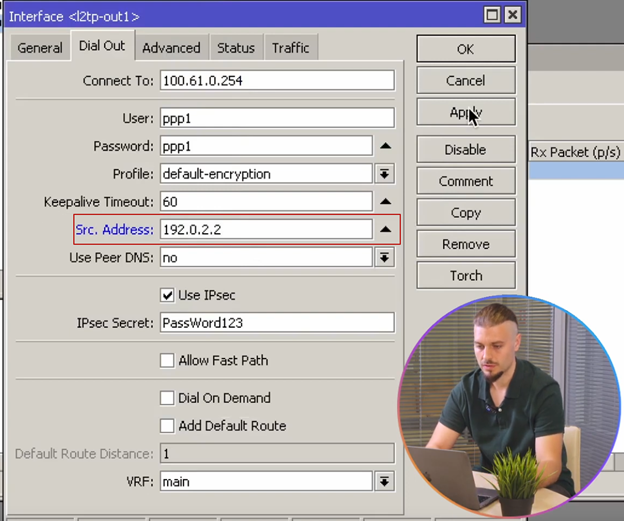

В настройках L2TP-клиента можно указать «Src. Address» на вкладке «Dial Out»:

С какого адреса подключаться нашему клиенту, например, mikrotik имеет несколько внешних адресов:

Можем настроить, чтобы наш клиент подключался только с конкретного адреса, например, 192.0.2.2:

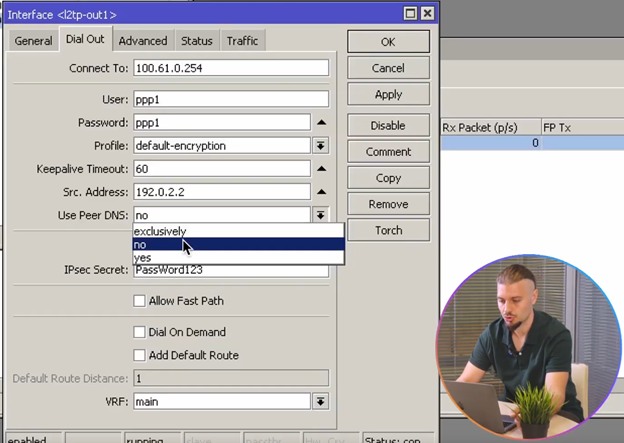

Следующая опция использовать одноранговый DNS (Use peer DNS), т.е. DNS, получаемый от сервера L2TP, опция имеет три варианта:

«exclusively» — исключительно, т. е. вне зависимости от системных настроек, будет использован DNS-сервер, полученный от L2TP-сервера, «no» — нет, «yes» — да. Опции «Use IPsec» и «Allow Fast Path» подробно рассмотрены в ролике про L2TP-сервер «ССЫЛКА на инструкцию»

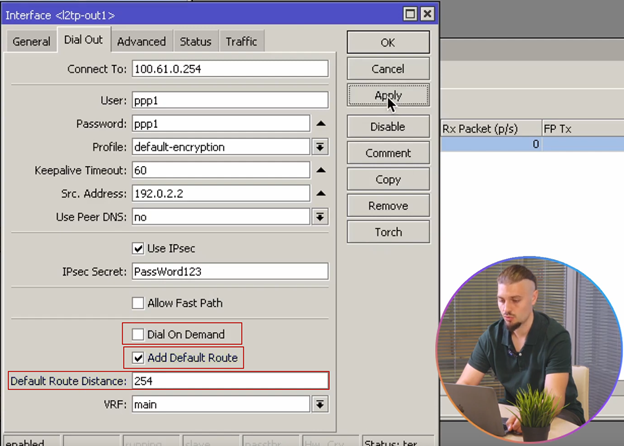

«Dial On Demand» — подключаться при использовании.

«Add Default Route» — добавлять, как маршрут по умолчанию.

При включении опции, добавляется ещё один маршрут в таблицу маршрутизации со статусом «Dv» (dynamic vpn), чтобы он не помешал существующим подключениям. Укажем «Default Route Distance» равной 254, её действие аналогично метрике в таблице маршрутизации Windows. Чем больше значение, тем ниже приоритет у маршрута:

В RouterOS 7 появилась возможность выбора таблицы маршрутизации:

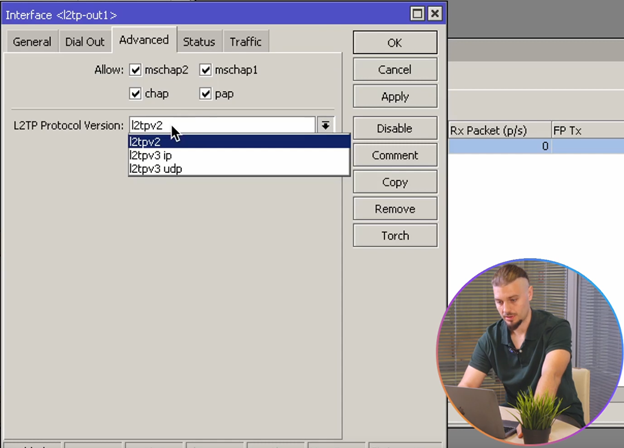

В разделе «Advanced» в RouterOS 7 появились опции, связанные с аутентификацией и версий L2TP протокола, который позволяет версии «l2tpv3» работать на уровне L2:

На этом, настройка L2tp Client закончена.