Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello — это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory — Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору домена.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблон сертификата» щелкните правой кнопкой мыши шаблон Проверка подлинности Kerberos в области сведений, а затем щелкните Скопировать шаблон.

- На вкладке Совместимость снимите флажок Показать последующие изменения. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Центр сертификации. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Получатель сертификата.

- На вкладке Общие в поле отображаемого имени шаблона введите Проверка подлинности контроллера домена (Kerberos). Измените срок действия и период обновления в соответствии с потребностями вашей организации. Примечание: если используются другие имена шаблонов, их необходимо помнить и заменить на эти имена в разных частях лаборатории.

- На вкладке Субъект нажмите кнопку Строится на основе данных Active Directory, если она еще не нажата. Выберите пункт Нет в списке Формат имени субъекта. Выберите DNS-имя в списке Включить эту информацию в альтернативное имя субъекта. Снимите все остальные флажки.

- На вкладке Шифрование выберите Поставщик хранилища ключей из списка Категория поставщика. Из списка Имя алгоритма выберите RSA. Введите 2048 в текстовое поле Минимальный размер ключей. Выберите SHA256 из списка Хэш запроса. Нажмите кнопку OK.

- Закройте консоль.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору предприятия.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблоны сертификатов» щелкните правой кнопкой мыши шаблон Проверки подлинности на контроллере домена (Kerberos) (или имя шаблона сертификата, созданного в предыдущем разделе) в области сведений и нажмите кнопку Свойства.

- Выберите вкладку Устаревшие шаблоны. Нажмите кнопку Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Контроллер домена и нажмите кнопку ОК. Нажмите Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности контроллера домена и нажмите кнопку ОК.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности Kerberos и нажмите кнопку ОК.

- Добавьте другие шаблоны сертификатов предприятия, настроенные ранее для контроллеров домена, на вкладку Устаревшие шаблоны.

- Нажмите кнопку ОК и закройте консоль Шаблоны сертификатов.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Центр сертификации может выдавать только сертификаты, соответствующие шаблонам сертификатов, опубликованным в этот центр сертификации.

- Откройте консоль управления Центр сертификации.

- Разверните родительский узел в области навигации.

- В области навигации щелкните Шаблоны сертификатов.

- Щелкните правой кнопкой мыши узел Шаблоны сертификатов. Выберите пункт Создать и щелкните выдаваемый Шаблон сертификата.

- В окне Включение шаблонов сертификатов выберите шаблон Проверка подлинности контроллера домена (Kerberos), созданный в предыдущих шагах. Нажмите кнопку ОК для публикации выбранного шаблона сертификатов в центр сертификации.

- Если вы опубликовали шаблон сертификата проверки подлинности контроллера домена (Kerberos), следует отменить публикацию шаблонов сертификатов, включенных в список устаревших шаблонов.

- Чтобы отменить публикацию шаблона сертификата, щелкните правой кнопкой мыши шаблон сертификата, публикацию которого вы хотите отменить, в области сведений консоли «Центр сертификации», а затем выберите Удалить. Нажмите кнопку Да для подтверждения операции.

- Закройте консоль.

Настройка контроллеров домена для автоматической регистрации сертификатов

Контроллеры домена автоматически запрашивают сертификат на основе шаблона сертификата контроллера домена. Однако контроллер домена не знает о более новых шаблонах сертификатов или устаревших конфигурациях шаблонов сертификатов. Чтобы продолжить автоматическую регистрацию и обновление сертификатов контроллера домена, которые знают о более новых шаблонах сертификатов и устаревших конфигурациях шаблона сертификата, создайте и настройте объект групповой политики для автоматической регистрации сертификатов и свяжите объект групповой политики с OU контроллеров домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Автоматическая регистрация сертификатов контроллера домена в поле имени и нажмите кнопку ОК.

- Щелкните правой кнопкой мыши объект групповой политики Автоматическая регистрация сертификатов контроллера домена и щелкните Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Параметры Windows, Параметры безопасности и выберите Политики открытого ключа.

- В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

- В окне Модель конфигурации выберите Включено.

- Установите флажок Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты.

- Установите флажок Обновлять сертификаты, использующие шаблоны сертификатов.

- Нажмите кнопку OK. Закройте Редактор управления групповыми политиками.

- В области навигации разверните домен и узел, имя которого соответствует имени вашего домена Active Directory. Щелкните правой кнопкой мыши подразделение Контроллеры домена и щелкните Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Автоматическая регистрация сертификатов контроллера домена или имя объекта групповой политики регистрации сертификата контроллера домена, созданный ранее, и нажмите кнопку ОК.

Групповая политика «Включить Windows Hello для бизнеса»

Параметр групповой политики «Включить Windows Hello для бизнеса» необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

Объект групповой политики содержит параметры политики, необходимые для запуска подготовки Windows Hello для бизнеса, а также для обеспечения автоматического продления сертификатов проверки подлинности Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Самый лучший способ развертывания объекта групповой политики Windows Hello для бизнеса— это использование фильтрации по группам безопасности. Благодаря этому можно легко управлять пользователями, которые должны получить Windows Hello для бизнеса, просто добавляя их в группу. Это позволяет развернуть Windows Hello для бизнеса в несколько этапов.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Дважды щелкните объект групповой политики Включить Windows Hello для бизнеса.

- В разделе Фильтрация ограничений безопасности области содержимого нажмите кнопку Добавить. Введите Пользователи Windows Hello для бизнеса или имя ранее созданной группы безопасности и нажмите кнопку ОК.

- Перейдите на вкладку Делегирование, выберите Прошедшие проверку и нажмите кнопку Дополнительно.

- В списке Группы или пользователи выберите Прошедшие проверку. В списке Разрешения для прошедших проверку пользователей снимите флажок Разрешить для разрешения Применить групповую политику. Нажмите кнопку OK.

Развертывание объекта групповой политики Windows Hello для бизнеса

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида «функция (входа по PIN коду) временно недоступна».

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.

Время на прочтение8 мин

Количество просмотров26K

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

Hello позволяет выполнить проверку подлинности учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory (Azure AD) и службы поставщика удостоверений или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online (FIDO) v2.0.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

In this post you will learn how to disable Windows hello using Group Policy (GPO). You can disable Windows 10 hello either using a group policy or through Registry.

In Windows 10, Windows Hello for Business replaces passwords with strong two-factor authentication on PCs and mobile devices. Windows Hello as a convenience sign-in uses regular user name and password authentication, without the user entering the password.

There are four main types of Windows Hello authentication in Windows 10.

- Facial recognition

- Fingerprint scanning

- Pin protection

- Security key

The goal of using Windows Hello is to authenticate an user account without using the password. Depending on your system, you can use any one or all types of Windows Hello authentication to secure Windows 10.

So why disable Windows hello then ?. Sometimes you may not need Windows Hello on Windows 10 and you want to disable it. You may also not want users to login using other methods and simply use passwords to login to their account.

Regardless of any reason, if you don’t want it, you can disable the Windows Hello on your Windows 10 computer.

Note :- To configure Windows Hello for Business, use the Administrative Template policies under Windows Hello for Business.

Disable Windows Hello using Group Policy

Using the Group Policy you can disable Windows Hello with the following steps. On your Windows 10 computer, click Start > Run. Type the command gpedit.msc and click OK.

Navigate to Computer Configuration > Administrative Templates > System > Logon. Right click Turn on convenience PIN sign-in and click Edit.

Disable the Turn on convince PIN sign in policy setting. With this you have disabled Windows hello using Group Policy.

Still Need Help?

If you need further assistance on the above article or want to discuss other technical issues, check out some of these options.

To create this GPO is pretty simple, just by creating a new GPO or you could reuse a existing GPO (Not the default GPO).

*Note: Windows Hello only works with Windows Server 2016 and Surface Pro, Windows 10

Here are the simple steps;

- At the Group Policy Management > Group Policy Objects > right click to create a new policy/edit the existing policy

- The image below is basically the policy to enable Windows Hello feature

- After this, remember to link the gpo to the OU that you wish it will take the gpo

- Remember to also do a “gpupdate /force” at both the server and computer side.

- Open cmd > type the command “gpupdate /force”

- There is a gpupdate function with one push, but you have to make sure that the user’s computer are connected.

- In the GPMC > select the OU > right click > select GPO Update policy

- This will update all the objects inside that particular OU

- In the GPMC > select the OU > right click > select GPO Update policy

Все способы:

- Способ 1: Изменение параметров системы

- Способ 2: Изменение групповых политик

- Способ 3: Изменение ключей в реестре

- Способ 4: Управление устройствами

- Вопросы и ответы: 0

Способ 1: Изменение параметров системы

Функцию Windows Hello в Windows 10, призванную обезопасить компьютер и вместе с этим зачастую существенно упростить авторизацию, вполне можно деактивировать через настройки учетных записей в стандартном приложении «Параметры». При этом важно отметить, что любой вспомогательный метод входа будет отключен автоматически при полном удалении пароля.

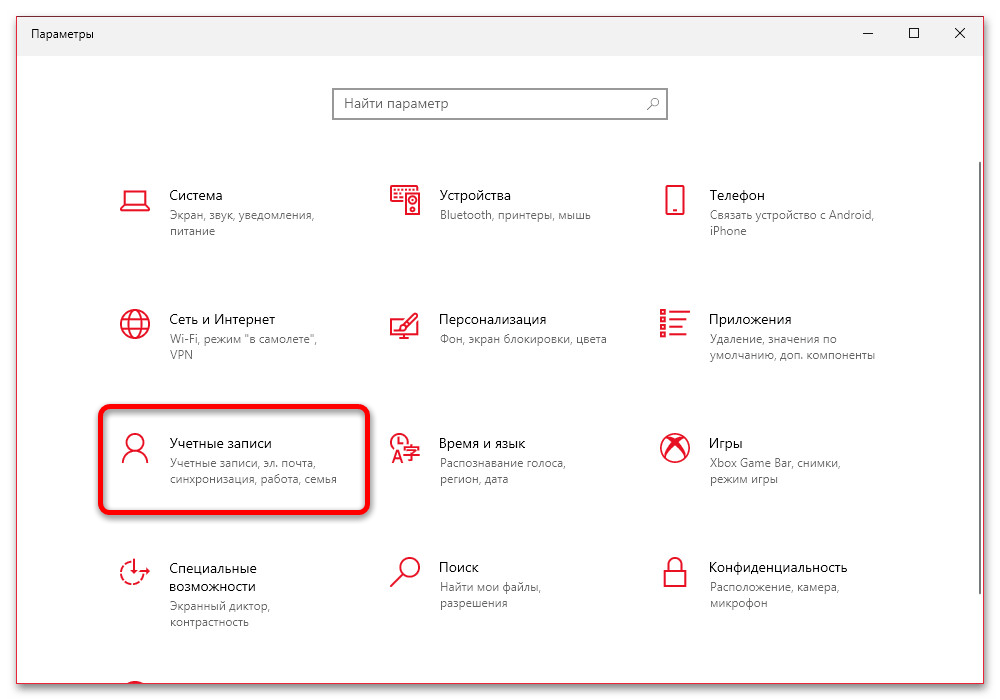

- Если вы хотите просто избавиться от упрощенных способов входа по каким-либо причинам, первым делом необходимо открыть «Параметры» с помощью меню «Пуск» или системного поиска и после этого выбрать категорию «Учетные записи». В качестве альтернативы можно кликнуть левой кнопкой мыши по значку профиля в меню «Пуск» и перейти на страницу «Изменить параметры учетной записи».

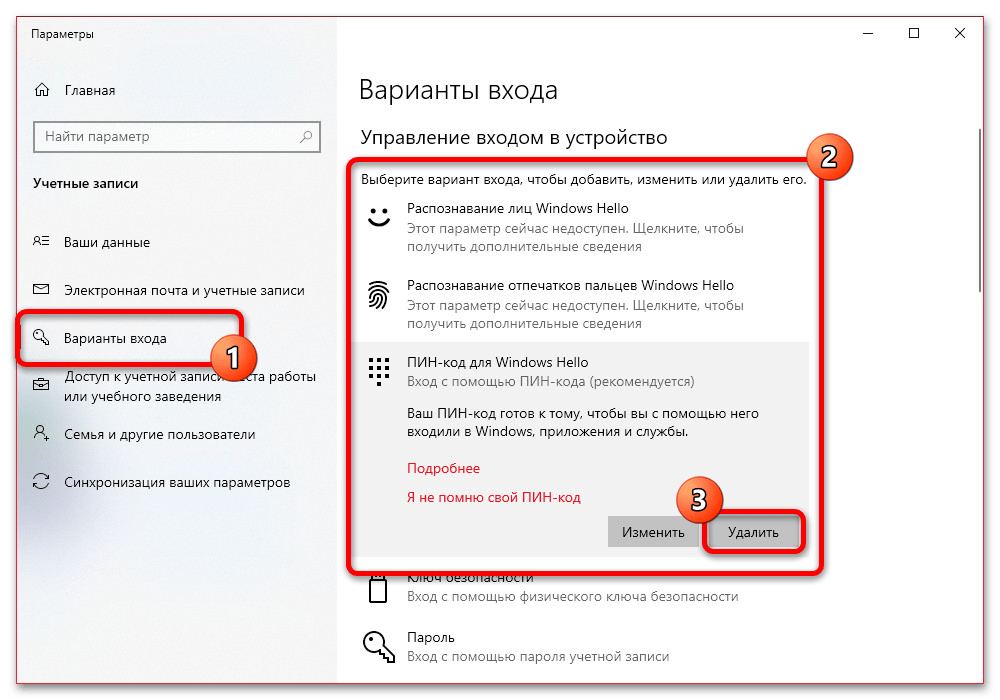

- Разобравшись с открытием настроек, через меню в левой части окна перейдите на вкладку «Варианты входа» и выберите один из пунктов с подписью «Windows Hello», будь то «Распознавание лиц», «Распознавание отпечатков пальцев» или «ПИН-код». Как правило, на большинстве устройств доступен только последний вариант и именно его требуется деактивировать.

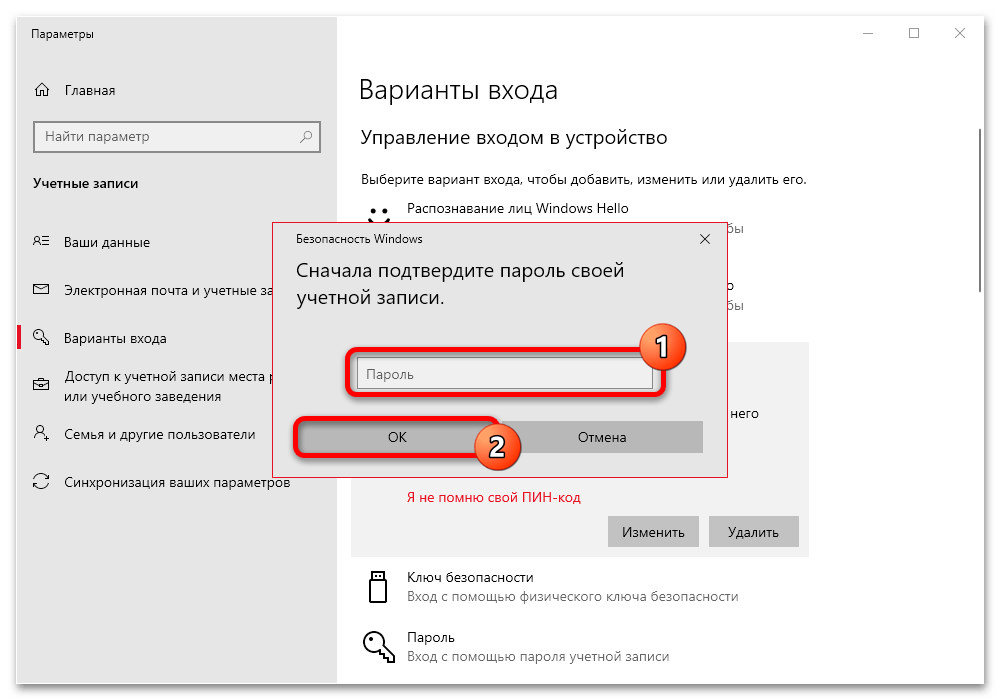

- Чтобы выполнить поставленную задачу, воспользуйтесь кнопкой «Удалить» в рамках нужного блока и после этого во всплывающем окне в обязательном порядке подтвердите выполнение путем ввода основного пароля. По завершении данного действия дополнительный способ авторизации будет моментально деактивирован, в чем можно убедиться путем нажатия клавиш «WIN+L» на клавиатуре.

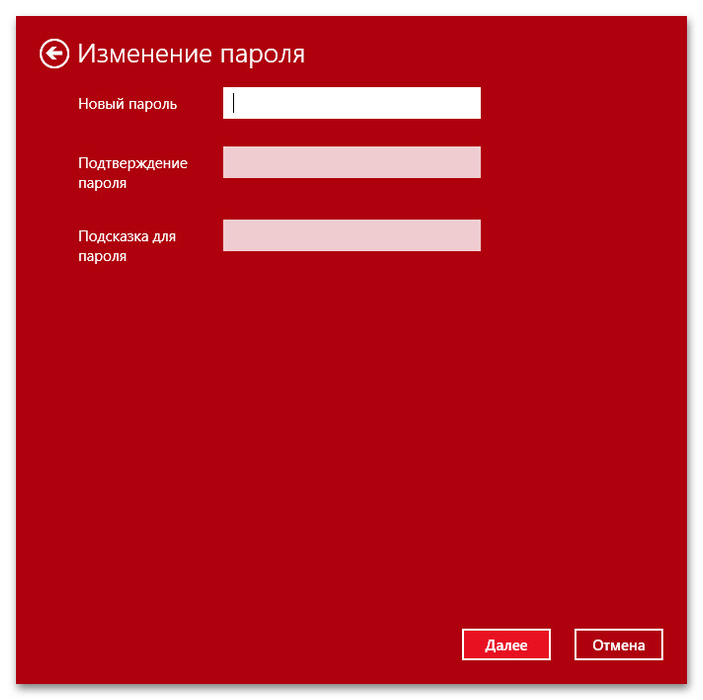

- Как уже было отмечено ранее, в качестве альтернативы, а также с целью быстрого отключения сразу всех вспомогательных методов входа, можете просто избавиться от пароля в соответствующей категории. Для этого достаточно нажать кнопку «Изменить», заполнить поле в соответствии с действующим паролем и впоследствии сохранить настройки, оставив поля пустыми.

Подробнее: Удаление пароля при входе на компьютере с Windows 10

Если все было сделано точно по инструкции, любой ранее доступный метод авторизации будет сразу же заблокирован с отображением просьбы указания нового пароля. При этом запрос ПИН-кода может по-прежнему отображаться на экране блокировки, но легко игнорируется, если воспользоваться ссылкой «Варианты входа» и выбрать «Пароль» в качестве способа авторизации.

Способ 2: Изменение групповых политик

Еще один, хоть и менее удобный, но все равно рабочий метод деактивации Windows Hello заключается в использовании «Редактора групповых политик», доступного исключительно в профессиональной или корпоративной версии Windows 10. Точный порядок действий может меняться в зависимости от разновидности экрана входа, который требуется деактивировать в вашем случае.

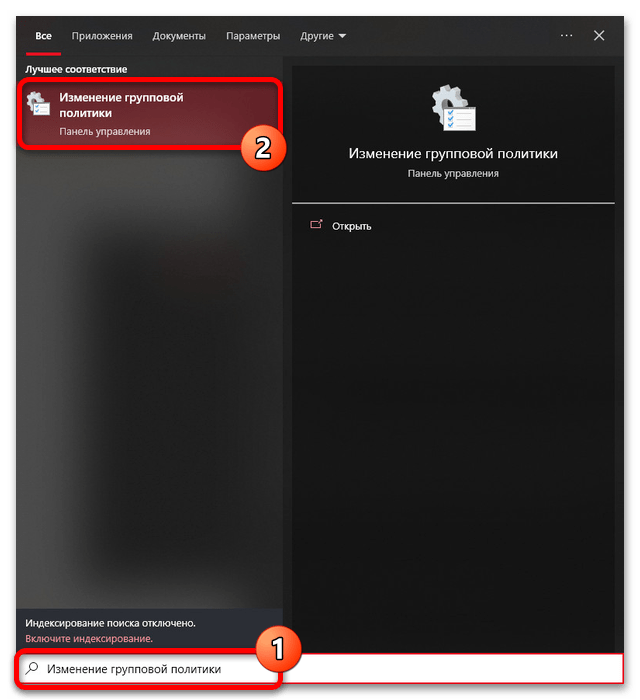

- Для открытия «Редактора групповых политик» в рассматриваемой системе можно на выбор воспользоваться окном «Выполнить» или «Командной строкой» и специальной командой, что было рассмотрено в другой статье. При этом наиболее удобный способ заключается в нажатии сочетания клавиш «WIN+S», поиске и последующем открытии раздела «Изменение групповой политики».

Подробнее:

Запуск «Редактора групповых политик» на компьютере с Windows 10

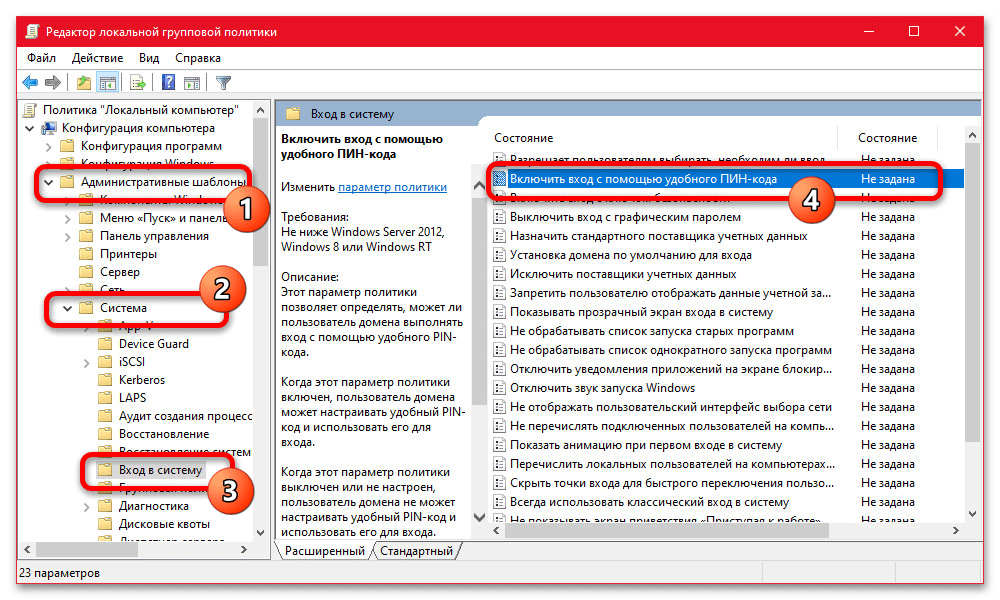

Что делать, если не открывает «Редактор групповых политик» в Windows 10 - Находясь в рамках «Редактор локальной групповой политики», разверните категорию «Административные шаблоны» в «Конфигурации компьютера», аналогичным образом откройте раздел «Система» и выберите «Вход в систему». В свою очередь, здесь в правой колонке практически в самом начале списка следует найти и дважды кликнуть по строке «Включить вход с помощью удобного ПИН-кода».

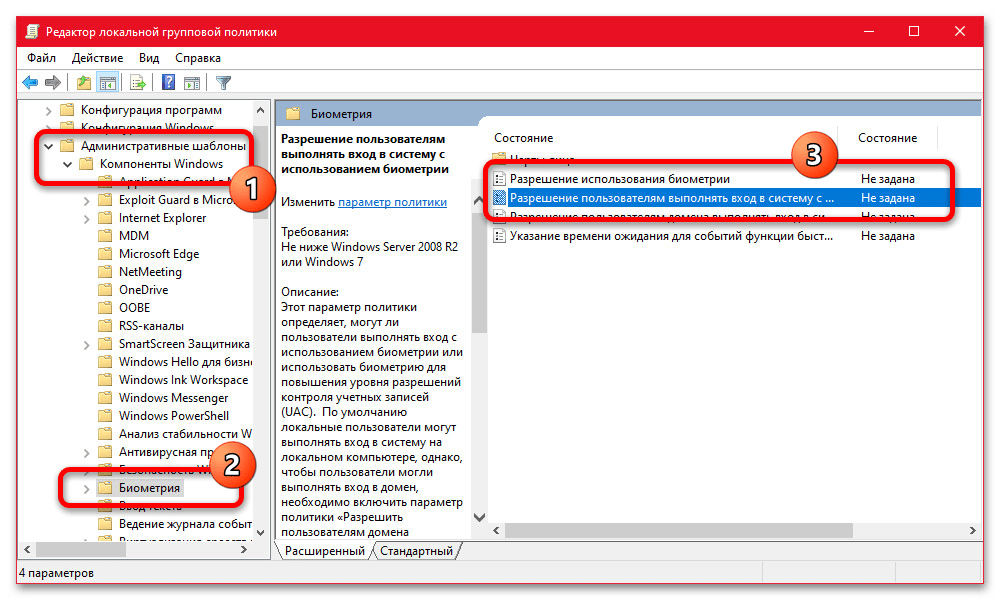

- Если вам необходимо отключить способы входа, связанные с биометрией (распознание лица и отпечатка пальца), следует развернуть категорию «Компоненты Windows» и выбрать «Биометрию» из списка в левой колонке. После этого найдите и откройте параметры «Разрешение пользователям выполнять вход в систему с использованием биометрии» или «Разрешение использования биометрии» для внесения более глобальных изменений.

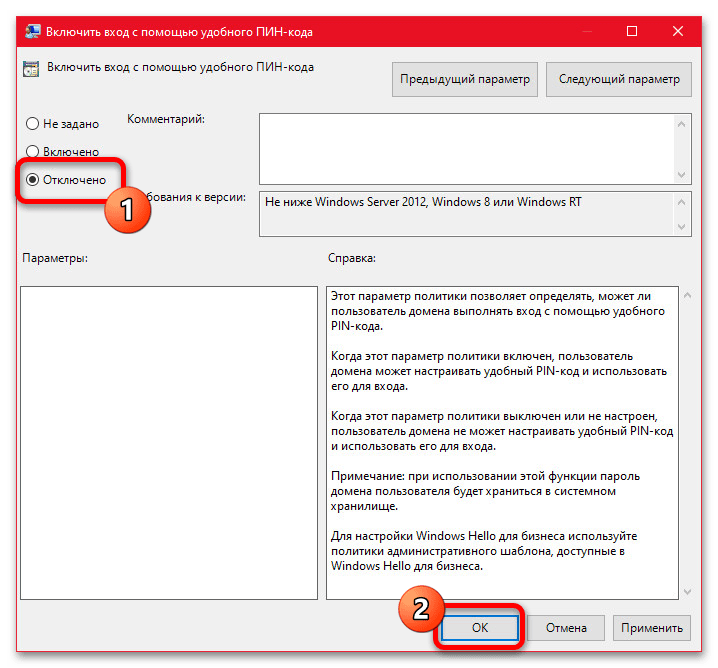

- При открытии нового окна с соответствующим заголовком, установите маркер рядом с опцией «Отключено» и подтвердите сохранение обновленных параметров с помощью кнопки «ОК». В отличие от предыдущего способа, в данном случае, помимо подтверждения, необходимо в обязательном порядке перезагрузить компьютер любым удобным образом.

Подробнее: Способы перезагрузки Windows 10

Убедиться в успешной деактивации Windows Hello можно будет сразу после повторного включения системы, так как по умолчанию будет запрошен пароль от учетной записи. Если по каким-то причинам во время входа по-прежнему требуется ПИН-код или биометрия, попробуйте один раз вручную выбрать «Пароль» из списка «Варианты входа» или повторите описанные действия.

Способ 3: Изменение ключей в реестре

Один из наименее удобных методов отключения Windows Hello в Windows 10 сводится к использованию редактора реестра, с помощью которого можно отредактировать определенные параметры безопасности. Как и в случае с групповыми политиками, условно процесс можно поделить на два варианта, позволяющих отключить ПИН-код или биометрию.

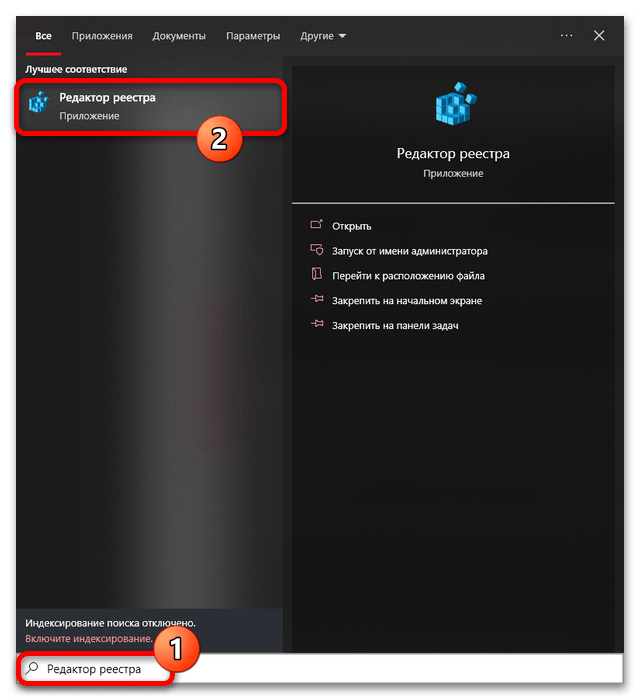

- Для начала необходимо открыть сам редактор реестра, используя сочетание «WIN+R» и специальную команду, или, как и ранее, воспользовавшись системным поиском. Существуют также альтернативные способы, о которых было рассказано в другой статье на сайте.

Подробнее: Способы открытия редактора реестра в Windows 10

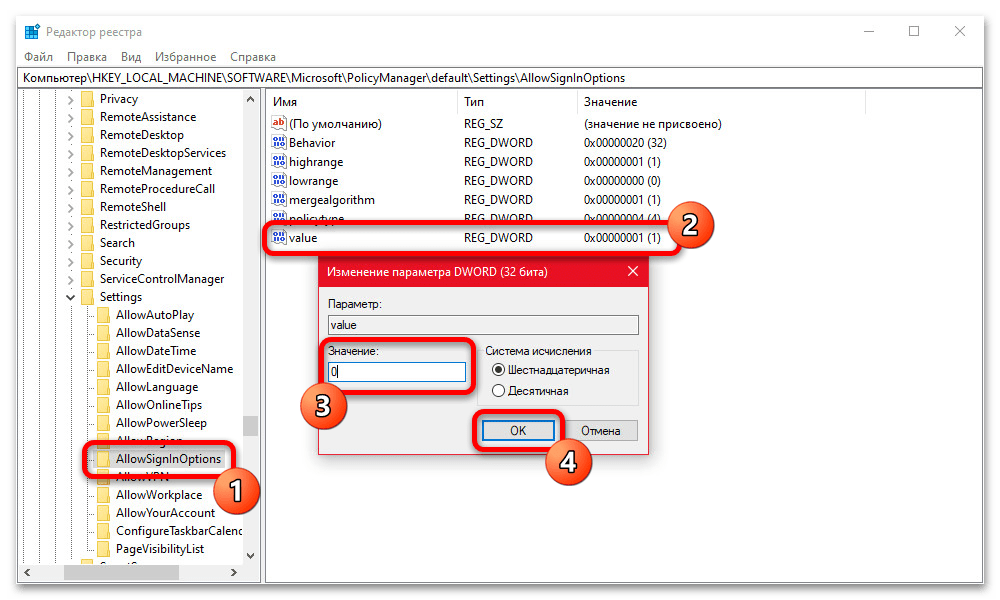

- Если вам достаточно будет деактивации ПИН-кода, разверните ветку «HKEY_LOCAL_MACHINE», выберите «SOFTWARE» и нажмите сочетание клавиш «CTRL+F». Во всплывающем окне в текстовое поле следует вставить «AllowSignInOptions», отметить галочкой «Имена разделов» и нажать кнопку «Поиск далее».

- По завершении в правой колонке найдите и дважды кликните левой кнопкой мыши по строке «Value» и во всплывающем окне в качестве «Значения» укажите «0». Для сохранения обновленных параметров необходимо нажать «ОК» и в обязательном порядке перезапустить компьютер.

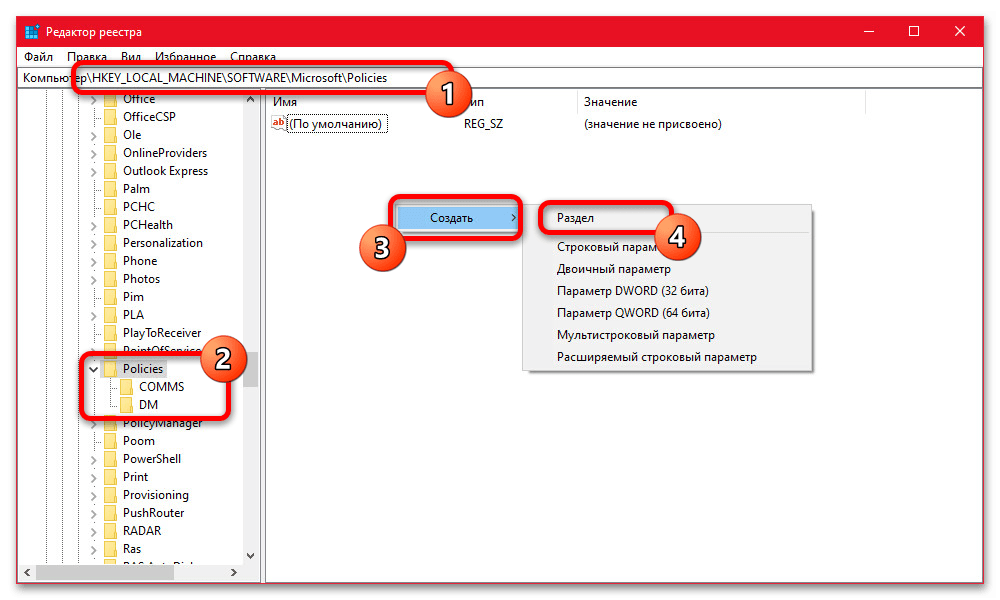

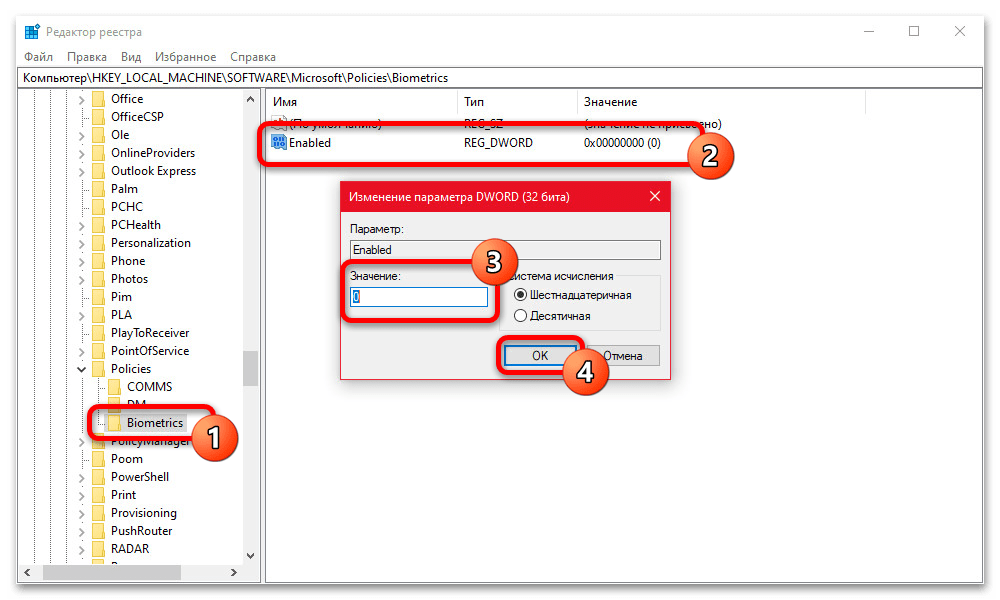

- В свою очередь, для деактивации вариантов входа, так или иначе связанных с биометрией, необходимо найти совершенно другой раздел реестра «Biometrics», который в ряде случаев может отсутствовать. Попробуйте вручную перейти по представленному ниже пути и, если указанный каталог не был создан системой, кликните правой кнопкой мыши, разверните «Создать» и выберите «Раздел», которому необходимо сразу присвоить название «Biometrics».

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Policies - Следующим действием необходимо открыть настройки «Enabled», где в качестве значения важно указать «0». Если данный пункт по аналогии с папкой изначально отсутствует, можете создать новый параметр «DWORD (32 бита)» и сразу установить «0» в качестве значения.

Какое бы из действий вы не выполнили, обновленные параметры будут применены только после перезагрузки системы. Убедиться в этом можно сразу при включении, так как по умолчанию будет выбран пароль в качестве стандартного метода авторизации.

Способ 4: Управление устройствами

Последний метод принудительной деактивации Windows Hello, актуальный только для вариантов входа, связанных с биометрией, заключается в отключении соответствующего устройства. Заранее рекомендуем учитывать, что такое решение может в результате привести к ошибкам, и потому рекомендуем ограничиваться самым первым способом в рамках инструкции.

- Сначала необходимо открыть системный «Диспетчер устройств», кликнув правой кнопкой мыши по иконке «Пуск» на панели задач и выбрав соответствующий пункт из списка. Данную утилиту также можно открыть с помощью команды «devmgmt.msc» или окна поиска.

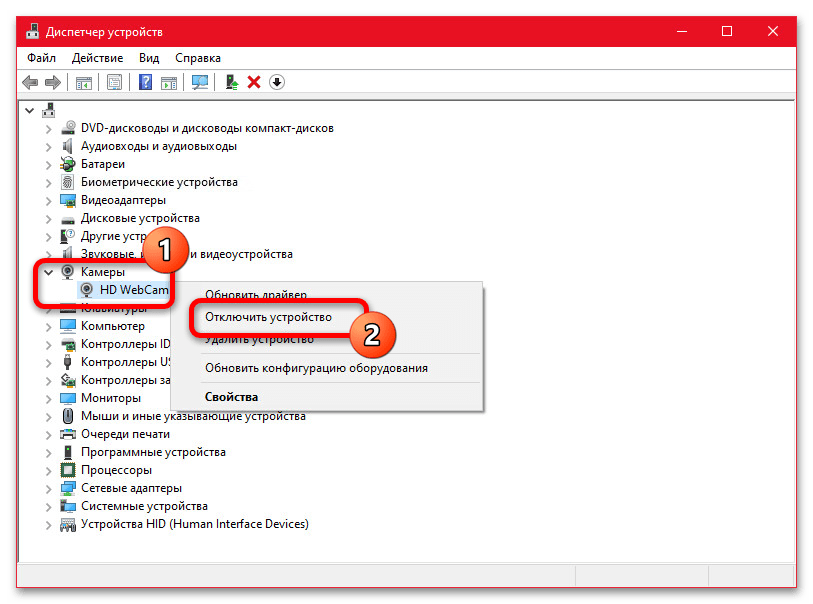

- Находясь в окне «Диспетчер устройств», найдите и разверните категорию «Биометрические устройства». Здесь, в свою очередь, следует щелкнуть правой кнопкой мыши по нужному варианту и воспользоваться опцией «Отключить устройство».

- Кроме деактивации биометрических устройств, аналогичным образом можете перейти в раздел «Камеры» и отключить совместимую с Windows Hello веб-камеру. В случае с компьютерами и оснащенными внешней камерой ноутбуками также можно произвести физическое отключение.

Сохранение новых настроек не требуется, но при этом необходимо, опять же, перезагрузить компьютер. Дополнительно убедиться в отключении рассматриваемых вариантов входа можно в системных параметрах из первого раздела инструкции, где нужные опции будут отмечены в качестве недоступных.

Наша группа в TelegramПолезные советы и помощь