Память — странная вещь и работает странным образом. Мы склонны помнить дату, день и даже время некоторых особых событий или вещей, которые характеризуют наших близких. К сожалению, паролей в этом списке нет. Для приложений и веб-сайтов восстановить пароль относительно легко. Однако для устройств, особенно в бизнес-среде, восстановление не всегда является простым. Следовательно, вполне естественно быть благодарным Microsoft за Windows Hello.

Традиционные сценарии использования устройств заставляли пользователей выбирать легко угадываемые или слабые пароли. Для сложных паролей преобладала тенденция записывать их. Использование одного и того же пароля для разных приложений и веб-сайтов по-прежнему является распространенной практикой. Весомое подтверждение этому аргументу дает опрос, проведенный среди ИТ-специалистов: 30% из них признались, что столкнулись с утечкой данных, связанной с паролем.

Windows Hello, новаторская система строгой аутентификации от Microsoft, переопределяет то, как пользователи получают доступ к своим устройствам и приложениям. В этом блоге мы рассмотрим Windows Hello для бизнеса и то, как организации могут использовать Решение для унифицированного управления конечными точками (UEM) для управления Windows Hello для бизнеса.

Что такое Windows Hello?

Windows Hello для бизнеса (WHfB) обеспечивает биометрическую и многофакторная аутентификация для предоставления пользователям доступа к их устройствам, данным, приложениям и службам. Будь то распознавание лиц, сканирование отпечатков пальцев или обнаружение радужной оболочки глаза, развертывание Windows Hello для бизнеса позволяет пользователям легко проходить аутентификацию, устраняя необходимость запоминать сложные пароли. Функция доступна с Windows 10 и выше.

Механизм входа в Windows Hello служит альтернативой паролям. Обычно он считается более удобным, безопасным и надежным способом доступа к важным устройствам и данным, чем традиционный метод входа в систему с помощью паролей.

Windows Hello и FIDO (Fast IDentity Online)

С помощью таких методологий аутентификации паролей, как FIDO Ожидается, что Windows Hello для бизнеса будет править будущим. Включение спецификации FIDO позволяет партнерам Microsoft предлагать ключи безопасности, добавляя дополнительный уровень защиты для входа в систему через Windows Hello.

Спецификация FIDO, созданная в 2014 году Альянсом FIDO, включающим более 250 компаний, была разработана группой основателей, состоящей из PayPal, Lenovo, Nok Nok Labs, Validity Sensors, Infineon и Agnition. По заявлению альянса, технология аутентификации FIDO в настоящее время интегрирована во многие устройства.

Кроме того, Microsoft одобрила самую последнюю версию протокола безопасности FIDO2, позволяющую пользователям использовать стандартные устройства, такие как USB-ключи безопасности, для повышенных мер безопасности при входе в учетные записи Microsoft.

Как работает Windows Hello для бизнеса (и его преимущества)

Windows Hello — это не просто еще один метод аутентификации; это сложная система, которая революционизирует взаимодействие пользователей со своими устройствами и приложениями. Windows Hello для бизнеса расширяет возможности Windows Hello, предлагая функции безопасности и управления корпоративного уровня, такие как аттестация устройств, проверка подлинности на основе сертификатов и политики условного доступа. Давайте рассмотрим его основные элементы и их врожденные преимущества.

Биометрическая аутентификация

В основе Windows Hello для бизнеса лежит биометрическая аутентификация — передовая технология, которая проверяет личность пользователя на основе уникальных физических характеристик. Будь то распознавание лиц, сканирование отпечатков пальцев или обнаружение радужной оболочки глаза, биометрическая аутентификация обеспечивает уровень безопасности, не имеющий аналогов в традиционных системах на основе паролей.

Признание лица

Технология распознавания лиц анализирует отличительные черты лица, такие как расположение глаз, носа и рта, чтобы создать уникальный биометрический профиль для каждого пользователя. Windows Hello использует передовые алгоритмы для сбора и аутентификации данных о лице, обеспечивая точность и надежность даже в различных условиях освещения.

Сканирование отпечатков пальцев

Сканирование отпечатков пальцев преобразует уникальные узоры на кончиках пальцев человека в цифровые подписи для аутентификации. Windows Hello для бизнеса использует самые современные датчики отпечатков пальцев для сбора и сопоставления данных отпечатков пальцев с беспрецедентной точностью, что делает ее идеальным выбором для предприятий, которым требуется простая и безопасная аутентификация.

Обнаружение радужной оболочки глаза

Обнаружение радужной оболочки выводит биометрическую аутентификацию на новый уровень, анализируя сложные узоры радужной оболочки, цветной части глаза. Windows Hello для бизнеса использует специальные камеры для захвата изображений радужной оболочки глаза с высоким разрешением, что обеспечивает быструю и точную аутентификацию, сохраняя при этом конфиденциальность пользователя.

Многофакторная аутентификация (MFA)

Помимо биометрической аутентификации, Windows Hello для бизнеса включает в себя многофакторная аутентификация (MFA) для дальнейшего укрепления безопасности. MFA объединяет два или более независимых фактора, например то, что вы знаете (например, ПИН-код) и то, кем вы являетесь (например, биометрические данные), для проверки личности пользователя, что значительно снижает риск несанкционированного доступа.

ПИН-код аутентификации

Windows Hello для бизнеса позволяет пользователям настраивать личный идентификационный номер (ПИН-код) в качестве дополнительного фактора аутентификации. В отличие от традиционных паролей, ПИН-коды привязаны к конкретным устройствам и менее подвержены фишинговым атакам или грубому взлому, что повышает безопасность, не жертвуя при этом удобством.

Удобство без ключа

Прошли те времена, когда приходилось возиться с паролями или вводить длинные парольные фразы. С помощью Windows Hello пользователи могут беспрепятственно проходить аутентификацию без использования физических ключей или токенов, что оптимизирует процесс аутентификации и повышает производительность.

Расширенные функции безопасности

Windows Hello включает в себя расширенные функции безопасности для защиты пользователей. данные и конфиденциальность. Windows Hello придерживается строгих стандартов безопасности для предотвращения потенциальных угроз и уязвимостей — от зашифрованного хранения биометрических данных до безопасных протоколов рукопожатия.

Как настроить распознавание лица, отпечатков пальцев и PIN-кода в Windows Hello?

Традиционные пароли могут быть громоздкими и часто уязвимыми для атак, поэтому биометрическая аутентификация становится предпочтительным методом доступа к устройствам. Windows Hello предлагает более безопасный, удобный и быстрый способ входа в устройство Windows с помощью распознавания лиц, сканирования отпечатков пальцев или PIN-кода.

После выполнения следующих шагов вы настроите распознавание лица, отпечатков пальцев и PIN-кода Windows Hello:

Действия по настройке распознавания лица, отпечатков пальцев и PIN-кода в Windows Hello.

Управление Windows Hello для бизнеса с помощью UEM

Унифицированное управление конечными точками (UEM) играет решающую роль на современном рабочем месте, позволяя предприятиям управлять и защищать различные конечные точки, в том числе использующие аутентификацию через Windows Hello для бизнеса.

Решение UEM, такое как Scalefusion, позволяет ИТ-администраторам настраивать конфигурации Windows Hello и развертывать их на управляемых устройствах Windows 10 и 11. Используя устройства, присоединенные к Microsoft Entra и поддерживаемые Scalefusion, администраторы могут повысить безопасность устройств, настроив параметры Windows Hello.

Предварительные условия для управления параметрами Windows Hello на управляемых устройствах

Вот некоторые важные предпосылки для управления настройками Windows Hello на управляемых устройствах с панели мониторинга Scalefusion:

- На устройстве должна быть установлена ОС Windows 10 (или Windows 11).

- Администратор должен войти в панель мониторинга, используя учетные данные O365.

- Настройка Entra ID должна быть завершена.

- Устройство должно быть зарегистрировано с помощью Entra ID.

Как только вышеуказанные параметры будут соблюдены, администраторы смогут начать управлять конфигурацией Windows Hello.

Настройка Windows Hello для бизнеса с помощью Scalefusion

Scalefusion UEM позволяет администраторам настраивать параметры Windows Hello for Business на основе организационных требований. Для начала администраторы должны включить Windows Hello на панели управления Scalefusion. Другой вариант — включить Windows Hello только на устройствах с чипом Trusted Platform Module (TPM).

Кроме того, администраторы могут включить или отключить биометрическую аутентификацию. Параметры PIN-кода можно настроить аналогично тому, как политики паролей задаются на панели управления Scalefusion. Настройки включают сложность ПИН-кода (длина, цифры, строчные и прописные буквы, специальные символы), срок действия ПИН-кода и историю ПИН-кода.

Свяжитесь с нашими экспертами, чтобы запланировать демонстрацию и узнать больше о том, как Scalefusion UEM может помочь в настройке Windows Hello для бизнеса. Начните сегодня с 14-дневная бесплатная пробная версия.

Ссылка:

1. GoodFirms

FAQ

1. Как настроить Windows Hello для бизнеса (WHfB)?

Чтобы настроить Windows Hello для бизнеса, вам необходимо пройти процесс регистрации устройства. Это включает в себя создание PIN-кода или использование биометрических методов, таких как отпечатки пальцев или распознавание лиц. После входа пользователя его закрытый ключ надежно хранится на устройстве и защищен, что гарантирует, что он никогда не будет отправлен на внешние устройства.

2. Каковы предварительные условия для включения Windows Hello для бизнеса?

Предварительные условия включают наличие инфраструктуры Microsoft Active Directory, Azure AD или Microsoft Entra ID. Устройства должны работать под управлением Windows 10 версии 1703 или более поздней, а также должны быть доступны датчики распознавания лиц или сканеры отпечатков пальцев. Вам также потребуется настроить объекты групповой политики (GPO) и политики развертывания доверия в облаке.

3. Как Microsoft Windows Hello для бизнеса повышает безопасность?

Windows Hello for Business повышает безопасность, используя двухфакторную аутентификацию, которая объединяет PIN-код или биометрический жест с закрытым ключом, хранящимся на устройстве. Этот закрытый ключ защищен и никогда не отправляется на внешние устройства или серверы, что значительно затрудняет злоумышленникам компрометацию ваших учетных данных.

4. В чем разница между использованием Windows Hello и пароля?

При использовании Windows Hello пользователь входит в свое устройство с помощью PIN-кода или биометрических данных вместо пароля. Пароли могут быть переданы или украдены, но учетные данные PIN-кода привязаны к определенному устройству и никогда его не покидают. Это обеспечивает модель безопасности с нулевым доверием, значительно повышая общую безопасность по сравнению с традиционными паролями.

5. Можно ли использовать Windows Hello для бизнеса в гибридной среде?

Да, Windows Hello for Business поддерживает как локальные настройки Active Directory, так и Azure AD, что делает его идеальным для гибридных сред. Он поддерживает облачное доверие и виртуальные смарт-карты, позволяя пользователям безопасно получать доступ к корпоративным ресурсам в различных моделях развертывания.

6. Поддерживает ли Windows Hello для бизнеса аутентификацию FIDO2?

Да, Windows Hello for Business поддерживает протоколы аутентификации FIDO2, позволяя пользователям входить в систему с помощью паролей с надежными механизмами двухфакторной аутентификации. Это включает использование PIN-кода, отпечатка пальца или распознавания лица и обеспечивает безопасный, беспарольный опыт.

7. Какую роль играет групповая политика в Windows Hello для бизнеса?

Объекты групповой политики (GPO) необходимы для управления развертыванием и настройкой Windows Hello for Business в корпоративной среде. Они позволяют администраторам контролировать сложность PIN-кода, включать биометрический вход и применять другие политики безопасности, чтобы гарантировать, что доступ к корпоративным ресурсам соответствует организационным стандартам.

8. Можно ли использовать Windows Hello для бизнеса на личных устройствах (BYOD)?

Да, сценарии «принеси свое устройство» (BYOD) поддерживаются в Windows Hello for Business. Пользователи могут зарегистрировать свои личные устройства, выполнив процедуру регистрации устройств, и войти в систему с помощью PIN-кода или биометрических методов для безопасного доступа к корпоративным приложениям.

Время на прочтение8 мин

Количество просмотров26K

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

Hello позволяет выполнить проверку подлинности учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory (Azure AD) и службы поставщика удостоверений или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online (FIDO) v2.0.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

You’ve probably heard of Windows Hello before. It’s a convenient feature that lets you unlock your device using biometrics (such as fingerprints or facial recognition).

Now, there’s another incredible tool called Windows Hello for Business. But what are its benefits, and how is it different from Windows Hello? Let’s explore everything about the “Windows Hello for Business” tool, how it works, why you should use it, and more.

What Is Windows Hello for Business?

Windows Hello for Business is a tool that allows you to unlock your device using biometrics or a PIN. It lets you access your device via fingerprint, facial recognition, and iris recognition. Each one of these has its own strengths and weaknesses, so be sure to check out our article on the most secure login option between face, iris, fingerprint, password, or PIN logins. It also uses multi-factor authentication (MFA) to ensure that your device is secure.

Although the tool might sound a bit similar to Windows Hello, it’s actually more secure. You can use Windows Hello for Business for both on-premise and cloud resources. For example, you can use it with Hybrid Azure Active Directory-joined, Azure AD, and Azure Active Directory-joined devices.

Interestingly, you can also use this tool on domain-joined devices (the devices that are connected to a specific domain such as a company intranet).

Let’s take a look at how this tool works.

Registration

This is the phase where the device registers with an identity provider (IDP). Simply put, an IDP refers to a service that stores and manages your digital identity.

For example, let’s say that a third-party website prompts you to log in to a certain tool using your Google account. In this case, Google is the identity provider.

Now, each “Windows Hello for Business” deployment option has a different identity provider.

For on-premise deployments, the identity provider is usually Active Directory Federation Services (AD FS). Meanwhile, Azure Active Directory is usually the identity provider for cloud and hybrid deployments.

Provisioning

After the registration part, you can now set up the «Windows Hello for Business» tool. This is where you’ll select the various methods for unlocking your device (such as using biometrics or a PIN).

From there, you should be ready to log in to your device using your preferred method. Each time you log in, the identity provider will verify your identity.

What Are the Benefits of Biometric Authentication?

Both Windows Hello and Windows Hello for Business come with these incredible features:

- Extra Layer of Security: It’s often easy for someone to crack your password and hack into your system. But the Windows Hello and Windows Hello for Business tools also give you the option to use biometrics. Now, this makes your device more secure because it’s difficult to replicate your biometric data.

- Convenience: Let’s face it—unlocking your device with a long password can often be quite irritating. And if you enter the wrong password, you have to start from scratch. But when using biometrics, you can sign in to your device within seconds.

You’re probably wondering why it might be worth picking Windows Hello for Business over Windows Hello. Well, it all comes down to security features!

Let’s now explore some of the benefits of using Windows Hello for Business.

Here’s why you might want to consider using Windows Hello for Business:

- Certificate-Based Authentication: Unlike Windows Hello, the «Windows Hello for Business» tool uses certificate-based authentication. This process uses a digital certificate to identify a user before granting them access to a resource, an app, or a network.

- Reduced Number of Password Resets: It’s common for employers to forget their login credentials. So, this means administrators might have to do frequent password resets. However, Windows Hello for Business’ multi-factor authentication ensures that you can unlock your device in various ways. So, it’s highly unlikely that you might end up locking yourself out of your device and requesting password resets.

- SSO Support: Unlike Windows Hello, the «Windows Hello for Business» tool supports single-sign-on (SSO) functionality. With SSO, you can sign in to multiple services with the same set of credentials.

By now, it’s clear that Windows Hello for Business is more secure and can be quite convenient than Windows Hello (especially if you’re a business owner).

How Do You Enable and Deploy Windows Hello for Business?

Let’s check out how you can enable and deploy Windows Hello for Business.

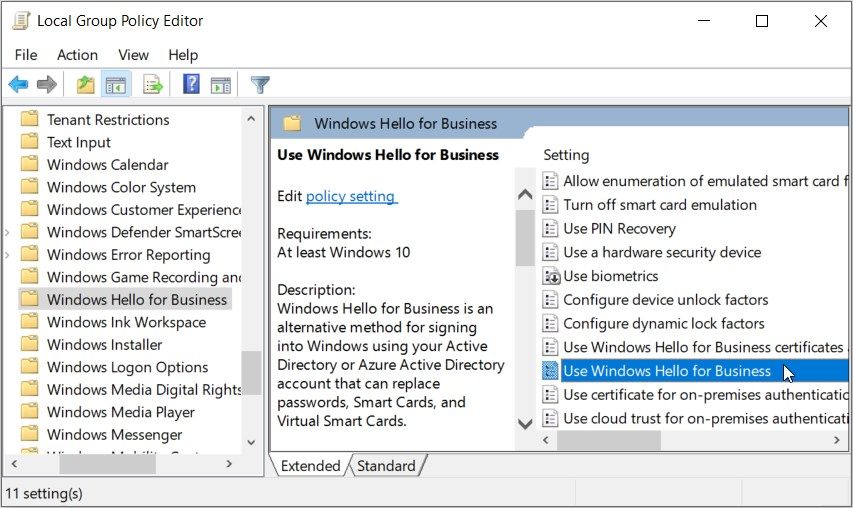

How to Enable Windows Hello for Business

You can enable Windows Hello for Business using the Local Group Policy Editor (LGPE).

Here are the steps you need to follow:

- Press Win + R to open the Run command dialog box.

- Type gpedit.msc and press Enter to open the LGPE.

- Navigate to Computer Configuration > Administrative Templates > Windows Components > Windows Hello for Business.

- Double-click on the Use Windows Hello for Business option on the right-hand side.

Select Enabled in the top-left corner. Finally, press Apply and then press OK.

Besides enabling the tool, you can also configure some of its settings in the LGPE. For example, you can configure the tool to use PIN recovery. Additionally, you can choose to use a certificate for on-premise authentication.

Here’s how to configure additional «Windows Hello for Business» settings using the LGPE:

- Open the Local Group Policy Editor as per the previous steps.

- Navigate to Computer Configuration > Administrative Templates > Windows Components > Windows Hello for Business.

- Select any of the options on the list (except for the «Use Windows Hello for Business» option).

- To enable the option you’ve picked, select Enabled on the next screen. Finally, press Apply and then press OK.

Additionally, you can configure some LGPE settings by checking out the Windows Hello for Business Policy Settings on the Microsoft website.

How to Deploy Windows Hello for Business

There are various ways to deploy Windows Hello for Business. If you want to deploy it for cloud devices, the process will depend on your organization’s cloud-based identity and access management (IAM) service. An example of an IAM is Azure AD.

And if you want to deploy the tool for on-premise devices, there are different methods for that too.

To get started, check out the infrastructure requirements for deploying Windows Hello for Business on the Microsoft website. From there, check out the Windows Hello for Business Deployment tips to find out how you can deploy this tool for your business.

Easily Access Your Device With Windows Hello for Business

Using long and complicated passwords on Windows is a thing of the past. You can now easily unlock your device using biometrics.

Wondering which tool can help you access Windows via biometrics? Try the “Windows Hello for Business” tool, especially if you’re a business owner.

But if you’re looking for something simple, give Windows Hello a try. And in case this tool runs into issues, there are some solutions you can check out.

Turning on and logging into a Microsoft Windows-based PC is a much quicker and more streamlined process than it used to be.

Years ago, it usually entailed sitting through a lengthy startup operation and then needing to key in a complicated password just to gain access to the system. Forgetting the right login credentials was naturally a major setback, requiring either an administrator-initiated reset for a domain account, or the use of a password hint or a reset disk stored on a USB flash drive.

The use of non-local Microsoft accounts, with straightforward reset mechanisms, as login accounts for Windows 10 devices has made life a bit easier. Plus, the replacement of hard-disk drives with solid-state drives has greatly sped up the overall startup process. But the password bottleneck is still there.

Password-based security puts a burden on both end-users and IT admins:

- Users have to remember and enter complex and unique passwords that meet minimum requirements for length, use of special characters and exclusion of their account names.

- Admins have to configure the appropriate password settings and perform frequent resets. Gartner has estimated that between 20% and 50% of all help desk calls are for password resets.

In this context, Windows Hello for Business and its consumer-oriented counterpart Windows Hello provide immense relief.

What is Windows Hello for Business

At its core, Windows Hello for Business provides a new, non-password credential for Windows 10 devices. It implements 2FA/MFA, meaning multilayered security that is much more difficult to bypass than protection that hinges solely on a correct username and password combination.

Why Windows Hello for Business is more secure

A desktop or mobile device that is secured only with that type of single-factor authentication is vulnerable if its login information is ever stolen or successfully guessed, allowing for unauthorized access and possible data exfiltration. Single-factor accounts are particularly at risk from phishing attacks that attempt to harvest logins via email.

According to PhishMe research, over 90% of data breaches begin with a spear-phishing email. Phishing has grown more sophisticated over time, in some cases using real-looking login pages that are actually malicious sites. In addition to phishing, passwords are also vulnerable to other threats such as replay attacks or any campaign that could potentially expose credentials stored on a server.

With strong 2FA through Windows Hello for Business, these particular risks don’t apply. Authenticating into a targeted user’s account would require more than just possessing their physical device and its private key (strong credential). Any attacker would also need to know either the specific PIN or have the biometric credential associated with it, to access that same key. A model Windows Hello for Business implementation has multilayered defenses, each of which is difficult for any unauthorized user to bypass.

How Windows Hello for Business works

The device itself

Windows Hello for Business’s strong credentials are bound to particular devices, with private keys or certificates. It may use either an enterprise’s public key infrastructure (PKI) or certificate-based authentication for trust. Which one is preferable will depend on whether an organization wants to issue end-entity certificates to its users and what specific version of Windows Server Domain Controllers it has in place. Certificate-oriented deployments are similar to smart cards/virtual smart cards in that they have managed expirations and renewals.

Exploring all the possible implementation options is beyond our scope, so let’s examine just one in more depth. For a hardware-oriented setup with PKI, Windows Hello for Business will draw upon the unique, tamper-proof trusted platform module (TPM) chip contained in the device to generate and protect the private key. Since the TPM chip is a dedicated cryptographic hardware element integrated into a PC or mobile device’s motherboard, the private key never leaves the device. Likewise, fingerprint profiles in VeriMark solutions are stored in a TPM.

Meanwhile, a Windows Hello for Business public key is mapped to the device by the authentication server, which may use Active Directory, Azure Active Directory or a Microsoft account as its identity provider. The resulting user key (i.e., the TPM-protected private key on an enrolled device, and the server-registered public key) is one factor in Windows Hello for Business’s strong second-factor authentication structure.

The pairing of the two keys authenticates the user into their account, but only after they have provided something else to prove they are the trusted possessor of the private key, namely a PIN or biometric credential. The total combination ensures that each login includes something the user has (the device/private key), knows (the PIN), and/or is (biometrics).

The PIN

At first glance, it might seem like a Windows Hello for Business PIN is just a password by another name, since it’s textual and must be remembered. But they’re nothing alike in practice.

For starters, a PIN is tied to a specific device. Even if someone knows the PIN, they would need the hardware it corresponds to as well. That’s not the case with passwords, which can be used for logging in from virtually anywhere regardless of device.

The PIN is also stored locally and never reaches a remote server. As a result, there is no prospect of a massive data breach that would expose the PIN. A correct PIN simply unlocks the private key that signs the request to the authentication server.

For devices with TPM chips, built-in anti-hammering measures prevent brute-force guessing of even simple PINs, were the device to be lost or stolen. A series of incorrect guesses will lock the device, rendering the private key inaccessible.

Admins may also set complexity requirements for PINs within Microsoft Intune, as with passwords. The PIN is required even if biometric sign-in is preferred, since it provides recourse if the fingerprint reader or other specialized technology isn’t working or is otherwise unavailable.

The biometrics

Biometric authentication provides the most convenient and secure second factor for Windows Hello for Business. A user provides a fingerprint or face/iris scan as the primary gesture for accessing their device-specific credentials, while the PIN serves as a required backup option.

Using Windows Hello for Business compliant biometric devices is beneficial for multiple reasons:

- Someone’s fingerprint or face shape is difficult to steal or spoof in any reliable fashion, as it is unique to each individual.

- Logging in with biometrics is very streamlined, requiring only a quick glance or placement of the finger.

- The biometric data itself is stored only on the local device and never transmitted to a server, thereby avoiding the creation of a remotely accessible and breachable credential repository.

Additionally, there is flexibility in what types of hardware can be used to implement biometrics in Windows Hello for Business. Important features to consider include false acceptance and false rejection rates for the biometric login.

The Kensington VeriMark IT Fingerprint Key has rates that far exceed the minimum requirements for Windows Hello-compliant solutions. Its Match-in-Sensor technology, compatibility with FIDO2 passwordless authentication standards and compact design also make it highly reliable and portable in multiple possible contexts. VeriMark solutions are tightly aligned with Windows Hello for Business and are crucial components in implementing the platform in an enterprise context.

Additional benefits from Windows Hello for Business

Beyond its considerable advantages over password-based authentication, Windows Hello for Business is also appealing because of its broad compatibility with existing enterprise infrastructures and functions.

Flexible on-prem, cloud and hybrid options

Enterprises may deploy Windows for Business on-premises, in the cloud, or in a hybrid deployment that blends the two. The implementation type will affect the usable identity providers and what types of additional factors can be used for 2FA/MFA during the initial provisioning of the strong credential.

Cloud and hybrid deployments will use Azure Active Directory while an on-prem one will rely on a Windows Server 2016 Active Directory Federation Services. Also, cloud and hybrid implementations of Windows Hello for Business can accept a broader range of additional factors during strong credential setup, to ensure that the private key is issued to a device in the possession of a trusted user.

Certificates and customizable Microsoft Intune configurations

We mentioned certificate-based forms of Windows Hello for Business earlier. These are similar to existing smart card or virtual smart card scenarios and can be managed through Microsoft Intune.

Within Intune, it’s also possible to create an organization-wide policy during device enrollment. Admins can set specifications such as PIN and biometrics requirements and decide whether to require enrolled devices to have TPM chips onboard.

SSO and remote access for Windows Hello for Business devices

Because Windows Hello for Business can authenticate someone into an Active Directory or Azure Active Directory account, it also has support for SSO. Through SSO, users can sign into multiple services with a common set of credentials and not have to reenter them on a per-application basis.

Certificate-based Windows Hello for Business is also fully compatible with the Windows 10 VPN Client. Once the correct biometric gesture or PIN is supplied, the VPN uses the certificate to authenticate the user’s connection.

A reduced security burden on IT

Windows Hello for Business replaces passwords in every common situation except for the initial one-time provisioning of its strong credentials. That means IT doesn’t have to sink so much time into resetting users’ passwords and verifying their identities.

Every moment the help desk spends on password resets is one it can’t devote to more strategic projects. Windows Hello for Business is not only more secure than password reliance, but more scalable, sustainable and cost-effective, too.

Windows Hello for Business versus Windows Hello, explained

These two solutions implement strong second-factor authentication (2FA, or MFA for multi-factor authentication), via options such as biometrics and local PINs that replace traditional passwords during the login process; learn more about 2FA/MFA in our blog on this topic. As such, they both provide an ideal combination of convenience and security, with greater usability and stronger protection than text-based passwords could ever offer.

However, despite their almost identical names, the two are quite different from each other. Windows Hello is relatively simple and uses biometrics, namely fingerprint reading, iris scanning and facial recognition, using a device’s integrated camera or fingerprint reader, or compatible external hardware. Although Windows Hello for Business can leverage biometrics as well, it has a more complex architecture that uses asymmetric key pairs together with device PINs. We’ll discuss some of the technical details of how this works later, to show how it surpasses traditional password security.

All of this added complexity also allows it to support a much broader, more enterprise-centric set of features. Devices fully configured for Windows Hello for Business can use it to sign into an Active Directory, Azure Active Directory or Microsoft account. Support for third-party identity providers that adhere to the FIDO2 standard was in progress as of October 2019. The Kensington VeriMark IT Fingerprint Key also supports FIDO2 within the confines of a Microsoft environment.

Plus, Windows Hello for Business devices can take advantage of single sign-on (SSO) or, with certificate-based PINs, enjoy remote access through a VPN without the need for additional multifactor authentication with phone verification. Those are both pivotal benefits for today’s increasingly remote workforces, which require streamlined access to multiple critical apps and services without needing to jump through the hoops of complex passwords and drawn-out reset requests.

Overall, Windows Hello for Business incorporates its sophisticated functionality into an intuitive and uncomplicated experience for end users, not to mention a more manageable security architecture for IT admins.

How do I set up Windows Business Hello

Microsoft has published a useful guide on how to begin planning a Windows Hello for Business deployment. As you get further into the details, it’s time to think about what modes of biometric authentication you want to incorporate into your implementation.

Kensington biometric solutions like the new VeriMark IT Fingerprint Key support Windows Hello for Business and can be used to support its strong second-factor authentication. Learn more on our biometrics page or download the eBook Moving Past the Password with VeriMark and VeriMark IT.

Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello — это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory — Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору домена.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблон сертификата» щелкните правой кнопкой мыши шаблон Проверка подлинности Kerberos в области сведений, а затем щелкните Скопировать шаблон.

- На вкладке Совместимость снимите флажок Показать последующие изменения. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Центр сертификации. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Получатель сертификата.

- На вкладке Общие в поле отображаемого имени шаблона введите Проверка подлинности контроллера домена (Kerberos). Измените срок действия и период обновления в соответствии с потребностями вашей организации. Примечание: если используются другие имена шаблонов, их необходимо помнить и заменить на эти имена в разных частях лаборатории.

- На вкладке Субъект нажмите кнопку Строится на основе данных Active Directory, если она еще не нажата. Выберите пункт Нет в списке Формат имени субъекта. Выберите DNS-имя в списке Включить эту информацию в альтернативное имя субъекта. Снимите все остальные флажки.

- На вкладке Шифрование выберите Поставщик хранилища ключей из списка Категория поставщика. Из списка Имя алгоритма выберите RSA. Введите 2048 в текстовое поле Минимальный размер ключей. Выберите SHA256 из списка Хэш запроса. Нажмите кнопку OK.

- Закройте консоль.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору предприятия.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблоны сертификатов» щелкните правой кнопкой мыши шаблон Проверки подлинности на контроллере домена (Kerberos) (или имя шаблона сертификата, созданного в предыдущем разделе) в области сведений и нажмите кнопку Свойства.

- Выберите вкладку Устаревшие шаблоны. Нажмите кнопку Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Контроллер домена и нажмите кнопку ОК. Нажмите Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности контроллера домена и нажмите кнопку ОК.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности Kerberos и нажмите кнопку ОК.

- Добавьте другие шаблоны сертификатов предприятия, настроенные ранее для контроллеров домена, на вкладку Устаревшие шаблоны.

- Нажмите кнопку ОК и закройте консоль Шаблоны сертификатов.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Центр сертификации может выдавать только сертификаты, соответствующие шаблонам сертификатов, опубликованным в этот центр сертификации.

- Откройте консоль управления Центр сертификации.

- Разверните родительский узел в области навигации.

- В области навигации щелкните Шаблоны сертификатов.

- Щелкните правой кнопкой мыши узел Шаблоны сертификатов. Выберите пункт Создать и щелкните выдаваемый Шаблон сертификата.

- В окне Включение шаблонов сертификатов выберите шаблон Проверка подлинности контроллера домена (Kerberos), созданный в предыдущих шагах. Нажмите кнопку ОК для публикации выбранного шаблона сертификатов в центр сертификации.

- Если вы опубликовали шаблон сертификата проверки подлинности контроллера домена (Kerberos), следует отменить публикацию шаблонов сертификатов, включенных в список устаревших шаблонов.

- Чтобы отменить публикацию шаблона сертификата, щелкните правой кнопкой мыши шаблон сертификата, публикацию которого вы хотите отменить, в области сведений консоли «Центр сертификации», а затем выберите Удалить. Нажмите кнопку Да для подтверждения операции.

- Закройте консоль.

Настройка контроллеров домена для автоматической регистрации сертификатов

Контроллеры домена автоматически запрашивают сертификат на основе шаблона сертификата контроллера домена. Однако контроллер домена не знает о более новых шаблонах сертификатов или устаревших конфигурациях шаблонов сертификатов. Чтобы продолжить автоматическую регистрацию и обновление сертификатов контроллера домена, которые знают о более новых шаблонах сертификатов и устаревших конфигурациях шаблона сертификата, создайте и настройте объект групповой политики для автоматической регистрации сертификатов и свяжите объект групповой политики с OU контроллеров домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Автоматическая регистрация сертификатов контроллера домена в поле имени и нажмите кнопку ОК.

- Щелкните правой кнопкой мыши объект групповой политики Автоматическая регистрация сертификатов контроллера домена и щелкните Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Параметры Windows, Параметры безопасности и выберите Политики открытого ключа.

- В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

- В окне Модель конфигурации выберите Включено.

- Установите флажок Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты.

- Установите флажок Обновлять сертификаты, использующие шаблоны сертификатов.

- Нажмите кнопку OK. Закройте Редактор управления групповыми политиками.

- В области навигации разверните домен и узел, имя которого соответствует имени вашего домена Active Directory. Щелкните правой кнопкой мыши подразделение Контроллеры домена и щелкните Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Автоматическая регистрация сертификатов контроллера домена или имя объекта групповой политики регистрации сертификата контроллера домена, созданный ранее, и нажмите кнопку ОК.

Групповая политика «Включить Windows Hello для бизнеса»

Параметр групповой политики «Включить Windows Hello для бизнеса» необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

Объект групповой политики содержит параметры политики, необходимые для запуска подготовки Windows Hello для бизнеса, а также для обеспечения автоматического продления сертификатов проверки подлинности Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Самый лучший способ развертывания объекта групповой политики Windows Hello для бизнеса— это использование фильтрации по группам безопасности. Благодаря этому можно легко управлять пользователями, которые должны получить Windows Hello для бизнеса, просто добавляя их в группу. Это позволяет развернуть Windows Hello для бизнеса в несколько этапов.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Дважды щелкните объект групповой политики Включить Windows Hello для бизнеса.

- В разделе Фильтрация ограничений безопасности области содержимого нажмите кнопку Добавить. Введите Пользователи Windows Hello для бизнеса или имя ранее созданной группы безопасности и нажмите кнопку ОК.

- Перейдите на вкладку Делегирование, выберите Прошедшие проверку и нажмите кнопку Дополнительно.

- В списке Группы или пользователи выберите Прошедшие проверку. В списке Разрешения для прошедших проверку пользователей снимите флажок Разрешить для разрешения Применить групповую политику. Нажмите кнопку OK.

Развертывание объекта групповой политики Windows Hello для бизнеса

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида «функция (входа по PIN коду) временно недоступна».

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.