Если при попытке изменить, открыть или удалить папку или файл в Windows вы получаете сообщения о том, что вам отказано в доступе, «Нет доступа к папке», «Запросите разрешение на изменение этой папки» и аналогичные, то вам следует изменить владельца папки или файла, о чем и поговорим.

Есть несколько способов стать владельцем папки или файла, основные среди которых — использование командной строки и дополнительные настройки безопасности ОС. Есть также и сторонние программы, позволяющие изменить владельца папки в два клика, на одного из представителей которых тоже посмотрим. Все описанное ниже подходит для Windows 11, Windows 10 и предыдущих версиях системы.

Использование команды takeown для изменения владельца объекта

Для того, чтобы стать владельцем того или иного элемента с использованием способов ниже, вы должны иметь права администратора на компьютере. Кроме этого, не следует изменять владельца для всего системного диска — это может повлечь нестабильную работу Windows. Если вы хотите стать владельцем папки для того, чтобы удалить ее, а иначе она не удаляется, потребуется также предоставить необходимые права соответствующему пользователю (простого назначения владельца может быть недостаточно).

Изменение владельца папки или файла возможно с помощью командной строки. Имеются две команды, первая из них — takeown. Для ее использования, запустите командную строку от имени Администратора, в Windows 11 и Windows 10 это можно сделать через поиск в панели задач с последующим выбором пункта «Запуск от имени администратора». В командной строке, в зависимости от того, владельцем какого объекта вам нужно стать, введите одну из команд:

- takeown /F «полный путь к файлу» — стать владельцем указанного файла. Чтобы сделать всех администраторов компьютера владельцами, используйте параметр /A после пути к файлу в команде.

- takeown /F «путь к папке или диску» /R /D Y — стать владельцем папки или диска. Путь к диску указывается в виде D: (без слэша), путь к папке — C:\Folder (также без слэша).

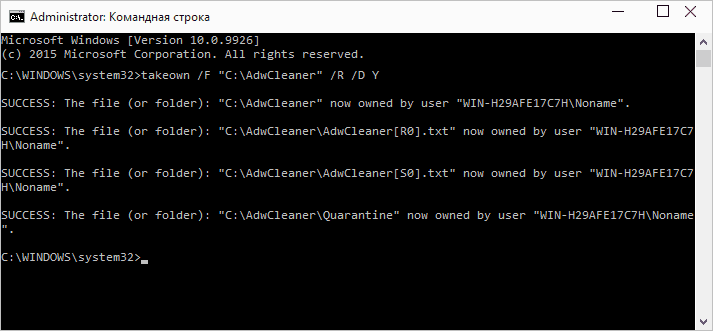

При выполнении данных команд вы получите сообщение о том, что вы успешно стали владельцем конкретного файла или отдельных файлов в указанной вами папке или на диске (см. скриншот).

Как было отмечено ранее, простое изменение владельца объекта, не обязательно означает, что вы сможете удалить, переименовать или иным образом изменить его. Для этого также нужно предоставить необходимые права пользователю, о чём в следующих двух частях инструкции.

Команда icacls

Еще одна команда, которая позволяет получить доступ к папке или файлам (изменить их владельца) и получить необходимые права — icacls, использовать которую следует так же, в командной строке, запущенной от имени администратора.

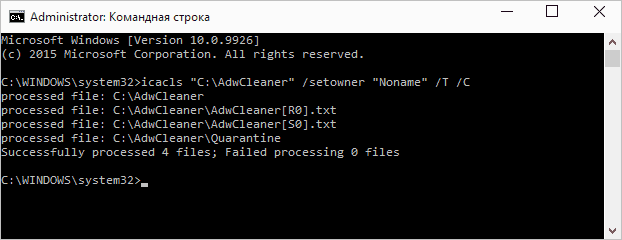

Для установки владельца используйте команду в следующем виде (пример на скриншоте):

icacls "путь к файлу или папке" /setowner "Имя_пользователя" /T /C

Пути указываются аналогично предыдущему способу.

Команды из первой и второй части можно сочетать. Например, следующие две команды сделают вас владельцем папки и предоставят полные права доступа к ней для группы Администраторы:

takeown /F D:\ПУТЬ /R /A icacls D:\ПУТЬ /T /Inheritance:e /grant Администраторы:F

И общий пример для того, чтобы предоставить полный доступ пользователю к какой-либо папке или файлу с помощью ICACLS:

ICACLS "ПУТЬ_К_ПАПКЕ" /grant:r "имя_пользователя":(OI)(CI)F

Получение доступа с помощью настроек безопасности

Ещё один способ — использовать лишь мышь и интерфейс Windows, не обращаясь к командной строке.

- Кликните правой кнопкой мыши по файлу или папке, доступ к которому нужно получить (стать владельцем), в контекстном меню выберите пункт «Свойства».

- На вкладке «Безопасность» нажмите кнопку «Дополнительно».

- Напротив пункта «Владелец» нажмите «Изменить».

- В открывшемся окне нажмите кнопку «Дополнительно», а в следующем — кнопку «Поиск».

- Выберите в списке пользователя (или группу пользователей), которого нужно сделать владельцем элемента. Нажмите Ок, затем — снова Ок.

- Если вы изменяете владельца папки или диска, а не отдельного файла, отметьте также пункт «Заменить владельца подконтейнеров и объектов».

- Нажмите Ок.

- Вернитесь на вкладку «Безопасность» в свойствах папки или файла, нажмите кнопку «Изменить» под списком пользователей и групп и предоставьте необходимый уровень доступа нужным пользователям или их группам (которых можно добавить в список аналогично тому как мы делали на 4-м шаге), например — полный доступ.

На этом вы стали владельцем указанного объекта Windows, а также получили права на доступ к нему. Сообщения о том, что нет доступа к папке или файлу вас не должны больше потревожить.

Другие способы стать владельцем папок и файлов

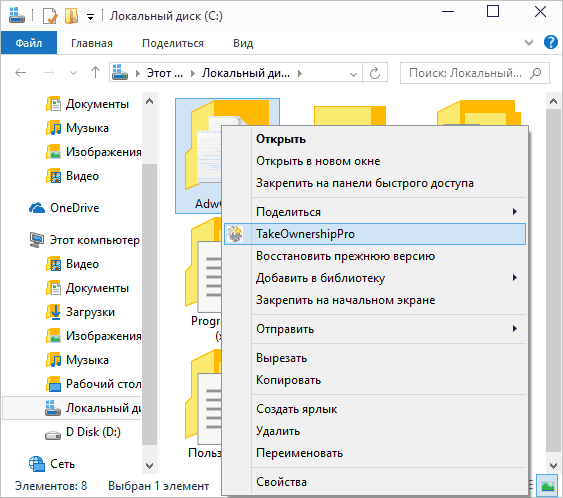

Есть и другие способы решить проблему «отказано в доступе» и быстро стать владельцем, например, с помощью сторонних программ, встраивающих пункт «Стать владельцем» в контекстное меню проводника. Одна из таких программ — TakeOwnershipPro, бесплатная и, насколько я могу судить, без чего-то потенциально нежелательного. Аналогичный пункт в контекстное меню можно добавить и путем редактирования реестра Windows. Есть и другие похожие утилиты, подробнее: Как добавить пункт Стать владельцем в контекстное меню папок и файлов Windows.

Однако, с учетом того, что подобная задача возникает сравнительно редко, я не рекомендую устанавливать стороннее ПО или вносить изменения в систему: на мой взгляд, лучше изменить владельца элемента одним из способов «вручную».

Все способы:

- Запуск «Локальных пользователей и групп»

- «Пользователи»

- «Группы»

- Добавление нового пользователя

- Присоединение пользователя к группе

- Вопросы и ответы: 15

В системных оснастках Windows 10 присутствует средство для управления учётными записями, сохранёнными на текущем компьютере, которая называется «Локальные пользователи и группы». Давайте разберёмся, что это за инструмент.

Важно! Рассматриваемая оснастка присутствует только в редакциях Pro и Enterprise!

Запуск «Локальных пользователей и групп»

Доступ к рассматриваемому элементу можно получить следующим образом:

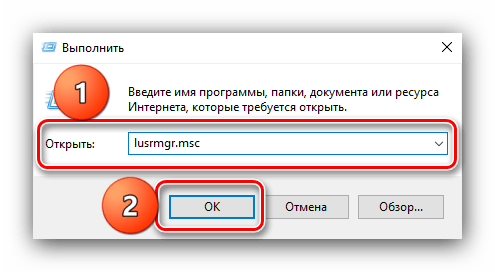

- Вызовите инструмент «Выполнить» сочетанием клавиш Win+R, введите в нём запрос

lusrmgr.mscи щёлкните «ОК». - Запустится нужный инструмент.

Теперь взглянем подробнее на особенности приложения.

«Пользователи»

В данном каталоге присутствуют такие категории:

- «Администратор» – встроенный аккаунт, который используется в процессе инсталляции ОС перед тем, как юзер создаст свой собственный. Полномочия данной учётки весьма обширны, плюс её нельзя никаким образом удалить. Она пригодится в случае, когда в систему необходимо внести серьёзные изменения, но обычного пользователя-администратора для этой цели недостаточно.

Читайте также: Использование встроенной учётной записи администратора Windows 10

- «Гость» — второй аккаунт по умолчанию, присутствующий в указанном каталоге. Из названия элемента ясно, каково его предназначение – это гостевая учётка, ограниченная в правах. Данный аккаунт задействуется для разового использования, и по умолчанию отключен из-за возможной угрозы безопасности.

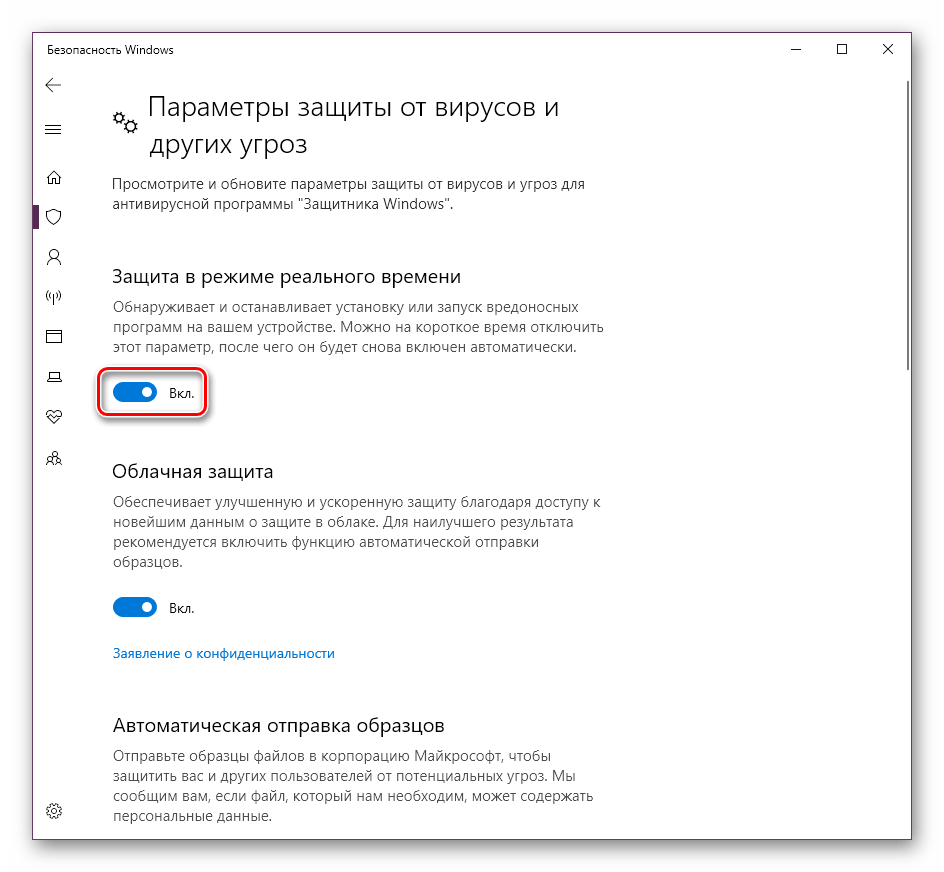

- «WDAGUtilityAccount» — это запись, используемая Защитником Windows при открытии небезопасных сайтов или приложений, чтобы не подвергать опасности основное пространство. Если вы не совершали никаких манипуляций со встроенным в «десятку» антивирусом, WDAGUtilityAccount активен и задействуется.

Читайте также: Отключение Защитника в Windows 10

- «Пользователь» — учётка, созданная при первичной настройке системы.

- «HelpAssistant» — временная запись, которая используется для создания сеанса удаленной помощи. Ею управляет служба Remote Desktop Help Session Manager.

«Группы»

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

- «Администраторы» – основная группа, члены которой имеют полный доступ к управлению операционной системой, соответственно, добавлять к ней новые учётки стоит с осторожностью.

- «Администраторы Hyper-V» – здесь находятся записи, которым разрешен доступ к виртуальной машине Hyper-V.

Читайте также: Виртуальная машина в Windows 10

- «Владельцы устройства» – аккаунты из этой категории по своим полномочиям дублируют вариант «Администраторы».

- «Гости» – название говорит само за себя: сюда входят гостевые учётные записи.

- «Криптографические операторы» – пользовательские аккаунты из этого раздела способны выполнять связанные с криптографией действия, например, с цифровыми подписями.

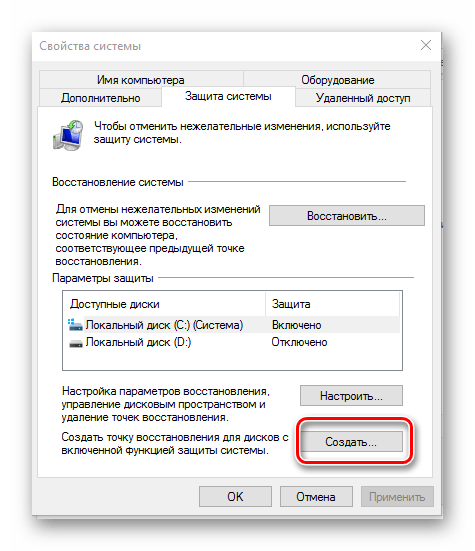

- «Операторы архива» – интересная категория, поскольку записи, которые в неё входят, способны обходить системные ограничения доступа, но только в целях создания точек восстановления или резервного копирования.

Читайте также: Создание точек восстановления Windows 10

- «Операторы настройки сети» – записям из этой категории разрешено управлять подключениями к сетям.

- «Опытные пользователи» – специфичный вариант, который существует для обеспечения совместимости. Дело в том, что эта категория в предыдущих версиях Виндовс обладала ограниченными административными правами для работы с некоторыми приложениями. В десятой редакции, в целях безопасности, редактирование этой группы запрещено, однако учётки в неё помещаются автоматически, если используется одно из тех самых специфичных приложений.

- «Пользователи» – самый большой раздел, в который входят все пользовательские учётные записи.

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

Подробнее: Добавление нового пользователя в Windows 10

Присоединение пользователя к группе

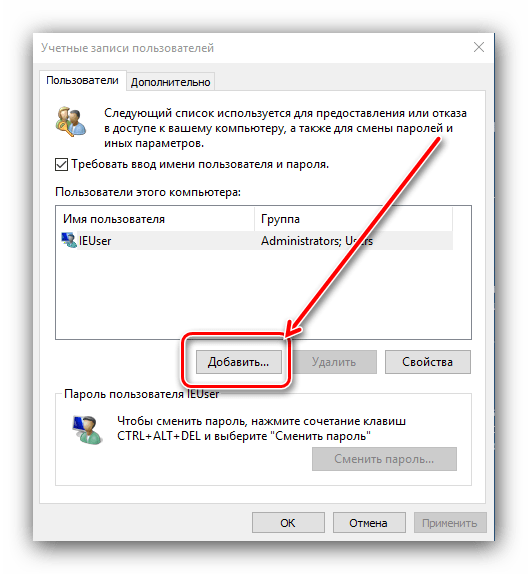

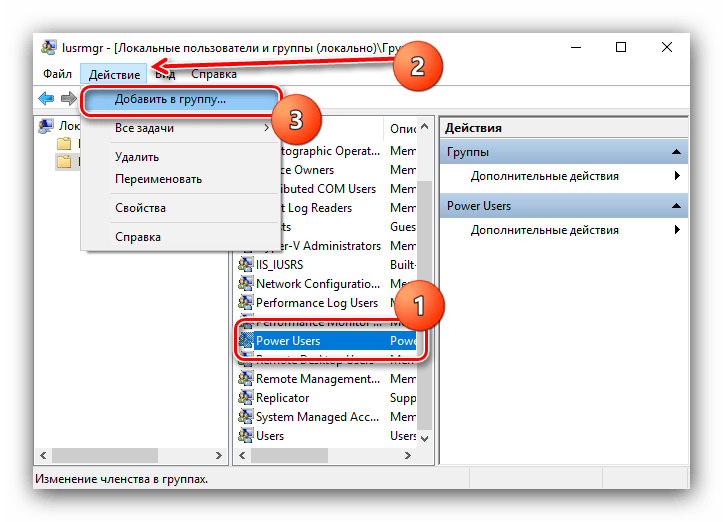

Редактирование группы происходит по похожему алгоритму:

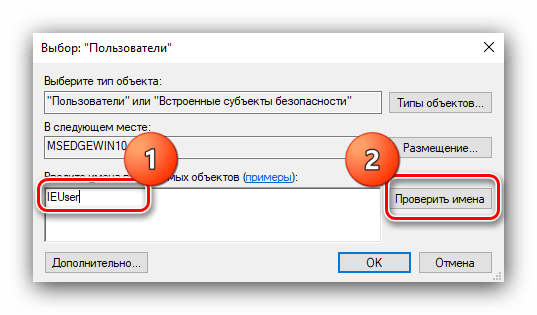

- Выделите одиночным кликом ЛКМ категорию, после чего воспользуйтесь вариантами «Действие» – «Добавить пользователя в группу».

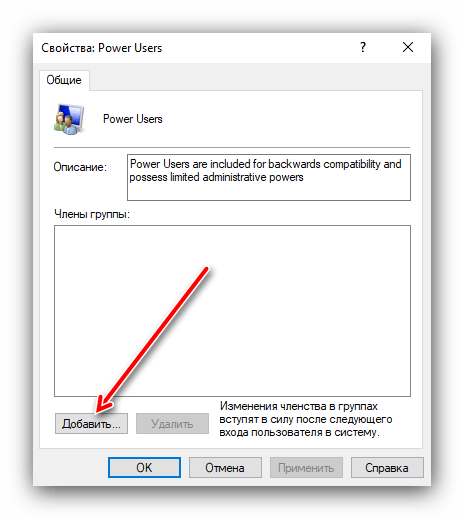

- В окне свойств группы кликните по кнопке «Добавить».

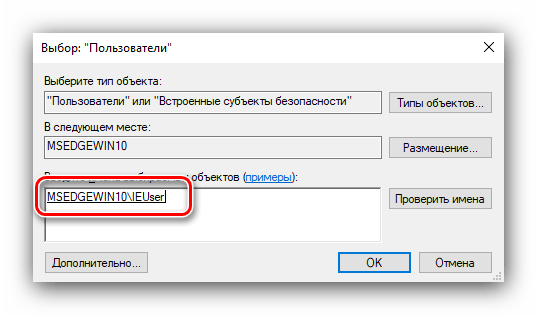

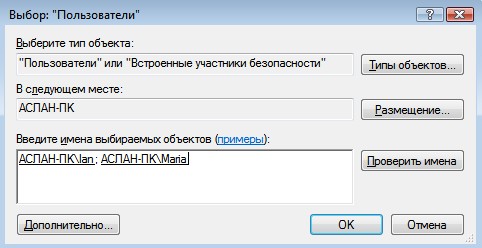

- Укажите имя аккаунта в блоке «Введите имена выбираемых объектов», после чего щёлкните «Проверить имена».

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

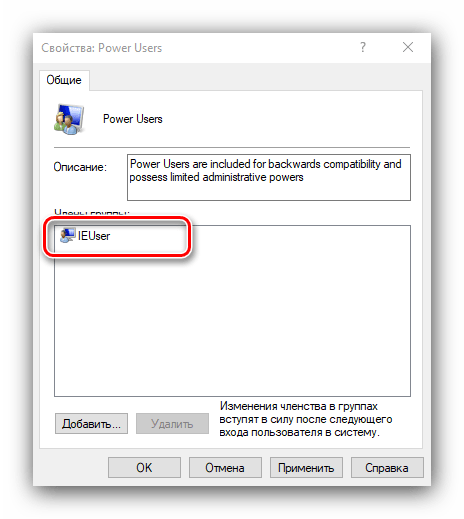

- По возвращении в окно свойств вы увидите имя добавленной учётки.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Наша группа в TelegramПолезные советы и помощь

Содержание

1. Введение

Учетная запись – это совокупность данных о пользователе, необходимая для его аутентификации и предоставления доступа к его личным данным и настройкам. Таким образом, учетная запись состоит из имени пользователя и пароля (либо иных способов аутентификации). Пароль зачастую зашифрован или хэширован. Учетная запись может хранить фотографию пользователя или иное изображение, учитывать давность различные статистические характеристики поведенияпользователя в системе.

Не редко за одним компьютером работают несколько пользователей. В Linux управление пользователями удобнее производить в командной строке. В группе семейств операционных систем Microsoft такая возможность так же присутствует, как и GUI (Graphical User Interface).

Управление учетными пользователями является одной из основных обязанностей системного администратора. Очень удобно объединять пользователей в группы, редактировать их права доступа в зависимости, например, от должности в компании. От этого напрямую зависит обеспечение безопасности информационной системы.

2. Управление учетными записями через lusrmgr.msc

Сразу после установки Windows мы начинаем работу с правами Администратор. Данные права в ОС позволяют, например, создавать, изменять, удалять иные учетные записи, выполнять любые операции по настройке системы.

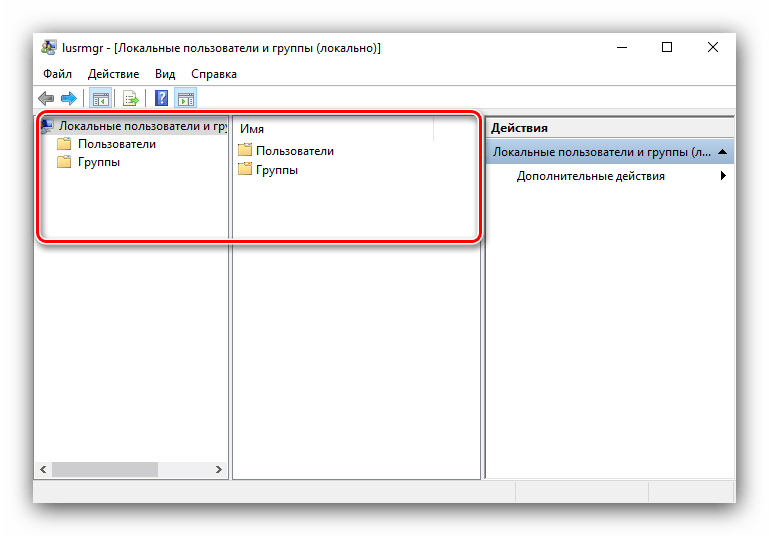

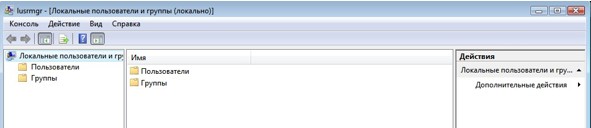

Для управления учетными записями используется оснастка lusrmgr.msc (рис. 1). Мы также можем открыть её, введя название в поле команды «Выполнить», либо же во внутрисистемный поиск.

Рис. 1. Окно lusrmgr.msc

Для того, чтобы создать учетную запись, нужно сделать следующее:

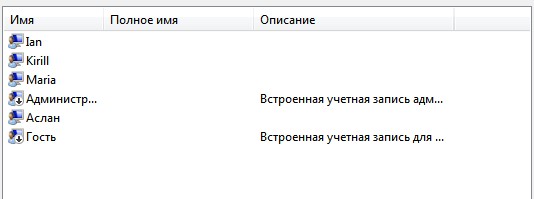

- Перейти в папку «Пользователи» (рис. 2).

- В строке меню выбираем «Действие», затем «Новый пользователь».

- Обязательно заполняем поле «Пользователь», остальное при необходимости (рис. 3).

Рис. 2. Пользователи в ОС

Рис. 3. Создание пользователя

Группа пользователей — это совокупность учетных записей пользователей, которые имеют одинаковые права и разрешения безопасности. Учетная запись пользователя должна быть членом хотя бы одной группы пользователей.

Разные пользователи имеют разные потребности, администратор может распределить нужные разрешения и запреты. Если у нас много пользователей, то удобно распределить права не индивидуально, а по группам пользователей. В Windows есть несколько встроенных групп: Администраторы (Administrators), Пользователи (Users), Опытные пользователи (Power Users), Операторы архива (Backup Operators), Гости (Guests), Пользователи удаленного рабочего стола, DHCP Administrators, DHCP Users и WINS Users. Мы также можем создать свою группу. Для этого:

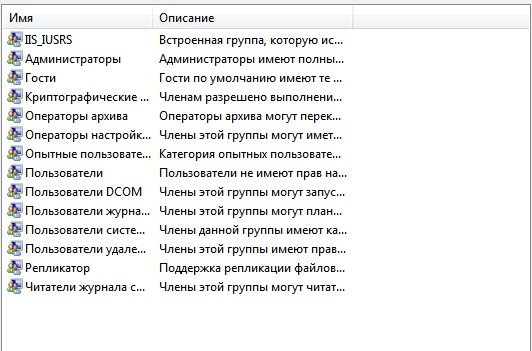

- Переходим в папку «Группы» (рис. 4).

- В строке меню выбираем «Действие», затем «Создать группу».

- Обязательно заполняем поле «Имя группы», остальное при необходимости (рис. 5.1 — 5.2).

Рис. 4. Список всех групп

Рис. 5.1. Создание группы

Рис. 5.2. Добавление пользователей в группу

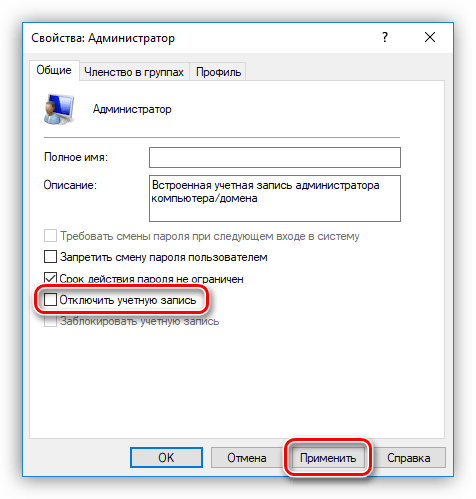

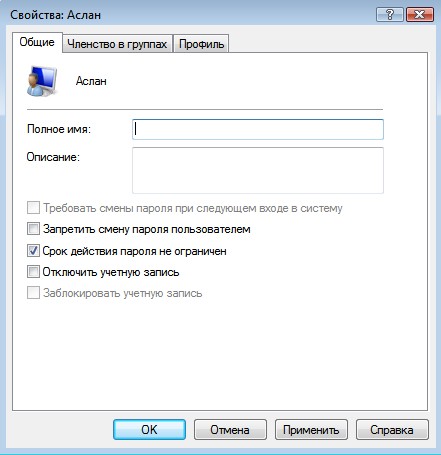

Просмотреть, к каким группам принадлежит пользователь можно в папке «Пользователи», нажав правой кнопкой мыши на пользователя, затем выбрав «Свойства», «Членство в группах». Если мы перейдем во вкладку «Общие», то сможем управлять паролем пользователя, а также, при необходимости, отключить учетную запись (рис. 6).

Рис. 6. Управление во вкладке «Общие»

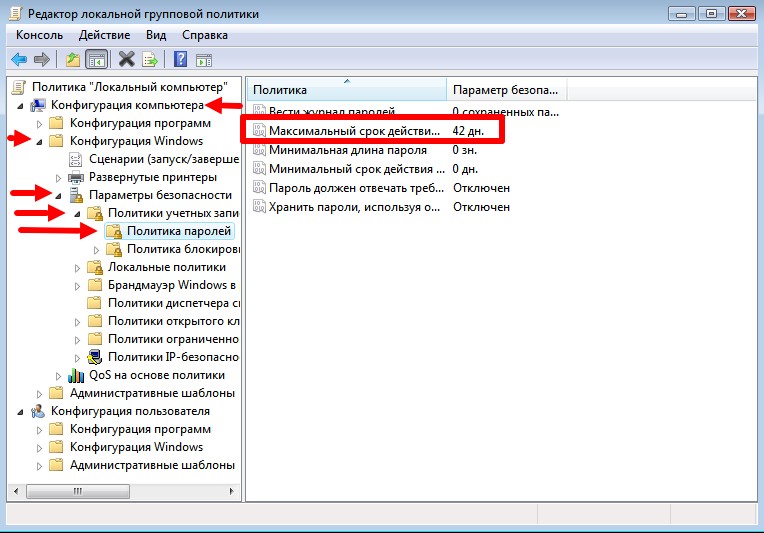

Администратор также может задавать ограничения по времени действия пароля, для этого необходимо воспользоваться оснасткой gpedit.msc. Далее перейти в «Конфигурация компьютера», «Конфигурация Windows», «Параметры безопасности», «Политика учетных записей», «Политика паролей» (рис. 7).

Рис. 7. Изменение времени действия пароля

3. Управление учетными записями через cmd

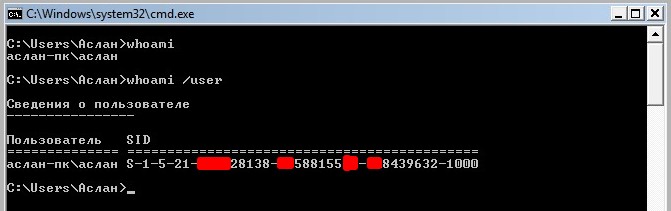

Как и говорилось ранее, управление учетными записями мы можем производить через командную строку. Для начала мы пропишем команду whoami и whoami /user (рис. 8). Первая отображает сведения о текущем пользователе, вторая дополнительно показывает SID (security identifier). SID — это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера. Последние 4 цифры указывают на относительный идентификатор безопасности объекта (RID). 3 набора цифр перед RID это как раз и есть SID.

Рис. 8. whoami и whoami /user

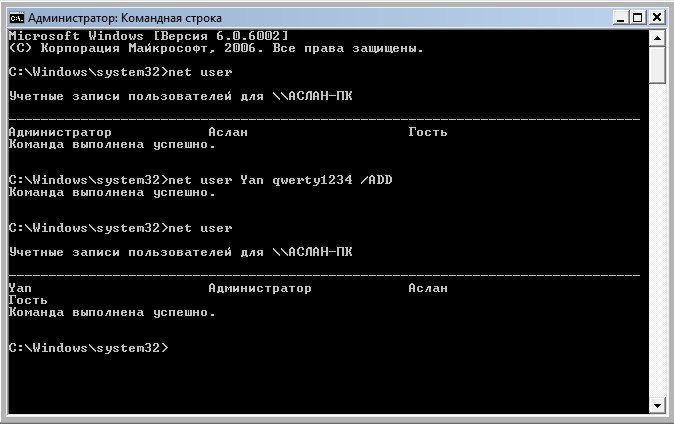

Для дальнейшего управления учетными записями нам понадобиться команда net user. С помощью неё мы сможем:

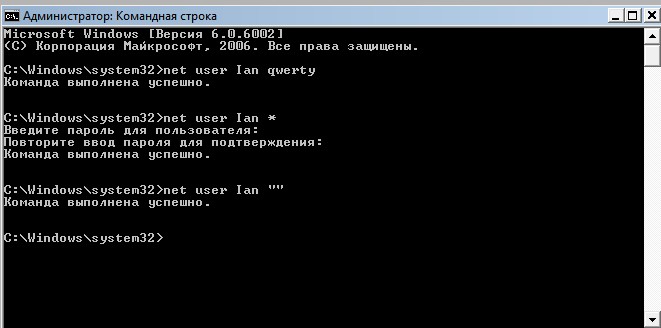

- добавить учетную запись (net user NAME PASSWORD /ADD) (рис. 9.1);

- добавить пароль учетной записи (net user NAME PASSWORD) (рис. 9.4);

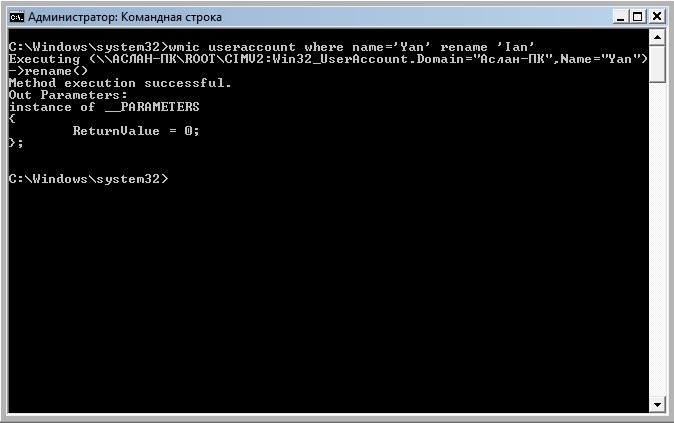

- переименовать учетную запись (wmic useraccount where name=’NAME’ rename ‘NEWNAME’) (рис. 9.2);

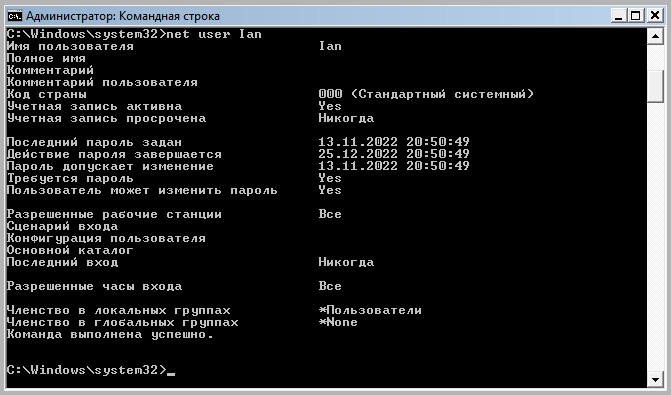

- просмотреть информацию об учетной записи (net user NAME) (рис. 9.3);

- изменить пароль учетной записи (net user NAME NEW_PASSWORD);

- отключить учетную запись (net user NAME /active:no);

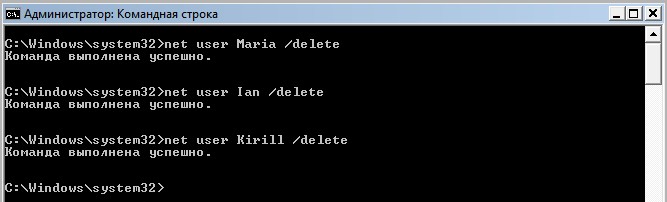

- удалить учетную запись (net user NAME /delete) (рис. 9.5).

Рис. 9.1. Добавление учетной записи

Рис. 9.2. Добавление учетной записи

Рис. 9.3. Добавление учетной записи

Рис. 9.4. Добавление пароля к учетной записи

Рис. 9.5. Удаление учетной записи

Для работы с группами необходимо использовать команду net localgroup. Например, с помощью неё мы можем:

- вывести список всех локальных групп (net localgroup);

- добавить локальную группу (net localgroup GROUPNAME /add);

- добавить учетные записи существующих пользователей в группу (net localgroup GROUPNAME USERNAME1 USERNAME2 /add /domain);

- вывести список пользователей локальной группы (net localgroup GROUPNAME).

4. Заключение

Таким образом, ознакомившись с основами управления пользователями в операционной системе Windows можно сделать следующие выводы:

Создание учетной записи, изменение пароля учетной записи и многие другие действия можно выполнять как через различные оснастки, так и через командную строку. Во втором случае мы можем использовать, например, команду net user. Также и с изменениями групп, они тоже могут выполняться двумя вышеописанными способами.

Для обеспечения информационной безопасности необходимо сортировать их учетные записи по группам, где можно вводить ограничения их прав (например, просмотр определенных папок).

[конспект админа] Меньше администраторов всем

Время на прочтение7 мин

Количество просмотров79K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Иногда в этом ничего страшного нет, но если автор/владелец документа уходит из компании или переводится на новую должность, он лишается доступа к данному объекту, что становится причиной разнообразных затруднений.

В предыдущих версиях Windows вплоть до Server 2008 эта проблема решалась с помощью протокола SMB (Server Message Block — блок серверных сообщений), который позволял отменить права полного доступа к файлу, разрешив при этом его изменение. Однако ограничения SMB менее эффективны, чем в случае с NTFS (NT File System — файловая система NT), что может стать источником проблем другого рода.

В Windows Server 2008 для этого предусмотрена новая встроенная функция «Права владельца» (Owner Rights), позволяющая администратору отменять ограничения, установленные автором/владельцем документа. Чтобы включить эту функцию для конкретного документа или объекта, нужно добавить запись о правах владельца в список управления доступом (access control list, ACL) для данного объекта. Для этого:

• нажмите правой кнопкой на объекте, в список управления доступом которого хотите внести изменения, и выберите пункт «Свойства» (Properties);

• откройте вкладку «Безопасность» (Security) в диалоговом окне свойств объекта;

• нажмите кнопку «Добавить» (Add) под окошком «Пользователи и группы» (Group or User Names);

• в поле «Выбор пользователей и групп» (Browse for Groups or Users) введите заголовок «Права владельца» (Owner Rights) и нажмите «OK»;

• присвойте строке «Права владельца» право изменять файл (Modify), но не давайте прав полного управления (Full Control);

• нажмите «OK», чтобы закрыть окно свойств объекта.

Теперь если владелец объекта попытается изменить права доступа к файлу, произойдет одно из двух. В зависимости от операционной системы и прав пользователя, сведения о правах доступа к файлу могут быть заблокированы или при попытке изменить эти права появится сообщение «доступ запрещен».

Что происходит, если владелец не может изменить права доступа к файлу?

В Windows Server 2008 эта проблема решается следующим способом. Случайно лишить себя возможности изменять права доступа к объекту может любой пользователь, даже администратор. Но пользователи, входящие в группу администраторов, могут восстановить права владения файлом для группы администраторов домена, позволив любому члену этой группы (включая первоначального владельца) изменять эти права.

Даже если пользователь, входящий в группу администраторов, лишится возможности изменять права доступа к данному объекту или просматривать его, оставшиеся у него права позволят исправить эту ошибку.

Новая функция позволяет более эффективно согласовать корпоративную политику и политику информационной безопасности, делая работу с правами доступа удобнее для всех пользователей.

Автор: Derek Schauland

Перевод: SVET

Оцените статью: Голосов