Что можно сказать о встроенном фаерволе Windows? Если коротко — он есть, и, в принципе, задачи свои выполняет. Но есть нюансы 🙂

Встроенный межсетевой экран (он же фаервол, он же брандмауэр) появился еще в Windows XP под названием Internet Connection Firewall (ICF). Функционал у него был довольно бедный, настройки производились вручную под каждый сетевой интерфейс, кроме того он не умел фильтровать исходящий трафик. Из за проблем с совместимостью он по умолчанию был выключен, а из за того, что его настройки находились в конфигурации сети, многие пользователи не находили их и не могли его включить.

С выходом Windows XP SP2 ситуация изменилась. Была значительно улучшена функциональность фаервола, полностью переработан интерфейс управления, а сам фаервол был переименован в Windows Firewall. По умолчанию он был включен и через него фильтровались все сетевые подключения. Появилась возможность логирования подключений, управление правилами через групповые политики, сетевые профили и многое другое. Но фильтрация исходящего трафика в нем по прежнему отсутствовала.

В Windows Vista\Server 2008 фаервол наконец то обрел возможность фильтровать исходящий трафик. Количество профилей увеличилось до трех – доменая, частная и публичная сеть. Появилась возможность использовать расширенный фильтр пакетов и применять правила к определённым диапазонам IP-адресов и портов.

В таком примерно виде он и дошел до наших дней, и сейчас входит в состав операционных систем Windows под именем Windows Defender Firewall (фаервол защитника Windows).

На этом заканчиваем с историей и переходим к более практичным вещам.

Профили

Каждому сетевому подключению в Windows назначается один из трех сетевых профилей:

• Private — частная сеть. Это доверенная сеть, например домашняя или рабочая сеть в офисе. В частной сети компьютер будет доступен для обнаружения другими устройствами, на нем можно использовать службы общего доступа к сетевым файлам и принтерам;

• Public — общедоступная (общественная) сеть. Это недоверенная (небезопасная) сеть, например Wi-Fi в кафе, в метро, аэропорту и т.п.. В такой сети не работает сетевое обнаружение, а также службы общего доступа к сетевым файлам и принтерам;

• Domain — доменная сеть. Сетевой профиль для компьютеров, которые находятся в корпоративной сети и присоединены к домену Active Directory.

Профиль определяется при подключении к сети. Если компьютер доменный и находится в доменной сети, то автоматически выбирается доменный профиль. В остальных случаях выбор делает пользователь, при подключении к сети. Впрочем, выбор этот в дальнейшем можно поменять.

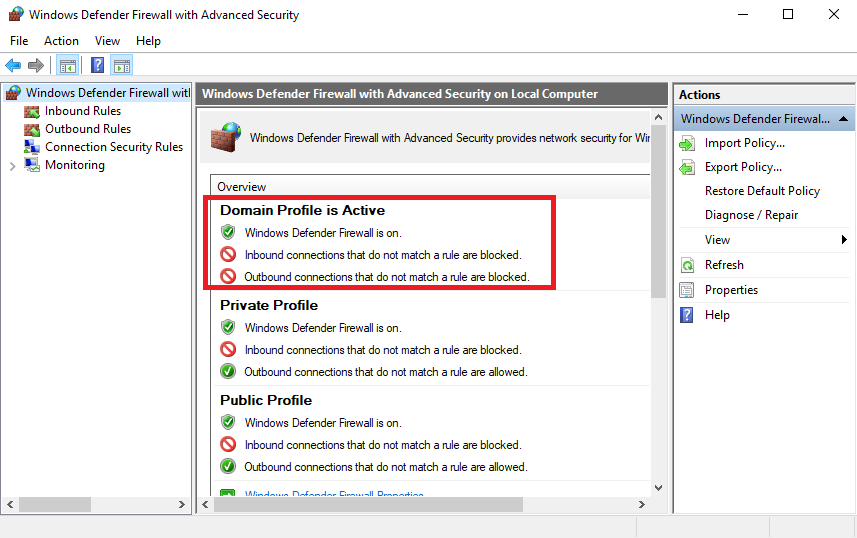

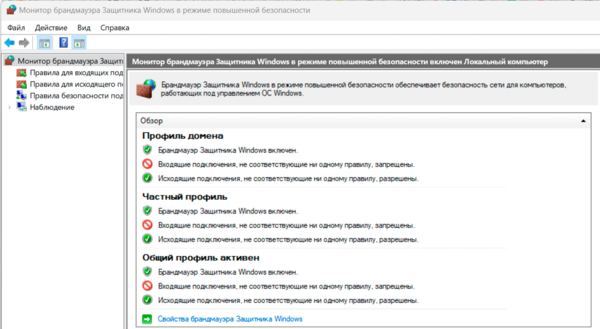

В зависимости от профиля к сетевому интерфейсу могут применяться разные правила фаервола. Узнать, какой именно профиль активен в данный момент, можно из оснастки управления фаерволом. Открыть ее быстрее всего, нажав Win+R и выполнив команду wf.msc.

Режимы работы

Для ограничения доступа обычно используются 2 различных подхода:

• Черный список — разрешено все что не запрещено;

• Белый список — запрещено все, что не разрешено.

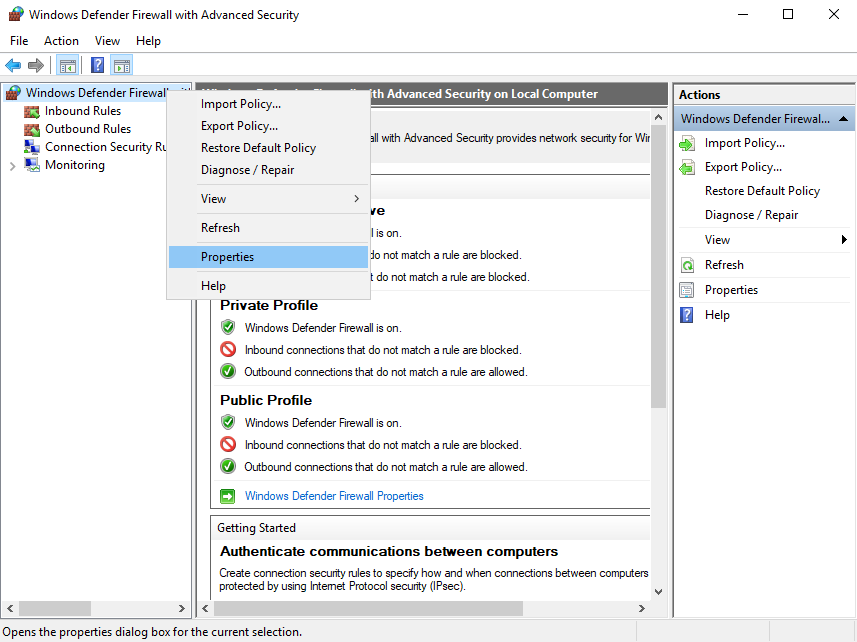

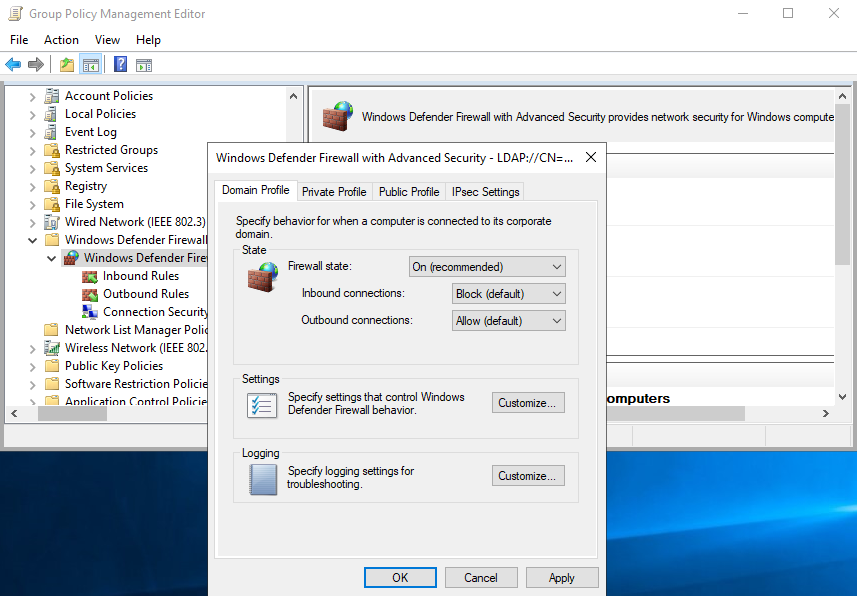

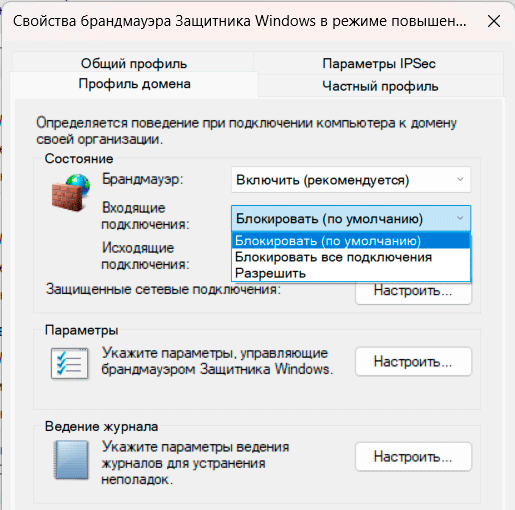

В Windows Firewall по умолчанию используются оба подхода, причем одновременно. Чтобы убедиться в этом, откроем контекстное меню и перейдем к свойствам.

В открывшемся окне глобальные настройки фаервола, разбитые по профилям. Для каждого профиля мы можем включить\выключить фаервол, а также указать действие, которое будет применено к подключению, не подходящему под какое либо правило. Действия разделены, отдельно для входящего трафика, отдельно для исходящего. И для входящего трафика по умолчанию все, что не описано правилами, будет блокироваться (черный список), а для исходящего наоборот, все что не описано правилами будет пропускаться (черный список). Ну а поскольку каких либо запрещающих правил для исходящего трафика нет, то по умолчанию весь исходящий трафик никак не контролируется.

Типы правил

В документации Microsoft описаны следующие типы правил, которые поддерживает Windows Firewall:

• Windows Service Hardening — усиление защиты служб Windows. Тип встроенного правила, запрещающий системным службам устанавливать соединения способами, отличными от предусмотренных. Ограничения служб настраиваются таким образом, чтобы они могли взаимодействовать только указанными способами. Например, разрешенный трафик может быть ограничен указанным портом;

• Connection security rules — правила безопасности подключения. Этот тип правил определяет, правила аутентификации между двумя одноранговыми компьютерами, которые необходимо соблюсти, прежде чем они смогут установить соединение и обмениваться данными. Фаервол Windows использует протокол IPsec для обеспечения безопасности подключения за счет обмена ключами, проверки подлинности, обеспечения целостности данных и, при необходимости, шифрования данных;

• Authenticated bypass rules — аутентифицированные правила обхода. Этот тип правил разрешает подключение определенных компьютеров или пользователей, даже если входящие правила брандмауэра блокируют трафик. Это правило требует, чтобы сетевой трафик от авторизованных компьютеров аутентифицировался IPsec, чтобы можно было подтвердить личность. Например, вы можете разрешить удаленное администрирование брандмауэра только с определенных компьютеров, создав для этих компьютеров правила обхода с проверкой подлинности, или включить поддержку удаленной помощи со стороны службы поддержки. Правила такого типа иногда используются в корпоративных средах, чтобы разрешить «доверенным» анализаторам сетевого трафика доступ к компьютерам для помощи в устранении проблем с подключением. В правилах обхода перечислены компьютеры, которым разрешено обходить правила, которые в противном случае блокировали бы сетевой трафик. Поскольку компьютер, на котором выполняется сетевой анализ, проходит аутентификацию и внесен в список «разрешенных» в правиле обхода, аутентифицированный трафик с этого компьютера разрешается через брандмауэр;

• Block rules — запрещающие правила. Этот тип правила явно блокирует определенный тип входящего или исходящего трафика;

• Allow rules — разрешающее правило. Этот тип правила явно разрешает определенный тип входящего или исходящего трафика;

• Default rules — правила по умолчанию. Эти правила определяют действие, которое происходит, когда соединение не соответствует никакому другому правилу.

Приоритет и порядок обработки правил

Вот порядок, в котором фаервол Windows обрабатывает различные типы правил. Такой порядок правил всегда соблюдается, независимо от происхождения правила (локальное или из групповой политики). Все правила, в том числе из групповой политики, сначала сортируются и уже затем применяются.

Исходя из порядка обработки, запрещающее правило имеет приоритет перед разрешающим, поскольку они обрабатываются раньше. Сетевой трафик, соответствующий как активному правилу блокировки, так и активному разрешению, блокируется.

Что касается обработки правил одного типа, например разрешающих, то там какого либо порядка обработки и приоритета нет. Ищется любое подходящее правило, если его нет, то применяется правило по умолчанию.

Предопределенные правила

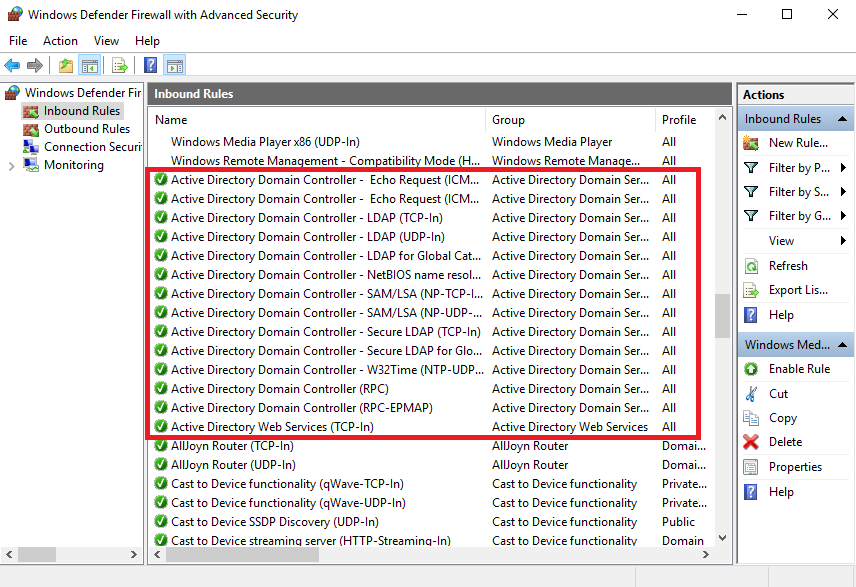

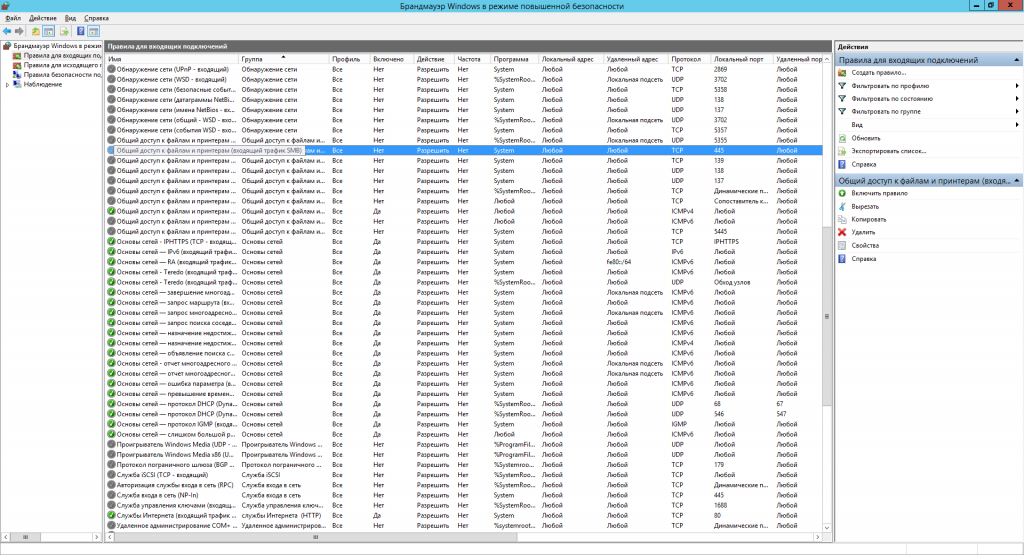

Если зайти в раздел с входящими или исходящими правилами, то мы увидим большое количество уже готовых, предопределенных (predefined) правил. Эти правила предназначены для обеспечения корректной работы операционной системы и ее компонентов. Некоторые правила включены по умолчанию, другие активируются по мере необходимости, например при установке серверной роли.

Для примера возьмем контроллер домена и посмотрим его входящие правила. Как видите, на нем активен набор правил, необходимых для работы Active Directory. Эти правила были активированы автоматически, при установке роли Active Directory Domain Services.

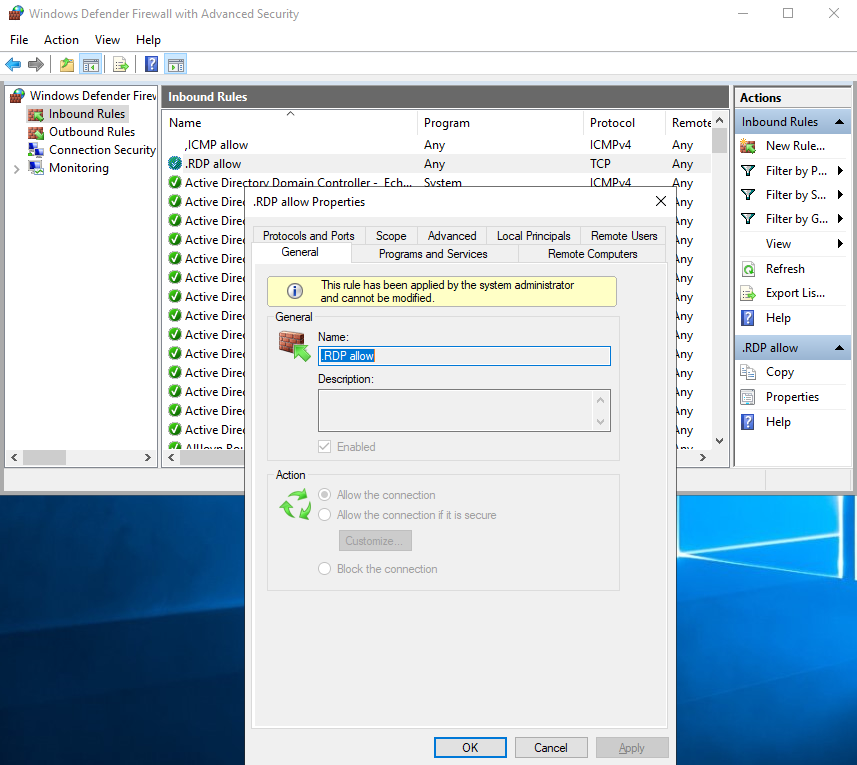

Особенностью встроенных правил является то, что их нельзя отредактировать. Можно включить или отключить правило, изменить действие (например с разрешения на запрет)

но изменить сами настройки фильтра (протокол, порт и т.п.) невозможно.

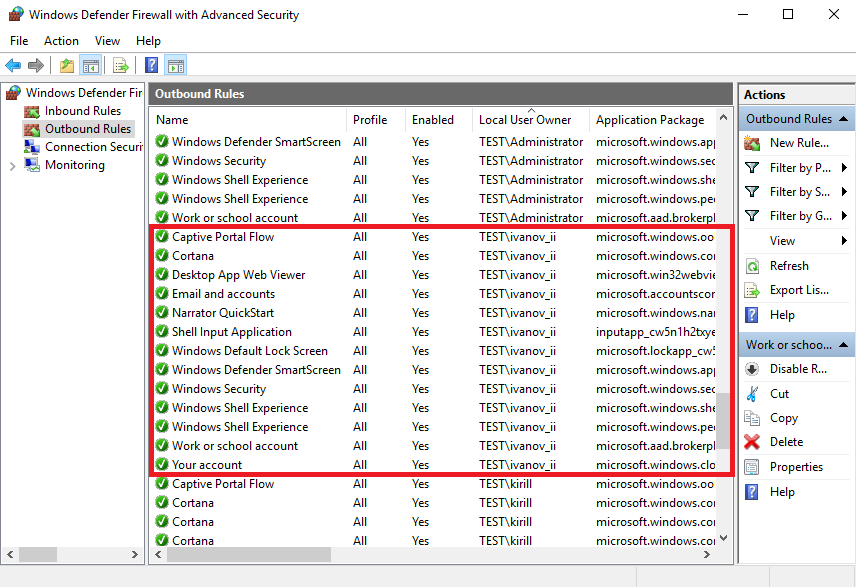

Автоматически сгенерированные правила

Еще один тип правил — это правила, автоматически генерируемые системой. Они создаются для каждого пользователя при входе в систему. Их отличительной особенностью является наличие владельца в поле Local User Owner.

Также как и предопределенные правила, эти правила нельзя отредактировать.

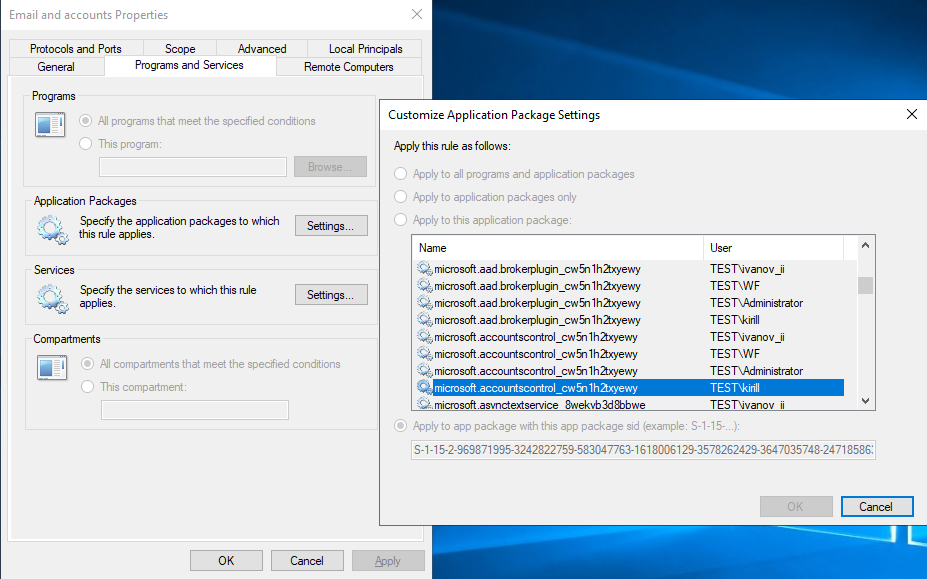

Эти правила назначаются на пакет приложения (Application Packages) для пользователя

и разрешают для него любой трафик, без ограничений.

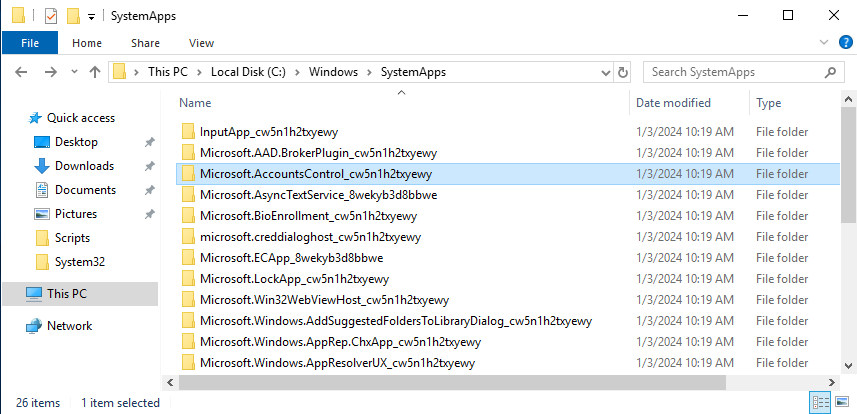

Откуда берутся эти правила? Они генерируются приложениями магазина Windows, о чем есть информация в поле Application Package. Сами приложения можно найти в директории C:\Windows\SystemApps.

Для чего нужны эти правила и что будет, если их отключить или удалить? Какого то более менее внятного описания этих правил я не нашел, но если кратко, то они нужны для взаимодействия приложений с внешними сервисами. Например:

• Work or School account (Учетная запись для работы или учебы) — oбеспечивает связь с учетной записью Azure AD. Если отключить, учетные записи Azure AD могут не работать;

• Your account (Ваша учетная запись) — oбеспечивает связь с облачной службой вашей учетной записи Microsoft. Необходимо для настройки синхронизации учетной записи Microsoft между разными компьютерами;

• Email and accounts (Электронная почта и учетные записи) — oтвечает за синхронизацию учетных записей в приложениях «Почта», «Календарь», «Контакты» и пр.;

• Cortana — требуется для работы Cortana, виртуального ассистента для поиска. Cortana использует внешние сервисы, такие как Bing, и при отключении правила поиск может работать некорректно.

Список приложений, и, соответственно, правил может отличаться на разных компьютерах. На вопрос что делать с этими правилами однозначного ответа нет. Оставлять подобные правила, особенно в корпоративной среде, не очень безопасно. Однако эффективных средств борьбы с ними нет, поскольку правила генерируются автоматически для каждого нового пользователя. Такая вот подлянка от Microsoft.

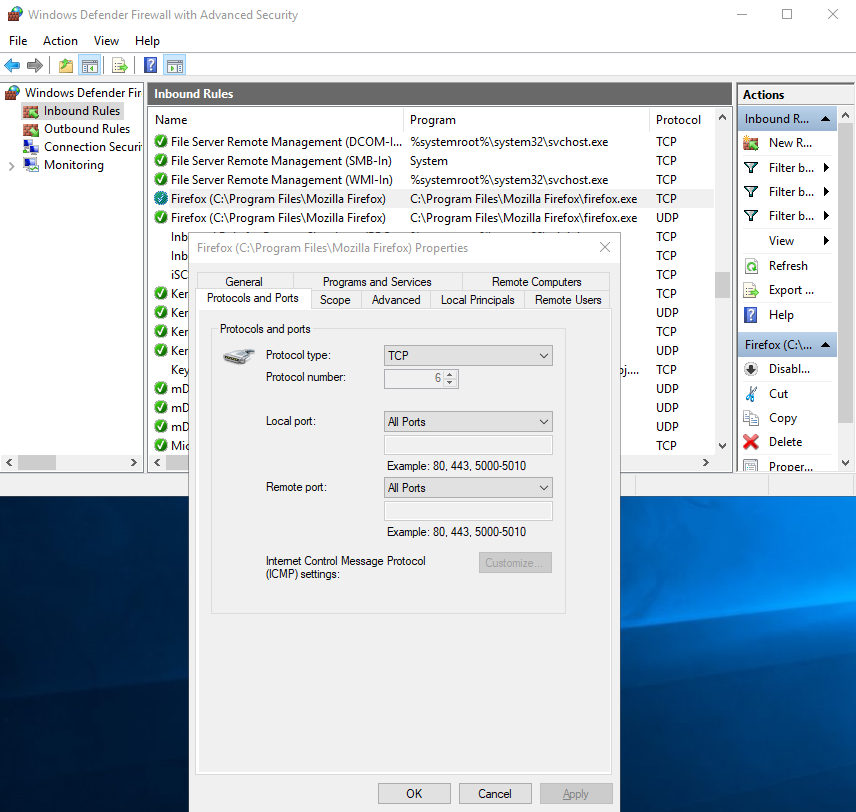

Правила добавляемые при установке приложений

Откуда еще могут появиться правила на фаерволе? Ну например при установке приложений. Для примера установим Firefox и затем обновим список правил. Как видите, добавилось два новых правила для приложения, одно для TCP, второе для UDP. С портами морочиться не стали, разрешили все.

Что интересно, в исходящих правил нет. Т.е. авторы Firefox уверены в том, что весь исходящий трафик не фильтруется. И если ради интереса изменить дефолтное поведение брандмауэра для исходящего трафика и запретить все что не разрешено, то ни один сайт открыть не удастся. Справедливости ради скажу, что это касается не только Firefox, и Chrome и даже встроенный Edge сломаются точно так же.

И если вы захотите контролировать исходящий трафик, то для каждого приложения правила придется создавать вручную. Чем мы и займемся далее.

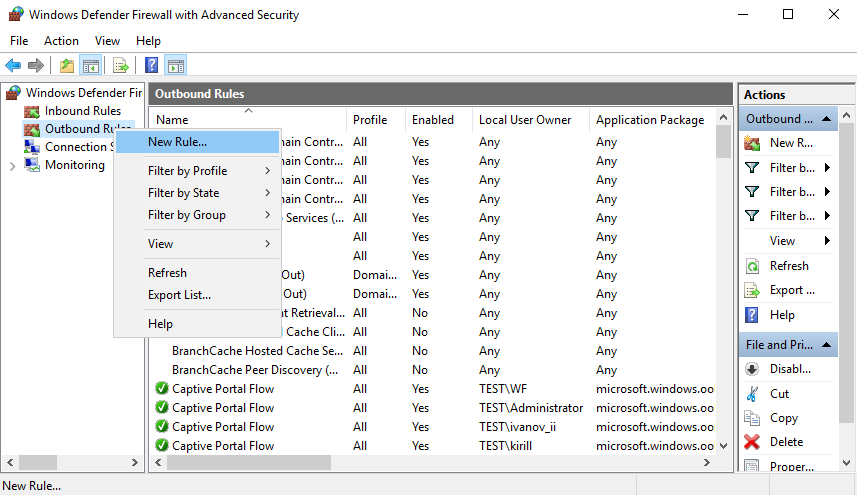

Правила создаваемые вручную

Для создания правил есть разные способы. Сейчас, для наглядности, воспользуемся графическим интерфейсом. В качестве примера создадим разрешающее правило для исходящего трафика Firefox.

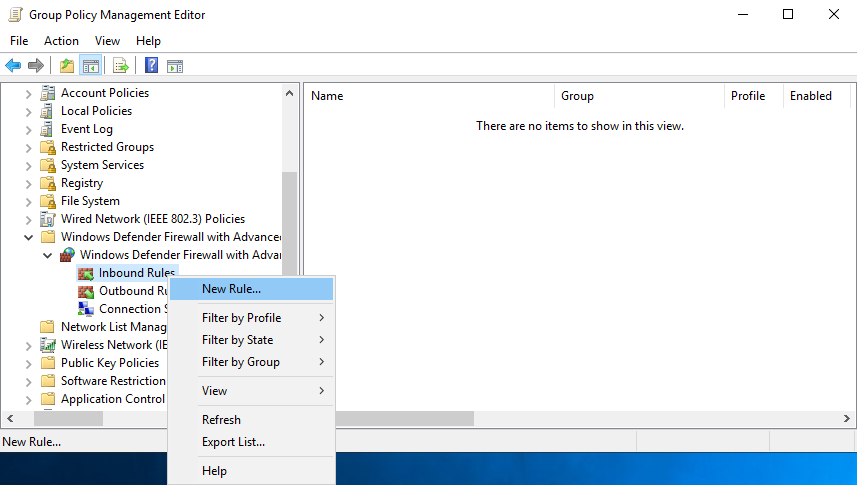

Для создания правила выбираем раздел, кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт New Rule.

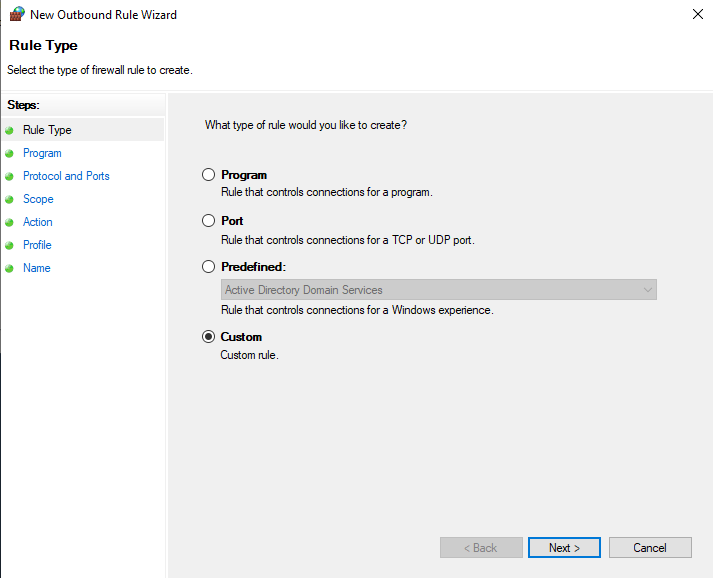

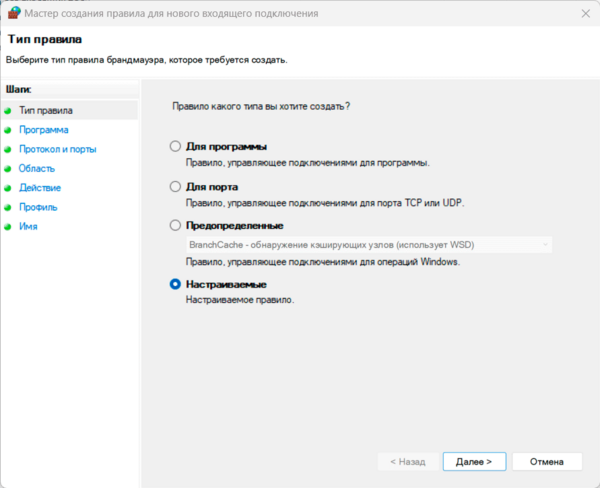

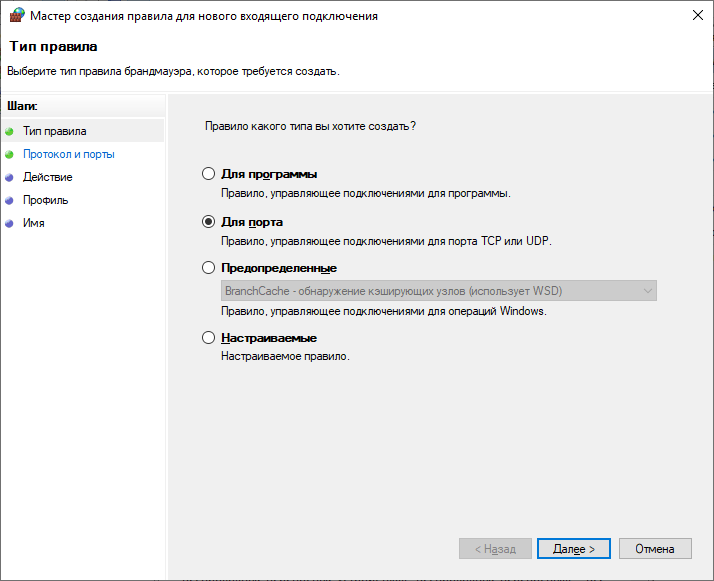

Запускается мастер создания правил, и в первом окне нам надо выбрать тип создаваемого правила. Выбор следующий:

• Program (Для программы) — правило, разрешающего или блокирующее весь трафик для конкретного исполняемого файла, независимо от используемых им протоколов и портов;

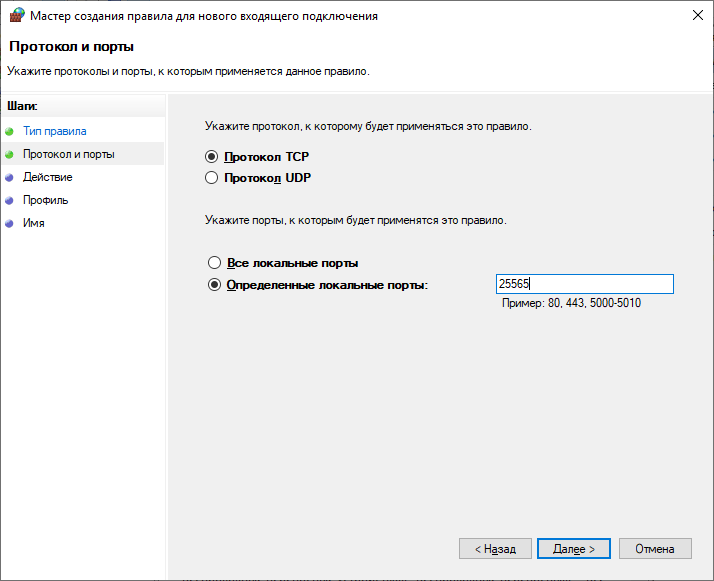

• Port (Для порта) — правило для трафика по определенному TCP или UDP порту, независимо от источника. В одном правиле можно указать одновременно несколько портов;

• Predefined (Предопределённые) — здесь мы не создаем новое правило, а выбираем из списка уже имеющихся, предопределенных правил;

• Custom (Настраиваемые) — универсальный тип правила, в котором можно совместить параметры, например указать и программу, и порт.

Для нашего примера выберем настраиваемое правило.

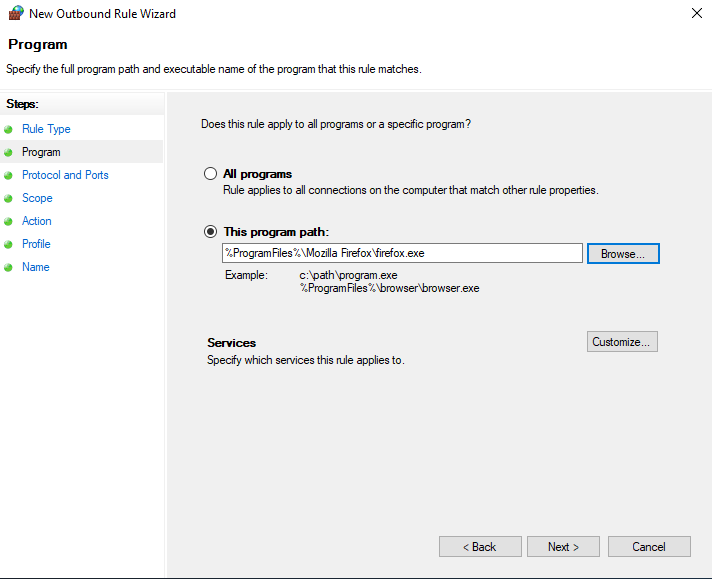

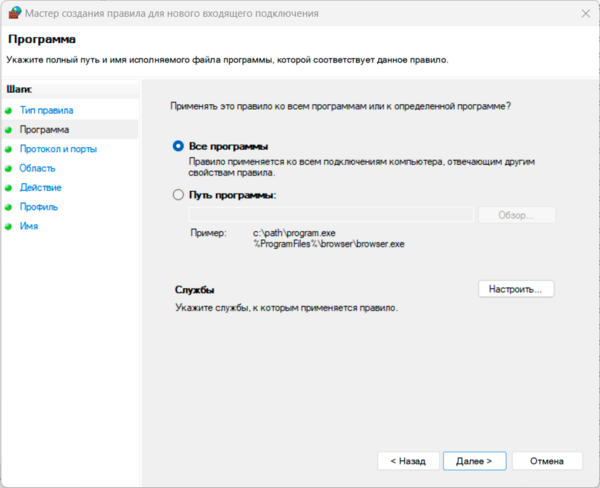

Выбираем программу, для которой это правило будет действовать. Мы делаем правило для Firefox, поэтому указываем путь к его исполняемому файлу firefox.exe.

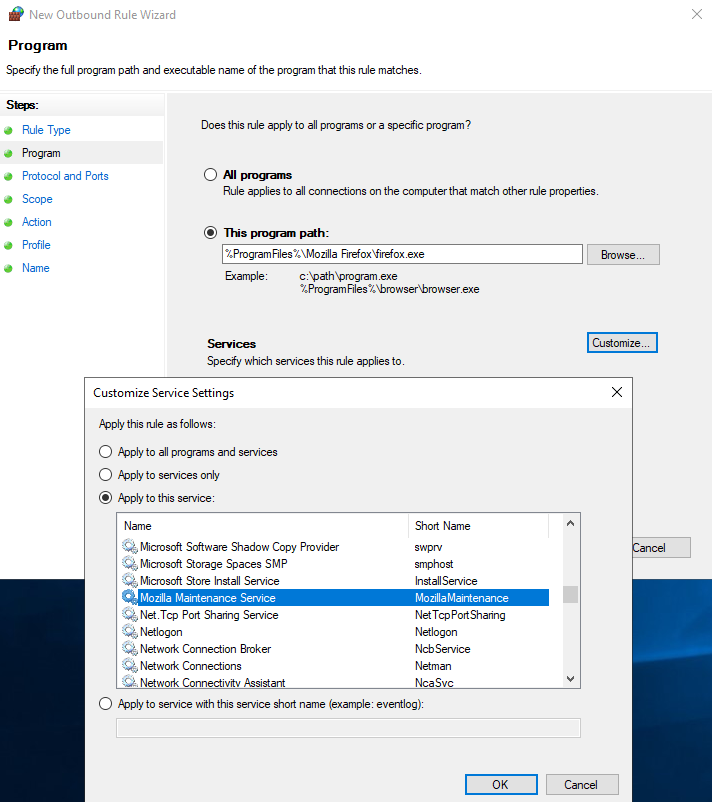

Не все приложения имеют исполняемый файл, некоторые запускаются в виде сервисов. В этом случае можно по кнопке Customize открыть список имеющихся в смстеме сервисов и выбрать нужный.

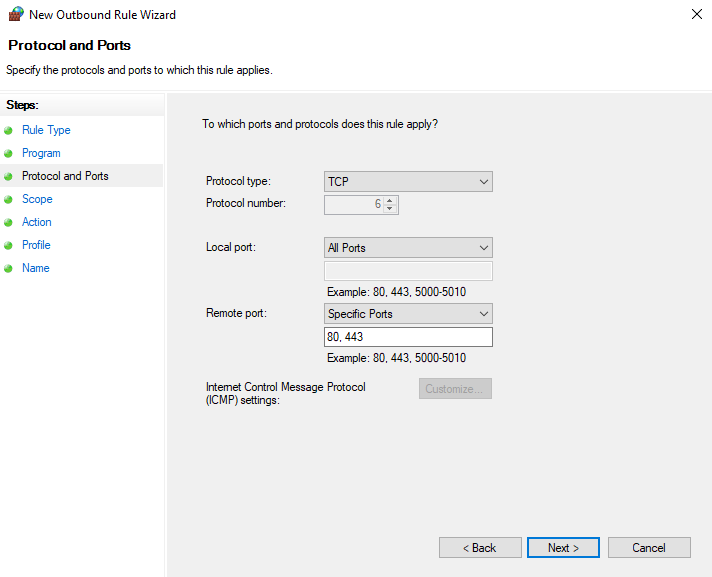

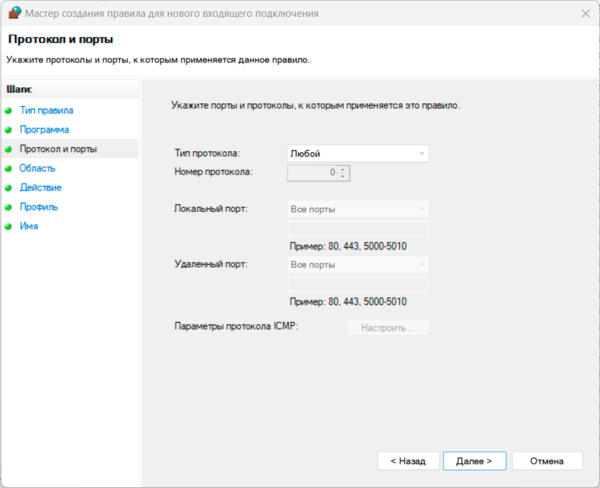

В следующем окне указываем протокол и порты, для которых будет работать это правило. Не будем разрешать все, оставим только необходимые для работы браузера порты TCP 80 и 443 (HTTP и HTTPS).

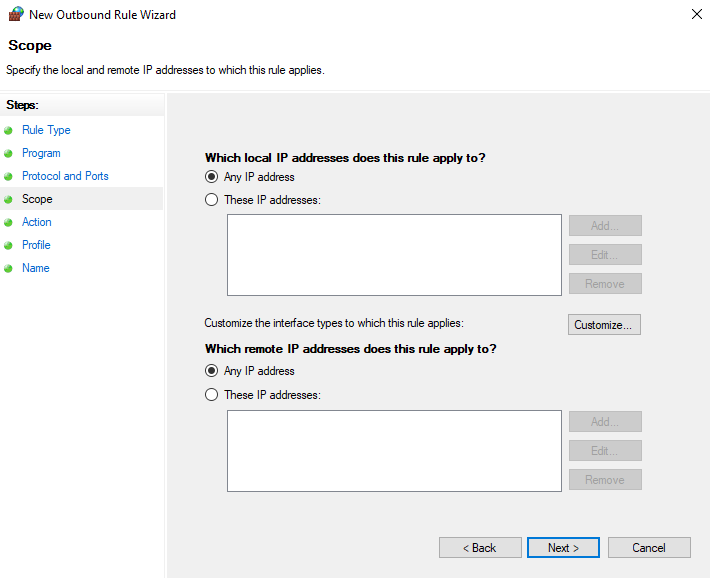

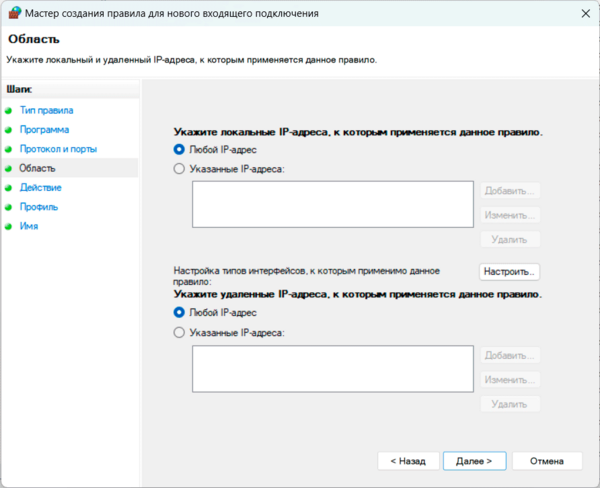

Дополнительно можно ограничить область действия правила, указав диапазон IP-адресов, как локальных так и удаленных. Например можно разрешить доступ по HTTP только до корпоративных ресурсов.

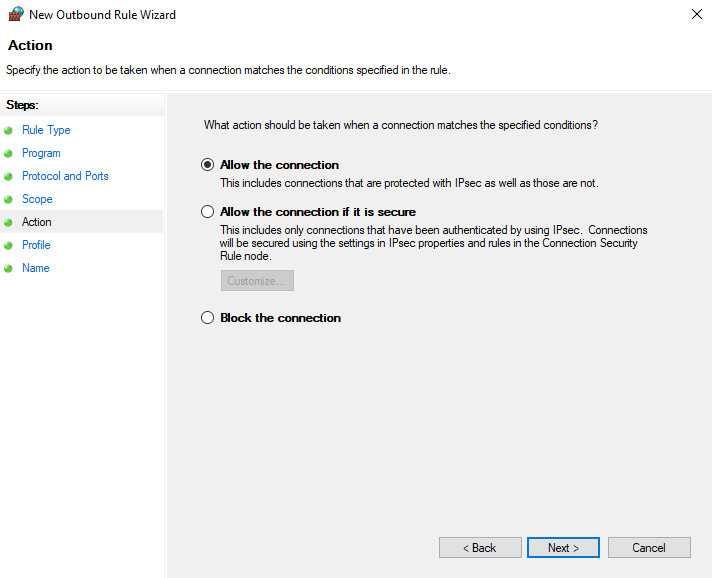

Затем выбираем действие для правила. Всего есть три варианта выбора:

• Allow the connection — разрешить подключение.

• Block the connection — заблокировать подключение.

• Allow the connection if it is secure — разрешить подключение если оно безопасно. В этом случае подключение должно соответствовать правилам безопасности подключения (аутентификация, шифрование и т.п.).

Мы делаем простое разрешающее правило, поэтому выбираем первый пункт.

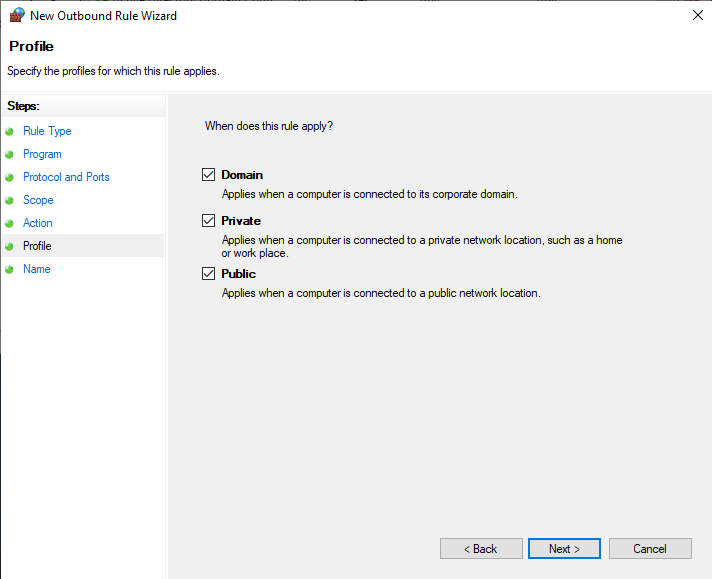

Выбираем сетевые профили, на которые будет распространяться правило.

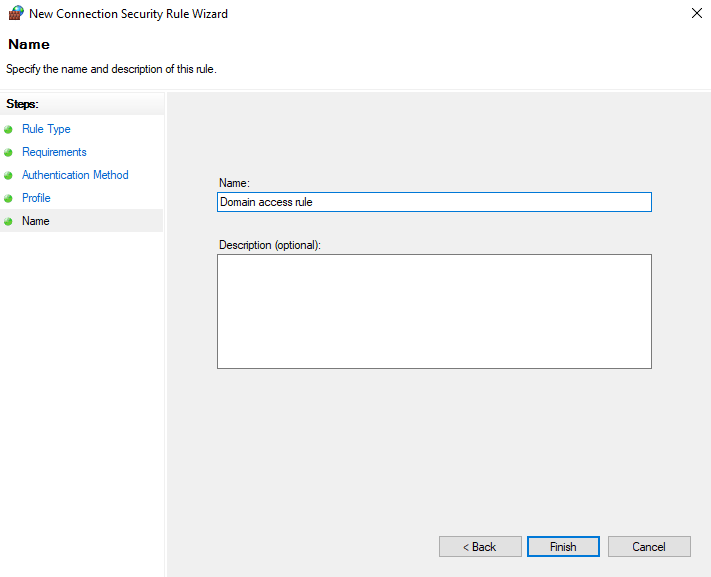

Обзываем правило и сохраняем его. Для того, чтобы правило не потерялось и стояло первым в списке, я обычно ставлю в начале имени точку.

Правила безопасности подключения

Правила безопасности подключений (Connection security rules) используются для настройки IPSec. При настройке этих правил можно проверять подлинность связи между компьютерами, а затем использовать эту информацию для создания правил брандмауэра на основе определенных учетных записей пользователей и компьютеров.

Правила безопасности подключения не являются самостоятельными правилами, они работают совместно с правилами брандмауэра, дополняя их. Правила брандмауэра разрешают трафик через брандмауэр, но не защищают его. Чтобы защитить трафик с помощью IPsec, необходимо создать правила безопасности подключения. Однако правила безопасности подключения не разрешают трафик через брандмауэр. Для этого требуется создать правило брандмауэра.

Важный момент — правила безопасности подключения не применяются к программам и сервисам. Вместо этого они применяются между компьютерами, составляющими две конечные точки.

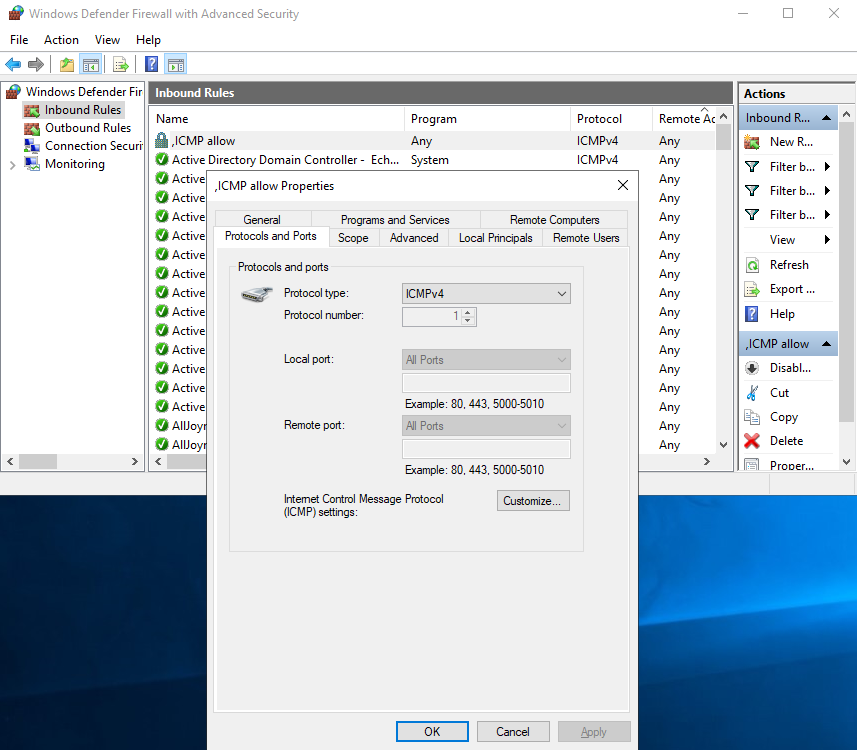

А теперь давайте посмотрим, как это выглядит на практике. Для примера возьмем специально созданное правило, разрешающее входящий ICMP-трафик, или, проще говоря, пинг. На данный момент никаких дополнительных ограничений нет и кто угодно может пинговать наш компьютер.

Давайте это изменим и ограничим доступ только определенной группой пользователей и только с определенных компьютеров. Первое, что для этого надо сделать — это изменить действие правила на Allow the connection if it secure (Разрешить только безопасное соединение).

Затем жмем на кнопку Customize и выбираем критерии защищенности подключения:

• Allow the connection if it is authenticated and integrity-protected (Разрешать подключения, для которых выполняется проверка подлинности и целостности) — разрешить подключение только в том случае, если оно прошло проверку подлинности (аутентификацию) и целостности с использованием IPsec;

• Require the connection to be encrypted (Требовать шифрования подключений) — дополнительно к аутентификации и проверке целостности требуется шифрование;

• Allow the connection to use null encapsulation (Разрешить подключению использовать нулевую инкапсуляцию) — нулевая инкапсуляция позволяет требовать для подключения аутентификацию, но не предоставлять проверку целостности и конфиденциальности. Т.е. можно создавать правила безопасности подключения с указанием аутентификации, кроме защиты от пакетов данных Encapsulating Security Payload (ESP) или Authenticated Header (AH). Эта функция позволяет создать защиту аутентификации в средах с сетевым оборудованием, которое несовместимо с ESP и AH.

Также обратите внимание на чекбокс Override block rules. Выше я говорил о том, что запрещающие правила всегда в приоритете над разрешающими. Так вот, этот чекбокс позволяет обойти запрет.

Теперь перейдем на вкладку Remote Users и укажем пользователей, для которых это правило должно работать. Пусть это будут члены доменной группы Pingers и Domain Admins.

Затем перейдем на вкладку Remote Computers и дополнительно укажем компьютер, с которого можно производить подключение. В итоге получается, что сервер смогут пинговать только члены групп Pingers и Domain Admins и только с одного единственного компьютера SRV01.

Но это только полдела. Мы создали правило, разрешающее подключение, теперь надо создать правило для его безопасности.

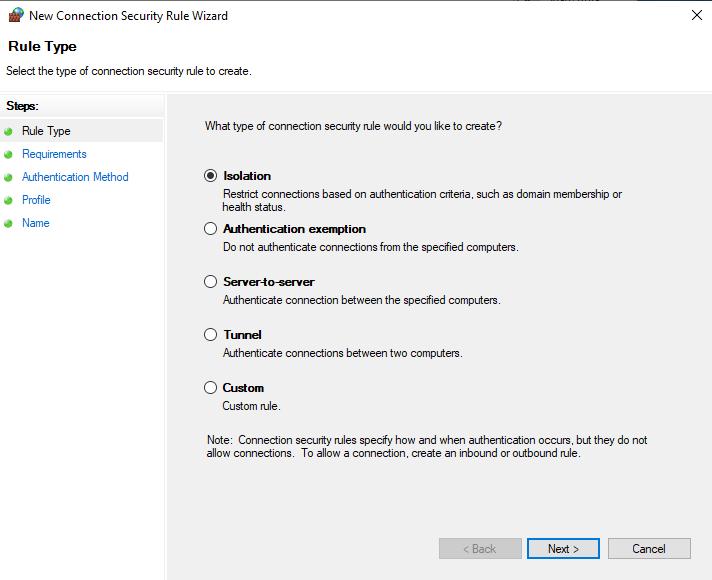

Создаются они так же, как и и обычные правила — выбираем раздел, кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт New Rule. И так же надо выбрать тип создаваемого правила:

• Isolation (Изоляция) — изолирует компьютеры, ограничивая подключения на основе учетных данных, таких как членство в домене или состояние работоспособности. Правила изоляции позволяют реализовать стратегию изоляции для отдельных серверов или доменов;

• Authentication exemption (Освобождение от аутентификации) — можно использовать, чтобы обозначить соединения, не требующие аутентификации. Можно указывать как назначать компьютеры по определенному IP-адресу, диапазону IP-адресов, подсети или предопределенной группе, например шлюзу;

• Server to server (Сервер-сервер) — правило для защиты соединения между конкретными компьютерами. Этот тип правил обычно используют для защиты соединения между серверами. При создании правила указываются конечные точки сети, между которыми защищается связь, а затем требования и аутентификацию, которую необходимо использовать;

• Tunnel (Туннель) — позволяет защитить соединения между шлюзами, обычно используется при подключении через Интернет;

• Custom (Настраиваемое) — похоже на правило сервер-сервер, но более гибко настраиваемое.

Мы хотим закрыть наш сервер от несанкционированного доступа, поэтому выберем правило изоляции.

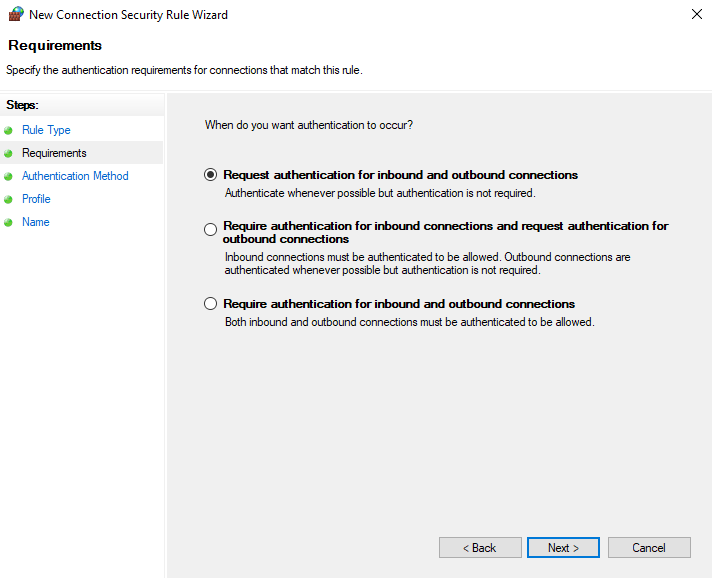

На следующем шаге указываем, когда мы хотим производить аутентификацию:

• Request authentication for inbound and outbound connections option — запрашивать аутентификацию для входящих и исходящих соединений. При выборе этого варианта мы указываем, что весь входящий и исходящий трафик должен проходить проверку подлинности, но соединение будет разрешено в любом случае. Однако если аутентификация прошла успешно, трафик будет защищен;

• Require authentication for inbound connections and Request authentication for outbound connections option — требовать аутентификацию для входящих подключений и запрашивать аутентификацию для исходящих подключений. Это гарантирует, что весь входящий трафик пройдет аутентификацию либо будет заблокирован. При этом исходящий трафик, для которого не удалось выполнить аутентификацию, будет разрешен;

• Require authentication for inbound and outbound connections option — требовать аутентификацию для входящих и исходящих соединений. Самый жесткий вариант, при котором весь входящий и исходящий трафик либо аутентифицируется, либо блокируется.

Для нашего примера выберем первый вариант.

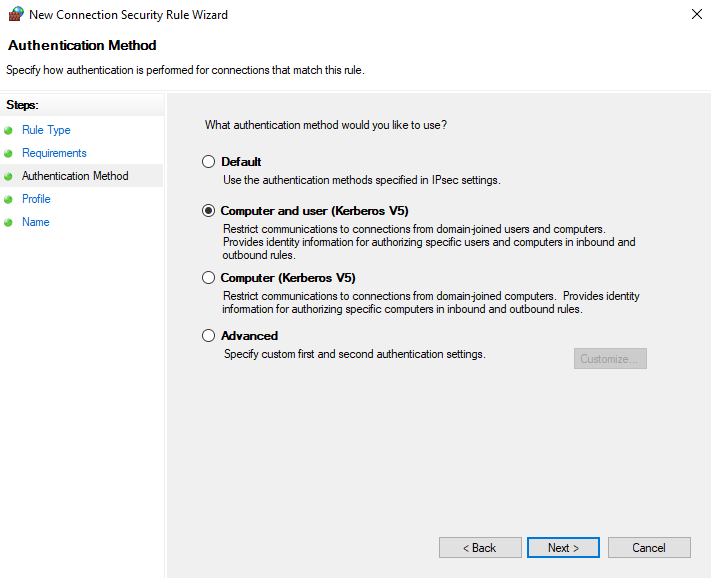

Затем выбираем метод аутентификации:

• Default — использовать метод аутентификации, настроенный на вкладке «Параметры IPsec» свойств фаервола;

• Computer and user (Kerberos V5) — метод «Компьютер и пользователь» (Kerberos V5) использует аутентификацию как компьютера, так и пользователя. Это означает, что можно запросить или потребовать аутентификацию как пользователя, так и компьютера, прежде чем продолжить обмен данными. Напомню, что использовать протокол аутентификации Kerberos V5 можно только в том случае, только если оба компьютера являются членами домена;

• Computer (Kerberos V5) — метод «Компьютер» (Kerberos V5) запрашивает или требует от компьютера пройти проверку подлинности с использованием протокола проверки подлинности Kerberos V5;

• User (Kerberos V5) — метод User (Kerberos V5) запрашивает или требует от пользователя пройти проверку подлинности с использованием протокола проверки подлинности Kerberos V5;

• Advanced — расширенный. Здесь вы можете настроить любой доступный метод. Можно выбрать не только Kerberos V5, но и NTLM V2, сертификаты и даже общий ключ (для компьютера). Также можно указывать первый и второй метод аутентификации, отдельно для компьютера и для пользователя.

Мы планируем аутентифицировать и компьютер и пользователя, поэтому выбираем второй пункт.

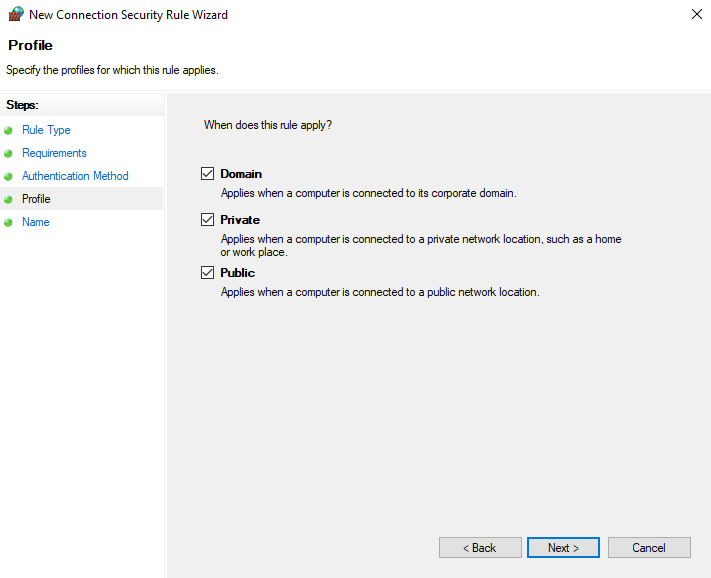

Ну и дальше все как обычно — отмечаем профили

даем правилу имя и сохраняем его.

Теперь дело сделано. Мы создали правило безопасности, в котором описали, какое именно подключение считается защищенным. И правило фаервола сработает только для такого трафика.

Логирование

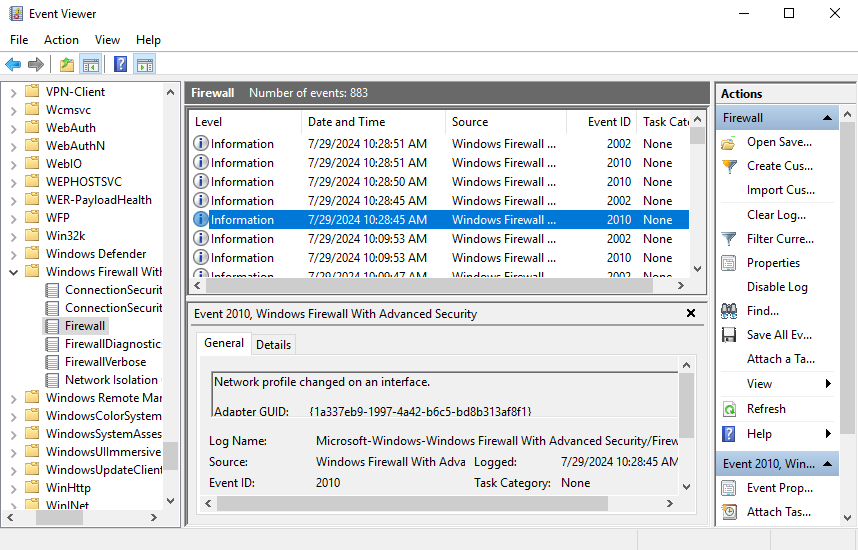

Начиная с Windows 7 и Windows Server 2008 R2 события брандмауэра Windоws, такие как изменение настроек, создание правил и т.п., пишутся в отдельный журнал Event Viewer\Application and Services Logs\Microsoft\Windows\Windows Firewall with Advanced Security.

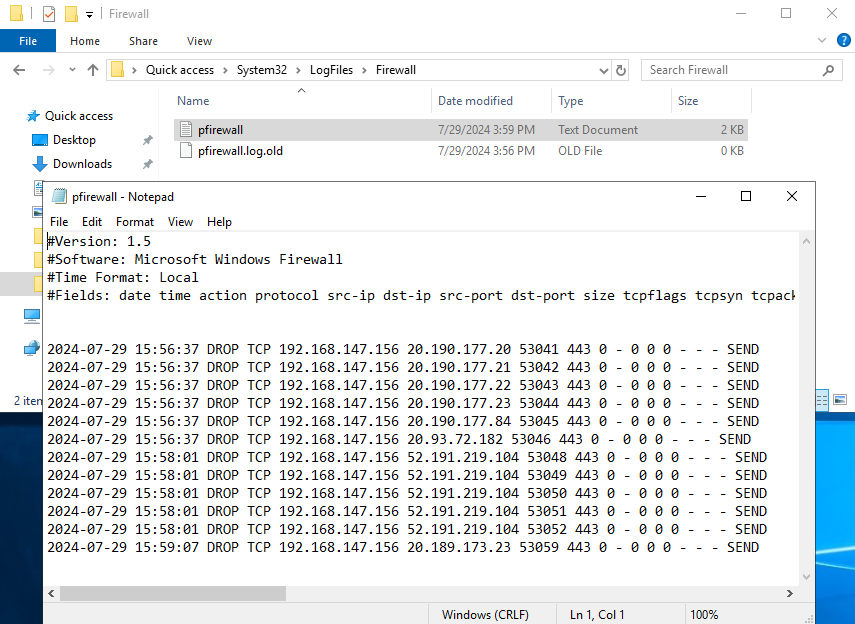

Также у фаервола есть собственный журнал, куда пишутся все попытки подключения. По умолчанию он отключен, и включают его при настройке и отладке правил, либо при наличии проблем с подключением. Включить его можно в свойствах фаервола, в разделе Logging нажав кнопку Customize.

Можно указать путь, по которому будут находиться файлы журнала, задать максимальный размер файла и выбрать, что должно логироваться — неудачные попытки (dropped packets), успешные подключения (successful connection) или и то и другое. Как правило, для диагностики достаточно логировать только ошибки.

Сам журнал представляет из себя обычный текстовый файл с набором полей — время, действие, протокол, порт, адрес клиента и направление трафика. Информации не особо много, но вполне достаточно для диагностики.

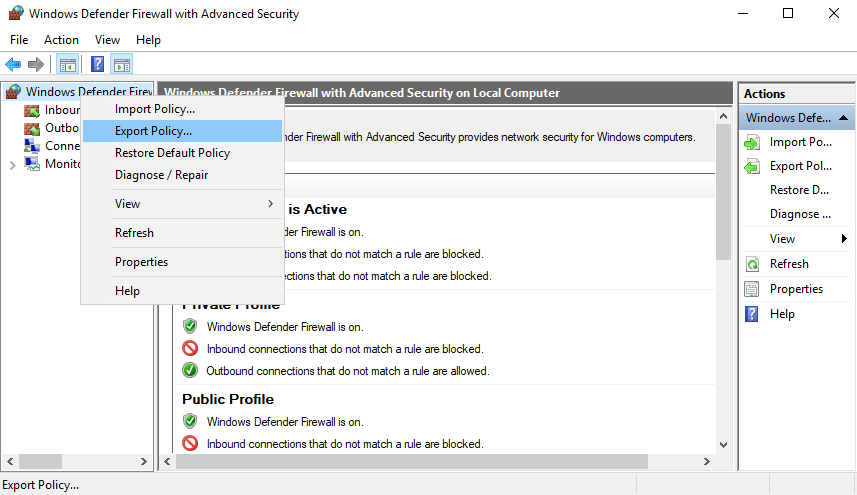

Экспорт, импорт и сброс настроек

Все настройки и созданные правила можно импортировать в файл. Этот файл затем можно использовать для импорта настроек на этот же или любой другой компьютер. Также можно сбросить все настройки к первоначальному состоянию, которое было сразу после установки операционной системы.

Управление фаерволом с помощью утилиты netsh

Кроме стандартной оснастки управлять настройками фаервола можно и другими средствами. Самое старое и проверенное — это утилита командной строки netsh. Не смотря на свой почтенный возраст очень мощный инструмент для управления сетью, который в числе прочего умеет работать и с фаерволом.

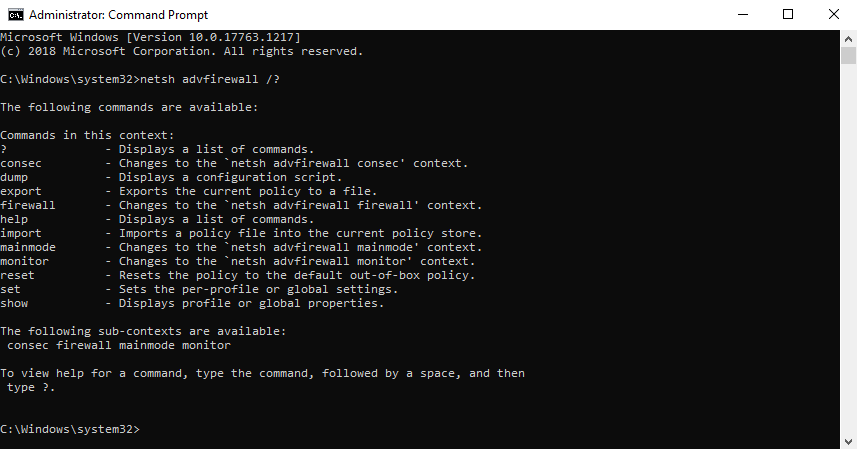

Посмотреть, что нам предлагает netsh для фаервола можно командой:

netsh advfirewall /?

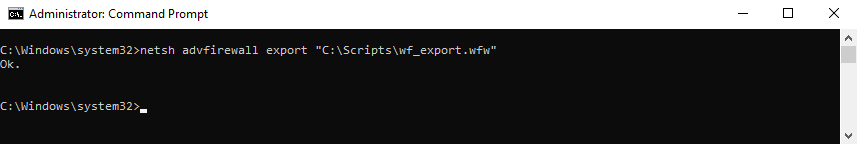

Для начала произведем экспорт настроек командой:

netsh advfirewall export "C:\Scripts\wf_export.wfw"

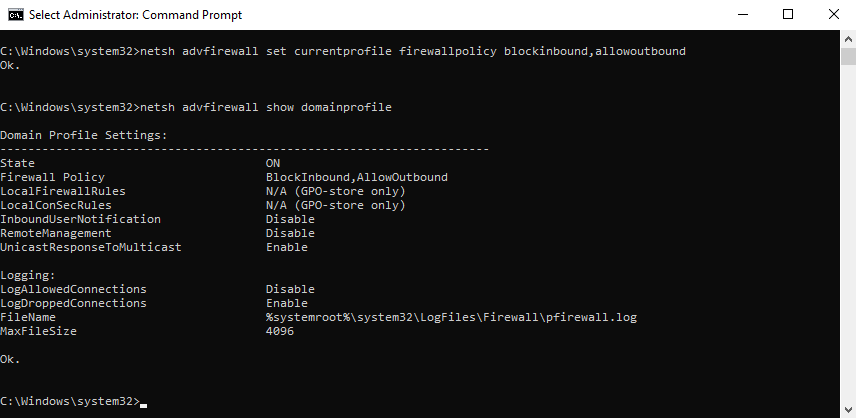

Затем изменим действия по умолчанию для активного профиля, разрешим исходящий трафик:

netsh advfirewall set currentprofile firewallpolicy blockinbound,allowoutbound

И выведем текущие настройки:

netsh advfirewall show domainprofile

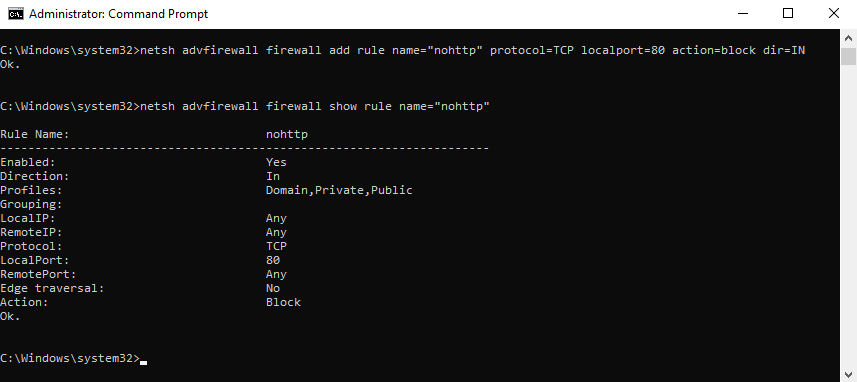

Теперь создадим новое правило для входящих подключений, запрещающее TCP-трафик по 80 порту, назовем его nohttp:

netsh advfirewall firewall add rule name="nohttp" protocol=TCP localport=80 action=block dir=IN

И проверим что получилось:

netsh advfirewall firewall show rule name="nohttp"

Управление фаерволом с помощью PowerShell

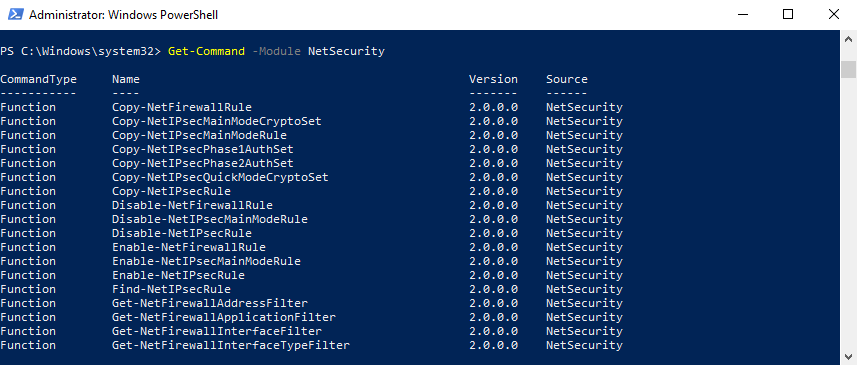

Переходим к более современным средствам управления, таким как PowerShell. Для управления фаерволом в нем есть отдельный модуль NetSecurity. Посмотреть список командлетов в модуле можно командой:

Get-Command -Module NetSecurity

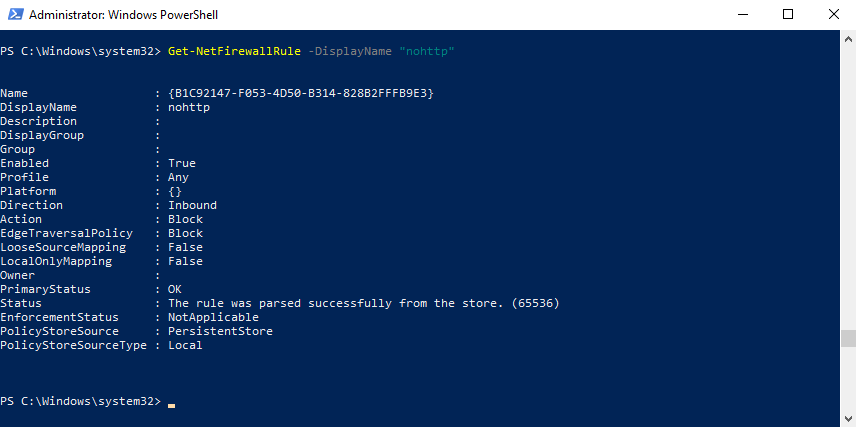

Продолжим начатое дело 🙂 и выведем и выведем информацию о созданном ранее правиле:

Get-NetFirewallRule -DisplayName "nohttp"

PowerShell в отличии от netsh не выводит одним командлетом всю информацию о правиле. Так если мы хотим посмотреть настройки фильтра для порта, то надо будет использовать командлет Get-NetFirewallPortFilter, например так:

Get-NetFirewallRule -DisplayName "nohttp" | Get-NetFirewallPortFilter

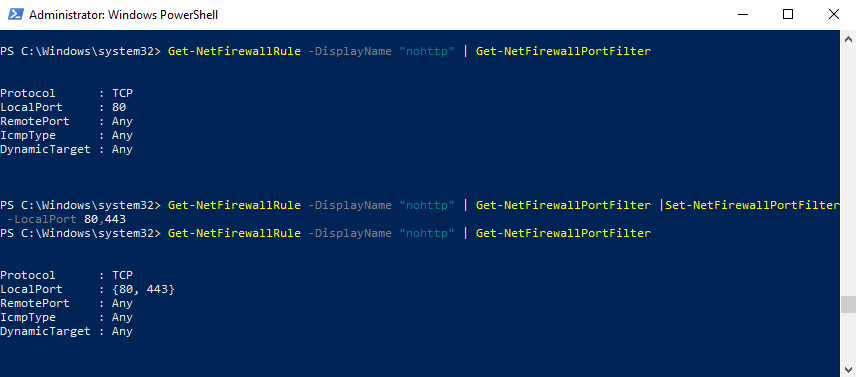

А если мы захотим изменить настройки фильтра для правила, например запретить 443 порт, то получится вот такая конструкция:

Get-NetFirewallRule -DisplayName "nohttp" | Get-NetFirewallPortFilter | Set-NetFirewallPortFilter -LocalPort 80,443

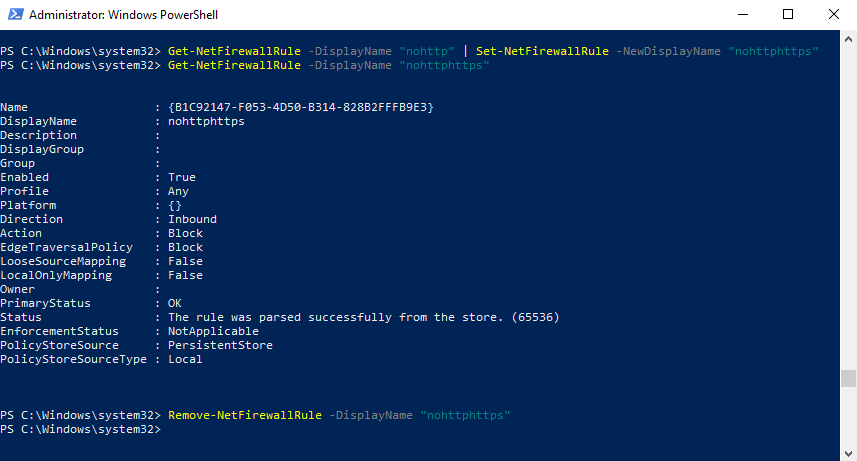

Ну и завершим издевательства над правилом, переименовав его в nohttphttps:

Get-NetFirewallRule -DisplayName "nohttp" | Set-NetFirewallRule -NewDisplayName "nohttphttps"

Проверим результат:

Get-NetFirewallRule -DisplayName "nohttphttps"

и удалим злосчастное правило:

Remove-NetFirewallRule -DisplayName "nohttphttps"

Управление фаерволом с помощью групповых политик

Ну и самый мощный инструмент, с помощью которого можно централизованно распространять настройки фаервола на все компьютеры организации. Раздел с настройками находится в Computer Configuration > Policies > Windows Settings > Security Settings > Windows Defender Firewall with Advanced Security.

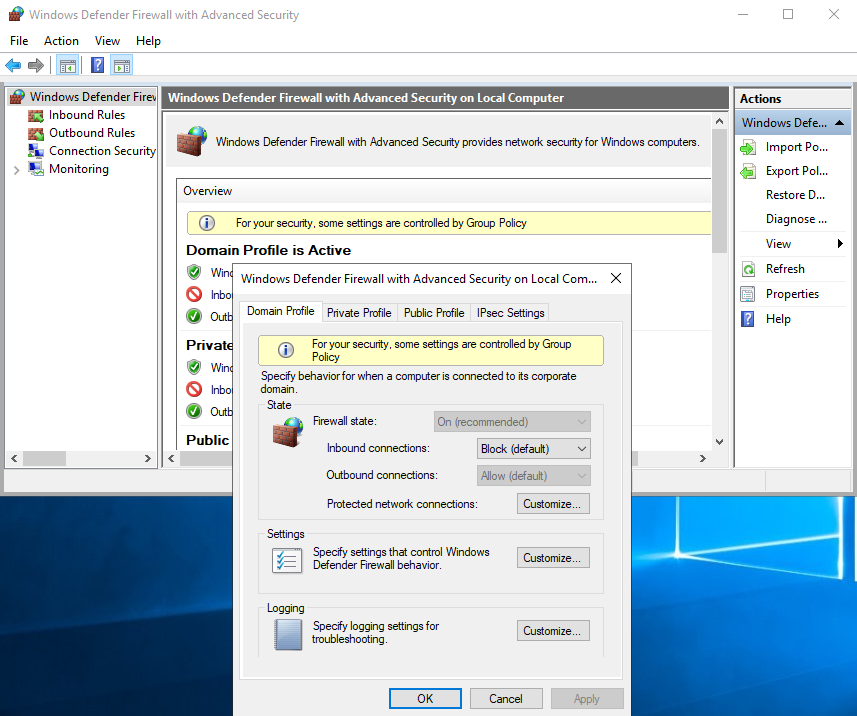

Окно настроек выглядит так же, как и у локальной сонсоли. Здесь можно так же установить состояние фаервола и указать действия по умолчанию.

Дополнительно можно настроить взаимодействие локальных правил с правилами, назначенными групповой политикой. Для этого надо нажать кнопку Customize в поле Settings, и воткрывшемся окне в поле Rule merging выбрать варианты слияния. По умолчанию локальные правила разрешены и обрабатываются вместе с правилами из групповой политики.

В отличии от локальной оснастки в GPO список правил изначально пуст, но сам процесс создания правил абсолютно такой же. Для создания нового правила надо кликнуть правой клавишей на нужном разделе и выбрать New Rule, после чего запустится уже знакомый мастер.

И созданные правила так же можно открывать и изменять.

А вот в локальной оснастке изменить или отключить правила, назначенные групповыми политиками, не получится.

Как и глобальные настройки фаервола. Те параметры, которые назначены с помощью GPO, в локальной оснастке становятся недоступными для изменения.

Windows Firewall Control

Windows Firewall Control — это оснастка для управления фаерволом Windows от стороннего разработчика Malwarebytes. Распространяется бесплатно, регулярно обновляется и поддерживается. Для скачивания не требуется даже регистрации.

Установка простейшая — запускаем инсталлятор и жмем Install.

После установки можно сразу нажать Run, программа запустится и свернется в трей.

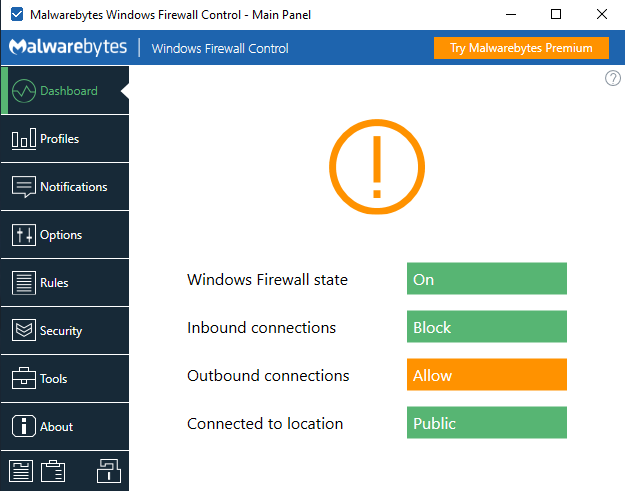

В главном окне программы мы видим состояние фаервола, действия по умолчанию и активный профиль сети. Что интересно, разрешенный по умолчанию исходящий трафик подсвечивается красным.

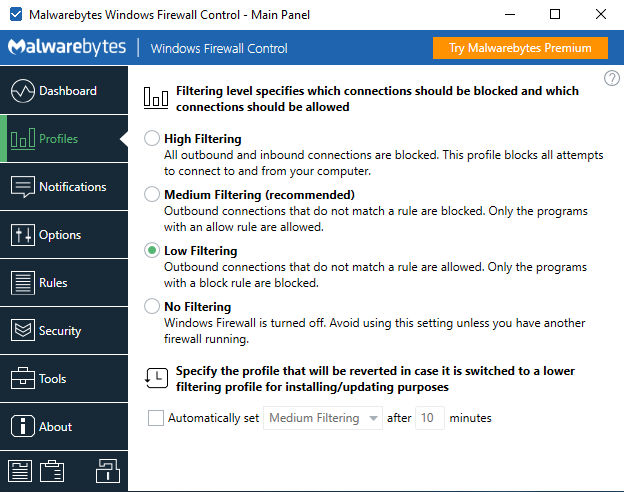

В Windows Firewall Control используется несколько другой подход к фильтрации трафика, отличный от стандартного. Мы можем выбрать один из 4 профилей, которые определяют политику доступа:

• High Filtering — запрещены все подключения, как входящие так и исходящие. Этот режим может потребоваться в том случае, если надо полностью изолировать сервер;

• Medium Filtering — входящие и исходящие подключения проверяются на соответствие правилам, не подпадающие под правила подключения блокируются;

• Low Filtering — на соответствие правилам проверяется только входящий трафик, исходящие подключения, не подходящие под действие правил, разрешаются;

• No Filtering — брандмауэр выключен. Этот режим может использоваться в том случае, если на компьютере установлен другой фаервол.

Как видите, по умолчанию предлагается использовать режим Medium, т.е. фильтровать исходящий трафик.

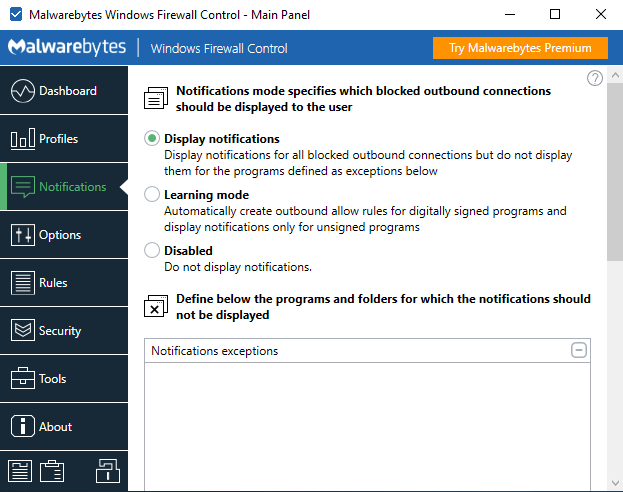

Но что произойдет в том случае, когда обнаружится попытка исходящего подключения, не предусмотренная ни в одном из имеющихся правил? Это решается настройкой уведомлений в разделе Notifications. Есть три варианта получения уведомлений:

• Display notifications — показывать уведомления. Выбрав этот вариант можно получать уведомления всякий раз, когда новая программа пытается получить доступ наружу;

• Learning mode — режим обучения. В этом режиме автоматически создаются разрешающие правила для приложений, имеющих цифровую подпись, а для тех у кого ее нет выводится уведомление, как в первом случае;

• Disabled — уведомления отключены. В этом случае, если нет явно разрешающего правила, все подключения будут блокироваться без каких либо уведомлений.

Если выбрать показ уведомлений, то при каждой попытке подключения будет выводиться окно с информацией — имя программы и ее исполняемый файл, наличие цифровой подписи, удаленный IP-адрес, к которому осуществляется подключение, используемый протокол и порт. Можно разрешить или запретить подключение для приложения на постоянной основе, либо заблокировать только текущее подключение. А щелкнув по значку приложения в правом верхнем углу, можно отправить исполняемый файл на антивирусную проверку в VirusTotal.

Если нажать Allow the program, то будет создано стандартное правило для приложения, где разрешены все исходящие подключения, на всех протоколах и портах. Если необходимо ограничить подключение, то можно выбрать Customize this rule befor creating и настроить параметры правила вручную.

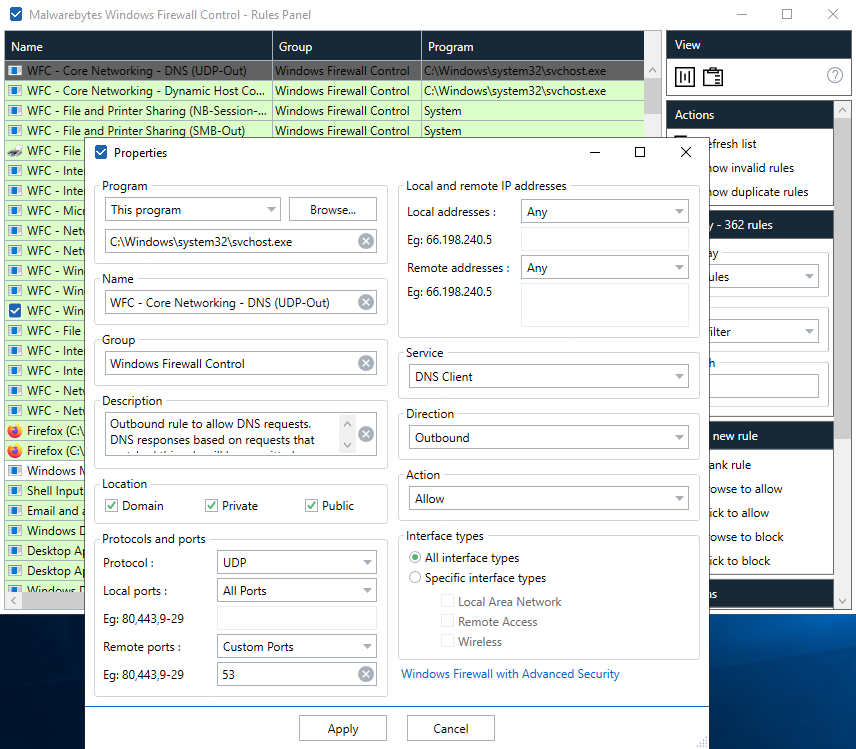

Панель со списком правил можно открыть, кликнув на значок в нижнем левом углу. Внешний вид панели отличается от привычной оснастки управления, но разобраться можно. Сами настройки правил сгруппированы более компактно, все в одном окне. Довольно удобно, хотя и непривычно.

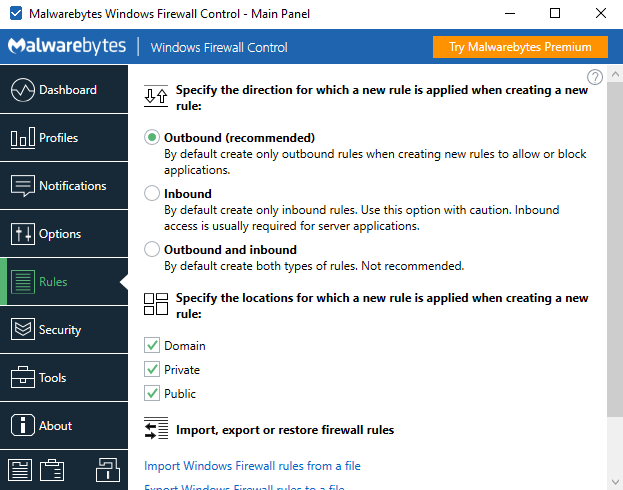

Базовые параметры для создаваемых по умолчанию правил можно настроить на вкладке Rules. Здесь же можно экспортировать текущую конфигурацию или импортировать правила из файла.

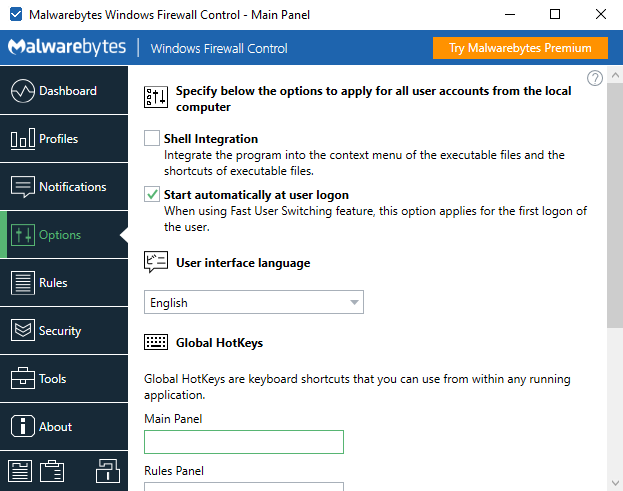

А параметры самого Windows Firewall Control настраиваются на вкладке Options. Здесь можно включить автоматический запуск приложения, встроить его в контекстное меню проводника, назначить сочетание клавиш для запуска панелей и изменить язык интерфейса. Кстати, русский язык в списке присутствует.

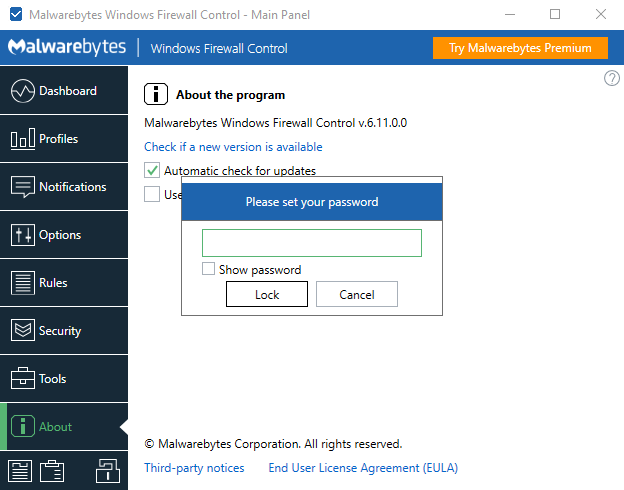

Еще из интересного — есть возможность заблокировать доступ к правилам, поставив пароль на вход.

При этом перестает открываться и стандартная панель управления.

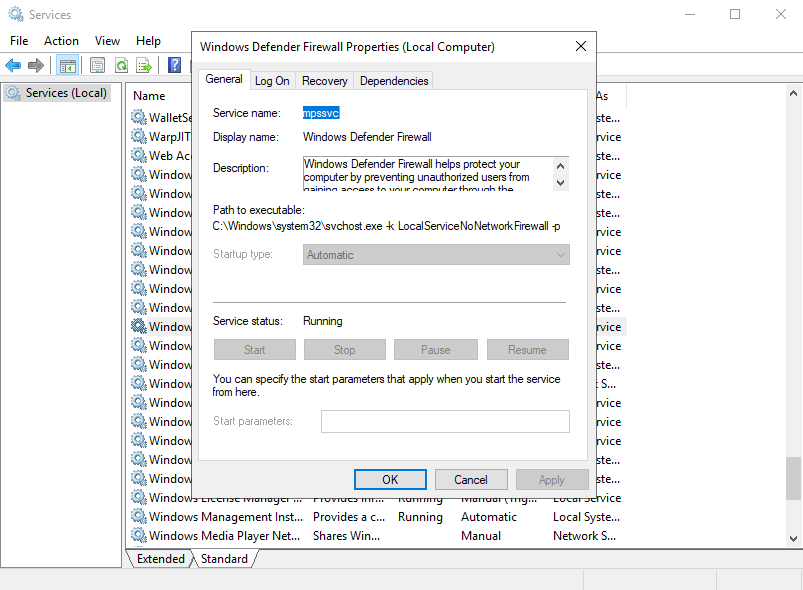

Принудительное отключение фаервола

Можно ли полностью выключить фаервол, погасив его службу? Если вы попробуете это сделать, то увидите, что все кнопки неактивны, выключить его или изменить режим запуска стандартными средствами невозможно. Но…

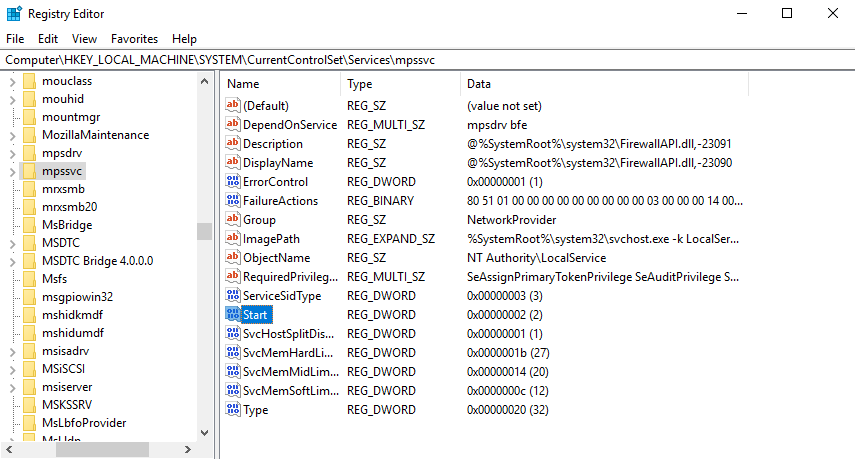

Настройки системных служб хранятся в реестре. В частности настройки фаервола можно найти в разделе HKLM\SYSTEM\CurrentControlSet\Services\mpssvc. За режим запуска отвечает параметр Start, и если изменить его значение на 4 и рестартовать компьютер

то фаервол не стартует, а останется о отключенном состоянии.

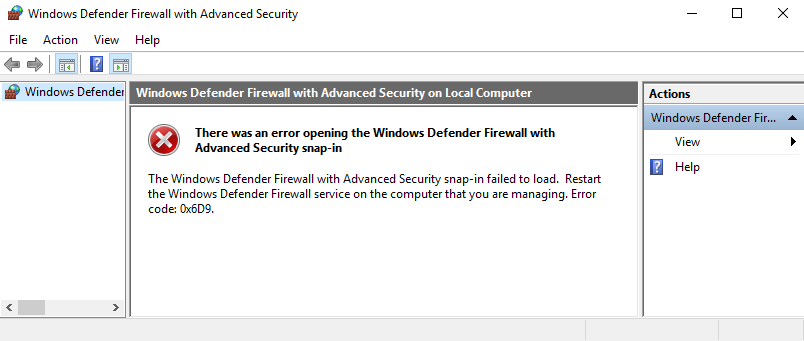

В этом случае станет недоступна и оснастка управления, включить его обратно можно только таким же способом, через реестр.

Заключение

В заключение скажу, что на данный момент встроенный фаервол Windows представляет из себя довольно мощное и эффективное средство защиты, хотя и специфическое. Из плюсов можно отметить то, что он есть в любой операционной системе Windows и включен по умолчанию. Он довольно гибко настраивается, при желании к нему можно прикрутить аутентификацию, шифрование и еще много всего.

Но основной его проблемой как была, так и осталась фильтрация исходящего трафика. По умолчанию исходящий трафик не фильтруется, и любой зловред, проникнувший в систему, сможет беспрепятственно выходить в сеть. Если же включить фильтрацию исходящего трафика, то для большинства клиентских приложений потребуется явно разрешать подключения, в противном случае они не смогут нормально функционировать. А с учетом всех нюансов настройки это довольно большой объем работ.

Стоит ли заморачиваться с тонкой настройкой или оставить все по умолчанию — решайте сами. Но, в любом случае, наличие включенного фаервола лучше, чем его отсутствие.

Misc

2 Minutes

This post covers how to configure the Windows firewall to block Internet access for a given program, but still allow it LAN access.

I ran into this problem when experimenting with WireGuard for playing LAN-only games together over the Internet: I found that some games showed weird network behavior when trying to find their Internet-based match-making services (which either don’t exist anymore, or which might report back that the service has been shut down, or something like this – I did not investigate what the exact cause was, as I was only interested in getting LAN gaming to work). As I couldn’t just deactivate the computer having Internet access altogether, or route all traffic through the tunnel in general, which didn’t have a default gateway attached, my quick solution for this was to block those games from having Internet access in general, but to still allow them LAN access.

Some firewall background info

Windows firewall defaults

The Windows firewall distinguishes protocol (TCP, UDP), port, and incoming or outgoing traffic. The default for outgoing traffic is “allow”. A rule for outgoing traffic usually is meant as an exception to this default, hence to block that traffic. In contrast to this, the default for incoming traffic is “block”. A rule for incoming traffic is usually meant as an exception to this default, hence to allow that traffic.

Firewall rule prioritization (not supported by Windows firewall)

Unlike other firewalls, the Windows firewall does not have rule prioritization. With rule prioritization, firewall rules be cascaded with overlapping address ranges, and the highest priority rule that matches the traffic is applied. This allows for defining narrow high priority rules, like allow traffic from/to 192.168.0.0/16, and broader low priority rules, like block traffic from/to 0.0.0.0/0. This way, the 1st rule in the example would apply to traffic in the 192.168.0.0/16 subnet, which would hence be allowed. As the 1st rule does not apply to any other traffic, the 2nd rule would subsequently match that other traffic, which results in it being blocked. Unfortunately, the Windows firewall does not support firewall rule prioritization, which is why rules cannot overlap each others address ranges (if they do, the outcome is undefined).

Due to Windows firewall not featuring rule prioritization, another solution is needed. The solution I chose was to specify a single Windows firewall rule that uses multiple non-overlapping address ranges, which together cover the whole IP range. In practical terms, to block outgoing Internet access for program X, but to also allow its LAN traffic:

- Go to Windows firewall, advanced settings, outgoing rules.

- Add an outgoing rule for program X, covering both TCP and UDP.

- In the rule’s properties, in the scope tab, add all IP segments in which traffic should not be allowed. For example, if you want to allow traffic in

192.168.0.0/16you need to block both the lower0.0.0.0-192.167.255.255as well as the higher192.169.0.0-255.255.255.255segment. Together, three segments then cover the whole IP range:0.0.0.0-192.167.255.255: explicitly blocked by the rule.192.168.0.0-192.168.255.255: implicitly allowed, as the rule does not cover it, and as the default of the Windows firewall for outgoing traffic is “allow”.192.169.0.0-255.255.255.255: explicitly blocked by the rule.

Note: if you don’t want broadcasts to be blocked, which you usually don’t, then the higher segment should end at x.y.z.254 (instead of 255).

Here’s an example of what this should look like:

While this solution is more cumbersome than prioritized firewall rule cascading, it still achieves the same outcome 🙂

Published by geekoverdose

Rainhard Findling: geek, curious, and full of energy! Details: https://geekoverdose.wordpress.com/about/

View all posts by geekoverdose

Published

Брандмауэр Windows впервые был представлен в 2001 году вместе с выходом SP2 для Windows XP, а современный облик приобрел вместе с выходом Windows Vista, но не смотря на столь преклонный возраст для многих он до сих пор остается чем-то непонятным. Такую ситуацию нельзя считать нормальной, как и полное отключение брандмауэра. Поэтому сегодня мы рассмотрим, как устроен и работает брандмауэр Windows, как он взаимодействует с пользователем и как следует составлять и читать его правила.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

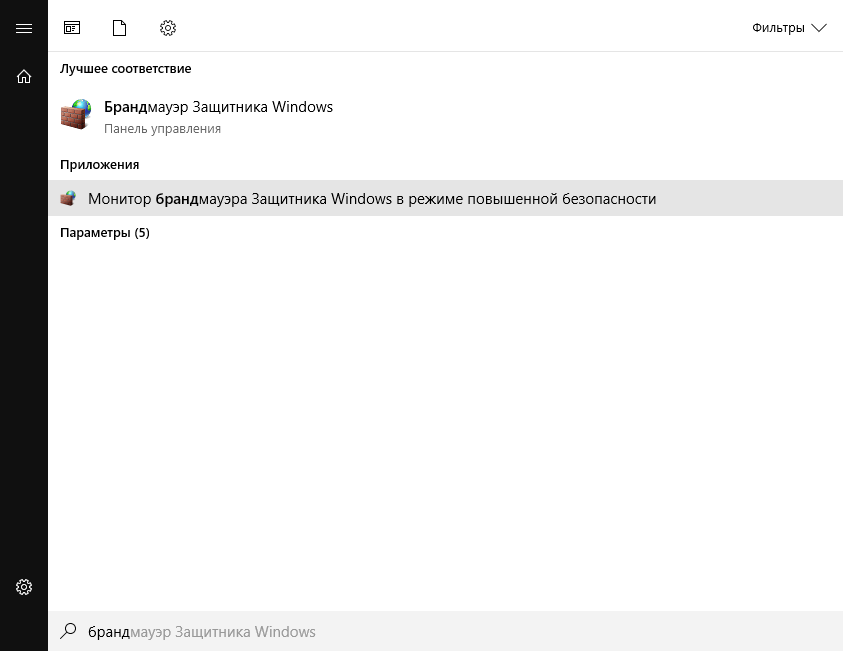

Мы уже не раз и не два говорили, что Microsoft имеет талант давать своим продуктам неудачные названия, которые очень часто становятся еще хуже при переводе на другие языки. Так и в этом случае, основной рабочий интерфейс брандмауэра называется Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Длинно, мудрено и еще повышенную безопасность зачем-то приплели, но другого графического интерфейса для управления брандмауэром в Windows нет. Попасть в него можно классическим путем через Панель управления — Брандмауэр Защитника Windows — Дополнительные параметры.

Таже туда ведут несколько разных путей, например, через свойства сетевых подключений, но в разных версиях Windows эти пути могут быть различны и нами не рассматриваются.

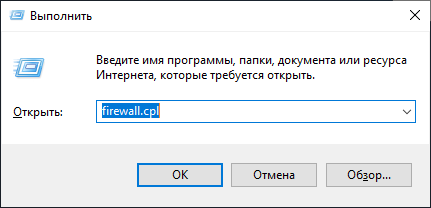

Самый же надежный способ попасть в оснастку брандмауэра — это нажать Win + R и выполнить команду:

wf.mscНа главной странице оснастки мы видим общее состояние брандмауэра по профилям и правила, применяемые по умолчанию.

Остановимся на них подробнее. Все правила брандмауэра распределяются по трем профилям: профиль домена, частный и общий профили. Профиль домена включается при входе компьютера в Active Directory и присоединении к доменной сети, частный и общий профили соответствуют частной и общедоступной сетям.

Тип доменной сети всегда выбирается автоматически и не может быть изменен, изменить тип сети с частной на общедоступную и наоборот может сам пользователь. При изменении типа сети будет активирован соответствующий профиль брандмауэра, напротив которого появится надпись — активен.

В зависимости от профиля применяются соответствующие ему правила по умолчанию и предустановленные наборы правил. Например, частный профиль отличается от общедоступного тем, что в нем включено сетевое обнаружение и разрешен общий доступ к файлам и принтерам.

Здесь же мы можем увидеть политики по умолчанию, из коробки для входящих подключений используется схема нормально закрытого брандмауэра, где все входящие подключения, не разрешенные ни одним правилом запрещены, для исходящих подключений используется нормально открытый брандмауэр — все соединения по умолчанию разрешены.

Нажав на Свойства брандмауэра Защитника Windows, мы можем изменить эти значения:

Во-первых, мы можем включить или выключить брандмауэр для каждого из профилей, а также выбрать действие по умолчанию, их ровно три:

- Блокировать — все подключения, не соответствующие ни одному правилу запрещены

- Разрешить — все подключения, не соответствующие ни одному правилу разрешены

- Блокировать все подключения — все подключения запрещены, все разрешающие правила игнорируются

Последнее действие может применяться только к входящим подключениям.

По кнопке Настроить рядом с надписью Защищенные сетевые подключения можно выбрать сетевые интерфейсы, которые будут фильтроваться брандмауэром с выбранным профилем.

Также здесь можно настроить некоторые общие параметры и ведение журналов. И снова мы встречаем неудачную формулировку. Журналы брандмауэра нужны далеко не только для устранения неполадок.

Теперь перейдем к принципам составления правил, сразу запоминаем — порядок правил в брандмауэре Windows не имеет никакого значения, но используются следующие соглашения:

- Явно заданное разрешающее правило имеет приоритет над запретом по умолчанию

- Явно заданное запрещающее правило имеет приоритет над любыми разрешающими

- При пересечении правил приоритет имеет более узкое правило (с более точно заданными критериями)

На первый взгляд все достаточно просто и ясно, но отдельного пояснения требуют запрещающие правила. Они имеют абсолютный приоритет в рамках указанных критериев и даже пересекаясь с более узкими разрешающими все равно блокируют их.

Например, вы создали запрещающее правило для сети-источника 192.168.1.0/24, теперь даже если вы создадите отдельное разрешающее правило для узла 192.168.1.100/32 — оно работать не будет, так как будет перекрываться явно заданным запрещающим.

Разработчики рекомендуют создавать собственные правила с достаточно точным описанием критериев, но при этом, по возможности, объединять адреса и порты в диапазоны, чтобы избежать снижения производительности из-за большого числа правил.

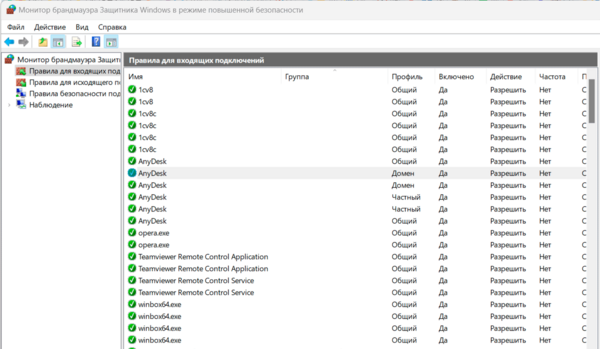

Теперь перейдем в раздел Правила для входящих подключений, и мы увидим тут большое количество разрешающих правил, часть из них — правила по умолчанию, другая — создана автоматически.

В целом — картина привычная. Но мы еще раз обратим внимание, что данный раздел отвечает за входящие подключения, т.е. всем перечисленным здесь приложениям мы разрешаем принимать входящие подключения, хотя части из них — это явно не нужно.

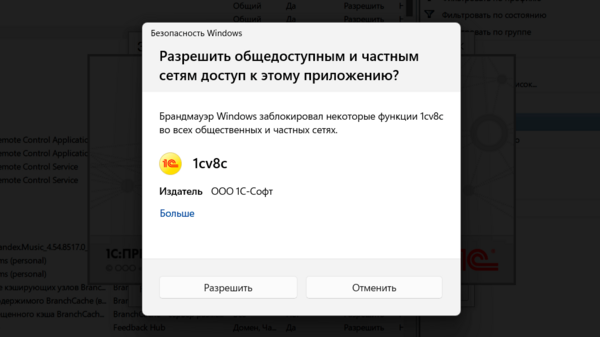

Почему так? Здесь мы еще раз сталкиваемся с плохим пользовательским интерфейсом. При первом запуске приложения, для которого нет ни одного правила в брандмауэре система показывает пользователю следующее диалоговое окно:

Давайте несколько раз внимательно прочитаем его содержимое, из которого очень трудно понять, что именно мы разрешаем. А так как там написано, что брандмауэр заблокировал некоторые функции, то большая часть пользователей поймет это как ограничение функционала приложения и нажмет Разрешить.

Поздравляем, вы только что разрешили указанному приложению принимать входящие подключения, т.е. выставили его в сеть в обход брандмауэра. Если же мы нажмем Отменить, то будут созданы правила запрещающие входящие подключения данному приложению, хотя они и так по умолчанию запрещены.

По рекомендациям Microsoft данные правила должны создаваться в трех экземплярах, по одному для каждого профиля, однако не все приложения их соблюдают, например, AnyDesk создает правила согласно рекомендациям, в то время как другие приложения ограничиваются только текущим профилем.

В любом случае рекомендуем проверить список правил для входящих подключений и убрать оттуда лишнее. При этом не стоит удалять сами правила, иначе указанное выше диалоговое окно будет показано вновь. Поэтому либо отключите его, либо измените разрешающее действие на запрещающее.

Если мы заглянем в Правила для исходящих подключений, то увидим там целый ряд разрешающих правил, по больше части предопределенных, хотя, казалось бы, смысл в них отсутствует, зачем разрешать то, что уже разрешено?

Но есть рекомендации разработчиков, которые советуют задавать явные правила исходящих подключений для одного или нескольких профилей для работы при переключении политики по умолчанию с Разрешить на Блокировать. В этом случае работу с сетью продолжат только приложения, для которых есть явно заданные правила.

Кстати, такой режим можно использовать для сетей с лимитированным трафиком, разрешив работу с сетью только отдельным приложениям и отдельным сетевым размещениям. И все это сугубо стандартными средствами.

Теперь перейдем к самому созданию правил, на выбор предлагается несколько шаблонов: Для программы, Для порта, Предопределенные. Если ничего из этого не устраивает — то выбираем Настраиваемые и задаем все критерии самостоятельно.

Достаточно необычным для брандмауэров тут является возможность выбрать программу или службу, к которой будут применяться наши правила, надо сказать — это достаточно удобно, особенно если приложение работает с динамическими портами или использует несколько разных портов и протоколов, что позволяет избежать создания множества правил и ограничиться одним.

Следующий шаг — Протокол и порты, тут все уже более-менее привычно, выбираем требуемый протокол из списка или указываем его номер, ниже задаем локальные и удаленные порты (если это применимо к выбранному протоколу). И снова сталкиваемся с собственной «терминологией» Microsoft, помним, что для входящих подключений локальный порт — это порт назначения, а удаленный порт — порт источника, для исходящих, соответственно, наоборот.

После чего следует задать область действия правила, здесь все аналогично, помним, что локальные адреса — это адреса назначения, удаленные — адреса источника.

Далее следует задать действие, разрешить или заблокировать и выбрать один или несколько профилей в которых будет действовать правило. А также задать имя и описание. Рекомендуется задавать понятные имена, чтобы по ним быстро можно было определить назначение правила. При необходимости добавляем подробности в описании.

Как видим, в общем и целом, брандмауэр Windows достаточно стандартный продукт своего класса с неплохими возможностями, позволяющий обеспечить как базовые основы сетевой безопасности, так и выполнять достаточно тонкую настройку без привлечения сторонних продуктов.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Любая программа запущенная от имени администратора включает нужное правило брандмауэра автоматически, сама по себе и никаких дополнительных настроек не нужно, чтобы она видела сеть и была видна из сети.

Исключение составляют правила для стандартных служб установленных по умолчанию, нужно включить разрешающее правило для общественных сетей или изменить текущее, о чем и поговорим в этой статье.

ОТКРЫТЬ ПОРТ ЧЕРЕЗ ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС

Рассмотрим один из редких случаев, это когда мы хотим развернуть общий доступ к файлам расположенных на сервере. В данном случае, просто открыть общий доступ недостаточно, нужно залезть в брандмауэр.

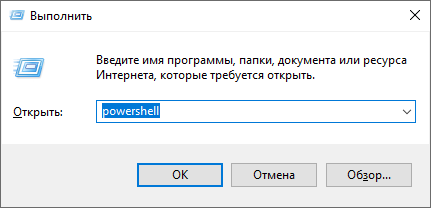

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите firewall.cpl и перейдите в дополнительные параметры.

Найти брандмауэр можно и через поиск меню пуск, если начать набирать «Брандмауэр». Нас интересует брандмауэр в режиме повышенной безопасности.

Общий доступ к файлам и папкам утилизирует протокол SMB, а он использует 445 порт. Тут не нужно создавать новое правило, а лучше включить стандартное. Так без лишней путаницы, чисто и быстро можно открыть любой порт.

Отсортируйте колонку по порту или группе, затем включите правило.

Вот так просто и чисто корпорация Майкрософт реализовала управление правилами в Windows с пользовательским интерфейсом.

ОТКРЫТЬ ПОРТ C ПОМОЩЬЮ POWERSHELL

Каждое правило, которое было добавлено позже имеет высший приоритет над ранним. Чтобы однажды не запутаться в них, мы сделаем тоже самое что и в случае выше, так же чисто, только при помощи одной командной строки.

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите Powershell.

Найти можно и через поиск меню пуск, если начать набирать «Powershell». Запускать нужно от имени администратора. Рассматривать мы будем обычный Powershell, Powershell ISE нужен для выполнения скриптов, нас это не интересует.

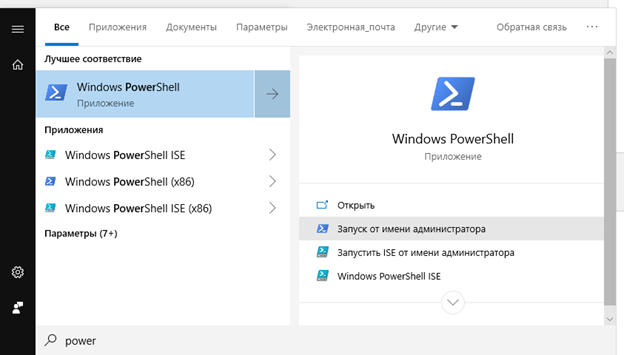

Сперва нам нужно узнать какое правило мы хотим включить. Для этого выполним командлет:

Get-NetFirewallRule | where Direction -EQ inbound | select name

Этим самым мы получаем имена всех входящих правил фаервола и получаем только их имена. Отличить их просто, первой идет группа правил, затем протокол и направление. По-русски это бы выглядело так:

ГруппаПравил-Протокол-Направление

Мы получили результат. Нас интересует правило FPS-SMB-In-TCP. Эта аббривеатура расшифровывается как File and Printer Shading (SMB IN). Это то, что нам в данном случае нужно. Теперь включаем правило:

Set-NetFirewallRule -Name FPS-SMB-In-TCP -Enabled True

Как вы видите, никаких принципиальных изменений от того, что происходит с помощью пользовательского интерфейса тут нет, нужно лишь небольшое знание английского языка.

СОЗДАТЬ РАЗРЕШАЮЩЕЕ ПРАВИЛО ВРУЧНУЮ

Иногда программы не создают правила сами по себе, и требуется ручное вмешательство. Рассмотрим на примере открытия порта для сервера Майнкрафт. Справа от окна брандмауэра нажимаем “Создать новое правило”. Выбираем правило для порта.

Майнкрафт использует протокол TCP, поэтому в меню выбираем его.

Осталось выбрать то, что мы этим правилом делаем, разрешаем или запрещаем взаимодействие с портом и дать ему имя. Ровно это же можно уложить в один командлет powershell’a.

New-NetFirewallRule -Name Minecraft -LocalPort 25565 -DisplayName Minecraft -Enabled True -Direction Inbound -Action Allow -Protocol TCP

Не стоит путать Windows Defender Firewall с антивирусной программой Windows Defender. Хоть у них и похожие названия, но они выполняют разные функции. Рассмотрим, что такое брандмауэр и как с ним работать.

Что такое брандмауэр?

Windows Defender Firewall (брандмауэр) — это программное обеспечение, разработанное Microsoft для защиты компьютеров под управлением операционной системы Windows. Программное обеспечение разрешает или запрещает программам на компьютере доступ к сети или интернет-ресурсам. Он также разрешает или блокирует соединения с другими компьютерами в сети.

Брандмауэр Windows защищает операционную систему и пользовательские данные на компьютере от неправомерного или несанкционированного доступа, использования и возможного заражения. Иногда его для краткости называют Защитником Windows, но не следует путать с антивирусным программным обеспечением Microsoft Defender, поскольку они не связаны между собой.

На сайте Microsoft сказано, что брандмауэр — это то, что защищает порты, через которые поступают данные на устройство. Его можно представить в виде защитного замка или охранника у двери, который решает, пропускать кого-то или нет.

В компьютерную сферу название пришло из сферы строительства, где брандмауэр — это название глухой стены из негорючих материалов. В переводе с немецкого «брандмауэр» означает ‘пожарная стена’. У термина существует англоязычный аналог — «файрвол». По устоявшемуся правилу брандмауэром называют программу контроля трафика, часть операционной системы Windows, а файрволами — продукцию сторонних производителей, выполняющую аналогичные функции. Еще одно распространенное название брандмауэра — «межсетевой экран».

Брандмауэры бывают программными и аппаратными. Каждый пользователь использует оба вида. Практически в каждом доме стоит модем, через который переводится интернет от поставщика услуг. Такое устройство — аппаратный брандмауэр. Программная разновидность файрвола идет вместе с пакетом Windows и macOS.

В брандмауэре Защитника Windows есть три сетевых профиля, каждый из которых имеет набор правил:

- Профиль домена активен и используется, когда компьютер подключен к сети, требующей аутентификации на контроллере домена, например, в сети крупной компании.

- Частный профиль активен и используется, когда компьютер подключен к частной сети (домашняя или рабочая сеть без использования контроллера домена).

- Общедоступный профиль активен и используется, когда компьютер подключен к общедоступной сети в кафе, отеле, библиотеке или ресторане.

Зачем нужен брандмауэр? Брандмауэр — это защитный экран между глобальным экраном и локальной сетью. Он выполняет функции проверки и фильтрации данных, поступающих из интернета. Среди полезных функций брандмауэра, о которых не знают многие пользователи, назовем такие:

- Защита конфиденциальной информации и запрет передавать ее на сайты сторонних организаций.

- Возможность настройки подключения к компьютеру только с одного IP-адреса, которая позволит пользователю заходить на домашний компьютер, находясь вне дома, но не даст сделать это посторонним лицам.

- Блокировка зараженных рекламных объявлений и всплывающих окон.

- Запрет установленным на компьютере приложениям устанавливать связь с Сетью и обновляться самостоятельно без разрешения пользователя.

Брандмауэры очень важны для предотвращения проникновения опасного или мошеннического трафика. Они блокируют доступ определенных программ к интернету, если активность слишком опасная.

Как пользоваться брандмауэром

Прибегать к отключению брандмауэра не приходится, поскольку стандартные настройки защитника подходят для обычного пользования. Однако без использования файрвола может проходить любой тип трафика. Когда брандмауэр включен, проходит только тот сетевой трафик, который разрешен правилами защитника. Рассмотрим подробнее, какие манипуляции можно выполнять с брандмауэром.

Как отключить брандмауэр?

Воспользуйтесь самым простым способом на Windows 10. Для этого выполните такие действия:

- Нажмите «Пуск» и войдите в параметры системы.

- Откройте «Обновление и безопасность».

- Перейдите в «Безопасность Windows».

- Выберите «Брандмауэр и защита сети».

- На выбор будет предложено сеть домена, частная сеть и общедоступная сеть. Выберите необходимую сеть и в разделе «Брандмауэр Microsoft Defender» установите флажок в активное положение.

Если получили сообщение об ошибке или параметр не активируется, то воспользуйтесь средством устранения неполадок. После проверки повторите попытку.

Отключить брандмауэр еще сможете в системном приложении «Конфигурация системы». Откройте ее через поиск Windows и перейдите в раздел «Службы». Найдите брандмауэр и снимите с него галочку, нажмите «Ок».

Как включить брандмауэр?

Включается брандмауэр аналогичным способом, как и отключается. Для этого выполните такие действия:

- Через меню «Пуск» войдите в параметры.

- Пройдите по такому пути: «Обновление и безопасность» → «Безопасность Windows» → «Брандмауэр и защита сети».

- Выберите выключенную сеть и включите ее при помощи соответствующего переключателя.

Старайтесь использовать стандартные настройки брандмауэра, предложенные системой. Эти настройки предназначены для защиты устройства в большинстве сетевых сценариев. Один из ключевых примеров — проведение блокировки по умолчанию для входящих подключений.

Настройка приоритета для входящих подключений

В брандмауэре можно настроить профили при помощи правил (фильтров), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол, разрешить определенный тип трафика.

Для этого выполните такие действия:

- Откройте командную строку, впишите wf.msc и нажмите Enter.

- Нажмите правой кнопкой мыши на «Правила для исходящего подключения» и выберите «Создать правило…».

- Выберите подходящий тип правила.

Во многих случаях для работы приложений в сети требуется разрешение определенных типов входящего трафика. При разрешении этих входящих исключений необходимо помнить о таких правилах приоритета:

- Вручную определенные разрешающие правила будут иметь приоритет над настройкой блокировки по умолчанию.

- Вручную настроенные правила блокировки будут иметь приоритет над любыми конфликтующими разрешающими правилами.

- Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев, когда существуют вручную настроенные правила блокировки, как указано в пункте 2. Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-хост адрес, правило 2 будет иметь приоритет.

Первые два пункта важны для того, чтобы удостовериться, что нет других явных правил блокировки, которые могут непреднамеренно перекрываться. Учитывая вышеперечисленные правила, настроите беспрепятственный поток трафика, который хотите разрешить.

В работу брандмауэра не рекомендуется вмешиваться. Неопытный пользователь может навредить защитной работе файрвола, что приведет к плачевным последствиям работы операционной системы в целом. К отключению и настройкам приоритетов брандмауэра необходимо подходить с максимальным пониманием того, что хотите получить в итоге.