Event 517 is logged whenever the Security log is cleared, REGARDLESS of the status of the Audit System Events audit policy.

The Primary User Name and Client User Name fields will identify the user who cleared the log. Primary User Name will correspond to the system, and Client user name will indicate the user who cleared the log.

Description Fields in

517

- Primary User Name: The username of the system where the log was cleared (always SYSTEM)

- Primary Domain: Since this takes place within the system, domain is NT Authority

- Primary Logon ID: Logon ID of the computer

- Client User Name: The user that cleared the audit log

- Client Domain: The domain of the user that cleared the log

- Client Logon ID: Logon ID of the user that cleared the log. If the log was archived the logon ID can be used to correlate to logon event ID 528 or 540.

Stay up-to-date on the Latest in Cybersecurity

Sign up for the Ultimate IT Security newsletter

to hear about the latest webinars, patches, CVEs, attacks, and more.

Applies ToWindows 8.1 Enterprise Windows 8.1 Windows 8.1 Pro Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Windows Server 2012 R2 Standard Windows Server 2012 Datacenter Windows Server 2012 Datacenter Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2012 Foundation Windows Server 2012 Standard Windows Server 2012 Standard Windows 8 Enterprise Windows 8 Windows 8 Pro

Symptoms

Consider the following scenario:

-

You have a Windows Server 2012 Hyper-V host and a Windows Server 2012 guest virtual machine (VM).

-

You start Windows Server Backup on the host operating system.

-

You click Backup Schedule to start the backup schedule wizard and then click Next.

-

You select Custom on the Select Backup Configuration tab and then click Next.

-

You click Add Items, select the host component and the guest VM, and then complete the wizard.

-

You restart the host operating system.

In this scenario, scheduled backup fails, and event backup ID 517 and error 0x80780049 are returned.

Resolution

To resolve this issue for Windows 8.1 or Windows Server 2012 R2, install this update rollup. For more information about how to obtain update rollup 2919355, click the following article number to view the article in the Microsoft Knowledge Base:

2919355 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2 Update April, 2014To resolve this issue for Windows 8 or Windows Server 2012, install the hotfix that is described in the Hotfix information section.

Hotfix information

A supported hotfix is available from Microsoft. However, this hotfix is intended to correct only the problem that is described in this article. Apply this hotfix only to systems that are experiencing this specific problem.

If the hotfix is available for download, there is a «Hotfix Download Available» section at the top of this Knowledge Base article. If this section does not appear, submit a request to Microsoft Customer Service and Support to obtain the hotfix.

Note If additional issues occur or if any troubleshooting is required, you might have to create a separate service request. The usual support costs will apply to additional support questions and issues that do not qualify for this specific hotfix. For a complete list of Microsoft Customer Service and Support telephone numbers or to create a separate service request, visit the following Microsoft website:

http://support.microsoft.com/contactus/?ws=supportNote The «Hotfix Download Available» form displays the languages for which the hotfix is available. If you do not see your language, it is because a hotfix is not available for that language.

Prerequisites

To apply this hotfix, you must be running Windows 8.1, Windows Server 2012 R2, Windows 8, or Windows Server 2012.

Registry information

To use the hotfix in this package, you do not have to make any changes to the registry.

Restart requirement

You must restart the computer after you apply this hotfix.

Hotfix replacement information

This hotfix does not replace a previously released hotfix.

The global version of this hotfix installs files that have the attributes that are listed in the following tables. The dates and the times for these files are listed in Coordinated Universal Time (UTC). The dates and the times for these files on your local computer are displayed in your local time together with your current daylight saving time (DST) bias. Additionally, the dates and the times may change when you perform certain operations on the files.

Windows 8 and Windows Server 2012 file information notesImportant Windows 8 hotfixes and Windows Server 2012 hotfixes are included in the same packages. However, only «Windows 8» is listed on the Hotfix Request page. To request the hotfix package that applies to one or both operating systems, select the hotfix that is listed under «Windows 8» on the page. Always refer to the «Applies To» section in articles to determine the actual operating system that each hotfix applies to.

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table:

Version

Product

Milestone

Service branch

6.2.920 0.16xxx

Windows 8 and Windows Server 2012

RTM

LDR

6.2.920 0.20xxx

Windows 8 and Windows Server 2012

RTM

LDR

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed separately in the «Additional file information for Windows 8 and Windows Server 2012» section. MUM, MANIFEST, and the associated security catalog (.cat) files, are very important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

For all supported x86-based versions of Windows 8

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Spp.dll |

6.2.9200.16857 |

219,136 |

26-Feb-2014 |

23:38 |

x86 |

|

Sxproxy.dll |

6.2.9200.16384 |

32,768 |

26-Jul-2012 |

03:20 |

x86 |

|

Spp.dll |

6.2.9200.20976 |

219,136 |

26-Feb-2014 |

23:42 |

x86 |

|

Sxproxy.dll |

6.2.9200.16384 |

32,768 |

26-Jul-2012 |

03:20 |

x86 |

For all supported x64-based versions of Windows 8 and of Windows Server 2012

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Spp.dll |

6.2.9200.16857 |

275,456 |

26-Feb-2014 |

23:40 |

x64 |

|

Sxproxy.dll |

6.2.9200.16384 |

81,920 |

26-Jul-2012 |

03:07 |

x64 |

|

Spp.dll |

6.2.9200.20976 |

275,456 |

26-Feb-2014 |

23:37 |

x64 |

|

Sxproxy.dll |

6.2.9200.16384 |

81,920 |

26-Jul-2012 |

03:07 |

x64 |

|

Spp.dll |

6.2.9200.16857 |

219,136 |

26-Feb-2014 |

23:38 |

x86 |

|

Sxproxy.dll |

6.2.9200.16384 |

32,768 |

26-Jul-2012 |

03:20 |

x86 |

|

Spp.dll |

6.2.9200.20976 |

219,136 |

26-Feb-2014 |

23:42 |

x86 |

|

Sxproxy.dll |

6.2.9200.16384 |

32,768 |

26-Jul-2012 |

03:20 |

x86 |

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

More Information

For more information about software update terminology, click the following article number to view the article in the Microsoft Knowledge Base:

824684 Description of the standard terminology that is used to describe Microsoft software updates

Additional file information for Windows 8 and Windows Server 2012

Additional files for all supported x86-based versions of Windows 8

|

File property |

Value |

|---|---|

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

3,158 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:50 |

|

Platform |

Not applicable |

|

File name |

X86_20ffeefed458d42e6efc96c894bc8332_31bf3856ad364e35_6.2.9200.16857_none_10663348606e9526.manifest |

|

File version |

Not applicable |

|

File size |

696 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:50 |

|

Platform |

Not applicable |

|

File name |

X86_b0635987e16ed8cda62201905b82065a_31bf3856ad364e35_6.2.9200.20976_none_43a8a254bff3d1fe.manifest |

|

File version |

Not applicable |

|

File size |

696 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:50 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.16857_none_e1157cc27e287ec3.manifest |

|

File version |

Not applicable |

|

File size |

31,670 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:50 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.20976_none_e188796b97573d18.manifest |

|

File version |

Not applicable |

|

File size |

31,670 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:50 |

|

Platform |

Not applicable |

Additional files for all supported x64-based versions of Windows 8 and of Windows Server 2012

|

File property |

Value |

|---|---|

|

File name |

Amd64_20ffeefed458d42e6efc96c894bc8332_31bf3856ad364e35_6.2.9200.16857_none_6c84cecc18cc065c.manifest |

|

File version |

Not applicable |

|

File size |

698 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Amd64_aab98a9d74c9aa11449bf6ce92fb6630_31bf3856ad364e35_6.2.9200.20976_none_3131609af4c75447.manifest |

|

File version |

Not applicable |

|

File size |

700 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Amd64_b0635987e16ed8cda62201905b82065a_31bf3856ad364e35_6.2.9200.20976_none_9fc73dd878514334.manifest |

|

File version |

Not applicable |

|

File size |

698 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Amd64_f3b970d78598f1adaca28c96eedfde68_31bf3856ad364e35_6.2.9200.16857_none_e7e70b6aaabad5af.manifest |

|

File version |

Not applicable |

|

File size |

700 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.16857_none_3d3418463685eff9.manifest |

|

File version |

Not applicable |

|

File size |

31,674 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.20976_none_3da714ef4fb4ae4e.manifest |

|

File version |

Not applicable |

|

File size |

31,674 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

3,376 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.16857_none_e1157cc27e287ec3.manifest |

|

File version |

Not applicable |

|

File size |

31,670 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-spp-main_31bf3856ad364e35_6.2.9200.20976_none_e188796b97573d18.manifest |

|

File version |

Not applicable |

|

File size |

31,670 |

|

Date (UTC) |

27-Feb-2014 |

|

Time (UTC) |

16:51 |

|

Platform |

Not applicable |

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Время на прочтение4 мин

Количество просмотров309K

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Еще раз продублируем ссылку на скачивание документа на сайте Рэнди Франклина Смита www.ultimatewindowssecurity.com/securitylog/quickref/Default.aspx. Нужно будет заполнить небольшую форму, чтобы получить к нему доступ.

P.S. Хотите полностью автоматизировать работу с журналами событий? Попробуйте новую версию NetWrix Event Log Manager 4.0, которая осуществляет сбор и архивирование журналов событий, строит отчеты и генерирует оповещения в режиме реального времени. Программа собирает данные с многочисленных компьютеров сети, предупреждает Вас о критических событиях и централизованно хранит данные обо всех событиях в сжатом формате для удобства анализа архивных данных журналов. Доступна бесплатная версия программы для 10 контроллеров доменов и 100 компьютеров.

22Mar

Published by admin on December 10, 2015

Are you facing problems with Windows backup? Are you getting errors in Windows backup? Can this Windows backup even ID 517 be fixed? How this Windows event ID 517 be fixed? The solution to fix this problem has been mentioned in this blog.

When you are trying to make a backup on your Windows server, you may sometimes get an error messages such as

Backup started at ‘%1’ failed with following error code ‘%2’ (%3). Please rerun backup once the issue is resolved.

Or you would see the symbolic name as ADMIN_GENERIC_BACKUP_FAILED_EVENT, this generally occurs due to the Windows backup Event Id 517. In such cases, you can also make a backup with the help of command line.

Source: https://support.microsoft.com/en-us/kb/2009272

The other way to make Windows Server Backup snap is by the user interface. For this, you have to very specific in allowing or disallowing certain types of backups or its locations. For Windows Server Backup, the policy settings are generally located at: Local Computer PolicyComputer ConfigurationAdministrative TemplatesWindows ComponentsBackupServer. Here you would get the reason behind the failure of the backup operation after that re-run the backup. This can be done by following the steps mentioned below:

Method 1: Review event details of failed backup

- You have to search for the applicable event in order to review the reasons behind the failure of the backup operation.

- In the Windows Server Backup snap-in start page, you can review the details of the failure.

- In order to execute the backup, you have to confirm that location online.

- On resolving the errors that occurred while performing the steps then again re-run another backup.

In order to perform these procedures, you should have the Administrators rights.

Method 2: Using the command line, perform a backup

- Open the Command Prompt window. Click on Start, then All Programs, select on Accessories, then right-click on Command Prompt, and Run as administrator.

- In the prompt, you have to type: wbadmin start backup. You have to use the parameters, as required.

- In order to create the backup you have to type the following command D:mountpoint, and ?Volume{cc566d14-4410-11d9-9d93-806e6f6e6963}, type: wbadmin start backup -backupTarget:f: -include:e:,d:mountpoint,?Volume{cc566d14-44a0-11d9-9d93-806e6f6e6963}.

And then you can create the backup on the desired drive.

Method 3: Enable the verify the scheduled backup

- Open the Command Prompt window. Click on Start, then All Programs, select on Accessories, then right-click on Command Prompt, and Run as administrator.

- Type: wbadmin enable backup, at the prompt,

- If a schedule is shown in the command output, then in this way you can enable your scheduled backup.

- After that confirm the schedule that contains correct parameters.

Method 4: Verify the backup is free from error

- Open the Event Viewer. Tab on Start, select Administrative Tools and then click on Event Viewer.

- On left pane, double-click on Microsoft, double-click on Applications and Service Logs, double-click Backup, double-click Windows, and then click Operational.

- Look for event 4, in the Event ID column.

- In the Source column, you have to confirm that the value is backed up.

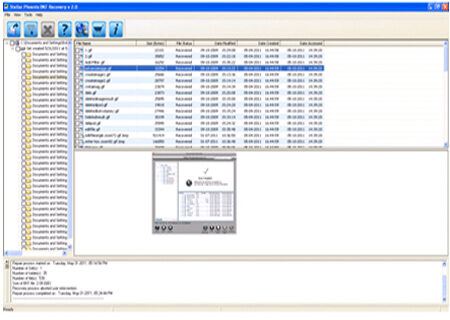

In this way, you can fix the Windows Server Backup Event ID 517. If you find the above-mentioned step complicated then, in that case, it can be recovered with the help of BKF Repair Tool. This is professional software that can fix Windows backup error. Using this software, you can also repair the corrupt BKF file. It is supported by all the version of Windows Server. It can also repair the damaged BKF file. Moreover using this software you can easily fix this Event ID 517.

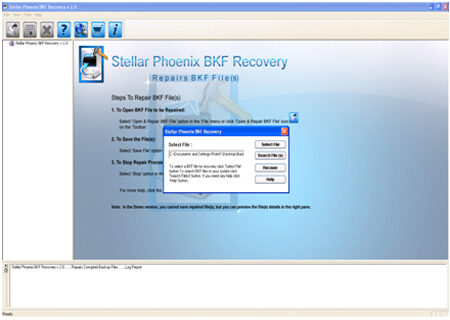

Steps to fix Event Id 517:

Step 1: Select the single file by hitting “Select file” option or a folder containing all word files hit on “Select folder”.

Step 2: List of files is displayed; select the BKF file by using checkbox which you want to repair and after that hit on “Scan” button.

Step 3: You can see the preview of the scanned file by hitting on the file in both “Full document”.

Step 4: After selecting the files to recover, select the destination folder where you want to save those files.

Step 5: After then, select “Start Repair” button. Select the option for saving your file from “Save Document” and hit on “OK”.

Conclusion:

Whenever you are unable to make the backup of the Windows due to Event ID 517, then in such cases you can fix them by following the steps mentioned above. If you are finding it difficult to perform these steps, then with the help of BKF Repair Tool, you can fix the issue.

115 Total Views 4 Views Today

Author

admin

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|