Групповые политики Active Directory позволяют централизованно применять одинаковые настройки ко множеству компьютеров и/или пользователей домена и существенно упрощают управление конфигурацией в доменной среде. Консоль Group Policy Management Console (GPMC.msc) – это основной инструмент для управления групповыми политиками (Group Policy Object, GPO) в Active Directory.

Содержание:

- Установка консоли GPMC в Windows

- Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Установка консоли GPMC в Windows

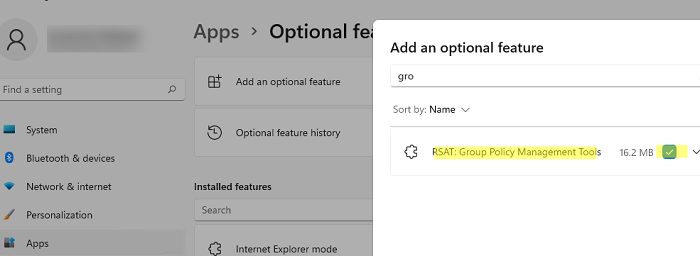

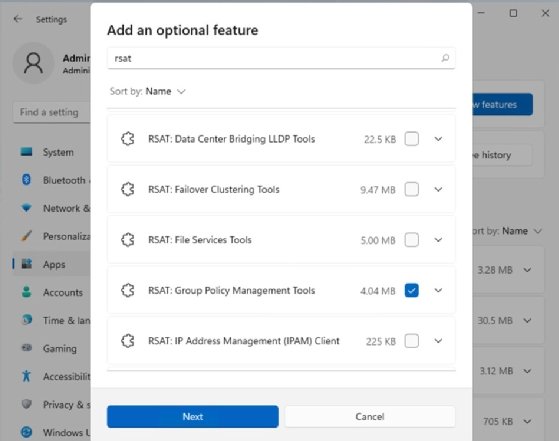

В Windows 10 и 11 консоль GPMC входит в состав RSAT, и вы можете установить ее через панель Settings. Перейдите Settings -> Apps -> Optional Features -> Add an optional feature -> выберите в списке RSAT: Group Policy Management Tools и нажмите Install.

Также вы можете установить консоль управления групповыми политиками в Windows 10 и 11 с помощью PowerShell:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Или с помощью DISM:

DISM.exe /Online /add-capability /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Обратите внимание, что в современных версиях Windows 10 и 11 для установки инструментов управления RSAT, ваш компьютер должен быть подключен к Интернету. Подробнее про установку инструментов администрирования (RSAT) в Windows описано в статье по ссылке.

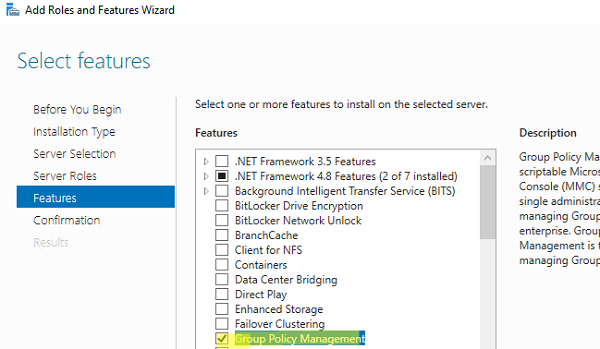

В Windows Server 2022/2019/2016/2012R2 вы можете установить консоль управления GPO через Server Manager: Add Roles and Features -> Features -> Group Policy Management.

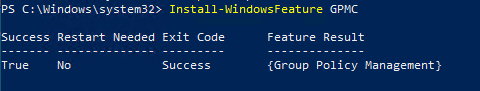

Также можно установить консоль GPMC в Windows Server с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature GPMC

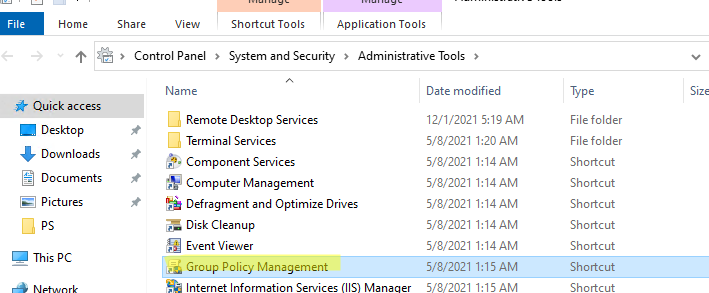

После установки, проверьте что ярлык Group Policy Management появится в разделе Administrative Tools в панели управления (Control Panel\System and Security\Administrative Tools). Ярлык ссылается на MMC оснастку

%SystemRoot%\system32\gpmc.msc

.

Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Консоль GPMC позволяет управлять групповыми политиками на уровне сайтов AD, доменов и организационными подразделениями (Organizational Unit).

Для запуска консоли выполните команду:

gpmc.msc

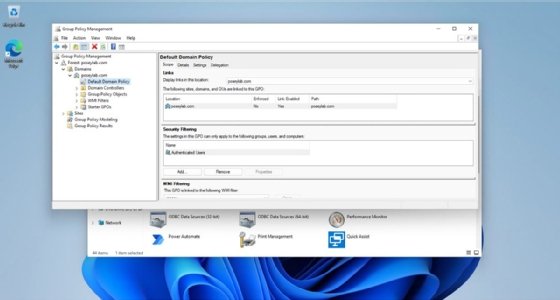

По умолчанию консоль подключается к контроллеру домена с FSMO ролью Primary Domain Controller Emulator (PDC). Вы можете подключиться к любому другому DC. Для этого щелкните правой кнопкой по имени домена и выберите Change Domain Controller (для комфортной работы рекомендуем подключиться к вашему Logon Server-у).

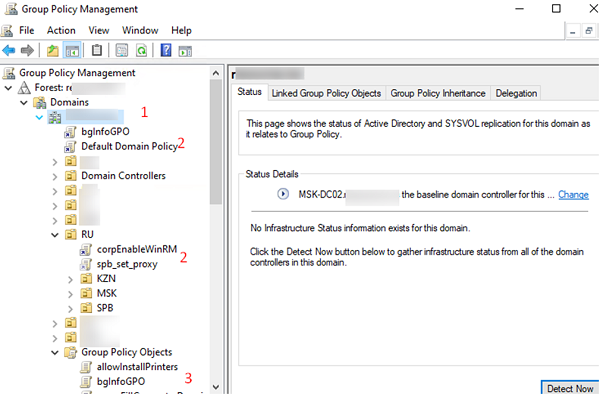

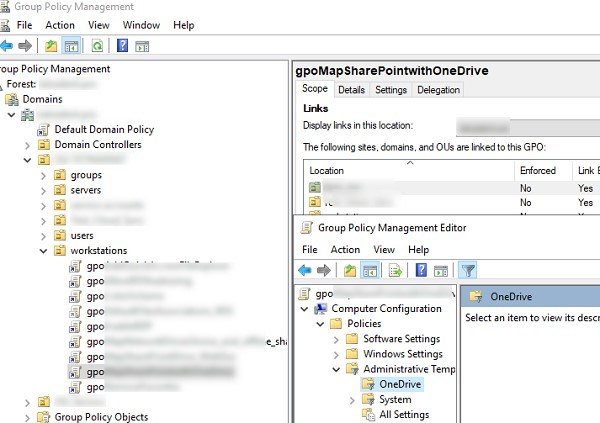

Разверните Forest -> Domain -> Ваш домен.

На этом скриншоте выделены:

- Имя домена, к которому подключена консоль;

- Групповые политики, которые назначены на различные OU (отображается вся структура OU, которую вы видите в консоли ADUC);

- Полный список политик (GPO) в текущем домене доступен в разделе Group Policy Objects.

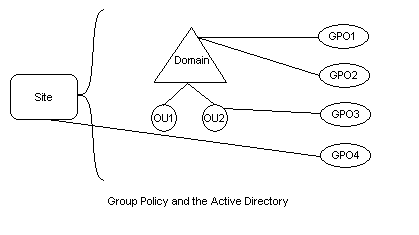

Групповые политики Active Directory можно назначить на OU, сайт или весь домен. Чаще всего политики привязываются к OU с компьютерами или пользователями.

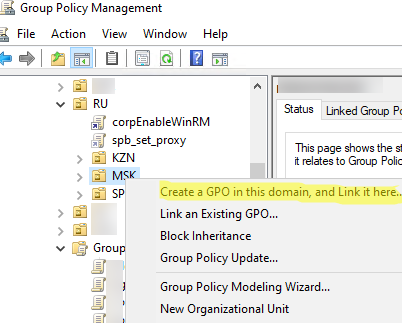

Чтобы создать новую GPO и сразу назначить ее на OU, щелкните по нужному контейнеру правой кнопкой и выберите Create a GPO in this domain, and Link it here.

Задайте имя GPO:

В консоли GPMC вы увидите вашу новую GPO, которая сразу назначена на выбранный вами контейнер (OU).

GPO активна (

Link Enabled = True

), это значит что ее настройки будут применяться ко всем объектом в данном OU.

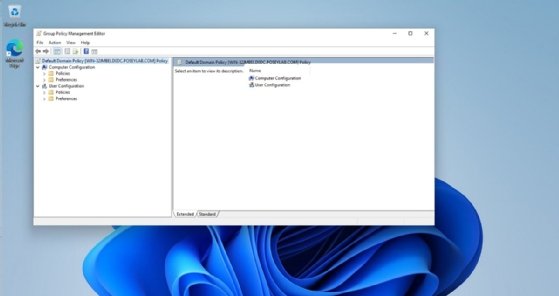

Чтобы изменить настройки GPO выберите Edit.

Для управления параметрами групповой политики на компьютере Windows используется консоль локального редактора GPO – gpedit.msc. Он позволяет настроить параметры Windows с помощью одной или множественных локальных политик (MLGPO).

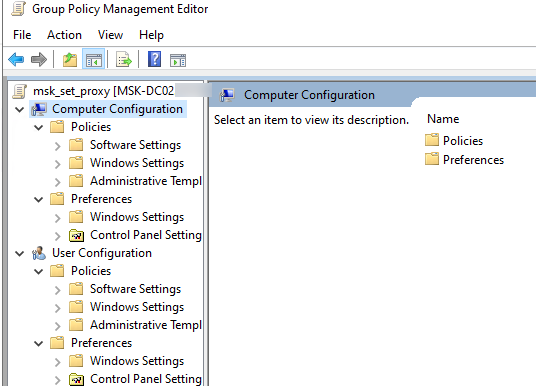

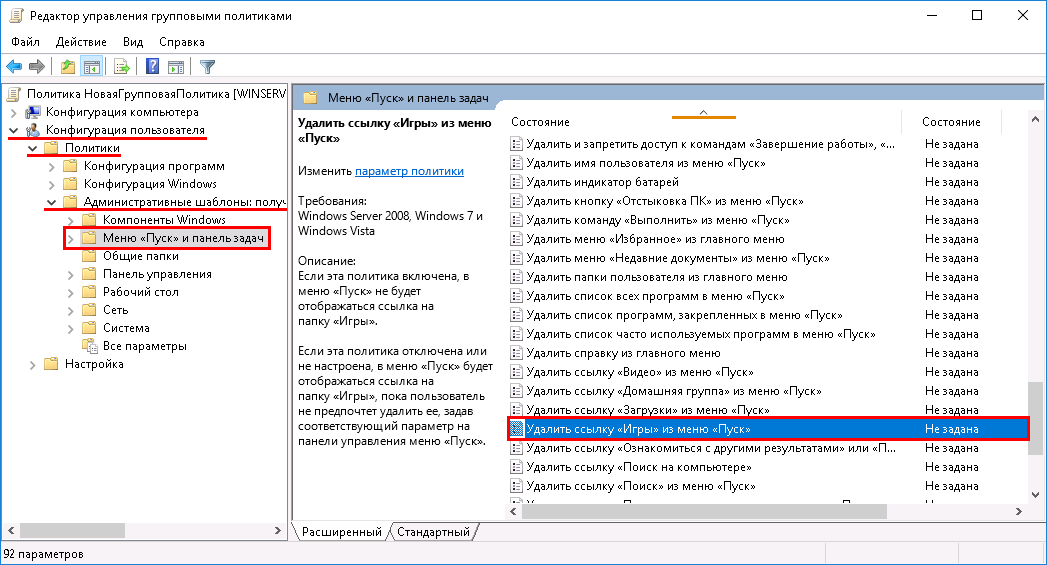

Перед вами откроется консоль редактора GPO, аналогичная локальному редактору GPO. Все настройки GPO разделены на две секции:

- Computer Configuration — здесь можно настроить параметров компьютера (Windows);

- User Сonfiguration – параметры, которые нужно применить для пользователей AD.

В каждой секции есть три подраздела:

- Software Settings – используется для установки и обновления программ через GPO;

- Windows Settings — здесь расположены основные параметры безопасности Windows: настройки политики паролей, блокировки аккаунтов, политики аудита, назначения прав пользователей и т.д;

- Administrative Templates – содержит параметры различных компонентов Windows. Здесь доступны как стандартные административные шаблоны Windows, так и дополнительно admx шаблоны, установленные администратором (например, admx шаблоны для управления программами Microsoft Office или шаблоны для Google Chrome). Рекомендуем использовать центральное хранилище административных шаблонов GPO для удобства управления.

Также здесь есть отдельный раздел Preferences. Здесь содержится дополнительный набор настроек Group Policy Preferences (GPP), которые вы можете задать для клиентских устройств через GPO.

Закройте редактор политики и вернитесь в консоль GPMC. Все настройки, которые вы изменили в GPO будут применены на клиентах при следующем цикле обновления настроек групповых политик.

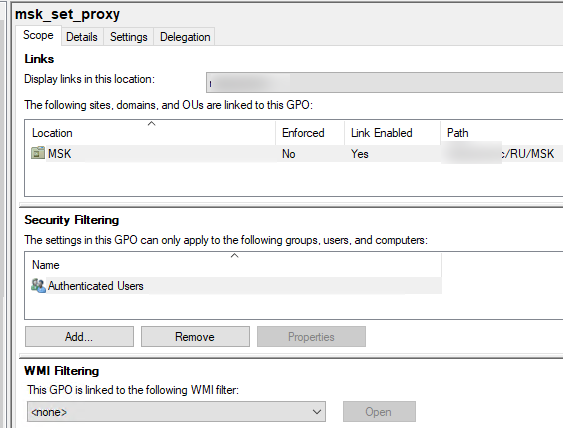

Выберите вашу GPO, чтобы вывести ее основные параметры. Здесь доступны 4 вкладки:

- Scope – здесь видно на какие OU назначена эта политики. В разделе Security Filtering можно настроить группы безопасности, для членов которых должна применяться политики (по умолчанию здесь задано Authenticated Users, это значит, что политика применяется ко всем объектам в OU). В параметре WMI filtering можно задать дополнительные правила фильтрации объектов для которых должна применяться GPO (см. WMI фильтры GPO);

- Details – содержится базовая информация о GPO (владелец, когда создана и изменена, версия, GUID);

- Settings – содержится отчет о всех настроенных параметрах GPO (отчет похож на результаты команды gpresult);

- Delegation – выводит текущие разрешения GPO, позволяет изменить их.

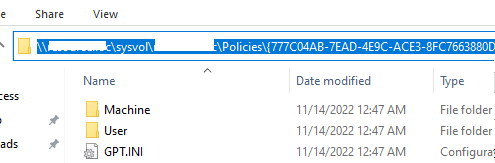

Active Directory хранит GPO хранятся в виде набора файлов и папок в каталоге SYSVOL, который реплицируется между DC. Вы можете найти каталог определенной GPO по ее GUID (на вкладке Details). Используйте следующий UNC путь:

\\winitpro.ru\sysvol\winitpro.ru\Policies\{GUID}

Если вы хотите, чтобы политика перестала действовать на клиенты в данном OU, можно либо удалить ссылку (

Delete

, при этом сама объект GPO не будет удален), либо временно отключить ее действие (

Link Enabled = False

).

Обратите внимание, что в домене уже есть две политики, которые действуют на все компьютеры и контроллеры домена соответственно:

- Default Domain Policy

- Default Domain Controller Policy

В большинстве случае не рекомендуется использовать эти GPO для настройки параметров клиентов. Лучше создать новые политики и назначить их на уровень всего домена или контейнера Domain Controllers.

Также консоль Group Policy Management позволяет:

- Импортировать/экспортировать, создавать резервные копии и восстанавливать GPO

- Создавать результирующие отчеты политик — Resultant Set of Policy (RSoP)

- Удаленно обновлять настройки GPO на компьютерах

- Подготавливать GPO к миграции между доменами

В отдельной статье “Почему не применяется групповая политика к компьютеру?” рассмотрены такие основные элементы групповых политик Active Directory как:

- Наследование в групповых полотках

- Область действия и порядок применения GPO (LSDOU)

- Приоритете и управление порядком применения политик

- Замыкание групповых политик (Loopback Processing mode)

- Фильтрация GPO

- Форсирование применения GPO

Рекомендуем внимательно ознакомиться с этой статьей для более эффективного использования возможностей групповых политик и понимания принципов их работы.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

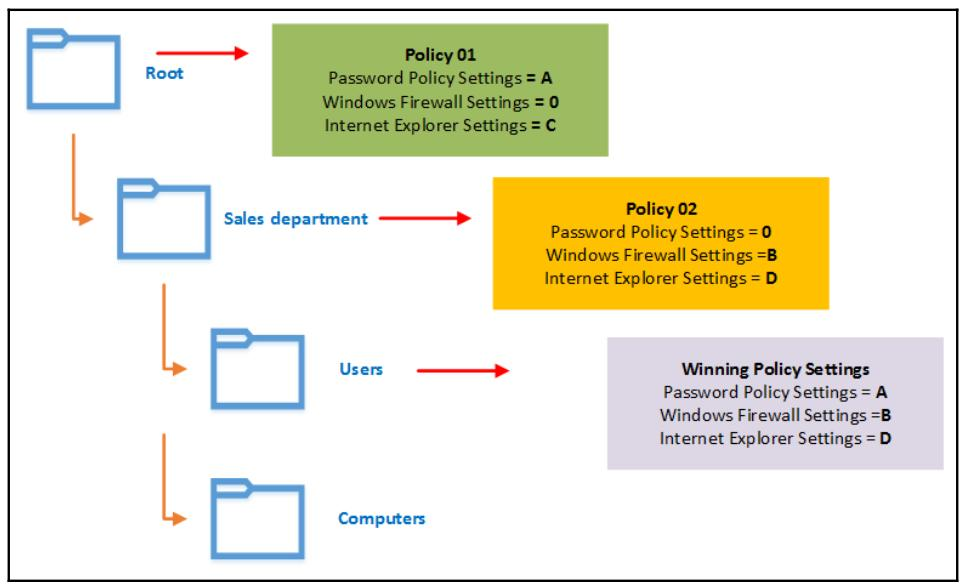

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

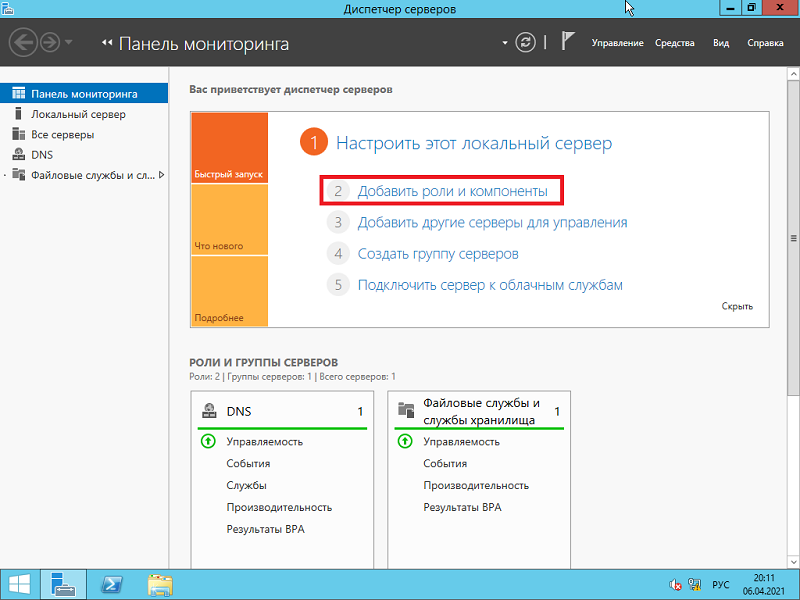

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

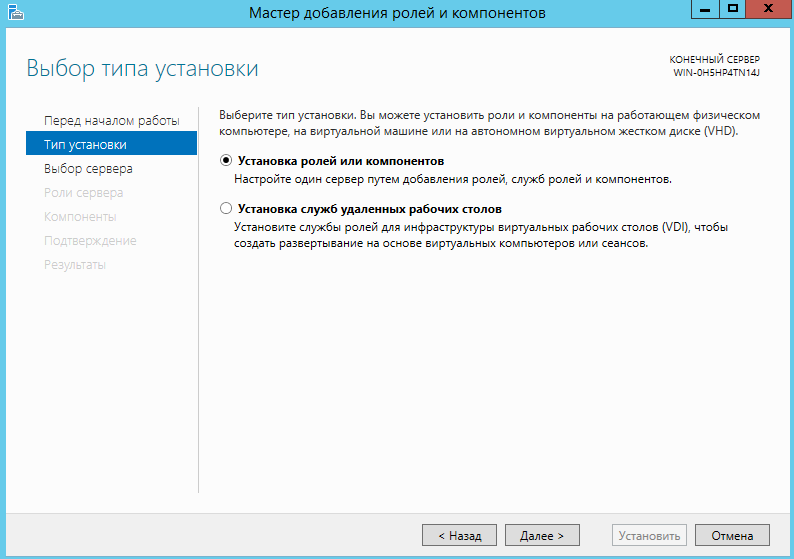

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

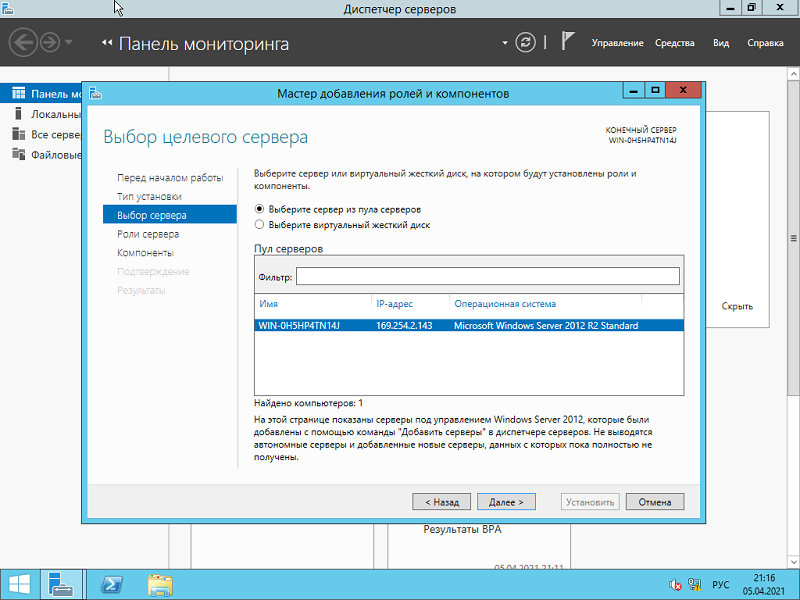

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

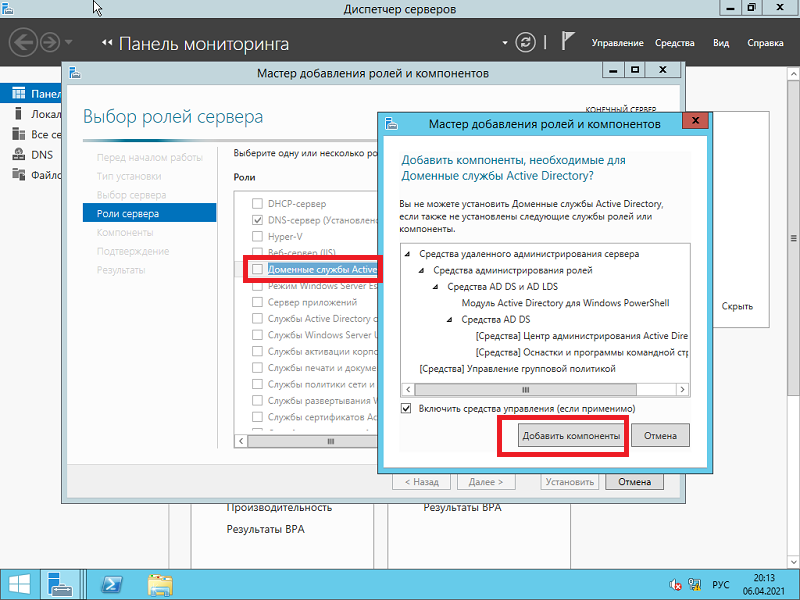

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

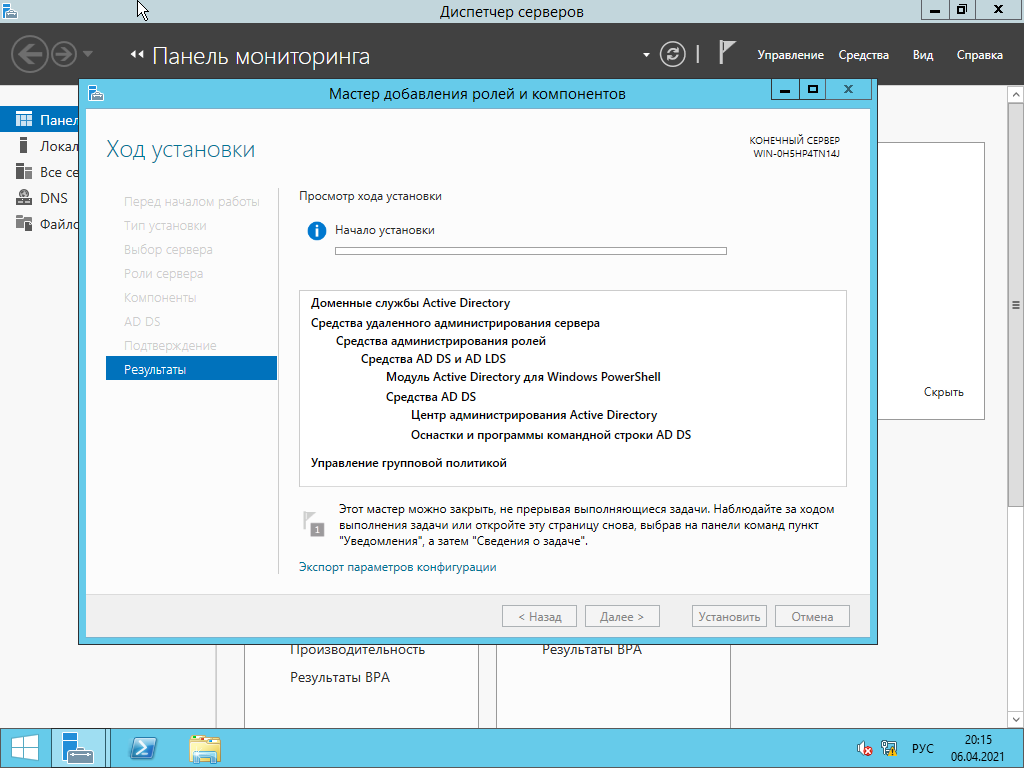

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

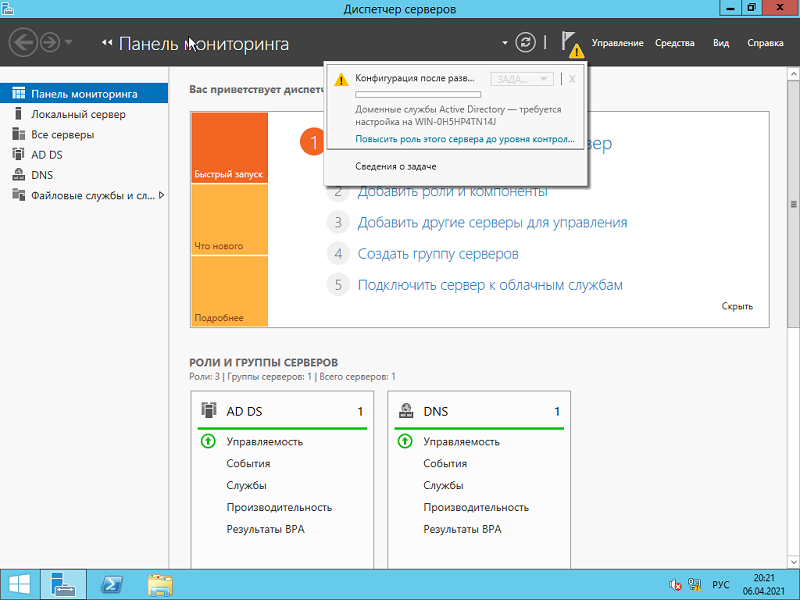

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

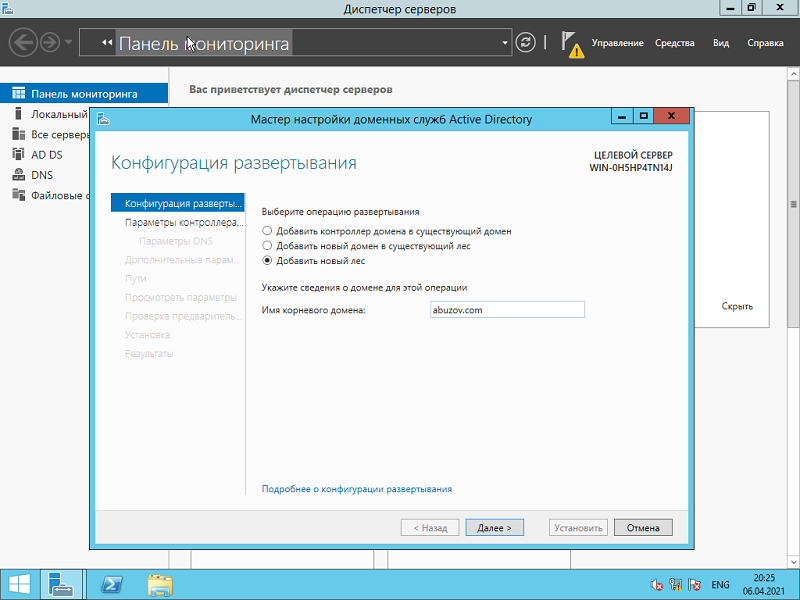

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

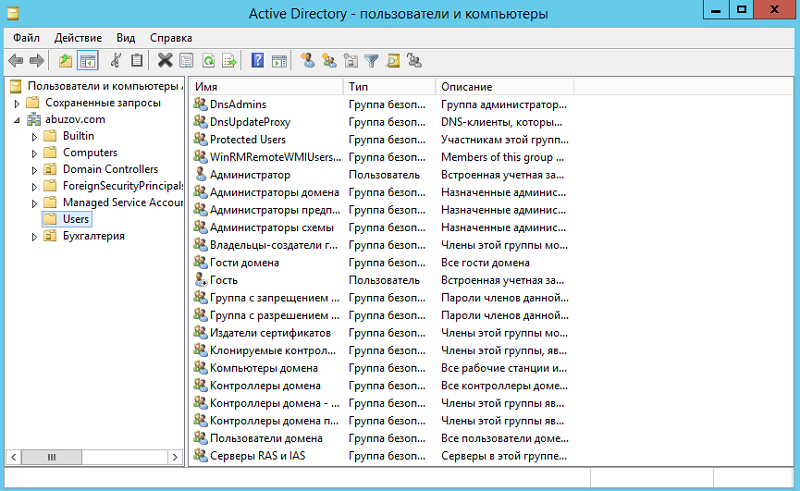

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

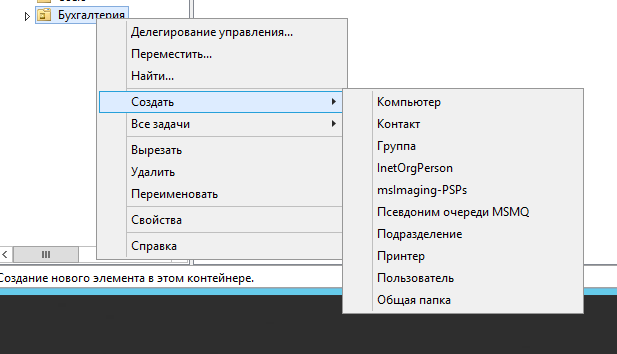

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

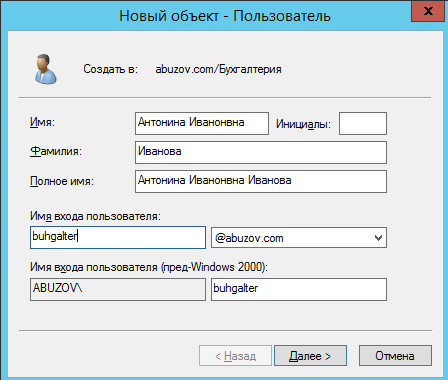

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

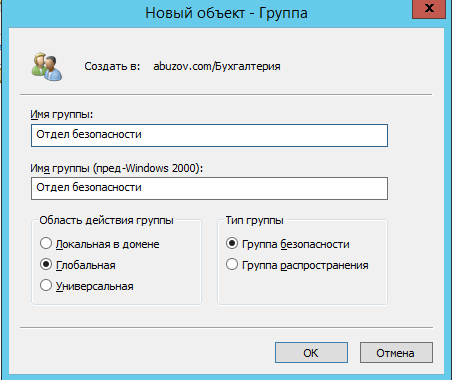

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

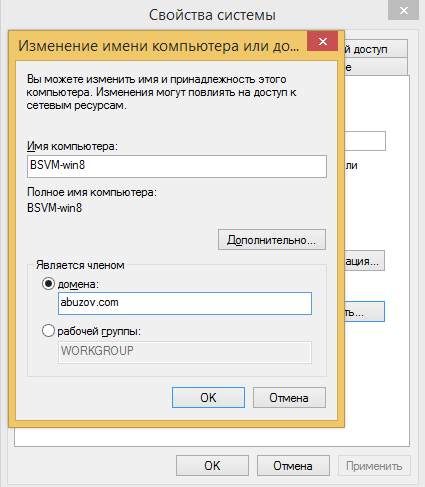

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

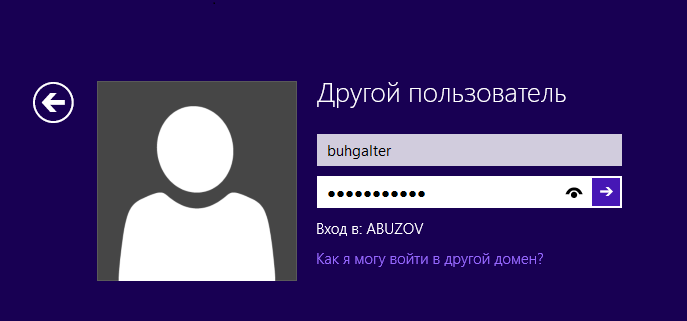

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

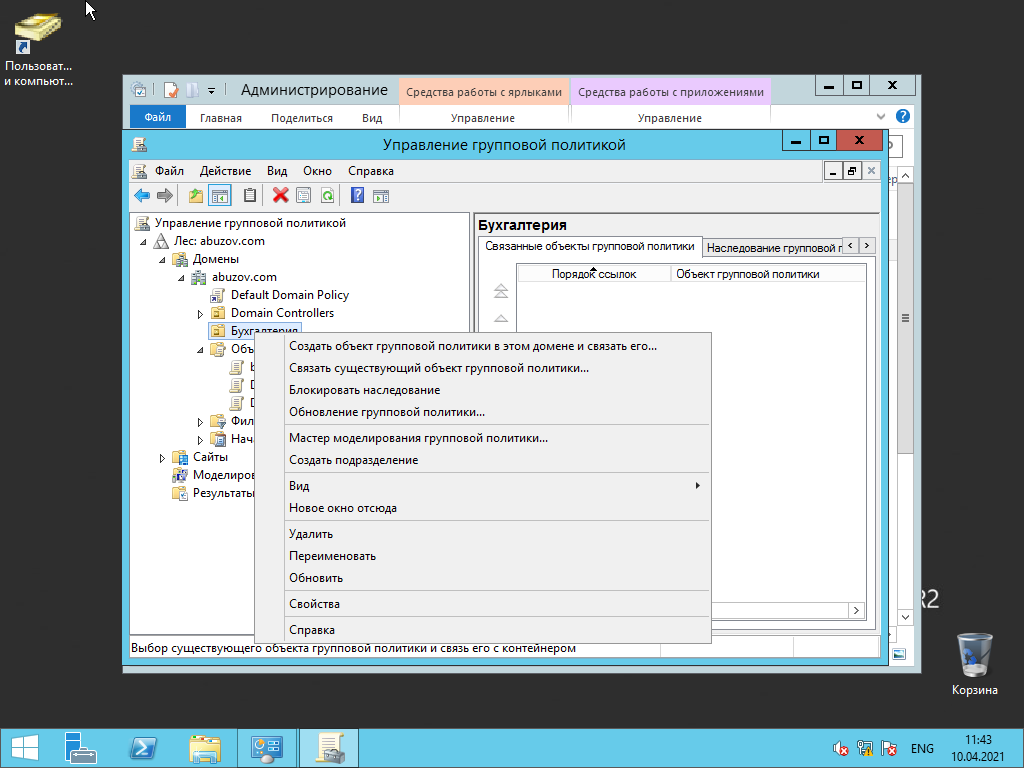

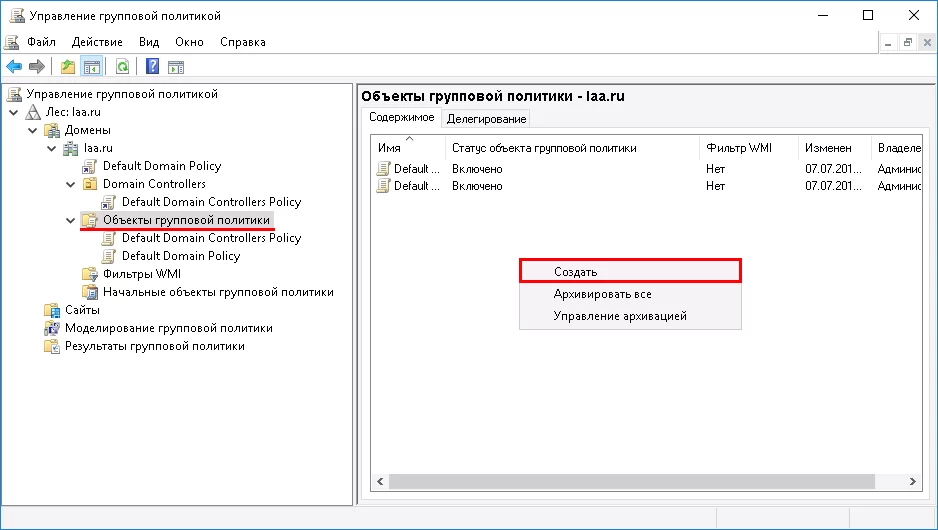

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

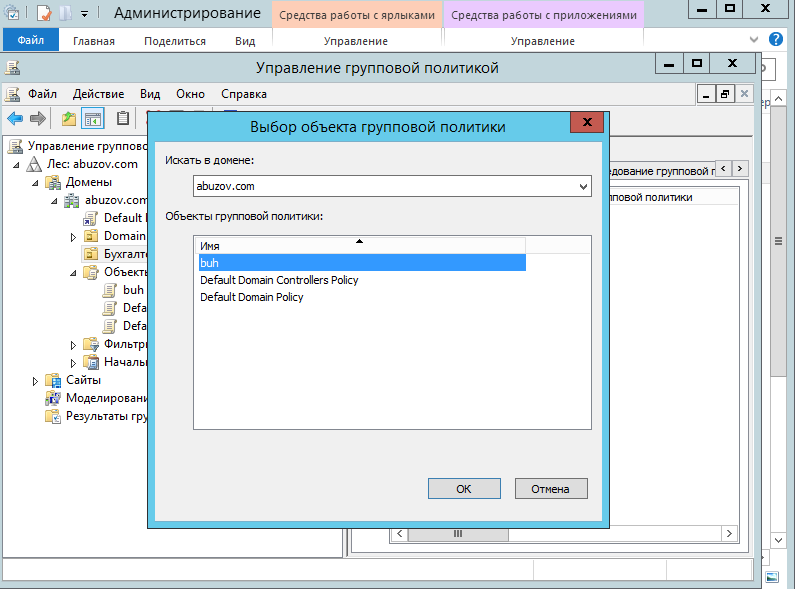

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

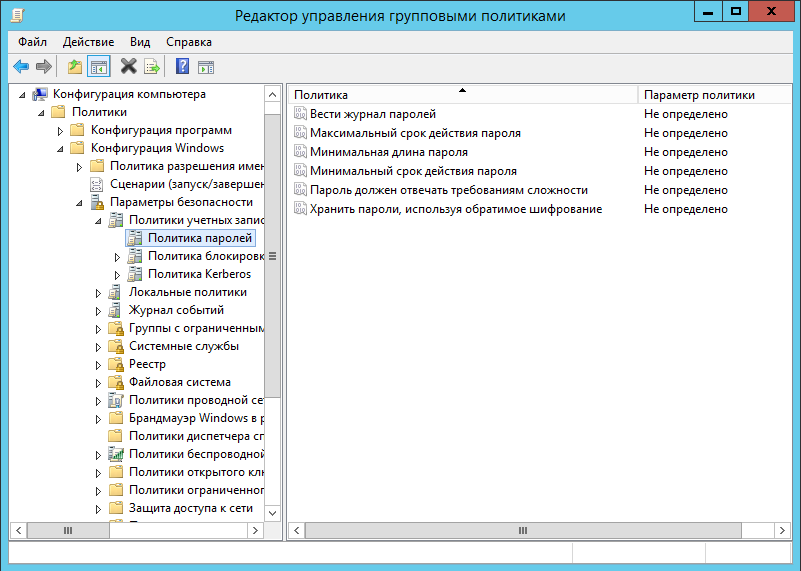

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

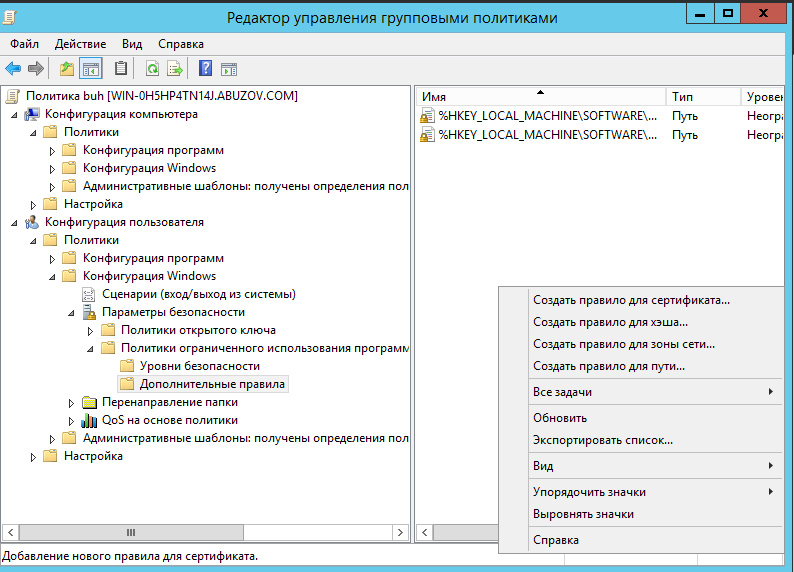

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

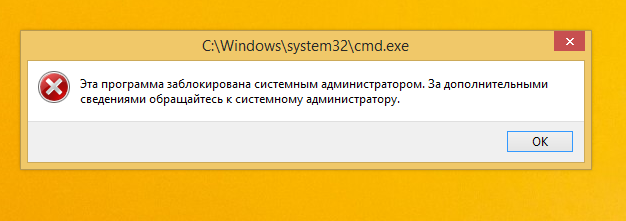

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

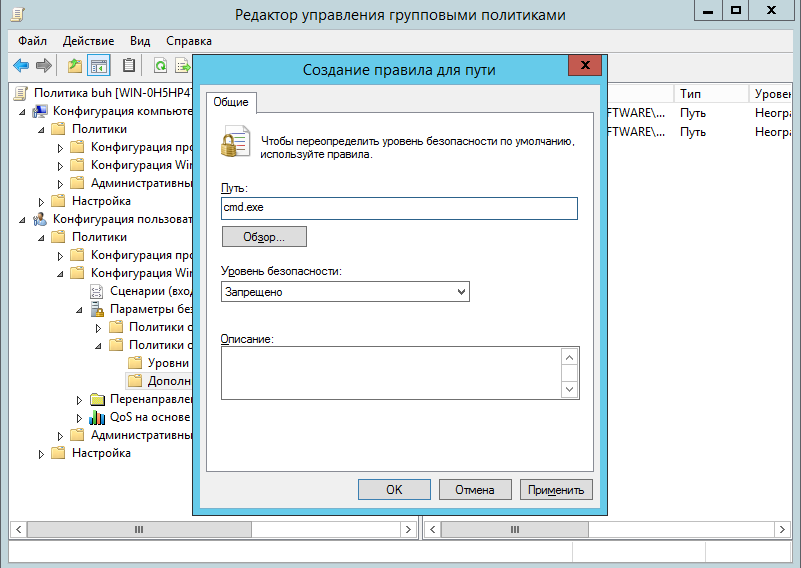

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

В системном администрировании есть такой термин — GPO, или Group Policy Object. Он расшифровывается как «объект групповой политики». Этот инструмент существует в операционных системах Windows и помогает массово настраивать правила использования компьютеров.

Рассказываем, что представляют собой групповые политики в Windows Server и почему они — незаменимый инструмент администратора.

Для чего нужны групповые политики

Администратор управляет сетью, к которой подключено множество устройств. Сети бывают разными — от десяти компьютеров в офисе до огромной серверной. Кроме компьютеров, к сети бывают подключены принтеры и другие устройства, у сотрудников есть учетные записи, а для работы они пользуются службами и программами.

Всем перечисленным нужно управлять:

- У каждого пользователя в сети должны быть свои права доступа, ограничения и возможности. Например, офисным сотрудникам нужен доступ к факсу, а вот серверам — вряд ли.

- Есть и требования безопасности: какие пароли должны ставить сотрудники, как часто их обновлять, сколько длится сессия в учетной записи и так далее.

- Иногда изменения нужно применить к одному устройству или службе, иногда — к нескольким или даже ко всем сразу.

Чтобы администратор имел возможность выполнять все нужные действия, используется ПО для управления объектами в сети. Оно помогает следить, чтобы у каждого пользователя были все нужные права, и не разрешать им делать то, что запрещают правила безопасности компании.

Как устроены доменные политики

У серверной операционной системы Windows Server есть набор инструментов, который называется Active Directory (AD). Эти инструменты помогают управлять устройствами, учетными записями и правилами безопасности в сети. Компании используют AD, чтобы задать каждому пользователю свои настройки доступа и наладить связи между разными видами техники.

Групповые политики — один из компонентов Active Directory. Они помогают создать определенные правила и настройки, а затем массово применить их к разным объектам: компьютерам и принтерам, службам вроде электронной почты, аккаунтам пользователей.

Например, с помощью групповых политик Active Directory можно:

- выдать доступ на удаленное использование принтера компьютерам в конкретном отделе;

- массово установить нужное для работы офисное приложение на все компьютеры;

- запретить пользователям устанавливать простые пароли и ввести лимит на количество попыток ввода;

- подключить автоматический запуск приложений или скриптов при включении устройства — например, антивируса и утилиты для очистки памяти;

- заблокировать или разблокировать возможность установки программ с флешки;

- настроить планировщик задач для пользователей компьютеров;

- переместить на устройства файлы и папки с данными для работы.

Так администратор управляет окружением внутри домена Windows Server. Доменом в терминологии этой системы называется участок компьютерной сети с общей базой данных. В него могут входить серверы, пользовательские компьютеры и другие устройства.

Второе понятие — сайт. Это тоже участок компьютерной сети, но созданный не по логическому, а по физическому принципу. В него входят объекты с определенными областями IP-адресов.

Каждый набор правил называется объектом групповой политики и состоит из двух компонентов — контейнера и шаблона.

- Контейнер — одно из основных понятий Active Directory. Это объект, который выполняет функции своеобразного хранилища: группирует внутри разные объекты и другие контейнеры. Конкретно контейнер групповой политики хранит свойства самого GPO, например статус и версию объекта.

- Шаблон — непосредственно набор правил, которые хранятся в объекте групповой политики. Сюда входят разные разрешения, требования и прочие параметры для устройств.

Правила не применяются, пока шаблон групповой политики не связан с определенным контейнером Active Directory. После этого они будут действовать для той группы объектов, с которой связаны.

Какими бывают групповые политики

Важное преимущество групповых политик — они довольно гибкие. Можно создать множество объектов AD GPO с разными правилами и применить их к любой группе устройств, протоколов или аккаунтов. Например, когда администратор создает домен в Windows Server, автоматически появляются две основных политики:

- групповая политика домена по умолчанию — базовые правила, которые применяются ко всем компьютерам. Они касаются трех направлений: паролей, блокировки учетных записей и настроек Kerberos. Последнее — протокол, с помощью которого проверяют корректность пароля;

- политика контроллеров домена по умолчанию — правила безопасности для контроллеров, то есть серверов, которые управляют разными участками сети Windows Server.

Эти две политики — базовые. Но администратор может добавить намного больше объектов GPO и задать для каждого свои наборы правил.

Применять политики можно на нескольких уровнях в зависимости от того, с каким контейнером AD связан объект:

- на уровне локального компьютера;

- на уровне сайта;

- на уровне домена;

- на уровне OU — организационной единицы.

Организационная единица, или подразделение, — это контейнер-папка, в котором можно хранить учетные записи, группы пользователей и компьютеров. Так можно гибко настраивать правила для разных групп: скажем, задать для аккаунтов менеджеров требование использовать более сложные пароли.

Настройки GPO, примененные к объектам внутри подразделения, наследуются. То есть если внутри OU или домена есть какие-то другие контейнеры, политики применяются ко всем объектам внутри них.

В чем состоит управление политиками Active Directory

Создавать, настраивать, копировать, удалять и выполнять другие действия с GPO администратор может с помощью специальной консоли — GPMC. Это редактор групповой политики домена, в котором есть все нужные функции, включая составление отчетов. Для GPMC существуют разные интерфейсы для работы с теми или иными настройками. Кроме того, есть утилита GPResult — она позволяет отследить, какие политики применяются к какому-либо объекту. А для командной строки PowerShell можно установить модуль GPO и управлять политиками из нее.

Работать с редактором могут группы пользователей, которым выданы права на управление GPO. По умолчанию к ним относятся:

- администраторы домена — могут свободно изменять, создавать или удалять групповые политики;

- владельцы-создатели групповых политик — члены этой группы могут управлять политиками, но только теми, которые создали сами;

- вспомогательные администраторы — членам группы можно передать разрешение на определенные действия с теми или иными политиками или делегировать управление.

Кажется, что все понятно: можно создать групповые политики для каждой категории пользователей или устройств, продумать для них правила — и система будет работать. На практике, конечно, бывают нюансы. К одному и тому же объекту часто применяется несколько разных политик, и они перекрывают или даже исключают друг друга. Чтобы избежать конфликтов, специалисты вмешиваются в стандартный порядок применения групповых политик.

По умолчанию групповые политики Windows обрабатываются в определенном порядке. Сначала применяются политики на уровне компьютера, затем — на уровне сайта, домена и организационной единицы. Созданные позже политики имеют приоритет над более ранними.

Порядок можно изменить — именно этим занимаются администраторы, если разные политики начинают конфликтовать или перекрывать друг друга. Вот какие возможности Windows GPO дают это сделать.

Изменение последовательности. Администратор может использовать стандартное свойство объектов Active Directory: более поздние GPO применяются позже всех и имеют самый высокий приоритет. Он может намеренно создать какую-то политику последней, чтобы она оказалась приоритетнее других.

Принудительное игнорирование связей. Можно переопределить стандартное поведение, при котором дочерняя политика «перекрывает» родительскую.

Блокировка наследования. Если в домене создается новый объект на основе уже существующего, к нему автоматически применяются политики родителя. Администратор может запретить такое наследование, тогда политики новых объектов не будут автоматически повторять родительские.

Отключение связей. Можно вручную отключить применение GPO для определенного контейнера или объекта. Например, если политика распространяется на все компьютеры сети, администратор может «вывести» из-под нее конкретные устройства.

Фильтрация политик. В Active Directory можно использовать списки контроля доступа — ACL, или Access Control List. Они описывают, кто имеет доступ к тому или иному устройству и какие действия может с ним совершать. Для групповых политик тоже можно создать ACL. Тогда они будут действовать только в отношении объектов, к которым получат доступ и право на применение.

Групповые политики и безопасность сети

При всем удобстве GPO их нельзя назвать полностью защищенными. Основная опасность для сети — в необдуманном делегировании. Администраторы могут передавать другим пользователям права на работу с групповыми политиками. А те в свою очередь могут случайно или намеренно применить правила, которые нарушат защиту сети. Например:

- разрешить компьютерам читать и сохранять информацию с флешки. Если флешка окажется заражена вирусом, в сеть проникнет вредоносный код;

- допустить неограниченное количество попыток ввода пароля. В результате простые пароли можно будет подобрать перебором;

- позволить любому пользователю устанавливать на компьютер новое ПО. Сотрудник по незнанию сможет скачать из интернета вредоносную программу и заразить рабочее устройство.

Если же к GPO получит доступ злонамеренный пользователь, последствия могут быть еще хуже. Например, он может с помощью групповой политики разом установить на все машины вредоносную программу. Или включить автоматический запуск каких-то скриптов, которые будут мешать работе. Или заменить сохраненные сайты в браузере на фишинговые.

Поэтому при работе с групповыми политиками нужно внимательно относиться к делегированию доступа. А еще — настраивать службы безопасности так, чтобы не допускать инцидентов:

- мониторить изменения в политиках и уведомлять о них администраторов;

- защитить самые важные настройки GPO — не предоставлять к ним доступ никому, кроме доверенных администраторов;

- иметь возможность быстро откатить изменение, если оно нарушает требования безопасности.

Главное о GPO

- GPO — это групповые политики домена, наборы правил, которые применяются к компьютерам внутри локальной сети под управлением Windows Server.

- С помощью политик можно настраивать доступы, разрешения и правила использования для компьютеров, других устройств, учетных записей и служб.

- Политики можно устанавливать на отдельные компьютеры или учетные записи, а также массово: например, на целый отдел или всю сеть.

- Базово создается две политики: групповая политика домена по умолчанию и политика контроллеров домена по умолчанию. Первая управляет всеми устройствами в сети, вторая — только управляющими устройствами, или серверами.

- Администратор может настраивать групповые политики: вмешиваться в порядок наследования, блокировать или принудительно применять какую-то политику к конкретному объекту.

- Групповые политики в частности созданы для обеспечения безопасности, но чтобы сеть действительно была защищенной, нужно внимательно относиться к тому, кто имеет доступ к изменению GPO. А также мониторить изменения и в случае необходимости быстро их откатывать.

In a Windows environment, administrators will occasionally need to modify group policy settings in response to evolving security or compliance requirements.

While administrators can create or modify group policy settings directly on a domain controller, best practices state that they should make such modifications from a Windows desktop instead.

Why use a Windows desktop to edit Group Policy?

There are several reasons why it is usually better to edit domain group policy from a Windows desktop rather than performing the operation directly on a domain controller.

One of the most important reasons is that domain controllers are among the most sensitive assets on a network. As such, Microsoft discourages the practice of logging onto a domain controller directly. Instead, Microsoft recommends creating secure administrative hosts.

A secure administrative host is essentially a Windows desktop that has been provisioned specifically for the purpose of performing sensitive administrative tasks. Although there is an entire laundry list of best practices surrounding secure administrative hosts, there are three best practices that are far more important than the rest.

- Administrators should never sign on to a standard desktop using a privileged account. That’s because cybercriminals often seek to compromise a desktop — usually through malware — and use it as an initial point of entry into a network. They can then use a pass the hash attack to move from desktop to desktop until they find one on which a privileged account has been used at some point in time. From there, the attacker can harvest the credentials for the privileged account and take over the network.

- A secure administrative host should only be used for performing privileged operations — nothing else. Casual activities such as checking email or browsing the internet could expose the desktop to online threats.

- IT admins should harden the secure administrative host to the same level as the domain controllers themselves. It makes no sense to harden a domain controller and then manage it from a less secure administrative host.

In addition to the fact that Microsoft discourages the practice of interacting with domain controllers directly, there are other reasons why editing a group policy directly on a domain controller might be impractical.

IT departments also usually configure domain controllers to run a server core configuration. This means that the domain controller does not contain a Windows GUI and therefore IT needs to manage it using PowerShell. While you can make group policy modifications through PowerShell, using a GUI-based management tool tends to be a lot easier.

Another reason why it’s more practical to use a secure administrative host rather than modifying a domain controller directly is that domain controllers are often located in a data center among rows of other servers. An admin might not have physical access to the data center, or it might be difficult to locate the desired domain controller among all the other servers. Ultimately, it’s just easier for an administrator to edit a group policy setting from the comfort of their own desk rather than looking for a domain controller.

Common Group Policy Object modifications

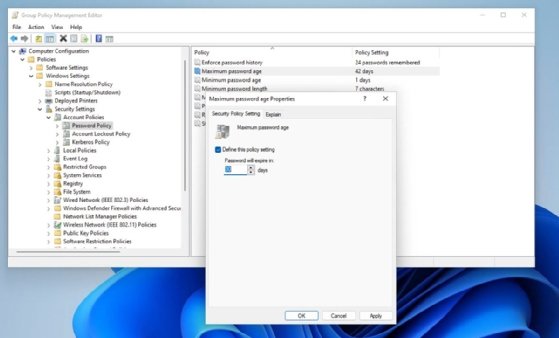

Every organization’s needs are unique, and so are their Group Policy Object (GPO) requirements. However, nearly every organization modifies the Password Policy to match its internal security and authentication standards. Admins can find the password-related policy settings at Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policies. The Password Policy folder, seen in Figure 4, contains settings related to the minimum password length, complexity requirements, change frequency, and more.

How to edit Group Policies from a Windows desktop

Editing a group policy setting from a Windows desktop is a relatively easy process, though the actual steps vary slightly based on the version of Windows that is in use. The instructions presented here are based on using a domain-joined Windows 11 system.

Begin by logging in using a privileged account. Before an admin can modify group policy settings, they will need to install the Remote Server Administration Tools (RSAT). To do so, open Settings, and then click on Apps, followed by Optional Features. Click the View Features button and then type RSAT into the search box. Select the checkbox corresponding to RSAT: Group Policy Management Tools, shown in Figure 1. Click Next, followed by Install to complete the installation process.

When the installation process is complete, open the Group Policy Management Tools. They are located within the Start menu’s Windows Tools folder. When the console opens, navigate through the console tree to Group Policy Management | <your forest> | Domains | <your domain> | <the policy that you want to edit>. As an example, Figure 2 shows the location of the Default Domain Policy within my domain.

Right-click on the desired GPO and then select the Edit command from the shortcut menu. This will open the Group Policy Management Editor, which is shown in Figure 3.

Now, navigate through the console to locate the policy setting that you want to modify. Double-click on the desired policy setting, make any desired changes, and then click Apply, as shown in Figure 4.

How to apply Group Policy changes immediately

When IT modifies a group policy setting, Group Policy applies the policy changes automatically the next time a user logs in. Windows is also designed to periodically check for any available group policy updates. Windows performs this update check every 90 minutes.

However, Windows adds a random amount of time of up to 30 minutes to the 90-minute threshold. This prevents all the computers on a network from checking for policy updates at the same time. As such, domain joined systems will automatically check for GPO updates every hour and a half to two hours.

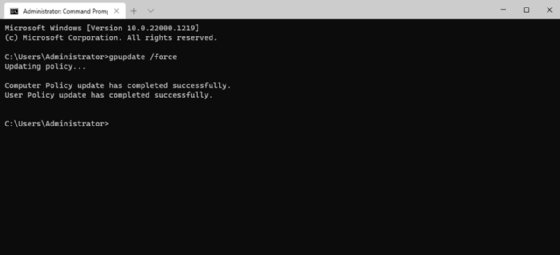

It is possible to force a PC to immediately apply any updated group policy settings. To do so, open an elevated Command Prompt window and enter the following command as shown in Figure 5:

Gpupdate /force

This will apply these policies and settings for both the desktop and the user account associated with the desktop.

Brien Posey is a 22-time Microsoft MVP and a commercial astronaut candidate. In his over 30 years in IT, he has served as a lead network engineer for the U.S. Department of Defense and as a network administrator for some of the largest insurance companies in America.