Самый лучший способ сделать так, чтобы никто из домочадцев не испытывал интерес к вашему личному компьютеру – купить каждому из них по своему компьютеру. Но, увы, не каждая семья может себе позволить такую роскошь. Ведь если покупать не ноутбук, а десктоп, нужно ещё и позаботиться об обустройстве компьютерного места в доме. Если своё виртуальное пространство всё же приходится делить с близкими, чтобы не накалять обстановку, тогда как хотя бы защитить его? Как минимум от ненамеренных действий детей или взрослых людей, но полных новичков. Ниже рассмотрим 5 способов такой защиты, реализуемых в среде Windows 10. Итак…

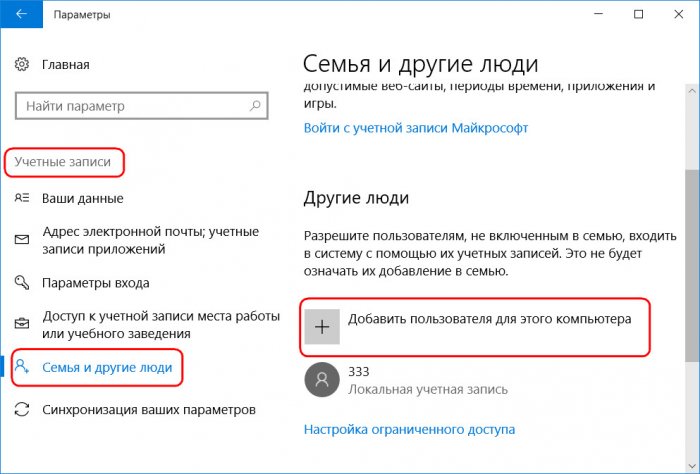

При установке любой версии Windows всегда создаётся учётная запись администратора, а внутри неё уже можно формировать сколь угодно учётных записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

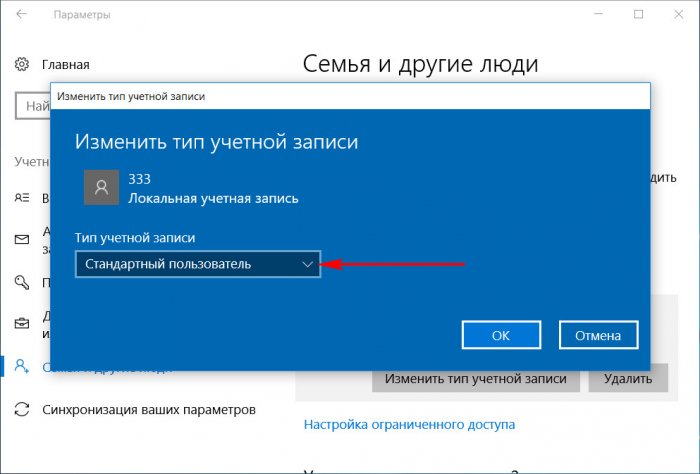

Тогда как с учётной записи администратора с Windows можно делать практически всё – устанавливать и запускать какой угодно софт, вносить в систему свои настройки, удалять любые, даже некоторые системные файлы, с учётной записи стандартного пользователя эти действия будут блокироваться. Стандартный пользователь сможет работать с Интернетом и программами, запуск которых неограничен получением разрешения на запрос UAC.

Подробнее о создании учётных записей в среде Windows 10 читайте здесь.

Такой подход не решит всех проблем, которые порождает совместное использование технологий в доме, но как минимум снизит риск заражения компьютера вирусами. И в части случаев предотвратит сбой работы Windows. По всем вопросам запуска программ, требующих прав администратора, стандартному пользователю придётся обращаться к вам. И вы сможете контролировать действия того, кому доверили своё устройство.

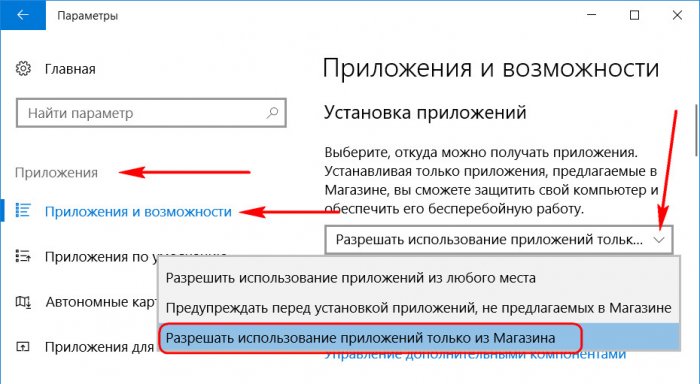

Права стандартного пользователя в актуальной версии Windows 10 (обновлённой до Creators Update) можно ещё больше ограничить, запретив установку в систему десктопного ПО. В учётной записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

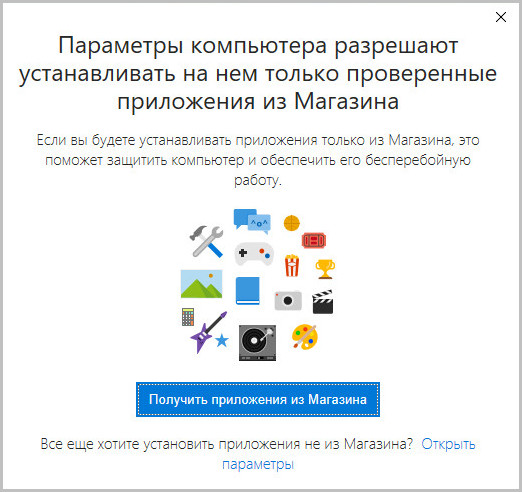

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу. Как только он запустит инсталлятор, увидит такое вот сообщение.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

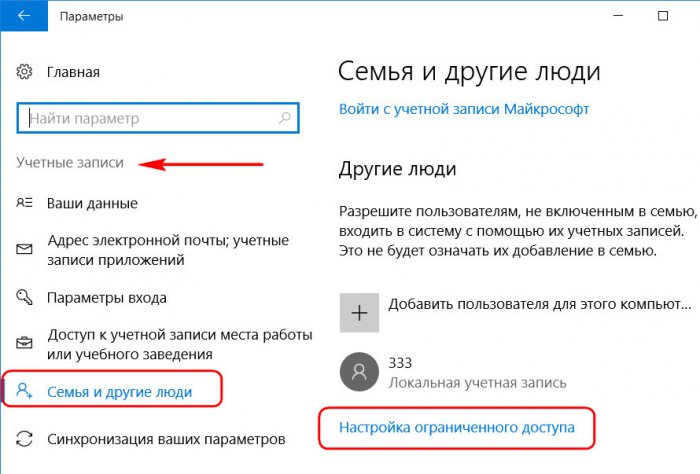

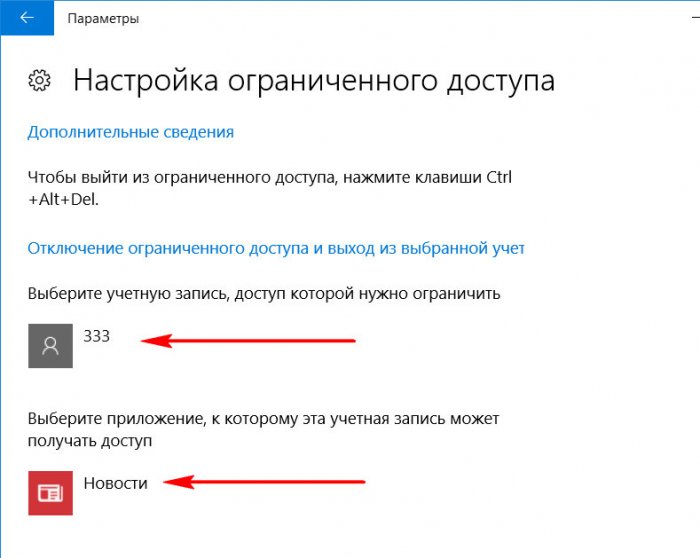

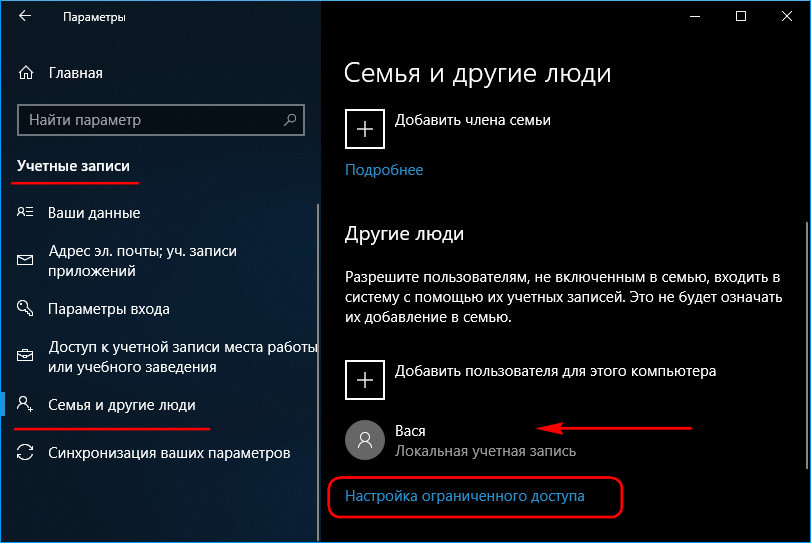

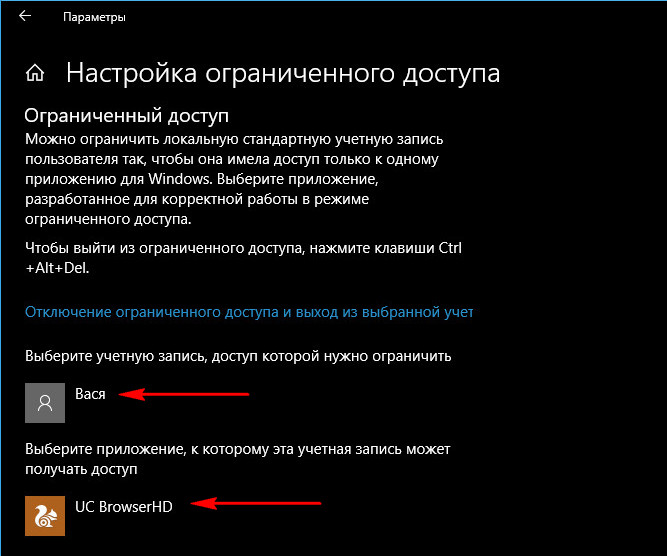

Свести совсем уж к минимуму возможности стандартного пользователя можно, ограничив его работу только с одним универсальным приложением. Редакция Windows 10 Pro предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение.

Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

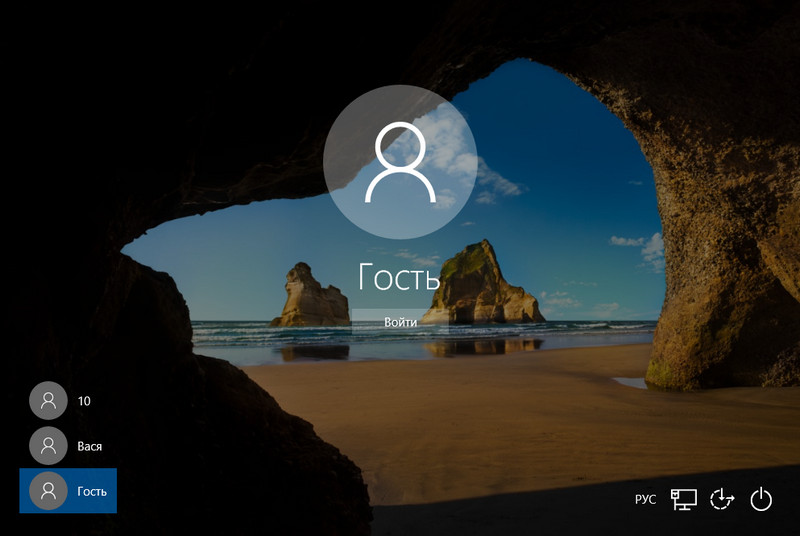

Примечание: друзья, в предыдущих версиях Windows существовал ещё один тип учётной записи — «Гость». Microsoft её специально предусмотрела для случаев временной работы встречных-поперечных пользователей, которым владелец компьютера вынужден давать его на время попользоваться, чтобы не прослыть скупердяем. В версии системы 10 этот тип учётной записи упразднён, но при желании её всё же можно организовать. Как это делается, читайте в этой статье.

Более гибкие настройки ограничения использования Интернета может предложить ПО типа «Родительский контроль», в том числе и штатный функционал Windows 10, который будет рассмотрен ниже. Пока же такое ПО в системе не настроено, от случая к случаю ограничивать стандартных пользователей в работе с Интернетом можно за счёт отключения сетевой карты или Wi-Fi адаптера и правки файла hosts. Включение/отключение сетевых устройств и замена редакции файла hosts требуют наличия прав администратора. Следовательно, стандартному пользователю без пароля администраторской учётной записи эти ограничения никак не удастся обойти.

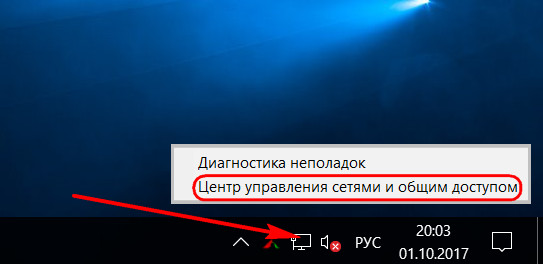

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном трее вызываем контекстное меню и отправляемся раздел сетевых настроек системы.

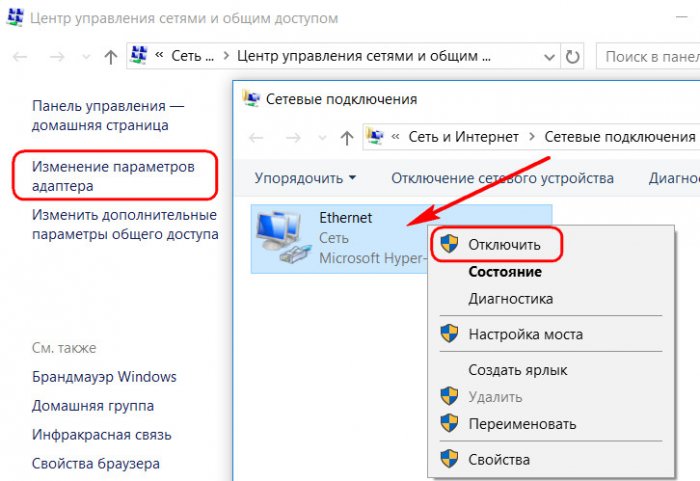

Переключаемся на раздел «Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом.

Больше возможностей по отключению Интернета может предложить утилита Net Disabler. Она предлагает простой способ отключения сетевой карты или Wi-Fi адаптера, отключение Интернета путём изменения настроек DNS и создания правила в брандмауэре Windows.

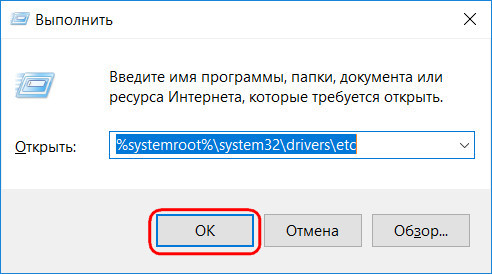

Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R, вводим:

%systemroot%\system32\drivers\etc

После нажатия «Ок» в системном проводнике обнаружим путь хранения файла hosts. Открываем его с помощью любого редактора TXT-файлов, например, штатного блокнота.

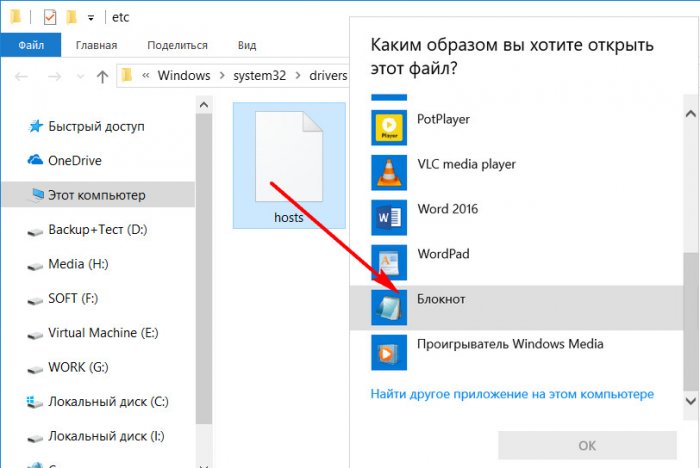

В самом низу файла вносим записи блокировки сайтов по типу:

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

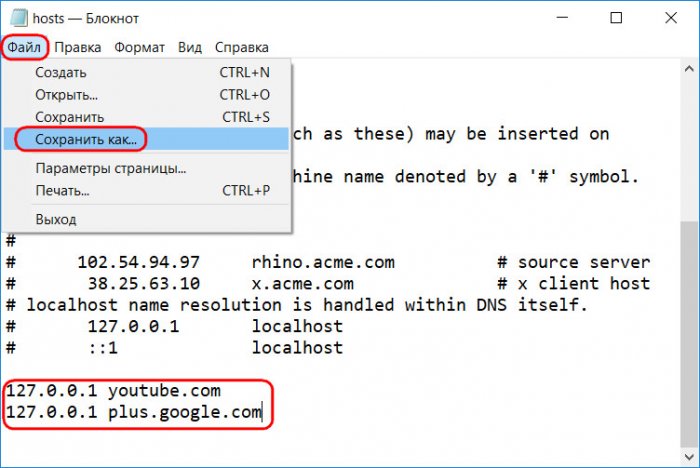

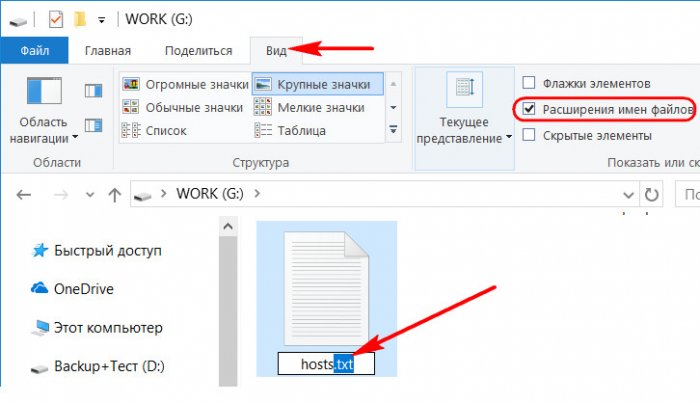

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Теперь отправляемся по пути нахождения исходного файла hosts, удаляем его (или перемещаем куда-нибудь для хранения в качестве резервной копии), а на его место переносим только что отредактированный файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

Примечание: друзья, работать с файлом hosts также можно с помощью сторонних программ, например, BlueLife Hosts Editor. Для частого использования они предлагают больше удобств.

Каждое ПО, реализуемое в среде Windows функцию родительского контроля, имеет свои особенности. Возможности такой функции в составе Windows 10 позволяют гибко устанавливать и снимать ограничения для детских учётных записей, причём ещё и удалённо по Интернету — из веб-интерфейса учётной записи Microsoft. Правда, без Интернета управлять этой функцией нельзя. Применение к учётной записи родительского контроля позволит гибко ограничивать пользователя в действиях:

- Разрешать или запрещать доступ к определённому перечню сайтов;

- Запрещать покупку приложений из Windows Store;

- Разрешать доступ к компьютеру по графику;

- Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

- Отслеживать действия пользователя и т.п.

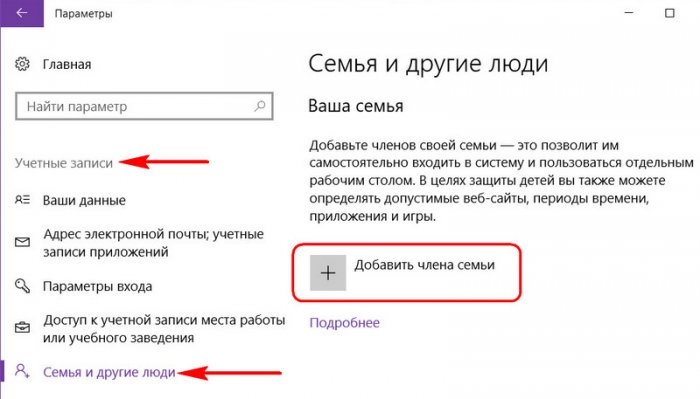

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

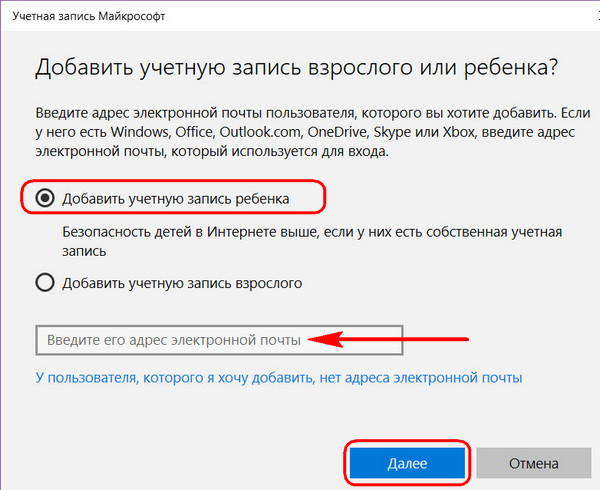

Указываем, что это ребёнок, вводим адрес электронной почты, к которой подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

В Windows 10 предусмотрены функции родительского контроля, позволяющие ограничивать время использования компьютера, запуск программ, а также запрещать доступ к определенным сайтам, подробно об этом я писал в статье Родительский контроль Windows 10 (Вы можете использовать и указанный материал для настройки ограничений времени работы за компьютером членов семьи, если вас не смущают упомянутые ниже нюансы).

Но при этом, указанные ограничения можно настроить только для учетной записи Microsoft, а не для локального аккаунта. И еще одна деталь: при проверке функций родительского контроля Windows 10 обнаружил, что если зайти под контролируемой учетной записью ребенка, а в ней — в настройки учетной записи и включить локальную учетную запись вместо учетной записи Microsoft, функции родительского контроля перестают работать. См. также: Как заблокировать Windows 10, если кто-то пытается угадать пароль.

В этой инструкции — о том, как ограничить по времени использование компьютера с Windows 10 для локальной учетной записи с помощью командной строки. Запретить же выполнение программ или посещение определенных сайтов (а также получать отчет о них) данным способом не получится, это можно сделать с помощью родительского контроля, стороннего ПО, ну и некоторыми встроенными средствами системы. На тему блокировки сайтов и запуска программ средствами Windows могут быть полезны материалы Как заблокировать сайт, Редактор локальной групповой политики для начинающих (в этой статье в качестве примера приводится запрет выполнения отдельных программ).

Установка ограничений времени работы для локальной учетной записи Windows 10

Для начала вам потребуется локальная учетная запись пользователя (не администратора), для которой будут устанавливаться ограничения. Создать ее можно следующим образом:

- Пуск — Параметры — Учетные записи — Семья и другие пользователи.

- В разделе «Другие пользователи» нажать «Добавить пользователя для этого компьютера».

- В окне с запросом адреса почты нажать «У меня нет данных для входа этого человека».

- В следующем окне нажать «Добавить пользователя без учетной записи Майкрософт».

- Заполнить информацию о пользователе.

Сами же действия по установке ограничений требуется выполнять из учетной записи с правами администратора, запустив командную строку от имени Администратора (сделать это можно через меню правого клика по кнопке «Пуск»).

Команда, используемая для того, чтобы установить время, когда пользователь может войти в Windows 10 выглядит следующим образом:

net user имя_пользователя /time:день,время

В этой команде:

- Имя пользователя — имя учетной записи пользователя Windows 10 для которой устанавливаются ограничения.

- День — день или дни недели (или диапазон), в которые можно заходить. Используются английские сокращения дней (или их полные наименования): M, T, W, Th, F, S, Su (понедельник — воскресенье соответственно).

- Время — диапазон времени в формате ЧЧ:ММ, например 14:00-18:00

В качестве примера: нужно ограничить вход любыми днями недели только по вечерам, с 19 до 21 часа для пользователя remontka. В этом случае используем команду

net user remontka /time:M-Su,19:00-21:00

Если нам нужно задать несколько диапазонов, например, вход возможен с понедельника по пятницу с 19 до 21, а в воскресенье — с 7 утра до 21 часа, команду можно написать следующим образом:

net user remontka /time:M-F,19:00-21:00;Su,07:00-21:00

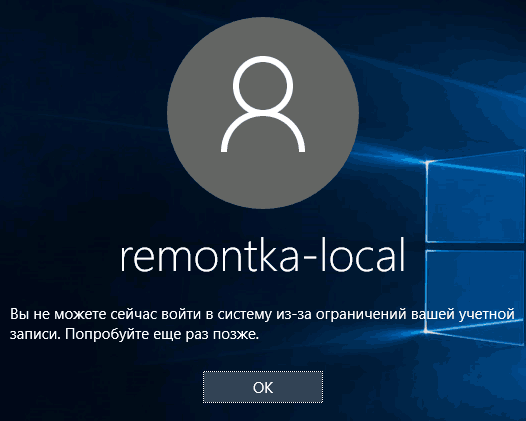

При входе в промежуток времени, отличающийся от разрешенного командой, пользователь увидит сообщение «Вы не можете сейчас войти в систему из-за ограничений вашей учетной записи. Попробуйте еще раз позже».

Для того, чтобы снять все ограничения с учетной записи, используйте команду net user имя_пользователя /time:all в командной строке от имени администратора.

Вот, пожалуй, и все на тему того, как запретить вход в Windows в определенное время без средств родительского контроля Windows 10. Еще одна интересная возможность — Установка только одного приложения, которое можно запускать пользователю Windows 10 (режим киоска).

В завершение отмечу, что если тот пользователь, для которого вы устанавливаете эти ограничения достаточно смышлен и умеет задавать правильные вопросы гуглу, он сможет найти способ использовать компьютер. Это касается почти любых способов такого рода запретов на домашних компьютерах — паролей, программ родительского контроля и подобных.

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

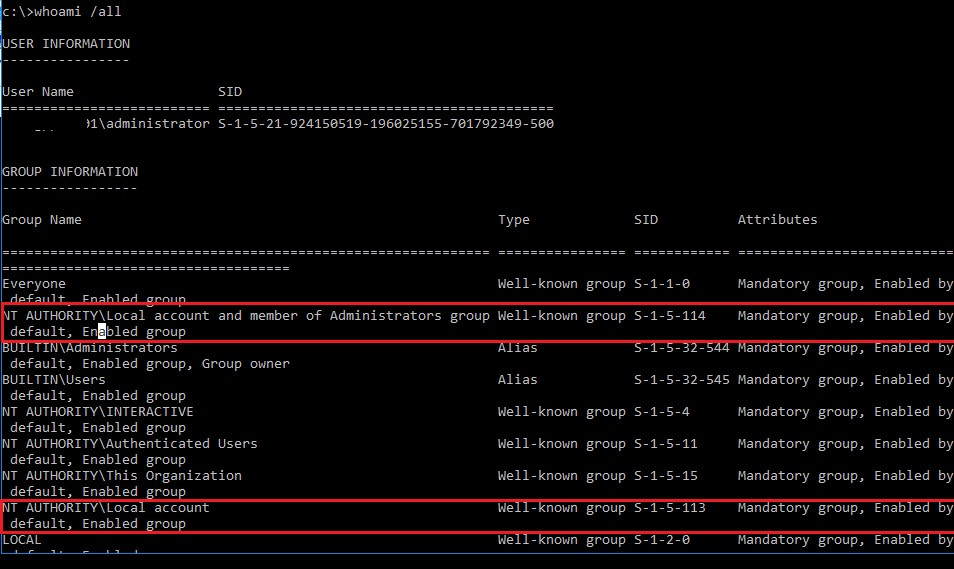

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITY\Local account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITY\Local account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITY\Local account (SID S-1-5-113)

и

NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

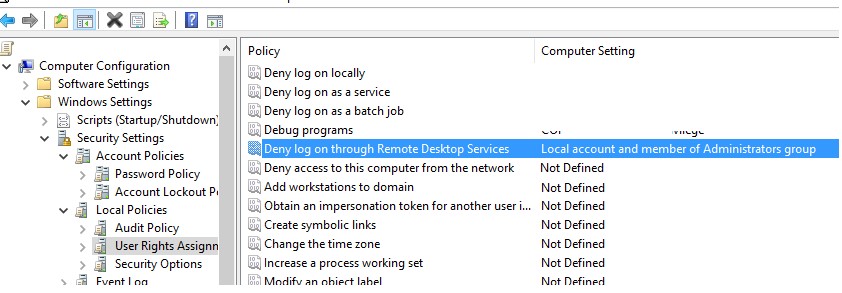

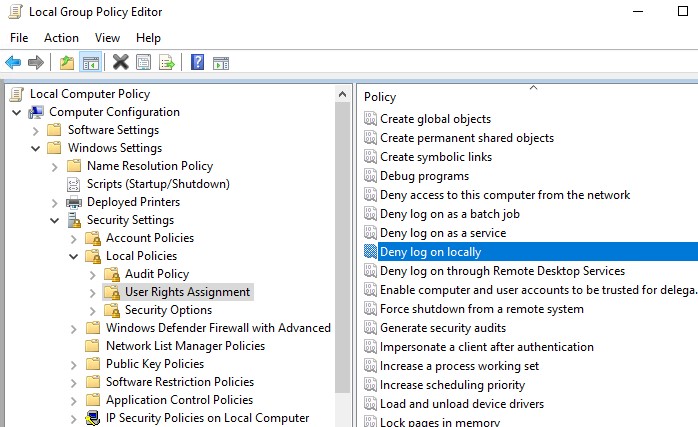

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

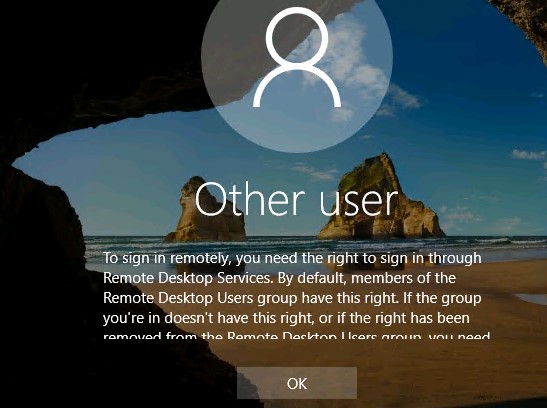

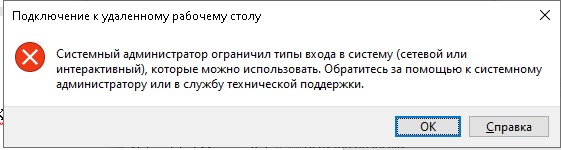

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

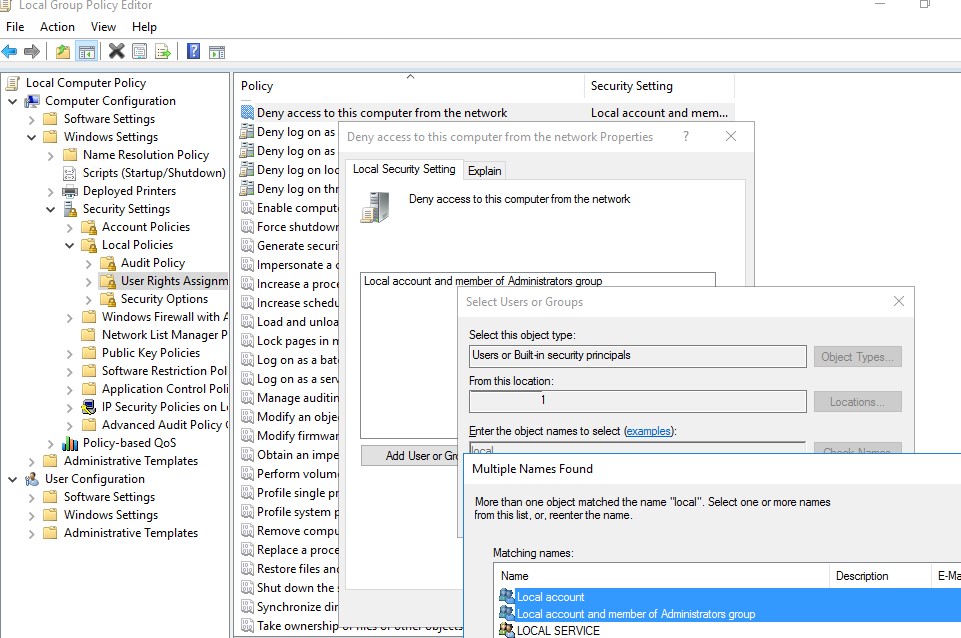

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

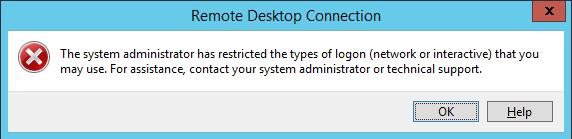

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

При попытке установить RDP сессию под учетной записью локального администратора (.\administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

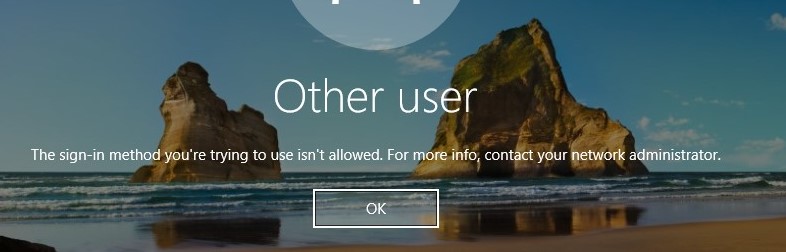

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Делить с кем-то из близких или сотрудников по работе один компьютер – не самая приятная задача. Чтобы упредить споры, каждый из имеющих право пользования компьютером в среде Windows может создать свою, с парольной защитой учётную запись. И таким образом хоть как-то оградить своё личное виртуальное пространство. Полноправные владельцы компьютеров вправе ограничивать тех, кто время от времени использует их Windows-устройства.

Причём не только методами создания учётных записей со статусом стандартного пользователя, лишённого прав администратора. Обладая правами последнего, возможности по использованию компьютера для отдельных людей, чьи неопытные или намеренные действия могут приводить к проблемам, можно урезать в большей степени.

Как в среде Windows 10 задействовать ограниченные учётные записи?

1. Запуск только одного UWP-приложения

Учётные записи со статусом стандартного пользователя можно максимально ограничить, позволив с них запуск только одного UWP-приложения. Делается это в приложении «Параметры» из учётки администратора.

Единственным доступным приложением при таком раскладе может быть любое UWP-приложение – хоть штатное, хоть установленное в Microsoft Store, но только не браузер Edge. Тем не менее если пользователю нужно дать ограниченную среду для веб-сёрфинга, в Microsoft Store можно установить сторонний UWP-браузер.

Такая ограниченная учётная запись будет работать по принципу терминала. Выйти из неё можно нажатием Ctrl+Alt+Del.

Более гибко настроить ограничения для отдельных пользователей можно с помощью функционала редакций Windows 10, начиная с Pro.

2. Режим гостя

Для встречных-поперченных людей, которым вроде как и неудобно отказать в просьбе дать на пару минут зайти в соцсеть, но и не очень хочется подпускать к своим личным данным, в панели управления Windows 7 можно было включить специальную учётную запись гостя. В «Десятке» она никуда не делась, вот только включается чуть сложнее. В режиме гостя используется в большей степени ограниченная учётная запись, чем таковая со статусом стандартного пользователя. Гостю нельзя делать всё то, что требует прав администратора – устанавливать, удалять, запускать программы, удалять системные данные, смотреть содержимое каталогов профиля других пользователей. Нельзя использовать OneDrive. Доступ к настройкам в UWP-формате ограждён невозможностью запуска приложения «Параметры».

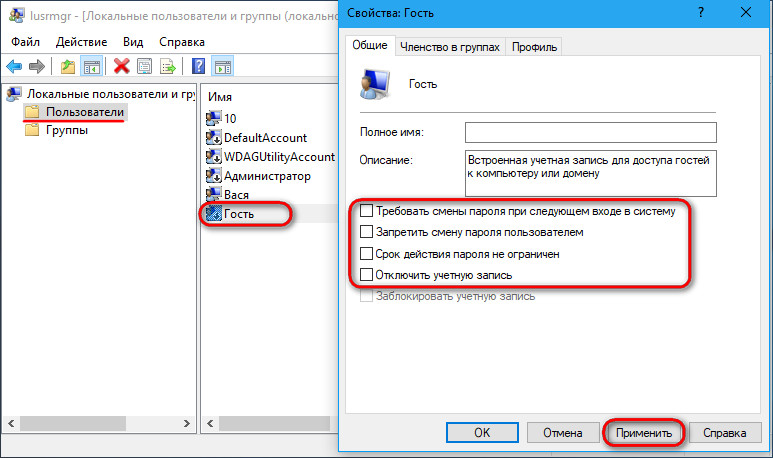

Чтобы включить учётку гостя в Windows 10, запускаем штатную утилиту:

lusrmgr.msc

Раскрываем каталог «Пользователи», в нём двойным кликом кликаем по «Гостю». В отрывшихся свойствах убираем все установленные галочки. Применяем.

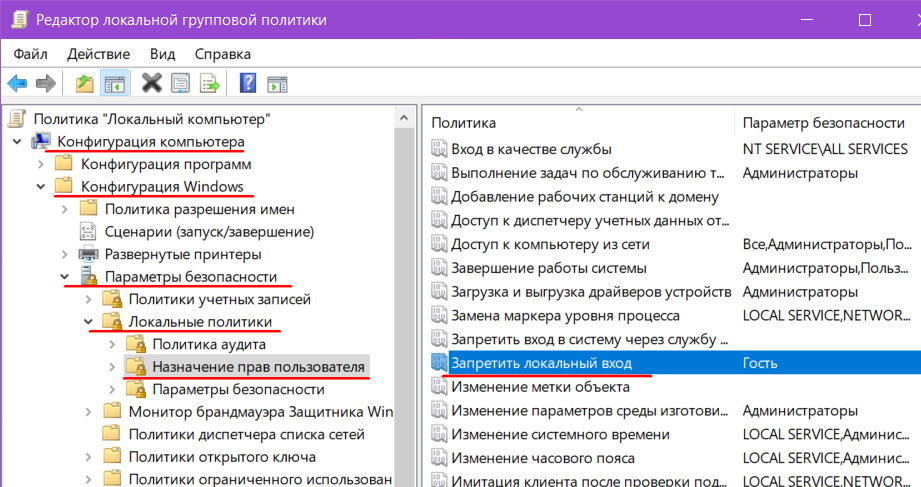

Теперь нужно кое-что подправить в локальных групповых политиках. Открываем редактор:

gpedit.msc

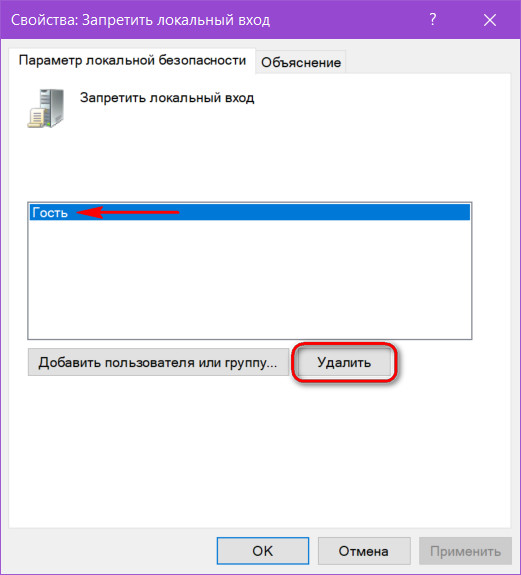

Раскрываем путь, указанный на скриншоте. Открываем параметр, запрещающий локальный вход.

Удаляем гостя.

И тем самым активируем его учётную запись.

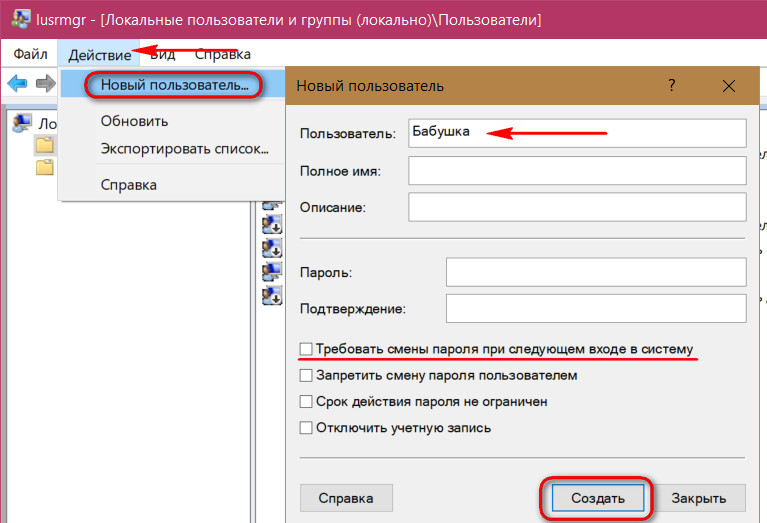

3. Особенный гость

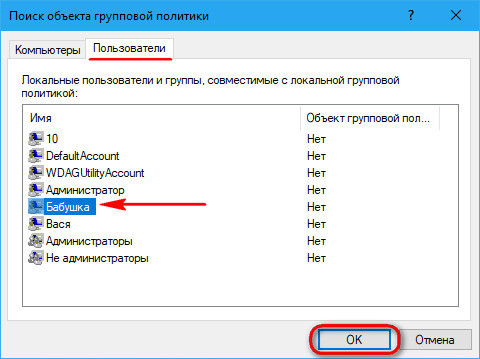

Обезличенная учётка «Гость» — универсальное решение, удобное, если часто приходится принимать у себя гостей, которым всегда нужно срочно войти на пару минут в свою соцсеть. Если круг гостей узкий, можно сделать приятно, например, любимой бабушке, создав её личную учётку гостя. В той же утилите lusrmgr.msc нужно в меню «Действие» выбрать нового пользователя, дать ему имя и убрать галочку необходимости смены пароля (чтобы учётка была незапароленной). Затем нажать «Создать».

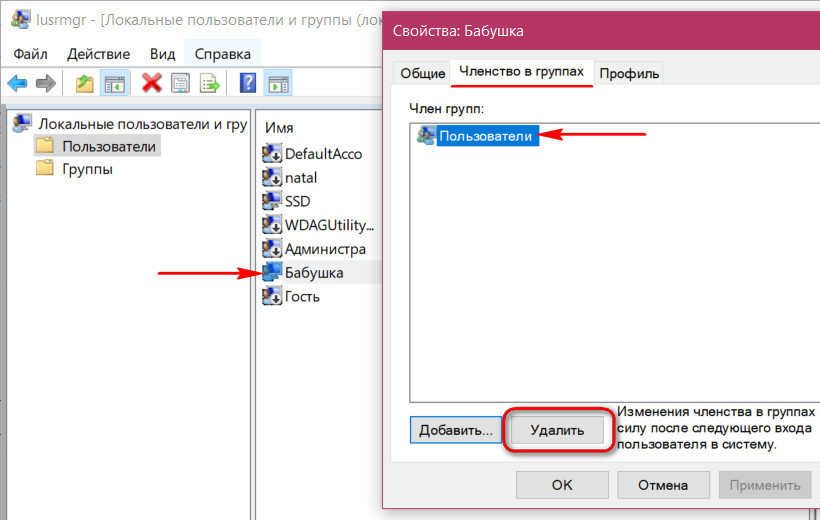

Затем делаем двойной клик на бабушкиной учётке и в окне свойств переключаемся на вкладку «Членство в группах». Удаляем группу «Пользователи».

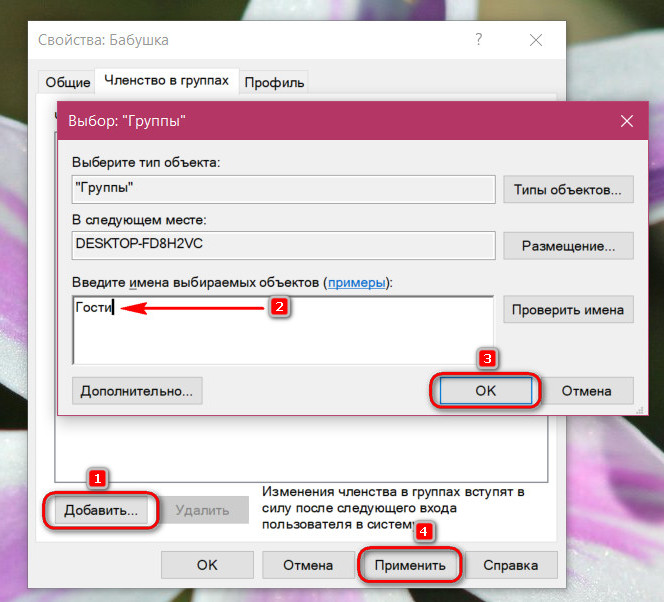

И добавляем группу «Гости».

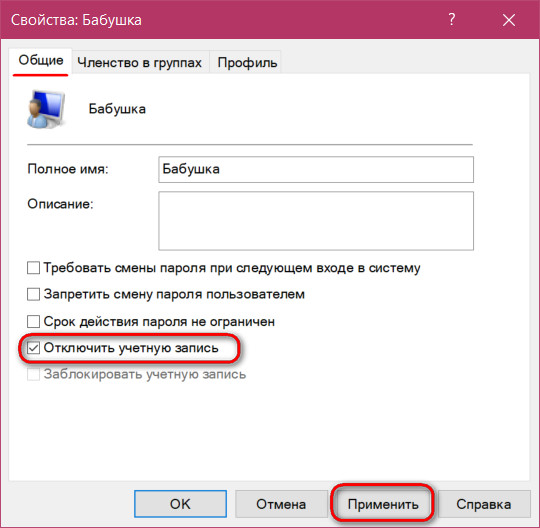

Если бабушка станет реже приходить, её учётку, чтобы она не болталась на экране блокировки, можно временно отключать. Делается это в том же окошке свойств учётной записи.

***

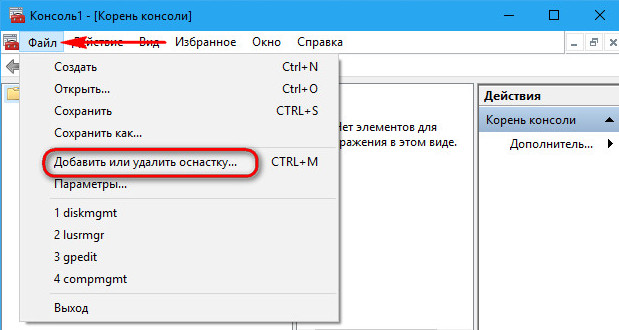

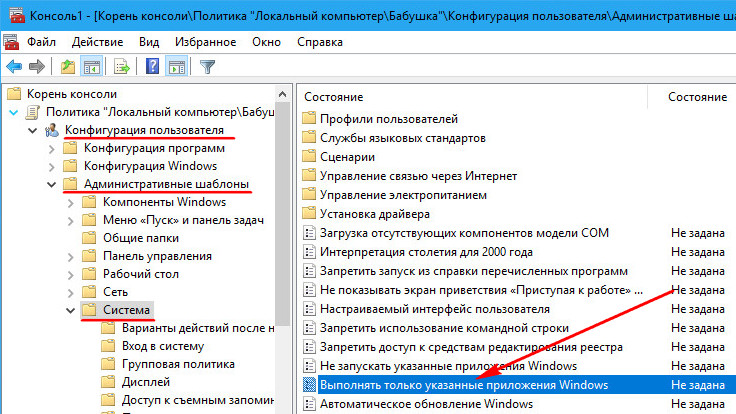

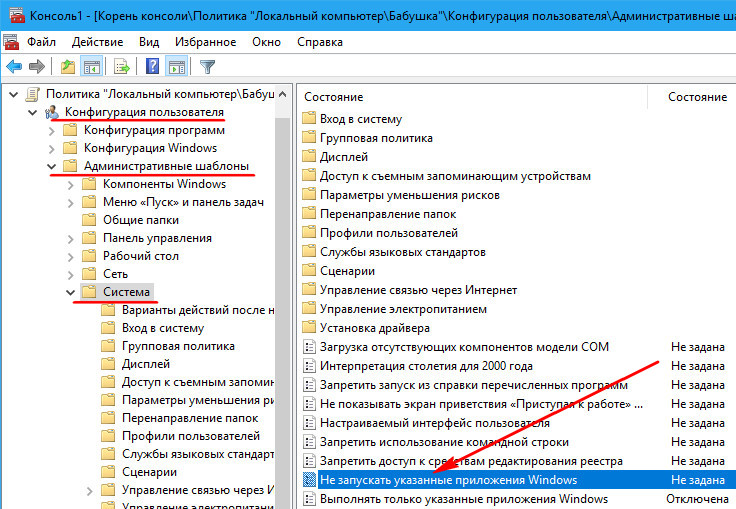

Ещё больше урезать возможности гостя или стандартного пользователя можно с помощью локальных групповых политик. Ограничения, введённые ими в окне редактора gpedit.msc, будут работать для всех учётных записей компьютера. А чтобы ограничения не касались администратора и применялись только для отдельных пользователей, с политиками нужно работать через консоль MMC.

Запускаем её:

mmc.exe

Необходимо добавить новую оснастку.

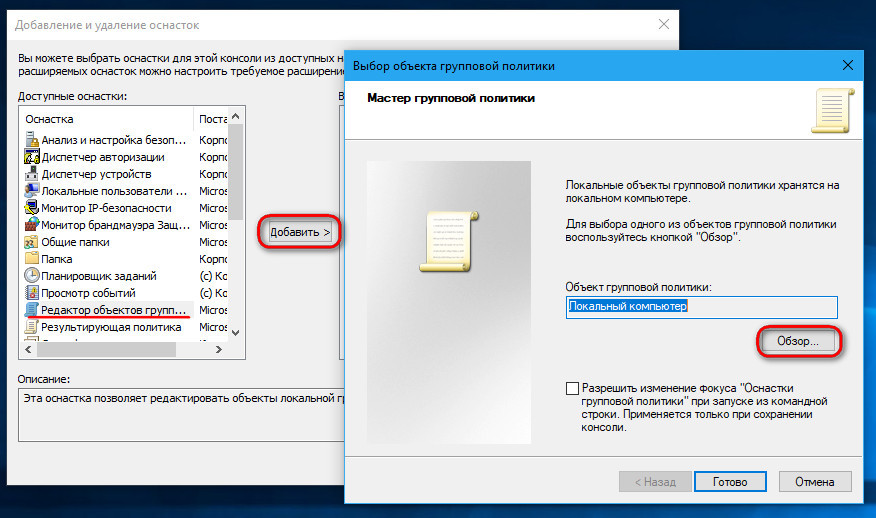

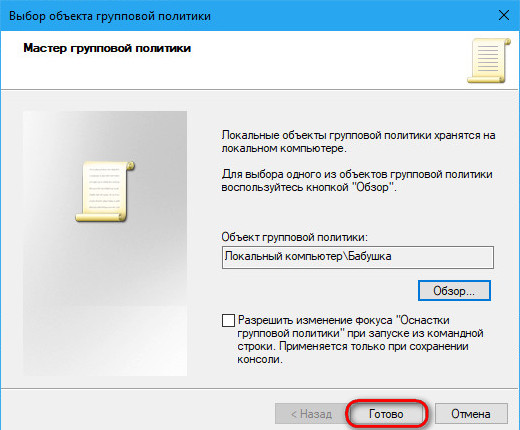

Кликаем «Редактор объектов групповой политики». Нажимаем «Добавить», затем — «Обзор».

Выбираем нужного пользователя.

Готово.

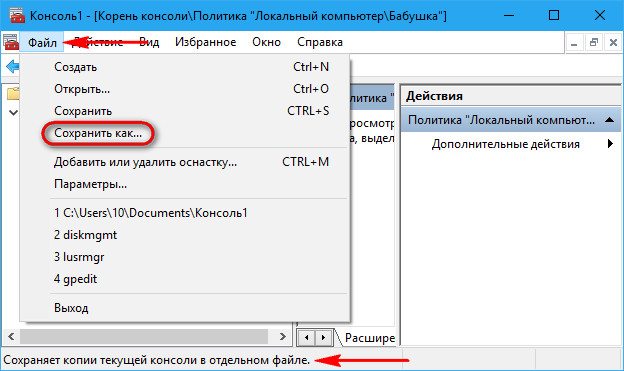

Закрываем форму добавления оснасток. Оснастку gpedit.msc, созданную для выбранного пользователя только что, сохраняем в удобном месте.

С этого места и будем впредь запускать эту оснастку. И ограничивать в ней права юзеров. Например, тройкой предложенных ниже способов.

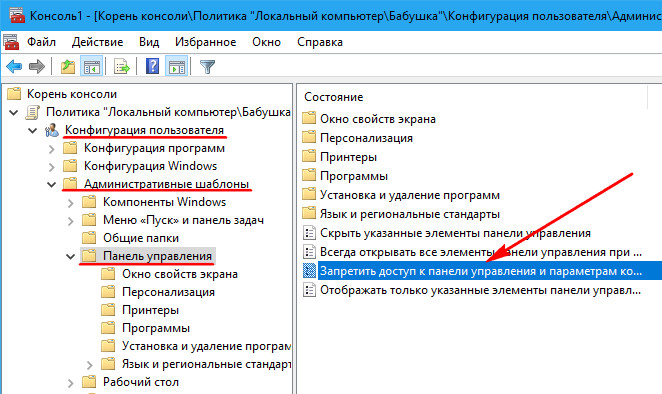

4. Запрет панели управления

Режим гостя, как упоминалось, защищён от вмешательства в настройки, находящиеся в приложении «Параметры». А вот панель управления в части настроек, не требующих прав администратора, гостю доступна. Это легко можно исправить и запретить её запуск.

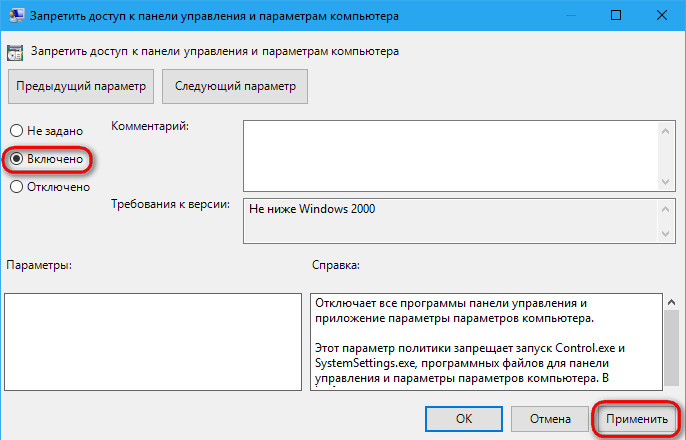

В созданной оснастке раскрываем путь, показанный на скриншоте. Открываем параметр, запрещающий работу с панелью управления.

Включаем его.

В учётке со статусом стандартного пользователя этот параметр ещё и отключит приложение «Параметры».

5. Запуск только UWP-приложений

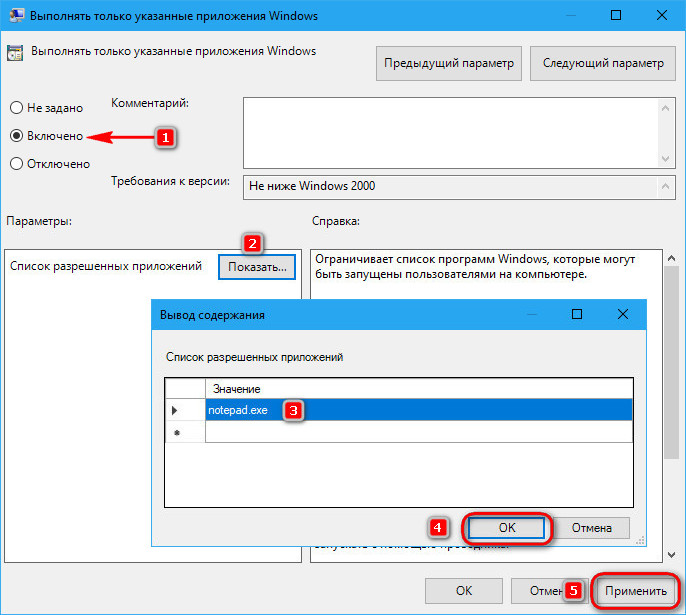

Чтобы дать человеку возможность работать только с UWP-приложениями и закрыть ему доступ к десктопным EXE-программам, можно воспользоваться параметром выполнения только указанных приложений.

Будучи включённым, этот параметр позволит поимённо указать только разрешённые для запуска EXE-программы. Нужно указать хотя бы одну такую программу, например, штатный блокнот.

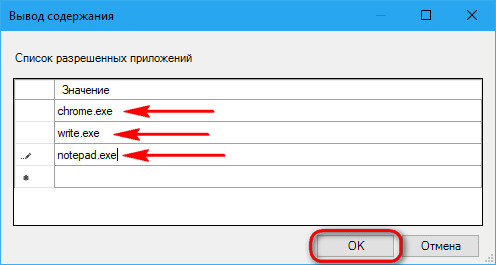

6. Запуск только отдельных программ

Используя параметр выполнения только указанных приложений, можно расширить перечень разрешённых пользователю EXE-программ.

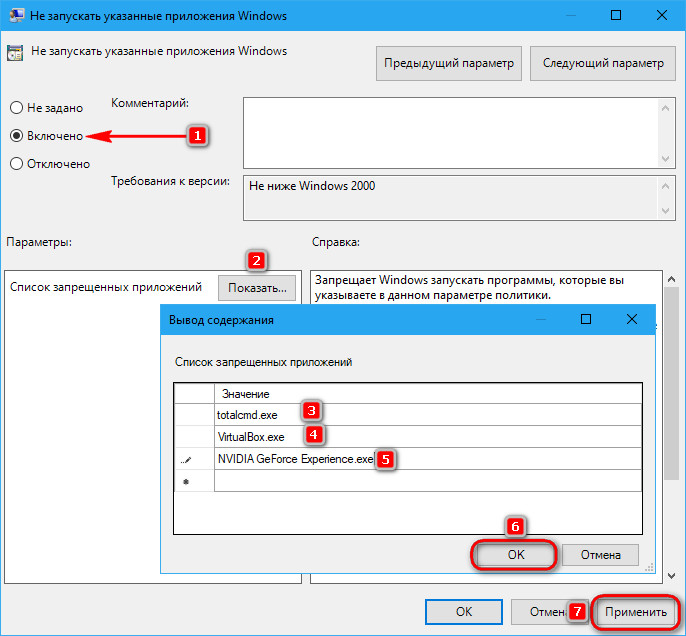

А можно сделать иначе и разрешить использовать все EXE-программы, кроме некоторых.

При попытке запуска запрещённых программ гость увидит такое вот сообщение.

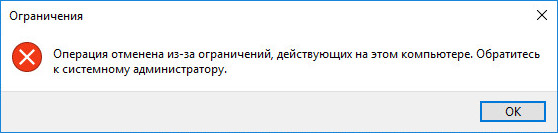

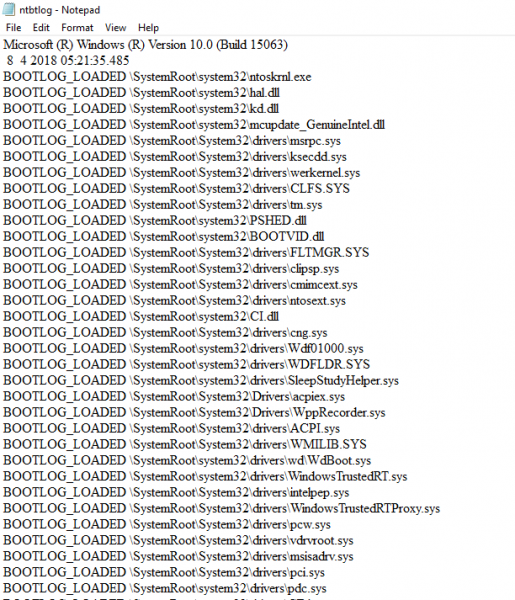

Booting the computer system involves loading an operating system from the various boot devices like drivers, network, and USB drives when the computer is switched on. Once the startup sequence finishes loading the operating system, the system hardware will be ready to perform complex operations. The Boot log is a record that maintains the list of success or failure of various pieces of Windows system during the booting process.

The Boot log keeps a record of everything that has happened while loading from the computer storage system to the memory during the boot process. It is available for various devices like network, hardware devices, and operating system which assists in identifying problems during the boot process and other issues pertaining to the troubleshooting. With the help of the Boot log, users can find out the drivers unloaded and loaded from the start of the system during the boot process. In Windows, users can either enable or disable the Boot log feature.

The log file is named as ntbtlog.txt which lists all the successfully loaded processes as well as an unsuccessful process during the boot process. The log is saved to drive C:\Windows\ntbtlog.txt. Users can enable or disable the Boot log in two ways. One is by using System Configuration (msconfig), and the other way is to use a Command Prompt. In this article, we explain how to enable or disable Boot log in Windows 11/10.

Enable Boot Log in System Configuration

Open Run by pressing Win + R key. To open System Configuration, type msconfig and click on OK.

In the System Configuration window, Go to Boot tab and check the with option Boot Log under Boot options to enable the Boot log feature.

Click on OK to save the changes.

Click on Restart button in the prompt window to start the Boot log process.

Once the restart is complete, navigate to C:\Windows\ntbtlog.txt to access the boot log.

The log file consists of a list of all the successfully loaded drivers as well as the list of drivers that failed to load during the startup sequence. Every time the user restarts the system, the log file keeps updating and eventually increases the list entries. To easily locate the drivers and make your troubleshooting easier It is recommended to disable the boot log after troubleshooting.

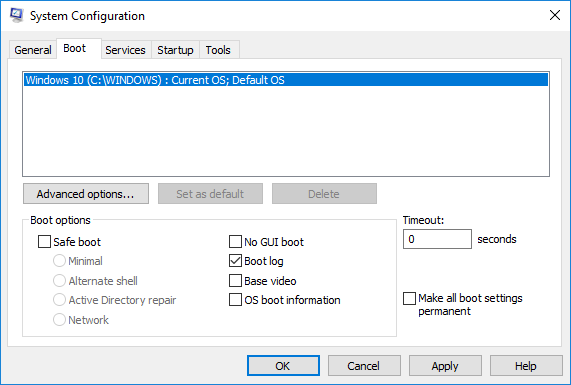

Disable Boot Log in System Configuration

Open Run by pressing Win + R key. To open System Configuration, type msconfig and click on Ok.

In the System Configuration window, Go to Boot tab and uncheck the option with Boot Log under Boot options to disable the Boot log feature.

Click on OK to save the changes.

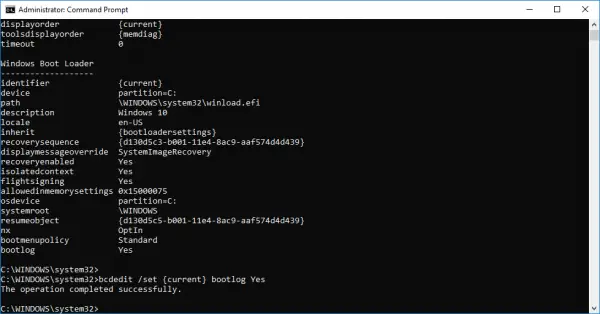

Enable Boot Log using Command Prompt

In the Start menu, type Command Prompt in the search bar. Right click on Command Prompt option and Run as administrator.

Type bcdedit in the command prompt and click Enter.

To enable the Boot log, you need to first find the Identifier of the current operating system. You can find the OS under the Windows Boot Loader section in the field called “Description”. In our case, it is Windows 10.

You can find the operating system identifier under the Windows Bootloader section next to the field name identifier. Generally, the identifier will be {current }. To know if the boot log entry is enabled or disabled, check the field “Bootlog” under Windows Boot Loader. If the “bootlog” entry is enabled, the entry will be ‘Yes’. If the boot log is disabled, the entry will be ‘No’.

To enable the boot log, type the following command with the operating system identifier.

bcdedit /set {identifier} bootlog Yes

Make sure that you substitute your operating system identifier in the field {identifier } above

In this case we replace {identifier} with actual operating system identifier as {current} shown below

bcdedit /set {current} bootlog Yes

Restart the system to start the Boot log process.

Once the restart is complete, navigate to C:\Windows\ntbtlog.txt to access the boot log.

Every time the user restarts the system, the log file keeps updating and eventually increases the size of the log. To easily locate the drivers and make your troubleshooting easier It is recommended to disable the boot log after troubleshooting. Follow the below steps to disable the boot log using the command prompt

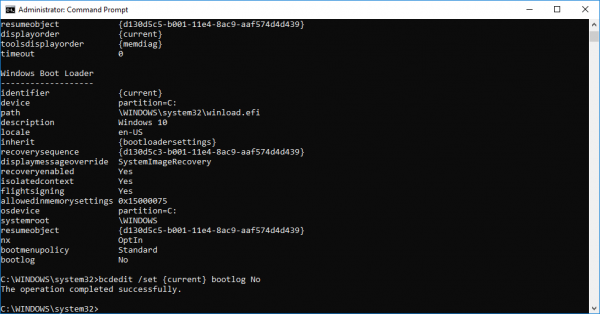

Disable Boot Log using Command Prompt

In the start menu, type Command Prompt in the search bar. Right click on Command Prompt option and Run as administrator.

Type the below command to disable the boot log-

bcdedit/ set {identifier} bootlog No

Make sure that you substitute your operating system identifier in the field {identifier } above

In this case, we replace {identifier} with actual operating system identifier as {current} shown below

bcdedit /set {current} bootlog No

Once done, close the command prompt.

That’s all.