Постоянно поступают вопросы, как настроить локальную сеть между компьютерами под управлением MS Windows.

Как правило пользователи встречаются с тремя видами проблем:

- Ввод сетевого пароля

- Нет доступа к \\xxx.xxx.x.x Возможно, у вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа.

Вход этого пользователя в систему не выполнен из-за ограничений учётной записи. Например: пустые пароли не разрешены, ограничено число входов или включено ограничение политики. - Сетевая ошибка. Windows не может получить доступ к \\xxx.xxx.x.x

В самом начале настройки простейшей локальной сети удостоверьтесь в следующем :

- Компьютеры находятся в одной рабочей группе

- Имена компьютеров и IP адреса в будущей сети уникальны

- Одинаковые учётные записи — имеют одинаковые пароли. Не очевидный и один из самых распространенных пунктов.

Почему так важно? Поясню.

В офис купили сразу несколько новых компьютеров. На все компы продавцы установили винду с одного образа. Таким образом, имена компьютеров и локальные учётные записи полностью совпадают, а это означает, что в сети будет конфликт с именами компов. Сами подумайте, заходите вы в сетевое окружение и видите список из x-компов с абсолютно одинаковым именем и как узнать кто есть кто (на самом деле такого не увидите — будет только один комп, первым авторизовавшийся в сети — пример для понятия логики уникальности имён сетевых устройств). Поэтому в такой ситуации — первым делом переименовывайте компьютеры.

Далее за компы садятся пользователи. Кто-то решает поставить на учётку пароль. Всё, привет. Сразу начинаются звонки: «Не работает сеть. Спрашивает сетевой пароль». Поэтому п.3 очень важен, поэтому если у вас одинаковые учётки, но разные пароли — ждите запроса авторизации. Точно такая же ситуация возникнет, если кто-то решит логиниться через учётную запись Microsoft. Как такое решать напишу позже, а пока вводите учётные данные хозяина компьютера либо проверяйте, что бы такого просто не было.

Итак. Если с предыдущим всё ок, наконец, приступаем к непосредственно к самому простому — настройке сети.

На каждом из компьютеров проделайте следующее:

- Проверяем подключение сетевых кабелей, wi-fi сетей (Очевидно? Очень подробно? Половина звонков приходят из-за выключенного свича/маршрутизатора, wi-fi адаптера в ноутбуке, не подключенного пач-корда)

- Заходим в «Центр управления сетями и общим доступом»

- В вертикальном боковом меню кликаем на «Изменить дополнительные параметры управления общим доступом»

- Заходим в текущий сетевой профиль и устанавливаем следующие значения:

- Включить сетевое обнаружение

- Включить общий доступ к файлам и принтерам

- Отключить общий доступ с парольной защитой (если такого нет — значит ищите его в других сетевых профилях. Он всегда находиться в самом низу.

Либо вы в домене, который мы сейчас не рассматриваем)

Всё. Сеть настроена. Не нужно лезть в Брандмауэр менять там что-то или выключать его, не нужно перегружаться. Сеть должна работать.

Практика показывает, если всё сделано верно, а сетевого доступа нет, то вы подключаетесь к старым версиям виндовс(XP, 2000, Server xxxx). В этом случае на многие вопросы ответит эта статья.

Либо у вас не включилось сетевое обнаружение. Для проверки, снова зайдите в «дополнительные параметры общего доступа» и проверьте, включено ли оно. Если нет — вам сюда.

Reading time6 min

Views14K

Read this article to learn how to disable password request when booting Windows 10, 8 or 7. How to remove an account password and have Windows boot automatically and right to the desktop screen, without having to enter logins and passwords.

Introduction

In Windows, the lock screen appears automatically if the user account is password-protected or if this computer is used by several people, each of whom has their own account to sign in.

The lock screen appearing from time to time may be irritating for some people and affect their productivity as they have to type in the password again and again, if their work involves short-time breaks from the computer. That is why people often try to disable Windows lock screen especially if their desktop computer/laptop is used for personal purposes by one worker only, or when accounts for other users can be removed, and they can use the computer from time to time from the single owner’s account (this is what often happens in families with one PC for all).

There are some simple methods to achieve this goal and disable the permanent password request appearing in the Windows lock screen every time the operating system boots or a user signs in after a short break, so that your computer boots to desktop at once. In this article, we’ll describe such methods for your convenience. Also, you can disable the user account password request easily, if necessary, and we’ll provide a brief description of this method as well.

An easy way to disable password request in Windows lock screen by modifying account settings

To remove the lock screen and get rid of its popping up here and there in Windows, all you need is to follow a simple sequence of steps.

Use the keyboard shortcut Windows + R to open the Run dialogue box. Type the command netplwiz into the field Open and click ОК or press the Enter on the keyboard to perform the command.

The operating system will grant you access to account settings by listing them in the system window User Accounts; these settings are used to grant or refuse access to the computer, change passwords and modify other options. In the tab Users uncheck the box for Users must enter a user name and password… and click Apply in the lower right corner.

The operating system will display a new pop-up window Automatically sign in suggesting to specify a certain name and password for the user whose account data will be used for permanent automatic log in to Windows without involving the lock screen. Fill in the corresponding fields – User name, Password and Confirm Password, then click ОК, and click ОК again the previous window to save the changes you have made to user account settings.

For the changes to take effect, the operating system has to be restarted. Click on the Start button in the lower left corner of your desktop, on the Taskbar and click on the Power button on the left. From the list of available actions, select Restart, and the operating system will reboot.

When the computer restarts, it will log on to Windows automatically without showing the lock screen.

Disable password request at startup by resetting it

As a rule, a user account with administrator rights is used to work in Windows 10, 8 or 7 in order to enjoy all features of these operating systems. You can remove the password for such account to enable logging into the system directly without having to stop for the lock screen.

Warning! We strongly advise users against removing the password to the administrator’s account as this action will seriously reduce the degree of system protection and let viruses and other malware to infiltrate into the operating system effortlessly and access anything they may want to.

However, if you are completely comfortable with such situation and not worried about possible virus risks, here are the steps to take.

Note: The sequence of actions required to remove the administrator’s account password in different versions of Windows is different, depending on whether your version includes the system application Settings or not. Below, we listed two methods for password resetting for these two different kinds of Windows versions.

Remove the administrator’s account password with the Settings app

Open the Settings app that gives you access to most Windows options – and use one of the many ways to do it.

For example, click on the Start button in the lower left corner of your desktop, on the Taskbar. From the list of available options, select Settings, and the app will open immediately.

In the main window, select Accounts by left-clicking on it. On the left, choose the tab Sign-in options, and on the right, scroll down to access the section Password and click Change.

The User Account Control system will open a new window: it will ask you to confirm your rights to modify this account, by entering your current password. Enter the password into the corresponding field.

When the system checks the password and verifies it, you will see a new “Change your password” window: don’t type ANYTHING into the fields New password and Reenter password.

Then click Next to proceed and Finish to save the changes you have made.

When everything is complete, restart the computer and it will log in automatically, without showing the Windows lock screen.

Remove the administrator’s account password with Control Panel

In Windows 7 there is no Settings app to manage all of them (this all-round tool is only available in newer versions of Windows), so you should remove a password with the system application Control Panel.

To access Control Panel click on the Start button and select the corresponding line on the right.

In the window that opens look at the upper right corner to find the line View by, click on the arrow to display the nested menu, and select Category.

Now the Control Panel elements will be shown in a different way. Look at the section User Accounts and Family Safety, which is in charge of configuring accounts, passwords and parental controls, and click on the link Add or remove user accounts.

In the new window entitled Choose the account you would like to change left-click on the administrator’s account.

One more page opens to let you modify this particular account; click on the link Change the password.

You will see a new page for changing the password, with several fields to be filled in. Start with Current password by typing the existing password which is being used now, and leave the fields New password and Confirm new password intentionally blank. Now hit Change password and your settings will be applied immediately.

Now close the Control Panel window, restart your computer and make sure that the operating system boots to desktop immediately, without sending you to the Windows lock screen.

Bonus Tips: how to disable password request when waking your PC from sleep

Just as in the previous part of the article, the methods applied to disable password request when waking the computer from sleep differ depending on what version of Windows you are using and if that version includes the Settings app. That is why we want to describe methods to disable the password request in Windows 10 and Windows 7 which differ by the system applications which are used.

How to disable password request when waking from sleep in Windows 10

Open the Settings app as described earlier in this article and go to Accounts. On the left, choose Sign-in options, find the section Require sign-in and choose Never in the menu below.

Now you won’t have to enter any passwords when the computer wakes from sleep.

Also, when people use devices connected to the computer and having a certain limited range of use (for example, Bluetooth mice), Windows may get locked when such devices get out of range, and request a password to continue work. To prevent that from happening, scroll down to find the section Dynamic lock and uncheck the box for Allow Windows to automatically lock your device when you’re away.

Besides, it is worth checking screensaver settings: some of them may trigger the lock screen to be displayed and password to be requested.

Just as before, open the Run window, and in the field Open, type (or copy and paste) the following command: control desk.cpl,,@screensaver, then click ОК or press Enter on the keyboard.

This command initiates the Screen Saver Settings window, where you need to uncheck the box for On resume, display logon screen, and then click Apply and ОК to save the new settings.

How to disable password request when waking from sleep in Windows 7

In order to disable request for a password when waking from sleep in Windows 7, you will have to use the system application Control Panel. Open this app just like you did it before, and scroll down until you can select Power Options.

In the new page Select a power plan look at the plan which is currently used as your choice, and click on the link Change plan settings.

In the related power plan settings window, click on Change advanced power settings.

A new window pops up to display all settings related to power management of your PC. You may need to click on the link Change settings that are currently unavailable to access the full list of settings. (This link is usually shown for laptops, so it’s OK if you don’t see it on a desktop PC).

For the option Require a password on wakeup set the value No for all lines, and then click Apply and ОК to save the power plan settings you have just modified.

Now the operating system won’t ask you for a password when waking from sleep, and it will return to work-ready status automatically.

See the full article with all additional video tutorials.

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

Неочевидная возможность создать учетные записи пользователей Active Directory без пароля (с пустым паролем) является одной из угроз безопасности домена. В этой статье мы рассмотрим, можно ли создать в домене пользователей без пароля, как найти и отключить таких пользователей.

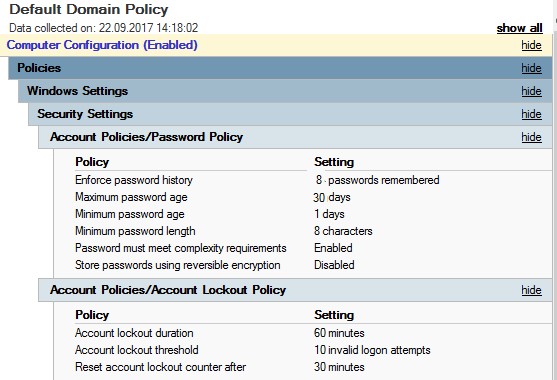

Для многих администраторов Active Directory может быть новостью, что в домене могут быть учетные записи с пустыми паролями несмотря на то что в домене включена стандартная политика паролей, требующая минимальную длину пароля(Minimum password length) .

Если у пользователя включен атрибут

PASSWD_NOTREQD

(пароль не требуется), потенциально это позволяет задать для такой учетной записи пустой пароль, даже если политика паролей домена явно запрещает это. Атрибут PASSWORD_NOT_REQ не является отдельным атрибутом класса user в AD, а хранится в значении составного атрибута userAccountControl (представляет собой битовую маску состояния учетной записи пользователя).

Сначала рассмотрим, как задать пустой пароля для произвольного пользователя.

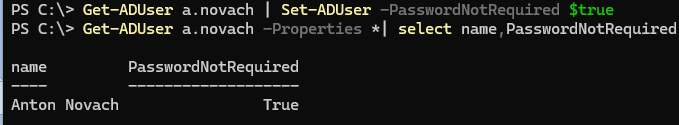

Чтобы включить атрибут PasswordNotRequired для пользователя, воспользуйтесь PowerShell командлетом Set-ADUser:

Get-ADUser i a.novach | Set-ADUser -PasswordNotRequired $true

Теперь проверим, что для пользователя теперь не требуется пароль:

Get-ADUser a.novach -Properties *| select name,PasswordNotRequired

Также отключить требование пароля для пользователя можно из графической оснастки Active Directory Users and Computers (

dsa.msc

). Откройте свойства пользователя, перейдите на вкладку редактора атрибутов и отредактируйте значение атрибута UserAccountControl. Чтобы включить опцию PASSWD_NOT_REQD, нужно добавить 32 (в десятичной системе) к текущему значению атрибута.

Например, изначально значение такого атрибута было 66048. Значение получено суммой атрибутов NORMAL_ACCOUNT (512) + DONT_EXPIRE_PASSWORD (65536). Чтобы включить для этой учетки опцию PASSWD_NOT_REQD, добавим к текущему значению (PASSWD_NOTREQD) 32. Получилось 66080.

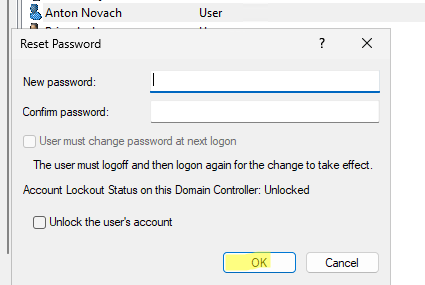

После того, как для пользователя включен атрибут PASSWD_NOT_REQD, он не сможет самостоятельно установить для себя пустой пароль (через обычную процедуру смену пароля). Однако администратор домена, член группы Account Operator или пользователь, которому делегированы административные права на смену паролей других учетных записей, сможет сбросить (изменить) пароль такого пользователя на пустой.

Откройте консоль ADUC, щелкните по пользователю и выберите Reset Password. Не указывайте новый пароль и подтверждение (оставьте поля для ввода пароля пустыми).

В этом случае парольная политика AD не запретит создание пустого пароля. Теперь этот пользователь сможет войти на компьютер Windows домен с пустым паролем, просто указав свою учетную запись и нажав Enter.

Пользователи с пустыми паролями могут быть существенной угрозой безопасности домена, т.к. их легко обнаружить.

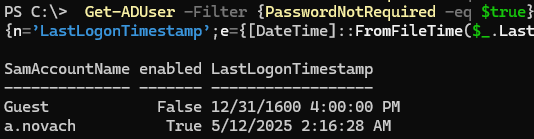

Администраторам для предотвращения появления пользователей без паролей нужно отслеживать наличие в домене пользователей, у которых включен атрибут PASSWD_NOTREQD. Проще всего найти таких пользователей с помощью PowerShell:

Get-ADUser -Filter {PasswordNotRequired -eq $true} -properties LastLogonTimestamp, PasswordNotRequired | ft SamAccountName,enabled, PasswordNotRequired , @{n=’LastLogonTimestamp’;e={[DateTime]::FromFileTime($_.LastLogonTimestamp)}}

Для найденных пользователей нужно сбросить пароль и отключить опцию PasswordNotRequired:

Set-ADAccountPassword a.novach -Reset

Get-ADUser -Identity a.novach | Set-ADUser -PasswordNotRequired $false -ChangePasswordAtLogon $true

Форсируем native-опции безопасности для десктопных и серверных систем Windows

https://t.me/w2hackIntro

Дано на нашем w2hack канале не было статей посвященных настройке безопасности ОС, в частности Windows, и использования заложенных в ней штатных механизмов защиты. Поэтому сегодня в материале пойдет речь о форсировании (т.е. включении) native или как еще можно сказать «родных» фич безопасности поставляемых Microsoft «из коробки». Они обеспечивают базовый уровень безопасности, как отдельного десктопа так и при помощи групповых политик — компьютеров домена и серверной фермы.

Это самый минимум, что можно (и должен) сделать каждый порядочный админ в своем ИТ-хозяйстве. Предполагаемые настройки довольно просты, отнимают минимум времени, не требуют каких-либо доустановок ПО или компонентов ОС, а так же не прибегают к использованию сторонних технологий. Ну, а в в связке с другими корпоративными СЗИ это значительно повысит уровень защищенности и как минимум защитит от шаловливых script kiddie

1. Защита от извлечения паролей из памяти

Ниже мы рассмотрим основные методики защиты десктопных и срверных версий Windows систем в домене Active Directory от атак посредством Mimikatz–like инструментов.

Для тех, кто не помнит, утилита Mimikatz с помощью модуля sekurlsa позволяет извлечь пароли и хэши авторизованных пользователей, хранящиеся в памяти системного процесса LSASS.EXE (Local Security Subsystem Service ).

1.1 Предотвращение использования режима debug

По умолчанию, права на использование режима debug предоставляются локальной группе администраторов (BUILTIN\Administrators). Хотя в 99% случаях эта привилегия абсолютно не используется администраторами, соответственно, в целях безопасности возможность использования привелегии SeDebugPrivilege лучше отключить. Делается это через групповую политику (локальную или доменную). Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment и включите политику Debug Program. В нее нужно добавить доменную группу пользователей, которым могут понадобится права debug (как правило, разработчики), либо оставить эту группу пустой, чтобы данного права не было не у кого.

Теперь, если попробовать получить debug через всем известную утилиту mimikatz появится вот такая ̶н̶е̶ ̶е̶б̶и̶ч̶е̶с̶к̶а̶я̶ ошибка:

1.2 Отключение дайджест-аутентификации WDigest

Протокол WDigest появился еще в старушке Windows XP и использовался для выполнения HTTP дайджест-аутентификации (HTTP Digest Authentication), особенностью которой являлось использование пароля пользователя в открытом виде. В современных ОС Windows 8.1 and Server 2012 R2 добавилась возможность полного запрета хранения паролей в открытом виде в LSASS.

Для запрета хранения WDigest в памяти, в этих ОС в ветке реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest уже имеется DWORD32 параметр с именем UseLogonCredential и значением 0.

Если же нужно полностью отключить метод аутентификации WDigest, в этой же ветке (HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest) установите значение ключа Negotiate в 0.

Для поддержки этой возможности в Windows 7, 8 и Windows Server 2008 R2 / 2012 необходимо установить специальное обновление — KB2871997, а потом выставить эти же ключи реестра.

1.3 Защита LSA от подгрузки сторонних модулей

В Windows 8.1 и Windows Server 2012 R2 появилась возможность включения защиты LSA, обеспечивающей защиту памяти LSA и предотвращаю возможность подключения к ней из незащищённых процессов. Для включения этой защиты, необходимо в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA создать параметр RunAsPPL со значением 1.

После применения этого параметра атакующий не сможет получить доступ к памяти LSA, а mimikatz на команду securlsa::logonpassword, выдаст ошибку

ERROR kuhl_m_securlsa_acquireLSA : Handle on memory (0x00000005).

1.4 Отключение устаревших протоколов LM и NTLM

Устаревший протокол LM аутентификации и, соответственно, хранение LM хэшей нужно обязательно отключить с помощью групповой политики Network Security: Do Not Store LAN Manager Hash Value On Next Password Change (на уровне Default Domain Policy).

Далее нужно отказаться от использования как минимум протокола NTLMv1 (политика в разделе Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options — Network Security: Restrict NTLM: NTLM authentication in this domain), а как максимум и NTLMv2

И если отказ от NTLMv1 как правило проходит безболезненно, то при отказе от NTLMv2 придется потрудиться. В больших инфраструктурах, как правило, приходят к сценарию максимального ограничения использования NTLMv2. Т.е. везде, где возможно должна использоваться Kerberos аутентификация, а на оставшихся системах — NTLMv2.

1.5 Запрет использования обратимого шифрования

Следует явно запретить хранить пароли пользователей в AD в текстовом виде. Для этого следует включить доменную политику Store password using reversible encryption for all users in the domain в разделе Computer Configuration -> Windows Settings ->Security Settings -> Account Policies -> Password Policy, выставив ее значание на Disabled.

1.6 Форсирование Protected Users

При использовании функционального уровня домена Windows Server 2012 R2, для защиты привилегированных пользователей возможно использовать специальную защищенную группу Protected Users. В частности, защита этих учеток от компрометации выполняется за счет того, что члены этой группы могут авторизоваться только через Kerberos (никаких NTLM, WDigest и CredSSP) и т.д. (подробности по ссылке выше). Желательно добавить в эту группу учетные записи администраторов домена, серверов и пр. Этот функционал работает на серверах будет работать на Windows Server 2012 R2 (для Windows Server 2008 R2 нужно ставить упомянутое выше дополнительное обновление KB2871997)

1.7 Запрет использования сохранённых паролей

Можно запретить пользователям домена сохранять свои пароли для доступа к сетевым ресурсам в Credential Manager.

Для этого включите политику Network access: Do not allow storage of passwords and credentials for network authentication в разделе Computer Configuration -> Windows Settings ->Security Settings ->Local Policies ->Security Options.

2. Защита административных учеток

Использование ниже приведенных рекомендаций значительно повысит защиту компьютеров домена Active Directory от атак, аналогичных летнему инциденту с шифровальщиком Petya, одной из техник распространения которого между компьютерами домена (помимо уязвимости в SMBv1) был удаленный доступ с помощью полученных из памяти учетных данных администраторов (с помощью утилиты аналогичной Mimikatz).

Основное правило, которым следует пользоваться – максимальное ограничение административных привилегий, как для пользователей, так и администраторов. Нужно стремится к тому, что предоставлять пользователям и группам поддержки только те права, которые необходимы для выполнения повседневных задач.

Базовый список правил:

- Учетные записи администраторов домена/организации должны использоваться только для управления доменом и контроллерами домена. Нельзя использовать эти учетные записи для доступа и управления рабочими станциями.

- Для учетных записей администраторов домена желательно использовать двухфакторную аутентификацию

- На своих рабочих станциях администраторы должны работать под учетными записями с правами обычного пользователя

- Для защиты привилегированных учетных записей (администраторы домена, Exchange, серверов) нужно рассмотреть возможность использования группы защищенных пользователей (Protected Users)

- Нельзя запускать сервисы под учетными записями администраторов (а тем более администратора домена), желательно использовать выделенные учетные записи или Managed Service Accounts .

- Запрет работы пользователей под правами локального администратора

Естественно, нужно политиками обеспечить достаточную длину и сложность пароля как для пользователей, так и для администраторов и условия блокировки. Я говорю о политиках раздела Computer Configuration -> Windows Settings -> Security Settings -> Account Policies

- Password Policy

- Account Lockout Policy

Касательно встроенной учетной записи на компьютерах пользователей. Нельзя использовать одинаковые пароли локального администратора на всех ПК. Желательно вообще отключить (или хотя бы переименовать) локальную учетку administrator. Для регулярной смены пароля этой учетной записи на уникальный на каждом компьютере в сети можно использовать LAPS.

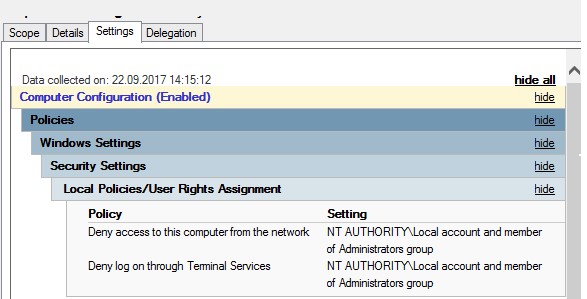

Доступ по сети с помощью локальных учетных записей и удаленных вход по RDP нужно запретить групповыми политиками . Данные политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

- Deny access to this computer from the network – Отказать в доступе к этому компьютеру из сети

- Deny log on through Remote Desktop Services – Запретить вход в систему через службы удаленных рабочих столов

- Deny log on as a batch job – Отказать во входе в качестве пакетного задания

- Deny log on as a service — Отказать во входе в качестве службы

3. Защита RDP-сеансов

Настраиваем защиту удаленного рабочего стола

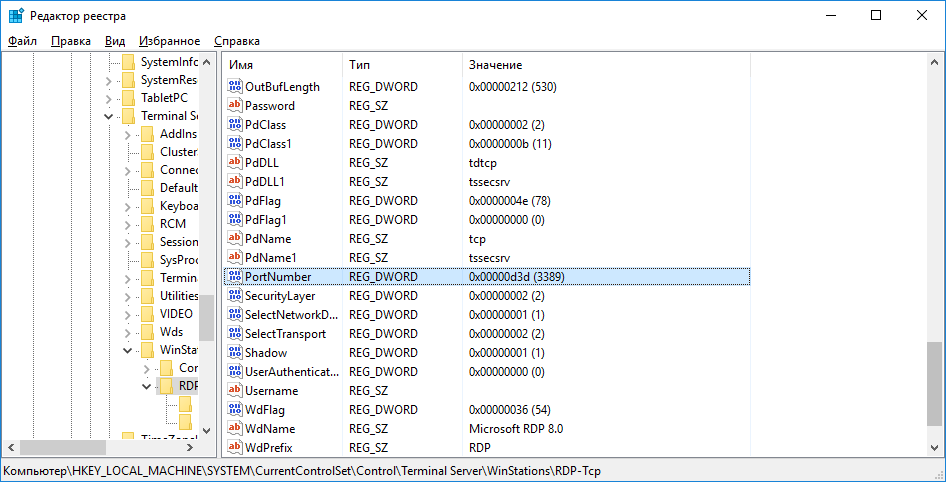

3.1 Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

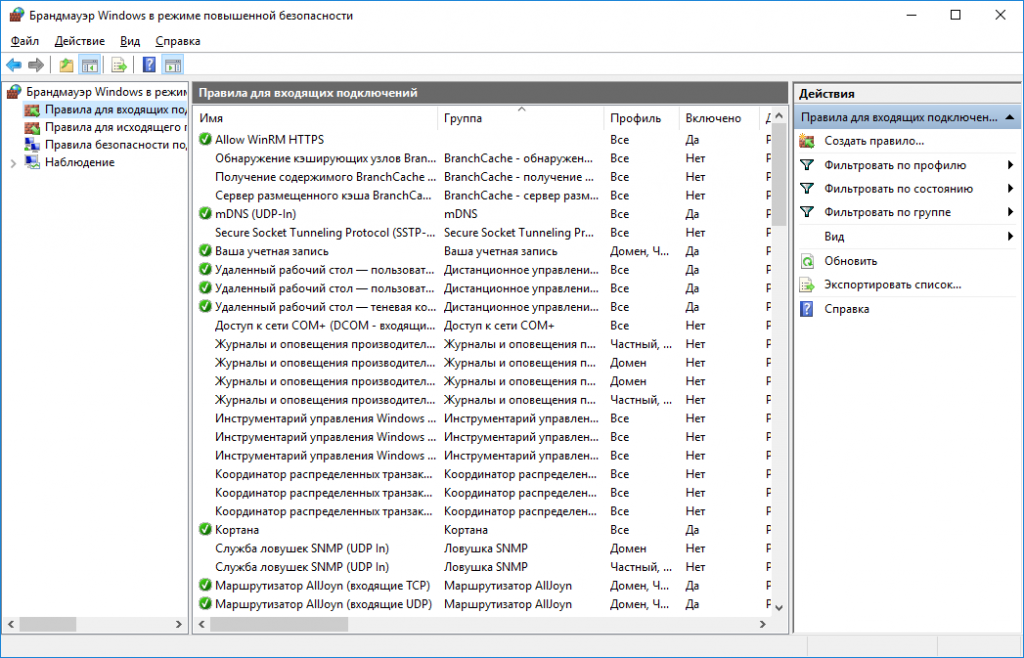

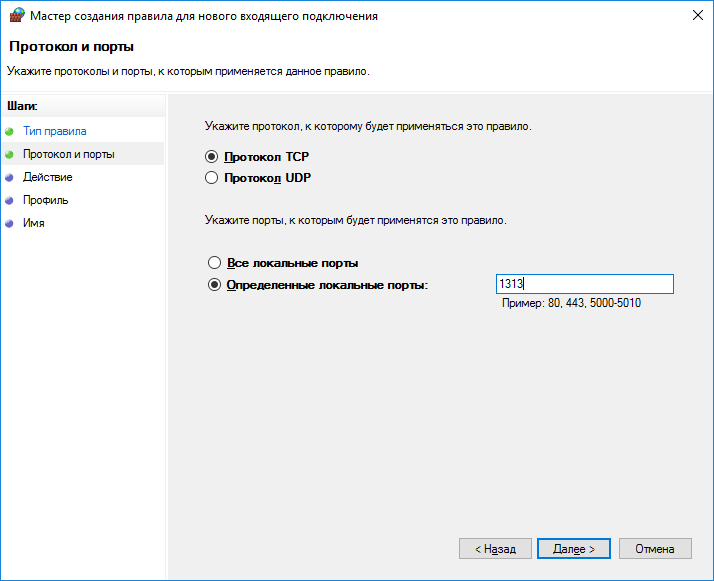

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

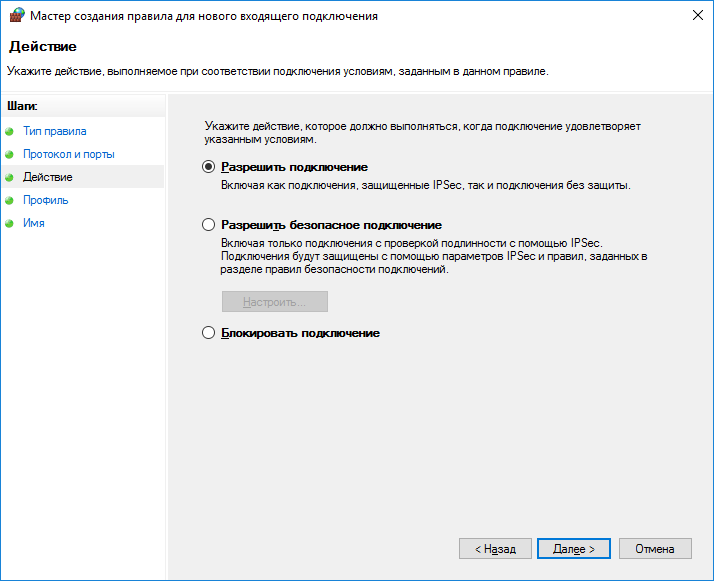

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра. В следующем окне мастера нужно выбрать Разрешить подключение.

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

3.2 Блокируем учетные записи с пустым паролем

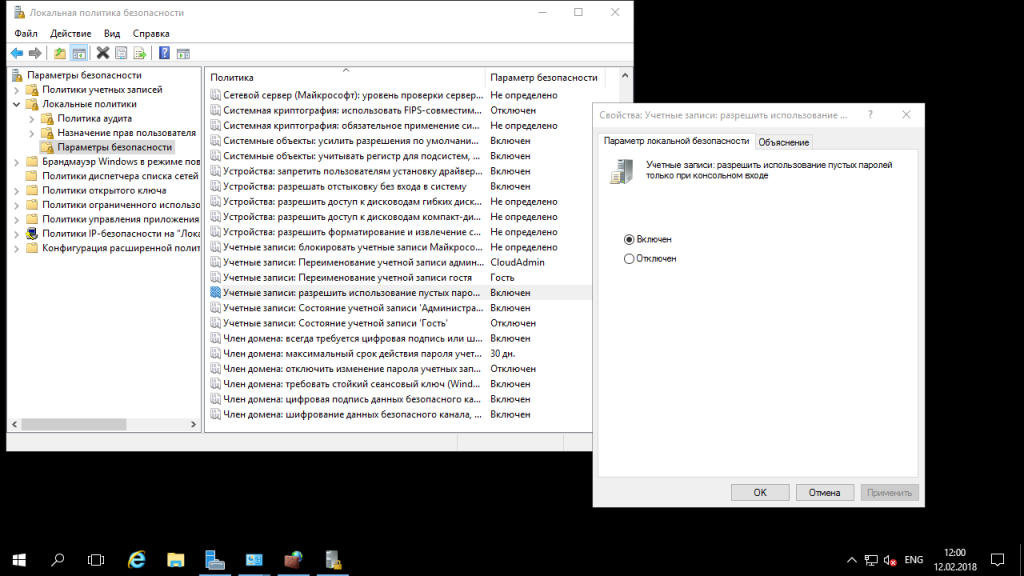

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен.

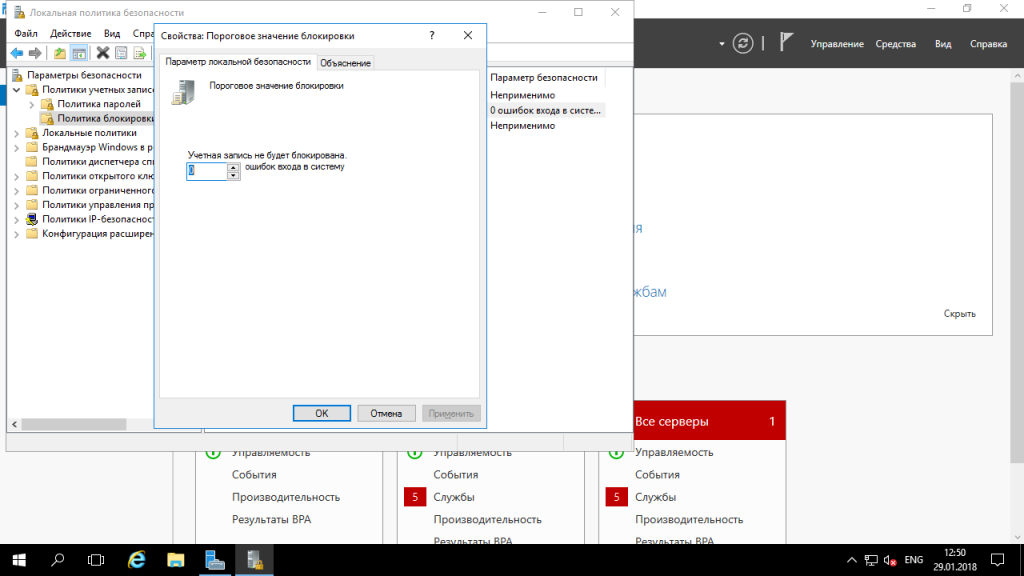

3.3 Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

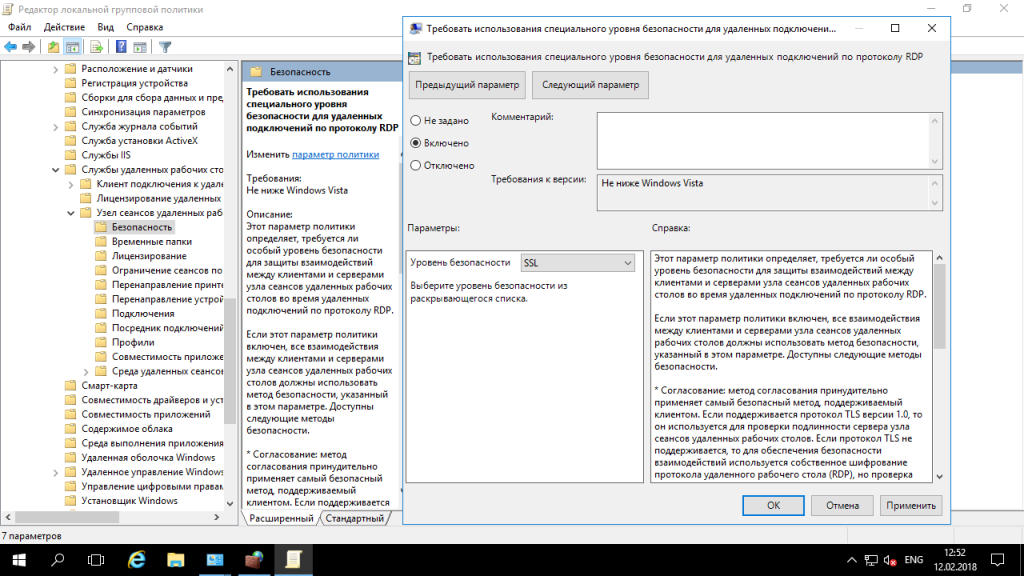

3.4 Используем протокол SSL/TLS для защиты RDP

Если соединение с RDP-сервером реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/TLS-туннелирование соединения.

Опцию RDP через TLS можно активировать через набор правил и настроек защиты сервера удаленных рабочих столов. Введите команду gpedit.msc и перейдите в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Безопасность. Откройте политику Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP. Выберите значение Включено и выберите уровень безопасности SSL.

Этой настройкой мы включили шифрование как таковое. Теперь нам нужно сделать так, чтобы применялись только стойкие алгоритмы шифрования, а не какой-нибудь DES 56-bit или RC2.

Поэтому в этой же ветке открываем параметр «Установить уровень шифрования для клиентских подключений». Включаем и выбираем «Высокий» уровень. Это нам даст 128-битное шифрование.

Но и это еще не предел. Самый максимальный уровень шифрования обеспечивается стандартом FIPS 140-1. При этом все RC2/RC4 автоматически идут лесом.

Чтобы включить использование FIPS 140-1, нужно в этой же оснастке пойти в Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности.

Ищем параметр «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания» и включаем его.

И в завершении в обязательном порядке включаем параметр «Требовать безопасное RPC-подключение» по пути Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Этот параметр требует от подключающихся клиентов обязательное шифрование согласно тем установкам, которые мы настроили выше.

Теперь с шифрованием полный порядок, можно двигаться дальше.

4. Дополнительные твики реестра для усиления безопасности

Под катом будут перечислены ключи реестра, установка указанных параметров которых рекомендуется установить в защищаемых системах. Эти ключи также можно установить через групповые политики. Параметры ключей описаны в формате «x,y», где x — тип параметра (например, x=4 — параметр DWORD), а y — рекомендуемое значение параметра.

Исключение нулевой сессии

Для исключения нулевой сессии создается в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\LanManServer\Parameters параметр RestrictNullSessAccess со значением равным «4,1»

Исключение замены системных модулей DLL модулями DLL приложений

Для исключения замены системных модулей DLL одноименными модулями DLL приложений (изменения порядка поиска модулей DLL) создается в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager параметр SafeDllSearchMode со значением равным «4,1»

Выдача сообщения при заполнении журнала безопасности

Для информирования пользователя о заполнении журнала безопасности на 90% создается в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Security\ Eventlog параметр WarningLevel со значением равным «4,90»

Запрет отключения системы при переполнении журнала безопасности

Для запрета отключения системы при переполнении журнала безопасности устанавливается для параметра «CrashOnAuditFile» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Принудительная очистка памяти при выключении компьютера

Для принудительной очистки памяти при выключении компьютера устанавливается для параметра «ClearPageFileAtShutdown» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

Разрешение передачи только хэшированных паролей

Для передачи хэшированных паролей (запрета посылки незашифрованного пароля сторонним SMB-серверам) устанавливается для параметра «EnablePlainTextPassword» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation \Parameters

Запрет образования административных сетевых ресурсов

Запрет образования административных сетевых ресурсов для сервера LanmanServer обеспечивается наличием по умолчанию параметра «AutoShareServer» (для сервера) и «AutoShareWks» (для рабочей станции) со значением «4,0» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanManServer\Parameters

Запрет запуска файлов типа AUTORUN

Запрет запуска файлов типа AUTORUN обеспечивается установкой параметру «NoDriveTypeAutorun» значения «255» в ключе реестра HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Polices\Explorer

Защита от сетевых атак протокола TCP/IP

Для защиты от сетевых атак протокола TCP/IP добавляются параметры, с установкой их значения и изменения значения существующих параметров в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

- «EnableICMPRedirect» — значение «4,0»

- «EnableSecurityFilters» — значение «4,1»

- «KeepAliveTime» — значение «4,30000»

- «SynAttackProtect» — значение «4,2»

- «TcpMaxConnectResponseRetransmiissions» — значение «4,2»

- «TcpMaxConnectRetransmiissions» — значение «4,3»

- «TcpMaxDataRetransmiissions» — значение «4,3»

- «TcpMaxPortsExhausted» — значение «4,3»

- «DisableIPSourceRouting» — значение «4,2»

Примечание:

- Для защиты от атак протокола IPv6 параметру «TcpMaxConnectRetransmiissions» устанавливается значение «4,3», а параметру «DisableIPSourceRouting» значение «4,2» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters

- Для защиты от атаки изменения маршрута отключается ICMP Router Discovery Protocol посредством установки параметру «PerformRouterDiscovery» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

- Выключение маршрутизации TCP/IP от источника выполняется посредством установки параметру «DisableIPSourceRouting» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

Ограничение доступа к журналам событий

Ограничение доступа к журналам событий обеспечивается наличием по умолчанию параметра «RestrictGuestAccess» со значением «4,1» в ключах реестра, указанных ниже:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\System

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Security

Настройки контроля учетных записей User Account Control (UAC)

Контроль учетных записей пользователей обеспечивается установкой в разделе реестра HKEY_LOCAL_MACHINE \Software\Microsoft\Windows\CurrentVersion\Policies\System\ соответствующих параметров для следующих ключей реестра:

- «PromptOnSecureDesktop» — Разрешение (запрет) переключения на безопасный рабочий стол при выполнении запроса на повышение прав — «4,1» («4,0»)

- «ConsentPromptBehaviorAdmin» — Включить (выключить) реагирование на повышение прав администраторов — «4,0» («4,5»)

- «ValidateAdminCodeSignatures» — Отключение повышения прав только для подписанных и проверенных исполняемых файлов — «4,0»

- «EnableLUA» — Выключение контроля пользователей — «4,0»

- «EnableInstallerDetection» — Выключение (включение) обнаружения установки приложений и запросов на повышение прав — «4,0» («4,1»)

- «FilterAdministratorToken» — Включение (выключение) режима подтверждения администратором использования встроенной учетной записи администратора «4,1» («4,0»)

- «ConsentPromptBehaviorUser» — Выключение (включение) контроля на запрос повышения прав для пользователей — «4,0» («4,3»)

- «EnableSecureUIAPaths» — Выключение (включение) повышения прав для UIAccess-приложений только при установке в безопасных АРМ — «4,0» («4,1»)

- «EnableVirtualization» — Разрешение (запрет) виртуализации на рабочем месте пользователя при сбоях записи в файл или реестр «4,1» («4,0»)

- «EnableUIADesktopToggle» — Запрет UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол — «4,0»

- «ShutdownWithoutLogon» — Запрет завершения работы системы без выполнения входа в систему «4,0»

Запрет локальным пользователям использования нулевых сеансов

Запрет локальным пользователям использования нулевых сеансов обеспечивается установкой параметру «allownullsessionfallback» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Control\Lsa\MSV1_0

Запрет хранения хэш-значения LAN Manager до следующей смены пароля

Запрет хранения хэш-значения LAN Manager до следующей смены пароля обеспечивается установкой параметру «NoLMHash» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Control\Lsa

Запрет анонимного доступа к общим ресурсам

Запрет анонимного доступа к общим ресурсам обеспечивается установкой параметру «NullSessionShares» значения «7,0» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\ Services\LanManServer\Parameters

Запрет применения разрешений «Для всех» к анонимным пользователям

Запрет применения разрешений «Для всех» к анонимным пользователям обеспечивается установкой параметру «EveryoneIncludesAnonymous» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\ Control\Lsa

Запрет просмотра учетных записей SAM анонимными пользователями

Запрет просмотра учетных записей SAM анонимными пользователями обеспечивается установкой параметру «RestrictAnonymousSAM» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\ Control\Lsa

Отключение автоматического входа в систему под учетной записью администратора

Отключение автоматического входа в систему под учетной записью администратора обеспечивается установкой параметру «AutoAdminLogon» значения «1,0» в ключе реестра HKEY_LOCAL_MACHINE\ Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Установка режима усиления защиты на сервере SMB

Установка режима усиления защиты на сервере SMB обеспечивается назначением параметру «SMBServerNameHardeningLevel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\LanManServer\Parameters

Отключение клиентов по истечении разрешенного времени входа

Отключение клиентов по истечении разрешенного времени входа обеспечивается установкой параметру «enableforcedlogoff» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\LanManServer\Parameters

Использование цифровой подписи для клиента

Использование цифровой подписи (с согласия клиента или всегда ) обеспечивается установкой параметру «enablesecuritysignature» значения «4,1» (с согласия клиента) или параметру «requiresecuritysignature» значения «4,1» (всегда) в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\LanManServer\Parameters

Использование цифровой подписи для сервера

Использование цифровой подписи (с согласия сервера или всегда ) обеспечивается установкой параметру «EnableSecuritySignature» значения «4,1» (с согласия сервера) или параметру «RequireSecuritySignature» значения «4,1» (всегда) в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\LanmanWorkstation\Parameters

Требование стойкого ключа сеанса

Требование стойкого ключа сеанса обеспечивается установкой параметру «requirestrongkey» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Netlogon\Parameters

Цифровая подпись данных безопасного канала

Цифровая подпись данных безопасного канала (при необходимости) обеспечивается назначением параметру «signsecurechannel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\Netlogon\Parameters

Шифрование данных безопасного канала

Шифрование данных безопасного канала (при необходимости) обеспечивается назначением параметру «sealsecurechannel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\Netlogon\Parameters

Требование цифровой подписи или шифрования данных безопасного канала

Цифровая подпись или шифрование данных безопасного канала обеспечивается назначением параметру «requiresignorseal» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\Netlogon\Parameters

Требование цифровой подписи для LDAP-сервера

Требование цифровой подписи для LDAP-сервера обеспечивается назначением параметру «LDAPServerIntegrity» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\ NTDS\Parameters

На это наш сегодняшний гайд по настройке встроенных фич безопасности Window подошел к завершению. Всем спасибо! И хорошего настроения!:)

Следи за новостями на нашем w2hack канале!