Устаревшая версия

На этой странице вы можете загрузить Microsoft Outlook прошлой версии (2019) 16.0.11001.20074.

Возможно после обновления программа вам больше не нравиться, или к примеру разработчики удалили функцию которая была в прошлой версии, не стоит огорчаться ведь у нас есть решение.

SOFTPORTAL регулярно пополняет «Архив прошлых версий» что вы всегда имели доступ к старым версиям программ, но все же, мы рекомендуем скачивать последнюю версию Microsoft Outlook, поскольку с каждой новой версией разработчики убирают возможные проблемы с безопасностью.

Следите за изменениями на нашем сайте, чтобы всегда знать о выходе новых версий программы.

— Это особенно важно для категории программного обеспечения которое отвечает за безопасность ПК.

— Ниже размещена ссылка на официальный источник с которого вы можете загрузить эту программу

Для тех кто попал сюда случайно и не знаком с функционалом программы: Microsoft Outlook — это флагманская программа электронной почты Microsoft для отправки и получения электронной почты. Это приложение имеет некоторые обновленные функции, которые используют сенсорные дисплеи и другие современные обновления. Хотя макет несколько изменен, существующие пользователи увидят, что он сохранил ту же эстетику Outlook, которая присутствовала в течение многих лет. Вид Outlook несколько отличается от предыдущей версии. Это модернизированный внешний вид, который был построен для работы с текущей операционной системой. Хотя з…читать больше

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как настроить Exchange Server 2019.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2019. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services, а на втором сервере установлен Exchange Server 2019.

Подробно о том, как установить Exchange Server 2019 на Windows Server 2019, вы можете прочитать в моем руководстве “Установка Exchange Server 2019 на Windows Server 2019”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 с GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

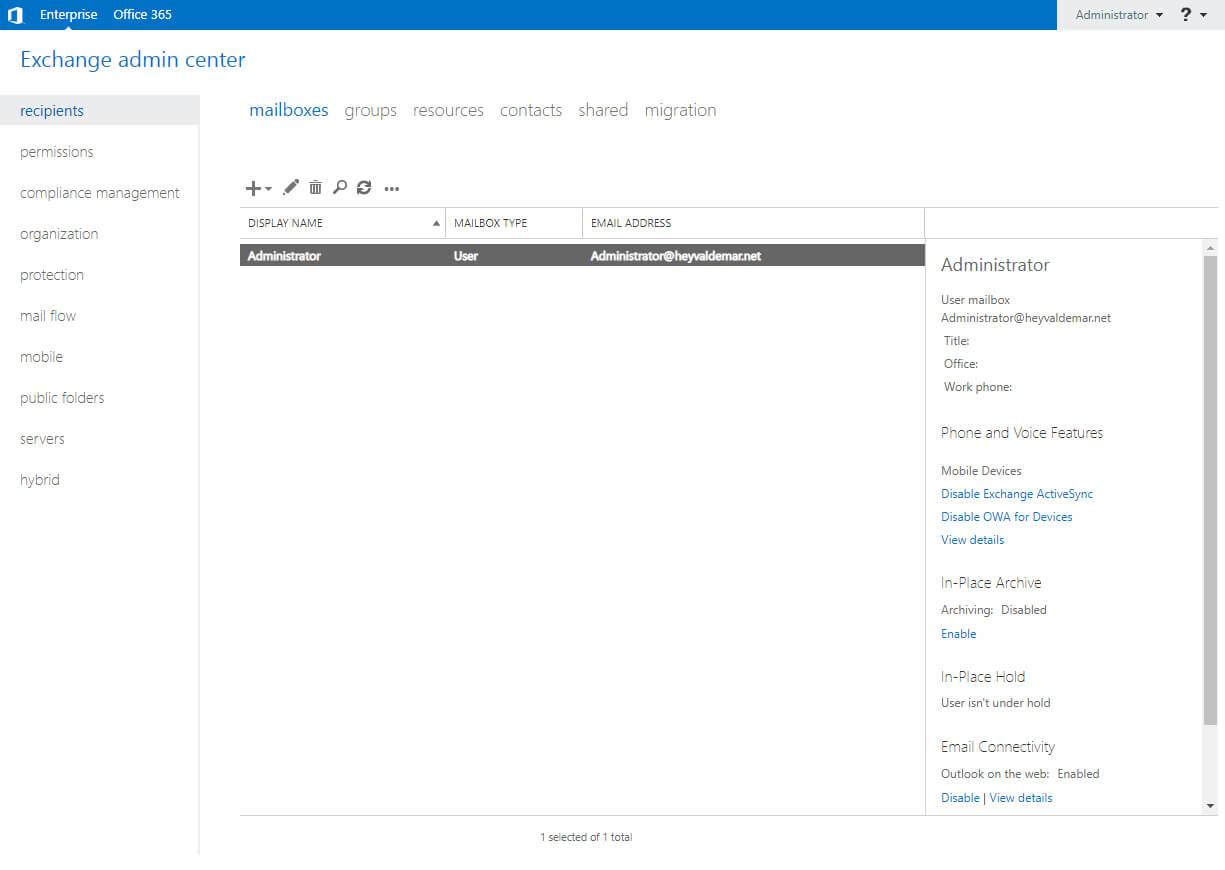

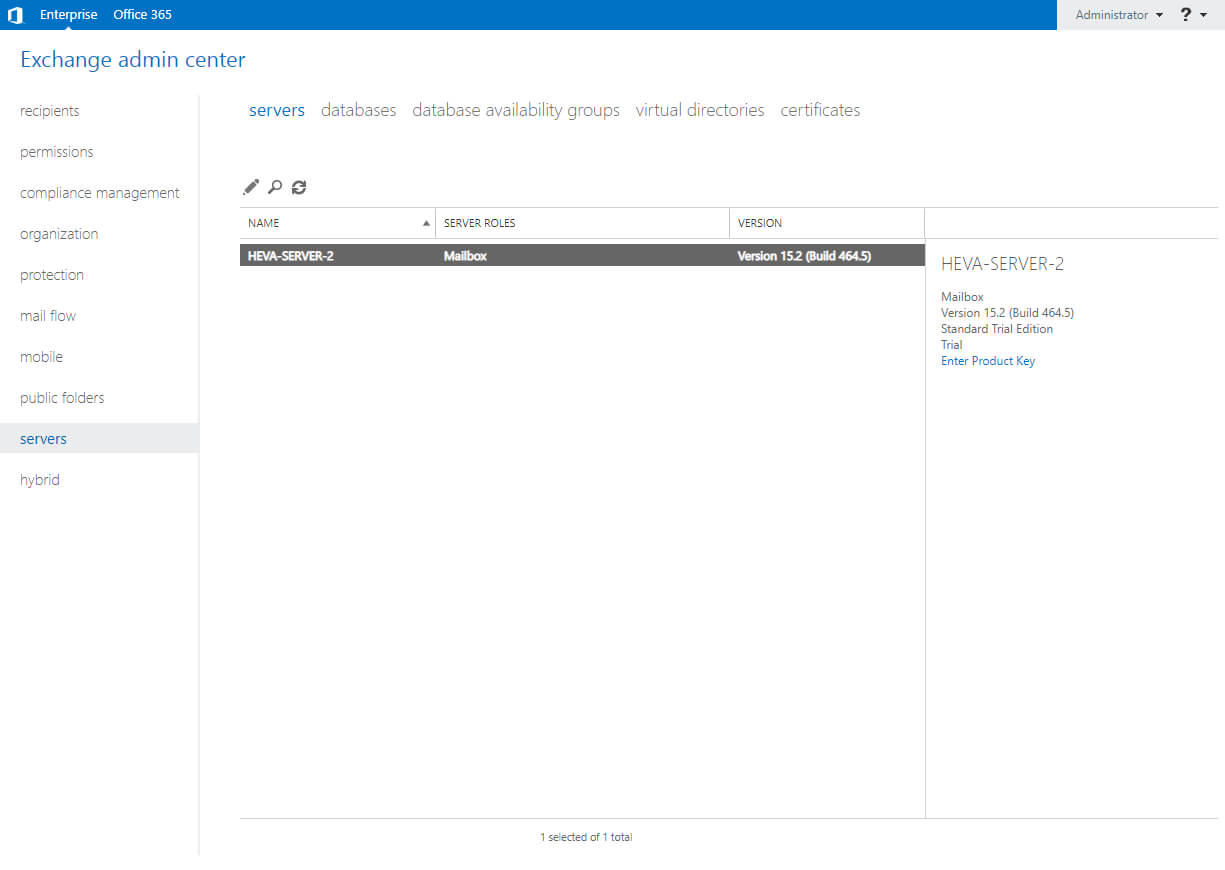

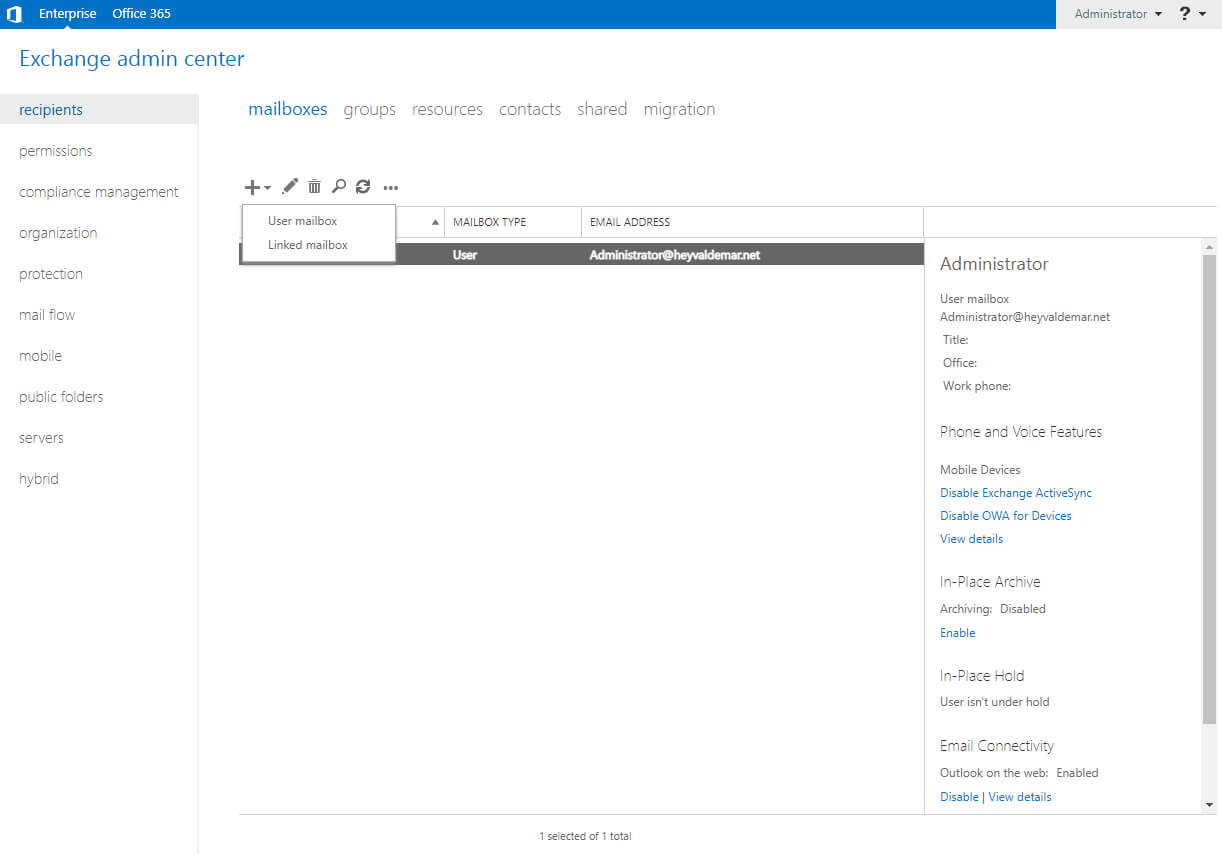

Открываем панель управления Exchange Admin Center, которая находится по ссылке https://heva-server-2/ecp, где heva-server-2 — имя моего сервера Exchange. Соответственно, вам необходимо указать имя или IP-адрес вашего сервера.

Для доступа к панели управления Exchange Admin Center вам потребуется указать имя пользователя и пароль учетной записи, обладающей правами администратора Exchange.

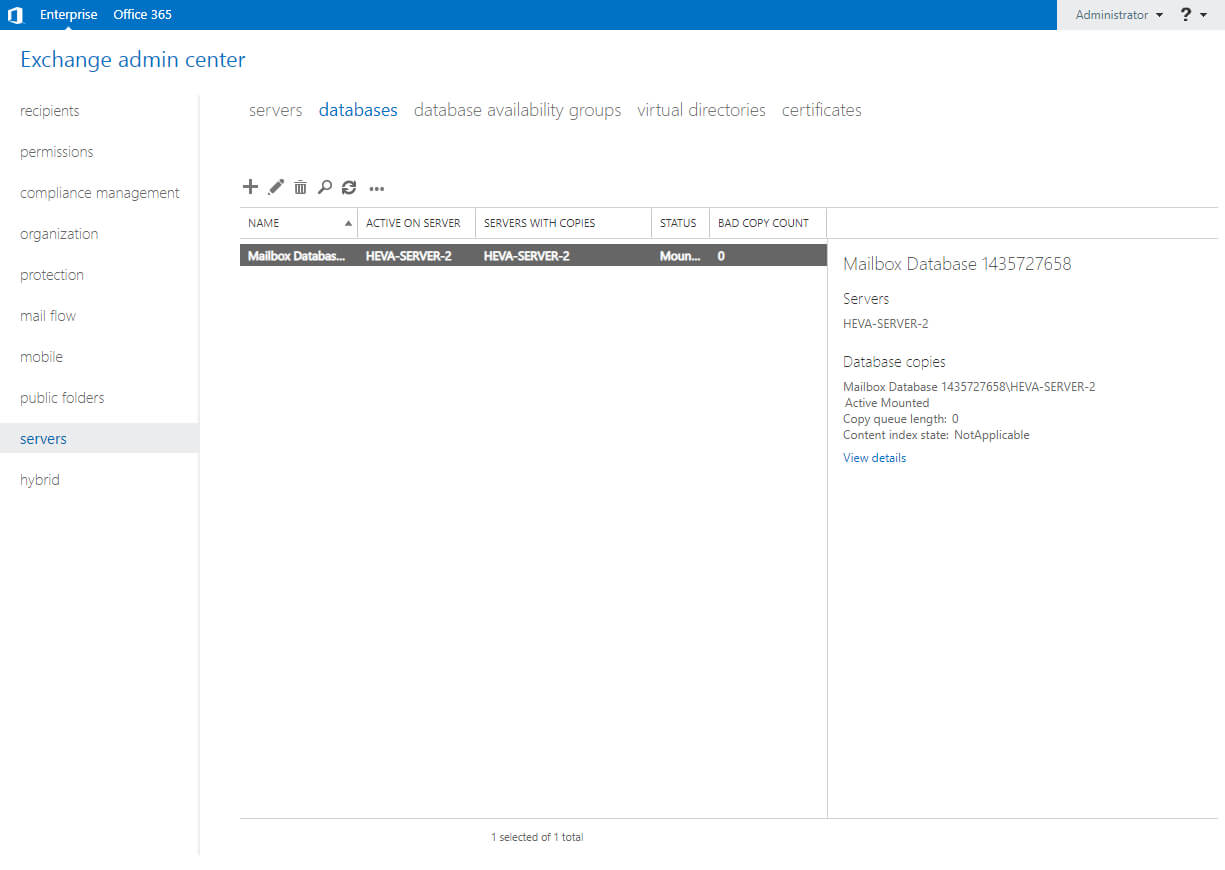

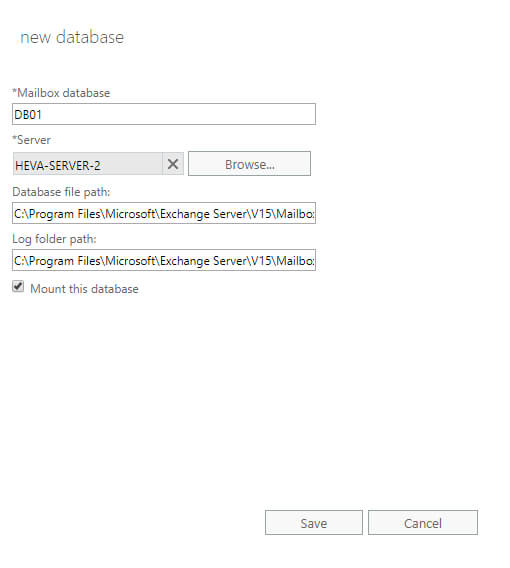

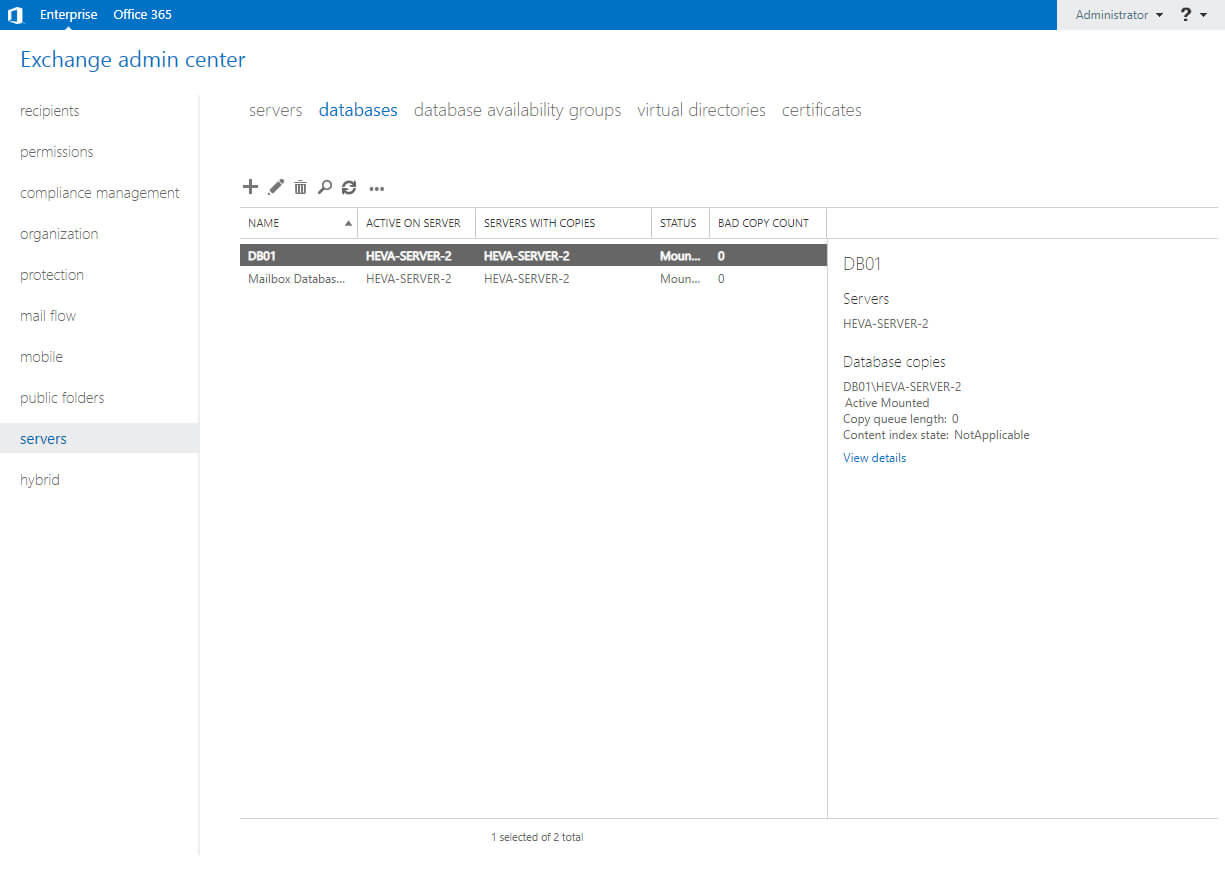

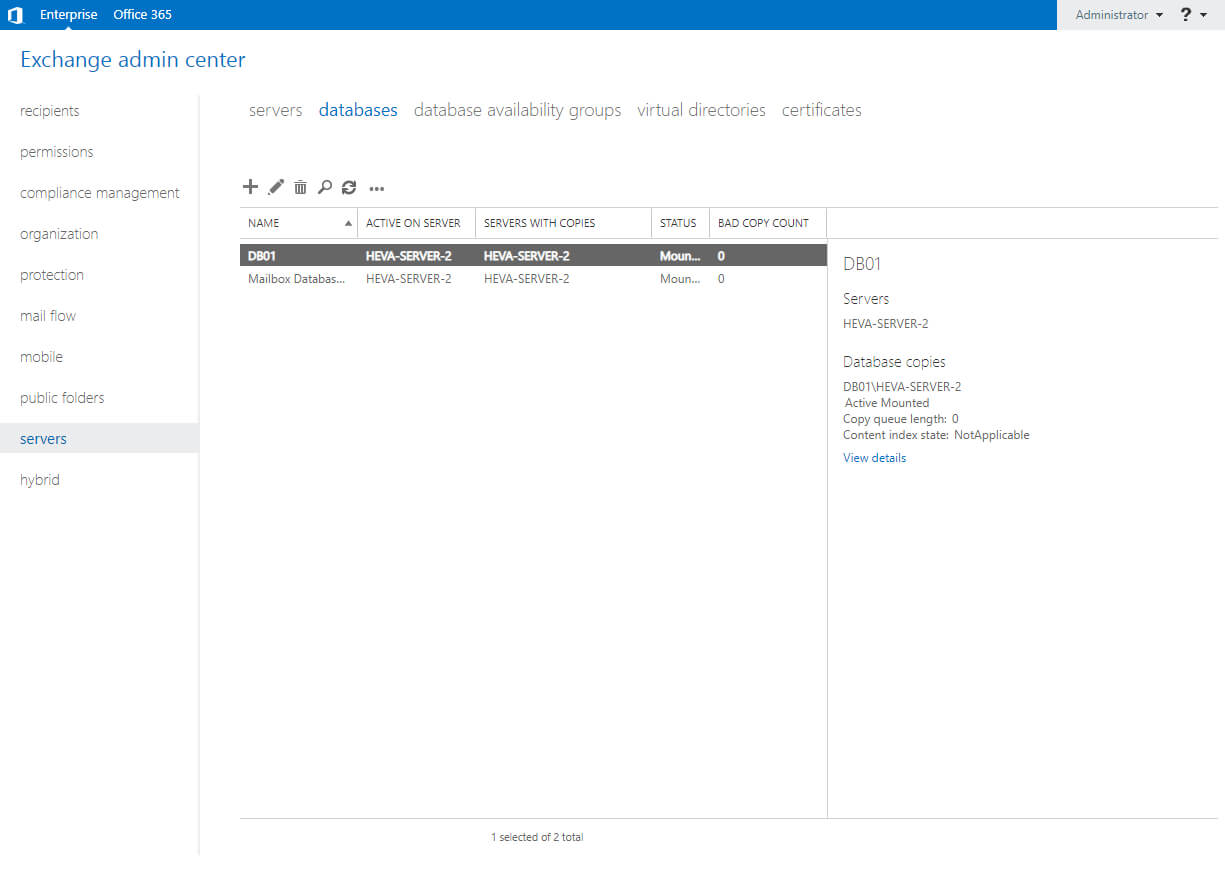

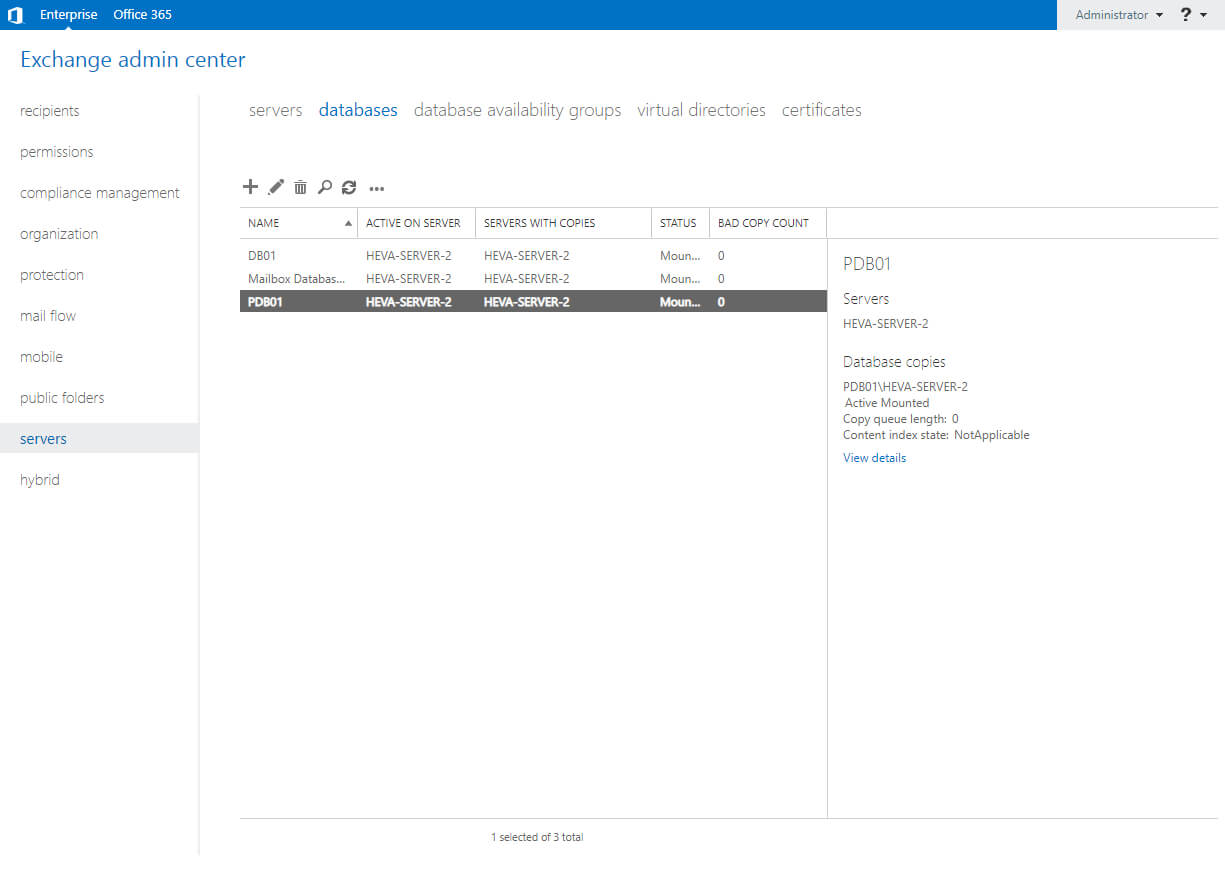

Создадим базу данных для почтовых ящиков.

В разделе “Servers” выбираем подраздел “Databases” и нажимаем на кнопку “+”.

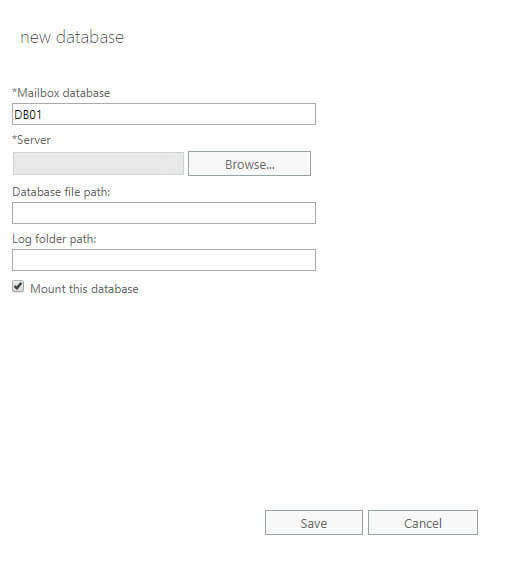

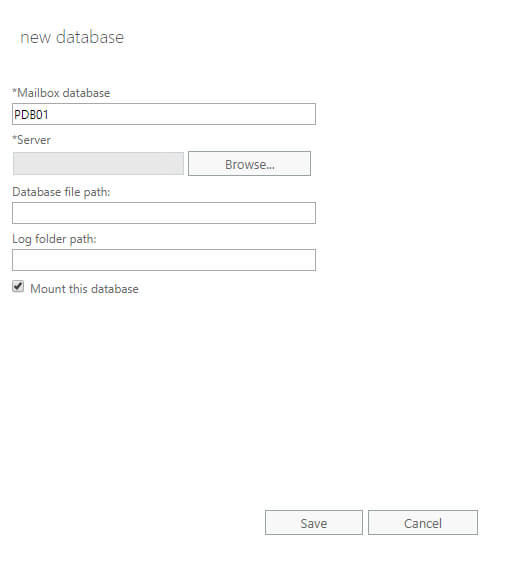

Далее необходимо указать имя для новой базы данных и выбрать сервер Exchange с ролью “Mailbox”.

Указываем имя базы данных и нажимаем на кнопку “Browse”.

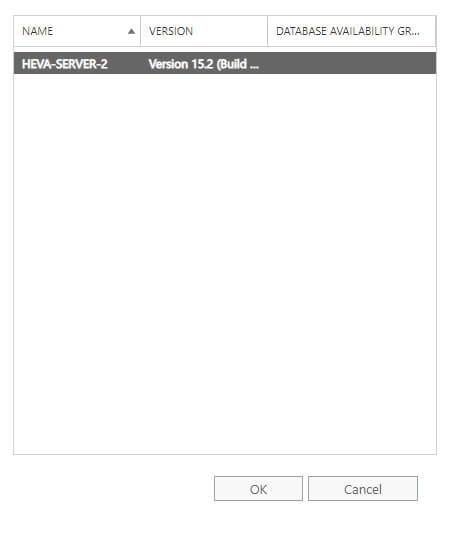

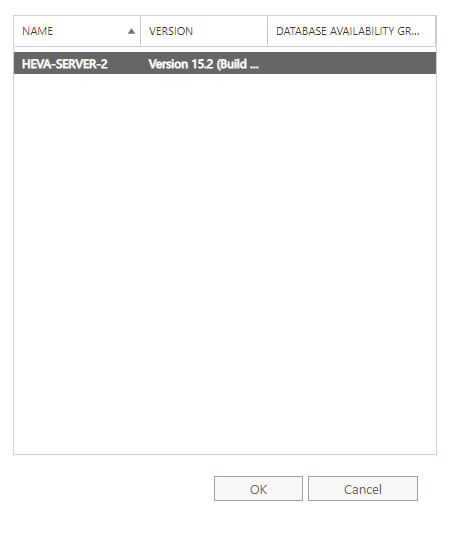

Выбираем сервер Exchange с ролью “Mailbox” и нажимаем на кнопку “OK”.

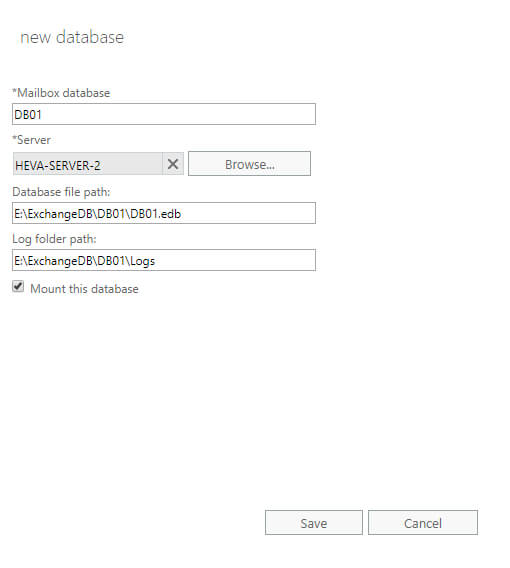

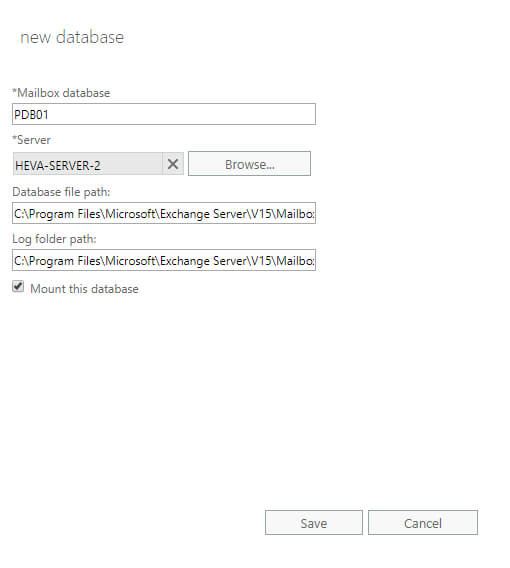

Теперь необходимо указать в какой папке будет храниться база данных почтовых ящиков и ее логи.

Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

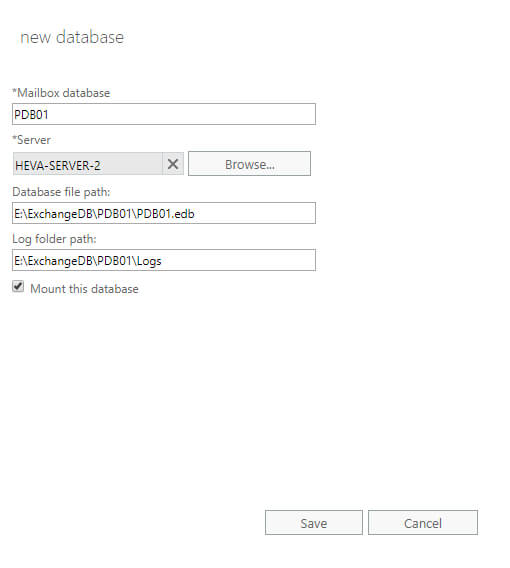

В поле “Database file path” указываем папку, в которой будет храниться база данных.

В поле “Log folder path” указываем папку, в которой будут храниться логи базы данных.

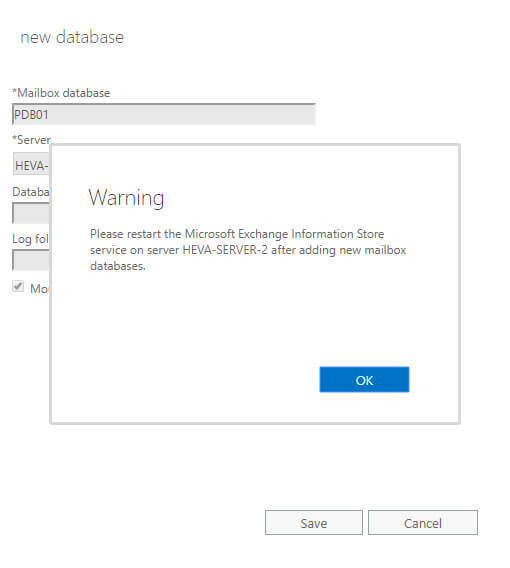

Ставим галочку “Mount this database” и нажимаем на кнопку “Save”.

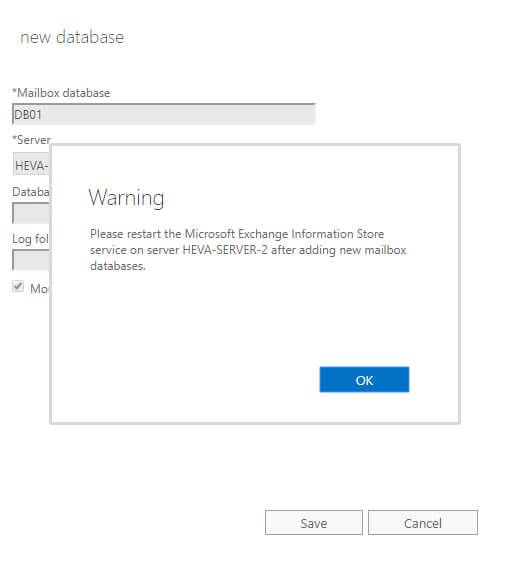

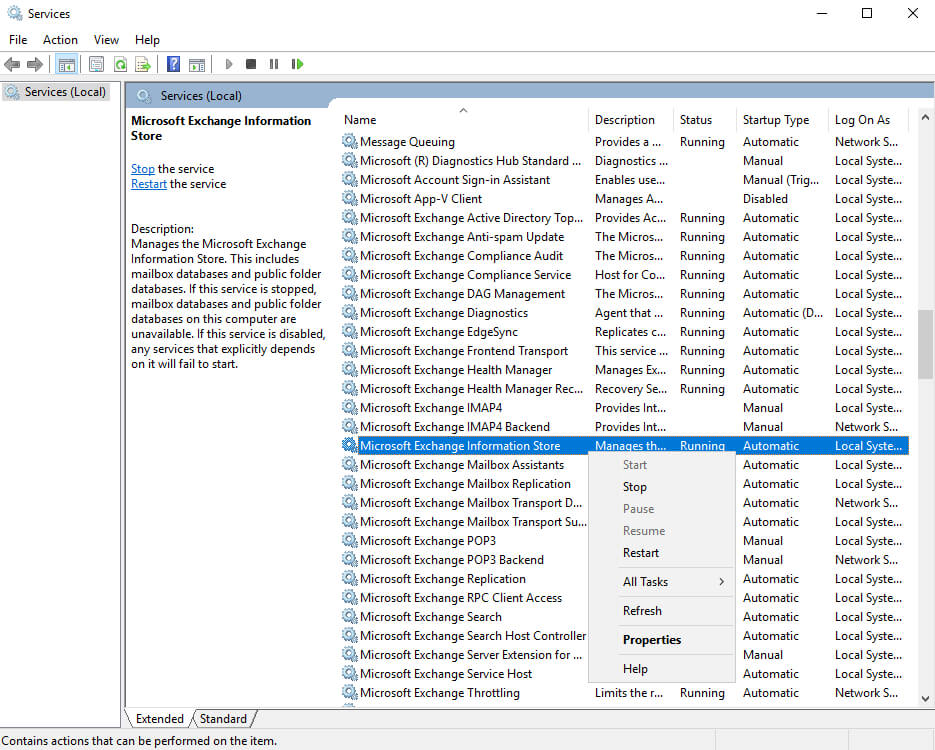

Теперь необходимо перезапустить службу “Microsoft Exchange Information Store” на сервере Exchange.

Нажимаем на кнопку “OK”.

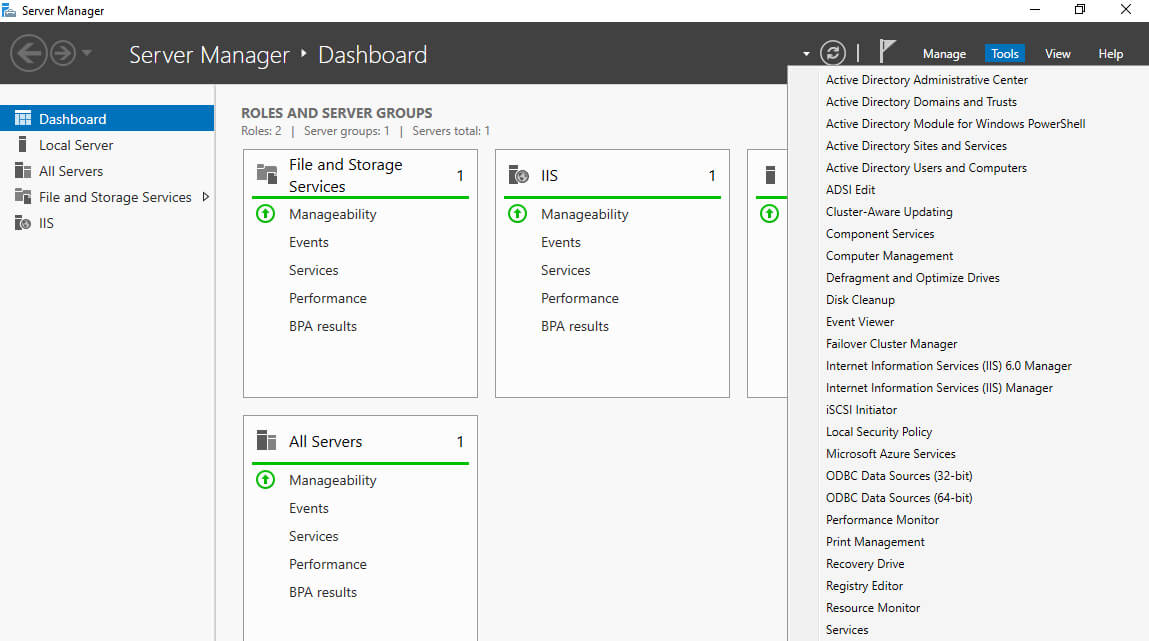

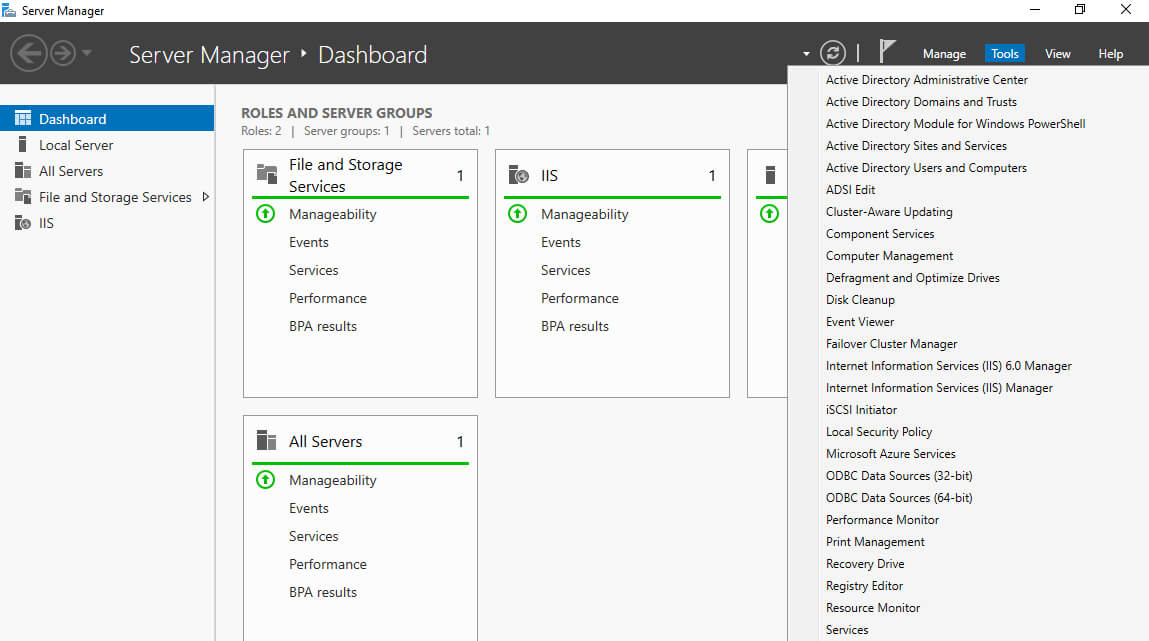

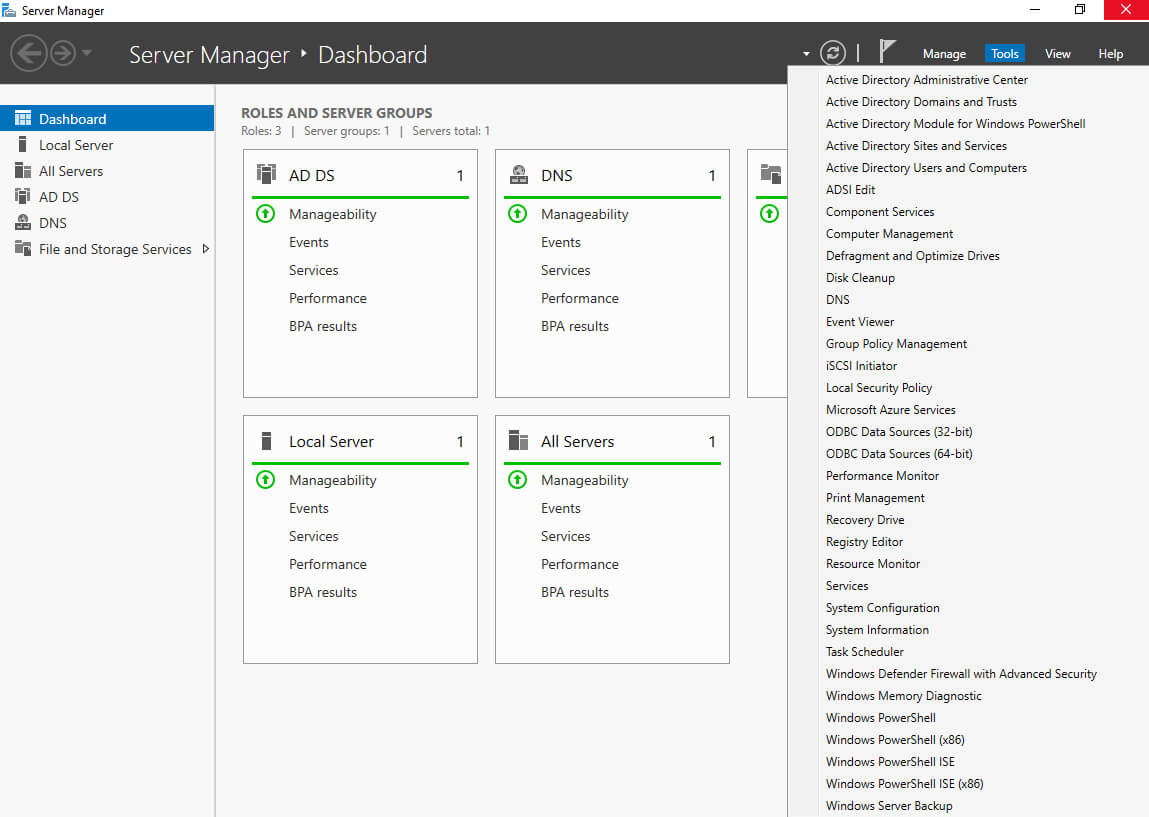

Открываем “Server Manager” на сервере с установленным Exchange Server 2019, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Services”.

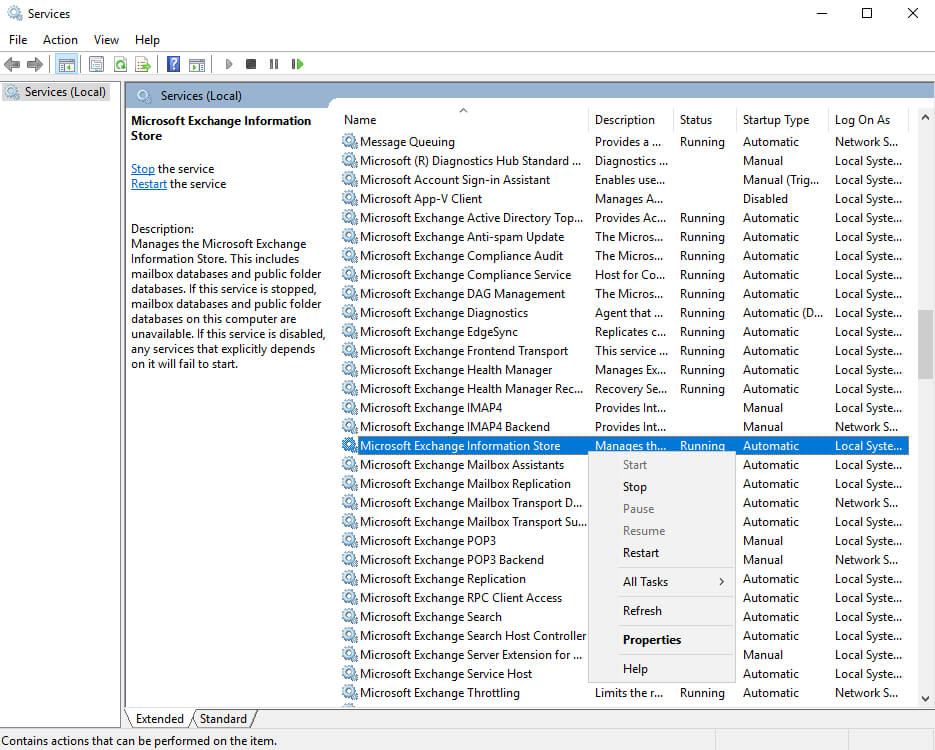

Нажимаем правой кнопкой мыши на службу “Microsoft Exchange Information Store” и выбираем “Restart”.

Служба успешно перезапущена, и новая база данных готова к работе.

Далее в разделе “Servers” выбираем подраздел “Databases”, а затем выбираем новую базу данных и нажимаем на нее два раза левой кнопкой мыши.

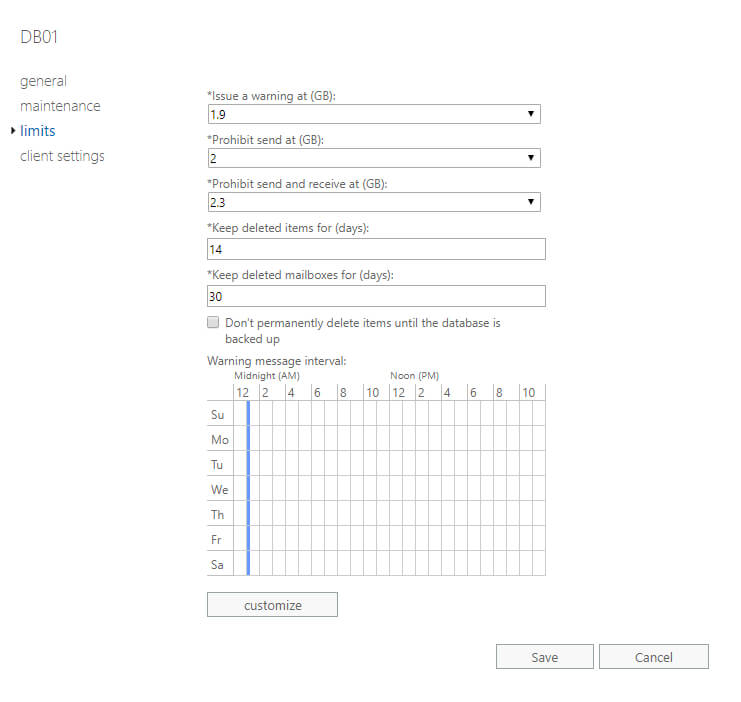

В разделе “Limits” можно настроить время хранения удаленных почтовых ящиков и писем.

Указываем необходимые значения и нажимаем на кнопку “Save”.

Теперь создадим базу данных для общих папок.

В разделе “Servers” выбираем подраздел “Databases” и нажимаем на кнопку “+”.

Указываем имя для базы данных общих папок и нажимаем кнопку “Browse”.

Выбираем сервер Exchange с ролью “Mailbox” и нажимаем на кнопку “OK”.

Теперь необходимо указать в какой папке будет храниться база данных для общих папок и ее логи. Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

В поле “Database file path” указываем папку, в которой будет храниться база данных.

В поле “Log folder path” указываем папку, в которой будут храниться логи базы данных.

Ставим галочку “Mount this database” и нажимаем на кнопку “Save”.

Теперь необходимо перезапустить службу “Microsoft Exchange Information Store” на сервере Exchange.

Нажимаем на кнопку “OK”.

Возвращаемся в “Server Manager” на сервере с установленным Exchange Server 2019, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Services”.

Нажимаем правой кнопкой мыши на службу “Microsoft Exchange Information Store” и выбираем “Restart”.

Служба успешно перезапущена, и новая база данных готова к работе.

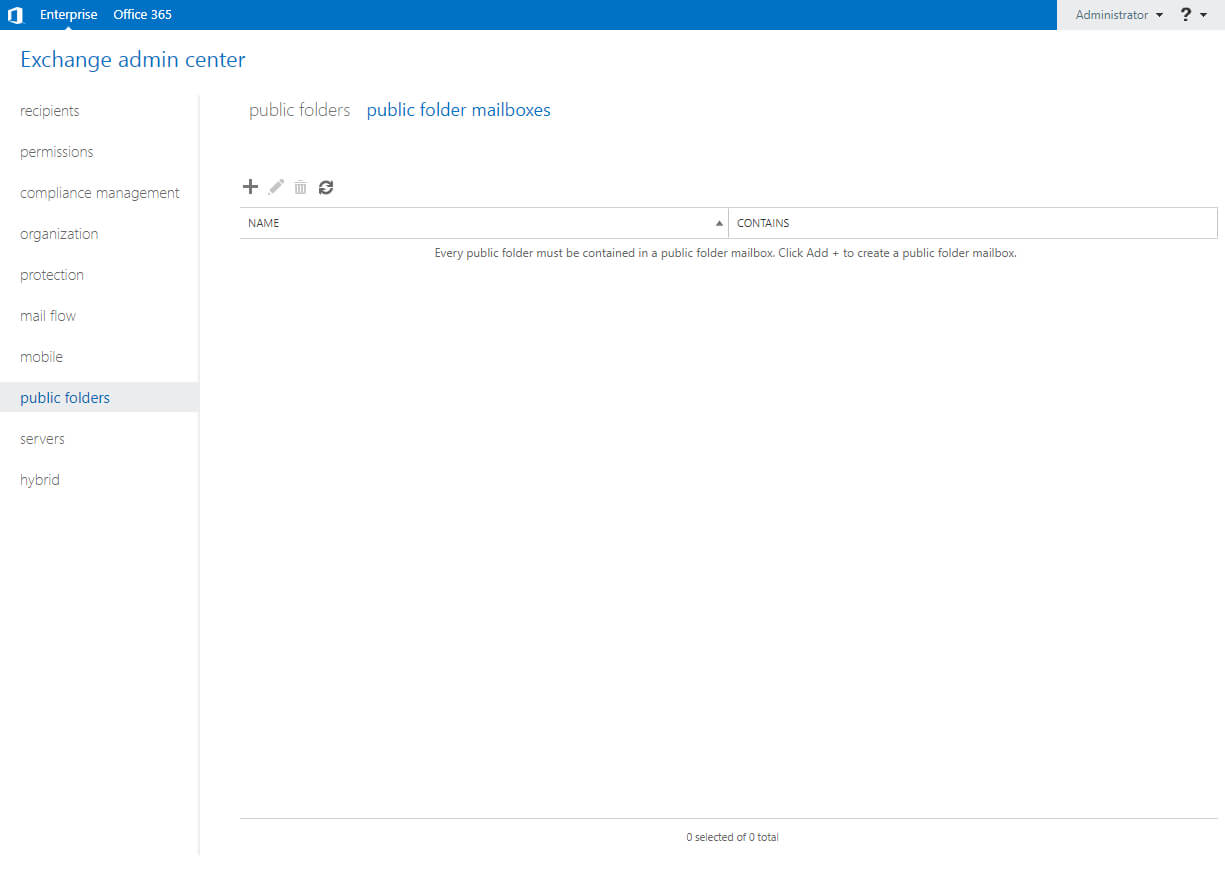

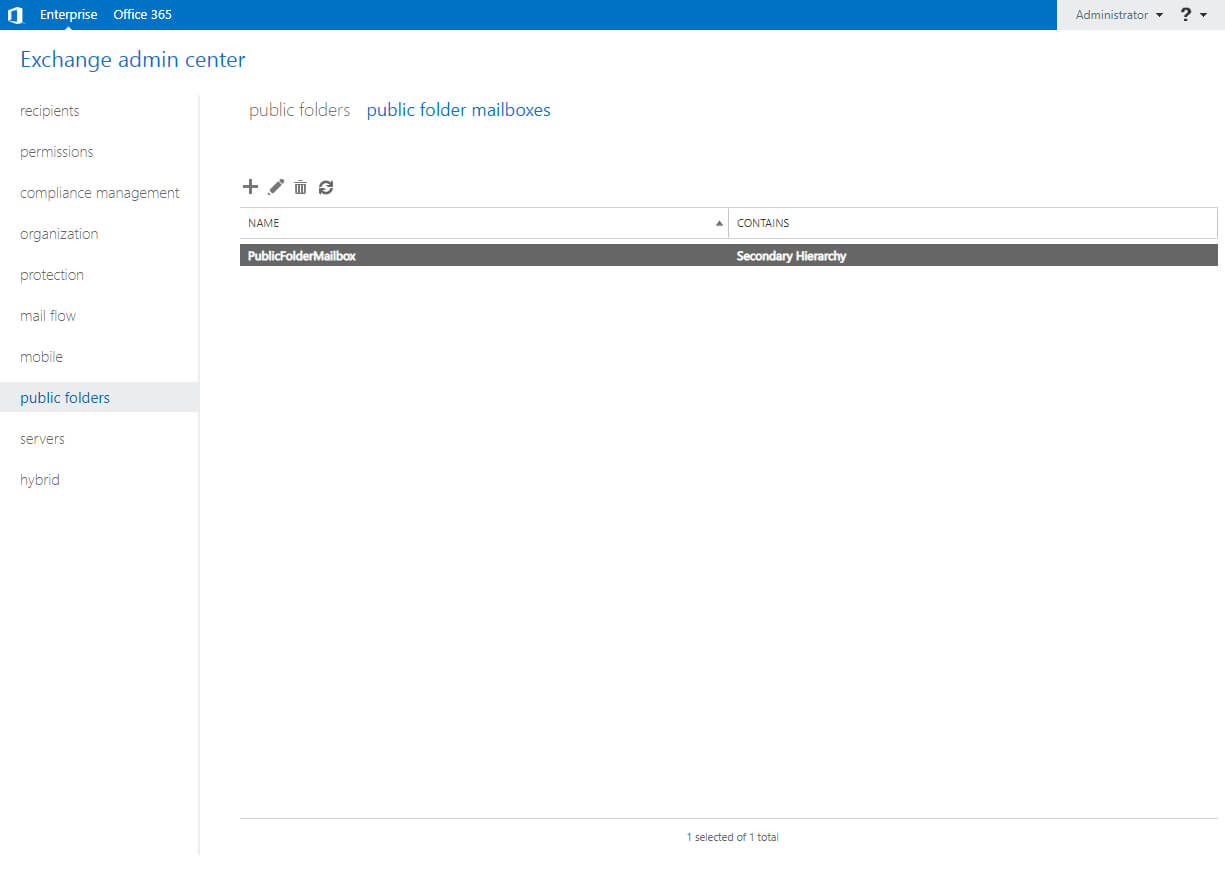

Далее переходим в раздел “Public Folders”.

В разделе “Public Folders” выбираем подраздел “Public Folder Mailboxes” и нажимаем на кнопку “+”.

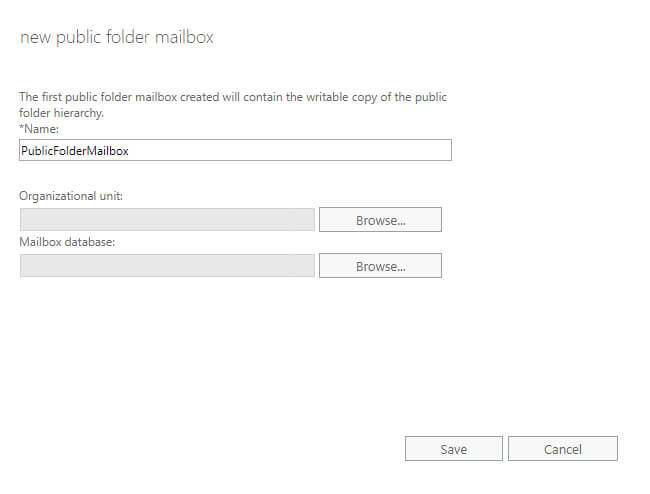

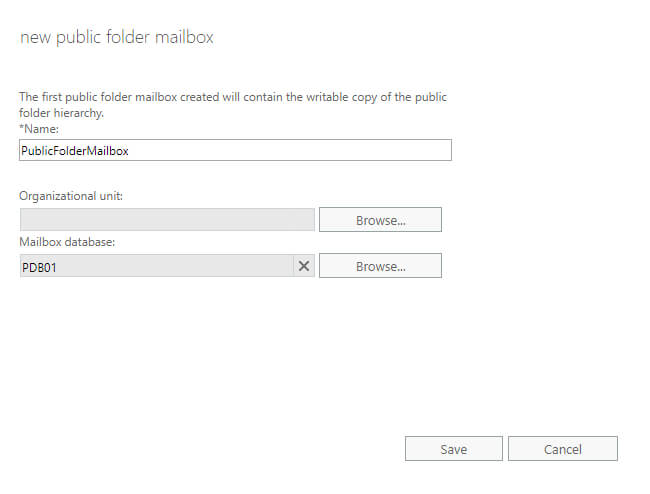

Указываем имя для почтового ящика общих папок и в разделе “Mailbox database” нажимаем на кнопку “Browse”.

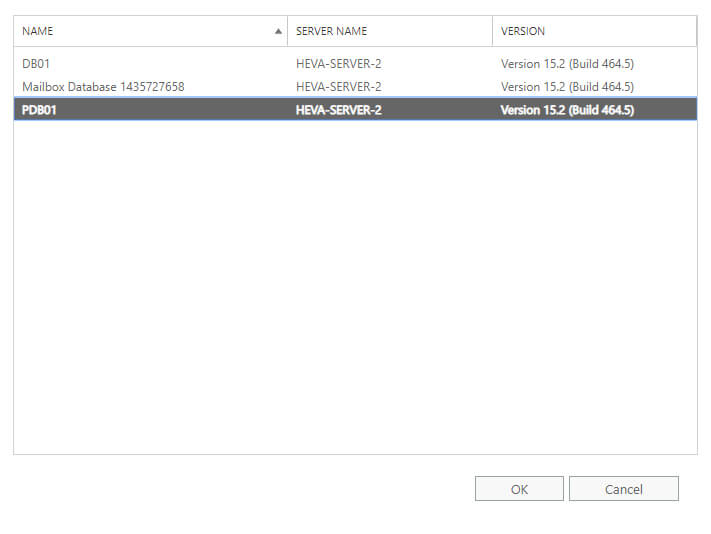

Выбираем базу данных для общих папок и нажимаем на кнопку “OK”.

В разделе “Organization unit” можно ничего не менять.

Нажимаем на кнопку “Save”.

После того как почтовый ящик общих папок будет создан, он появится в подразделе “Public Folder Mailboxes”.

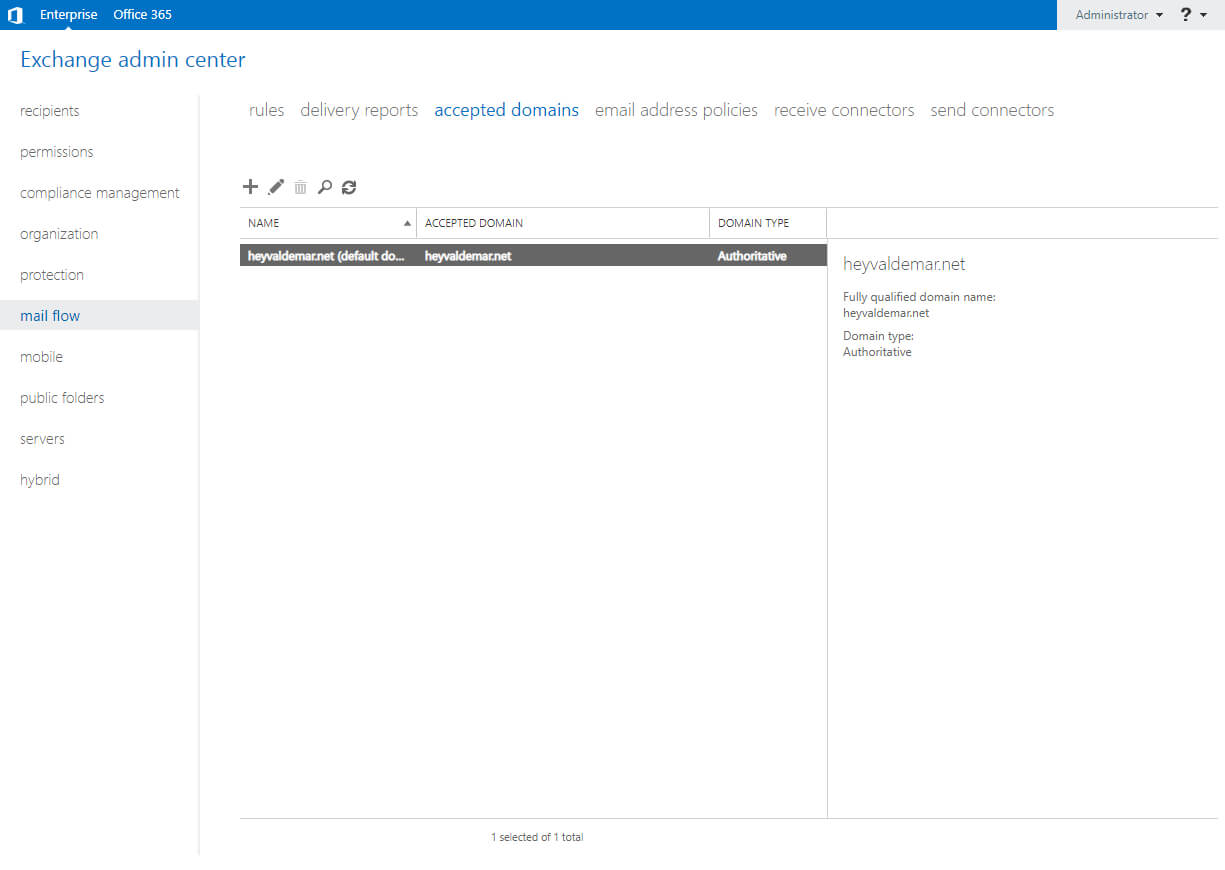

Теперь добавим доверенный домен.

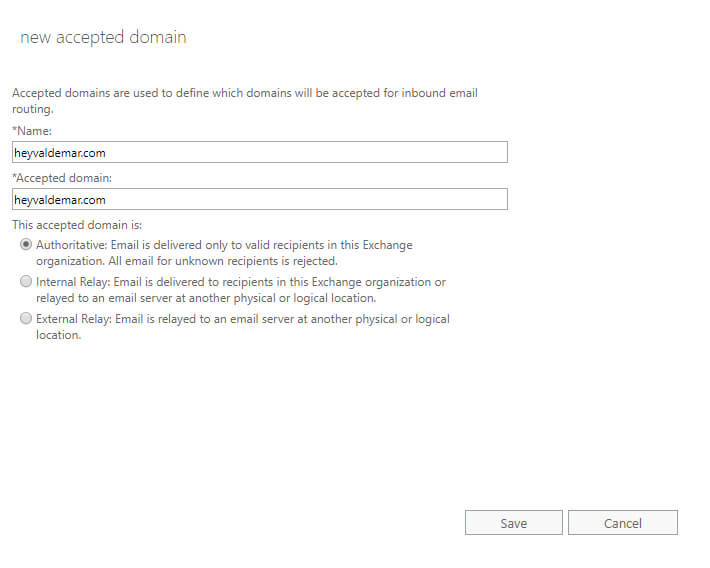

В разделе “Mail Flow” выбираем подраздел “Accepted Domains” и нажимаем на кнопку “+”.

В поле “Name” и “Accepted Domain” указываем домен, который необходимо добавить в доверенные, затем выбираем “Authoritative Domain: E-mail is delivered only to valid recipients in this Exchange organization”.

Нажимаем на кнопку “Save”.

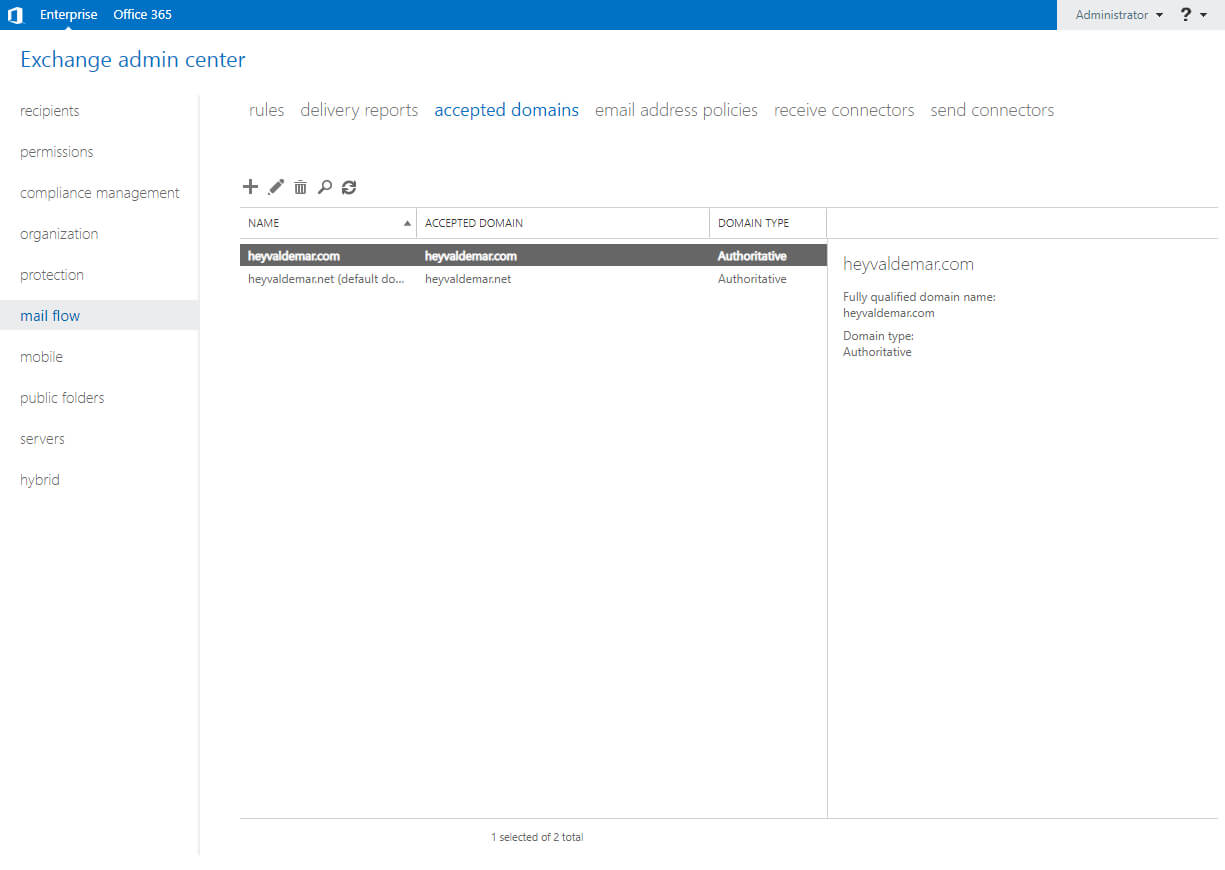

После того как домен будет добавлен в доверенные, он появится в разделе “Accepted Domains”.

Теперь необходимо создать политику по формированию почтовых адресов.

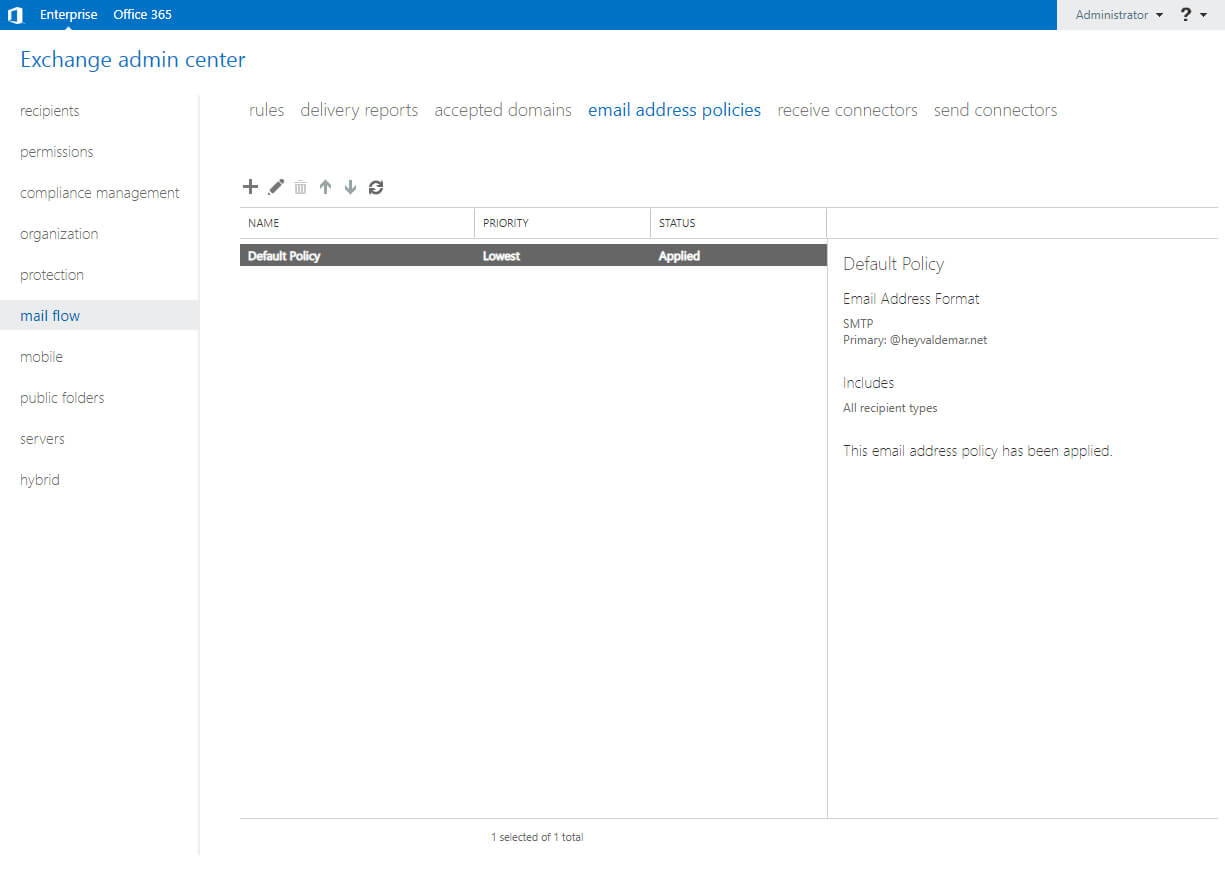

В разделе “Mail Flow” выбираем подраздел “Email Address Policies” и нажимаем на кнопку “+”.

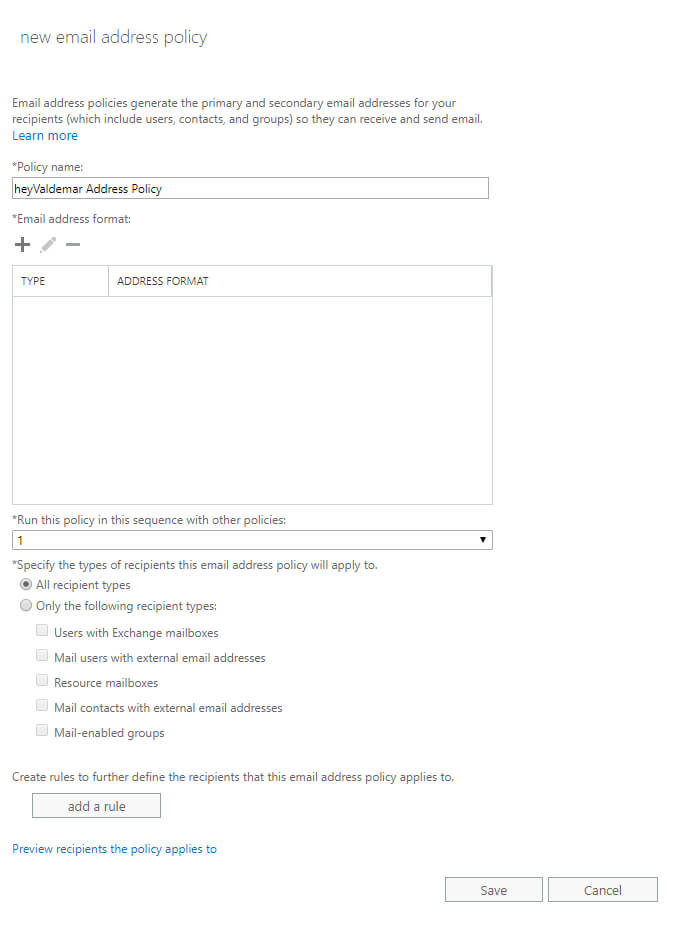

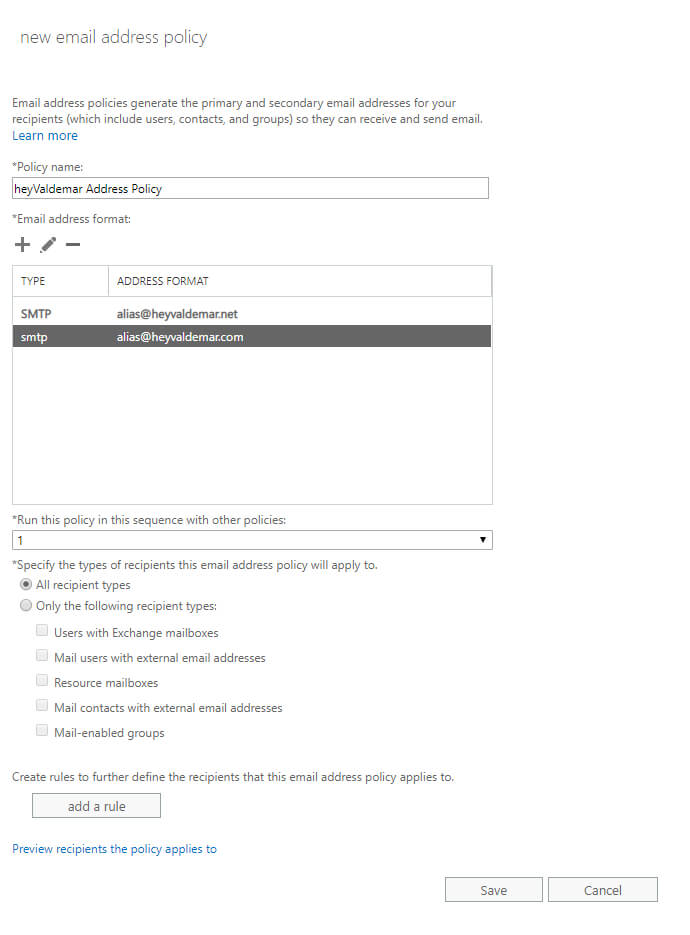

Далее необходимо указать имя для новой политики и выбрать на кого она будет применяться, а также определить, как будут формироваться почтовые адреса в вашей организации.

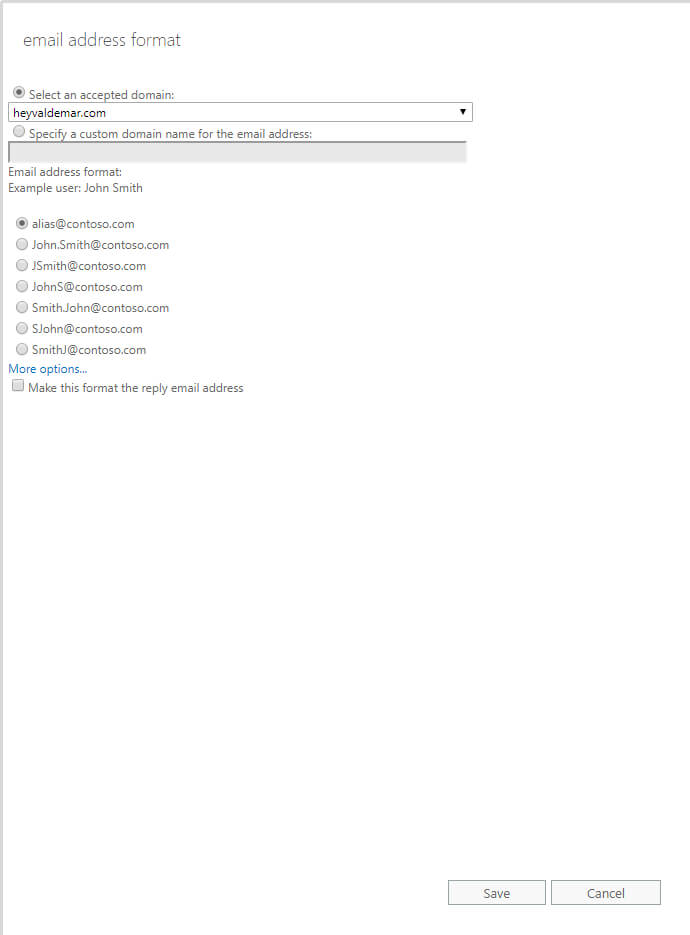

В данном руководстве почтовые адреса будут формироваться на основе “Alias”.

Указываем имя для политики по формированию почтовых адресов и нажимаем кнопку “+”.

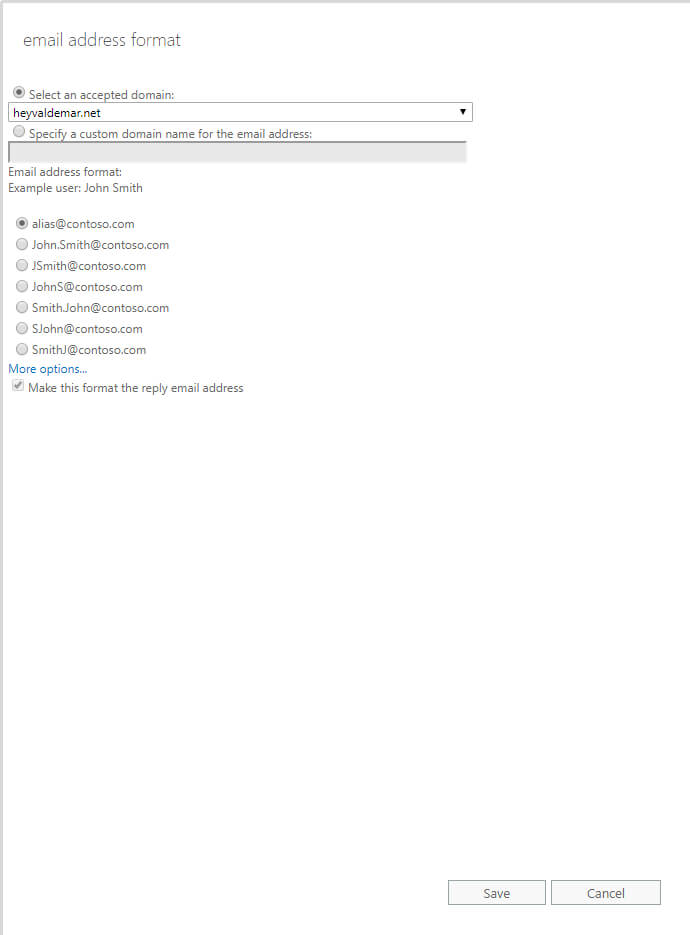

Указываем основной домен и выбираем “[email protected]”.

Нажимаем на кнопку “Save”.

Теперь добавим второй домен, для того чтобы у пользователей была возможность принимать почту и по второму доменному имени.

Нажимаем на кнопку “+”.

Указываем второй домен и выбираем “[email protected]”.

Нажимаем кнопку “Save”.

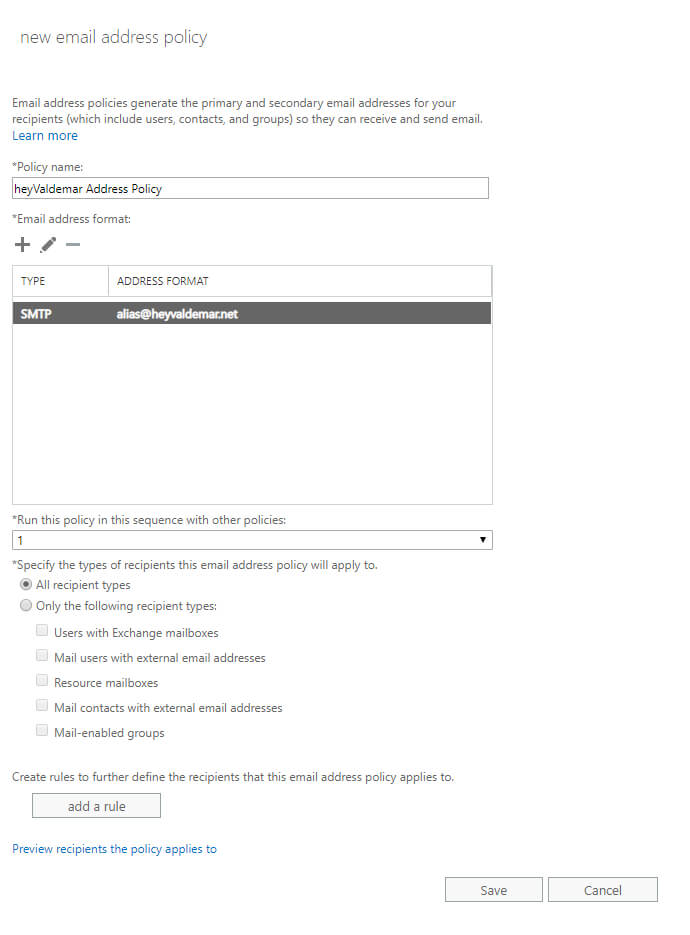

После того как вы определили, как будут формироваться почтовые адреса в вашей организации, нажимаем на кнопку “Save”.

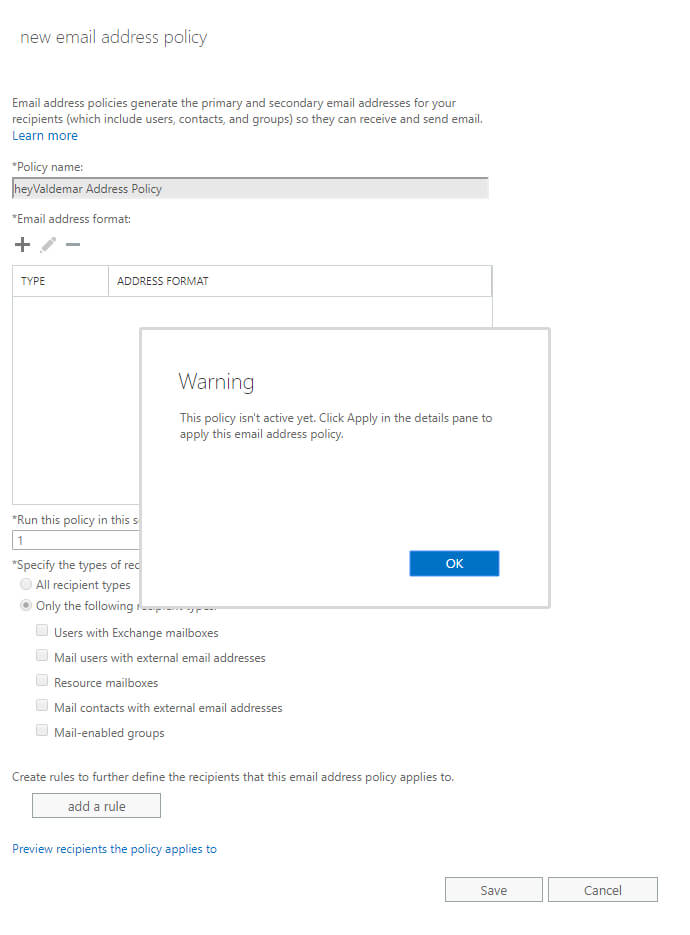

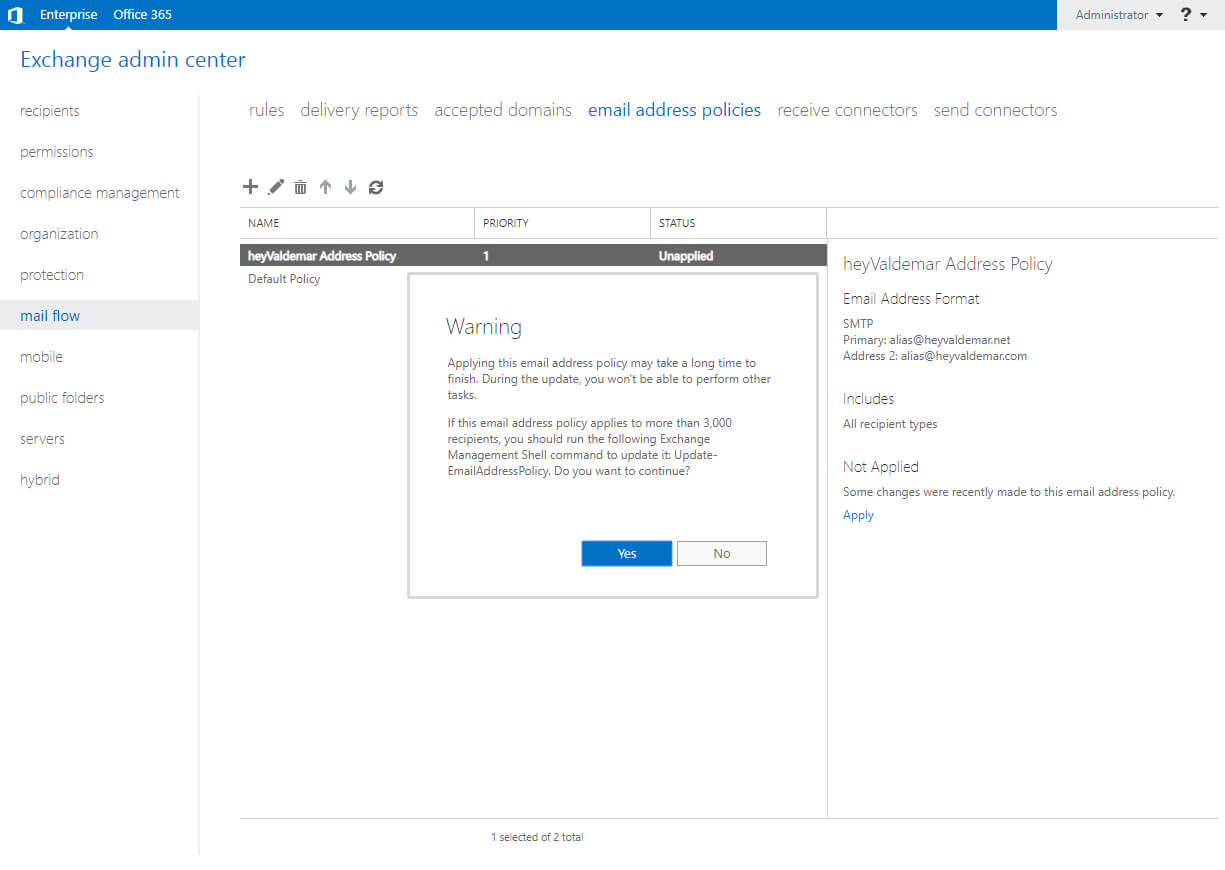

Обратите внимание на предупреждение. Для того чтобы политика вступила в силу необходимо нажать на кнопку “Apply” в подразделе “E-mail Address Policies”.

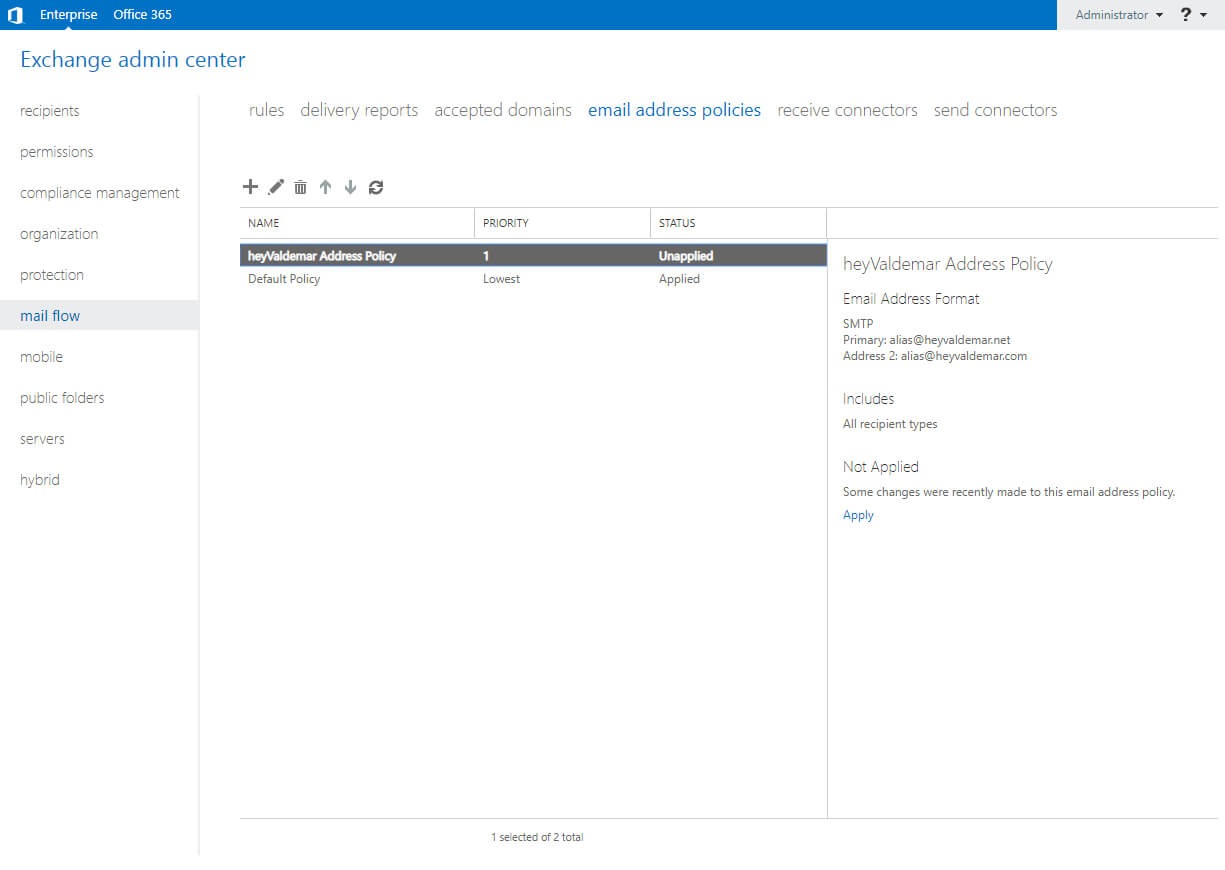

После того как политика будет добавлена, она появится в подразделе “E-mail Address Policies” со статусом “Unapplied”.

Для применения политики необходимо выбрать ее и нажать на кнопку “Apply”.

Далее появится предупреждение о том, что применение политики может занять продолжительное время, и вы не сможете выполнять другие задачи во время применения политики.

Нажимаем на кнопку “Yes”.

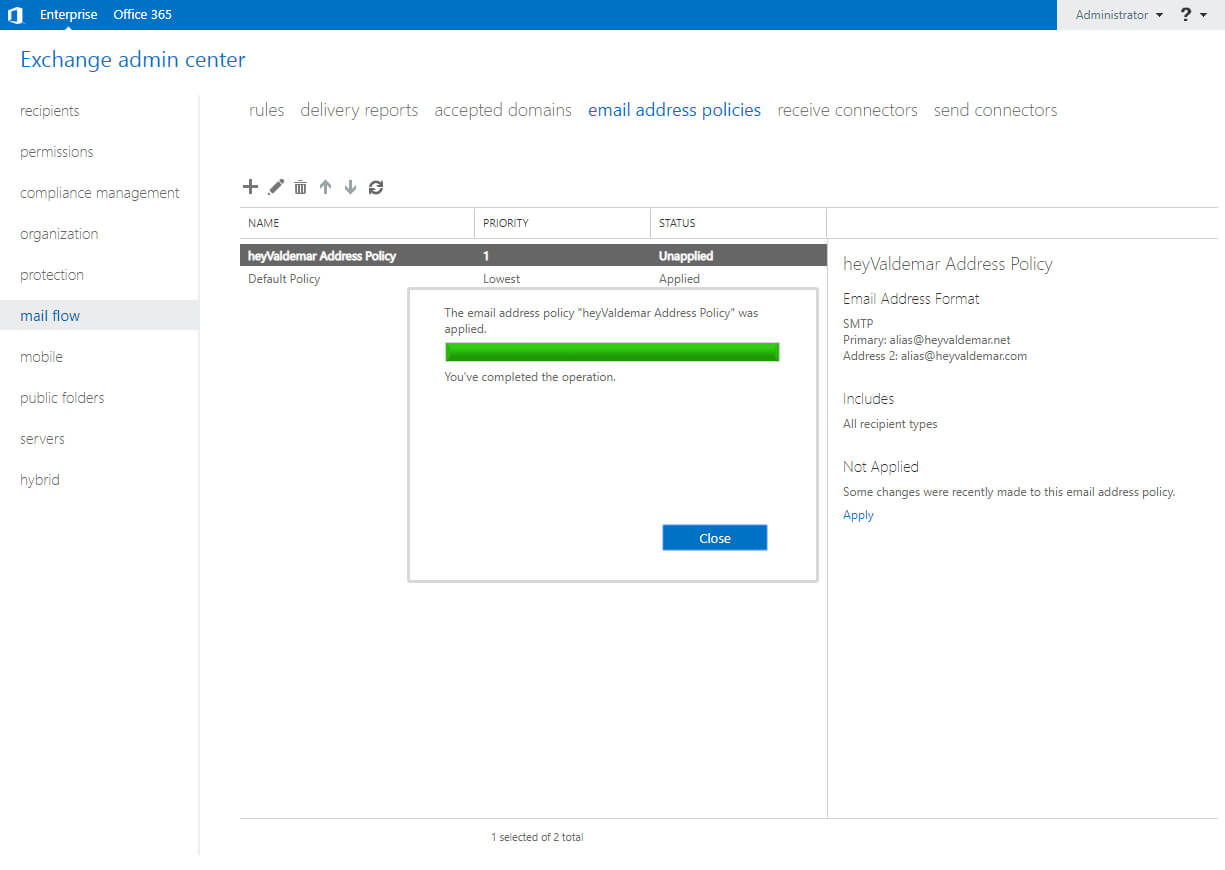

Политика по формированию почтовых адресов успешно применилась.

Нажимаем на кнопку “Close”.

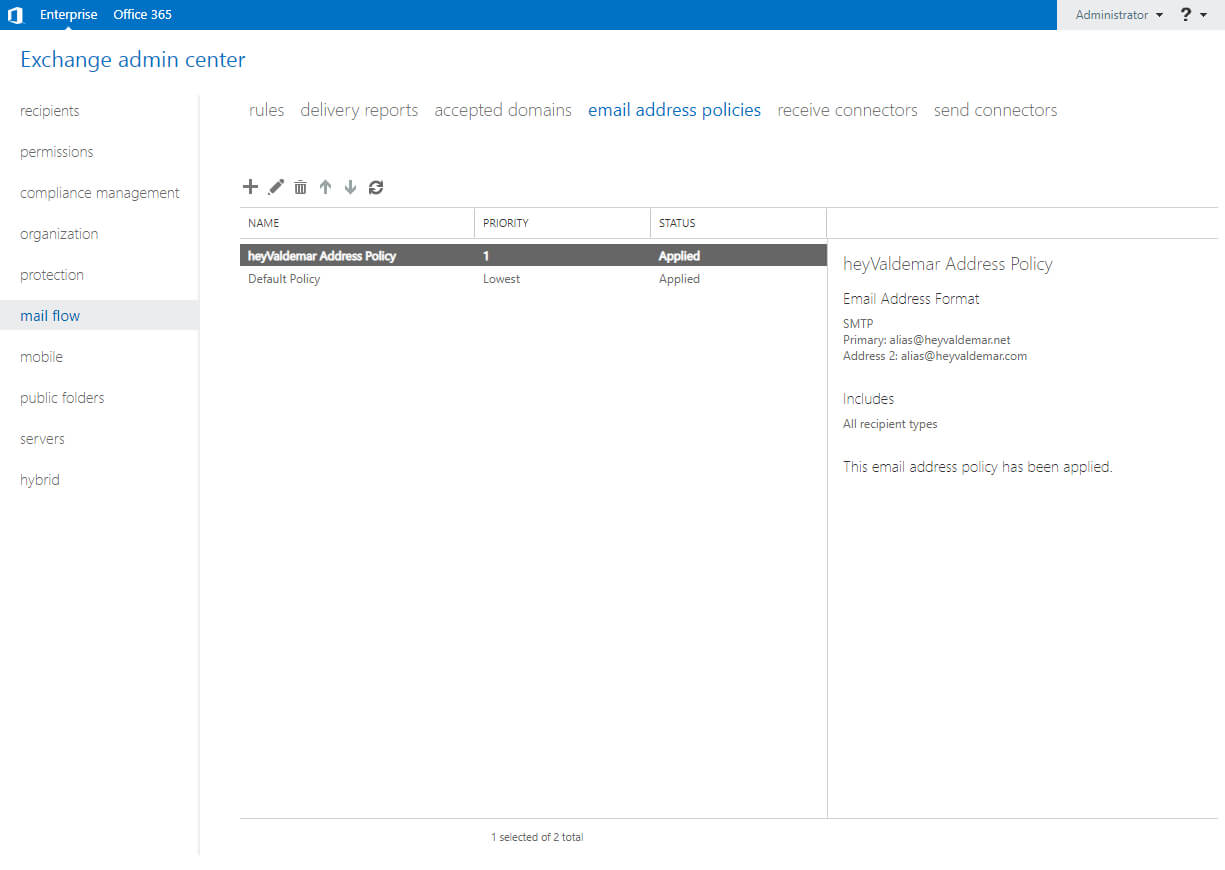

После того как политика будет применена, она появится в подразделе “E-mail Address Policies” со статусом “Applied”.

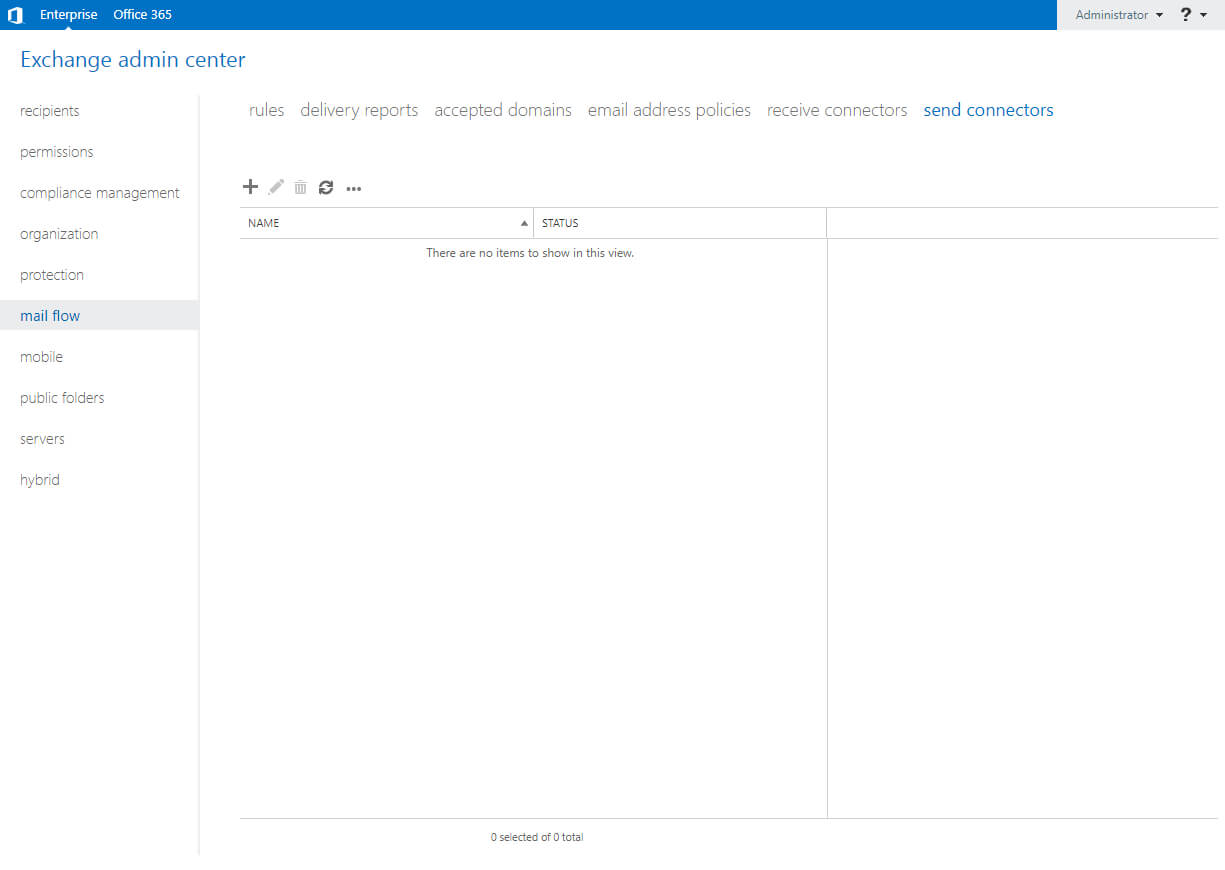

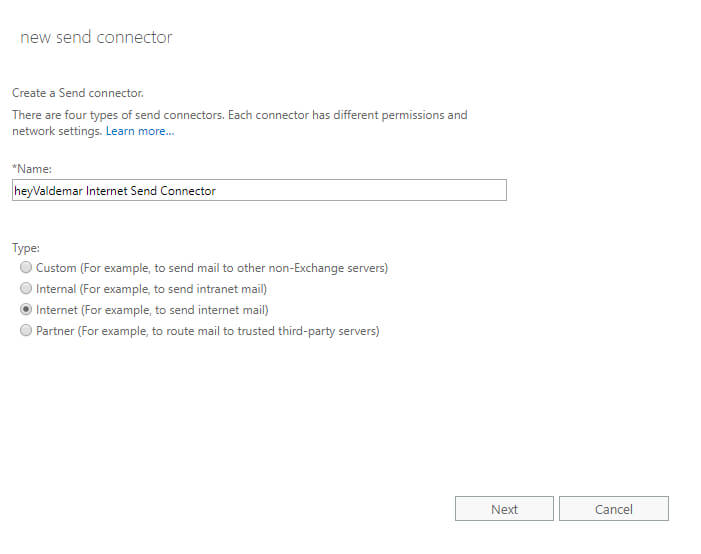

Теперь необходимо создать коннектор отправки: для возможности отправлять почту за пределы организации.

В разделе “Mail Flow” выбираем подраздел “Send Connectors” и нажимаем на кнопку “+”.

Указываем имя для нового коннектора отправки и в разделе “Type” выбираем “Internet”.

Нажимаем на кнопку “Next”.

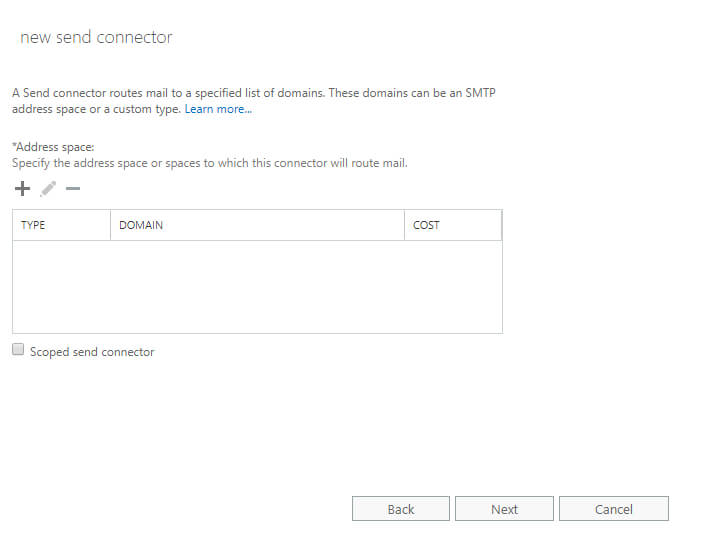

В данном примере отправка почты будет осуществляться согласно записям MX.

Выбираем “MX record associated with recipient domain” и нажимаем на кнопку “Next”.

Далее необходимо указать для каких доменов будет работать новый коннектор.

Нажимаем на кнопку “+”.

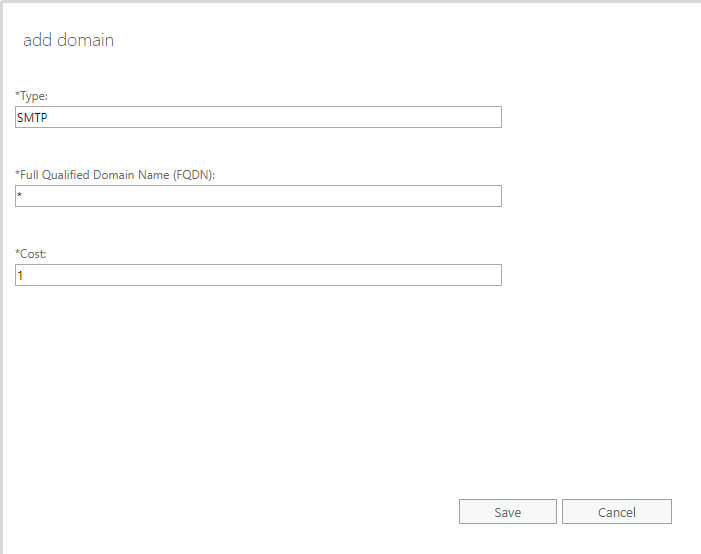

В поле “Full Qualified Domain Name (FQDN)” указываем “*”. Таким образом, новый коннектор отправки будет обрабатывать все домены кроме вашего.

Нажимаем на кнопку “OK”.

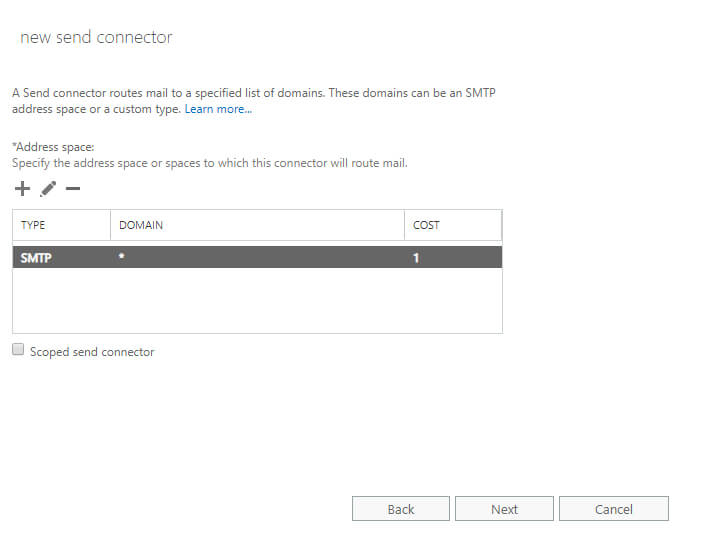

После того как вы указали для каких доменов будет работать новый коннектор, нажимаем на кнопку “Next”.

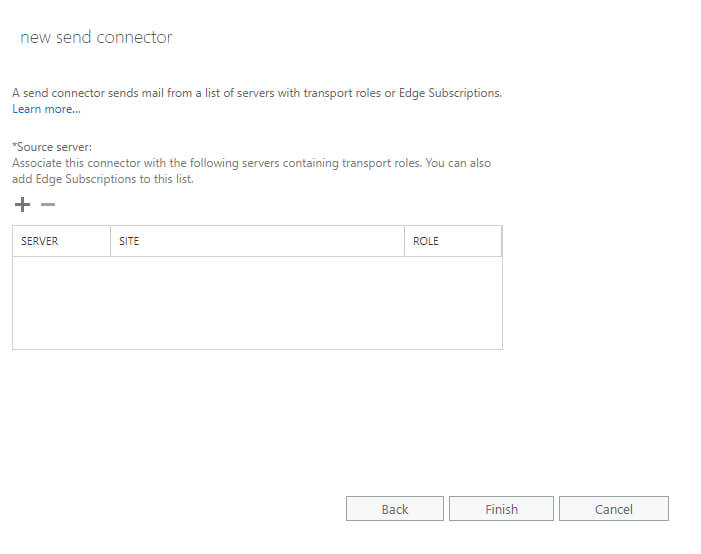

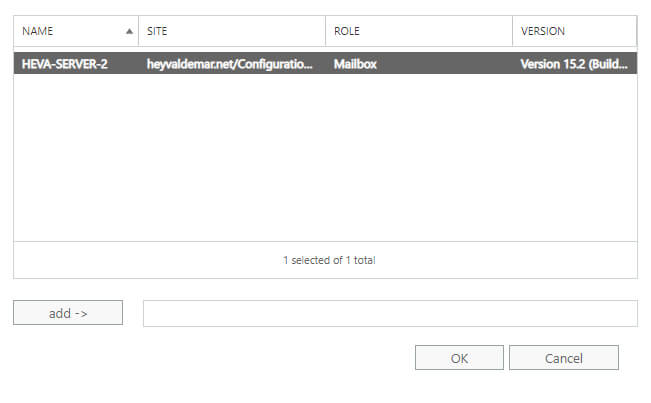

Далее нужно указать на каком сервере Exchange будет создан коннектор отправки.

Нажимаем на кнопку “+”.

Выбираем сервер Exchange, на котором будет создан коннектор отправки, и нажимаем на кнопку “OK”.

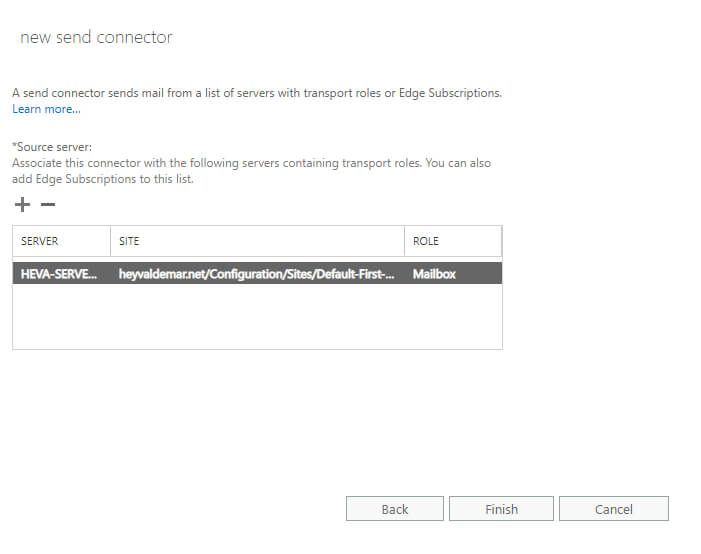

Все готово для создания коннектора отправки.

Нажимаем на кнопку “Finish”.

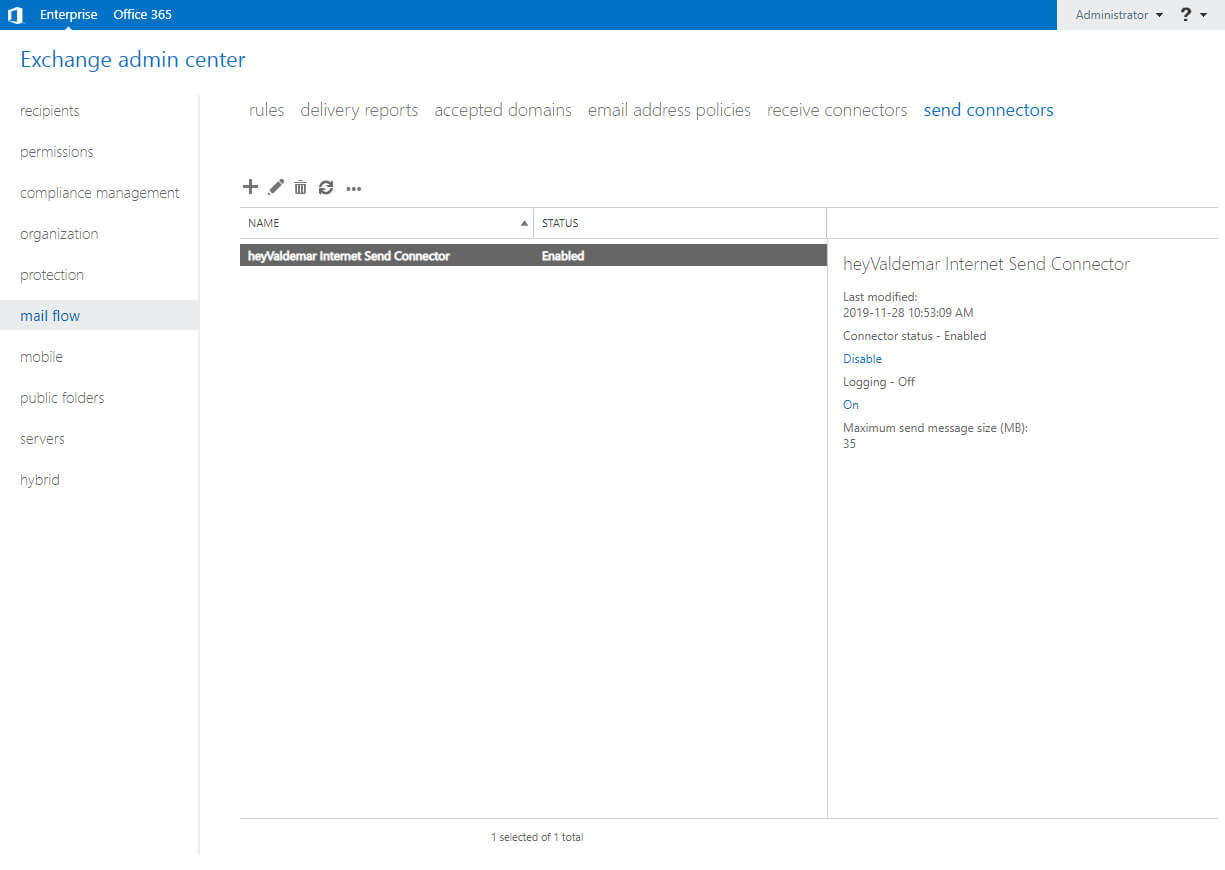

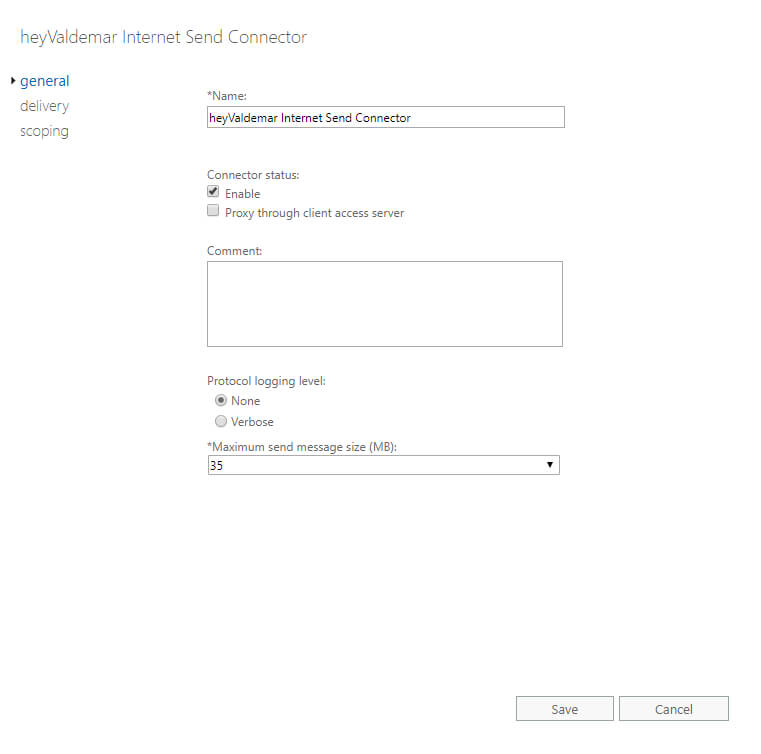

Далее в разделе “Mail Flow” выбираем подраздел “Send Connectors”, затем выбираем новый коннектор отправки и нажимаем на него два раза левой кнопкой мыши.

В разделе “General” в меню “Maximum send message size (MB)” вы можете настроить максимально допустимый размер почтовых вложений для отправки.

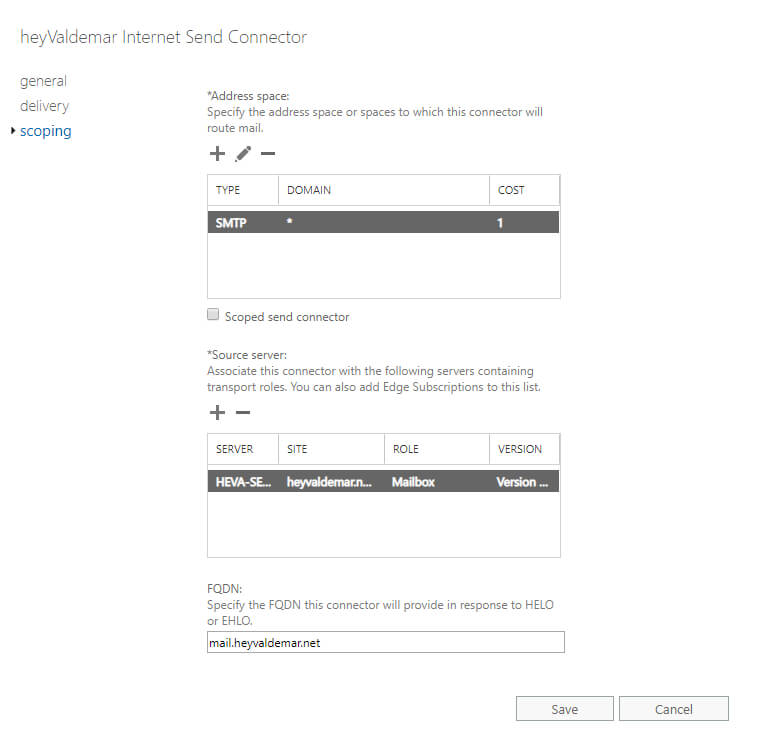

Далее в разделе “Scoping” в поле “Specify the FQDN this connector will provide in response to HELO or EHLO” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет.

Нажимаем на кнопку “Save”.

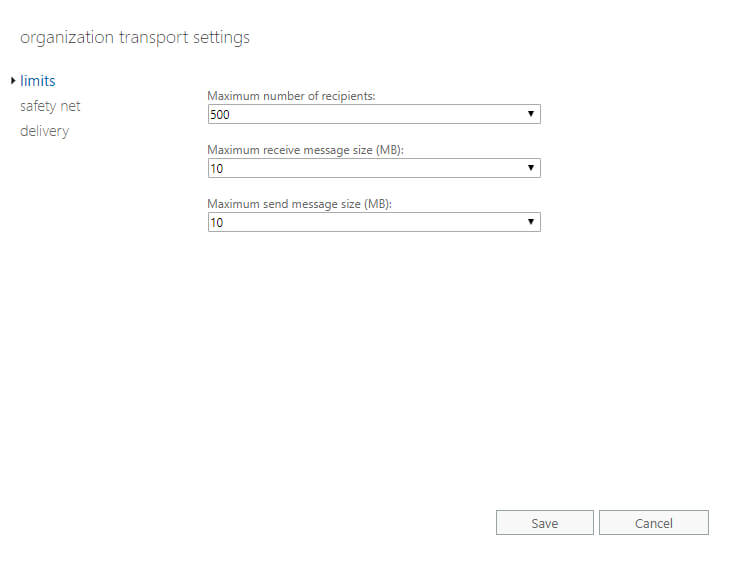

В разделе “Mail Flow” выбираем подраздел “Send Connectors”. Затем нажимаем на кнопку “…” и выбираем “Organization transport settings”.

В разделе “Limits” можно настроить максимально допустимый размер почтовых вложений для отправки и приема.

Указываем необходимые значения и нажимаем на кнопку “Save”.

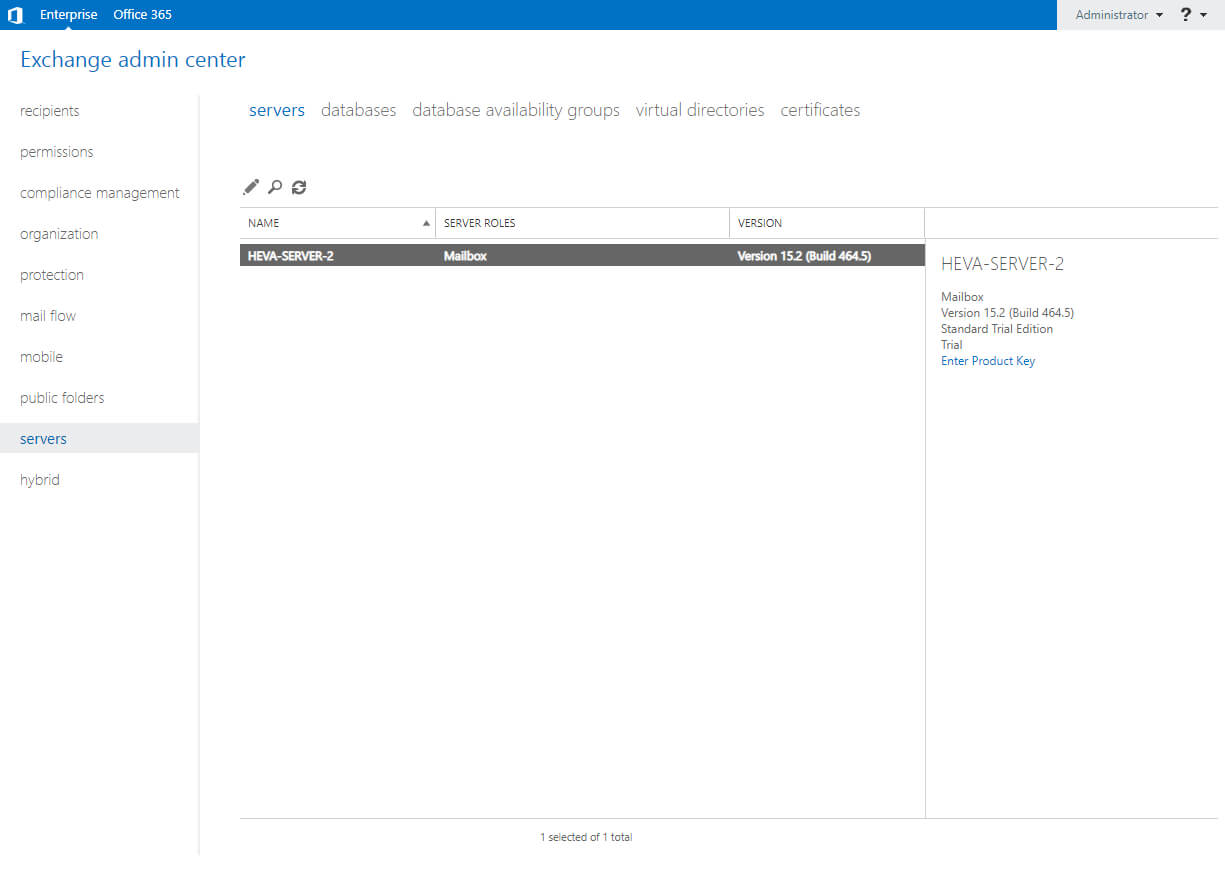

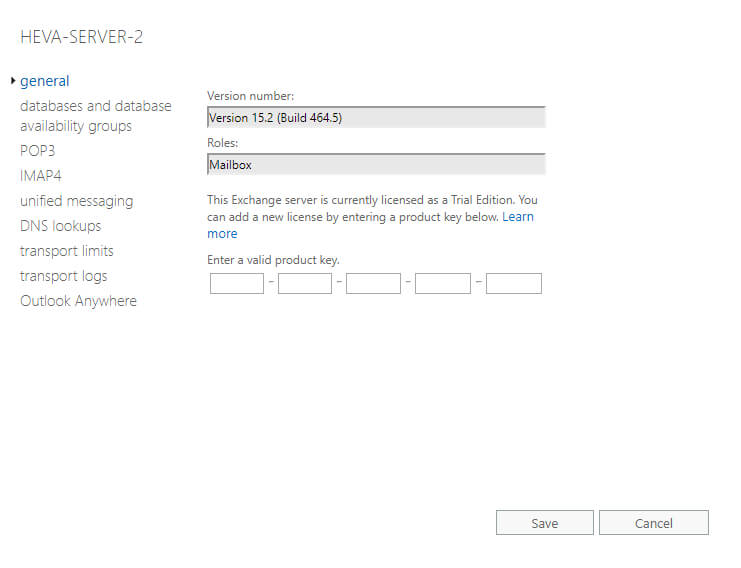

Теперь необходимо указать лицензионный ключ Exchange Server 2019.

В разделе “Servers” выбираем подраздел “Servers” и нажимаем на кнопку “Edit” (Карандаш).

В разделе “General” указываем лицензионный ключ Exchange Server 2019 и нажимаем на кнопку “Save”.

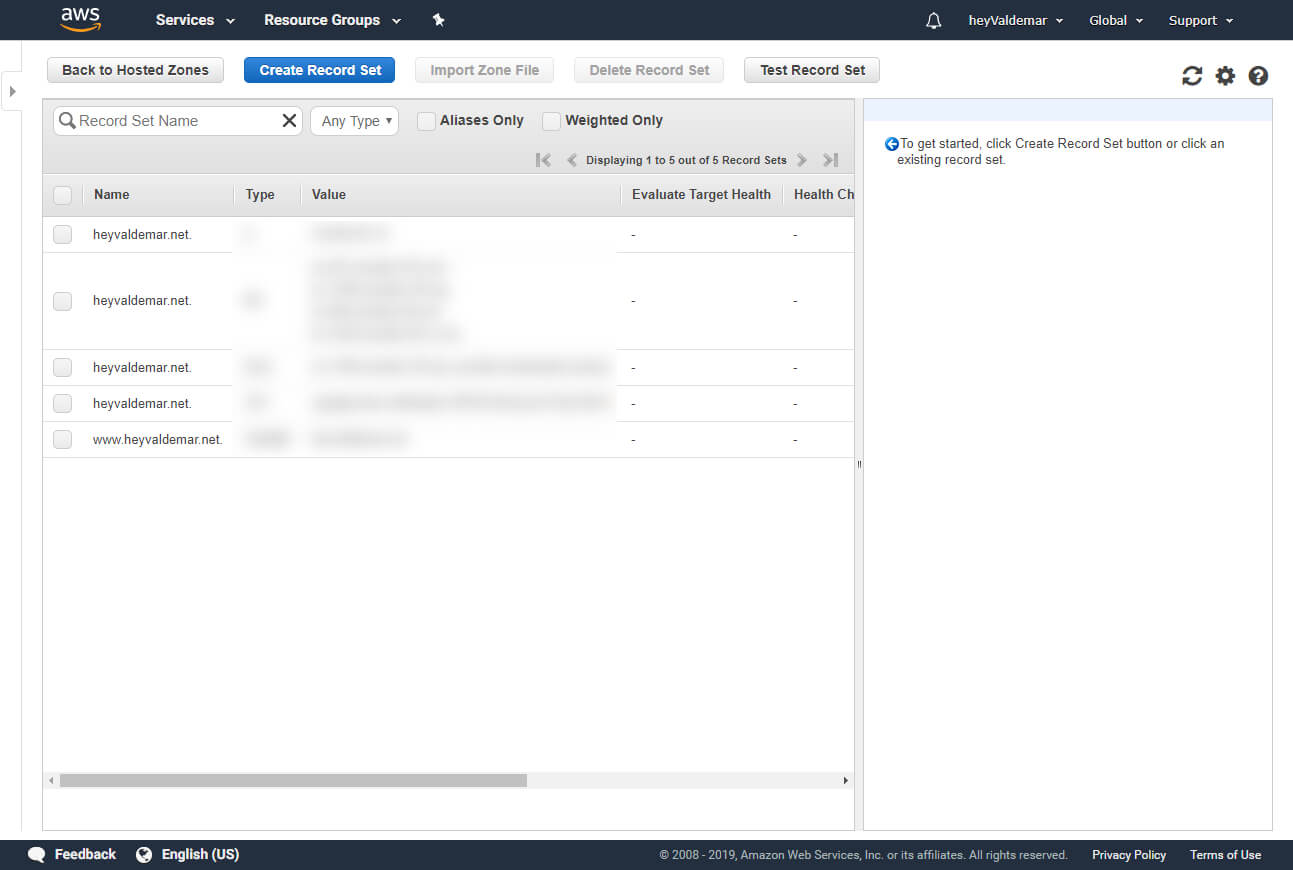

Теперь необходимо настроить записи DNS для домена. Для этого необходимо открыть веб-браузер и перейти в панель управления внешними записями DNS для вашего домена.

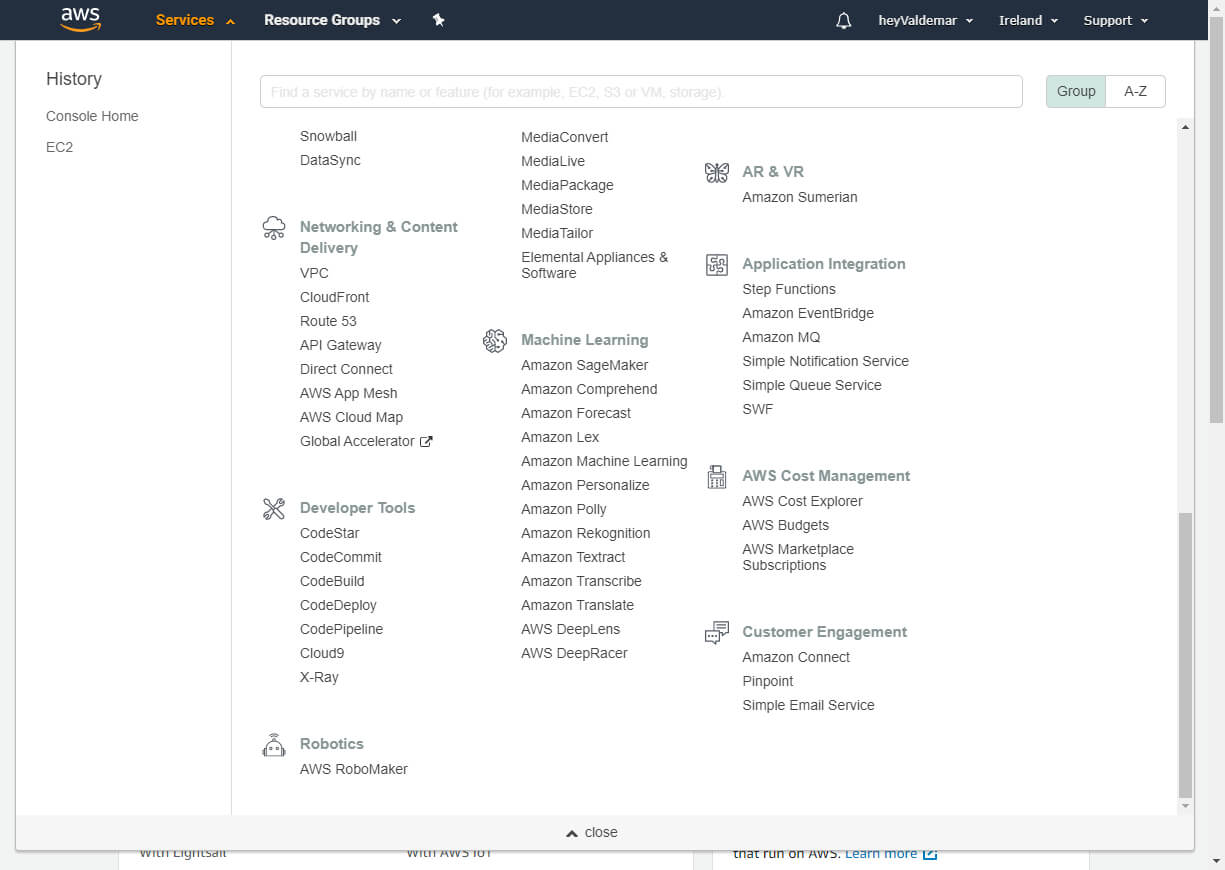

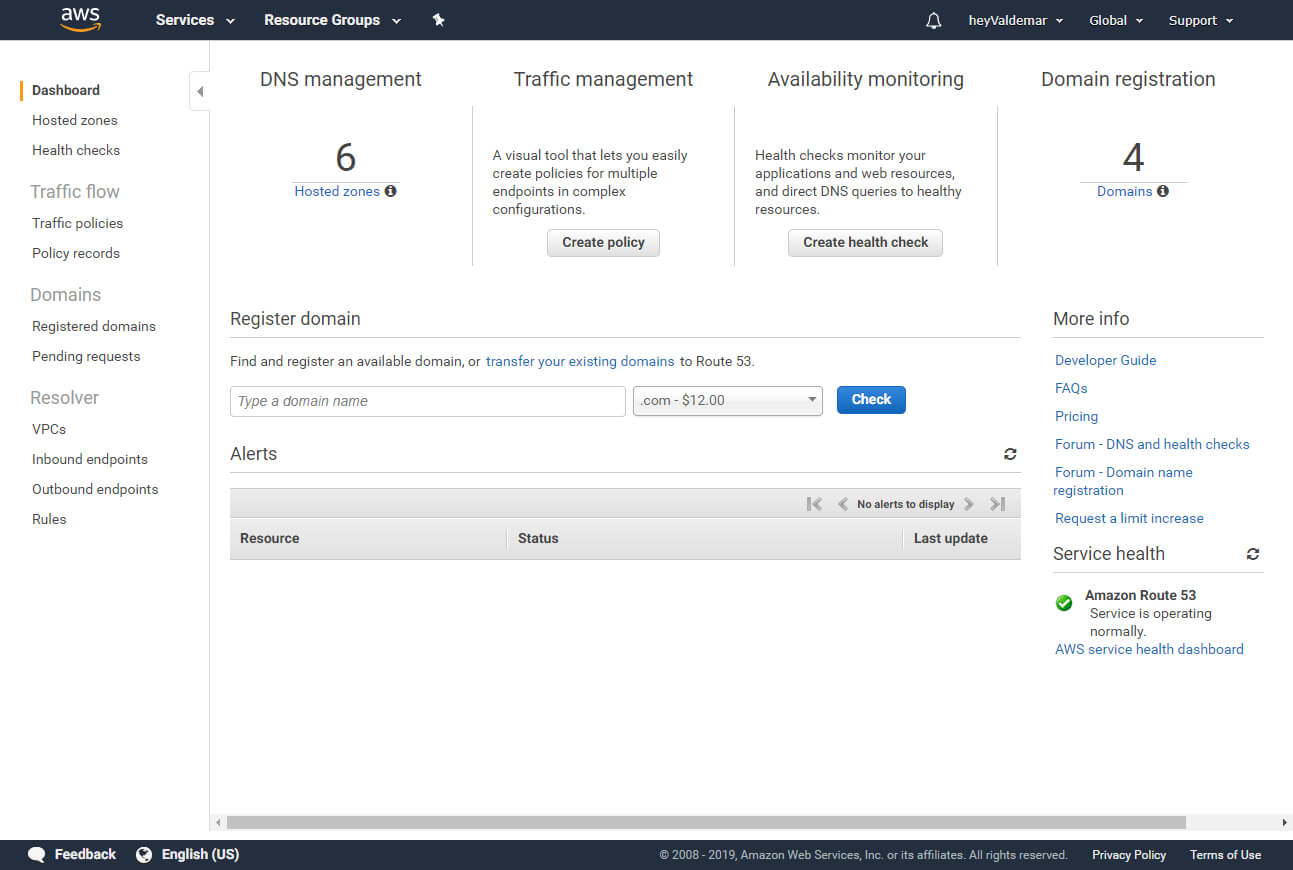

В этом руководстве для управления внешними записями DNS для домена используется сервис Amazon Route 53.

Переходим по ссылке, указываем при необходимости имя пользователя и пароль учетной записи, обладающей правами администратора в Amazon Web Services, и нажимаем на кнопку “Services” в левом верхнем углу экрана.

Далее в разделе “Networking & Content Delivery” выбираем “Route 53”.

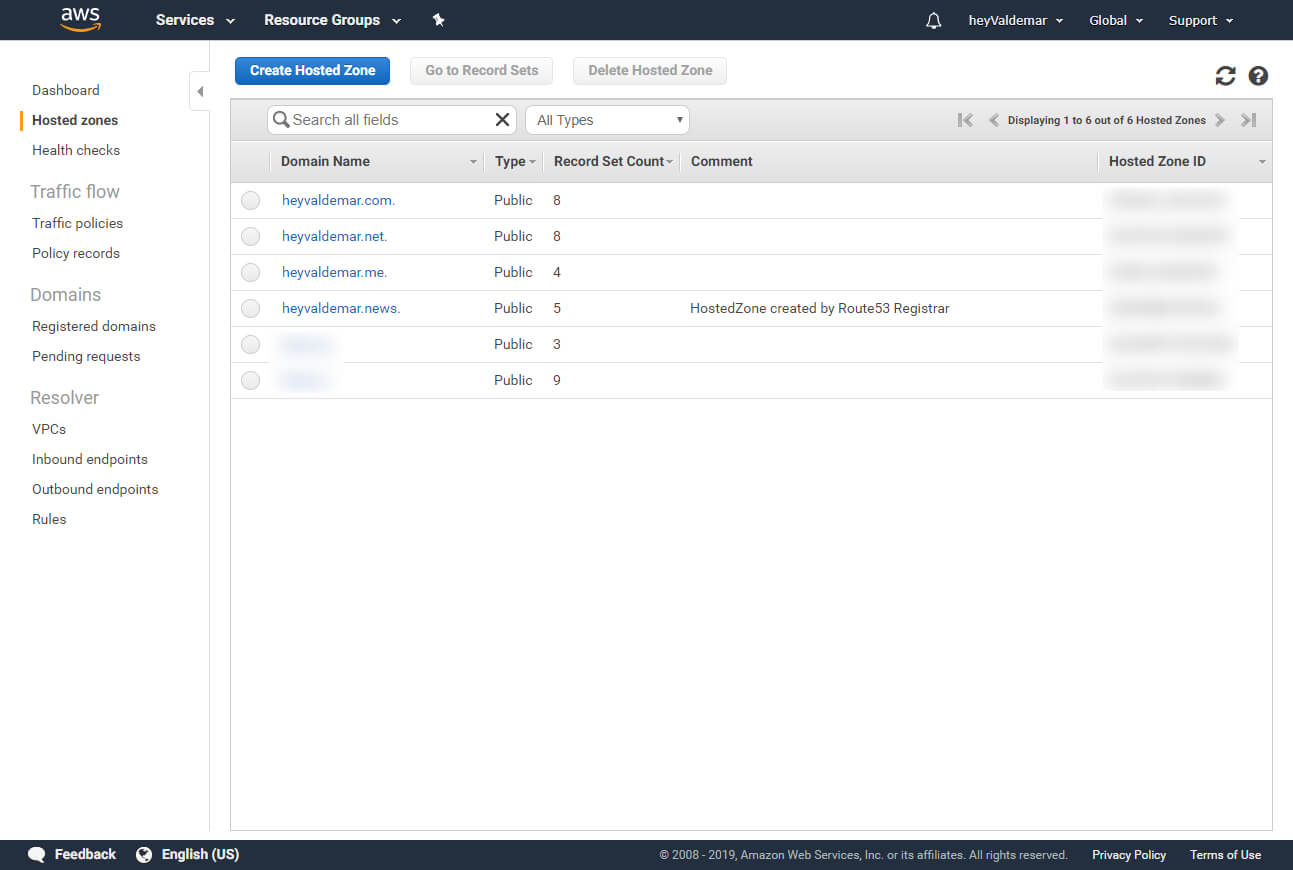

Далее выбираем “Hosted zones”.

Выбираем домен, для которого необходимо настроить записи DNS.

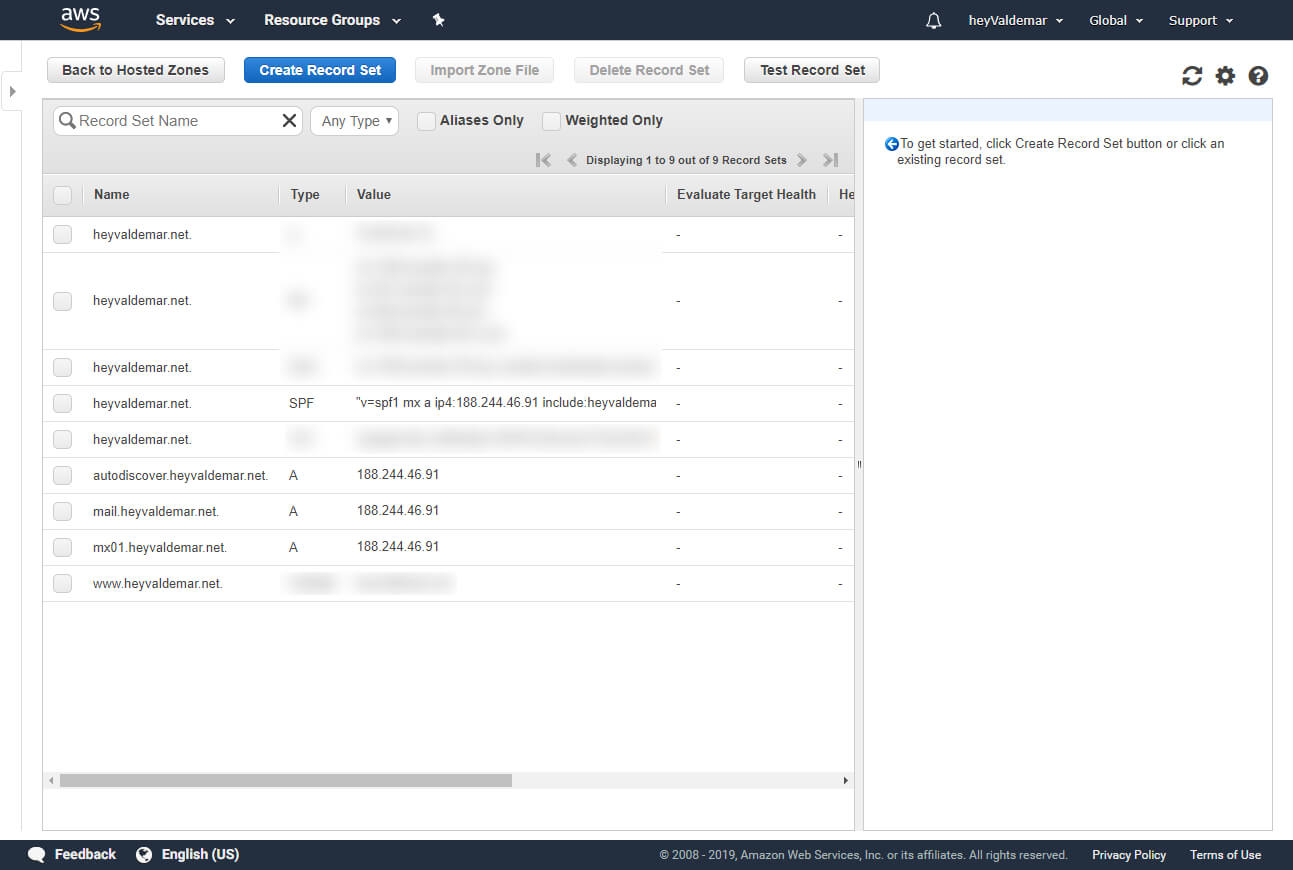

Теперь необходимо создать несколько записей DNS для доступа к сервисам Exchange.

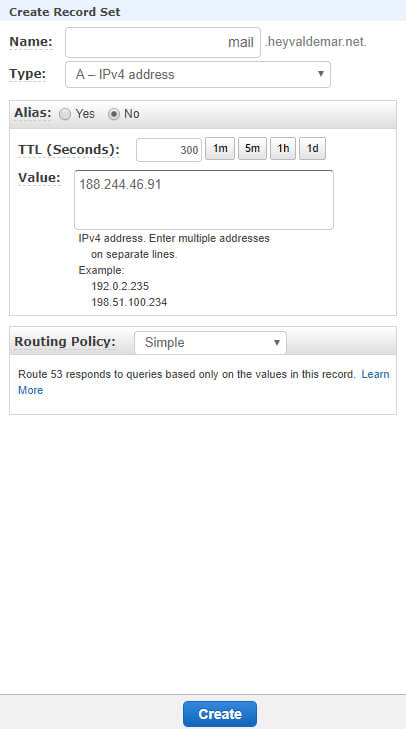

Нажимаем на кнопку “Create Record Set”, чтобы создать новую запись DNS.

В поле “Name” указываем “mail”.

В поле “Type” выбираем “A — IPv4 address”.

В поле “TTL” указываем “300”.

В поле “Value” указываем IP-адрес по которому, ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Create”.

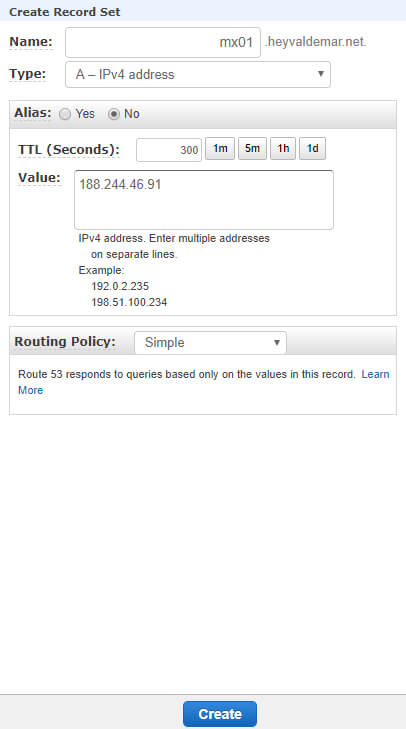

Нажимаем на кнопку “Create Record Set”, чтобы создать еще одну запись DNS.

В поле “Name” указываем “mx01”.

В поле “Type” выбираем “A — IPv4 address”.

В поле “TTL” указываем “300”.

В поле “Value” указываем IP-адрес по которому, ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Create”.

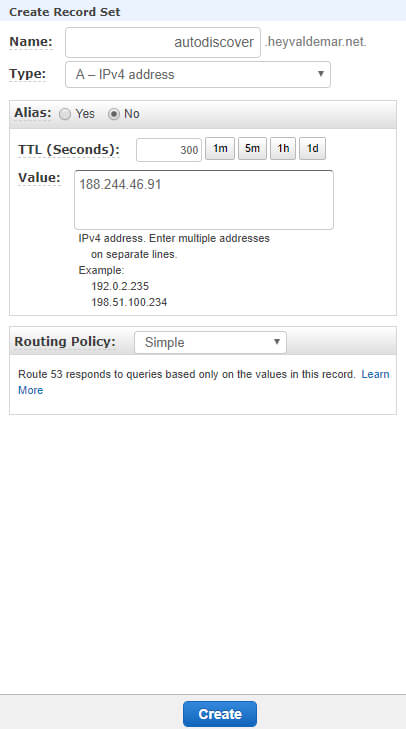

Нажимаем на кнопку “Create Record Set”, чтобы создать еще одну запись DNS.

В поле “Name” указываем “autodiscover”.

В поле “Type” выбираем “A — IPv4 address”.

В поле “TTL” указываем “300”.

В поле “Value” указываем IP-адрес по которому, ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Create”.

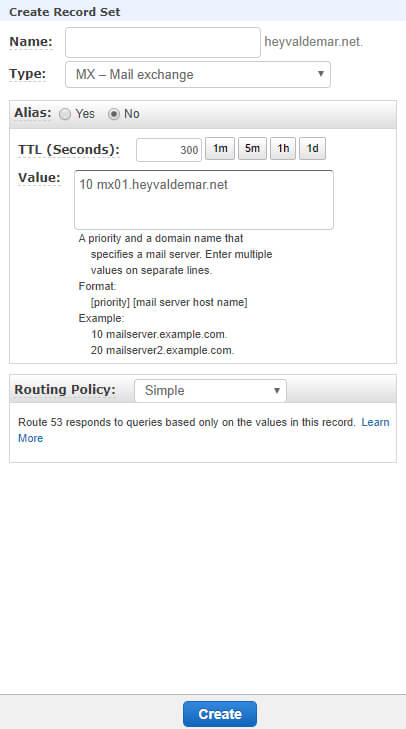

Нажимаем на кнопку “Create Record Set”, чтобы создать еще одну запись DNS.

Поле “Name” оставляем пустым.

В поле “Type” выбираем “MX — Mail exchange”.

В поле “TTL” указываем “300”.

В поле “Value” указываем приоритет “10”, затем указываем ранее созданную A-запись с именем “mx01” и нажимаем на кнопку “Create”.

Далее вам нужно сделать запрос вашему Интернет-провайдеру на создание PTR-записи для вашего внешнего IP-адреса, по которому ваш почтовый сервер доступен из сети Интернет. Это необходимо для того, чтобы ваш IP-адрес преобразовывался в имя. В данном примере IP 188.244.46.91 преобразовывался в имя mail.heyvaldemar.net.

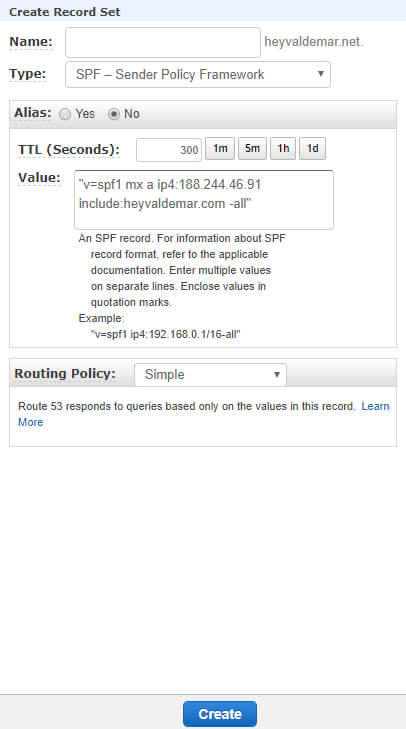

Теперь нужно создать SPF (Sender Policy Framework). Благодаря SPF можно проверить, не подделан ли домен отправителя. SPF позволяет указать список серверов способных отправлять почтовые сообщения от имени вашего домена.

Получить параметры для записи SPF можно с помощью SPF Wizard.

Пример SPF: v=spf1 mx a ip4:188.244.46.91 include:heyvaldemar.com -all

Поле “Name” оставляем пустым.

В поле “Type” выбираем “SPF — Sender Policy Framework”.

Обратите внимание, если в вашей панели управления внешними записями DNS нет типа записи “SPF”, то вам нужно выбрать тип записи “TXT”.

В поле “TTL” указываем “300”.

В поле “Value” указываем параметры SPF, полученные с помощью SPF Wizard и нажимаем на кнопку “Create”.

Записи DNS для домена успешно настроены.

Теперь необходимо прописать A-запись на внутреннем сервере DNS.

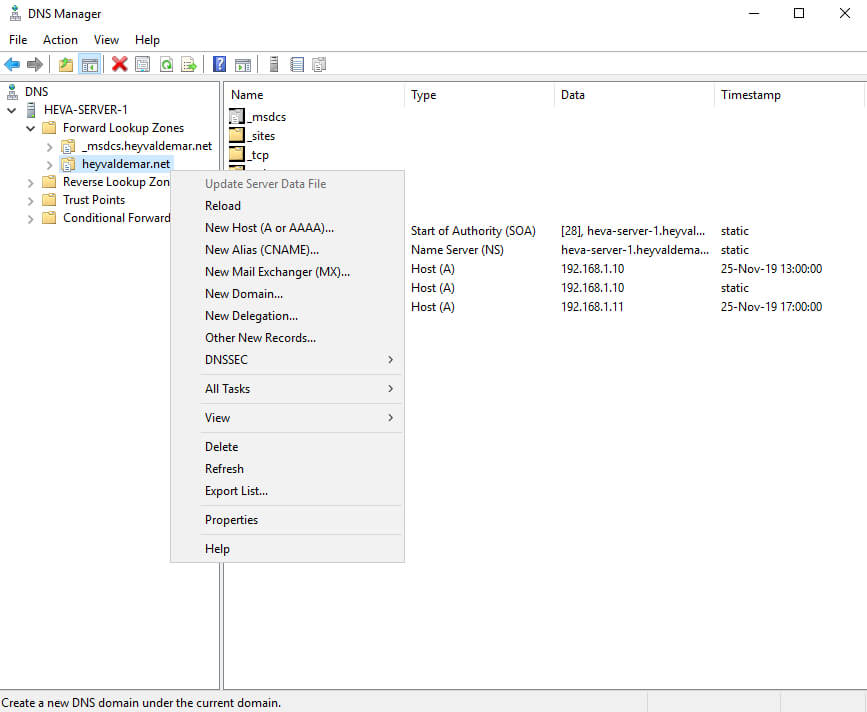

Открываем “Server Manager” на котроллере домена, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “DNS”.

В разделе “Forward Lookup Zones” выбираем основной домен и нажимаем на него правой кнопкой мыши, затем выбираем “New Host (A or AAAA)”.

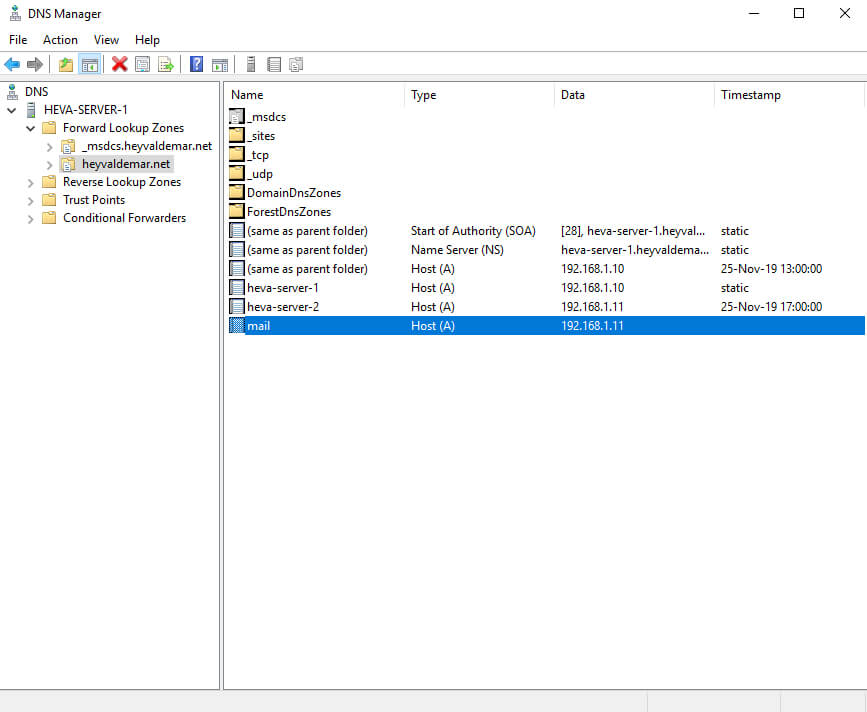

В поле “Name (uses parent domain name if blank)” указываем “Mail”.

В поле “IP address” указываем IP-адрес сервера, на котором установлен Exchange Server 2019 и нажимаем на кнопку “Add Host”.

A-запись успешно добавлена.

Нажимаем на кнопку “OK”.

После того как A-запись будет добавлена, она появится в списке с остальными записями.

Для дальнейшей настройки понадобится центр сертификации.

В данном руководстве роль “Active Directory Certificate Services” будет установлена на контроллер домена.

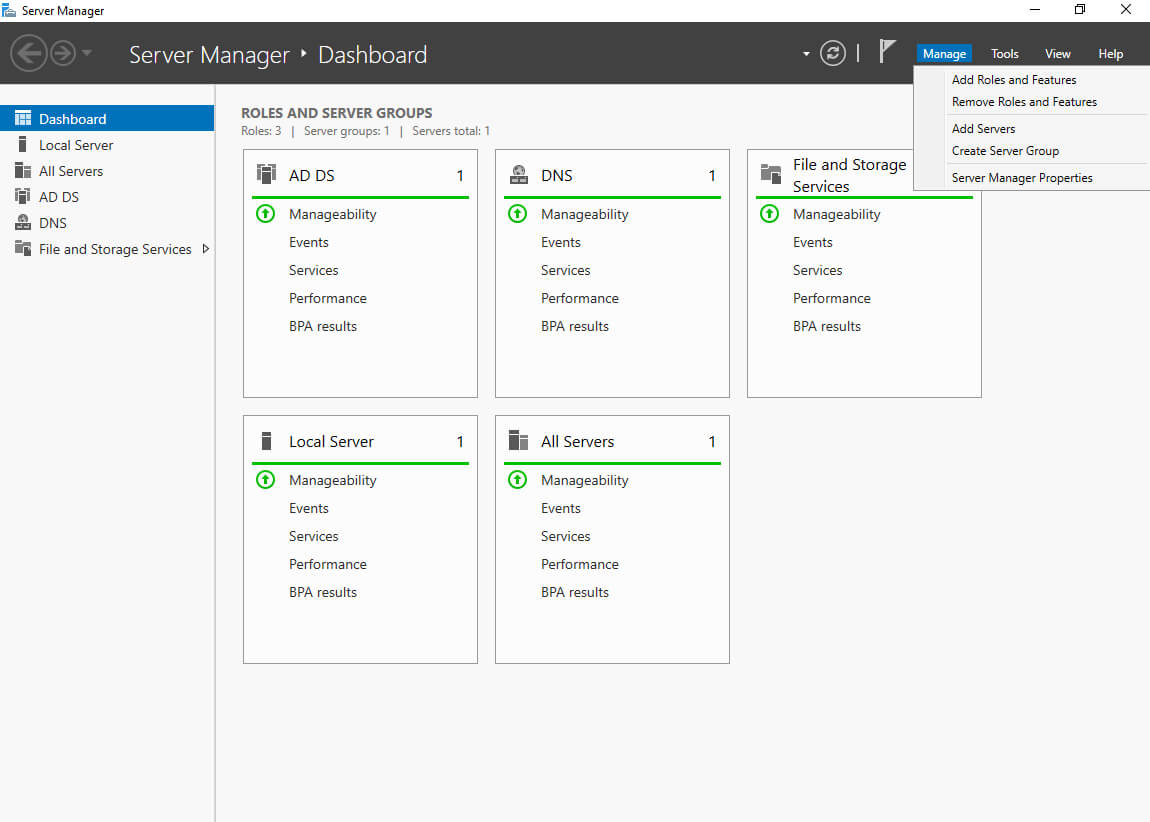

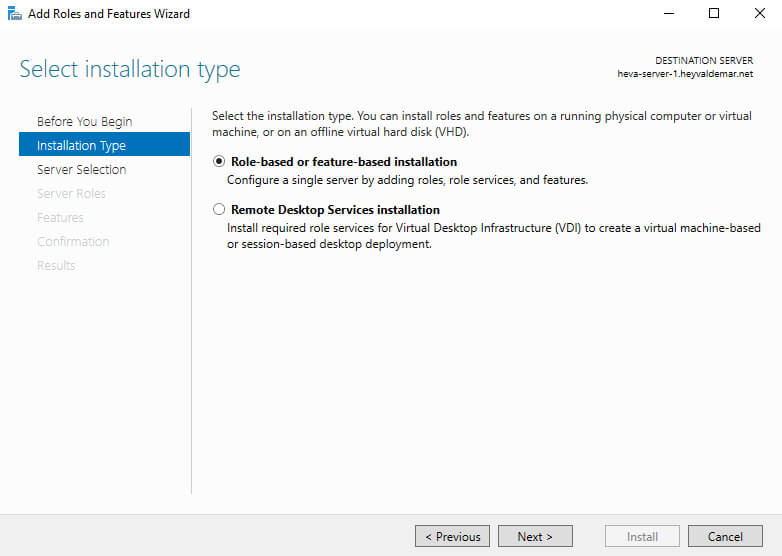

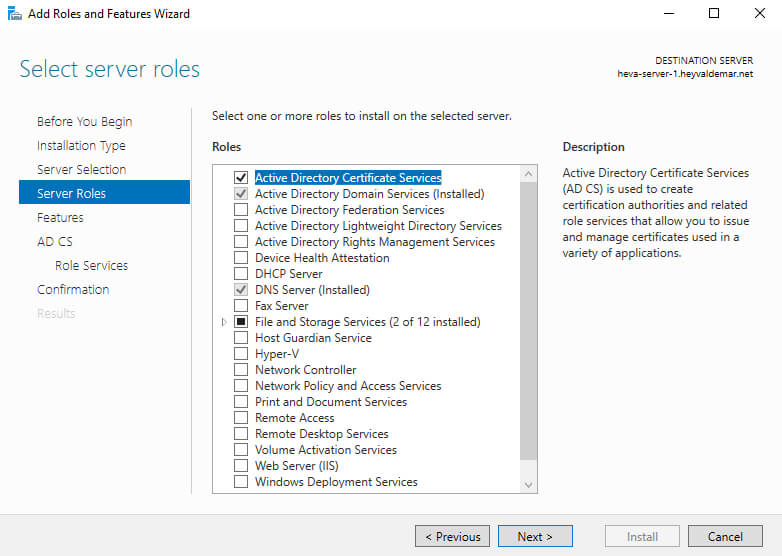

Возвращаемся в “Server Manager” на котроллере домена, затем нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

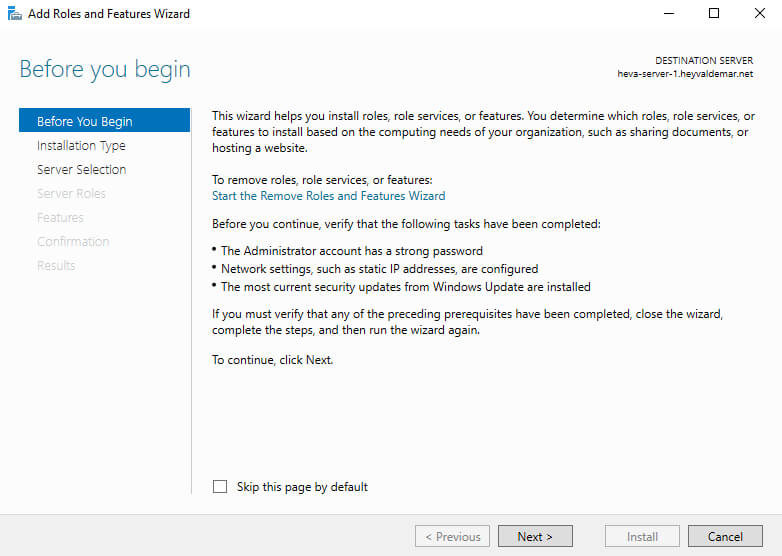

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

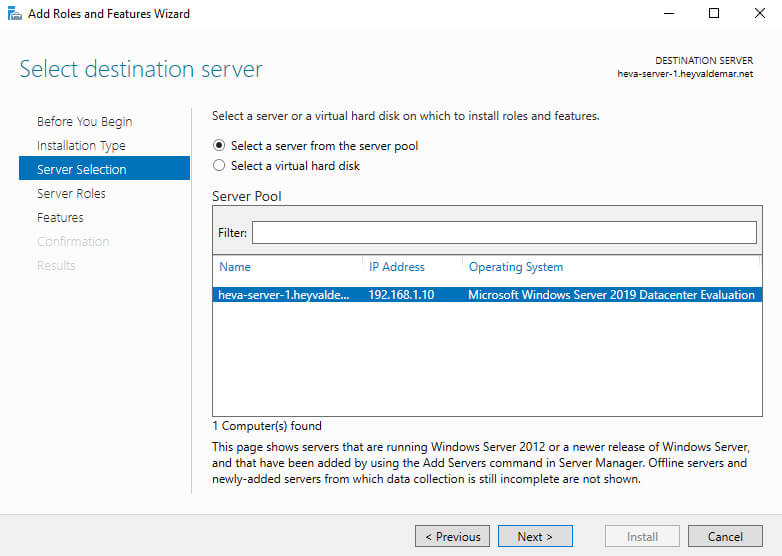

Далее выбираем сервер, на который будет производится установка роли.

Нажимаем на кнопку “Next”.

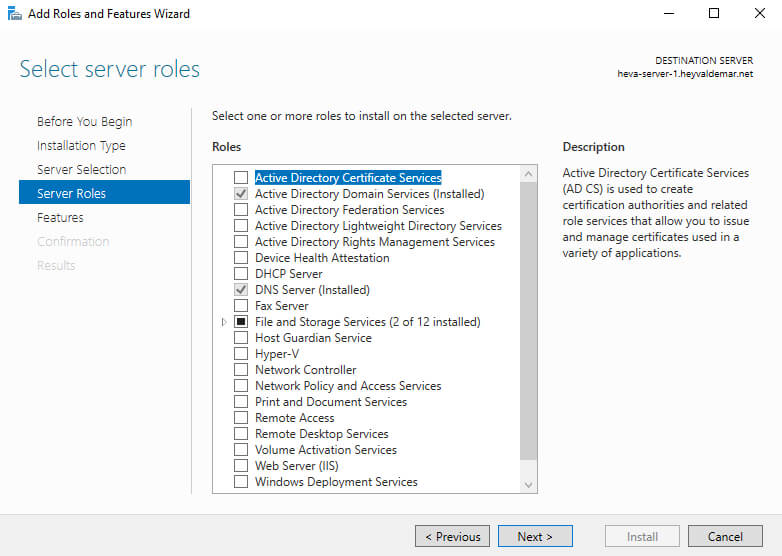

Выбираем роль Active Directory Certificate Services.

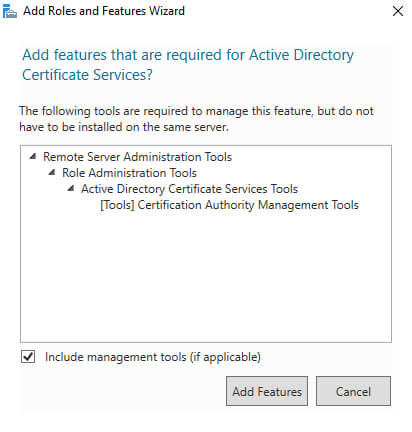

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли Active Directory Certificate Services нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Нажимаем на кнопку “Next”.

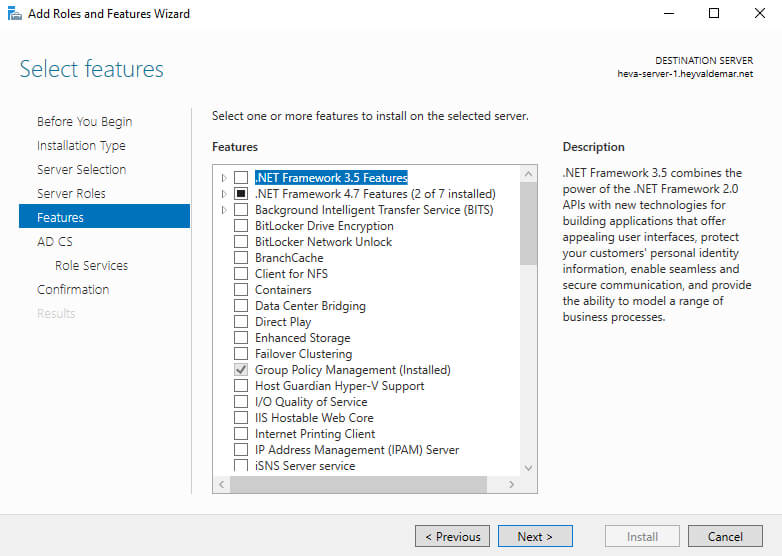

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

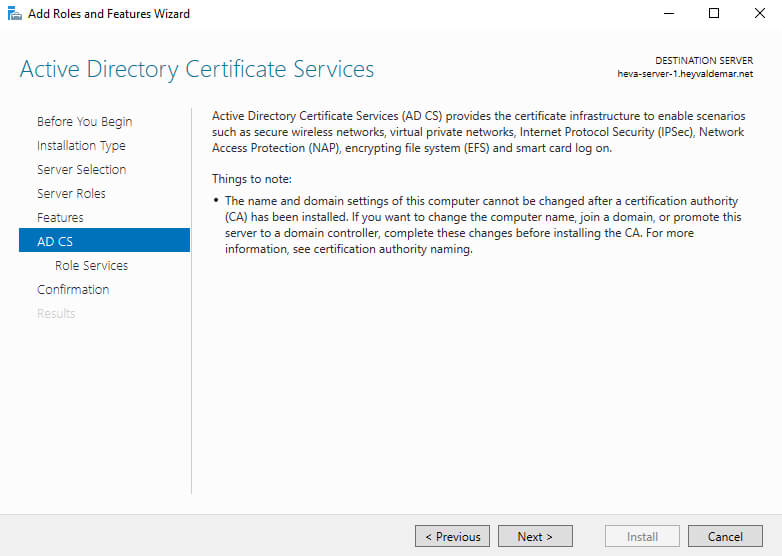

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли Active Directory Certificate Services.

Нажимаем на кнопку “Next”.

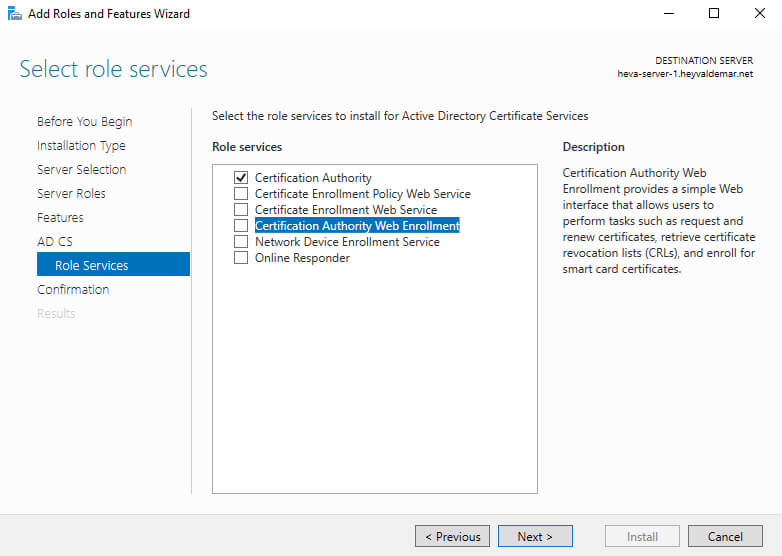

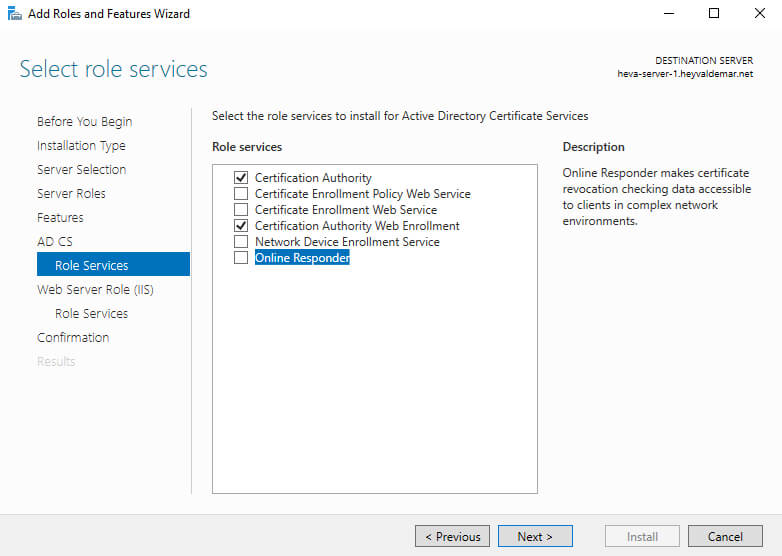

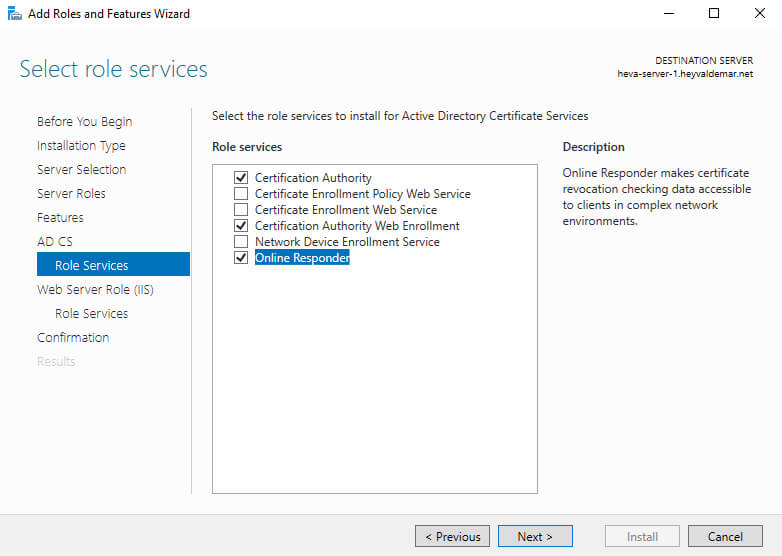

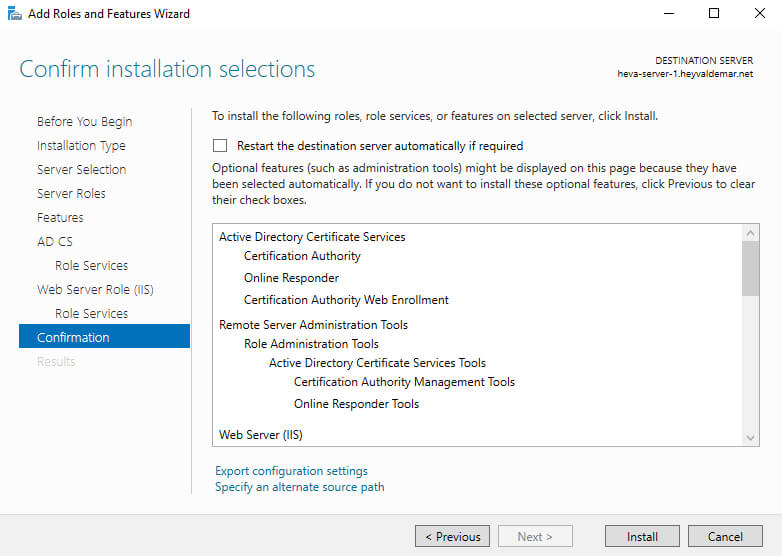

Теперь нужно выбрать необходимые сервисы.

Выбираем “Certification Authority Web Enrollment”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки Certification Authority Web Enrollment нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Далее выбираем “Online Responder”.

“Мастер установки ролей” предупредит, что для установки Online Responder нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

После того как все необходимые сервисы будут выбраны нажимаем на кнопку “Next”.

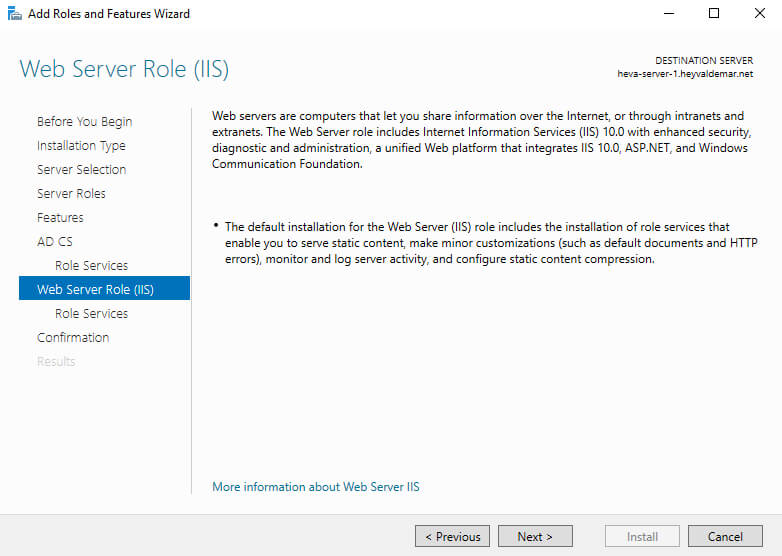

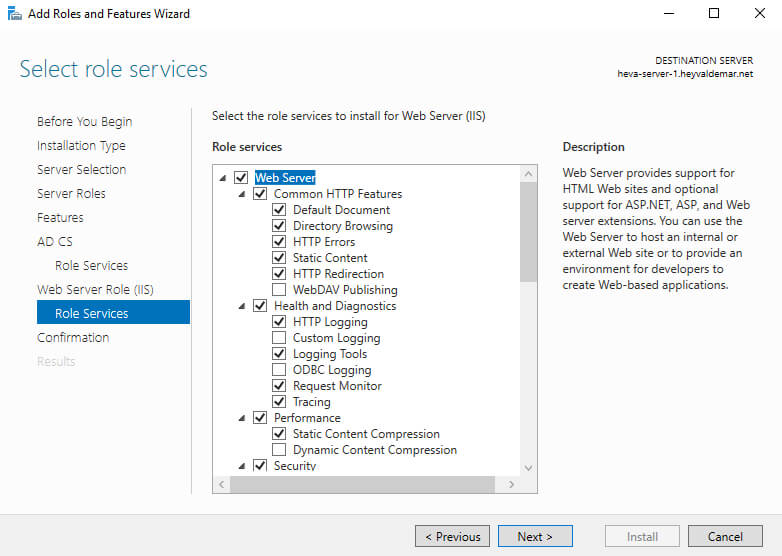

На следующем этапе “Мастер установки ролей” предупредит, что для работы роли “Active Directory Certificate Services” будет дополнительно установлена роль веб-сервера “Internet Information Services”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли нажимаем на кнопку “Install”.

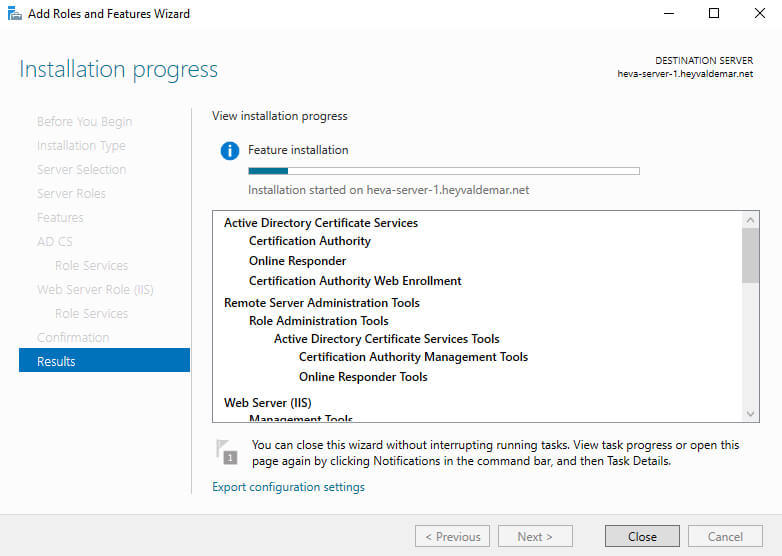

Началась установка выбранной роли и необходимых для нее компонентов.

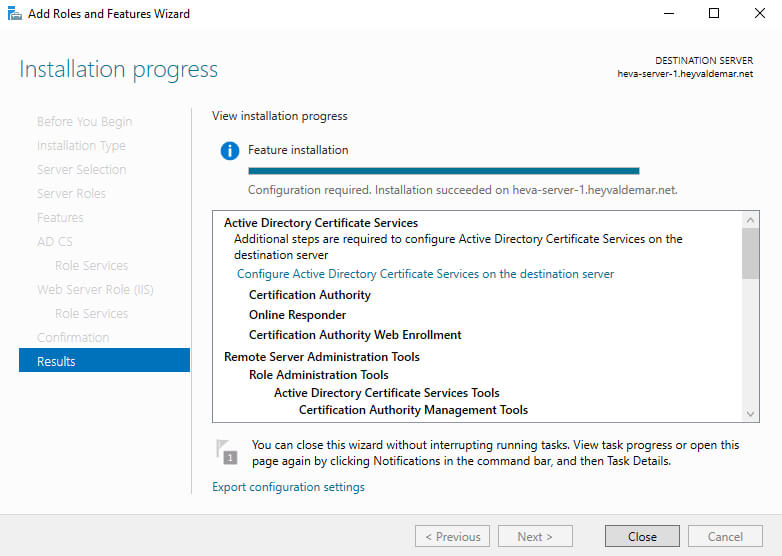

Установка роли “Active Directory Domain Services” завершена.

Теперь необходимо настроить роль.

Нажимаем на кнопку “Configure Active Directory Certificate Services on the destination server”.

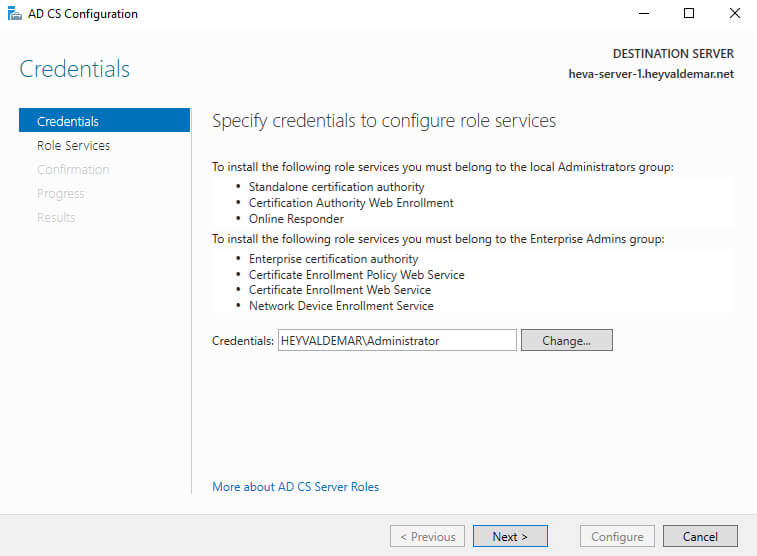

Нажимаем на кнопку “Next”.

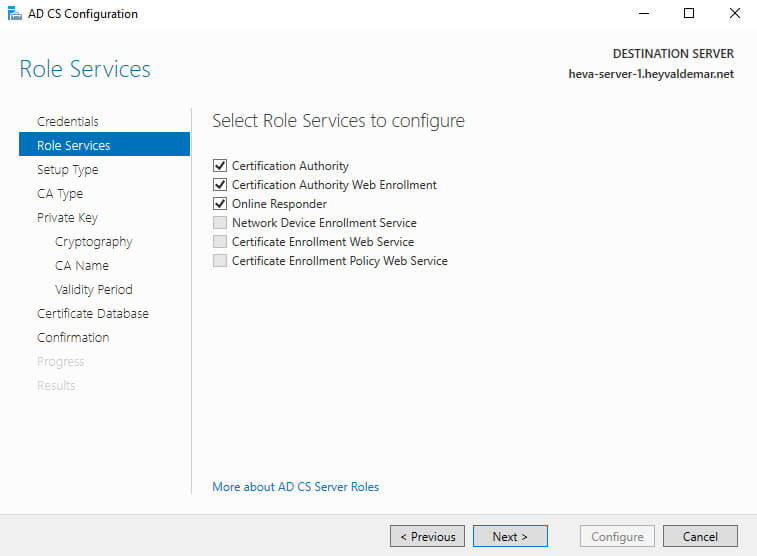

Далее нужно выбрать сервисы, которые необходимо настроить.

Выбираем “Certification Authority”, “Certification Authority Web Enrollment” и “Online Responder” и нажимаем на кнопку “Next”.

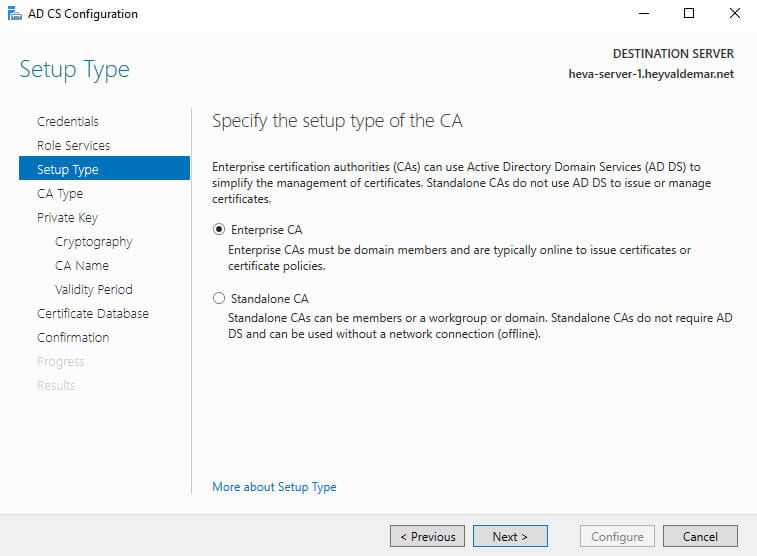

Сервер является членом домена, поэтому выбираем “Enterprise CA” и нажимаем на кнопку “Next”.

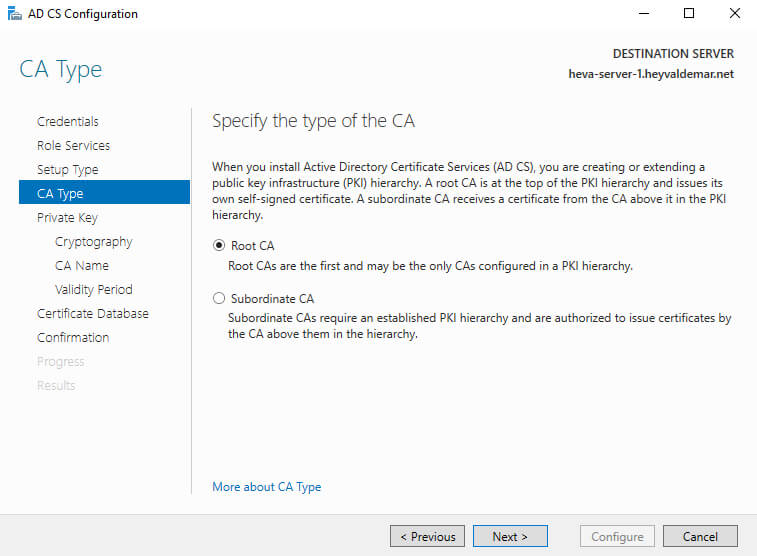

Других серверов с ролью Active Directory Certificate Services в домене нет, поэтому выбираем “Root CA”, нажимаем на кнопку “Next”.

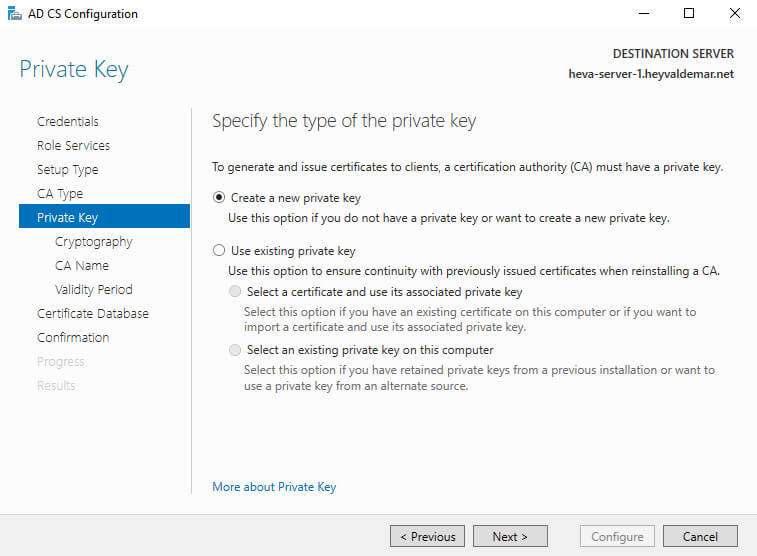

Далее необходимо создать новый закрытый ключ.

Выбираем “Create a new private key” и нажимаем на кнопку “Next”.

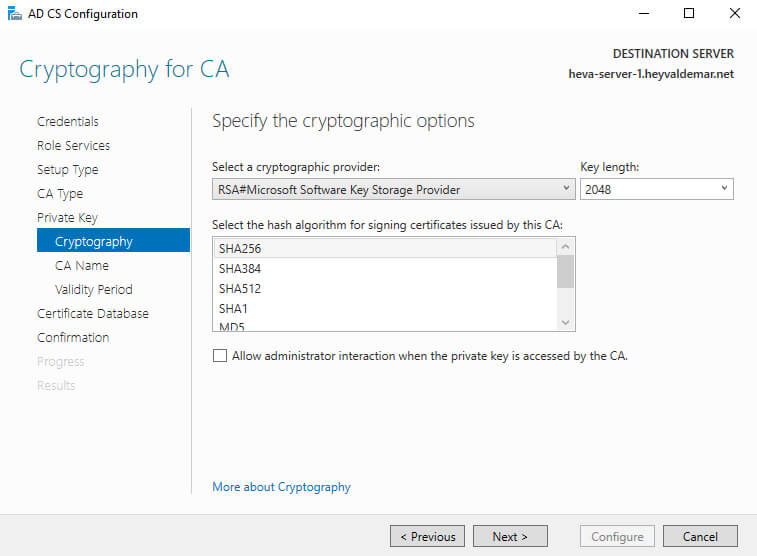

Далее можно выбрать настройки криптографии.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

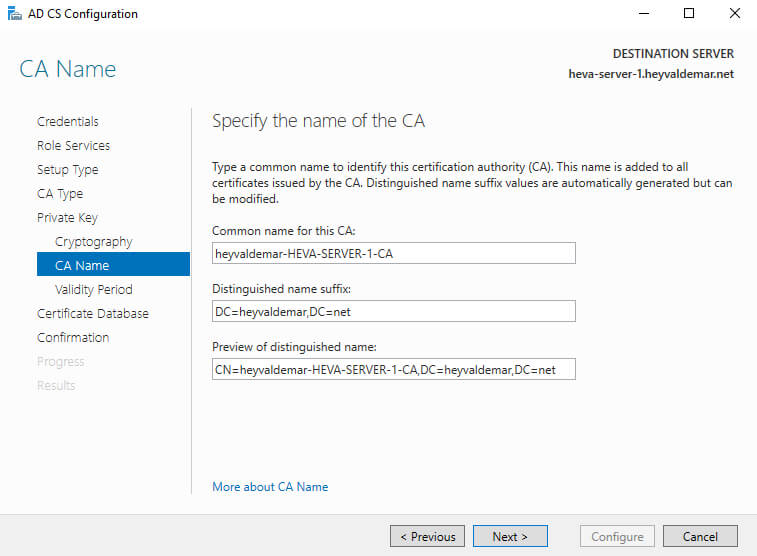

В поле “Common name for this CA” указываем имя для нового центра сертификации и нажимаем на кнопку “Next”.

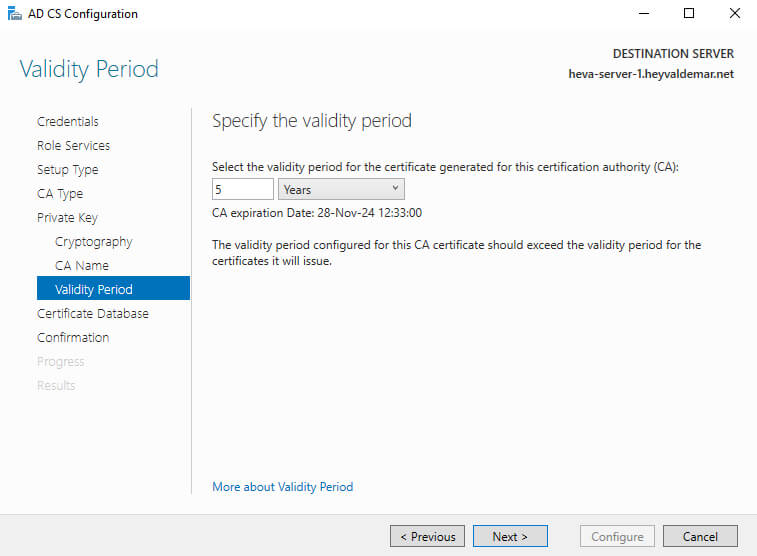

Теперь выбираем срок действия сертификата и нажимаем на кнопку “Next”.

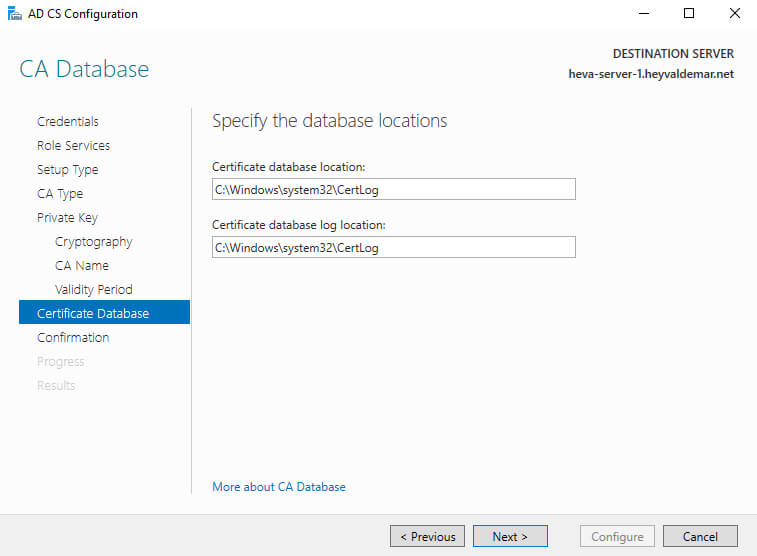

Далее можно указать, где будет храниться база данных сертификатов и ее логи.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

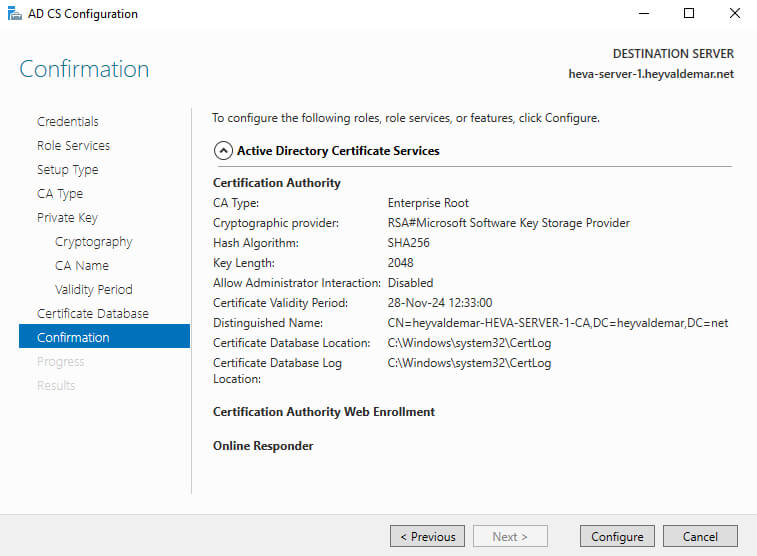

Все готово к настройке роли.

Нажимаем на кнопку “Configure”.

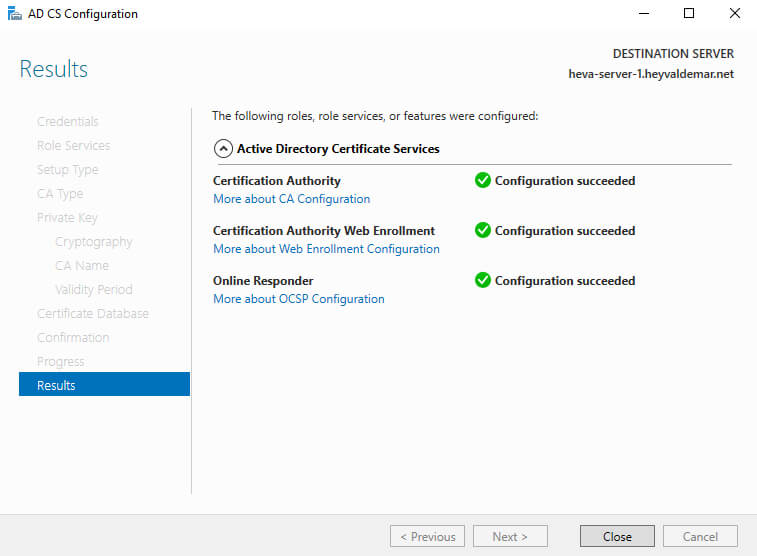

Настройка роли Active Directory Certificate Services завершена.

Нажимаем на кнопку “Close”.

Нажимаем на кнопку “Close”, чтобы закрыть окно установки роли.

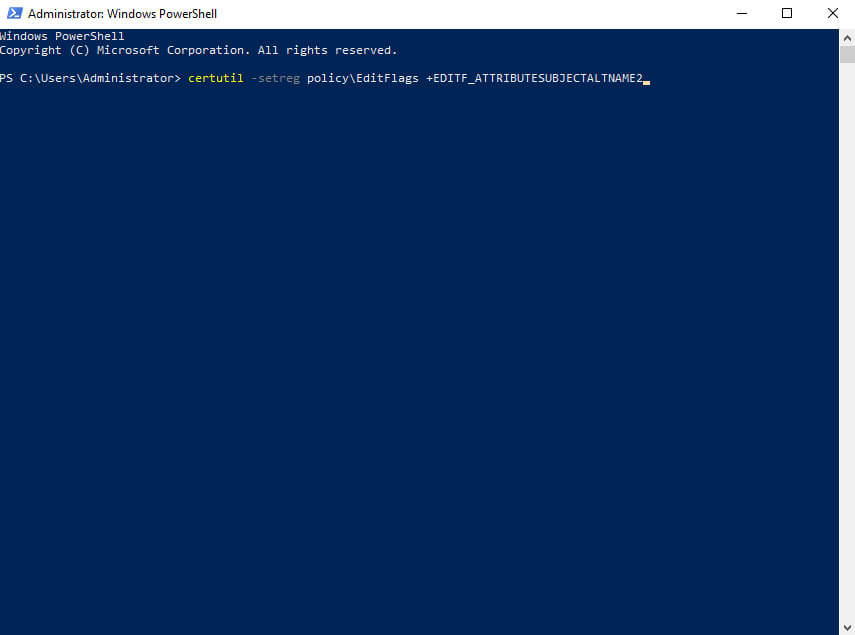

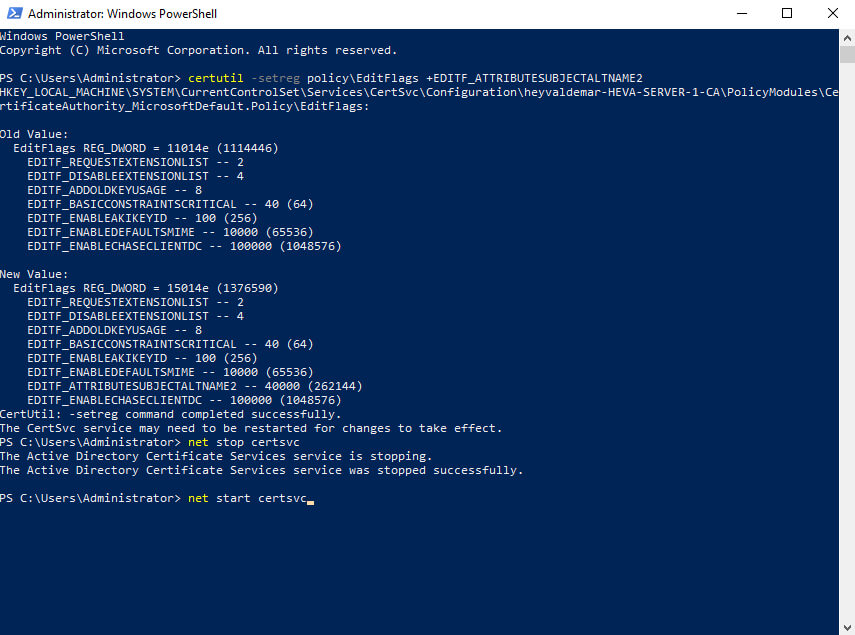

Теперь необходимо включить функцию SAN (Subject Alternative Name) на сервере центра сертификации. Данная функция пригодится при публикации сервиса “Autodiscover”.

На клавиатуре нажимаем сочетание клавиш “Win” и “x” и в открывшемся меню выбираем “Windows PowerShell (Admin)”.

Включаем функцию SAN с помощью команды:

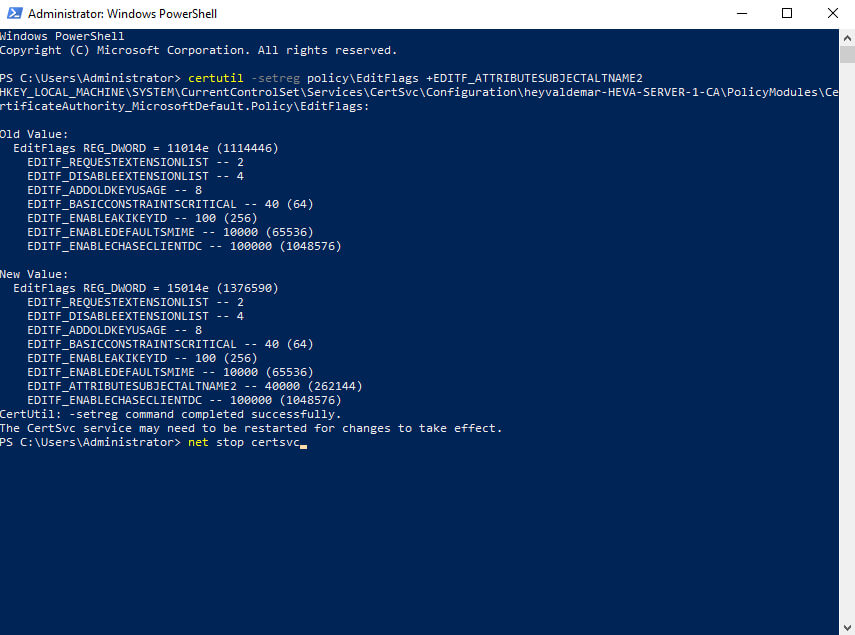

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

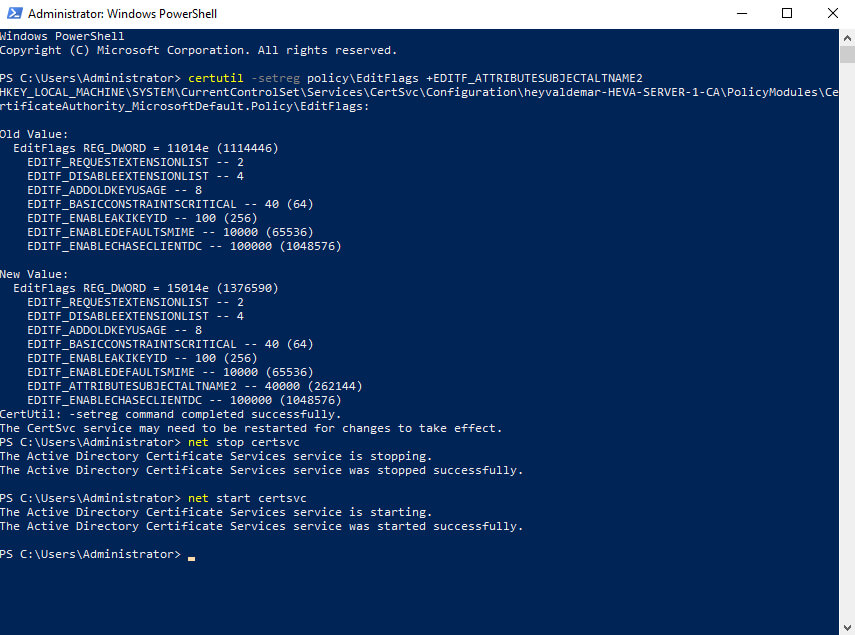

Теперь необходимо перезапустить службу “CertSvc”.

Останавливаем службу “CertSvc” с помощью команды:

net stop certsvc

Запускаем службу “CertSvc” с помощью команды:

net start certsvc

Служба “CertSvc” успешно перезапущена.

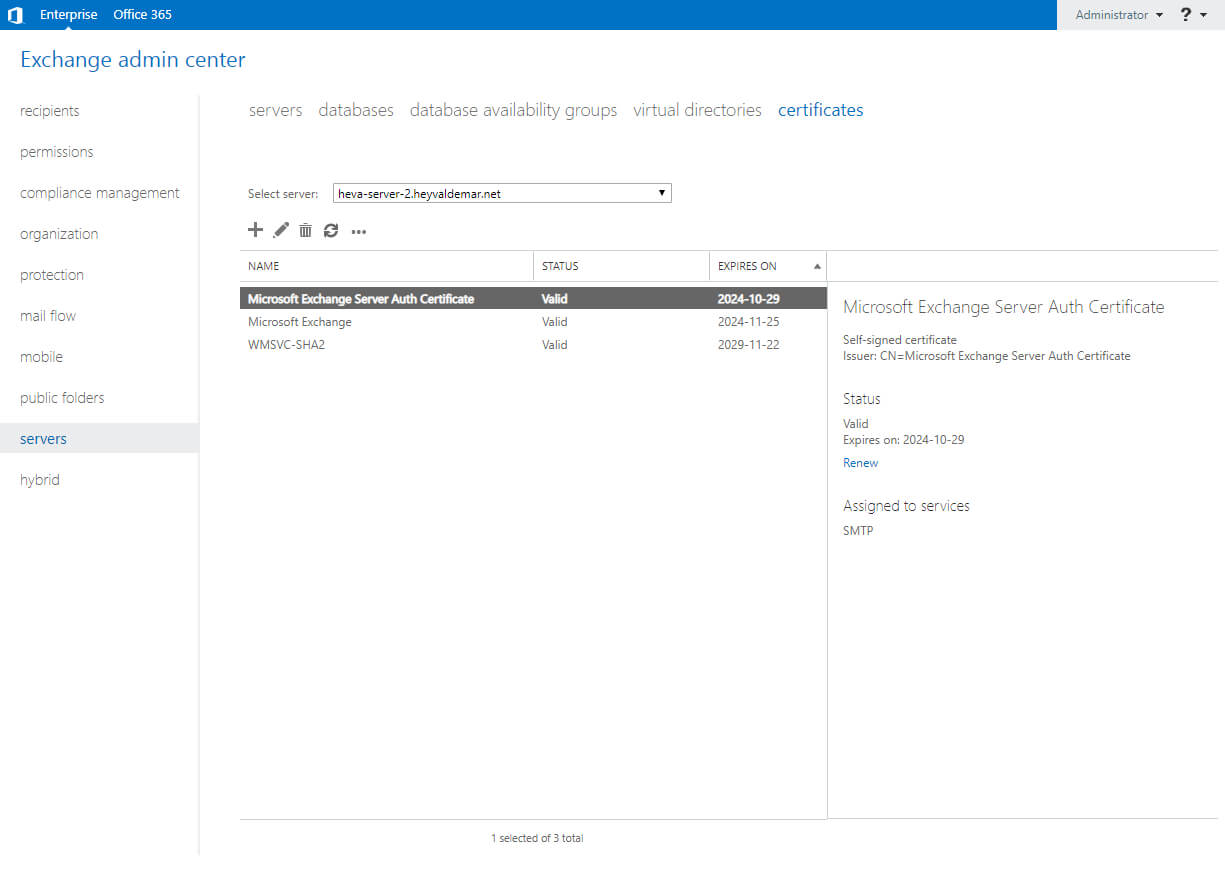

Теперь сделаем запрос на создание нового сертификата Exchange.

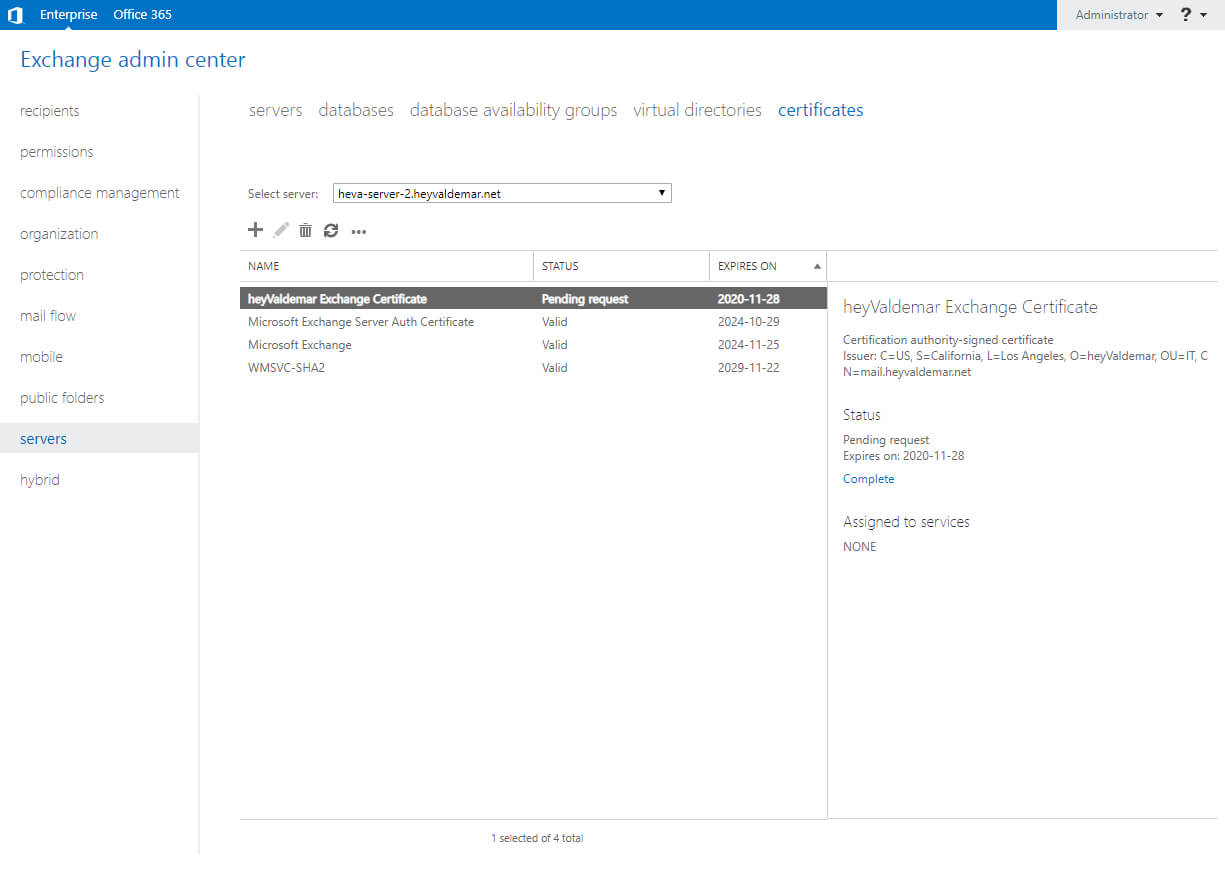

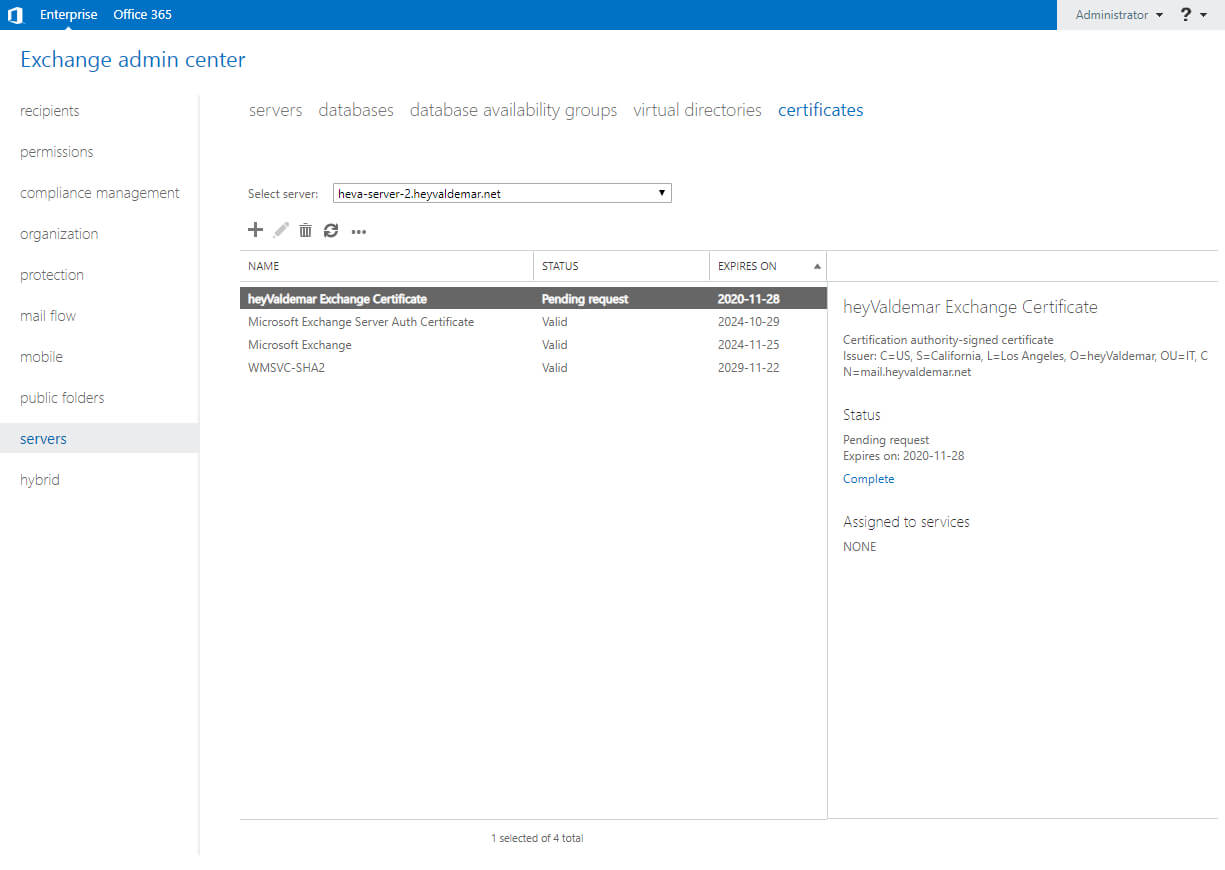

Возвращаемся в панель управления Exchange Admin Center.

В разделе “Servers” выбираем подраздел “Certificates” и нажимаем на кнопку “+”.

Выбираем “Create a request for a certificate from a certification authority” и нажимаем на кнопку “Next”.

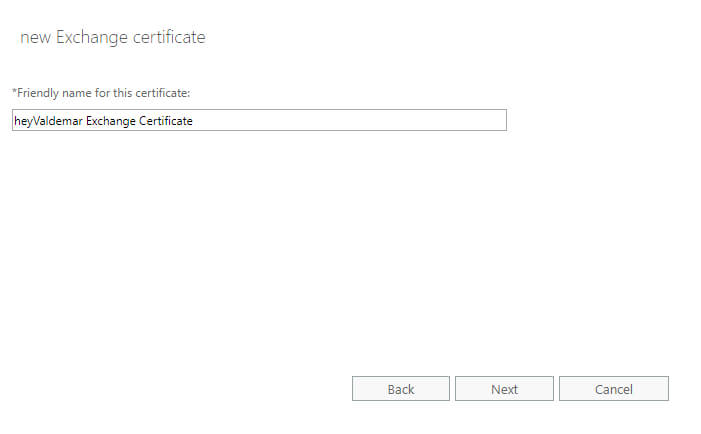

Указываем имя для нового сертификата и нажимаем на кнопку “Next”.

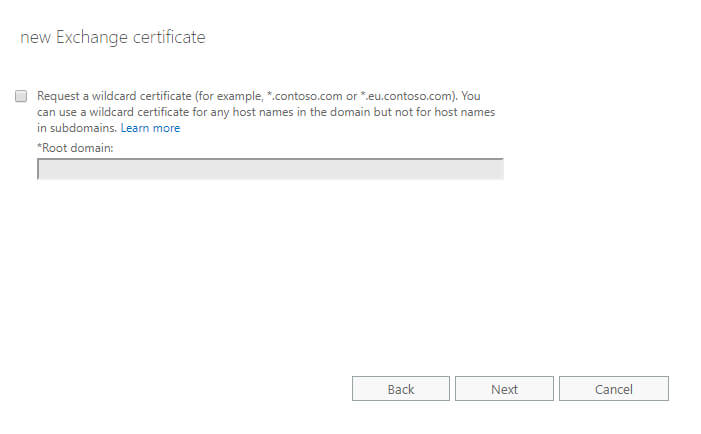

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

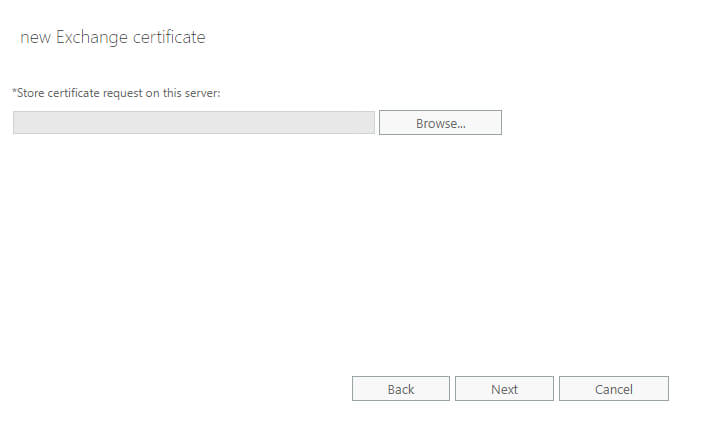

Теперь нужно указать сервер Exchange, на котором будет хранится запрос сертификата.

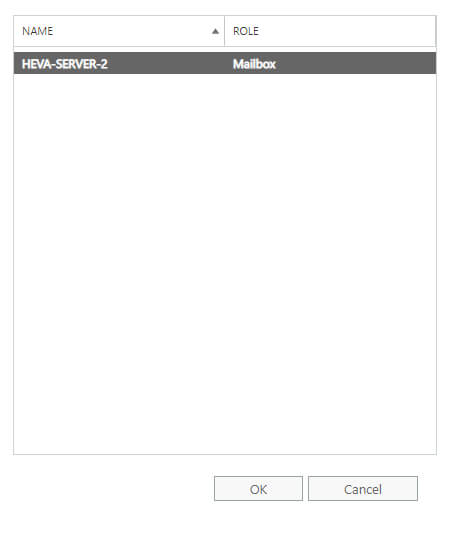

Нажимаем на кнопку “Browse”.

Выбираем сервер Exchange, на котором будет хранится запрос сертификата, и нажимаем на кнопку “OK”.

После того как сервер Exchange будет указан, нажимаем на кнопку “Next”.

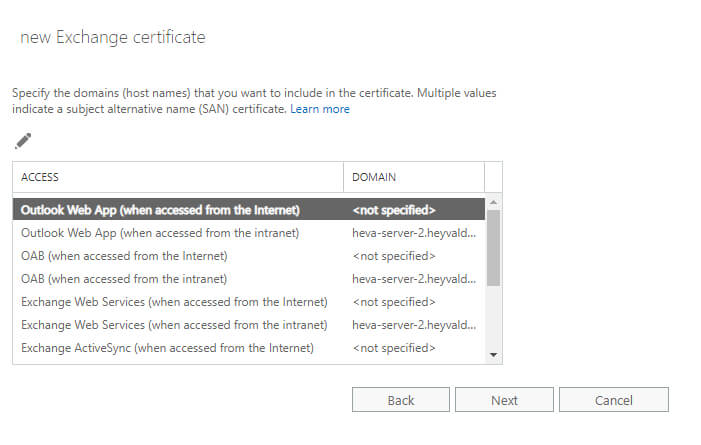

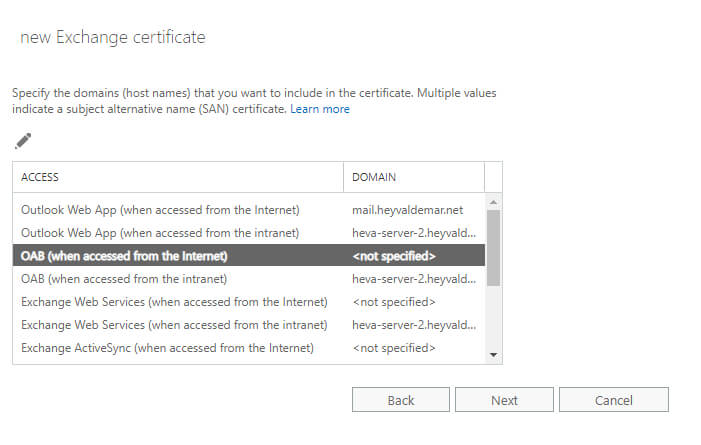

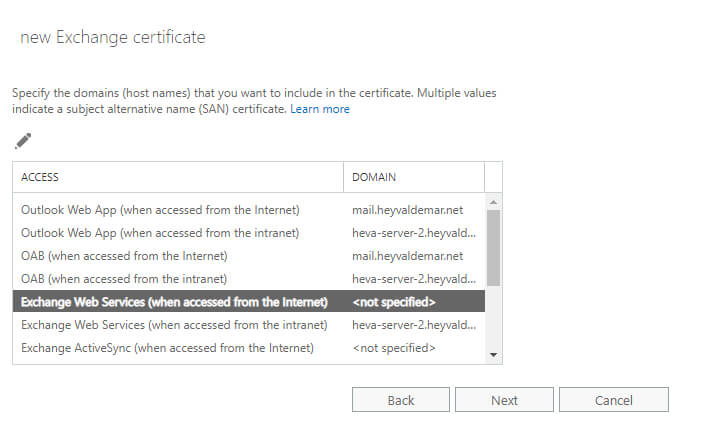

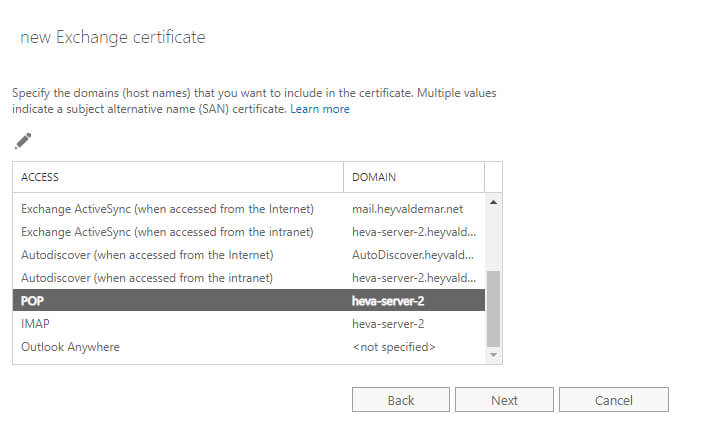

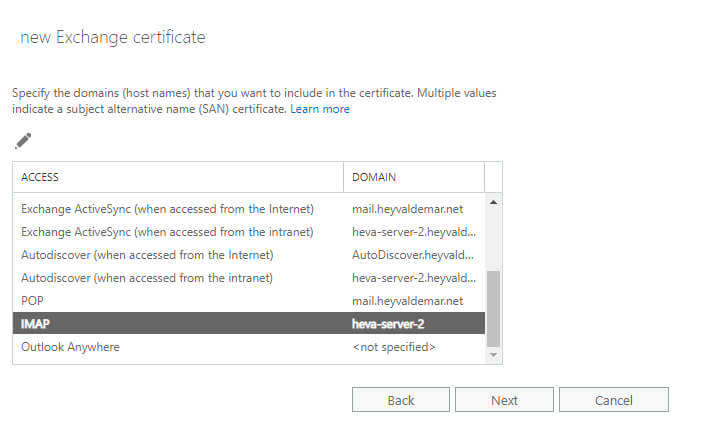

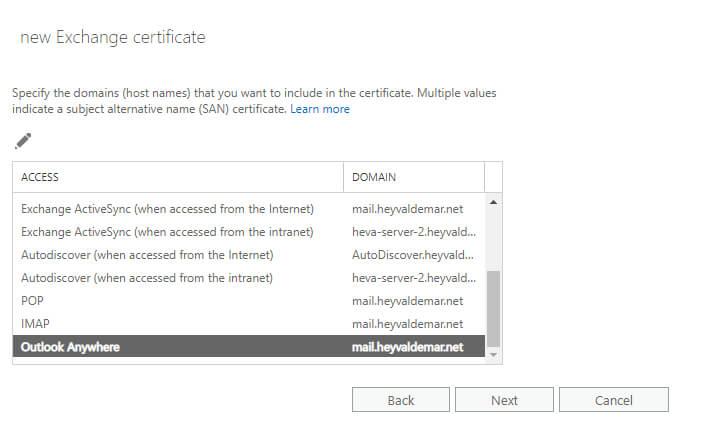

Теперь нужно указать доменные имена, которые необходимо включить в сертификат для всех типов доступа.

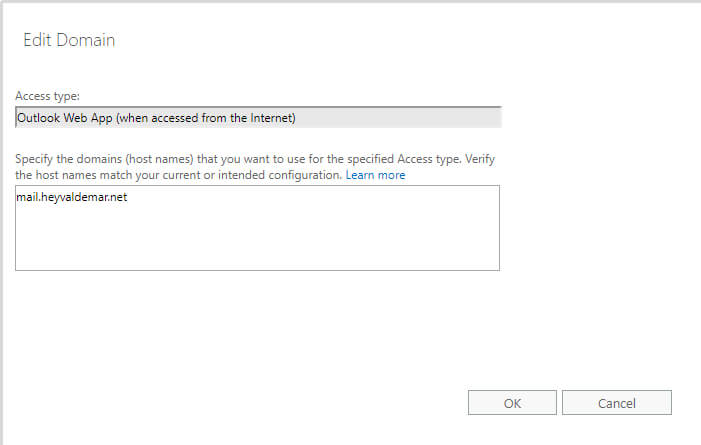

Выбираем “Outlook Web App (when accessed from the Internet)”, и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Outlook Web App”, и нажимаем на кнопку “OK”.

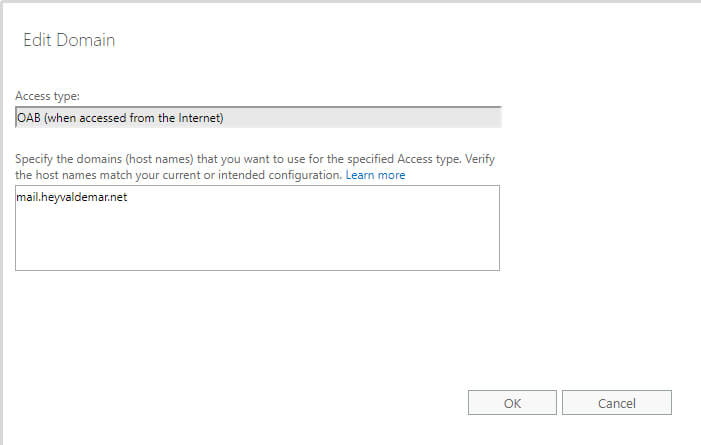

Выбираем OAB (when accessed from the Internet)”, и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “OAB”, и нажимаем на кнопку “OK”.

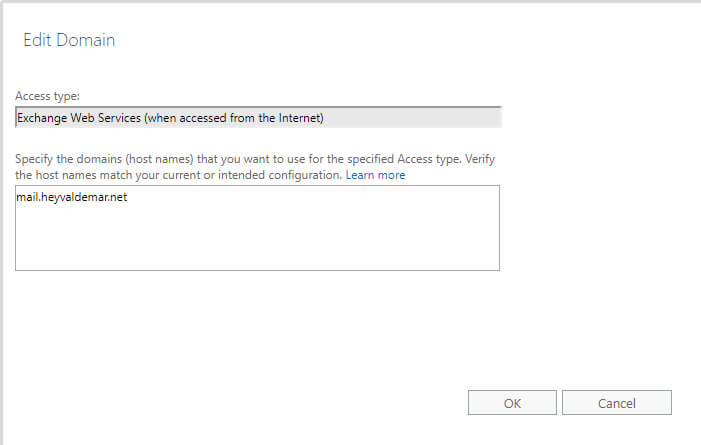

Выбираем “Exchange Web Services (when accessed from the Internet)”, и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Exchange Web Services”, и нажимаем на кнопку “OK”.

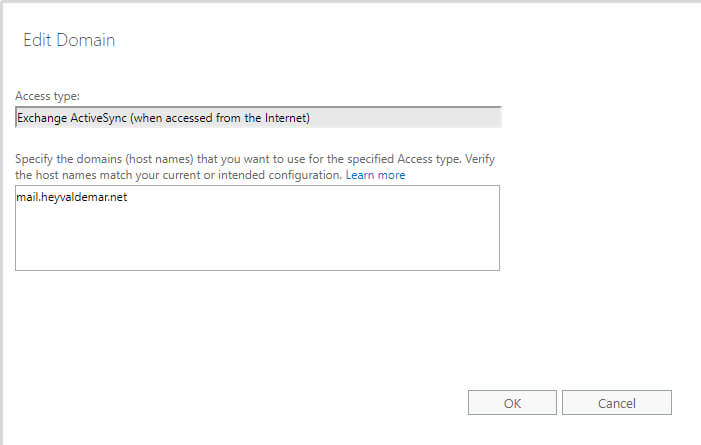

Выбираем “Exchange ActiveSync (when accessed from the Internet)”, и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Exchange ActiveSync”, и нажимаем на кнопку “OK”.

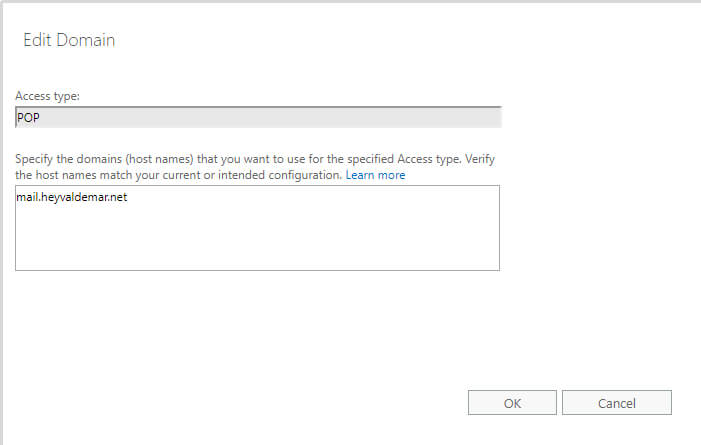

Выбираем “POP” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “POP”, и нажимаем на кнопку “OK”.

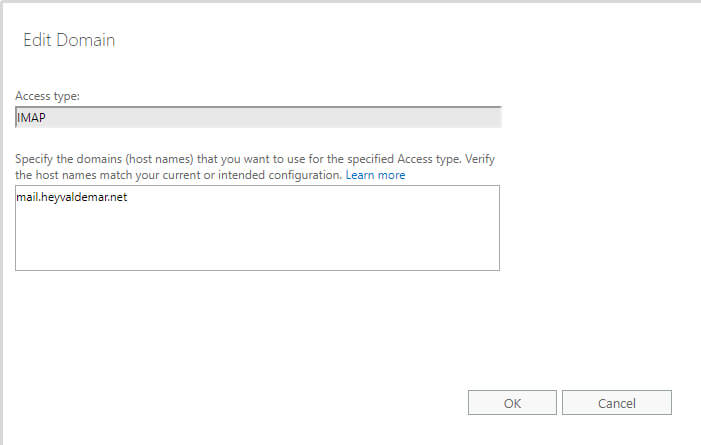

Выбираем “IMAP” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “IMAP”, и нажимаем на кнопку “OK”.

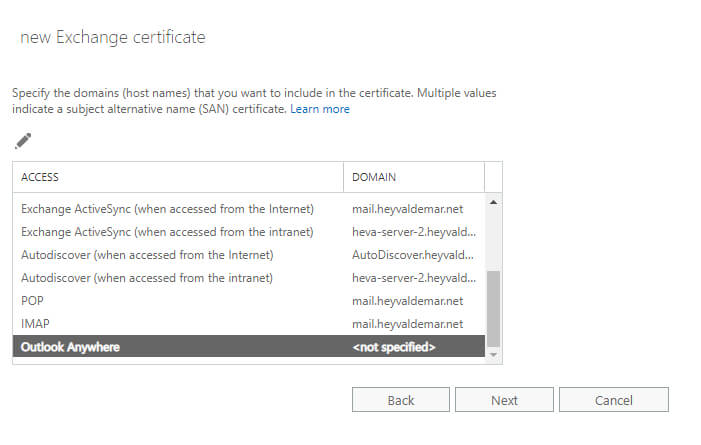

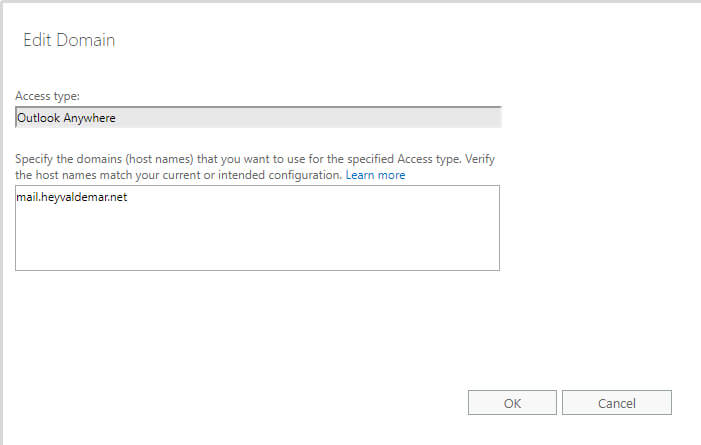

Выбираем “Outlook Anywhere” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Outlook Anywhere” и нажимаем на кнопку “OK”.

Доменные имена, которые необходимо включить в сертификат для всех типов доступа, указаны.

Нажимаем на кнопку “Next”.

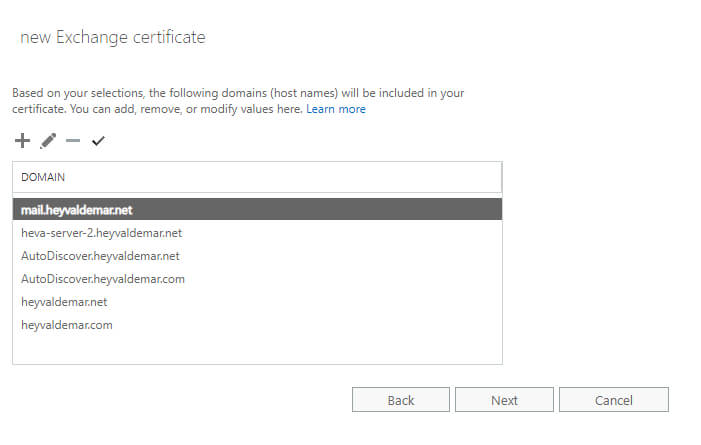

Далее будет представлен список доменов, которые будут включены в сертификат.

Нажимаем на кнопку “Next”.

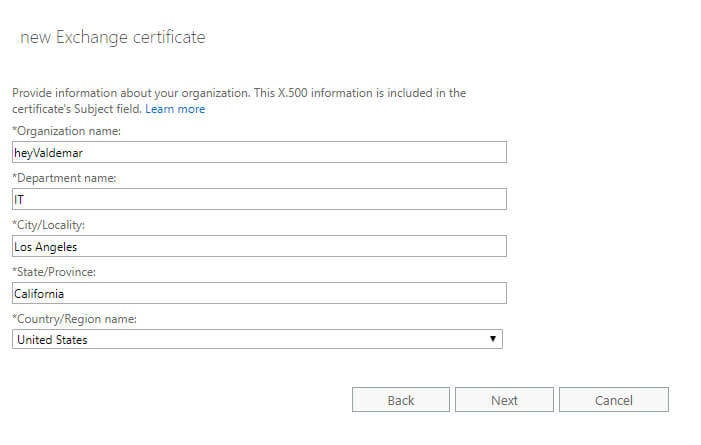

Далее необходимо указать название организации, департамент и географическое расположение компании.

В данном руководстве рассматривается организация, которая находится в США, в городе Los Angeles.

Указываем необходимую информацию и нажимаем на кнопку “Next”.

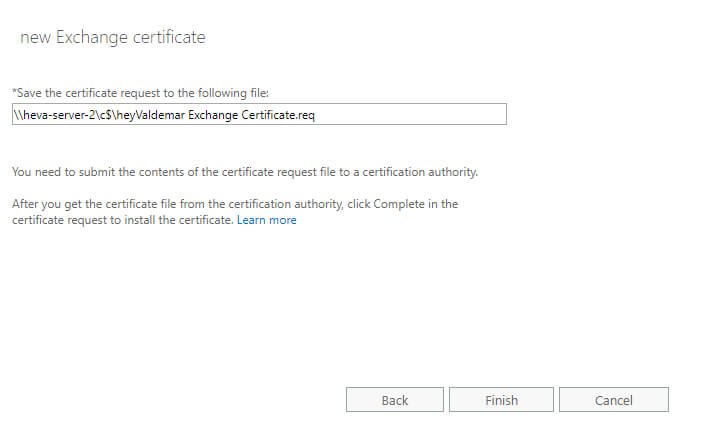

Теперь необходимо указать папку, куда будет сохранен запрос на сертификат Exchange.

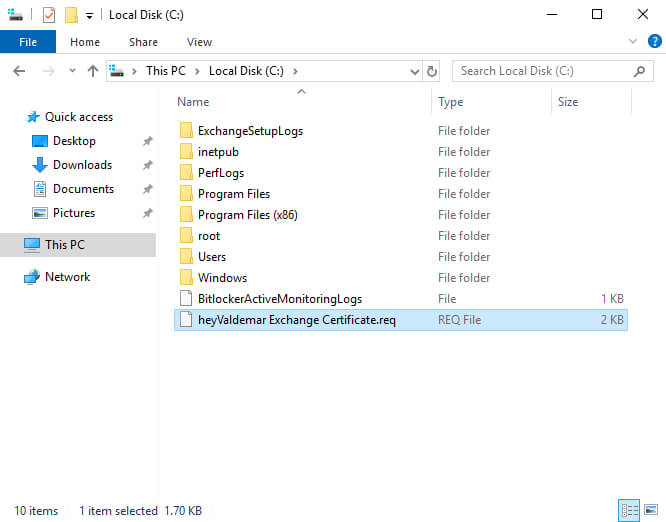

В данном руководстве запрос на сертификат будет сохранен на локальный диск “C” на сервере Exchange.

Указываем, куда будет сохранен запрос на сертификат Exchange, и нажимаем на кнопку “Finish”.

После того как запрос на сертификат будет создан, он появится в подразделе “Certificates” со статусом “Pending request”.

Теперь необходимо подтвердить сертификат Exchange в центре сертификации.

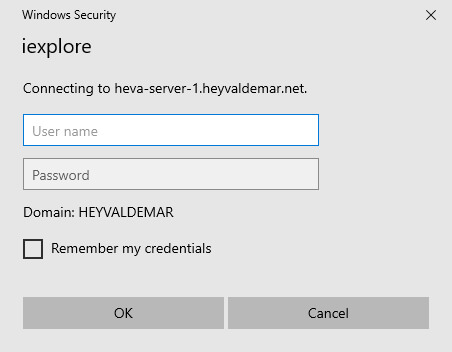

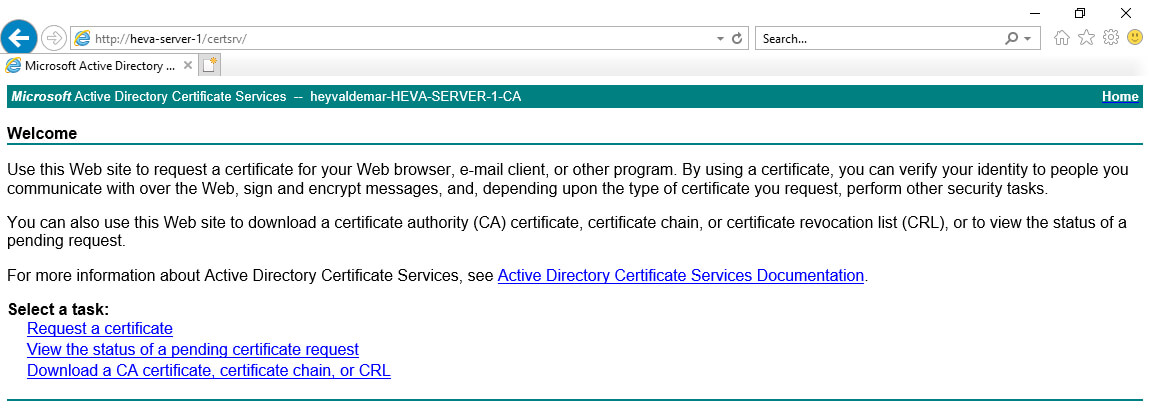

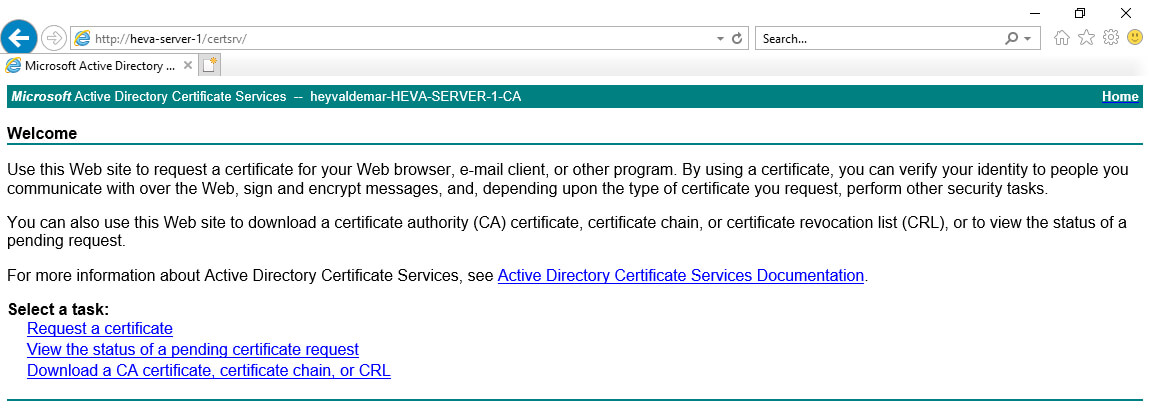

На сервере Exchange переходим по ссылке http://heva-server-1/certsrv, где heva-server-1 — имя моего сервера центра сертификации. Соответственно, вам необходимо указать имя вашего сервера.

Заходим под учетной записью с правами администратора и нажимаем на кнопку “OK”.

Теперь добавим адрес сервера сертификации в “Надежные узлы”.

Нажимаем на кнопку “Add”.

В поле “Add this website to the zone” указываем адрес сервера сертификации и нажимаем на кнопку “Add”.

Нажимаем на кнопку “Close”.

Теперь выбираем “Request a certificate”.

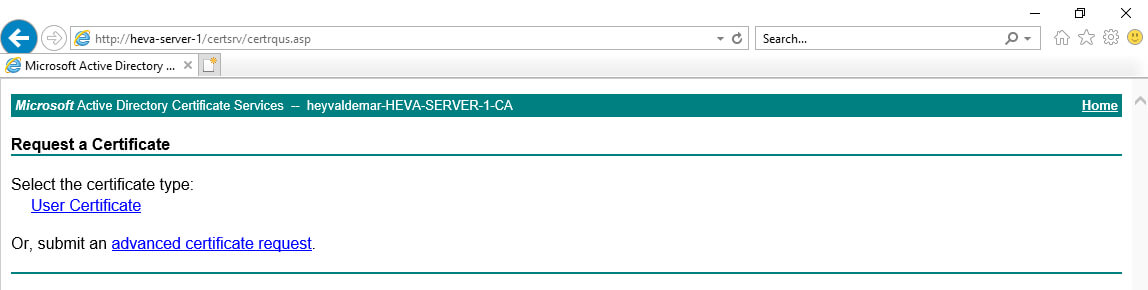

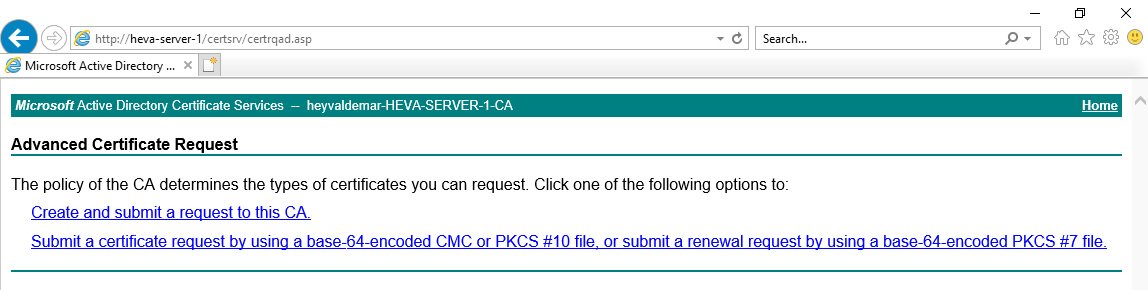

Далее выбираем “Advanced certificate request”.

Теперь выбираем “Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file”.

Далее открываем “Проводник” и переходим на локальный диск “C”, где был сохранен запрос на сертификат Exchange.

Нажимаем на файл запроса сертификата два раза левой кнопкой мыши.

Нажимаем на кнопку “Try an app on this PC”.

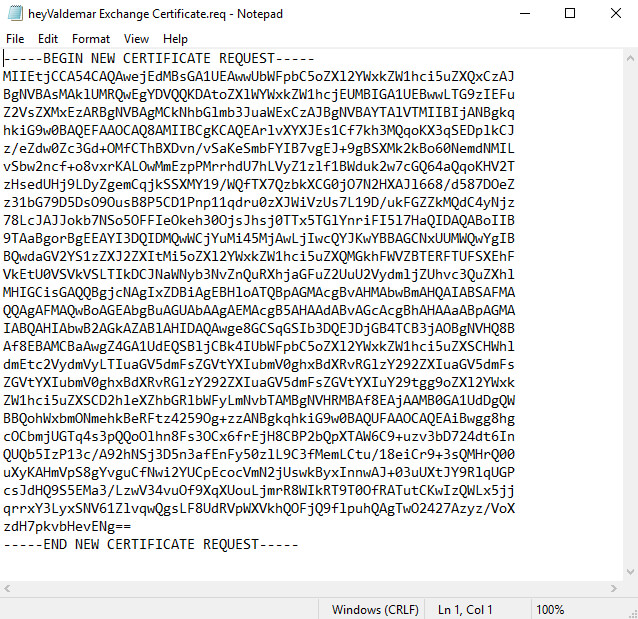

Выбираем “Notepad” и нажимаем на кнопку “OK”.

Копируем содержимое файла запроса.

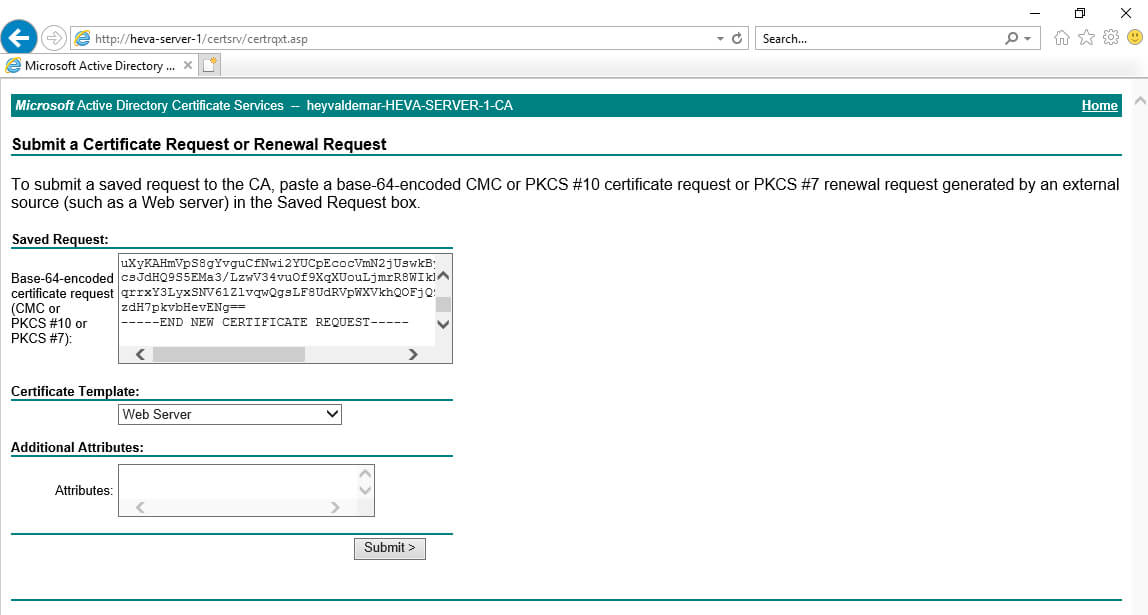

Далее вставляем содержимое файла запроса в поле “Saved Request”, затем в разделе “Certificate Template” выбираем “Web Server” и нажимаем на кнопку “Submit”.

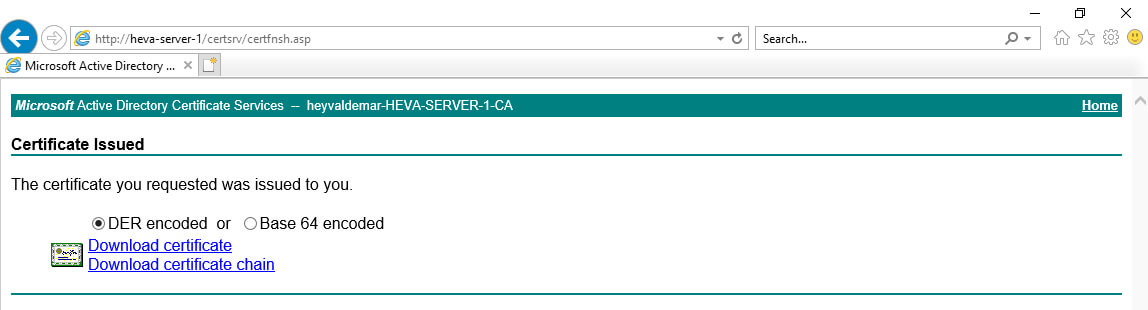

Выбираем “DER encoded” и нажимаем на кнопку “Download certificate”.

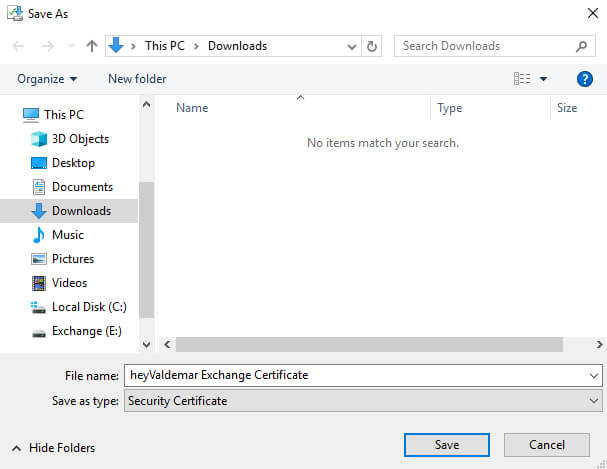

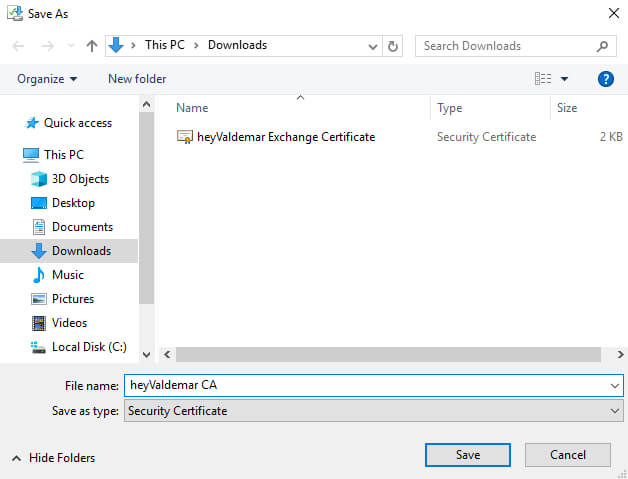

В меню “Save” выбираем “Save as”.

Присваиваем имя и сохраняем сертификат Exchange в папку “Downloads”.

Нажимаем на кнопку “Save”.

Теперь необходимо загрузить сертификат центра сертификации.

Нажимаем на кнопку “Home” в правом верхнем углу экрана.

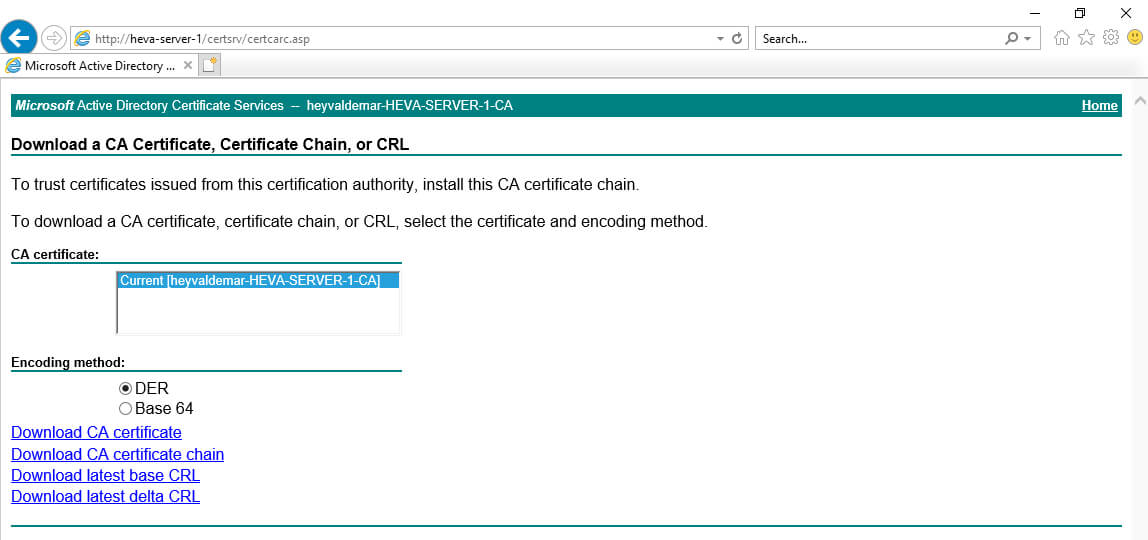

Выбираем “Download a CA certificate, certificate chain, or CRL”.

В разделе “Encoding method” выбираем “DER” и нажимаем на кнопку “Download CA certificate”.

В меню “Save” выбираем “Save as”.

Присваиваем имя и сохраняем сертификат центра сертификации в папку “Downloads”.

Нажимаем на кнопку “Save”.

Для того чтобы успешно подтвердить запрос на сертификат Exchange, необходимо импортировать сертификат центра сертификации в “Доверенные корневые центры сертификации” на сервере Exchange.

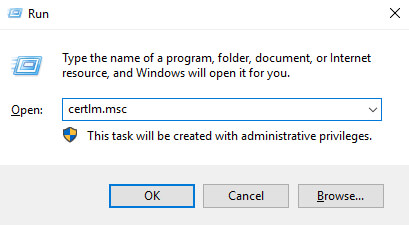

На клавиатуре нажимаем сочетание клавиш “Win” и “R”, затем вводим “certlm.msc” и нажимаем на кнопку “OK”.

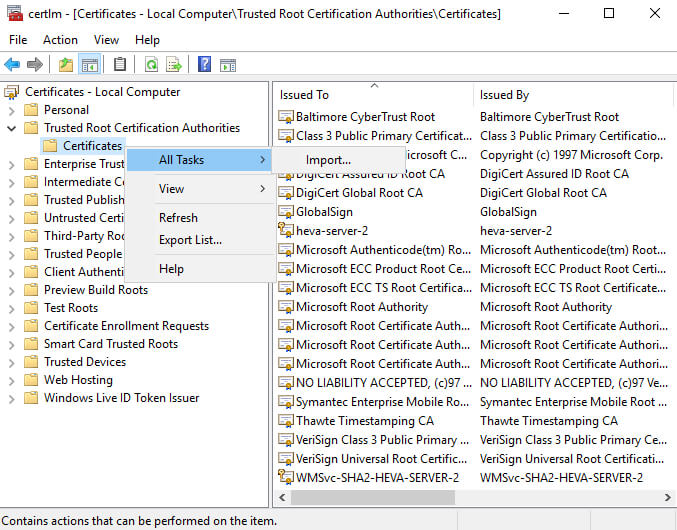

В разделе “Certificates (Local Computer)” выбираем подраздел “Trusted Root Certification Authorities”, затем нажимаем правой кнопкой мыши на подраздел “Certificates” и выбираем “All Tasks”, затем “Import”.

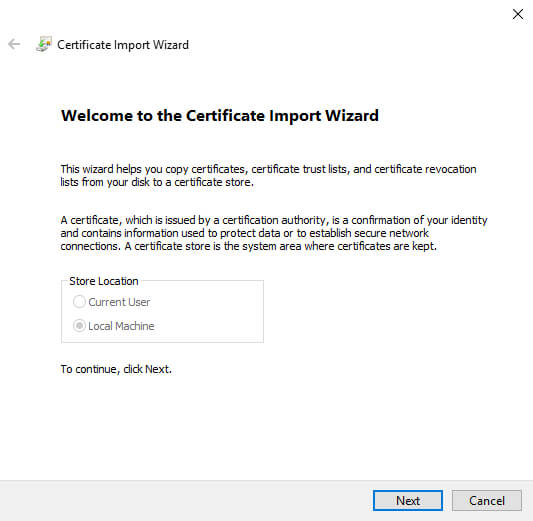

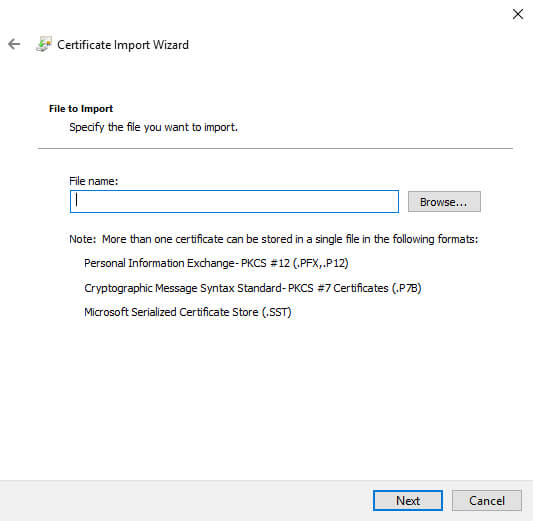

Нажимаем на кнопку “Next”.

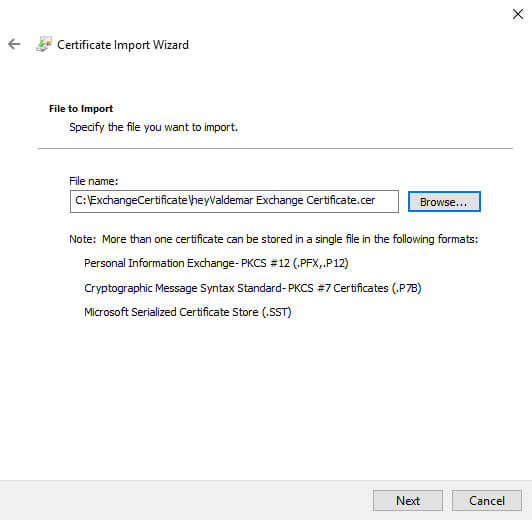

Далее необходимо указать путь к сертификату центра сертификации.

Нажимаем на кнопку “Browse”.

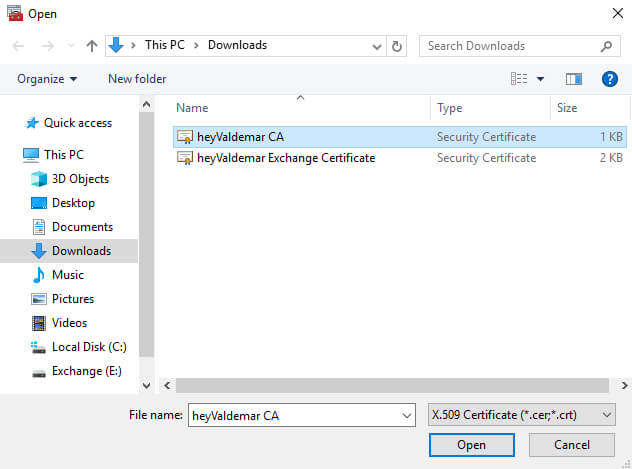

Выбираем сертификат центра сертификации и нажимаем на кнопку “Open”.

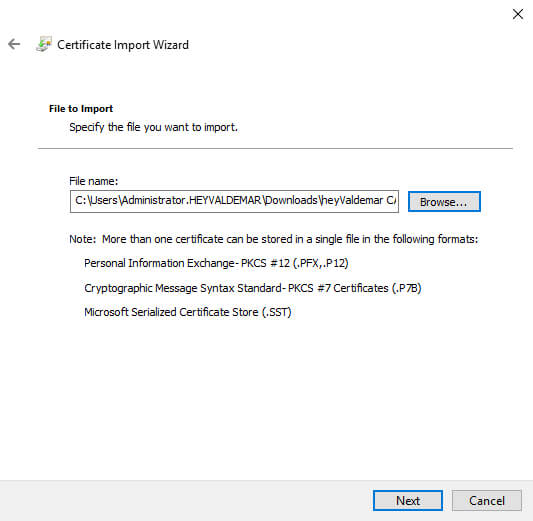

После того как путь к сертификату центра сертификации будет указан, нажимаем на кнопку “Next”.

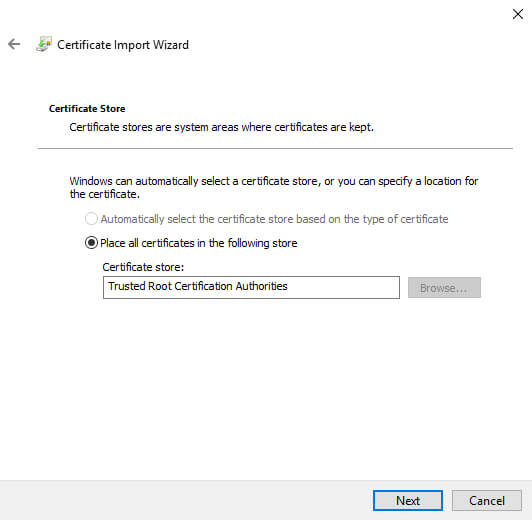

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

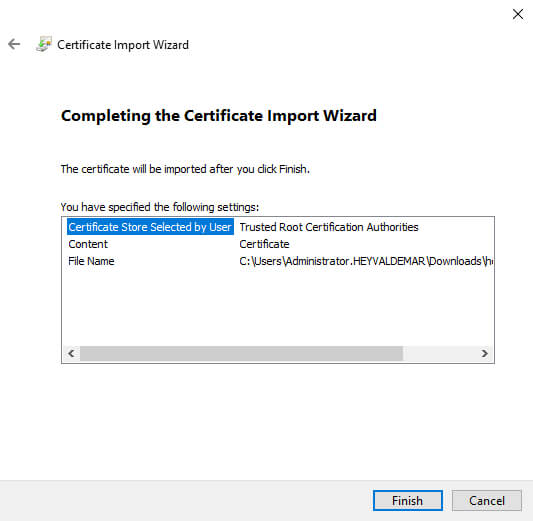

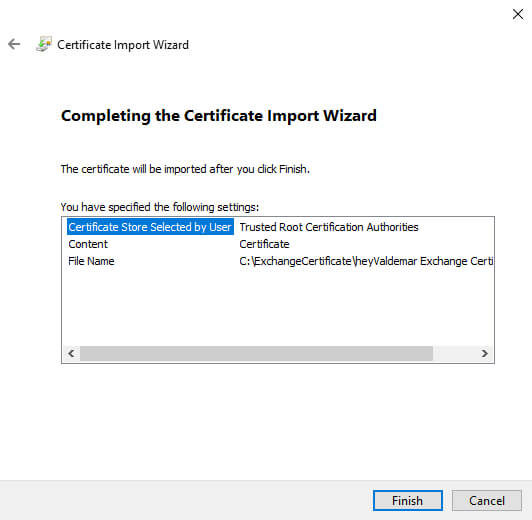

Все готово для импорта сертификата в “Trusted Root Certification Authorities”.

Нажимаем на кнопку “Finish”.

Сертификат центра сертификации успешно импортирован.

Нажимаем на кнопку “OK”.

Возвращаемся в панель управления Exchange Admin Center.

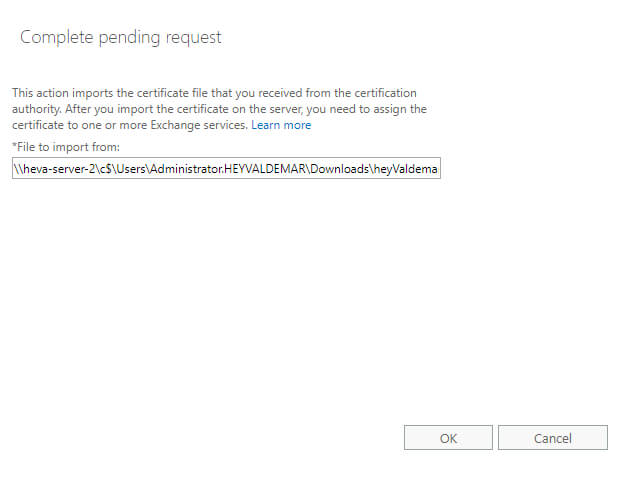

В разделе “Servers” выбираем подраздел “Certificates”. Затем выбираем новый сертификат Exchange и справа нажимаем на кнопку “Complete”.

Далее необходимо указать путь к сертификату Exchange.

Указываем путь к сертификату Exchange и нажимаем на кнопку “OK”.

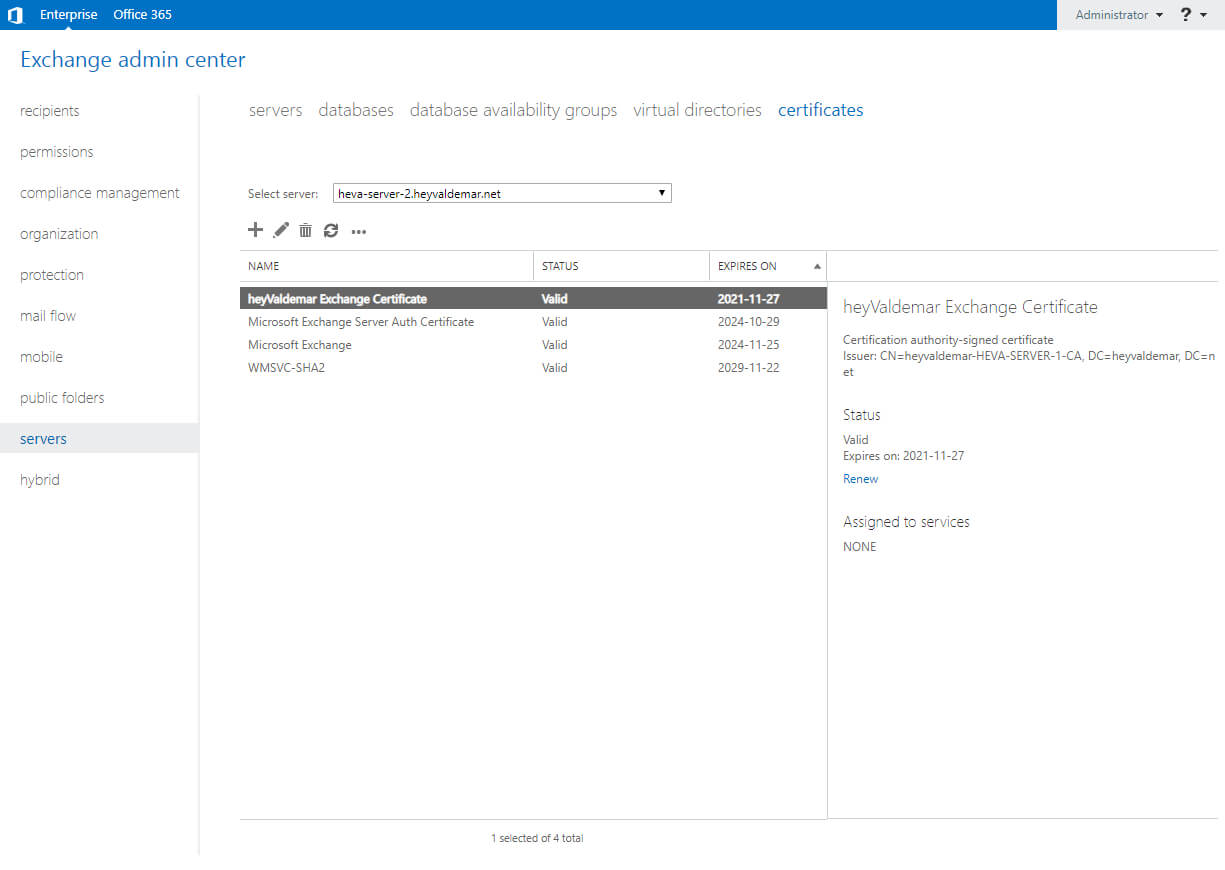

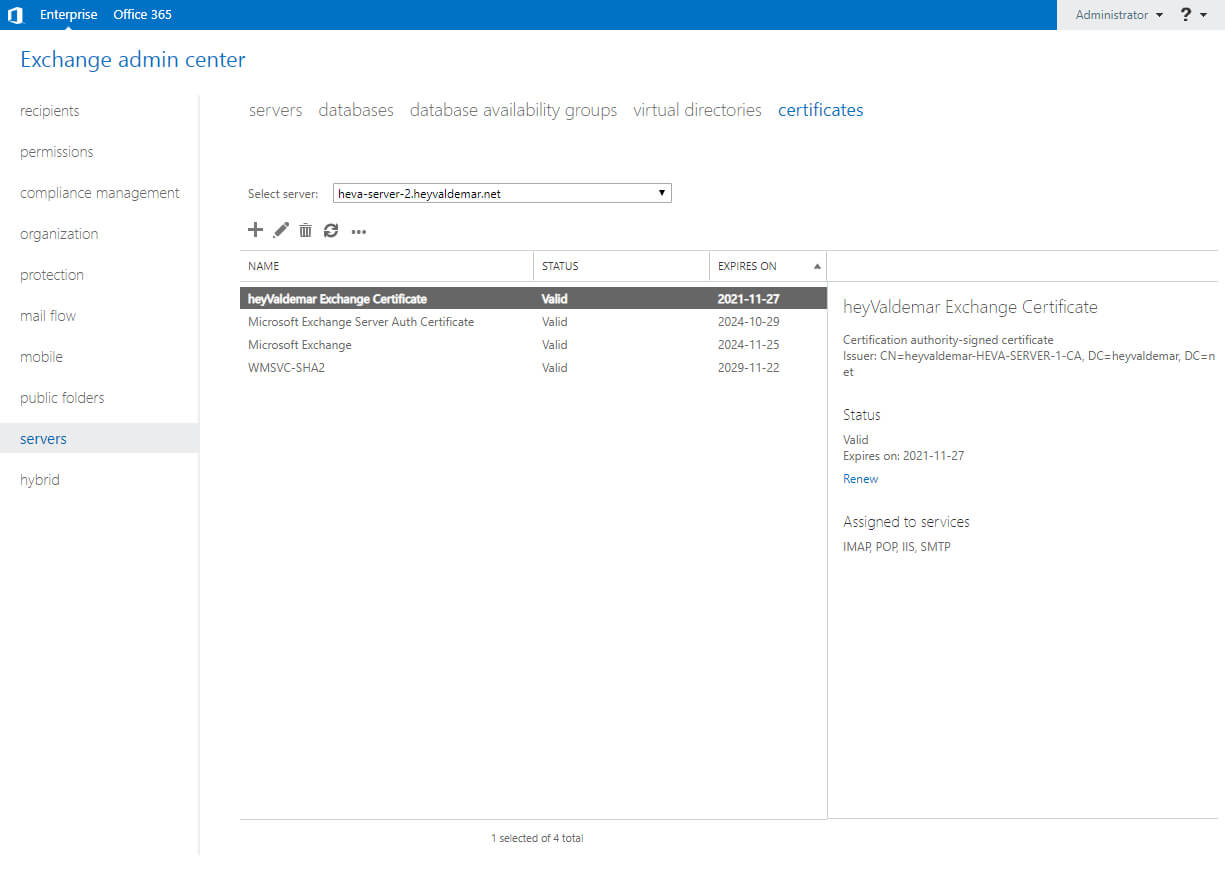

После того как сертификат будет подтвержден, он появится в подразделе “Certificates” со статусом “Valid”.

Теперь необходимо назначить новый сертификат Exchange для сервисов SMTP и IIS.

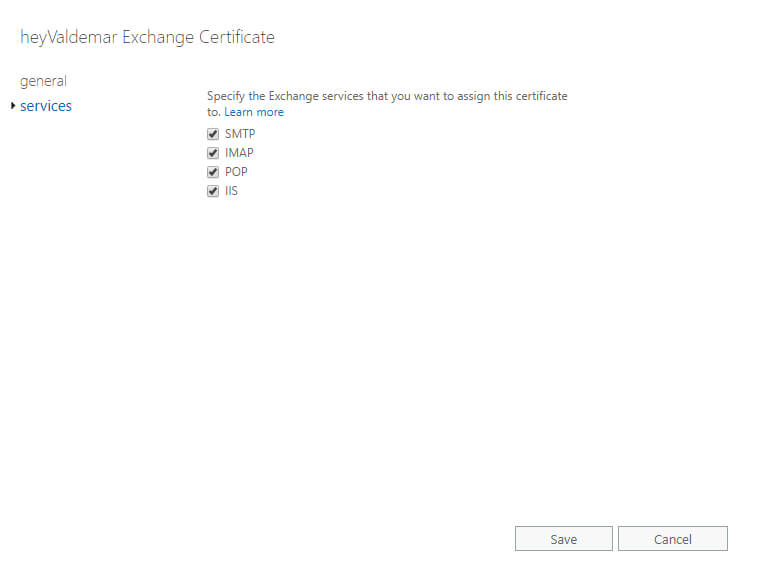

Выбираем новый сертификат и нажимаем на него два раза левой кнопкой мыши.

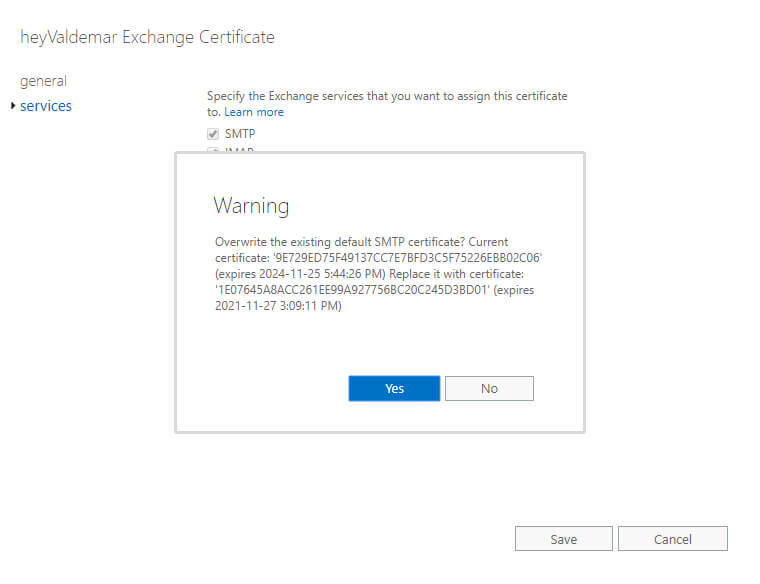

В разделе “Services” ставим галочки на “SMTP”, “IMAP”, “POP” и “IIS”, затем нажимаем на кнопку “Save”.

Далее появится предупреждение о необходимости перезаписать существующий сертификат для SMTP.

После того как сертификат Exchange будет назначен сервисам, у него обновится список сервисов в поле “Assigned to services”.

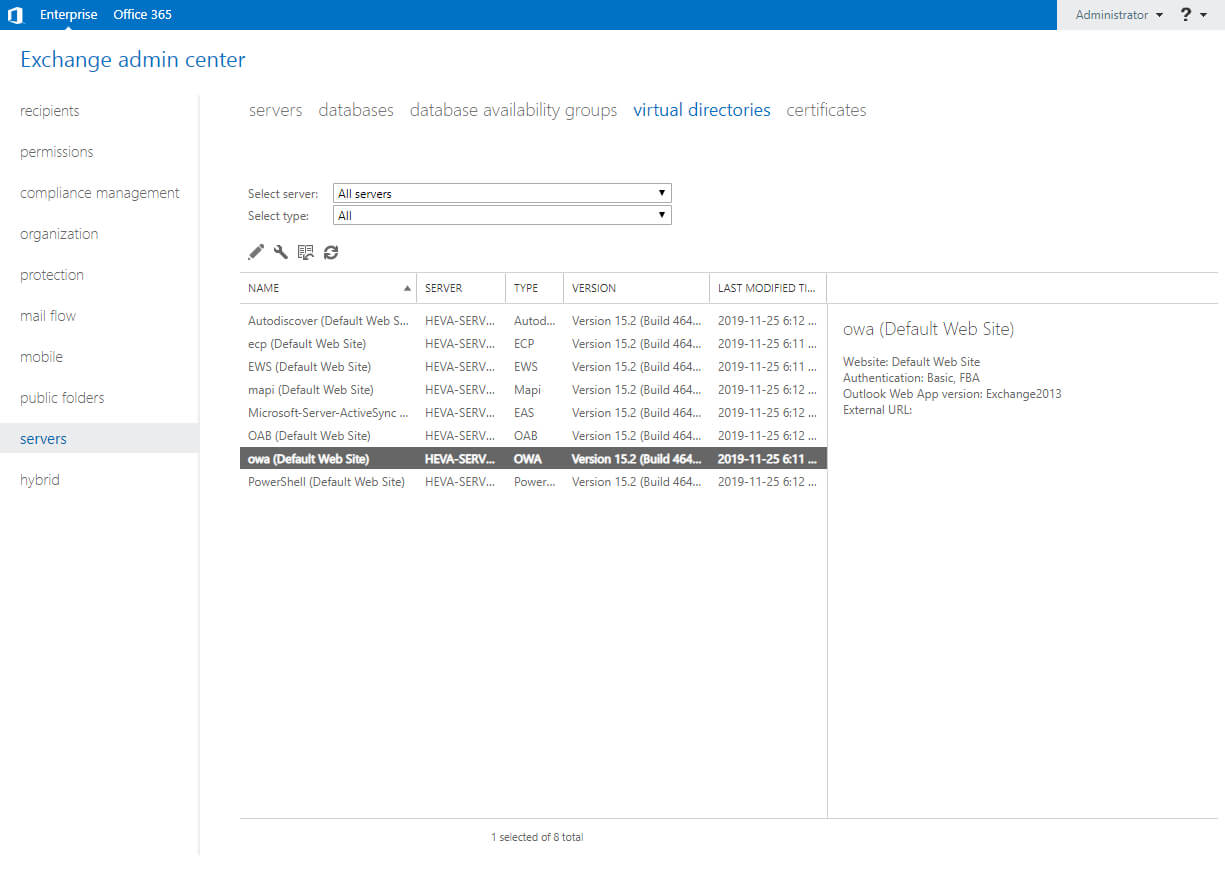

Теперь посмотрим настройки Outlook Web App.

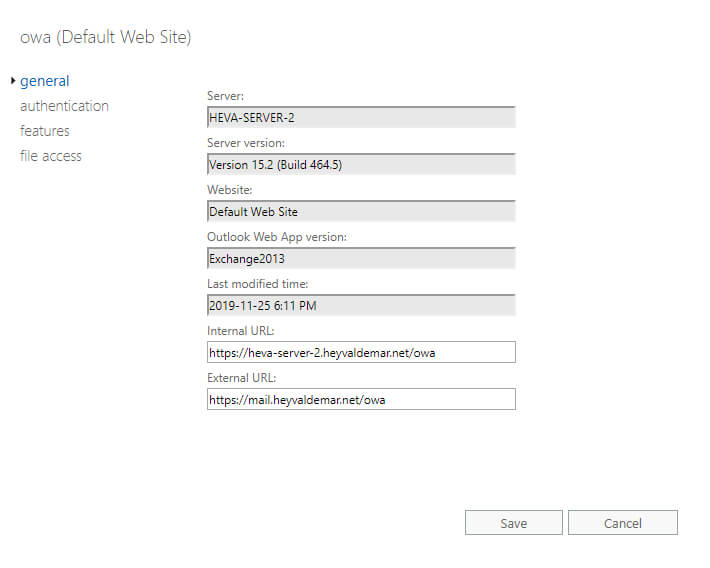

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “owa (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/owa”.

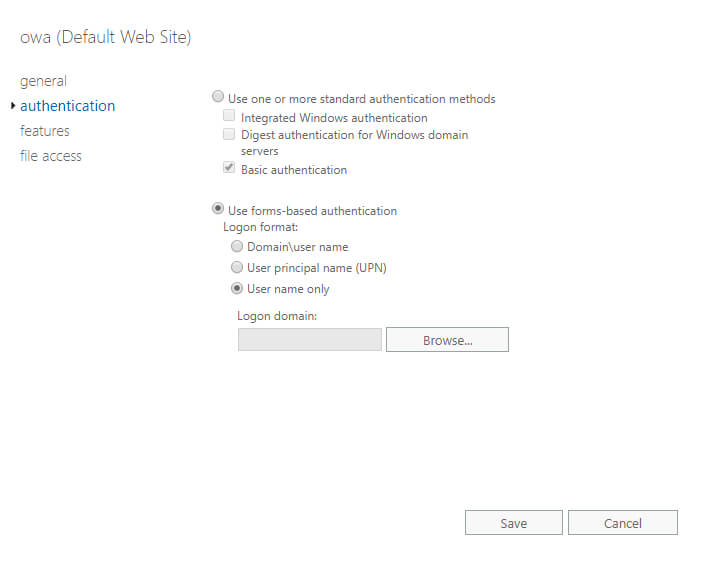

Теперь настроим авторизацию пользователей по логину без необходимости указывать домен.

В разделе “Authentication” в разделе “Use forms-based authentication” выбираем “User name only”.

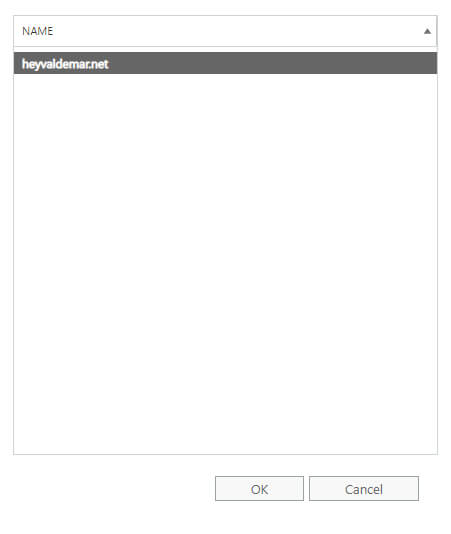

Далее необходимо выбрать основной домен, нажимаем на кнопку “Browse”.

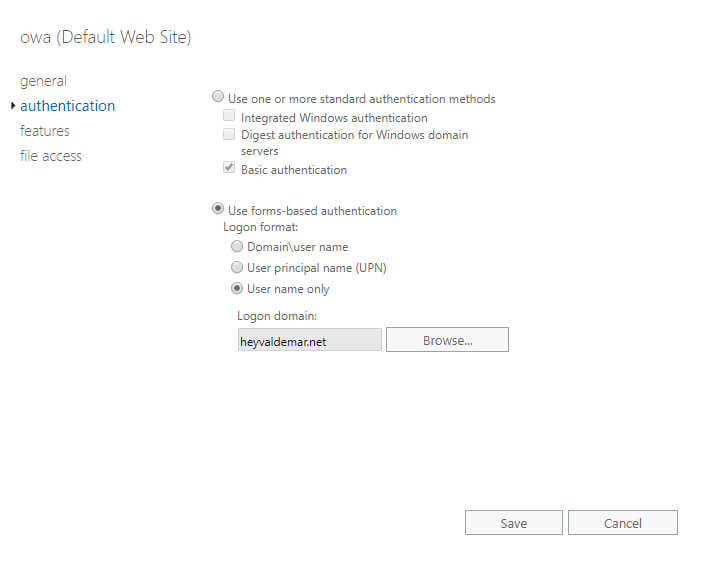

Выбираем основной домен и нажимаем на кнопку “OK”.

После того как домен будет указан, нажимаем на кнопку “Save”.

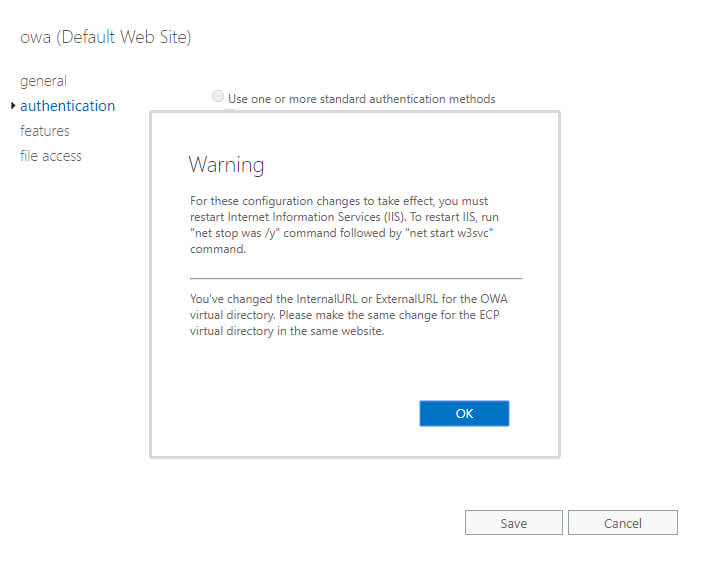

Далее появится предупреждение о необходимости перезапустить IIS.

Перезапуск IIS будет выполнен позже.

Нажимаем на кнопку “OK”.

Теперь пропишем адрес, по которому ваш почтовый сервер доступен из сети Интернет, в конфигурацию сервера Exchange.

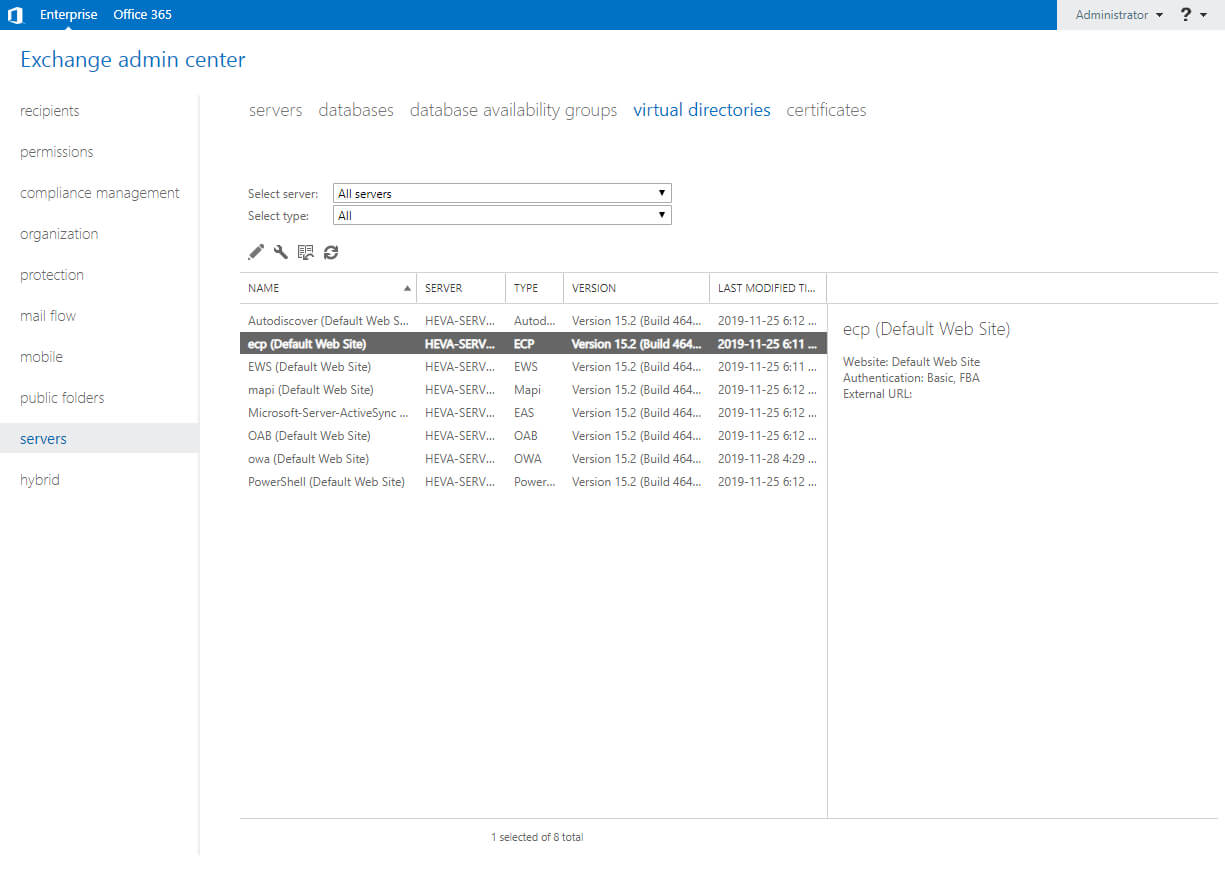

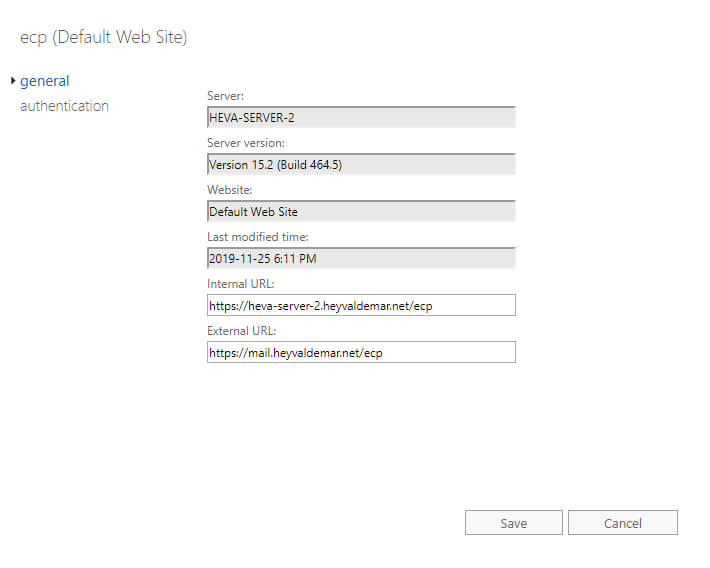

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “ecp (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/ecp”.

Нажимаем на кнопку “Save”.

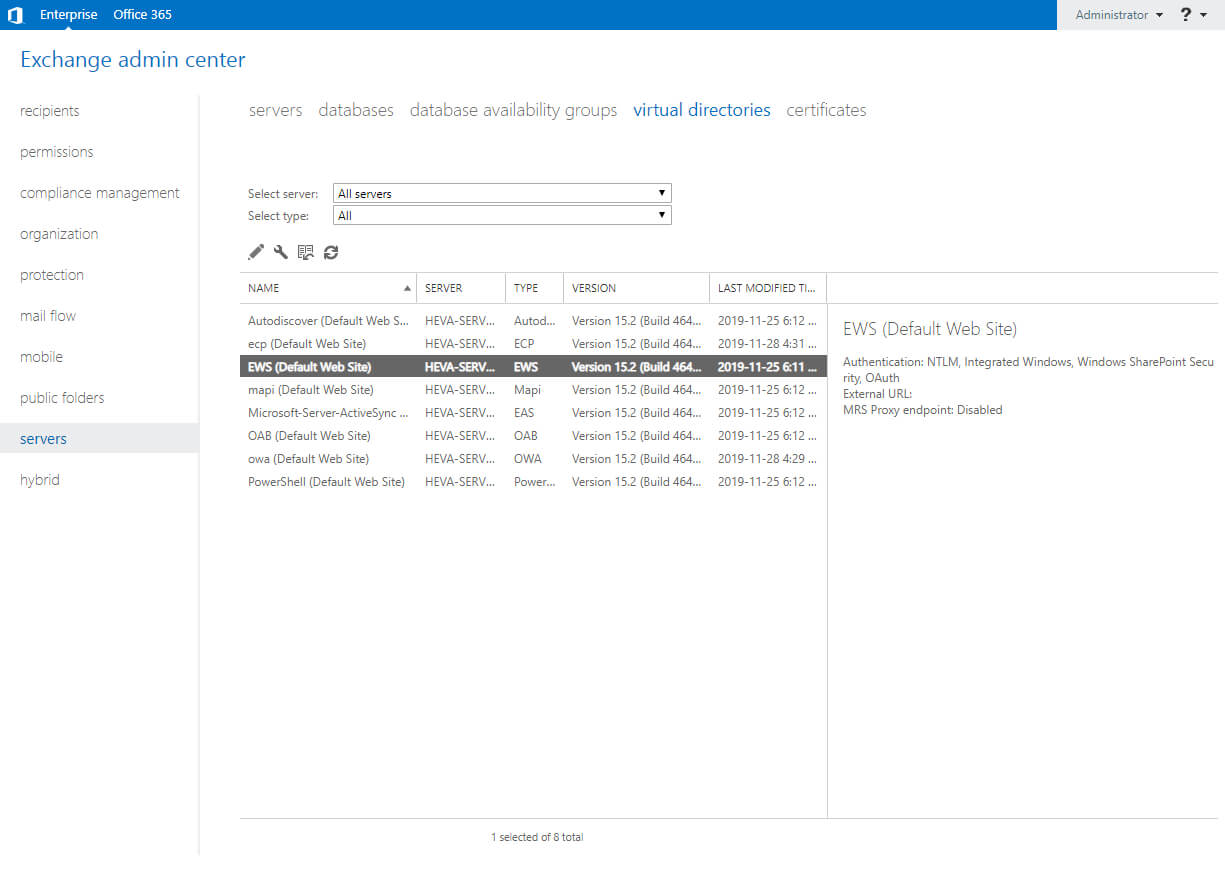

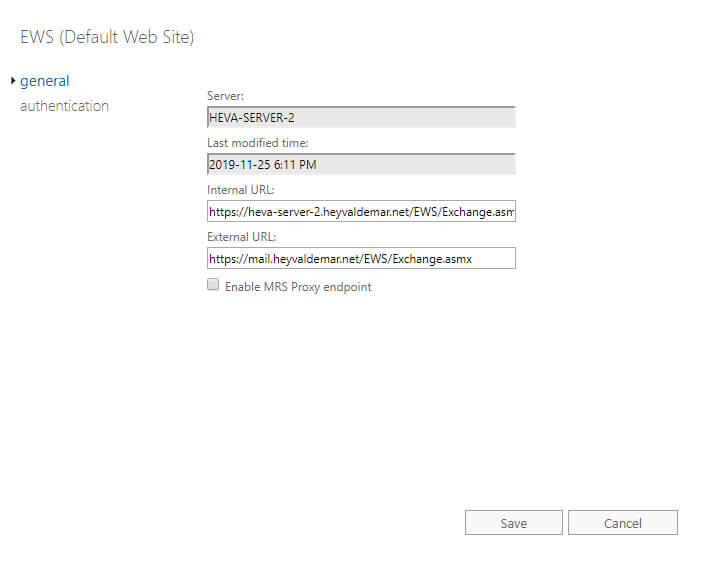

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “EWS (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/EWS/Exchange.asmx”.

Нажимаем на кнопку “Save”.

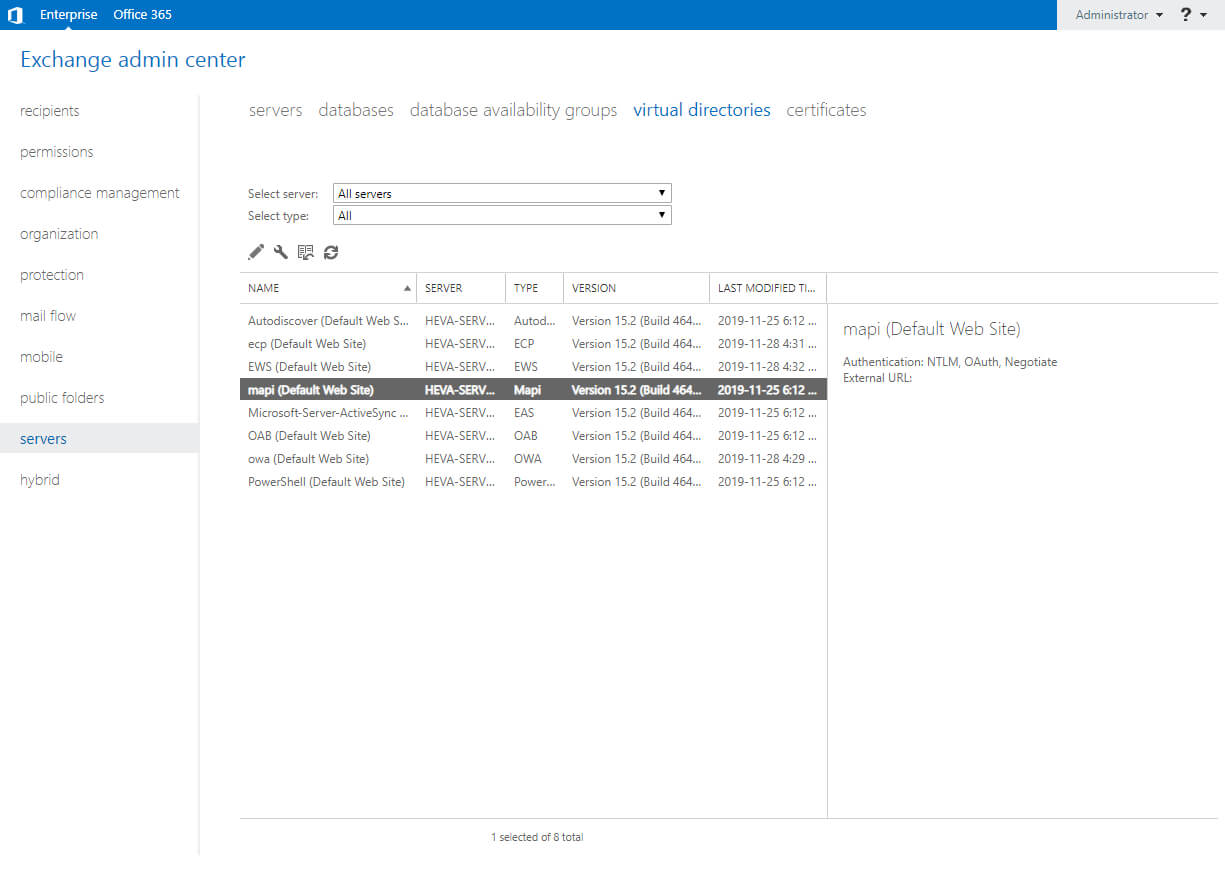

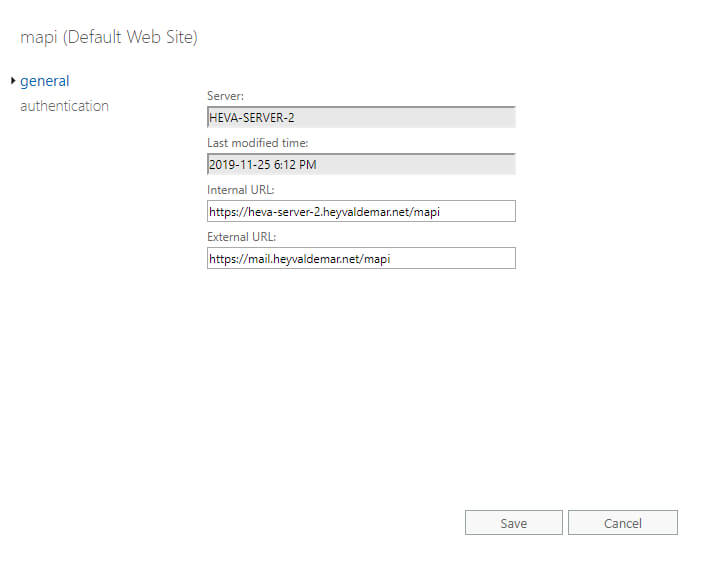

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “mapi (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/mapi”.

Нажимаем на кнопку “Save”.

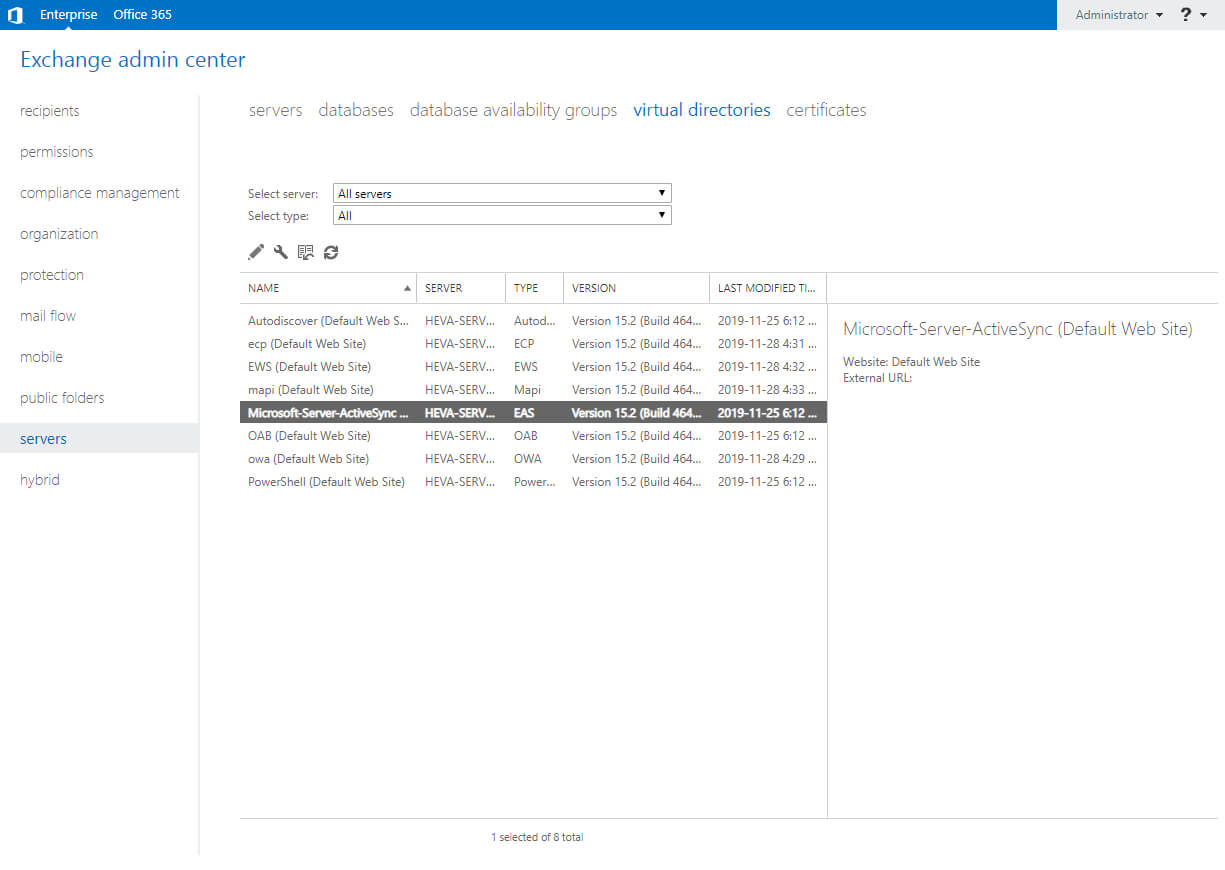

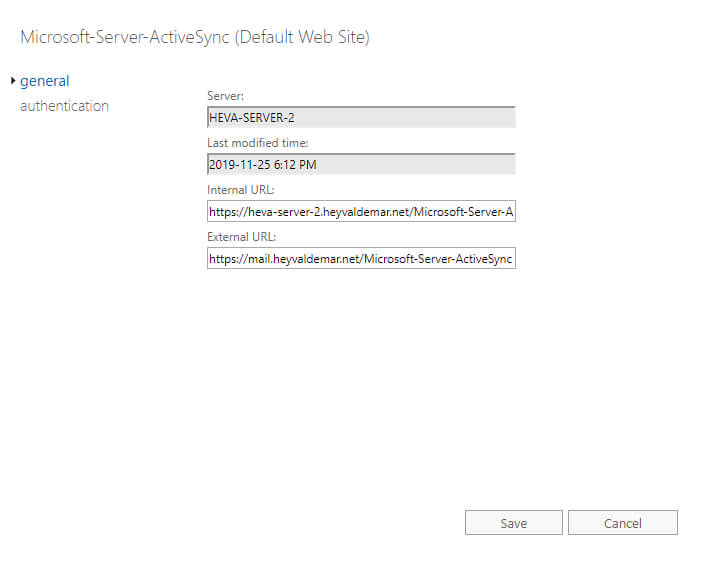

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “Microsoft-Server-ActiveSync (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/Microsoft-Server-ActiveSync”.

Нажимаем на кнопку “Save”.

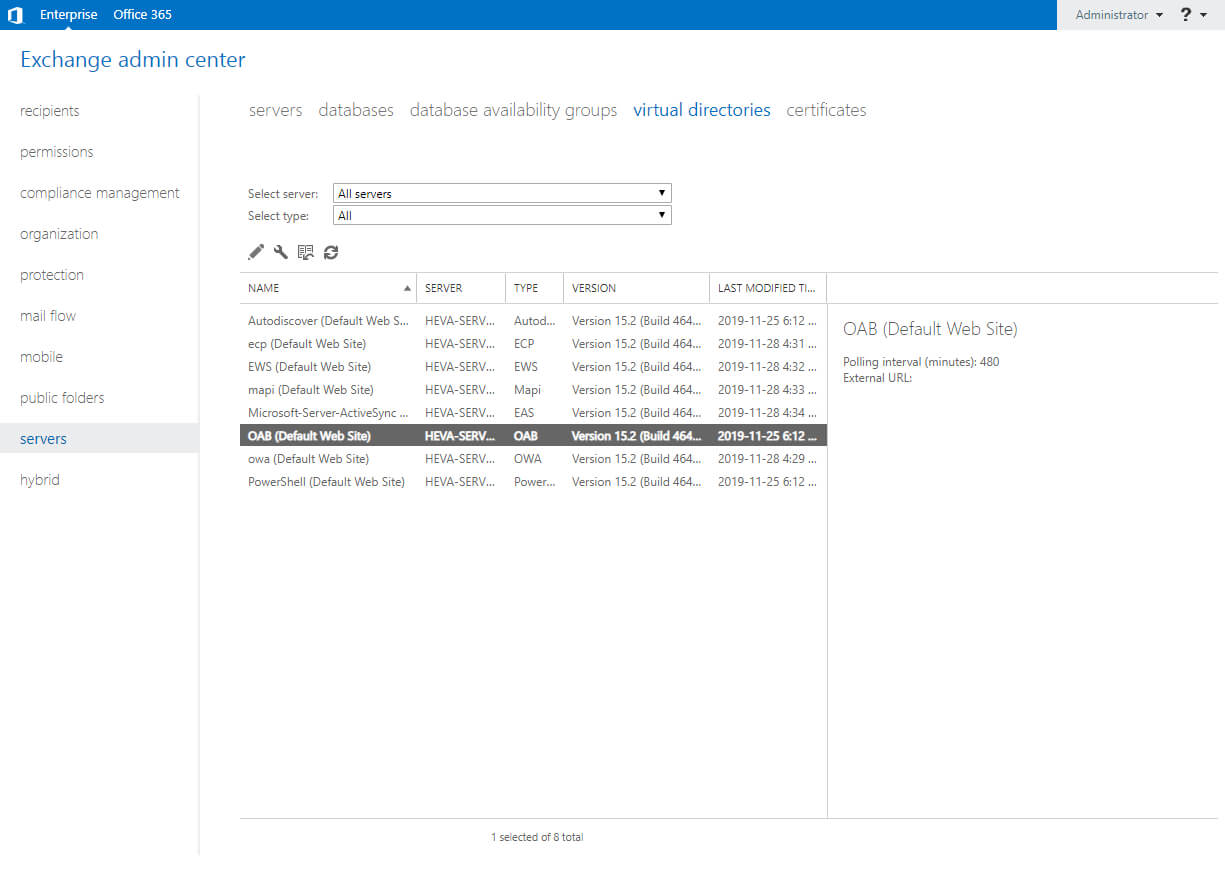

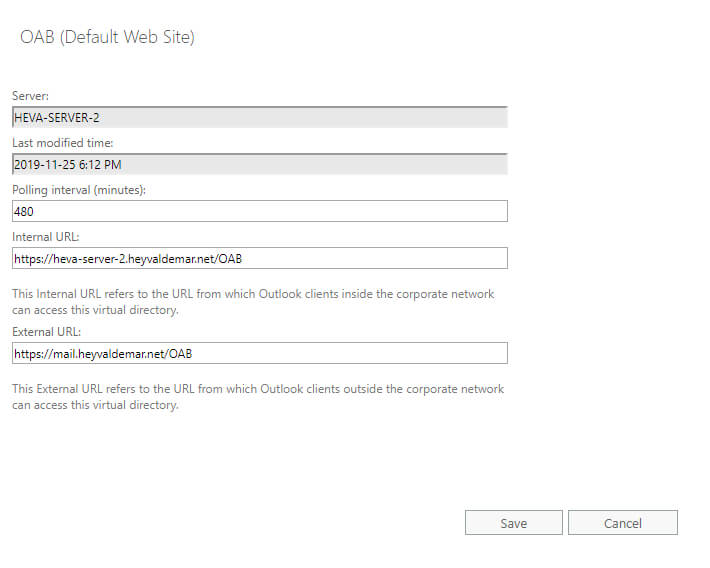

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “OAB (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/OAB”.

Нажимаем на кнопку “Save”.

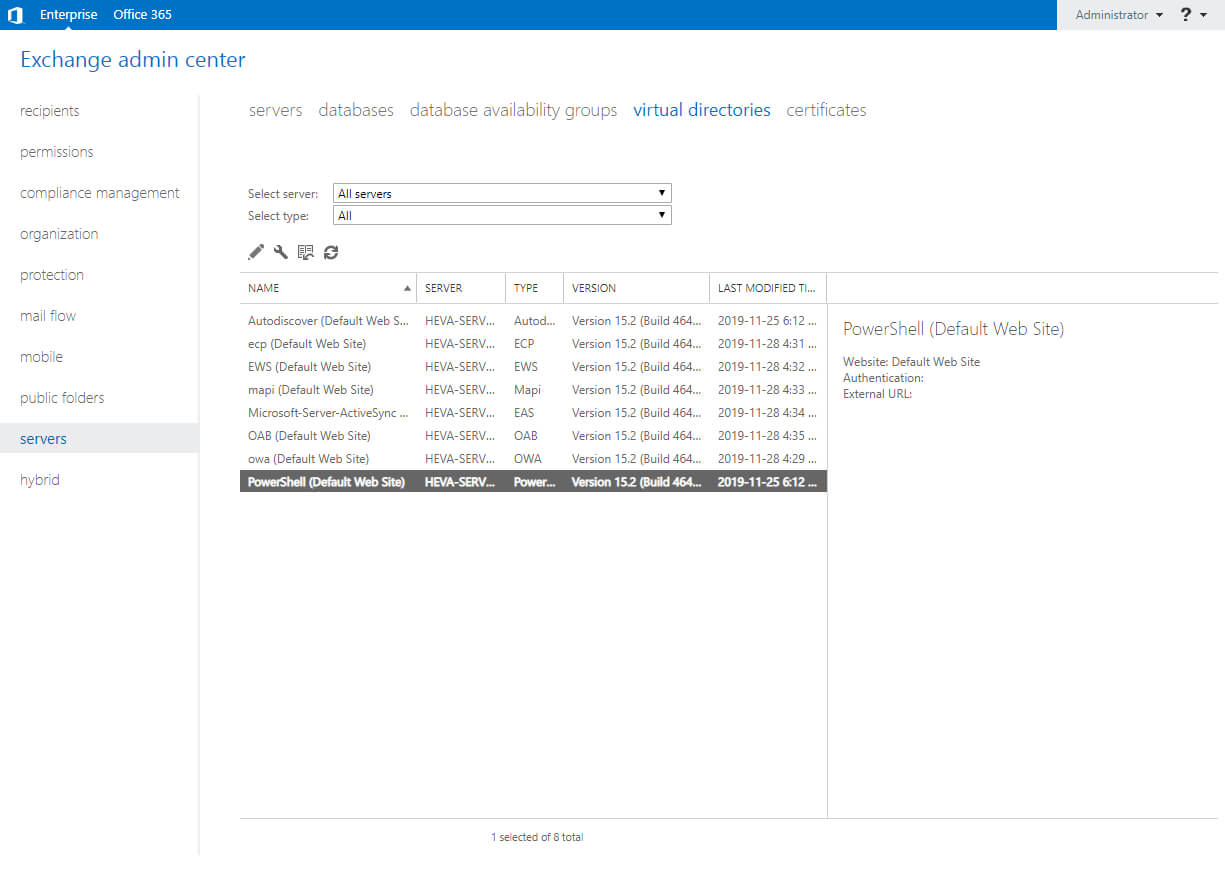

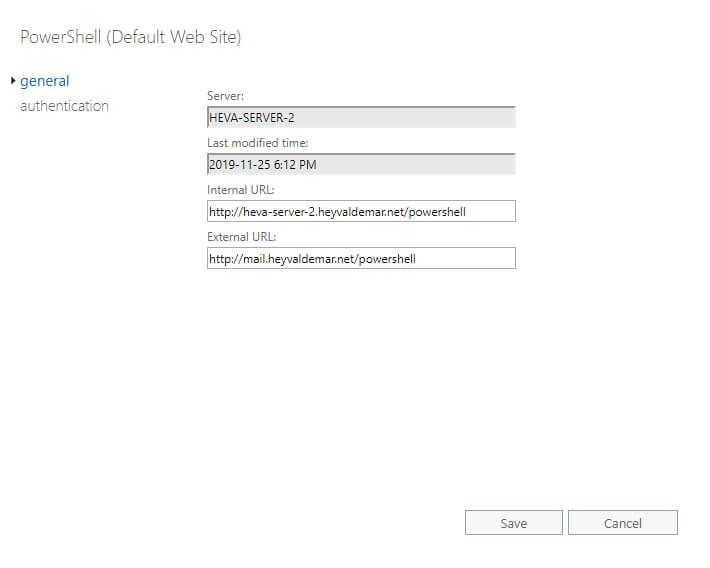

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “PowerShell (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/powershell”.

Нажимаем на кнопку “Save”.

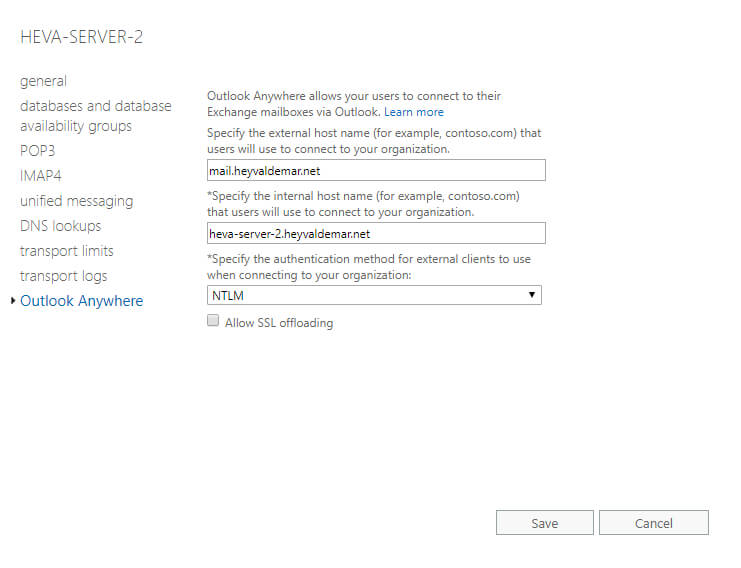

Теперь настроим сервис “Outlook Anywhere”. Данный сервис служит для подключения к серверу Exchange через Интернет при помощи “Outlook”.

В разделе “Servers” выбираем подраздел “Servers”, выбираем сервер Exchange и нажимаем на него два раза левой кнопкой мыши.

Далее в поле “Specify the external host name such as contoso.com that users will use to connect to your organization” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет. Затем в меню “Specify the authentication method for external clients to use when connecting to your organization” выбираем “NTLM” и снимаем галочку “Allow SSL offloading”.

Нажимаем на кнопку “Save”.

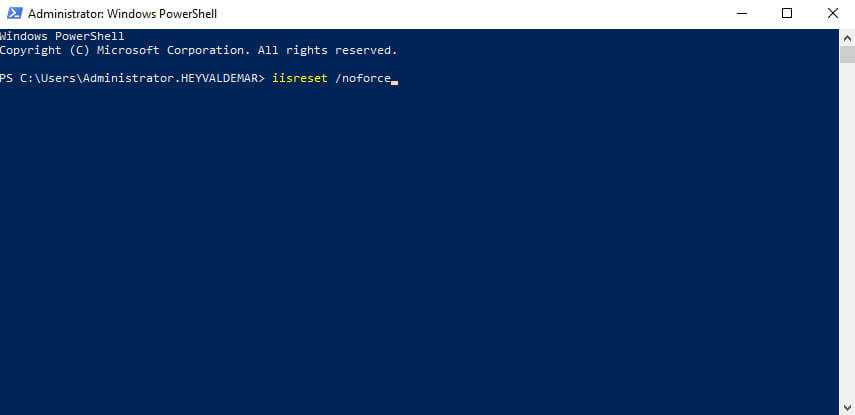

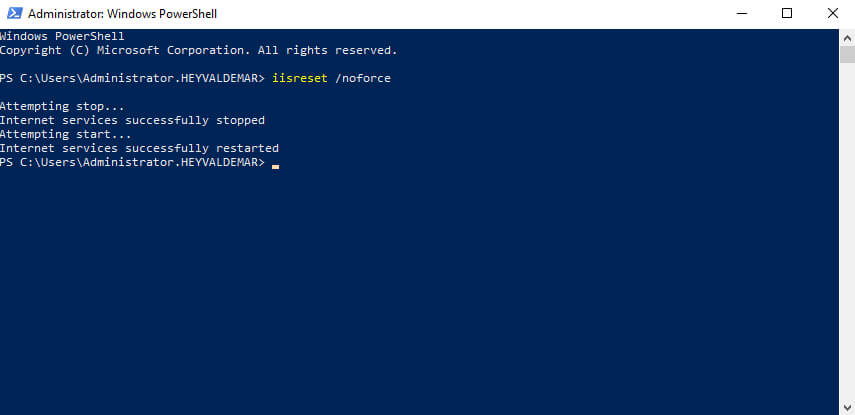

Теперь перезапустим IIS.

На клавиатуре нажимаем сочетание клавиш “Win” и “x” и в открывшемся меню выбираем “Windows PowerShell (Admin)”.

Перезапускаем IIS с помощью команды:

iisreset /noforce

IIS успешно перезапущен.

Теперь настроим возможность принимать почту.

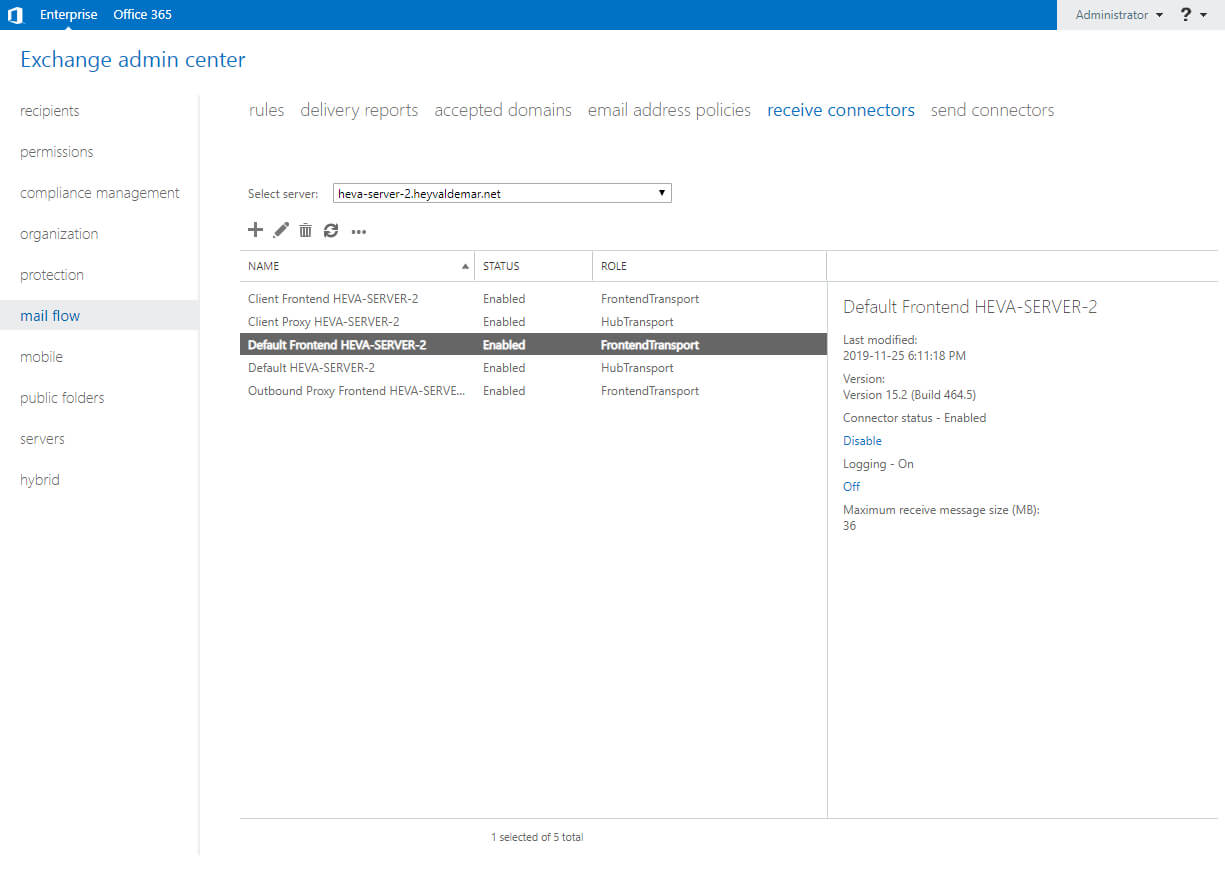

В разделе “Mail Flow” выбираем подраздел “Receive Connectors”, выбираем коннектор приема “Default Frontend HEVA-SERVER-2”, где HEVA-SERVER-2 — имя моего сервера Exchange. Затем нажимаем на него два раза левой кнопкой мыши.

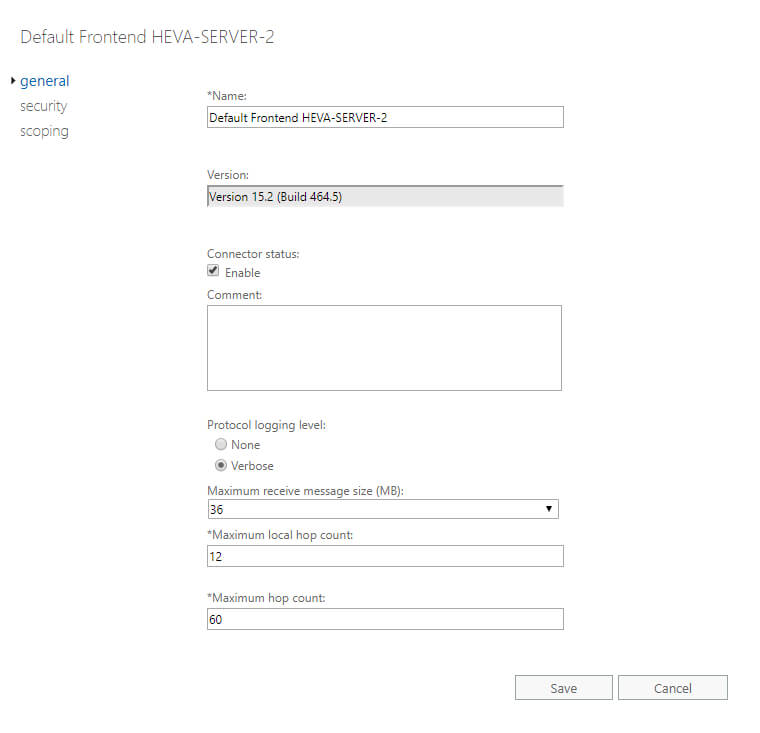

В разделе “General”, в поле “Maximum receive message size” вы можете настроить максимально допустимый размер почтовых вложений для приема.

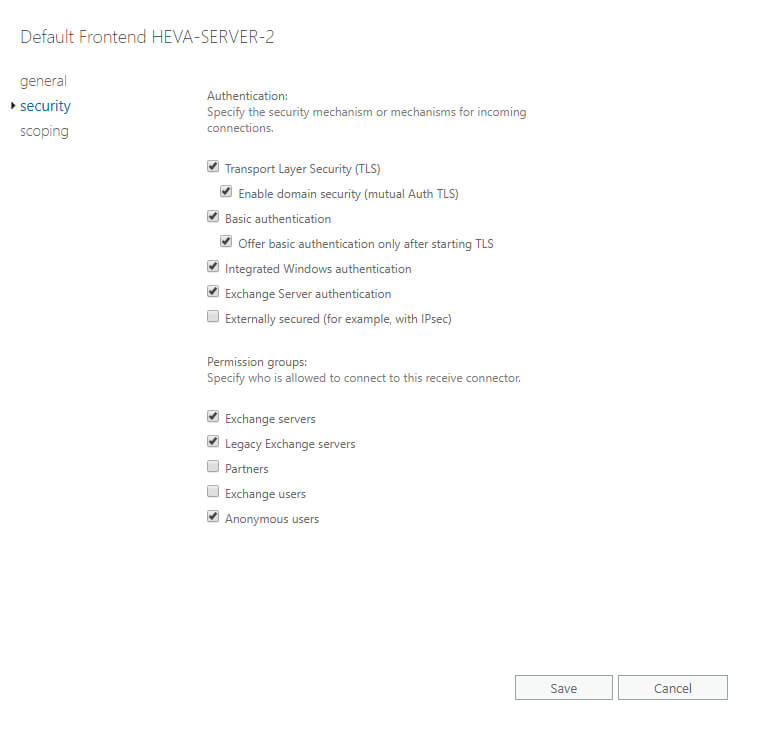

В разделе “Security” проверяем наличие галочки на пункте “Anonymous users”.

Нажимаем на кнопку “Save”.

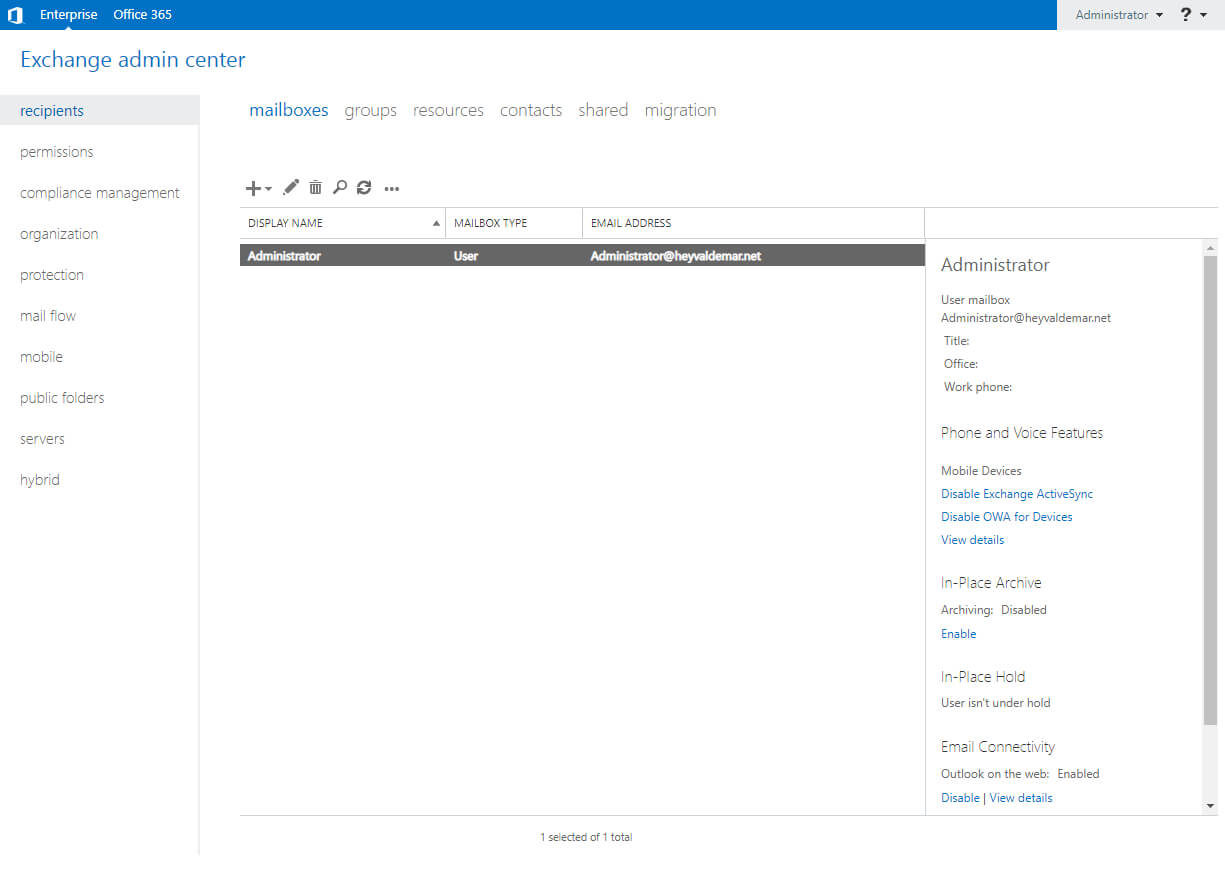

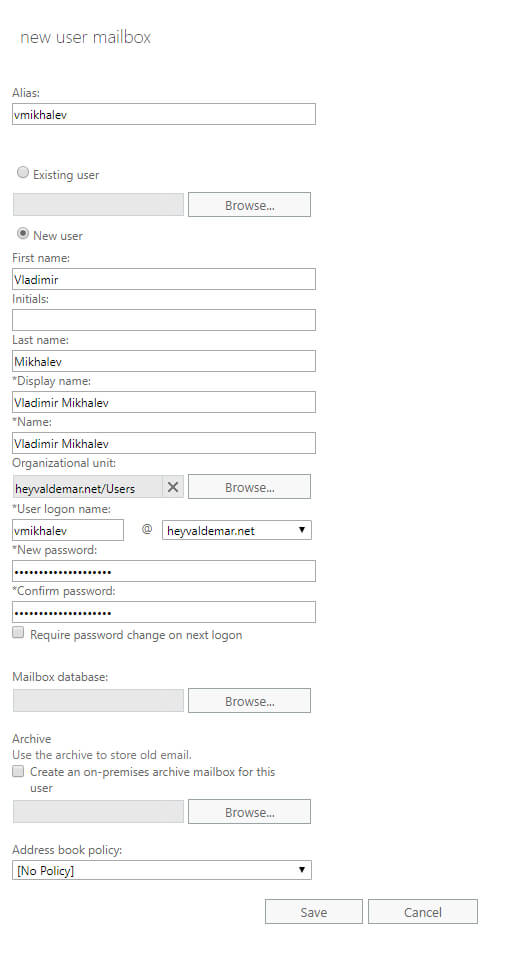

Теперь создадим нового пользователя с почтовым ящиком.

В разделе “Recipients” выбираем подраздел “Mailboxes”.

Нажимаем на кнопку “+” и выбираем “User mailbox”.

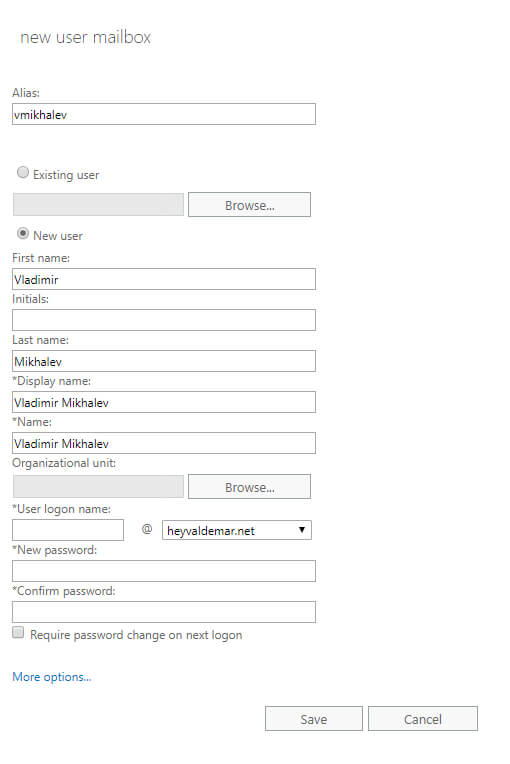

Теперь указываем alias, имя и фамилию для нового пользователя.

Затем нужно выбрать organization unit, в котором вы планируете создать нового пользователя.

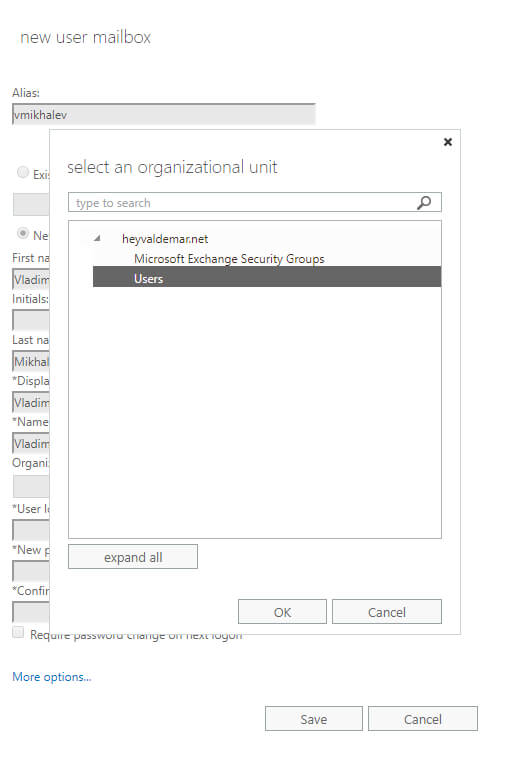

Нажимаем на кнопку “Browse”.

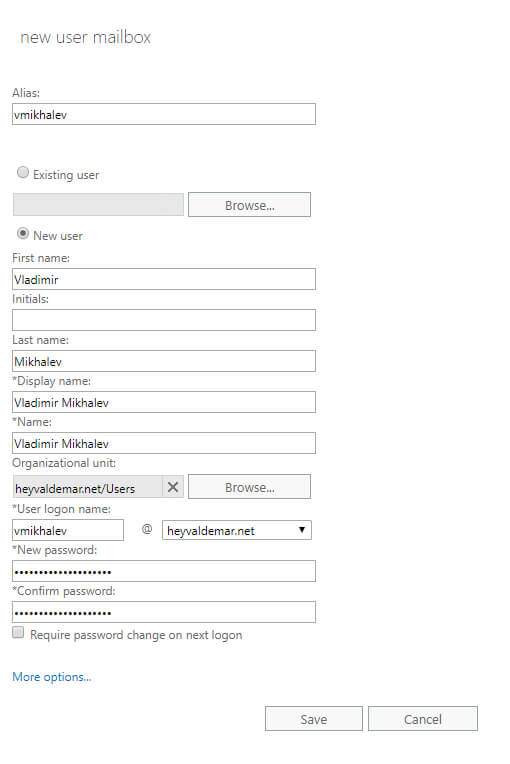

Выбираем OU, в который необходимо поместить нового пользователя, и нажимаем на кнопку “OK”.

В поле “User logon name” указываем логин для нового пользователя.

Далее указываем надежный пароль и нажимаем на кнопку “More options”.

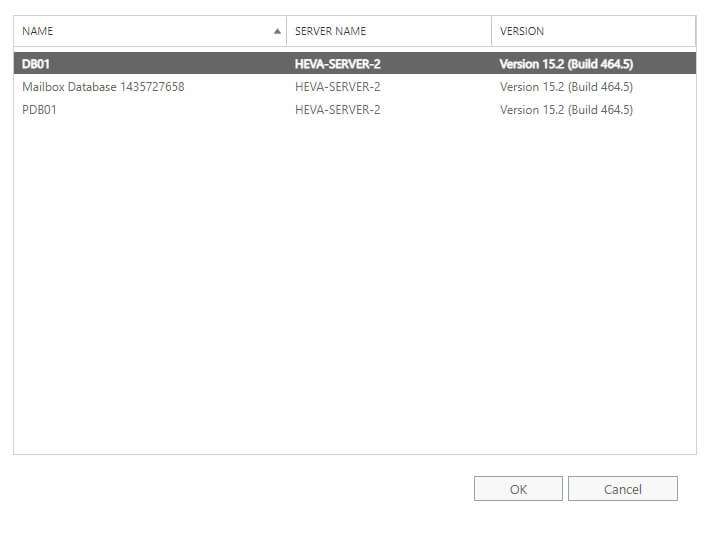

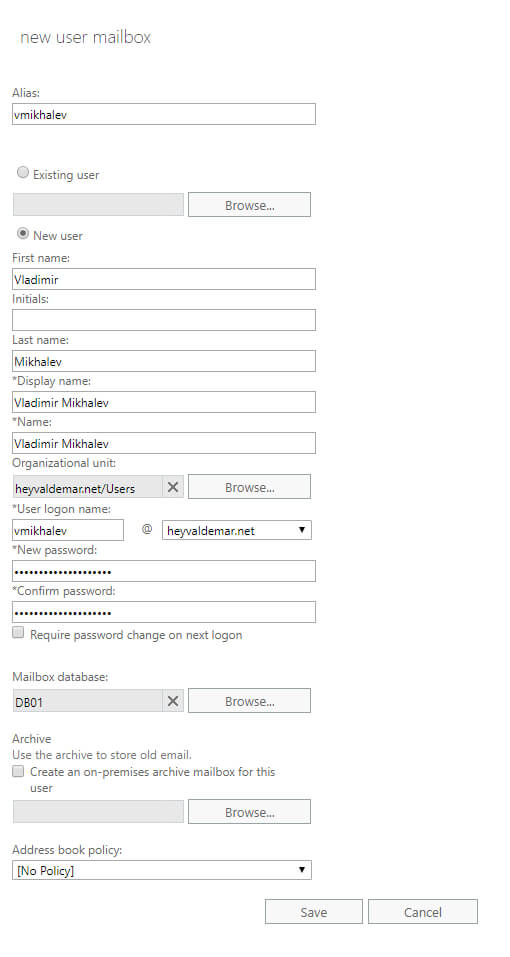

Теперь необходимо выбрать базу данных, в которой будет создан почтовый ящик для нового пользователя.

В разделе “Mailbox database” нажимаем на кнопку “Browse”.

Выбираем базу данных для почтовых ящиков и нажимаем на кнопку “OK”.

Все готово для создания пользователя с почтовым ящиком.

Нажимаем на кнопку “Save”.

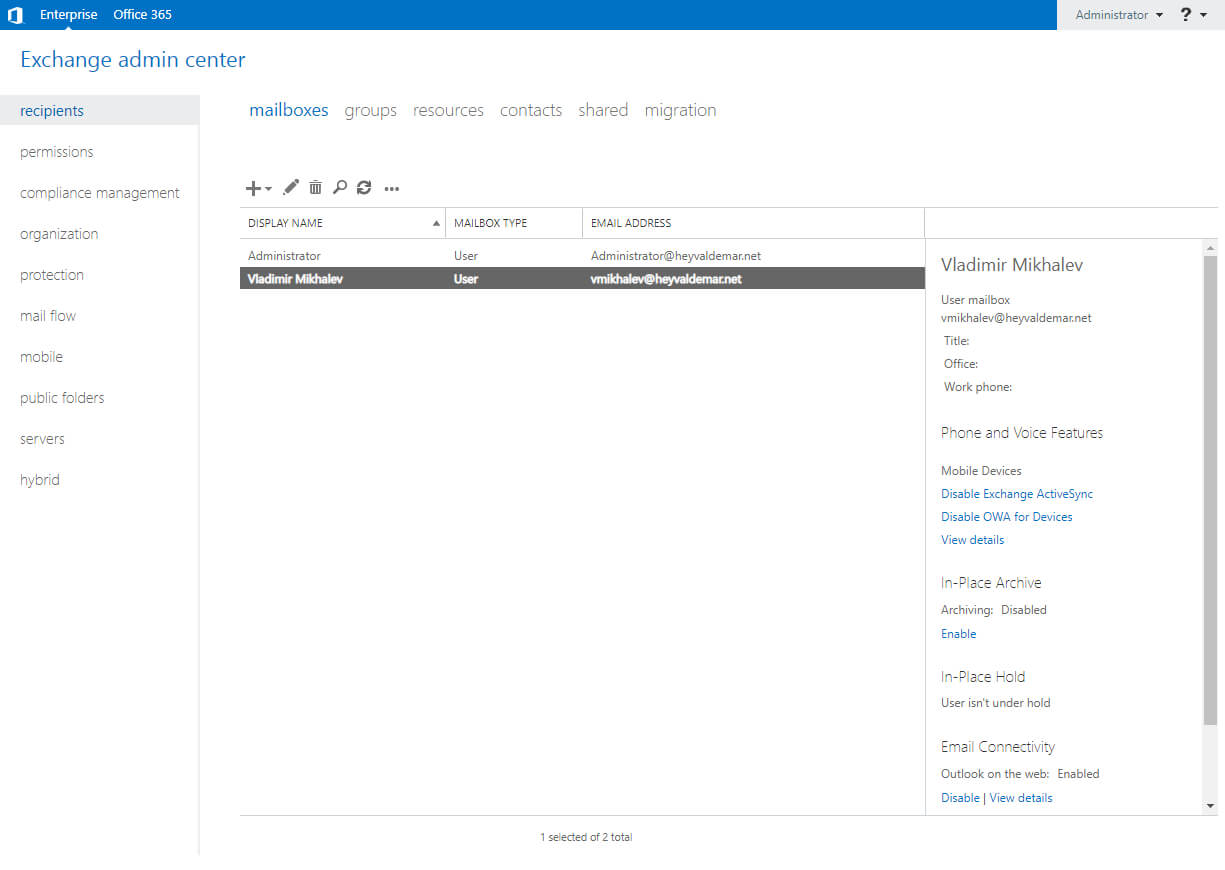

После того как пользователь с почтовым ящиком будет создан, он появится в разделе “Mailboxes”.

Теперь необходимо импортировать сертификат Exchange в “Доверенные корневые центры сертификации” на все компьютеры в домене.

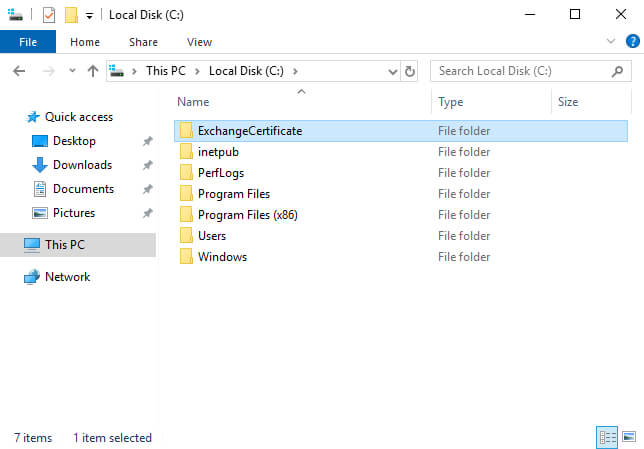

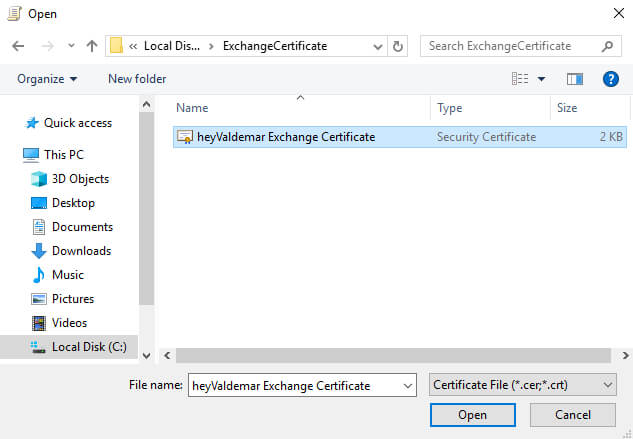

Переходим на контроллер домена, создаем папку и копируем в нее сертификат Exchange.

В данном руководстве сертификат был скопирован в папку “ExchangeCertificate” на диске “C”.

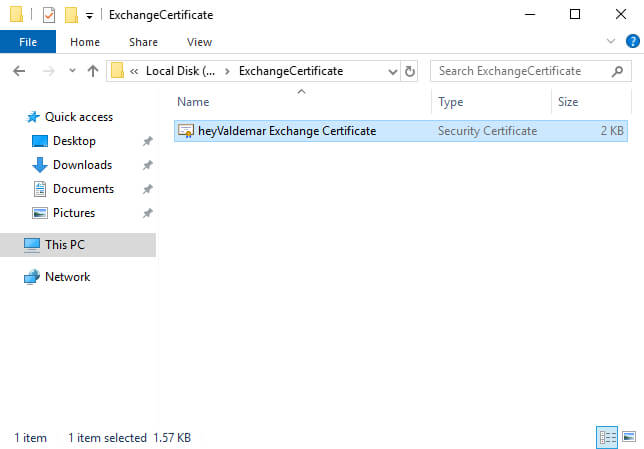

Возвращаемся “Server Manager” на котроллере домена, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Group Policy Management”.

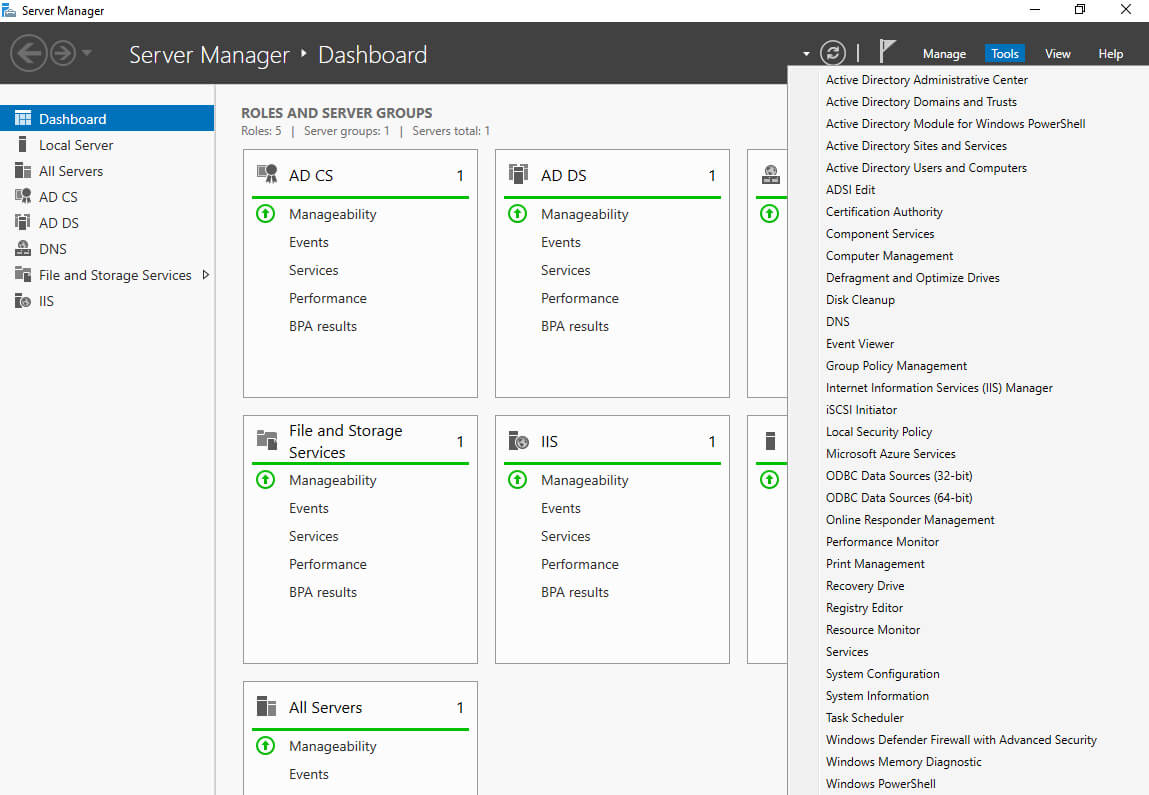

Теперь создадим новую групповую политику для импорта сертификата в “Доверенные корневые центры сертификации” на все компьютеры в домене.

Нажимаем правой кнопкой мыши на имени домена и выбираем “Create a GPO in this domain, and Link it here”.

Указываем имя для новой групповой политики и нажимаем на кнопку “OK”.

Далее нажимаем на новую политику правой кнопкой мыши и выбираем “Edit”.

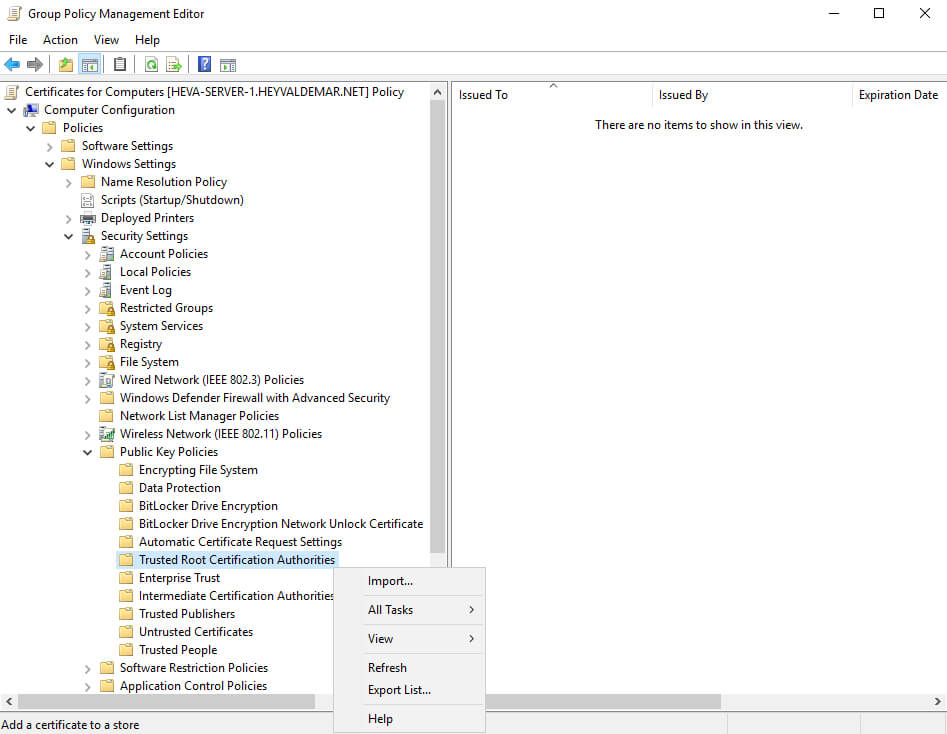

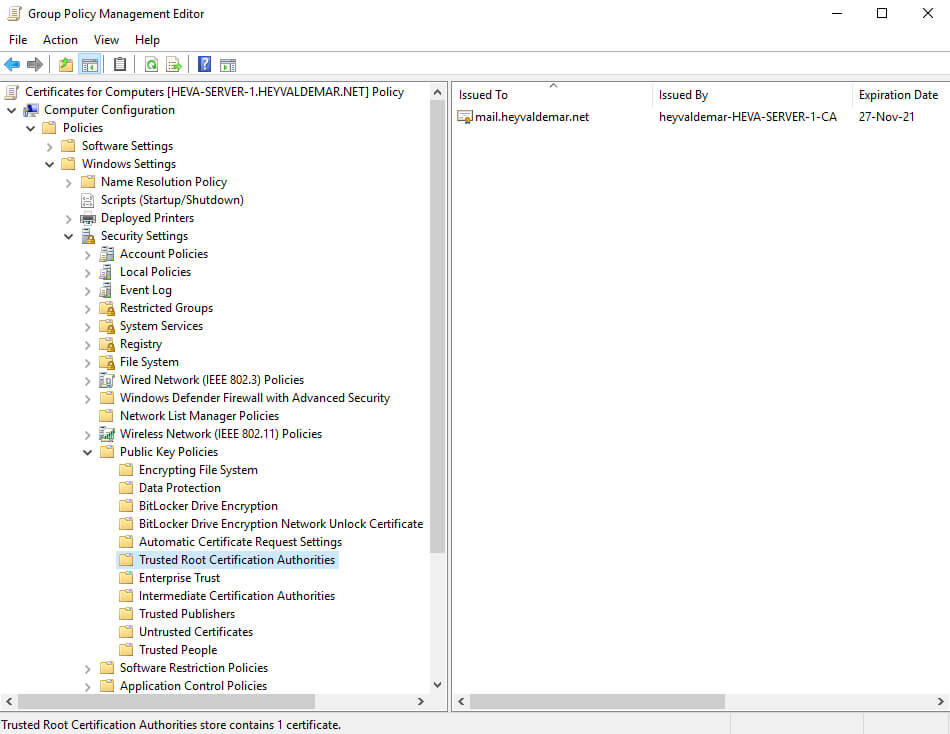

В редакторе групповой политики переходим в раздел “Computer Configuration”, затем в подраздел “Windows Settings”, далее находим раздел “Security Settings” и выбираем “Public Key Policies”, теперь нажимаем правой кнопкой мыши на “Trusted Root Certification Authorities” и выбираем “Import”.

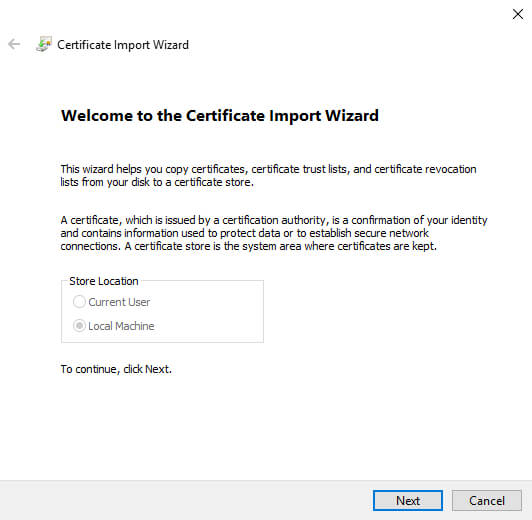

Нажимаем на кнопку “Next”.

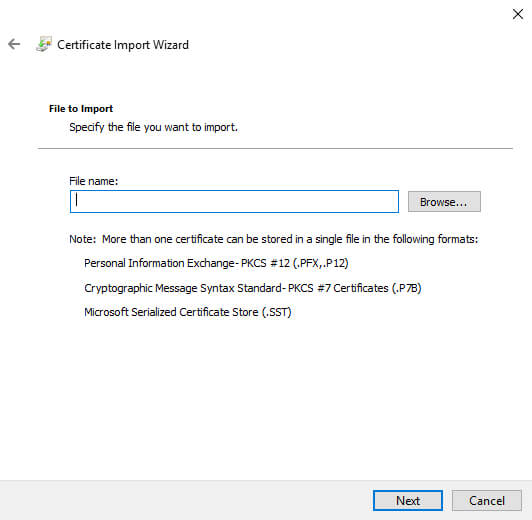

Далее необходимо указать путь к сертификату Exchange.

Нажимаем на кнопку “Browse”.

Переходим в папку с сертификатом Exchange и нажимаем на кнопку “Open”.

После того как путь к сертификату указан, нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

Все готово для импорта сертификата в “Trusted Root Certification Authorities” для всех компьютеров в домене.

Нажимаем на кнопку “Finish”.

Сертификат Exchange успешно импортирован в настройки групповой политики.

Нажимаем на кнопку “OK”.

После того как сертификат будет импортирован в настройки групповой политики, он появится в разделе “Trusted Root Certification Authorities”.

Теперь на все компьютеры, которые попадают под действие данной политики, будет импортирован сертификат Exchange.

Эксклюзивы для подписчиков Patreon

Присоединяйтесь к моему Patreon и погрузитесь в мир Docker и DevOps. Здесь вас ждет эксклюзивный контент, разработанный специально для энтузиастов и профессионалов в области IT. Вашим наставником будет Владимир Михалев, опытный специалист, предлагающий ряд уровней членства от новичков до экспертов.

Что вы получите

🏆 Посты только для патронов: Полный доступ к глубоким статьям, которые раскрывают методы работы с Docker и DevOps, включая пошаговые инструкции, продвинутые советы и подробные анализы, недоступные широкой публике.

🏆 Ранний доступ: Получите возможность первыми узнавать о новых материалах и обучающих программах, опережая технологические тренды.

🏆 Приоритетная поддержка: Ваши вопросы и проблемы будут решены в первую очередь, обеспечивая индивидуальный подход и непосредственную помощь.

🏆 Влияние на будущий контент: Ваши предложения и отзывы напрямую влияют на выбор тем и создание учебных пособий, делая материалы максимально актуальными и полезными.

🏆 Признание и взаимодействие: Активные участники и поддерживающие пользователи получают благодарности в видео и на публичных трансляциях, подчеркивая вашу значимость для нашего сообщества.

🏆 Особые скидки: Наслаждайтесь скидками на курсы и предстоящие мероприятия, которые доступны исключительно для членов Patreon.

🏆 Возможности для нетворкинг: Общайтесь с другими IT-специалистами и энтузиастами в поддерживающей атмосфере, расширяя вашу профессиональную сеть и обмениваясь знаниями.

🏆 Искренняя благодарность и обновления: Личная благодарность за вашу поддержку, которая стимулирует создание нового контента и постоянное развитие.

Присоединяйтесь ко мне сейчас и начните свое путешествие по освоению Docker и DevOps с эксклюзивными материалами и поддерживающим сообществом!

Мои курсы

🎓 Погрузитесь в мои обширные курсы по информационным технологиям, разработанные как для энтузиастов, так и для профессионалов. Независимо от того, хотите ли вы освоить Docker, покорить Kubernetes или углубить свои навыки в области DevOps, мои курсы предлагают структурированный путь к повышению вашего технического мастерства.

Мои услуги

💼 Загляните в мой каталог услуг и узнайте, как мы можем сделать вашу технологическую жизнь лучше. Будь то повышение эффективности вашей IT-инфраструктуры, развитие вашей карьеры или расширение технологических горизонтов — я здесь, чтобы помочь вам достичь ваших целей. От DevOps-трансформаций до сборки игровых компьютеров — давайте сделаем ваши технологии непревзойденными!

Пополнить запасы моего кофе

💡 Telegram | Boost

💖 PayPal

🏆 Patreon

💎 GitHub

🥤 BuyMeaCoffee

🍪 Ko-fi

Подпишись

⭐ Telegram | Блог

🎬 YouTube

🐦 Twitter

🎨 Instagram

🐘 Mastodon

🧵 Threads

🎸 Facebook

🧊 Bluesky

🎥 TikTok

💻 LinkedIn

📣 daily.dev Squad

🧩 LeetCode

🐈 GitHub

Этот контент создан искусственным интеллектом?

Нет! Каждая статья — результат моей работы, наполненной страстью к Docker и десятилетиями опыта в IT. Я применяю ИИ для улучшения грамматики, чтобы обеспечить четкость технических деталей, однако все идеи, стратегии и рекомендации исключительно мои. Этот метод иногда может вызывать срабатывание детекторов ИИ, но можете быть уверены, что вся представленная информация и опыт — подлинно мои.

Exchange: установка, настройка и администрирование

Exchange это флагманский продукт Microsoft для обмена электронной почты, совместной работы (общие календари, контакты, встречи, планирование). Exchange позволяет развернуть корпоративную почту бизнес класса. Благодаря гибкости и масштабируемости, его могут использовать как небольшие компании, так и интернациональные корпорации с десятками тысяч сотрудников по всему миру.

На данный момент есть две платформы по одним именем Exchange:

- Exchange Server (2019,2016,2013,2010) – on-premises продукт для разворачивания системы электронной почты на собственных серверах (физических или виртуальных). Ящики пользователей хранятся локально на серверах внутри компании. Администраторы предприятия имеют полный контроль над почтовой инфраструктурой и отвечают за ее настройку, обновления, безопасность, резервное копирование и восстановление. Есть две редакции Exchange Standard и Enterprise (из отличия и особенности лицензирования описаны в статье);

- Exchange Online (EOL) – облачные тенант Exchange, который располагается на серверах Microsoft (входит в Microsoft 365). Администраторам предприятия не нужно устанавливать и обслуживать сервера, т.к. вся почтовая инфраструктура находится в облаке и недоступна для непосредственного администрирования (вся нижележащая инфраструктура обслуживается Microsoft). EOL позволяет пользователю получить доступ к своему ящику откуда угодно. Лицензии Exchange Online предоставляется по модели подписки на пользователя (на месяц, год).

На нашем сайте собраны подробные технические инструкции для системных администраторов по установке, настройке, администрированию и решению проблем Exchange Server и Exchange Online.

Управление и обслуживание почтового сервера Exchange

- Перевод Exchange Server в режим обслуживания

- Очистка и перемещение логов Exchange Server на другой диск

- Как переименовать и переместить почтовую базу Exchange

- Настройка белого и черного списка адресов отправителей в Exchange, настройка RBL фильтров для защиты от спама

Администрирование Exchange с помощью PowerShell

Несмотря на то, что и Exchange Server и Exchange Online предоставляет графический веб интерфейс администрирования (Exchange Admin Center, EAC), большинство операций управления северами и ящиками гораздо быстрее и проще выполнять с помощью команд PowerShell.

Для подключения к Exchange Online нужно установить модуль EXO. На данный момент доступна версия EXO PowerShell V3. Для установки выполните команду:

Install-Module -Name ExchangeOnlineManagement

В on-premises Exchange Server командлеты управления входят в модуль Exchange Management Shell (EMS), которые можно установить из дистрибутива Exchange. Либо вы можете удаленно подключиться к Exchange Server с любого компьютера и импортировать в свою сессию с него PowerShell командлеты для управления Exchange.

- Создать No-Reply адрес в Exchange

- Вывести все SMTP адреса в организации Exchange

- Аутентификация в Exchange Online из PowerShell скриптов с помощью сертификата

- Поиск одинаковых SMTP адресов

Доступ к почтовому ящику Exchange Server из Outlook

Пользователь может получить доступ к своему ящику через веб приложение OWA (Outlook web app, Outlook on the web) или с помощью десктопного приложения Outlook, которое входит в состав пакета Microsoft Officer. Десктопное приложение Outlook позволит пользователю получить максимум преимуществ при использовании своего почтового ящика Exchange.

- Outlook: автоматическое конфигурирования почтового профиля ящика на основе данных из AD

- Ручная настройка подключения к Exchange в Outlook

- Отозвать отправленное письмо в Outlook

- Автоподключение общий ящиков в Outlook

- Outlook: не работает поиск в ящике Exchange

Управление почтовыми ящиками пользователей Exchange

Здесь собраны ссылки на типовые операции управления почтовыми ящиками пользователей Exchange.

- Предоставить доступ к ящику Exchange другому пользователю. Найти все ящики, к которым пользователю открыт доступ.

- Управление календарями в ящиках и видимостью (получить или удалить событие в календаря пользователя)

- Разрешить отправку письма от имени другого пользователя (ящика) или группы в Exchange

- Изменить часовой пояс и региональные параметры почтового ящика

- Включить/отключить автоответы (out of office), переадресацию

- Управление почтовыми правила в ящиках пользователей Exchange

- Узнать размер почтового ящика, задать квоту

- Конвертация ящика пользователя в общий ящик

- Группы рассылки (distribution groups) в Exchange

- Отправка от имени прокси адреса (SMTP-алиаса) в Exchange Online

- Сохранить отправленные письма в общем почтовом ящике Exchange

- Перенос ящиков Exchange Server в другую почтовую базу

- Скрыть пользователя или группу в адресной книге Exchange

- Импорт/экспорт ящиков пользователей в PST файлы

Анализ логов и устранение неполадок Exchange

- Аудит действий пользователя в почтовом ящике Exchange

- Проверить, прочитал ли пользователь письмо

- Анализов логов доставки писем в Exchange с помощью командлета

Get-MessageTrackingLog - Поиск и удаление писем в ящиках пользователей Exchange с помощью PowerShell

- Не обновляется офлайн адресная книга в Outlook

- Экспорт адресной книги GAL в CSV файл

- Поиск неиспользуемых групп рассылок в Exchange

- Outlook не может сопоставить имя ни одному из email адресов

Автоматическое создание профиля пользователя в Outlook

18.09.2023

Outlook при первом запуске может автоматически создавать почтовый профиль пользователя с ящиком на Exchange Server/Microsoft 365. При этом пользователю не нужно вручную вводить свой email адрес, Outlook автоматически определяет его по атрибутам Active Directory….

Создать NO-REPLY адрес в Exchange Server/Microsoft 365

18.04.2023

Почтовый ящик no-reply можно использовать в сценариях, когда нужно выполнять автоматические рассылки, оповещения, или информационные рассылки клиентам и вы не ожидаете ответа на эти письма. No-reply ящик обычно не отслеживается и все входящие письма в нем автоматически удаляются. В этом примере…

Вывести все SMTP адреса в Exchange Server/Microsoft 365

18.04.2023

Периодически возникает задача выгрузить полный список email адресов в организации Exchange. В этой статье мы покажем, как с получить и экспортировать в CSV файл все назначенные SMTP адреса в Exchange Server или Microsoft 365 (Exchange Online) с помощью PowerShell….

Как получить список или удалить событие в календаре Exchange из PowerShell?

04.04.2023

С помощью PowerShell вы можете получить доступ к событиям в календарях ящиков пользователей Exchange. В этой статье мы рассмотрим, как получить список событий в календаре или удалить определенное событие/встречу в календаре всех пользователей организации Exchange Server или Microsoft 365….

Отозвать отправленное письмо в Outlook и Exchange

03.04.2023

В почтовых организациях, основанных на Exchange Server или Microsoft 365, вы можете из Outlook отозвать (или заменить) отправленное письмо из ящика получателей, если оно не было прочитано. Например, вы забыли добавить вложение в письмо, указали ошибочного получателя, или информация в письма…

PowerShell: Отправка писем через Microsoft Graph API

16.03.2023

Для отправки писем через SMTP сервер из скриптов PowerShell можно использовать встроенный командлет Send-MailMessage.Основной его недостаток в том может использовать только Basic SMTP аутентификацию, и не поддерживает современные методы проверки подлинности, в том числе OAuth и Microsoft Modern Authentication. Если вы…

Настройка переадресации почты в Exchange Server и Microsoft 365

01.02.2023

В Exchange Server и Exchange Online (Microsoft 365) можно включить переадресацию на уровне всего ящика (настраивает администратор с помощью атрибута ForwardingsmtpAddress), с помощью входящих правил в почтовом ящике или в Outlook с помощью атрибута ForwardingSMTPAddress (пользователи настраивают самостоятельно)….

Аутентификация в Azure AD из PowerShell с помощью сертификата

09.01.2023

Azure AD поддерживает проверку подлинности клиентов на основе сертификатов (Certificate Based Authentication, CBA). Вы можете использовать аутентификацию с помощью сертификатов для автоматического запуска ваших PowerShell скриптов без ввода пароля пользователеля и MFA аутентификации Azure. Благодаря сертификатам, вам не нужно заботиться о…

Exchange: поиск одинаковых SMTP email адресов

24.10.2022

В этой статье мы рассмотрим, как найти одинаковые SMTP адреса (дубликаты) в организации Exchange Server. Если в вашей организации есть неуникальные SMTP адреса, то при отправке на этот email адрес, Exchange вернёт ошибку:…

Не обновляется офлайн адресная книга (OAB) в Outlook

28.09.2022

В некоторых случаях вы можете заметить, что на клиентах Outlook перестает обновляться глобальная адресная книга Exchange с ошибкой “Outlook cannot update Global Address Book 0x80200049” или 0x80070057. Вы добавляете в Global Address List (GAL) новые почтовые ящики пользователей, группу рассылки, скрыли…

Отправка от прокси-адреса SMTP (алиаса) в Exchange Online

22.09.2022

Одному почтовому ящику Exchange можно назначить несколько дополнительных SMTP адресов, которые называются прокси адресами (псевдонимами или алиасами). Эти адреса позволяют пользователю получать почту, отправленную на разные SMTP адреса. При отправке писем Exchange использует только основной (первичный, primary) SMTP адрес пользователя. В…

Сохранить отправленные письма в общем ящике Exchange (Microsoft 365)

09.09.2022

В среде Exchange Server и Microsoft 365 (Exchange Online) вы можете разрешить пользователям отправлять письма от имени общего почтового ящика. Однако такое письмо при отправке по-умолчанию не попадет в папку Sent Items(Отправленные) общего ящика, а будет сохранено в папке Отправленные вашего…

Мы уже рассматривали установку Exchnage 2019 в цикле статей по миграции с Exchange 2010 на Exchange 2019. Почему я решил написать отдельную статью, в которой будет рассмотрена установка и первоначальная настройка Exchange 2019? В первую очередь потому, что в тех статьях рассматривалась установка в контексте процедуры миграции, т.е. в инфраструктуре уже был установлен сервер Exchange. Во-вторых, для тех, кто только начинает знакомиться с продуктом или для тех, кому нужно относительно быстро развернуть продукт разбираться с контекстом миграции будет местами не так очевидно. И в третьих, основная идея этой статьи, чтобы пройдя шаги из неё можно было получить рабочий продукт, пусть и в минимальной конфигурации (усложнить вы всегда успеете :)). Например, для тестовой или демонстрационной среды.

Отмечу, что предполагается, что в вашей инфраструктуре до начала процесса установки не был развернут продукт Microsoft Exchange. В противном случае нужно опираться на информация из цикла статей по миграции.

Мы будем развертывать Exchange 2019 в самой простой конфигурации – один сервер без группы высокой доступности. В следующих публикациях мы добавим еще один сервер и создадим группу высокой доступности. Пока же начнем с базовых вещей.

Аппаратные характеристики нашего почтового сервера с Exchange 2019 приведена ниже:

- 6 vCPU.

- 8 ГБ RAM.

- 120 ГБ диск для системного раздела.

- 60 ГБ диск для баз данных.

Поскольку в Exchange 2019 нет разделения на сервера клиентского доступа и сервера почтовых ящиков, то процесс установки довольно прямолинеен.

Требования к Active Directory

Для того, чтобы добавить сервер с Microsoft Exchange 2019 в вашу инфраструктуру необходимо, чтобы функциональный уровень домена и леса вашей AD был Windows Server 2012 R2 или выше.

Более подробно требования к Active Directory приведены в соответствующем разделе официальной документации.

Предварительная подготовка сервера

Непосредственно перед началом установки ролей Exchange необходимо выполнить подготовку операционной системы. Наша операционная система Windows Server 2019 Standard.

В последующем для настройки группы высокой доступности (DAG) нам необходимо будет установить компонент Failover Clustering. Для Windows Server 2019 редакции Standard будет достаточно:

Что нам необходимо сделать:

1. Установить и выполнить первоначальную настройку Windows Server 2019.

2. Выполнить настройку IP-адресации.

3. Установить все обновления для ОС.

4. Присоединить сервера к домену. В нашем случае домен будет itproblog.ru.

5. Загрузить актуальный дистрибутив Microsoft Exchange 2019.

6. Начиная с Exchange 2016 Update Rollup 10 также предварительным требованием является модуль IIS URL Rewrite.

Установка необходимых предварительных компонентов

Полный перечень всех предварительных требований приведен в документации на сайте Microsoft. Ниже мы приведем весь перечень необходимых компонентов и дополнительного ПО применительно к Windows Server 2019.

Для предварительной подготовки Windows Server 2019 к установке роли сервера почтовых ящиков Exchange 2019 нам необходимо выполнить следующие действия:

1. Установить предварительные компоненты следующим PowerShell командлетом:

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS2. Установить NET Framework 4.8.

3. Установить Visual C++ Redistributable Package for Visual Studio 2012.

4. Также установить Visual C++ Redistributable Package for Visual Studio 2013.

5. Установить компонент Server Media Foundation:

Install-WindowsFeature Server-Media-Foundation6. И установить Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit.

На этом установка предварительных компонентов для Exchange 2019 завершена.

Подготовка схемы Active Directory

Если в вашей инфраструктуре еще не был развернут Microrosft Exchange, то необходимо подготовить схему Active Directory для его установки. В процессе подготовки будут добавлены классы объектов и расширены свойства текущих классов для того, чтобы они могли содержать необходимые дополнительные сведения в части хранения почтовых атрибутов.

Вообще, можно не выносить процедуру обновления схемы в отдельный предварительный шаг, т.к. мастер установки Exchange может это сделать за нас автоматически. Однако, для подготовки схемы Active Directory нужны дополнительные разрешения (об этом чуть ниже). Также мы можем в более интерактивном режиме наблюдать за процессом расширения схемы Active Directory. Еще один аргумент в копилку отдельного шага – это отслеживание статуса репликации изменений на все контроллеры домена. Например, у вас три контроллера домена. Мы выполняем процедуру расширения схемы, ждем пока изменения отреплицируются на оставшиеся контроллеры (если у вас их несколько) и только потом переходим к непосредственной установки сервера Microsoft Exchange.

Учетная записи, от имени которой будет выполняться расширение схемы Active Directory должна быть включена в следующие группы безопасности домена:

- Schema Admins.

- Enterprise Admins.

- Domain Admins.

Шаг 1. Расширение схемы Active Directory

Самый первый шаг – это расширение схемы.

Переходим с директорию с дистрибутивом Exchange 2019 и выполняем команду (для Exchnage 2019 ниже CU11):

.\Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareSchemaКомандлет для Exchange 2019 CU11 или выше.

.\Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareSchemaЗапуститься процесс расширения схемы Active Directory:

Дожидаемся окончания процесса расширения схемы. Об успешном процессе расширения схемы будет свидетельствовать соответствующее заключение мастера:

Теперь необходимо запустить процесс репликации изменений в Active Directory:

repadmin /syncallПрежде чем переходить к следующему шагу необходимо дождаться окончания процесса репликации изменений в Active Directory на все контроллеры домена.

Шаг 2. Подготовка Active Directory

Теперь необходимо, чтобы мастер подготовки Active Directory создал необходимые объекты.

Выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.\Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareAD /OrganizationName:"Itproblog"Командлет для Exchange 2019 CU11 или выше.

.\Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareAD /OrganizationName:"Itproblog"В параметре OrganizationName укажите имя организации Exchange. Имя может быть произвольным.

Дожидаемся окончания процесса подготовки Active Directory.

Теперь если посмотреть в нашу Active Directory, то мы увидим, что мастер создал необходимые группы безопасности:

Далее необходимо запустить процесс репликации изменений в Active Directory:

repadmin /syncallПрежде чем переходить к следующему шагу необходимо дождаться окончания процесса репликации изменений в Active Directory на все контроллеры домена.

Шаг 3. Подготовка все остальных доменов Active Directory

Если у вас всего один домен, то этот шаг можно пропустить, т.к. параметр PrepareAD в предыдущем шаге уже выполнил всю необходимую подготовку.

Если же у вас несколько доменов, то вы можете:

- Подготовить сразу все оставшиеся домены.

- Подготовить домены каждый в отдельности.

Для того, чтобы подготовить сразу все домены выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.\Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareAllDomains

Командлет для Exchange 2019 CU11 или выше.

.\Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareAllDomainsЧтобы подготовить определенный домен выполните следующую команду в директории с дистрибутивом Exchange (для Exchnage 2019 ниже CU11):

.\Setup.EXE /IAcceptExchangeServerLicenseTerms /PrepareDomain:itproblog.ruКомандлет для Exchange 2019 CU11 или выше.

.\Setup.EXE /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /PrepareDomain:itproblog.ruТолько в параметре PrepareDomain укажите FQDN имя вашего домена.

Проверка версии схемы

Для того, чтобы проверить текущую версию конфигурации схемы для Microsoft Exchange мы можем использовать, например, оснастку ADSI Edit.

Подключимся к контексту конфигурации и в контекстном меню нашей установки выберем пункт “Properties“. В списке атрибутов найдите атрибут objectVerison:

objectVerison 16757 – это Exchange Server 2019 CU9. Именно его мы и устанавливали. Полный перечень доступен в документации.

Установка Exchange 2019

Начиная с Exchange 2016 Microsoft решила больше не разделять роли на Client Access и Mailbox (как это было в Exchange 2013). Соответственно, у Exchange 2019 только две роли – Mailbox и Edge. В Exchange 2013 Edge сервер также присутствовал. Роли Client Access и Mailbox объединены в одну роль – Mailbox.

На момент написания статьи самой последней версией была Exchange Server 2019 CU11. Однако, мы установим Exchange 2019 CU9, а в одной из следующий статей разберем процесс установки актуальной Update Rollup. Посмотреть актуальный список версий Exchange 2019 можно в документации на сайте Microsoft.

Для Exchange 2013 и более новых версий для установки вы загружаете самый последний Cumulative Update и выполняете установку из него. Он уже содержит все необходимые файлы и все необходимые обновления.

Установка через графический мастер установки

Для того, чтобы установить Exchange через графический мастер установки выполните следующие шаги:

1. Запустить установщик из дистрибутива. Если вы еще не подготовили Active Directory, как было указано в предыдущем разделе, то учетная запись, от имени которой будет выполняться установка должна быть включена в следующие группы Active Directory: Schema Admins, Enterprise Admins и Domain Admins.

2. На шаге проверки обновлений укажем, что мы не будем проверять наличие последних обновлений:

3. На следующем шаге мастера нажмем “Next”.

4. При согласии принимаем лицензионное соглашение:

5. Укажем, что мы не планируем принимать участие в программе улучшения качества продукта:

6. Укажем, что мы будем устанавливать сервер почтовых ящиков:

7. Укажем директорию установки:

8. Мы не будем отключать сканирование на предмет вредоносного ПО:

9. Мастер установки Exchange 2019 выполнит проверку предварительных требований. Если какой-то пункт не будет выполнен, то мастер установки сообщит об этом. Нажимаем кнопку “Install”.

10. Дожидаемся окончания процедуры установки.

11. В случае успешного завершения установки мастер сообщит нам об этом:

12. Перезагружаем сервер.

Установка через командную строку

Вариант установки через командную строку гораздо более лаконичен.

Для того, чтобы установить Exchange через командную строку выполните следующие шаги:

1. Перейдите в директорию с дистрибутивом Exchange. Если вы еще не подготовили Active Directory, как было указано в предыдущем разделе, то учетная запись, от имени которой будет выполняться установка должна быть включена в следующие группы Active Directory: Schema Admins, Enterprise Admins и Domain Admins.

2. Запустите установку Exchange сервера (для версии Exchange 2019 ниже CU11):

.\Setup.exe /IAcceptExchangeServerLicenseTerms /mode:Install /r:MBКомандлет для версии Exchange 2019 CU11 или выше:

.\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON/mode:Install /r:MB

3. Дождитесь окончания процесса установки.

4. Перезагрузите сервер.

Проверка корректности установки

В большинстве случаев маркером успешной установки является то, что вы можете перейти в панель управления Exchange (Exchange Control Panel – ECP). Для перехода в ECP перейдите по следующей ссылке:

https://sr-mail01.itproblog.ru/ecp

При переходе по ссылке выше вы скорее всего получите предупреждение о недоверенном сертификате (т.к. сертификат самоподписанный самим сервером Exchange). В одной из следующей статье мы рассмотрим, как установить сертификат с нужным нам доменным именем и настроить пространство имен для доступа к серверу.

Первоначальная настройка Exchange 2019

После того, как мы выполнили установку нам необходимо сделать еще некоторые настройки для работы минимального набора функций. Как минимум, транспорта почты как наружу, так и из вне. Рассмотрим эти настройки в следующих подразделах.

Переименование и перенос стандартной базы данных

В процессе первоначальной настройки Exchange уже создается база данных. Правда, она носит не сильно легко запоминающееся имя и расположений в одной из директорий того пути, который вы указали и в процессе установки. С большой долей вероятности это будет системный раздел.

Что необходимо сделать:

1. Запустить модуль PowerShell для Microsoft Exchange:

2. Посмотреть список текущих баз данных. Выполните следующий командлет:

Get-MailboxDatabase -Server SR-MAIL01

2. Переименовать базу данных в конфигурации:

Get-MailboxDatabase -Identity "Mailbox Database 0284994124" | Set-MailboxDatabase -Name DB01

3. Физически база данных все еще расположена на системном разделе (в нашем случае). Имя файла с базой данных теперь не соответствует тому имени, что мы указали в конфигурации. Исправим это.

Мы перенесем её на отдельный диск, который у нас подключен к серверу. Для этого выполним следующий командлет:

Move-DatabasePath -Identity DB01 -EdbFilePath e:\DB01\db01.edb -LogFolderPath e:\DB01Нас предупредят о том, что на время переноса почтовая база будет недоступна:

Теперь наша почтовая база расположена на нужном нам диске и наименована так, как мы и просили:

4. Процесс переноса и переименоваия базы данных завершен.

Настройка списка обслуживаемых доменов

В дальнейшем для маршрутизации почты мы будем использовать доменное имя itproblog.ru. Для того, чтобы наш сервер Exchange начал принимать почту для домена itproblog.ru необходимо ему об этом сказать. Для этого создается отдельная запись в списке обслуживаемых доменов (accepted domains).

Если домен вашей электронной почты отличается от FQDN имени домена Active Directory, то выполните следующий командлет в модули PowerShell для Microsoft Exchange:

New-AcceptedDomain -DomainName itproblog.ru -DomainType Authoritative -Name ITProBlogТекущий список обслуживаемых доменов можно посмотреть следующим командлетом:

Get-AcceptedDomainВ списке обслуживаемых доменов вы должны увидеть ваш почтовый домен. В нашем случае это домен itproblog.ru:

Настройка адресов получателей

Если домен вашей электронной почты отличается от FQDN имени домена Active Directory, то вам необходимо добавить адреса вашего почтового домена всем необходимым получателям.

Перейдите в панель управления Exchange:

https://sr-mail01.itproblog.ru/ecpПерейдите в раздел “Recipients” – “Mailboxes“:

На вкладке “email address” добавьте новой дополнительный адрес электронной почты.

Альтернативный способ – это использование политики именования адресов (email address policy). Пока мы не будем касаться этой темы, но для массового добавления адресов это будет более оптимальное решением.

Настройка внешних DNS записей

Для того, чтобы почтовые сервера в сети Интернет могли отправлять почту на ваш домен они должны запросить соответствующую запись у DNS сервера, который обслуживает ваш домен. Для маршрутизации почты используются MX записи. С тем, что такое MX запись и для чего она нужна более детально можно ознакомиться вот тут.

Если же кратко, то в параметрах MX записи вы определяете – на какое DNS имя должна отправляться почта для вашего домена. Что здесь указывать – зависит от вашей инфраструктуры. У кого-то “белый” IP-адрес непосредственно настроен на одном из интерфейсов почтового сервера. Тогда вы указываете этот адрес. У кого-то стоит пограничное анти-спам решение, тогда в параметрах MX записи указывается “белый” IP-адрес антиспам решения. Кто-то через NAT “пробрасывает” порт TCP/25 на внутренний IP-адрес сервера. В таком случае в параметрах MX записи вы указываете “белый” IP-адрес вашего пограничного маршрутизатора. Одно только абсолютно точно – для маршрутизации почты вам нужен “белый” IP-адрес.

Формат MX записи следующий:

| Доменное имя | Приоритет | Имя почтового сервера |

| Указывается для какого доменного имени будет настроена MX запись. | Если у вас несколько почтовых серверов. Например, основной и резервный, то сервер с более меньшим значением приоритета будет иметь преимущество. Например, у сервера со значением приоритета 10 будет превалировать над серверов со значением приоритета 20. | Указывается доменное имя на которое необходимо направлять поток почты. |

Например, настройки MX записи для домена itproblog.ru следующие:

т.е.:

Доменное имя – itproblog.ru.

Приоритет – 10.

Имя почтового сервера – mail.itproblog.ru.

Стоит отметить, что регистрация MX записи очень сильно зависит от того, кто предоставляет вам услуги DNS сервера.

Настройка коннектора отправки

На текущем этапе на сервер уже должен уметь принимать почту из вне, но он все еще не умеет отправлять почту во внешний мир. причина – он просто не знает куда и как её отправлять. Для этого необходимо ему помочь и настроить коннектор отправки.

Коннектор отправки определяет – через какой маршрут какому серверу и на какой домен разрешено отправлять электронную почту.

Создадим коннектор отправки, который ращрешит нашему сервер Exchange отправлять почту на любой домен через разрешение MX записи соответствующего домена. Если кратко – разрешим отправлять почту на любой домен. Выполните следующий командлет в модули PowerShell для Microsoft Exchange:

New-SendConnector -Name "Internet" -Usage "Internet" -SourceTransportServers "SR-MAIL01" -DNSRoutingEnabled $True -AddressSpaces ("SMTP:*;5")

Проверка корректности маршрутизации электронной почты

Собственно, теперь вы можете попробовать отправить электронное письмо как с внешней электронной почты, так и с вашего почтового ящика Exchange на адрес нашней электронной почты.

Если же транспорт почты не работает, т.е. вы не можете отправить письма наружу или получить письма из вне, то не спешите думать, что вы сделали что-то не так. В ночь с 31 декабря на 1 января 2022 у многих, кто использует Exchange 2016/2019 перестала доставляться почта. Причина – баг в программном коде встроенного антивируса.

Можете для начала выполнить вот этот командлет:

Get-MalwareFilteringServer | Set-MalwareFilteringServer -BypassFiltering $true

Restart-Service MSExchangeTransportЕсли же этот “фикс” вам не помог, то далее уже нужно анализировать конфигурацию системы в целом:

- Правильно ли зарегистрирована MX запись во внешней DNS зоне.

- Попробуйте еще добавить SPF запись. SPF запись для домена itproblog.ru:

v=spf1 a mx -all

- Правильно ли выполнена публикация порта TCP/25. Можете использовать, например, вот этот интсрумент для внешней проверки.

- Правильно ли настроен коннектор отправки Exchange.

- Не блокирует ли ваш брандмауэр входящий/исходящий SMTP траффик.

- Может ли ваш сервер Exchange разрешать MX записи внешних почтовых доменов.

Выше приведен лишь перечень основных шагов, которые я обычно выполняю при устранении ошибок с транспортом почты.

Заключение

В этой публикации была рассмотрена установка и первоначальная настройка Exchange 2019. Мы рассмотрели довольно тривиальный вариант развертывания, но именно он позволит вам понять основные шаги на всех этапах установки. Мы рассмотрели предварительную подготовку инфраструктуры Active Directory для установки первого сервера Exchange. Далее мы выполнили непосредственно установки нашего первого сервера Exchange. В заключении мы настроили минимальные основные параметры Exchange, чтобы наш сервер электронной почты мог как отправлять электронную почту во внешний мир, так и принимать электронную почту из сети Интернет.

Надеюсь, что статья будет вам полезна, а в следующих публикация мы рассмотрим процесс обновления сервера Exchange – установку актуального Update Rollup и обновлений безопасности Exchange.

1. Open the EAC

Click on start and then expand Exchange Server 2016 and click on Exchange Admin Center.

2. Login to the EAC

If you have a certificate warning, click yes to continue and then enter the credentials to login and press enter.

3. Click on Servers

On the left hand side, click on Servers.

4. Double click a server

On one of your servers, double click it to open the properties page, alternatively click the pencil button to edit.

5. Click on Outlook Anywhere

On the properties page, the very last option is outlook anywhere, click on it.

6. Enter your URL’s

|Enter in your internal and external URL and select your security option then click Save.